Что значит виртуальный — Значения слов

Толковый словарь русского языка. Д.Н. Ушаков

виртуальный

виртуальная, виртуальное; виртуален, виртуальна, виртуально (латин. virtualis) (науч.). Пребывающий в скрытом состоянии и могущий проявиться, случиться; возможный. Виртуальное расстояние (мнимое расстояние между двумя ж.-д. станциями, равное такому расстоянию по ровному и прямому пути, на прохождение к-рого расходуется столько же времени или топлива, как и на прохождение действительного пути между станциями).

Толковый словарь русского языка. С.И.Ожегов, Н.Ю.Шведова.

виртуальный

-ая, -ое; -лен, -льна (спец.). Несуществующий, но возможный. Виртуальные миры.

Новый толково-словообразовательный словарь русского языка, Т. Ф. Ефремова.

виртуальный

прил. Такой, который может или должен проявиться, возникнуть и т.п. при определенных условиях, возможный.

Энциклопедический словарь, 1998 г.

Большая Советская Энциклопедия

Википедия

Примеры употребления слова виртуальный в литературе.

Они сами того очень хотят и всевышние силы делают им роковые подарки, — когда в виртуальных, а то и в реальных образах.

Оно включает семантически-контекстуальный набор сигналов с прилагающимися абстрактами мозгового состояния, виртуальными призраками существ, способных отвечать на ваши вопросы.

При этом часто шел обмен не только информацией, но и зашифрованными в ней виртуальными личностями — абстрактами состояния мозга, вроде тех, что были посланы Генар-Хафуну в виде дядюшки Тишлина.

Поэтому компилятор генерирует адреса для виртуального адресного пространства заданного диапазона, а устройство управления памятью, называемое диспетчером памяти, транслирует виртуальные адреса, сгенерированные компилятором, в адреса ячеек, расположенных в физической памяти.

Область — это непрерывная зона виртуального адресного пространства процесса, рассматриваемая в качестве отдельного объекта для совместного использования и защиты.

Те части виртуального адресного пространства процесса, которые периодически отсутствуют в оперативной памяти вследствие выгрузки или замещения страниц, также включаются в пользовательский контекст.

В задачи управления памятью входит идентификация участков виртуального адресного пространства процесса, не являющихся резидентными в памяти.

Пользовательский контекст процесса распадается на отдельные области, которые представляют собой непрерывные участки виртуального адресного пространства и трактуются как самостоятельные объекты использования и защиты.

В модели управления памятью, которая использовалась при описании формата виртуального адресного пространства процесса, предполагалось наличие у каждой области процесса своей таблицы страниц.

Ядро дампирует состояние памяти при поступлении сигналов, которые сообщают о каких-нибудь ошибках в выполнении процессов, как например, попытка исполнения запрещенной команды или обращение к адресу, находящемуся за пределами виртуального адресного пространства процесса.

Виртуальная память реализуется операционной системой с соответствующей аппаратурной поддержкой.

Медный Бабуин поглощал реальность, разрывал границы виртуальных пространств и мчался, словно метеор, сквозь любые преграды, вынуждая орды Хранителей бросаться исправлять причиненный им урон.

Остановить этот поезд в виртуальном мире не мог никто, да и вообще Медный Бабуин производил устрашающее впечатление.

Ад, акаша, алкоголизм, Ангел, антивещество, антигравитация, антифотон, астения, астрология, атом, Армагеддон, аура, аутогенная тренировка, белая горячка, бессонница, бесстрастие, Бог, божественное, божественный путь, Буддизм, буддхи, будущее, будущее Вселенной, будущее Солнечной системы, вакуум, Великий обет, вещество, виртуальный, влияние на судьбу, внеземная цивилизация, Вселенная, всемирный потоп, воплощение, время, Высший Разум, Высшие Знания, галактика, геологические периоды, Гермес Трисмегист, гиперон, гипноз, головной мозг, гороскоп, гравитационные волны, гравитация, гуна, Дао, двойник, деперсонализация, дефект массы, демон, Дзэн-буддизм, добро зло, ДНК, Древние Знания, дрейф материков, Дух, душа, дхьяна, дьявол, Единая Теория Поля, жизнь, заболевания психики, зарождение жизни, звезда, земная жизнь, знание будущего, знания, зомби, зомбирование, изменение судьбы, измененные состояния сознания, измерение вещества, Изумрудная Скрижаль, иммунная система, инстинкт, интеллект, интуиция, искривление света, ис

Но нам ясно главное: грех, конечно, когда кто-то в виртуальной действительности собственного сознания удовлетворяет свою похоть с несовершеннолетней девчонкой, но куда хуже, когда маньяк выходит для этого на настоящую улицу настоящего города, где, между прочим, гуляют и ваши дети, господа-товарищи.

Источник: библиотека Максима Мошкова

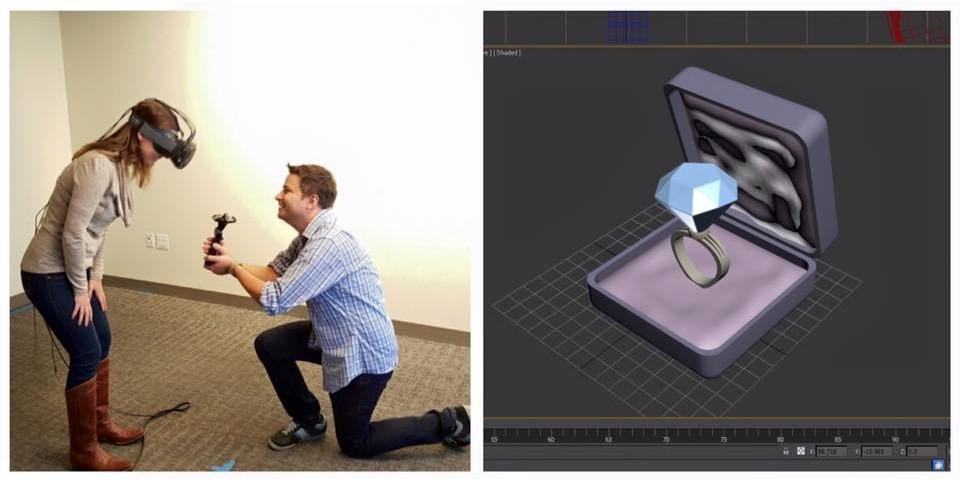

Безопасность дополненной и виртуальной реальности

Что такое дополненная реальность и виртуальная реальность?

Дополненная реальность (AR, augmented reality) и виртуальная реальность (VR, virtual reality) тесно связаны, но это не одно и то же. Дополненная реальность улучшает или «дополняет» реальный мир, привнося в него цифровые элементы: визуальные, звуковые или сенсорные. Один из самых известных примеров дополненной реальности за последнее время – популярная игра Pokémon Go.

Виртуальная реальность, напротив, ничего не добавляет к существующему миру, а создает собственную киберсреду. Для взаимодействия с виртуальной реальностью обычно используются интерфейсы, такие как гарнитура или очки, а не просмотр контента на экране.

Смешанная реальность (MR, mixed reality) похожа на дополненную реальность, но идет еще дальше: в смешанной реальности реализована проекция трехмерного цифрового контента, учитывающего пространство и реагирующего на запросы. Смешанная реальность позволяет взаимодействовать и манипулировать как физическими, так и виртуальными предметами и средами: например, виртуальный мяч может отскочить от реального стола или стены.

Смешанная реальность позволяет взаимодействовать и манипулировать как физическими, так и виртуальными предметами и средами: например, виртуальный мяч может отскочить от реального стола или стены.

Общий термин для виртуальной, дополненной и смешанной реальности – расширенная реальность (XR, extended reality). Мировой рынок оборудования, программного обеспечения и сервисов для расширенной реальности растет с каждым годом. Но быстрый рост этих технологий также заставляет задуматься о сопутствующих проблемах конфиденциальности и безопасности.

Вопросы безопасности и конфиденциальности в дополненной реальности

Проблемы дополненной реальности

Одна из основных опасностей дополненной реальности связана с конфиденциальностью. Конфиденциальность пользователей находится под угрозой, поскольку технологии дополненной реальности позволяют видеть, что делают пользователи. В дополненной реальности собирается гораздо больше информации о том, кем является пользователь и чем он занимается, чем даже в социальных сетях и при использовании других технологий. Это вызывает следующие опасения и вопросы:

Это вызывает следующие опасения и вопросы:

- Если злоумышленники получают доступ к устройству, вероятна потенциальная потеря огромного объема конфиденциальных данных.

- Как компании, предоставляющие дополненную реальность, используют и защищают информацию, полученную от пользователей?

- Где компании хранят данные дополненной реальности: локально на устройстве или в облаке? Если информация отправляется в облако, зашифрована ли она?

- Передают ли компании, предоставляющие дополненную реальность, полученные данные третьим лицам? Если да, то как используются эти данные?

Ненадежный контент

Браузеры с дополненной реальностью упрощают сам процесс, но контент создается и предоставляется сторонними поставщиками и приложениями. Следовательно, возникает вопрос надежности контента, поскольку дополненная реальность – относительно новая область, а механизмы генерации и передачи контента все еще развиваются. Изощренные хакеры могут подменить дополненную реальность пользователей своей собственной, введя их в заблуждение заведомо ложной информацией.

Даже если источник контента является надежным, сам контент может оказаться ненадежным вследствие различных кибератак, например, спуфинга (подмены), сниффинга (прослушивания) и манипулирования данными.

Социальная инженерия

Учитывая потенциальную ненадежность контента, системы дополненной реальности могут стать эффективным инструментом обмана пользователей в рамках атак социальной инженерии. Например, злоумышленники могут искажать восприятие реальности пользователями с помощью фальшивых указателей и экранов, и заставить их действовать в своих интересах.

Вредоносные программы

Работающие с дополненной реальностью хакеры могут внедрять вредоносный контент в приложения с помощью рекламы. Ничего не подозревающие пользователи переходят по объявлениям, ведущим на сайты или серверы дополненной реальности, зараженные вредоносными программами и содержащие ненадежные рекламные ролики, что подрывает безопасность дополненной реальности.

Кража сетевых учетных данных

Злоумышленники могут украсть сетевые учетные данные с носимых Android-устройств. Для продавцов, использующих приложения для оплаты с дополненной и виртуальной реальностью, взлом может представлять настоящую киберугрозу, поскольку многие клиенты уже зарегистрировали данные карт и приложения для мобильных платежей в своих профилях. Злоумышленники могут получить доступ к этим учетным записям и втихаря израсходовать на них все ресурсы, поскольку такие устройства ощутимо упрощают мобильные платежи.

Для продавцов, использующих приложения для оплаты с дополненной и виртуальной реальностью, взлом может представлять настоящую киберугрозу, поскольку многие клиенты уже зарегистрировали данные карт и приложения для мобильных платежей в своих профилях. Злоумышленники могут получить доступ к этим учетным записям и втихаря израсходовать на них все ресурсы, поскольку такие устройства ощутимо упрощают мобильные платежи.

Атаки типа «отказ в обслуживании»

Еще один вид потенциальных угроз безопасности в дополненной реальности – это отказ в обслуживании. В качестве примера можно привести внезапное отключение от информационного потока пользователей, использующих дополненную реальность для работы. Это особенно критично для профессионалов, использующих эту технологию для выполнения задач в критических ситуациях, когда отсутствие доступа к информации может иметь серьезные последствия: например, хирург, неожиданно лишающийся доступа к важной информации, поступающей в реальном времени на его очки дополненной реальности, или водитель, внезапно теряющий из виду дорогу, потому что его лобовое стекло дополненной реальности превращается в черный экран.

Атаки типа «человек посередине» (Man-in-the-Middle)

Сетевые злоумышленники могут перехватывать данные, передаваемые между браузером и поставщиком дополненной реальности, владельцами каналов дополненной реальности и сторонними серверами. Это может привести к атакам типа человек посередине.

Программы-вымогатели

Злоумышленники могут получить доступ к устройству дополненной реальности и записывать поведение и действия пользователя в среде дополненной реальности. Затем они могут угрожать опубликовать эти записи, если пользователь не заплатит выкуп. Это может скомпрометировать пользователей, которые не хотят, чтобы их игры и другие действия в дополненной реальности были обнародованы.

Физический ущерб

Одна из наиболее значительных уязвимостей безопасности при использовании дополненной реальности носимых устройств – это физический ущерб. Одни носимые устройства более долговечны, другие – менее, но все устройства имеют физические уязвимости. Сохранение их в функциональном и безопасном состоянии является важным аспектом. Например, гарнитуру можно легко потерять или ее могут украсть.

Сохранение их в функциональном и безопасном состоянии является важным аспектом. Например, гарнитуру можно легко потерять или ее могут украсть.

Вопросы безопасности и угрозы в виртуальной реальности

Угрозы безопасности в виртуальной реальности несколько отличаются от угроз в дополненной реальности, поскольку виртуальная реальность ограничивается закрытыми средами и не предполагает взаимодействия с реальным физическим миром. Тем не менее, гарнитуры виртуальной реальности закрывают все поле зрения пользователя, что может оказаться опасным, если злоумышленники получат контроль над устройством: их манипуляции контентом могут вызвать у пользователя головокружение или тошноту.

Проблемы виртуальной реальности

Конфиденциальность является серьезной проблемой как для дополненной, так и для виртуальной реальности. Ключевой проблемой конфиденциальности в виртуальной реальности является сугубо личный характер собранных данных, поскольку они являются биометрическими: результаты сканирования радужной оболочки или сетчатки глаз, отпечатки пальцев и рук, геометрия лица и спектр голоса. Примеры таких данных:

Примеры таких данных:

- Отслеживание пальцев. В виртуальном мире пользователь совершает руками те же жесты, что и в реальном мире, например, пальцами вводит код на виртуальной клавиатуре. При этом система записывает и передает данные отслеживания пальцев, показывающие, как пальцы вводят PIN-код. Если злоумышленник сможет перехватить эти данные, он сможет воссоздать PIN-код пользователя.

- Отслеживание взгляда. Некоторые гарнитуры виртуальной и дополненной реальности также могут включать отслеживание взгляда. Эти данные могут использоваться злоумышленниками. Точное понимание того, куда смотрит пользователь, дает злоумышленнику ценную информацию, которая позволит ему воссоздать действия пользователя.

Анонимизировать данные, полученные в результате отслеживания действий в виртуальной и дополненной реальности, практически невозможно, поскольку каждый человек совершает уникальный набор движений. Поведенческая и биометрическая информация, собранная с помощью гарнитур виртуальной реальности, позволила исследователям с очень высокой степенью точности идентифицировать пользователей, что является реальной проблемой в случае взлома систем виртуальной реальности.

Аналогично почтовым индексам, IP-адресам и спектрам голоса, данные, полученные в результате отслеживания действий в виртуальной и дополненной реальности, можно рассматривать как информацию, позволяющую установить личность, поскольку они могут использоваться для идентификации и отслеживания человека, как отдельно, так и в сочетании с другими персональными или идентифицирующими данными. Поэтому конфиденциальность в виртуальной реальности является серьезной проблемой.

Программы-вымогатели

Злоумышленники также могут внедрять в платформы виртуальной реальности функции, вводящие пользователей в заблуждение и заставляющие раскрывать личные данные. Как и в случае с дополненной реальностью, это создает возможности для атак программ-вымогателей, в результате которых нарушается работа платформы, а затем происходит требование выкупа.

Подделка личности (дипфейки)

Технологии машинного обучения позволяют совершать с голосами и видео такие манипуляции, что их не отличить от настоящих. Если злоумышленнику удалось получить доступ к данным отслеживания движения с гарнитуры виртуальной реальности, он может использовать их для создания цифровой модели (дипфейка), что подрывает надежность виртуальной реальности. Затем созданную модель могут наложить на действия другого человека в виртуальной реальности и провести атаку социальной инженерии.

Если злоумышленнику удалось получить доступ к данным отслеживания движения с гарнитуры виртуальной реальности, он может использовать их для создания цифровой модели (дипфейка), что подрывает надежность виртуальной реальности. Затем созданную модель могут наложить на действия другого человека в виртуальной реальности и провести атаку социальной инженерии.

Помимо проблем кибербезопасности, одна из основных опасностей виртуальной реальности заключается в полной блокировке визуальной и звуковой связи пользователя с внешним миром. Всегда важно в первую очередь оценивать физическую безопасность и защищенность среды пользователя. Это также относится к дополненной реальности, когда пользователи должны максимально четко осознавать свое окружение, особенно в средах с эффектом погружения.

Другие проблемы, связанные с виртуальной реальностью, которые критики часто считают ее недостатками, включают:

- Возможное возникновение зависимости.

- Последствия для здоровья, например, головокружение, тошнота или потеря ориентации в пространстве (после длительного использования виртуальной реальности).

- Потеря связи с людьми.

Примеры дополненной и виртуальной реальности

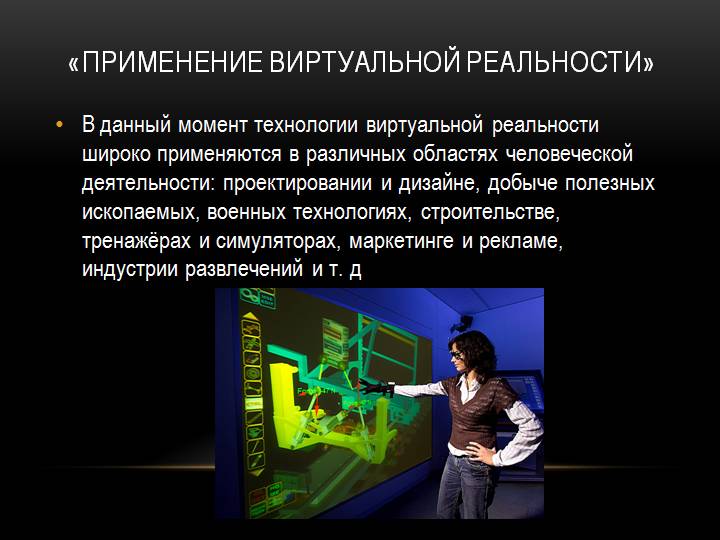

Сферы применения дополненной реальности, виртуальной реальности и смешанной реальности разнообразны и продолжают расширяться. Они включают:

- Игры: от шутеров от первого лица до стратегических игр и ролевых приключений. Самой известной игрой дополненной реальности является Pokémon Go.

- Профессиональный спорт: программы тренировок для профессиональных спортсменов и для любителей.

- Виртуальные путешествия – виртуальные поездки к достопримечательностям: зоопаркам, сафари-паркам, художественным музеям и прочим, не выходя из дома.

- Здравоохранение: обеспечивает обучение медицинских работников, например, с использованием хирургических симуляторов.

- Кино и телевидение: усиление впечатлений от фильмов и шоу.

Технологии виртуальной и дополненной реальности также используется в более серьезных областях. Например, армия США использует их для цифровой оптимизации учебных миссий для солдат, а в Китае они используются в полиции для выявления подозреваемых.

Например, армия США использует их для цифровой оптимизации учебных миссий для солдат, а в Китае они используются в полиции для выявления подозреваемых.

Проблемы конфиденциальности Oculus

Oculus – одна из самых известных гарнитур для виртуальной реальности и одна из немногих компаний, которые активно поддерживают разработку игр для виртуальной реальности. Facebook приобрел компанию Oculus в 2014 году, а в 2020 году объявил, что для будущих гарнитур виртуальной реальности потребуются учетные данные Facebook. Это событие вызвало бурную дискуссию о конфиденциальности Oculus.

Противники такого решения были обеспокоены тем, как Facebook собирает, хранит и использует данные, и, возможно, применяет их в таргетированной рекламе. Также их критике подверглось принуждение пользователей к выбору сервисов, которые они, возможно, не выбрали бы в противном случае. Объявление Facebook вызвало волну сообщений от пользователей, заботящихся о конфиденциальности и обеспокоенных безопасностью Oculus, в которых утверждалось, что они больше не будут использовать гарнитуру Oculus. Однако другие комментаторы считали, что это вряд ли помешает компании Oculus в долгосрочной перспективе.

Однако другие комментаторы считали, что это вряд ли помешает компании Oculus в долгосрочной перспективе.

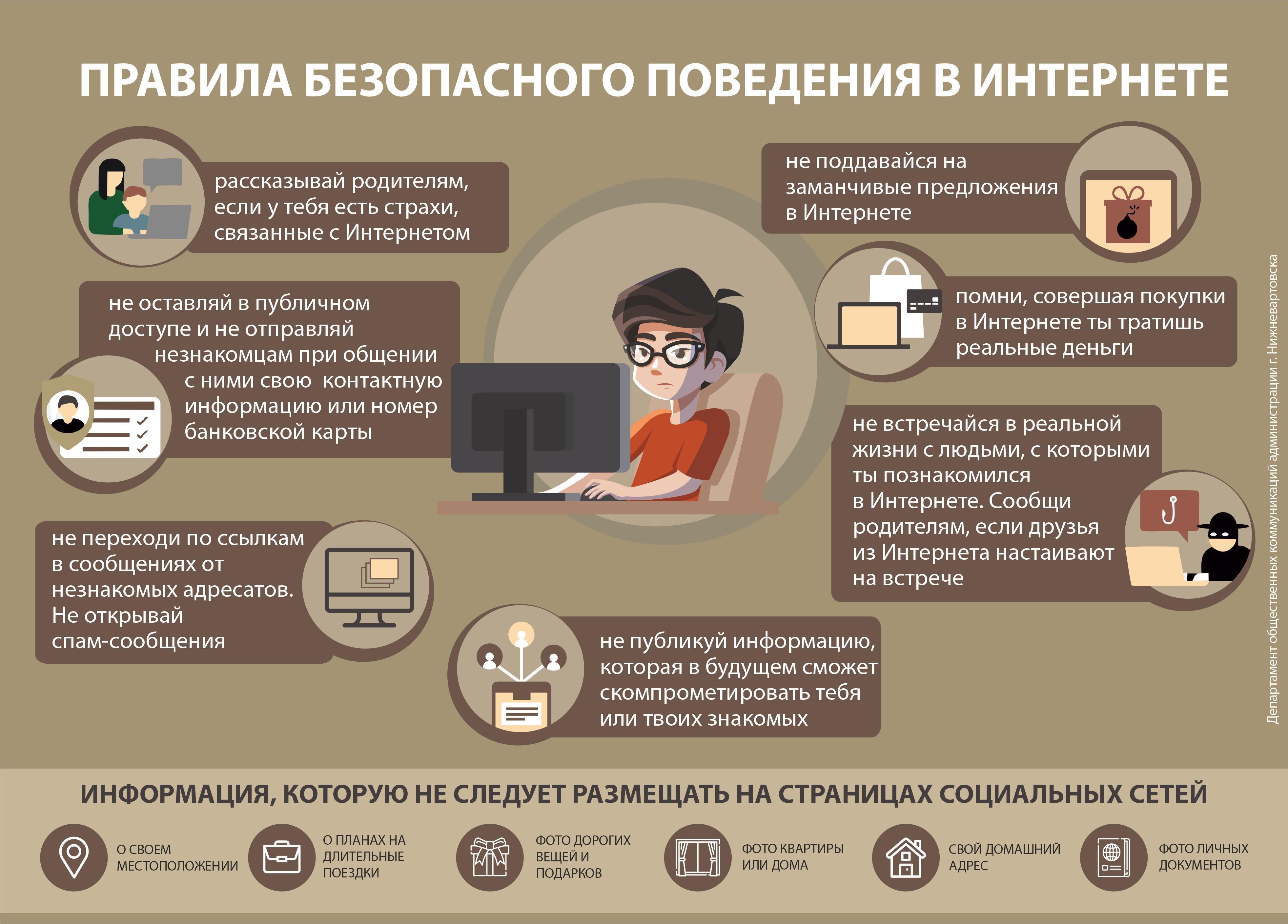

Не раскрывайте слишком личную информацию

Не раскрывайте информацию, которая носит слишком личный характер и не требует раскрытия. Можно создать учетную запись с указанием электронной почты, но не следует указывать данные кредитной карты, если вы ничего не покупаете.

Ознакомьтесь с политикой конфиденциальности

Легко упустить важные моменты, читая длинную политику конфиденциальности и условия использования. Но стоит выяснить, как компании, предоставляющие сервисы на платформах дополненной и виртуальной реальности, хранят данные и что они с ними делают. Передают ли они данные третьим лицам? Какие данные они собирают и передают?

Используйте VPN

Использование VPN – это один из способов сохранить конфиденциальность личности и данных в интернете. Если требуется раскрыть конфиденциальную информацию, использование VPN может защитить эту информацию от компрометации. Совместное применение расширенного шифрования и измененного IP-адреса позволяет сохранить конфиденциальность личности и данных. Сферы использования VPN, вероятно, расширятся по мере развития виртуальной и дополненной реальности.

Если требуется раскрыть конфиденциальную информацию, использование VPN может защитить эту информацию от компрометации. Совместное применение расширенного шифрования и измененного IP-адреса позволяет сохранить конфиденциальность личности и данных. Сферы использования VPN, вероятно, расширятся по мере развития виртуальной и дополненной реальности.

Поддерживайте актуальность прошивки

Крайне важно своевременно обновлять прошивку гарнитур виртуальной реальности и носимых устройств дополненной реальности. Помимо добавления новых функций и улучшения существующих, обновления помогают исправлять уязвимости в системах безопасности.

Используйте комплексные антивирусные решения

Лучший способ сохранить безопасность в интернете – использовать решения для кибербезопасности превентивного действия. Например, Kaspersky Total Security обеспечивает надежную защиту от различных онлайн-угроз, таких как вирусы, вредоносные программы, программы-вымогатели, шпионские программы, фишинг и другие постоянно возникающие угрозы интернет-безопасности.

Статьи по теме:

- Мошенничество в онлайн-играх – как сохранить безопасность

- 7 самых распространенных опасностей в онлайн-играх для детей

- Что такое интернет вещей? Рекомендации по безопасности интернета вещей

- Мошенничество в онлайн-играх во время пандемии – как сохранить безопасность

Что такое виртуальный и как он работает?

ITОперацииК

- Рахул Авати

В вычислительной технике термин виртуальный относится к цифровой копии чего-то реального, будь то машина, переключатель, память или даже реальность. Оно отличается от реального тем, что лишено абсолютной, физической формы. Однако функционально он не менее реален.

Реплика, созданная с помощью программного обеспечения, может не быть точной копией фактического элемента, но она достаточно похожа по своей сути, чтобы ее можно было описать как цифровое представление, и достаточно полезна для поддержки бизнес-потребностей предприятия.

Виртуальные вычисления — это идея, согласно которой один физический компьютер может действовать как множество компьютеров. Это позволяет пользователям удаленно получать доступ к компьютеру со своего локального устройства. Это также позволяет им загружать и использовать более одной операционной системы, одновременно выполнять несколько функций и пользоваться всеми преимуществами дополнительного оборудования и программного обеспечения без необходимости приобретать или устанавливать их в своей локальной системе.

Пользователи получают доступ к удаленному компьютеру через Интернет через беспроводной или сетевой сервер и входят в систему через специализированное программное обеспечение. После входа в систему они могут выполнять множество задач с помощью клавиатуры, мыши или других инструментов своего локального устройства.

Виртуальные вычисления — это технология реального времени, которая позволяет пользователям получать удаленный доступ:

- Операционные системы

- Программное обеспечение

- Память

- Хранение

- Прочие сетевые ИТ-ресурсы

Виртуализация — это парадигма вычислений, поддерживаемая Интернетом и многочисленными аппаратными и программными решениями. Это открывает множество возможностей в области ИТ и корпоративных вычислений с точки зрения:

- удаленный доступ;

- увеличено место для хранения; резервное копирование данных

- ;

- больший выбор программных приложений;

- выделение и перераспределение ввода/вывода и другие процессы; и

- больше возможностей для мониторинга производительности, улучшения и устранения неполадок.

Существует несколько преимуществ использования виртуальных вычислений. Они следующие:

- Сотрудники могут проверять электронную почту компании на ходу.

- Сотрудники могут работать удаленно из дома, кафе или практически из любого места.

- Пользователи могут сохранять или создавать резервные копии данных и документов на виртуальном сервере.

- Учащиеся могут удаленно получать доступ к курсам и материалам курса.

- Менеджеры могут получать удаленный доступ к документам или данным.

Виртуальные вычисления помогают расширить корпоративную ИТ-среду для пользователей, которые не находятся в том же месте, что и ресурсы, к которым им нужен доступ. Выделение процессов и ресурсов компьютера в виртуальной среде делает систему доступной для других процессов и приложений, что повышает общую эффективность системы. Это также освобождает место на отдельных устройствах, поскольку пользователям не нужно устанавливать, настраивать или хранить необходимые им ресурсы, поскольку к ним можно получить удаленный доступ по запросу.

Это также освобождает место на отдельных устройствах, поскольку пользователям не нужно устанавливать, настраивать или хранить необходимые им ресурсы, поскольку к ним можно получить удаленный доступ по запросу.

Виртуальные вычисления также повышают скорость, доступность и производительность ИТ-операций и пользователей. А совместное использование ресурсов с помощью виртуальных вычислений устраняет необходимость эксплуатации нескольких компьютеров и серверов, что снижает затраты на охлаждение и электроэнергию.

Физические серверы против виртуальных серверов Применение виртуальных вычисленийВиртуальные вычисления играют решающую роль в современных архитектурах информационных технологий (ИТ). Он имеет ряд реальных приложений, в том числе:

- Виртуальная реальность ( VR ). VR — это искусственная среда, которая предлагает пользователям захватывающий аудио- и визуальный опыт.

Эти переживания обычно представлены с помощью специального оборудования. Хотя опыт довольно реалистичен, физическая реальность пользователей не претерпевает никаких изменений.

Эти переживания обычно представлены с помощью специального оборудования. Хотя опыт довольно реалистичен, физическая реальность пользователей не претерпевает никаких изменений. - Аппаратная виртуализация. Аппаратная виртуализация — это создание версии программного обеспечения физического устройства. Это также может включать в себя объединение нескольких аппаратных частей, находящихся на разных географических расстояниях.

- Виртуальная память . Это относится к нефизическому набору адресов или ячеек памяти, которые рассматриваются как физическая память при выполнении программы или приложения. Это позволяет компьютеру компенсировать нехватку физической памяти, временно перенося данные из оперативной памяти устройства в дисковое хранилище.

- Виртуальный помощник. Виртуальный помощник — это программа или устройство, которое в некоторой степени понимает человеческие языки и выполняет задачи на основе голосовых запросов или требований.

Alexa от Amazon и Siri от Apple — примеры популярных виртуальных помощников.

Alexa от Amazon и Siri от Apple — примеры популярных виртуальных помощников. - Виртуальный агент. Виртуальный агент — это автоматизированный чат-бот или голосовой бот, который обеспечивает обслуживание клиентов без необходимости вмешательства человека.

- Виртуальная машина ( ВМ ). Виртуальная машина — это ОС или среда приложения, которая отображает характеристики выделенного оборудования в виртуальной среде.

- Виртуальный коммутатор. Виртуальный коммутатор — это программа, которая управляет сетевым трафиком и обеспечивает связь между виртуальными машинами.

- Виртуальная лента.

Виртуальная лента — это приложение технологии хранения, которое делает систему хранения на основе дисков похожей на ленточную библиотеку.

Виртуальная лента — это приложение технологии хранения, которое делает систему хранения на основе дисков похожей на ленточную библиотеку. - Виртуальный мир. Виртуальный мир — это смоделированная компьютерная среда, в которой пользователи могут создавать личные аватары, участвовать в виртуальных действиях и общаться с другими пользователями через Интернет с помощью голоса или чата.

То, что что-то виртуально, не делает его менее реальным. Виртуальность — это скорее среда, в которой происходят онлайн-действия, а не сами действия.

Например, виртуальная торговая выставка относится к мероприятию, которое проходит в виртуальном месте на базе компьютера, а не в физическом месте. Мероприятие лишено физической формы, но оно не менее реально, чем любое обычное мероприятие, проводимое в «реальном» мире.

Мероприятие лишено физической формы, но оно не менее реально, чем любое обычное мероприятие, проводимое в «реальном» мире.

Аналогично, виртуальное обучение позволяет учащимся получать удаленный доступ к учебным ресурсам в виртуальной среде. Они могут просматривать видео, общаться с другими студентами и даже участвовать в живых лекциях со своего локального устройства. Таким образом, они учатся в «виртуальном классе», который не имеет физической формы, но все же существует для всех практических целей.

Сравнение синхронных и асинхронных систем виртуального обучения Изучите типы виртуализации, которые должны знать ИТ-администраторы , историю виртуализации и ее влияние на управление центрами обработки данных и ключевые различия между полной виртуализацией и паравиртуализацией 901 67 . Кроме того, изучите распространенные проблемы с виртуализацией и способы их решения , передовые методы управления виртуальными серверами и преимущества контейнеров на голом железе по сравнению с виртуальными машинами .

Последнее обновление: январь 2022 г.

Продолжить чтение о виртуальном- 10 преимуществ виртуализации серверов для бизнеса

- Руководство для начинающих по виртуализации на хосте и без него

- Как найти лучшее программное обеспечение для управления виртуализацией серверов

- 5 ведущих инструментов виртуализации данных предлагают стратегию интеграции

- Что нужно знать о процессе выбора виртуализированного хранилища

защищенный режим

Автор: Пэт Бранс

подкачка памяти

Автор: Джулия Андерсон

резервный буфер трансляции (TLB)

Автор: Рахул Авати

архитектура виртуализации

Автор: Рахул Авати

Качество ПО

- Несколько простых стратегий для уменьшения избыточности тестирования программного обеспечения

Несмотря на то, что всеобъемлющее покрытие тестами является обязательным требованием, разработчики программного обеспечения должны прилагать сознательные усилия, чтобы наборы программ не превратились .

..

.. - Как разработать стратегию автоматизации тестирования API

Набор автоматизированных тестов API может настроить приложение на успех, но только в том случае, если группы обеспечения качества определят правильные тесты для автоматизации …

- Как создать набор регрессионных тестов

Изменения кода являются неизбежным аспектом разработки программного обеспечения. Команды должны провести надлежащее тестирование, чтобы убедиться, что эти изменения не …

Архитектура приложения

- Falcor против GraphQL: важные различия

Хотя оба по существу представляют собой два подхода к одной и той же конечной цели, между GraphQL и Falcor есть некоторые ключевые различия…

- Краткий обзор языка программирования Carbon

Carbon — это экспериментальный язык программирования, созданный на базе C++, но с новым взглядом на безопасность памяти,.

..

.. - Прочная связь между законом Конвея и микросервисами

Хотя закону Конвея уже несколько десятков лет, некоторые утверждают, что спешка индустрии по внедрению микросервисов заставляет его принимать …

Облачные вычисления

- Как создать оповещение CloudWatch для инстанса EC2

Аварийные сигналы CloudWatch — это строительные блоки инструментов мониторинга и реагирования в AWS. Познакомьтесь с ними, создав Amazon…

- 5 способов восстановить виртуальную машину Azure

Существуют различные способы восстановления виртуальной машины Azure. Узнайте, почему вам нужно восстановить виртуальную машину, доступные методы восстановления и какие…

- Преимущества и ограничения Google Cloud Recommender

Расходы на облако могут выйти из-под контроля, но такие службы, как Google Cloud Recommender, предоставляют информацию для оптимизации ваших рабочих нагрузок.

Но…

Но…

ПоискAWS

- AWS Control Tower стремится упростить управление несколькими учетными записями

Многие организации изо всех сил пытаются управлять своей огромной коллекцией учетных записей AWS, но Control Tower может помочь. Услуга автоматизирует…

- Разбираем модель ценообразования Amazon EKS

В модели ценообразования Amazon EKS есть несколько важных переменных. Покопайтесь в цифрах, чтобы убедиться, что вы развернули службу…

- Сравните EKS и самоуправляемый Kubernetes на AWS

Пользователи AWS сталкиваются с выбором при развертывании Kubernetes: запускать его самостоятельно на EC2 или позволить Amazon выполнять тяжелую работу с помощью EKS. См…

TheServerSide.com

- Смарт-контракты, блокчейн и децентрализованные вычисления

Такие отрасли, как производство и финансы, обращаются к децентрализованным вычислительным технологиям в форме смарт-контрактов .

..

.. - Как избежать выгорания удаленного инженера-программиста

Выгорание разработчиков программного обеспечения реально. Вот несколько стратегий, которые программисты могут использовать, чтобы этого избежать.

- JavaScript против TypeScript: в чем разница?

TypeScript и JavaScript — две дополняющие друг друга технологии, которые стимулируют разработку как интерфейсных, так и серверных приложений. Вот…

Центр обработки данных

- 5 шагов для миграции мэйнфреймов

Сложная задача миграции проверенных временем сред мэйнфреймов требует тщательной оценки, внимания к техническим деталям…

- Ознакомьтесь с основными вариантами использования репатриации общедоступного облака

Облачные технологии могут создавать проблемы с выставлением счетов, управлением и соответствием требованиям. Вот пять причин, почему репатриация облачных рабочих нагрузок обратно .

..

.. - Советы по использованию веб-консолей Cockpit

Администраторы, использующие Cockpit для управления серверами Linux, могут использовать веб-консоли для добавления пользователей, создания брандмауэров и выполнения других задач. …

Давайте отличать онлайн от виртуального: пора перестать называть все онлайн-взаимодействия «виртуальными»

GaudiLab/Shutterstock.com

Автор Дэвид Кастанеда

31 декабря 2018 г.

3 минуты на чтение

Комментарии

Резюме:

Переоценка использования слова «виртуальное» в электронном обучении и попытка отличить онлайн от виртуального, когда речь идет об опыте электронного обучения.

«Виртуальный» — это слово вошло во многие наши повседневные разговоры в цифровую эпоху и в электронном обучении. На рабочем месте мы часто говорим о виртуальных встречах или виртуальных мероприятиях. В онлайн-образовании мы говорим о виртуальных классах, виртуальных школах, виртуальных конференциях и т. д.

Обычно, когда мы используем слово «виртуальный», мы обычно имеем в виду онлайн, то есть через компьютер или устройство. Мы используем его для определения взаимодействия, которое не происходит в реальной физической среде. Понимаемый таким образом, «виртуальный» кажется подходящим отличием от личных событий, обязательств и взаимодействий.

Однако у этого слова есть и другое значение. Тот, который лучше всего понятен, если учесть, что антонимом слова «виртуальный» является «фактический». Не обязательно имея в виду (хотя, возможно, некоторые действительно это имеют в виду), когда мы говорим что-то виртуальное, мы также говорим, что оно по существу не актуально. что это не настоящий .

что это не настоящий .

Как конкретная путаница усложняет работу профессионалов

Как продюсер онлайн-обучения, я часто сталкиваюсь с неприятным восприятием, которое возникает, когда я называю онлайн-взаимодействия виртуальными. Онлайн-взаимодействия могут восприниматься как уменьшенные версии личных взаимодействий, жалкие адаптации личных событий или плохие заменители «реального» взаимодействия. Когда онлайн-взаимодействия называют «виртуальными», они входят в нашу ментальную структуру как нереальные.

Эта непреднамеренная коннотация может сделать работу по разработке и предоставлению значимого онлайн-опыта еще более сложной, а иногда и почти невозможной. Осмысливая онлайн-продукты или события как нереальные, команда электронного обучения может столкнуться с трудной борьбой за то, чтобы убедить своих собственных заинтересованных лиц, экспертов в предметной области или других участников в том, что результат будет значимым и достойным усилий.

Восприятие технологии может быть столь же сильным (или даже более сильным) препятствием для задачи создания онлайн-контента. Например, исследования в сфере высшего образования показывают, что простое содействие принятию преподавателями онлайн-курсов является решающим фактором их успеха [1]. Действительно, формирование доброжелательного отношения к онлайн-образованию полезно во всех сферах, а не только в высшем образовании.

Например, исследования в сфере высшего образования показывают, что простое содействие принятию преподавателями онлайн-курсов является решающим фактором их успеха [1]. Действительно, формирование доброжелательного отношения к онлайн-образованию полезно во всех сферах, а не только в высшем образовании.

Лично я работал с экспертами из многих областей, чтобы проводить многочисленные онлайн-тренинги и создавать пространство для взаимодействия. Я обнаружил, что есть столько же людей, которые рады заниматься этой работой, сколько и тех, кто совсем не в восторге от этой перспективы. Для этих неохотных сотрудников я обнаружил, что задача, стоящая перед моей командой, заключается не только в разработке курса, продукта или среды, но и в том, чтобы помочь изменить восприятие онлайн-опыта. И язык, который мы используем, играет в этом процессе большую роль!

Как это на самом деле может измениться

Даже нам, как профессионалам в области электронного обучения, полезно изучить свое восприятие и/или то, как мы можем увековечить негативное восприятие онлайн-взаимодействия в нашем дискурсе. Иногда мы можем обнаружить, что соглашаемся с негативным восприятием только для того, чтобы облегчить процесс, или присоединяемся к жалобам на то, что взаимодействие происходит «виртуально» или не лично. Тем не менее, говоря таким образом, мы в конечном итоге увековечиваем барьеры для нашей собственной работы, принижая значение онлайн-опыта.

Иногда мы можем обнаружить, что соглашаемся с негативным восприятием только для того, чтобы облегчить процесс, или присоединяемся к жалобам на то, что взаимодействие происходит «виртуально» или не лично. Тем не менее, говоря таким образом, мы в конечном итоге увековечиваем барьеры для нашей собственной работы, принижая значение онлайн-опыта.

Я хотел бы попросить всех, кто участвует в электронном обучении, присоединиться ко мне и изменить наш язык. Давайте оформим онлайн-взаимодействия совершенно по-другому. Давайте начнем думать обо всех взаимодействиях как о реальных. Давайте перестанем называть некоторые из них виртуальными только потому, что участники не все находятся в одной физической комнате.

Это не виртуально. Это онлайн. Это не преобразование личного контента, это развитие онлайн-опыта. Он не хочет, чтобы мы могли сделать это лично, он восхищается возможностью связаться с людьми через Интернет или устройство. Изменяя язык, который мы используем, мы можем помочь изменить предвзятое представление о том, что онлайн-взаимодействия не являются реальными.

Эти переживания обычно представлены с помощью специального оборудования. Хотя опыт довольно реалистичен, физическая реальность пользователей не претерпевает никаких изменений.

Эти переживания обычно представлены с помощью специального оборудования. Хотя опыт довольно реалистичен, физическая реальность пользователей не претерпевает никаких изменений. Alexa от Amazon и Siri от Apple — примеры популярных виртуальных помощников.

Alexa от Amazon и Siri от Apple — примеры популярных виртуальных помощников. Виртуальная лента — это приложение технологии хранения, которое делает систему хранения на основе дисков похожей на ленточную библиотеку.

Виртуальная лента — это приложение технологии хранения, которое делает систему хранения на основе дисков похожей на ленточную библиотеку. ..

.. ..

.. Но…

Но… ..

.. ..

..

Ваш комментарий будет первым