Вирусы, троянские программы, черви

Вредоносные программы: предупрежден — значит вооружен

Интернет – это огромный мир, который, как и мир реальный, полон скрытых опасностей. Сегодня легко стать жертвой вредоносной программы, которая может сильно увеличить объем исходящего трафика, похитить данные или полностью остановить работу компьютера. С каждым днем виртуальное пространство пополняется все новыми вредоносными программами, которые представляют угрозу для устройств, работающими под управлением популярных операционных систем – Windows, Mac OS X, Android и других. Часто бывает так, что заражение одного устройства становится причиной заражения других, а это грозит неприятностями большому числу пользователей. Защищая свое устройство от вредоносных программ, вы можете помочь сделать удобными и безопасными условия работы большого сообщества пользователей.

Итак, какие именно угрозы несут в себе вредоносные программы?

К сожалению, спектр их возможностей весьма широк, они могут:

- блокировать доступ к операционной системе или программе

- запоминать вводимые пароли, посещаемые ресурсы, открываемые документы

- извлекать почтовые адреса из документов и отправлять их спамерам или самостоятельно производить рассылку вируса

- нарушать работу банковских и прочих финансовых программ, получать из них персональные данные и отправлять их злоумышленникам

- размножаться через электронную почту, локальную сеть, Интернет, любые информационные носители, через инфицированные файлы, онлайн-игры, службы мгновенного обмена сообщениями, VoIP программы (Skype) и пр.

- скачивать новые вирусы, что превращает устройство в рассадник вирусов

- значительно замедлять или полностью останавливать работу операционной системы и программ

- тайно использовать ресурсы компьютера, например, рассылать СПАМ-письма

- звонить на платные телефонные номера или рассылать платные СМС-сообщения, если речь идет о зараженном мобильном устройстве.

Вирусы не могут сломать компьютер и его отдельные «железные» компоненты, но ущерб, который они наносят данным, иногда обходится даже дороже.

Для обычных пользователей опасность представляют, в первую очередь, три основных типа вредоносных программ: вирусы, троянские программы и черви. Чем же они различаются?

Обязательным свойством

компьютерного вируса является способность к размножению (самокопированию) и незаметному для пользователя внедрению в файлы, загрузочные секторы дисков и документы. Название «вирус» по отношению к компьютерным программам пришло из биологии именно по признаку способности к саморазмножению. Существующий в виде зараженного файла на диске компьютерный вирус не опасен до тех пор, пока его не открыть или не запустить. Он начинает действовать только тогда, когда пользователь его активирует. Вирусы разработаны, чтобы копировать себя, заражая компьютеры, при этом обычно они уничтожают файлы. По степени воздействия вирусы можно разделить на следующие виды:

Существующий в виде зараженного файла на диске компьютерный вирус не опасен до тех пор, пока его не открыть или не запустить. Он начинает действовать только тогда, когда пользователь его активирует. Вирусы разработаны, чтобы копировать себя, заражая компьютеры, при этом обычно они уничтожают файлы. По степени воздействия вирусы можно разделить на следующие виды:

- неопасные, не мешающие работе устройства, но уменьшающие объем свободной оперативной памяти и памяти на дисках, действия таких вирусов проявляются в каких-либо графических или звуковых эффектах;

- опасные, которые могут привести к различным нарушениям в работе устройства;

- очень опасные, воздействие которых может привести к потере программ, уничтожению данных, стиранию информации в системных областях диска.

Черви – это разновидность вирусов. Они полностью оправдывают свое название, поскольку распространяются путем «переползания» из устройства в устройство.

На сегодняшний день наибольшую угрозу для пользователей представляют троянские программы – вредоносные программы, которые целенаправленно внедряются злоумышленниками. Внешне троянские программы выглядят как легальные программные продукты и не вызывают подозрений. В отличие от вирусов, они полностью готовы к выполнению своих коварных функций. На это и делается расчет злоумышленников: их задача – сделать такую программу, которую пользователи не побоятся запускать и использовать. Троянские программы совершает противоправные действия на компьютере без ведома пользователя. В отличие от вирусов, троянские программы не умеют саморазмножаться. Они прячутся в других программах, подобно тому как греки прятались в деревянном коне, чтобы неожиданно напасть на Трою. Например, троянская программа может скрываться под видом красивой заставки для рабочего стола.

Кроме того, для компьютеров существует опасность стать частью ботнета. Ботнет – это компьютерная сеть, зараженная ботом – вредоносной программой, которая позволяет удаленно управлять компьютером без ведома владельца. Ваш компьютер может являться частью такой сети долгое время, а вы не будете и подозревать об этом. В данном случае вредоносная программа представляет опасность не столько для владельца, сколько для других пользователей, ведь являющееся частью ботнета устройство может по команде злоумышленника формировать DDoS-атаки, рассылать спам, производить любые другие действия, диктуемые специальным ботнет-сервером. Цель DDoS-атаки (название происходит от английского Distributed Denial Of Service Attack) – затормозить или полностью остановить работу сервера или веб-узла.

Современные технологии позволяют создавать вредоносные программы, совмещающие в себе возможности вирусов, червей и троянских программ.

Каналы распространения вредоносных программ

USB-флешки и другие съемные носители

Когда пользователь вставляет зараженную «флешку» или другой информационный носитель в компьютер, вредоносная программа незаметно запускается в операционной системе, при этом на экране монитора никаких посторонних процессов не отображается. Все съемные носители необходимо всегда проверять антивирусными средствами, поскольку это очень распространенный источник заражения.

Электронная почта и системы обмена мгновенными сообщениями

Будьте осторожны при получении писем и сообщений с заманчивыми предложениями от неизвестных лиц и компаний, ведь они могут содержать ссылки на зараженную страницу, при входе на которую срабатывает скрипт-программа. Она использует определенную уязвимость и закачивает зараженный файл на компьютер жертвы для дальнейшего его выполнения.

Зараженные веб-страницы

В настоящее время этот канал распространения вирусов наиболее популярен, поскольку современные антивирусы умеют достаточно хорошо распознавать попытки вредоносных программ проникнуть через электронную почту и службы мгновенного обмена сообщениями. Злоумышленники внедряют вредоносный код в уязвимые страницы сайтов, пользователи заходят на эти сайты, и вредоносные программы незаметно проникают на компьютер. Определить зараженные страницы очень трудно: чтобы заразить как можно больше устройств, преступники могут внедрить свою программу в страницу новостного интернет-сайта или любого другого популярного ресурса, который содержит уязвимости.

Злоумышленники внедряют вредоносный код в уязвимые страницы сайтов, пользователи заходят на эти сайты, и вредоносные программы незаметно проникают на компьютер. Определить зараженные страницы очень трудно: чтобы заразить как можно больше устройств, преступники могут внедрить свою программу в страницу новостного интернет-сайта или любого другого популярного ресурса, который содержит уязвимости.

Как надежно защитить свое устройство от вредоносных программ

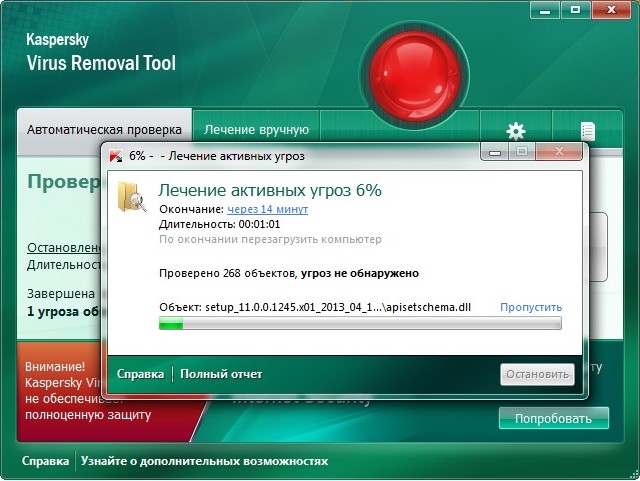

Использовать средства антивирусной защиты

Для полноценной защиты устройства от потенциальных угроз следует использовать комплексную антивирусную систему защиты от проверенных и зарекомендовавших себя на рынке компаний. Наиболее важной составляющей такой системы является антивирус, который в фоновом режиме, не мешая работе пользователя, выполняет сканирование важнейших системных областей и контролирует все возможные пути вторжения вирусов, такие как вложения электронной почты и потенциально опасные веб-сайты. При установке антивируса необходимо настроить ежедневное обновление антивирусных баз.

При установке антивируса необходимо настроить ежедневное обновление антивирусных баз.

Следить за обновлениями ОС

Кроме того, рекомендуется постоянно следить за обновлениями самой операционной системы и установленных приложений: новые версии выходят регулярно, в них, как правило, исправляются старые уязвимости.

Использовать брендмауэр

Другой важной составляющей комплексной системы безопасности является брандмауэр. Если антивирус работает с уже зараженными файлами и пытается их «вылечить», то задача брандмауэра – изначально не допустить заражения. Брандмауэр, или сетевой экран, предназначен для отслеживания обмена данными между устройством и Интернетом и проверяет все данные, получаемые из сети или отправляемые туда. При необходимости он блокирует сетевые атаки и препятствует тайной отправке персональных данных в Интернет.

Использование спам-фильтров

Комплексные решения по безопасности также ставят фильтр против спама, сетевых атак, посещения нежелательных и опасных Интернет-ресурсов и т.

Использование средства антивирусной защиты

Следует помнить о том, что, хотя антивирус и позиционируется как инструмент, способный полностью защитить компьютер от любых вредоносных программ и различных атак, это не совсем так. Ежедневно изобретаются новые, технологически сложные программные продукты, которые часто оказываются «хитрее» защитных технологий. Перед тем как запустить вирус, злоумышленники проверяют его на обнаружение всеми антивирусами. Вот почему антивирусы не всегда могут обнаружить совсем недавно появившийся вирус, пропуская его в систему. Даже ежедневное обновление антивирусных баз не может гарантировать полную защиту устройства.

Всегда нужно помнить об обычной осторожности

Всегда нужно помнить об обычной осторожности: не следует открывать вложения в письмах, вызывающих подозрения, и заходить на сомнительные сайты. Перепроверяйте источники присылаемой вам информации. Злоумышленники научились подделывать обратный адрес, поэтому, если содержание письма представляется сомнительным, лучше уточнить подлинность письма у отправителя. Настоятельно рекомендуется не загружать и не запускать никакие программы из не вызывающих доверия источников, например, файлообменных ресурсов. Скачивать программы лучше только с сайтов фирм-производителей, их несложно найти через поисковые системы. Будьте осторожны, если встречаете в Интернете предложение бесплатно скачать популярную программу, которая распространяется разработчиком за определенную плату. Во-первых, такая программа, скорее всего не будет работать, по крайней мере, в нормальном режиме, во-вторых, она, вероятно, будет содержать вредоносный модуль. Если вы хотите оградить свои данные от разного рода угроз, не следует скачивать и устанавливать программы неизвестного происхождения, открывать архивы с файлами вопреки предупреждениям антивируса, заходить на сайты, которые браузер помечает как опасные, и т.

Перепроверяйте источники присылаемой вам информации. Злоумышленники научились подделывать обратный адрес, поэтому, если содержание письма представляется сомнительным, лучше уточнить подлинность письма у отправителя. Настоятельно рекомендуется не загружать и не запускать никакие программы из не вызывающих доверия источников, например, файлообменных ресурсов. Скачивать программы лучше только с сайтов фирм-производителей, их несложно найти через поисковые системы. Будьте осторожны, если встречаете в Интернете предложение бесплатно скачать популярную программу, которая распространяется разработчиком за определенную плату. Во-первых, такая программа, скорее всего не будет работать, по крайней мере, в нормальном режиме, во-вторых, она, вероятно, будет содержать вредоносный модуль. Если вы хотите оградить свои данные от разного рода угроз, не следует скачивать и устанавливать программы неизвестного происхождения, открывать архивы с файлами вопреки предупреждениям антивируса, заходить на сайты, которые браузер помечает как опасные, и т. д.

д.

Настройка компьютера

Еще одним способом ограждения устройства от потенциальных угроз является предварительная работа с настройками компьютера. Если вы обладаете правами администратора, это означает, что у вас есть полный доступ ко всем файлам на компьютере. Таким образом, если в устройство проникнет вредоносная программа, ей также будет легко получить полный доступ. Тем самым, риски заразить всю систему становятся выше. В связи с этим, рекомендуется завести вторую учетную запись, которая будет ограничивать ваши права, закрывая доступ к ряду файлов. Это позволит снизить риск заражения.

Создание резервных копий

Помните, что в любой момент в системе может произойти критический сбой – и не обязательно по вине вредоносной программы – и вся информация будет потеряна. Поэтому периодически нужно создавать резервные копии всех важных документов, фотографий и иных данных в другие места – на съемные жесткие диски, «флешки», в интернет-сервисы удаленного хранения данных (например Яндекс. Диск или Google.Dropbox). Также рекомендуется иметь образ системы со всеми настройками для быстрого развертывания.

Диск или Google.Dropbox). Также рекомендуется иметь образ системы со всеми настройками для быстрого развертывания.

Следите за интернет-трафиком

Рекомендуется следить за интернет-трафиком – если исходящий или входящий поток подозрительно велик, это может быть связано с тем, что в системе, возможно, работает вредоносная программа, которая загружает другие вирусы или участвует в спам-рассылках/DDoS-атаках.

Отключить макросы

Если вам приходится часто работать с офисными приложениями, рекомендуется отключать макросы, поскольку злоумышленники научились внедрять вирусы через них. Макрос – это последовательность действий, которую можно выполнить нажатием одной клавиши. Макросы придуманы для того, чтобы облегчить работу пользователя и сократить число однообразных повторяющихся действий, которые ему приходится выполнять при работе, например, с презентациями PowerPoint или таблицами Excel.

Использовать программы-шифровальщики

Также рекомендуется пользоваться специальными программами-шифровальщиками, такими как, например, PGP или Secure Disk. Эти программы позволяют защитить файлы на устройстве и передаваемую по сети информацию от посторонних пользователей. Они как бы закрывают данные на ключ с помощью специального пароля, не зная который, вирус не сможет заразить их, даже если он уже проник в компьютер.

Эти программы позволяют защитить файлы на устройстве и передаваемую по сети информацию от посторонних пользователей. Они как бы закрывают данные на ключ с помощью специального пароля, не зная который, вирус не сможет заразить их, даже если он уже проник в компьютер.

Помните, что лучше всего защитить свое устройство можете только вы сами благодаря обдуманным действиям и соблюдению разумной осторожности.

Виды компьютерных угроз

|

Под термином «угроза» в данной классификации следует понимать любое программное средство, косвенно или напрямую способное нанести ущерб компьютеру, сети, информации или правам пользователя (то есть вредоносные и прочие нежелательные программы). В более широком смысле термин «угроза» может означать любую потенциальную опасность для компьютера или сети (то есть ее уязвимость, которая может быть использована для проведения хакерских атак). Все типы программ, описанные ниже, потенциально обладают способностью подвергнуть опасности данные пользователя или их конфиденциальность. Компьютерные вирусы Данный тип компьютерных угроз характеризуется способностью внедрять свой код в исполняемый код других программ. Такое внедрение называется инфицированием. В большинстве случаев инфицированный файл сам становится носителем вируса, а внедренный код не обязательно полностью соответствует оригиналу. Большая часть вирусов создается для повреждения или уничтожения данных. В компании «Доктор Веб» вирусы делят по типу файлов, которые они инфицируют: •Файловые вирусы инфицируют файлы операционной системы (обычно исполняемые файлы и динамические библиотеки) и активизируются при обращении к инфицированному файлу. •Макро-вирусы инфицируют документы, которые используют программы из пакета Microsoft Office (и другие программы, которые используют макросы, написанные, например, на языке Visual Basic). •Скрипт-вирусы пишутся на языках сценариев (скриптов) и в большинстве случаев инфицируют другие файлы сценариев (например, служебные файлы операционной системы). Они могут инфицировать также другие типы файлов, которые поддерживают исполнение сценариев, пользуясь уязвимыми сценариями в веб-приложениях. •Загрузочные вирусы инфицируют загрузочные сектора дисков и разделов, а также главные загрузочные сектора жестких дисков. Они занимают очень мало памяти и остаются готовыми к выполнению своих функций до тех пор, пока не будет произведена выгрузка, перезагрузка или завершение работы системы. Большинство вирусов обладает определенными защитными механизмами против обнаружения. Методы защиты от обнаружения постоянно улучшаются, поэтому для антивирусных программ разрабатываются новые способы преодоления этой защиты. •Шифрованные вирусы шифруют свой код при каждом новом инфицировании, что затрудняет его обнаружение в файле, памяти или загрузочном секторе. Каждый экземпляр такого вируса содержит только короткий общий фрагмент (процедуру расшифровки), который можно выбрать в качестве сигнатуры. •Полиморфные вирусы используют помимо шифрования кода специальную процедуру расшифровки, изменяющую саму себя в каждом новом экземпляре вируса, что ведет к отсутствию у такого вируса байтовых сигнатур. •Стелс-вирусы (вирусы-невидимки) предпринимают специальные действия для маскировки своей деятельности с целью сокрытия своего присутствия в инфицированных объектах. Такой вирус снимает характеристики объекта перед его инфицированием, а затем передает старые данные при запросе операционной системы или программы, ищущей измененные файлы. Вирусы также можно классифицировать по языку, на котором они написаны (большинство пишутся на языке ассемблера, но имеются также и вирусы, написанные на высокоуровневых языках программирования, языках сценариев и т. Компьютерные черви В последнее время вредоносные программы типа «компьютерный червь» стали гораздо более распространены, чем вирусы и прочие вредоносные программы. Как и вирусы, такие программы способны создавать свои копии, но при этом они не инфицируют другие объекты. Червь проникает на компьютер из сети (чаще всего как вложение в сообщениях электронной почты или через интернет) и рассылает свои функциональные копии на другие компьютеры. Для начала распространения черви могут использовать как действия пользователя, так и автоматический режим выбора и атаки компьютера. Черви не обязательно целиком состоят из одного файла (тела червя). У многих червей есть так называемая инфекционная часть (шелл-код), которая загружается в оперативную память компьютера и «догружает» по сети непосредственно само тело червя в виде исполняемого файла. Пока в системе нет тела червя, от него можно избавиться перезагрузкой компьютера (при которой происходит сброс оперативной памяти). За счет интенсивного распространения черви способны вывести из строя целые сети, даже если они не несут никакой полезной нагрузки (не наносят прямой вред системе). В компании «Доктор Веб» червей делят по способу (среде) распространения: •Сетевые черви распространяются посредством различных сетевых протоколов и протоколов обмена файлами. •Почтовые черви распространяются посредством почтовых протоколов (POP3, SMTP и т. д.). •Чат-черви распространяются, используя популярные программы для пересылки мгновенных сообщений (ICQ, IM, IRC и т. д.). Троянские программы Этот тип вредоносных программ не способен к саморепликации. Троянские программы подменяют какую-либо из часто запускаемых программ и выполняют ее функции (или имитируют исполнение этих функций), одновременно производя какие-либо вредоносные действия (повреждение и удаление данных, пересылка конфиденциальной информации и т. Эти программы обладают схожими с вирусом маскировочными и вредоносными функциями и даже могут быть модулем вируса, но, как правило, троянские программы распространяются как отдельные исполняемые файлы (выкладываются на файловые сервера, записываются на носители информации или пересылаются в виде вложений в сообщениях электронной почты), которые запускаются либо самим пользователем, либо определенным процессом системы. Классифицировать троянские программы очень непросто, во-первых, потому что они зачастую распространяются вирусами и червями, во-вторых, вредоносные действия, которые могут выполнять другие типы угроз, принято приписывать только троянским программам. Ниже приведен список некоторых типов троянских программ, которые в компании «Доктор Веб» выделяют в отдельные классы: •Бэкдоры – это троянские программы, которые позволяют получать привилегированный доступ к системе в обход существующего механизма предоставления доступа и защиты. •Руткиты предназначены для перехвата системных функций операционной системы с целью сокрытия своего присутствия в системе. Кроме того, руткит может маскировать процессы других программ, различные ключи реестра, папки, файлы. Руткит распространяется как самостоятельная программа или как дополнительный компонент в составе другой вредоносной программы. По принципу своей работы руткиты условно разделяют на две группы: руткиты, работающие в режиме пользователя (перехват функций библиотек пользовательского режима) (User Mode Rootkits – UMR), и руткиты, работающие в режиме ядра (перехват функций на уровне системного ядра, что значительно усложняет обнаружение и обезвреживание) (Kernel Mode Rootkits – KMR). •Клавиатурные перехватчики (кейлоггеры) используются для сбора данных, которые пользователь вводит при помощи клавиатуры. Целью таких действия является кража личной информации (например, сетевых паролей, логинов, номеров банковских карт и т. •Кликеры переопределяют ссылки при нажатии на них и таким образом перенаправляют пользователей на определенные (возможно, вредоносные) сайты. Обычно пользователь перенаправляется с целью увеличения рекламного трафика веб-сайтов или для организации распределенных атак отказа в обслуживании (DDoS-атак). •Прокси-трояны предоставляют злоумышленнику анонимный выход в интернет через компьютер жертвы. Кроме перечисленных выше, троянские программы могут выполнять и другие вредоносные действия, например, изменять стартовую страницу в веб-браузере или удалять определенные файлы. Однако такие действия могут выполняться и угрозами других типов (например, вирусами и червями). Программы взлома Программы взлома созданы с целью помочь взломщику. Наиболее распространенным видом подобных программ являются сканеры портов, которые позволяют обнаруживать уязвимости в межсетевых экранах (файерволах, брандмауэрах) и других компонентах, обеспечивающих безопасность компьютера. Рекламные программы Чаще всего под этим термином понимают программный код, встроенный в различное бесплатное программное обеспечение, при использовании которого пользователю принудительно показывается реклама. Но иногда такой код может скрытно распространяться посредством других вредоносных программ и демонстрировать рекламу, например в веб-браузерах. Зачастую рекламные программы работают на основании данных, собранных шпионскими программами. Программы-шутки Это тип вредоносных программ, которые, как и рекламные программы, не наносят прямого вреда системе. Чаще всего они генерируют сообщения о несуществующих ошибках и угрожают действиями, которые могут привести к повреждению данных. Их основной функцией является запугивание пользователя, либо навязчивое его раздражение. Программы дозвона Это специальные компьютерные программы, разработанные для сканирования некоего диапазона телефонных номеров для нахождения такого, на который ответит модем. В дальнейшем злоумышленники используют найденные номера для накручивания оплаты за телефон или для незаметного подключения пользователя через модем к дорогостоящим платным телефонным службам. Потенциально опасные программы Эти программы не создавались для нанесения вреда, но в силу своих особенностей могут представлять угрозу для безопасности системы. К таким программам относятся не только те, которые могут случайно повредить или удалить данные, но и те, которые могут использоваться хакерами или другими программами для нанесения вреда системе. К потенциально опасным программам можно отнести различные программы удаленного общения и администрирования, FTP-серверы и т. д. Подозрительные объекты К подозрительным объектам относятся любые потенциальные угрозы, обнаруженные при помощи эвристического анализа. |

8 советов по защите от вирусов, вредоносных программ, троянских коней и червей

Некоторые простые меры предосторожности для защиты компьютера от вирусов, вредоносных программ, троянских коней и червей.

Это эпоха мгновенной информации, немедленной связи и молниеносного Интернета. Но в то время как, с одной стороны, это дало много удобств и изменило наш образ жизни, с другой стороны, это также сделало угрозы вашей безопасности повседневной заботой. Вирусы и вредоносное ПО являются одним из способов, которыми ваши данные могут быть скомпрометированы.

В повседневной жизни вы должны слышать такие термины, как вирусы, вредоносные программы, трояны, черви и т. д. Немногие непрофессионалы не знают истинного различия между ними. Вот она, изложенная простым, доступным для восприятия языком.

д. Немногие непрофессионалы не знают истинного различия между ними. Вот она, изложенная простым, доступным для восприятия языком.

Что такое вредоносное ПО?

Вредоносное ПО — это условное обозначение «вредоносного программного обеспечения». По сути, он включает в себя любую угрозу для вашего компьютера. Это термин для вирусов, червей, троянских коней и всего остального. Таким образом, чтобы определить его, он поставляется с вредоносным программным обеспечением с менее чем благородными намерениями.

Невероятно легко установить вредоносное ПО по ошибке в вашу систему. Все, что вам нужно сделать, это щелкнуть неправильную ссылку или получить неправильное вложение электронной почты. Тем не менее, хороший антивирус позаботится о большинстве этих угроз.

Что такое компьютерный вирус?

Люди часто используют термин вирус для общего обозначения любого вредоносного программного обеспечения, которое заражает их систему. Вирусы — это узкоспециализированные программы, которые изменяют ваши данные, возможно, даже удаляют их.

В большинстве случаев вирусы проникают через вредоносные загрузки, которые могут повредить вашу систему. Вы можете получить невинно выглядящее электронное письмо с вложением, возможно, даже с адреса электронной почты, который вы знаете, и как только вы загрузите вложение, вирус окажется в вашей системе.

Когда вы посещаете определенный веб-сайт и загружаете программное обеспечение, часто вместе с ним загружаются и вирусы. Большинство вирусов вступают в действие только после того, как вы запустите загруженный файл.

Что такое троянский конь?

Троянский конь — это программа, которая выглядит подлинной, но имеет подрывные цели. Мотивом разработки троянца является получение доступа к данным внутри компьютера человека. Это дает доступ к вашим наиболее конфиденциальным данным, которые могут включать информацию о кредитной карте. Это делается путем создания бэкдора.

Вы можете защитить себя от троянов, загружая программное обеспечение и программы из известных и проверенных источников, а не полученные путем случайного поиска в Интернете.

Что такое черви?

Принцип работы червя прост — он просто продолжает воспроизводить себя внутри вашей системы. Если вы заметили, что файл не исчезает даже после его удаления или когда на вашем диске нет места, несмотря на то, что вы не загружаете или не имеете столько программ или файлов, виновником, скорее всего, является червь. Черви не прикрепляются к электронным письмам или загруженному программному обеспечению. Они проникают в компьютер через уязвимости в системе.

Как защитить себя от вредоносных программ, вирусов, троянских коней и червей?

Теперь, когда вы знаете разницу между наиболее распространенными видами вредоносных программ, что вы можете сделать, чтобы защитить себя от них? Ниже приведены некоторые простые меры предосторожности, которые вы можете предпринять, чтобы защитить себя от этих угроз.

Приобретите хороший антивирус

У большинства людей есть бесплатный антивирус или тот, который поставляется вместе с программой Windows при ее покупке. Хотя они не являются плохими или вредными, но они неэффективны для защиты вашей системы. Если вы пользуетесь Интернетом, вам нужен профессиональный антивирус. Найдите премиум-версию, которая соответствует вашим потребностям. Антивирусы бывают разные: домашние и корпоративные. Обновляйте свои антивирусные программы, когда получаете предупреждение (что почти ежедневно в хороших программах).

Хотя они не являются плохими или вредными, но они неэффективны для защиты вашей системы. Если вы пользуетесь Интернетом, вам нужен профессиональный антивирус. Найдите премиум-версию, которая соответствует вашим потребностям. Антивирусы бывают разные: домашние и корпоративные. Обновляйте свои антивирусные программы, когда получаете предупреждение (что почти ежедневно в хороших программах).

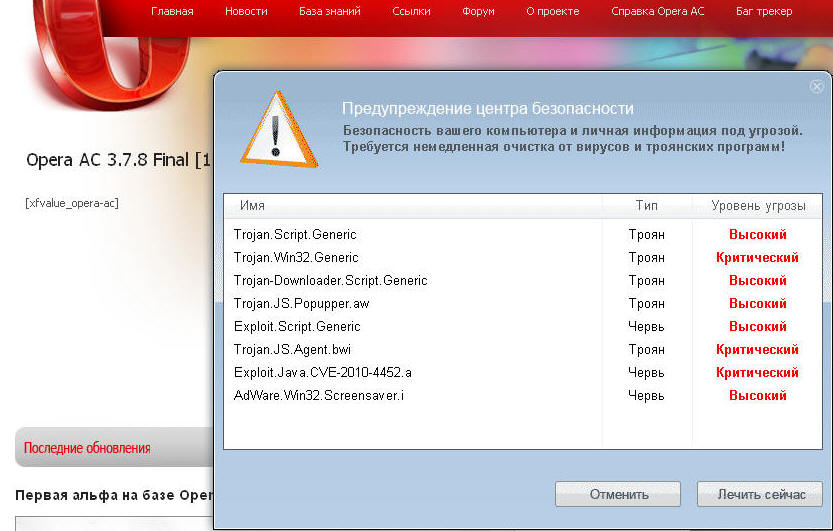

Знайте, как выглядят вредоносные программы

Если вы считаете, что ваш компьютер стал работать медленнее или есть программы, которые выглядят подозрительно, всегда полезно знать, в чем проблема. Возможно, это червь, вирус, троянский конь или что-то еще. Основное представление о том, как они выглядят и что они могут сделать, может помочь вам здесь.

Например, экземплярами червей являются W32.SillyFDC.BBY, Packed.Generic.236. JS.Debeski.Trojan — троянский конь.

Остерегайтесь вложения электронной почты

Никогда не загружайте вложение электронной почты без его предварительного сканирования. Такие службы, как gmail, имеют встроенные антивирусные сканеры для вложений, но хороший антивирус поставляется вместе с этой службой сканирования электронной почты. Независимо от того, насколько подлинным выглядит электронное письмо или даже если оно отправлено вашим лучшим другом, сначала отсканируйте его. Если система вашего друга была заражена, велика вероятность того, что вредоносное вложение было отправлено вам или любому лицу из его списка контактов электронной почты.

Такие службы, как gmail, имеют встроенные антивирусные сканеры для вложений, но хороший антивирус поставляется вместе с этой службой сканирования электронной почты. Независимо от того, насколько подлинным выглядит электронное письмо или даже если оно отправлено вашим лучшим другом, сначала отсканируйте его. Если система вашего друга была заражена, велика вероятность того, что вредоносное вложение было отправлено вам или любому лицу из его списка контактов электронной почты.

Избегайте сторонних загрузок

Важность этого невозможно переоценить. Не переходите на веб-сайты, нажимая на сокращенные URL-адреса. Введите адрес веб-сайта в адресную строку. Не загружайте программное обеспечение от издателей, в которых вы не уверены. Будьте особенно осторожны при заполнении информации о вашей кредитной карте на веб-сайте.

Наличие аппаратного брандмауэра и развертывание DNS

Брандмауэр помогает защитить компьютер от различных угроз, включая вредоносный веб-трафик. Брандмауэр также может защищать от вирусов и червей, но не полагайтесь только на него. Однако программный брандмауэр Windows недостаточно надежен, и вам потребуется надлежащий аппаратный брандмауэр.

Брандмауэр также может защищать от вирусов и червей, но не полагайтесь только на него. Однако программный брандмауэр Windows недостаточно надежен, и вам потребуется надлежащий аппаратный брандмауэр.

От DNS-атак до посещения скомпрометированных веб-страниц что угодно может заразить ваш компьютер, вам придется опасаться различных угроз. Таким образом, брандмауэр не защищает вашу систему в одиночку. Один из способов защитить себя от этого — установить брандмауэр и изменить способ, которым ваш компьютер обрабатывает службы ДНК. Например, вы можете выбрать OpenDNS, так как он помогает защитить вас от различных онлайн-угроз, таких как вредоносное и шпионское ПО.

Не забывайте избегать автозапуска

В компьютер вставлена флешка или жесткий диск. Что ж, вам нужно убедиться, что опция автозапуска отключена, и сначала правильно просканировать диск. Если этого не сделать, ваш компьютер может пострадать. Заражение внешних дисков вирусами — один из самых распространенных способов заражения вашего компьютера.

Проверка SSL перед работой с электронной коммерцией:

При работе с веб-сайтом необходимо проверить подлинность с помощью SSL (Secure Socket Layer), так как злоумышленники могут перехватить информацию или может случиться так, что на веб-сайте уже есть какой-либо троян. или вирус. Безопасно иметь дело с онлайн-сайтом, на котором реализована безопасность SSL.

SSL защищает текущую информацию с помощью надежного шифрования, поэтому; другой человек не мог перехватить данные о путешествии. Самые известные в мире веб-сайты электронной коммерции (Facebook, Amazon, PayPal, eBay и другие) связывают свою онлайн-информацию и транзакции с высоконадежным сертификатом расширенной проверки на своем веб-сайте, что является признаком максимальной аутентификации.

Регулярное резервное копирование ваших данных:

В случае, если ваш компьютер заражен вирусом или вредоносным ПО, регулярное резервное копирование данных поможет восстановить ваши данные. Целесообразно зашифровать все ваши данные, поэтому в случае кражи или потери данных есть большие шансы на их безопасность.

Вывод:

Вот некоторые из основных мер, которые могут помочь вам оставаться в безопасности и хранить ваши данные в безопасности даже при работе в Интернете. Вы должны регулярно выполнять вышеуказанные меры, чтобы не допустить проникновения нежелательных вирусов или вредоносных программ за пределы системы вашего ПК. Если вы считаете, что на вас повлияло вредоносное ПО, обратитесь к эксперту, а не пытайтесь диагностировать его самостоятельно.

Компьютерные черви Обзор вредоносных программ | Veracode

Примеры компьютерных червей

За последнее десятилетие компьютерные черви нанесли ущерб на миллиарды долларов. Сегодня компьютерные черви Stuxnet, Duqu и Flame продолжают попадать в заголовки газет как новое поколение вредоносных программ: компьютерные черви, предназначенные для ведения кибервойн.

Вирус Stuxnet — компьютерный червь, обнаруженный в июне 2010 года. Stuxnet был создан США и Израилем для иранской программы обогащения урана. Stuxnet был создан как часть сверхсекретной программы кибервойны под кодовым названием «Олимпийские игры». Компьютерный червь разбился 984 центрифуги на иранских атомных электростанциях в период с 2008 по 2012 год, что сократило возможности производства ядерного оружия в Иране примерно на два года.

Компьютерный червь разбился 984 центрифуги на иранских атомных электростанциях в период с 2008 по 2012 год, что сократило возможности производства ядерного оружия в Иране примерно на два года.

Компьютерный червь Duqu был обнаружен в сентябре 2011 года и, как полагают, связан с вирусом Stuxnet. Duqu и Stuxnet работают очень похоже и оба были созданы правительствами для борьбы с ядерным производством в Иране. Duqu использовался не для срыва производства ядерного оружия, а для кражи информации. Некоторые версии Duqu включали полезную нагрузку, способную удалять файлы с компьютера хоста.

Вирус Flame был обнаружен в 2012 году и считается одним из самых сложных когда-либо обнаруженных компьютерных червей. Код Flame во многом похож на код Stuxnet, а Flame, как и Stuxnet, был разработан в рамках спонсируемой государством киберпрограммы. В то время как компьютерный червь Stuxnet был разработан для саботажа производства ядерного оружия, считается, что Flame был создан исключительно для кибершпионажа. С момента своего развертывания Flame заразил тысячи компьютеров, в основном в Иране и других странах Ближнего Востока.

С момента своего развертывания Flame заразил тысячи компьютеров, в основном в Иране и других странах Ближнего Востока.

Защита от компьютерных червей

Существует несколько рекомендаций, которым пользователи могут следовать, чтобы защитить свои компьютеры от червей. Выполнение этих шагов не только снизит риск заражения, но и упростит обнаружение и удаление компьютерного червя.

- Поддерживайте операционную систему и программное обеспечение компьютеров в актуальном состоянии с помощью выпусков безопасности, выпущенных поставщиком. Эти обновления часто содержат исправления безопасности, предназначенные для защиты компьютеров от недавно обнаруженных червей.

- Не открывайте электронные письма, которые вы не знаете или не ожидаете, так как многие компьютерные черви распространяются по электронной почте.

- Воздержитесь от открытия вложений и перехода по ссылкам из ненадежных/незнакомых источников.

- Запустите брандмауэр и антивирусное программное обеспечение для дополнительной защиты от компьютерных червей.

Программные брандмауэры защитят компьютер от несанкционированного доступа. Выберите антивирусную программу, которая включает в себя функцию сканирования загрузки (для обнаружения вредоносного содержимого в электронной почте и веб-загрузках), а также средства удаления вредоносных программ.

Программные брандмауэры защитят компьютер от несанкционированного доступа. Выберите антивирусную программу, которая включает в себя функцию сканирования загрузки (для обнаружения вредоносного содержимого в электронной почте и веб-загрузках), а также средства удаления вредоносных программ.

Симптомы компьютерного червя

Пользователи должны быть знакомы с симптомами компьютерного червя, чтобы они могли быстро распознать заражение и начать процесс удаления компьютерного червя. Вот некоторые из типичных симптомов компьютерного червя:

- Низкая производительность компьютера

- Зависание/сбой

- Программы открываются и запускаются автоматически

- Нестабильная работа веб-браузера

- Необычное поведение компьютера (сообщения, изображения, звуки и т. д.)

- Предупреждения брандмауэра

- Отсутствующие/измененные файлы

- Появление странных/непреднамеренных файлов или значков на рабочем столе

- Ошибки операционной системы и сообщения о системных ошибках

- Письма, отправленные контактам без ведома пользователя

Хотя эти симптомы могут быть вызваны и другими проблемами, появление нескольких симптомов из этого списка или повторное появление определенных симптомов обычно указывает на то, что компьютер заражен червем.

Удаление компьютерного червя

Существует несколько шагов, которые необходимо предпринять для удаления компьютерного червя. Важно отключить компьютер от Интернета и любых локальных сетей, прежде чем предпринимать какие-либо другие действия по удалению червя. Чтобы предотвратить распространение червя, используйте незараженный компьютер для загрузки любых необходимых обновлений или программ, а затем установите их на зараженную машину через внешнее запоминающее устройство. После отключения компьютера:

- Убедитесь, что все антивирусные сигнатуры обновлены.

- Просканируйте компьютер антивирусной программой.

- Если при сканировании обнаружен компьютерный червь или другое вредоносное ПО, используйте программное обеспечение для удаления вредоносного ПО и очистки или удаления зараженных файлов. Сканирование, которое не обнаруживает вредоносных программ, обычно указывает на то, что симптомы вызваны проблемами с оборудованием или программным обеспечением.

Программы, которые не скрывают своего присутствия в системе (например, некоторые программы для рассылки спама или анализаторы трафика), обычно не принято причислять к компьютерным угрозам, хотя при определенных обстоятельствах они также могут нанести вред пользователю.

Программы, которые не скрывают своего присутствия в системе (например, некоторые программы для рассылки спама или анализаторы трафика), обычно не принято причислять к компьютерным угрозам, хотя при определенных обстоятельствах они также могут нанести вред пользователю. Макросы – это встроенные программы, написанные на полноценном языке программирования, которые могут запускаться при определенных условиях (например, в Microsoft Word макросы могут запускаться при открытии, закрытии или сохранении документа).

Макросы – это встроенные программы, написанные на полноценном языке программирования, которые могут запускаться при определенных условиях (например, в Microsoft Word макросы могут запускаться при открытии, закрытии или сохранении документа). Вирусы можно разделить по принципу защиты от обнаружения:

Вирусы можно разделить по принципу защиты от обнаружения: д.) и по инфицируемым ими операционным системам.

д.) и по инфицируемым ими операционным системам. Если же в системе оказывается тело червя, то справиться с ним может только антивирус.

Если же в системе оказывается тело червя, то справиться с ним может только антивирус. д.), либо делая возможным несанкционированное использование компьютера злоумышленником, например, для нанесения вреда третьим лицам.

д.), либо делая возможным несанкционированное использование компьютера злоумышленником, например, для нанесения вреда третьим лицам. Бэкдоры не инфицируют файлы; они прописывают себя в реестре, модифицируя ключи.

Бэкдоры не инфицируют файлы; они прописывают себя в реестре, модифицируя ключи. д.).

д.). Кроме хакеров, такими инструментами могут пользоваться администраторы для проверки надежности своих сетей. Иногда к программам взлома относят программы, использующие методы социальной инженерии (элементы социотехники).

Кроме хакеров, такими инструментами могут пользоваться администраторы для проверки надежности своих сетей. Иногда к программам взлома относят программы, использующие методы социальной инженерии (элементы социотехники).

Такие объекты могут являться любым типом компьютерных угроз (возможно, даже неизвестным для специалистов по информационной безопасности), а могут оказаться безопасными в случае ложного срабатывания. Файлы, содержащие подозрительные объекты, рекомендуется помещать в карантин, а также отправлять на анализ специалистам антивирусной лаборатории компании «Доктор Веб».

Такие объекты могут являться любым типом компьютерных угроз (возможно, даже неизвестным для специалистов по информационной безопасности), а могут оказаться безопасными в случае ложного срабатывания. Файлы, содержащие подозрительные объекты, рекомендуется помещать в карантин, а также отправлять на анализ специалистам антивирусной лаборатории компании «Доктор Веб». Программные брандмауэры защитят компьютер от несанкционированного доступа. Выберите антивирусную программу, которая включает в себя функцию сканирования загрузки (для обнаружения вредоносного содержимого в электронной почте и веб-загрузках), а также средства удаления вредоносных программ.

Программные брандмауэры защитят компьютер от несанкционированного доступа. Выберите антивирусную программу, которая включает в себя функцию сканирования загрузки (для обнаружения вредоносного содержимого в электронной почте и веб-загрузках), а также средства удаления вредоносных программ.

Ваш комментарий будет первым