Совет недели: как пользоваться бесплатным Wi-Fi без угрозы данным

Как же приятно, когда в кафе, парке или аэропорту есть возможность бесплатно подключиться к сети Wi-Fi! Сразу хочется заинстаграмить цветочки или еду, написать сообщение друзьям, а то и зайти в онлайн-банк, отправить пару платежей. Увы, не всегда эти благие намерения приводят к благополучному исходу.

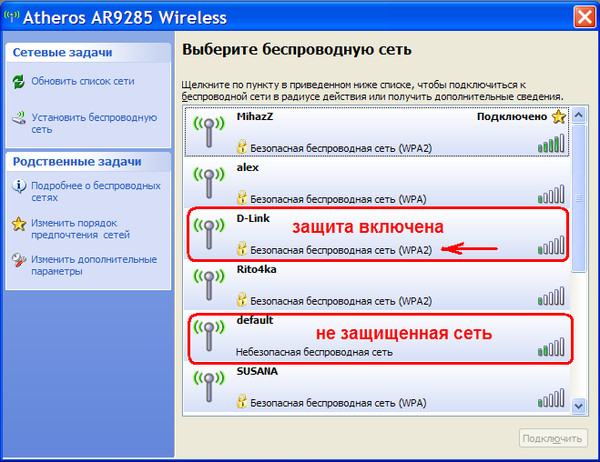

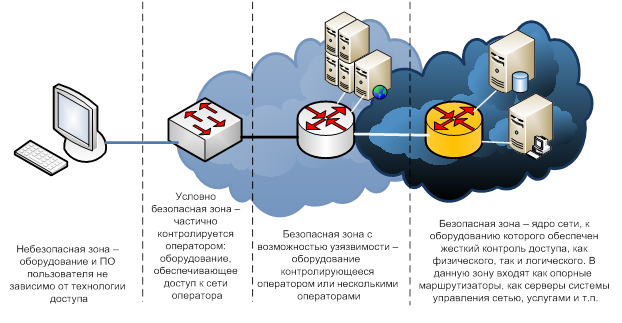

Сеть Wi-Fi может быть недостаточно защищена. Например, если в ней используется устаревший протокол шифрования или таковое отсутствует. Тогда данные могут проходить через беспроводные публичные сети в открытом виде. В этом случае конфиденциальная информация (например, пароли, логины, переписка через программы мгновенного обмена сообщениями) может стать доступна для злоумышленников. Более того, они смогут вмешиваться в ваш обмен данными и подсовывать вам подменные веб-страницы взамен легитимных. Например, таким способом иногда пользователь скачивает вредоносную программу вместо нужной ему легитимной.

Kaspersky Internet Security проверяет параметры Wi-Fi при каждом вашем подключении к беспроводной сети.

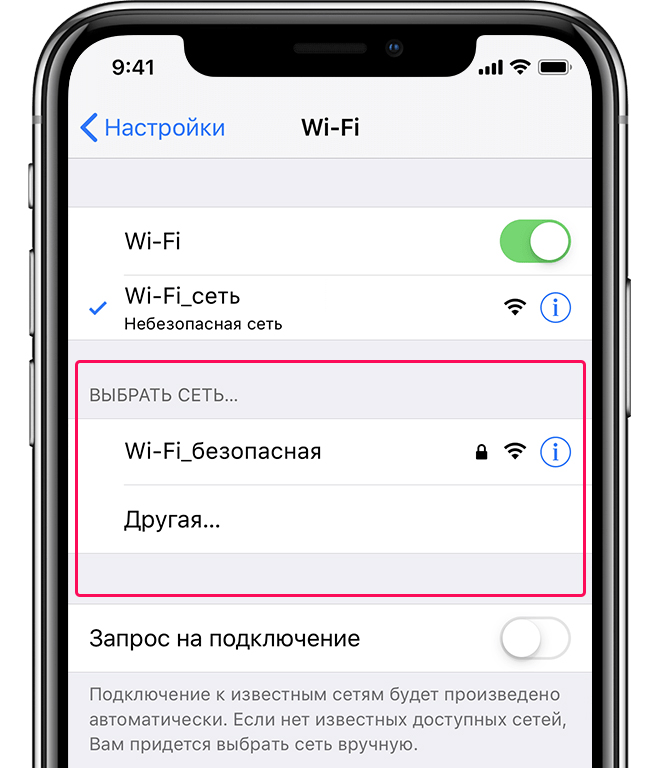

Если сеть Wi-Fi небезопасна, программа показывает уведомление о том, что вы подключаетесь к небезопасной сети.

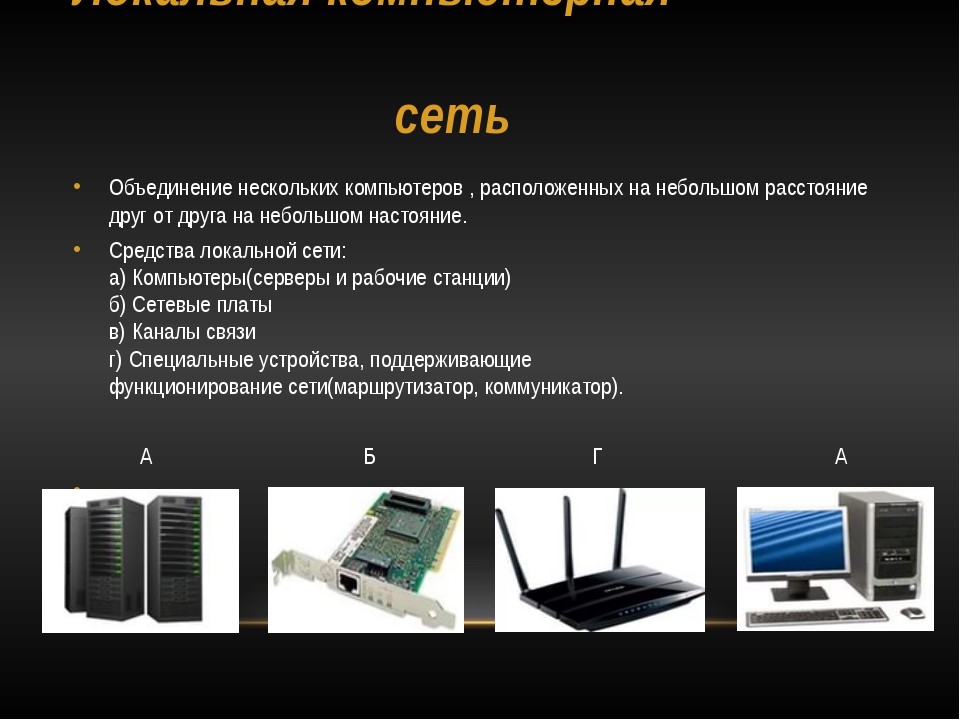

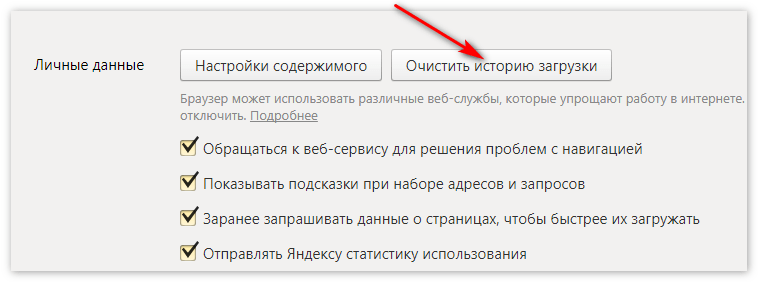

Вы можете включить или выключить показ уведомлений при обнаружении уязвимостей публичной или домашней беспроводной сети. Для этого в окне настройки Kaspersky Internet Security перейдите в раздел Защита -> Сетевой экран. В окне Сетевой экран установите/снимите флажки:

- Уведомлять об уязвимостях при подключении к сети Wi-Fi. Kaspersky Internet Security покажет уведомление при обнаружении уязвимостей публичной или домашней Wi-Fi-сети.

- Запрещать передачу пароля в Интернете в незащищенном виде и показывать уведомление. Kaspersky Internet Security заблокирует передачу пароля по публичной или домашней Wi-Fi-сети.

О том, как еще вы можете обезопасить себя при работе в сети Wi-Fi, вы узнаете из статьи Базы Знаний «Лаборатории Касперского».

Wi-Fi не защищена в Windows

Вы можете увидеть уведомление о том, что вы подключены к Wi-Fi, которая не защищена, так как в ней используется более старый стандарт безопасности. Например, это может происходить при подключении к сети Wi-Fi, в которой используются протоколы WEP или TKIP для обеспечения безопасности. Эти стандарты безопасности старше и имеют известные недостатки.

Чтобы устранить эту проблему, сделайте следующее:

-

Если в диапазоне подключения есть другая сеть Wi-Fi, которую вы знаете и которой доверяете, отключитесь от текущей сети Wi-Fi и подключитесь к новой. Дополнительные сведения см. в Подключение сети Wi-Fi в Windows.

-

Если вы подключаетесь к домашней сети Wi-Fi, рекомендуется изменить тип безопасности, используемый вашим маршрутизатором или точкой доступа.

Это можно сделать выполнив вход в маршрутизатор через его программное обеспечение, а затем изменив тип безопасности для вашей домашней сети Wi-Fi. Дополнительные сведения см. в документации маршрутизатора или Настройка беспроводной сети.

Это можно сделать выполнив вход в маршрутизатор через его программное обеспечение, а затем изменив тип безопасности для вашей домашней сети Wi-Fi. Дополнительные сведения см. в документации маршрутизатора или Настройка беспроводной сети. -

Если вы используете маршрутизатор или точку доступа старых моделей, также можно приобрести новый маршрутизатор, поддерживающий новейшие стандарты безопасности.

Вы можете увидеть уведомление о том, что вы подключены к Wi-Fi, которая не защищена, так как в ней используется более старый стандарт безопасности. Например, это может происходить при подключении к сети Wi-Fi, в которой используются протоколы WEP или TKIP для обеспечения безопасности. Эти стандарты безопасности старше и имеют известные недостатки.

Чтобы устранить эту проблему, сделайте следующее:

-

Если в диапазоне подключения есть другая сеть Wi-Fi, которую вы знаете и которой доверяете, отключитесь от текущей сети Wi-Fi и подключитесь к новой.

Дополнительные сведения см. в разделе Подключение к сети Wi-Fi в Windows 10.

Дополнительные сведения см. в разделе Подключение к сети Wi-Fi в Windows 10. -

Если вы подключаетесь к домашней сети Wi-Fi, рекомендуется изменить тип безопасности, используемый вашим маршрутизатором или точкой доступа. Это можно сделать выполнив вход в маршрутизатор через его программное обеспечение, а затем изменив тип безопасности для вашей домашней сети Wi-Fi. Дополнительные сведения см. в документации к маршрутизатору или в разделе Настройка беспроводной сети.

-

Если вы используете маршрутизатор или точку доступа старых моделей, также можно приобрести новый маршрутизатор, поддерживающий новейшие стандарты безопасности.

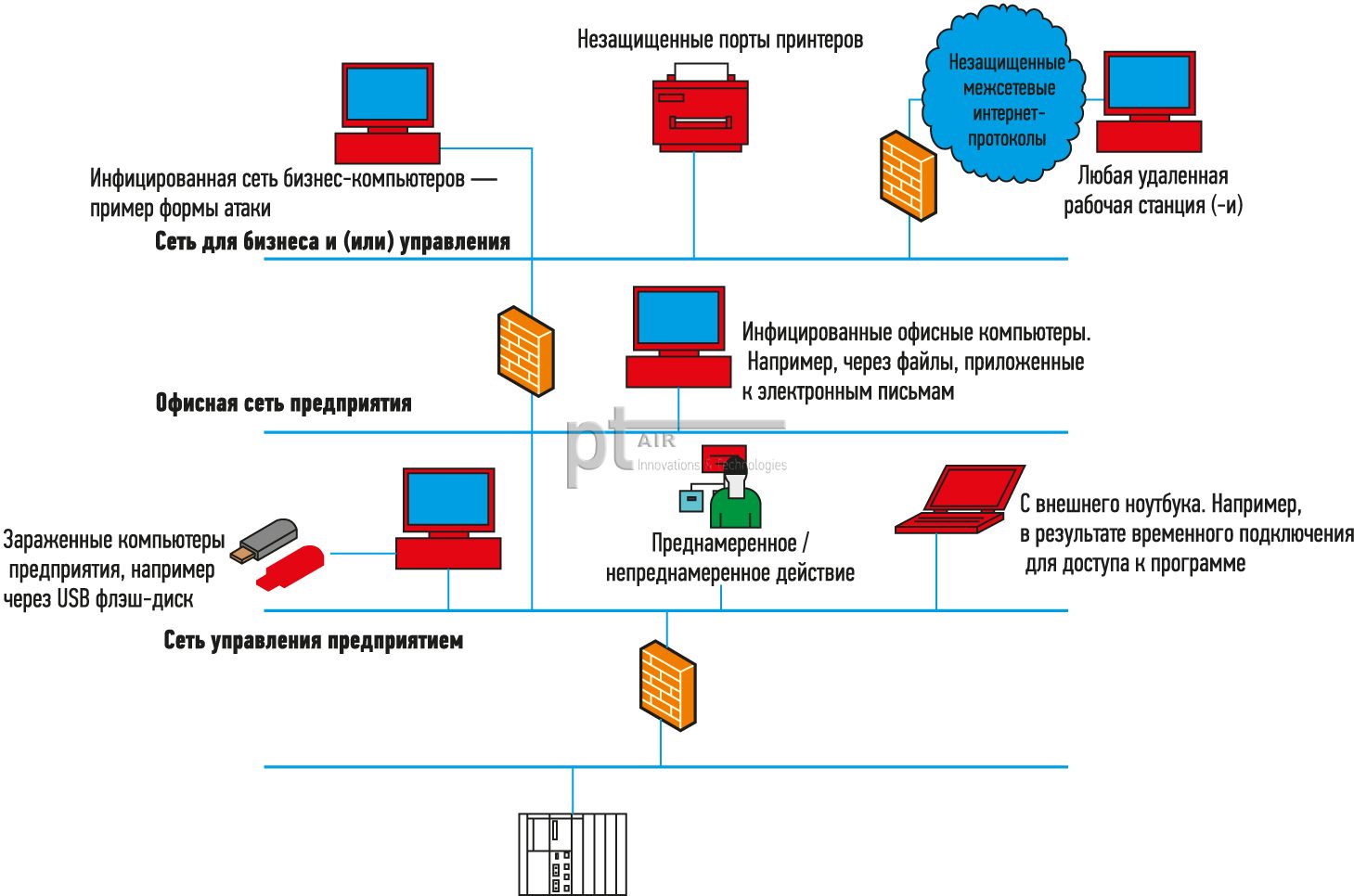

Небезопасность публичных Wi-Fi сетей

В наше время, когда беспроводные Wi-Fi сети есть практически везде: на вокзалах, в кафе, ресторанах и даже глубоко под землей в вагонах метро, далеко не все знают об угрозах информационной безопасности, которые касаются каждого пользователя, включившего Wi-Fi на своем устройстве.

Сегодня мы поговорим о тех угрозах, которые могут сделать ваше пребывание в публичных Wi-Fi сетях не таким уж и безопасным. Итак, чем же может потенциальный злоумышленник навредить вам, когда вы просматриваете привычные для вас веб-страницы на своем ноутбуке или проверяете электронную почту, сидя в одной из кафешек с бесплатным Wi-Fi?

Перехват трафика

Если вы подключены к публичной Wi-Fi сети, злоумышленник может легко перенаправить весь трафик между вашим устройством и роутером через свой ноутбук, тем самым он получит доступ ко всем данным, которые вы передаете или загружаете. Для этого злоумышленник может использовать давно известную атаку типа MitM (“человек посредине”) — ARP-spoofing. Эта атака основана на уязвимостях протокола ARP.

Что такое ARP?

ARP — протокол, который используется для связи IP-адреса устройства с его MAC-адресом. Другими словами, он помогает определить MAC-адрес устройства, зная его IP-адрес.

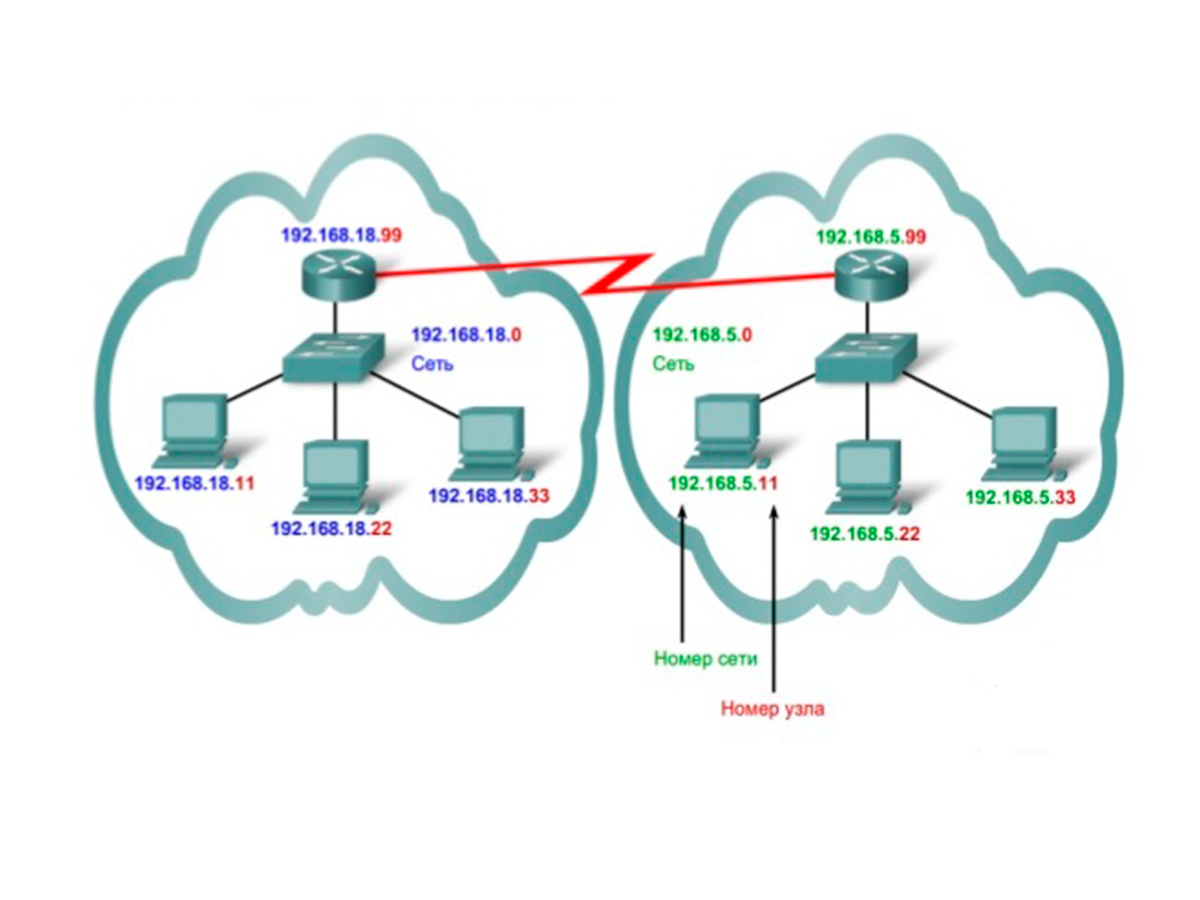

Давайте посмотрим, как это работает. На рисунке 1 можно увидеть клиента — обычного пользователя, который подключен к публичной Wi-Fi сети и общается с роутером, в то время как злоумышленник находится в этой же сети и хочет получить доступ к данным, которые передаются между роутером и устройством клиента.

Для того, чтобы встать между клиентом и роутером, тем самым направив трафик через себя, злоумышленнику необходимо отправить ложные ARP-ответы клиенту и роутеру. Отправленный клиенту ложный APR-ответ, будет содержать информацию о том, что IP-адрес роутера соответствует MAC-адресу злоумышленника. Ложный ARP-ответ, который будет отправлен роутеру, содержит информацию о том, что IP-адрес клиента также соответствует MAC-адресу злоумышленника. Таким образом, после отправки ложных ARP-ответов, весь трафик между клиентом и роутером будет проходить через ноутбук злоумышленника.

На рисунке 2 видно, как злоумышленник отправляет ложные ARP-ответы клиенту и роутеру, тем самым, направляя весь трафик между ними через себя.

После того, как ARP-ответы будут получены устройствами и соответствующая информация будет добавлена в ARP-таблицу, весь трафик пойдет через ноутбук злоумышленника, как это показано на рисунке 3.

Таким образом весь трафик пользователя сети будет направлен через ноутбук злоумышленника, включая пароли, номера карт и другую критичную информацию.

На рисунке 4 можно увидеть пример того, как будут выглядеть учетные данные пользователя, неосторожно введенные им на каком-либо сайте.

Рисунок 4. Учетные данные пользователя, перехваченные злоумышленникомСоздание поддельных точек доступа

Большинство смартфонов, ноутбуков и планшетов автоматически ищут Wi-Fi сети и подключаются к ним. В первую очередь такие устройства будут искать сети со знакомыми названиями, такими как MosMetro_Free или MT_FREE.

Злоумышленник может видеть их и создавать сети, с зарегистрированными названиями, или же создать сеть с произвольным именем, например, с названием кафе, в котором он сейчас находится.

Более того, злоумышленник может запустить специальное ПО, которое будет автоматически создавать открытые Wi-Fi сети с такими же названиями, как у вас дома, на работе, в любимых кафе и торговых центрах.

Пользователь, увидев открытую сеть с названием кафе, скорее всего подключится к ней, не подозревая о том, что после подключения, злоумышленник сможет управлять его соединением.

Запустив такое ПО в публичном месте, злоумышленник уже через несколько минут увидит большое количество клиентов, подключившихся к его поддельной точке доступа. При этом бОльшая часть устройств подключится автоматически, без ведома пользователя. На рисунке 5 можно увидеть, как к подобной поддельной точке доступа подключилось более 20 устройств, в то время как сама точка доступа транслирует 31 имя сети (SSID).

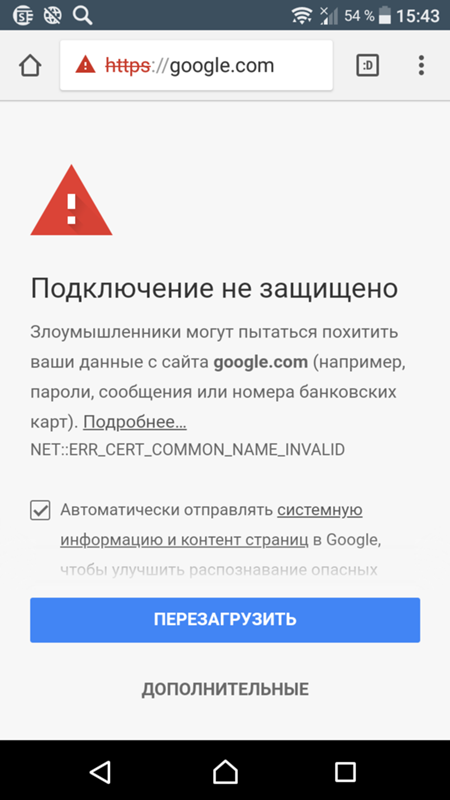

Несомненно, многие сервисы используют протокол HTTPS для шифрования трафика, но, несмотря на это у злоумышленника существует множество возможностей для обхода шифрования и перехвата трафика в открытом виде:

Данная атака может позволить злоумышленнику незаметно подменить безопасное (HTTPS) соединение на открытое (HTTP).

При использовании данной атаки, весь трафик от компьютера жертвы отправляется через прокси-сервер, созданный атакующим, который заменяет все HTTPS ссылки на HTTP.

Рисунок 6. Пример работы атаки sslstrip

Рисунок 7. Уведомление о незащищенном соединении

Казалось бы, теперь все безопасно и атака sslstrip работать больше не будет, но это не совсем так. На конференции BlackHat Asia в 2014 году был представлен инструмент, позволяющий обойти этот механизм защиты. Давайте разберемся как он работает.

Поскольку правила HSTS привязываются к имени хоста, злоумышленник может подменить HTTPS ссылки на HTTP и добавить любой поддомен, например “wwww”, как это показано на рисунке 8.

Рисунок 8. Пример обхода механизма HSTSКогда жертва кликнет на такую ссылку, механизм HSTS не сработает, так как такой поддомен не существует, а злоумышленник получит возможность видеть и изменять пользовательский трафик.

Следующая атака, которую мы рассмотрим — DNS Spoofing. Она заключается в подмене данных кэша доменных имен таким образом, чтобы вернуть пользователю ложный IP-адрес. Например, злоумышленник может подменить данные кэша так, что переход пользователя по доменному имени facebook. com, направит его на сервер злоумышленника, как это изображено на рисунке 10.

com, направит его на сервер злоумышленника, как это изображено на рисунке 10.

На своем сервере злоумышленник может развернуть копию сайта facebook.com и собирать учетные данные ни о чем не подозревающих пользователей.

Captive portal

Captive portal — это то самое окно, которое появляется у вас при подключении к публичной сети, где, как правило, необходимо выполнять какие-либо действия, например, нажать “Войти”. Используются эти окна для аутентификации, показа рекламы и взимания платы за доступ в Интернет.

Злоумышленник может использовать эту технологию для того, чтобы показать жертве подобную страницу, на которой будет форма ввода банковской карты, учетной записи от социальной сети или же это может быть просто страница с обновлением, которое необходимо срочно установить. Правда установка таких обновлений может предоставить злоумышленнику полный доступ к устройству ничего не подозревающего пользователя.

Так как злоумышленник имеет доступ к трафику, который вы отправляете и получаете, он может не только прослушивать его, но и подменять.

Например, на рисунке 12, злоумышленник подменил все изображения на новостном сайте на фотографию своего домашнего питомца.

Рисунок 12. Подмена содержимого сайтаНа рисунке 12 продемонстрирован самый безобидный трюк, который может выполнить злоумышленник, имея доступ к соединению пользователя. Он может полностью перерисовывать посещаемые веб-страницы, добавляя на них вредоносный JavaScript-код, позволяющий ему получить полный контроль над браузером жертвы.

Как защититься?

В первую очередь необходимо быть бдительными, когда вы используете публичные сети.

Выключайте Wi-Fi на мобильных устройствах по умолчанию и включите уведомления о подключении к любой новой сети.

С недоверием относитесь к внезапно всплывающим формам, требующей от вас ввода какой-либо конфиденциальной информации: номера карт, пароли, персональные данные.

Если вы все же подключились к публичной Wi-Fi сети и хотите быть уверены в том, что ваше соединение не прослушивается злоумышленником, сидящим за ноутбуком за соседним столиком, вы можете использовать VPN.

Что же такое VPN?

VPN — Virtual Private Network (виртуальная частная сеть) — это технология, которая позволяет объединить офисы и сотрудников, работающих удаленно, в единую сеть. Внутри VPN все данные, которые передаются между пользователем и сервером — шифруются. Никто, даже интернет-провайдер, не знает, что находятся внутри этого шифрованного трафика.

Рисунок 13. Соединение между удаленным сотрудником и офисом по VPNВот так выглядит трафик без VPN:

А вот так выглядит трафик при использовании VPN:

Трафик внутри VPN

Трафик внутри VPNДля того, чтобы работать через VPN, вы можете обратиться к VPN-провайдерам, поднять свой VPN-сервер или использовать Traffic Inspector Next Generation. Он из коробки поддерживает различные виды VPN, включая OpenVPN и IPsec.

Более того, Traffic Inspector Next Generation может использоваться для объединения географически удаленных филиалов компании (в режиме «сеть-сеть”), а также для подключения удаленных сотрудников к головному офису, или просто для организации безопасного канала связи для выхода в интернет из недоверенной сети (в режиме “узел-сеть”). Именно использование режима “узел-сеть” может предотвратить утечку критичных данных (паролей, номеров карт, персональных данных) в публичных сетях Wi-Fi.

Самый популярный способ организации подключения по VPN — OpenVPN максимально удобно реализован в Traffic Inspector Next Generation. Графический интерфейс устройства позволяет легко генерировать необходимые для подключения CA, сертификаты и ключи.

Таким образом, вы можете за несколько нажатий настроить себе собственный VPN-сервер на устройстве Traffic Inspector Next Generation и больше не беспокоиться о безопасности данных, передаваемых вами внутри публичной Wi-Fi сети.

Протестировать Traffic Inspector Next Generation в своей сети.

Бесплатно в течение 30 дней.

Попробовать бесплатно

Подпишитесь на рассылку Смарт-Софт и получите скидку на первую покупку

За подписку мы также пришлем вам white paper «Основы кибербезопасности в коммерческой компании».

Email*

Подписаться

Небезопасная сеть: ошибка планирования / Хабр

29 октября 1969 года была осуществлена первая попытка связи между двумя удалёнными компьютерами.Дэвид Д. Кларк, учёный из MIT, чья аура мудрости заслужила ему прозвище «Альбус Дамблдор», прекрасно помнит, когда он столкнулся с тёмной стороной интернета. Он вёл встречу инженеров-сетевиков, когда получил новость о распространении опасного компьютерного червя (первого широко распространившегося вируса).

Он вёл встречу инженеров-сетевиков, когда получил новость о распространении опасного компьютерного червя (первого широко распространившегося вируса).

Один из инженеров, работавших на ведущую компьютерную компанию, взял ответственность за ошибку в безопасности, которой воспользовался червь, на себя. Инженер изменившимся голосом произнёс: «Чёрт, я думал, что я исправил этот баг».

Но когда атака в ноябре 1988 начала выводить из строя тысячи компьютеров и счёт от её ущерба стал идти на миллионы, стало ясно, что проблема была не в ошибке одного человека. Червь использовал саму суть интернета,– быструю, открытую и беспрепятственную связь,- для переноса вредоносного кода по сетям, предназначенным для передачи безвредных файлов или электронных писем.

Десятки лет спустя на компьютерную безопасность потрачены миллионы – но угрозы с каждым годом только растут. Хакеры перешли от простых атак на компьютеры на угрозы реальному сектору – банкам, продавцам, государственным службам, голливудским студиям, а оттуда недалеко и до критических систем вроде дамб, электростанций и самолётов.

Задним умом такое развитие событий кажется неизбежным – но оно шокировало тех, кто подарил нам сеть в её нынешнем виде. Учёные, потратив годы на разработку интернета, не представляли, каким популярным и необходимым он станет. И уж никто не представлял, что он станет доступным почти всем для использования в полезных и вредных целях.

«Не то, чтобы мы не думали о безопасности,- вспоминает Кларк. – Мы знали, что существуют люди, которым нельзя верить, и мы считали, что сможем их исключить».

Это была серьёзная ошибка. Из онлайнового сообщества нескольких десятков исследователей интернет превратился в систему, к которой имеет доступ 3 миллиарда человек. Столько людей жило на всей планете году в 1960-м, в то время, когда мысли о создании компьютерной сети только начали появляться.

Разработчики сети фокусировались на технических проблемах и необходимости надёжной и быстрой передачи информации. Они предвидели, что сети необходимо защищать от потенциальных вторжений или военных угроз, но только не то, что интернет понадобиться защищать от самих же пользователей, которые в какой-то момент примутся атаковать друг друга.

«Мы не думали о том, как можно специально сломать систему,- говорит Винтон Серф [Vinton G. Cerf], опрятно выглядящий, но взволнованный вице-президент Google, который в 70-е и 80-е года занимался разработкой ключевых компонентов Сети. – Теперь, конечно, можно рассуждать о том, что это было необходимо – но задача запуска этой системы была нетривиальной сама по себе».

Люди, стоящие у истоков сети, поколение её основателей, с недовольством воспринимают заявления о том, что они могли как-то предотвратить её сегодняшнее небезопасное состояние. Будто бы проектировщики дорог в ответе за грабёж на дорогах, или архитекторы – за воровство в городах. Они утверждают, что онлайновые преступления и агрессия – проявления человеческой натуры, от которых никуда не деться, и техническими средствами защититься от них невозможно.

«Думаю, что раз уж мы сегодня не знаем решения этих проблем, то считать, будто мы могли решить их 30-40 лет назад, просто глупо,- говорит Дэвид Крокер [David H. Crocker], начавший работу над компьютерными сетями в начале 70-х, и участвовавший в разработке электронной почты.

Crocker], начавший работу над компьютерными сетями в начале 70-х, и участвовавший в разработке электронной почты.

Но атака „Червя Морриса“ в 1988-м, названная так в честь его автора, Роберта Т. Морриса [Robert T. Morris], студента из Корнельского университета, была сигналом тревоги для архитекторов интернета. Они вели свою работу в то время, когда не было ни смартфонов, ни интернет-кафе, ни даже широкой популярности персональных компьютеров. В результате атаки они испытали как ярость — из-за того, что один из них захотел навредить созданному ими проекту, так и беспокойство — за то, что интернет был настолько уязвим.

Когда в передаче Today на канале NBC показали репортаж про буйства компьютерного червя, стало ясно, что интернет вместе с его проблемами вырастет из идеального мира учёных и инженеров. Как вспоминал его Серф: „группа гиков, которые не имели намерений уничтожать сеть“.

Но было уже поздно. Основатели интернета уже не управляли им – никто не управлял. Люди со злыми намерениями скоро узнают, что интернет прекрасно подходит для их целей, позволяя находить быстрые, простые и дешёвые способы добраться до всех и всего по сети. А скоро эта сеть охватит и всю планету.

А скоро эта сеть охватит и всю планету.

Дэвид Кларк в лаборатории MIT

Подготовка к ядерной войне

Идея интернета состояла в том, что сообщения можно делить на куски, отправлять их по сети при помощи последовательности передач, и собирать заново на месте получения – быстро и эффективно. Историки приписывают первые идеи в этой области валлийскому учёному Дональду Дэвису [Donald W. Davies] и американскому инженеру Полу Барану [Paul Baran], который хотел убедить свой народ в возможности ядерной войны.

Баран описал свои идеи в значимой статье в 1960 году, работая в исследовательском центре Rand Corp. Он писал о том, что угроза войны зависла над планетой, но люди в силах сделать многое для минимизации её последствий.

Одной из задач было создание надёжной системы передачи сообщений с избыточностью, которая бы смогла работать после „Советских бомбардировок“, и позволила бы выжившим помогать друг другу, сохранять демократическое правительство и перейти к контратаке. Это, по словам Барана, „помогло бы выжившим в этой бойне стряхнуть с себя пепел и быстро восстановить экономику“.

Это, по словам Барана, „помогло бы выжившим в этой бойне стряхнуть с себя пепел и быстро восстановить экономику“.

Фантазии Дэйвиса были более мирными. В то время компьютеры были большими и дорогими бегемотами размером с комнату. Им нужно было уметь обслуживать несколько пользователей одновременно, но для этого требовалось постоянно держать дорогие телефонные линии в режиме соединения, даже когда на них случались долгие периоды затишья.

Дэйвис в середине 60-х предположил, что будет проще резать данные на куски и отправлять их туда и сюда в непрерывном режиме, позволяя нескольким пользователям использовать одну и ту же телефонную линию, имея одновременный доступ к компьютеру. Дэйвис даже построил небольшую сеть в Великобритании для иллюстрации своей идеи.

Две этих фантазии, одна — о войне, другая – о мире, работали вместе над продвижением интернета от концепции к прототипу, и затем — в реальность.

Главнейшей организацией, двигавшей развитие интернета, было Агентство по перспективным научно-исследовательским разработкам США (Advanced Research Projects Agency, ARPA), созданное в 1958 году в ответ на запуск первого искусственного спутника Земли из СССР, и подпитываемое страхами по поводу отставания в научной сфере.

Через десять лет ARPA начало работу над прорывной компьютерной сетью, и наняло учёных из лучших университетов страны. Эта группа сформировала коллегиальное ядро основателей интернета.

На момент первой связи между университетами в Калифорнии и в Юте в 1969 году цели были скромными: это был исследовательский проект чисто научного толка. Пользователи ARPANET, предка интернета, обменивались сообщениями, файлами и получали удалённый доступ к компьютерам.

Нужно было бы обладать недюжинным даром предвидения, по мнению историка технологий Джанет Аббэйт, чтобы люди, стоящие в начале разработки интернета, смогли бы понять проблемы безопасности, возникшие годы спустя, когда интернет занял центральное место в экономике, культуре и конфликтах всего мира. В интернете 70-х – 80-х годов было не только мало очевидных проблем, но и вообще какой бы то ни было информации, которую стоило бы красть.

»Люди вламываются в банки не потому, что там нет безопасности. Они делают это потому, что там есть деньги»,- говорит Аббэйт, автор книги «Изобретая интернет». «Они думали, что строят школу, а она превратилась в банк».

«Они думали, что строят школу, а она превратилась в банк».

Леонард Кляйнрок рядом с компьютером, предшественником роутеров

Первое суперприложение

Энтузиазму в работе способствовала сложность интеллектуальной задачи по разработке технологии, которой многие прочили неудачу. Пионеров интернета жутко раздражала система телефонии от AT&T Bell, в которой они видели негибкую, дорогую и монопольную структуру – и от всех этих качеств они хотели избавиться при создании своей сети.

Баран, ушедший в 2011 году, однажды рассказал о встрече с инженерами Bell, где он пытался объяснить концепцию цифровой сети – но его прервали на середине предложения. «Старый инженер по аналоговым сетям выглядел поражённым. Он посмотрел на своих коллег, и закатил глаза, как бы не веря в то, что он слышит. Сделав паузу, он сказал: Сынок, телефония вообще-то работает следующим образом…» И приступил к объяснению того, как работает угольный микрофон. «Это был тупик столкновения концепций».

Но именно на линиях, принадлежащих AT&T впервые заработал ARPANET, передавая данные между двумя «Интерфейсами обработчиков сообщений» (Interface Message Processors, IMP) – предшественников современных роутеров размером с телефонную будку. Один из них, стоявший в UCLA, отправил сообщения второму в Стэнфордский исследовательский институт, на расстояние более 300 миль, 29 октября 1969 года. Задача состояла в удалённом логине – но удалось получить только две буквы «LO» от «LOGIN» до того, как компьютер в Стэнфорде «упал».

Леонард Кляйнрок [Leonard Kleinrock], специалист по информатике из UCLA, бывший одним из первых разработчиков сетевых технологий, вначале упал духом от такого неудачного эксперимента – особенно, если сравнить его с фразой «Это маленький шаг для человека и большой – для человечества», произнесённой при первом прилунении за несколько месяцев до этого.

Позже, однако, Кляйнрок посчитал, что «LO» можно было расценить, как “Lo and behold” (Смотри и удивляйся) — фразу, как раз подходящую для подобного технологического прорыва. «Даже специально мы не смогли бы подготовить более лаконичное, мощное и прозорливое сообщение чем то, что вышло случайно»,- отмечал он впоследствии.

«Даже специально мы не смогли бы подготовить более лаконичное, мощное и прозорливое сообщение чем то, что вышло случайно»,- отмечал он впоследствии.

ARPANET росла и вскоре уже объединяла компьютеры, находившиеся в 15 различных местах по всей стране. Но основными барьерами были не технологии и не отсутствие интереса со стороны AT&T. Было просто непонятно, зачем такая сеть может пригодиться. Обмен файлами был не особо востребован, а удалённый доступ к компьютеру в то время был достаточно неудобным.

Зато было очень приятно общаться с друзьями и коллегами на больших расстояниях. Первым «популярным приложением» стал e-mail, появившийся в 1972 году. И за следующий год он занимал 75% всего сетевого трафика.

Мгновенная популярность электронной почты предсказала то, как компьютерное общение займёт место более традиционных способов вроде писем, телеграфа и телефона. А заодно станет и источником всяческих проблем с безопасностью.

Но в ту эпоху о таких вещах никто не думал, заботы были связаны с тем, чтобы построить сеть и доказать её нужность. На трёхдневной компьютерной конференции в отеле Washington Hilton в октябре 1972-го, команда ARPA провела первую публичную демонстрацию сети и набора приложений – включая игру с «искусственным интеллектом», где удалённый компьютер изображал психотерапевта, задававшего вопросы и делившегося наблюдениями.

На трёхдневной компьютерной конференции в отеле Washington Hilton в октябре 1972-го, команда ARPA провела первую публичную демонстрацию сети и набора приложений – включая игру с «искусственным интеллектом», где удалённый компьютер изображал психотерапевта, задававшего вопросы и делившегося наблюдениями.

В целом демонстрация прошла на ура, но был и один косяк. Роберт Меткалф [Robert Metcalfe], студент Гарварда, который позже поучаствует в создании Ethernet и основании 3Com, во время демонстрации возможностей сети внезапно обнаружил, что система «упала».

Она не функционировала небольшой промежуток времени, но и этого было достаточно, чтобы расстроить Меткалфа. А потом он вообще разозлился, когда увидел, как группка директоров AT&T в одинаковых костюмах в полосочку, смеётся над неудачей.

«Они радостно гоготали»,- вспоминает он это раннее столкновение телефонии и компьютерных сетей. «Они не думали о том, какое это было тревожное событие. Это падение вроде бы подтверждало, что сеть была игрушкой».

«Это напоминает безопасный секс»

Соперничество приобрело карикатурные черты, когда «Сетевики» бросили вызов «Белловикам» (“Netheads” vs “Bellheads”). Об этом вспоминает Билли Брэкенридж [Billy Brackenridge], программист, впоследствии устроившийся на работу в Microsoft. «Белловикам требовался полный контроль, а Сетевики были анархистами».

Причины такого противостояния крылись как в культуре (молодая поросль против истеблишмента), так и в технологиях. Говорили, что у работающей в данный момент телефонии «умное» ядро (АТС и переключатели) и «тупые» края – простые телефоны во всех компаниях и домохозяйствах. У интернета, напротив, «тупое» ядро,– сеть всего лишь передавала данные,- и «умные» края, то есть компьютеры, находящиеся под управлением пользователей.

«Тупое» ядро не давало возможности централизованно заниматься вопросами безопасности, зато позволяла легко подключаться новым пользователям. И эта система работала до тех пор, пока к ней подключались коллеги со сходными мотивами и высокой степенью взаимного доверия. Но у «краёв» оказалась в руках ответственная роль привратников сети.

Но у «краёв» оказалась в руках ответственная роль привратников сети.

«И у нас образовалась система, в которой безопасность обеспечивалась через бдительность отдельных личностей»,- говорит Джанет Аббат, историк из Virginia Tech. «Это напоминает безопасный секс. Получалось, что интернет – предприятие опасное, и каждый должен защищать себя сам от того, что он может там встретить. Есть ощущение, что провайдер интернета тебя не защитит. И правительство не защитит. Ты должен защитить себя сам».

Немногие проявляли подобную бдительность в эпоху ARPANET. Каждый, у кого был логин с паролем,- неважно, официально полученный им, или взятый у коллеги,- мог залогиниться в сеть. Всё, что было нужно – доступ к терминалу и телефон нужного компьтера.

О появляющихся рисках кое-кто предупреждал уже на заре сети. Меткалф запостил официальное обращение к рабочей группе ARPANET в декабре 1973 года, в котором предупреждал о чрезмерной доступности сети для аутсайдеров.

«Это всё могли бы быть хиханьки да хаханьки, и анекдоты на вечеринках, если б за последние недели люди, который знали, чем они рискуют, не уронили бы минимум два сервера при подозрительных обстоятельствах. А у третьей системы оказался скомпрометирован пароль от wheel. Виноваты в этом были два студента из Лос-Анджелеса»,- писал Меткалф. «Мы подозреваем, что количество нарушений правил безопасности на самом деле гораздо больше, чем мы полагали, и оно постоянно растёт».

А у третьей системы оказался скомпрометирован пароль от wheel. Виноваты в этом были два студента из Лос-Анджелеса»,- писал Меткалф. «Мы подозреваем, что количество нарушений правил безопасности на самом деле гораздо больше, чем мы полагали, и оно постоянно растёт».

По мере того, как росло количество людей, кому был запрещён доступ к сети, росли и разногласия по поводу предназначения сети. Официально её контролировали из Пентагона, но попытки военных навести порядок наталкивались на сопротивление онлайн-сообщества, которое тяготело к экспериментам и ценило свободу. Расцветали несанкционированные общества вроде e-mail рассылки любителей научной фантастики.

Напряжённость в пользовательской среде всё росла, по мере того, как наступали 1980-е годы, затем 90-е со своей WWW и 2000-е со смартфонами. И всё расширяющаяся сеть вобрала в себя группы людей противоположных интересов: музыкантов и слушателей, желавших бесплатной музыки. Людей, хотевших общаться без свидетелей, и правительств с их прослушкой. Преступных взломщиков и их жертв.

Преступных взломщиков и их жертв.

Студент MIT Кларк называет эти конфликты «борьбой». Эти тёрки, возникновения которых создатели интернета просто не ожидали, превратились в саму суть работы интернета. «Первоначальная цель, запустившая и выпестовшая интернет, уже не работала,- написал Кларк в 2002 году. – Могущественные игроки создают сегодняшнюю интернет-среду из интересов, противоречащих друг другу».

Беда замаячила ещё в 1978 году, когда один рекламщик из Digital Equipment Corp разослал сотням пользователей ARPANET сообщения о готовящейся презентации новых компьютеров. Интернет-историки считают это событие зарождением спама.

Это вызвало немногословную, но написанную заглавными буквами реакцию Пентагона, откуда пришло сообщение о «ВОПИЮЩЕМ НАРУШЕНИИ» правил. «ПРИНИМАЮТСЯ СООТВЕТСТВУЮЩИЕ МЕРЫ ДЛЯ ПРЕСЕЧЕНИЯ ПОДОБНЫХ ПРЕЦЕДЕНТОВ В БУДУЩЕМ».

Но параллельно с этими событиями, некоторые пользователи продолжали защищать идею открытого интернета, который может служить многим целям, в том числе, и коммерческим.

«Нужно ли будет ругать онлайновую службу знакомств?»,- писал Ричард Столман, борец за свободу в онлайне. «Надеюсь, что нет. Но даже если и да – пусть это не остановит вас, когда вы захотите сообщить мне о том, что такая служба открылась».

Стив Крокер, работавший у истоков сетевых технологий, председательствует в Internet Corporation for Assigned Names and Numbers (ICANN), некоммерческой организации, регулирующей выдачу веб-адресов.

Тревоги АНБ

В телефонии во время разговора линия связи остаётся открытой, и с пользователей берётся поминутная плата. В интернете данные передаются по кусочкам, по мере возникновения возможности. Эти кусочки называются пакетами. А система их передачи – пакетная коммутация.

В результате получается нечто вроде разветвлённой системы пневмопочты, по которой можно передать всё, что влезет в капсулу. Основной задачей было обеспечить правильное построение пути пакетов, и вести учёт успешно доставленных. Тогда можно было перепосылать не дошедшие пакеты, возможно, по другим путям, в поисках удачного маршрута.

Хотя технология и требует высокой точности, она может работать без какого бы то ни было центрального надзора. Хотя Пентагон и следил за сетью, его надзор постепенно сходил на нет. Сегодня ни у одного агентства США нет такого контроля над интернетом, какой практикуют разные страны для телефонии.

Сначала сеть работала на простом протоколе (наборе правил, позволяющем разным компьютерам работать вместе). Росла сеть, росли и клиенты. Большие университеты соединяли свои компьютеры локальными сетями. Иные использовали радио и даже спутниковую связь для обеспечения коммутации.

Чтобы соединить между собою все эти сети, необходимо было создать новый протокол. За это по распоряжению ARPA (переименованную в 1972 году в DARPA) в 70-х взялись Серф и его коллега Роберт Кан [Robert E. Kahn]. Разработанный ими протокол TCP/IP позволял любым сетям сообщаться между собой, вне зависимости от железа, софта или компьютерных языков в системах. Но переход от ограниченной ARPANET к глобальной сети породил опасения по поводу безопасности, которые были и у Серфа, и у Кана.

«Мы, конечно, признавали важность безопасности – но только с военной точки зрения, в смысле работы во враждебном окружении,- вспоминает Серф. – Я не думал о ней с точки зрения коммерции или людей, а только с точки зрения военных».

Можно было бы включить в TCP/IP шифрование – такое кодирование сообщений, при котором прочитать его мог только получатель. И хотя примитивное шифрование было известно столетиями, новое поколение компьютерных его разновидностей начало появляться уже в 1970-х.

Успешное внедрение шифрования сделало бы сеть недоступной для прослушки и облегчило бы задачу установления отправителя сообщения. Если владелец ключа – лицо с неким уровнем доверия, то и другие сообщения, использующие этот ключ, можно с большой долей уверенности приписать ему. Это верно даже для тех случаев, когда реальное имя отправителя не используется или неизвестно.

Но в годы, когда Серф и Кан разрабатывали TCP/IP, внедрение повсеместного шифрования обескураживало. Зашифровка и расшифровка сообщений потребляла много компьютерных мощностей, кроме того, было непонятно, каким образом можно было бы безопасно распространять ключи шифрования.

Вступали и политические мотивы. Агентство Национальной Безопасности, которое, по словам Серфа, активно поддерживало безопасные технологии коммутации пакетов, было сильно против того, чтобы допускать к шифрованию всех желающих в открытых или коммерческих сетях. Считалось, что даже сами алгоритмы шифрования угрожали национальной безопасности, и попадали под запрет на экспорт вместе с другими военными технологиями.

Стив Крокер, брат Дэвида Крокера и друг Серфа, также работавший над сетевыми технологиями, говорит: «Тогда у АНБ ещё была возможность прийти в гости к профессору и сказать: Не публикуйте эту работу по криптографии».

70-е заканчивались, и Серф с Каном забросили попытки включить криптографию в TCP/IP, упёршись, по их мнению, в непреодолимые преграды. И хотя возможности шифровать трафик никто не отменял, интернет превратился в систему, работающую в открытую. Любой с доступом к сети мог отслеживать передачи. А при малом распространении шифрования было сложно удостовериться в том, что ты общаешься с нужным человеком.

Кляйнрок говорит, что в результате получилась сеть, сочетавшая невиданную доступность, скорость и эффективность с анонимностью. «Это идеальная формула для тёмной стороны».

Винтон Серф

Операция «Подзорная труба»

TCP/IP стал инженерным триумфом, позволив совершенно разным сетям работать вместе. С конца 70-х до начала 80-х DARPA спонсировала несколько тестов на надёжность и эффективность протоколов, и способность работать по разным каналам от переносных антенн до летящих самолётов.

Присутствовал и военный компонент. У Серфа была «личная цель», как он выразился — доказать, что идеи Барана о системе связи, способной пережить ядерную катастрофу, были реалистичными. Идеи породили разные тесты, в которых цифровые радиостанции связывались друг с другом при всё возрастающей сложности окружающих условий.

Самый серьёзный тест копировал «Операцию Подзорная труба» – кампанию времён Холодной войны, при которой было необходимо, чтобы хотя бы один воздушный командный центр всё время находился в воздухе, вне досягаемости возможной ядерной атаки. В рамках той операции 29 лет подряд самолёты постоянно взлетали и садились согласно расписанию на аэродроме Strategic Air Command в Омахе.

В рамках той операции 29 лет подряд самолёты постоянно взлетали и садились согласно расписанию на аэродроме Strategic Air Command в Омахе.

Однажды, в начале 80-х, два танкера военно-воздушных сил летели над пустынями Среднего запада, а специально оборудованный фургон ехал по шоссе внизу. Цифровые радиостанции передавали сообщения через TCP/IP, и создавали временную сеть из воздушных и наземных средств, протянувшуюся на сотни миль. В неё входил стратегический командный центр, находящийся в подземном бункере.

Для проверки технологий командный центр передавал условный файл с условными инструкциями по ведению ядерной контратаки. Такой процесс занял бы часы при передаче голосом по радио, а по TCP/IP передача прошла менее, чем за минуту. Это показало, как компьютеры легко и просто могут делиться информацией, связывая между собою даже сети, повреждённые войной.

Рождение сети

1 января 1983 года, кульминацией работ всех инженеров стала «глобальная перезагрузка». Каждый компьютер, желавший иметь связь с сетью, должен был перейти на протокол TCP/IP. И постепенно все перешли, связывая разрозненные сети в одну новую, глобальную.

И постепенно все перешли, связывая разрозненные сети в одну новую, глобальную.

Так родился интернет.

Конечно, существовали практические барьеры входа – из-за дороговизны компьютеров и линий передач. Большинство людей в онлайне в 70-80-х были связаны с университетами, государственными агентствами или очень продвинутыми технологическими компаниями. Но барьеры уменьшались, и создавалось сообщество, которое превосходило любую нацию, будучи при этом неконтролируемым.

Военные сделали свою защищённую безопасную систему на основе TCP/IP и ввели шифрование для защиты. Но гражданскому интернету потребовались десятилетия для распространения этой базовой технологии для безопасности. Этот процесс и по сей день незавершён, он ускорился лишь после откровений 2013 года, в которых стали ясны масштабы прослушки АНБ.

Шифрование не решило бы всех современных проблем, многие из которых растут из открытой сущности интернета и огромной важности информации и всех подсоединённых к нему систем. Но оно бы уменьшило прослушку и упростило бы проверку источников информации – а эти две проблемы до сих пор не решены.

Но оно бы уменьшило прослушку и упростило бы проверку источников информации – а эти две проблемы до сих пор не решены.

Серф говорит, что хотел бы, чтобы у него с Каном получилось включить шифрование в TCP/IP. «У нас было бы шифрование на более постоянной основе, мне легко представить эту альтернативную вселенную».

Но многие спорят на тему, реально было бы внедрить шифрование при зарождении интернета. Большие запросы к компьютерам могли сделать это сложной задачей. Возможно, в таком случае доминировать стала бы другая сеть с другими протоколами.

«Не думаю, что интернет стал бы так популярен, если бы они внедрили обязательное шифрование,- пишет Мэтью Грин, криптолог. – Думаю, они сделали правильный выбор».

Старые недостатки, новые опасности

Интернет, родившись как проект Пентагона, развился в глобальную сеть без остановок, тарифов, полиции, армии, регуляторов и паспортов – вообще без возможности проверки личности. Правительства стран постепенно внедрились в интернет, чтобы принуждать к выполнению законов, применять меры безопасности и атаковать друг друга. Но всё это не обладает достаточной полнотой.

Но всё это не обладает достаточной полнотой.

Червь Морриса обнажил недостатки системы с «тупым» ядром и умными краями. Безопасность тоже стала заботой краёв. И большинство взломов именно там и происходит – все они идут от одного компьютера к другому. Интернет – это не место для атак, а система их доставки.

Червь Морриса учит ещё и тому, что проблемы решать сложно даже после того, как они получают широкую огласку. Роберта Морриса осудили за компьютерное преступление и дали испытательный срок перед тем, как он смог стать предпринимателем и профессором MIT. Но он не хотел уронить интернет — он просто экспериментировал с самовоспроизводящимися программами и воспользовался ошибкой «переполнения буфера», которую впервые обнаружили ещё в 1960-х. А в 1988 году она всё ещё была проблемой, и всё ещё используется сегодняшними хакерами – 50 лет спустя её открытия.

Многие учёные уверены, что задача втискивания безопасности в систему, которая разрабатывалась в прошлую эпоху, настолько сложна, что надо всё удалить и начать заново. DARPA потратило $100 миллионов за последние пять лет на программу «Чистый лист», борющуюся с проблемами, которые во времена ARPANET предвидеть не могли.

DARPA потратило $100 миллионов за последние пять лет на программу «Чистый лист», борющуюся с проблемами, которые во времена ARPANET предвидеть не могли.

«Проблема в том, что безопасность – это сложно, и люди говорят, „ну, мы потом её добавим“. Но её нельзя добавить потом»,- говорит Питер Ньюман [Peter G. Neumann], один из первых компьютерных специалистов, который ведёт колонку “RISKS Digest” по проблемам безопасности в онлайне с 1985 года. «Нельзя добавить безопасность к чему-то, что не было задумано, как безопасное».

Не все думают так же. Но смешанное наследие интернета, насколько удивительное, настолько и небезопасное, продолжает вызывать тревогу в среде поколения его основателей.

«Хотел бы я, чтобы у нас всё получилось лучше»,- говорит Стив Крокер, который сейчас борется с проблемами интернета в роли председателя ICANN. «Мы могли бы сделать больше, но почти всё, что мы делали, было сделано в ответ на проблемы, а не благодаря предвидению будущих проблем».

О том же часто говорил и Кларк, учёный из MIT. За несколько месяцев до атаки Червя Морриса он написал работу, в которой перечислялись приоритеты разработчиков интернета. В описании семи важных целей слово «безопасность» не было упомянуто ни разу.

Через 20 лет, в 2008 году, Кларк написал новый лист приоритета в проекте Национального научного фонда по построению улучшенного интернета. Первым пунктом значится просто: «Безопасность».

Почему Windows 10 сообщает, что ваша сеть Wi-Fi «небезопасна»

Windows 10 теперь предупреждает вас о том, что сеть Wi-Fi «небезопасна», если в ней используется «более старый стандарт безопасности, который постепенно отменяется». Windows 10 предупреждает вас о WEP и TKIP. Вот что означает это сообщение и как его исправить.

Начиная с Обновление за май 2019 г. , Windows может показать вам сообщение о том, что ваша сеть небезопасна, даже если вы знаете, что используете пароль. Если вы видите это сообщение, вероятно, вы используете шифрование Wired Equivalent Privacy (WEP) или Temporal Key Integrity Protocol (TKIP). Использовать такое шифрование небезопасно, и вам следует как можно скорее перейти на новый протокол или заменить маршрутизатор.

Почему Windows 10 предупреждает вас

Вы, наверное, знаете, что вам следует защитить паролем свою сеть Wi-Fi. Будь то защита вашей беспроводной сети от соседей или злоумышленников в роуминге. Но, добавляя пароль к маршрутизатору Wi-Fi, вы не просто закрываете доступ людей к своей сети. Протокол безопасности шифрует ваши данные, чтобы никто не мог подслушать, что вы делаете.

Существует несколько методов шифрования вашего Wi-Fi: WEP, WPA и WPA2 . И продал тоже в пути. WEP — самый старый и наименее безопасный на данный момент. Посмотри сюда; Wi-Fi Alliance ратифицировал WEP в 1999 году, что сделало стандарт более старым, чем Windows XP, YouTube и оригинальный iPod. WPA-TKIP был одобрен еще в 2002 году.

Вот почему Windows предупреждает вас об этих сетях следующим предупреждением:

[Network Name] небезопасен

В этой сети Wi-Fi используется старый стандарт безопасности, который постепенно отменяется. Мы рекомендуем подключиться к другой сети.

СВЯЗАННЫЕ С: Все новое в обновлении Windows 10 за май 2019 г. уже доступно

Почему WEP и TKIP опасны

К сожалению, несмотря на (или из-за) своего возраста, WEP и WPA-TKIP все еще довольно широко распространены. Мы обнаружили, что WEP все еще использовался на маршрутизаторе, предоставленном интернет-провайдером. Нам не нужно было ничего менять или включать WEP; они уже использовали это. WEP — печально известный вариант шифрования . Это было с самого начала и никогда не становилось лучше.

Когда протокол шифрования был впервые выпущен, большинство устройств ограничивали WEP 64-битным шифрованием в соответствии с законодательством США. Это улучшилось, но, как вы можете видеть выше, мы пробовали использовать 64-битное шифрование. Для сравнения, WPA использует 256-битное шифрование. Что еще хуже, со временем было обнаружено несколько недостатков в протоколе, что упростило взлом шифрования. В 2005 году ФБР продемонстрировал его способность взламывать шифрование WEP за считанные минуты.

Альянс Wi-Fi намеревался заменить WEP на WPA-TKIP, но, к сожалению, новый протокол использует многие из тех же механизмов . Благодаря такому выбору оба протокола имеют много одинаковых уязвимостей. Метод прорыва одного обычно одинаково хорошо работает с другим. Таким образом, использование TKIP не безопаснее, чем WEP.

Зная все это, Microsoft хочет предупредить вас, если вы используете WEP или TKIP, чтобы вы могли решить проблему. Сделать это сейчас особенно важно, поскольку в конечном итоге Microsoft планирует отказаться от поддержки этих протоколов или «отказаться от нее». Когда это произойдет, последние версии Windows 10 не смогут подключиться к этим сетям.

СВЯЗАННЫЕ С: Разница между паролями Wi-Fi WEP, WPA и WPA2

Как исправить эту ошибку на вашем Wi-Fi

Если вы видите это сообщение при подключении к общедоступной сети Wi-Fi, вы не можете это исправить. Владельцу роутера нужно это исправить. Вот почему Windows рекомендует подключиться к другой сети.

Если вы видите это сообщение при подключении к сети Wi-Fi, вам следует включить более надежное шифрование Wi-Fi. Если ваш маршрутизатор относительно новый, у него будут другие варианты, такие как WPA2 с AES, и вам следует переключиться на них. К сожалению, страницы администрирования почти каждого маршрутизатора разные, поэтому дать указания по внесению этого изменения сложно. Вы можете найти инструкции по настройке вашей конкретной модели маршрутизатора или проконсультироваться с его руководством.

Ты захочешь найдите IP-адрес вашего роутера и введите его в свой браузер. Затем поищите настройки безопасности Wi-Fi. Следите за разделами о WEP или паролях. Если вам интересно, что выбрать, мы рекомендуем сначала выбрать WPA2 + AES, если он доступен, а в противном случае — выбрать WPA + AES.

Формулировка в диалоговом окне маршрутизатора может немного отличаться, но все эти буквы должны присутствовать. Например, WPA2 + AES может выглядеть как «WPA2-PSK (AES)». Вам нужно будет обновить пароль на всех своих устройствах (даже если вы используете тот же пароль, что и раньше) после внесения изменений.

СВЯЗАННЫЕ С: Как узнать IP-адрес вашего маршрутизатора на любом компьютере, смартфоне или планшете

Обновите свой маршрутизатор, если не удается повысить шифрование

Игорь Никишин/ШуттерсточкЕсли вы не видите вариантов лучше, чем WEP или TKIP, вам следует как можно скорее заменить маршрутизатор. Если вы используете маршрутизатор, предоставленный интернет-провайдером, вы можете связаться с ним, чтобы узнать, предложат ли они более новую модель.

Но лучшим вариантом может быть покупка одного и возврат старого маршрутизатора вашему провайдеру. Они могут взимать с вас ежемесячную плату за его получение, и в зависимости от того, как долго у вас есть маршрутизатор, вы уже могли заплатить за него несколько раз.

Вам не нужно тратить много денег на роутер. Если у вас дом среднего размера с умеренным (20 или меньше) количеством устройств Wi-Fi, TP-Link AC1750 относительно недорого (56,99 долларов) и прост в установке. Вы даже можете управлять им из приложения, если хотите.

Независимо от того, как вы перестанете использовать WEP или TKIP, чем раньше вы решите проблему, тем лучше. Вы не только находитесь в уязвимом положении, полагаясь на устаревший протокол безопасности, но и в конечном итоге ваши устройства с Windows вообще перестанут подключаться. Лучше избегать этого сценария и защитить свою сеть сейчас.

Производитель небезопасного творога и торговая сеть не признают свою вину

Нарушения в твороге «Рузский», 9%

Выявлено повышенное содержание дрожжей в 4,5 раза. Показатель количественного содержания вызывающей порчу продукта микрофлоры (эффективность тепловой обработки, соблюдение технологии и производственной дисциплины, соблюдение срока годности и т.п.). Превышение уровня дрожжей в продукте может свидетельствовать о недостаточной термической обработке, несоблюдении технологии, недостаточной обработке технологических линий.

Все молочники отмалчиваются уже месяц. Видимо, надеются на забывчивость Росконтроля и привычку многих покупателей брать один и тот же творог. Не стали исключением и предприятия, которые выпускают марки «Останкинское» (изготовитель ОАО «Сморгонские молочные продукты», фасовщик ОАО «Останкинский молочный комбинат»), «Дмитровский молочный завод» 9% (одноименное ЗАО) и «Рузский» 9% (ОАО «Рузское молоко»).

На аналогичный запрос ритейлеру — ООО «БИЛЛА Россия», в чьем московском супермаркете (ул. Часовая, д.13) покупался творог вышеназванных марок, Росконтроль получил ответ. Но при всей его многословности и велеречивости это, по сути, отписка «за себя и за того парня». Наше обращение адресовалось генеральному директору компании Михаэлю Винцингу, ответ поступил за подписью специалиста отдела санитарно-гигиенического и качественного контроля ООО «БИЛЛА» Е.В. Гарбузовой. Она, в частности, пишет (здесь и далее в цитатах орфография сохранена):

«…ООО «БИЛЛА» тщательно следит за качеством реализуемой продукции и каждая партия товара при поступлении в супермаркеты «БИЛЛА» проходит входной контроль, а так же проверяется соответствие представленной документации на продукцию и сертификаты соответствия. В свою очередь поставщики товаров, при доставке своей продукции в сеть супермаркетов БИЛЛА, обязуются строго следить за качеством продукции в момент ее производства и строго выполняют данные требования.

Нами были отправлены информационные письма поставщикам: ЗАО «Дмитровский молочный завод», ОАО «Останкинский» молочный комбинат», ОАО «Рузское молоко», о возможных нарушениях качества товара, при производстве указанных выше продуктов, основанных на данных предоставленных НП «Росконтроль».

От производителей… получены ответы, в которых сообщается, что производимая продукция вырабатывается в соответствии с требованиями настоящих технических условий по технологической инструкции с соблюдением санитарных норм и правил для предприятий молочной промышленности… Так же службой контроля качества производства регулярно проводятся исследования выпускаемой продукции на соответствие физико-химическим и микробиологическим показателям. Дополнительно производителями проводятся испытания в независимых аккредитованных лабораториях».

Небезопасный телеком | ComNews

Руководитель группы исследований безопасности телекоммуникационных систем Positive Technologies Павел Новиков рассказал на пресс-конференции «Кибербезопасность 2019-2020: тенденции и прогнозы» о небезопасном телекоме. «До сих пор актуальны уязвимости сетей 2G и 3G. Они являются наиболее уязвимыми. Два-три года назад операторы это поняли и наконец начали защищаться. Но сейчас они понимают, что этого недостаточно, злоумышленники научились обходить старые системы ИБ. Сети 4G ненамного лучше — безопасность там страдает. Отличие их от 2G и 3G G в том, что для них сейчас практически не существует средств защиты и операторы только начинают предпринимать шаги по ИБ сетей LTE», — рассказал Павел Новиков.

Специалисты Positive Technologies выяснили, что недостатки защиты мобильных сетей позволяют обходить тарификацию, пользоваться услугами связи за счет других абонентов, перехватывать SMS, прослушивать разговоры и вызывать отказ в обслуживании. «Сети 4G подвержены уязвимостям, которые позволяют злоумышленнику отслеживать местоположение абонентов, обходить ограничения оператора на использование услуг связи, лишать абонентов связи или переводить их в небезопасный режим 3G. Телеком-операторы сталкиваются с атаками злоумышленников ежедневно, но далеко не все понимают, как им противостоять. Основными потребителями услуг связи постепенно становятся не люди, а вещи. Сейчас в ряде стран уже запущены первые тестовые участки сети 5G, основными потребителями которой станут устройства интернета вещей (IoT). Защищенность умных систем на базе IoT-устройств напрямую зависит от безопасности используемых телекоммуникационных технологий. По нашим данным, в любой сети, будь то 2G, 3G, 4G или даже 5G, злоумышленник может лишить абонентов связи. На сегодняшний день это означает, что в критический момент могут быть недоступны элементы умного дома или промышленные устройства, а с распространением сетей 5G и развитием IoT увеличится и масштаб угроз: жертвами атак могут, к примеру, стать подключенные автомобили или системы жизнеобеспечения города», — отметил Павел Новиков.

Павел Новиков сказал корреспонденту ComNews: «Мы работаем с операторами и помогаем им отследить угрозы. Таким образом мы отслеживаем уязвимости. В мире есть несколько группировок, которые направлены на мошенничество в сетях операторов. Они действуют везде, в том числе и в России. Ранее мы наблюдали атаки на 2G и 3G, сейчас видим и на 4G. Основная цель злоумышленников — отследить местоположение абонентов».

Positive Technologies представил прогнозы: «С внедрением сетей 5G операторы столкнутся с новыми рисками, связанными с широким использованием виртуализации, усложнением задач администрирования, применением хорошо изученных хакерами интернет-протоколов. Кроме того, реальные сети 5G пока опираются на предыдущие поколения: это сети с архитектурой Non-Standalone, то есть построенные на базе опорной сети 4G LTE. На переходном этапе устройства подключаются к частотам 5G для передачи данных, но для голосовых вызовов и SMS все еще используются сети 4G и 2G/3G. Соответственно, все недостатки защиты этих сетей еще долгое время будут актуальны и для абонентов 5G. Нельзя надеяться на то, что проблемы 2G/3G в ближайшее время утратят свою актуальность. По прогнозам GSMA5, число пользователей сетей 4G/5G только начинает приближаться к таковому для сетей 2G/3G. Существенного уменьшения числа абонентов в сетях 3G не предвидится как минимум до 2025 г., и даже тогда доля пользователей сетей 2G/3G будет, предположительно, составлять четверть от общего числа (без учета устройств IoT). Процент пользователей сетей 4G будет только увеличиваться по крайней мере до 2024 г., а сети 5G пока строятся на базе инфраструктуры 4G».

Руководитель пресс-службы ПАО «ВымпелКом» Анна Айбашева рассказала корреспонденту ComNews, что на оборудовании «Билайна» настроены специальные параметры, позволяющие блокировать определенные типы атак и внедрены специальные устройства, позволяющие своевременно обнаруживать атаки. «Мы будем это направление развивать и усиливать защиту», — добавила она.

Представитель Tele2 Дарья Колесникова сказала, что инфраструктура Tele2 полностью соответствует требованиям, которые предъявляет государство к безопасности сетей операторов. «Мы используем оборудование, сертифицированное на предмет соответствия обязательным требованиям, в том числе к обеспечению целостности и устойчивости единой сети связи на территории РФ. Tele2 регулярно консультируется с ведущими разработчиками систем безопасности по вопросам совершенствования своей инфраструктуры в ответ на новые вызовы. Вместе с другими участниками рынка мы регулярно участвуем в учениях, которые проводит регулятор, исследуем сети на предмет уязвимости и принимаем меры для обеспечения их устойчивости», — прокомментировала Дарья Колесникова.

Руководитель направления решений для операторов связи «Инфосистемы Джет» Дмитрий Иванов отметил, что сети второго и третьего поколений, использующие стек протоколов SS7, были по большей части закрытыми, что давало определенную иллюзию их защищенности с одной стороны, а с другой — требовало специфических знаний и навыков у злоумышленников. «Что касается сетей 4G, с приходом протоколов IP и Diameter у злоумышленников появились дополнительные возможности по получению информации о профиле абонента, его местоположении и организации на него DoS-атак. Поэтому все поставщики решений класса Diameter Router сейчас имеют в своей линейке компонент Diameter Firewall, защищающий абонентов от подобного рода инцидентов. Кроме того, организация GSMA регламентировала сценарии защиты в спецификации FS.19, что на данный момент служит стандартом де-факто в области безопасности мобильных сетей четвертого поколения», — рассказал корреспонденту ComNews Дмитрий Иванов.

Руководитель департамента системных решений Group-IB Антон Фишман считает, что на проблему нужно смотреть глобальнее. «Переход на технологии 5G только усугубит ситуацию с угрозами для телекоммуникационной отрасли. Первой причиной являются архитектурные особенности, которые открывают возможности для новых типов атак на сети операторов. Вторая причина — конкурентная борьба за новый рынок, которая может привести к демонстрации возможностей по взлому отдельных вендоров и появлению большого количества анонимных исследований об уязвимостях определенных технологических решений. Распространение 5G, как и любой технологии следующего поколения, открывает новые возможности для атакующих. Из-за архитектурных особенностей 5G становятся возможными новые типы атак на сети операторов. В нашем отчете High-Tech Crime Trends2019-2020 говорится, что в период второй половины 2018 г. — первой половины 2019 г. девять групп представляли угрозу для телекоммуникационного сектора за исследуемый период — это больше, чем для финансового сектора. Значительную угрозу для телекоммуникационного сектора представляет BGP hijacking, который приводит к нарушению доступности сетей и множества опирающихся на них сервисов. Как правило, восстановление доступности в результате такой атаки происходит за несколько часов. Массовую угрозу для телеком-сектора представляют уязвимые роутеры, которые сдаются в аренду физическим и юридическим лицам. Небезопасные настройки и невозможность обновления этого оборудования приводят к деградации сервиса и росту вредоносного трафика. Таким образом, злоумышленники могут проводить разные типы атак, опираясь на инфраструктуру оператора», — прокомментировал Антон Фишман.

Небезопасная сеть — обзор

Сводка

Цель PKI — облегчить совместное использование конфиденциальной информации, такой как трафик аутентификации, в незащищенной сети. Это делается с помощью криптографии с открытым и закрытым ключом. В криптографии с открытым ключом ключи генерируются парами, так что каждый открытый ключ соответствует закрытому ключу и наоборот. Если данные зашифрованы с помощью определенного открытого ключа, то только соответствующий закрытый ключ может их расшифровать. Цифровая подпись означает, что уже зашифрованный фрагмент данных дополнительно зашифрован чьим-то частным ключом.Когда получатель хочет расшифровать данные, он или она должны сначала «разблокировать» цифровую подпись с помощью открытого ключа подписывающей стороны, помня, что только открытый ключ подписывающей стороны будет работать. Это может показаться безопасным, но поскольку любой может подписать данные, как получатель может точно узнать личность человека, который на самом деле подписал их?

Ответ заключается в том, что цифровые подписи должны быть выпущены уполномоченным лицом, которому все доверяют. Этот объект известен как центр сертификации.Администратор может использовать Windows Server 2008, стороннюю компанию, такую как VeriSign, или их комбинацию для создания структуры центров сертификации. Центры сертификации, как следует из названия, выдают сертификаты. Короче говоря, сертификаты — это открытые ключи с цифровой подписью. Сертификаты работают примерно так: сторона A хочет отправить личное сообщение стороне B и хочет использовать для этого открытый ключ стороны B. Сторона A понимает, что если открытый ключ B используется для шифрования сообщения, то для его расшифровки можно использовать только закрытый ключ B, и, поскольку у B и ни у кого другого нет закрытого ключа B, все работает хорошо.Однако A должен быть уверен, что он действительно использует открытый ключ B, а не самозванец, поэтому вместо того, чтобы просто запрашивать у B открытый ключ B, он запрашивает у B сертификат. B ранее запрашивал у CA сертификат именно для такого случая (B предоставит сертификат всем, кто хочет подтвердить личность B). CA независимо проверил личность B, а затем взял открытый ключ B и подписал его своим собственным закрытым ключом, создав сертификат. A доверяет ЦС и может использовать общеизвестный открытый ключ ЦС.Когда A использует открытый ключ CA для разблокировки цифровой подписи, он может быть уверен, что открытый ключ внутри действительно принадлежит B, и он может взять этот открытый ключ и зашифровать сообщение.

«I» в PKI относится к инфраструктуре, которая представляет собой систему криптографии с открытым ключом, сертификаты и центры сертификации. Центры сертификации обычно создаются в виде иерархии, при этом одна система действует как корневая, а все остальные — как подчиненные на одном или нескольких уровнях. Анализируя требования к сертификатам для вашей компании, вы можете спроектировать структуру центра сертификации в соответствии со своими потребностями.Большинство организаций используют трехуровневую модель с корневым центром сертификации наверху, промежуточным уровнем подчиненных, которые контролируют политику центра сертификации, и нижним уровнем подчиненных, которые фактически выдают сертификаты пользователям, компьютерам и приложениям. Помимо выбора корневой и подчиненной структуры для иерархии ЦС, каждый ЦС во время установки должен быть обозначен либо как предприятие, либо как автономный. У каждого из этих вариантов есть свои преимущества и недостатки. Большая часть настройки центра сертификации после установки выполняется через оснастку центра сертификации.Помимо выдачи сертификатов, центры сертификации также несут ответственность за их отзыв при необходимости. Отозванные сертификаты публикуются в CRL, который клиенты могут загрузить, прежде чем принять сертификат как действительный.

Центры сертификации предприятий используют шаблоны, чтобы знать, что делать при получении запроса на сертификат и как выдать сертификат в случае утверждения. В Server 2008 есть несколько встроенных шаблонов, или вы можете настроить новые. Когда центр сертификации готов выдать сертификаты, клиенты должны запросить их.Автоматическая регистрация, регистрация через Интернет или регистрация вручную через оснастку «Сертификаты» — это три способа, с помощью которых клиент может запросить сертификат. Автоматическая подача заявок доступна для сертификатов компьютеров, а в Windows Server 2008 — и для пользовательских сертификатов.

Небезопасные сетевые протоколы: скрытые опасности

Поскольку отсутствующие исправления развертываются вовремя, чтобы предотвратить потенциальную компрометацию, организации улучшают свою безопасность, чтобы избежать наиболее распространенных угроз, нацеленных на них.Тем не менее, Packetlabs заметила тенденцию, заключающуюся в том, что, хотя использование систем напрямую становится все более редким явлением, протоколы, с помощью которых системы взаимодействуют, подвержены различным типам атак.

Эти уязвимые протоколы связи позволяют злоумышленникам маскироваться под законные службы, что приводит к ретрансляции и захвату токенов аутентификации, и все они являются результатом использования устаревших или небезопасных служб. Ниже приведены четыре наиболее часто встречающихся сервиса.

Небезопасная конфигурация IPv6

По умолчанию во всех версиях Windows выше Windows Vista (включая серверы) включен IPv6, и они предпочитают его аналогу IPv4. На уровне сетевых пакетов эти машины Windows выше Vista будут запрашивать конфигурацию IPv6 через DHCPv6. Эта конфигурация IPv6 по умолчанию позволяет злоумышленнику захватить DNS внутренней сети, отвечая на пакеты DHCPv6.

Поскольку конфигурация IPv6 предпочтительнее конфигурации IPv4, DNS-сервер IPv6 будет предпочтительным DNS-сервером.Эта конфигурация позволяет злоумышленнику в сети действовать как мошеннический DNS-сервер, который эффективно действует как прокси-сервер и может перенаправлять трафик. Кроме того, эта неправильная конфигурация позволяет злоумышленникам использовать функцию автоматического обнаружения прокси-сервера Windows (WPAD) для передачи запроса и ответа NTLM и аутентификации различным службам и серверам в сети.

Устаревшие протоколы: Link-Local Multicast Name Resolution (LLMNR) и NetBIOS Name Service (NBT-NS)

Link-Local Multicast Name Resolution (LLMNR) и NetBIOS Name Service (NBT-NS) — два компонента систем Microsoft Windows, используемых в качестве резервных, когда DNS не может разрешить запрос пользователя.LLMNR был представлен в Windows Vista и является преемником NBT-NS.

Если одна конечная точка пытается разрешить конкретный хост, но разрешение DNS не удается, машина затем попытается запросить у всех конечных точек в локальной сети правильный адрес через LLMNR или NBT-NS. Хотя теоретически это кажется безвредным, он позволяет злоумышленнику отравлять ответы и выполнять различные атаки для получения несанкционированного доступа к сети.

Конфигурация небезопасного блока сообщений сервера (SMB)

SMB использовал NTLMv1-2 для аутентификации пользователей в общих файловых ресурсах.NTLM — это протокол запроса / ответа, который может быть уязвим для злоумышленника, вставшего в середину обмена. Эта атака опасна, поскольку позволяет любому потенциальному злоумышленнику перехватывать сетевой трафик, а затем ретранслировать его, чтобы получить несанкционированный доступ к потенциальным серверам или другим хостам.

Небезопасное развертывание Kerberos

Kerberos — это протокол проверки подлинности на основе билетов. В Windows реализована служба проверки подлинности Kerberos, встроенная в Active Directory.Любой пользователь домена, обладающий билетом выдачи билетов Kerberos (TGT), может запросить билеты службы выдачи билетов (TGS) для любых учетных записей с именами участников-служб (SPN) с контроллера домена. Когда TGS запрашивается для SPN пользователем, TGS предоставляется пользователю, если у него есть действительный TGT. Это не позволяет пользователю, обладающему TGS, получить доступ к услуге; служба определяет, есть ли у запрашивающего пользователя полномочия.

Однако TGS содержит некоторые данные, которые зашифрованы хешем NTLM учетной записи SPN.Эти данные могут быть использованы в атаке со взломом пароля, чтобы раскрыть простой текстовый пароль учетной записи службы. Microsoft не считает это уязвимостью: как следствие, требуется особое внимание и настройка учетных записей со значениями SPN.

Восстановление

Исправление для каждой затронутой службы должно пройти тестирование перед развертыванием в производственной среде, поскольку некоторые службы необходимы в устаревших системах. Например, NetBIOS или LLMNR требуется для Windows 2000 и более ранних версий.Ниже приведены быстрые шаги по исправлению положения для каждой из четырех затронутых служб.

- IPv6 — если он не используется, отключите IPv6.

- Link-Local Multicast Name Resolution (LLMNR) и NetBIOS Name Service (NBT-NS) — отключите LLMNR и NetBIOS, где это возможно.

- Server Message Block (SMB) — включите Подпись SMB на всех рабочих станциях и серверах

- Kerberos — Регулярно отслеживайте учетные записи, чтобы гарантировать, что только службы, требующие проверки подлинности Kerberos, имеют ненулевое значение SPN.Используйте шифрование AES вместо RC4 для служб Kerberos. Для учетных записей с поддержкой SPN используйте пароль длиной 25 или более символов.

В Packetlabs мы специализируемся на оценке и использовании сетей с использованием небезопасных протоколов. Если вам нужна помощь в оценке вашей сети для этих протоколов, свяжитесь с нами для оценки.

Понимание предположений пользователей мобильных устройств о конфиденциальности Wi-Fi

Информация 2017,8, 76 19 из 20

6.

Klasnja, P.; Консольво, С .; Jung, J .; Greenstein, B.M .; LeGrand, L .; Powledge, P .; Wetherall, D. «Когда я

нахожусь в сети Wi-Fi, я бесстрашен»: вопросы конфиденциальности и методы повседневного использования Wi-Fi. В материалах 27-й Международной конференции по человеческому фактору в вычислительных системах (CHI ’09)

, Бостон, Массачусетс, США,

4–9 апреля 2009 г .; ACM Press: Нью-Йорк, Нью-Йорк, США, 2009; п. 1993.

7.

Norberg, P.A .; Хорн, Д.Р .; Хорн, Д.А. Парадокс конфиденциальности: намерения

раскрытия личной информации в сравнении с поведением.J. Consum. Aff. 2007, 41, 100–126.

8.

Йи, К.П. Дизайн взаимодействия с пользователем для защищенных систем. В материалах Международной конференции по информационной и коммуникационной безопасности

(ICICS ’02), Сингапур, 9–12 декабря 2002 г .; Springer: Берлин,

Германия, 2002 г .; С. 278–290.

9.

Lella, A .; Липсман А. Кросс-платформенное будущее США в фокусе внимания, 2016 г. Доступно на сайте: https://www.comscore.

ru / Insights / Presentations-and-Whitepapers / 2016/2016-US-Cross-Platform-Future-in-Focush (по состоянию на

, 27 апреля 2017 г.).

10.

Consolvo, S .; Jung, J .; Greenstein, B .; Powledge, P .; Maganis, G .; Авраами, Д. Тикер конфиденциальности Wi-Fi:

Повышение осведомленности и контроль раскрытия личной информации через Wi-Fi. В материалах 12-й Международной конференции ACM

по повсеместным вычислениям, Копенгаген, Дания, 26–29 сентября 2010 г .; ACM:

Нью-Йорк, Нью-Йорк, США, 2010; С. 321–330.

11.

Swanson, C .; Urner, R .; Ланк, Э. Наивная безопасность в мире Wi-Fi.В материалах конференции IFIP International

по доверительному управлению, Мориока, Япония, 16–18 июня 2010 г .; Springer: Берлин, Германия, 2010 г .;

с. 32–47.

12.

Kang, R .; Dabbish, L .; Fruchter, N .; Кислер, С. «Мои данные просто никуда не денутся:» Ментальные модели пользователей Интернета

и их значение для конфиденциальности и безопасности. In Proceedings of the Eleventh Symposium on Usable

Privacy and Security (SOUPS ’15), Оттава, Онтарио, Канада, 22–24 июля 2015 г .; стр.39–52.

13.

Chin, E .; Войлок, А.П .; Секар, В .; Вагнер, Д. Измерение уверенности пользователей в безопасности и конфиденциальности смартфонов.

В трудах восьмого симпозиума по полезной конфиденциальности и безопасности (SOUPS ’12),

Вашингтон, округ Колумбия, США

,

11–13 июля 2012 г .; ACM: Нью-Йорк, Нью-Йорк, США, 2012 г .; п. 1.

14.

Clark, J.W .; Снайдер, П .; McCoy, D .; Канич, К. Я видел изображения, о которых даже не подозревал: понимание пользователей

Восприятие конфиденциальности облачного хранилища.В материалах 33-й ежегодной конференции ACM по человеческому фактору

в вычислительных системах, Сеул, Корея, 18–23 апреля 2015 г .; ACM: Нью-Йорк, Нью-Йорк, США, 2015 г .; С. 1641–1644.

15.

Tews, E .; Бек М. Практические атаки на WEP и WPA. В материалах второй конференции ACM

по безопасности беспроводных сетей (WiSec ’09), Цюрих, Швейцария, 16–19 марта 2009 г .; ACM:

Нью-Йорк, Нью-Йорк, США, 2009; С. 79–86.

16.

Schuermann, D.; Файл хостов Kicelo AdAway. 2017. Доступно в Интернете: https://adaway.org/hosts.txt (дата обращения

27 апреля 2017 г.).

17.

Google Play. Лучшие приложения для общения. Доступно в Интернете: https://play.google.com/store/apps/category/

COMMUNICATION / collection / topselling_free (по состоянию на 27 апреля 2017 г.).

18.

Dainotti, A .; Gargiulo, F .; Кунчева, Л.И .; Pescapè, A .; Sansone, C. Идентификация потоков трафика, скрывающих

за TCP-портом 80.В материалах Международной конференции по коммуникациям IEEE 2010 г. (ICC),

, Кейптаун, Южная Африка, 23–27 мая 2010 г .; IEEE: Пискатауэй, Нью-Джерси, США, 2010 г .; С. 1–6.

19.

Pew Research Center. Интернет-проект Pew Research Center / Опрос № 2 GFK Privacy Panel. 2014.

Доступно в Интернете: http://www.pewinternet.org/files / 2015/05 / Privacy-and-Security- Attitude-5.19.15_

Topline_FINAL.pdf (по состоянию на 27 апреля 2017 г.).

20.

Рот, В.; Polak, W .; Rieffel, E .; Тернер, Т. Простая и эффективная защита от точек доступа злых близнецов.

В материалах первой конференции ACM по безопасности беспроводных сетей (WiSec ’08),

Александрия, Вирджиния, США

,

31 марта — 2 апреля 2008 г .; ACM: Нью-Йорк, Нью-Йорк, США, 2008 г .; С. 220–235.

21.

Friedman, B .; Hurley, D .; Хоу, округ Колумбия; Felten, E .; Ниссенбаум, Х. Пользовательские концепции веб-безопасности:

Сравнительное исследование. In Proceedings of CHI’02 Extended Abstracts on Human Factors in Computing

Systems, Миннеаполис, Миннесота, США, 20–25 апреля 2002 г .; ACM: Нью-Йорк, Нью-Йорк, США, 2002; стр.746–747,

22.

Dourish, P .; Grinter, E .; Delgado de la Flor, J .; Джозеф, М. Безопасность в дикой природе: стратегии пользователей для управления

Безопасность как повседневная практическая проблема. Чел. Вездесущий компьютер. 2004,8, 391–401.

23.

Shaik, A .; Seifert, J .; Borgaonkar, R .; Asokan, N .; Ниеми, В. Практические атаки на конфиденциальность и доступность

в системах мобильной связи 4G / LTE. В материалах 23-го ежегодного симпозиума по безопасности сетей и распределенных сетей

(NDSS 2016), Сан-Диего, Калифорния, США, 21–24 февраля 2016 г.

Опасности использования незащищенного Wi-Fi

Упомяните слова «общедоступный Wi-Fi», и, вероятно, произойдет одно из двух — возможно, и то, и другое.

One: Любые пользователи мобильных устройств в этом районе столкнутся с безумной паникой, чтобы войти в систему и воспользоваться бесплатным доступом в Интернет.

И второе: раздастся коллективный стон и покачивание головами, поскольку любой профессионал в области безопасности в этом районе созерцает весь возможный ущерб.

В технологической прессе нас постоянно предупреждают об опасности использования общедоступного, незащищенного Wi-Fi .Но насколько это плохо на самом деле? В этой статье мы рассмотрим именно это.

При использовании незащищенного Wi-Fi ключевое слово — «незащищенный».

Сама по себе точка беспроводного доступа (WAP) или беспроводное сетевое соединение не представляет опасности. Это становится так, если он незащищен, что позволяет передавать данные по радиоволнам без какой-либо формы шифрования или защиты.

Формально точки доступа Wi-Fi считаются «защищенными», если для доступа к ним пользователи должны вводить пароль, соответствующий стандартам WPA или WPA2 для кодов безопасности.Сети, незащищенные из-за отсутствия надежных процедур проверки пароля и зашифрованных соединений для передачи данных, являются лишь первой из опасностей, подстерегающих ничего не подозревающего пользователя.

Незащищенный Wi-Fi и опасность незнания

Согласно опросу 1025 человек, проведенному Symantec в мае 2016 года, из 60% американских потребителей, которые считают, что их информация безопасна при использовании общедоступного Wi-Fi, только 50% считают, что они несут личную ответственность за то, чтобы их данные в безопасности.17% опрошенных считают, что отдельные веб-сайты несут ответственность за обеспечение безопасности данных посетителей, в то время как такой же процент считает, что эта обязанность возлагается на провайдера сети Wi-Fi.

Принимая во внимание эту тревожную статистику, неудивительно, что широкая общественность все еще становится жертвой множества уловок и уловок, которые хакеры и киберпреступники используют в незащищенных общедоступных и даже частных беспроводных сетях.

Остерегайтесь приманок Wi-Fi

Найдите время, чтобы спросить у сотрудников или руководства, где находится ваша точка доступа (аэропорт, гостиница, ресторанный дворик и т. Д.)) несколько важных вопросов:

- Какое точное название сети?

- Какова процедура входа в систему?

- Что еще нужно знать посетителям?

В противном случае вы рискуете стать жертвой киберпреступников, которые, возможно, установили поддельную точку беспроводного доступа или «приманку» Wi-Fi, чтобы заманить в ловушку ничего не подозревающих посетителей в этом месте.

Поддельная точка доступа может выглядеть именно так, как вы ожидали, — вплоть до названия и логотипа заведения.Но сеть Wi-Fi принадлежит и управляется хакерами или киберпреступниками. А вход в систему из-за отсутствия должной осмотрительности может подвергнуть вас любому количеству опасностей, которые они могут создать.

Перехват ваших учетных данных

Даже если точка доступа, которую вы используете, не является подделкой, а просто незащищена, хакеры поблизости могут подслушать ваше соединение, чтобы собрать полезную информацию о ваших действиях. Данные, передаваемые в незашифрованном виде (то есть в виде простого текста), могут быть перехвачены и прочитаны хакерами, обладающими соответствующими знаниями и оборудованием.Сюда входят данные из любых служб, для которых требуется протокол входа в систему.