DDoS-атаки в 2022 и методы защиты от них / Хабр

Мы в Southbridge занимаемся построением и поддержкой ИТ-инфраструктуры и в процессе работы регулярно сталкиваемся с DDoS-атаками на серверы клиентов. Поэтому мы накопили опыт в этом вопросе. Денис Чернов, DevOps-инженер Southbridge, провёл вебинар о DDoS-атаках и подготовил на его основе эту статью. Слово Денису.

Привет, Хабр! Хочу поделиться тем, что знаю о DDoS — что это за атаки, какие они бывают, как можно их предотвратить и минимизировать влияние таких атак на свой сервис.

Эта статья написана по моему вебинару. Можно посмотреть его на Youtube — там кроме теории есть практика с настройкой защиты веб-сервера и имитацией DDoS-атаки.

Что такое DDoS-атаки и зачем их устраивают

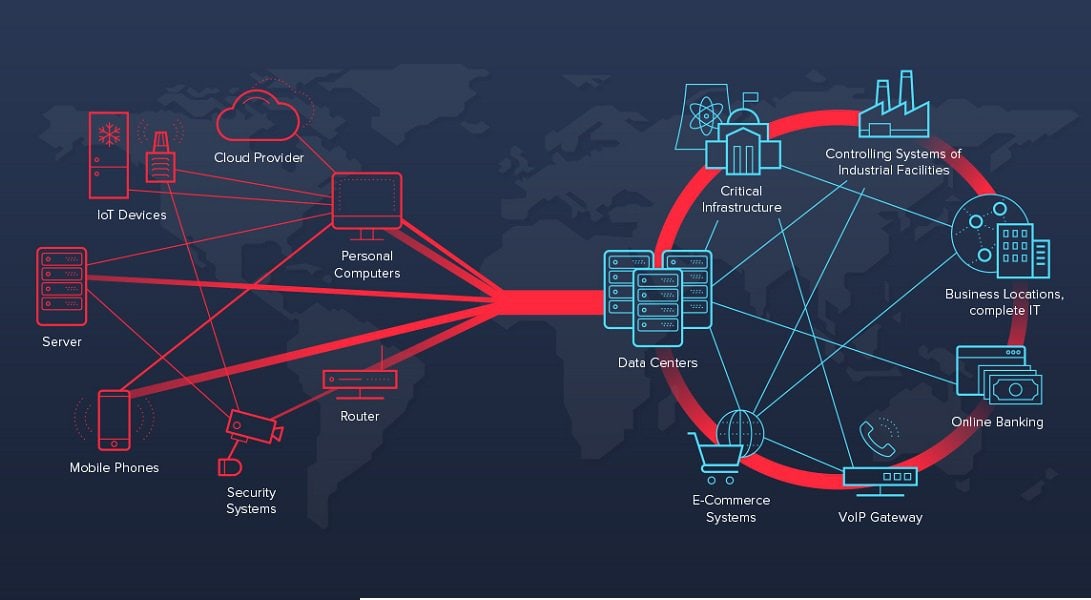

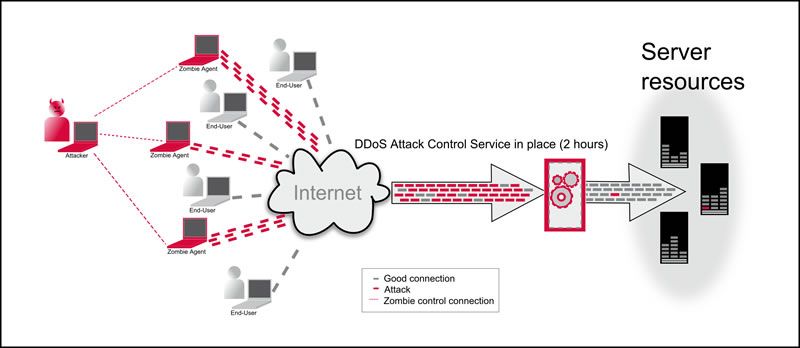

DDoS — это Distributed Denial of Service, распределённый отказ в обслуживании. По сути это хакерская атака, которая перегружает систему, чтобы конечные потребители не могли пользоваться сервисом. Атака может быть направлена на всю ИТ-инфраструктуру, конкретный сервис либо канал до этого сервиса.

Распределённая — значит, что атака выполняется одновременно с большого количества устройств, которые зачастую распределены географически. Это могут быть как специально подготовленные сервера, так и ботнеты из зараженных устройств. Ботнет — это группа устройств, на которых запущены скрипты, выполняющие нужный злоумышленнику код, в данном случае — DDoS-атаку. Зачастую ботнеты собираются из устройств, зараженных вредоносным ПО, и их владельцы даже не подозревает о «двойной жизни» своих гаджетов.

DDoS-атака может быть организована с коммерческой целью:

Получить выкуп — обрушить систему и потребовать деньги за прекращение атаки.

Подставить конкурента. Например, обрушить его сайт в преддверии крупного праздника, чтобы клиенты ничего не могли заказать и пошли в другой магазин.

Но бывают и некоммерческие причины атак:

геополитические;

просто ради развлечения;

ради «хакерской» практики;

из «обиды» на какой-либо сайт, сервис или бренд.

Вне зависимости от причины DDoS-атака влияет на вашу конечную инфраструктуру и делает ваш сервис или сайт недоступным. Причины у недоступности могут быть разные, например:

Заполнение вашего сетевого канала паразитным трафиком: пустыми запросами и пакетами.

Утилизация ресурсов: ваш веб-сервер или СУБД оказывается загружен обработкой ненужных запросов и не может выдать реальным клиентам нужную информацию.

Кроме недоступности сервиса есть и другие последствия DDoS-атак:

Если ваши серверы в облаке, а трафик платный, вы можете понести финансовые расходы.

Если сайт будет недоступен больше двух суток, поисковые боты станут ранжировать вас ниже. Позиции в поисковой выдаче придётся восстанавливать.

Даже после восстановления работоспособности сервиса клиенты станут меньше вам доверять и могут уйти к конкурентам.

Под атакой элементы ИТ-инфраструктуры могут вести себя некорректно.

Например, выдавать пользователю внутреннюю информацию о СУБД, к которой не удаётся подключиться. Ещё я на практике видел ошибку коннекта к базе данных даже после того, как проблемы с DDoS были уже решены.

Например, выдавать пользователю внутреннюю информацию о СУБД, к которой не удаётся подключиться. Ещё я на практике видел ошибку коннекта к базе данных даже после того, как проблемы с DDoS были уже решены.

Какие DDoS-атаки бывают

Существует несколько классификаций DDoS-атак. Здесь я хочу поговорить о классификации по уровням модели OSI.

Низкоуровневые. Они происходят на L3-L4 модели OSI, то есть в районе сетевого и транспортного протокола:

Сетевой уровень (L3): DDoS-атаки по протоколам IPv4, IPv6, ICMP, IGMP, IPsec, RIP, OSPF. Цели таких атак — в первую очередь сетевые устройства.

Транспортный уровень (L4): воздействие по протоколам TCP и UDP.

Цели таких атак — конечные серверы и некоторые интернет-сервисы.

Такие атаки весьма распространены. Дело в том, что стандарты интернета в делались с расчётом на то, что все участники будут добросовестно их использовать.

Например, в протоколе UDP, который работает поверх IP, информация передаётся датаграммами, и в заголовках пакета не содержится IP ни источника, ни получателя. UDP доверяет адресацию протоколу IP, поверх которого работает, а в протоколе IP эти заголовки есть, но они никак не проверяются. Соответственно, очень многие атаки основаны на том, что меняется один из IP-адресов, как правило, это IP-адрес источника. Это называется спуфингом, т.е. атакой с подменой данных одного из узлов.

UDP доверяет адресацию протоколу IP, поверх которого работает, а в протоколе IP эти заголовки есть, но они никак не проверяются. Соответственно, очень многие атаки основаны на том, что меняется один из IP-адресов, как правило, это IP-адрес источника. Это называется спуфингом, т.е. атакой с подменой данных одного из узлов.

Такие атаки характерны тем, что нагружают какие-то части вашей инфраструктуры, забивают канал или заполняют служебные таблицы.

Высокоуровневые. Они затрагивают уровень приложения, L7, и воздействуют по прикладным протоколам, например, HTTP. Цели таких атак — конечные серверы и сервисы.

Самые распространённые виды атак

Существует несколько разновидностей DDoS-атак в зависимости от того, на что и как конкретно они воздействуют. Расскажу о четырех самых популярных.

UDP Flood

UDP работает поверх протокола IP, и там нет установки соединения как такового — данные просто отсылаются безо всякого контроля целостности. Поэтому злоумышленник может, например, подменить IP-адрес источника — рассылать пакеты со своего устройства, но делать, вид, что они приходят из других мест. Проверить это нельзя, и именно в таком виде они придут на сервер.

Проверить это нельзя, и именно в таком виде они придут на сервер.

При такой атаке злоумышленник генерирует множество пакетов максимального размера и отправляет на сервер-жертву. Опасность в том, что даже если сервер закрыт на firewall, невозможно повлиять на фильтрацию таких данных до их получения сетевым интерфейсом. «Последняя миля» от граничного маршрутизатора до сетевого интерфейса зачастую является наиболее уязвимым местом по пропускной способности. Пакеты всё равно пойдут через ваш канал и заполнят полосу пропускания.

Что делать. Банить на сервере пакеты по IP неэффективно, потому что заголовки легко менять (вышеупомянутый спуфинг). А если вы ещё и слушаете что-то по UDP-порту, бороться с ситуацией становится особенно сложно.

Обычно сервисы, которые работают через UDP — потоковые: IPTV, голосовые серверы вроде Тимспика, игры. Есть вариант посчитать длину пакета, которую вы обычно получаете, например, для входа в игру. И настроить firewall так, чтобы в доверенные добавлялись только адреса, откуда пришли пакеты нужного размера с подходящим содержимым. Это можно сделать с помощью анализа дампа трафика, который генерирует легитимное клиентское приложение.

Это можно сделать с помощью анализа дампа трафика, который генерирует легитимное клиентское приложение.

Также есть методы усиления (амплификации), позволяющие многократно усилить атаку. Злоумышленник рассылает совершенно нормальным серверам по всему миру запрос (например DNS запрос, который использует UDP порт 53), в котором подменяет свой адрес на адрес жертвы в заголовках. Соответственно все сервера, на которые пришел запрос, отправляют ответ не на адрес атакующего, а на адрес жертвы, который был указан в заголовках. Так как DNS-ответ намного больше запроса, то и объем данных, который приходит на сервер жертвы, зачастую весьма велик.

Если вы не работаете через UDP, его вообще можно закрыть — так делают многие провайдеры, размещая свои DNS-сервера внутри сети.

Кстати, сейчас активно внедряют новый протокол QUIC, который будет являться транспортным для HTTP3. Этот протокол работает как раз поверх UDP и, скорее всего, будет подвержен таким атакам. Пока не знаю, как с ними планируют бороться. Может, разработают какие-то подходящие инструменты.

Может, разработают какие-то подходящие инструменты.

Фрагментированный UDP Flood

У него кроме описанного выше есть дополнительное действие. Атакующий присылает на сервер жертвы пакет, но говорит, что это только часть. Сервер-жертва резервирует у себя ресурс, чтобы собрать пакет, но новые фрагменты не приходят.

Что делать. Отбрасывать пакеты, которые по ожиданиям будут слишком большого размера, чтобы не забивать вашу оперативную память.

TCP SYN Flood

У TCP есть механизм установки соединения. Сначала источник посылает SYN-запрос о том, что хочет установить соединение. Сервер-получатель отвечает пакетом SYN+АСК о том, что готов к соединению.

Источник отвечает ACK-пакетом, подтверждая получение SYN+ACK.

Соединение устанавливается, потому что обе стороны подтвердили готовность, и начинают передаваться данные.

Здесь уже есть проверка соответствия IP-адреса, поэтому подменить его не получится. Но атакующий может генерировать SYN-пакет, инициируя новую сессию с сервером-жертвой, а соединение не установить, не отправляя АСК. Такая атака переполняет таблицу соединений, вызывая падение производительности. На настоящие запросы просто не остаётся места.

Такая атака переполняет таблицу соединений, вызывая падение производительности. На настоящие запросы просто не остаётся места.

Что делать. Блокировать через firewall по превышению и настраивать лимиты по количеству SYN-пакетов в секунду, которые вы ожидаете для вашего сервиса.

HTTP Flood

Направлена уже не на соединение, а непосредственно на ваш сервис, и обычно воздействует на прикладной уровень модели OSI.

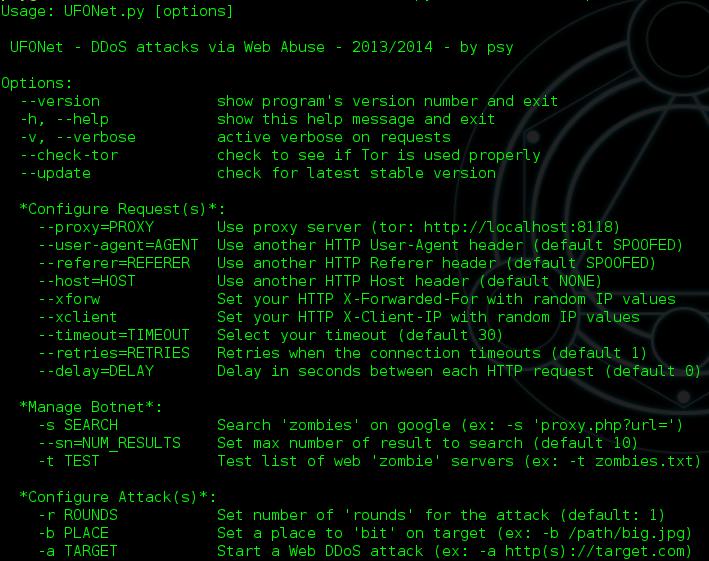

HTTP Flood — это просто генерация запросов. Здесь не происходит какой-то подмены, нарушений стандартов или тому подобного. Это распределённые запросы с целью вызвать недоступность вашего веб-сервера. Банально — злоумышленник отправляет миллионы запросов по генерации главной страницы вашего сайта, и сервер просто не справляется. Это как реальное обрушение в Черную пятницу, только вызванное искусственно.

Борьба с такими атаками сильно разнится в зависимости от инфраструктуры и характера атаки. Дальше расскажу об этом подробнее.

Методы предотвращения и защиты от DDoS-атак

Общий анализ инфраструктуры

Составить план инфраструктуры.

Однозначно понять, что и где у вас расположено, какие сервисы и серверы вы используете.

Однозначно понять, что и где у вас расположено, какие сервисы и серверы вы используете.Проанализировать, какие элементы инфраструктуры должны быть доступны извне. Все, которые не должны быть — закрыть. Например, СУБД не должна быть доступна извне. Стоит в firewall ограничить доступ и сменить порт со стандартного.

Убедиться, что IP-адреса инфраструктуры не скомпрометированы. Даже если вы отбили атаку на основной сервис, другой элемент вашей инфраструктуры может стать целью атаки.

Минимизация зоны атаки

Настроить firewall сервера. В политиках ни в коем случае нельзя оставлять настройки по дефолту. Важно закрыть все, кроме доверенных адресов и сетей.

Скрыть все реальные IP-адреса инфраструктуры. Периодически их менять.

По возможности отказаться от нешифрованного трафика. Перестать использовать HTTP и перейти на HTTPS. Это важно для безопасности в целом, но и от DDoS защищает — чтобы злоумышленники не смогли подсмотреть ваши пакеты и понять, как вы их формируете, чтобы потом подделать.

Проверить бизнес-логику, чтобы понять, как и куда ваш легитимный клиент должен делать запросы. Так вы научитесь распознавать нелегитимные.

Если на физическом сервере находится не один сервис, важно тщательно разграничить их по ресурсам. Чтобы упавший сервис не мог съесть все ресурсы и повредить другим сервисам.

Настроить мониторинг

Бывает так, что DDoS-атаки неочевидны и труднообнаружимы. Например, атаковать могут микросервис по приему заказов. Тогда главная страница будет доступна, но клиенты не смогут сделать заказ — и пока вам об этом не сообщат, вы останетесь в неведении.

Поэтому важно настроить мониторинг показателей сервиса: канал, загрузка CPU, траты памяти, работоспособности отдельных микросервисов и важных для бизнеса элементов сайта.

На что еще обратить внимание

После атаки IP бэкенда может остаться известен злоумышленникам. Поэтому его важно менять — ведь раз вас хотят «положить», то после отбитой атаки могут начать атаковать снова.

Защищать нужно все сервисы, а не только часть. Иначе эффективность защиты сильно упадет.

Граничные маршрутизаторы, «последняя миля» до вашего сервера, не всегда приспособлены подавлять флуд, который забивает ваш канал. Учитывайте это при выборе провайдера.

Определённые части кода могут быть плохо оптимизированы и уязвимы к атакам. Их нужно прорефакторить.

Мы в Southbridge достаточно часто сталкиваемся с DDoS-атаками. Последовательно выявляя характер атаки и её паттерны, не так уж сложно выработать методы противодействия и модернизировать инфраструктуру, учитывая необходимость отражения таких атак. Я сталкивался с сильной атакой только один раз, а в остальных случаях справиться всегда удавалось. Значит, и вам по силам построить инфраструктуру, устойчивую к DDoS.

DDOS атаки | Совет Федерации Федерального Собрания Российской Федерации

Информационная безопасность сегодня особенно важна, ведь по‑прежнему

присутствует риск кражи личных данных не только у физических лиц, но и важной,

секретной информации у компаний. По сообщению «Роскосмоса», 26 февраля на их

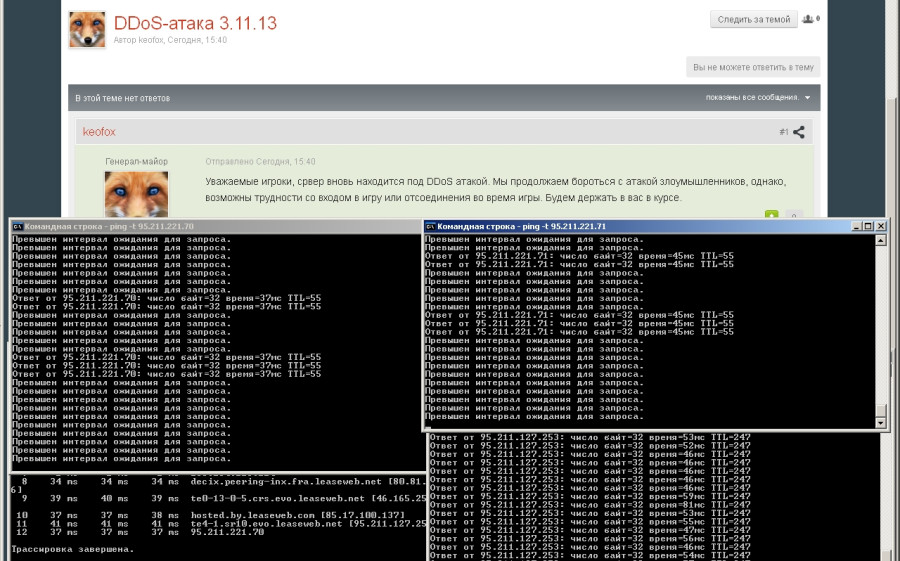

официальный сайт была совершена DDoS-атака.

Как заявили представители корпорации, хакеры действовали с иностранных

серверов.

По сообщению «Роскосмоса», 26 февраля на их

официальный сайт была совершена DDoS-атака.

Как заявили представители корпорации, хакеры действовали с иностранных

серверов.

Также DDoS-атакам подверглись Российские Железные Дороги (РЖД), сайты крупнейших российских СМИ (РБК, Лента.ру, РИА новости, Коммерсантъ, Известия, ТАСС, Фонтанка, Мел), сайт телеканала RT, платформа «Смотрим» (ВГТРК), информационные ресурсы Севастополя и портал правительства Республики Крым.

Что такое DDoS-атаки?

Распределенные сетевые атаки часто называются распределёнными

атаками типа «отказ в обслуживании» (Distributed Denial of Service, DDoS). Их

смысл заключается в том, чтобы довести до перегрузки тот или иной

интернет-ресурс. Для этого хакеры отправляют запросы с огромного количества

взломанных устройств на неугодный сайт до тех пор, пока он не замедлит время,

отведенное на ответы запросов пользователей, или пока не перестает справляться

и ресурс полностью откажет в работе. В перечисленном и заключается основная

цель злоумышленника.

Директор по разработке РБК Анна Абрамова рассказала, что при атаке от входа одного посетителя на сайт поступает тысяча запросов. Так, сайт РБК получал до 2,5 тыс. запросов в минуту с IP-адресов, большая часть из которых находилась за рубежом, и не справлялся с ними.

Через какие устройства хакеры могут устроить DDoS-атаку?

К сожалению, любая техника, имеющая доступ к сети Интернет, способна стать оружием в руках хакера. Атаки могут быть проведены не только с помощью компьютера или смартфона, но и холодильника, микроволновки, умной лампочки, тостера и даже сетевого принтера. Это происходит, поскольку данные устройства имеют стандартный логин и пароль для подключения, которые очень просто взломать методом подбора. Этим и пользуются хакеры по всему миру.

Обиднее всего, что взлом происходит очень просто. Посмотрите

на заднюю крышку вашего Wi-Fi роутера, вероятно, там вы

обнаружите простую и незамысловатую комбинацию логина и пароля. Вредоносная программа методом перебора находит

правильный пароль и проникает в устройство. Причем все это может происходить

без участия человека.

Вредоносная программа методом перебора находит

правильный пароль и проникает в устройство. Причем все это может происходить

без участия человека.

Взломанные гаджеты подключаются к бот-нету. Это сеть, где используются миллионы устройств от компьютеров до маршрутизаторов, на которых запущены специальные боты. Это автоматические программы, которые могут выполнять разные действия: от полезных, например, направленных на автоматизацию процессов до вредных и даже опасных. Когда эти боты соединяются в одну сеть, где могут друг с другом связываться – это и называется бот-нет. Он может заразить ваш компьютер, умные часы и чайник незаметно. И, при этом, вы сами становитесь частью этой сети. Самый яркий способ использования бот-нета – это и есть DDoS-атаки.

Самым уязвимым устройством для подобного кибер-преступления

остаются принтеры. Такой девайс есть в каждом офисе и, чаще всего, о его

безопасности никто не думает. Хакеры могут получить доступ к корпоративной сети

компаний, благодаря использованию не безопасных паролей. Это дает

злоумышленнику возможность, например, обратиться к последним напечатанным

страницам и завладеть частной информацией. Надо ли говорить, что такая

возможность делает вполне осуществимым шпионаж.

Это дает

злоумышленнику возможность, например, обратиться к последним напечатанным

страницам и завладеть частной информацией. Надо ли говорить, что такая

возможность делает вполне осуществимым шпионаж.

Можно ли как‑то защитить свои данные?

К безопасности гаджетов сегодня нужно относиться очень серьезно. Необходимо, например, постоянно обновлять ПО до последней версии не только на телефоне или компьютере, но и на всех других устройствах, которые имеют доступ к Интернету. Разработчики постоянно обновляют программное обеспечение как раз для того, чтобы избежать возможности взлома систем. Необходимо сменить все стандартные пароли на имеющихся устройствах и Wi-Fi роутерах, а также использовать Firewall. Это своеобразный барьер между компьютерными сетями, который запретит доступ к данным, если заметит подозрительную активность, а также сразу оповестит о возможной опасности пользователя.

Перечисленные пункты не дадут абсолютной безопасности от взлома, но явно затруднят работу для хакеров.

Что такое DDoS-атака? Объяснение распределенных атак типа «отказ в обслуживании»

БезопасностьК

- Бен Луткевич, Технические характеристики Писатель

- Кевин Бивер, ООО «Принцип Лоджик»

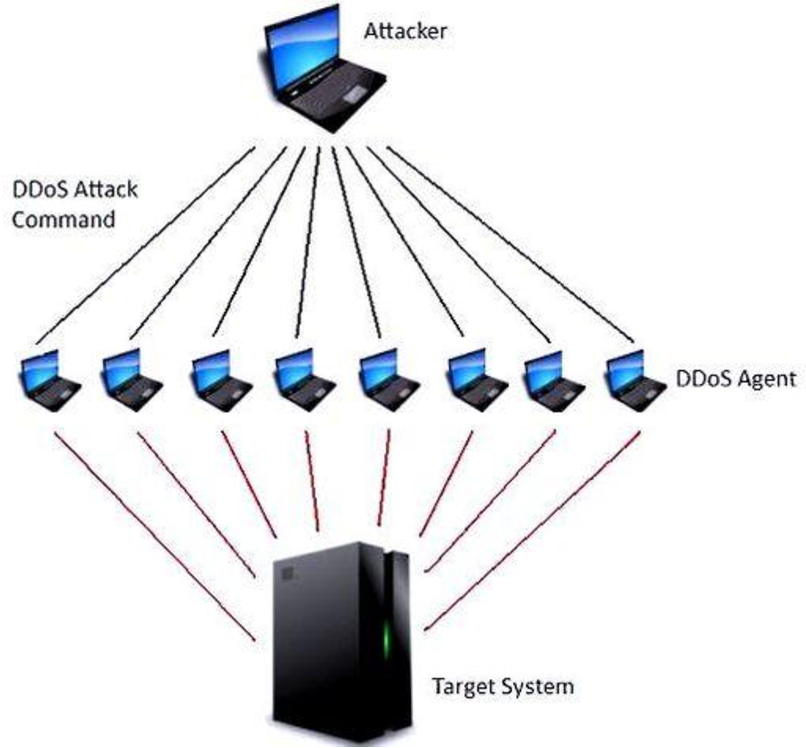

При распределенной атаке типа «отказ в обслуживании» (DDoS) несколько скомпрометированных компьютерных систем атакуют цель и вызывают отказ в обслуживании для пользователей целевого ресурса. Целью может быть сервер, веб-сайт или другой сетевой ресурс. Поток входящих сообщений, запросов на подключение или искаженных пакетов в целевую систему заставляет ее замедляться или даже давать сбой и отключаться, тем самым отказывая в обслуживании законным пользователям или системам.

Многие типы субъектов угроз, от отдельных преступных хакеров до организованных преступных группировок и государственных учреждений, проводят DDoS-атаки.

В типичной DDoS-атаке злоумышленник использует уязвимость в одной компьютерной системе, делая ее мастером DDoS. Мастер-система атаки идентифицирует другие уязвимые системы и получает над ними контроль, заражая их вредоносными программами или обходя элементы управления аутентификацией с помощью таких методов, как угадывание пароля по умолчанию в широко используемой системе или устройстве.

Компьютер или сетевое устройство, находящееся под контролем злоумышленника, известно как зомби или бот . Злоумышленник создает так называемый командно-контрольный сервер для управления сетью ботов, также называемой ботнетом .

Ботнеты могут состоять практически из любого количества ботов; ботнеты с десятками или сотнями тысяч узлов становятся все более распространенными. Для их размера может не быть верхнего предела. После того, как ботнет собран, злоумышленник может использовать трафик, генерируемый скомпрометированными устройствами, для затопления целевого домена и отключения его от сети.

Цель DDoS-атаки не всегда является единственной жертвой, поскольку DDoS-атаки затрагивают множество устройств. Устройства, используемые для маршрутизации вредоносного трафика к цели, также могут столкнуться с ухудшением качества обслуживания, даже если они не являются основной целью.

Ботнеты являются ключевым инструментом DDoS-атак на основе IoT, но они также могут использоваться для других вредоносных действий. Типы DDoS-атак

Типы DDoS-атакСуществует три основных типа DDoS-атак:

- Сетецентрические или объемные атаки. Они перегружают целевой ресурс, потребляя доступную полосу пропускания с лавинной рассылкой пакетов. Примером этого типа атаки является атака с расширением системы доменных имен, которая отправляет запросы к DNS-серверу, используя адрес Интернет-протокола (IP) цели. Затем сервер перегружает цель ответами.

- Протокольные атаки. Эти целевые протоколы сетевого уровня или транспортного уровня используют недостатки в протоколах для перегрузки целевых ресурсов. Например, атака SYN Flood отправляет на целевые IP-адреса большой объем пакетов «начального запроса на подключение» с использованием поддельных исходных IP-адресов. Это затягивает рукопожатие протокола управления передачей, которое никогда не может завершиться из-за постоянного наплыва запросов.

- Прикладной уровень .

Здесь службы приложений или базы данных перегружены большим количеством вызовов приложений. Наводнение пакетов вызывает отказ в обслуживании. Одним из примеров этого является флуд-атака протокола передачи гипертекста (HTTP), которая эквивалентна многократному обновлению множества веб-страниц одновременно.

Здесь службы приложений или базы данных перегружены большим количеством вызовов приложений. Наводнение пакетов вызывает отказ в обслуживании. Одним из примеров этого является флуд-атака протокола передачи гипертекста (HTTP), которая эквивалентна многократному обновлению множества веб-страниц одновременно.

Устройства, составляющие Интернет вещей (IoT), могут быть полезны законным пользователям, но в некоторых случаях они еще более полезны для DDoS-атак. К устройствам, подключенным к Интернету вещей, относятся любые устройства со встроенными вычислительными и сетевыми возможностями, и слишком часто эти устройства не разрабатываются с учетом требований безопасности.

Устройства, подключенные к Интернету вещей, подвержены большим атакам и часто уделяют минимальное внимание передовым методам обеспечения безопасности. Например, устройства часто поставляются с жестко заданными учетными данными для проверки подлинности для системного администрирования, что упрощает вход злоумышленников в систему. В некоторых случаях учетные данные аутентификации нельзя изменить. Устройства также часто поставляются без возможности обновления или исправления программного обеспечения, что делает их еще более уязвимыми для атак с использованием известных уязвимостей.

IoT все чаще используются для массированных DDoS-атак. В 2016 году ботнет Mirai использовался для атаки на поставщика услуг доменных имен Dyn; объемы атак были измерены на уровне более 600 гигабит в секунду. Еще одна атака, совершенная в конце 2016 года на французскую хостинговую компанию OVH, достигла максимальной скорости более 1 терабита в секунду. Многие ботнеты IoT, начиная с Mirai, используют элементы его кода. Одним из примеров является ботнет dark_nexus IoT.

Одним из примеров является ботнет dark_nexus IoT.

Трафик DDoS-атаки по существу вызывает проблему доступности. Проблемы с доступностью и обслуживанием — обычное явление в сети. Важно уметь отличать эти стандартные операционные проблемы от DDoS-атак.

Иногда DDoS-атака может выглядеть обыденной, поэтому важно знать, на что обращать внимание. Детальный анализ трафика необходим, чтобы сначала определить, имеет ли место атака, а затем определить метод атаки.

Ниже перечислены примеры поведения сети и сервера, которые могут указывать на DDoS-атаку. Одно из этих действий или их комбинация должны вызывать беспокойство:

- Один или несколько определенных IP-адресов делают много последовательных запросов в течение короткого периода времени.

- Всплеск трафика происходит от пользователей со схожими поведенческими характеристиками. Например, если много трафика поступает от пользователей с похожих устройств, одного географического местоположения или одного и того же браузера.

- Время ожидания сервера истекло при попытке протестировать его с помощью службы проверки связи.

- Сервер отвечает ответом об ошибке 503 HTTP, что означает, что сервер либо перегружен, либо отключен для обслуживания. Журналы

- показывают сильный и постоянный всплеск пропускной способности. Пропускная способность должна оставаться даже для нормально работающего сервера.

- Журналы показывают всплески трафика в необычное время или в обычной последовательности.

- Журналы показывают необычно большие всплески трафика на одну конечную точку или веб-страницу.

Эти действия также могут помочь определить тип атаки. Если они находятся на уровне протокола или сети — например, ошибка 503 — это, скорее всего, атака на основе протокола или сети. Если поведение проявляется как трафик к приложению или веб-странице, это может быть более характерным признаком атаки на уровне приложения.

В большинстве случаев человеку невозможно отследить все переменные, необходимые для определения типа атаки, поэтому для автоматизации процесса необходимо использовать инструменты анализа сети и приложений.

DDoS-атаки могут создавать значительные бизнес-риски с долгосрочными последствиями. Поэтому важно понимать угрозы, уязвимости и риски, связанные с DDoS-атаками.

Когда эти атаки уже начались, практически невозможно остановить эти атаки. Однако влияние этих атак на бизнес можно свести к минимуму с помощью некоторых основных методов обеспечения информационной безопасности. К ним относятся проведение текущих оценок безопасности для поиска и устранения уязвимостей, связанных с DoS, и использование средств управления сетевой безопасностью, включая услуги от поставщиков облачных услуг, специализирующихся на реагировании на DDoS-атаки.

Кроме того, надежные методы управления исправлениями, тестирование электронной почты на фишинг и осведомленность пользователей, а также упреждающий мониторинг сети и оповещение могут помочь свести к минимуму вклад организации в DDoS-атаки через Интернет.

Помимо DDoS-атак на основе IoT, упомянутых ранее, другие недавние DDoS-атаки включают следующее:

- Атака на GitHub в 2018 году считается крупнейшей DDoS-атакой на сегодняшний день. Атака направила огромное количество трафика на платформу, которая используется миллионами разработчиков для публикации и обмена кодом.

- Объемная DDoS-атака на новозеландскую биржу в 2020 году вынудила ее отключиться на несколько дней.

- В 2019 году китайская DDoS-операция Great Cannon была нацелена на веб-сайт, который использовался для организации продемократических протестов в Гонконге, что привело к перегрузке трафика на сайте. DDoS-атаки часто используются в социальных движениях не только хакерами, но и хактивистами и организациями, связанными с государством. DDoS-атаки — хороший способ привлечь внимание общественности к определенной группе или делу.

- Также в 2020 году группы злоумышленников Fancy Bear и Armada Collective угрожали нескольким организациям DDoS-атаками, если не будет выплачен выкуп в биткойнах.

Это пример того, как DDoS-атаки и программы-вымогатели используются в тандеме.

Это пример того, как DDoS-атаки и программы-вымогатели используются в тандеме.

Хотя DDoS-атаки относительно дешевы и просты в реализации, они сильно различаются по сложности и могут оказать серьезное влияние на предприятия или организации, на которые они нацелены. Узнайте, как компании могут предотвратить эти атаки , купив услугу у интернет-провайдера, используя сеть доставки контента и развернув собственную систему предотвращения вторжений.

Последнее обновление: июнь 2021 г.

Продолжить чтение Распределенная атака типа «отказ в обслуживании» (DDoS)- Как ботнет IoT атакует с помощью DDoS и заражает устройства

- Растет число DDoS-атак с вымогательством

- DDoS-атаки среди основных проблем безопасности 5G

- Рекордные DDoS-атаки указывают на тревожную тенденцию

- Различаются ли DDoS-атаки на сетевом уровне и на уровне приложений?

Автоматизированные угрозы — крупнейший источник киберрисков для розничных продавцов

Автор: Алекс Скрокстон

сервер управления и контроля (C&C сервер)

Автор: Кинза Ясар

Атака SYN-флуда

Автор: Бен Луткевич

Злоумышленники заручились поддержкой облачных провайдеров в крупных HTTPS-атаках DDoS

Автор: Алекс Скрокстон

Сеть

- 9 основных преимуществ SD-WAN для бизнеса

Приведите аргументы в пользу реализации SD-WAN и изучите преимущества и основные сценарии использования SD-WAN на предприятиях, помимо .

..

.. - Варианты использования сети «белый ящик» и с чего начать

Рост стоимости облачных вычислений побудил организации рассмотреть возможность использования коммутаторов типа «белый ящик» для снижения затрат и упрощения управления сетью. …

- Cisco и HPE затыкают дыры в портфелях облачной безопасности

Компания Hewlett Packard Enterprise также объявила о планах по приобретению Athonet, итальянской компании, которая предоставляет технологии сотовой связи для …

ИТ-директор

- 10 ключевых тенденций ESG и устойчивого развития, идеи для компаний

От потребителей до сотрудников и инвесторов, все больше людей выбирают компании, которые уделяют приоритетное внимание охране окружающей среды, социальной сфере и управлению…

- Подключенный продукт, скакалка Bluetooth, отражает цифровой сдвиг

Компания Crossrope столкнулась с аппаратными, программными и маркетинговыми задачами, а также с необходимостью удовлетворить потребность в данных энтузиастов фитнеса — .

..

.. - FTC заказывает исследование мошеннической рекламы в социальных сетях

Федеральная торговая комиссия приказала восьми компаниям социальных сетей, включая Facebook и Instagram Meta, сообщить о том, как …

Корпоративный настольный компьютер

- Что включают в себя различные лицензии для Windows 11?

Прежде чем организации перейдут на Windows 11, они должны определить наилучшие варианты лицензирования. Узнать о вариантах…

- Четыре ведущих поставщика программного обеспечения для унифицированного управления конечными точками в 2023 г.

Программное обеспечение

UEM имеет жизненно важное значение для помощи ИТ-специалистам в управлении всеми типами конечных точек, которые использует организация. Узнайте о некоторых ведущих поставщиках и о том, как …

- Сравните возможности Office 365 MDM и Intune

Office 365 MDM и Intune предлагают возможность управления мобильными устройствами, но Intune обеспечивает более глубокое управление и безопасность.

…

…

Облачные вычисления

- Как использовать сценарии запуска в Google Cloud

Google Cloud позволяет использовать сценарии запуска при загрузке виртуальных машин для повышения безопасности и надежности. Выполните следующие действия, чтобы создать свой…

- Когда использовать AWS Compute Optimizer и Cost Explorer

AWS Compute Optimizer и Cost Explorer отслеживают, анализируют и оптимизируют расходы на облако. Сравните два инструмента, чтобы выбрать, какой из них …

- Знакомство с иерархией ресурсов Azure

Группы управления Azure, подписки, группы ресурсов и ресурсы не являются взаимоисключающими. Предприятия могут – и часто делают…

ComputerWeekly.com

- Интервью с ИТ-директором: Расс Торнтон, технический директор Shawbrook Bank

Расс Торнтон променял жизнь на подиуме театра на ИТ-услуги в сфере финансовых услуг, но процветает в среде, где ИТ-организация .

..

.. - Запрет TikTok в Великобритании дает всем нам повод задуматься о безопасности социальных сетей

Запрет правительства Великобритании на TikTok должен дать всем организациям повод изучить, что такое информационные платформы социальных сетей …

- Правительство Великобритании создаст свод правил для компаний, занимающихся генеративным ИИ

Кодекс будет направлен на установление баланса между правообладателями и фирмами, занимающимися генеративным искусственным интеллектом, чтобы обе стороны могли извлечь выгоду из …

Что такое DDoS-атака и как защититься от вредоносных схем трафика

Представьте, что вы едете по шоссе на работу. На дороге есть и другие машины, но в целом все двигаются плавно, с четко установленной разрешенной скоростью. Затем, когда вы приближаетесь к въезду, к вам присоединяются новые автомобили. А потом еще, и еще, и еще, пока внезапное движение не замедлится до минимума. Это иллюстрирует DDoS-атаку.

Это иллюстрирует DDoS-атаку.

DDoS означает распределенный отказ в обслуживании, и это метод, при котором киберпреступники наводняют сеть таким большим количеством вредоносного трафика, что она не может работать или общаться, как обычно. Это приводит к тому, что нормальный трафик сайта, также известный как законные пакеты, останавливается. DDoS — это простая, эффективная и мощная техника, которая подпитывается небезопасными устройствами и плохими цифровыми привычками. К счастью, с помощью нескольких простых настроек ваших повседневных привычек вы можете защитить свои личные устройства от DDoS-атак.

Растет число DDoS-атак Расширение сети 5G, распространение Интернета вещей и интеллектуальных устройств, а также переход большего числа отраслей в онлайн-режим предоставили новые возможности для DDoS-атак. Киберпреступники пользуются преимуществом, и в 2020 году произошли две крупнейшие из когда-либо зарегистрированных DDoS-атак. В 2020 году были запущены амбициозные атаки на Amazon и Google. Для киберпреступников нет слишком больших целей.

Для киберпреступников нет слишком больших целей.

DDoS-атаки — одна из наиболее проблемных областей кибербезопасности, поскольку их невероятно сложно предотвратить и смягчить. Предотвратить эти атаки особенно сложно, поскольку вредоносный трафик не исходит из одного источника. По оценкам, 12,5 миллионов устройств уязвимы для DDoS-атак.

Персональные устройства становятся бойцами DDoS-атак DDoS-атаки организовать достаточно просто. Все, что требуется, — это два устройства, которые координируют друг друга для отправки поддельного трафика на сервер или веб-сайт. Вот и все. Например, ваш ноутбук и ваш телефон могут быть запрограммированы на создание собственной DDoS-сети (иногда называемой ботнетом, подробнее см. ниже). Однако даже если два устройства используют всю свою вычислительную мощность для атаки, этого все равно недостаточно, чтобы вывести из строя веб-сайт или сервер. Сотни и тысячи скоординированных устройств необходимы, чтобы отключить всего поставщика услуг.

Чтобы собрать сеть такого размера, киберпреступники создают так называемую «ботнет» — сеть скомпрометированных устройств, которые координируют свои действия для выполнения конкретной задачи. Ботнеты не всегда должны использоваться в DDoS-атаке, а DDoS-атаки не обязательно должны иметь ботнет для работы, но чаще всего они идут вместе, как Бонни и Клайд. Киберпреступники создают ботнеты довольно типичными способами: обманом заставляя людей скачивать вредоносные файлы и распространять вредоносное ПО.

Но вредоносное ПО — не единственное средство вербовки устройств. Поскольку многие компании и потребители плохо используют пароли, злоумышленники могут сканировать Интернет в поисках подключенных устройств с известными заводскими учетными данными или простыми для угадывания паролями (например, «пароль»). После входа в систему киберпреступники могут легко заразить устройство и завербовать его в свою киберармию.

Почему запуски DDoS-атак часто бывают успешными Эти завербованные кибер-армии могут бездействовать, пока им не отдадут приказ. Именно здесь в игру вступает специализированный сервер, называемый сервером управления и контроля (обычно сокращенно «C2»). Получив указание, киберпреступники прикажут C2-серверу выдать инструкции скомпрометированным устройствам. Затем эти устройства будут использовать часть своей вычислительной мощности для отправки поддельного трафика на целевой сервер или веб-сайт и, вуаля 9.0035 ! Так запускается DDoS-атака.

Именно здесь в игру вступает специализированный сервер, называемый сервером управления и контроля (обычно сокращенно «C2»). Получив указание, киберпреступники прикажут C2-серверу выдать инструкции скомпрометированным устройствам. Затем эти устройства будут использовать часть своей вычислительной мощности для отправки поддельного трафика на целевой сервер или веб-сайт и, вуаля 9.0035 ! Так запускается DDoS-атака.

DDoS-атаки обычно бывают успешными из-за их распределенного характера и сложности различения законных пользователей и фальшивого трафика. Однако они не являются нарушением. Это связано с тем, что DDoS-атаки подавляют цель, чтобы вывести ее из строя, а не украсть у нее. Обычно DDoS-атаки развертываются как средство возмездия против компании или службы, часто по политическим мотивам. Однако иногда киберпреступники используют DDoS-атаки как дымовую завесу для более серьезных компрометаций, которые в конечном итоге могут привести к полномасштабному взлому.

DDoS-атаки возможны только потому, что устройства легко взломать. Вот три способа предотвратить участие ваших устройств в DDoS-атаке. Защитите его, изменив пароль по умолчанию. Если вы уже выкинули инструкцию к вашему роутеру и не знаете, как это сделать, обратитесь в интернет за инструкциями, как это сделать для вашей конкретной марки и модели, или позвоните производителю. И помните, защита может начинаться и с вашего маршрутизатора. Такие решения, как McAfee Secure Home Platform, встроенная в некоторые маршрутизаторы, помогают вам легко управлять сетью и защищать ее.

Например, выдавать пользователю внутреннюю информацию о СУБД, к которой не удаётся подключиться. Ещё я на практике видел ошибку коннекта к базе данных даже после того, как проблемы с DDoS были уже решены.

Например, выдавать пользователю внутреннюю информацию о СУБД, к которой не удаётся подключиться. Ещё я на практике видел ошибку коннекта к базе данных даже после того, как проблемы с DDoS были уже решены. Однозначно понять, что и где у вас расположено, какие сервисы и серверы вы используете.

Однозначно понять, что и где у вас расположено, какие сервисы и серверы вы используете.

Здесь службы приложений или базы данных перегружены большим количеством вызовов приложений. Наводнение пакетов вызывает отказ в обслуживании. Одним из примеров этого является флуд-атака протокола передачи гипертекста (HTTP), которая эквивалентна многократному обновлению множества веб-страниц одновременно.

Здесь службы приложений или базы данных перегружены большим количеством вызовов приложений. Наводнение пакетов вызывает отказ в обслуживании. Одним из примеров этого является флуд-атака протокола передачи гипертекста (HTTP), которая эквивалентна многократному обновлению множества веб-страниц одновременно.

Это пример того, как DDoS-атаки и программы-вымогатели используются в тандеме.

Это пример того, как DDoS-атаки и программы-вымогатели используются в тандеме. ..

.. ..

.. …

… ..

..

Ваш комментарий будет первым