Как закрыть уязвимые порты в Windows

В мире чуть ли не каждый день десятки компьютеров заражаются опасными вирусами, и всё больше пользователей начинают искать способы повышения безопасности своего персонального компьютера.

Наиболее часто заражаются ПК под управлением операционной системы Windows. Связано это с тем, что большинство вирусов проникают в ОС через определенные входящие подключения, так называемые «порты», которые, к сожалению, являются включёнными по умолчанию.

Несколько упрощая, понятие «порт» можно определить как номер входящего подключения внешних программ (в том числе и вирусов) к вашему компьютеру через IP-сеть. Каждому порту присваивается уникальный номер для определения единственно возможного получателя данных в операционной системе.

Проникнув в компьютер, вирусы начинают заражать данные пользователя и открывают все ранее закрытые порты Виндовс для более быстрого распространения по системе. Чтобы этого не произошло, необходимо блокировать самые уязвимые порты, тем самым предотвратив возможность заражения и подняв безопасность Windows на уровень выше.

Самые уязвимые порты Windows 7 – 10

Исследование самых крупных вирусных взломов показывает, что 80% паразитного трафика проходит через 4 порта, используемые для обмена данными между разными версиями ОС Виндовс. Наиболее уязвимыми открытыми портами Windows считаются:

TCP порт 445 (он используется для обмена файлами) TCP порт 139 (предназначен для удаленного подключения к компьютеру) UDP порт 137 (служит для поиска информации на других компьютерах) TCP порт 135 (через него выполняются задания команд)

Как проверить, какие порты открыты

Чтобы узнать, есть ли на вашем устройстве отрытые уязвимые порты, воспользуйтесь сканером портов от Whoer.net. Определив ваш IP-адрес и используя nmap, сервис проверки открытых портов покажет, какие порты открыты на вашем устройстве и какие программы их используют. Вы получите взгляд извне, чтобы ясно представлять, насколько ваше устройство уязвимо и открыто опасностям большого Интернета.

Как закрыть порты с 135 по 139 и 445 в Windows?

Есть множество вариантов закрытия портов Виндовс, но в статье мы рассмотрим самые простые способы это сделать.

Способ 1 – использование командной строки

Командная строка Windows используется для задания значений тем настройкам системы, у которых нет графического интерфейса. К таковым функциям и относятся рассматриваемые открытые порты подключений.

Командная строка запускается в несколько этапов:

Нажмите сочетание клавиш Win+R В появившемся окне выполнения команд наберите CMD Нажмите «ОК»

Перед вами появится окно с черным фоном. По очереди скопируйте в него представленные ниже строчки и нажмите клавишу ввода:

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=135 name=“Block1_TCP-135”

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=137 name=“Block1_TCP-137”

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=138 name=“Block1_TCP-138”

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=139 name=“Block_TCP-139” (команда помогает закрыть порт 139)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name=“Block_TCP-445” (команда помогает закрыть порт 445)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=5000 name=“Block_TCP-5000”

Эти шесть команд закрывают 4 перечисленных выше самых опасных открытых порта Windows, а также порт 5000, отвечающий за обнаружение открытых сервисов, и UDP порт 138 разрешения имен NetBIOS.

Способ 2 – использование сторонних программ

Чтобы не использовать ручную работу с командной строкой, можно использовать стороннее программное обеспечение. Суть его работы сводится к такой же правке реестра, как в способе выше, только в визуальном отображении.

Рекомендуем к использованию Windows Doors Cleaner, которая легко может закрыть порты на компьютере (в Windows 10 – 7: старые версии ОС данная программа не поддерживает).

Инструкция по работе с программой, закрывающей порты

- Скачайте и установите программу

- Установленную программу необходимо запустить с правами администратора

- В появившемся окне при нажатии кнопок «Сlose» или «Disable» отключаются и закрываются все уязвимые порты Windows

- После внесения необходимых изменений, перезагрузите Windows

Важно отметить, что с помощью этой программы можно не только закрыть, но и открыть порты.

Заключение

Помимо закрытия самых опасных сетевых портов компьютера необходимо не забывать, что этими действиями не достигается максимальная безопасность для операционной системы.

На вашей Windows необходимо устанавливать присылаемые Microsoft критические пакеты обновлений, антивирусные программы, безопасные браузеры и другое ПО, повышающее безопасность и анонимность.

Предлагаем обсудить в комментариях тему защиты сетевых портов и делиться полезными методами повышения конфиденциальности. Не забудьте отправить ссылку на эту статью вашим друзьям, чтобы они тоже знали, как закрыть открытые порты Windows.

Посмотрите также наше видео, где мы более подробно рассказываем о том, как закрыть уязвимые порты:

Как закрыть порты Windows |

Автор поста: VPNHOOK

Каждый день владельцы ПК сталкиваются с огромным количеством опасных программ и вирусов, которые так или иначе попадают на жесткий диск и становятся причиной утечки важных данных, поломки компьютера, кражи важной информации и других неприятных ситуаций.

Чаще всего заражаются компьютеры, работающие на ОС Windows любых версий, будь то 7, 8, 10 или любая другая.

Слово «порт» – это термин, подразумевающий порядковый номер входящих подключений, которые направляются на ваш ПК от внешнего программного обеспечения. Часто бывает так, что эти порты используют вирусы, запросто проникающие на ваш компьютер при помощи IP-сети.

Вирусное программное обеспечение, попав в компьютер через такие входящие подключения, быстро заражает все важные файлы, причём не только пользовательские, но и системные. Чтобы этого избежать, мы рекомендуем закрыть все стандартные порты, которые могут стать вашим уязвимым местом при атаке хакеров.

Какие порты у Windows 7-10 самые уязвимые?

Многочисленные исследования и опросы специалистов показывают, что до 80% вредоносных атак и взломов происходили при помощи четырех основных портов, использующихся для быстрого обмена файлами между разными версиями Windows:

- TCP порт 139, необходимый для удаленного подключения и управления ПК;

- TCP порт 135, предназначенный для выполнения команд;

- TCP порт 445, позволяющий быстро передавать файлы;

- UDP порт 137, с помощью которого проводится быстрый поиск на ПК.

Закрываем порты 135-139 и 445 в Виндовс

Мы предлагаем вам ознакомиться с самыми простыми способами закрытия портов Виндовс, которые не требуют дополнительных знаний и профессиональных навыков.

Используем командную строку

Командная строка Windows – это программная оболочка, которая используется для задания определенных функций и параметров софту, не имеющему собственной графической оболочки.

Для того чтобы запустить командную строку, необходимо:

- Одновременно нажать сочетание клавиш Win+R

- В появившейся командной строке ввести CMD

- Нажать на кнопку «ОК»

Появится рабочее окно с чёрным фоном, в котором необходимо поочередно вводить нижеприведенные команды. После каждой введенной строчки нажимайте клавишу Enter для подтверждения действия.

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=135 name=»Block1_TCP-135″ (команда для закрытия порта 135)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=137 name=»Block1_TCP-137″ (команда для закрытия порта 137)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=138 name=»Block1_TCP-138″ (команда для закрытия порта 138)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=139 name=»Block_TCP-139″ (команда для закрытия порта 139)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name=»Block_TCP-445″ (команда для закрытия порта 445)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=5000 name=»Block_TCP-5000″

Шесть приведенных нами команд необходимы для: закрытия 4х уязвимых TCP-портов Windows (открытых по умолчанию), закрытия UDP-порта 138, а также закрытия порта 5000, который отвечает за выведение списка доступных сервисов.

Закрываем порты сторонними программами

Если вы не хотите тратить время на работу с командной строкой, мы предлагаем вам ознакомиться со сторонними приложениями. Суть такого софта заключается в правке реестра в автоматическом режиме с графическим интерфейсом, без необходимости в ручном введении команд.

По мнению наших пользователей, самой популярной программой для этих целей является Windows Doors Cleaner. Она поможет с лёгкостью закрыть порты на компьютере с ОС Windows 7/8/8.1/10. Более старые версии операционных систем, к сожалению, не поддерживаются.

Как работать с программой, закрывающей порты

1. Скачать софт и установить его

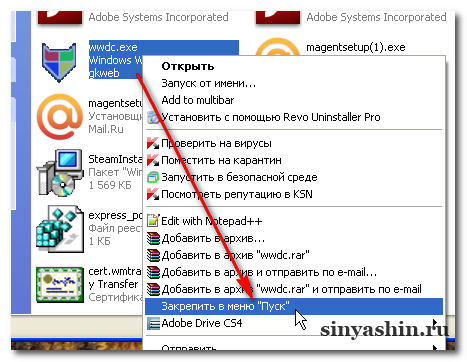

2. Запустить программу, нажав на ярлык правой кнопкой мыши и выбрав «запустить от имени администратора»

3. В появившемся рабочем окне будет список портов и кнопки «Сlose» или «Disable», которые закрывают уязвимые порты Windows, а также любые другие по желанию

4. После того, как необходимые изменения были внесены, необходимо перезагрузить систему

После того, как необходимые изменения были внесены, необходимо перезагрузить систему

Ещё одним преимуществом программы является тот факт, что порты с её помощью можно не только закрывать, но и открывать.

Делаем выводы

Закрытие уязвимых сетевых портов в Виндовс – это не панацея от всех бед. Важно помнить, что сетевая безопасность может быть достигнута только комплексными действиями, нацеленными на закрытие всех уязвимостей вашего ПК.

Для безопасности Windows пользователь в обязательном порядке должен устанавливать критические обновления от Microsoft, иметь лицензированных антивирусный софт и включенный файервол, использовать исключительно безопасное программное обеспечение и регулярно читать наши статьи, в которых рассказываем обо всех существующих способах достижения анонимности и безопасности ваших данных.

Вы знаете более удобные способы закрыть сетевые порты? Поделитесь своими знаниями в комментариях и не забывайте репостить статью к себе на страничку. Делитесь полезной информацией со своими друзьями и не дайте хакерам шанса навредить вашим близким!

Делитесь полезной информацией со своими друзьями и не дайте хакерам шанса навредить вашим близким!

Как заблокировать или разрешить порт TCP/IP в брандмауэре Windows

Брандмауэр Windows позволяет ограничить исходящий/входящий сетевой трафик для определенного приложения или порта TCP/IP. Это популярное средство ограничения сетевого доступа к рабочим станциям или серверам пользователей и с них. Правила брандмауэра Windows можно настроить индивидуально на каждом компьютере. Или, если ваш компьютер находится в домене Windows, администратор может управлять настройками и правилами брандмауэра Windows с помощью групповых политик. В крупных организациях правила фильтрации портов обычно доводятся до уровня маршрутизатора, коммутаторов L3 или выделенных брандмауэров. Однако ничто не мешает вам распространить правила ограничения сетевого доступа брандмауэра Windows на рабочие станции или серверы Windows.

Как настроить параметры брандмауэра Windows

Вы можете настроить параметры брандмауэра Windows (заблокировать или открыть порт в Windows 10/8/7) в соответствии с вашими потребностями и при необходимости восстановить параметры по умолчанию. Для этого просто перейдите к Дополнительные настройки брандмауэра. Начните с открытия панели управления и введите «Брандмауэр» в поле поиска. Затем откройте брандмауэр и нажмите ссылку «Дополнительные настройки».

Для этого просто перейдите к Дополнительные настройки брандмауэра. Начните с открытия панели управления и введите «Брандмауэр» в поле поиска. Затем откройте брандмауэр и нажмите ссылку «Дополнительные настройки».

Читайте подробные инструкции о том, как заблокировать или открыть порт в брандмауэре Windows 10/8/7.

Как заблокировать или открыть порт в брандмауэре Windows 10/8/7

1. Откройте брандмауэр Windows и найдите Дополнительные настройки. Чтобы открыть брандмауэр Windows, введите «firewall.cpl» в строку поиска и нажмите клавишу Enter.

Когда откроется «Дополнительные настройки», щелкните ссылку Дополнительные настройки на левой панели основного диалогового окна брандмауэра. Откроется окно «Брандмауэр Windows в режиме повышенной безопасности».

2. Откройте список правил для входящих подключений.

В левой части окна нажмите « Правила для входящих подключений », чтобы открыть список правил.

3. Настройте новое правило.

На панели «Действия» с правой стороны выберите « Новое правило …»

4. Откройте мастер создания нового правила для входящих подключений.

Выберите « Port », а затем нажмите « Next ». Откроется окно « New Inbound Rule Wizard ».

Оттуда выберите ‘ Port » в качестве нового правила Введите и нажмите « Next ».

Нажмите « Определенные локальные порты ». Затем выберите номер порта (например, 80).

Нажмите « Далее », чтобы продолжить.

5. Заблокировать соединение.

В окне действий выберите « Блокировать соединение » и нажмите « Далее ».

6. Примените новое правило к каждому типу профиля.

В окне «Профиль» установите флажки, чтобы применить правило к каждому из трех типов профилей: «Домен», «Частный» и «Общедоступный». Нажмите ‘ Далее ‘ продолжить.

Нажмите ‘ Далее ‘ продолжить.

7. Назовите свое правило и настройте параметры.

Выберите имя для нового правила, например, « блокировать подозрительные порты ».

При желании вы также можете добавить к правилу необязательное описание.

Когда вы закончите, нажмите « Готово », чтобы настроить параметры.

Как открыть порт в брандмауэре Windows

Вы можете открыть порт в брандмауэре Windows, чтобы определенный IP-адрес мог связываться с вашим компьютером (например, когда вы играете в игры). Процедура открытия порта остается более или менее такой же. Все, что вам нужно сделать, это следовать инструкциям мастера New Inbound Rule, указать порт и выбрать «Разрешить подключение».

Как отключить порт TCP/IP в брандмауэре Windows с помощью Action1

Чтобы отключить порт TCP/IP в брандмауэре Windows, выполните следующие действия:

1. Войдите в панель управления Action1.

2. В меню слева выберите « Управляемые конечные точки ».

3. Отметьте конечную точку для порта, который вы хотите заблокировать.

4. Нажмите кнопку « Дополнительные действия », а затем выберите параметр «Выполнить команду ».

5. В открывшемся окне введите команду брандмауэр netsh advfirewall добавить правило имя = «BlockAIM» протокол = каталог TCP = выходной удаленный порт = 4099 действие = блок . (В данном случае мы блокируем порт 4099).

6. Нажмите « Следующий шаг ».

7. Нажмите « Добавить конечные точки » и выберите конечные точки, к которым вы будете применять это правило блокировки.

8. Нажмите « Следующий шаг » и запланируйте время выполнения вашей команды.

9. Нажмите «Готово».

Начало работы с решением Action1 Cloud RMM

Action1 позволяет ИТ-специалистам эффективно управлять конфигурациями удаленных компьютеров внутри и вне локальной сети. Кроме того, платформа предлагает полный контроль над управлением исправлениями, распространением обновлений ОС и приложений, развертыванием программного обеспечения, удаленным рабочим столом, а также многими другими функциями для обеспечения максимально эффективной ИТ-безопасности и администрирования.

Кроме того, платформа предлагает полный контроль над управлением исправлениями, распространением обновлений ОС и приложений, развертыванием программного обеспечения, удаленным рабочим столом, а также многими другими функциями для обеспечения максимально эффективной ИТ-безопасности и администрирования.

Как закрыть уязвимые порты в Windows

В современном мире почти десятки компьютеров заражаются опасными вирусами, и все больше пользователей начинают искать способы повысить безопасность своих персональных компьютеров.

Чаще всего пораженные компьютеры работают под управлением операционной системы Windows. Это происходит потому, что большинство вирусов проникают в ОС через определенные входы, так называемые «порты», которые, к сожалению, активны по умолчанию.

Проще говоря, термин «порт» можно определить как референсный номер входящего подключения внешних программ (в том числе вирусов) к вашему компьютеру через IP-сеть. Каждому порту присваивается уникальный номер для идентификации единственно возможного получателя данных в операционной системе.

Попав на компьютер, вирусы начинают заражать данные пользователя и открывают все закрытые ранее порты в Windows, чтобы быстрее распространиться в систему. Чтобы этого избежать, необходимо блокировать наиболее уязвимые порты, что позволяет предотвратить возможность заражения и повысить безопасность в Windows на более высокий уровень.

Наиболее уязвимые порты в

Windows 7–10

Анализ наиболее серьезных вирусных атак показывает, что 80% опасного трафика проходит через 4 порта, используемых для обмена данными между разными версиями ОС Windows. Наиболее уязвимыми открытыми портами являются:

TCP-порт 445 (используется для обмена файлами), TCP-порт 139 (используется для удаленного подключения к компьютеру), UDP-порт 137 (используется для поиска информации на других компьютерах), TCP-порт 135 (используется для выполнения команд).

Как проверить, какие порты открыты

Чтобы узнать, есть ли на вашем устройстве открытые уязвимые порты, воспользуйтесь сканером портов от Whoer. net. Определив ваш IP-адрес и используя nmap, служба открытых портов покажет вам, какие порты открыты на вашем устройстве и какие программы их используют. Вы получите взгляд со стороны, чтобы четко понять, насколько уязвимо ваше устройство и насколько открыто для опасностей Интернета.

net. Определив ваш IP-адрес и используя nmap, служба открытых портов покажет вам, какие порты открыты на вашем устройстве и какие программы их используют. Вы получите взгляд со стороны, чтобы четко понять, насколько уязвимо ваше устройство и насколько открыто для опасностей Интернета.

Как закрыть порты 135–139 и 445 в Windows?

Есть много способов закрыть порты в Windows, но в этой статье мы рассмотрим самые простые методы, как это сделать.

Способ 1 – с помощью командной строки

Командная строка ( Powershell ) в Windows используется для установки тех параметров системы, которые не имеют графического интерфейса. И именно эти функции выполняют указанные выше открытые порты подключения.

Доступ к Powershell можно получить, как на скриншоте:

Или щелкните правой кнопкой мыши значок Windows и выберите Windows PowerShell (Admin), это означает, что вы откроете терминал с правами администратора.

Далее вы увидите окно с синим фоном. Скопируйте и вставьте следующие строки в это окно, затем нажмите Enter:

Скопируйте и вставьте следующие строки в это окно, затем нажмите Enter:

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=135 name="Block1_TCP-135"

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=137 name=“Block1_TCP-137”

брандмауэр netsh advfirewall добавить правило dir=in action=block protocol=tcp localport=138 name=“Block1_TCP-138” = «Block_TCP-139» (эта команда закроет порт 139)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name=«Block_TCP-445» (эта команда закроет порт 445)

брандмауэр netsh advfirewall добавить правило dir=in action=block protocol=tcp localport=5000 name=“Block_TCP-5000”

Эти шесть команд закроют четыре указанных выше наиболее опасных открытых порта в Windows и порт 5000, который идентифицирует открытые службы, а также UDP-порт 138 разрешения имен NetBIOS.

Способ 2 – с помощью стороннего ПО

Во избежание ручной работы с командной строкой можно использовать стороннее ПО. Принцип работы здесь сводится к той же редакции реестра, что и в описанном выше способе, но с визуальным отображением.

Мы рекомендуем вам использовать Windows Doors Cleaner, это программное обеспечение легко закроет порты на вашем компьютере (в Windows 10–7: это программное обеспечение не поддерживается более старыми версиями ОС).

Инструкция по использованию программы для закрытия портов

- Загрузите и установите программу на свой компьютер

- Запуск установленного программного обеспечения с правами администратора

- В появившемся окне нажатием кнопок Close и Disable вы деактивируете или закроете все уязвимые порты в Windows

- После внесения необходимых изменений перезапустите Windows

Важно отметить, что данный софт поможет не только закрыть порты, но и открыть их.

Ваш комментарий будет первым