Сети для самых маленьких. Часть седьмая. VPN / Хабр

Покупка заводов в Сибири была стратегически правильным решением для компании “Лифт ми Ам”. После того, как лифты стали ездить не только вверх, но и вниз, дела компании пошли… нет полетели, вверх. Лифты начали разбирать, как горячие пирожки со стола. Название уже не соответствовало действительности и было принято решение о ребрендинге. (На самом деле их замучила судебная тяжба с Моби).

Итак, под крыло ЛинкМиАп планируется взять заводы в Новосибирске, Томске и Брно. Самое время подумать о том, как это хозяйство подключить к имеющейся сети.

Итак, сегодня рассматриваем

1) Возможные варианты подключения, их плюсы и минусы

2) Site-to-Site VPN на основе GRE и IPSec

3) Большая тема: динамическая многоточечная виртуальная сеть (DMVPN) в теории и на практике.

В традиционном видео лишь ёмкая выжимка из статьи, посвящённая работе и настройке DMVPN.

Когда вы хотите связать несколько офисов, у вас огромнейший выбор способов и средств. Всё зависит только от ваших возможностей, способностей, желаний и наличия оборудования.

Давайте по порядку.

А) Собственноручно строить физический канал. Тогда это может быть:

- Ethernet – витая пара. До 100 метров. Максимум по зданию или между соседними строениями. Скорость до 1 Гбит/c (Строго говоря, есть стандарт 10GBASE-T, позволяющий на том же расстоянии передавать данные на скорости 10Гбит/с).

- WiFi. Расстояние зависит от реализации: можно добиться работоспособности на 40 км при использовании мощных направленных антенн. В среднем до 5 км при прямой видимости. Скорость зависит от используемого стандарта и от расстояния. Необходимо регистрировать в “Роскомнадзоре”, а при больших мощностях излучения и получать разрешение на включение.

- xDSL – два-четыре провода.

Скорость зависит от расстояния (теоретический максимум 250 Мбит/с, расстояние до 6 км). Хотя ходят слухи о разработке стандарта 1Гб/c по двум проводам.

Скорость зависит от расстояния (теоретический максимум 250 Мбит/с, расстояние до 6 км). Хотя ходят слухи о разработке стандарта 1Гб/c по двум проводам.

Или решения вроде E1.Имеется ввиду не подключение к интернету через xDSL, а именно линк: модеммодем. Да, и такие решения существуют. Можно назвать это мостом.

- Радио-Релейные Линии. Расстояние до нескольких десятков километров. Скорость до 600 Мб/с. Но это решение уже операторского уровня, поскольку требует массу согласований и мероприятий по планированию, строительству, вводу в эксплуатацию.

- Оптоволокно. 1Гб/с (решения на 10 и 100 Гб/с могут стоить неоправданно дорого). Расстояние зависит от многих факторов: от нескольких километров до сотен. Необходимы согласования по прокладке кабеля, квалифицированный персонал для строительства и обслуживания. Для небольших компаний есть смысл только для подключения здания не очень далеко от центрального узла. Вообще, конечно, каждый случай индивидуален и требует расчёта.

В этом случае для вас всё прозрачно – вы используете свою собственную физическую линию, поэтому пропускать через неё можете что угодно без ограничений.

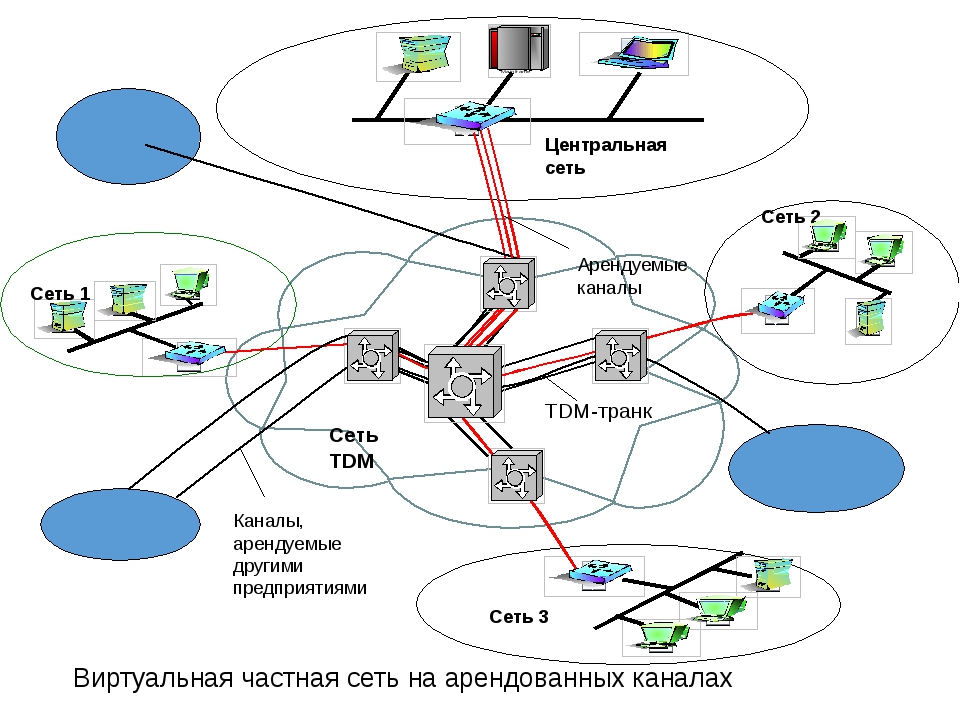

Б) Второй вариант – арендовать канал у провайдера. В случае необходимости стабильного канала до другого города – это самый распространённый и надёжный вариант. Провайдер может вам предоставить следующие услуги:

- Самый настоящий прямой кабель. Например, он может дать вам взаймы одно-два тёмных волокна из своего оптического пучка. Вы вольны отправлять в него всё, что вашей душе угодно. Со стороны провайдера это никак не контролируется, не ограничивается, он осуществляет только поддержку. Например, в случае аварии не вам придётся искать подрядчика и сварочный аппарат, а провайдеру. И за простой несёт ответственность он же. Если у вас это не по обоюдному согласию (читай, взаимозачёт), то, пожалуй, самый дорогой способ.

- L2VPN. Вы так же можете пускать в канал всё, что угодно, но в данном случае, ваш трафик пойдёт через активное оборудование провайдера, поэтому может ограничиваться, например, по скорости.

Под этим термином понимается сразу несколько услуг второго уровня:

VLAN – в том или ином виде между филиалами вам предоставлен VLAN.

Псевдокабель (PWE3) – это услуга Точка-Точка, когда у вас как будто бы кабель между двумя узлами. Все переданные вами фреймы без изменений доставляются до удалённой точки. Аналогично обратным образом. Это возможно благодаря тому, что ваш фрейм, приходящий на маршрутизатор провайдера инкапсулируется в PDU вышестоящего уровня, как правило, это пакет MPLS. - L3VPN. В данном случае сеть провайдера – это как большой маршрутизатор с несколькими интерфейсами. То есть стык у вас будет происходить на сетевом уровне.

Вы настраиваете IP-адреса на своих маршрутизаторах с обеих сторон, а вот маршрутизация в сети провайдера – это уже головная боль провайдера. IP-адреса для точек стыка можете либо определять вы, либо выдать провайдер – зависит от реализации и от вашей договорённости. Функционировать это может на основе GRE, IPSec или того же MPLS.

Вы настраиваете IP-адреса на своих маршрутизаторах с обеих сторон, а вот маршрутизация в сети провайдера – это уже головная боль провайдера. IP-адреса для точек стыка можете либо определять вы, либо выдать провайдер – зависит от реализации и от вашей договорённости. Функционировать это может на основе GRE, IPSec или того же MPLS.

Эта услуга выглядит очень простой с точки зрения клиента – как в плане настройки, так и в плане реализации – но сложной – с точки зрения оператора.

С реализацией L2/L3 VPN на основе MPLS мы будем разбираться, но гораздо позже.

В) Ну и последний вариант: туннель через публичную сеть. Предположим, у вас есть выход в Интернет на обеих ваших точках. Зачастую самым дешёвым способом оказывается построить туннель между этими двумя точками. Для этого вам достаточно всего лишь иметь белые (публичные) статические адреса на всех точках (а иногда достаточно и на одной) и оборудование, на котором это реализовать. У этого решения есть ряд недостатков, которые мы рассмотрим ниже, но тем не менее именно на нём мы сегодня и остановимся.

Итак, ваша воля выбирать, какой вариант использовать, исходя из бюджета, целесообразности и ваших способностей к убеждению руководства.

В рамках данного выпуска нам нужно подключить 3 офиса: в Новосибирске, Томске и Брно. Условимся, что везде мы будем использовать только подключение к сети Интернет.

Схема подключения узлов hub and spoke – по-русски говоря, звезда:

Напоминаю, что общая схема сети ЛинкМиАп выглядит сейчас уже так:

Но от неё мы абстрагируемся, напирая только на существенные вещи.

Раз уж мы взялись реализовывать вариант В, то придётся разобраться детально в вариантах.

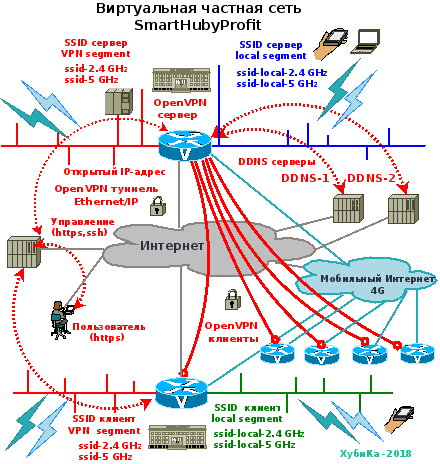

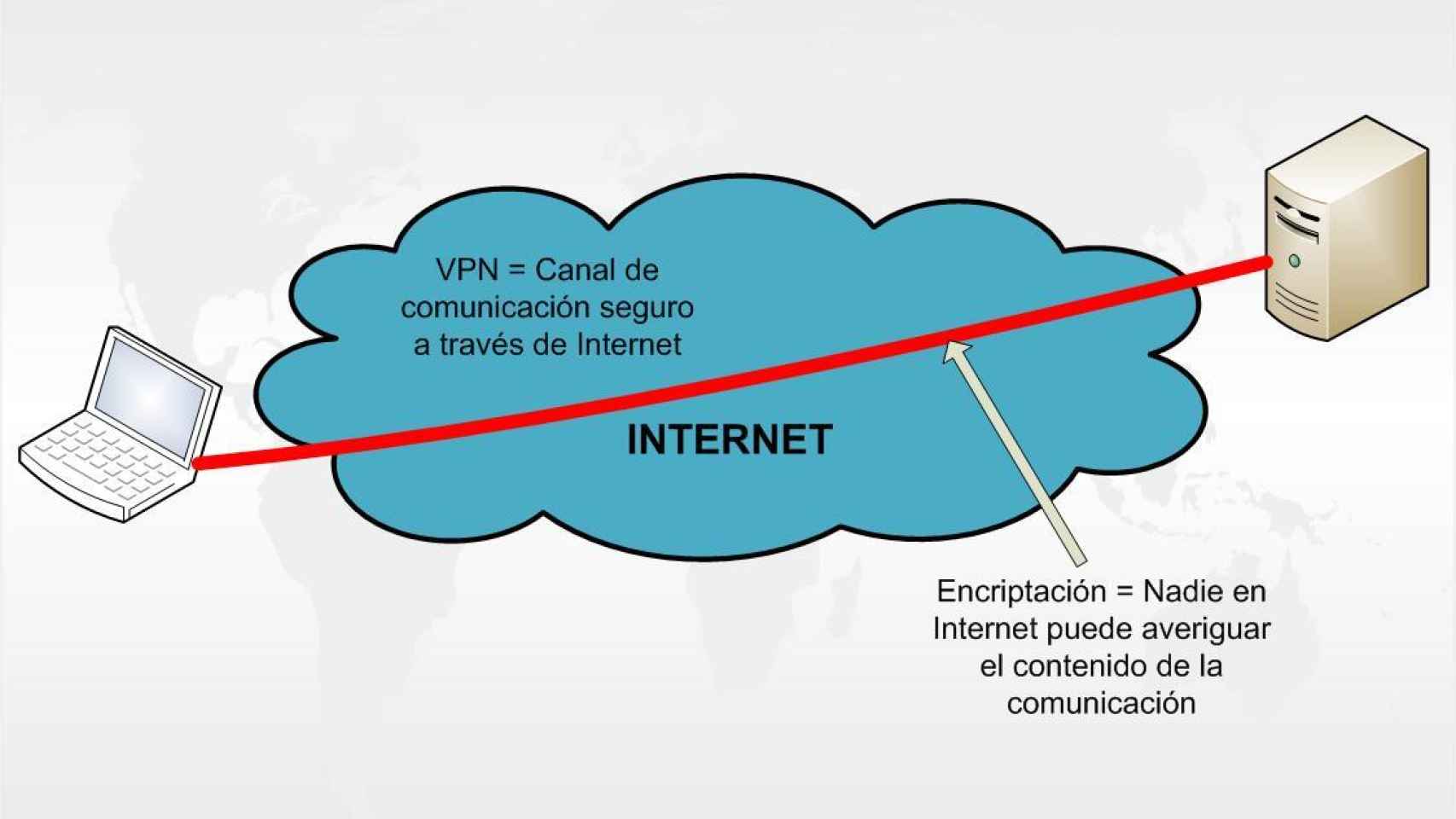

На сегодняшний день существует неисчислимое множество всевозможных приложений и протоколов для организации VPN, но большая их часть является способами подключения хостов, а не сетей. Мы подразумеваем удалённую работу. Например так:

То есть это схема работы, когда один сотрудник подключается к корпоративной сети удалённо (teleworker в терминологии Cisco).

Откровенно говоря, нам это мало интересно, гораздо занимательнее вопрос, как подключать целые сети.

Сегодня рассмотрим такие самые распространённые варианты:

- GRE

- IPSec (туннельный и транспортный режимы)

- GRE over IPSec

- VTI

- DMVN

Generic Routing Encapsulation – очень простой протокол туннелирования.

Такс, туннелирование. Это что ещё за зверь? Грубо говоря, это означает, что берутся ваши изначальные данные вместе со служебными заголовками (как правило, это IP, но может быть и Ethernet и ATM), упаковываются в пакет и передаются по публичной сети, словно машина едет в туннеле через горы. На конечном узле заголовки нового пакета снимаются, а ваши данные в исходном виде продолжают своё путешествие.

Не очень понятно, да? Разберём на примере с GRE.

Пока возьмём абстрактную топологию:

Два маршрутизатора подключены к интернету через статические белые адреса.

Разумеется, эти сети не маршрутизируются в Интернете. (На картинке нарисованы компьютер и ноутбук, но на практике мы будем настраивать виртуальный интерфейс Loopback0)

Наша задача прокинуть туннель:

Таким образом для ПК1 при общении с ПК2 не существует никакого Интернета – они оба будут думать, что находятся в одной локальной сети.

Настраивается GRE-туннель следующим образом:

interface Tunnel0

ip address 10.2.2.1 255.255.255.252

Поскольку туннель является виртуальным L3 интерфейсом, через который у нас будет происходить маршрутизация, ему должен быть назначен IP-адрес, который выбирается согласно вашему IP-плану, вероятно, из приватной сети.

В качестве адреса источника можно выбрать как IP-адрес выходного интерфейса

(белый адрес, предоставленный провайдером), так и его имя (FE0/0 в нашем случае):

tunnel source 100.0.0.1

Адрес destination – публичный адрес удалённой стороны:

tunnel destination 200.0.0.1

Законченный вид:

interface Tunnel0

ip address 10.2.2.1 255.255.255.252

tunnel source 100.0.0.1

tunnel destination 200.0.0.1

Сразу после этого туннель должен подняться:

R1#sh int tun 0

Tunnel0 is up, line protocol is up

Hardware is Tunnel

Internet address is 10.2.2.1/30

MTU 1514 bytes, BW 9 Kbit, DLY 500000 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation TUNNEL, loopback not set

Keepalive not set

Tunnel source 100.0.0.1, destination 200.0.0.1

Tunnel protocol/transport GRE/IP

Вся основная информация здесь отражена. Обратите внимание на размер MTU – он не 1500, как ставится для обычных физических интерфейсов. О параметре MTU мы поговорим в конце статьи

По умолчанию GRE не проверяет доступность адреса назначения и сразу отправляет туннель в Up.Но стоит только добавить в туннельный интерфейс команду keepalive X, как маршрутизатор начинает отсылать кипалайвы и не поднимется, пока не будет ответа.

В нашей тестовой схеме в качестве локальной сети мы просто настроили Loopback-интерфейсы – они всегда в Up’е. Дали им адреса с маской /32. На самом же деле под ними подразумеваются реальные подсети вашего предприятия (ну, как на картинке).

interface Loopback0

ip address 10.0.0.0 255.255.255.255

На маршрутизаторе у вас должно быть два статических маршрута:

ip route 0.0.0.0 0.0.0.0 100.0.0.2

ip route 10.1.1.0 255.255.255.255 10.2.2.2

Первый говорит о том, что шлюзом по умолчанию является адрес провайдера 100.0.0.2:

R1#traceroute 200.0.0.1

Type escape sequence to abort.

Tracing the route to 200.0.0.1

1 100.0.0.2 56 msec 48 msec 36 msec

2 200.0.0.1 64 msec * 60 msec

Второй перенаправляет пакеты, адресованные хосту с адресом 10.1.1.0, на next-hop 10.2.2.2 – это адрес туннеля с обратной стороны.

GRE-туннели являются однонаправленными, и обычно подразумевается наличие обратного туннеля на другой стороне, хотя вообще говоря, это необязательно. Но в нашем случае, когда посередине Интернет, и задача – организовать приватную сеть, с обратной стороны должна быть симметричная настройка:

nsk-obsea-gw1:

interface Tunnel0

ip address 10.2.2.2 255.255.255.252

tunnel source 200.0.0.1

tunnel destination 100.0.0.1ip route 0.0.0.0 0.0.0.0 200.0.0.2

ip route 10.0.0.0 255.255.255.255 10.2.2.1

Пробуем запустить пинг:

R1#ping 10.1.1.0 source 10.0.0.0

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.1.1.0, timeout is 2 seconds:

!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 44/71/136 msR1#tracer 10.

1.1.0

Type escape sequence to abort.

Tracing the route to 10.1.1.0

1 10.2.2.2 68 msec * 80 msec

Великолепно! Но что происходит за кулисами?

А там, ребята, удивительные вещи:

Когда вы запускаете ping 10.1.1.0, что делает маршрутизатор?

1) Формирует IP-пакет::

2) Смотрит таблицу маршрутизации

R1#sh ip route 10.1.1.0

Routing entry for 10.1.1.0/32

Known via «static», distance 1, metric 0

Routing Descriptor Blocks:

* 10.2.2.2

Route metric is 0, traffic share count is 1

Далее рекурсивно смотрит, где адрес 10.2.2.2:

R1#sh ip rou 10.2.2.2

Routing entry for 10.2.2.0/30

Known via «connected», distance 0, metric 0 (connected, via interface)

Routing Descriptor Blocks:

* directly connected, via Tunnel0

Route metric is 0, traffic share count is 1

Такссс, Tunnel 0:

R1#sh int tun 0

Tunnel0 is up, line protocol is up

Hardware is Tunnel

Internet address is 10.2.2.1/30

MTU 1514 bytes, BW 9 Kbit, DLY 500000 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation TUNNEL, loopback not set

Keepalive not set

Tunnel source 100.0.0.1, destination 200.0.0.1

3) Понимая, что это GRE-туннель, добавляет к пакету заголове GRE:

А сверху новый заголовок IР. В качестве отправителя будет значиться адрес tunnel source, а в качестве получателя – tunnel destination.

4) Новоиспечённый пакет отправляется в дивный мир по дефолтному маршруту:

R1#sh ip route

Gateway of last resort is 100.0.0.2 to network 0.0.0.0

5) Не забываем про заголовок Ethernet, при отправке провайдеру он также должен быть сформирован.

Поскольку GRE-туннель – виртуальный интерфейс 3-го уровня, он не обладает собственным MAC-адресом (как и Loopback, например). В конечном итоге кадр уйдёт с физического интерфейса FastEthernet0/0:

R1#sh ip route 100.0.0.2

Routing entry for 100.0.0.0/30

Known via «connected», distance 0, metric 0 (connected, via interface)

Routing Descriptor Blocks:

* directly connected, via FastEthernet0/0

Route metric is 0, traffic share count is 1

Соответственно его адрес он и укажет в качестве Source MAC

R1#sh int

FastEthernet0/0 is up, line protocol is up

Hardware is Gt96k FE, address is c000.25a0.0000 (bia c000.25a0.0000)

Internet address is 100.0.0.1/30

Destination по традиции берётся из ARP-кэша или получается с помощью ARP-запроса от адреса 100.0.0.2:

R1#show arp

Protocol Address Age (min) Hardware Addr Type Interface

Internet 100.0.0.1 – c000.25a0.0000 ARPA FastEthernet0/0

Internet 100.0.0.2 71 c001.25a0.0000 ARPA FastEthernet0/0

6) И в таком виде новый IP-пакет передаётся в интернет. А поскольку каждый маршрутизатор не раздербанивает пакет, а принимает решение на основе первого же заголовка IP, то никто в Интернете не будет знать о том, что где-то там внутри кроются ваши приватные адреса 10.1.1.0 и 10.0.0.0.

А поскольку каждый маршрутизатор не раздербанивает пакет, а принимает решение на основе первого же заголовка IP, то никто в Интернете не будет знать о том, что где-то там внутри кроются ваши приватные адреса 10.1.1.0 и 10.0.0.0.

7) И наконец пребывает в точку назначения.

R3 обнаруживает, что адрес назначения принадлежит ему самому, снимает заголовок IP и что он под ним находит? GRE-заголовок.

Он проверяет, что у него действительно есть такой GRE-туннель, снимает заголовок GRE, и дальше это уже самый обычный IP-пакет, с которым нужно распорядиться согласно записям в таблице маршрутизации.

В данном случае передать на обработку интерфейсу Loopback 0

R3#sh ip route 10.1.1.0

Routing entry for 10.1.1.0/32

Known via «connected», distance 0, metric 0 (connected, via interface)

Routing Descriptor Blocks:

* directly connected, via Loopback0

Route metric is 0, traffic share count is 1

Вот такие нехитрые манипуляции.

Пока пакет в локальной сети он выглядит так:

и обрабатывается на основе приватных адресов.

Как только попадает в публичную сеть, GRE вешает на него дополнительный IP-заголовок:

и пакет обрабатывается на основе публичных адресов.

Вот как выглядит пакет в Интернете:

1 – изначальные данные

2 – первый IP-заголовок (внутренний)

3 – заголовок GRE (с указанием, что внутри лежат данные протокола IP)

4 – новый заголовок IP (внешний, с туннельными адресами)

Рядовой обмен ICMP-сообщениями может при детальном рассмотрении выглядеть и так.

Полная конфигурация маршрутизаторов для GRE.

Если попытаться провести аналогии с осязаемым миром, то представим ситуацию, когда вы едете из деревни, инкапсулированные в автомобиль. Доезжаете до реки, и вам надо перебраться на другой берег и там продолжить своё путешествие в город.

На речном порту ваш автомобиль инкапсулируют в паром и переправляют через бушующие волны на другую сторону, где ваш автомобиль извлекают, и вы продолжаете движение. Так вот этот паром и был GRE-паромом.

Так вот этот паром и был GRE-паромом.

Сделаем три ремарки:

Во-первых, интерфейсы Loopback и адреса с маской /32 мы выбрали просто для теста, фактически это вполне бы могли быть интерфейсы fa1/0.15 и fa0/1.16 с подсетями 172.16.15.0/24 и 172.16.16.0/24, например, или любые другие.

Во-вторых, мы тут всё ведём речи о публичных сетях и адресах, но на самом деле, конечно, это не имеет значения и туннели вполне можно поднимать даже внутри своей корпоративной сети, когда конечные сети и так имеют IP-связность без туннеля.

В-третьих, несмотря на то, что теоретически обратно трафик может возвращаться и не по туннелю, создать его необходимо, чтобы конечный узел могу успешно декапсулировать GRE-пакеты

Обычный GRE – яркий пример туннелирования, который очень просто настраивается и сравнительно легко траблшутится.

Очевидно, вы уже догадываетесь, какие три большие проблемы подстерегают нас на этом поле?

- Безопасность.

Данные, инкапсулированные в GRE, передаются тем не менее в открытом виде.

Данные, инкапсулированные в GRE, передаются тем не менее в открытом виде. - Сложность масштабирования. Если у вас 5-7 филиалов, обслуживание такого количества туннелей ещё кажется возможным, а если их 50? Причём туннелирование трафика зачастую производится на CPU, особенно на младшей и средней линейках, поэтому это лишняя нагрузка на процессор.

- Все филиалы будут взаимодействовать друг с другом через центральный узел, хотя могли бы напрямую.

Первую озвученную выше проблему призвано решить шифрование.

Сейчас для организации шифрованного VPN-канала используются преимущественно следующие технологии: IPSec (IP Security), OpenVPN и PPTP (Point-to-Point Tunneling Protocol).

Бессменным лидером, конечно, является IPSec, о нём и поговорим.

Для начала нужно уяснить себе, что IPSec – это не протокол, это стандарт, включающий в себя целых три протокола, каждый со своими функциями:

- ESP (Encapsulating Security Payload – безопасная инкапсуляция полезной нагрузки) занимается непосредственно шифрованием данных, а также может обеспечивать аутентификацию источника и проверку целостности данных

- AH (Authentication Header – заголовок аутентификации) отвечает за аутентификацию источника и проверку целостности данных

- IKE (Internet Key Exchange protocol – протокол обмена ключами) испол

Виртуальные Частные Сети (VPN)

В последнее время в мире телекоммуникаций наблюдается повышенный интерес к так называемым Виртуальным Частным Сетям (Virtual Private Network — VPN). Это обусловлено необходимостью снижения расходов на содержание корпоративных сетей за счет более дешевого подключения удаленных офисов и удаленных пользователей через сеть Internet .

Это обусловлено необходимостью снижения расходов на содержание корпоративных сетей за счет более дешевого подключения удаленных офисов и удаленных пользователей через сеть Internet .

В этой статье мы попробуем разобраться, что же такое VPN, какие существуют плюсы и минусы данной технологии и какие варианты реализации VPN существуют.

Действительно, при сравнении стоимости услуг по соединению нескольких сетей через Internet, например, с сетями Frame Relay можно заметить существенную разницу в стоимости. Однако, необходимо отметить, что при объединении сетей через Internet, сразу же возникает вопрос о безопасности передачи данных, поэтому возникла необходимость создания механизмов позволяющих обеспечить конфиденциальность и целостность передаваемой информации. Сети, построенные на базе таких механизмов, и получили название VPN.

В этой статье мы попробуем разобраться, что же такое VPN, какие существуют плюсы и минусы данной технологии и какие варианты реализации VPN существуют.

Рис.1. Виртуальная Частная сеть. |

Что такое VPN

Что же такое VPN? Существует множество определений, однако главной отличительной чертой данной технологии является использование сети Internet в качестве магистрали для передачи корпоративного IP-трафика. Сети VPN предназначены для решения задач подключения конечного пользователя к удаленной сети и соединения нескольких локальных сетей. Структура VPN включает в себя каналы глобальной сети, защищенные протоколы и маршрутизаторы.

Как работает Виртуальная Частная Сеть?

Для объединения удаленных локальных сетей в виртуальную сеть корпорации используются так называемые виртуальные выделенные каналы. Для создания подобных соединений используется механизм туннелирования. Инициатор туннеля инкапсулирует пакеты локальной сети (в том числе, пакеты немаршрутизируемых протоколов) в новые IP-пакеты, содержащие в своем заголовке адрес этого инициатора туннеля и адрес терминатора туннеля. На противоположном конце терминатором туннеля производится обратный процесс извлечения исходного пакета.

На противоположном конце терминатором туннеля производится обратный процесс извлечения исходного пакета.

Как уже отмечалось выше, при осуществлении подобной передачи требуется учитывать вопросы конфиденциальности и целостности данных, которые невозможно обеспечить простым туннелированием. Для достижения конфиденциальности передаваемой корпоративной информации необходимо использовать некоторый алгоритм шифрования, причем одинаковый на обоих концах туннеля.

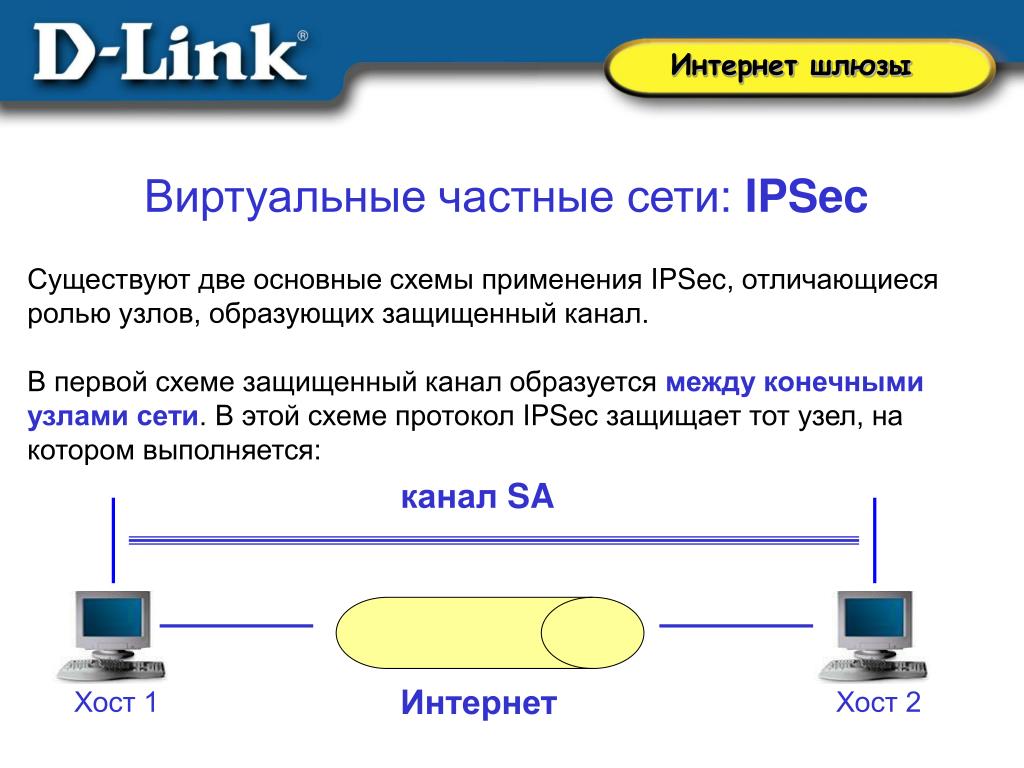

Для того чтобы была возможность создания VPN на базе оборудования и программного обеспечения от различных производителей необходим некоторый стандартный механизм. Таким механизмом построения VPN является протокол Internet Protocol Security (IPSec). IPSec описывает все стандартные методы VPN. Этот протокол определяет методы идентификации при инициализации туннеля, методы шифрования, используемые конечными точками туннеля и механизмы обмена и управления ключами шифрования между этими точками. Из недостатков этого протокола можно отметить то, что он ориентирован на IP.

Из недостатков этого протокола можно отметить то, что он ориентирован на IP.

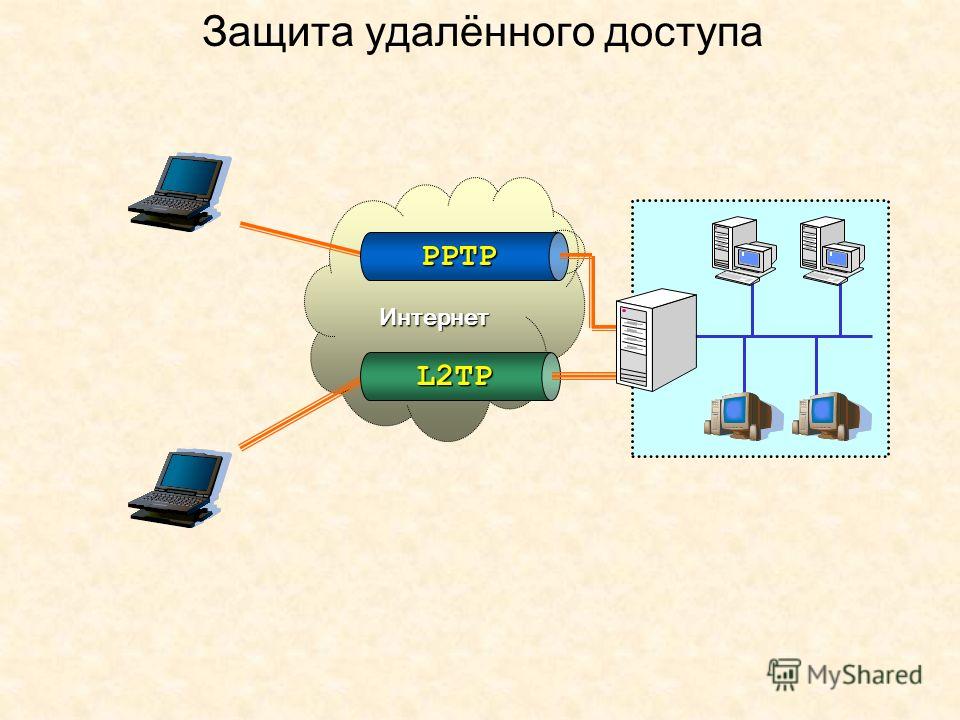

Другими протоколами построения VPN являются протоколы PPTP (Point-to-Point Tunneling Protocol), разработанный компаниями Ascend Communications и 3Com, L2F (Layer-2 Forwarding) — компании Cisco Systems и L2TP (Layer-2 Tunneling Protocol), объединивший оба вышеназванных протокола. Однако эти протоколы, в отличие от IPSec, не являются полнофункциональными (например, PPTP не определяет метод шифрования), поэтому мы, в основном, будем ориентироваться на IPSec.

Говоря об IPSec, нельзя забывать о протоколе IKE (Internet Key Exchange), позволяющем обеспечить передачу информации по туннелю, исключая вмешательство извне. Этот протокол решает задачи безопасного управления и обмена криптографическими ключами между удаленными устройствами, в то время, как IPSec кодирует и подписывает пакеты. IKE автоматизирует процесс передачи ключей, используя механизм шифрования открытым ключом, для установления безопасного соединения. Помимо этого, IKE позволяет производить изменение ключа для уже установленного соединения, что значительно повышает конфиденциальность передаваемой информации.

Помимо этого, IKE позволяет производить изменение ключа для уже установленного соединения, что значительно повышает конфиденциальность передаваемой информации.

Как построить VPN

Существуют различные варианты построения VPN. При выборе решения требуется учитывать факторы производительности средств построения VPN. Например, если маршрутизатор и так работает на пределе мощности своего процессора, то добавление туннелей VPN и применение шифрования/дешифрования информации могут остановить работу всей сети из-за того, что этот маршрутизатор не будет справляться с простым трафиком, не говоря уже о VPN.

Опыт показывает, что для построения VPN лучше всего использовать специализированное оборудование,

однако если имеется ограничение в средствах, то можно обратить внимание на чисто программное решение.

Рассмотрим некоторые варианты построения VPN.

1.VPN на базе брандмауэров

Брандмауэры большинства производителей поддерживают туннелирование и шифрование данных. Все подобные продукты основаны на том, что если уж трафик проходит через брандмауэр, то почему бы его заодно не зашифровать. К программному обеспечению собственно брандмауэра добавляется модуль шифрования. Недостатком данного метода можно назвать зависимость производительности от аппаратного обеспечения, на котором работает брандмауэр. При использовании брандмауэров на базе ПК надо помнить, что подобное решение можно применять только для небольших сетей с небольшим объемом передаваемой информации.

Все подобные продукты основаны на том, что если уж трафик проходит через брандмауэр, то почему бы его заодно не зашифровать. К программному обеспечению собственно брандмауэра добавляется модуль шифрования. Недостатком данного метода можно назвать зависимость производительности от аппаратного обеспечения, на котором работает брандмауэр. При использовании брандмауэров на базе ПК надо помнить, что подобное решение можно применять только для небольших сетей с небольшим объемом передаваемой информации.

| Рис.2. VPN на базе брандмауэра. |

В качестве примера решения на базе брандмауэров можно назвать FireWall-1 компании Check Point Software Technologies. FairWall-1 использует для построения VPN стандартный подход на базе IPSec. Трафик, приходящий в брандмауэр, дешифруется, после чего к нему применяются стандартные правила управления доступом. FireWall-1 работает под управлением операционных систем Solaris и Windows NT 4.0.

FireWall-1 работает под управлением операционных систем Solaris и Windows NT 4.0.

Другим способом построения VPN является применение для создания защищенных каналов маршрутизаторов. Так как вся информация, исходящая из локальной сети, проходит через маршрутизатор, то целесообразно возложить на этот маршрутизатор и задачи шифрования.

Ярким примером оборудования для построения VPN на маршрутизаторах является оборудование компании Cisco Systems. Начиная с версии программного обеспечения IOS 11.3(3)T маршрутизаторы Cisco поддерживают протоколы L2TP и IPSec. Помимо простого шифрования проходящей информации Cisco поддерживает и другие функции VPN, такие как идентификация при установлении туннельного соединения и обмен ключами.

Рис.3. VPN на базе маршрутизаторов. |

Для построения VPN Cisco использует туннелирование с шифрованием любого IP-потока. При этом туннель может быть установлен, основываясь на адресах источника и приемника, номера порта TCP(UDP) и указанного качества сервиса (QoS).

Для повышения производительности маршрутизатора может быть использован дополнительный модуль шифрования ESA (Encryption Service Adapter).

Кроме того, компания Cisco System выпустила специализированное устройство для VPN, которое так и называется Cisco 1720 VPN Access Router (Маршрутизатор Доступа к VPN), предназначенное для установки в компаниях малого и среднего размера, а также в в отделениях крупных организаций.

3. VPN на базе программного обеспечения

Следующим подходом к построению VPN являются чисто программные решения. При реализации такого решения используется специализированное программное обеспечение, которое работает на выделенном компьютере и в большинстве случаев выполняет роль proxy-сервера. Компьютер с таким программным обеспечением может быть расположен за брандмауэром.

Компьютер с таким программным обеспечением может быть расположен за брандмауэром.

| Рис.4. VPN на базе программного обеспечения. |

В качестве примера такого решения можно выступает программное обеспечение AltaVista Tunnel 97 компании Digital. При использовании данного ПО клиент подключается к серверу Tunnel 97, аутентифицируется на нем и обменивается ключами. Шифрация производится на базе 56 или 128 битных ключей Rivest-Cipher 4, полученных в процессе установления соединения. Далее, зашифрованные пакеты инкапсулируются в другие IP-пакеты, которые в свою очередь отправляются на сервер. В ходе работы Tunnel 97 осуществляет проверку целостности данных по алгоритму MD5. Кроме того, данное ПО каждые 30 минут генерирует новые ключи, что значительно повышает защищенность соединения.

Положительными качествами AltaVista Tunnel 97 являются простота установки и удобство управления. Минусами данной системы можно считать нестандартную архитектуру (собственный алгоритм обмена ключами) и низкую производительность.

4. VPN на базе сетевой ОС

Решения на базе сетевой ОС мы рассмотрим на примере системы Windows NT компании Microsoft. Для создания VPN Microsoft использует протокол PPTP, который интегрирован в систему Windows NT. Данное решение очень привлекательно для организаций использующих Windows в качестве корпоративной операционной системы. Необходимо отметить, что стоимость такого решения значительно ниже стоимости прочих решений. В работе VPN на базе Windows NT используется база пользователей NT, хранящаяся на Primary Domain Controller (PDC). При подключении к PPTP-серверу пользователь аутентифицируется по протоколам PAP, CHAP или MS-CHAP. Передаваемые пакеты инкапсулируются в пакеты GRE/PPTP. Для шифрования пакетов используется нестандартный протокол от Microsoft Point-to-Point Encryption c 40 или 128 битным ключом, получаемым в момент установки соединения. Недостатками данной системы являются отсутствие проверки целостности данных и невозможность смены ключей во время соединения. Положительными моментами являются легкость интеграции с Windows и низкая стоимость.

Недостатками данной системы являются отсутствие проверки целостности данных и невозможность смены ключей во время соединения. Положительными моментами являются легкость интеграции с Windows и низкая стоимость.

Вариант построения VPN на специальных устройствах может быть использован в сетях, требующих высокой производительности. Примером такого решения служит продукт cIPro-VPN компании Radguard

| Рис.5. VPN на базе аппаратных средств |

Данный продукт использует аппаратное шифрование передаваемой информации, способное пропускать поток в 100 Мбит/с. cIPro-VPN поддерживает протокол IPSec и механизм управления ключами ISAKMP/Oakley. Помимо прочего, данное устройство поддерживает средства трансляции сетевых адресов и может быть дополнено специальной платой, добавляющей функции брандмауэра

Проблемы в VPN

Основной проблемой сетей VPN является отсутствие устоявшихся стандартов аутентификации и обмена шифрованной информацией.

Эти стандарты все еще находятся в процессе разработки и потому продукты различных производителей не могут устанавливать VPN-соединения и автоматически обмениваться ключами. Данная проблема влечет за собой замедление распространения VPN, так как трудно заставить различные компании пользоваться продукцией одного производителя, а потому затруднен процесс объединения сетей компаний-партнеров в, так называемые, extranet-сети.Как можно заметить из вышесказанного, продукты построения VPN могут оказаться узким местом в сети.

Это происходит из-за того, что для поддержки множества соединений и шифрования информации, передаваемой по этим соединениям, требуется высокая производительность используемого оборудования (и/или программного обеспечения). Это является еще одним проблемным моментом в построении VPN.Еще одним уязвимым местом VPN можно считать отсутствие единых, надежных способов управления такими сетями, что может стать кошмаром для сетевых администраторов.

И, наконец, отсутствие (или слабое развитие) механизмов обеспечения качества сервиса в сети Internet является проблемой построения сетей VPN,

требующих для некоторых приложений гарантированной доставки информации за ограниченное время.

Что ждать в будущем

Чего же можно ожидать в плане развития технологий VPN в будущем? Без всякого сомнения, будет выработан и утвержден единый стандарт построения подобных сетей. Скорее всего, основой этого стандарта будет, уже зарекомендовавший себя протокол IPSec. Далее, производители сконцентрируются на повышении производительности своих продуктов и на создании удобных средств управления VPN.

Скорее всего, развитие средств построения VPN будет идти в направлении VPN на базе маршрутизаторов, так как данное решение сочетает в себе достаточно высокую производительность, интеграцию VPN и маршрутизации в одном устройстве. Однако, будут развиваться и недорогие решения на базе сетевых ОС для небольших организаций.

В заключение, надо сказать, что, несмотря на то, что технология VPN еще очень молода, ее ожидает большое будущее.

Источник: www.itelltd.kiev.ua

Как подключить роутер к интранет? | Роутеры (маршрутизаторы) | Блог

Чаще всего роутер используется для организации беспроводного подключения к Интернету. Здесь все достаточно просто даже для тех, кто совершенно не разбирается в принципах построения сетей. Но порой возникает необходимость подключить роутер не только к Интернету, но и к другой локальной сети (общедомовой или корпоративной). И здесь придется немного поразбираться.

Что такое интранет?

Если просто, то интранет — это Интернет «для своих». То есть, сеть, построенная по принципам «большого Интернета», но доступ в которую имеет ограниченное количество пользователей.

Примерами интранетов являются домовые сети, внутренние сети провайдеров, корпоративные сети.

Интранет удобен для обмена внутренней информацией, общения с коллегами или соседями, размещения целевых объявлений и т. п.

п.

Кроме того, скорость получения данных из интранета высока, а доступ к его ресурсам может быть абсолютно бесплатным, что делает такие сети весьма популярной средой для обмена объемными файлами — видеоконтентом, музыкой и т.п.

Подключение напрямую к роутеру интранета

Способ подключения зависит от того, каким образом новый роутер должен выходить в Интернет — через роутер интранета или каким другим способом.

В первом случае вам потребуется воспользоваться методом lan-to-lan — то есть, подключить новый роутер через разъем LAN к одному из свободных аналогичных разъемов роутера интранета. При этом надо отключить DHCP на новом роутере и задать ему статический IP-адрес в той же подсети, что и у роутера интранета, но отличающийся от него последней цифрой.

После этого все устройства, подключенные к новому роутеру, окажутся в той же сети, что и клиенты интранета, доступ в Интернет будет производиться через роутер интранета.

Если же новый роутер имеет отдельную сеть и самостоятельное подключение к Интернету, понадобится определить дополнительный шлюз, иначе роутер, видя «чужой» адрес, отправит запрос на шлюз Интернета, где, разумеется, искомого ресурса нет.

Для этого надо создать статический маршрут к ресурсам интранета, т.е. явно указать, на какой шлюз следует перенаправлять запросы для некоторых адресов.

Допустим, адреса интранета расположены в пространстве 10.0.0.1–10.0.255.255, а роутер интранета в новой сети имеет локальный IP-адрес 192.168.0.2. В этом случае параметры маршрута будут следующими:

Подключение к интранету через интернет

Все становится сложнее, если подключиться к локальной сети нужно через Интернет. Роутер локальной сети должен быть в полном вашем распоряжении, а локальная сеть должна иметь выход в Интернет (желательно с «белым» IP-адресом).

Самый простой способ, реализуемый на большинстве роутеров — проброс портов. Как это сделать, написано здесь, там же можно прочитать про «цвета» IP-адресов и про подключение отдельного клиента к локальной сети через Интернет.

Минус проброса портов в том, что он дает возможность получить доступ только к отдельным ресурсам сети. Если в ней есть два файловых сервера, адрес можно пробросить только на один из них. Можно, конечно, открыть удаленный доступ к роутеру и, перед подключением к ресурсу, пробрасывать порт на нужный компьютер в сети. Но удобным такой способ не назовешь и полноценного доступа к локальной сети, когда вы видите на экране весь список компьютеров рабочей группы, он не заменит.

Если в ней есть два файловых сервера, адрес можно пробросить только на один из них. Можно, конечно, открыть удаленный доступ к роутеру и, перед подключением к ресурсу, пробрасывать порт на нужный компьютер в сети. Но удобным такой способ не назовешь и полноценного доступа к локальной сети, когда вы видите на экране весь список компьютеров рабочей группы, он не заменит.

Решением проблемы является VPN-туннель:

VPN-туннель — это защищенное соединение типа «сеть–сеть» поверх другой сети с помощью технологий VPN (Virtual Private Network — «виртуальная частная сеть»). При таком соединении пользователи одной сети имеют полный доступ к ресурсам другой так, словно они находятся в одной локальной сети.

Как настроить VPN-туннель? Во-первых, роутер должен иметь поддержку этой технологии, а есть она далеко не во всех роутерах. В некоторых моделях по умолчанию поддержка VPN отсутствует, но ее можно установить дополнительно — такой механизм реализован в роутерах Keenetic.

Впрочем, можно использовать альтернативную прошивку, например, DD-wrt или OpenWrt, но для их использования вам потребуются некоторые специфические навыки и хорошие знания в сетевых технологиях.

Если раздел «PPTP VPN» или «VPN-сервер» есть в меню роутера, этого еще недостаточно — нужен «белый» или «серый» IP-адрес с обеих сторон. Причем со стороны сервера нужен именно «белый», и, если он там все же «серый», потребуется настроить службу DDNS (как это сделать, тоже написано здесь).

Сама настройка туннеля — если все условия соблюдены — особой сложности не представляет. На стороне сервера следует задать диапазон адресов, с которых будет возможен доступ к сети, логин/пароль, ну и запустить сервер.

На стороне клиента надо будет настроить PPTP-соединение с сервером, указав его IP-адрес или доменное имя, логин и пароль.

Как Работают виртуальные частные сети

Содержание

Введение

Предварительные условия

Требования

Используемые компоненты

Условные обозначения

Общие сведения

Особенности VPN

Аналогия: каждая ЛВС как остров

Технологии VPN

Продукты для VPN

Дополнительные сведения

Данный документ охватывает основы виртуальных частных сетей (VPN), а именно: основные компоненты, технологии VPN, туннелирование и безопасность VPN.

Требования

Для этого документа отсутствуют особые требования.

Используемые компоненты

Настоящий документ не имеет жесткой привязки к каким-либо конкретным версиям программного обеспечения и оборудования.

Условные обозначения

Дополнительные сведения об условных обозначениях см. в документе Условные обозначения технических терминов Cisco.

За последние пару десятилетий в мире многое изменилось. Вместо простых деловых отношений с местными или региональными филиалами, многие компании сейчас вынуждены думать о глобальных рынках и логистике. Филиалы многих компаний распределены по всей стране и даже по всему миру. Однако все компании нуждаются в одном: способе поддержания быстрого, безопасного и надежного обмена информацией, независимо от местонахождения своих офисов.

До недавнего времени надежная связь означала использование выделенных линий для поддержания глобальной сети (WAN). Выделенные линии от цифровой сети связи с комплексными услугами (ISDN, поддерживает передачу данных со скоростью 144 кбит/с) до оптоволоконной линии связи Optical Carrier-3 (OC3, поддерживает передачу данных со скоростью 155 мбит/с) предоставляют компаниям способ расширения своих частных сетей за пределы своего географического региона. WAN имеет очевидные преимущества по сравнению с сетью общего пользования, например Интернетом, в отношении надежности, быстродействия и безопасности; однако поддержание WAN, особенно при использовании выделенных линий, может оказаться очень дорогостоящим (как правило стоимость зависит от расстояния между филиалами). Кроме того, выделенные линии не являются эффективным решением для организаций, сотрудники которых большую часть времени проводят в разъездах (например маркетинговый персонал) и часто могут испытывать потребность в удаленном подключении к корпоративной сети для доступа к конфиденциальным данным.

WAN имеет очевидные преимущества по сравнению с сетью общего пользования, например Интернетом, в отношении надежности, быстродействия и безопасности; однако поддержание WAN, особенно при использовании выделенных линий, может оказаться очень дорогостоящим (как правило стоимость зависит от расстояния между филиалами). Кроме того, выделенные линии не являются эффективным решением для организаций, сотрудники которых большую часть времени проводят в разъездах (например маркетинговый персонал) и часто могут испытывать потребность в удаленном подключении к корпоративной сети для доступа к конфиденциальным данным.

По мере распространения Интернета организации обратились к этой общедоступной сети как средству расширения своих собственных сетей. Сначала появились интрасети, спроектированные на основе узлов, для использования только сотрудниками компании. Теперь многие компании создают свои собственные виртуальные частные сети (VPN) для удовлетворения потребностей удаленных сотрудников и региональных отделений.

Типичная VPN может состоять из главной локальной сети (LAN), находящейся в главном офисе компании, других LAN, находящихся в удаленных офисах или производственных филиалах, и отдельных пользователей, подключающихся к сети на своем месте.

VPN — это частная сеть, использующая сеть общего пользования (как правило Интернет) для обмена данными между удаленными узлами и пользователями. Вместо использования специального реального соединения, например выделенной линии, VPN использует «виртуальные» соединения, маршрутизируемые через Интернет из частной сети компании к удаленному узлу или сотруднику.

Существуют сети VPN двух общих типов.

Удаленный доступ—Также называется виртуальной частной сетью удаленного доступа (VPDN), это соединение между пользователем и LAN, используемое компанией, сотрудникам которой требуется подключение к частной сети из различных удаленных мест. Как правило, корпорация при создании большой сети VPN удаленного доступа в некоторой форме предоставляет своим пользователям учетную запись удаленного подключения через Интернет с помощью поставщика услуг Интернета.

После этого удаленные пользователи могут набрать номер 1-800 для выхода в Интернет и использовать свое клиентское ПО VPN для доступа к корпоративной сети. Наглядным примером компании, нуждающейся в сети VPN удаленного доступа, может служить большая фирма, в штате которой сотни торговых агентов, находящихся в разных местах. Сети VPN удаленного доступа обеспечивают безопасное соединение с шифрованием между частной сетью компании и удаленными пользователями через стороннего поставщика услуг.

После этого удаленные пользователи могут набрать номер 1-800 для выхода в Интернет и использовать свое клиентское ПО VPN для доступа к корпоративной сети. Наглядным примером компании, нуждающейся в сети VPN удаленного доступа, может служить большая фирма, в штате которой сотни торговых агентов, находящихся в разных местах. Сети VPN удаленного доступа обеспечивают безопасное соединение с шифрованием между частной сетью компании и удаленными пользователями через стороннего поставщика услуг.Сеть-сеть—Используя специализированное оборудование и крупномасштабное шифрование, компания может объединить множество фиксированных узлов через сеть общего пользования, например Интернет. Каждому узлу требуется только локальное подключение к той же общедоступной сети — это позволяет не тратить средства на протяженные частные выделенные линии. Сети VLAN типа «сеть-сеть» можно еще разделить на интрасети и экстрасети. Сеть VLAN типа «сеть-сеть», проложенную между офисами одной компании, называют интрасетью VPN, а проложенную для соединения компании со своим партнером или клиентом, называют экстрасетью VPN.

Эффективно спроектированная сеть VLAN может обеспечить компании значительные преимущества. Например:

Расширение взаимодействия между различными географическими регионами

Уменьшение эксплуатационных расходов по сравнению с традиционными WAN

Сокращение транзитного времени и дорожных расходов для удаленных пользователей

Повышение производительности

Упрощение топологии сети

Обеспечение возможности взаимодействия через глобальную сеть

Обеспечение поддержки удаленных сотрудников

Более быстрая отдача на инвестиции (ROI) по сравнению с традиционной WAN

Возможности, которые должна предоставлять эффективно спроектированная VPN Сеть VPN должна обладать следующим:

Безопасность

Надежность

Масштабируемость

Управление сетью

Управление политиками

Представьте, что вы живете на острове посреди огромного океана. Вокруг вас разбросаны тысячи других островов, одни из них находятся ближе другие дальше. Обычный способ перемещения — это воспользоваться переправой между вашим островом и тем островом, куда нужно попасть. Перемещение переправой означает, что у вас практически отсутствует секретность. Все что вы делаете может увидеть кто-либо другой.

Вокруг вас разбросаны тысячи других островов, одни из них находятся ближе другие дальше. Обычный способ перемещения — это воспользоваться переправой между вашим островом и тем островом, куда нужно попасть. Перемещение переправой означает, что у вас практически отсутствует секретность. Все что вы делаете может увидеть кто-либо другой.

Проведем следующую аналогию: каждый остров представляет частную LAN, а океан — это Интернет. Перемещение переправой аналогично подключению к веб-серверу или другому устройству через Интернет. Вы не контролируете провода и маршрутизаторы, составляющие Интернет, это подобно отсутствию контроля над другими людьми, находящимися на средстве переправы. Это оставляет вас беззащитным перед проблемами с безопасностью при попытке установить соединение между двумя частными сетями, используя общий ресурс.

Ваш остров решает навести мост с другим островом, чтобы появился более легкий, безопасный и прямой путь для перемещения людей между островами. Наведение и содержание моста — дорогостоящая процедура, даже если эти острова находятся на очень близком расстоянии один от другого. Однако потребность в надежном и безопасном пути настолько велика, что вы решаетесь на этот шаг. Ваш остров хотел бы соединиться со вторым островом, который находится гораздо дальше первого, но вы решаете, что это слишком дорого.

Однако потребность в надежном и безопасном пути настолько велика, что вы решаетесь на этот шаг. Ваш остров хотел бы соединиться со вторым островом, который находится гораздо дальше первого, но вы решаете, что это слишком дорого.

Возникновение такой ситуации очень вероятно при использовании выделенной линии. Мосты (выделенные линии) отделены от океана (Интернет) и при этом они способны соединять острова (LAN). Многие компании выбрали этот путь из-за потребности в безопасной и надежной связи между своими удаленными офисами. Однако, если офисы находятся на очень большом расстоянии один от другого, стоимость может оказаться чрезмерно высокой — это подобно ситуации, когда нужно возводить очень длинный мост.

Какое место VPN занимает в этой аналогии? Каждому обитателю таких островов можно предоставить свою собственную небольшую подводную лодку, обладающую следующими свойствами.

Быстрота.

Легкое управление в нужном направлении.

Полная невидимость для остальных средств переправы и подводных лодок.

Надежность.

После приобретения первой подводной лодки, стоимость приобретения дополнительных субмарин становится небольшой.

Хотя они плавают в океане вместе с остальными лодками, обитатели двух островов могут перемещаться туда и обратно в любое время, сохраняя секретность и безопасность. Именно в этом и заключается сущность функционирования VPN. Каждый удаленный пользователь вашей сети может взаимодействовать безопасным и надежным способом, используя Интернет в качестве среды для подключения к частной LAN. VPN гораздо легче расширяется добавлением новых пользователей и различных расположений чем выделенная линия. На самом деле, масштабируемость — это основное преимущество VPN в сравнении с типичными выделенными линиями. В отличие от выделенных линий, где стоимость возрастает прямо пропорционально протяженности соединения, географическое расположение каждого офиса имеет меньшее значение при создании VPN.

В эффективно спроектированной VPN используются несколько методов обеспечения безопасности соединения и данных.

Секретность данных — Вероятно, это наиболее важная особенность любой реализации VPN. Поскольку ваши личные данные передаются через сеть общего пользования, секретность данных крайне необходима и может быть обеспечена шифрованием этих данных. Этот процесс подразумевает шифрование всех данных, отправляемых одним компьютером другому в такой форме, что только другой компьютер способен будет их расшифровать.

Большинство сетей VPN используют один из следующих протоколов для шифрования.

IPsec — Набор протоколов (IPsec) для обеспечения защиты данных, передаваемых по межсетевому протоколу IP, предоставляет средства повышения безопасности, такие как алгоритмы более устойчивого шифрования и более полную аутентификацию. IPsec имеет два режима шифрования: транспортный и туннельный. В туннельном режиме шифруются заголовок и полезные данные каждого пакета, а в транспортном — только полезные данные. Преимуществами этого протокола могут воспользоваться только системы, совместимые с IPsec.

Кроме того все устройства должны использовать один общий ключ или сертификат и иметь сходным образом настроенные политики безопасности.

Кроме того все устройства должны использовать один общий ключ или сертификат и иметь сходным образом настроенные политики безопасности.Пользователям сети VPN удаленного доступа некоторые пакеты ПО сторонних разработчиков обеспечивают подключение и шифрование на ПК пользователей. IPsec поддерживает шифрование с 56-битным ключом (DES) или с 168-битным ключом (тройной DES).

PPTP/MPPE — Протокол туннелирования между узлами (PPTP) был создан консорциумом PPTP Forum таких компаний как US Robotics, Microsoft, 3COM, Ascend и ECI Telematics. PPTP поддерживает многопротокольные VPN с шифрованием 40-битным и 128-битным ключом, используя протокол шифрования данных от Microsoft (MPPE). Важно помнить, что протокол PPTP сам по себе не обеспечивает шифрование данных.

L2TP/IPsec — Как правило, его называют протоколом L2TP через IPsec. Он обеспечивает безопасность протокола IPsec при туннелировании по сетевому протоколу туннелирования канального уровня (L2TP).

L2TP — это продукт совместной работы членов PPTP forum, Cisco и инженерной группы по развитию Интернета (IETF). Используется, главным образом, для сетей VPN удаленного доступа с ОС Windows 2000, поскольку ОС Windows 2000 предоставляет собственного клиента IPsec и L2TP. Поставщик услуг Интернета также обеспечивает подключения L2TP для удаленных пользователей, а затем шифрует этот трафик с помощью IPsec между своей точкой доступа и сервером сети удаленного офиса.

L2TP — это продукт совместной работы членов PPTP forum, Cisco и инженерной группы по развитию Интернета (IETF). Используется, главным образом, для сетей VPN удаленного доступа с ОС Windows 2000, поскольку ОС Windows 2000 предоставляет собственного клиента IPsec и L2TP. Поставщик услуг Интернета также обеспечивает подключения L2TP для удаленных пользователей, а затем шифрует этот трафик с помощью IPsec между своей точкой доступа и сервером сети удаленного офиса.

Целостность данных — При том, что очень важно осуществлять шифрование данных при передаче через сеть общего пользования, не менее важно проверять их неизменность в процессе передачи. Например, IPsec имеет механизм гарантирования того, что зашифрованная часть пакета или пакет целиком (заголовок и данные) не были изменены. В случае обнаружения изменения, пакет отбрасывается. Целостность данных также может включать аутентификацию удаленного узла.

Аутентификация источника данных — Очень важно проверять удостоверение источника отправленных данных.

Это обязательно для защиты от целого ряда атак, использующих подделку удостоверения отправителя.

Это обязательно для защиты от целого ряда атак, использующих подделку удостоверения отправителя.Защита от повторений пакетов — Это способность обнаруживать и отбрасывать повторно передаваемые пакеты, которая помогает предотвратить спуфинг.

Туннелирование данных/конфиденциальность потока трафика — Туннелирование — это процесс инкапсуляции целого пакета внутрь другого пакета и отправка его по сети. Туннелирование данных полезно в случаях, когда желательно скрывать удостоверение устройства, являющегося источником трафика. Например, одно устройство, использующее IPsec, инкапсулирует трафик, принадлежащий нескольким узлам, расположенным после него, и добавляет свой собственный заголовок в верхнюю часть имеющихся пакетов. Шифрованием исходного пакета и заголовка (и маршрутизацией пакета на основании дополнительного заголовка 3-го уровня, добавленного в верхнюю часть), устройство туннелирования эффективно скрывает фактический источник пакета.

Только доверенный узел способен определить действительный источник после отделения дополнительного заголовка и расшифровки исходного заголовка. Как отмечено в документе RFC 2401 , «…раскрытие внешних характеристик связи также может стать проблемой при определенных обстоятельствах. Конфиденциальность потока трафика — это сервис, который призван решать упомянутую выше проблему путем маскирования адресов источника и назначения, длины сообщения и активности информационного обмена. В контексте IPsec использование ESP в туннельном режиме, особенно на шлюзе безопасности, может обеспечить некоторый уровень конфиденциальности потока трафика.»

Только доверенный узел способен определить действительный источник после отделения дополнительного заголовка и расшифровки исходного заголовка. Как отмечено в документе RFC 2401 , «…раскрытие внешних характеристик связи также может стать проблемой при определенных обстоятельствах. Конфиденциальность потока трафика — это сервис, который призван решать упомянутую выше проблему путем маскирования адресов источника и назначения, длины сообщения и активности информационного обмена. В контексте IPsec использование ESP в туннельном режиме, особенно на шлюзе безопасности, может обеспечить некоторый уровень конфиденциальности потока трафика.»Все перечисленные здесь протоколы шифрования также используют туннелирование как средство передачи шифрованных данных через сеть общего пользования. Важно понимать, что туннелирование само по себе не обеспечивает безопасность данных. Исходный пакет просто инкапсулируется внутри другого протокола и, по-прежнему, может быть виден с помощью устройства захвата пакетов, если не зашифрован.

Однако это уже упомянуто здесь, поскольку является неотъемлемой частью функционирования VPN.

Однако это уже упомянуто здесь, поскольку является неотъемлемой частью функционирования VPN.Для туннелирования требуются три разных протокола.

Протокол Passenger — Передаваемые исходные данные (IPX, NetBeui, IP).

Протокол инкапсуляции — Протокол (GRE, IPsec, L2F, PPTP, L2TP) инкапсулирующий исходные данные.

Транспортный протокол — Протокол, используемый сетью, через которую передаются данные.

Исходный пакет (протокол Passenger) инкапсулируется внутри протокола инкапсуляции, который затем помещается внутрь заголовка транспортного протокола (обычно IP) для передачи через сеть общего пользования. Обратите внимание, что протокол инкапсуляции также во многих случаях осуществляет шифрование данных. Такие протоколы как IPX и NetBeui, которые обычно не передаются через Интернет, можно надежно и безопасно передавать.

Для VLAN типа «сеть-сеть» протоколом инкапсуляции служит как правило IPsec или протокол туннелирования сетевых пакетов (GRE).

GRE содержит сведения о типе инкапсулируемого пакета и данные о соединении между клиентом и сервером.

GRE содержит сведения о типе инкапсулируемого пакета и данные о соединении между клиентом и сервером.Для сетей VPN удаленного доступа туннелирование, как правило, осуществляются с помощью протокола точка-точка (PPP). Часть стека TCP/IP, PPP является транспортом для других протоколов IP при обмене данными через сеть между узлом и удаленной системой. Туннелирование PPP будет использовать один из следующих протоколов: PPTP, L2TP или протокол эстафетной передачи на втором уровне Cisco (Layer 2 Forwarding, L2F).

AAA — Протокол AAA (аутентификации, авторизации и учета) используется для более безопасного доступа в среде VPN удаленного доступа. Без аутентификации пользователя любое лицо, имеющее доступ к ноутбуку или ПК с предварительно настроенным ПО клиента VPN может установить безопасное подключение к удаленной сети. Однако при использовании аутентификации пользователя, чтобы установить соединение требуется ввести действительные пароль и имя пользователя.

Пароли и имена пользователя могут храниться в самом оконечном устройстве VPN или на внешнем сервере ААА, который может обеспечивать аутентификацию для целого ряда баз данных, например Windows NT, Novell, LDAP и др.

Пароли и имена пользователя могут храниться в самом оконечном устройстве VPN или на внешнем сервере ААА, который может обеспечивать аутентификацию для целого ряда баз данных, например Windows NT, Novell, LDAP и др.Когда запрос установки туннеля исходит от удаленного клиента, устройство VPN запрашивает пароль и имя пользователя. Затем эти данные могут пройти аутентификацию локально или будут отправлены внешнему серверу ААА, который проверит:

Удостоверение пользователя (Аутентификация)

Права пользователя (Авторизация)

Фактические действия пользователя (Учет)

Данные учета особенно полезны для отслеживания действий клиента с целью аудита безопасности, биллинга или составления отчетности.

Неподдельность — Очень полезная функция при передаче определенных данных, например относящихся к финансовым операциям. Она полезна для предотвращения ситуаций, когда одна сторона отказывается признавать участие в операции.

Почти аналогично тому, как банк требует поставить подпись прежде чем заплатить по чеку, неподдельность функционирует путем присоединения цифровой подписи к отправляемому сообщению, исключая возможность отказа отправителя от участия в операции.

Почти аналогично тому, как банк требует поставить подпись прежде чем заплатить по чеку, неподдельность функционирует путем присоединения цифровой подписи к отправляемому сообщению, исключая возможность отказа отправителя от участия в операции.

Существует целый ряд протоколов, которые можно использовать для создания решения VPN. Все эти протоколы предоставляют некоторый поднабор сервисов, перечисленных в данном документе. Выбор протокола определяется желаемым набором сервисов. Например, одна организация может быть удовлетворена передачей данных открытым текстом, но очень заинтересована в сохранении их целостности, тогда как для другой организации исключительно важным является сохранение конфиденциальности данных. В этом случае их выбор протоколов может отличаться. Дополнительную информацию о доступных протоколах и их сравнительных достоинствах см. в Выбор подходящего VPN-решения

В зависимости от типа VPN (удаленный доступ или «сеть-сеть») потребуются определенные компоненты для создания VPN. К ним относятся:

Клиентское ПО настольной системы для каждого удаленного пользователя

Специализированное оборудование, например концентратор Cisco VPN Concentrator или брандмауэр Cisco Secure PIX Firewall

Специализированный VPN-сервер для служб удаленного доступа

Сервер доступа к сети (NAS), используемый поставщиком услуг для доступа удаленных пользователей к виртуальной частной сети (VPN)

Центр управления политиками и частной сетью

Поскольку нет общепринятого стандарта для реализации VPN, многие компании разрабатывают собственные решения «под ключ». Например, Cisco предлагает несколько решений VPN, включая:

Концентратор VPN Concentrator — Используя самые передовые существующие методы аутентификации и шифрования, концентраторы Cisco VPN сконструированы специально для создания VPN удаленного доступа и типа «сеть-сеть» и являются оптимальным решением для развертывания, когда требуется одно устройство для работы с очень большим числом VPN-туннелей. VPN Concentrator специально разработан, чтобы удовлетворить потребность в специализированном устройстве для VPN удаленного доступа. Эти концентраторы обеспечивают высокую доступность, производительность и масштабируемость и включают компоненты, называемые модулями Scalable Encryption Processing (SEP), которые позволяют пользователям легко повышать производительность и пропускную способность. Эти концентраторы предлагаются в моделях, подходящих как небольшим компаниям с числом удаленных пользователей не более 100, так и крупным коммерческим организациям с числом удаленных пользователей до 10000 одновременно работающих в сети.

Маршрутизатор с поддержкой VPN и оптимизированный для VPN — Все маршрутизаторы Cisco, на которых выполняется ПО Cisco IOS®, поддерживают сети IPsec VPN. Единственное требование состоит в том, что на маршрутизаторе должен выполняться образ ПО Cisco IOS с соответствующим набором функций. Решение VPN Cisco IOS полностью поддерживает удаленный доступ, требования сети VPN к интрасети и экстрасети. Это означает, что маршрутизаторы Cisco эффективно работают как при подключении к удаленному узлу, на котором выполняется ПО клиента VPN, так и при подключении к другому устройству VPN, например маршрутизатору, брандмауэру PIX Firewall или концентратору VPN Concentrator. Маршрутизаторы с поддержкой VPN подходят для сетей VPN с умеренными требованиями к шифрованию и туннелированию и предоставляют сервисы VPN полностью через функции ПО Cisco IOS. К маршрутизаторам с поддержкой VPN относятся модели Cisco серий 1000, 1600, 2500, 4000, 4500 и 4700.

Маршрутизаторы Cisco оптимизированные для VPN обеспечивают масштабируемость, маршрутизацию, безопасность и качество обслуживания (QoS). Маршрутизаторы функционируют на основе ПО Cisco IOS, при этом имеется подходящее устройство для каждой ситуации: от решения доступа для SOHO через центральный сервер объединения VPN до решений для крупных коммерческих организаций. Маршрутизаторы, оптимизированные для VPN, сконструированы для удовлетворения высоких требований к шифрованию и туннелированию и часто используют дополнительные устройства, например криптоплаты, чтобы обеспечить высокую производительность. К маршрутизаторам оптимизированным для VPN относятся модели Cisco серий 800, 1700, 2600, 3600, 7200 и 7500.

Брандмауэр Cisco Secure PIX Firewall — Брандмауэр Private Internet eXchange (PIX) сочетает динамическую трансляцию сетевых адресов, прокси-сервер, фильтрацию пакетов, брандмауэр и возможности VPN в одном устройстве. Вместо использования ПО Cisco IOS, это устройство имеет высоко рациональную ОС, в которой вместо способности работать со множеством протоколов реализована высокая отказоустойчивость и производительность за счет сосредоточенности на протоколе IP. Как и маршрутизаторы Cisco, все модели брандмауэра PIX поддерживают IPsec VPN. Все что требуется для включения функции VPN — это удовлетворение требований лицензирования.

Клиенты Cisco VPN — Компания Cisco предлагает аппаратные и программные клиенты VPN. Клиент Cisco VPN (ПО) поставляется вместе с концентратором Cisco VPN серии 3000 без дополнительной платы. Этот программный клиент можно установить на узле, используемом для безопасного подключения к концентратору центрального узла (или к любому другому устройству VPN, например маршрутизатору или брандмауэру). Аппаратный клиент VPN 3002 — это еще один способ развертывания программного клиента VPN на каждом ПК, обеспечивающий связность VPN для целого ряда устройств.

Выбор устройства для создания решения VPN в итоге определяется задачей проектирования и зависит от целого ряда факторов, включая требуемую пропускную способность и количество пользователей. Например, на удаленном узле с несколькими пользователями позади PIX 501 можно рассмотреть настройку имеющегося брандмауэра PIX в качестве конечной точки IPsec VPN при условии достаточности пропускной способности 3DES брандмауэра 501 (приблизительно 3 Мбит/с) и ограничения количества VPN узлов значением 5. С другой стороны на центральном узле, функционирующем в качестве конечной точки VPN для большого числа VPN-туннелей, целесообразным будет использование маршрутизатора, оптимизированного для VPN, или концентратора VPN. Выбор теперь зависит от типа («сеть-сеть» или удаленный доступ) и количества настроенных VPN-туннелей. Широкий перечень устройств Cisco, поддерживающих VPN, обеспечивает проектировщикам сети большую гибкость и высокую отказоустойчивость решения для удовлетворения потребности в каждом решении.

VPN, виртуальная частная сеть и HTTPS, уже необходимость

Какой VPN, HTTPS, зачем?

Мне скрывать нечего!

Но согласитесь, что нет такого расклада событий, когда бы Вы согласились чтобы Ваша переписка в социальных сетях, содержимое почтового ящика или данные от банковского счета стали достоянием широкой общественности.

Нет, конечно!

А поэтому применение криптографии VPN и HTTPS, вызвано не попытками скрыть от окружающих и государства по имени Россия, какие-то неблаговидные моменты деятельности, а насущной необходимостью обеспечить безопасность данных передаваемых по общим каналам связи.

Напомню…

.Всем известном законопроекте прописан механизм, как Роскомнадзор идентифицирует владельца информационного ресурса, через который распространяется средство обхода блокировки. Ему направляется требование «прекратить обеспечение использования сетей и программ» для обхода блокировок. В случае неподчинения этот сайт тоже попадает в список для блокировки и провайдеры обязаны ограничить доступ к нему в течение суток..

Сейчас все вокруг говорят про запрет VPN, но при этом не всегда пытаются объяснить, что это такое и зачем нужно.

А самое главное, почему их работу нельзя ограничить.

Что же такое VPN и для чего он вообще нужен?

VPN расшифровывается как Virtual Private Network, то есть виртуальная частная сеть. Что такое «частная», тоже вроде бы очевидно, типа, не публичная. Такая, в которой находится не черт его знает что, а только дозволенные узлы.

Если смотреть с пониманием дела, то именно эта составляющая VPN и является самой главной, так как она определяет ряд требований к «частности».

В компаниях, которые заботятся о собственной безопасностью, на всех используемых работниками устройствах принудительно включается обязательное использование VPN подключений.

Даже использование Интернета идет сквозь корпоративную сеть и под строгим надзором службы безопасности! И знайте, это правильно.

Какие задачи решаем с помощью такой сети?

Создание приватного тоннеля домой или в офис. На основе VPN создаются тоннели для доступа к Вашим частным ресурсам, т.к. данный протокол позволяет производить End-to-End шифрование.

Создание защищенного канала в незащищенной сети.

Предположим, Вы сидите в месте с точкой безплатногоWi-Fi, конецно захотите проверить почту с помощью внутренней Wi-Fi сети.

А Вы уверены в том, что Ваши данные никуда не уйдут? VPN позволяет создавать шифрованный канал в незащищенной сети, что практически предотвращает утечку Ваших данных.

Обход блокировок.

Данная задача является краеугольным камнем в вопросе «быть или не быть VPN в РФ» как там Гамлет долго до нас сказал- to be or not to be – конечно тогда и в помимо не было интернета. Однако, это словосочетание становится актуальным в современной России.

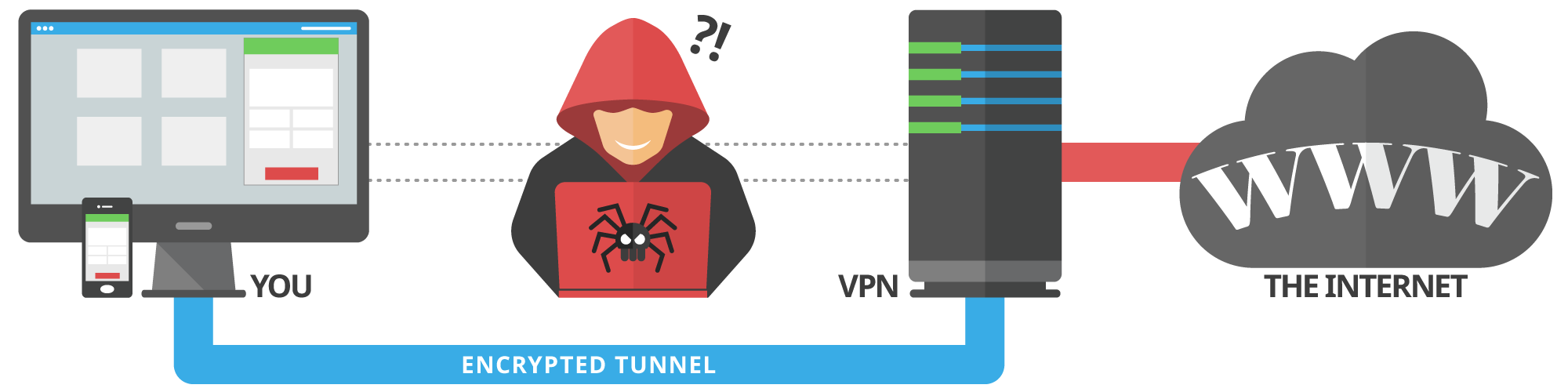

Теперь важно понять, как же работает эта приватная сеть. Ниже представлена упрощенная схема работы с VPN:

Как видно из данной схемы, изначально данные по защищенному каналу передаются на сервер приватной сети, который будет провоцировать соединение к серверу, который Вам требуется.

Тут важно отметить, что абоненты и сервер приватной сети изначально явно идентифицируют друг друга и обмениваются ключами безопасности.

Для чего используется протокол HTTPS?

Протокол HTTPS использует криптографию с открытым ключом для шифрования и подписывания сообщений.

Если говорить без заоблачной премудрости, то такая криптография работает с двумя ключами — один для шифрования сообщения, другой для дешифрования. Открытый ключ отправляется собеседнику, чтобы он мог шифровать сообщения для нас, приватный ключ мы никому не сообщаем. С его помощью мы дешифруем сообщения.

Сначала абонент должен удостовериться, что сервер является подлинным. Для этого существуют сертификаты безопасности. Если говорить совсем по-простому, то в сертификате указано, кто его выдал, кому и когда. А затем абонент обращается к серверу, который выдал сертификат и сверяет данные.

После процедуры идентификации нужно правильно обменяться ключами. Если Вы просто отправите их собеседнику, то Ваш открытый ключ могу перехватить (атака «человек посередине»), а затем отправлять Вам сообщения от лица Вашего собеседника.

Чтобы предотвратить данную атаку, используется алгоритм обмена ключами Диффи-Хеллмана. Этот алгоритм позволяет клиенту и серверу договориться по поводу общего секретного ключа, без необходимости передачи этого ключа по каналу связи.

Таким образом, абонент и сервер имеют общие ключи шифрования, которые известны только им, это как раз и называется End-to-End шифрованием. При таком шифровании зашифрованная информация передается напрямую получателю.

Помимо шифрования, абонент точно знает, что сервер подлинный. Сервер тоже может проверить, что абонент настоящий. Как правило, это делается в специализированных VPN (офисы, домашние сети и т.д.).

Например, Вы предварительно вводите свои логин и пароль или предоставляете отпечаток или слепок (fingerprint) ключа, который был выдан при регистрации и т.д. Эти нюансы связаны с конкретными реализациями VPN.

В результате, Вы получаете защищенную сеть, которой можно пользоваться без опасности утечек данных.

Нужна ли обычным людям защита подобного рода?

Думаю что да. Они могут планировать свою личную кампанию, обсуждать налоги, либо планировать действия о которых никому знать не надо.

Да хоть придумать новую продукцию, обсуждать рыночную стратегию или планировать захват контроля над конкурирующей фирмой. Либо же они могут жить в стране, которая не соблюдает право граждан на личную жизнь.

.Какова бы ни была причина, линии связи и данные должны быть личными, тайными и закрытыми от постороннего доступа..

Я бы так хотел, кто с этим не согласен? Но Вы это знайте и без меня.

Удачи, Друзья!

Распространите эту статью без промедления! СПАСИБО!

Как работают виртуальные частные сети

В этом документе рассматриваются основы VPN, такие как основные компоненты VPN, технологии, туннелирование и безопасность VPN.

Требования

Для этого документа нет особых требований.

Используемые компоненты

Этот документ не ограничивается конкретными версиями программного и аппаратного обеспечения.

Условные обозначения

См. Раздел Условные обозначения технических советов Cisco для получения дополнительной информации об условных обозначениях в документе.

Мир сильно изменился за последние пару десятилетий. Вместо того чтобы просто заниматься местными или региональными проблемами, многим компаниям теперь приходится думать о глобальных рынках и логистике. У многих компаний есть предприятия по всей стране или даже по всему миру. Но есть одна вещь, которая нужна всем компаниям: способ поддерживать быструю, безопасную и надежную связь, где бы ни находились их офисы.

До недавнего времени надежная связь означала использование выделенных линий для обслуживания глобальной сети (WAN).Выделенные линии, начиная от цифровой сети с интегрированными услугами (ISDN, которая работает со скоростью 144 Кбит / с) и заканчивая оптоволоконным кабелем Optical Carrier-3 (OC3, который работает со скоростью 155 Мбит / с), предоставляют компании возможность расширить свою частную сеть за пределы своей непосредственной географической области. . WAN имеет очевидные преимущества перед общедоступной сетью, такой как Интернет, когда дело касается надежности, производительности и безопасности; но поддержание глобальной сети, особенно при использовании выделенных линий, может стать довольно дорогостоящим (оно часто возрастает по мере увеличения расстояния между офисами).Кроме того, арендованные линии не являются жизнеспособным решением для организаций, часть сотрудников которых очень мобильна (как в случае с персоналом по маркетингу) и часто может нуждаться в удаленном подключении к корпоративной сети и доступе к конфиденциальным данным.

По мере роста популярности Интернета компании обращаются к нему как к средству расширения своих сетей. Сначала появились интранеты — сайты, предназначенные только для сотрудников компании. Сейчас многие компании создают свои собственные виртуальные частные сети (VPN) для удовлетворения потребностей удаленных сотрудников и удаленных офисов.

Типичная VPN может иметь основную локальную сеть (LAN) в корпоративной штаб-квартире компании, другие локальные сети в удаленных офисах или объектах, а также отдельных пользователей, которые подключаются извне.

VPN — это частная сеть, которая использует общедоступную сеть (обычно Интернет) для соединения удаленных сайтов или пользователей. Вместо использования выделенного реального соединения, такого как выделенная линия, VPN использует «виртуальные» соединения, маршрутизируемые через Интернет из частной сети компании к удаленному сайту или сотруднику.

Существует два распространенных типа VPN.

Удаленный доступ — Также называется виртуальной частной коммутируемой сетью (VPDN), это соединение пользователя с локальной сетью, используемое компанией, у которой есть сотрудники, которым необходимо подключиться к частной сети из различных удаленных мест. . Как правило, корпорация, желающая создать крупную виртуальную частную сеть с удаленным доступом, предоставляет своим пользователям учетную запись удаленного доступа в той или иной форме с помощью поставщика услуг Интернета (ISP). После этого удаленные сотрудники могут набрать номер 1-800 для выхода в Интернет и использовать свое клиентское программное обеспечение VPN для доступа к корпоративной сети.Хорошим примером компании, которой требуется удаленный доступ к VPN, может быть крупная фирма с сотнями продавцов на местах. Виртуальные частные сети удаленного доступа обеспечивают безопасные зашифрованные соединения между частной сетью компании и удаленными пользователями через стороннего поставщика услуг.

Site-to-Site — с помощью специального оборудования и крупномасштабного шифрования компания может соединить несколько фиксированных сайтов через общедоступную сеть, такую как Интернет. Каждому сайту требуется только локальное подключение к одной и той же общедоступной сети, что позволяет экономить деньги на длинных частных выделенных линиях.Виртуальные частные сети типа «сеть-сеть» можно разделить на интрасети и экстрасети. VPN типа «сеть-сеть», построенная между офисами одной и той же компании, называется VPN для интрасети, а сеть VPN, созданная для подключения компании к ее партнеру или клиенту, называется экстрасетевой VPN.

Хорошо спроектированная VPN может принести компании большую пользу. Например, может:

Расширение географической связи

Снижение эксплуатационных расходов по сравнению с традиционными глобальными сетями

Сократить время доставки и командировочные расходы для удаленных пользователей

Повышение производительности

Упростить топологию сети

Обеспечение глобальных сетевых возможностей

Обеспечение поддержки надомных сотрудников

Обеспечивает более быструю окупаемость инвестиций (ROI), чем традиционный WAN

Какие функции необходимы хорошо спроектированной VPN? Он должен включать следующие элементы:

Безопасность

Надежность

Масштабируемость

Управление сетью

Управление политиками

Представьте, что вы живете на острове в огромном океане.Вокруг вас тысячи других островов, одни очень близко, а другие подальше. Обычный способ путешествовать — сесть на паром с вашего острова на любой остров, который вы хотите посетить. Путешествие на пароме означает, что у вас почти нет уединения. Все, что вы делаете, может увидеть кто-то другой.

Предположим, что каждый остров представляет собой частную локальную сеть, а океан — это Интернет. Когда вы путешествуете на пароме, это похоже на подключение к веб-серверу или другому устройству через Интернет.У вас нет контроля над проводами и маршрутизаторами, из которых состоит Интернет, точно так же, как вы не можете контролировать других людей на пароме. Это оставляет вас уязвимым для проблем безопасности, если вы попытаетесь подключиться между двумя частными сетями с использованием общедоступного ресурса.

Ваш остров решает построить мост на другой остров, чтобы люди могли перемещаться между ними более простым, безопасным и прямым путем. Строить и поддерживать мост стоит дорого, хотя остров, с которым вы соединяетесь, находится очень близко.Но потребность в надежном, безопасном пути настолько велика, что вы все равно это делаете. Ваш остров хотел бы соединиться со вторым островом, который находится намного дальше, но вы решили, что это слишком дорого.

Эта ситуация очень похожа на выделенную линию. Мосты (выделенные линии) отделены от океана (Интернет), но они могут соединять острова (LAN). Многие компании выбрали этот маршрут из-за необходимости обеспечения безопасности и надежности подключения своих удаленных офисов.Однако, если офисы расположены очень далеко друг от друга, стоимость может быть непомерно высокой — точно так же, как при попытке построить мост на большом расстоянии.

Итак, как VPN вписывается в эту аналогию? Мы могли бы подарить каждому жителю наших островов свою небольшую подводную лодку с такими свойствами.

Быстро.

Легко брать с собой куда угодно.

Он способен полностью скрыть вас от любых других лодок или подводных лодок.

Надежно.

Добавление дополнительных подводных лодок к вашему флоту после покупки первой стоит недорого.