Приступая к работе с веб-клиентом

- Статья

- Чтение занимает 4 мин

Оцените свои впечатления

Да Нет

Хотите оставить дополнительный отзыв?

Отзывы будут отправляться в корпорацию Майкрософт. Нажав кнопку «Отправить», вы разрешаете использовать свой отзыв для улучшения продуктов и служб Майкрософт. Политика конфиденциальности.

Отправить

В этой статье

Веб-клиент удаленного рабочего стола позволяет использовать совместимый веб-браузер для удаленного доступа к ресурсам вашей организации (приложениям и рабочим столам), опубликованным администратором. Вы сможете взаимодействовать с удаленными приложениями и рабочими столами как на локальном компьютере, где бы вы ни находились, без необходимости переключаться на другие ПК. Как только ваш администратор настроит удаленные ресурсы, достаточно будет вашего домена, имени пользователя, пароля и URL-адреса, отправленного вам администратором, а также поддерживаемого веб-браузера, чтобы приступить к работе.

Вы сможете взаимодействовать с удаленными приложениями и рабочими столами как на локальном компьютере, где бы вы ни находились, без необходимости переключаться на другие ПК. Как только ваш администратор настроит удаленные ресурсы, достаточно будет вашего домена, имени пользователя, пароля и URL-адреса, отправленного вам администратором, а также поддерживаемого веб-браузера, чтобы приступить к работе.

Что потребуется для использования веб-клиента

- Для веб-клиента вам потребуется ПК под управлением Windows, macOS, ChromeOS или Linux. В настоящее время мобильные устройства не поддерживаются.

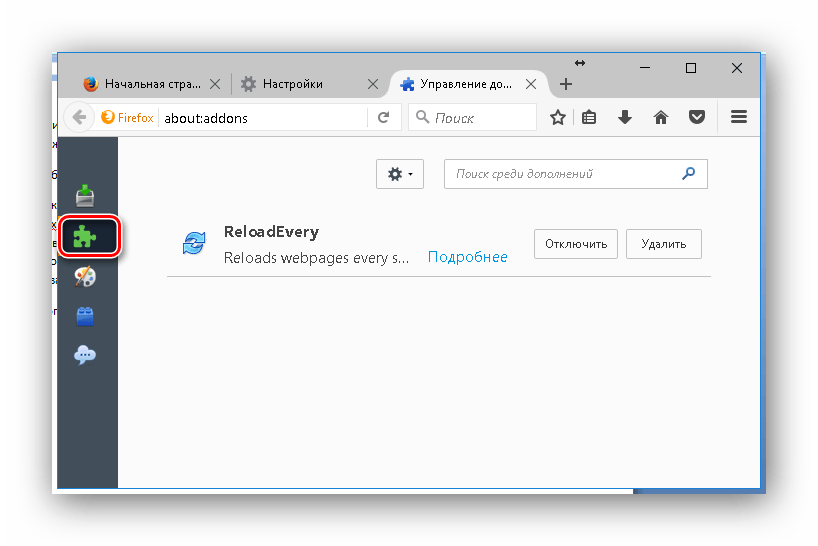

- Современный браузер, такой как Microsoft Edge, Internet Explorer 11, Google Chrome, Safari или Mozilla Firefox (версии 55.0 или более поздних версий).

- URL-адрес, который вам отправил администратор.

Примечание

Версия веб-клиента для Internet Explorer на данный момент не поддерживает звук.

В Safari может отображаться серый экран, если несколько раз изменить размер окна браузера или переключить полноэкранный режим.

Начало работы с клиентом удаленного рабочего стола

Чтобы войти в клиент, перейдите на URL-адрес, который ваш администратор отправил вам. На странице входа введите имя домена и пользователя в формате DOMAIN\username, укажите пароль, а затем выберите DOMAIN\username.

Примечание

Входя в веб-клиент, вы подтверждаете, что компьютер соответствует политике безопасности вашей организации.

После входа в клиент вы перейдете на вкладку Все ресурсы, которая содержит все опубликованные для вас элементы, упорядоченные в свертываемых группах, например «Рабочие ресурсы». Вы увидите несколько значков, представляющих приложения, рабочие столы или папки, содержащие несколько приложений или рабочих столов, к которым администратор предоставил доступ рабочей группе. Вы сможете вернуться на эту вкладку в любое время, чтобы запустить дополнительные ресурсы.

Чтобы начать использовать приложение или рабочий стол, выберите элемент, который вы хотите использовать, введите имя пользователя и пароль, используемые для входа в веб-клиент, при появлении соответствующего запроса, а затем выберите Отправить. Возможно, появится диалоговое окно согласия на доступ к локальным ресурсам, таким как буфер обмена и принтер. Вы можете не перенаправлять их или выбрать вариант Разрешить, чтобы использовать параметры по умолчанию. Дождитесь, когда веб-клиент установит соединение, и затем используйте ресурс обычным образом.

Возможно, появится диалоговое окно согласия на доступ к локальным ресурсам, таким как буфер обмена и принтер. Вы можете не перенаправлять их или выбрать вариант Разрешить, чтобы использовать параметры по умолчанию. Дождитесь, когда веб-клиент установит соединение, и затем используйте ресурс обычным образом.

Когда вы закончите, можно завершить сеанс, выбрав кнопку Выход на панели инструментов в верхней части экрана или закрыв окно браузера.

Сочетания клавиш для веб-клиента

В следующей таблице описаны альтернативные сочетания клавиш для использования стандартных сочетаний клавиш Windows в удаленном сеансе.

| Сочетание клавиш | Описание |

|---|---|

| (Windows) CTRL+ALT+END(MacOS) FN+CTRL+OPTION+DELETE | Внедряет CTRL+ALT+DEL в удаленном сеансе. |

| ALT+F3 | Внедряет клавишу Windows в удаленном сеансе. |

Печать из веб-клиента удаленного рабочего стола

Выполните следующие действия, чтобы распечатать что-либо из веб-клиента.

- Начните процесс печати обычным образом для приложения, из которого что-то нужно распечатать.

- Когда будет предложено выбрать принтер, выберите Виртуальный принтер удаленного рабочего стола.

- Выбрав параметры, нажмите кнопку Печать.

- В браузере будет создан PDF-файл задания печати.

- Вы можете открыть PDF-файл и напечатать его содержимое на локальном принтере или сохранить его на компьютере для последующего использования.

Передача файлов с помощью веб-клиента

Чтобы узнать, как включить передачу файлов через веб-клиент, см. статью Настройка перенаправлений устройств.

Чтобы переместить файлы с локального компьютера в удаленный сеанс:

- Подключитесь к удаленному сеансу.

- Щелкните значок отправки файлов в меню веб-клиента.

- При появлении запроса выберите отправляемые файлы с помощью локального проводника.

- Откройте проводник в удаленном сеансе. Файлы будут отправлены в расположение Диск Удаленного рабочего столаОтправки.

Чтобы скачать файлы из удаленного сеанса на локальный компьютер:

- Подключитесь к удаленному сеансу.

- Откройте проводник в удаленном сеансе.

- Скопируйте файлы, которые нужно скачать, в расположение Диск Удаленного рабочего столаЗагрузки.

- Файлы будут скачаны в локальную папку загрузок по умолчанию.

Копирование и вставка из веб-клиента удаленного рабочего стола

Веб-клиент в настоящее время поддерживает копирование и вставку только для текста. Файлы невозможно копировать или вставлять через веб-клиент. Кроме того, можно использовать только CTRL+C и CTRL+V для копирования и вставки текста.

Использование редактора методов ввода (IME) в удаленном сеансе

Веб-клиент поддерживает использование редактора метода ввода (IME) в удаленном сеансе версии 1.0.21.16 и выше. Прежде чем использовать IME, нужно установить языковой пакет для клавиатуры, которую вы хотите использовать в удаленном сеансе на виртуальной машине узла.

Чтобы включить ввод IME с помощью веб-клиента:

- Перед подключением к удаленному сеансу перейдите на панель Параметры веб-клиента.

- Установите для параметра Включить редактор метода ввода значение Вкл.

- В раскрывающемся меню выберите клавиатуру для использования в удаленном сеансе.

- Подключитесь к удаленному сеансу.

Веб-клиент будет скрывать окно локального редактора метода ввода, когда вы находитесь в удаленном сеансе. Если изменить параметры IME после подключения к удаленному сеансу, такие изменения не будут действовать. Веб-клиент не поддерживает ввод IME при использовании окна в режиме инкогнито.

Примечание

Если языковой пакет не установлен на виртуальной машине узла, удаленный сеанс будет по умолчанию использовать английскую клавиатуру (США).

Помощь в работе с веб-клиентом

Если у вас возникла проблема, которую не удается устранить, используя сведения из этой статьи, вы можете получить помощь по работе с веб-клиентом, написав на адрес, указанный на странице отзывов веб-клиента.

ASUS в России

Ericom AccessNow

В современном мире люди все чаще пользуются для работы своими личными цифровыми устройствами и выполняют ее вне офиса. Технология AccessNow, созданная компанией Ericom, позволяет организациям настроить удобный и безопасный удаленный доступ к приложениям, рабочим столам и данным, размещенным на аппаратных ресурсах под управлением операционной системы Windows или в облачных сервисах, через веб-браузер, запущенный на любом устройстве ASUS (ноутбуки, планшеты, тонкие клиенты, Chromebook). Для использования технологии AccessNow нужен лишь браузер, устанавливать какое-либо дополнительное программное обеспечение или задавать какие-либо настройки на пользовательских устройствах не требуется.

Удаленный доступ к рабочему столу и приложениям Windows

Технология Ericom AccessNow позволяет предприятиям организовать для сотрудников удаленный доступ к корпоративным информационным ресурсам (приложениям и рабочим столам Windows, будь то на физических компьютерах или виртуальных машинах) с различных устройств ASUS, включая ноутбуки, планшеты, тонкие клиенты и Chromebook-системы.

Что такое AccessNow?

Ericom AccessNow – это RDP-клиент на базе HTML5, который работает через браузер и использует исключительно стандартные сетевые технологии.

Преимущества

Это превосходное решение для удаленного доступа к корпоративной инфраструктуре с личных устройств сотрудников. Пользоваться технологией AccessNow очень просто – ни установка, ни настройка не требуются.

- Работая во всех HTML5-совместимых браузерах, AccessNow так же прост в использовании, как самостоятельные RDP-клиенты.

- Сотрудники получают возможность в любое время и из любой точки мира удаленно подключаться к рабочим столам и приложениям Windows, при этом на клиентские устройства не нужно устанавливать никакие дополнительные программы и плагины.

- Безопасность. Благодаря тому, что информация просматривается только через браузер, конфиденциальные корпоративные данные не сохраняются на устройстве пользователя после окончания сессии.

- Технология AccessNow подходит для использования с любыми корпоративными порталами.

- Безопасный шлюз Ericom (бесплатная опция) позволяет сотрудникам подключаться по защищенному соединению к внутренним информационным ресурсам компании без VPN из-за пределов действия корпоративного брандмауэра.

Как работает AccessNow?

Очень просто! Потребуется лишь подключение к интернету и веб-браузер.

- Откройте веб-браузер.

- Введите адрес сервера Ericom Access Server, который вы установили (терминальный сервер или виртуализированная платформа).

- Авторизуйтесь.

- Щелкните по кнопке подключения – и рабочий стол (или приложение) появится непосредственно в окне браузера.

Технические особенности

Технология AccessNow, разработанная компанией Ericom, позволяет использовать стандарт HTML5 для удаленного доступа к рабочим столам и приложениям с различных устройств и из любой точки мира.

- Отображение экранной клавиатуры, когда это необходимо.

- Поддержка Intel x86, ARM и других процессорных архитектур.

- Возможность использования в качестве высокопроизводительного WebSocket-шлюза для безопасного удаленного доступа к виртуальным рабочим столам и терминальным серверам из-за пределов корпоративного брандмауэра.

- Разработанная компанией Ericom технология использует протокол защищенной передачи данных SSL независимо от операционной системы компьютера.

- Управление передачей данных через API-интерфейс (загрузка и скачивание).

- Отображение рабочего стола с применением технологий WebSocket и HTML5 – с помощью элемента «canvas» (HTML5).

- Реализовано с применением только стандартных веб-технологий (HTML, CSS и JavaScript).

- Совместимость с прокси-серверами, не поддерживающими технологию WebSocket.

- Перенаправление URL-адресов – в процессе сессии удаленного доступа веб-ссылки опционально могут открываться в новых вкладках браузера на устройстве пользователя.

- Удаленная / локальная печать.

- Поддержка передачи файлов между удаленным узлом и устройством пользователя.

- Поддержка жестов на устройствах с сенсорным экраном – упрощает работу с документами, перелистывание, прокрутку и т.п.

- Поддержка различных языков экранной клавиатуры.

Программы для удаленного управления и администрирования компьютеров. Как администрировать через браузер, SSH, RDP?

Сейчас дистанционное управление компьютерами актуально как никогда, поэтому мы решили немного углубиться в тему. Хотя в блоге уже опубликована подробная статья об удалённом доступе к ПК и управлении им, в ней прежде всего описаны инструменты техподдержки и мониторинга: Kickidler, TeamViewer, AmmyyAdmin.

Сегодня же сосредоточимся на более «администраторских» решениях – поговорим о том, как использовать для удалённого управления ПК в локальной сети, через Интернет, в том числе и смешанных сетях: браузер, RDP и SSH.

Удалённое администрирование через браузер, протокол HTTP

Итак, с помощью браузера вы можете:

- Подключиться к оснасткам управления серверов и роутеров, настроить правила для отдельных пользователей и IP, проверить сетевую активность и т. д.;

- Управлять компьютером удалённо при помощи специальных расширений. К примеру, в Chrome это «Удалённый рабочий стол Chrome» – по сути, тот же удалённый рабочий стол Kickidler.

Также через браузер осуществляется управление корпоративным веб-сайтом, базами данных и прочими подобными ресурсами.

Удалённое администрирование через SSH

SSH – это криптографический сетевой протокол, который создаёт защищённый канал связи клиент-сервер. Достаточно поставить SSH-сервер на удалённой системе, и к ней в любой момент можно будет получить зашифрованный доступ через клиенты вроде PuTTY и WinSCP.

SSH чаще всего применяется для безопасной передачи большого количества данных или для дистанционной работы на удалённом ПК (как правило, под управлением Linux). Происходит это обычно через терминал командной строки.

Происходит это обычно через терминал командной строки.

Удалённое администрирование через RDP

RDP – Remote Desktop Protocol – это стандартная оснастка Windows для удалённого управления. Как правило, под RDP подразумевается встроенный в ОС «Удалённый рабочий стол». Достаточно присвоить компьютеру, который будет управляться дистанционно, статический IP-адрес и разрешить подключения в разделе «Настройка удалённого доступа».

Из ограничений: невозможно зайти на одного и того же пользователя с нескольких компьютеров. Зато несколько сотрудников могут одновременно работать на одной машине, не мешая друг другу: достаточно создать для каждого из них своего пользователя.

Почему все три перечисленных варианта вам вряд ли пригодятся?

Все вышеперечисленные решения подойдут для работы системным администраторам, но если вы руководитель, который хочет контролировать работу сотрудников, в том числе и удаленных, то эти решения не совсем то, что вам нужно. И SSH-доступ, и браузер, и RDP – это решения прежде всего для повседневной удалённой работы или администрирования оборудования: настройки серверов, обновления ПО и т. д. В то же время в стандартной ситуации вы, как руководитель:

д. В то же время в стандартной ситуации вы, как руководитель:

- Не нуждаетесь в доступе к панелям управления сетевым оборудованием или к серверам – этим занимается системный администратор;

- Не хотите заморачиваться с терминалом (командной строкой), вам нужен удобный графический интерфейс;

- Предпочитаете смотреть, чем занимаются сотрудники, не отрывая их от рабочего процесса.

- Ваши сотрудники работают не в одной сети, часть из них переведена на удаленку.

Все эти четыре задачи решаются не средствами удалённого администрирования, а ПО для техподдержки и мониторинга, о котором мы рассказывали в предыдущей статье. Система учета рабочего времени Kickidler предоставляет в ваше распоряжение все инструменты, необходимые для контроля над сотрудниками – в том числе и удалённо – или для дистанционного подключения к удалённому рабочему столу, то есть, удаленного управления ПК.

Кроме того, программа контроля сотрудников Kickidler позволяет:

- Вести автоматический учет рабочего времени.

- Анализировать продуктивность сотрудников за ПК.

- Записывать на видео историю действий за компьютерами.

- Контролировать нажатия клавиш.

- Фиксировать нарушения рабочего распорядка.

- Получать автоматические уведомления о нарушениях.

Система учета рабочего времени Kickidler 1,69 | Функциональные возможности

Понравилась статья? Подпишитесь на нас в соцсетях.

ОС Seagate NAS OS 4 Руководство пользователя — Удаленный доступ

Удаленный доступ к устройству под управлением NAS OS возможен с помощью:

Обе службы, Sdrive и MyNAS, просты в настройке и использовании. Но они отличаются методами доступа к данным и управления системой NAS из удаленных расположений.

- Sdrive — это приложение с интеграцией в файловую систему. После запуска Sdrive на компьютере появляется отдельный том, похожий на стандартный каталог DAS или NAS. Служба Sdrive также предоставляет доступ к NAS OS.

- Служба MyNAS предоставляет прямой доступ к системе NAS OS с помощью браузера и не требует дополнительного ПО. Однако интеграция файловой системы в службе MyNAS недоступна, поэтому передача и загрузка файлов происходит с помощью средства просмотра файлов (см. раздел File Browser (Средство просмотра файлов).

Sdrive

Sdrive и Seagate Access

Sdrive связан с учетной записью Seagate Access. Как правило, учетную запись Seagate Access для пользователя создает администратор. Учетная запись Seagate Access администратора создается автоматически при первой настройке NAS. При обновлении предыдущих версий NAS OS администраторы могут создавать учетные записи в разделе Device Manager > Users (Диспетчер устройств > Пользователи).

Обычный пользователь также может создать учетную запись Seagate Access с помощью приложения Sdrive. Инструкции приведены в разделе «Приглашение отправлено пользователю без учетной записи Seagate Access».

Учетную запись Seagate Access можно использовать со следующими приложениями:

- SdriveДоступно для Windows и Mac.

- Приложение Seagate Media (только для Seagate Personal Cloud) – доступно для мобильных устройств под управлением iOS.

Важно! Профессиональные устройства NAS не поддерживают приложение Seagate Media для воспроизведения мультимедийных данных. Seagate Media предназначено для домашнего использования Seagate Personal Cloud.

Sdrive: PC/Mac

Sdrive — приложение для использования на компьютерах под управлением Windows и Mac в офисе, дома и любом другом месте, где есть подключение к Интернету. Оно создает специальный том Sdrive со всеми файлами, сохраненными на совместимых устройствах Seagate NAS. Том Sdrive легко доступен, так как отображается на компьютере как стандартный жесткий диск.

Том Sdrive легко доступен, так как отображается на компьютере как стандартный жесткий диск.

Администраторы могут также использовать Sdrive для доступа к инструменту управления NAS.

Пример. У вас есть важные рабочие файлы, резервные копии которых сохранены в Seagate NAS в офисе. Придя домой, вы понимаете, что забыли скопировать их, чтобы внести окончательные изменения. К счастью, на вашем домашнем и рабочем компьютерах установлено приложение Sdrive, и оба они подключены к вашей учетной записи Seagate Access. Вы открываете том Sdrive и копируете важные файлы из NAS на домашний компьютер.

С чего начать?

Я начал с NAS OS 4.1 или более поздней версии

Мастер настройки NAS OS для версии 4.1 предлагает администратору создать учетную запись Seagate Access. Если она у вас есть, пропустите это действие и нажмите Download and install Sdrive (Загрузить и установить Sdrive).

Если в процессе настройки вы не создали учетную запись Seagate Access, выберите Create a Seagate Access account in NAS OS (Создать учетную запись Seagate Access в NAS OS).

Я обновил NAS OS 4.0 или предыдущей версии

При обновлении NAS OS 4.0 и более ранних версий администраторы могут начать с этапа Create a Seagate Access account in NAS OS (Создать учетную запись Seagate Access в NAS OS).

Создание учетной записи Seagate Access в NAS OS

Администраторы могут создавать свои учетные записи Seagate Access на странице Users (Пользователи). Создав учетную запись, администратор может отправлять пользователям приглашения добавить устройство. Следуйте приведенным ниже инструкциям по добавлению учетных записей Seagate Access для администраторов и пользователей.

Администратор NAS OS: создание учетной записи Seagate Access

- Перейдите к «Диспетчер устройств» > «Пользователи».

- Найдите название администратора для входа в систему и нажмите на белый круг в столбце Seagate Access.

- Заполните необходимые поля в мастере Seagate Access и нажмите Next (Далее).

- На адрес электронной почты, указанный в предыдущем действии, будет отправлено сообщение. Проверьте, получили ли вы по электронной почте код подтверждения. Если сообщение не появилось в вашем почтовом ящике, проверьте папку со спамом.

- Скопируйте код подтверждения из сообщения и вставьте его в окне Confirm email (Подтвердить адрес эл. почты) в NAS OS.

- Нажмите Finish (Готово).

Пользователь NAS OS: приглашение добавить устройство

Администратор может отправить пользователю приглашение подключиться к NAS. В этом приглашении содержатся инструкции по созданию учетной записи Seagate Access.

- Откройте Device Manager > Users (Диспетчер устройств > Пользователи).

- Найдите название пользователя для входа в систему и нажмите на белый круг в столбце Seagate Access.

- Введите адрес электронной почты пользователя.

- Укажите пароль к учетной записи администратора Seagate Access.

- Пользователю будет отправлено сообщение электронной почты. В зависимости от наличия учетной записи Seagate Access пользователь должен выполнить следующие действия:

Загрузка и установка приложения Sdrive

Выполните следующие инструкции, чтобы установить Sdrive.

- Загрузите Sdrive на устройство:

- Проверьте папку «Загрузки» для установщика Sdrive и откройте его.

- Выполните установщик Sdrive. Появится приглашение перезагрузить компьютер.

Подключение к Seagate NAS

Важная информация для пользователей. Прежде чем использовать устройство Seagate NAS для доступа к файлам и мультимедийным данным, необходимо связать его с учетной записью Seagate Access. Администратор должен отправить по электронной почте приглашение с инструкциями о том, как связать учетную запись с NAS. Учетные данные Seagate Access можно уточнить у администратора.

Администратор должен отправить по электронной почте приглашение с инструкциями о том, как связать учетную запись с NAS. Учетные данные Seagate Access можно уточнить у администратора.

Окно входа на Sdrive запускается автоматически каждый раз при загрузке компьютера. Вы можете ввести учетные данные Seagate Access, чтобы прикрепить том Sdrive или закрыть окно.

После запуска служба Sdrive выполняет функции:

- Администратор и пользователи: том Sdrive для доступа к материалам на уровне файлов. Это означает, что можно открыть папки NAS и просмотреть файлы на любом компьютере, подключенном к Интернету.

- Администратор: приложение для управления совместимыми устройствами Seagate NAS.

Забыли пароль

Если вы забыли пароль, укажите свой логин Seagate Access и нажмите ссылку Can’t access your account? («Не можете получить доступ к своей учетной записи?»). Вам будет отправлено сообщение со ссылкой для сброса пароля.

Том Sdrive

После успешного входа в систему том Sdrive доступен в следующих областях:

- PC: Окно проводника > Сеть

- Mac: Рабочий стол

Том Sdrive обеспечивает быстрый доступ пользователей к файлам в NAS. Пользователи могут открывать:

- общие папки;

- папки, к которым они имеют доступ (для чтения или чтения и записи).

Пользователи с учетными записями Seagate Access, связанными с несколькими устройствами Seagate NAS, имеют доступ ко всем своим устройствам на томе Sdrive.

Mac: отсутствует том Sdrive

Если том Sdrive не появляется на рабочем столе после успешного входа в учетную запись Seagate Access, может потребоваться изменить настройки. Ознакомьтесь с инструкциями ниже.

- На рабочем столе Mac перейдите к Finder > «Предпочтения».

- Убедитесь, что установлен флажок рядом с опцией «Подключенные серверы».

Приложение Sdrive

Для получения доступа к функциям Sdrive нажмите на значок приложения. Местонахождение значка Sdrive различается в зависимости от операционной системы:

- Windows: «Панель задач» > «Скрытые значки» (стрелка вверх на панели задач). Ниже приведены инструкции по перемещению значка приложения Sdrive на панель задач для облегчения доступа.

- Mac: строка меню.

Аналогично большинству приложений на панели задач или в строке меню действия в разных операционных системах различаются. К примеру, пользователям ОС Windows для доступа к большинству функций необходимо нажать правую кнопку мыши на значке Sdrive. Нажатием левой кнопкой мыши в ОС Windows выполняется запуск тома Sdrive в окне проводника. Пользователи Мас могут воспользоваться стандартным нажатием левой кнопки мыши.

Windows: переместите значок Sdrive на панель задач

- На панели задач нажмите на «Скрытые значки» (стрелка вверх).

- Выберите «Настроить».

- Нажмите на раскрывающееся меню Sdrive и выберите Show icon and notifications (Показать значок и уведомления).

- Нажмите «OK».

- Sdrive доступен в панели задач. Нажмите на него правой кнопкой мыши для доступа к папкам и функциям управления устройствами Seagate NAS.

Функции Sdrive

Приложение Sdrive позволяет администраторам и пользователям выполнять следующие действия:

- принимать приглашения подключиться к устройствам Seagate NAS;

- изменять пароль Seagate NAS/Seagate Access;

- управлять устройством Seagate NAS (администратор).

Принятие приглашения

Администратор может приглашать пользователей, работающих в офисе или удаленно, подключиться к NAS. Пользователю отправляется сообщение с инструкциями о подтверждении приглашения. Приведенные ниже инструкции описывают те же шаги, что и сообщение электронной почты.

Примечание. Если сообщение не появилось в вашем почтовом ящике, проверьте папку со спамом.

Приглашение отправлено пользователю с учетной записью Seagate Access:

- Нажмите Sdrive в панели задач (PC) / панели меню (Mac).

- Выберите «Добавить устройство». Если вы не видите окно «Добавить устройство», посмотрите позади открытых приложений или окон.

- Должны быть показаны приглашения, ожидающие ответа. Выберите Add device (Добавить устройство), чтобы подключиться к NAS, или Do not add Device (Не добавлять устройство), чтобы отклонить приглашение.

Приглашение отправлено пользователю без учетной записи Seagate Access

Пользователю сначала необходимо создать учетную запись Seagate Access. После создания учетной записи Seagate Access пользователь может принять приглашение с помощью кода, отправленного на адрес электронной почты.

Примечание. Если сообщение не появилось в вашем почтовом ящике, проверьте папку со спамом.

- Загрузите и установите Sdrive, следуя инструкциям в сообщении с приглашением.

- После перезагрузки откроется окно входа в Sdrive. Выберите «Создание новой учетной записи Seagate Access».

- Заполните все поля и выберите «Создать учетную запись». Сообщение было отправлено на введенный вами адрес.

- Будет открыто окно проверки. Проверьте, получили ли вы по электронной почте код подтверждения, и скопируйте его в соответствующее поле. Если сообщение не появилось в вашем почтовом ящике, проверьте папку со спамом.

- Выберите «Проверить», чтобы создать учетную запись Seagate Access.

- В окне входа в систему введите учетные данные Seagate Access и выберите «Вход».

- Выберите Sdrive, а затем Add device (Добавить устройство).

Sdrive доступен в следующих областях.

Sdrive доступен в следующих областях. - Скопируйте код из сообщения с приглашением в поле в окне «Добавить устройство».

- Выберите «Добавить устройство».

Приглашение отправлено пользователю с учетной записью Seagate, но на неверный адрес электронной почты

У многих людей есть несколько адресов электронной почты, но только один из них связан с Seagate Access. Если вы получили приглашение на адрес электронной почты, не связанный с Seagate Access, следуйте приведенным ниже инструкциям.

Примечание. Если сообщение не появилось в вашем почтовом ящике, проверьте папку со спамом.

- Нажмите «Sdrive» и выберите «Добавить устройство».

- Windows: скрытые значки (стрелка вверх на панели задач) или панель задач. Щелкните правой кнопкой по Sdrive и выберите «Добавить устройство». Инструкции о перемещении Sdrive в панель задач для простоты доступа приведены в разделе «Windows: перемещение значка Sdrive в панель задач».

- Mac: строка меню. Щелкните правой кнопкой на Sdrive и выберите «Добавить устройство».

- Windows: скрытые значки (стрелка вверх на панели задач) или панель задач. Щелкните правой кнопкой по Sdrive и выберите «Добавить устройство». Инструкции о перемещении Sdrive в панель задач для простоты доступа приведены в разделе «Windows: перемещение значка Sdrive в панель задач».

- Скопируйте код в сообщении приглашения на

- Выберите «Добавить устройство».

Изменить пароль к учетной записи Seagate Access

Вы можете изменить пароль к своей учетной записи Seagate Access в Sdrive. Это изменение не относится к паролю, используемому при входе в систему NAS OS, также известную как веб-интерфейс.

- Нажмите «Sdrive» и выберите «Изменить пароль».

- Windows: скрытые значки (стрелка вверх на панели задач) или панель задач. Щелкните правой кнопкой по Sdrive и выберите «Добавить устройство». Инструкции о перемещении Sdrive в панель задач для простоты доступа приведены в разделе «Windows: перемещение значка Sdrive в панель задач».

- Mac: строка меню. Щелкните правой кнопкой на Sdrive и выберите «Добавить устройство».

- Заполните все поля.

- Выберите Change password (Изменить пароль).

Управление устройствами NAS devices (администратор)

Приложение Sdrive обеспечивает доступ к инструменту управления NAS, также известному как веб-интерфейс.

- Нажмите Sdrive и выберите [NAS Name] > Manage Device ([название NAS] > Управление устройством) или [NAS Name] > Users ([название NAS] > Пользователи).

- Windows: скрытые значки (стрелка вверх на панели задач) или панель задач. Нажмите на Sdrive правой кнопкой мыши и выберите [NAS Name] > Manage Device Инструкции о перемещении Sdrive в панель задач для простоты доступа приведены в разделе «Windows: перемещение значка Sdrive в панель задач».

- Mac OS: строка меню. Нажмите на Sdrive левой кнопкой мыши и выберите [NAS Name] > Manage Device ([название NAS] > Управление устройством).

- Выберите устройство NAS, а затем Manage device (Управление устройством) или Users (Пользователи).

- Manage device (Управление устройством): страница обзора NAS откроется в заданном по умолчанию браузере.

MyNAS

Важная информация. Приложение MyNAS для Android и iOS несовместимо с NAS OS версии 4.2 и более поздних. На странице mynas.seagate.com можно подключиться к NAS с помощью браузера на мобильном устройстве.

MyNAS предоставляет прямой доступ к системе NAS OS через Интернет-браузер. Однако MyNAS не обеспечивает интеграцию файловой системы, предусмотренной в службе Sdrive. Поэтому загрузку и выгрузку файлов необходимо осуществлять через средство просмотра файлов (см. раздел Средство просмотра файлов).

Настройка MyNAS для удаленного доступа

Важно! Для предотвращения несанкционированного доступа очень важно ДО настройки удаленного доступа обеспечить защиту всех учетных записей пользователей и администратора, зарегистрированных на вашем устройстве NAS OS, с помощью надежного пароля. Поскольку MyNAS предоставляет доступ к вашим данным посредством простого URL-адреса, то если не установить надежный пароль для защиты каждого неавторизованного пользователя, есть вероятность доступа к файлам NAS нежелательных пользователей. Для дополнительной защиты можно воспользоваться функцией безопасной аутентификации, выбрав пункт Switch to HTTPS (Переключить на HTTPS) во время входа в систему NAS OS.

Поскольку MyNAS предоставляет доступ к вашим данным посредством простого URL-адреса, то если не установить надежный пароль для защиты каждого неавторизованного пользователя, есть вероятность доступа к файлам NAS нежелательных пользователей. Для дополнительной защиты можно воспользоваться функцией безопасной аутентификации, выбрав пункт Switch to HTTPS (Переключить на HTTPS) во время входа в систему NAS OS.

- Перейдите к NAS OS > Device Manager > Network > Remote access (NAS OS > Диспетчер устройств > Сетевые подключения > Удаленный доступ).

- В раскрывающемся меню Remote access (Удаленный доступ) выберите Seagate MyNAS.

- Введите название устройства NAS OS в поле Name (Название). Это название не должно совпадать с сетевым именем устройства NAS OS.

- Нажмите «Применить». NAS OS отправляет на сервер MyNAS запрос о доступности этого имени.

Если название доступно, появляется сообщение с подтверждением соединения.

Если название доступно, появляется сообщение с подтверждением соединения.

Если это название уже используется, введите новое название и нажмите Apply (Применить).

Ошибка подключения

При получении ошибки подключения NAS к сети Интернет выполните следующее:

- Проверьте, возможно для доступа к Интернету требуется прокси-сервер. Свяжитесь с администратором вашей сети или поставщиком интернет-услуг, затем посмотрите раздел Сетевые подключения для получения дальнейших инструкций по добавлению адреса прокси-сервера.

- Возможно, вашему маршрутизатору требуется переадресация портов. См. шаги ниже.

Маршрутизатор

Если проблема заключается в маршрутизаторе, необходимо перейти на его страницу администрирования и настроить переадресацию порта (по умолчанию, 8080). После открытия порта для NAS служба MyNAS может получать доступ к нему из любой точки, где есть подключение к Интернету. На странице управления маршрутизатором выберите вкладку перенаправления портов, чтобы назначить порт системе NAS. За более подробными инструкциями обратитесь к руководству пользователя маршрутизатора.

За более подробными инструкциями обратитесь к руководству пользователя маршрутизатора.

После выбора порта на маршрутизаторе необходимо назначить порт на устройстве NAS.

- Перейдите к NAS OS > Device Manager > Network > Remote access (NAS OS > Диспетчер устройств > Сетевые подключения > Удаленный доступ).

- Наведите указатель мыши на поле Name (Название), чтобы открыть раскрывающееся меню Edit (Редактировать).

- Выберите Advanced settings (Дополнительные параметры).

- В диалоговом окне выберите Manual (Ручная настройка).

- Введите порт, переадресация которого была настроена на маршрутизаторе.

- Нажмите Apply (Применить).

Использование удаленного доступа MyNAS

После завершения настройки конфигурации MyNAS введите URL-адрес своего устройства NAS в любом браузере: http://mynas.seagate.com/name.

Здесь name — это название, выбранное на странице настройки удаленного доступа, которое не является сетевым именем NAS.

После ввода URL-адреса появится окно с приглашением на вход в ОС NAS OS. Введите название пользователя и пароль, созданные администратором в разделе NAS OS > Users (NAS OS > Пользователи).

После входа администратор получает доступ к данным ОС NAS OS и функциям управления системой. Для загрузки и выгрузки файлов пользователи и администраторы могут воспользоваться средством просмотра файлов (см. раздел «Средство просмотра файлов»).

Удаленный рабочий стол Google Chrome как пользоваться

Наверняка все знают о программе для удаленного доступа TeamViewer. Также в своих статьях на блоге я неоднократно рассказывал об аналогичной программе – Ammyy Admin. Но далеко не всем известно, что удаленно управлять компьютером можно и с помощью браузера Google Chrome, если установить на него специальное расширение.

Что меня заставило обратить свое внимание именно на Chrome? Дело в том, что тот же TeamViewer, если часто им пользоваться, начинает подозревать меня в коммерческом использовании и ограничивает во времени подключения к удаленным компьютерам.

А разработчики Ammyy Admin видимо никак не могут договориться с антивирусными компаниями. Поэтому очень часто на разных компьютерах установленные антивирусы не дают его не то что запустить, но и даже просто скачать с официального сайта, ошибочно принимая за вредоносное ПО.

В чем плюсы удаленного доступа через Google Chrome:

— он бесплатный даже для коммерческого использования, т.е. никак не ограничен по времени подключения;

— это просто расширение для браузера, а не отдельная программа.

К минусам можно отнести то, что:

— нужно обязательно иметь Google-аккаунт;

— нельзя удаленно передавать файлы на другой компьютер.

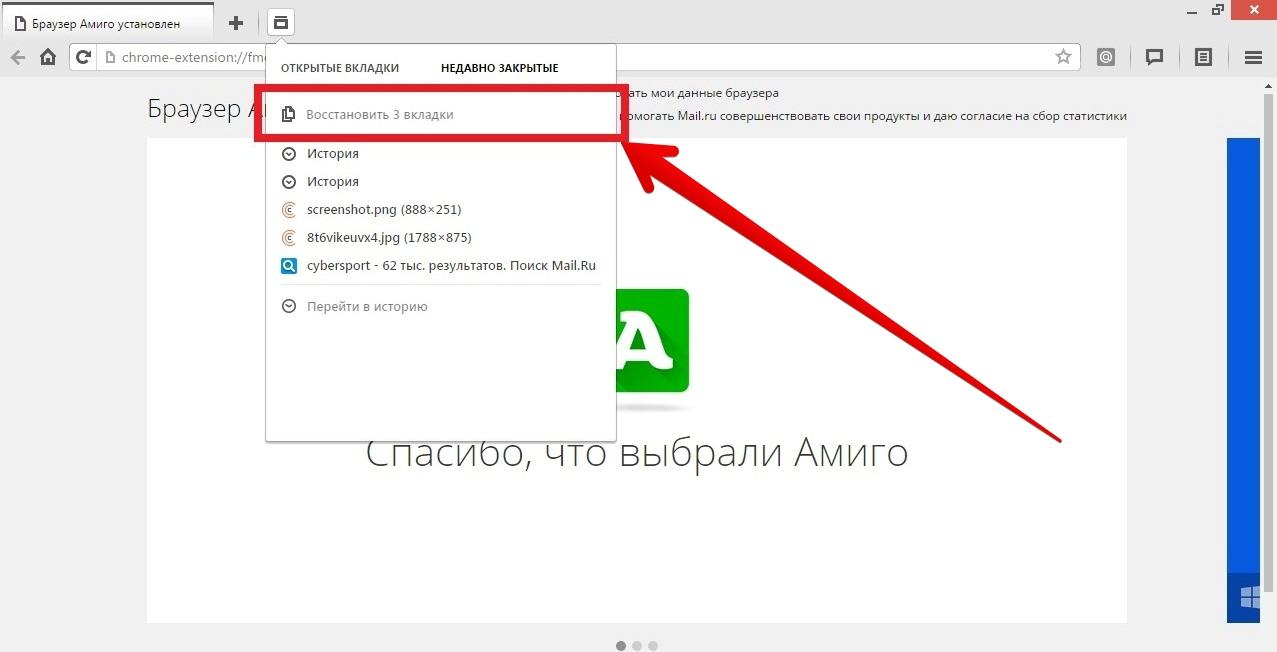

Как пользоваться удаленным рабочим столом Chrome?

Запускаем браузер Google Chrome (если у вас его еще нет, то установите).

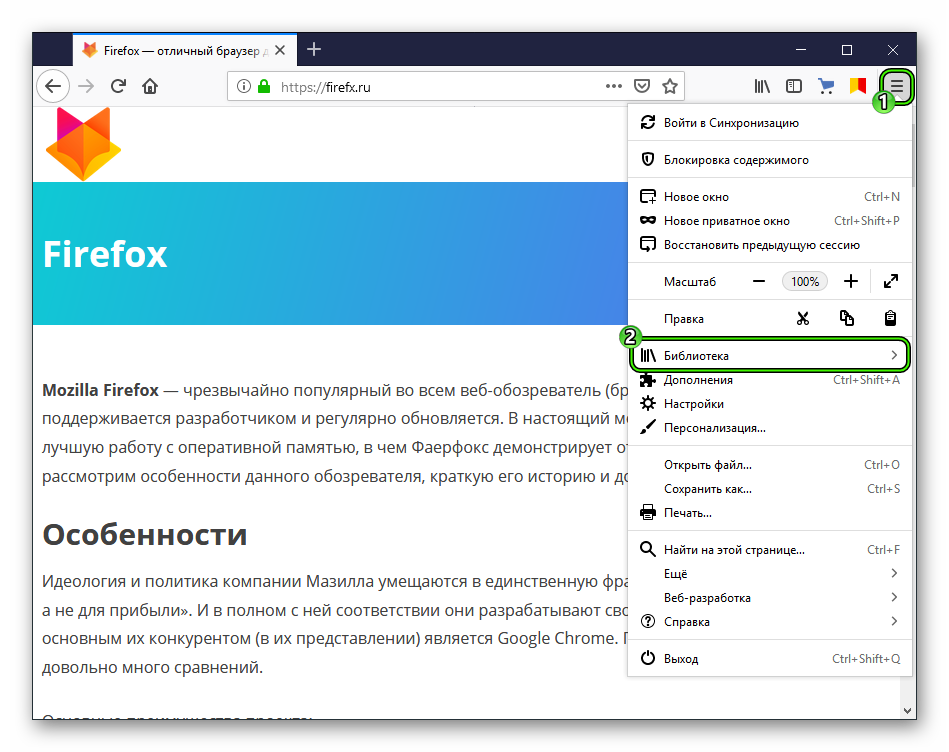

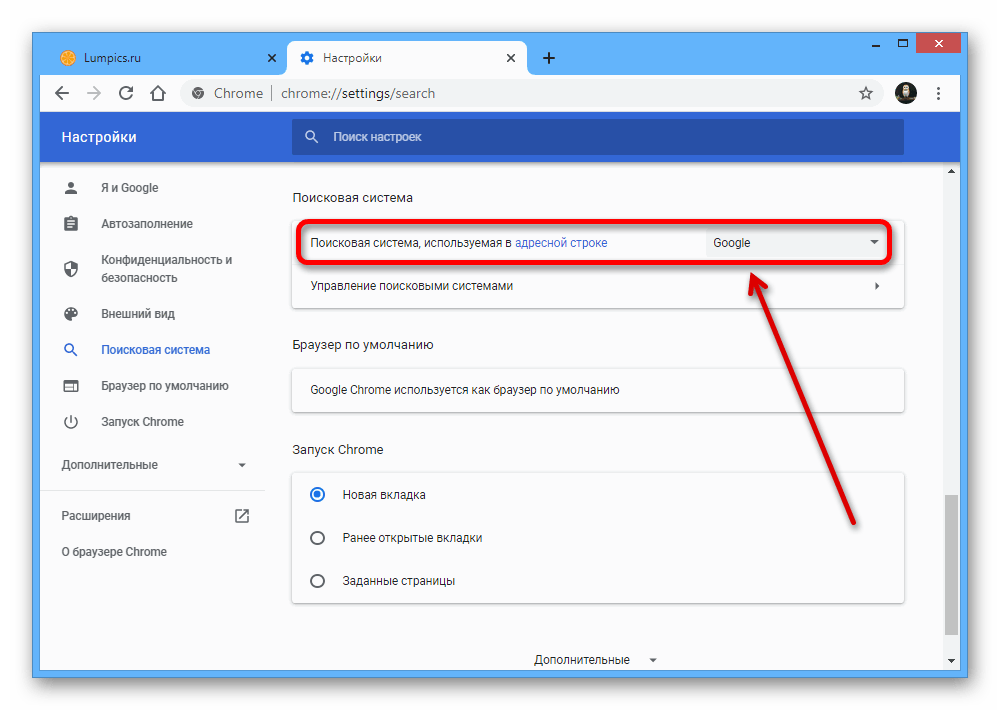

Жмем в правом верхнем углу кнопку “Настройки” – выбираем “Дополнительные инструменты” – “Расширения”: В открывшемся окне мы увидим все установленные в браузере расширения. Здесь снизу щелкаем по ссылке “Еще расширения”:

Здесь снизу щелкаем по ссылке “Еще расширения”:

Мы оказались в магазине приложений Chrome. Здесь в поисковой строке вводим удаленный рабочий стол и жмем клавишу Enter на клавиатуре:

Будет найдено приложение Удаленный рабочий стол Chrome. Жмем на нем кнопку “Установить”:

Всплывет окно – нажимаем в нем “Установить приложение”:

Через несколько секунд откроется вкладка “Сервисы”, и мы увидим, что теперь у нас в браузере появилось новое расширение – Удаленный рабочий стол Chrome. Щелкаем по нему, чтобы открыть:

Если до этого вы были не залогинены, то сейчас вас попросят войти в свой аккаунт Google. Жмем кнопку “Далее” в этом окне:

Откроется вкладка, в которой нужно ввести свой адрес электронной почты на gmail. Затем жмем “Далее” – вводим пароль – нажимаем “Войти”:

Всплывет окно – жмем в нем ОК:

Залогинившись, снова идем в “Сервисы”. Для этого можно в новой вкладке браузера нажать в левом верхнем углу кнопку “Сервисы” или просто прописать в адресной строке путь: chrome://apps

Для этого можно в новой вкладке браузера нажать в левом верхнем углу кнопку “Сервисы” или просто прописать в адресной строке путь: chrome://apps

Открываем приложение Удаленный рабочий стол Chrome:

Если приложение попросит предоставить разрешение на доступ к вашим данным – нажмите “Разрешить”:

В открывшемся окне увидим две вкладки: Удаленная поддержка и Мои компьютеры:

Сначала зайдем в первую вкладку Удаленная поддержка – жмем в ней кнопку “Начало работы”.

Нажимаем зеленую кнопку “Поделиться” в строке “Вы сможете предоставить доступ к этому компьютеру другому пользователю”:

Нам предложат установить дополнительный компонент для Удаленного рабочего стола Chrome – жмем “Принять условия и установить”:

Начнется скачивание файла chromeremotedesktophost.msi. Ждем некоторое время, пока он скачается. По окончанию загрузки – запустите скаченный файл:

По окончанию загрузки – запустите скаченный файл:

Как только компонент будет установлен – произойдет генерация кода доступа. Чтобы предоставить другому пользователю доступ к вашему рабочему столу, сообщите ему сгенерированный код. Сеанс начнется после того, как он введет у себя этот код.

Не волнуйтесь: компонент не придется скачивать и устанавливать на компьютер каждый раз. Это делается однократно – только в первый раз.

Если мы хотим сами подключиться к удаленному компьютеру, то в приложении Удаленный рабочий стол Chrome нам нужно нажимать не кнопку “Поделиться”, а кнопку “Доступ”:

После того, как владелец удаленного компьютера сообщит нам код доступа, мы увидим его рабочий стол.

В приложении Удаленный рабочий стол Chrome есть и вторая вкладка: Мои компьютеры. С помощью нее можно подключаться к своему компьютеру из любого места: главное, чтобы он был включен и на нем был интернет.

Во вкладке “Мои компьютеры” нажмите кнопку “Начало работы”:

Нажмите кнопку “Разрешить удаленные подключения”:

Придумайте пин-код, состоящий не менее чем из 6-ти цифр. Введите его здесь дважды. Нажмите ОК:

Теперь к этому вашему компьютеру можно подключаться удаленно с другого компьютера, на котором есть браузер Google Chrome и установлено расширение Удаленный рабочий стол Chrome. Главное не забудьте пин-код, который придумали, а то ничего не выйдет. Также в настройках электропитания компьютера отключите переход в спящий режим.

Вот в общем-то и все, что нужно знать для того, чтобы пользоваться Удаленным рабочим столом Chrome. Я думаю вы и сами поняли, но все же еще раз повторю: все проделанные выше операции нужно выполнить не на одном компьютере, а на всех компьютерах к которым вы хотите удаленно подключаться (или с которых будут подключаться к вашему).

Перечислю все операции по пунктам:

— установить на компьютере браузер Google Chrome

— установить в этом браузере расширение Удаленный рабочий стол Chrome

— войти в браузере в свой аккаунт Google

— установить дополнительный компонент Хост для Удаленного рабочего стола Chrome

— придумать и ввести пин-код на компьютере, если будем подключаться к нему удаленно.

Метки: Chrome, удаленный доступ

Удаленный доступ к IDE при помощи Projector

New Products News Projector ReleasesRead this post in other languages:

English, Français, 한국어, Türkçe, Deutsch, Português do Brasil, Español, 简体中文

Представляем первый релиз Projector — инструмента и фреймворка для удаленного запуска IDE JetBrains, а также приложений на Swing.

Как вы наверняка знаете, Swing — это фреймворк, позволяющий разрабатывать графические интерфейсы для приложений на платформе Java. IDE JetBrains используют Swing для отрисовки интерфейсов. Также Swing применяется и в других IDE на базе IntelliJ, например, в Android Studio.

IDE JetBrains и приложения на Swing — десктопные приложения, и, в целом, это плюс. Однако бывают случаи, которые требуют иного подхода (например, тонкий клиент). И именно здесь нам пригодится Projector.

Projector — это технология, с помощью которой вы запускаете IDE на базе IntelliJ либо Swing-приложения на сервере. Далее вы можете подключаться к ним откуда угодно, используя браузеры или нативные приложения.

Есть множество ситуаций, требующих запуска IDE на сервере. Некоторые из них типичны для больших компаний, располагающих огромной инфраструктурой. Вот краткий список ситуаций, в которых вам может помочь Projector:

- Вы хотите запускать код рядом с вычислительными серверами или базой данных.

- Корпоративная среда требует повышенной безопасности.

- У вас очень объемный проект.

- Запрещено локальное копирование исходного кода.

- Физическое устройство со стороны клиента очень ограничено в ресурсах.

- Вы работаете с тонким клиентом.

- Вам необходимо запускать IDE в среде GNU/Linux на Windows-устройствах либо в нестандартных операционных системах, таких как ChromeOS.

- Вам необходимо выключать компьютер, пока приложение запущено на сервере.

- Вы выполняете удаленную отладку на сервере (devtest, devprod).

- Вы используете образы для виртуальных машин или Docker, включающие отладочные исходники и предустановленную IDE.

- Используемая конфигурация требует удаленного доступа.

Стоит отметить, что Projector не поддерживает совместную разработку. Если вам нужен инструмент для совместной разработки, попробуйте Code With Me. Также мы работаем над новым решением для удаленной разработки, которое объединит функциональность Code With Me и Projector. Это поможет в решении проблемы задержек сети.

Если вам нужен инструмент для совместной разработки, попробуйте Code With Me. Также мы работаем над новым решением для удаленной разработки, которое объединит функциональность Code With Me и Projector. Это поможет в решении проблемы задержек сети.

В исходном коде Projector используются лицензии, принятые в сообществах разработчиков Open Source и Free Software. Это важно для компаний, которые хотели бы использовать данную технологию для создания собственных решений. Мы пользуемся тремя наиболее популярными видами лицензий:

- Клиент: лицензия MIT (Expat)

- Сервер: GNU GPL v2.0 + Classpath Exception

- Dockerfiles: лицензия Apache 2.0

Вы также можете принять участие в создании новой функциональности и устранении ошибок, создавая собственные пул-реквесты GitHub. Ниже вы найдете ссылки на проекты в GitHub.

Projector — это клиент-серверное ПО. Вы запускаете IDE на сервере, а затем подключаетесь к ней по сети. Соединение между клиентом и сервером очень легковесное и высокоскоростное.

Projector похож на системы удаленного доступа к рабочему столу, такие как VNC. Отличие в том, что Projector отображает лишь окна IDE и обеспечивает максимальную скорость отрисовки для Java-приложений.

Projector предлагает несколько вариантов настройки клиента и сервера.

Чтобы подключиться к IDE, вы можете использовать либо браузер, либо нативное приложение. В нативном приложении больше функциональности (например, вы можете использовать горячие клавиши, недоступные при работе из браузера). Для работы с мобильного устройства необходимо использовать браузер, однако в будущем мы планируем запустить нативные клиенты также и для мобильных платформ.

Веб-клиентРабота из браузера напоминает использование интерактивного веб-сайта. При этом можно переключить браузер в полноэкранный режим, и работать в нем как в полноценном десктопном приложении.

Настройки веб-клиента изменяются через параметры URL. К примеру, на мобильных устройствах можно добавить в URL параметр «mobile» — это включит панель-оверлей с дополнительными кнопками (в частности, здесь есть кнопка, позволяющая открыть виртуальную клавиатуру).

Веб-клиент реализован при помощи HTML5 Canvas API — он работает в любом браузере, совместимом с этим API. Веб-клиент протестирован в Chrome/Chromium, Firefox и Safari.

Устанавливать веб-клиент не нужно (он уже включен в веб-сервер Projector) — вам просто нужно ввести соответствующий адрес в браузерную строку. Весь код доступен на GitHub.

Нативное приложениеВы можете использовать нативное приложение для macOS, Windows и Linux. Скачать бинарные файлы можно здесь. Исходный код опубликован на GitHub.

Приложение включает интеграцию с Dock/Taskbar и множество других ожидаемых возможностей. Также оно поддерживает сочетания клавиш, такие как, например, Ctrl+W/Cmd+W (в отличие от браузерного клиента, который их, как правило, не поддерживает).

Установочный скрипт (Python)Использование скрипта установки обеспечивает максимальную гибкость. Он позволяет выбрать желаемую IDE, а также ее версию, параметры безопасности и др. В данный момент он доступен только для GNU/Linux.

В данный момент он доступен только для GNU/Linux.

Запустить Projector в облачной среде проще всего через Docker. Данный пример скрипта позволяет генерировать образы Docker, в которые запакованы различные IDE от JetBrains и компоненты Projector. Таким образом вы сможете запускать IDE везде, где доступен Docker. IDE будет выполняться в изолированной среде, независимо от других приложений на сервере и без физического экрана. Вам даже не нужно устанавливать X11. Образ уже содержит в себе все необходимое.

Мы не используем DockerHub и публикуем предварительно собранные образы через собственный Docker Registry. Ниже вы видите пример строки, позволяющий получить IntelliJ IDEA Community Edition:

docker pull registry.jetbrains.team/p/prj/containers/projector-idea-c

В качестве альтернативы вы можете просто установить в IDE плагин Projector, избегая необходимости развертывания отдельного сервера. В таком случае в роли сервера выступит ваше собственное устройство. Как обычно, исходный код доступен на GitHub.

Однако плагин менее изолирован, поэтому для него важна используемая операционная система и ее настройки. Например, он не сможет отображать глобальное меню, характерное для macOS.

Projector — это скорее технология. Вы можете использовать Projector для настройки собственной инфраструктуры, чтобы точнее удовлетворить потребности вашего бизнеса. Ansible? Конечно. Kubernetes? Нет проблем.

При наличии соответствующих технических навыков вы сможете собрать все что угодно. Код Projector — открытый. Вы можете изменить в нем все что угодно и даже стать контрибьюторами. Более подробную информацию и сам код вы найдете на GitHub.

Projector — очень молодая технология. Однако на наш взгляд, она может стать одним из лучших решений для удаленного доступа к IDE. Мы очень ждем ваших отзывов. Вы всегда можете связаться с нами через YouTrack или Twitter.

Ваша команда Projector

The Drive to Develop

Оригинал статьи опубликован на habr.com:

https://habr.com/ru/company/JetBrains/blog/548770/

Удаленный доступ через Google Chrome

Автор: admin.

Удалённый доступ к другому компьютеру, можно легко получить не только используя специальные программы, типа TeamViewer, но и при помощи стандартного браузера Google Chrome (Chromium). Должен сказать вам, что в принципе, это довольно удобно, а главное безпроблемно. Всё, что нужно сделать, это установить в браузер дополнение «Удалённый рабочий стол Chrome» из официального магазина Chrome: скачать. После установки приложения, у вас в браузере должен появиться значок запуска.

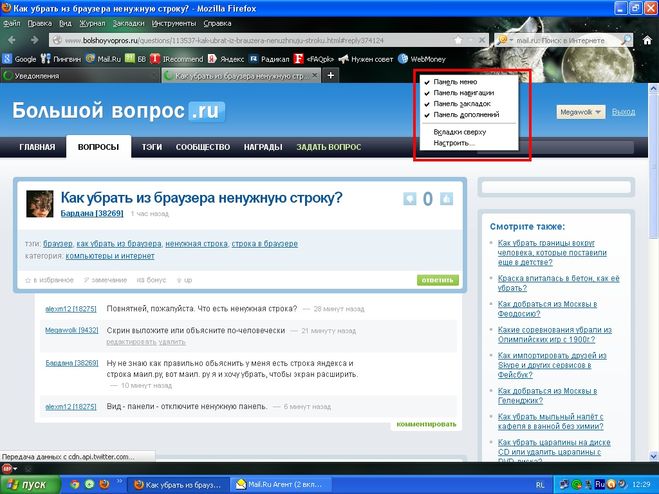

Для осуществления всего задуманного, независимо от операционной системы, на всех подключаемых «машинах», должен быть установлен браузер Google Chrome или Chromium, ну или ихние модификации, типа SRWare IRon; SuperBird, одним словом все те, которые основаны на этом ядре и совместимы с магазином расширений Chrome. Далее, запускаем приложение, кликнув по значку. В окне браузера появится вот такой диалог, в котором выбираем: «Удаленная поддержка» → «Начало работы».

Нижняя позиция: «Мои компьютеры» на Linux-системах не работает, во всяком случае пока, поэтому на снимке она перечёркнута. Одним словом, перейдя по кнопочке: «Начало работы» попадаем сюда:

Здесь, если вы хотите предоставить доступ к своему компьютеру, то выбираете «Поделиться», еслит хотите подключиться к какому-то компьютеру, то выбираете «Доступ». Если вы решили предоставить доступ и нажали на «Поделиться», то будет запущен диалог, в котором автоматически сконфигурируется двенадцати-числовой код. Его нужно сообщить тому, кто желает подключиться к вашему рабочему столу. Он же в свою очередь, нажимает кнопочку «Доступ», где будет тоже открыто окошко, в котором нужно ввести этот код, после чего, произойдёт контакт между двумя «машинами».

Здесь на снимке, как вы видите, появился рабочий стол другого компьютера, где я открыл файловый менеджер Nautilus и всё это происходит в основном окне браузера Chromium. Должен отметить, что в целом, вся эта система работает очень даже прилично, единственным пока недостатком, является отсутсвие возможности передавать или принимать файлы, как это реализовано, например, в том же TeamViewer(e).

Положительные характеристики «Удалённого доступа Chrome«:

- В принципе всё классно, а вообще, браузеры в наше время, потихоньку становятся всё более всеядно-универсальными, что наверное само по себе хорошо.

Отрицательные характеристики «Удалённого доступа Chrome«:

- Необходимо реализовать передачу файлов и скорее всего, что в будущем это будет сделано.

Параметры:

Язык интерфейса: русский

Лицензия: Free

Домашняя страница: -«-

Проверялось на «Ubuntu» 13.10 Unity (64-bit.).

Что такое изоляция браузера? | Изоляция удаленного браузера

Причины, по которым вашей организации нужен изолированный просмотр

Вопреки распространенному мнению, веб-вредоносные программы могут серьезно повлиять на организации любого размера. Вот почему:

Просмотр веб-страниц опасен

Веб-браузеры являются наиболее распространенным бизнес-приложением, используемым сегодня, и их сложно защитить из-за их сложности.Они выполняют самое опасное действие, которое может выполнить компьютерная программа, а именно загружают ненадежный код и запускают его непосредственно на компьютере пользователя. Неудивительно, что атаки через браузер являются основным вектором угрозы для злоумышленников, нацеленных на пользователей.

Согласно отчету Osterman Research, 60% организаций были заражены вредоносным ПО в результате просмотра веб-страниц.

Блокировка сайтов влияет на производительность

Remote Browser Isolation дополняет безопасный веб-шлюз, обеспечивая безопасный доступ к веб-сайтам, которые еще не классифицированы безопасным веб-шлюзом.Организации обычно блокируют доступ к некатегоризованным веб-сайтам, пытаясь защитить сеть от вредоносных программ в Интернете. Однако практика агрессивной блокировки доступа к веб-сайтам приводит к снижению производительности как для конечных пользователей, так и для ИТ-группы, которой поручено отслеживать запросы конечных пользователей на разблокировку веб-сайтов. Удаленная изоляция браузера позволяет пользователям — и ИТ-командам — быть более продуктивными, используя Интернет, как они обычно, без отрицательного воздействия или замедления их взаимодействия с пользователем, при этом оставаясь полностью защищенными от веб-угроз.

Пользователи — огромный риск

Большинство пользователей неосторожны и могут быть легко обмануты, щелкнув вредоносной ссылкой с помощью тактики социальной инженерии. Организации выделяют значительные бюджетные ресурсы на защиту периметра, но один неосторожный сотрудник может все это обойти, щелкнув одну плохую ссылку и открыв входную дверь для злоумышленника.

Что такое изоляция удаленного браузера?

Что такое изоляция удаленного браузера?

Удаленная изоляция браузера — это технология, также называемая веб-изоляцией или просто изоляцией браузера.Изоляция удаленного браузера — это передовой метод кибербезопасности, обеспечивающий дополнительный уровень защиты для пользователей и организаций. Изоляция браузера отделяет активность браузера от оборудования конечной точки, тем самым уменьшая поверхность атаки устройства. Когда пользователь обращается к веб-странице или приложению, оно загружается в удаленный браузер, который предоставляет пользователю визуализацию веб-страницы. Страница работает нормально, но пользователю доставляются только пиксели. Активный контент не загружается, поэтому вредоносный код, который может быть скрыт, находится под контролем.

Опасности в пределах

Проведение времени в Интернете больше не является роскошью. Это стало частью нашей повседневной личной жизни и имеет решающее значение для выполнения нашей работы и ведения бизнеса. Сотрудники выходят в Интернет каждый день, и не только для того, чтобы посмотреть видео о кошках или сделать праздничные покупки. Данные и приложения, необходимые сотрудникам для выполнения своей работы, теперь находятся в облаке и доступны через Интернет.

Потребность в постоянном подключении к Интернету подвергает организации большему риску, поскольку большинство кибератак нацелены на пользователей через их браузеры, рассылают вредоносную рекламу (вредоносную рекламу), используют приманку для кликов, которая может привести к вредоносному контенту, троянским программам в браузере и т. Д. более.Как только браузер подключается к сайту, он открывает злоумышленникам дверь в компьютер пользователя и, скорее всего, в вашу сеть.

Организации могут попытаться заблокировать потенциально опасные веб-сайты, такие как недавно зарегистрированные домены, но этот подход не учитывает случаи, когда пользователи случайно попадают на зараженные сайты, возможно, из-за неправильного ввода URL. А организации хотят, чтобы их сотрудники могли проводить обширные исследования, что иногда означает посещение сайтов в зарубежных странах или просмотр контента от неизвестных организаций.

Это ставит организации в затруднительное положение. Как вы предоставляете своим сотрудникам неограниченный доступ в Интернет, при этом защищая свою организацию?

Новый ответ на старую проблему

Можно предоставить сотрудникам доступ в Интернет, не беспокоясь об их безопасности или подвергая вашу сеть риску. Благодаря изоляции браузера компании могут быть уверены, что разрушительные вирусы и вредоносные программы не попадут в сеть через взломанные веб-страницы.

Удаленная изоляция браузера или веб-изоляция обеспечивает безопасный доступ к веб-контенту, отделяя пользователя, его локальную сеть и инфраструктуру от реальных веб-приложений и активности просмотра.Создавая «песочницу браузера» между пользователем и потенциально опасным веб-контентом, организации могут уверенно предотвращать атаки сложных угроз и защищать конфиденциальные данные, а также сотрудников.

Взгляд аналитика

Gartner на протяжении большей части этого десятилетия отстаивал преимущества технологий изоляции браузеров.

В 2016 году Gartner предсказал, что 50 процентов предприятий начнут активно изолировать активность своих сотрудников при просмотре веб-страниц в течение следующих трех лет.

А в 2017 году Gartner написал:

Практически все успешные атаки происходят из общедоступного Интернета, а атаки на основе браузера являются основным источником атак на пользователей. Архитекторы информационной безопасности не могут остановить атаки, но могут предотвратить ущерб, изолировав сеансы просмотра Интернета конечными пользователями от корпоративных конечных точек и сетей. Изолируя функцию просмотра, вредоносные программы не попадают в систему конечного пользователя, и предприятие значительно сократило площадь поверхности для атаки, перенеся риск атаки на сеансы сервера, которые можно сбрасывать в заведомо исправное состояние при каждом новом запуске. сеанс просмотра, открытая вкладка или доступ к URL-адресу.

Преимущества удаленной изоляции браузера

В современном мире цифровых технологий проведение времени в Интернете является обязательным требованием. Чтобы сделать это время более безопасным, удаленная изоляция браузера:

Обеспечивает безопасный доступ к опасному веб-контенту: Он изолирует пользователей от веб-приложений и обеспечивает безопасную визуализацию веб-контента — без необходимости использования агента конечной точки на каждом устройстве.

Защищает конфиденциальные данные: Защищает пользователей и руководителей от целевых атак, скрытых на веб-страницах, загружаемом веб-контенте и уязвимых надстройках.

Устраняет угрозу кражи данных: Устраняет возможность кражи данных с веб-страницы или компрометации компьютера пользователя, даже если браузер устарел, уязвим или на нем установлены небезопасные плагины.

Разрешает использование более открытых политик в Интернете: Позволяет организациям минимизировать сложность политик, снизить риски и реализовать более открытые политики для доступа в Интернет.

Удаленная изоляция браузера создает аналог браузера, обслуживающий визуализацию страницы, но не саму страницу, так что ничего не загружается, а любые скрытые вредоносные программы или вирусы на странице не могут достичь конечной точки или пробиваются через сеть.Таким образом, изоляция браузера обеспечивает защиту от известных, неизвестных угроз и угроз нулевого дня, а также является ключевым дополнением к другим мерам веб-безопасности.

Вот краткое представление о том, как работает изоляция удаленного браузера:

Пользователь пытается получить доступ к потенциально вредоносной веб-странице

Запрос оценивается на соответствие определенным политикам; если есть совпадение, платформа создает изолированный сеанс браузера

Платформа подключается к веб-странице и загружает контент в удаленный изолированный браузер

Отрендеренный веб-контент передается в собственный браузер конечного пользователя в виде пикселей поверх холст HTML5

Узнайте, как защитить своих сотрудников и свою компанию.В 2018 году Zscaler приобрела Appsulate, лидера в области изоляции браузеров, и интегрировала свою инновационную технологию изоляции облачного браузера в платформу Zscaler Cloud Security Platform. Узнайте, как Cloud Browser Isolation может вам помочь.

Удаленная изоляция браузера защищает пользователей от угроз

Продукт Артем Голуб

Вряд ли будет преувеличением сказать, что пандемия COVID-19 вытолкнула большую часть мира в онлайн. Интернет стал неотъемлемой частью нашей повседневной жизни — того, как мы взаимодействуем друг с другом, посещаем занятия, ведем бизнес.В этом дивном новом мире с доступом к Интернету решения безопасности, такие как удаленная изоляция браузера, стали важнее, чем когда-либо. В конце концов, злоумышленники осознают важность всемирной паутины и более чем готовы использовать нашу зависимость от нее.

Для компаний с удаленными сотрудниками, которым требуется постоянное взаимодействие с Интернетом, удаленная изоляция браузера (RBI) предлагает способ защитить их увеличенную поверхность атаки без необходимости установки каких-либо агентов или подключаемых модулей браузера на конечной точке.Вредоносный javascript, вредоносная реклама (вредоносная реклама, внедряемая на веб-страницы с помощью эксплойтов или взломанных рекламных сетей), наборы эксплойтов, скрытые загрузки и многие другие атаки нацелены на пользователей, взаимодействующих с веб-контентом через свой браузер. Поскольку это основной способ взаимодействия обычного пользователя с онлайн-контентом, критически важно найти решение RBI, которое интегрируется в ваш стек безопасности и обеспечивает надежное покрытие.

Насколько безопасен ваш средний браузер?

Краткий ответ: Не совсем.Уязвимости ВЫСОКОЙ степени опасности в браузерах исправляются довольно часто. Например, Google недавно выпустил несколько исправлений для 14 уязвимостей браузера. Во вторник исправлений Microsoft выпустила исправления для шести уязвимостей, нацеленных на среду Windows. Хотя нулевые дни браузера в первую очередь влияют на браузеры Chrome / IE, поскольку Microsoft Edge теперь также основан на Chrome, пользователи Edge также будут уязвимы для этих недостатков. Некоторые из них, например CVE-2021-33742 (удаленное выполнение кода платформы Windows MSHTML) и CVE-2021-30551 (смешение типов в V8), эксплуатируются в «дикой природе».Как только браузер с такой уязвимостью подключается к вредоносному сайту, он дает киберпреступникам возможность взломать не только компьютер пользователя, но и всю сеть.

Организации должны использовать многоуровневый подход, чтобы попытаться снизить этот риск. Это можно сделать, используя защиту DNS для блокировки известных вредоносных веб-сайтов, недавно обнаруженных доменов (категория, предлагаемая Cisco Umbrella), различных категорий доменов, реализованных с помощью политик контента. Однако этого подхода может быть недостаточно, если взломан домен с хорошей репутацией.В то же время некоторым организациям приходится снижать строгость политик веб-безопасности во время пандемии и заставлять работать из дома. Итак, как компании могут предоставить своим сотрудникам доступ в Интернет, который не повлияет на их способность выполнять работу, при этом защищая организацию?

Удаленная изоляция браузера отвечает потребностям современных групп кибербезопасности

В 2017 году Эми Энн Форни и Роб ван дер Меулен из Gartner обосновали необходимость решений RBI, заявив:

Практически все успешные атаки происходят из общедоступного Интернета, а атаки через браузер являются основным источником атак на пользователей.Архитекторы информационной безопасности не могут остановить атаки, но могут предотвратить ущерб, изолировав сеансы просмотра Интернета конечными пользователями от конечных точек и сетей предприятия. Изолируя функцию просмотра, вредоносные программы не попадают в систему конечного пользователя, и предприятие значительно сократило площадь поверхности для атаки, перенеся риск атаки на сеансы сервера, которые можно сбрасывать в заведомо исправное состояние при каждом новом запуске. сеанс просмотра, открытая вкладка или доступ к URL-адресу. 1

Вот почему Cisco Umbrella предложила пользователям такую защиту, предложив удаленную изоляцию браузера в качестве надстройки к пакетам SIG Essentials и SIG Advantage.

RBI защищает пользователей от потенциальных вредоносных программ и других угроз, перенаправляя просмотр на облачный хост. Изоляция достигается за счет предоставления пользователям веб-контента через удаленный суррогатный браузер, расположенный в облаке. Обычно при взломе браузера пользователя злоумышленник получает доступ к машине, на которой работает браузер. Однако с RBI удаленный браузер работает в изолированном контейнере в облаке, что снижает вероятность атаки. Контент из удаленного браузера отображается в локальном браузере пользователя, не влияя на работу конечного пользователя.

Получение удаленной изоляции браузера через Cisco Umbrella

Remote Browser Isolation (RBI) для Cisco Umbrella доступен в виде трех эксклюзивных надстроек, все с различной степенью изоляции:

Изолятор Рискованный

Категории безопасности:

- Вредоносное ПО

- Обратные вызовы команд и управления

- Фишинговые атаки

- Потенциально опасно

Категории контента:

Изолировать веб-приложения

Категории контента:

- Чат

- Хранилище файлов

- Службы передачи файлов

- Обмен мгновенными сообщениями

- Организованная электронная почта Профессиональная сеть

- Социальная сеть

- Веб-почта

Приложения:

- Облачное хранилище (например,Box, Dropbox, Google Drive)

- Совместная работа (например, Slack, WhatsApp, Facebook Messenger)

- Работа в офисе (например, Smartsheet, Lucidchard, Gmail)

- Социальные сети (например, Facebook, Twitter, Instagram)

Изолировать Любая

Можно изолировать любые категории безопасности, категории содержимого, приложения и списки адресатов.

В записи ниже мы демонстрируем, насколько просто включить функцию изоляции удаленного браузера для дополнительного уровня защиты.Мы также показываем функциональность RBI и то, как он защищает даже уязвимые браузеры от опасных эксплойтов, включая атаки нулевого дня, нацеленные на браузеры.

1 Gartner, Gartner определяет лучшие технологии для обеспечения безопасности в 2017 году. Эми Энн Форни, Роб ван дер Меулен, 2017.

Что такое изоляция удаленного браузера?

Устранение опасностей просмотра веб-страниц

Изоляция браузера — это эффективный подход к кибербезопасности, который фокусируется на часто упускаемых из виду угрозах, которые исходят из Интернета и проникают через веб-браузеры.Интернет — неотъемлемая часть того, как люди работают сегодня, поскольку сотрудники постоянно выходят в Интернет, часто с множества различных устройств. Но каждый раз, когда сотрудник открывает веб-браузер для просмотра веб-контента, он потенциально подвергает вашу организацию неисчислимым вредоносным угрозам. Эти угрозы включают в себя все виды вредоносных программ, от троянов и программ-вымогателей до фишинга и т. Д., Любое из которых может вызвать серьезные проблемы с безопасностью для вашей организации.

Конечные точки воздушного зазора от атак через Интернет

С помощью решения для изоляции браузера вы можете отделить активность пользователей, просматривающих веб-страницы, от локальной сети и ее инфраструктуры, тем самым предотвращая атаки на сеть через браузер и одновременно предоставляя пользователям безопасный доступ в Интернет.Это защищает ваши конечные точки и сети от известных вариантов вредоносных программ и, что более важно, также защищает их от неизвестных угроз или угроз нулевого дня, которые часто не покрываются вашими традиционными решениями на основе обнаружения, такими как различные широко доступные антивирусные программные решения.

Как работает изоляция браузера

Когда существует решение для изоляции браузера, любой активный код или сценарии, исходящие от веб-сайта, запускаются в виртуальном веб-браузере в изолированном и одноразовом облачном контейнере.Этот контейнер удаляется в конце сеанса просмотра, или после установленного периода простоя, или когда пользователь закрывает вкладку браузера. Этот процесс гарантирует, что никакой веб-контент — хороший или плохой — никогда не достигнет ваших конечных точек. Когда контейнер разрушается, вместе с ним уничтожается все вредоносное, поэтому оно не может причинить никакого вреда. Несмотря на то, что этот процесс кажется весьма отличным от обычного просмотра веб-страниц, опыт для ваших пользователей идентичен опыту просмотра веб-страниц, к которому они привыкли.Они просто получают чистый и безопасный поток интерактивного контента и взаимодействуют с ним, используя свой обычный веб-браузер. Обеспечение бесперебойной работы пользователей является ключом к тому, чтобы организации могли оставаться продуктивными, обеспечивая при этом безопасный доступ в Интернет без риска веб-угроз. Изоляцию браузера также иногда называют «изоляцией Интернета», особенно когда он использует виртуальную машину для предоставления своих услуг. Когда решение является облачным, с использованием удаленного браузера в облаке, а не на устройстве конечного пользователя, это называется «изоляция удаленного браузера», часто называемая RBI.Когда дело доходит до обеспечения безопасности вашей сети, RBI является наиболее безопасным типом изоляции браузера, поскольку при использовании удаленного браузера он гарантирует, что весь веб-трафик будет ограничен и удален, а любые вредоносные программы в Интернете никогда не смогут достичь конечной точки. или организационная сеть вообще.

Как изоляция браузера — особенно изоляция удаленного браузера — может помочь защитить вашу организацию?

В 2016 году аналитики Gartner заявили, что «пора изолировать ваши сервисы от интернет-выгребной ямы».Это и есть изоляция браузера — предотвращение проникновения вредоносных угроз из Интернета в вашу корпоративную сеть. Использование изолированного браузера для удаленного просмотра защищает организации и пользователей от опасностей Интернета, а также позволяет им выполнять свою работу без препятствий и недостатков, которые возникают с такими решениями, как внесение в белый список (что снижает производительность и может пропускать вредоносные программы, сокрытие на некогда безопасных сайтах) и обучение сотрудников (все, что требуется, — это один сотрудник, который должен знать, что щелкнет один раз по неправильной ссылке и поставит под угрозу безопасность всей организации).Технология изоляции браузера — это эффективный ответ, основанный на нулевом доверии, для предотвращения многих современных и наиболее серьезных веб-угроз безопасности.

Использование надежного и динамического решения для изоляции браузера дает множество преимуществ. Эти преимущества включают следующее:

Защита от всех сетевых угроз, известных и неизвестных (нулевого дня) угроз

Изоляция браузера — это подход, основанный на профилактике.Это означает, что он предполагает, что весь входящий веб-трафик является вредоносным, и занимает позицию «виновен, пока не будет доказана невиновность». Следовательно, он не полагается только на обнаружение входящих угроз с использованием таких методов, как определение сигнатур вирусов, которые могут предотвратить только известные угрозы. Вместо этого решение запускает весь активный код из веб-контента за пределами сети, независимо от того, является ли он подозрительным или нет, так что никакая угроза никогда не достигает сети или конечной точки — даже самые последние, неизвестные угрозы, которые никогда не могли быть обнаружены. с помощью подхода, основанного на обнаружении, из-за отсутствия известной «сигнатуры».

Предотвращает утечку данных, вызванную кешированием локального веб-браузера

Когда пользователь открывает веб-браузер и начинает просматривать веб-страницы, данные часто сохраняются в локальном кэше веб-браузера, поэтому перезагрузка страниц происходит быстрее, и веб-страница может персонализировать себя для пользователя, например, она может «запомнить» ‘пользовательские настройки, введите имена пользователей и обратитесь к пользователю по имени. Хотя это может значительно улучшить опыт просмотра веб-страниц, делая Интернет быстрее и более адаптированным для пользователей, просматривающих веб-страницы, у этого есть серьезный недостаток.Кэш браузера сам по себе представляет угрозу безопасности данных, из-за которой могут происходить утечки данных с любого пользовательского устройства, создавая возможность потери данных. Однако этот риск будет устранен при использовании решения для изоляции браузера, поскольку на компьютере конечной точки не происходит локального кэширования данных.

Производительность консервов

Хорошее решение для изоляции веб-браузера обеспечивает беспрепятственный доступ к Интернету для пользователя.Это гарантирует, что конечный пользователь не получит ничего, кроме безопасного интерактивного потока контента, чтобы он мог продолжать использовать и просматривать веб-страницы в обычном режиме, даже используя общедоступный Интернет, без риска стать жертвой веб-угроз. Это не повлияет на UX, поскольку просматриваемые веб-сайты сохраняют свой первоначальный вид, ощущение и функциональность. Благодаря этому это никак не отразится на производительности конечного пользователя. Технология изоляции браузера настолько проста, что ваши пользователи даже не узнают, что она их защищает, а их активность в веб-браузере практически не пострадает.

Больше нет блокировки

Без решения для удаленной изоляции браузера строгая фильтрация контента часто используется для блокировки доступа к любому типу веб-сайта или контенту, которые могут представлять угрозу безопасности. В этом больше нет необходимости, когда используется изоляция браузера, поскольку весь веб-контент отображается в одноразовом виртуальном контейнере. Таким образом, у пользователей не будет проблем с доступом к каким-либо сайтам, которые им нужны для работы, которые в противном случае могли быть ошибочно отфильтрованы из-за особенно рьяного чрезмерного блокирования, которое имело место с целью максимального повышения безопасности организации.

Централизованное управление

Многие решения для изоляции браузера предоставляют центральную панель управления, с помощью которой организация может управлять своей веб-безопасностью на сетевом уровне. Это позволяет администратору легко управлять группами или отдельными учетными записями, управлять активностью браузера на нескольких устройствах и просматривать отчеты об использовании Интернета для управления активностью браузера.

Снижение потребности в решениях для защиты конечных точек Решения

для облачной безопасности, такие как решения для удаленной изоляции браузера, снижают сложность и затраты, связанные с защитой отдельных оконечных устройств от известных и неизвестных веб-угроз.Благодаря удаленной изоляции браузера нет необходимости в установке программного обеспечения конечных точек или управлении исключениями, поскольку виртуальные контейнеры работают в облаке, постоянно предотвращая попадание вредоносных программ и других угроз на основе браузера на конечные точки. Это намного проще и экономит время, которое в противном случае потребовалось бы для обновления каждого экземпляра программного обеспечения на каждом устройстве, которое подключается к сети. Это также гарантирует, что защита предоставляется для всей сети, без пробелов, и не зависит от того, что каждое подключенное к сети устройство защищено и обновлено до последней версии программного обеспечения, что нереально для организации с большим количеством пользователей.Когда сотрудники приносят свои собственные устройства из дома для использования на работе, например смартфоны и ноутбуки, это особенно важно, поскольку эти устройства часто не будут оснащены программным обеспечением, необходимым для защиты, но они все равно будут подключены к сети, представляя разрыв, через который могут проникнуть веб-угрозы.

Безопасная загрузка файлов из ИнтернетаНекоторые решения для изоляции браузера включают в себя интегрированное на заводе решение для очистки файлов, использующее технологию CDR.Это гарантирует, что любые файлы, загружаемые пользователем из веб-браузера, являются чистыми и безопасными для использования. Эту технологию также можно использовать для очистки вложений электронной почты, чтобы убедиться, что они не содержат зараженных вредоносных программ. Технология CDR фактически нейтрализует одну из самых серьезных угроз для бизнеса на сегодняшний день — угрозу фишинговых кампаний. Эти кампании пытаются убедить конечных пользователей открыть зараженные вложения с вредоносным содержимым, часто под видом друга или доверенной организации, в результате чего даже самые образованные сотрудники уязвимы для их уловки, что приводит к нежелательным последствиям для организации. безопасность.

Заключение

Нет никаких сомнений в том, что Интернет является неотъемлемой частью того, как мы работаем сегодня, поскольку для большинства бизнес-ролей требуется постоянный доступ к Интернету. Но активность пользователя в Интернете также представляет собой серьезные киберугрозы, которые могут подвергнуть всю вашу организацию риску потери данных. Изоляция браузера — это ключ к созданию безопасного веб-шлюза с оптимизированным интерфейсом просмотра веб-страниц, чтобы ваши конечные пользователи могли работать так, как они хотят, без ущерба для безопасности конфиденциальных данных в организации.Приняв правильные меры безопасности, вы можете создать безопасный воздушный зазор между вашими пользователями и Интернетом, чтобы они могли продолжать просмотр по мере необходимости, а ваша организация осталась в безопасности.

Является ли изоляция браузера правильным выбором для вашей организации? Если ваши сотрудники пользуются Интернетом (что они, конечно же, используют), вам необходимо предотвращать все виды угроз, которые приходят через Интернет. Но в то же время вам также необходимо убедиться, что пользователям предоставляется безупречный веб-опыт, чтобы они могли продолжать работать продуктивно и не были ограничены в доступе к веб-ресурсам, которые им необходимы для выполнения своей роли в вашей организации.Удаленная изоляция браузера — это простой и ориентированный на UX способ обеспечить безопасность и продуктивность сотрудников и вашей организации.

Мы работали с Ericom над внедрением решения для веб-безопасности, которое обеспечивает высочайший уровень защиты от киберугроз через Интернет. Это дает нашим сотрудникам широкий безопасный доступ в Интернет, который им необходим для продуктивной работы, обеспечивая при этом безопасность нашей организации. Поль Э. Руссо, старший вице-президент по ИТ-архитектуре и

Технический директор Enterprise Bank

Что такое изоляция удаленного браузера (RBI)?

Необходимость изолированного просмотра

Зараженные или вредоносные веб-сайты — это распространенный способ доставки вредоносного ПО пользователям киберпреступников.Фишинговые электронные письма являются основным вектором доставки вредоносных программ, и эти электронные письма обычно содержат ссылку, ведущую получателя на вредоносную веб-страницу.