Основные виды атак на инфраструктуру и концепция защиты от них — «Онланта»

На сегодняшний день большое количество кибератак является успешным по нескольким причинам: они не зависят от местоположения киберпреступника и удаленности от него потенциальной жертвы, а также временных рамок и часовых поясов. Взломанная ИТ-среда может повлечь за собой критические для бизнеса последствия: нанести репутационный ущерб и снизить уровень доверия со стороны клиентов, ведь их данные тоже могут попасть в чужие руки. Взлом инфраструктуры сопряжен и с финансовыми рисками: вследствие оттока заказчиков и потери уникальных инновационных разработок организации, ее конкурентоспособность может значительно упасть на рынке. Ситуация усложняется тем, что методы и тактики злоумышленников постоянно эволюционируют. Хакеры непрерывно адаптируют свои атаки к новым реалиям и технологиям. Современные кибератаки максимально автоматизированы, что позволяет злоумышленникам ускорять их проведение и использовать искусственный интеллект для повышения успеха их реализации.

Основные типы и виды кибератак на инфраструктуру

Как правило, не имеет значение, какую инфраструктуру вы используете – локальную или облачную. Если данные, которые вы передаете, имеют ценность, кто-то захочет их получить. Действия злоумышленников можно разделить на два основных вида – распределенные и целевые атаки.

- Распределенные кибератаки представляют собой использование бот-сети и направлены одновременно на большое количество пользователей и ресурсов компаний. Как правило, в таких атаках используются утекшие базы данных организаций и пользователей.

- Целевыми атаками (APT) называют заранее спланированное «нападение» на конкретную компанию или инфраструктуру. При этих инцидентах злоумышленник не только получает доступ к внутренним ресурсам, но и остается в сети компании, пока его не обнаружат, – это могут быть дни, месяцы и даже годы.

Целевые атаки реализуются хакерами с высокими техническими компетенциями. Они используют автоматизированные инструменты, самостоятельно определяют векторы атаки, эксплуатируют 0-day уязвимости и некоторые особенности системы, опираясь на свой опыт.

Целевые атаки реализуются хакерами с высокими техническими компетенциями. Они используют автоматизированные инструменты, самостоятельно определяют векторы атаки, эксплуатируют 0-day уязвимости и некоторые особенности системы, опираясь на свой опыт.

Кибератаки представляют опасность как для обычных пользователей, так и для бизнеса. В обоих случаях последствия могут быть не просто неприятными, но и критическими. Согласно статистике за 2020 год, представленной компанией Acronis, DDoS-атаки, фишинг и атаки на видеоконференции возглавили список киберугроз. Однако и другие типы атак приносят массу проблем как бизнесу, так и обычным пользователям. Злоумышленники шантажируют пользователей мессенджеров с помощью ботов, влезают в сеть через QR-коды и используют уязвимости в настройках или шифровании легальной сети, а также прибегают к классике жанра – атакам «грубой силы». Для того, чтобы лучше понимать действия злоумышленников, необходимо знать, какие существуют типы атак на инфраструктуру и их ключевые особенности.

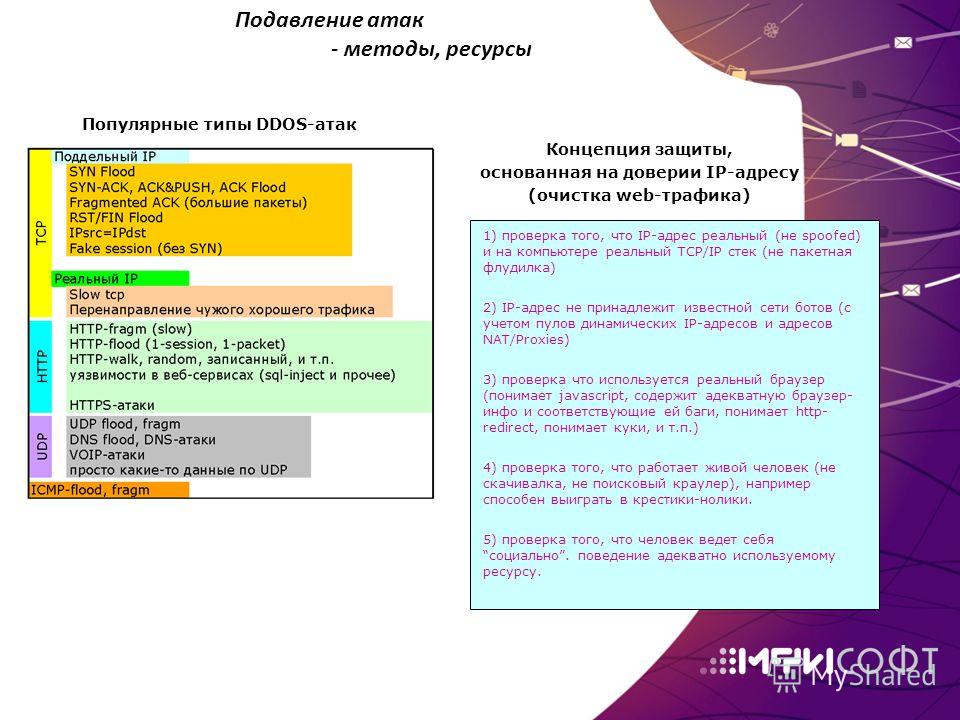

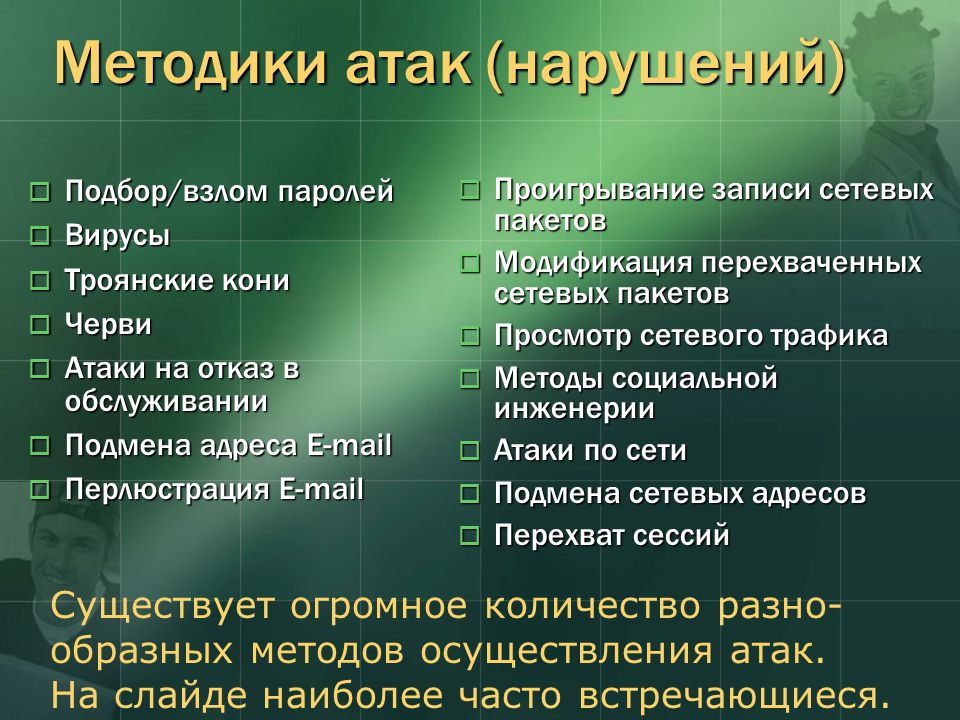

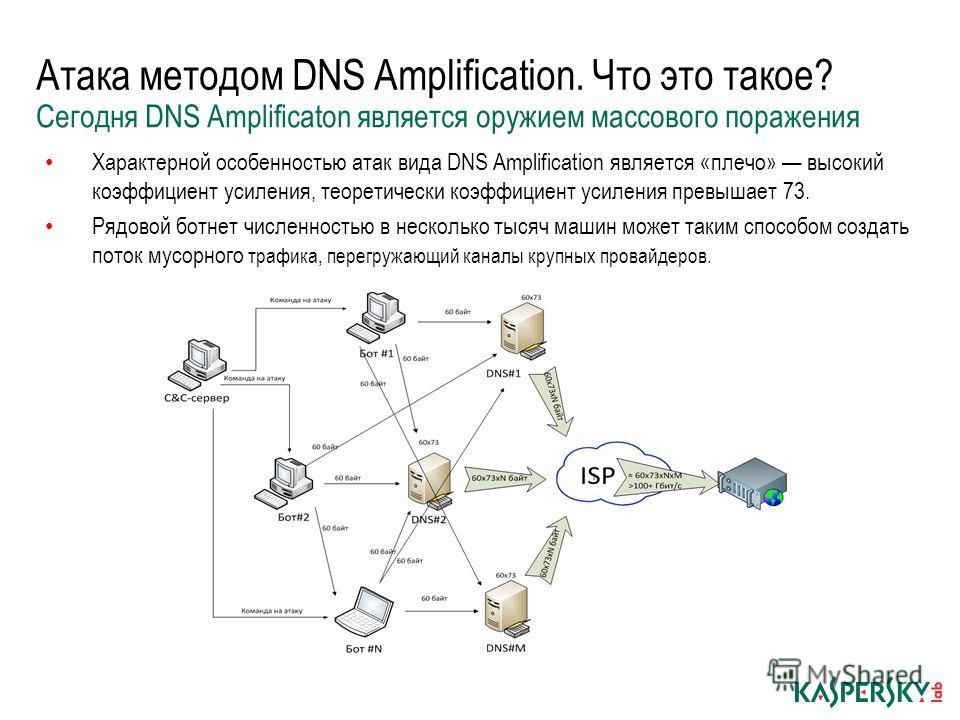

- DDoS-атаки. Распределенные атаки типа «отказ в обслуживании» реализуются за счет использования нескольких скомпрометированных компьютерных систем в качестве источников атакующего трафика. Эти атаки забивают системы большим количеством запросов, в результате чего пропускная способность снижается, и системы становятся перегруженными и недоступными. По сути, DDoS-атака похожа на неожиданную пробку, забивающую шоссе.

- Фишинг. В основе фишинговых атак лежит использование электронных писем, которые могут быть замаскированы под легитимные сообщения от различных компаний. В таком фейковом сообщении злоумышленники могут предлагать перейти по ссылке, скачать зараженный файл или просить передать конфиденциальные данные пользователя – логины, пароли и номера счетов банковских карт.

- Brute-force. Атаки «грубой силой» являются довольно простым методом проникновения в инфраструктуру и представляют собой «угадывание» учетных записей пользователя.

Некоторые злоумышленники используют приложения и скрипты в качестве инструментов перебора, которые пробуют множество комбинаций паролей, чтобы обойти процессы аутентификации. Если пароль слабый, то злоумышленникам понадобится всего пару секунд, поэтому бизнес должен применять строгую политику паролей.

Некоторые злоумышленники используют приложения и скрипты в качестве инструментов перебора, которые пробуют множество комбинаций паролей, чтобы обойти процессы аутентификации. Если пароль слабый, то злоумышленникам понадобится всего пару секунд, поэтому бизнес должен применять строгую политику паролей. - Боты. Это программный робот, который имитирует или заменяет поведение человека и выполняет простые задачи со скоростью, которая превышает пользовательскую активность. Некоторые боты бывают полезными, и их действия направлены на поддержку пользователей, однако существуют и вредоносные. К примеру, они используются для автоматического сканирования веб-сайтов и поиска уязвимостей, а также выполнения простых кибератак.

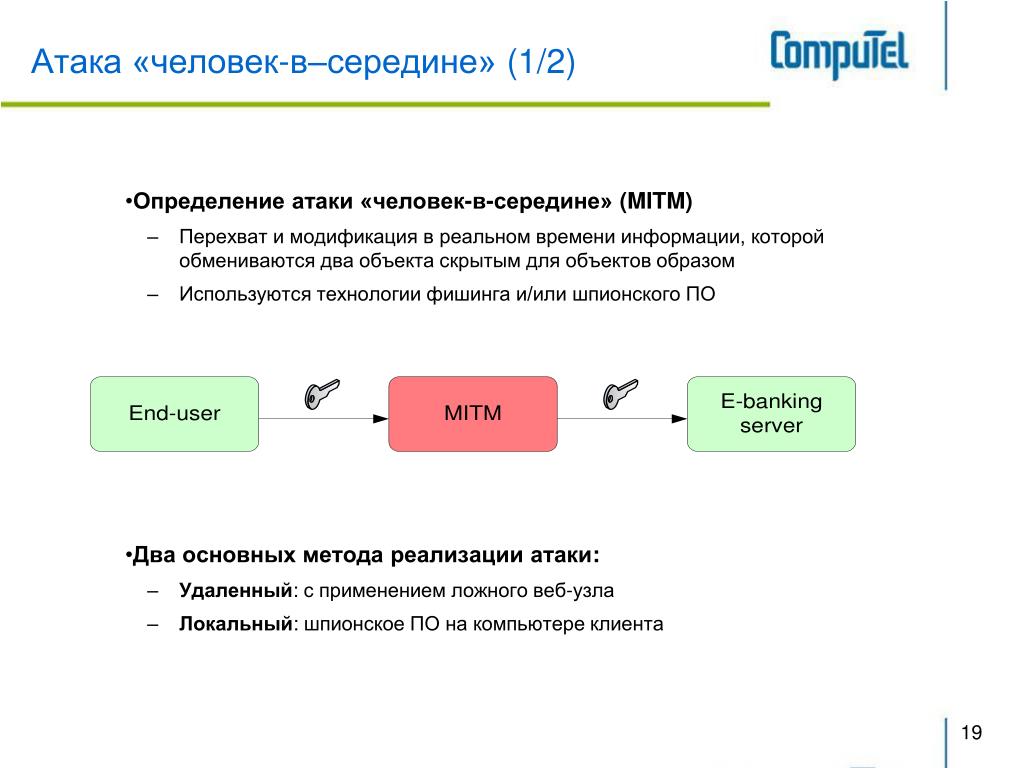

- Атака через посредника (MITM). При данном типе атаки киберпреступник становится «третьим лишним» и пропускает весь веб-трафик через себя. В этот момент потенциальная жертва ни о чем не подозревает, что приводит к тому, что все учетные данные для входа в системы оказываются у злоумышленника.

После полученная информация может быть использована для кражи корпоративных данных или несанкционированных переводов средств.

После полученная информация может быть использована для кражи корпоративных данных или несанкционированных переводов средств.

Как обезопасить бизнес

Грамотный выбор инструментов обеспечения безопасности ИТ-ландшафта – залог сохранения конфиденциальности и сохранности корпоративных данных. Меры по обеспечению ИБ можно разделить на три ключевых вида: технические средства, организационные меры и профилактические проверки уровня защищенности.

Технические средства

- WAF-комплекс. Это межсетевой экран для веб-приложений, основными функциями которого являются выявление и блокировка атак. С помощью WAF-комплекса можно не только выявлять вредоносный трафик, но и также определять, какие атаки были направлены на бизнес-критичные системы. Внедрение этого инструмента позволяет бизнесу защититься от атак на бизнес-логику приложений.

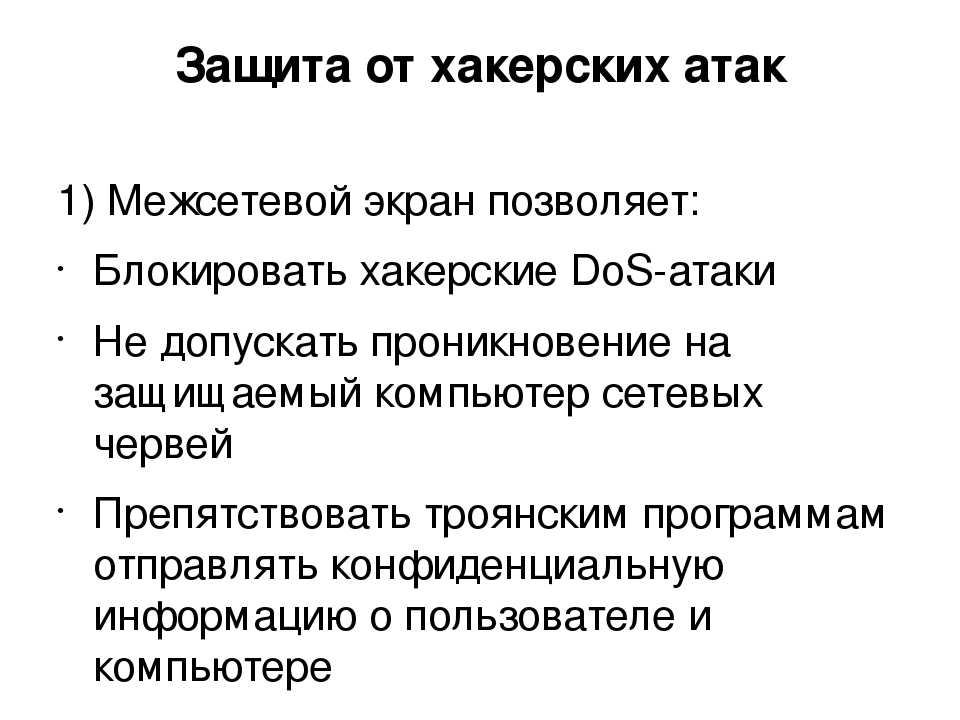

- Межсетевые экраны (FW). Межсетевые экраны являются цифровым защитным барьером вокруг ИТ-инфраструктуры, который защищает сеть и предотвращает несанкционированный доступ.

Межсетевые экраны обеспечивают безопасность сети путем фильтрации входящего и исходящего сетевого трафика на основе набора правил. В целом, задача межсетевых экранов состоит в том, чтобы уменьшить или исключить возникновение нежелательных сетевых подключений, позволяя при этом свободно протекать всем законным коммуникациям.

Межсетевые экраны обеспечивают безопасность сети путем фильтрации входящего и исходящего сетевого трафика на основе набора правил. В целом, задача межсетевых экранов состоит в том, чтобы уменьшить или исключить возникновение нежелательных сетевых подключений, позволяя при этом свободно протекать всем законным коммуникациям. - Антивирус. Антивирус – это программа, которая обнаруживает заражение и выполняет действия по его устранению: лечит или удаляет зараженные файлы. Антивирусное ПО работает и как профилактическое средство: оно не только борется, но и предотвращает заражение компьютера в будущем. Антивирусное программное обеспечение позволяет бизнесу защититься от шпионского ПО, вредоносных программ, фишинговых атак, спам-атак и других киберугроз.

- DLP – это набор инструментов и процессов, которые применяюся для предотвращения потери и нелегитимного использования конфиденциальных данных. DLP-система отслеживает весь трафик в защищенной корпоративной сети и позволяет выявлять нарушение политик, несанкционированный доступ к данным со стороны неавторизованных пользователей и блокировать попытки несанкционированной передачи критически важных корпоративных данных.

- Почтовая защита. Основная линия защиты корпоративной почты – это безопасный шлюз. Он фильтрует вредоносные сообщения и отправляет их в карантин. Безопасный шлюз электронной почты может блокировать до 99,99% спама, обнаруживать и удалять письма, содержащие вредоносные ссылки или вложения.

- SIEM-системы. Такие системы собирают и объединяют данные со всей ИТ-инфраструктуры: от хост-систем и приложений до устройств безопасности. После происходит классификация и анализ инцидентов и событий. SIEM-системы на основе правил корреляции получаемых событий выявляют потенциальные инциденты ИБ и уведомляют об этом администратора безопасности.

Организационные меры

- Повышение осведомленности. Регулярные внутрикорпоративные вебинары и обучение основам ИБ жизненно необходимы для каждой компании. Это позволяет повысить осведомленность сотрудников и убедиться, что они обладают навыками, необходимыми для обнаружения и противодействия атакам.

- Разграничение прав и ролей сотрудников. Полный доступ каждого сотрудника ко всем данным компании имеет свои риски – утечка клиентских баз, инсайдерская торговля и раскрытие информации об инновационной деятельности. Компаниям необходимо четко разграничивать права доступа пользователей к корпоративным системам, файлам и оборудованию.

Регулярная проверка защищенности: PenTest + аудит

Аудит информационной безопасности ИТ-инфраструктуры – это независимая оценка уровня защищенности компании на соответствие признанным практикам в области обеспечения ИБ, а также законодательным требованиям: международному стандарту ISO/IEC 27001, ФЗ-152 «О персональных данных» и ФЗ-187 «О безопасности критической информационной инфраструктуры». В аудит входят оценка эффективности и надежности существующих методов защиты, анализ слабых мест и уязвимостей, а также оценка их критичности и разработка рекомендаций по их устранению.

Аудит ИБ – важнейшая мера при разработке концепции защиты ИТ-ландшафта. Однако по-настоящему она эффективна только в том случае, если осуществляется с определенной периодичностью, а не как разовая инициатива.

Однако по-настоящему она эффективна только в том случае, если осуществляется с определенной периодичностью, а не как разовая инициатива.

Помимо аудита, стоит обратить внимание и на тестирование на проникновение – PenTest. Это имитация реальной атаки с применением техник и методов, которые используют злоумышленники с целью выявления уязвимых точек в ИТ-инфраструктуре компании. Проведение PenTest позволяет бизнесу получить реальную оценку и полноценную картину уровня защищенности инфраструктуры и всех информационных систем, а также сформировать список действий и мероприятий, необходимых для повышения уровня безопасности.

В заключение

Обеспечение информационной безопасности является одной из ключевых задач бизнеса. Безопасность должна быть как на техническом уровне, в который входят все необходимые инструменты по защите инфраструктуры, так и на организационном – сотрудники компании всегда должны быть в курсе последних новостей в сфере ИБ и актуальных техниках киберпреступников. Только комплексный и проактивный подход к обеспечению ИБ позволит добиться высокого уровня безопасности и сохранить конфиденциальные данные внутри организации.

Только комплексный и проактивный подход к обеспечению ИБ позволит добиться высокого уровня безопасности и сохранить конфиденциальные данные внутри организации.

Была ли полезна статья?

Расскажите друзьям:

Статьи

Выберите темуIP-телефонияVPNБезопасность детей в сетиЗащита информации в сетиИнтернет-шлюзМежсетевой экранМониторинг и контроль трафикаНастройка локальной сетиНачало работы с ИКСОграничение доступаУдаленный доступФильтрация контентаШифрование трафика

Защита информации в беспроводных сетях

Благодаря беспроводным локальным сетям можно настроить быструю и простую связь между устройствами. Эти сети обладают подвижной, легко изменяемой структурой, однако также являются довольно уязвйимыми. Поэтому такой вопрос, как защита беспроводных сетей, в настоящее время особенно важен для компаний и простых пользователей.

Подробнее

Защита информации в сети

В программе ИКС используются одновременно несколько технологий для обеспечения комплексной защиты информации в локальных сетях и при взаимодействии с внешним миром.

Подробнее

Какой прокси-сервер выбрать?

Какой прокси-сервер выбрать для эффективной работы? Существуют следующие типы прокси: прозрачные, анонимные, искажающие, приватные. Предлагаем рассмотреть их подробнее/

Подробнее

Аудит файловой системы

Аудит файловой системы — это ряд процессов для отслеживания изменений на серверах и в системах хранения, чтобы предотвратить снижение уровня безопасности системы, программные сбои и неэффективное использование файловых ресурсов.

Подробнее

Как правильно выбрать VPN

VPN – какой лучше выбрать? Неужели это настолько просто?

Использование VPN становится все более актуальным для организаций и частных пользователей. Сейчас на рынке множество разных VPN-серверов (более 300 предложений!). Каждый такой сервис имеет свои плюсы и минусы. Рассмотрим, как выбрать VPN для ваших задач, и на что обратить приоритетное внимание.

Сейчас на рынке множество разных VPN-серверов (более 300 предложений!). Каждый такой сервис имеет свои плюсы и минусы. Рассмотрим, как выбрать VPN для ваших задач, и на что обратить приоритетное внимание.

Подробнее

Программа для удаленного доступа новая

ИКС помогает системным администраторам настроить удаленный офис: организовать безопасное подключение по VPN (занимает 5 минут), прописать правила доступа к интернету и сетевым ресурсам компании, развернуть ip-телефонию.

Подробнее

Что такое криптошлюз?

Криптошлюз — это аппаратный или программный комплекс, выполняющий сквозное шифрование всего передаваемого трафика (как в локальной сети, так и при инициализации интернет-соединения). Используется в дата-центрах или коммерческих предприятиях, где требуется соблюдение повышенных мер обеспечения информационной безопасности.

Используется в дата-центрах или коммерческих предприятиях, где требуется соблюдение повышенных мер обеспечения информационной безопасности.

Подробнее

Системы анализа трафика

Когда появляется система анализа сетевого трафика (NTA), мы часто слышим один и тот же вопрос: чем NTA отличаются от имеющихся на рынке?

Подробнее

Как выбрать VPN

VPN — технология виртуализации шлюза, через который пропускается весь входящий и исходящий трафик. Дополняется шифрованием, что делает невозможным перехват данных.

Подробнее

Контентная фильтрация в ИКС

Чтобы пользователь мог безопасно находиться в сети, разработаны специальные программы для фильтрации трафика и веб-контента.

Подробнее

Контроль трафика в сети

Компьютеры связаны между собой с помощью внешних или внутренних сетей. Благодаря этому пользователи могут делиться друг с другом информацией, даже находясь на разных континентах.

Подробнее

Для чего нужен WAF

Если верить статистике, то только в 2019 году в РФ порядка 68% серверов с установленными на них веб-приложениями были атакованы извне. И сейчас единственный способ защититься от вероятного взлома — это Web Application Firewall (WAF).

Подробнее

IDS/IPS-решение Suricata

IDS/IPS системы — это уникальные инструменты, созданные для защиты сетей от неавторизованного доступа. Они представляют собой аппаратные или компьютерные средства, которые способны оперативно обнаруживать и эффективно предотвращать вторжения.

Они представляют собой аппаратные или компьютерные средства, которые способны оперативно обнаруживать и эффективно предотвращать вторжения.

Подробнее

HTTP сервер

HTTP-сервер — приложение, которое анализирует поступающий от браузера или любой другой программы запрос и выдает HTML-страницы с различным содержимым: текстом, графикой, музыкальными файлами и видео.

Подробнее

Файловый сервер

Сетевой файловый сервер — это специализированное программное обеспечение, предназначенное для организации хранения информации и получения к ней доступа через локальную сеть.

Подробнее

Программа для удаленного доступа

ИКС помогает системным администраторам настроить удаленный офис: организовать безопасное подключение по VPN (занимает 5 минут), прописать правила доступа к интернету и сетевым ресурсам компании, развернуть ip-телефонию.

Подробнее

Почтовый сервер

Почтовый сервер – это агент передачи сообщений, который обеспечивает отправку данных от одного компьютера к другому в рамках определенного протокола. Обычно пользователи ПК с этой программой не сталкиваются: почтовый агент работает «под прикрытием»

Подробнее

Jabber-сервер

Быстрый обмен данными — важнейшее направление развития технологий в сфере онлайн-общения. Сегодня широкую популярность приобрел XMMP, ранее известный как «Джаббер»

Подробнее

Модуль IP-телефонии на базе Asterisk

Интернет-шлюз ИКС (Интернет Контроль Сервер) включает в себя несколько функциональных модулей: маршрутизатор трафика, межсетевой экран, потоковый антивирус, менеджер сетевых сервисов — FTP, Jabber-клиентов, IP-телефонии.

Подробнее

Прокси сервер

Интернет-шлюз ИКС выступает также в качестве прокси-сервера, являясь посредником между вашим компьютером и Интернетом.

Подробнее

Полезные материалы

1 — 20 из 142

Начало | Пред. | 1 2

3

4

5

|

След. |

Конец

5 способов атаки в боксе

В 1960-х годах легендарный боец смешанных единоборств Брюс Ли придумал свою крайне уникальную боевую философию в боевом единоборстве «Джит Кун До» (ДКД), что переводится как «Путь перехватывающего кулака». . Эта боевая философия и система считает, что лучшая защита — это сильное нападение. Я расскажу более подробно о том, как Брюс Ли создал принцип JKD и как вы можете внедрить 5 способов атаки в свой стиль тренировок и боя в боксе или ММА.

Большинство людей, которые любят файтинги, точно знают, кто такой Брюс Ли, но если вы не уверены, что он был прежде всего известен своими главными ролями в легендарных боевиках «Кулаки ярости» и «Выход дракона» в 1970-х годах (настоятельно рекомендуем вам проверить их вон!).

Несмотря на то, что Ли известен своими фильмами, он также был заядлым бойцом смешанных единоборств и философом в области боевого искусства, а также обучался и изучал огромное количество боевых искусств, включая бокс, карате, дзюдо, вин-чунь, кикбоксинг и даже фехтование. .

Когда Ли первоначально исследовал многие боевые стили, он не хотел придумывать какой-то конкретный боевой стиль для JKD. Вместо этого он очень хотел стиль, который был бы бесформенным, поскольку это требовало бы меньше ограничений в бою.

Объяснение ЛиБрюс Ли объясняет своими словами:

Я не изобрел «нового стиля», составного, модифицированного или иного, который задается в определенной форме, кроме «этого» метода или «этого». метод. Наоборот, я надеюсь освободить своих последователей от привязанности к стилям, образцам или формам. Помните, что Джит Кун До — это просто используемое имя, зеркало, в котором можно увидеть «себя». . . Джит Кун До не является организованной организацией, членом которой можно быть. Либо ты понимаешь, либо нет, вот и все.

метод. Наоборот, я надеюсь освободить своих последователей от привязанности к стилям, образцам или формам. Помните, что Джит Кун До — это просто используемое имя, зеркало, в котором можно увидеть «себя». . . Джит Кун До не является организованной организацией, членом которой можно быть. Либо ты понимаешь, либо нет, вот и все.

В моем стиле нет никакой тайны. Мои движения простые, прямые и неклассические. Необыкновенная часть его заключается в его простоте. Каждое движение в Джит Кун До является таковым само по себе. В этом нет ничего искусственного. Я всегда считаю, что легкий путь — правильный путь. Джит Кун До — это просто прямое выражение своих чувств с минимумом движений и энергии. Чем ближе к истинному пути кунг-фу, тем меньше потеря выражения. — Брюс Ли

Его принцип и теория, лежащие в основе JKD, заключаются в том, что вы должны быть в состоянии адаптироваться к любому сценарию, брошенному вам, и при этом иметь возможность реагировать соответствующим образом. Он учит вас знать, когда атаковать или отступать, в то время как речь идет о том, чтобы быть эффективными с вашими энергетическими движениями, чтобы вы не ограничивали себя.

Он учит вас знать, когда атаковать или отступать, в то время как речь идет о том, чтобы быть эффективными с вашими энергетическими движениями, чтобы вы не ограничивали себя.

Одна из самых известных цитат Брюса Ли о JKD или самой жизни: « Будь как вода ».

“ Опустоши свой разум, будь бесформенным, бесформенным, как вода. Если вы нальете воду в чашку, она станет чашкой. Вы наливаете воду в бутылку, и она становится бутылкой. Вы кладете его в чайник, и он становится чайником. Теперь вода может течь, или она может рухнуть. Будь водой, мой друг. ” – Брюс Ли

В случае боя, он может быть крайне непредсказуемым в любое время, и Ли действительно хотел, чтобы мы поняли, что лучший способ противодействия этому – быть гибким, чтобы реагировать и адаптироваться к любой ситуации, в которой вы можете оказаться. in.

Использование «Джит Кун До»В случае этой статьи я сосредоточусь на боксе с этой философией, но важно определить, что следующие техники атаки являются частью техники атаки JKD:

- Удар кулаком

- Удар ногой

- Захват

- Борьба

Эти принципы атаки гораздо больше соответствуют ММА, и вы понимаете, почему бойцы смешанных единоборств действительно могут понять, как использовать принципы Брюса Ли в бою. С точки зрения бокса, это больше относится к расстояниям, на которых вы сражаетесь, чтобы использовать определенные атаки. Брюс Ли первоначально классифицировал эти формы атаки как короткие или близкие, средние и дальние.

С точки зрения бокса, это больше относится к расстояниям, на которых вы сражаетесь, чтобы использовать определенные атаки. Брюс Ли первоначально классифицировал эти формы атаки как короткие или близкие, средние и дальние.

Другим очень важным фактором для Джит Кун До является то, как вы используете движения и время. В JKD это происходит тремя способами:

- Эффективность : Атака, которая достигает своей цели за наименьшее время, с максимальной силой

- Прямота : Делать то, что естественно, дисциплинированным образом

- Простота : Несложное мышление; без орнамента

В случае боксеров, использующих экономичные движения, это становится очень важным, если вы собираетесь использовать JKD и, в частности, 5 способов атаки.

5 Способы атакиВ JKD Брюса Ли есть пять способов атаки:

- Одно прямая атака (S.D.A.)

- Атака по комбинации (A.

B.C.)

B.C.) - Прогрессивная непрямая атака (P.I.A.)

Ниже я более подробно расскажу о том, как следует проводить каждую атаку, а также примеры или атаки, которые следует выполнять.

1. Одиночная прямая атака (S.D.A.)В боксе S.D.A. обычно принимает форму джеба, но важно определить, как на самом деле наносится джеб. Когда боксеры наносят джеб, он обычно сокращает дистанцию между тобой и соперником. Он также используется для оказания давления или создания брешей в защите соперника, чтобы вы могли ударить его более эффективно. Ниже приведены несколько примеров того, как S.D.A. можно провести.

При нанесении джеба важно, чтобы во время броска выполнялся какой-то защитный маневр. Например.

- Jab — Slip

- JAB — Блок/PARRY

- СВЕДЕНИЕ Прямой

- Lead Hook

Еще одним примером одной прямой атаки может быть противоположная прямая рука или крюк.

Этот S.D.A. может оказаться полезным, так как это способ очень быстро сократить дистанцию с помощью неожиданного прямого удара или всеобъемлющего хука. Это может быть разрушительным для вашего противника, так как в большинстве случаев это застанет его врасплох, однако, если использовать слишком часто, это будет легко для них прочитать и создать защитный маневр даже против вас.

Что касается просмотра ПДД. Я очень рекомендую Ларри Холмса, у которого, возможно, был один из величайших джебов в истории бокса. Он является прекрасным примером использования единственной прямой атаки в боксе.

2. Комбинированная атака (A.B.C)

Использование комбинированной атаки в боксе — один из самых разрушительных способов, которыми вы можете воспользоваться и причинить вред своему противнику на ринге. Обычно, когда ты используешь A. B.C., твои удары должны идти в естественной последовательности друг с другом, чтобы твое тело могло эффективно маневрировать, а также свести к минимуму воздействие ударов.

B.C., твои удары должны идти в естественной последовательности друг с другом, чтобы твое тело могло эффективно маневрировать, а также свести к минимуму воздействие ударов.

В первую очередь A.B.C. заключается в том, чтобы использовать и создавать новые бреши в защите противника, самые эффективные комбинации, как правило, самые простые.

Вот несколько примеров некоторых типичных комбинаций атак, которые вы обычно видите на боксерском ринге.

Jab — Cross — Hook

Jab — Jab — Cross

Jab — Cross — Jab — Cross

Ян. Апперкот – Крест

Это всего лишь несколько примеров комбинаций, которые можно использовать на ринге, но важно помнить, что целевой областью, в которую вы наносите удар, является то, как вы создаете открытые места против вашего противника. Например. удары кулаком по корпусу или охраннику. Смешивание места удара, без сомнения, поможет вам точнее поразить соперника.

3. Прогрессивная непрямая атака (P.I.A)

Прогрессирующая непрямая атака в боксе лучше всего описывается как выполнение финта или непреднамеренного удара для создания бреши в зависимости от реакции вашего соперника. Это отличный способ измерить реакцию ваших конкурентов, чтобы вы могли нанести им более точный удар.

Использование P.I.A. вероятно, лучше всего использовать против кого-то с сильной проактивной защитой, потому что он может манипулировать и вызывать неуверенность при нанесении удара.

4. Атака с обездвиживанием рук (H.I.A.)

Атака с обездвиживанием рук в боксе Я считаю, что это очень недооцененный навык в боксе, и это один из лучших способов манипулировать и раскрывать защиту противника.

Одним из самых известных боксеров, который в последнее время использовал эту технику, является Ломаченко. Когда украинец сталкивается с противником с плотной или высокой защитой, он очень разумно шлепает по перчаткам своего противника, что создает для него возможность нанести удар в голову, вызывая панику и создавая новые бреши.

Еще один отличный пример H.I.A. происходит, когда Леннокс Льюис нокаутировал Рахмана в их матче-реванше, где он ударил своего охранника по пути, чтобы нанести громоподобный удар правой рукой и нокаутировать его.

5. Атака вытягиванием (A.B.D.)

Последний способ атаки, пожалуй, один из самых сложных для освоения, и я думаю, что Брюс Ли оценил бы его очень высоко, если бы вы действительно хотели овладеть им. в «Джит Кун До». Вот что он сказал об этом:

» Контратака — это не оборонительное действие, а способ использования нападения противника как средства успешного завершения собственной атаки. Контратака — это предварительная фаза нападения… это величайшее искусство боя, искусство чемпиона» — Брюс Ли

Контратака — это предварительная фаза нападения… это величайшее искусство боя, искусство чемпиона» — Брюс Ли

A.B.D. ибо бокс, очевидно, представляет собой встречный удар, его основная цель — отвлечь атаку от противника, что, в свою очередь, создает само открытие, которое приводит к тому, что он получает ответный удар.

Обычно это противник, которого заманили намеренно, из-за положения тела или раскрытия защиты, которое ему показывают. Обычно это приводит к полной атаке, что означает, что нет возможности уйти от контратаки.

Взгляд Ли Уайли

Чтобы закончить эту статью о пяти способах атаки Брюса Ли , я настоятельно рекомендую вам найти время и посмотреть подробный обзор Ли Уайли этой философии, применяемой в боксе.

Заключительные мысли

По моему мнению, Джит Кун До — это действительно философия, которую каждый боксер и боец смешанных единоборств может взять и чему-то научиться. Чтобы освоить бои, требуются годы, и чем больше вы практикуетесь, тем больше вы начинаете понимать принципы Ли, что, будучи способным «быть как вода» и адаптироваться к любой ситуации на ринге, вы, без сомнения, станете лучшим бойцом внутри и в самой жизни.

Чтобы освоить бои, требуются годы, и чем больше вы практикуетесь, тем больше вы начинаете понимать принципы Ли, что, будучи способным «быть как вода» и адаптироваться к любой ситуации на ринге, вы, без сомнения, станете лучшим бойцом внутри и в самой жизни.

Я настоятельно рекомендую вам ознакомиться с «Дао Джит Кун До», чтобы более подробно изучить принципы Ли.

Спасибо за прочтение!

Если вы хотите прочитать больше статей, обязательно ознакомьтесь со следующими статьями:

- 6 ключевых приемов защиты в боксе – удар и не попадание

- Как начать заниматься боксом самостоятельно: 10 шагов

- Лучшие онлайн-уроки по боксу

- Тренировки по боксу на тяжелом мешке для начинающих

- 7 типов боксерских стилей

Или почему бы не проверить мою статью о стилях боксерского боя здесь.

Ссылки

Дао Джит Кун До – Брюс Ли.

https://en.wikipedia.org/wiki/Jeet_Kune_Do

Боевой метод Брюса Ли – Брюс Ли

Твитнуть

Эл. 12 упражнений

12 упражнений

Как улучшить силу кора для бокса | 12 Упражнения

Точеный пресс часто является признаком отличной физической формы боксеров. Но хотя наличие видимого пресса не обязательно для успеха на ринге, сильный живот определенно необходим. Это…

Продолжить чтение

ссылка на Эволюцию Канело Альвареса и полный анализ боксерского стиляЭволюция Канело Альвареса и полный анализ боксерского стиля шумихи и анализа, что они делают. Впрочем, как и оба…

Продолжить чтение

этап VI: СТРАТЕГИЯ : ПЯТЬ МЕТОДОВ АТАКИ

ОДИНОЧНАЯ ПРЯМАЯ АТАКА Все Атака, проведенная без стратегии путем прямого телеграфирования, НЕ является JKD.

1. КОСВЕННЫЙ АТАКА Полная атака с финтом или фальшивая атака, два типа

ФИНТИНГ Финт возвращается обратно, чтобы выполнить реальную атаку,

Е.Г. и. Финт с рукой – Атака ногой хуком ii. Финт с ударом ногой и джебом рукой

ПРОГРЕССИВНАЯ НЕПРЯМАЯ АТАКА Финт не возвращается назад и атаки следуют одна за другой постепенно

EG Финт обратным кулаком — в боковой удар — в ловушку и удар без отката

2. Атака с внутреннего угла или снаружи, удар ногой или кулаком

Е.Г. Угловой вход и джеб, ИЛИ Угловой выход и задний кулак Угол внутрь и удар хуком ИЛИ Угол наружу и боковой удар бедром

3. АТАКА ПО КОМБИНАЦИИ Комбинация для бокса ИЛИ Комбинация для кикбоксинга ИЛИ Комбинация для кикбоксинга

Е.Г. Удар – Укол – Крест ИЛИ Укол – Крест – Крюк Ld Передний удар ногой Голень — Боковой удар Колено — Боковой удар ногой — корпус (все свинцовые) Ведущий хук Удар ногой — джеб — кросс — хук Ld

4. Атака путем захвата

EG Задняя ловушка Пак Сао — джэб Свинцовая ловушка Lop Sao — задняя крестовина Прямой взрыв с несколькими чередующимися ловушками и ударами Pak

5. АТАКА ПО ЧЕРТЕЖУ Намеренно открыть одну область, например, лицо или пах, и как только противник атакует там, парировать и казнить

настоящая атака. Используется, чтобы приблизить противника и заманить его. EG

A) Открытый защитный кожух намеренно и заманить его за удар кулаком – когда он ответит, нанести боковой удар

B) Откройте пах, надув губы Вытащите его и заманите его на удар ногой с крючка – Когда он ответит, делайте джеб – кросс | ||||||||||||

| ||||||||||||

|

Целевые атаки реализуются хакерами с высокими техническими компетенциями. Они используют автоматизированные инструменты, самостоятельно определяют векторы атаки, эксплуатируют 0-day уязвимости и некоторые особенности системы, опираясь на свой опыт.

Целевые атаки реализуются хакерами с высокими техническими компетенциями. Они используют автоматизированные инструменты, самостоятельно определяют векторы атаки, эксплуатируют 0-day уязвимости и некоторые особенности системы, опираясь на свой опыт. Некоторые злоумышленники используют приложения и скрипты в качестве инструментов перебора, которые пробуют множество комбинаций паролей, чтобы обойти процессы аутентификации. Если пароль слабый, то злоумышленникам понадобится всего пару секунд, поэтому бизнес должен применять строгую политику паролей.

Некоторые злоумышленники используют приложения и скрипты в качестве инструментов перебора, которые пробуют множество комбинаций паролей, чтобы обойти процессы аутентификации. Если пароль слабый, то злоумышленникам понадобится всего пару секунд, поэтому бизнес должен применять строгую политику паролей. После полученная информация может быть использована для кражи корпоративных данных или несанкционированных переводов средств.

После полученная информация может быть использована для кражи корпоративных данных или несанкционированных переводов средств. Межсетевые экраны обеспечивают безопасность сети путем фильтрации входящего и исходящего сетевого трафика на основе набора правил. В целом, задача межсетевых экранов состоит в том, чтобы уменьшить или исключить возникновение нежелательных сетевых подключений, позволяя при этом свободно протекать всем законным коммуникациям.

Межсетевые экраны обеспечивают безопасность сети путем фильтрации входящего и исходящего сетевого трафика на основе набора правил. В целом, задача межсетевых экранов состоит в том, чтобы уменьшить или исключить возникновение нежелательных сетевых подключений, позволяя при этом свободно протекать всем законным коммуникациям.

B.C.)

B.C.)

ОДИНОЧНЫЙ

УГЛОВАЯ АТАКА

ОДИНОЧНЫЙ

УГЛОВАЯ АТАКА  ИММОБИЛИЗАЦИЯ РУК

АТАКА

ИММОБИЛИЗАЦИЯ РУК

АТАКА

штатив . ком

штатив . ком

Боевой

Искусство в нашей школе в Бомбее, Мумбаи, Индия, например, кикбоксинг, карате, тхэквондо, хапкидо, дзюдо, бокс, борьба, исреали крав.

Maga, BJJ, Wing Chun, Shaolin Kung Fu, Ninja, Jiu Jutsu / Jitsu, jeet Kune Do JKD, филиппинские филиппинские боевые искусства, кали,

Арнис, Эскрима, силат, капоэйра, самооборона для женщин и женщин преподаются с абсолютной безопасностью и заботой.

Боевые искусства в нашей школе в Мумбаи, Индия, такие как кикбоксинг, карате, тхэквондо, хапкидо, дзюдо, бокс, борьба, исреали крав.

Maga, BJJ, Wing Chun, Shaolin Kung Fu, Ninja, Jiu Jutsu / Jitsu, jeet Kune Do JKD, филиппинские филиппинские боевые искусства, кали,

Арнис, Эскрима, силат, капоэйра, самооборона для женщин и женщин преподаются с личным вниманием и индивидуально.

одно индивидуальное обучение.

Боевой

Искусство в нашей школе в Бомбее, Мумбаи, Индия, например, кикбоксинг, карате, тхэквондо, хапкидо, дзюдо, бокс, борьба, исреали крав.

Maga, BJJ, Wing Chun, Shaolin Kung Fu, Ninja, Jiu Jutsu / Jitsu, jeet Kune Do JKD, филиппинские филиппинские боевые искусства, кали,

Арнис, Эскрима, силат, капоэйра, самооборона для женщин и женщин преподаются с абсолютной безопасностью и заботой.

Боевые искусства в нашей школе в Мумбаи, Индия, такие как кикбоксинг, карате, тхэквондо, хапкидо, дзюдо, бокс, борьба, исреали крав.

Maga, BJJ, Wing Chun, Shaolin Kung Fu, Ninja, Jiu Jutsu / Jitsu, jeet Kune Do JKD, филиппинские филиппинские боевые искусства, кали,

Арнис, Эскрима, силат, капоэйра, самооборона для женщин и женщин преподаются с личным вниманием и индивидуально.

одно индивидуальное обучение. Боевые искусства в нашей школе в Мумбаи, Индия, такие как кикбоксинг, карате, тхэквондо, хапкидо, дзюдо, бокс,

Борьба, израильский крав-мага, BJJ, Вин Чун, шаолиньское кунг-фу, ниндзя, джиу-джитсу / джитсу, джит кун-до JKD, филиппинский филиппинский

Боевые искусства, кали, арнис, эскрима, силат, капоэйра, самооборона для женщин и женщин преподаются всемирно признанными

специалисты нашей академии. Боевые искусства в нашей школе в Мумбаи, Индия, такие как кикбоксинг, карате, тхэквондо, хапкидо, дзюдо, бокс,

Борьба, израильский крав-мага, BJJ, Вин Чун, шаолиньское кунг-фу, ниндзя, джиу-джитсу / джитсу, джит кун-до JKD, филиппинский филиппинский

Боевые искусства, кали, арнис, эскрима, силат, капоэйра, самооборона для женщин и женщин преподаются под наблюдением врача.

чтобы избежать травм и обеспечить максимальную физическую форму.

Боевые искусства в нашей школе в Мумбаи, Индия, такие как кикбоксинг, карате, тхэквондо, хапкидо, дзюдо, бокс,

Борьба, израильский крав-мага, BJJ, Вин Чун, шаолиньское кунг-фу, ниндзя, джиу-джитсу / джитсу, джит кун-до JKD, филиппинский филиппинский

Боевые искусства, кали, арнис, эскрима, силат, капоэйра, самооборона для женщин и женщин преподаются всемирно признанными

специалисты нашей академии. Боевые искусства в нашей школе в Мумбаи, Индия, такие как кикбоксинг, карате, тхэквондо, хапкидо, дзюдо, бокс,

Борьба, израильский крав-мага, BJJ, Вин Чун, шаолиньское кунг-фу, ниндзя, джиу-джитсу / джитсу, джит кун-до JKD, филиппинский филиппинский

Боевые искусства, кали, арнис, эскрима, силат, капоэйра, самооборона для женщин и женщин преподаются под наблюдением врача.

чтобы избежать травм и обеспечить максимальную физическую форму.

Ваш комментарий будет первым