Как Зайти На Роутер С Телефона — 192.168.0.1 и 192.168.1.1

Вопрос входа в роутер с телефона по адресам 192.168.1.1 и 192.168.0.1 актуален в том случае, если под рукой нет компьютера. Решение имеется, ведь сегодня для большинства современных маршрутизаторов для первичного подключения не требуется подключение по кабелю, как это было еще несколько лет назад. А значит настроить WiFi роутер можно через телефон вовсе без компьютера.

Как подключиться и зайти на роутер через телефон — 192.168.0.1?

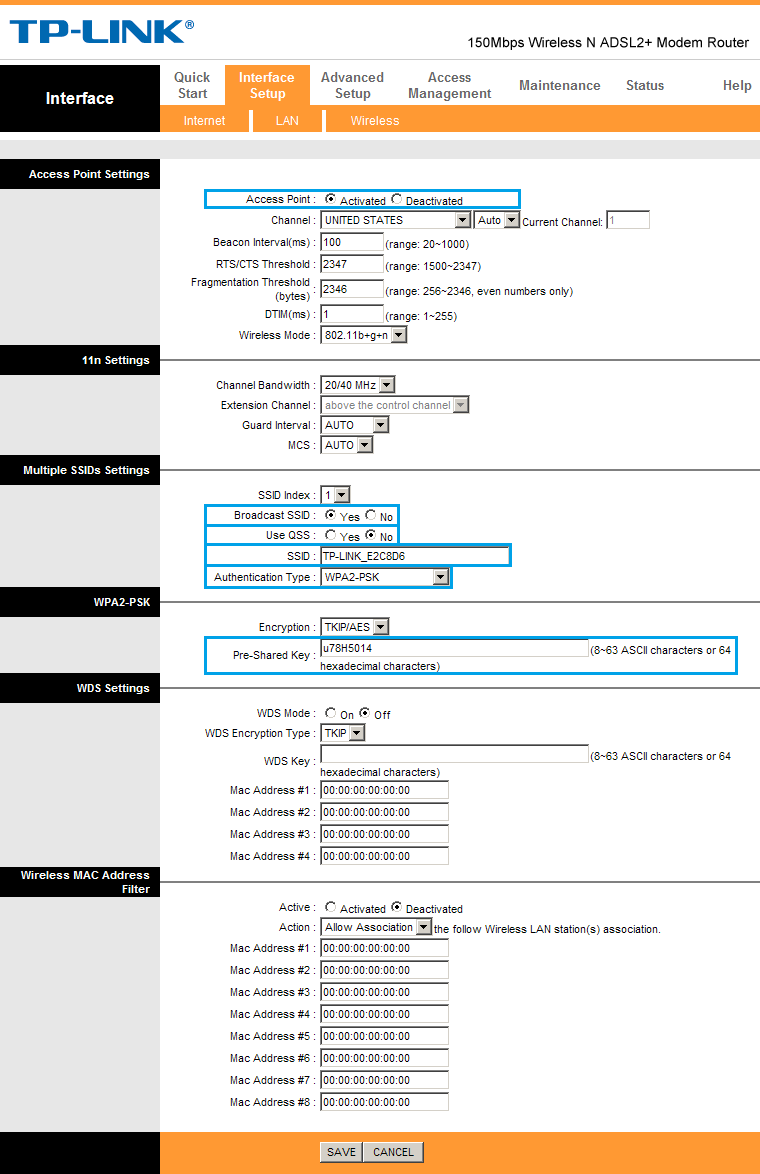

Как только вы включите устройство, оно автоматически начинает раздавать незапароленный WiFi. Сеть обычно называется по производителю + приставка в виде ID роутера, например «TP-Link_1234»

Если же он защищён, как например у Zyxel Keenetic, то данные для коннекта напечатаны на наклейке, расположенной на корпусе маршрутизатора.

Соответственно, подключиться к роутеру мы можем с любого ноутбука или смартфона, у которого есть беспроводной модуль.

В случае, если пароль не подходит, либо стандартное название сети было изменено, это означает, что устройство уже настраивали до вас и для входа в роутер с телефона предварительно нужно сделать полный сброс кнопкой «Reset» или «Default».

Вход в роутер с телефона по 192.168.1.1 через браузер

Итак, наш порядок действий таков:

- Вставляем кабель от интернет провайдера в порт, обозначенный как «WAN» на панели разъемов роутера

- Втыкаем его в розетку и включаем WiFi

- Переворачиваем корпус и на наклейке находим имя сети, которую он по умолчанию создает, а также адрес для входа в администраторский раздел, логин и пароль для входа

- Теперь нужно зайти в настройки маршрутизатора с телефона через браузер с использованием этих данных, и далее настроить связь с интернетом и задать параметры беспроводной сети — точно так же, как если бы вы это делали с компьютера.

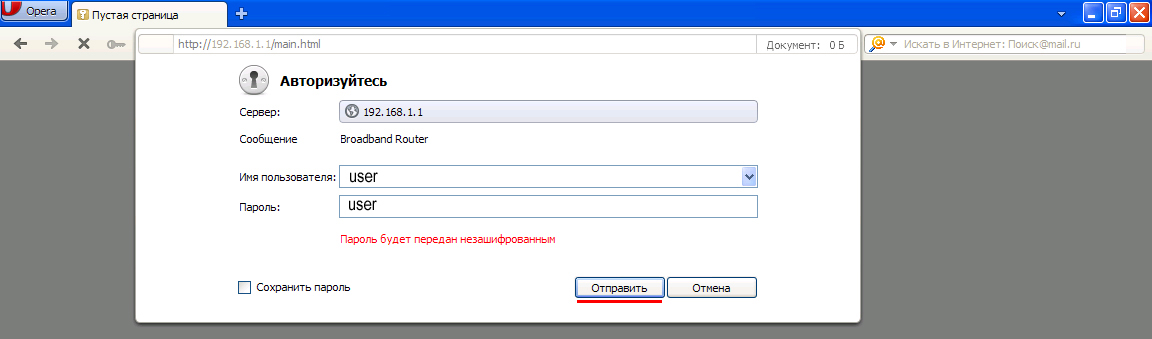

Вход в роутер с телефона происходит тоже идентично — через веб-интерфейс по IP адресу роутера, который имеет вид 192.168.0.1 или 192.168.1.1. Какой именно нужен в вашем случае — смотрим опять же на наклейке.

Запускаем мобильный браузер — Opera, Crome или любой, каким обычно пользуетесь, и вводим в адресную строку «http://192. 168.0.1», либо «http://192.168.1.1».

168.0.1», либо «http://192.168.1.1».

Откроется окно авторизации в панели администрирования. Ну а дальше все, как я уже показывал в этой статье.

Как зайти на роутер через приложение?

Описанный выше вариант подходит для абсолютно всех маршрутизаторов.

Однако, сегодня все больше производителей сетевого оборудования приходят к разработке собственных кроссплатформенных мобильных приложений для того, чтобы процесс настройки роутера через телефон был более удобным и интуитивно понятным.

На страницах нашего сайта есть подробные статьи по нескольким таким программам для разных брендов, которые я рекомендую вам прочитать:

Спасибо!Не помоглоЦены в интернете

Александр

Специалист по беспроводным сетям, компьютерной технике и системам видеонаблюдения. Выпускник образовательного центра при МГТУ им. Баумана в Москве. Автор видеокурса «Все секреты Wi-Fi»

Задать вопрос

Как узнать пароль от роутера Ростелеком: пошаговая инструкция для новичков

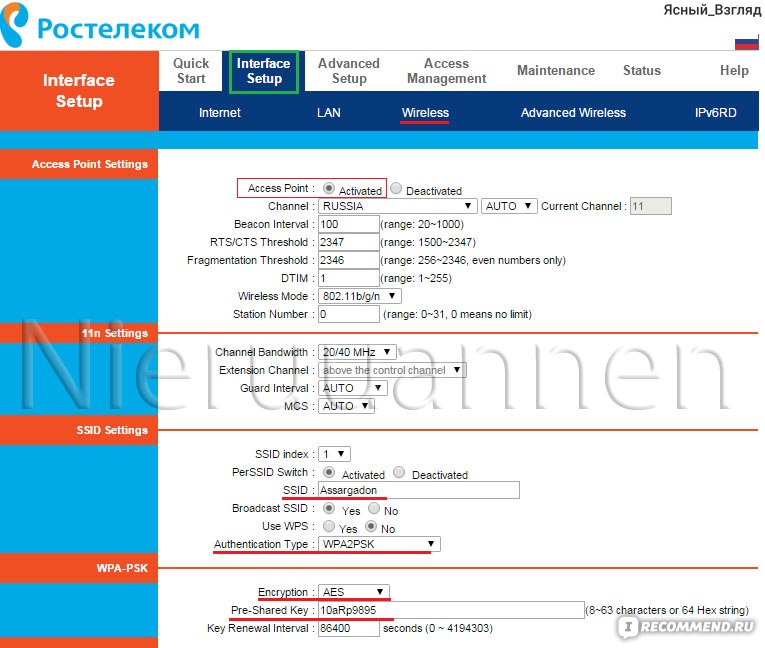

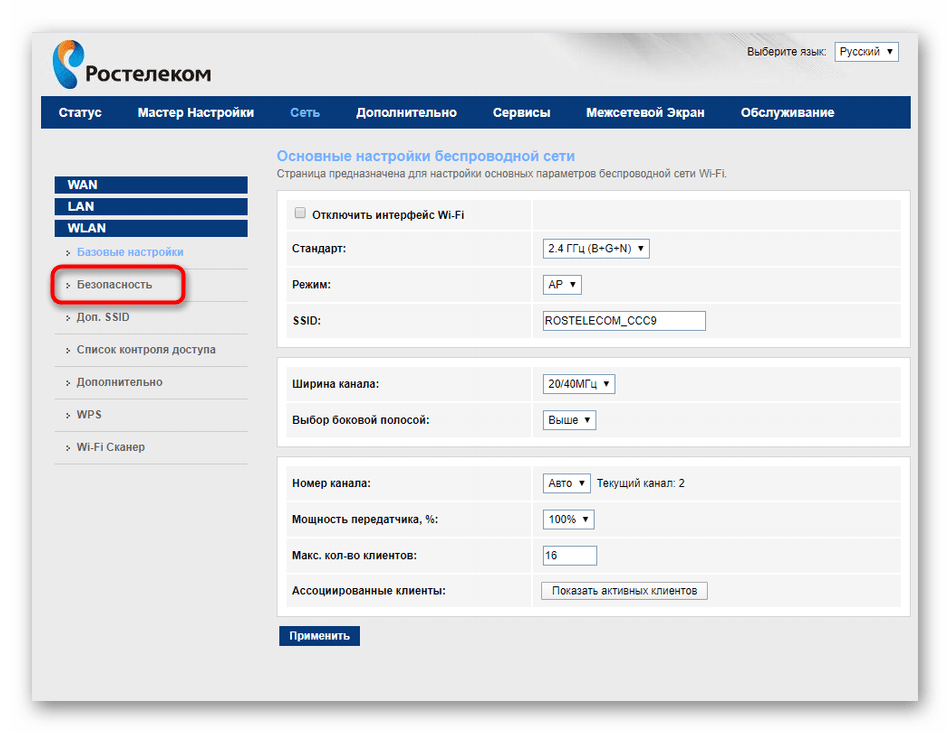

Когда речь идет о пароле от роутера Ростелеком, могут подразумеваться три разных значения. Пароль для доступа к интернету обсуждался в статье про подключение к сети. Данные для соединения с Wi-Fi рассматривались в этом материале. Сейчас же мы поговорим о данных для входа в интерфейс роутера.

Пароль для доступа к интернету обсуждался в статье про подключение к сети. Данные для соединения с Wi-Fi рассматривались в этом материале. Сейчас же мы поговорим о данных для входа в интерфейс роутера.

Как узнать логин и пароль от роутера

Чтобы попасть в интерфейс настроек маршрутизатора, в адресной строке браузера нужно ввести адрес:

192.168.0.1

Если он не подошел, попробуйте ввести эти цифры:

192.168.1.1

Появляется окно для ввода данных авторизации.

Как же узнать значения этих данных?

- Самый простой и верный способ – внимательно осмотреть корпус модема. Большинство моделей оснащены специальной наклейкой, на которой находится вся важная информация.

Логин и пароль от роутера Ростелеком должны быть указаны на этой наклейке.

Логин и пароль от роутера Ростелеком должны быть указаны на этой наклейке. - Если это не помогло, узнайте модель устройства. Она также должна быть написана где-то на корпусе. Также она должна быть указана в документах, которые вы получили при оформлении договора с Ростелеком. Возможно, там есть и другая техническая информация, в том числе и данные для входа в настройки.

- Позвоните в службу поддержки по единому номеру горячей линии: 8 800 100 0 800. Назовите оператору модель своего устройства и попросите продиктовать логин и пароль.

- Попробуйте использовать стандартные значения для вашего устройства. Их не принято менять при настройке интернета. Поэтому скорее всего, у вас стоят значения по умолчанию.

Стандартные логин и пароль

Мнение эксперта

Телеком Телекомыч

Эксперт по телекоммуникационным технологиям и просто хороший парень

Задать вопрос экспертуНа большинстве устройствах действуют стандартные значения. Логин чаще всего пишется как:

Пароль может быть таким:

- admin

- password

- 1234

- отсутствует (поле нужно оставить пустым)

Стандартные пароли от роутеров Ростелеком актуальных моделей перечислены в таблице.

| Модель | Логин | Пароль |

|---|---|---|

| ADSL ZTE ZXHN h208N | admin | admin |

| ADSL TP-LINK TD854W | admin | admin, admin1, или 1234 |

| FTTb эконом ZTE ZXHN h218N | admin | |

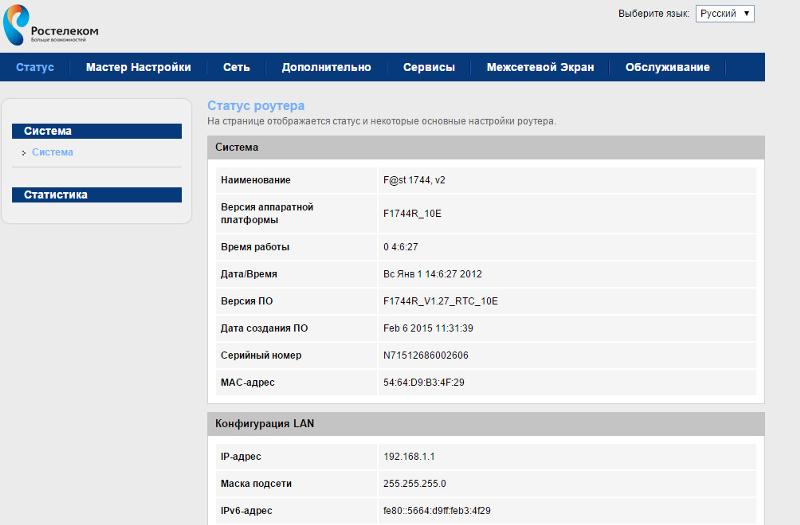

| FTTb эконом Sagem F@st 1744 RT | admin | admin |

| Sagem F@st 2804 | admin | admin |

| ADSL D-Link DSL-2640U_AnnexB | admin | admin |

| FTTb Медиум D-Link DIR-825AC | admin | admin |

| ADSL Ротек F@st 1704 RT | admin | установленный пользователем при первичной настройке |

| FTTb Medium ZTE h398A | admin | установленный пользователем при первичной настройке |

Как восстановить значение по умолчанию

Возможно, мастер по установке и настройке изменил данные авторизации и не сказал вам об этом. В таком случае не получится зайти в интерфейс, если не узнать текущий пароль или не изменить его на стандартный.

В таком случае не получится зайти в интерфейс, если не узнать текущий пароль или не изменить его на стандартный.

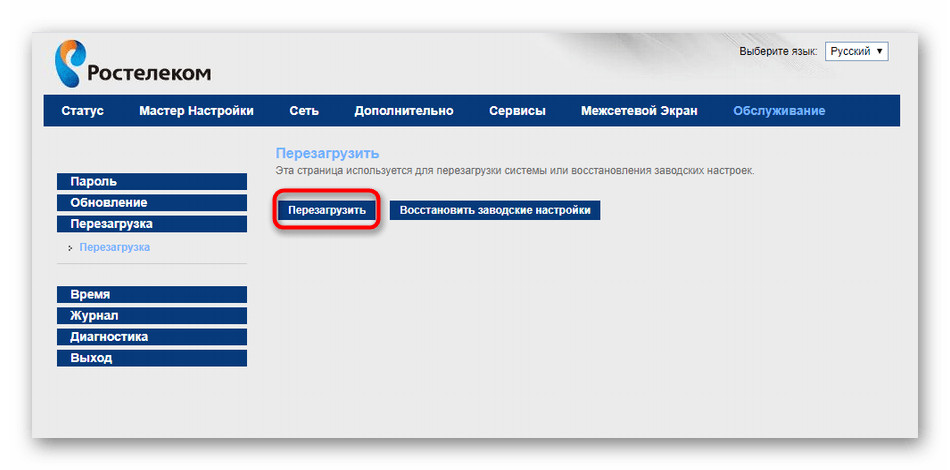

В крайнем случае осуществляется сброс настроек модема. Делается это в три шага:

- Включенный маршрутизатор поверните так, чтобы увидеть кнопку сброса. Она может быть расположена снизу или сзади.

- С помощью чего-то острого и маленького, например скрепки, удерживайте кнопку «Сброс» в течение 30 секунд.

- После этого подождите еще 30 секунд, пока роутер полностью не перезагрузится и снова не включится.

Если это не поможет, попробуйте выполнить так называемой аппаратный сброс 30-30-30. Для этого нажмите кнопку сброса и удерживайте ее в таком состоянии в течение 90 секунд вместо 30.

Некоторые производители маршрутизаторов настраивают оборудование так, что в нем присутствуют другие способы сброса. Руководство пользователя для модема поможет узнать, как настройки восстанавливаются в вашем случае.

Помните о том, что если инициировать заводскую перезагрузку устройства, это удалит все ваши текущие настройки. Доступ к интернету придется настраивать заново.

Доступ к интернету придется настраивать заново.

Вход в роутер Ростелеком — как зайти в админку Wi-Fi маршрутизатора — 192.168.1.1 admin логин вход

Большинство клиентов ПАО Ростелеком при подключении к Интернету покупают или получают в аренду на длительный срок фирменное оборудование. Эта инструкция как зайти в роутер Ростелеком сделана специально для таких пользователей и актуальна для самых распространённых моделей WiFi-маршрутизаторов и PON-терминалов. Я помогу решить большинство наиболее частых проблем с входом в веб-интерфейс устройства доступа.

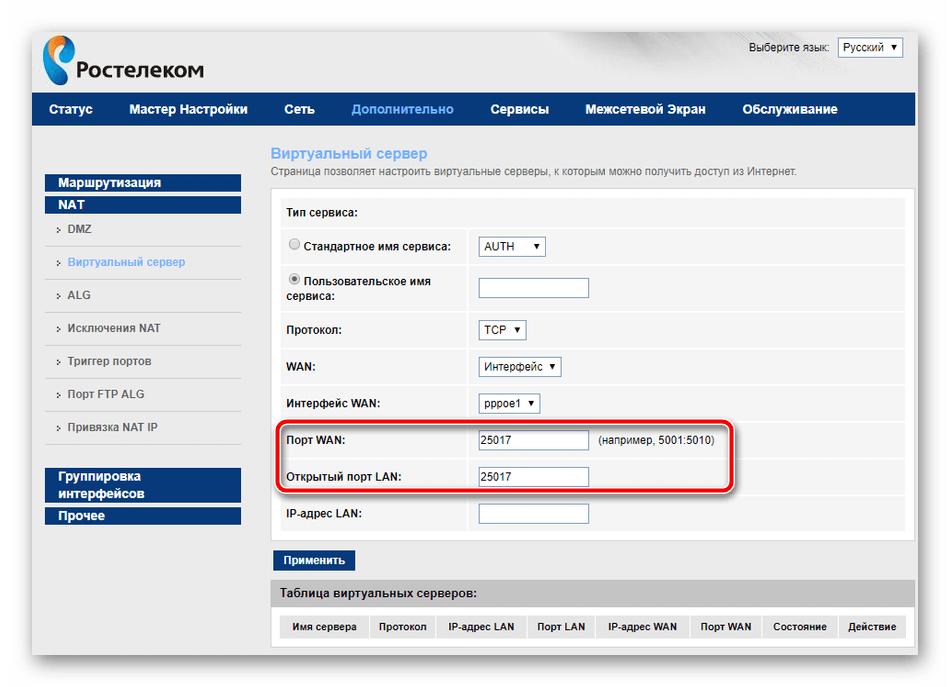

Как зайти в настройки роутера РТК

Сразу скажу, что если Вы не очень во всём этом разбираетесь, то просто так лазить в админку модема или роутера Ростелеком лишний раз не стоит. Обычно у пользователей возникает в этом необходимость в тех случаях, когда надо посмотреть или поменять пароль Wi-Fi или пробросить порт для файлообменной программы или онлайн-игры.

Для того, чтобы зайти в настройки роутера Ростелеком, необходимо быть подключенным к его локальной сети — по кабелю или по Wi-Fi. Сделать это можно с компьютера, ноутбука, планшета или телефона.

Обычно на модемах, маршрутизаторах и оптических терминалах админка роутера доступна по адресу 192.168.1.1 или 192.168.0.1. Но иногда бывают и исключения типа устройств от Huawei, где по умолчанию используется адрес 192.168.100.1. В любом случае начать стоит с того, что перевернуть девайс «вверх тормашками» и посмотреть что написано на наклейке.

Адрес маршрутизатора РТК в локальной сети в наклейке обычно написан в поле «Доступ к Web-интерфейсу».

Дальнейшие действия достаточно простые. Нужно за компьютере или смартфоне открыть обычный веб-браузер и ввести его адрес в адресную строку. На Android-телефонах и iPhone адрес вводится в поисковой строке.

На большинстве моделей 2018 — 2020 года и младше вход в роутер Ростелеком доступен по ссылке  В этом случае эта ссылка так же будет напечатана в наклейке. Пользователю фактичестки достаточно в поисковой строке ввести две буквы — rt — вот так вот:

В этом случае эта ссылка так же будет напечатана в наклейке. Пользователю фактичестки достаточно в поисковой строке ввести две буквы — rt — вот так вот:

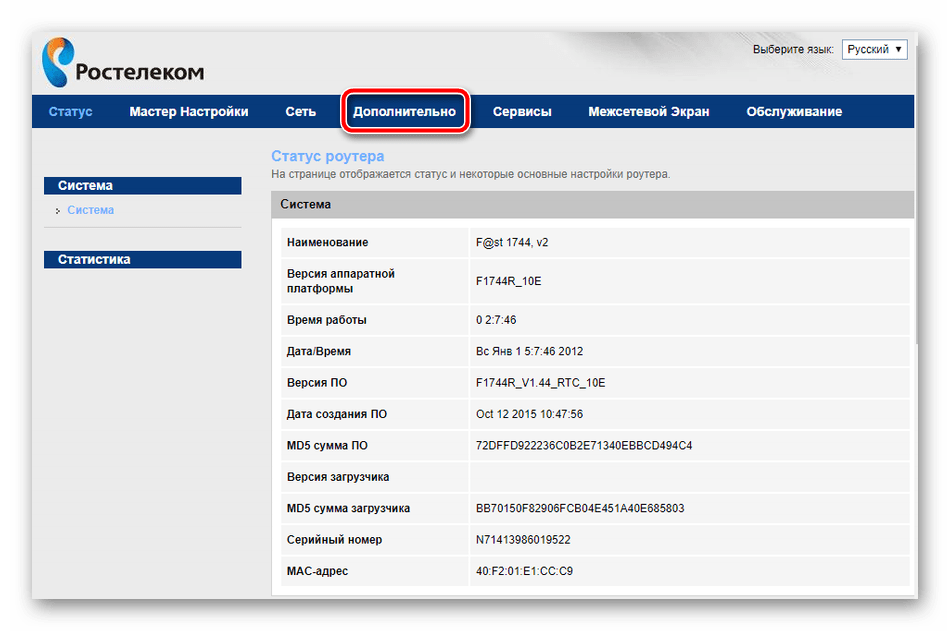

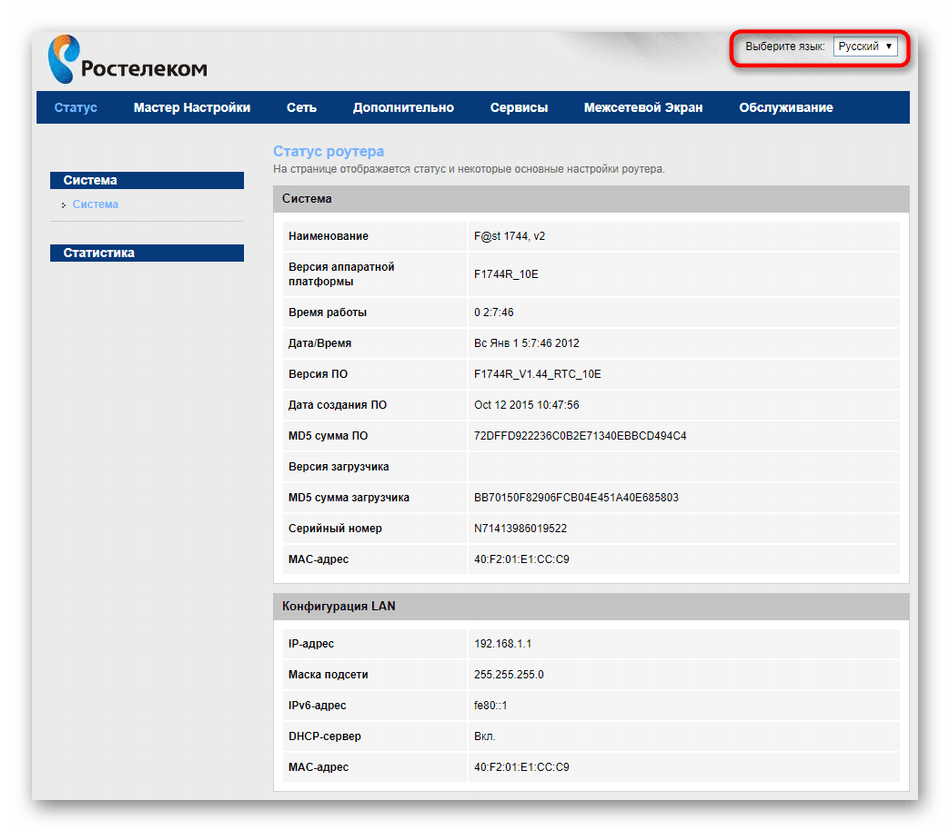

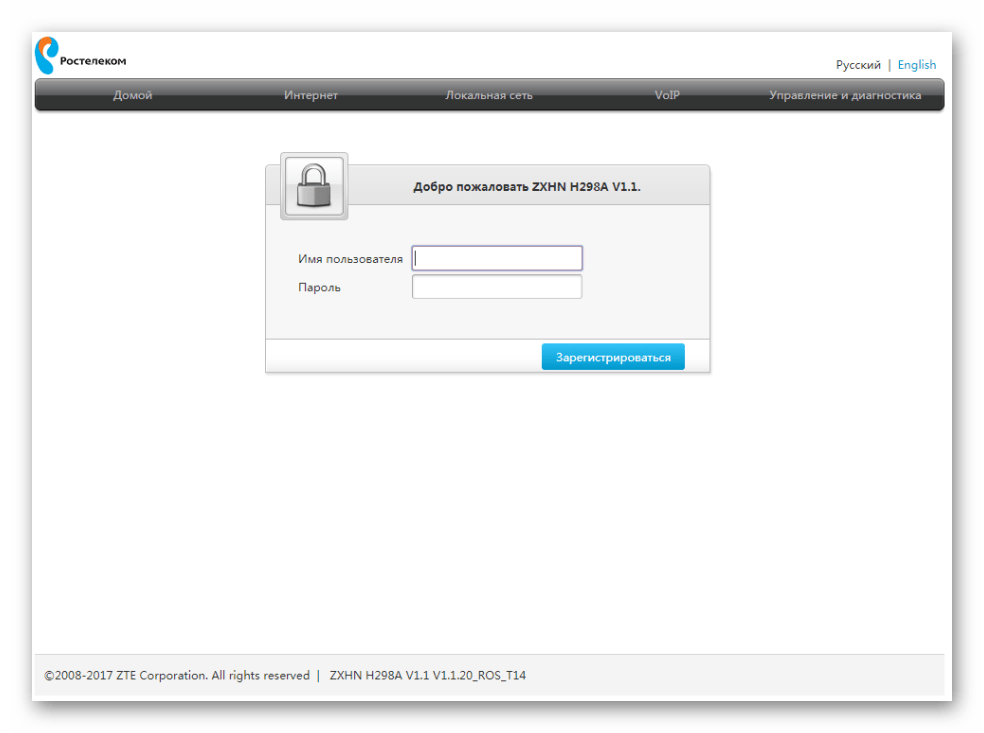

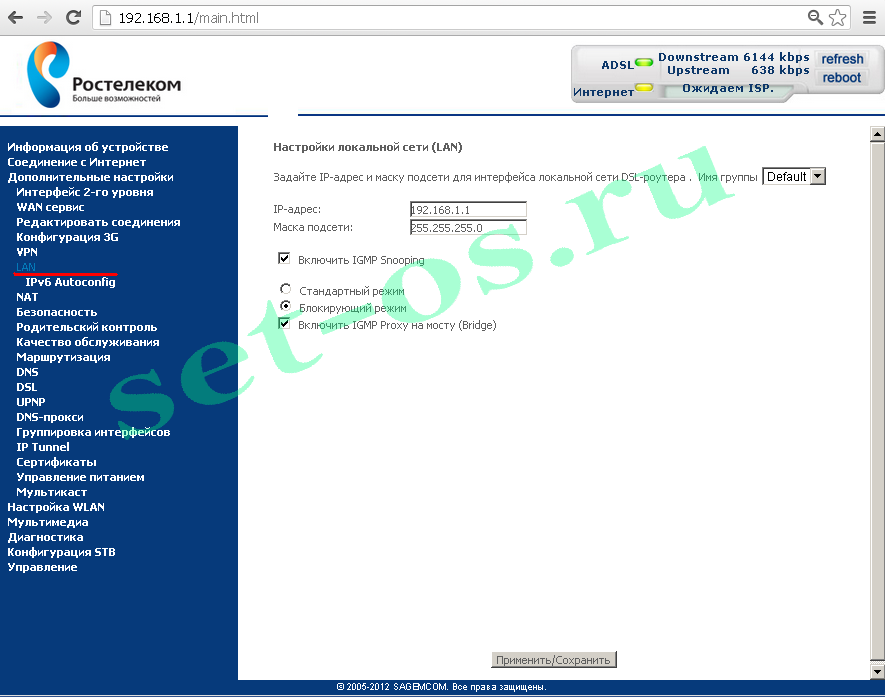

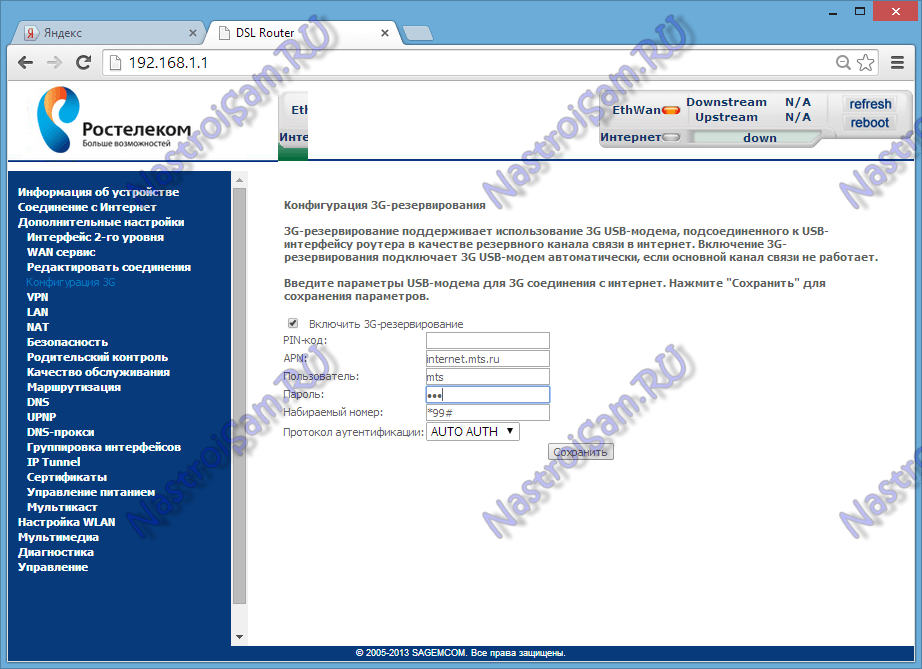

Если Вы всё сделали правильно, то дальше должна открыться страница для авторизации с полями ввода имени пользователя (логина) и пароля. Это тоже очень интересный момент. Раньше, на старых моделях, чтобы зайти на роутер Ростелеком по 192.168.0.1 либо 192.168.1.1 использовались простейшие логины и пароли. Вот пример для моделей Sagemcom Fast 2804, 3804 и 1744.

Вот список самых наиболее часто встречающихся простейших заводских паролей фирменных сетевых устройств провайдера:

| Логин | Пароль |

| admin | admin |

| admin | нет пароля |

| admin | 1234 |

| admin | password |

| admintelecom | telecomadmin |

| user | user |

| guest | guest |

Последние несколько лет на современных роутерах Ростелеком стали генерировать пароль достаточно сложного вида и уникальный для каждой железки. Сделано это для того, чтобы злоумышленники (чаще из внешней сети) не могли получить доступ к настройкам аппарата.

Сделано это для того, чтобы злоумышленники (чаще из внешней сети) не могли получить доступ к настройкам аппарата.

В этом случае пароль будет напечатан на корпусе роутера. Для входа в админку надо ввести логин и пароль с наклейки в форму авторизации, как это показано на картинке выше.

Отсутствует WAN подключение Ростелеком

В некоторых случаях, после того, как у получится зайти на роутер, Вы можете увидеть сообщения типа «Отсутствует WAN-подключение», «Сетевой кабель не подключен» или «Отсутствует оптический сигнал». Что это значит?

Веб-интерфейс модемов и роутеров Ростелеком сделан таким образом, что по-умолчанию проверяет подключен ли к нему кабель провайдера. И если линия не подключена, то будет выдаваться соответствующее сообщение.

Если же такая ошибка появляется, но кабель подключен к устройству — то тогда придётся звонить в техподдержку и давать заявку на проверку линии.

Логин и пароль суперадмина

На некоторых моделях FTTB-роутеров Ростелеком и практически всех GPON-терминалах кроме обычной пользовательской учётной записи user или admin, есть ещё административная учётная запись суперпользователя, вернее суперадмина — superadmin. Но вот только абонентам пароль суперадмина в Ростелекоме не дают ни монтёры, ни техподдержка. Вот типовые пароли:

Но вот только абонентам пароль суперадмина в Ростелекоме не дают ни монтёры, ни техподдержка. Вот типовые пароли:

- Is$uper@dmin для Sagemcom

- haPie9goHf — для Huawei

- Fn@ztE118zTE для ZTE h218N

На всех последних версия прошивок роутеров Ростелеком вход в роутер с паролем суперадмина сделали сложнее. Теперь он уникальный для каждого устройства. В некоторых случаях известен способ генерации пароля.

- Для Iskratel пароль: y_8v&MzwRPXL33xxxxx , где xxxxx — последние цифры мак-адреса

- Для ZTE пароль: Zte521zTE@ponxxxxx, где xxxxx — 5 последних символов серийного номера роутера.

Как у меня появится информация для авторизации с правами суперпользователя для других моделей роутеров Ростелем — я обязательно добавлю информацию в статью!

Настройка роутера ASUS — 192.168.1.1 admin логин вход

Для того, чтобы настроить роутер ASUS есть два пути. Первый — это воспользоваться специальным Мастером быстрой настройки устройства.

Второй путь — работа с полноценным веб-интерфейсом, которая позволяет полностью раскрыть весь потенциал аппарата, при необходимости выжав из него всё, на что он способен. Рассмотрим каждый из вариантов по отдельности.

В обоих случаях для того, чтобы зайти в интерфейс конфигурации маршрутизатора Asus, надо в адресной строке веб-браузера ввести IP-адрес устройства — 192.168.1.1. При запросе авторизации введите логин «admin» и пароль «admin».

Быстрая настройка Интернет на роутере Асус

Первый раз попав в веб-конфигуратор, Вы увидите приглашение мастера быстро настроить аппарат. Соглашаемся. Первым шагом будет обязательная смена используемого по умолчанию пароля на доступ:

Вместо используемого по умолчанию «admin» поставьте любой другой. Желательно чтобы он был более-менее сложный: состоять из 7-8 символов, содержать буквы латинского алфавита, цифры и специальные символы @#$%&.

Желательно чтобы он был более-менее сложный: состоять из 7-8 символов, содержать буквы латинского алфавита, цифры и специальные символы @#$%&.

Следующим шагом будет выбор типа подключения к Интернету:

Роутеры Асус умеют работать в сети практически любого российского Интернет провайдера — Ростелеком, Дом.ру, ТТК и т.п. Главное, надо предварительно в технической поддержке заранее уточнить какой протокол связи использует оператор связи.

Чаще всего используется либо «Автоматический IP(DHCP)» и «PPPoE».

В первом случае, обычно, ничего дополнительно указывать не надо, а вот во втором — надо будет ввести логин и пароль на подключение, которые Вам выдали при заключении договора с провайдером. Нажимаем на «Далее».

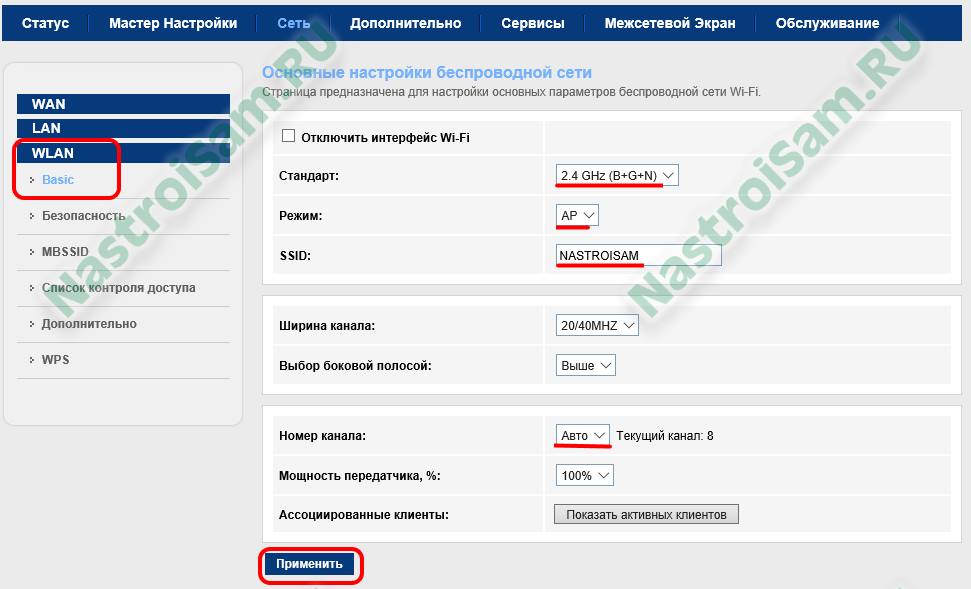

На следующем шаге выполним настройку беспроводной сети Вай-Фай:

Здесь надо будет прописать имя сети SSID и пароль для неё — Сетевой ключ. В случае, когда Вы настраиваете двухдиапазонный маршрутизатор, то здесь надо будет ввести название и пароль WiFi для диапазона 5GHz. Жмём на кнопку «Применить».

Жмём на кнопку «Применить».

На последнем шаге мастера Вы увидите сводную информацию:

Нажимаем «Далее» и переходим на карту сети.

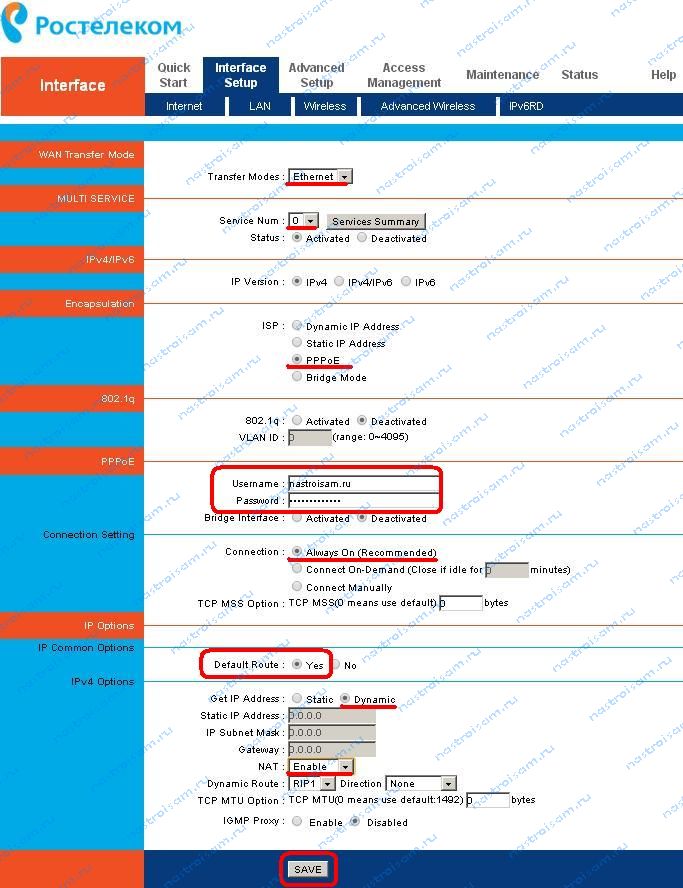

Как настроить маршрутизатор ASUS для Ростелеком, ТТК и Дом.ру

Данная инструкция актуальная для роутеров ASUS RT-N10, RT-N11P, RT-N12, RT-AC51U, RT-AC52U, RT-N56U и RT-N66AU, а так же для всех иных моделей, работающих на программном обеспечении ASUSWRT (веб-интерфес в темных тонах).

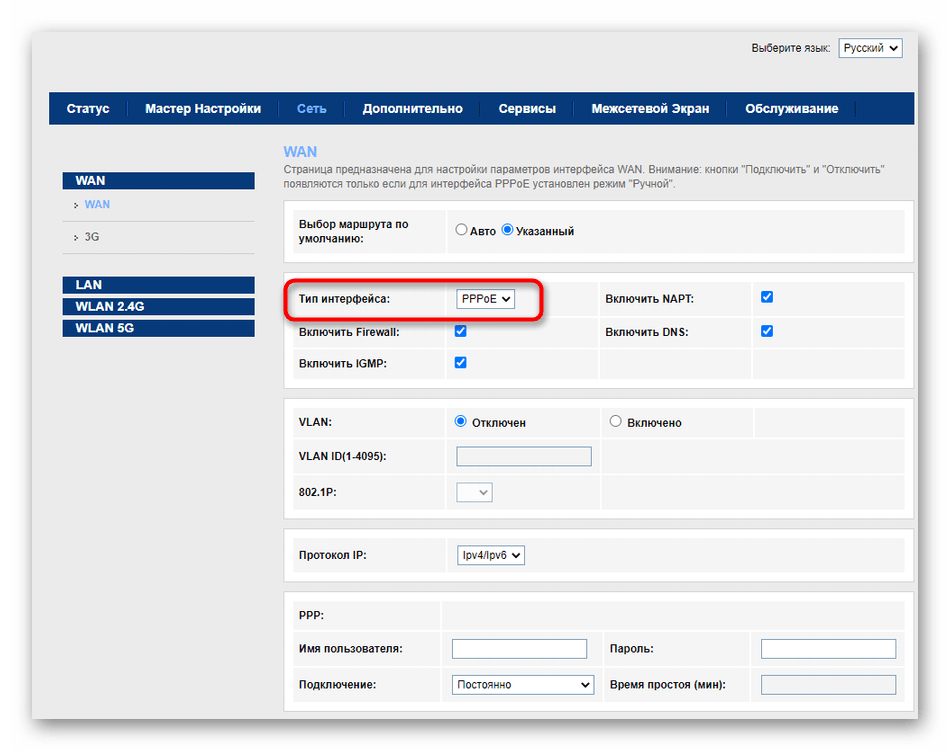

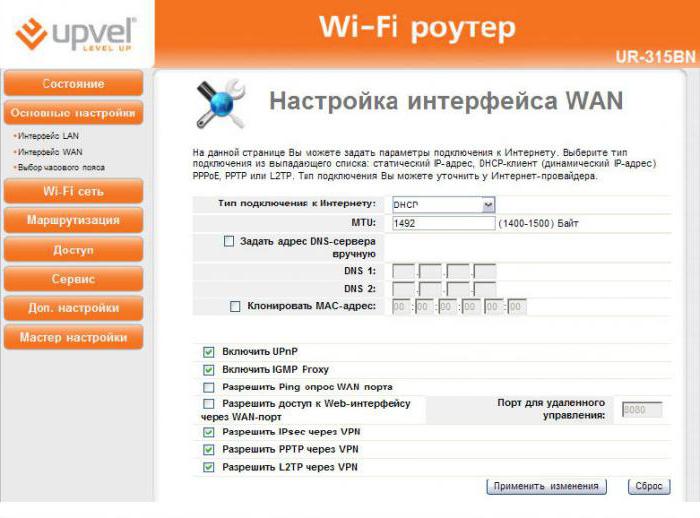

Для того, чтобы настроить соединение с провайдером, переходим в раздел «Интернет», вкладка «Подключение». Выглядит она следующим образом:

В большинстве филиалов крупнейших российских провайдеров Ростелеком, ТТК и Дом.ру используется протокол PPPoE. Выбираем его в поле «Тип WAN-подключения»:

Обязательно обратите внимание, чтобы были установлены флажки «Да» для WAN,NAT и UPnP.

Ниже обратите внимание чтобы были установлены флажки «Да» для пунктов «Получить IP-адрес WAN автоматически» и «Подключаться к DNS-серверу автоматически»:

В разделе «Настройка учётной записи» надо указать Логин и пароль на подключение роутера ASUS к Интернету, которые Вам выдали при заключении договора.

Никакие параметры более изменять не надо. Нажимаем кнопку «Применить» и проверяем доступ в Интернет.

Динамический IP (DHCP)

В некоторых филиалах провайдеров Ростелеком и ТТК используется тип подключения «Динамический IP» когда адрес роутер получает от DHCP-сервера провайдера и никаких иных соединений и протоколов использовать не надо.

Для настройки надо тип WAN выбрать «Automatic IP»(Автоматический IP).

Обязательно проверьте, чтобы были отмечены все пункты, указанные на рисунке.

Особенно обратите внимание на то, что адреса серверов DNS так же должны получаться устройством автоматически.

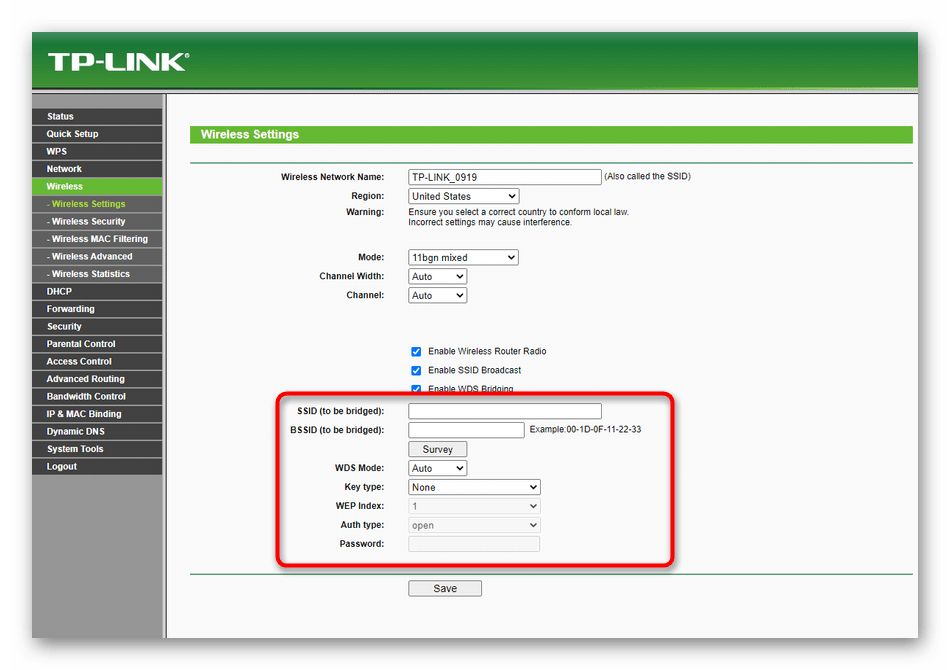

Как настроить роутер ASUS для Билайн

В сети Интернет провайдер Билайн использует для подключения протокол L2TP:

Получение IP-адреса и DNS-сервера оставляем в автоматическом режиме.

В настройках учетной записи вводим «Имя пользователя» (обычно это лицевой счёт) и пароль, который выдали представители оператора.

Остаётся только ввести адрес VPN-сервера Билайн: tp.internet.beeline.ru

Нажимаем кнопку «Применить».

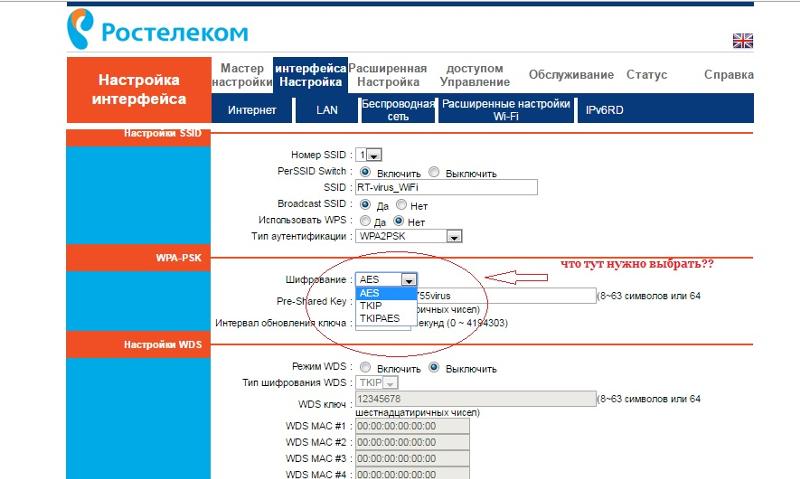

Настройка Wi-Fi (сеть Вай-Фай)

Для того, чтобы настроить обычную сеть WiFi в диапазоне 2.4 GHz на роутерах ASUS, надо в главном меню выбрать пункт «Беспроводная сеть» и вкладку «Общие»:

В поле SSID надо ввести название создаваемой сети Вай-Фай. В этом качестве можно использовать любое слово на английском. Затем надо выбрать метод проверки подлинности «WPA2-Personal» и ввести пароль в поле «Предварительный ключ WPA». Как правило, более ничего менять не нужно, так как по умолчанию выставлены самые оптимальные параметры.

Чтобы настроить WiFi 5 ГГц на роутерах АСУС (RT-AC51U, RT-AC52U, RT-AC55U,RT-N56U, RT-AC66AU и AC68U), надо в поле «Частотный диапазон» выставить значение 5 GHz:

А дальше всё точно так же, как обычно: прописываем «SSID»(желательно чтобы он немного отличался от того, который используется на 2,4 GHz), указываем метод проверки «WPA2-Personal» и пароль на WiFi, Нажимаем кнопку «Применить».

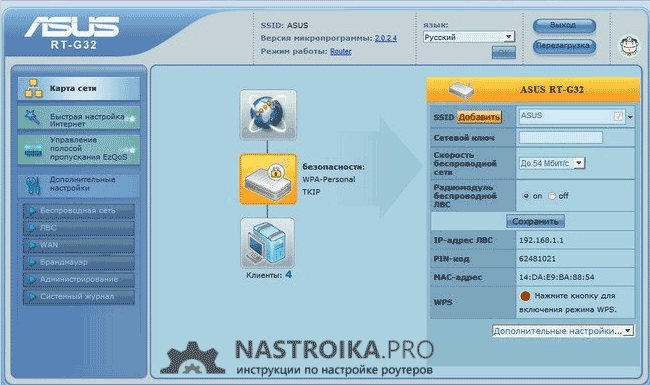

Старый веб-интерфейс

Если у Вас используется старая прошивка роутеров ASUS выполненная в сине-голубых тонах(RT-G32, WL-520GC и т.п.), то в этом случае просто действуйте по аналогии. Вот несколько видео-инструкций, которые Вам могут пригодится:

Как Вы можете заметить из видео — по обозначению ключевых параметров в разных версиях прошивки разницы нет.

Настройки роутера Ростелеком для интернета и телевидения: схема подключения

Роутер представляет собой специальное сетевое оборудование, с помощью которого происходит организация интернет-пространства. Он создает беспроводную зону Wi–Fi, где возможно подключение к интернету различных портативных устройств. Качество работы и стабильность сигнала зависят не только от используемого роутер, но и поставщика услуг.

Провайдер Ростелеком сегодня предоставляет услуги высокого качества по доступной стоимости. Эта компания успешно работает на рынке более 11 лет, и за это время накопила абонентскую базу 11 млн человек.

Принцип работы Wi-Fi-роутеров и их ассортимент

Роутер предназначен для организации локальной сети в квартире или частном доме между минимум 2 экземплярами компьютерной техники. Основной задачей роутера считают обеспечение загрузки и передачи данных. Сегодня компания предлагает большой модельный ряд сетевого оборудования, представленный популярными марками:

- TP Link и D Link;

- Fast и Huawei;

- QBR и Asus.

Каждому пользователю необходимо понимать, как настроить роутер Ростелеком, и не столкнуться с трудностями. Сетевое оборудование связывает точку доступа, организованную поставщиком услуг, с любым подключенным к нему устройством. К дополнительным функциям маршрутизатора можно отнести следующие:

- отсекание потенциально опасных сайтов;

- возможность организации зашифрованной сети;

- контроль трафика.

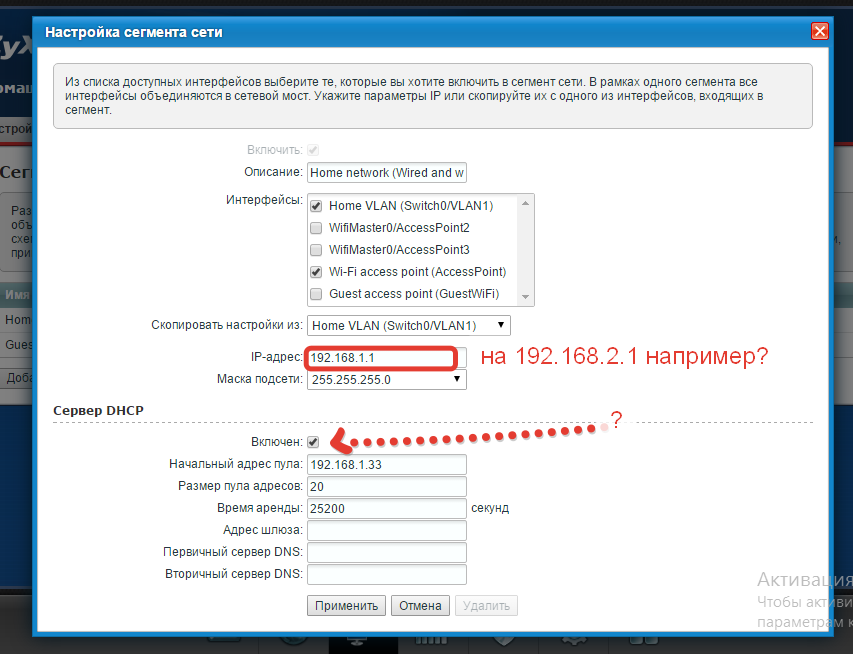

В случае необходимости владелец может запросто ограничить доступ к вай-фай сети. Для этого следует выполнить установку личного пароля доступа, а также вручную прописать допустимое количество одновременно подключенных гаджетов (компьютеров, ноутбуков, планшетов и смартфонов). Многие модели также позволяют ограничить диапазон айпи-адресов, к которым возможно подключение роутера.

Подготовка к подключению

Подключение роутера к сети провайдера осуществляется с помощью LAN-кабеля, заведенного в квартиру абонента. С помощью блока питания устройство подключают к электросети, и нажимают кнопку запуска работы на корпусе роутера. Выполнив правильно эти действия, можно начать разбираться, как подключить роутер к интернету Ростелеком.

Как подключить и настроить Wi-Fi для Ростелеком

О готовности устройства к работе пользователя оповестят световые индикаторы. Настройка модема выполняется по определенному алгоритму. Все действия можно выполнить после подключения одним из таких способов:

- с помощью LAN-порта;

- через протокол беспроводной сети.

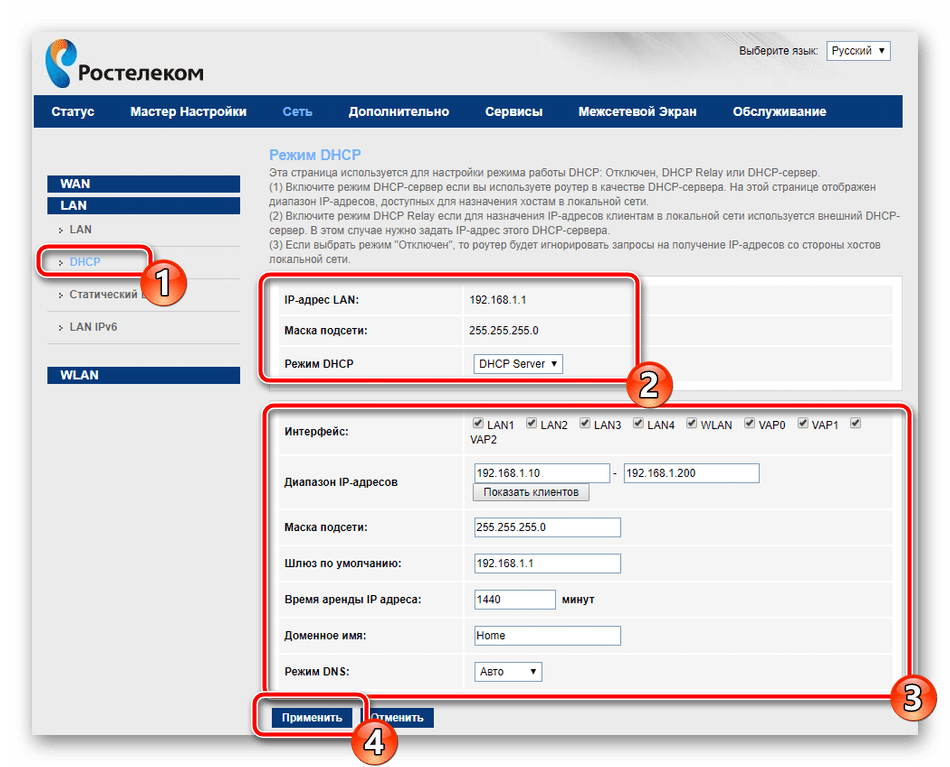

Все настройки производятся в веб-интерфейсе модема. Попасть в эту админку можно следующим образом:

- В браузере указать адрес 192.168.0.1, и перейти по нему.

- Авторизоваться с помощью логина и пароля, заданных производителем. Английское слово admin занести в оба поля. В некоторых случаях пароль может состоять из чисел 1234. Подробности можно выяснить в инструкции по эксплуатации, поставляемой с вашим роуером.

Правильная авторизация откроет доступ к административной панели устройства, и всем его настройкам.

Как узнать логин и пароль

Производители изначально используют значение admin как имя пользователя и пароль. В случае использования другого значения необходимо поступить так:

- Найти наклейку на корпусе роутера, и прочесть необходимую информацию.

- Тщательно изучить руководство пользователя, которое идет в комплекте поставки устройства.

- Изучить информацию на упаковке. Нужные данные могут находиться там.

- Найти в интернете сайт с указанными стандартными пасами популярных производителей сетевого оборудования.

В случае изменения данных логина и пароля третьими лицами, пользователю необходимо выполнить сброс настроек. Устройство перейдет к заводскому варианту пароля и логина, которые можно использовать для авторизации в админ панели.

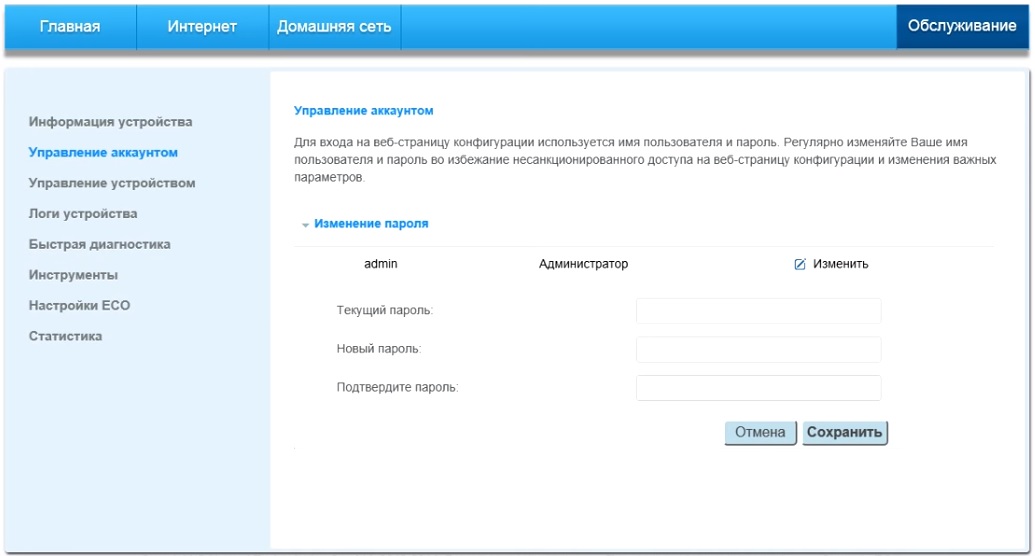

Как поменять пароль

Во время первой настройки специалисты настоятельно рекомендуют задавать новые значения пароля и имени пользователя. Это защитит систему от несанкционированного изменения параметров. Подобная смена выполняется только при подключенном к ПК устройстве. На главной странице настроек выполнить замену. Для каждой модели роутера эта функция находится:

- Tp-Link. Зайти в раздел System Tools, перейти в пункт Password;

- D-link. Найти системный раздел, перейти в подпункт «пароль админа»;

- Asus. Замена производится в разделе администрирования;

- ZyXEL. Зайти в системный раздел, выбрать пункт Пользователи.

Все изменения параметров обязательно сохранять нажатием соответствующей кнопки. Изменение пароля к вай-фай сети выполняется в административной панели роутера, в разделе защиты беспроводного режима.

Особенности настроек роутеров различных производителей

Нужно понимать, что существует единый алгоритм настройки этого сетевого оборудования. Компания Rostelekom использует конкретный набор параметров, значения которых обязательно прописывают в настройках. В случае отсутствия подключения пользователю необходимо обратиться за помощью в кол-центр провайдера, и получить подробную инструкцию по исправлению неполадки.

Общая схема действий применима для каждой модели роутеров, однако может иметь некоторые отличительные особенности.

Общая схема для всех моделей

Она состоит из таких пунктов:

- Стандартный логин и ключ, прописанный производителем имеет значение admin или 1234.

- В админ панели указывать везде PPPoE.

- Всегда указывать ключ и логин поставщика услуг, прописанный в договоре.

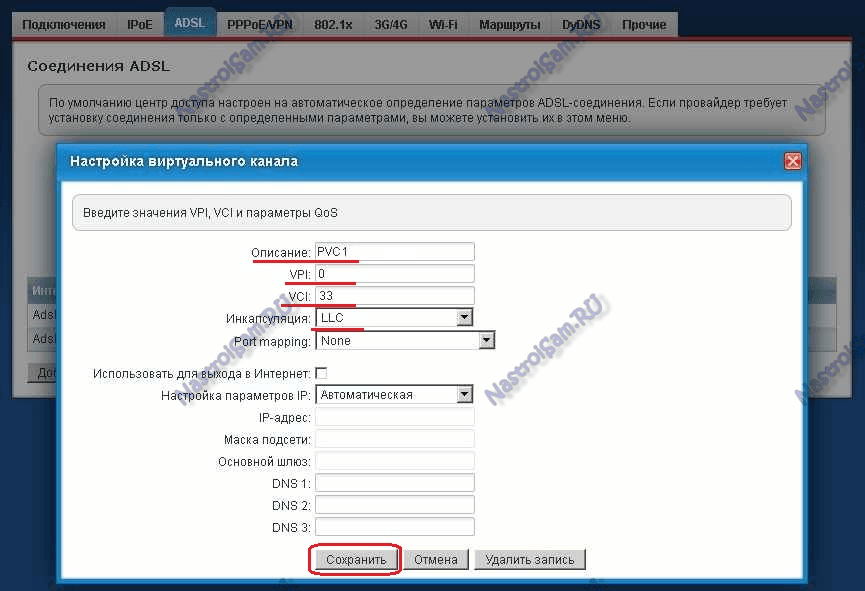

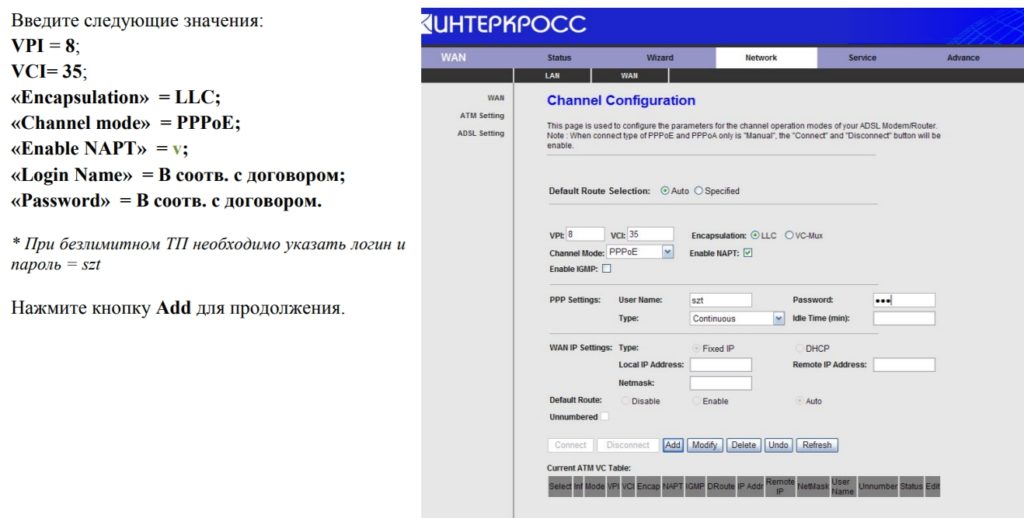

- Для всех VPI, VCI использовать соответственно 0,33.

Теперь необходимо разобраться с тонкостями настроек отдельных моделей роутеров.

TP-Link

Создание конфигурации параметров протекает по такой схеме:

- Указать тип соединения PPPoE или Россия PPPoE.

- Прописать данные поставщика услуг.

- Соединить устройство с сетью оператора соответствующей кнопкой.

На официальном сайте компании-производителя можно скачать новую версию прошивки.

D Link Dir 615 и300, DSL 2640u и 2500u

Указать пароль и логин admin.

- В настройках роутера Dir 615 прописывают имя Internet, LCP интервал 15, провалы 2.

- В админке модели Dir 300 следует выбрать имя Ports, указать работающие порты.

- В настройках модемов DSL 2640u и 2500u активируют соединение нажатием кнопки Click’n’Connect.

Устройство готово к работе. Все модели этого ряда настраивают аналогичным способом.

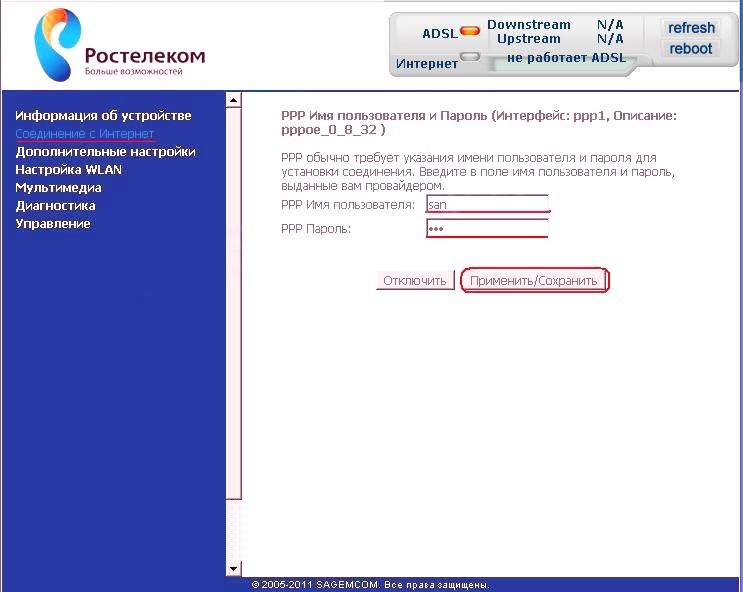

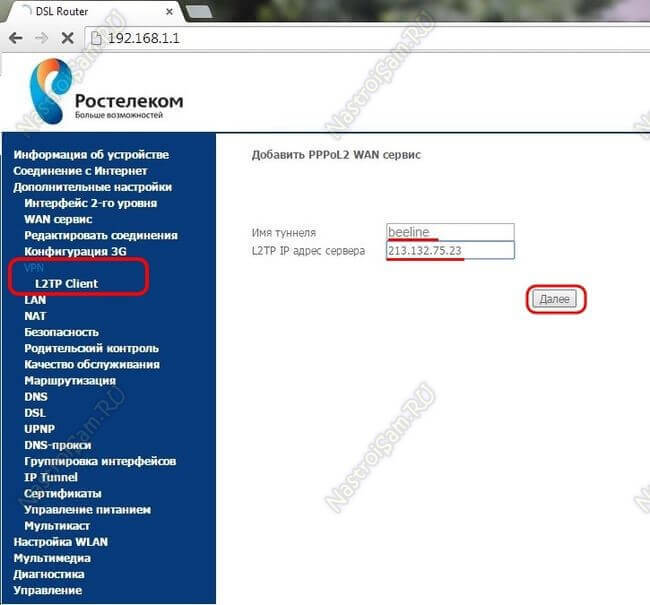

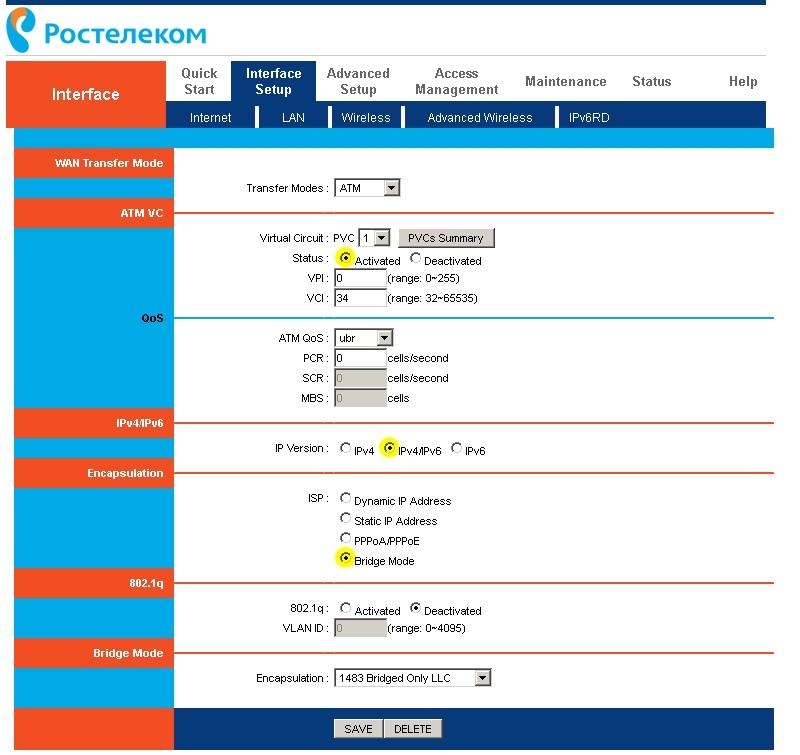

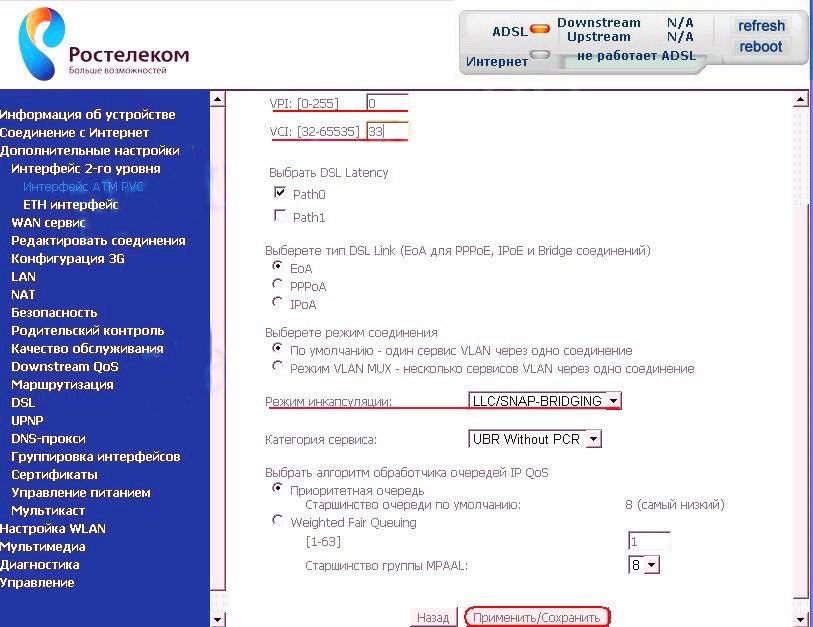

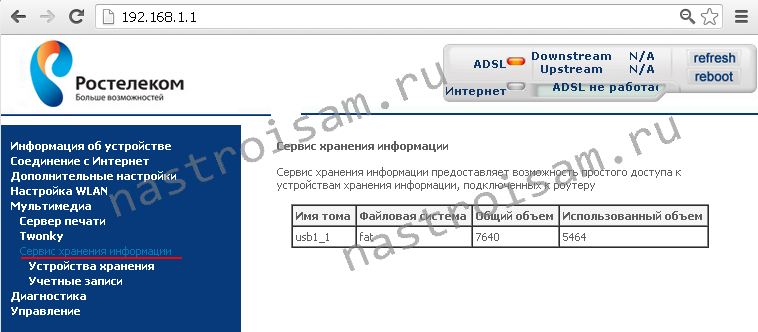

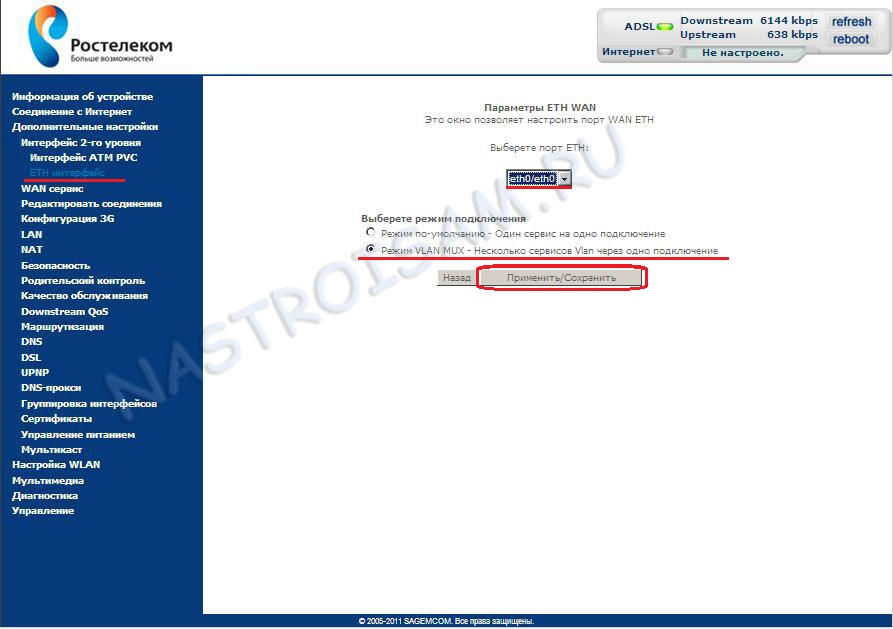

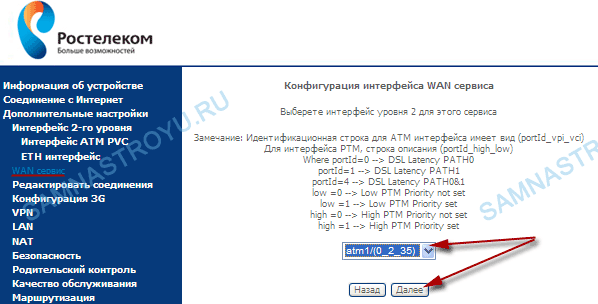

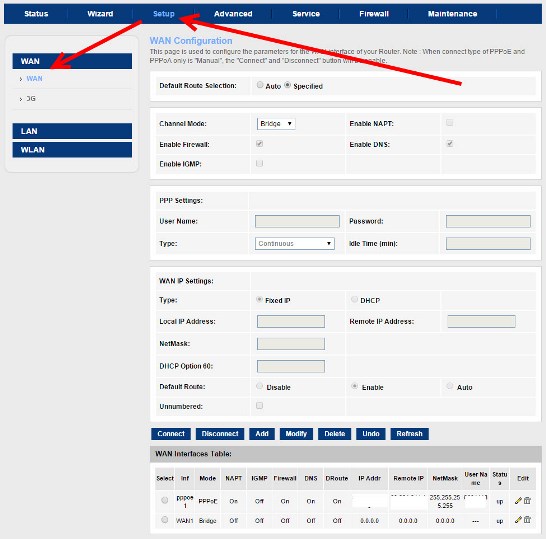

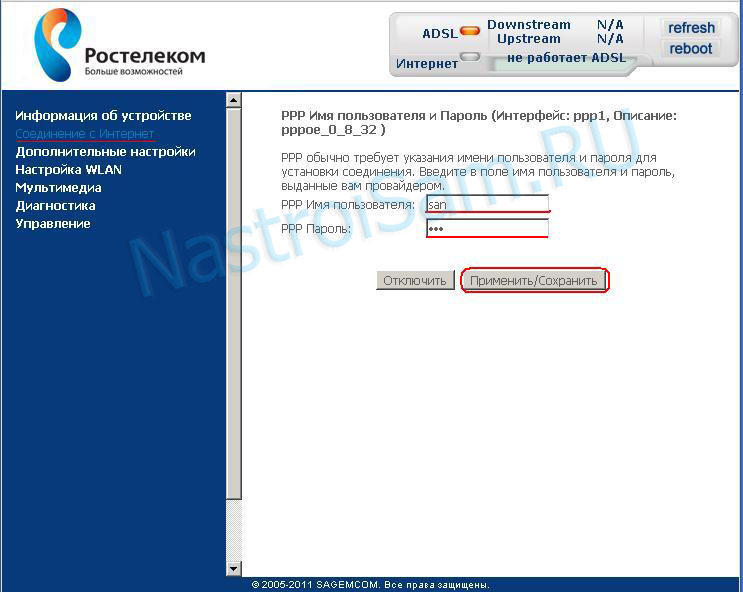

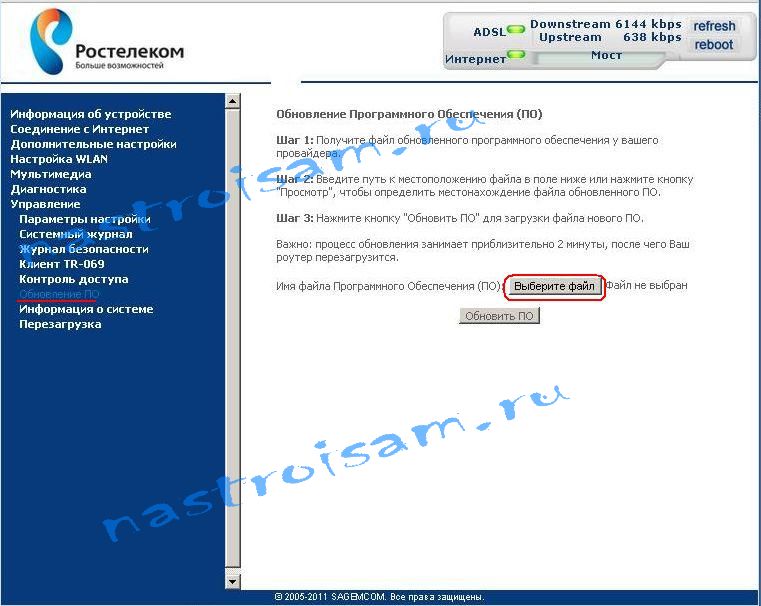

Sagemcom Fast 1744 v2, Fast 2804 v7

Для правильной настройки выполняют следующие действия:

- Стереть РРР протокол подключения.

- Перейти в раздел WAN, дезактивировать соединение.

- Зайти в интерфейс 2 уровня, и открыть ATM PVC.

- Удалить значения всех пунктов.

- Прописать новое соединение.

- Указать тип соединения EoA.

- Применить изменения нажатием кнопки.

- Образовать новое подключение в разделе atm0.

При появлении пунктов «Enable NAT» и «Enable Firewall» соглашаться с их активацией. В случае появления трудностей, абонент в любое время может обратиться в службу поддержки для получения дальнейших инструкций.

Asus RT N12

В настройках во всех пунктах прописать «Да», дезактивировать только UPnP. Затем нужно указать логин и пароль провайдера. Сеть готова к использованию.

Zyxel Keenetic DSL

Указать правильный ключ и имя пользователя.

- Выбрать LLC.

- Согласиться с выходом в сеть.

- Сохранить изменения.

Соединение установлено, устройство готово к работе.

QBR 2041WW, Huawei HG8245

Вписать имя пользователя и ключ в соответствующие поля, а далее:

- Указать значение 1 для виртуального канала.

- Прописать имя провайдера.

- Выбрать для режима DHCP IPv6 значение SLAAC.

- Дезактивировать DCHP PD.

Эти нюансы настройки роутера Ростелеком необходимо помнить. Только так можно указать все необходимые значения для правильной конфигурации параметров.

Настройка ПК для работы с роутером Ростелеком

Трудности во время настройки модема этой компании могут возникать в случаях создания некорректных параметров сети в операционной системе Windows. Избежать подобных проблем можно путем установки необходимых драйверов сетевой карты, а также произвести проверку протокола подключения TCP/IPv4. Выполняют эти действия следующим образом:

- Открыть панель управления на ПК.

- Зайти в раздел, отвечающий за сеть и интернет.

- Выбрать сетевые подключения.

- Указать тип своего соединения, который содержит имя сетевого адаптера.

- Зайти в свойства соединения.

- Перейти в свойства протокола интернета TCP/IPv4.

- Активировать автоматический режим получения IP-адреса.

- Выбрать автоматический режим для получения адреса DNS-сервера.

Обязательно сохранить все настройки соответствующей кнопкой.

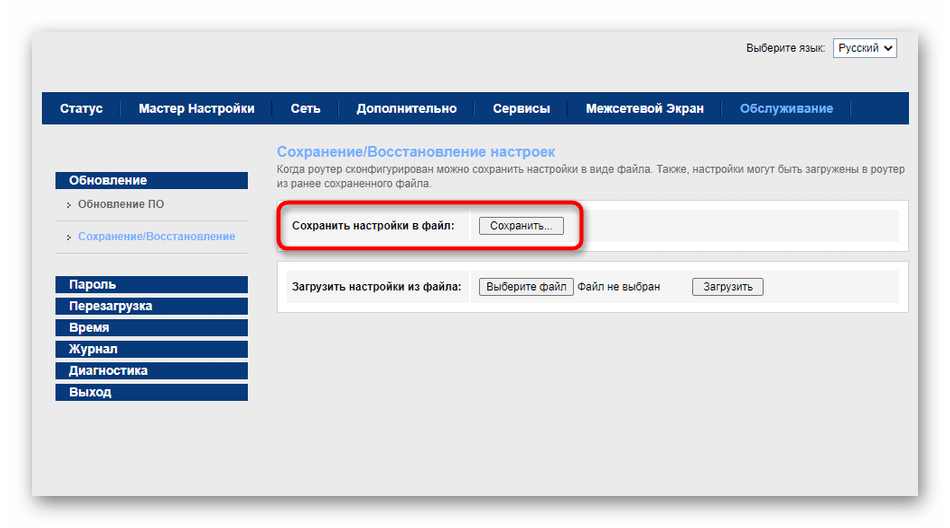

Сбой настроек роутера Ростелеком

Множество факторов может спровоцировать сбой в системе устройства. Избавиться от подобной проблемы возможно, используя переход к первоначальным настройкам от производителя. Для такого сброса настроек в любом роутере предусмотрена специальная кнопка. Она утоплена в корпус, и находится на задней панели устройства. Длинным тонким предметом необходимо зажать кнопку сброса на 10 сек. Правильное выполнение этих операций восстановит заводские настройки системы, после чего пользователь может выполнить повторное создание личной конфигурации параметров работы устройства.

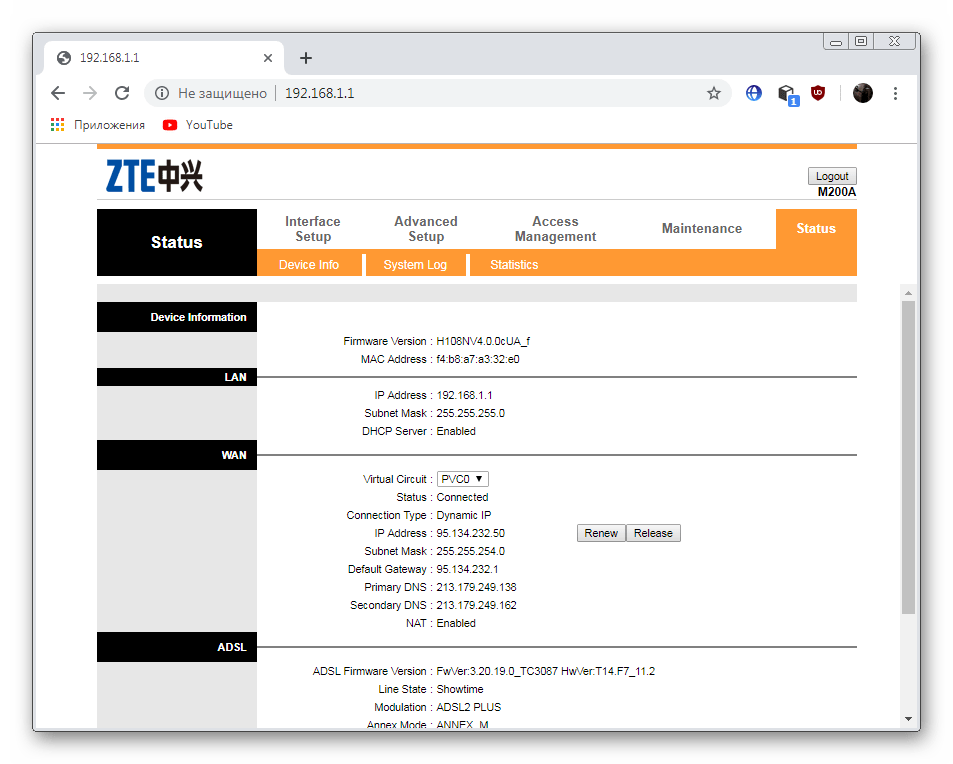

Настройка роутера ZTE ZXHN h218N на Ростелеком

Чуть более года назад я делал обзор универсального маршрутизатора ZTE h208N, который умел работать как на FTTB, так и на ADSL-линиях. Как показало время — это оказался вполне достойный аппарат: компактный, шустрый (отлично держал до 100 мегабит), с неплохой зоной покрытия беспроводной сети и вполне надёжный (минимальный процент брака).

Как показало время — это оказался вполне достойный аппарат: компактный, шустрый (отлично держал до 100 мегабит), с неплохой зоной покрытия беспроводной сети и вполне надёжный (минимальный процент брака).

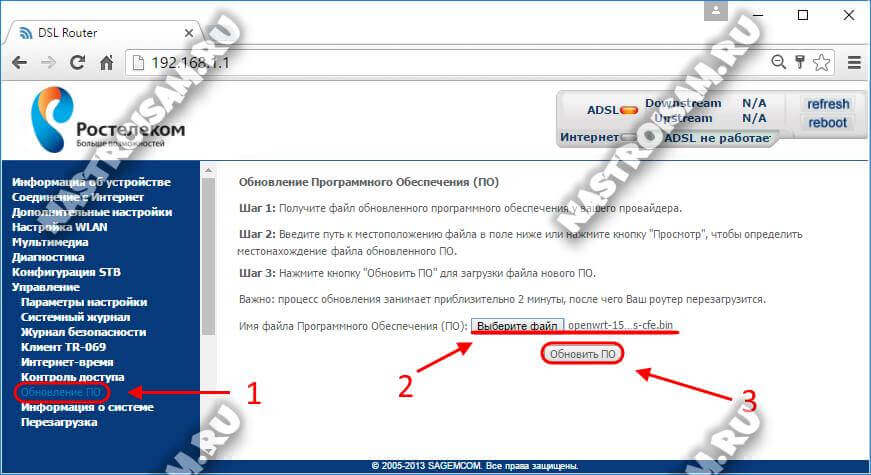

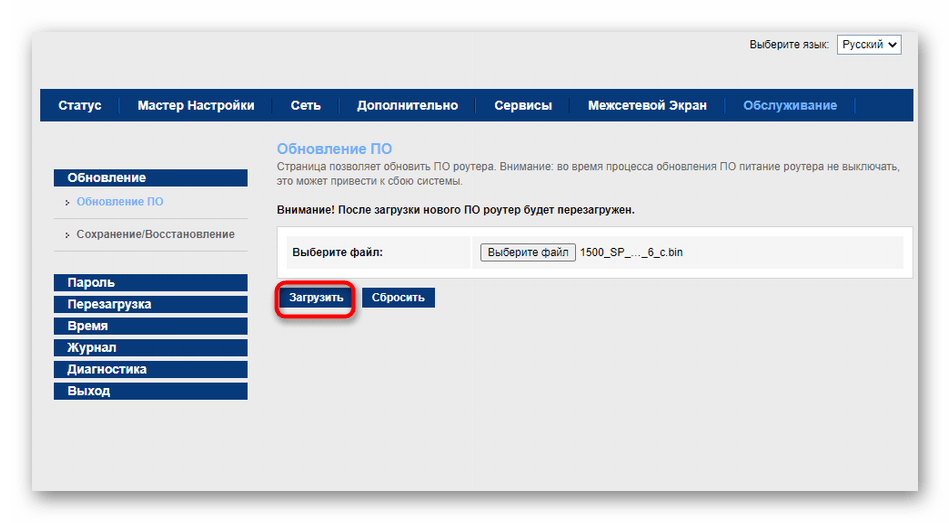

Примерно через полгода разработчики по какой-то своей причине убрали у устройства универсальность, ограничив в новой прошивке его возможности до обычного ADSL-модема. Соответственно, всем бедолагам, кто использовал его на FTTB и на свою голову обновил софт до этой версии пришлось искать предыдущую и делать откат.

А спустя ещё какое-то время появилась ещё одна модель брендированного роутера Ростелеком — ZTE ZXHN h218N — это чисто Ethernet-маршрутизатор. То есть теперь «зона ответственности» разделена четко — для ADSL использоваться 108й, а для Ethernet — 118й.

Внешне эти два девайса отличаются только WAN-портом, да цветом эмблемы РТК. В остальном они идентичны полностью.

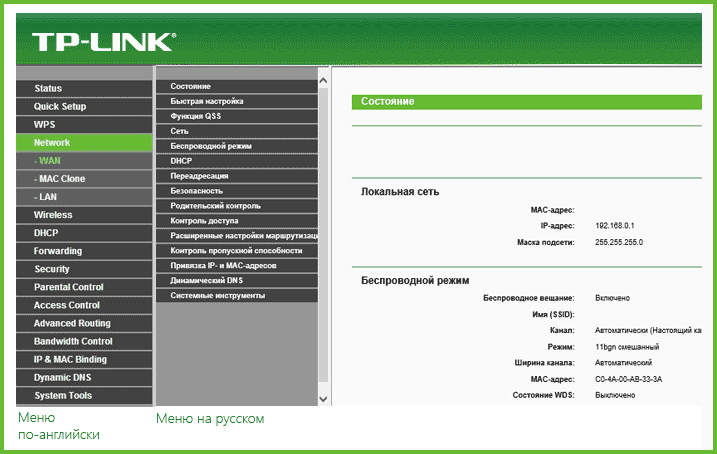

А вот в программном плане небольшие отличия есть. Во-первых, у него иной IP-адрес в локальной сети — 192.

168.0.1. По умолчанию используется логин admin и пароль admin.

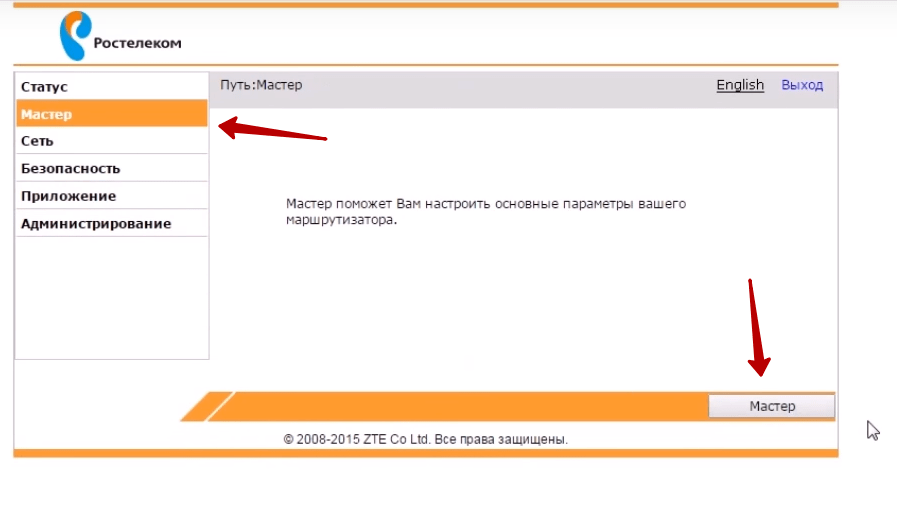

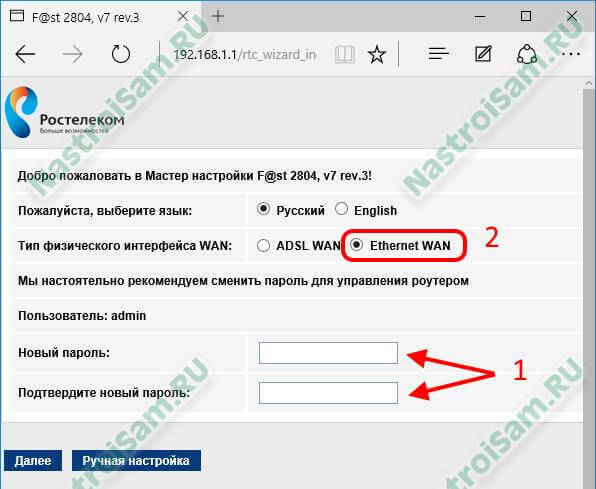

168.0.1. По умолчанию используется логин admin и пароль admin.Во-вторых, в микропрограмму роутера встроили полноценный мастер быстрой настройки с базой данных параметров по большому количеству филиалов Ростелекома, что значительно облегчает процесс первоначальной конфигурации как для монтёров, так и для пользователей.

А ещё появилась обязательная проверка наличия подключения кабеля провайдера в порт WAN. Если при первом входе в веб-конфигуратор для настройки ZTE h218N кабель не подключен, то будет отображаться вот такая картинка:

Как только входящий в квартиру он появится в разъме — нажмите кнопку «Продолжить». Если маршрутизатор увидит подключенный кабель, то картинка сменится:

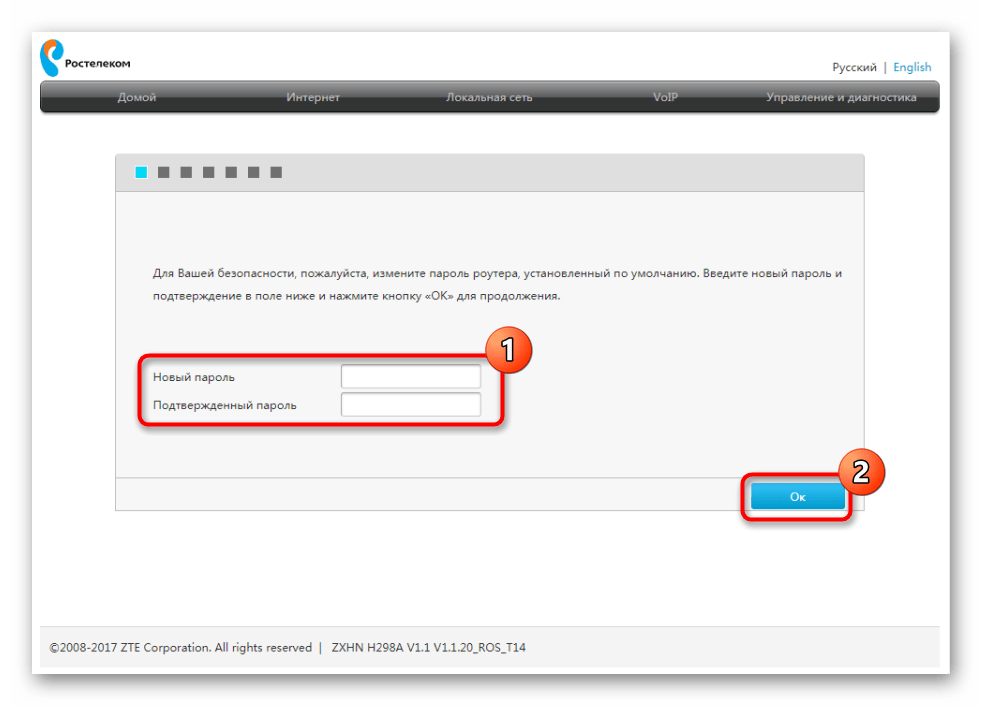

На этом этапе требуется сменить используемый по-умолчанию пароль для авторизации на устройстве с «admin» на любой другой и лучше по сложнее.

А дальше надо выбрать тот способ, с помощью которого Вы будете настраивать устройство. В большинстве случаев оптимальнее и быстрее сделать это с помощью специального мастера. Давайте этот способ и рассмотрим.

Давайте этот способ и рассмотрим.

Как настроить ZTE h218N для Интернет и цифрового ТВ

Первый шаг. выбираем свой филиал Ростелеком и услугу, которая у Вас подключена:

Я рассмотрю самый часто встречающийся случай — Интернет и интерактивное телевидение IPTV. Нажимаем кнопку «Продолжить».

Второй шаг. Здесь надо указать логин и пароль для авторизации по протоколу PPPoE. Их, как правило, выдают пользователю при заключении договора в офисе продаж оператора связи.

Если В Вашем филиале используется тип подключения «Динамический IP», то этого этапа попросту не будет.

Третий шаг. На этом этапе надо поставить галочку на том LAN-порт, в который будет включена ТВ-приставка Set-Top-Box.

Если в Вашем филиале мультикаст IPTV до оборудования абонента доставляется в тегированном виде, то так же необходимо указывать идентификатор виртуальной сети в поле «Номер VLAN». Используемый идентификатор VLAN ID в этом случае надо уточнять в технической поддержке.

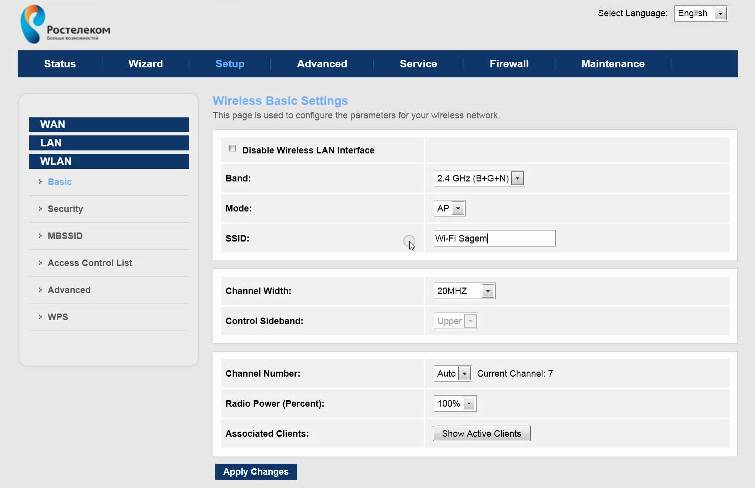

Четвертый шаг. Настройка WiFi на ZTE h218N:

В поле «Имя беспроводной сети» вводится так называемый идентификатор SSID — то есть название Вашей сети Вай-Фай, которое будет отображаться при поиске на подключаемых устройствах. В поле «Пароль беспроводной сети» нужно прописать пароль на WiFi, который необходимо ввести, чтобы подключиться. Кликаем на кнопку «Продолжить».

На последнем этапе ещё раз сверяем введённые данные и нажимаем на кнопку «Сохранить настройки».

Роутер Ростелеком h218N успешно настроен. Проверяем работу сервисов.

Что такое маршрутизатор? Как работают роутеры?

Маршрутизатор (включая

беспроводной маршрутизатор) является специализированным сетевое устройство, подключенное к

две или более сети

запущенное программное обеспечение

что позволяет маршрутизатору перемещать данные из одной сети в другую. Маршрутизатор

функции в Интернете

сеть на основе протокола работает в сети

слой (OSI

Слой модели

3). Основная функция маршрутизатора — объединять сети и

держать под контролем определенные виды широковещательного трафика. Есть

несколько компаний, производящих маршрутизаторы: Cisco,

Linksys, Juniper, Netgear, Nortel (Bay Networks), Redback, Lucent, 3Com, HP,

Длинк и Белкин — это лишь некоторые из них.

Есть

несколько компаний, производящих маршрутизаторы: Cisco,

Linksys, Juniper, Netgear, Nortel (Bay Networks), Redback, Lucent, 3Com, HP,

Длинк и Белкин — это лишь некоторые из них.

Несколько сетевых экзаменов (CCNA, CCNP, JNCIA, JNCIE) проверит вашу способность определять различные типы сетевого оборудования. В этом учебном пособии по сетевой сертификации маршрутизаторов основное внимание уделяется определению сетевые маршрутизаторы и объяснение функций маршрутизаторов. Этот учебник не относится к технологиям какого-либо поставщика.

Как работают маршрутизаторы?

Давайте использовать домашний беспроводной маршрутизатор, подключенный к Интернету провайдера кабельного телевидения. сеть в очень упрощенном примере.

- Маршрутизатор включается и загружает свою ОС с флэш-памяти

- Маршрутизатор загружает файл конфигурации, последний раз сохраненный в NVRAM, и устанавливает

вверх по сетевым интерфейсам и протоколам маршрутизации, которые он будет запускать.

- Маршрутизатор добавляет сетевой адрес и подсеть для каждого интерфейса в это таблица маршрутизации вместе с именем самого интерфейса.

- Маршрутизатор имеет простой статический маршрут по умолчанию для отправки всех нелокальных данные из сетевого порта, подключенного к кабельной компании.

- Когда маршрутизатор получает запрос веб-страницы от вашего компьютера, он проверяет IP-адрес назначения по своей таблице маршрутизации.

- Биты, образующие IP-адрес назначения в IP-пакете: используется в качестве хеш-ключа для указания правильного маршрута, который, в свою очередь, указывает к правильному сетевому интерфейсу, который должен пересылать пакет оф.

- Маршрутизатор передает пакет через правильный интерфейс на следующий маршрутизатор, который повторяет процесс, пока пакет не достигнет пункт назначения.

Процесс в основном одинаков для любого роутера.

CAVEAT: Здесь небольшая сложность. За

домашний кабель и маршрутизаторы Wi-Fi, маршрутизатор также действует как прокси-сервер, поэтому

роутер делает то, что НЕ нормально для роутера в Интернете

somwehere: он меняет исходный IP-адрес в IP-пакете на его

собственный адрес.

Зачем мне маршрутизатор?

Маршрутизаторыиспользуются для соединения сетей вместе, а маршрутизаторы выполняют следующие функции. сетевые функции, которые вы должны уметь идентифицировать и описывать на Экзамен Network +, CCNA или JNCP:

ФУНКЦИИ А МАРШРУТИЗАТОР (указать и описать)

- Ограничить трансляцию в LAN

- Действует как шлюз по умолчанию.

- Выполните преобразование протокола (проводной Ethernet в беспроводной / WiFi или Ethernet к кабельному телевидению)

- Перемещение (маршрут) данных между сетями

- Изучите и рекламируйте пути без петель

- Рассчитайте «лучшие пути» для достижения сетевых пунктов назначения.

Ограничить широковещательную рассылку в LAN

Сети

(особенно Ethernet

сети) используют трансляцию

общение на физическом уровне,

канал передачи данных

и сеть

слой. Сеть

многослойные трансляции

передачи отправляются на все хосты, использующие сеть

протокол уровня (обычно Интернет-протокол

[IP] или IPX). Сеть

трансляция

коммуникация используется для передачи определенных видов информации, которая

делает сеть

функция (ARP, RARP, DHCP, IPX-SAP

трансляции и т. д.). Поскольку несколько устройств могут попытаться передать

одновременно и вызывать столкновения, предпочтительно разделять большие

наборы хостов в разные широковещательные домены с помощью переключателя, или

роутер.

Сеть

трансляция

коммуникация используется для передачи определенных видов информации, которая

делает сеть

функция (ARP, RARP, DHCP, IPX-SAP

трансляции и т. д.). Поскольку несколько устройств могут попытаться передать

одновременно и вызывать столкновения, предпочтительно разделять большие

наборы хостов в разные широковещательные домены с помощью переключателя, или

роутер.

По мере увеличения количества хостов в сети, объем трансляции трафик увеличивается. Если в сети присутствует достаточно широковещательного трафика, то обычное общение по сети становится трудно.

Чтобы уменьшить количество широковещательных рассылок, сетевой администратор может разбить сеть на большой количество хостов в две меньшие сети. Трансляции затем ограничиваются каждой сетью, и маршрутизатор работает как «шлюз по умолчанию» для доступа к хостам в других сетях.

Действовать как шлюз по умолчанию

В современных сетях люди хотят использовать

свой компьютер для подключения к Интернету. Когда ваш компьютер хочет поговорить с компьютером в другой сети, он это делает.

отправив ваши данные по умолчанию

шлюз.Шлюз по умолчанию — это локальный маршрутизатор, подключенный к тому же

сеть, к которой подключен ваш компьютер. Маршрутизатор по умолчанию

шлюз принимает ваши данные, смотрит

для удаленного адреса этого удаленного компьютера и выполняет маршрутизацию

решение. На основе этого решения о маршрутизации он пересылает ваши данные через другой интерфейс, который

ближе к тому удаленному компьютеру.

Между вами и удаленным компьютером может быть несколько маршрутизаторов, поэтому несколько маршрутизаторов

примет участие в передаче пакета,

очень похоже на бригаду пожарных ведер.

Когда ваш компьютер хочет поговорить с компьютером в другой сети, он это делает.

отправив ваши данные по умолчанию

шлюз.Шлюз по умолчанию — это локальный маршрутизатор, подключенный к тому же

сеть, к которой подключен ваш компьютер. Маршрутизатор по умолчанию

шлюз принимает ваши данные, смотрит

для удаленного адреса этого удаленного компьютера и выполняет маршрутизацию

решение. На основе этого решения о маршрутизации он пересылает ваши данные через другой интерфейс, который

ближе к тому удаленному компьютеру.

Между вами и удаленным компьютером может быть несколько маршрутизаторов, поэтому несколько маршрутизаторов

примет участие в передаче пакета,

очень похоже на бригаду пожарных ведер.

Перемещение (маршрут) данных между сетями

Маршрутизаторы могут перемещать данные из одной сети в другую.

Это позволяет двум сетям, управляемым разными организациями, обмениваться

данные. Они создают сеть

между ними и обмен данными между маршрутизаторами в этой сети.

Поскольку маршрутизатор может принимать трафик из любой сети, это

прикреплен к любой другой сети и пересылать ее, он также может разрешить

сети, которые обычно не могут общаться друг с другом, чтобы

обмен данными. С технической точки зрения сеть Token Ring и

сеть Ethernet

может общаться по последовательной сети. Маршрутизаторы делают все это возможным.

С технической точки зрения сеть Token Ring и

сеть Ethernet

может общаться по последовательной сети. Маршрутизаторы делают все это возможным.

Маршрутизатор может принимать фрейм Ethernet, отключите данные Ethernet, а затем сбросьте данные IP в кадр другого типа, такой как SDH / SONET, PDH / T1, ATM, FDDI. Таким образом маршрутизатор также может выполнять «преобразование протокола», если он имеет соответствующее аппаратное и программное обеспечение для поддержки такой функции. Целый точка, однако, состоит в том, чтобы пересылать данные из интерфейса, который он получает данные на другой интерфейс, который повторно передает полученные данные на другой интерфейс, обслуживающий другую сеть.

Изучите и рекламируйте пути без петель

Маршрутизаторы могут динамически изучать и объявлять маршруты, только если они

используя протокол маршрутизации, такой как RIP, OSPF, EIGRP, IS-IS или

BGP. В противном случае человек должен настроить маршруты

рука, которая называется статической маршрутизацией.

Маршрутизация перемещает данные на поэтапной основе, что часто называемый маршрутизацией «горячим картофелем». Если набор маршрутизаторы в конечном итоге передают данные по кругу, не достигнув пункта назначения, это называется «петля маршрутизации».Пакеты передаются по циклу, пока они умирают от старости: их «время жизни» истекает. Time To Live — это счетчик, который является частью заголовка IP-дейтаграммы. Значение времени жизни уменьшается по мере прохождения каждого маршрутизатор, и в конечном итоге он достигает нуля и отбрасывается.

Компоненты и детали маршрутизатора

Поскольку маршрутизаторы — это просто специализированные компьютеры,

имеют те же «части», что и другие компьютеры:

- Центральный процессор (ЦП)

- Флэш-память

- Неволитое ОЗУ

- RAM

- Сетевые интерфейсы

- Консоль

Центральный процессор: Запускает специальное программное обеспечение, называемое

«операционная система», такая как JunOS на маршрутизаторах Juniper или Cisco IOS (ОС Nexus)

для маршрутизаторов Cisco. Операционная система управляет компонентами маршрутизатора и

обеспечивает все логические сетевые функции маршрутизатора.

Операционная система управляет компонентами маршрутизатора и

обеспечивает все логические сетевые функции маршрутизатора.

Флэш-память — это место, где хранится операционная система, и в этом отношении он похож на жесткий диск в вашем компьютере. если ты используйте твердотельный диск (SSD), тогда ваш компьютер использует флэш-память, просто как и роутер.

Невыполнимая RAM: Это дополнительная память для сохранение резервной или загрузочной версии используемой операционной системы.Маршрутизатор загрузится из этой памяти и загрузит отсюда все свои программы.

ОЗУ: При запуске роутера операционная система

загружается в оперативную память. Как только маршрутизатор завершает запуск, он начинает

вычисляет свои собственные маршруты и, если настроено для этого, изучает сетевые маршруты

с других маршрутизаторов через RIP (v1 и v2), OSPF, EIGRP, IS-IS или BGP. RAM есть

также используется для кэширования таблиц ARP, таблиц маршрутизации, метрик маршрутизации и других

данные, которые могут ускорить процесс пересылки пакетов.

Сетевые интерфейсы: Маршрутизаторы всегда имеют много сетевые интерфейсы. Операционная система содержит «драйверы», позволяющие операционная система для доступа к сетевому оборудованию в интерфейсных модулях. Маршрутизаторы узнают, какие сети настроены на каких портах, когда они запускать. После этого они «узнают» маршруты от других маршрутизаторов, которыми они являются. подключены, и узнайте, по какому интерфейсу передавать пакеты, чтобы достичь удаленное сетевое назначение.

Консоль: И последнее, но не менее важное, это консоль.В

Управление и настройка роутера «Ye Olden Days» производились на

Консоль отдельных устройств, так как была проведена большая диагностика и устранение неисправностей.

Сетевые сертификационные экзамены будут содержать большой выбор вопросов по

команды настройки и устранения неполадок, которые можно выполнить из

приставка. Однако производители быстро отказываются от консолей на

каждое устройство и системы управления зданием для управления большим количеством

сетевые устройства из централизованного местоположения.

Дополнительные руководства по IP-маршрутизации

Маршрутизация | Маршрутизация Протоколы | Маршрутизация против маршрутизируемой Протоколы | Маршрут по умолчанию | Шлюз по умолчанию | Конвергенция протоколов маршрутизации | Внутренние и внешние ворота Протоколы (IGP / EGP) | Динамический vs. Статическая маршрутизация | Вектор расстояния и связь Протоколы государственной маршрутизацииДобавьте эту страницу в закладки и ПОДЕЛИТЬСЯ:

Настройте маршрутизацию между VLAN на маршрутизаторе Cisco с помощью Packet Tracer

Пошаговое руководство по настройке маршрутизации между VLAN на маршрутизаторе Cisco или коммутаторах уровня 3.По сути, в VLAN ни один хост не может связываться с хостами в других VLAN. Это означает, что только узлы, являющиеся членами одной VLAN, могут связываться друг с другом. Поэтому, если вы хотите, чтобы хосты ваших VLAN могли взаимодействовать друг с другом, вы должны настроить маршрутизацию между VLAN с помощью маршрутизатора или коммутатора уровня 3. Здесь мы полностью демонстрируем конфигурацию Inter-VLAN с использованием маршрутизатора Cisco и коммутатора уровня 3.

Здесь мы полностью демонстрируем конфигурацию Inter-VLAN с использованием маршрутизатора Cisco и коммутатора уровня 3.

Маршрутизатор, который вы используете для маршрутизации между VLAN, должен быть совместимым и поддерживать канал связи между коммутаторами (ISL), который является проприетарным протоколом Cisco Systems, и IEEE 802.Формат кадра 1q для маршрутизации на интерфейсах Fast Ethernet. В Inter-VLAN физический интерфейс Fast Ethernet маршрутизатора разделен на подчиненные интерфейсы для каждой VLAN. Вы можете установить IP-адрес для каждого подинтерфейса для маршрутизации между VLAN.

Настройка маршрутизации между VLANКак создать VLAN на коммутаторах Cisco?

Давайте настроим его в лаборатории маршрутизации между VLAN ниже. Загрузите лабораторию маршрутизации Packet Tracer Inter-VLAN для CCNA или создайте собственную.

1. Прежде всего, создайте в коммутаторе две VLAN с именами VLAN A и VLAN B с помощью следующей команды.

Переключатель> включить Switch # configure terminal Введите команды конфигурации, по одной в каждой строке.Закончите CNTL / Z. Переключатель (config) #vlan 2 Коммутатор (config-vlan) # имя VLAN-A Переключатель (config-vlan) #vlan 3 Коммутатор (config-vlan) # имя VLAN-B Переключатель (config-vlan) #exit

2. ОК, VLAN A и B созданы успешно. Теперь проверьте их с помощью команды « show vlan ».

Настройте маршрутизацию между VLAN3. Вы видите результат на скриншоте, VLAN готовы к назначению им портов коммутатора.

Назначение портов коммутатора для VLAN

В этом разделе порты коммутатора разделяются и назначаются VLAN. Перед настройкой маршрутизации между VLAN узел в VLAN может взаимодействовать только в своей собственной VLAN и не может достигать других VLAN. Итак, давайте настроим его.

1. Попробуйте назначить порты коммутатора для каждой сети VLAN с помощью следующих команд.

Назначение портов коммутатора VLANSwitch (config) #interface fastEthernet 0/2 Switch (config-if) #switchport режим доступа Switch (config-if) #switchport access vlan 2 Переключить (config-if) #exit Переключатель (config) # Коммутатор (config) #interface fastEthernet 0/5 Switch (config-if) #switchport режим доступа Switch (config-if) #switchport access vlan 2 Переключатель (config-if) #exit

2. Теперь порт FastEthernet 0/2 и FastEthernet 0/5 являются членами VLAN 2 , которая назвала VLAN-A . Перейдите к настройке ПК3 и ПК2 на VLAN-B .

Теперь порт FastEthernet 0/2 и FastEthernet 0/5 являются членами VLAN 2 , которая назвала VLAN-A . Перейдите к настройке ПК3 и ПК2 на VLAN-B .

3. Давайте назначим диапазон портов для VLAN с помощью команды « interface range ».

Switch (config) #interface range fastEthernet 0 / 3-4 Switch (config-if-range) #switchport режим доступа Switch (config-if-range) #switchport access vlan 3 Переключатель (config-if-range) #exit

Примечание: Команда interface range может назначить диапазон интерфейсов для VLAN.Дополнительные сведения о базовой конфигурации VLAN см. В сообщении «Настройка VLAN на коммутаторах Cisco с помощью Cisco Packet Tracer».

Назначьте порты коммутатора VLAN 4. Теперь мы только что выполнили базовую конфигурацию VLAN, такую как создание VLAN и назначение портов коммутатора для VLAN. Давайте включим режим транкинга на порту коммутатора к маршрутизатору, а затем настроим маршрутизацию между VLAN на маршрутизаторе.

Давайте включим режим транкинга на порту коммутатора к маршрутизатору, а затем настроим маршрутизацию между VLAN на маршрутизаторе.

Настройка транкинговых портов на коммутаторе

С помощью команды « switch port mode trunk » вы можете настроить транкинг на порту FastEthernet 0/1 на SW1 .Протокол VLAN Trunking Protocol (VTP) позволяет сетям VLAN одновременно передавать свой трафик по физической линии. Узнайте больше о VTP на сайте Википедии.

Настройка магистральных портов1. Просто перейдите к интерфейсу FastEthernet 0/1 и введите « switchport mode trunk » , нажмите Enter, чтобы включить транкинг на линии интерфейса Fa0 / 1 .

Коммутатор (конфигурация) #interface fastEthernet 0/1 Switch (config-if) #switchport режим транка Переключатель (config-if) #

2. Теперь сети VLAN могут без проблем передавать трафик через FastEthernet 0/1 .

Теперь сети VLAN могут без проблем передавать трафик через FastEthernet 0/1 .

Примечание: Попробуйте включить режим транкинга только для взаимодействия между коммутатором или маршрутизатором. Необязательно включать его на интерфейсе коммутатора к ПК.

Настройка маршрутизации между VLAN на маршрутизаторе Cisco

Наконец, лаборатория готова к настройке маршрутизации между VLAN. Если вы протестируете ПК, они могут проверить связь друг с другом в пределах одной VLAN, но не с другими VLAN.Так что для связи им нужна маршрутизация. Не протоколы сетевой маршрутизации, такие как Статическая маршрутизация или динамическая маршрутизация, например RIP и OSPF . Просто нужна маршрутизация между VLAN, которую вы просто настраиваете в соответствии с пошаговым руководством по маршрутизации между VLAN ниже.

1. Попробуйте назначить IP-адрес маршрутизатору и включите интерфейс, для которого вы хотите настроить маршрутизацию между VLAN.

Router> включить Маршрутизатор # настроить терминал Введите команды конфигурации, по одной в каждой строке.Закончите CNTL / Z. Маршрутизатор (конфигурация) #interface fastEthernet 0/0 Маршрутизатор (config-if) #ip-адрес 192.168.10.1 255.255.255.248 Маршрутизатор (config-if) # без выключения

2. Хорошо, IP 192.168.10.1 с маской подсети 255.255.255.248 назначен для физического интерфейса FastEthernet 0/0 .

Примечание: Нам нужен субинтерфейс для каждой VLAN на маршрутизаторе. Подинтерфейс — это виртуальная интерфейсная карта, с помощью которой между VLAN выполняется маршрутизация.

3. Теперь попробуйте создать субинтерфейс для каждой VLAN с помощью команды interface и назначить IP-адрес из разных сетей для каждой VLAN. В этом случае я разделил IP-адрес 192.168.10.0/24 на сети 3 .

Router (config) #interface fastEthernet 0 / 0.2 Маршрутизатор (config-subif) # Маршрутизатор (config-subif) #encapsulation dot1Q 2 Маршрутизатор (config-subif) #ip-адрес 192.168.10.9 255.255.255.248 Маршрутизатор (config-subif) #

4. См. Результат « действительно показывает краткий IP-интерфейс » из области подчиненного интерфейса.

Создание субинтерфейсаСоздан виртуальный субинтерфейс FastEthernet0 / 0.2 , имеющий IP-адрес 192.168.10.9. Этот суб-интерфейс действует как шлюз по умолчанию для VLAN-A с адресом 192.168.10.8/29 .

5. Сделайте то же самое для создания субинтерфейса для VLAN-B.

Маршрутизатор (config) #interface fastEthernet 0 / 0.3 Маршрутизатор (config-subif) #ip адрес 192.168.10.17 255.255.255.248 % Настройка IP-маршрутизации на подинтерфейсе LAN разрешена только в том случае, если субинтерфейс уже настроен как часть IEEE 802.10, IEEE 802.1Q, или ISL vLAN. Маршрутизатор (config-subif) #encapsulation dot1Q 3 Маршрутизатор (config-subif) #ip-адрес 192.168.10.17 255.255.255.248 Маршрутизатор (config-subif) #

6. Все нормально, но вы видите ошибку с красным цветом! Это потому, что мы забыли установить команду encapsulation dot1Q . Перед назначением IP-адреса субинтерфейсу следует установить IEEE 802.1q с командой инкапсуляции .

Наконец, все хосты VLAN могут связываться друг с другом. Это все, что вам нужно для настройки маршрутизации между VLAN в корпоративной сети. Загрузите полную лабораторную работу по маршрутизации между виртуальными локальными сетями Cisco Packet Tracer Lab. Выполните следующие шаги, если вы хотите настроить меж VLAN на коммутаторах уровня 3 или устранить неполадки между VLAN на маршрутизаторах и коммутаторах.

Настройка Inter-VLAN с помощью коммутаторов уровня 3

Работайте так же, только нужен коммутатор Cisco Layer 3. Чтобы настроить Inter-VLAN на коммутаторе уровня 3, вы должны назначить IP-адрес для VLAN вместо подчиненных интерфейсов. Назначить IP-адрес VLAN легко, достаточно прочитать раздел « Назначение IP-адреса VLAN » в конце этой статьи.

Чтобы настроить Inter-VLAN на коммутаторе уровня 3, вы должны назначить IP-адрес для VLAN вместо подчиненных интерфейсов. Назначить IP-адрес VLAN легко, достаточно прочитать раздел « Назначение IP-адреса VLAN » в конце этой статьи.

Для настройки маршрутизации между VLAN с использованием коммутаторов уровня 3 маршрутизатор больше не нужен. Вся конфигурация выполняется с помощью переключателя уровня 3.

Устранение неполадок и присвоение IP-адреса VLAN

Поскольку этот пост связан с настройкой маршрутизации между VLAN, мы должны сделать еще кое-что о конфигурации VLAN, например, назначить IP-адрес для VLAN, удаленное управление VLAN с помощью Telnet и некоторые важные команды устранения неполадок.

Как назначить IP-адрес сетям VLAN?

Чтобы назначить IP-адрес для VLAN, просто перейдите в VLAN и установите IP-адрес, как при назначении IP-адреса интерфейсу маршрутизатора.

Коммутатор (config) #interface vlan 1 Переключатель (config-if) #ip адрес 192.168.10.4 255.255.255.248 Переключатель (config-if) # без выключения

Проверьте с помощью команды « do show ip interfacerief », получила ли VLAN 1 по умолчанию IP-адрес 192.168.10.4 / 29 или нет.

VLAN 1 по умолчанию — настройка маршрутизации между VLANДа, все в порядке. Это может помочь вам удаленно настраивать VLAN через Интернет или сеть.

Устранение неполадок при маршрутизации между VLAN

Чтобы увидеть VLAN на коммутаторе, введите команду « show vlan ». Эта команда выведет список всех созданных VLAN в коммутаторе.

Команда « show interface trunk » показывает статус инкапсуляции и транкинга.

« показать интерфейсы fastEthernet 0/1 switchport » отображает состояние конкретного порта коммутатора.Результат смотрите на скриншоте.

Настройка маршрутизации между VLAN — статус инкапсуляции Хорошо, думаю, этого достаточно для настройки маршрутизации между VLAN. Я надеюсь, что эта статья о настройке маршрутизации между VLAN окажется для вас полезной, и если у вас есть какие-либо проблемы или вопросы по этой статье, задайте их нам в разделе комментариев.

Я надеюсь, что эта статья о настройке маршрутизации между VLAN окажется для вас полезной, и если у вас есть какие-либо проблемы или вопросы по этой статье, задайте их нам в разделе комментариев.

Проверьте свой маршрутизатор — RouterSecurity.org

DNS-сервер Тесты наверх

Тема «Тестирование DNS-серверов» перенесена на новую страницу. В нем объясняется DNS и перечислены несколько веб-сайтов, которые сообщают о действующих в настоящее время DNS-серверах.Никогда не бывает очевидно, но крайне важно знать, чьи DNS-серверы вы используете.

Лучшие тестеры межсетевого экрана

Настройка уровня: Каждому вычислительному устройству в Интернете присваивается номер. У некоторых есть два числа. Цифры известны как IP-адреса. У большинства также есть имена. Компьютер, на котором находится этот веб-сайт, носит имя www.RouterSecurity.org и IP-адрес 216.92.136.14. Приведенные ниже тесты брандмауэра взаимодействуют с тем, что они считают вашим общедоступным IP-адресом. Обычно этот IP-адрес принадлежит маршрутизатору, к которому подключено ваше вычислительное устройство (планшет, телефон, компьютер). Все устройства, подключенные к одному маршрутизатору, имеют один и тот же общедоступный IP-адрес.

Обычно этот IP-адрес принадлежит маршрутизатору, к которому подключено ваше вычислительное устройство (планшет, телефон, компьютер). Все устройства, подключенные к одному маршрутизатору, имеют один и тот же общедоступный IP-адрес.

Однако есть три случая, когда тесты брандмауэра не связываются с вашим маршрутизатором. Если вы подключены к VPN, публика видит VPN-сервер, а не ваш маршрутизатор. Точно так же с Tor вы в конечном итоге тестируете выходной узел Tor, а не свой маршрутизатор. В третьем случае речь идет о коробке, к которой напрямую подключен ваш маршрутизатор.Если это просто модем, все хорошо. Однако, если это устройство шлюза (модем, маршрутизатор и, возможно, даже телефонный адаптер) от вашего интернет-провайдера, то устройство, видимое для внешнего мира, может быть шлюзом, а не вашим маршрутизатором. Чтобы ваш маршрутизатор был вашим публичным лицом в Интернете, шлюз должен быть переведен в режим моста. Это лишает его возможности работать только как модем.

Состояние порта: «Открытый» порт отвечает на незапрошенные входящие запросы. «закрытый» порт (a.k.a. «отказано» на жаргоне Nmap) доступно, но приложение не слушает его. Статус «скрытность» (он же «отфильтрован» для Nmap) означает, что данные, отправленные на порт, не вызывают никакого ответа. Это самый безопасный статус.

«закрытый» порт (a.k.a. «отказано» на жаргоне Nmap) доступно, но приложение не слушает его. Статус «скрытность» (он же «отфильтрован» для Nmap) означает, что данные, отправленные на порт, не вызывают никакого ответа. Это самый безопасный статус.

- Публичный IP-адрес вашего маршрутизатора: 185.87.49.156 и его имя vds1988840.my-ihor.ru

- Посмотрите, что Shodan знает об этом IP-адресе здесь: shodan.io/host/185.87.49.156. Not Found — это хорошо, открытые порты — это плохо.Подробнее об этом см. На странице Shodan.

- Посмотрите, что Censys.io знает о вашем общедоступном IP-адресе, здесь: censys.io/ipv4/185.87.49.156. Лучший ответ — «нет общедоступных сервисов». Дальнейшие тесты вашего публичного IP-адреса доступны на странице Shodan.

- Стива Гибсона Щиты UP! — старомодный, но хороший.

Скрытность — лучший статус. Закрыто нормально. Открыть — плохие новости. Начните с теста «Общие порты», который проверяет порты: 0, 21, 22, 23, 25, 79, 80, 110, 113, 119, 135, 139, 143, 389, 443, 445 1002, 1024, 1025, 1026.

, 1027, 1028, 1029, 1030, 1720 и 5000.Затем перейдите к «Все порты обслуживания», который проверяет все порты от нуля до 1055 и запускается около 70 секунд. Если все в порядке, зеленым цветом будет указано «Пройдено», а статус каждого порта будет «скрытный». Проходной балл также означает, что маршрутизатор не отвечает на команды Ping через порт WAN. Идеальный отчет выглядит так.

(Альтернативный URL)

, 1027, 1028, 1029, 1030, 1720 и 5000.Затем перейдите к «Все порты обслуживания», который проверяет все порты от нуля до 1055 и запускается около 70 секунд. Если все в порядке, зеленым цветом будет указано «Пройдено», а статус каждого порта будет «скрытный». Проходной балл также означает, что маршрутизатор не отвечает на команды Ping через порт WAN. Идеальный отчет выглядит так.

(Альтернативный URL) - Speed Guide Security Scan проверяет 85 портов, но не сообщает, какие именно порты проверяет. Если вы зарегистрируетесь и создадите аккаунт, то он сканирует 359 портов.Нажмите маленькую синюю кнопку «ПУСК», чтобы запустить сканирование. Предоставляется только сводный отчет, что-то вроде «Все 85 просканированных портов на вашем адресе отфильтрованы (54) или открыты | отфильтрованы (31)» В общем, практически бесполезен.

- Сканер TCP-портов на ipvoid.com сканирует любой общедоступный IP-адрес. Если вы выберете общие порты, он сканирует: 21, 22, 23, 25, 53, 80, 110, 111, 135, 139, 143, 389, 443, 445, 587, 1025, 1080, 1433, 3306, 3389, 5900, 6001, 6379 и 8080.

Он использует терминологию nmap, поэтому фильтрация означает скрытность.

Он использует терминологию nmap, поэтому фильтрация означает скрытность. - Network Port Checker and Scanner Tool на ipfingerprints.com позволяет тестировать произвольный диапазон портов как для TCP, так и для UDP. И вы можете протестировать любое онлайн-устройство, а не только маршрутизатор, к которому вы подключены. Он также имеет некоторые дополнительные функции. Он основан на nmap и использует терминологию nmap, а не простой английский язык. Предлагают переводчик с nmap на английский.

- Онлайн-сканер портов Nmap на сайте HackerTarget.com — это бесплатная демонстрация платного сервиса. Дайте ему IP-адрес или доменное имя, и он сканирует 10 портов: 21 (FTP), 22 (SSH), 23 Telnet, 25 Mail (SMTP), 80 Web (HTTP), 110 Mail (POP3), 143 Mail (IMAP). , 443 SSL / TLS (HTTPS), 445 Microsoft (SMB) и 3389 Remote (RDP).Он использует nmap с включенным определением версии. Платная услуга составляет 120 долларов в год.

- Опция Speed Guide Security Scan позволяет сканировать любой порт на наличие

TCP, UDP или оба.

Вы также можете сделать свою ссылку. Для сканирования порта 999 для TCP и UDP используйте

Вы также можете сделать свою ссылку. Для сканирования порта 999 для TCP и UDP используйте

speedguide.net/ portscan.php? порт = 999 & tcp = 1 & udp = 1 - Щиты ВВЕРХ! также можно протестировать отдельный порт, функция называется portprobe. Однако графического интерфейса нет, вы должны сделать свой собственный URL. В этом примере grc.com / x / portprobe = 999, тестирует порт 999 и его изменение для тестирования другого порта не требует пояснений. Многие примеры в следующем разделе делают именно это. Гибсон не рассматривает TCP против UDP, поэтому я должен предположить, что тест проводится только по TCP.

- — — — Менее полезное — — — — — — — — —

- Сайт pentest-tools.com предлагает два сканера портов на базе nmap.

Один для UDP, другой

для TCP. Вместо того, чтобы сканировать ваш маршрутизатор, вы даете ему IP-адрес.

Сканирование TCP утверждает, что сканирует 100 общих портов, но в моем тестировании он просканировал только 21 порт.Сканирование UDP не говорит о том, что он делает, и в моем тестировании у меня

никогда не мог заставить его работать.

Для меня большой проблемой было то, что он пингует перед сканированием, и любой маршрутизатор, который я настраиваю, блокирует пинги. Предполагается сканирование

для этого не требуется пинг, но он не работает. Это ограниченная бесплатная демоверсия для платной услуги, которая стоит не менее 55 долларов в месяц. Трудно оправдать цену, когда демка плохая.

Для меня большой проблемой было то, что он пингует перед сканированием, и любой маршрутизатор, который я настраиваю, блокирует пинги. Предполагается сканирование

для этого не требуется пинг, но он не работает. Это ограниченная бесплатная демоверсия для платной услуги, которая стоит не менее 55 долларов в месяц. Трудно оправдать цену, когда демка плохая. - Страница сканеров портов на WhatsMyIP.org может сканировать один порт или четыре разные группы общих портов.Они не говорят, будет ли сканирование TCP, UDP или и то, и другое. Считается, что у порта, который не отвечает, истекло время ожидания. Это не делает различия между закрытыми и скрытыми портами, что делает его относительно бесполезным.

- Mullvad VPN Port Checker сканирует один порт на вашем маршрутизаторе за раз. Результатом будет либо «Порт доступен», либо «Порт недоступен».

- Охранная компания Incapsula предложила использовать www.yougetsignal.com/tools/open-ports/ от Krk Ouimet. Но он сканирует только один порт на

время, ничего не говорится о TCP vs.

UDP и не делает различий между закрытыми и скрытыми портами.

UDP и не делает различий между закрытыми и скрытыми портами. - heise Security имеет сканер портов, который проверяет 49 различных портов. Но он доступен только на немецком языке.

TCP-порты для тестирования сверху

Обратите внимание, что при подключении к VPN эти тесты проверяют сервер VPN, а не ваш маршрутизатор. То же самое и с Tor. «Открытый» порт отвечает на незапрошенные входящие запросы. Порт «закрытый» порт (также известный как «отказано» на жаргоне Nmap) доступен, но приложение не прослушивает его.Статус «скрытность» (он же «отфильтрован» для Nmap) означает, что данные, отправленные на порт, не вызывают никакого ответа. Это самый безопасный статус. Этот список крайне неполный.

- Ноябрь 2020 г .: Новое вредоносное ПО было впервые обнаружено в октябре 2020 г. и описано здесь: Gitpaste-12: новый ботнет-червь с возможностью обратной оболочки, распространяющийся через GitHub и Pastebin от Juniper. Некоторые версии вредоносной программы открывают TCP-порты 30004 и 30005 для команд обратной оболочки.

Протестируйте TCP-порт 30004 и порт 30005.

Протестируйте TCP-порт 30004 и порт 30005. - , январь 2020 г .: Хакер утекает пароли для более чем 500 000 серверов, маршрутизаторов и устройств Интернета вещей. Утечка паролей относилась к Telnet на TCP-порту 23. Тестовый TCP-порт 23.

- В августе 2019 года Netlab 360 обнаружил Маршрутизаторы Fibrehome на Филиппинах и в Таиланде заражены вредоносным ПО, установившим на маршрутизатор SSH-сервер. Сервер SSH прослушивает TCP-порт 23455. Протестируйте TCP-порт 23455.

- Если UPnP предоставил Интернету доступ к Chromecast, Smart TV или Google Home, будьте осторожны.Плохие парни захватывают эти незащищенные устройства, чтобы воспроизвести видео, призывающее жертв подписаться на канал YouTube. По словам Каталина Чимпану, злоумышленники используют порты TCP 8008, 8009 и 8443, которые обычно используются для функций управления. Контрольная работа TCP-порт 8008 и TCP-порт 8009 и TCP-порт 8443.

- В описании ошибки в некоторых маршрутизаторах Cisco, проведенной RedTeam Pentesting в январе 2019 года, отмечается, что маршрутизаторы «открывают веб-сервер для WAN через TCP-порт 8007».

Если у вас есть маршрутизатор Cisco, проверьте порт TCP 8007.

Если у вас есть маршрутизатор Cisco, проверьте порт TCP 8007. - В сообщении Trend Micro за январь 2019 г. отмечалось, что вариант Mirai Yowai прослушивает порт 6 на предмет команд с сервера управления и контроля. Yowai заражает маршрутизаторы и другие устройства несколькими способами: уязвимость ThinkPHP, CVE-2014-8361, ошибка Linksys, CVE-2018-10561 и ошибка CCTV-DVR. Проверить TCP-порт 6.

- По данным охранной фирмы SEC Consult, видеоустройства Xiongmai предлагают высокопривилегированный доступ к оболочке через TCP-порты 23 (Telnet) и 9527 (консольный интерфейс, подобный Telnet) с использованием жестко заданных учетных данных.Многие из вышеперечисленных тестеров брандмауэра включают порт 23, но 9527 вообще не используется. Контрольная работа TCP-порт 9527.

- Удаленный рабочий стол Windows использует порт 3389, и злоумышленники часто его проверяют. В сентябре 2018 года об этом предупредило ФБР: ФБР предупреждает компании о том, что хакеры все чаще злоупотребляют RDP-соединениями.

В марте 2018 года Rendition Infosec сообщила, что в городе Атланта есть компьютеры с открытым портом 3389 в Интернете. Правительство Атланты было скомпрометировано в апреле 2017 года — задолго до атаки вымогателей на прошлой неделе.Контрольная работа

TCP-порт 3389.

В марте 2018 года Rendition Infosec сообщила, что в городе Атланта есть компьютеры с открытым портом 3389 в Интернете. Правительство Атланты было скомпрометировано в апреле 2017 года — задолго до атаки вымогателей на прошлой неделе.Контрольная работа

TCP-порт 3389. - Взлом роутеров MikroTik повсюду на странице Router News. Многие атаки нацелены на Winbox, приложение Windows, которое управляет маршрутизатором. Winbox общается с маршрутизатором через порт 8291. Любой, у кого есть маршрутизатор MikroTik, должен убедиться, что порт 8291 не открыт для Интернета. TCP-порт 8291. В сентябре 2018 года одна атака на маршрутизаторы MikroTik превратила их в прокси-серверы SOCKS 4 с использованием нестандартного TCP-порта 4153. Протестируйте TCP-порт 4153.

- В октябре и ноябре 2018 года мы узнали, что публично открытые (что подразумевает неправильную настройку) Docker Services были атакованы с целью

криптовалюта.Точкой входа являются TCP-порты 2375 или 2376, каждый из которых по умолчанию обеспечивает незашифрованную и неаутентифицированную связь.

Ой.

Протестируйте TCP-порт 2375 и

Проверить TCP-порт 2376.

Ой.

Протестируйте TCP-порт 2375 и

Проверить TCP-порт 2376. - В июле 2018 года недостаток в конструкции FTP в маршрутизаторах Netgear привел к утечке военных документов. Никакого взлома не потребовалось, владельцы многих роутеров Netgear не меняют пароли по умолчанию. Статьи базы знаний Netgear о настройке FTP постыдно игнорируют проблемы безопасности. Информация о взломе находится на странице Router News под июлем 2018 года.Тестовый TCP-порт 21.

- Ботнет Satori постоянно меняется. Мы уже видели (ниже), что он атакует порты 37215 и 52869. В июне 2018 года Netlab 360 обнаружил новый вариант, который сканирует порты 80 и 8000. Протестируйте TCP-порт 80 и проверьте TCP-порт 8000.

- Вредоносная программа / ботнет VPNFilter атакует маршрутизаторы Mikrotik через TCP-порт 2000 (май 2018 г.). Даже если у вас нет маршрутизатора Mikrotik, ботнет огромен и опасен, поэтому проверьте TCP-порт 2000.

- В конце сентября 2018 г. компания Talos опубликовала дополнительную информацию о вредоносной программе маршрутизатора VPNfilter.

Он может создать прокси-сервер SOCKS5 VPN на TCP-порту 5380. Итак, тестовый порт 5380

Он может создать прокси-сервер SOCKS5 VPN на TCP-порту 5380. Итак, тестовый порт 5380 - В мае 2018 года FortiGuard Labs сообщила, что ботнет WICKED пытается подключиться к порту 8080 и, в случае успеха, пытается использовать уязвимость в маршрутизаторах Netgear DGN1000 и DGN2200 v1 с октября 2017 года. Протестируйте TCP-порт 8080.

- Ботнет WICKED также пытается подключиться к порту 8443 и в случае успеха пытается использовать уязвимость в маршрутизаторах Netgear R7000 и R6400 от марта 2017 года. Протестируйте порт TCP 8443.

- Март 2018 г .: На устройствах с клиентом Cisco Smart Install по умолчанию открыт TCP-порт 4786.Он не должен быть доступен для доступа в Интернет, но этот порт открыт более чем на 8 миллионах устройств (подробнее см. Раздел «Ошибки маршрутизатора» за март 2018 года. В программе Smart Install была критическая ошибка. Протестируйте порт TCP 4786.

- Маршрутизаторы MikroTik по умолчанию оставляют TCP-порт 2000 открытым. В январе 2018 года он использовался ботнетами в DDoS-атаках.

Порт используется для тестирования пропускной способности, и компания рекомендует отключить его в производственной среде. Протестируйте порт TCP 2000.

Порт используется для тестирования пропускной способности, и компания рекомендует отключить его в производственной среде. Протестируйте порт TCP 2000. - , декабрь 2017 г .: Если у вас есть маршрутизатор / шлюз Huawei, проверьте порт 37215.В ноябре 2015 г. возникла проблема. Кроме того, в марте 2017 года в статье на RedPiranha говорилось: «Этот порт был обнаружен как наиболее уязвимый аспект маршрутизатора Huawei, поскольку он вообще не проверяет ни один из отправленных ему пакетов данных». Затем, в декабре 2017 года, сеть 360 предупредила о ботнете Satori, распространяющемся на порты 37215 и 52869. Об этом также писала Fortinet. Чтобы проверить порт 52869, щелкните здесь.

- , сентябрь 2017 г .: Если вашим интернет-провайдером является AT&T, проверьте, является ли порт 49152 открыт в соответствии с Ошибками в модемах Arris Распространяется AT&T Vulnerable to Trivial Attacks со стороны охранной фирмы Nomotion.Также проверьте, есть ли SSH-порт 22 открыт.

- июля 2017 г .

: Если вашим интернет-провайдером является AT&T, проверьте, является ли порт 61001

открытый. Согласно Nomotion, в разделе «Знакомство с модемом AT&T U-verse 5268AC DSL» порт открывается только извне сети AT&T U-verse.

: Если вашим интернет-провайдером является AT&T, проверьте, является ли порт 61001

открытый. Согласно Nomotion, в разделе «Знакомство с модемом AT&T U-verse 5268AC DSL» порт открывается только извне сети AT&T U-verse. - March 2017: Если у вас есть видеокамера, то вы можете прочитать о недостатках тысяч моделей. Что касается маршрутизаторов, один из недостатков позволяет любому смотреть камеру. Всем, кто подключается к TCP-порту 10554 то есть.Тестовый порт 10554. (Подробнее)

- Согласно SANS, некоторые устройства IoT используют порт 2323 в качестве альтернативного порта для Telnet. Ботнет Mirai сканирует устройства IoT на портах 23 и 2323. Протестируйте порт TCP 2323.

- Порт 7547 используется протоколом удаленного управления, известным как TR-069 или CWMP (протокол управления WAN оборудованием в помещении клиента). Некоторые интернет-провайдеры используют этот протокол для перенастройки маршрутизатора / шлюза / модема. В ноябре 2016 года протокол был использован для атаки DSL-модемов.

Устройство

зараженный в результате этой атаки, вредоносная программа закроет порт 7547, чтобы предотвратить установку новой прошивки. В апреле 2017 года Wordfence сообщил, что тысячи взломанных домашних маршрутизаторов атакуют сайты WordPress, и они

объяснил взлом роутера открытым портом 7547. Они сказали, что Shodan сообщает о более чем 41 миллионе устройств, прослушивающих порт 7547. Итак,

тестовый порт 7547.

Устройство

зараженный в результате этой атаки, вредоносная программа закроет порт 7547, чтобы предотвратить установку новой прошивки. В апреле 2017 года Wordfence сообщил, что тысячи взломанных домашних маршрутизаторов атакуют сайты WordPress, и они

объяснил взлом роутера открытым портом 7547. Они сказали, что Shodan сообщает о более чем 41 миллионе устройств, прослушивающих порт 7547. Итак,

тестовый порт 7547. - Некоторые маршрутизаторы D-Link открывают порт 8181 для неизвестной службы, имеющей ошибку переполнения буфера, что позволяет удаленным злоумышленникам, не прошедшим проверку подлинности, запускать команды на маршрутизаторе.D-Link заявила, что исправила это с помощью прошивки, выпущенной в августе 2016 года. Тем не менее, не помешает протестировать TCP-порт 8181.

- В декабре 2016 года Cybereason обнаружила недостатки во многих IP-камерах. Они сделали онлайн-тестер, чтобы люди могли проверить, уязвимы ли их камеры. На тестовой странице указано, что уязвимые камеры используют порт 81.

Тест

TCP-порт 81.

Тест

TCP-порт 81. - Принтеры могут использовать несколько портов.

Порт 9100 используется для вывода RAW с TCP,

Порт 631 используется для

Протокол Интернет-печати (IPP) с TCP и UDP, а также

Порт 515 используется для

Демон построчного принтера с TCP.В феврале 2017 года хакер, заявивший, что он хочет повысить осведомленность о рисках, связанных с тем, что принтеры остаются открытыми для доступа в Интернет, заставил тысячи принтеров рассылать ложные сообщения. Это не первая подобная атака, и она была основана на исследовании, опубликованном в январе 2017 года. Подробнее здесь, здесь и здесь.

Тестовый порт 9100

Тестовый порт 631 для TCP, и Тест 631 для UDP

Тестовый порт 515 - Порт 5555. Иногда он используется интернет-провайдерами для протокола TR-069. В июле 2018 г.

обнаружил новый эксплойт, использующий порт 5555.В работе использовалась утилита командной строки под названием Android Debug Bridge (ADB). См. Статью Использование открытых портов ADB для распространения возможного варианта Satori на устройствах Android.

В марте 2017 года компания Trend Micro обнаружила вредоносное ПО для Linux, которое также злоупотребляет этим портом.

Тестовый порт 5555.

В марте 2017 года компания Trend Micro обнаружила вредоносное ПО для Linux, которое также злоупотребляет этим портом.

Тестовый порт 5555. - Порт 55555. Он используется Центром решений Lenovo и, как выяснилось, иметь безопасность уязвимостей в декабре 2015 года. Подробнее об этом здесь и здесь. Тестовый порт 55555.

- Порт 7779. Используется Dell System Detect, входящим в состав Dell. Foundation Services и в декабре 2015 года было обнаружено, что это проблема безопасности.Подробнее здесь и здесь. Тестовый порт 7779.

- Если вы не используете L2TP VPN, порт 1701 не должен быть открыт. Проверь это.

- Ошибка в некоторых маршрутизаторах Linksys оставляла порт 8083 открытым, даже если в их веб-интерфейсе было указано, что удаленное управление отключено. Вы можете проверить уязвимый маршрутизатор, перейдя по адресу http://1.2.3.4:8083/, где 1.2.3.4 — ваш общедоступный IP-адрес. Уязвимые маршрутизаторы введут вас в свою консоль администратора, даже не запрашивая пароль.

- Порт 32764 стал печально известным в январе.2014 г., когда Элои Вандербекен обнаружил, что его Linksys WAG 200G использовал его в качестве бэкдора. Другие маршрутизаторы Linksys, Netgear и Cisco сделал то же самое. См. Мой блог на эту тему: Как и зачем проверять порт 32764 на вашем маршрутизаторе. Но затем все стало еще хуже, когда в апреле 2014 года «исправление» просто лучше скрывало бэкдор. Если на вашем маршрутизаторе установлена версия 2 бэкдора, вы не сможете его проверить. Но мы можем протестировать версию 1 внешне с помощью portprobe и внутренне, указав веб-браузер в HTTP://1.2.3.4:32764, где 1.2.3.4 — это IP-адрес маршрутизатора со стороны локальной сети.

- SNMP обычно использует UDP, но было замечено в дикой природе с использованием TCP. Так что, черт возьми, тест порт 161 и порт 162.

- Порт 389 LDAP использует как TCP, так и UDP. В разделе UDP ниже приведены ссылки для тестирования каждого из них.

UDP-порты для тестирования вверху

Обратите внимание, что этот список совсем не неполный.

- В июне 2019 года было обнаружено, что UDP-порт 3283 используется в DDoS-атаках.См. Раздел «Призыв к ARMS»: DDoS-атаки с отражением / усилением UDP в службе удаленного управления Apple. Проверить порт UDP 3283.

- В марте 2018 года Cisco выпустила исправление для ошибки проверки границ в подсистеме качества обслуживания IOS / IOS XE. Брешь может быть атакована через UDP-порт 18999. Тестовый UDP-порт 18999.

- Согласно данным, злоумышленники теперь злоупотребляют открытыми серверами LDAP для усиления DDoS-атак (Люциан Константин, 26 октября 2016 г.) LDAP без установления соединения (CLDAP), вариант LDAP (облегченный протокол доступа к каталогам), использующий UDP, используется в DDoS-атаках.LDAP используется в корпоративных сетях, и «его использование непосредственно в Интернете считается рискованным и крайне не рекомендуется». Тем не менее, SHODAN сообщает, что его используют более 140 000 систем. Протестируйте порт 389 TCP и порт 389 UDP.

- NAT-PMP, как и UPnP, позволяет устройству, находящемуся в локальной сети, пробить брешь в межсетевом экране маршрутизатора.

Он был разработан Apple, который использует его для «Назад к моему Mac».