Получить все MAC адреса устройств в локальной сети — Реальные заметки Ubuntu & Mikrotik

Прочитано: 25 047

Итак, перед Вами поставлена задача, провести соответствие устройств с их MAC адресами в локальной сети, как бы вы поступили? Вопрос номер два: а для чего все это нужно, таким образом, я преследую несколько целей:

- Составить список всех зарегистрированных устройств

- Настроить авторизацию в сети только тех устройств из первого списка, которые реально определяют те устройства, которые реально работают и я их знаю, в общем как то так, позже обобщу все-то чего я хочу добиться этим пунктом.

План исполнения поставленной задачи:

- Просканировать локальную сеть по маске, используемой на предприятии, но может быть, что машины закрыты фаерволом, поэтому нужно посылать arp request’ы.

- Посредством ARP запрос проверить каждый узел сети на получение его MAC адреса, уникального идентификатора устройства.

C:\Users\ekzorchik>ping -n 1 192.168.0.1

Обмен пакетами с 192.168.0.1 по с 32 байтами данных:

Ответ от 192.168.0.1: число байт=32 время=2мс TTL=128

C:\Users\ekzorchik>arp -a 192.168.0.1

Интерфейс: 192.168.0.186 — 0xb

адрес в Интернете Физический адрес Тип

192.168.0.1 00-15-5d-0a-06-00 динамический -> вот это и есть MAC адрес устройства, где первые 6 байт: 00-15-5d это идентификатор производителя, вычисляется он по полной базе (Задача: прикрутить к скрипту опознавание кто это), а следующие 6 байт – это уникальный идентификатор сетевого адаптера установленного в системе.

Как я бы решал поставленную задачу:

Т.к. я преимущественно отожествляю себя, как Ubuntu специалист, то и средство на котором я буду разбирать пути решения – это система Ubuntu 12.04.5 серверная редакция:

Получить результат можно следующими способами:

А) Утилита arp—scan – данная утилита может просканировать все сеть и получить заветные значения: IP & MAC

ekzorchik@srv-host:~$ sudo apt-get install arp-scan –y

Запускаю утилиту на сканирование текущей сети, в которой сетевой адаптер получил от DHCP сервера IP адрес:

ekzorchik@srv-host:~$ arp-scan --interface=eth0 --localnet

You need to be root, or arp-scan must be SUID root, to open a link-layer socket.

link_open: Operation not permitted

Как видно выше и из документации (arp—scan –help) утилита может работать только с правами root, поэтому задействуем утилиту sudo для предоставления ей таких прав на запуск:

ekzorchik@srv-host:~$ sudo arp-scan --interface=eth0 --localnet

Interface: eth0, datalink type: EN10MB (Ethernet)

Starting arp-scan 1.8.1 with 256 hosts (http://www.nta-monitor.com/tools/arp-sca n/)

192.168.0.1 00:15:5d:0a:06:00 Microsoft Corporation

192.168.0.2 00:15:5d:0a:06:01 Microsoft Corporation

192.168.0.3 00:50:56:9c:25:c3 VMware, Inc.

192.168.0.5 00:21:91:fb:c9:45 D-Link Corporation

192.168.0.6 00:22:64:0a:e0:e8 Hewlett Packard

192.168.0.7 00:15:17:fa:a6:ac Intel Corporate

192.168.0.9 00:15:5d:0a:06:0d Microsoft Corporation

192.168.0.10 00:0c:29:34:c4:b4 VMware, Inc.

192.168.0. 11 00:0c:29:c2:ee:15 VMware, Inc.

11 00:0c:29:c2:ee:15 VMware, Inc.

192.168.0.12 d8:eb:97:d0:5d:0d (Unknown)

Здесь я прерываю список, т.к. он очень большой, что теперь я могу сделать:

Сохранить его в txt

Открыть в программе LibreOffice Calc и произвести с ним некоторое форматирование, добавив такие колонки, как: Сервис на этом IP адресе, местонахождение устройства.

На заметку: Также можно использовать данную утилиту не для всего пула устройства в сети, а для конкретных IP адресов:

ekzorchik@srv-host:~$ sudo arp-scan --interface=eth0 192.168.0.1 192.168.0.20 192.168.0.10

Interface: eth0, datalink type: EN10MB (Ethernet)

Starting arp-scan 1.8.1 with 3 hosts (http://www.nta-monitor.com/tools/arp-scan/)

192.168.0.20 00:15:17:73:be:84 Intel Corporate

192.168.0.1 00:15:5d:0a:06:00 Microsoft Corporation

192.168.0.10 00:0c:29:34:c4:b4 VMware, Inc.

6 packets received by filter, 0 packets dropped by kernel

Ending arp-scan 1.

Просканировать локальную сеть, ограничив результаты маской подсети:

ekzorchik@srv-host:~$ sudo arp-scan --interface=eth0 192.168.0.0/24

ekzorchik@srv-host:~$ sudo arp-scan --interface=eth0 192.168.0.0:255.255.255.0

Просканировать локальную сеть, огранив результаты, указанным диапозоном IP адресов:

ekzorchik@srv-host:~$ sudo arp-scan --interface=eth0 192.168.0.1-192.168.0.10

Interface: eth0, datalink type: EN10MB (Ethernet)

Starting arp-scan 1.8.1 with 10 hosts (http://www.nta-monitor.com/tools/arp-scan/)

192.168.0.1 00:15:5d:0a:06:00 Microsoft Corporation

192.168.0.2 00:15:5d:0a:06:01 Microsoft Corporation

192.168.0.3 00:50:56:9c:25:c3 VMware, Inc.

192.168.0.6 00:22:64:0a:e0:e8 Hewlett Packard

192.168.0.5 00:21:91:fb:c9:45 D-Link Corporation

192.168.0.7 00:15:17:fa:a6:ac Intel Corporate

192. 168.0.9 00:15:5d:0a:06:0d Microsoft Corporation

168.0.9 00:15:5d:0a:06:0d Microsoft Corporation

192.168.0.10 00:0c:29:34:c4:b4 VMware, Inc.

11 packets received by filter, 0 packets dropped by kernel

Ending arp-scan 1.8.1: 10 hosts scanned in 0.363 seconds (27.55 hosts/sec). 8 responded

В комплекте с утилитой идет также утилита: arp—fingerprint – которая по своей базе отпечатком может косвенно определить, к какому типу операционных систем принадлежит тот или иной IP адрес:

ekzorchik@srv-host:~$ sudo arp-fingerprint -o "--interface=eth0 --numeric" 192.168.0.1

192.168.0.1 11110100000 FreeBSD 5.3, 7.0, DragonflyBSD 2.0, Win98, WinME, NT4, 2000, XP, 2003, Catalyst IOS 12.0, 12.1, 12.2, FortiOS 3.00

ekzorchik@srv-host:~$ sudo arp-fingerprint -o "--interface=eth0 --numeric" 192.168.0.10

192.168.0.10 01010100000 Linux 2.2, 2.4, 2.6, Vista, 2008, Windows7

Из обоих примеров, я вынес для себя, что получаемые результаты слишком расплывчаты и не могут со 100% точностью характеризовать систему.

Также очень интересным считаю, это выявление факта того, что в сети каким либо образом появляется двойник (конфликт) с точно таким же IP адресом как и у зарегистрированного клиента:

ekzorchik@srv-host:~$ sudo arp-scan --interface=eth0 --arpspa=dest 192.168.0.10

За дополнительными параметрами следует обращаться к справочной информации: man arp—scan

Б) Вторым способом получения, точно такого же результата, как выше из утилиты arp

—scan является сетевой сканер безопасности: — nmapekzorchik@srv-host:~$ sudo apt-get install nmap –y

На заметку: обозначение опций используемых для получения результата: IP = MAC

—sP -> Пинг сканирование — просто определить, работает ли хост

—PR -> Задействовать проверку ARP Ping ,т.е. по хосту определить производителя сетевой карточки.

ekzorchik@srv-host:~$ sudo nmap -sP -PR 192. 168.0.* | head -n 20

168.0.* | head -n 20

Starting Nmap 5.21 ( http://nmap.org ) at 2015-02-09 09:34 MSK

Nmap scan report for server.dsplit.local (192.168.0.1)

Host is up (0.0030s latency).

MAC Address: 00:15:5D:0A:06:00 (Microsoft)

Nmap scan report for ekt-ts10.dsplit.local (192.168.0.2)

Host is up (0.0027s latency).

MAC Address: 00:15:5D:0A:06:01 (Microsoft)

Nmap scan report for tserver.dsplit.local (192.168.0.3)

Host is up (0.0027s latency).

MAC Address: 00:50:56:9C:25:C3 (VMware)

Nmap scan report for vmw1.dsplit.local (192.168.0.5)

Host is up (0.0082s latency).

MAC Address: 00:21:91:FB:C9:45 (D-Link)

Nmap scan report for 192.168.0.6

Либо так:

ekzorchik@srv-mon:~$ sudo nmap -sP 192.168.0.1/24 | grep 'MAC' | awk '{print $3 $4}'

00:15:5D:0A:06:00(Microsoft)

00:15:5D:0A:06:01(Microsoft)

00:50:56:9C:25:C3(VMware)

00:21:91:FB:C9:45(D-Link)

00:22:64:0A:E0:E8(Hewlett

00:15:17:FA:A6:AC(Intel

00:15:5D:0A:06:0D(Microsoft)

Всё, конечно же, хорошо, но вот получаемый вывод без дополнительного форматирования не очень удобен для экспорта в программу Calc для последующей обработки, но задачу свою утилита nmap выполняет также хорошо.

В) Третьим способом это использование расширенной версии стандартной утилиты ping, а именно утилита fping которая проверяет доступность систем в сети путем отправки ICMP ECHO_REQUEST пакетов, но с указанием нескольких узлов или тектового файла со списком узлов

ekzorchik@srv-host:~$ sudo apt-get install fping –y

Определить список хостов, которые находятся online в сети:

ekzorchik@srv-host:~$ fping -g 192.168.0.1/24 2>&1 | grep alive

192.168.0.1 is alive

192.168.0.2 is alive

192.168.0.3 is alive

192.168.0.5 is alive

192.168.0.6 is alive

Определить все живые хосты в сети и произвести их опрос на предмет, какой сетевой адаптер установлен на этой системе:

ekzorchik@srv-host:~$ fping -r0 -g 192.168.0.1/24 2>&1 | grep alive | arp –a

168.0.1/24 2>&1 | grep alive | arp -a | grep -v "incomplete"

168.0.1/24 2>&1 | grep alive | arp -a | grep -v "incomplete"

npi04e51e (192.168.0.199) at bc:5f:f4:af:c6:c5 [ether] on eth0

? (192.168.0.130) at 00:09:45:58:04:be [ether] on eth0

constr-i7 (192.168.0.65) at 14:14:4b:1e:25:f9 [ether] on eth0

? (192.168.0.158) at 00:09:45:58:03:9e [ether] on eth0

ws13 (192.168.0.93) at 8c:89:a5:29:38:67 [ether] on eth0

meb-015 (192.168.0.154) at e0:cb:4e:82:95:0e [ether] on eth0

? (192.168.0.24) at d8:eb:97:d2:ae:c2 [ether] on eth0

? (192.168.0.89) at 00:09:45:59:27:ae [ether] on eth0

? (192.168.0.150) at 00:0b:82:25:75:9f [ether] on eth0

android-2c8fcfe7f74b52e1 (192.168.0.85) at a0:b3:cc:ca:07:71 [ether] on eth0

holml (192.168.0.146) at 00:0c:29:21:16:82 [ether] on eth0

, где значение наиболее нужных в пояснение ключей:

grep —v «incomplete« –> исключить из вывода строки содержащие слово “incomplete”

Также можно и так:

Определяем широковещательный адрес в сети:

ekzorchik@srv-phone:~$ ifconfig | grep "Bcast"

inet addr:192. 168.0.10 Bcast:192.168.0.255 Mask:255.255.255.0

168.0.10 Bcast:192.168.0.255 Mask:255.255.255.0

Делаем запрос к широковещательному адресу в сети:

ekzorchik@srv-phone:~$ pinb -b -c1 192.168.0.255

А теперь производим запрос к локальному кэшу для извлечения информации по IP адресам и их MAC адресам:

ekzorchik@srv-phone:~$ arp -a

? (192.168.0.89) at 00:09:45:59:27:ae [ether] on eth0

? (192.168.0.187) at 00:09:45:59:cb:96 [ether] on eth0

? (192.168.0.170) at 00:09:45:58:03:86 [ether] on eth0

? (192.168.0.62) at 34:08:04:16:31:36 [ether] on eth0

? (192.168.0.157) at 00:09:45:58:03:9c [ether] on eth0

client4 (192.168.0.66) at 00:09:45:5a:a3:4c [ether] on eth0

? (192.168.0.57) at 00:09:45:5a:f4:5e [ether] on eth0

tserver.dsplit.local (192.168.0.3) at 00:50:56:9c:25:c3 [ether] on eth0

c377a6442 (192.168.0.40) at 14:14:4b:b1:76:90 [ether] on eth0

pc (192.168.0.134) at 00:09:45:59:f8:16 [ether] on eth0

? (192. 168.0.192) at f8:d1:11:88:21:1c [ether] on eth0

168.0.192) at f8:d1:11:88:21:1c [ether] on eth0

ws17 (192.168.0.175) at 00:09:45:58:04:c6 [ether] on eth0

npi05c1a0 (192.168.0.51) at 2c:44:fd:05:c1:a0 [ether] on eth0

? (192.168.0.158) at 00:09:45:58:03:9e [ether] on eth0

rpcws (192.168.0.182) at 00:09:45:5a:a2:64 [ether] on eth0

? (192.168.0.58) at 00:09:45:58:03:96 [ether] on eth0

Вывод: утилита также отрабатывает поставленную задачу, после конечно загруженный вывод в программу LibreOffice Calc позволит привести результаты к упорядоченному представлению.

Итак, из опробованных трех утилит я не могу выделить фаворита, потому используя каждую из них я получаю результаты наиболее подходящие для выполнения тех или иных задач.

На этом считаю, данную заметку завершенной, я добился решения поставленной задачи по первому пункту, второй же предусматривает тонкую настройку оборудования, посредством которого будет ограничиваться доступ, а это уже тема отдельной заметки. В последствии я, конечно же покажу, как я это делал. А пока все, с уважением – автор блога ekzorchik.

А пока все, с уважением – автор блога ekzorchik.

Список MAC-адресов и связанных с ними IP в локальной сети

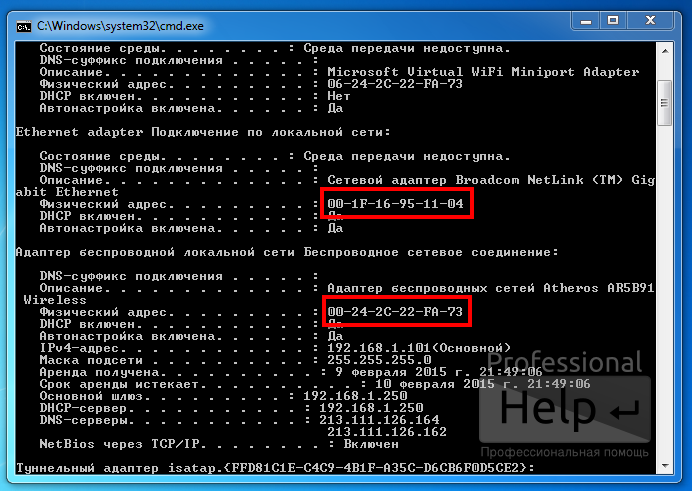

Простым способом получения MAC – и IP-адресов в локальной подсети является отправка пакетов ICMP (Internet Control Message Protocol) на каждый из компьютеров с помощью команды ping, после чего можно проверить содержимое кэша ARP.

Однако отправка таких пакетов на каждый сетевой узел часто занимает слишком много времени, а записи в таблице ARP хранятся лишь две минуты. Альтернативный вариант заключается в отправке пакетов ICMP на широковещательный адрес локальной подсети, что приведет к отправке пакетов на все компьютеры подсети. (Отправка пакетов всей сети невозможна, поскольку система может непосредственно взаимодействовать только с компьютерами в своей подсети. Все остальные запросы отправляются с помощью шлюза, поэтому в таблице ARP необходимо добавить запись с адресом шлюза.)

Что такое широковещательный адрес? Его легко подсчитать, если маска подсети имеет вид 255. 255.255.0, 255.255.0.0 и т.д. (длина маски, кратная 8-ми битам). Например, если IP-адрес равен 134.189.23.42, а маска подсети имеет вид 255.255.0.0, то широковещательный адрес получит значение 134.189.255.255, где поверх значения 255 из маски подсети копируется соответствующий октет IP-адреса, а вместо 0 в маске подсети указывается значение 255. Таким образом, сохраняется идентификатор сети. Если маска подсети не имеет простого формата 255.255, понадобится IP-адрес и маска подсети:

255.255.0, 255.255.0.0 и т.д. (длина маски, кратная 8-ми битам). Например, если IP-адрес равен 134.189.23.42, а маска подсети имеет вид 255.255.0.0, то широковещательный адрес получит значение 134.189.255.255, где поверх значения 255 из маски подсети копируется соответствующий октет IP-адреса, а вместо 0 в маске подсети указывается значение 255. Таким образом, сохраняется идентификатор сети. Если маска подсети не имеет простого формата 255.255, понадобится IP-адрес и маска подсети:

- для каждого бита со значением 1 в маске подсети скопируйте соответствующий бит из IP-адреса;

- каждому биту со значением 0 в маске подсети присвойте значение 1.

Для получения MAC-адреса, соответствующего IP-адресу, выполните две следующие команды:

ping <широковещательный адрес> arp - a

Вот и все. Будет получен список IP-адресов и соответствующих им MAC-адресов (можно добавить параметр > имя файла, чтобы сохранить полученный список в файл, например, arp – a > <имя файла>). Это упражнение имеет смысл повторить в различных подсетях одной организации.

Это упражнение имеет смысл повторить в различных подсетях одной организации.

К сожалению, из-за функциональных ограничений программы Ping в Windows, предыдущий пример не будет работать корректно, поэтому в файл arpping.bat необходимо добавить следующие строки:

REM arpping.bat ping - n 1 - 1 1 %1.%2 arp - a %1.%2

Затем командный файл вызывается следующим образом:

for /1 %i in (1,1,254) do arpring 160.82.220 %i

В этом случае команда генерирует список соответствия MAC – и IP-адресов для адресного диапазона от 160.82.220.1 до 160.82.220.254. И в этот раз полученный список можно записать в файл для дальнейшего поиска нужных адресов, например:

REM test.bat for /1 %%i in (1,1,254) do arpring 160.82.220 %%i

Обратите внимание на использование двойного символа процента (%%). Файл test.bat можно запускать следующим образом:

test.bat > file.txt

Затем в файле проводится поиск ключевого слова (в данном случае слова dynamic):

findstr dynamic file.txt 160.82.220.1 00-00-0c-60-8b-41 dynamic 160.82.220.9 00-60-97-4b-bf-4c dynamic 160.82.220.13 00-10-4b-49-94-e1 dynamic 160.82.220.17 00-80-5f-d8-a4-8b dynamic 160.82.220.22 00-a0-d1-02-a4-cf dynamic 160.82.220.25 00-60-08-75-0d-7a dynamic 160.82.220.26 00-10-4b-44-e4-73 dynamic 160.82.220.33 00-10-4b-44-d6-33 dynamic 160.82.220.34 00-10-4b-4e-67-6a dynamic 160.82.220.35 00-60-97-4b-c4-53 dynamic 160.82.220.39 00-10-4b-44-eb-ae dynamic 160.82.220.41 00-10-4b-49-7b-f7 dynamic 160.82.220.42 00-00-f8-21-7a-7f dynamic 160.82.220.43 00-00-20-88-82-57 dynamic 160.82.220.221 08-80-5f-88-d0-55 dynamic

Последние несколько этапов можно объединить в один, поэтому создадим как и раньше файл ARPPING.BAT, содержащий следующую последовательность команд:

for /1 %i in (1,1,254) do arpring 160.82.220 %i | findstr dynamic C:\>arpping.bat 10.129.210 1 | findstr dynamic 10.129.210.1 00-08-c7-d3-24-f5 dynamic C:\>arpping.bat 10.129.210 2 | findstr dynamic 10.129.210.2 00-08-c7-df-81-60 dynamic C:\>arpping.bat 10.129.210 3 | findstr dynamic 10.129.210.3 00-08-5f-9b-ea-93 dynamic C:\>arpping.bat 10.129.210 4 | findstr dynamic 10.129.210.4 00-80-5f-9b-36-ea dynamic C:\>arpping.bat 10.129.210 5 | findstr dynamic 10.129.210.5 00-04-ac-37-78-92 dynamic C:\>arpping.bat 10.129.210 6 | findstr dynamic

Обратите внимание на использование одинарного символа процента (%), поскольку команда не вызывается из командного файла и автоматически перечисляет только найденные записи. Для поиска необходимых ключевых слов можно использовать и другие комбинации команд.

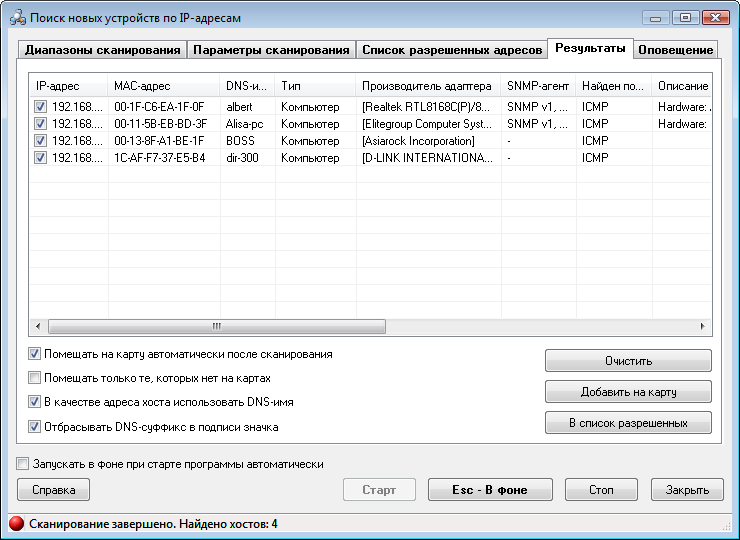

Сканер MAC-адресов — сканирование сети на наличие MAC-адресов

Узнайте IP- и MAC-адреса и получите представление о сетях

Узнайте IP- и MAC-адреса и получите представление о сетях

Управление IP-адресами и действиями необходимо для обслуживания и безопасности вашей сети. Использование SolarWinds ® Engineer’s Toolset (ETS) в качестве сканера MAC-адресов позволяет пользователям легко сканировать сети на наличие MAC-адресов и сопоставлять их с IP-адресами.

Использование SolarWinds ® Engineer’s Toolset (ETS) в качестве сканера MAC-адресов позволяет пользователям легко сканировать сети на наличие MAC-адресов и сопоставлять их с IP-адресами.

Используя широкий набор интуитивно понятных инструментов, вы можете получить информацию о производителях оборудования, адресах производителей, IP-адресах, именах хостов и другую важную информацию, которая поможет поддерживать эффективную работу вашей сети.

СКАЧАТЬ БЕСПЛАТНУЮ ПРОБНУЮ ПРОБНУЮ ВЕРСИЮ Полная функциональность в течение 14 дней ССЫЛКА НА ПРОБНУЮ ПРОБНУЮ ЭЛЕКТРОННУЮ ПОЧТУ Полная функциональность в течение 14 дней

Узнать больше Узнать большеНастройка и переформатирование сетевых данных, относящихся к IP-адресам

Настройте и переформатируйте сетевые данные, относящиеся к IP-адресам

Набор инструментов инженера SolarWinds позволяет пользователям отслеживать MAC-адреса и собирать широкий массив связанных данных. Вы также можете создавать таблицы, связывающие IP-адреса с MAC-адресами и другую идентифицирующую информацию.

Вы также можете создавать таблицы, связывающие IP-адреса с MAC-адресами и другую идентифицирующую информацию.

Для систематизации данных SolarWinds ETS может помочь вам настроить тип необходимых данных перед сканированием, добавив новые столбцы и указав категории. С набором инструментов инженера вы можете легко управлять сетевыми данными с его возможностями копирования и вставки, экспорта и печати.

СКАЧАТЬ БЕСПЛАТНУЮ ПРОБНУЮ ПРОБНУЮ ВЕРСИЮ Полная функциональность в течение 14 дней ССЫЛКА НА ПРОБНУЮ ПРОБНУЮ ЭЛЕКТРОННУЮ ПОЧТУ Полная функциональность в течение 14 дней

Узнать больше Узнать большеЛегко найти локальные MAC-адреса

Легко найти локальные MAC-адреса

Набор инструментов инженера SolarWinds разработан, чтобы ускорить и упростить поиск MAC-адресов в вашей локальной сети. Вы можете легко искать локальные подсети и создавать таблицы, необходимые для данных подключенных устройств, включая DNS, имена производителей, имена хостов и то, как IP-адреса соотносятся с MAC-адресами. Просто используйте список локальных подсетей и нажмите «Обнаружить MAC-адреса», чтобы начать.

Просто используйте список локальных подсетей и нажмите «Обнаружить MAC-адреса», чтобы начать.

СКАЧАТЬ БЕСПЛАТНУЮ ПРОБНУЮ ПРОБНУЮ ВЕРСИЮ Полная функциональность в течение 14 дней ССЫЛКА НА ПРОБНУЮ ПРОБНУЮ ЭЛЕКТРОННУЮ ПОЧТУ Полная функциональность в течение 14 дней

Узнать больше Узнать большеЗапустите сканер MAC-адресов в удаленных подсетях

Запустите сканер MAC-адресов в удаленных подсетях

Ручное сканирование MAC-адресов в нескольких подсетях может оказаться сложной задачей. Набор инструментов инженера помогает упростить процесс. Запустив сканер MAC-адресов на ноутбуке, способном подключаться к удаленной подсети, вы можете искать MAC-адреса в нелокальных частях сети.

Набор инструментов ETS также включает в себя Network Sonar для получения подробных отчетов об инвентаризации сети и Switch Port Mapper для удаленного обнаружения MAC-адресов, IP-адресов и имен хостов устройств, подключенных к каждому порту коммутатора или концентратора.

СКАЧАТЬ БЕСПЛАТНУЮ ПРОБНУЮ ПРОБНУЮ ВЕРСИЮ Полная функциональность в течение 14 дней ССЫЛКА НА ПРОБНУЮ ПРОБНУЮ ЭЛЕКТРОННУЮ ПОЧТУ Полная функциональность в течение 14 дней

Узнать больше Узнать большеПолучите полезную информацию с отслеживанием MAC-адресов

Получите полезную информацию с отслеживанием MAC-адресов

Отслеживание MAC-адресов с помощью набора инструментов инженера SolarWinds может дать представление о полезных сетевых данных. При отслеживании MAC-адресов вы можете легко создать список устройств, подключенных к различным портам коммутатора. Отслеживание MAC-адресов может быть полезно для поиска проблемного оборудования, обеспечения соответствия стандартам сети и мониторинга трафика приложений.

СКАЧАТЬ БЕСПЛАТНУЮ ПРОБНУЮ ПРОБНУЮ ВЕРСИЮ Полная функциональность в течение 14 дней ССЫЛКА НА ПРОБНУЮ ПРОБНУЮ ЭЛЕКТРОННУЮ ПОЧТУ Полная функциональность в течение 14 дней

Узнать больше Узнать большеСканер MAC-адресов | Сканирование MAC-адреса в сети

В современных сетях MAC-адреса больше, чем просто однозначно идентифицируют сетевые устройства и обеспечивают связь по сети. Они необходимы для правильного функционирования сетевых протоколов, а также для динамического распределения IP-адресов и управления ими. Сканирование MAC-адресов позволяет получить более глубокое представление о сетевой архитектуре и связанных сетевых устройствах в вашей организации.

Они необходимы для правильного функционирования сетевых протоколов, а также для динамического распределения IP-адресов и управления ими. Сканирование MAC-адресов позволяет получить более глубокое представление о сетевой архитектуре и связанных сетевых устройствах в вашей организации.

Отслеживание сетевых устройств с помощью эффективного сканера MAC-адресов поможет вам в обслуживании сети и эффективном мониторинге устройств, подключенных к вашей сети. Сканер MAC IP также позволяет повысить безопасность сети, выявляя вредоносные устройства по их MAC-адресам и блокируя их доступ к вашей сети.

Упрощение управления пространством IP-адресов с помощью сканирования MAC-адресов OpUtils

ManageEngine Комплексный модуль диспетчера IP-адресов OpUtils предлагает эффективные возможности сканирования MAC-адресов. Сканируя отдельный IP-адрес или диапазон IP-адресов, сканер MAC-адресов предоставляет вам в режиме реального времени статус связанных MAC-адресов и их сетевых атрибутов. Идентифицируя, отслеживая и управляя любыми MAC-адресами в вашей сети, сканер MAC-адресов OpUtils позволяет вам:

Идентифицируя, отслеживая и управляя любыми MAC-адресами в вашей сети, сканер MAC-адресов OpUtils позволяет вам:

- Оптимизация сканирования IP-адресов MAC-адресов

- Проверить сетевые данные MAC-адреса

- Запуск сканирования IP-адресов MAC-адресов и упреждающее обнаружение сетевых проблем

- Получите больше контроля над MAC-адресами

Упрощение сканирования MAC-адресов для получения четкого представления об иерархии IP-адресов

Когда речь идет об организационных сетях, IP-адреса охватывают несколько подсетей и DHCP-серверов для поддержки сотен подключающихся устройств. Этот сложный характер пространства сетевых адресов может сделать сканирование IP-адресов MAC и управление IP-адресами сложной задачей.

Сканер MAC-адресов OpUtils упрощает эту задачу, позволяя вам создать древовидное представление иерархии адресного пространства вашей сети. Вы можете создавать группы суперсетей, подсетей и DHCP-серверов вашей сети. Вы также можете быстро проверить различные аспекты, такие как связанный IP-адрес MAC в этих группах, с помощью параметра поиска этого инструмента сканера MAC-адресов. Это дает вам целостное представление о группах MAC-адресов и IP-адресов вашей сети и помогает вам управлять тем, как сканируются различные MAC-адреса в соответствии с требованиями их сетевых групп.

Это дает вам целостное представление о группах MAC-адресов и IP-адресов вашей сети и помогает вам управлять тем, как сканируются различные MAC-адреса в соответствии с требованиями их сетевых групп.

Проверка комплексных сетевых данных MAC-адресов

Возможности сканирования MAC-адресов OpUtils помогают проверять различные сетевые атрибуты подключенных устройств. Этот сетевой сканер MAC-адресов сканирует и отображает такие сведения, как связанный с MAC-адресом IP-адрес, статус разрешения адресов, статус DNS, тип устройства, подключенный коммутатор и подключенный порт. Вы также можете создавать настраиваемые столбцы в программной консоли сканера MAC-адресов, чтобы отслеживать определенные показатели в вашей сети. Результаты сканирования, отображаемые в этой консоли, также можно экспортировать в виде файлов PDF или CSV для дальнейшего использования.

Автоматически запускать сканирование IP-адресов MAC-адресов и обнаруживать потенциальные проблемы с сетью

IP-адреса MAC вашей сети необходимо периодически сканировать, чтобы обновлять их статусы в реальном времени и обнаруживать любые потенциальные проблемы с сетью. Однако запуск сканирования вручную каждый раз, когда необходимо обновить данные, занимает много времени и является монотонным.

Однако запуск сканирования вручную каждый раз, когда необходимо обновить данные, занимает много времени и является монотонным.

Средство сканирования MAC-адресов OpUtils автоматизирует этот процесс с помощью функции планировщика, которая позволяет создавать процедуры периодического сканирования, настроенные для различных групп сетевых ресурсов. После создания расписания сканирования OpUtils автоматически инициирует сканирование MAC-адресов, которое сканирует MAC-адреса в сети без ручного вмешательства. Эти сканирования проверяют все указанные сетевые устройства, обновляют их статус и мгновенно предупреждают вас в случае возникновения проблем с сетью.

Предопределенные сценарии предупреждений позволяют быстро определить природу проблем и легко их решить.

Добейтесь большего контроля над MAC-адресами с помощью инструментов мониторинга адресов

Управление IP- и MAC-адресами упрощается с помощью набора сетевых инструментов OpUtils. Инструменты мониторинга адресов, наряду с другими ресурсами, позволяют вам легко получать полезную информацию о ваших устройствах, сканируя их MAC-адреса. Например, инструмент списка MAC-адресов OpUtils предоставляет полный и обновленный список ассоциаций MAC-IP в вашей сети на основе периодического сканирования управляемого маршрутизатора, DHCP-серверов и подсетей. Это поможет вам мгновенно найти и проверить конкретный MAC-адрес и связанные с ним данные без сканирования вашей сети.

Например, инструмент списка MAC-адресов OpUtils предоставляет полный и обновленный список ассоциаций MAC-IP в вашей сети на основе периодического сканирования управляемого маршрутизатора, DHCP-серверов и подсетей. Это поможет вам мгновенно найти и проверить конкретный MAC-адрес и связанные с ним данные без сканирования вашей сети.

Впервые в OpUtils?

ManageEngine OpUtils предлагает больше, чем просто сканирование MAC-адресов. Это комплексное решение для управления IP-адресами и портами коммутатора, которое позволяет эффективно сканировать, отслеживать и управлять сетевыми ресурсами. OpUtils включает более 30 сетевых инструментов, с помощью которых вы можете эффективно устранять неполадки и защищать свою сеть от мошеннических устройств.

Начните работу с OpUtils уже сегодня! Запланируйте персонализированную демонстрацию в режиме реального времени с нашими экспертами по продуктам или загрузите 30-дневную бесплатную пробную версию и изучите все функции, которые может предложить OpUtils.

txt

160.82.220.1 00-00-0c-60-8b-41 dynamic

160.82.220.9 00-60-97-4b-bf-4c dynamic

160.82.220.13 00-10-4b-49-94-e1 dynamic

160.82.220.17 00-80-5f-d8-a4-8b dynamic

160.82.220.22 00-a0-d1-02-a4-cf dynamic

160.82.220.25 00-60-08-75-0d-7a dynamic

160.82.220.26 00-10-4b-44-e4-73 dynamic

160.82.220.33 00-10-4b-44-d6-33 dynamic

160.82.220.34 00-10-4b-4e-67-6a dynamic

160.82.220.35 00-60-97-4b-c4-53 dynamic

160.82.220.39 00-10-4b-44-eb-ae dynamic

160.82.220.41 00-10-4b-49-7b-f7 dynamic

160.82.220.42 00-00-f8-21-7a-7f dynamic

160.82.220.43 00-00-20-88-82-57 dynamic

160.82.220.221 08-80-5f-88-d0-55 dynamic

txt

160.82.220.1 00-00-0c-60-8b-41 dynamic

160.82.220.9 00-60-97-4b-bf-4c dynamic

160.82.220.13 00-10-4b-49-94-e1 dynamic

160.82.220.17 00-80-5f-d8-a4-8b dynamic

160.82.220.22 00-a0-d1-02-a4-cf dynamic

160.82.220.25 00-60-08-75-0d-7a dynamic

160.82.220.26 00-10-4b-44-e4-73 dynamic

160.82.220.33 00-10-4b-44-d6-33 dynamic

160.82.220.34 00-10-4b-4e-67-6a dynamic

160.82.220.35 00-60-97-4b-c4-53 dynamic

160.82.220.39 00-10-4b-44-eb-ae dynamic

160.82.220.41 00-10-4b-49-7b-f7 dynamic

160.82.220.42 00-00-f8-21-7a-7f dynamic

160.82.220.43 00-00-20-88-82-57 dynamic

160.82.220.221 08-80-5f-88-d0-55 dynamic bat 10.129.210 1 | findstr dynamic

10.129.210.1 00-08-c7-d3-24-f5 dynamic

C:\>arpping.bat 10.129.210 2 | findstr dynamic

10.129.210.2 00-08-c7-df-81-60 dynamic

C:\>arpping.bat 10.129.210 3 | findstr dynamic

10.129.210.3 00-08-5f-9b-ea-93 dynamic

C:\>arpping.bat 10.129.210 4 | findstr dynamic

10.129.210.4 00-80-5f-9b-36-ea dynamic

C:\>arpping.bat 10.129.210 5 | findstr dynamic

10.129.210.5 00-04-ac-37-78-92 dynamic

C:\>arpping.bat 10.129.210 6 | findstr dynamic

bat 10.129.210 1 | findstr dynamic

10.129.210.1 00-08-c7-d3-24-f5 dynamic

C:\>arpping.bat 10.129.210 2 | findstr dynamic

10.129.210.2 00-08-c7-df-81-60 dynamic

C:\>arpping.bat 10.129.210 3 | findstr dynamic

10.129.210.3 00-08-5f-9b-ea-93 dynamic

C:\>arpping.bat 10.129.210 4 | findstr dynamic

10.129.210.4 00-80-5f-9b-36-ea dynamic

C:\>arpping.bat 10.129.210 5 | findstr dynamic

10.129.210.5 00-04-ac-37-78-92 dynamic

C:\>arpping.bat 10.129.210 6 | findstr dynamic

Ваш комментарий будет первым