Приложение Дом с Алисой объединяет все ваши устройства и позволяет легко ими управлять. Обратите внимание, что в вашем телефоне это приложение может называться «Умный Дом». \n \n | \n||

Приложение Дом с Алисой объединяет все ваши устройства и позволяет легко ими управлять. Обратите внимание, что в вашем телефоне это приложение может называться «Умный Дом». \n \n | \n||

Приложение Дом с Алисой объединяет все ваши устройства и позволяет легко ими управлять. | \n||

Приложение Дом с Алисой объединяет все ваши устройства и позволяет легко ими управлять. Обратите внимание, что в вашем телефоне это приложение может называться «Умный Дом». \n \n | \n

| Название группы настроек роутера | Инструкции | |

|---|---|---|

| Беспроводной режим / Wireless / Wi-Fi |

|

«}}»>.

Измените ширину канала с 20 МГц на 40 МГц или наоборот.

Убедитесь, что в поле Регион или Страна указан правильный регион использования роутера.

Если SSID (имя сети Wi-Fi) содержит смайлы или специальные символы, смените его на более простое — используйте только латиницу, цифры и знаки подчеркивания.

Пропишите адрес Яндекс DNS:

77., 88.8.8

88.8.877.88.8.1.Перезагрузите роутер.

Перезагрузите Станцию.

Это может помочь, если Станция подключается и работает, но не воспроизводит некоторые музыкальные или видеоисточники.

Найдите Станцию в списке устройств, подключенных к роутеру. Рядом с устройством отображается его идентификатор (MAC-адрес) и зарезервированный IP.

Задайте IP-адрес для Станции вручную. Он не должен быть занят другими устройствами из списка, а от остальных адресов должно отличаться только последнее число (укажите его в диапазоне от 2 до 254).

Сохраните изменения и перезагрузите Станцию.

Добавьте MAC-адрес Станции в список разрешенных устройств.

Добавьте MAC-адрес Станции в список разрешенных устройств.В группе настроек DHCP / Список клиентов DHCP найдите Станцию в списке устройств, подключенных к роутеру. Рядом с устройством отображается его MAC-адрес.

Скопируйте MAC-адрес Станции.

В настройках фильтрации MAC-адресов добавьте Станцию в список устройств, которым разрешен доступ к сети Wi-Fi.

Сохраните изменения и перезагрузите Станцию.

Обратитесь в службу поддержки

Если рекомендации вам не помогли, напишите в службу поддержки. Укажите в запросе модель вашего роутера и детали настроек:

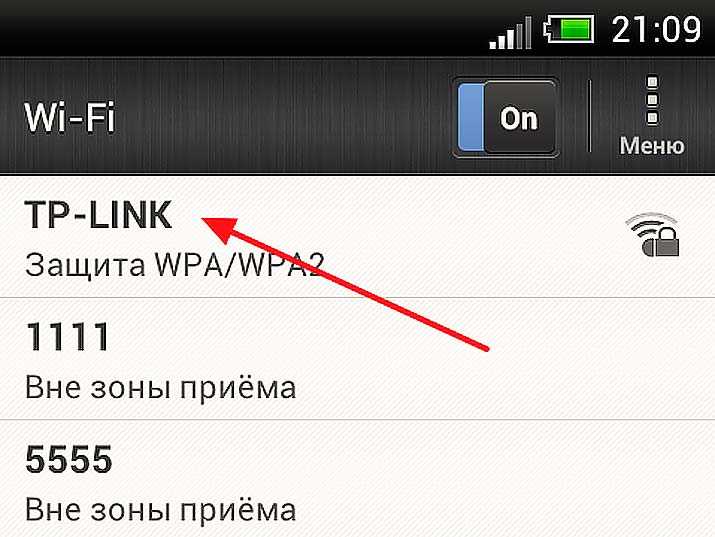

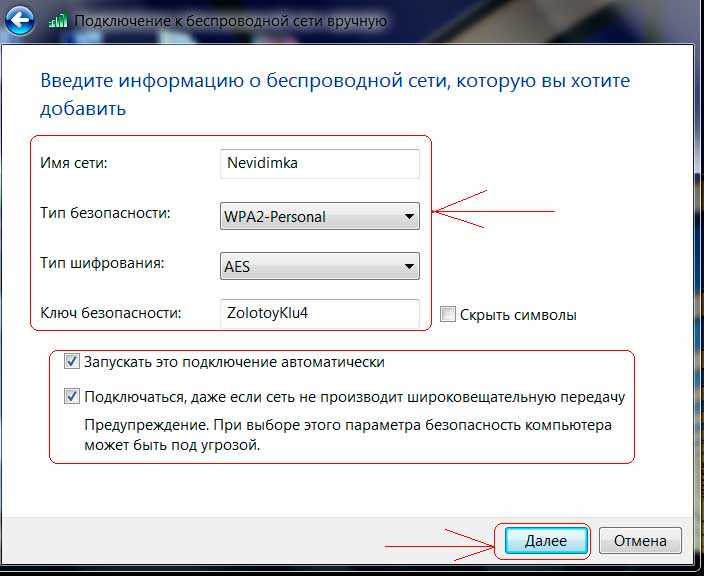

частоту Wi-Fi: 2,4 ГГц или 5 ГГц;

способ авторизации: WPA или WPA2;

тип шифрования: TKIP или AES;

SSID (имя сети) Wi-Fi.

Эти параметры отображаются на странице настроек вашего роутера, обычно на вкладке Беспроводной режим / Wireless. Адрес страницы и данные для входа указываются на наклейке на нижней панели устройства.

Адрес страницы и данные для входа указываются на наклейке на нижней панели устройства.

Как подключиться к Wi-Fi в Windows 10?

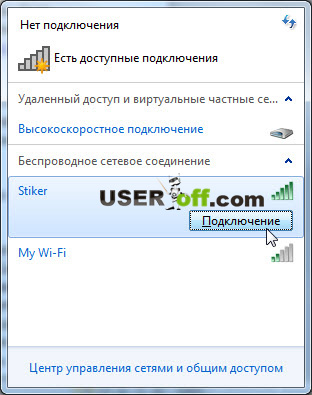

В последнее время все только и пишут о Windows 10. Кто-то критикует, кому-то система очень понравилась, все обновляются, тестируют и все такое. Я тоже стараюсь быть в «трендЕ»:), поэтому поставил десятку рядом с уже установленной Winodws 7, и немного попользовался. Ну конечно же проверил как работает Wi-Fi, и как вообще организовано управление сетями. Даже по сравнению с Winodws 7 практически ничего не изменилось, просто есть как-бы еще одни настройки, которые заточены для сенсорных экранов.

Немного изменилась панелька подключения к Wi-Fi сетям, теперь есть возможность включить, или выключить Wi-Fi буквально в два клика. Главное, что мне понравилось, так это автоматическая установка всех драйверов, в том числе на сетевую карту и Wi-Fi приемник. На мой ноутбук, модель вроде 2013 года, все драйвера были установлены автоматически. Не знаю правда, как будет на других компьютерах, но это очень круто, ведь на той же Winodws 7, всегда возникало множество проблем с подключением к Wi-Fi, именно из-за драйверов. Единственно, что я так и не нашел, это где посмотреть пароль от Wi-Fi сети в Windows 10. Способ, о котором я писал в этой статье, не подходит. Там просто нет пункта «Управление беспроводными сетями». Немного еще изучу эту тему, и напишу о том, как вспомнить пароль на «десятке».

Не знаю правда, как будет на других компьютерах, но это очень круто, ведь на той же Winodws 7, всегда возникало множество проблем с подключением к Wi-Fi, именно из-за драйверов. Единственно, что я так и не нашел, это где посмотреть пароль от Wi-Fi сети в Windows 10. Способ, о котором я писал в этой статье, не подходит. Там просто нет пункта «Управление беспроводными сетями». Немного еще изучу эту тему, и напишу о том, как вспомнить пароль на «десятке».

В этой статье я хочу показать вам, как подключится к Wi-Fi на Windows 10. Покажу еще где находятся настройки беспроводной сети.

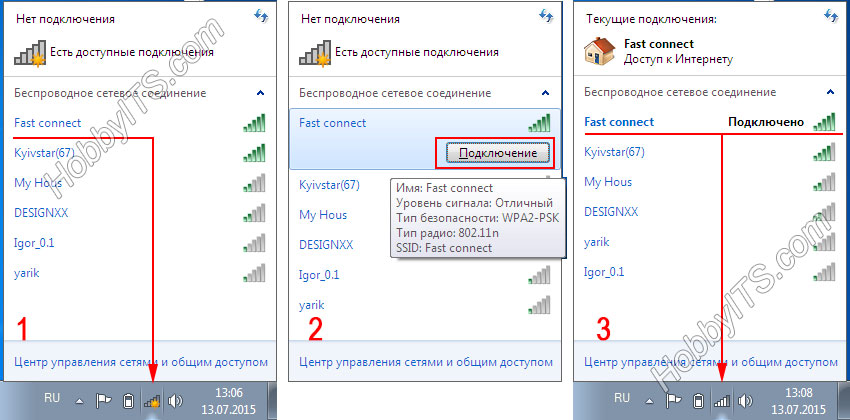

Все очень просто, да еще и красиво. На панели уведомлений (в правом, нижнем углу), нажмите на кнопку в виде делений сети (антенны Wi-Fi). Если у вас драйвер на Wi-Fi установлен, но сам адаптер выключен, то значок будет с красным крестиком, а если есть доступные для подключения сети, то он будет со звездочкой.

Если вы не можете включить Wi-Fi, нет переключателя, и в настройках нет вкладки Wi-Fi, то смотрите статью: как включить Wi-Fi в Windows 10, когда нет кнопки Wi-Fi и ошибка «Не удалось найти беспроводные устройства на этом компьютере».

Если вы столкнулись с проблемой, когда Wi-Fi на вашем ноутбуке не работает, то решения можете посмотреть в статье https://help-wifi.com/reshenie-problem-i-oshibok/ne-rabotaet-wi-fi-na-noutbuke-chto-delat/. Там я собрал все самые популярные и эффективные решения.

Нажмите на этот значок, и если Wi-Fi выключен, то нажмите на соответствующую кнопку, и включите беспроводной адаптер.

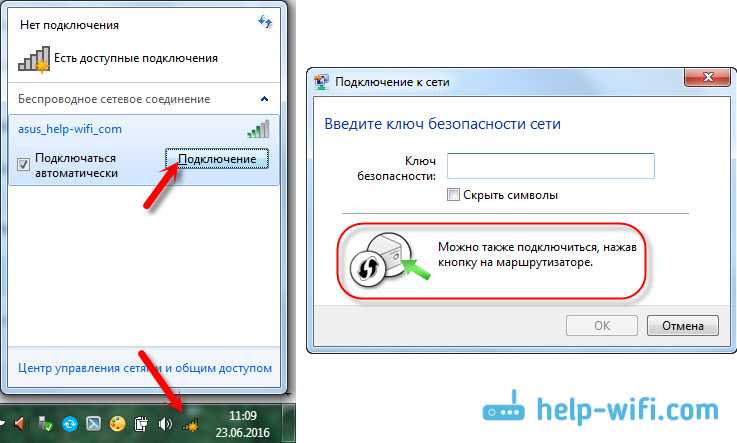

Сразу после включения беспроводного адаптера, сверху появляться доступные для подключения сети. Нажмите на нужную сеть, и кликните на кнопку Подключится. Вы можете убрать галочку с пункта Подключатся автоматически

Если сеть защищена паролем, то нужно будет его указать.

Дальше система спросит, хотите ли вы, что бы ваш компьютр участвовал в домашней сети. Его будут видеть другие устройства. Если вы подключаетесь к своей домашней сети, то рекомендую нажать Да. Что бы потом не возникло никаких проблем с настройкой локальной сети.

Его будут видеть другие устройства. Если вы подключаетесь к своей домашней сети, то рекомендую нажать Да. Что бы потом не возникло никаких проблем с настройкой локальной сети.

Все, ваш компьютер будет подключен к интернету. Нажав на сеть, к которой вы подключены, можно легко отключится от нее.

Можете наконец-то протестировать новый браузер — Microsoft Edge. Интересный кстати браузер, хотелось бы увидеть ваши отзывы о нем.

Как открыть настройки Wi-Fi на Windows 10?

Нажимаем на значок соединения, и кликаем на ссылку Сетевые параметры.

Откроются настройки «Сеть и интернет«. Там и настройки беспроводной сети.

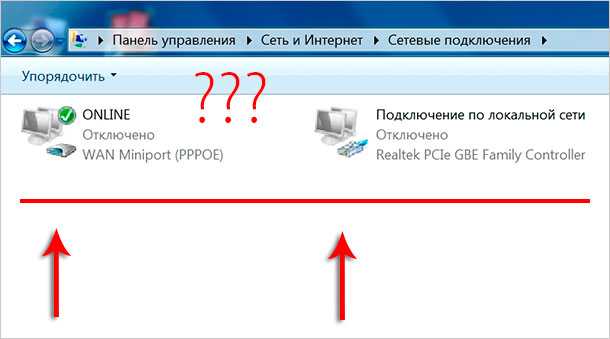

Можно так же открыть привычную для нас панель управления сетями и общим доступом. Просто нажмите на значок соединения правой кнопкой мыши и выберите Центр управления сетями и общим доступом. А дальше все так же как в Windows 7 и 8, управление адаптерами и т. д.

д.

Пока что не слышал о каких-то проблемах с Wi-Fi на Windows 10, ошибках, сбоях и тому подобному. Ну, уже по традиции, самая популярная проблема — «без доступ к интернету», точнее статус соединения «Ограниченно», с желтым треугольником возле значка сети. Как правило, виновен именно роутер. А точнее, неправильная настройка. Если у вас появилась такая ошибка, то смотрите статью: «Подключение ограничено» в Windows 10 по Wi-Fi и сетевому кабелю.

Буду благодарен за ваши комментарии по теме статьи. Напишите, как вам Windows 10, есть ли какие-то проблемы с выходом в интернет по Wi-Fi, или о каких-то новых фишках системы.

Как поделиться своим паролем WiFi

Подключите новое устройство к вашей сети Wi-Fi, научившись делиться паролем WiFi на любом устройстве.

Защита вашей сети с помощью надежного пароля — важная практика кибербезопасности, которой нельзя пренебрегать. Но эта практика может иметь непредвиденные последствия, например, когда вы решаете добавить новое устройство в свою сеть и вдруг понимаете, что не можете, потому что не помните правильный пароль.

Но не бойтесь: вы можете не помнить свой пароль WiFi, но любое устройство, которое уже подключено к сети WiFi, помнит его. Узнав, как поделиться своим паролем WiFi, вы сможете избежать необходимости сбрасывать его из панели администратора вашего маршрутизатора, что может занять некоторое время, если вы изменили пароль маршрутизатора по умолчанию в прошлом.

Перейти к…

Как поделиться паролем WiFi на Android

Как поделиться паролем WiFi на iOS

Как поделиться паролем WiFi на Windows

Как поделиться своим паролем WiFi на macOS

Как поделиться паролем WiFi — часто задаваемые вопросы

- Android: Откройте приложение «Настройки» и перейдите к настройкам WiFi. Там нажмите на сеть, которой вы хотите поделиться, и подождите, пока будет сгенерирован QR-код. Отсканируйте QR-код с помощью устройства, которое вы хотите подключить.

- iOS: Нажмите кнопку «Поделиться паролем» на своем устройстве, когда новое устройство, чей адрес электронной почты Apple ID сохранен в ваших контактах, попытается подключиться к той же сети, к которой вы уже подключены.

- Windows: Откройте панель управления и перейдите в Центр управления сетями и общим доступом. Там отобразите дополнительную информацию о вашей текущей сети и сообщите ее пароль. Используйте пароль для подключения нового устройства.

- macOS: Запустите инструмент доступа к связке ключей и найдите запись, соответствующую вашей сети WiFi. Дважды щелкните запись и установите флажок «Показать пароль», чтобы открыть пароль. Используйте пароль для подключения нового устройства.

Все еще не знаете, как поделиться паролями WiFi на своих устройствах? Затем продолжайте читать, потому что следующие разделы объясняют, что вам нужно делать, гораздо более подробно, чем краткое резюме выше.

Как поделиться паролем WiFi на Android

На большинстве устройств Android вы можете поделиться своими паролями WiFi с помощью нескольких простых нажатий. На вашем смартфоне или планшете отобразится QR-код, который вы можете разрешить другим людям сканировать.

Вот шаги, которые необходимо выполнить:

- Запустите приложение «Настройки» на устройстве Android.

- Перейдите в раздел WiFi (где перечислены все доступные сети).

- Коснитесь любой сохраненной сети, чтобы поделиться паролем. На некоторых устройствах может потребоваться сначала отобразить сведения о сети, прежде чем станет видимой опция, позволяющая поделиться сетью.

Но что, если вы просто хотите посмотреть, какой пароль и не заботитесь об удобстве использования QR-кода для подключения новых устройств? В этом случае вы можете сделать снимок экрана с QR-кодом и расшифровать его с помощью приложения для чтения QR-кода, такого как QR & Barcode Scanner.

Как поделиться паролем WiFi на iOS

Несмотря на то, что требуется некоторое время, чтобы объяснить, как делиться паролями WiFi на iPhone, на самом деле процесс очень прост, и вам даже не нужно копаться в настройках WiFi и возиться с QR-кодами .

К сожалению, у простоты процесса обмена паролями iOS есть и обратная сторона: вы можете поделиться только той сетью, к которой вы подключены в данный момент. Чтобы поделиться паролем к любой сохраненной сети Wi-Fi, вам придется сделать джейлбрейк вашего iPhone и использовать приложение, такое как Wifi List. Просто имейте в виду, что джейлбрейк — это рискованная вещь, потому что она может сделать ваш iPhone менее безопасным и стабильным.

Как передать пароль WiFi с iPhone на iPhone:

- Убедитесь, что человек, с которым вы хотите поделиться своим паролем WiFi, находится в ваших контактах, а вы — в их (ваш адрес электронной почты Apple ID должен быть включен, и оба устройства должны быть зарегистрированы в iCloud с ними).

- Включите Bluetooth и Wi-Fi на вашем iPhone и iPhone, с которым вы хотите поделиться своим паролем.

- Разблокируйте iPhone и подключитесь к сети Wi-Fi, которой хотите поделиться.

- Попытка подключиться к той же сети на другом iPhone.

- Ваш iPhone должен автоматически отображать подсказку, предоставляя вам возможность поделиться своим паролем WiFi. Нажмите кнопку «Поделиться паролем» для подтверждения.

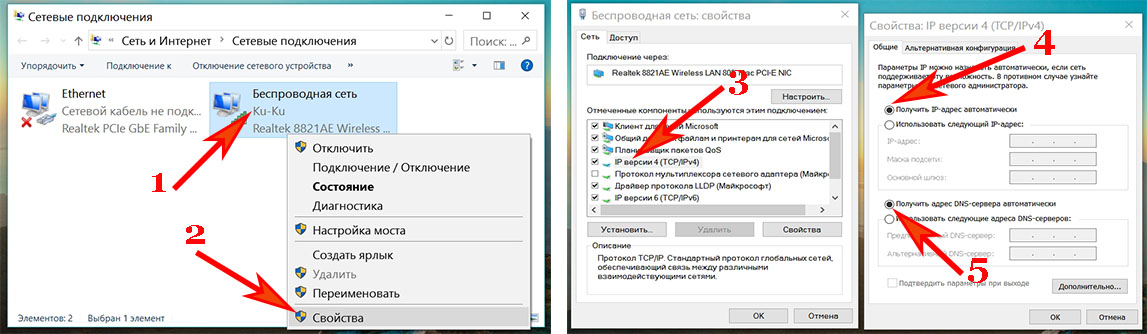

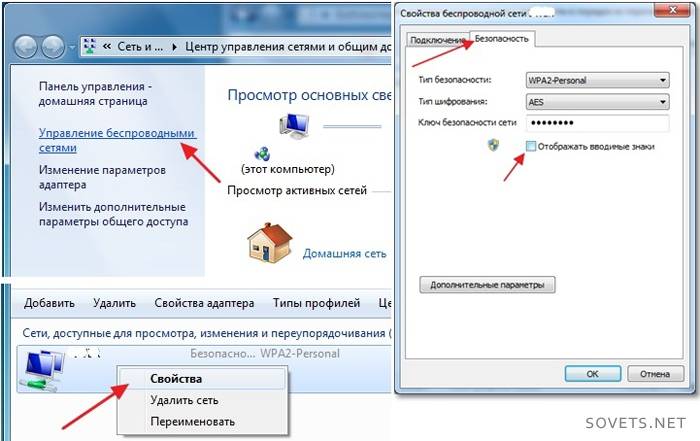

Как поделиться паролем WiFi в Windows

Даже самая последняя версия Windows не позволяет поделиться сохраненным паролем WiFi с кем-то еще. Лучшее, что может сделать Windows, — это раскрыть пароль сети, к которой вы подключены, что позволит вам поделиться им вручную.

Выполните следующие действия, чтобы поделиться сохраненным паролем WiFi в Windows:

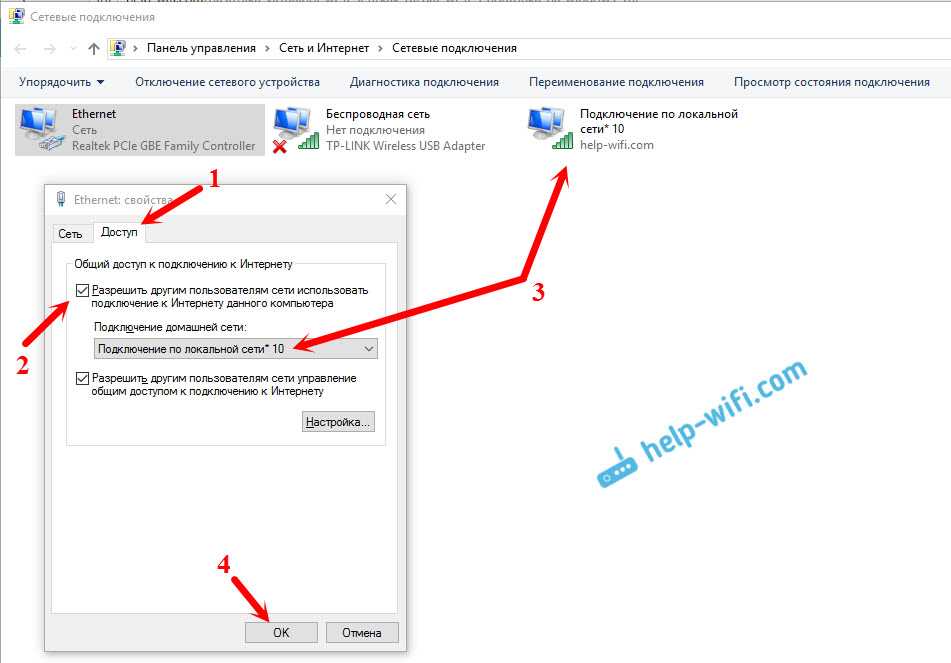

- Откройте панель управления.

- Перейдите в Сеть и Интернет, а затем перейдите в Центр управления сетями и общим доступом.

- Отображение сведений о сети, к которой вы подключены.

- Нажмите кнопку «Свойства беспроводной сети».

- Перейдите на вкладку Безопасность.

- Установите флажок Показать символы в разделе Ключ безопасности сети.

- Запомните пароль и используйте его для подключения нового устройства.

Чтобы узнать пароль сохраненной сети, к которой вы в данный момент не подключены, вы можете ввести в командной строке следующую команду:

netsh wlan show profile WiFiName key=clear

Для команды для работы замените «WiFiName» на фактическое имя сети WiFi, паролем которой вы хотите поделиться.

Как поделиться своим паролем WiFi на macOS

Хорошей новостью для пользователей macOS является то, что гораздо проще научиться передавать пароль WiFi на Mac и за его пределы, чем в Windows. Это потому, что вы можете найти свои пароли WiFi, удобно расположенные в инструменте Keychain Access.

Чтобы получить пароль WiFi в macOS:

- Запустите Spotlight (Command + Space) и используйте его, чтобы открыть инструмент доступа к связке ключей.

- Введите имя сети Wi-Fi, которой вы хотите поделиться, в строке поиска.

- Дважды щелкните соответствующую запись доступа к связке ключей.

- Установите флажок Показать пароль.

- Введите пароль администратора и подтвердите.

Проверьте шифрование с помощью NetSpot

Мощный расширенный инструмент для нескольких сетей Wi-Fi Опросы, анализ и устранение неполадок.

Как поделиться паролем WiFi — часто задаваемые вопросы

Как я могу поделиться своим WiFi с чужим телефоном?

Это зависит от устройства, с которого вы хотите поделиться паролем. Если у вас есть устройство Android, вы можете сгенерировать QR-код, в то время как устройства iOS могут обмениваться паролями по беспроводной сети с известными устройствами iOS, пытающимися подключиться к той же сети Wi-Fi.

Как я могу поделиться своим паролем WiFi с помощью QR-кода?

Большинство устройств Android автоматически генерируют QR-коды при совместном использовании паролей WiFi, и вы всегда можете сгенерировать их вручную, используя один из множества доступных генераторов QR-кодов.

Есть ли риск поделиться моим паролем WiFi?

Да, если ваш пароль WiFi попадет в чужие руки, злоумышленник может проникнуть в вашу сеть WiFi и украсть конфиденциальные данные.

Есть еще вопросы?

Оставьте заявку или напишите пару слов.

Читать дальше Все о Wi-Fi

Если вы хотите глубже погрузиться в тему Wi-Fi, ознакомьтесь со следующими статьями о безопасности Wi-Fi, лучших приложениях для беспроводных сетей, Wi-Fi в полете и т. д.

Получите NetSpot бесплатно

Обзоры сайтов Wi-Fi, анализ, устранение неполадок работает на MacBook (macOS 10.10+) или любом ноутбуке (Windows 7/8/10/11) со стандартом 802.11a/b/g/ адаптер беспроводной сети n/ac/ax.

Получить NetSpot

- 4,8

- 969 отзывов пользователей

Отправить свой отзыв

Как я могу обезопасить свое интернет-соединение?

Как я могу защитить свое интернет-соединение? | СейфВайс перейти к основному содержанию Искать:Автор Ребекка Эдвардс

Эксперт по безопасности, репортер по безопасности и технологиям

5 апреля 2023 г.

Если вы беспокоитесь о безопасности своей домашней сети Wi-Fi и всех личных данных в ней, вам необходимо убедиться, что доступ к вашей беспроводной сети заблокирован. Сетевая безопасность может показаться пугающей, если вы не технофил, но защитить интернет-соединение проще, чем вы думаете.

Как защитить свое интернет-соединение?

Use strong passwords

Keep everything updated

Rename routers and networks

Turn on encryption

Use a VPN

Use multiple firewalls

Turn off настройка WPS

Изображение: Иван Самков, Pexels

Сразитесь с хакерами с лучшими советами по безопасности в Интернете!

Подпишитесь на нашу бесплатную еженедельную рассылку новостей.

Регистрируясь, вы соглашаетесь с нашими Условиями использования и Политикой конфиденциальности.

Что такое сетевая безопасность?

Безопасность сети предотвращает доступ неавторизованных пользователей и хакеров к вашей сети Wi-Fi и устройствам, которые ее используют. Существует ряд разумных практик, которые помогут вам установить безопасное сетевое соединение и защитить такие устройства, как камеры видеонаблюдения, от хакеров. Плюс несколько дополнений, которые могут повысить уровень вашей безопасности до совершенно секретного.

Сравните лучшие продукты для обеспечения безопасности в Интернете

Данные на дату публикации. Предложения и доступность могут различаться в зависимости от местоположения и могут быть изменены. SafeWise использует платные ссылки Amazon.

*Только первый год. Обычная цена $159,99/год.

**Только первый год. Обычная цена $124,35/год.

Как защитить Wi-Fi: Здравый смысл для каждой домашней сети

Ниже приведены некоторые из самых простых способов получить безопасное подключение к вашей сети Wi-Fi. Эти шаги не требуют каких-либо специальных технических знаний или дополнительных покупок, кроме беспроводного маршрутизатора.

Эти шаги не требуют каких-либо специальных технических знаний или дополнительных покупок, кроме беспроводного маршрутизатора.

1. Используйте надежные пароли

Вероятно, вы слышали о надежных паролях больше, чем когда-либо хотели, но они продолжают появляться, потому что они по-прежнему являются одной из лучших линий защиты от утечек данных и хакеров. Когда дело доходит до установки надежного сетевого пароля, который защитит от злоумышленников в Интернете, воспользуйтесь приведенными ниже рекомендациями.

Лучший менеджер паролей

Dashlane

Простая установка

Генерирует надежные пароли

Работает на нескольких платформах

Посмотреть цены

Прочитать обзор

- Сделайте его длинным — рекомендуется не менее 16 символов.

- Используйте сочетание прописных и строчных букв, цифр и специальных символов.

- Не используйте общие фразы или личную информацию.

- Проверьте надежность вашего пароля. Вы можете использовать менеджер паролей или онлайн-проверку паролей, чтобы узнать, насколько надежен пароль в режиме реального времени.

- Убедитесь, что он уникален — не используйте повторно уже использованный пароль.

- Используйте менеджер паролей. Они помогают вам отслеживать ваши пароли, а некоторые даже генерируют случайные пароли, которые трудно взломать как людям, так и компьютерам.

Исключение подключения других компьютеров к вашему

Помимо использования длинных сложных паролей на сетевых устройствах, таких как маршрутизаторы и повторители, вы можете запретить другим компьютерам подключаться к вашему.

«Вы можете ввести IP-адрес компьютера, к которому вы получаете доступ, и настроить свой маршрутизатор, а также исключить все остальные. Таким образом, даже если кто-то сможет «увидеть» ваш маршрутизатор, он будет автоматически отклонен от подключения к нему. устройство, так как IP-адрес, который пытается войти в систему, специально не разрешен».

устройство, так как IP-адрес, который пытается войти в систему, специально не разрешен».

Пит Канаван, эксперт по ИТ-безопасности и личной безопасности

2. Поддерживайте все в актуальном состоянии

Маршрутизаторы необходимо регулярно обновлять. Производители маршрутизаторов обновляют прошивку на маршрутизаторах всякий раз, когда обнаруживается уязвимость, точно так же, как операционная система на вашем телефоне или ПК. Установите напоминание, чтобы каждый месяц проверять настройки маршрутизатора, чтобы узнать, были ли какие-либо обновления.

Лучшая защита от кражи личных данных

IdentityForce

Доступные планы

Двухфакторная аутентификация

Оповещения о новых аккаунтах

Посмотреть цены

Прочитать отзыв

3. Переименование маршрутизаторов и сетей

Все беспроводные маршрутизаторы поставляются с общим именем пользователя, а многие также включают общий пароль. Когда вы настраиваете маршрутизатор в первый раз, вам нужно будет использовать эту общую информацию администратора, но после ее запуска вам следует изменить обе.

Когда вы настраиваете маршрутизатор в первый раз, вам нужно будет использовать эту общую информацию администратора, но после ее запуска вам следует изменить обе.

Общие имена пользователей и пароли, поставляемые с маршрутизаторами, являются общедоступными, что упрощает работу хакера, особенно если вы не меняете заводские настройки маршрутизатора.

После смены имени пользователя и пароля для беспроводного маршрутизатора вам следует изменить имя домашней сети Wi-Fi. Это называется SSID (идентификатор набора услуг), и это имя, которое люди увидят, если будут сканировать близлежащие сети.

Имена сетей по умолчанию часто включают марку и номер модели маршрутизатора, используемого для создания сети, что дает хакерам ценную информацию о вашей настройке Wi-Fi.

Избегайте предупреждений хакеров (и не позволяйте соседям получить доступ к вашему Wi-Fi), переименовав сеть. Имейте в виду, что любые устройства, подключенные в настоящее время к вашей сети Wi-Fi, будут отключены после изменения имени, включая смартфоны, компьютеры, игровые системы, устройства для умного дома и т. д.

д.

Вам придется обновить и повторно подключить все эти устройства. при переименовании сети.

Предотвратите отслеживание, скрыв имя вашей сети (или SSID)

«Все беспроводные маршрутизаторы имеют настройку, позволяющую скрыть SSID беспроводной сети от трансляции. Если хакер не может его увидеть, он даже не узнает, что он существует , они не попытаются взломать его. Ваши устройства могут к нему подключаться, и вы можете добавлять к нему новые устройства, потому что вы знаете SSID, а они — нет».

Пит Канаван, эксперт по ИТ-безопасности и личной безопасности

Пошаговое руководство по переименованию SSID

Переименовать маршрутизатор очень просто, если вы знаете, как войти на портал администрирования. Этот метод работает с любым маршрутизатором:

1. Найдите информацию о доступе по умолчанию для вашего маршрутизатора

Информацию о доступе по умолчанию для маршрутизатора можно найти на задней панели самого маршрутизатора. Найдите ряд цифр и точек, а также имя пользователя и пароль администратора.

Найдите ряд цифр и точек, а также имя пользователя и пароль администратора.

Поскольку на задней панели роутера есть множество разных номеров, я сфотографировал свой, чтобы уточнить, что вы ищете.

Изображение: SafeWise

2. Введите номера доступа по умолчанию в веб-браузере

Эта серия цифр и точек на самом деле является веб-адресом. Большинство маршрутизаторов используют один и тот же адрес: 192.168.1.1 или 192.168.0.1

Введите этот адрес в любой веб-браузер. Неважно, какой браузер вы используете или используете ли вы мобильное устройство, вам необходимо использовать устройство, которое в данный момент подключено к маршрутизатору.

Если вы вообще не можете получить доступ к Wi-Fi вашего маршрутизатора, позвоните по номеру службы поддержки на вашем маршрутизаторе. Они подтвердят, что вы являетесь авторизованным пользователем, и помогут вам подключиться.

Изображение: SafeWise

3. Войдите на портал администрирования маршрутизатора

При появлении запроса на вход используйте данные для входа администратора по умолчанию. во время настройки. Например, после того, как я несколько раз пытался войти в систему, используя пароль по умолчанию, мне было предложено ответить на ряд вопросов безопасности и дали возможность изменить свой пароль. Так что не все потеряно, если вы не можете войти в систему с первой попытки.

во время настройки. Например, после того, как я несколько раз пытался войти в систему, используя пароль по умолчанию, мне было предложено ответить на ряд вопросов безопасности и дали возможность изменить свой пароль. Так что не все потеряно, если вы не можете войти в систему с первой попытки.

Изображение: SafeWise

4. Перейдите на вкладку «Беспроводная связь». Щелкните это.

Изображение: SafeWise

5. Измените свой SSID, пароль и настройки безопасности

Здесь вы можете изменить SSID и свой сетевой пароль. Обратите внимание, что если у вас двухдиапазонный Wi-Fi, ваши соединения 2,4 ГГц и 5 ГГц имеют разные SSID, пароли и настройки.

Не забудьте нажать «Применить», чтобы сохранить изменения, когда закончите.

Изображение: SafeWise

4. Включите шифрование

В наши дни каждый маршрутизатор на рынке включает шифрование, и это один из самых простых способов защитить ваше интернет-соединение.

- Перейдите в настройки маршрутизатора и найдите параметры безопасности.

- Найдите персональную настройку WPA2 . Если вы этого не видите, выберите WPA Personal (но это может быть признаком того, что ваш маршрутизатор устарел и более уязвим).

- Установите тип шифрования AES .

- Введите пароль или сетевой ключ. Этот пароль отличается от того, который вы использовали для маршрутизатора, и будет использоваться для подключения всех устройств к вашей сети Wi-Fi. Используйте приведенные выше рекомендации по надежному паролю, чтобы создать безопасный пароль.

Шифрование может защитить и вашу домашнюю систему безопасности

Ваша домашняя система безопасности может быть уязвима для хакеров, если вы не зашифруете свою сеть. Убедитесь, что вы не забыли об этом важном шаге, чтобы оставаться в безопасности.

Изображение: Christina Morillo, Pexels

Как защитить Wi-Fi: выход на новый уровень сетевой безопасности

5. Используйте VPN

Лучший VPN

NordVPN

Отличная защита конфиденциальности

Быстрые скорости

Простота использования

Посмотреть цены

Читать обзор

Виртуальная частная сеть (VPN) — один из лучших способов защитить ваше интернет-соединение. Он действует как посредник между вашим подключенным устройством и Интернетом. Он скрывает вашу активность, чтобы никто (даже онлайн-рекламодатели) не мог видеть, что вы делаете в Интернете.

Он действует как посредник между вашим подключенным устройством и Интернетом. Он скрывает вашу активность, чтобы никто (даже онлайн-рекламодатели) не мог видеть, что вы делаете в Интернете.

Вы можете найти бесплатные VPN на основе браузера или подписаться на ежемесячную услугу VPN. Этот инструмент необходим, когда вы находитесь в общедоступной сети, но это также разумный способ добавить дополнительный уровень безопасности к вашей домашней сети Wi-Fi. Узнайте больше о настройке VPN дома.

6. Используйте несколько брандмауэров

Брандмауэры имеют решающее значение для любого плана обеспечения безопасности в Интернете. Брандмауэры работают как барьер между вашей защищенной сетью и неавторизованными пользователями и сетями. Рассмотрите возможность использования брандмауэра в сочетании с другими мерами безопасности, такими как антивирусное программное обеспечение и защита от кражи личных данных.

Лучшее антивирусное программное обеспечение

Bitdefender

Ежедневные обновления

Отличное исполнение

Совместимость с несколькими платформами

Посмотреть цены

Прочитать обзор

7.

Отключите настройку WPS

Отключите настройку WPSWPS или защищенная настройка Wi-Fi — это функция, позволяющая таким устройствам, как телефоны и гаджеты для умного дома, подключаться к вашей сети. Этот параметр удобен, особенно если у вас есть много интеллектуальных устройств для подключения, но он оставляет лазейку для проникновения хакера. Найдите кнопку WPS на маршрутизаторе и выключите ее, если только вы не подключаете свои устройства сеть.

Защита вашего интернет-соединения важна, и это проще, чем думает большинство людей. После блокировки маршрутизатора и домашней сети Wi-Fi узнайте о дополнительных мерах безопасности, таких как антивирусное и антивредоносное программное обеспечение и защита от кражи личных данных.

Статьи по теме SafeWise

- Как защитить свой умный дом от взлома

- Интернет-безопасность: как избежать онлайн-мошенничества

- 10 советов по кибербезопасности для покупок в Интернете

- Безопасен ли общедоступный Wi-Fi?

- Проверка интернет-безопасности AVG

Автор:

Ребекка Эдвардс

Ребекка — ведущий репортер по вопросам безопасности и штатный эксперт SafeWise. com. Она была журналистом и блоггером более 25 лет, последние восемь лет уделяя особое внимание безопасности дома и общества. Каждый месяц Ребекка тратит десятки часов на изучение отчетов о преступлениях и выявление тенденций. Ее опыт в области безопасности востребован в публикациях, журналистах, некоммерческих организациях, подкастах и т. д.

Вы можете найти ее экспертные советы и анализ в таких местах, как TechCrunch, The Washington Post, The Chicago Tribune, The Miami Herald, NPR, HGTV, MSN, Reader’s Digest, Real Simple, а также в постоянно растущей библиотеке радио- и телеклипов.

com. Она была журналистом и блоггером более 25 лет, последние восемь лет уделяя особое внимание безопасности дома и общества. Каждый месяц Ребекка тратит десятки часов на изучение отчетов о преступлениях и выявление тенденций. Ее опыт в области безопасности востребован в публикациях, журналистах, некоммерческих организациях, подкастах и т. д.

Вы можете найти ее экспертные советы и анализ в таких местах, как TechCrunch, The Washington Post, The Chicago Tribune, The Miami Herald, NPR, HGTV, MSN, Reader’s Digest, Real Simple, а также в постоянно растущей библиотеке радио- и телеклипов.

Подробнее

Последние статьи

10.04.2023

Abode против SimpliSafe

SimpliSafe побеждает Abode, но это не было полной победой. Подробнее о ключе…

10.04.2023

Лучшие беспроводные системы безопасности

Беспроводные домашние системы безопасности популярны как никогда.

Обратите внимание, что в вашем телефоне это приложение может называться «Умный Дом».

Обратите внимание, что в вашем телефоне это приложение может называться «Умный Дом». Убедитесь, что имя сети Wi-Fi не содержит пробелов и специальных символов. Чтобы изменить его, перейдите в раздел Настройки → Основные → Об этом устройстве → Имя.

Убедитесь, что имя сети Wi-Fi не содержит пробелов и специальных символов. Чтобы изменить его, перейдите в раздел Настройки → Основные → Об этом устройстве → Имя.

Инструкции по настройкам можно найти на сайте производителя роутера (например, ASUS, TP-Link, D-link, ZyXEL).

Инструкции по настройкам можно найти на сайте производителя роутера (например, ASUS, TP-Link, D-link, ZyXEL).

88.8.8

88.8.8

Ваш комментарий будет первым