Как ограничить доступ к папке — Справка Dropbox

При создании папки внутри папки рабочей группы в нее автоматически добавляются те же участники, что и в родительской папке. Однако если вы хотите, чтобы доступ к новой папке был не у всех пользователей, вы можете его ограничить.

Обратите внимание:

- Доступ к папкам можно ограничить, только если они расположены в папке рабочей группы.

- Нельзя создать общую ссылку на папку с ограниченным доступом.

- Эта функция доступна только для рабочих групп Dropbox Business.

На сайте dropbox.com

- Войдите в свой аккаунт на сайте dropbox.com.

- Наведите курсор на общую папку и нажмите на значок предоставления доступа (прямоугольник со стрелкой вверх).

- Нажмите Доступ есть у [x] пользователей.

- Нажмите раскрывающееся меню рядом с участником или группой, которые вы хотите удалить.

- Нажмите Удалить.

В программе Dropbox для компьютера

- Откройте папку Dropbox в Проводнике (Windows) или в программе Finder (Mac).

- Нажмите на общую папку правой кнопкой мыши или левой кнопкой мыши, удерживая кнопку Ctrl.

- Нажмите Поделиться….

- Нажмите раскрывающееся меню рядом с участником или группой, которые вы хотите удалить.

- Нажмите Удалить.

В мобильном приложении Dropbox

- Откройте мобильное приложение Dropbox.

- Нажмите на «⁝» (вертикальное многоточие на Android) или «…» (многоточие на iPhone или iPad) рядом с папкой, доступа к которой необходимо ограничить.

- Нажмите Поделиться.

- Нажмите Настройки папки.

- Нажмите на область под надписью [x] участников.

- Нажмите имя участника или группы, которые вы хотите удалить.

- Нажмите Отменить доступ.

Через консоль администрирования

У администратора есть доступ ко всем папкам рабочей группы через консоль администрирования, даже если он не является участником какой-либо из этих папок.

- На сайте dropbox.com войдите в аккаунт администратора.

- Откройте Консоль администрирования.

- Нажмите Контент.

- Перейдите к папке, доступ к которой нужно ограничить.

- Наведите курсор на название папки, а затем нажмите на кнопку Управление.

- Нажмите раскрывающееся меню рядом с участником или группой, которые вы хотите удалить.

- Нажмите Удалить.

Если вы ограничите доступ к папке, то у новых участников, добавленных в ее родительскую папку, не будет доступа к этой вложенной папке. Участники, у которых нет доступа, увидят название соответствующей папки со значком минуса, но открыть эту папку не смогут.

Обратите внимание: невозможно полностью скрыть папку от участников, не имеющих к ней доступа.

Как ограничить доступ к моей странице человеку в Инстаграме

Ограничение доступа — сравнительно новая функция в Инстаграме. Это «мягкая» альтернатива блокировке, удобная и эффективная во многих случаях.

Это «мягкая» альтернатива блокировке, удобная и эффективная во многих случаях.

Суть ограничения доступа

Пусть человек комментирует и дальше — его комментарии будет видеть только он сам. Но ему мы об этом не скажем. Он будет тратить свою энергию бесполезно. Сообщения в личку от него тоже не побеспокоят тебя.

Как ограничить доступ

Можно сделать это и с телефона через приложение Инстаграм, и с компьютера на сайте Инстаграма (в обычном браузере).

- Зайди в профиль человека, которого надо ограничить.

- Вызови меню кнопкой ⋮ (три точки).

- Нажми Ограничить доступ.

- Прочитай предупреждение и нажми Ограничить доступ для аккаунта.

Инстаграм: ограничиваем человеку доступ, но не блокируем

Как работает ограничение доступа?

- Для человека, которого ты ограничиваешь, ничего не меняется явным образом.

- Ему не приходит никакого уведомления типа «вас заблокировали» или «вам ограничили доступ».

- Он может комментировать твои посты, как и раньше, но видеть его комментарии никто не будет, кроме его самого. То есть он может годами что-то писать, думая, что все видят его изящные выражения на твоей странице, но в реальности этого никто не заметит. Очень удобно и практично.

- Функция полезна не только для защиты от недоброжелателей, но и для сведения к нулю видимой активности тех пользователей, которых ты не хочешь блокировать, чтобы не обидеть их и не обострить отношения.

- Ты будешь видеть, что появился какой-то комментарий, но его текст не будет показан. Можешь просто игнорировать это. Чтобы прочитать, нужно нажать Показать комментарий. А чтобы комментарий появился и его видели другие люди — дополнительно нажать Одобрить.

- Уведомления о комментариях от этого человека тебе не будут приходить.

- Сообщения в личку от него будут скрыты (они будут попадать в раздел Запросы → Скрытые запросы).

- Он не будет видеть, в онлайне ты или нет, а также прочитал ты его сообщения или нет.

- Даже если ты снимешь ограничение доступа для этого человека, ранее скрытые комментарии останутся скрытыми.

Как снять ограничение доступа и разблокировать человека?

- Зайди в его профиль (найди по имени, нику).

- Вызови меню кнопкой ⋮ (три точки).

- Нажми Не ограничивать доступ.

Как ограничить доступ сразу всем, кто не подписан на меня, или новым подписчикам?

Если ты подвергся преследованию, травле в Инстаграме, на твою страницу прибежали много нежелательных комментаторов, можно временно ограничить комментарии сразу от целых групп пользователей.

- Открой свой профиль (в приложении — крайняя правая кнопка внизу).

- ≡ (меню) → ⚙ Настройки.

- Конфиденциальность → Ограничения → Продолжить.

- Опции Аккаунты, которые не подписаны на вас и Недавние подписчики будут сразу включены.

- Выбранный срок — 1 неделя, можешь изменить его (до месяца).

Потом можно продлить.

Потом можно продлить. - Нажми Включить.

Как узнать, что человек ограничил мне доступ?

- Оставь комментарий под его постом.

- Сразу же отправь ссылку на этот пост другу.

- Спроси, есть ли там твой комментарий.

- Если он не видит твоего комментария, то с большой вероятностью человек ограничил тебе доступ.

Еще один косвенный признак — ты никогда не видишь, в онлайне этот человек или нет, а твои сообщения ему в директ (личку) остаются непрочитанными, хотя при этом он активен в Инстаграме.

* Соцсети Инстаграм и Фейсбук принадлежат компании Мета, которая признана в России экстремистской организацией, а ее деятельность запрещена.

Смотри также

- Оскорбили в Инстаграме. Что делать?

- Можно ли посмотреть закрытый профиль в Инстаграме? Как это сделать?

- Как защитить аккаунт в Инстаграме от взлома

- Как заблокировать человека ВКонтакте

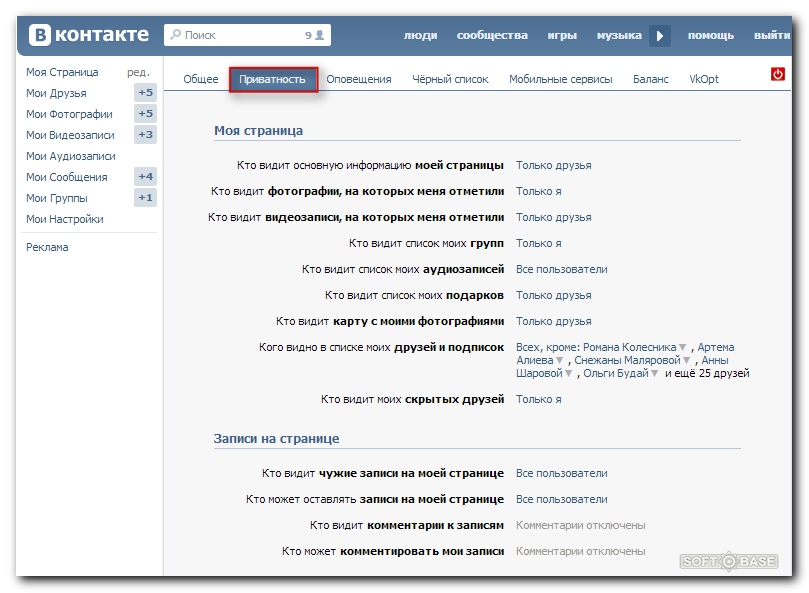

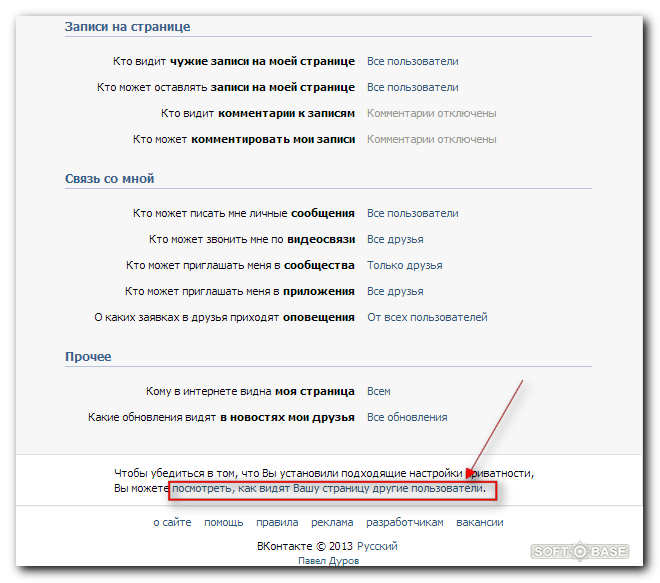

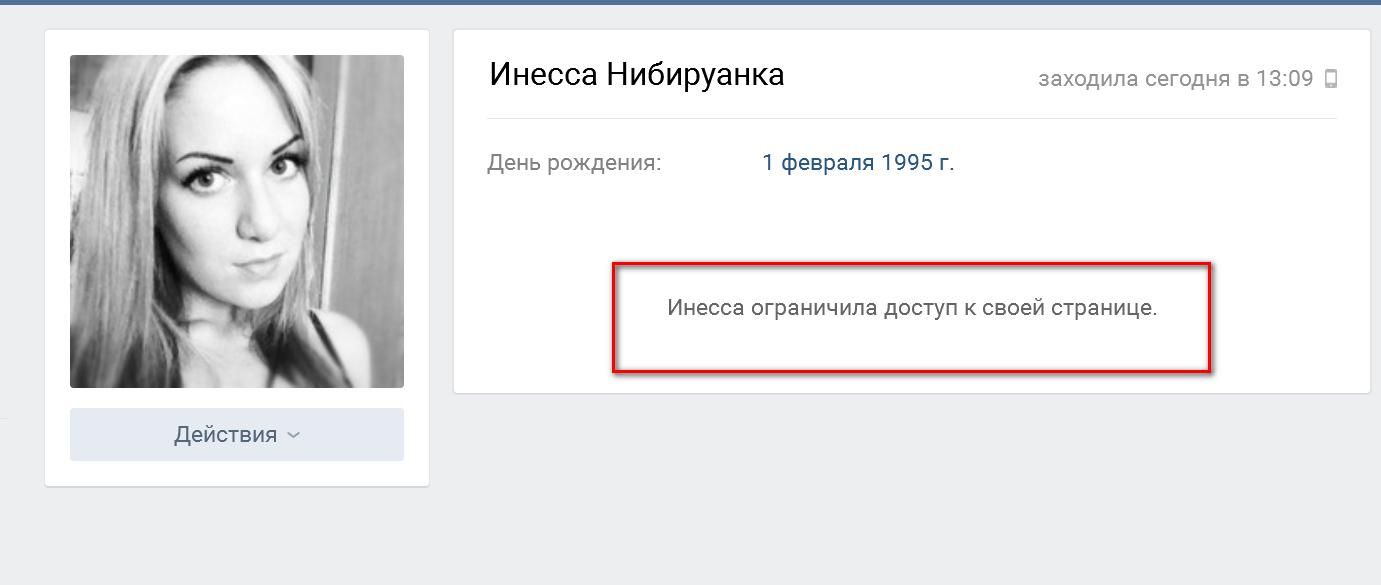

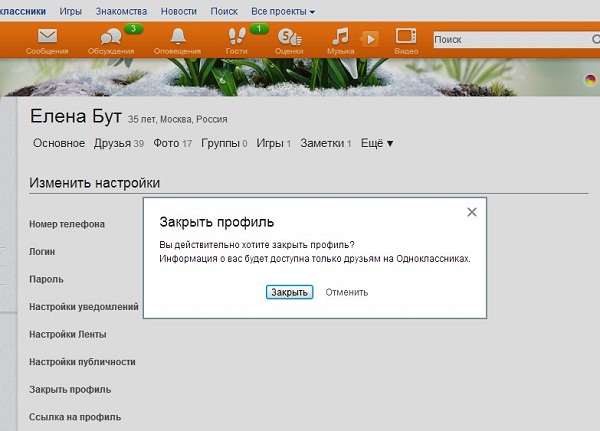

- Закрытый профиль ВК. Как закрыть, открыть профиль.

- Как скрыть информацию на своей странице ВКонтакте: фото, видео, музыку, стену, друзей, группы

В начало: Как ограничить доступ к моей странице человеку в Инстаграме

Вход.ру

Ограничить доступ только определенным пользователям или устройствам (Windows)

Редактировать

Твиттер LinkedIn Фейсбук Электронная почта

Изоляция домена (как описано в предыдущей цели Ограничить доступ только доверенными устройствами) не позволяет устройствам, являющимся членами изолированного домена, принимать сетевой трафик от ненадежных устройств. Однако на некоторых устройствах в сети могут храниться конфиденциальные данные, которые должны быть дополнительно ограничены только теми пользователями и компьютерами, доступ к которым необходим для бизнеса.

Брандмауэр Защитника Windows в режиме повышенной безопасности позволяет ограничить доступ к устройствам и пользователям, которые являются членами доменных групп, которым разрешен доступ к этому устройству. Эти группы называются группами доступа к сети (NAG) . Когда устройство аутентифицируется на сервере, сервер проверяет членство в группе учетной записи компьютера и учетной записи пользователя и предоставляет доступ, только если членство в NAG подтверждено. Добавление этой проверки создает виртуальную «безопасную зону» внутри зоны изоляции домена. У вас может быть несколько устройств в одной безопасной зоне, и вполне вероятно, что вы создадите отдельную зону для каждого набора серверов, которые имеют определенные потребности в доступе к безопасности. Устройства, которые являются частью этой зоны изоляции сервера, часто также являются частью зоны шифрования (см. Требование шифрования при доступе к конфиденциальным сетевым ресурсам).

Эти группы называются группами доступа к сети (NAG) . Когда устройство аутентифицируется на сервере, сервер проверяет членство в группе учетной записи компьютера и учетной записи пользователя и предоставляет доступ, только если членство в NAG подтверждено. Добавление этой проверки создает виртуальную «безопасную зону» внутри зоны изоляции домена. У вас может быть несколько устройств в одной безопасной зоне, и вполне вероятно, что вы создадите отдельную зону для каждого набора серверов, которые имеют определенные потребности в доступе к безопасности. Устройства, которые являются частью этой зоны изоляции сервера, часто также являются частью зоны шифрования (см. Требование шифрования при доступе к конфиденциальным сетевым ресурсам).

Предоставление доступа только тем пользователям и устройствам, которые необходимы для бизнеса, может помочь вам соблюдать нормативные и законодательные требования, такие как те, которые содержатся в Федеральном законе об управлении информационной безопасностью 2002 г. (FISMA), Законе Сарбейнса-Оксли 2002 г., Закон о переносимости и подотчетности медицинского страхования от 1996 г. (HIPAA) и другие правительственные и отраслевые нормативные акты.

(FISMA), Законе Сарбейнса-Оксли 2002 г., Закон о переносимости и подотчетности медицинского страхования от 1996 г. (HIPAA) и другие правительственные и отраслевые нормативные акты.

Вы можете ограничить доступ, указав учетные данные компьютера или пользователя.

На следующем рисунке показан изолированный сервер и примеры устройств, которые могут и не могут взаимодействовать с ним. Устройства, находящиеся за пределами корпоративной сети Woodgrove, или компьютеры, находящиеся в изолированном домене, но не входящие в требуемый NAG, не могут обмениваться данными с изолированным сервером.

Эта цель, соответствующая проектированию политики изоляции серверов, обеспечивает следующие функции:

Изолированные серверы принимают нежелательный входящий сетевой трафик только от устройств или пользователей, являющихся членами NAG.

Изолированные серверы могут быть реализованы как часть изолированного домена и рассматриваться как другая зона.

Члены группы зоны получают объект групповой политики с правилами, требующими проверки подлинности и указывающими, что разрешен только сетевой трафик, прошедший проверку подлинности как исходящий от члена группы NAG.

Члены группы зоны получают объект групповой политики с правилами, требующими проверки подлинности и указывающими, что разрешен только сетевой трафик, прошедший проверку подлинности как исходящий от члена группы NAG.Изоляцию сервера также можно настроить независимо от изолированного домена. Для этого настройте только те устройства, которые должны обмениваться данными с изолированным сервером, с правилами безопасности подключения для реализации аутентификации и проверки членства в NAG.

Зона изоляции сервера может быть одновременно настроена как зона шифрования. Для этого настройте GPO с правилами, которые принудительно используют шифрование в дополнение к требованию проверки подлинности и ограничению доступа для членов NAG. Дополнительные сведения см. в разделе Требовать шифрование при доступе к конфиденциальным сетевым ресурсам.

Для этой цели развертывания требуются следующие компоненты:

- Active Directory : Active Directory поддерживает централизованное управление правилами безопасности подключения путем настройки правил в одном или нескольких объектах групповой политики, которые могут автоматически применяться ко всем соответствующим устройствам в домене.

.

.

Далее: Сопоставление целей развертывания с брандмауэром Защитника Windows с расширенным дизайном безопасности

Просмотреть все отзывы о странице

Ограничение доступа

Защитите свои страницы паролем или ограничьте доступ по IP-адресам или доменам.

Ограничение доступа на уровне каталога; вы не можете ограничить доступ к одному файлу (за исключением помещения файла в каталог и ограничения доступа к каталогу). Для этого войдите (используя ssh-клиент) на сервер unix.ucsc.edu. Эта документация предполагает базовое понимание файловой структуры UNIX и выполнения команд.

Вы можете ограничить доступ к своим веб-страницам по домену, комбинации имени и пароля или по обоим параметрам. В любом случае вы создаете файл с именем .htaccess в каталоге, который хотите защитить. Ниже приведены инструкции о том, что поместить в этот файл.

Ограничение по IP-доменам

Это относится ко всем веб-серверам, на которых запущен apache, управляемый ITS. Сюда входят все подразделения на сайте www2 и лица, использующие службу people.ucsc.edu

Сюда входят все подразделения на сайте www2 и лица, использующие службу people.ucsc.edu

- . Создайте файл с именем .htaccess в каталоге, который вы хотите защитить. Не забывайте точку в начале имени. Например, чтобы защитить свой домашний каталог и весь веб-сайт, используйте следующие команды:

% cd public_html

% изменить .htaccess - Вставьте следующие строки в файл .htaccess, чтобы ограничить каталог сетью UCSC:

запретить заказ, разрешить

запретить от всех

разрешить от ucsc.edu

Запишите файл и попытайтесь получить к нему доступ с машины, не расположенной в сети UCSC.

Ограничение по паролю

Существуют некоторые тонкие вариации, которые зависят от используемого веб-сервера. Пожалуйста, следуйте соответствующему разделу:

www2 | человек

Инструкция для агрегатов на www2

- Для создания защищенной паролем директории необходимо знать 4 пункта:

- Расположение файла .

htpasswd: Файл с именем .htpasswd будет создан командой, которую вы запустите на шаге 4. Однако вам необходимо знать его местоположение или полный путь до его создания. Рекомендуемое расположение файла .htpasswd — /afs/cats.ucsc.edu/www/unit/prod/private, где unit — это краткое имя вашего устройства, поэтому расположение файла .htpasswd будет следующим:

htpasswd: Файл с именем .htpasswd будет создан командой, которую вы запустите на шаге 4. Однако вам необходимо знать его местоположение или полный путь до его создания. Рекомендуемое расположение файла .htpasswd — /afs/cats.ucsc.edu/www/unit/prod/private, где unit — это краткое имя вашего устройства, поэтому расположение файла .htpasswd будет следующим:

/afs/cats.ucsc.edu/www/unit/prod/private/.htpasswd

Это место, которое мы будем использовать в приведенных ниже примерах. - Подсказка: Пользователи увидят всплывающее окно при первой попытке доступа к вашим защищенным страницам. Всплывающее окно содержит предложение «Введите пароль для подсказки» (точный текст зависит от браузера). Вам нужно разработать разумную подсказку. Примерами могут быть «Разработка», «Только для персонала» или «Проект XYZ». Если вы хотите поставить пробелы в подсказке, убедитесь, что вы сохранили кавычки (см. ниже).

- Пользователь: Публичная часть пары логин/пароль.

Этот пользователь не имеет ничего общего с вашим существующим CruzID и не должен совпадать с каким-либо существующим CruzID.

Этот пользователь не имеет ничего общего с вашим существующим CruzID и не должен совпадать с каким-либо существующим CruzID. - Пароль: Секретное слово, которое будет паролем. Этот пароль должен отличаться от любого другого пароля, который вы можете использовать, и он не должен совпадать с каким-либо паролем CruzID, который вы или кто-либо другой можете использовать.

Вы поделитесь этим пользователем/паролем с другими пользователями, которым разрешен доступ к вашему ограниченному каталогу.

- Расположение файла .

- Создайте файл с именем .htaccess в веб-каталоге, который вы хотите защитить. Не забывайте точку в начале имени. Например, если вы хотите защитить каталог с именем staffonly в вашем каталоге public_html, вы должны выполнить следующие команды:

% cd /afs/cats.ucsc.edu/www/unit/prod/public_html/staffonly

% edit .htaccess - Введите следующие строки в файл .htaccess. Измените подсказку, единицу измерения и пользователя с помощью элементов, которые вы настроили на шаге № 1 9.

0006 AuthName «Prompt»

0006 AuthName «Prompt»

AuthType Basic

AuthUserFile /afs/cats.ucsc.edu/www/unit/prod/private/.htpasswd

90 006 Записать файл и выйдите из текстового редактора.

require user Пользователь

- Наконец, вы создадите файл .htpasswd, содержащий имя пользователя и зашифрованный пароль. Перед запуском команды htpasswd обратите внимание на следующее:

* Именно с помощью этой команды вы присваиваете имя файлу .htpasswd. Вы можете иметь более одного пользователя/пароля в одном файле .htpasswd, защищающем один или несколько каталогов. Если вы создаете более одного .htpasswd, либо разместите их в разных каталогах, либо дайте им разные имена.

* Используйте флаг -c, чтобы создать новый файл .htpasswd. Если файл уже существует и вы хотите добавить новых пользователей и/или изменить существующие пароли, не используйте этот флаг.

* Вы можете запустить команду htpasswd из любого каталога, если укажете полный путь к файлу . htpasswd.

htpasswd.

Теперь вы готовы запустить команду, которая создаст файл .htpasswd. Команда создает файл .htpasswd в папке, указанной на шаге 1.% cd /afs/cats.ucsc.edu/www/unit/prod/private

% htpasswd -c .htpasswd Пользовательhtpasswd отвечает двойным запросом пароля. Пароль не отображается, пока вы его вводите. htpasswd шифрует пароль и добавляет зашифрованный пароль в файл .htpasswd. После запуска htpasswd вы можете просмотреть файл .htpasswd с помощью more или текстового редактора; однако мы не рекомендуем его менять.

- Ограничение разрешений на доступ к AFS: первые четыре шага защищают ваши файлы от вторжения через Интернет, но вам необходимо дополнительно защитить свои файлы от тех, кто имеет доступ к клиентам AFS, таким как компьютеры с разделением времени ITS unix. Файлы на www2 защищены разрешениями AFS, и вам необходимо защитить каталог, содержащий ваши страницы с ограниченным доступом, чтобы они были доступны только веб-серверу.

В противном случае любой, у кого есть клиент AFS, сможет получить доступ к вашим защищенным страницам через ssh. Тип:

В противном случае любой, у кого есть клиент AFS, сможет получить доступ к вашим защищенным страницам через ssh. Тип:% cd /afs/cats.ucsc.edu/www/unit/prod/public_html/staffonly

% fs sa . wwwadmin read

% fs sa . system:anyuser none

% fs sa . system:authuser noneВы также можете проверить, какие другие разрешения вы могли предоставить в этом каталоге (и удалить их, если необходимо), с помощью:

% fs la .

- Предоставить разрешение на доступ к AFS: вам необходимо предоставить веб-серверу разрешение на чтение каталога, содержащего ваш файл .htpasswd, и отключить его для всех остальных:

% cd /afs/cats.ucsc.edu/www/unit/prod/private

% fs sa . wwwadmin read

% fs sa . system:anyuser none

% fs sa . система: авторизация нет

Инструкция для физических лиц по людям

- Для создания защищенного паролем каталога необходимо знать 4 пункта:

- Расположение файла .

htpasswd: Файл с именем .htpasswd создается командой, которую вы запускаете на шаге 4. Однако вам необходимо знать его местоположение или полный путь до его создания. Рекомендуемое расположение файла .htpasswd — частный каталог в вашем домашнем каталоге; он не должен находиться ни непосредственно в вашем домашнем каталоге, ни в вашем каталоге public_html.

htpasswd: Файл с именем .htpasswd создается командой, которую вы запускаете на шаге 4. Однако вам необходимо знать его местоположение или полный путь до его создания. Рекомендуемое расположение файла .htpasswd — частный каталог в вашем домашнем каталоге; он не должен находиться ни непосредственно в вашем домашнем каталоге, ни в вашем каталоге public_html.Узнайте расположение вашего домашнего каталога с помощью команды:

% pwd

Это будет выглядеть примерно так:

/afs/cats.ucsc.edu/users/x/mycruzid

где x — произвольная буква а mycruzid — это ваш CruzID; поэтому рекомендуемое расположение файла .htpasswd:

/afs/cats.ucsc.edu/users/x/mycruzid/private/.htpasswd - Подсказка: пользователи увидят всплывающее окно при первой попытке доступа к вашим защищенным страницам. Всплывающее окно содержит предложение «Введите пароль для подсказки» (точный текст зависит от браузера). Вам нужно разработать разумную подсказку. Примерами могут быть «Мой классный проект» или «Мои фотографии».

Если вы хотите поставить пробелы в подсказке, убедитесь, что вы сохранили кавычки. (См. ниже).

Если вы хотите поставить пробелы в подсказке, убедитесь, что вы сохранили кавычки. (См. ниже). - Пользователь: общедоступная часть пары логин/пароль. Этот пользователь не имеет ничего общего с вашим существующим CruzID и не должен совпадать с каким-либо существующим CruzID.

- Пароль: Секретное слово, которое будет паролем. Этот пароль должен отличаться от любого другого пароля, который вы можете использовать, и он не должен совпадать с каким-либо паролем CruzID, который вы или кто-либо другой можете использовать.

Вы поделитесь этим пользователем/паролем с другими пользователями, которым разрешен доступ к вашему ограниченному каталогу.

- Расположение файла .

- Создайте файл с именем .htaccess в веб-каталоге, который вы хотите защитить. Не забывайте точку в начале имени. Например, если вы хотите защитить каталог с именем myphotos в вашем каталоге public_html, вы должны выполнить следующие команды:

% cd ~/public_html/myphotos

% edit .htaccess - Введите следующие строки в файл .

htaccess. Измените приглашение, настройте расположение вашего домашнего каталога и пользователя с помощью элементов, которые вы настроили на шаге № 1 9.0006 AuthName «Prompt»

htaccess. Измените приглашение, настройте расположение вашего домашнего каталога и пользователя с помощью элементов, которые вы настроили на шаге № 1 9.0006 AuthName «Prompt»

AuthType Basic

AuthUserFile /afs/cats.ucsc.edu/users/x/mycruzid/private/.htpasswd

require user User

Записать файл и выйдите из текстового редактора.

- Наконец, вы создадите файл .htpasswd, содержащий имя пользователя и зашифрованный пароль. Перед запуском команды htpasswd обратите внимание на следующее:

* Именно с помощью этой команды вы присваиваете имя файлу .htpasswd. Вы можете иметь более одного пользователя/пароля в одном файле .htpasswd, защищающем один или несколько каталогов. Если вы создаете более одного .htpasswd, либо разместите их в разных каталогах, либо дайте им разные имена.

* Используйте флаг -c для создания нового файла .htpasswd. Если файл уже существует и вы хотите добавить новых пользователей и/или изменить существующие пароли, не используйте этот флаг.

* Вы можете запустить команду htpasswd из любого каталога, если укажете полный путь к файлу .htpasswd.

Теперь вы готовы запустить команду, которая создаст файл .htpasswd. Команда создает файл .htpasswd в папке, указанной на шаге 1.

% cd ~mycruzid/private

% htpasswd -c .htpasswd Пользовательhtpasswd отвечает двойным запросом пароля. Пароль не отображается, пока вы его вводите. htpasswd шифрует пароль и добавляет зашифрованный пароль в файл .htpasswd. После запуска htpasswd вы можете просмотреть файл .htpasswd с помощью more или текстового редактора; однако мы не рекомендуем его менять.

- Ограничение разрешений на доступ к AFS: первые четыре шага защищают ваши файлы от вторжения через Интернет, но вам необходимо дополнительно защитить свои файлы от тех, кто имеет доступ к клиентам AFS, таким как компьютеры с разделением времени ITS unix. Файлы на людях защищены разрешениями AFS, и вам необходимо защитить каталог, содержащий ваши страницы с ограниченным доступом, чтобы они были доступны только веб-серверу.

В противном случае любой, у кого есть клиент AFS, сможет получить доступ к вашим защищенным страницам через ssh. Тип:

В противном случае любой, у кого есть клиент AFS, сможет получить доступ к вашим защищенным страницам через ssh. Тип:% cd ~mycruzid/public_html/myphotos

% fs sa . www3prod читать

% fs sa . система: любой пользователь нет

% fs sa . system:authuser noneВы также можете проверить, какие другие разрешения вы могли предоставить в этом каталоге (и удалить их, если необходимо), с помощью:

% fs la .

- Предоставить разрешение на доступ к AFS: вам необходимо предоставить веб-серверу разрешение на чтение каталога, содержащего ваш файл .htpasswd, и отключить его для всех остальных:

% cd ~mycruzid/private

% полной шкалы уд.в. www3prod читать

% fs sa . система: любой пользователь нет

% fs sa . система: авторизация нет

Инструкция для модулей на wcms

- Для создания защищенной паролем директории необходимо знать 4 пункта:

- Местоположение файла .htpasswd: В WCMS местоположение .

htpasswd всегда — /opt/app/home/wcmsuser/publish/unit/private, где unit — это краткое имя вашего устройства, поэтому местоположение .htpasswd будет:

htpasswd всегда — /opt/app/home/wcmsuser/publish/unit/private, где unit — это краткое имя вашего устройства, поэтому местоположение .htpasswd будет:/opt/app/home/wcmsuser/publish/unit/private/.htpasswd

Это место, которое мы используем в приведенных ниже примерах.

- Подсказка: пользователи увидят всплывающее окно при первой попытке доступа к вашим защищенным страницам. Всплывающее окно содержит предложение «Введите пароль для подсказки» (точный текст зависит от браузера). Вам нужно разработать разумную подсказку. Примерами могут быть «Разработка», «Только для персонала» или «Проект XYZ». Если вы хотите поставить пробелы в подсказке, убедитесь, что вы сохранили кавычки (см. ниже).

- Пользователь: общедоступная часть пары логин/пароль. Этот пользователь не имеет ничего общего с вашим существующим CruzID и не должен совпадать с каким-либо существующим CruzID.

- Пароль: Секретное слово, которое будет паролем. Этот пароль должен отличаться от любого другого пароля, который вы можете использовать, и он не должен совпадать с каким-либо паролем CruzID, который вы или кто-либо другой можете использовать.

Вы поделитесь этим пользователем/паролем с другими пользователями, которым разрешен доступ к вашему ограниченному каталогу.

- Местоположение файла .htpasswd: В WCMS местоположение .

- Создайте файл с именем .htaccess в веб-каталоге, который вы хотите защитить каскадно (т. е. войдите на http://wcms.ucsc.edu/). Не забывайте точку в начале имени. Например, для защиты каталога staffonly:

- Введите следующие строки в файл .htaccess. Измените приглашение, единицу измерения и пользователя с помощью элементов, которые вы настроили на шаге № 1.

AuthName » Подсказка »

AuthType Basic

AuthUserFile /opt/app/home/wcmsuser/publish/ unit /private/.htpasswd

require user User

- В настоящее время отправьте запрос ITR в Центр поддержки, чтобы создать файл .htpasswd. Нам нужно знать:

- Имя устройства.

- Имя пользователя.

- Пароль, который вы планируете использовать (но не храните пароль в самой заявке, техник свяжется с вами, когда он понадобится).

Потом можно продлить.

Потом можно продлить.

Члены группы зоны получают объект групповой политики с правилами, требующими проверки подлинности и указывающими, что разрешен только сетевой трафик, прошедший проверку подлинности как исходящий от члена группы NAG.

Члены группы зоны получают объект групповой политики с правилами, требующими проверки подлинности и указывающими, что разрешен только сетевой трафик, прошедший проверку подлинности как исходящий от члена группы NAG. .

. htpasswd: Файл с именем .htpasswd будет создан командой, которую вы запустите на шаге 4. Однако вам необходимо знать его местоположение или полный путь до его создания. Рекомендуемое расположение файла .htpasswd — /afs/cats.ucsc.edu/www/unit/prod/private, где unit — это краткое имя вашего устройства, поэтому расположение файла .htpasswd будет следующим:

htpasswd: Файл с именем .htpasswd будет создан командой, которую вы запустите на шаге 4. Однако вам необходимо знать его местоположение или полный путь до его создания. Рекомендуемое расположение файла .htpasswd — /afs/cats.ucsc.edu/www/unit/prod/private, где unit — это краткое имя вашего устройства, поэтому расположение файла .htpasswd будет следующим:  Этот пользователь не имеет ничего общего с вашим существующим CruzID и не должен совпадать с каким-либо существующим CruzID.

Этот пользователь не имеет ничего общего с вашим существующим CruzID и не должен совпадать с каким-либо существующим CruzID. 0006 AuthName «Prompt»

0006 AuthName «Prompt»  htpasswd.

htpasswd.  В противном случае любой, у кого есть клиент AFS, сможет получить доступ к вашим защищенным страницам через ssh. Тип:

В противном случае любой, у кого есть клиент AFS, сможет получить доступ к вашим защищенным страницам через ssh. Тип: htpasswd: Файл с именем .htpasswd создается командой, которую вы запускаете на шаге 4. Однако вам необходимо знать его местоположение или полный путь до его создания. Рекомендуемое расположение файла .htpasswd — частный каталог в вашем домашнем каталоге; он не должен находиться ни непосредственно в вашем домашнем каталоге, ни в вашем каталоге public_html.

htpasswd: Файл с именем .htpasswd создается командой, которую вы запускаете на шаге 4. Однако вам необходимо знать его местоположение или полный путь до его создания. Рекомендуемое расположение файла .htpasswd — частный каталог в вашем домашнем каталоге; он не должен находиться ни непосредственно в вашем домашнем каталоге, ни в вашем каталоге public_html. Если вы хотите поставить пробелы в подсказке, убедитесь, что вы сохранили кавычки. (См. ниже).

Если вы хотите поставить пробелы в подсказке, убедитесь, что вы сохранили кавычки. (См. ниже). htaccess. Измените приглашение, настройте расположение вашего домашнего каталога и пользователя с помощью элементов, которые вы настроили на шаге № 1 9.0006 AuthName «Prompt»

htaccess. Измените приглашение, настройте расположение вашего домашнего каталога и пользователя с помощью элементов, которые вы настроили на шаге № 1 9.0006 AuthName «Prompt»

В противном случае любой, у кого есть клиент AFS, сможет получить доступ к вашим защищенным страницам через ssh. Тип:

В противном случае любой, у кого есть клиент AFS, сможет получить доступ к вашим защищенным страницам через ssh. Тип: htpasswd всегда — /opt/app/home/wcmsuser/publish/unit/private, где unit — это краткое имя вашего устройства, поэтому местоположение .htpasswd будет:

htpasswd всегда — /opt/app/home/wcmsuser/publish/unit/private, где unit — это краткое имя вашего устройства, поэтому местоположение .htpasswd будет:

Ваш комментарий будет первым