Многие бесплатные или условно-бесплатные программы перестают отображать рекламу после их регистрации или приобретения. Однако в некоторых программах используются сторонние Adware-утилиты. Иногда такие утилиты остаются установленными на компьютере пользователя и после регистрации или приобретения программы. В некоторых случаях удаление Adware-компонента может привести к нарушению функционирования программы.

Adware — это программы, которые предназначены для показа рекламы на вашем компьютере, перенаправления запросов поиска на рекламные веб-сайты и сбора маркетинговой информации о вас (например, какого рода сайты вы посещаете), чтобы реклама соответствовала вашим интересам.

Adware-программы, которые собирают данные с вашего согласия, не следует путать с троянскими программами-шпионами, которые собирают информацию без вашего разрешения и ведома. Если Adware-программа не уведомляет о сборе информации, она считается вредоносной, например, вредоносная программа троянец-шпион (Trojan-Spy).

According to Kaspersky Lab report, almost one in five users use online dating apps (19%). Of course, attackers do not miss the opportunity to monetize this interest. Banking Trojans use the popular Tinder and Badoo brands.Popular dating apps used worldwide, such as Tinder and Badoo, often become bait used to spread mobile malware or retrieve personal data to later bombard the users with unwanted ads or even spend their money on expensive paid subscriptions”, — explained Kaspersky Lab specialists.

The company’s researchers found that mobile networks often use the names of popular dating services.

A total of 1963 malicious files were detected for mobile devices. In 1262 of them the name Tinder was used, and in 263 – Badoo.

Popular dating apps used worldwide, such as Tinder and Badoo, often become bait used to spread mobile malware or retrieve personal data to later bombard the users with unwanted ads or even spend their money on expensive paid subscriptions”, — explained Kaspersky Lab specialists.

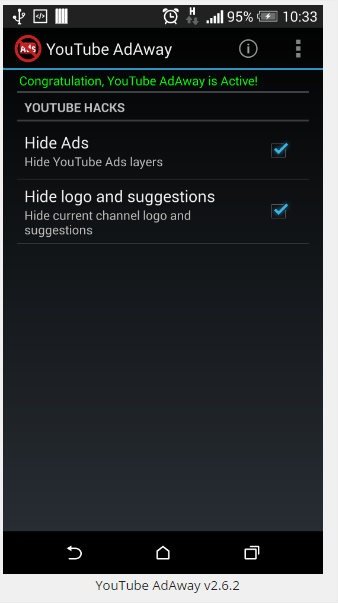

So, one of the applications, which at first glance looks like Tinder, is actually a banking trojan that constantly requires the user to provide extended rights to the Google Accessibility Service, a service designed to facilitate the use of applications by people with disabilities. After obtaining these rights, the malware independently issues all the permissions necessary to steal money.

Another application after installation is fixed in a system called Settings, at startup it displays a fake error message and hides from the list of applications in order to return after some time to display intrusive advertising.

Тop 10 detections by the number of attacked users (by Kaspersky):

- HEUR:Trojan.AndroidOS.Hiddapp.ch

- HEUR:Trojan.AndroidOS.Boogr.gsh

- UDS:DangerousObject.Multi.Generic

- not-a-virus:HEUR:AdWare.AndroidOS.MobiDash.z

- not-a-virus:HEUR:AdWare.AndroidOS.Mobidash.ai

- not-a-virus:HEUR:RiskTool.

AndroidOS.Frime.a

AndroidOS.Frime.a - HEUR:Trojan-SMS.AndroidOS.Opfake.a

- not-a-virus:HEUR:RiskTool.AndroidOS.Dnotua.ixj

- not-a-virus:HEUR:AdWare.AndroidOS.Mobidash.ag

- UDS:DangerousObject.AndroidOS.GenericML

In addition, scammers are developing phishing schemes that allow earning on the desire to find a partner for a date.

As part of one of the common tactics, a user gets to know a girl, and when it comes to making an appointment, she offers to go to the cinema, chooses a movie theater and a show herself and sends a link by which to book tickets. If a user pays for tickets, his money goes to scammers, and the person with whom he corresponded ceases to get in touch”, – said IS researchers.

In addition to phishing schemes, new fake copies of dating services regularly appear. scammers mostly use them to collect personal data.

Dating sites are very popular, and attackers do not miss the opportunity to play on it. We remind you to be careful and recommend downloading only legitimate versions of such services from application stores, and not sharing too much information about yourself with strangers,” – commented Kaspersky Lab experts.

Dating app users can avoid falling prey to cybercriminals by following these tips:

- Don’t install applications from untrusted sources, even if they are always advertised.

- Block the installation of programs from unknown sources.

- Check the reputation and user feedback of the dating website one is planning to visit.

- Use reliable security solutions that offer advanced protection on PCs and mobile devices.

But this does not mean that you should be sad on Valentine’s Day and not trust anyone. Kaspersky Lab, for example, had enough of its problems too.

Xchanging, an insurance managed service provider, was hit with a ransomware attack over the weekend, parent company DXC Technology reports. The company revealed few details except that customer data wasn’t compromised.

Xchanging, an insurance managed service provider, was hit with a ransomware attack over the weekend, parent company DXC Technology reports. The company revealed few details except that customer data wasn’t compromised.

The company revealed few details except that customer data wasn’t compromised.

Cybercriminals are using mobile devices more than PCs to deliver attacks via adult content that hides malware, Kaspersky has found. The most common tactics involve software that redirects users to unwanted content or advertising, with one app, AdWare.AndroidOS.Agent.f, used in 35.18% of adult-content-related attacks on mobile users.

Cybercriminals are exploiting public concern about the coronavirus outbreak by circulating files that purport to include information about illness prevention and detection but that actually contain malware, Kaspersky Lab says. Researchers have found such files formatted as PDFs, DOCs and MP4s with names including the following:

- Worm.VBS.Dinihou.r

- Worm.Python.Agent.c

- UDS:DangerousObject.Multi.Generic

- Trojan.WinLNK.Agent.ew

- HEUR:Trojan.WinLNK.Agent.gen

- HEUR:Trojan.PDF.Badur.b

What should you do if your antivirus detects something it calls “not-a-virus”? What kind of applications are behind this message, and what is all the fuss about?

What is adware?

Adware is software with advertising material. This type of software can show you advertisements, alter search results, collect user data to show targeted contextual advertising, or all of the above.

This type of software can show you advertisements, alter search results, collect user data to show targeted contextual advertising, or all of the above.

Adware technically is not malicious, but there is nothing good about it, either. All hell may break loose when a few dozen adware applications sneak onto a computer and start to compete with one another for resources.

That said, adware is legitimate software that is installed on computers with the formal consent of users — the catch is, users may not notice a preselected check box during the installation of another application, and thus agree to install adware. Other instances of such monkey business abound, but they are all alike in one way: If users read everything carefully, then they can decline the adware installation.

If adware does not notify the user of its attempt to install itself on the computer, then Kaspersky Internet Security treats it as a malicious Trojan. In that case, the notification will have a red frame, not a yellow one, and the application will be blocked immediately. By the way, you can check out this article in which we discuss what the frame colors of notification windows mean in our products.

By the way, you can check out this article in which we discuss what the frame colors of notification windows mean in our products.

What is riskware?

Riskware is a slightly different matter. Applications of this type were initially created as useful tools, and they may be used on a computer for their stated purposes. But quite often, malefactors install riskware — certainly without the user’s knowledge — to pursue their own goals. You can check out the full list of application types that we consider riskware here.

For example, remote computer management software (remote admin) is considered riskware. If you installed one of these applications yourself — and you know what you are doing — then there’s no harm in having it. However, this type of application is frequently included as part of a malware package; in that case, users need to know about it.

Another example is download managers. Many of them do make it easy and convenient to download files, but some of them appear to operate on the brink of breaking the rules, for example, attempting to download extra files while showing a notification using a gray font on a gray background.

Another popular type of riskware is browser toolbars, which may also be adware, depending on their supported features and persistence. And some browser extensions may be considered riskware.

Also, miners fall into the riskware category. Miners are applications for mining bitcoins. Needless to say, if it was you who chose to install a miner on your computer, then everything should be all right. But if someone else did it without your consent, then the installed software is consuming your computer’s resources for their gain.

By default, Kaspersky Internet Security does not show notifications of riskware detection. Now, if you go into the “Threats and Exclusions” section of the settings and check the “Detect other software…” option, then Kaspersky Internet Security will inform you about riskware as well.

Still, it will only inform you. The antivirus does not block or delete riskware by default so as not to hinder the legitimate use of these applications. You will not, in fact, see the word “riskware” anywhere in notifications. Only specific information will be shown, telling you if an application is for remote administration, if it is a downloader, or something else.

Only specific information will be shown, telling you if an application is for remote administration, if it is a downloader, or something else.

As soon as riskware starts to download any malware components, it will be reclassified as a Trojan and blocked regardless of whether the “Detect other software…” option is checked.

Adware or riskware has been detected. What is the next step?

Kaspersky Internet Security shows detection notifications for such applications so that you know that they are installed on your computer. It is possible that you installed them on purpose: As we said, riskware may be very useful. In that case, there is no reason to worry.

It is also possible that another “not-a-virus” has crawled into your computer without your noticing it. In that case, you need to know if the application is related to either riskware or adware. That is why users are given the chance to choose what to do with the application. If you did not install it, you should probably delete it.

Once again, there are adware programs that change your start page, your search engine, or even fiddle with the shortcuts on your computer that open your browsers. There is also, of course, different adware for different devices and operating systems. So you might have to cope with mobile/Android adware, Mac adware, or Windows adware.

Mac adware

For the most part, adware for Macs rides inside a Trojan, malware that takes its name from the Trojan horse of Greek mythology. The Trojan portrays itself as something you want. Maybe a player, or some kind of plug-in. It might even be skulking around inside a legitimate software download from a disreputable site. Either way, it promises you one thing, but delivers adware in a bait-and-switch.

As far as the signs of a Mac adware infection go, they mirror the symptoms you see on Windows systems. Ads pop up where they shouldn’t be—literally everywhere. Something changes your homepage without so much as a how do you do. Familiar web pages just don’t look right anymore, and when you click on a link, you find yourself redirected to an entirely different site. It might even substitute a new search engine for your regular one.

Familiar web pages just don’t look right anymore, and when you click on a link, you find yourself redirected to an entirely different site. It might even substitute a new search engine for your regular one.

So in the end, Macs, while less vulnerable than Windows computers, can still have a security problem with adware. More on what to do about it below.

Keep your Android phone safe from hackers with regular software updates.

How malware on your phone works

Mobile malware typically takes one of two approaches, said Adam Bauer, a security researcher for mobile security company Lookout. The first type of malware tricks you into granting permissions that let it access sensitive information.

Keep your Android phone safe from hackers with regular software updates.

That’s where the Ads Blocker app fits in, and many of the permissions it requested sound like something a real ad blocker would have needed. But they also let the app run constantly in the background and show users ads even when they were using unrelated apps.

The second type of malware exploits vulnerabilities in phones, gaining access to sensitive information by giving itself administrator privileges. That reduces the need to get users to click «OK» on permissions requests, making it easier for malware to run without users noticing its presence on the device.

Code for displaying ads when the screen is unlocked

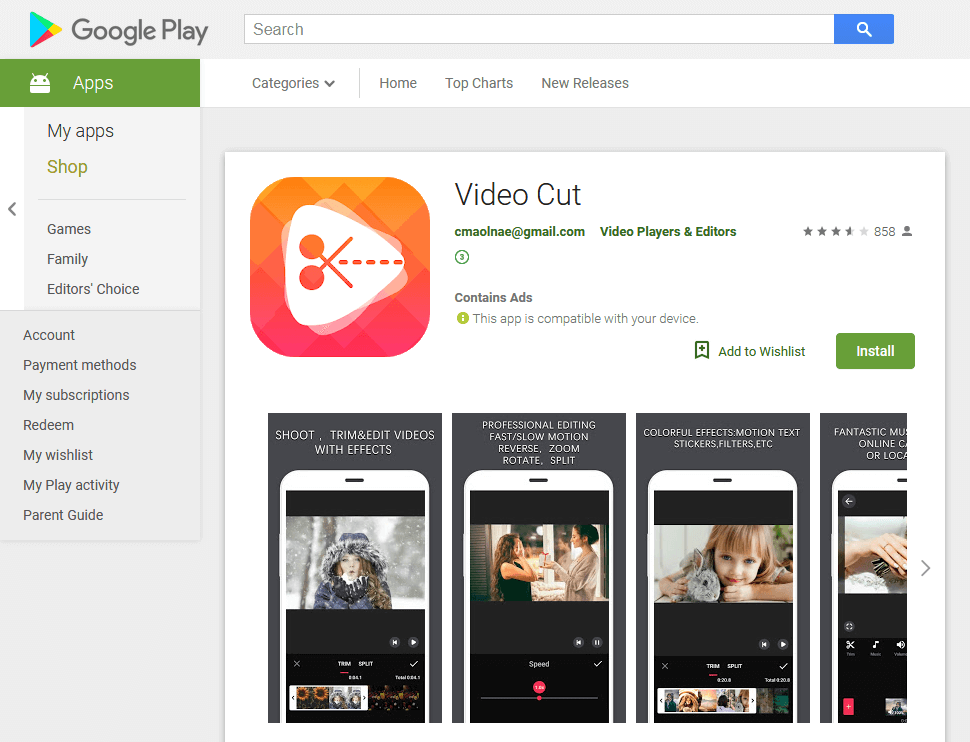

Recently, we’ve been noticing ever more dubious advertising libraries in popular apps on Google Play. The monetization methods used in such SDKs can pose a threat to users, yet they pull in more revenue for developers than whitelisted ad modules due to the greater number of views. In this post we will look into a few examples of suspicious-looking ad modules that we discovered in popular apps earlier this year.

One of the applications we researched was a popular app that allows users to ask questions anonymously. Integrated into the code of an earlier version of the app was the module com. haskfm.h5mob. Its task was to show intrusive advertising (in breach of the Google Play rules) when the user unlocked the phone.

haskfm.h5mob. Its task was to show intrusive advertising (in breach of the Google Play rules) when the user unlocked the phone.

Code for displaying ads when the screen is unlocked

In other words, the module can show ads whether the app is running or not. The ad can simply pop up on the main screen all on its own, causing a nuisance for the user. We passed our findings to the app developers, who promptly removed com.haskfm.h5mob. However, this module remains interesting from technical point of view.

In this application to receive advertising offers, the module connects to the C&C servers, whose addresses are encrypted in the app code.

Decrypting the C&C addresses

The C&C response contains the display parameters and the platforms used to receive ads.

Earlier we detected a similar ad module in apps without a payload. For example, the code in the app com.android. ggtoolkit_tw_xd, which we detect as not-a-virus:AdWare.AndroidOS.Magic.a, contains the same features and is managed from the same C&C as the com.haskfm.h5mob module. However, this adware app has no graphical interface to speak of, is not displayed in the device’s app menu, and serves only to display intrusive ads as described above. It looks something like this: adware_in-app_video.mp4

ggtoolkit_tw_xd, which we detect as not-a-virus:AdWare.AndroidOS.Magic.a, contains the same features and is managed from the same C&C as the com.haskfm.h5mob module. However, this adware app has no graphical interface to speak of, is not displayed in the device’s app menu, and serves only to display intrusive ads as described above. It looks something like this: adware_in-app_video.mp4

While, as previously mentioned, the creators of the application described in the first example, promptly removed the ad module, not all Android developers are so conscientious. For example, the Cut – CutOut & Photo Background Editor app does not hesitate to treat users to a half-screen ad as soon as the smartphone is unlocked, regardless of whether the app is running or not.

Likewise the Fast Cleaner — SpeedBooster & Cleaner app.

In both apps, the library com.vision.lib handles the display of advertising.

Display of advertising

At the time of writing this article, the developers of both apps had not responded to our requests.

Cодержание

Поделиться с друзьями:

Твитнуть

Поделиться

Поделиться

Отправить

Класснуть

Adblock

detector

Удалите эти приложения с вашего устройства Android сейчас

Существует вредоносное ПО, которое заражает устройства Android, и вы должны знать об этом. Вредоносное ПО называется Hidden Ads и заражает устройства Android слева, справа и по центру. Avast, один из ведущих производителей антивирусов, обнаружил это. Они обнаружили, что более 21 приложения для Android в Google Play Store содержат вредоносное ПО со скрытой рекламой, и эти 21 приложение были загружены восемь миллионов раз по всему миру.

Ниже приведены приложения для Android, на которые повлияло вредоносное ПО Hidden Ads:

- Shoot Them

- Подвижная спираль

- Вертолетная атака — новый

- Легенда об ассасинах — новинка 2020 г.

- Стрельба с вертолета

- Абонемент на регби

- Летающий скейтборд

- Погладить

- Стрельба

- Растение-монстр

- Найти спрятанное

- Повернуть фигуру

- Прыжок Прыжок

- Качающийся человек

- Десерт Против

- Cream Trip — новый

- Спасение реквизита

Читайте также: Avast Reports 21 Рекламное ПО Игровые приложения в Google Play Store

Если на вашем устройстве есть какое-либо из этих вышеупомянутых приложений для Android, пришло время их удалить. Google уже удалил большинство этих приложений из Playstore, но два остались. Аналитик вредоносных программ Avast Якуб Вавра «В то время как Google делает все возможное, чтобы предотвратить попадание HiddenAds в свой Play Store, вредоносные приложения продолжают находить новые способы скрыть свое истинное назначение, таким образом проникая на платформу, а затем на телефоны пользователей».

Google уже удалил большинство этих приложений из Playstore, но два остались. Аналитик вредоносных программ Avast Якуб Вавра «В то время как Google делает все возможное, чтобы предотвратить попадание HiddenAds в свой Play Store, вредоносные приложения продолжают находить новые способы скрыть свое истинное назначение, таким образом проникая на платформу, а затем на телефоны пользователей».

Что такое скрытая реклама вредоносных программ?

Мы очень рады и горды сообщить, что получили награду #award в номинации «Лучшее потребительское средство защиты от вредоносного ПО» от SE Labs Ltd, @selabsuk — частной, независимой компании, занимающейся тестированием, которая оценивает продукты и услуги #security.

Проверить это? https://t.co/5CyMzsDMQa.

— Avast (@avast_antivirus) 28 октября 2020 г.

Вредоносное ПО HiddenAds было впервые обнаружено в 2019 году. Это вредоносное ПО, как следует из названия HiddenAds, прячется за рекламой. Проще говоря, скрытые объявления прячутся внутри приложений или игр в Android, и как только пользователь загружает зараженные объявления или игры, скрытые объявления активируются, чтобы показывать пользователям навязчивую рекламу, которая раздражает и вредит безопасности устройства.

Проще говоря, скрытые объявления прячутся внутри приложений или игр в Android, и как только пользователь загружает зараженные объявления или игры, скрытые объявления активируются, чтобы показывать пользователям навязчивую рекламу, которая раздражает и вредит безопасности устройства.

Что делает борьбу со скрытой рекламой вредоносным ПО настолько сложным, так это то, что оно скрывается за релевантной рекламой, что затрудняет его идентификацию. Чтобы удалить вредоносное ПО Hidden Ads с вашего устройства, вам необходимо немедленно удалить зараженное приложение. Google уже удаляет многие приложения и игры из Playstore, но пользователи также должны быть осторожны с тем, что они устанавливают на свои смартфоны.

Android Приложения для Android и IOS Android Вредоносное ПО Android Android Things Атаки вредоносных программ google android

Поделиться этой статьей

Делитесь штукой0 0 0 0

Связанные технические статьи

Похожие сообщения из технической категорииНовая вредоносная программа HiddenAds поражает более 1 миллиона пользователей и скрывается в магазине Google Play.

Автор: Декстер Шин. Большинство из них маскируются под более чистые приложения, которые удаляют ненужные файлы или помогают оптимизировать работу батареи для управления устройствами. Однако это вредоносное ПО прячется и постоянно показывает жертвам рекламу. Кроме того, они запускают вредоносные службы автоматически при установке без запуска приложения.

Функции и реклама HiddenAdsОни существуют в Google Play, несмотря на вредоносную активность, поэтому жертва может искать следующие приложения для оптимизации своего устройства.

Рисунок 1. Вредоносное ПО в Google PlayПользователи обычно думают, что установка приложения без его запуска безопасна. Но вам, возможно, придется передумать из-за этой вредоносной программы. Когда вы устанавливаете это вредоносное ПО на свое устройство, оно запускается без взаимодействия и запускает вредоносный сервис.

Кроме того, они пытаются скрыть себя, чтобы пользователи не заметили и не удалили приложения. Измените их значок на значок Google Play, с которым пользователи знакомы, и измените его имя на «Google Play» или «Настройки». разнообразие способов.

Измените их значок на значок Google Play, с которым пользователи знакомы, и измените его имя на «Google Play» или «Настройки». разнообразие способов.

Эти сервисы также побуждают пользователей запускать приложения при установке, удалении или обновлении приложений на своих устройствах.

Рисунок 4. Кнопка, побуждающая пользователей запустить приложениеДля продвижения этих приложений среди новых пользователей авторы вредоносного ПО создали рекламные страницы в Facebook. Поскольку это ссылка на Google Play, распространяемая через законные социальные сети, пользователи без сомнения загрузят ее.

Рисунок 5. Рекламные страницы на Facebook Как это работает Это вредоносное ПО использует Contact Provider. Поставщик контактов — это источник данных, которые вы видите в приложении контактов устройства, и вы также можете получить доступ к его данным в своем собственном приложении и передавать данные между устройством и онлайн-сервисами. Для этого Google предоставляет класс ContactsContract. ContactsContract — это контракт между поставщиком контактов и приложениями. В ContactsContract есть класс Directory. Справочник представляет собой корпус контактов и реализован как контент-провайдер с его уникальными полномочиями. Таким образом, разработчики могут использовать его, если хотят реализовать собственный каталог. Поставщик контактов может определить, что приложение использует пользовательский каталог, проверив специальные метаданные в файле манифеста.

Для этого Google предоставляет класс ContactsContract. ContactsContract — это контракт между поставщиком контактов и приложениями. В ContactsContract есть класс Directory. Справочник представляет собой корпус контактов и реализован как контент-провайдер с его уникальными полномочиями. Таким образом, разработчики могут использовать его, если хотят реализовать собственный каталог. Поставщик контактов может определить, что приложение использует пользовательский каталог, проверив специальные метаданные в файле манифеста.

Важно то, что поставщик контактов автоматически опрашивает новые установленные или замененные пакеты. Таким образом, установка пакета, содержащего специальные метаданные, всегда будет автоматически вызывать поставщика контактов.

Первое действие, определенное в теге приложения в файле манифеста, выполняется, как только вы его устанавливаете, просто объявляя метаданные. Первым действием этой вредоносной программы будет создание постоянной вредоносной службы для показа рекламы.

Кроме того, процесс службы будет генерироваться немедленно, даже если его принудительно убить.

Рисунок 8. Вредоносный сервисный процесс, который продолжает генерировать Затем они меняют свои значки и имена, используя тег

Подтверждено, что количество пользователей, установивших эти приложения, уже установлено от 100 000 до 1 М+. Учитывая, что вредоносное ПО работает при установке, установленный номер отображается как номер жертвы. По данным телеметрии McAfee, это вредоносное ПО и его варианты поражают широкий круг стран, включая Южную Корею, Японию и Бразилию:

Рисунок 10. Наиболее уязвимые страны включают Южную Корею, Японию и Бразилию Заключение Это вредоносное ПО является автоматически запускаемым, поэтому, как только пользователи загружают его из Google Play, они сразу же заражаются. И это все еще постоянно разрабатываемые варианты, которые публикуются разными учетными записями разработчиков. Поэтому пользователям нелегко заметить этот тип вредоносного ПО.

И это все еще постоянно разрабатываемые варианты, которые публикуются разными учетными записями разработчиков. Поэтому пользователям нелегко заметить этот тип вредоносного ПО.

Мы уже сообщали об этой угрозе Google, и все заявленные приложения были удалены из Play Store. Кроме того, McAfee Mobile Security обнаруживает эту угрозу как Android/HiddenAds и защищает вас от этого типа вредоносных программ. Для получения дополнительной информации о McAfee Mobile Security посетите веб-сайт https://www.mcafeemobilesecurity.com 9.0003

Индикаторы компрометацииПриложения:

| Имя пакета | загрузок | |

| Очиститель мусора | cn.junk.clean.plp | 1M+ |

| EasyCleaner | com.easy.clean.ipz | 100K+ |

| Силовой доктор | com.power.doctor.mnb | 500K+ |

| Суперчистый | com. super.clean.zaz super.clean.zaz | 500K+ |

| Полная очистка — очистка кэша | org.stemp.fll.clean | 1M+ |

| Очиститель кончиков пальцев | com.fingertip.clean.cvb | 500K+ |

| Быстрый очиститель | org.qck.cle.oyo | 1M+ |

| Поддержание чистоты | org.clean.sys.lunch | 1M+ |

| Ветреная чистота | in.phone.clean.www | 500K+ |

| Средство для чистки ковров | ог.крп.клн.зда | 100K+ |

| Холодная очистка | syn.clean.cool.zbc | 500K+ |

| Сильная очистка | in.memory.sys.clean | 500K+ |

| Чистый метеор | org.ssl.wind.clean | 100K+ |

SHA256:

- 4b9a5de6f8d919a6c534bc8595826b9948e555b12bc0e12bbcf0099069e7df90

- 4d8472f0f60d433ffa8e90cc42f642dcb6509166cfff94472a3c1d7dcc814227

- 5ca2004cfd2b3080ac4958185323573a391dafa75f77246a00f7d0f3b42a4ca3

- 5f54177a293f9678797e831e76fd0336b0c3a4154dd0b2175f46c5a6f5782e24

- 7a502695e1cab885aee1a452cd29ce67bb1a92b37eed53d4f2f77de0ab93df9b

- 64d8bd033b4fc7e4f7fd747b2e35bce83527aa5d6396aab49c37f1ac238af4bd

- 97bd1c98ddf5b59a765ba662d72e933baab0a3310c4cdbc50791a9fe9881c775

- 268а98f359f2d56497be63a31b172bfbdc599316fb7dec086a937765af42176f

- 690d658acb65e1cf034306a1547847ca4adc0d48ac8a9bbdf1e6351c0f7

- 75259246f2b9f2d5b1da9e35cab254f71d82169809e5793ee9c0523f6fc19e4b

- a5cbead4c9868f83dd9b4dc49ca6baedffc841772e081a4334efc005d3a87314

- c75f99732d4e4a3ec8c19674e99d14722d8909c82830cd5ad399ce6695856666

Домены:

- http[://]hw.

AndroidOS.Frime.a

AndroidOS.Frime.a

Ваш комментарий будет первым