В дешёвых копиях Android-смартфонов нашли троянов-взломщиков WhatsApp

Главная » Новости

Вебинар «PT NAD против Cobalt Strike и Brute Ratel C4»Кирилл Шипулин, старший специалист отдела обнаружения атак PT Expert Security Center, расскажет, почему сложно выявлять злоумышленников, которые используют популярные фреймворки, и как PT NAD решает эту проблему. Трансляция состоится 6 апреля в 14:00Зарегистрироваться »

Екатерина Быстрова 22 Августа 2022 — 16:45

Домашние пользователи

Android

Доктор Веб

Бэкдоры

Трояны

У дешевых копий Android-смартфонов обнаружили бэкдоры. Трояны перехватывают чаты WhatsApp и организуют спам-рассылки. На всех моделях старая операционка. В июле к “Доктор Веб” обратилось несколько пользователей, которые жаловались на подозрительную активность в своих Android-смартфонах.

Антивирус Dr.Web зафиксировал изменение системной области памяти, а также появление вредоносных приложений в системном разделе.

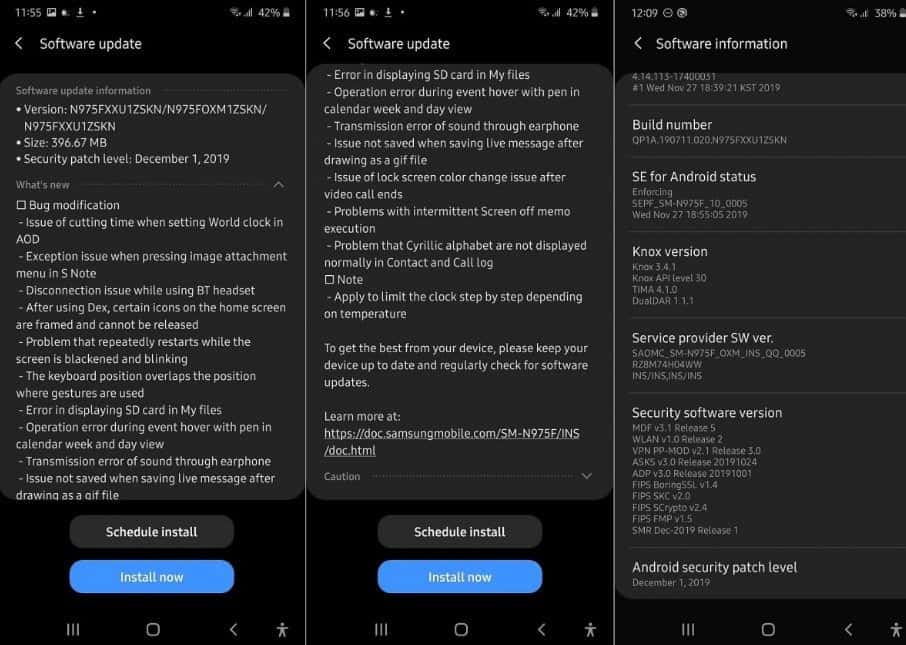

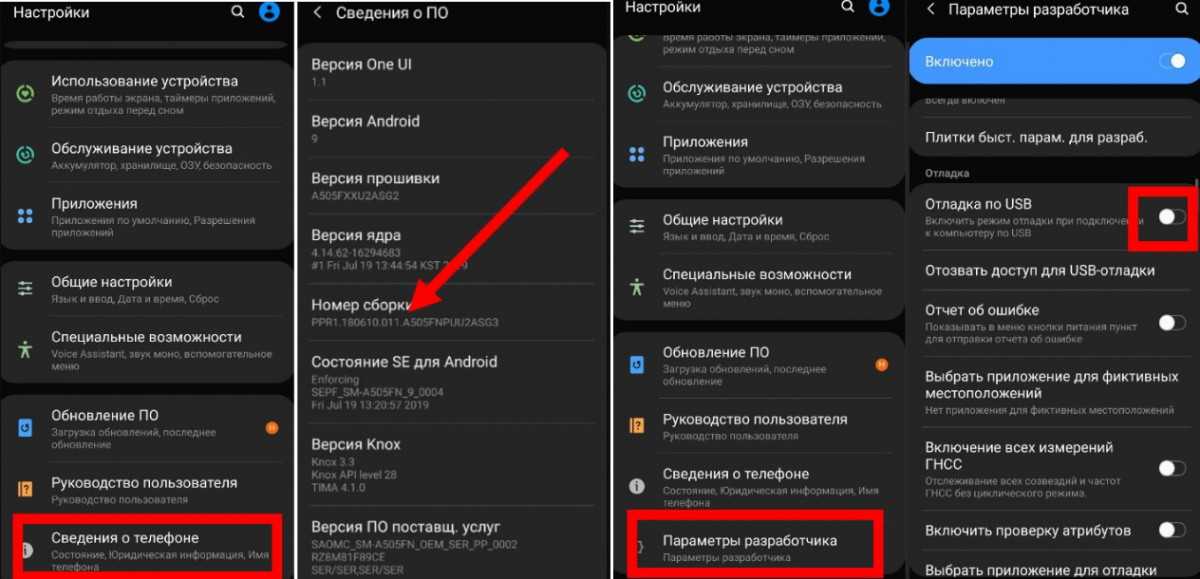

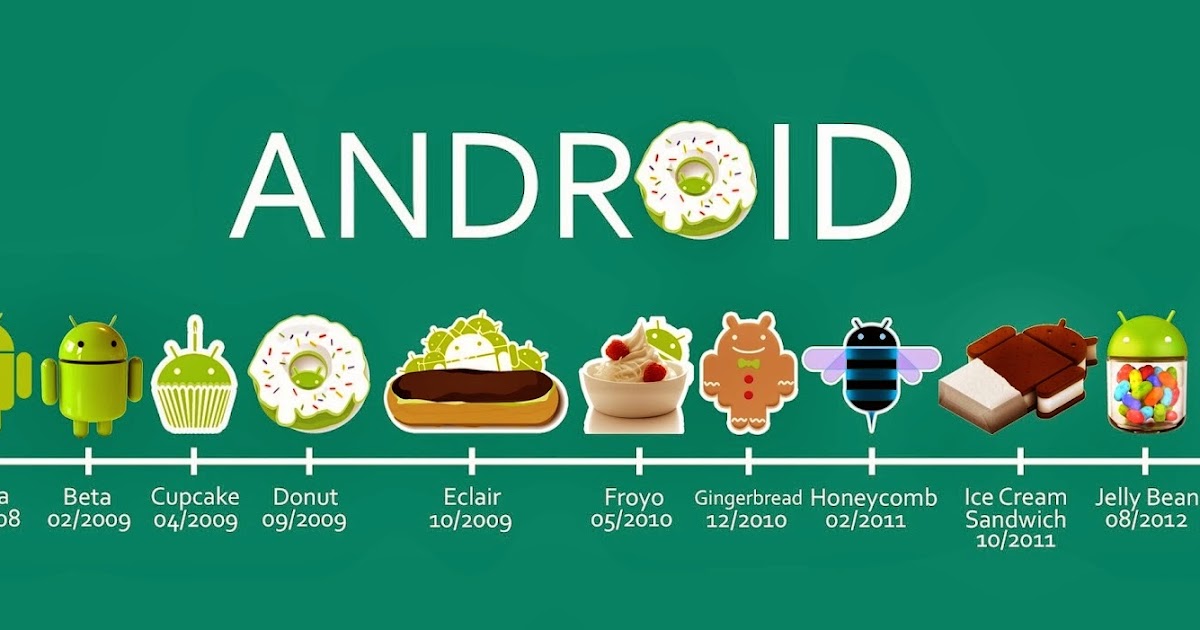

Все случаи объединяет происхождение телефонов — дешевые подделки известных брендов. Вместо одной из актуальных версий операционной системы, информация о которой демонстрируется в сведениях об устройстве (например, Android 10), на них установлена давно устаревшая версия 4.4.2.

Затронутыми оказались как минимум 4 модели смартфонов, названия которых созвучны с моделями мировых производителей.

- P48pro

- radmi note 8

- Note30u

- Mate40

Антивирус Dr.Web зафиксировал изменения следующих объектов:

· /system/lib/libcutils.so

Системная библиотека сама по себе не представляет опасности. Однако она была модифицирована таким образом, что при ее использовании любой программой происходит запуск трояна из файла libmtd.so. Измененная версия данной библиотеки детектируется антивирусом Dr.Web как Android.BackDoor.3105.

· /system/lib/libmtd.so

Троянская библиотека libmtd.so получила по классификации компании “Доктор Веб” имя Android.

Основная функция этого компонента — загрузка и установка дополнительных вредоносных модулей.

Для загрузки модулей Android.Backdoor.854.origin подключается к одному из нескольких управляющих серверов, передавая в запросе определенный массив технических данных об устройстве. В ответ сервер направляет трояну список плагинов, которые тот загружает, расшифровывает и запускает. Обнаруженные вредоносные программы и скачиваемые ими модули функционируют таким образом, что фактически становятся частью целевых приложений, — в этом и заключается их опасность.

В результате они получают доступ к файлам атакуемых программ и могут читать переписку, осуществлять спам-рассылки, перехватывать и прослушивать телефонные звонки и выполнять другие вредоносные действия — в зависимости от функциональности загружаемых модулей.

Наиболее вероятным источником появления вредоносных приложений в системном разделе атакованных устройств мог выступать представитель известного на протяжении многих лет семейства троянов Android.FakeUpdates.

Злоумышленники встраивают их в различные системные компоненты — программу обновления прошивки, приложение настроек или компонент, отвечающий за графический интерфейс системы. В процессе работы они выполняют разнообразные Lua-скрипты, с помощью которых, в частности, способны загружать и устанавливать другое ПО. Именно такая троянская программа — Android.FakeUpdates.1.origin — была выявлена на одном из целевых смартфонов.

Следующая главная новость »

Подписывайтесь на канал «Anti-Malware» в Яндекс Дзен, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

Группировка RedGolf подключила кастомный бэкдор для Windows и Linux

Россиян атакует троянизированный TOR Browser, ворующий криптовалюту

В Италии заблокировали ChatGPT

Аналитика

Обзор рынка систем безопасного хранения и обмена данными

15 Марта 2023

Аналитика

Обзор рынка криптографических шлюзов — 2023

09 Марта 2023

/news/2023-04-05-111332/40881

Вредонос Rilide атакует Chromium-браузеры под видом аддона Google Drive

Екатерина Быстрова 05 Апреля 2023 — 10:09

Трояны Домашние пользователи Trustwave

Новая вредоносная программа Rilide атакует основанные на Chromium браузеры. Зловред маскируется под безопасные с виду расширения и пытается вытащить конфиденциальные данные и криптовалюту жертвы.

Об активности Rilide рассказали исследователи из команды Trustwave SpiderLabs Research. В отчёте специалистов говорится следующее:

«Авторы Rilide маскируют его под аддон Google Drive, после проникновения в систему вредонос может осуществлять целый спектр вредоносных действий: мониторинг, просмотр истории браузера, снятие скриншотов и внедрение вредоносных скриптов для кражи криптовалюты».

Более того, Rilide может отображать фейковые диалоги, чтобы заставить пользователя ввести код двухфакторной аутентификации. По словам Trustwave, в настоящее время фиксируются две кампании по распространению Rilide: в одной участвует троян Ekipa, в другой — инфостилер Aurora.

Точное происхождение Rilide пока неизвестно, однако специалисты Trustwave нашли пост на одном из киберпреступных форумов, который датируется мартом 2022 года. В нём один из участников продаёт ботнет со схожей функциональностью. Из-за некоего конфликта часть исходного кода утекла в Сеть.

Адрес командного сервера (C2) Rilide позволил экспертам выйти на несколько GitHub-репозиториев, принадлежащих пользователю с ником gulantin. В этих репозиториях содержатся загрузчики вредоносного расширения.

Подписывайтесь на канал «Anti-Malware» в Яндекс Дзен, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

- Show More

«Доктор Веб» выявил атаку на приложение WhatsApp пользователей поддельных Android-устройств

Безопасность Стратегия безопасности Пользователю Техника

|

Поделиться

Компания «Доктор Веб» сообщила об обнаружении бэкдоров в системном разделе ряда бюджетных моделей Android-смартфонов, которые являются подделками устройств известных брендов. Эти трояны нацелены на выполнение произвольного кода в мессенджерах WhatsApp и WhatsApp Business и потенциально могут использоваться в различных сценариях атак. Среди них — перехват чатов и кража содержащейся в них конфиденциальной информации, организация спам-рассылок, а также реализация разнообразных мошеннических схем.

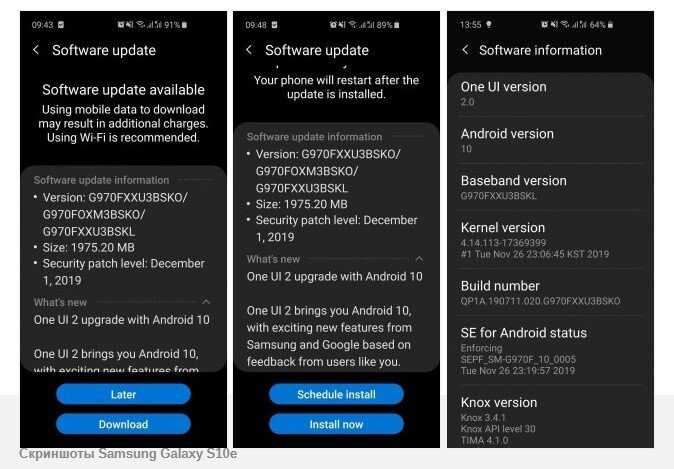

В июле в вирусную лабораторию компании «Доктор Веб» обратилось сразу несколько пользователей с жалобами на подозрительную активность на принадлежащих им Android-смартфонах. В частности, антивирус Dr.Web фиксировал изменение системной области памяти, а также появление одинаковых во всех случаях вредоносных приложений в системном разделе. Отмеченные инциденты объединяет то, что атакованные устройства являются копиями моделей известных брендов. Кроме того, вместо одной из актуальных версий операционной системы, информация о которой демонстрируется в сведениях об устройстве (например, Android 10), на них установлена давно устаревшая версия 4.4.2.

Затронутыми оказались как минимум 4 модели смартфонов: P48pro; radmi note 8; Note30u; Mate40.

Названия этих моделей созвучны с названиями ряда моделей известных производителей. Это вкупе с ложными сведениями об установленной версии ОС фактически позволяет рассматривать данные устройства как подделки.

Благодаря функции контроля целостности системного раздела и отслеживания изменений файлов в нем антивирус Dr.Web зафиксировал изменения следующих объектов: /system/lib/libcutils.so; /system/lib/libmtd.so.

libcutils.so — это системная библиотека, которая сама по себе не представляет опасности. Однако она была модифицирована таким образом, что при ее использовании любой программой происходит запуск трояна из файла libmtd.so. Измененная версия данной библиотеки детектируется антивирусом Dr.Web как Android.BackDoor.3105.

Троянская библиотека libmtd.so получила по классификации компании «Доктор Веб» имя Android.BackDoor.3104. Выполняемые ей действия зависят от того, какое приложение использует библиотеку libcutils.so (то есть какое из них фактически привело к запуску бэкдора через нее). Если это были приложения WhatsApp и WhatsApp Business, а также системные программы «Настройки» и «Телефон», Android.BackDoor.3104 переходит ко второй стадии заражения. Для этого троян копирует в каталог соответствующего приложения другой бэкдор (добавлен в вирусную базу Dr.Web как Android.Backdoor.854.origin), который затем запускает. Основная функция этого компонента — загрузка и установка дополнительных вредоносных модулей.

Если это были приложения WhatsApp и WhatsApp Business, а также системные программы «Настройки» и «Телефон», Android.BackDoor.3104 переходит ко второй стадии заражения. Для этого троян копирует в каталог соответствующего приложения другой бэкдор (добавлен в вирусную базу Dr.Web как Android.Backdoor.854.origin), который затем запускает. Основная функция этого компонента — загрузка и установка дополнительных вредоносных модулей.

Виртуализация на Xen поможет решить проблему ухода западных вендоров

по

Для загрузки модулей Android.Backdoor.854.origin подключается к одному из нескольких управляющих серверов, передавая в запросе определенный массив технических данных об устройстве. В ответ сервер направляет трояну список плагинов, которые тот загружает, расшифровывает и запускает. Обнаруженные вредоносные программы и скачиваемые ими модули функционируют таким образом, что фактически становятся частью целевых приложений, — в этом и заключается их опасность. В результате они получают доступ к файлам атакуемых программ и могут читать переписку, осуществлять спам-рассылки, перехватывать и прослушивать телефонные звонки и выполнять другие вредоносные действия — в зависимости от функциональности загружаемых модулей.

В результате они получают доступ к файлам атакуемых программ и могут читать переписку, осуществлять спам-рассылки, перехватывать и прослушивать телефонные звонки и выполнять другие вредоносные действия — в зависимости от функциональности загружаемых модулей.

Если же в запуске трояна участвовало системное приложение wpa_supplicant (оно управляет беспроводным соединением), то Android.BackDoor.3104 запускает локальный сервер. Он позволяет удаленному или локальному клиенту подключаться и работать в консольной программе «mysh», которая предварительно должна быть установлена на устройство или изначально присутствовать в его прошивке.

Наиболее вероятным источником появления вредоносных приложений в системном разделе атакованных устройств мог выступать представитель известного на протяжении многих лет семейства троянов Android.FakeUpdates. Злоумышленники встраивают их в различные системные компоненты — программу обновления прошивки, приложение настроек или компонент, отвечающий за графический интерфейс системы. В процессе работы они выполняют разнообразные Lua-скрипты, с помощью которых, в частности, способны загружать и устанавливать другое ПО. Именно такая троянская программа — Android.FakeUpdates.1.origin — была выявлена на одном из целевых смартфонов.

В процессе работы они выполняют разнообразные Lua-скрипты, с помощью которых, в частности, способны загружать и устанавливать другое ПО. Именно такая троянская программа — Android.FakeUpdates.1.origin — была выявлена на одном из целевых смартфонов.

Во избежание риска столкнуться с действиями этих и других вредоносных приложений «Доктор Веб» рекомендует пользователям приобретать мобильные устройства в официальных магазинах и у надежных поставщиков, использовать антивирус, а также устанавливать все доступные обновления для операционной системы.

- Лучшие тарифы на выделенные серверы Dedicated на ИТ-маркетплейсе Market.CNews

Вредоносная программа Flubot для Android теперь распространяется через фальшивые обновления безопасности инфекции Flubot.

Как ранее сегодня предупредила новозеландская группа реагирования на компьютерные чрезвычайные ситуации (CERT NZ), сообщение на новой странице установки Flubot — это всего лишь приманка, созданная для того, чтобы создать ощущение безотлагательности и подтолкнуть потенциальных целей к установке вредоносных приложений.

«Ваше устройство заражено вредоносным ПО FluBot®. Android обнаружил, что ваше устройство заражено», — говорится на новой странице установки Flubot.

«FluBot — это шпионское ПО для Android, цель которого — украсть финансовые данные для входа и пароль с вашего устройства. Чтобы удалить FluBot, необходимо установить обновление для системы безопасности Android».

Потенциальным жертвам также предлагается включить установку неизвестных приложений, если они предупреждены о том, что вредоносное приложение не может быть установлено на их устройство.

«Если вы видите эту страницу, это не означает, что вы заражены Flubot, однако, если вы будете следовать ложным инструкциям с этой страницы, он заразит ваше устройство», — пояснил CERT NZ.

SMS-сообщения, используемые для перенаправления целей на эту страницу установки, касаются ожидающих или пропущенных доставок посылок или украденных фотографий, загруженных в Интернете.

Это банковское вредоносное ПО (также известное как Cabassous и Fedex Banker) активно с конца 2020 года и использовалось для кражи банковских учетных данных, платежной информации, текстовых сообщений и контактов со взломанных устройств.

До сих пор Flubot распространялся на другие телефоны Android, рассылая текстовые сообщения на контакты, украденные с уже зараженных устройств, и инструктируя цели устанавливать приложения с вредоносным ПО в виде APK-файлов, доставляемых через серверы, контролируемые злоумышленниками.

После развертывания с помощью SMS и фишинга вредоносное ПО попытается обманом заставить жертв предоставить дополнительные разрешения на телефоне и предоставить доступ к службе специальных возможностей Android, которая позволяет ему скрывать и выполнять вредоносные задачи в фоновом режиме.

Flubot эффективно захватит зараженное устройство, получив доступ к платежной и банковской информации жертвы через загруженную фишинговую страницу веб-просмотра, наложенную поверх интерфейсов законных мобильных банковских и криптовалютных приложений.

Он также собирает и передает адресную книгу на свой командно-контрольный сервер (с контактами, которые позже отправляются другим спам-ботам Flubot), отслеживает системные уведомления об активности приложений, читает SMS-сообщения и совершает телефонные звонки.

Сначала ботнет был нацелен в основном на пользователей Android из Испании. Тем не менее, в последние месяцы она расширилась, охватив другие европейские страны (Германию, Польшу, Венгрию, Великобританию, Швейцарию), а также Австралию и Японию, несмотря на то, что каталонская полиция, как сообщается, арестовала лидеров банды в марте.

Поскольку в марте швейцарская служба безопасности PRODAFT заявила, что ботнет контролирует около 60 000 устройств, которые собирают телефонные номера 25% всех граждан Испании, вредоносное ПО, вероятно, будет распространяться еще быстрее, поскольку оно использует то, что выглядит как еще более эффективная приманка.

Поддельное приложение для обновления прошивки Samsung обмануло более 10 миллионов пользователей Android

Более десяти миллионов пользователей были обмануты, установив поддельное приложение Samsung под названием «Обновления для Samsung», которое обещает обновления прошивки, но на самом деле перенаправляет пользователей на рекламу -заполненный веб-сайт и плата за загрузку прошивки.

См. также

10 опасных уязвимостей приложений, на которые стоит обратить внимание (бесплатный PDF)

«Я связался с магазином Google Play и попросил их рассмотреть вопрос об удалении этого приложения», — сообщил Алексей Купринс, аналитик вредоносных программ из CSIS Security Group.0049 ZDNet сегодня в интервью после публикации отчета о подозрительном поведении приложения ранее сегодня.

Приложение использует трудности с получением обновлений прошивки и операционной системы для телефонов Samsung, отсюда и большое количество пользователей, установивших его.

«Было бы неправильно осуждать людей за то, что они по ошибке отправились в официальный магазин приложений за обновлениями прошивки после покупки нового Android-устройства», — сказал исследователь безопасности. «Поставщики часто объединяют свои сборки ОС Android с пугающим количеством программного обеспечения, и это может легко запутать».

«Пользователь может немного растеряться в процедуре обновления [системы]. Следовательно, он может совершить ошибку, зайдя в официальный магазин приложений для поиска обновления системы.»

Следовательно, он может совершить ошибку, зайдя в официальный магазин приложений для поиска обновления системы.»

Снижает скорость загрузки для «бесплатных загрузок»

Приложение «Обновления для Samsung» обещает решить эту проблему для нетехнических пользователей, предоставляя централизованное место, где владельцы телефонов Samsung могут получать обновления прошивки и ОС.

Но, по словам Купринса, это уловка. Приложение, не имеющее отношения к Samsung, загружает только домен updateto[.]com в компоненте WebView (браузер Android).

Просматривая обзоры приложения, можно увидеть сотни пользователей, жалующихся на то, что сайт — это адская дыра, кишащая рекламой, где большинство из них не могут найти то, что ищут — и это только тогда, когда приложение работает, а не работает. крушение.

Сайт предлагает как бесплатные, так и платные (законные) обновления прошивки Samsung, но после изучения исходного кода приложения Купринс сказал, что веб-сайт ограничивает скорость бесплатной загрузки до 56 КБ/с, а некоторые бесплатные загрузки прошивки в конечном итоге заканчиваются тайм-аутом. .

.

«Во время наших тестов мы тоже заметили, что загрузка не завершается даже при использовании надежной сети», — сказал Купринс.

Но, прерывая все бесплатные загрузки, приложение подталкивает пользователей к покупке премиум-пакета за 34,99 доллара, чтобы иметь возможность загружать любые файлы.

Изображение: Алексей КупринсПроблема здесь в том, что приложение нарушает правила Play Store и использует собственную платежную систему, а не ту, что предоставляется в официальном магазине, открывая пользователям доступ к перехвату или регистрации платежных данных третьей стороной. , а не через безопасный и лучше защищенный платежный канал Google.

Точно так же приложение также предлагает услугу разблокировки SIM-карты за 19,99 долларов США; тем не менее, неясно, работает ли это так, как задумано, или это просто очередная выкачка денег.

Не вредоносное ПО, а мошенничество и мошенничество

В общем, приложение не является вредоносным ПО в традиционном понимании этого слова, так как не совершает никаких вредоносных действий от имени пользователя или без его согласия.

Ваш комментарий будет первым