Тип безопасности и шифрования беспроводной сети. Какой выбрать?

Чтобы защитить свою Wi-Fi сеть и установить пароль, необходимо обязательно выбрать тип безопасности беспроводной сети и метод шифрования. И на данном этапе у многих возникает вопрос: а какой выбрать? WEP, WPA, или WPA2? Personal или Enterprise? AES, или TKIP? Какие настройки безопасности лучше всего защитят Wi-Fi сеть? На все эти вопросы я постараюсь ответить в рамках этой статьи. Рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Обратите внимание, что тип безопасности, или аутентификации, сетевая аутентификация, защита, метод проверки подлинности – это все одно и то же.

Тип аутентификации и шифрование – это основные настройки защиты беспроводной Wi-Fi сети. Думаю, для начала нужно разобраться, какие они бывают, какие есть версии, их возможности и т. д. После чего уже выясним, какой тип защиты и шифрования выбрать.

Я настоятельно рекомендую настраивать пароль и защищать свою беспроводную сеть. Устанавливать максимальный уровень защиты. Если вы оставите сеть открытой, без защиты, то к ней смогут подключится все кто угодно. Это в первую очередь небезопасно. А так же лишняя нагрузка на ваш маршрутизатор, падение скорости соединения и всевозможные проблемы с подключением разных устройств.

Защита Wi-Fi сети: WEP, WPA, WPA2

Есть три варианта защиты. Разумеется, не считая «Open» (Нет защиты).

- WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда).

- WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности.

Максимальная совместимость со всеми устройствами и операционными системами.

Максимальная совместимость со всеми устройствами и операционными системами. - WPA2 – новая, доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. На данный момент, это лучший способ защиты Wi-Fi сети. Именно его я рекомендую использовать.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 — Personal (PSK) – это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант.

- WPA/WPA2 — Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли).

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA2 — Personal (PSK). Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA/WPA2. На многих маршрутизаторах этот способ установлен по умолчанию. Или помечен как «Рекомендуется».

Шифрование беспроводной сети

Есть два способа TKIP и AES.

Рекомендуется использовать AES. Если у вас в сети есть старые устройства, которые не поддерживают шифрование AES (а только TKIP) и будут проблемы с их подключением к беспроводной сети, то установите «Авто». Тип шифрования TKIP не поддерживается в режиме 802.11n.

В любом случае, если вы устанавливаете строго WPA2 — Personal (рекомендуется), то будет доступно только шифрование по AES.

Какую защиту ставить на Wi-Fi роутере?

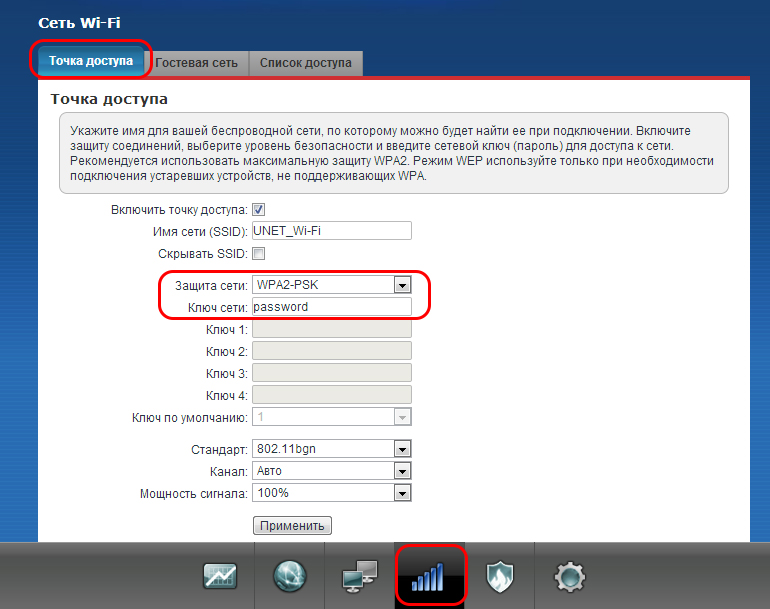

Используйте WPA2 — Personal с шифрованием AES. На сегодняшний день, это лучший и самый безопасный способ. Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

Подробнее в статье: как установить пароль на Wi-Fi роутере Asus.

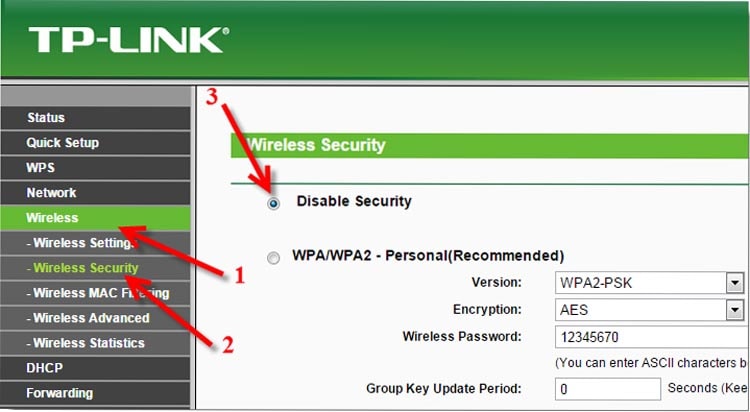

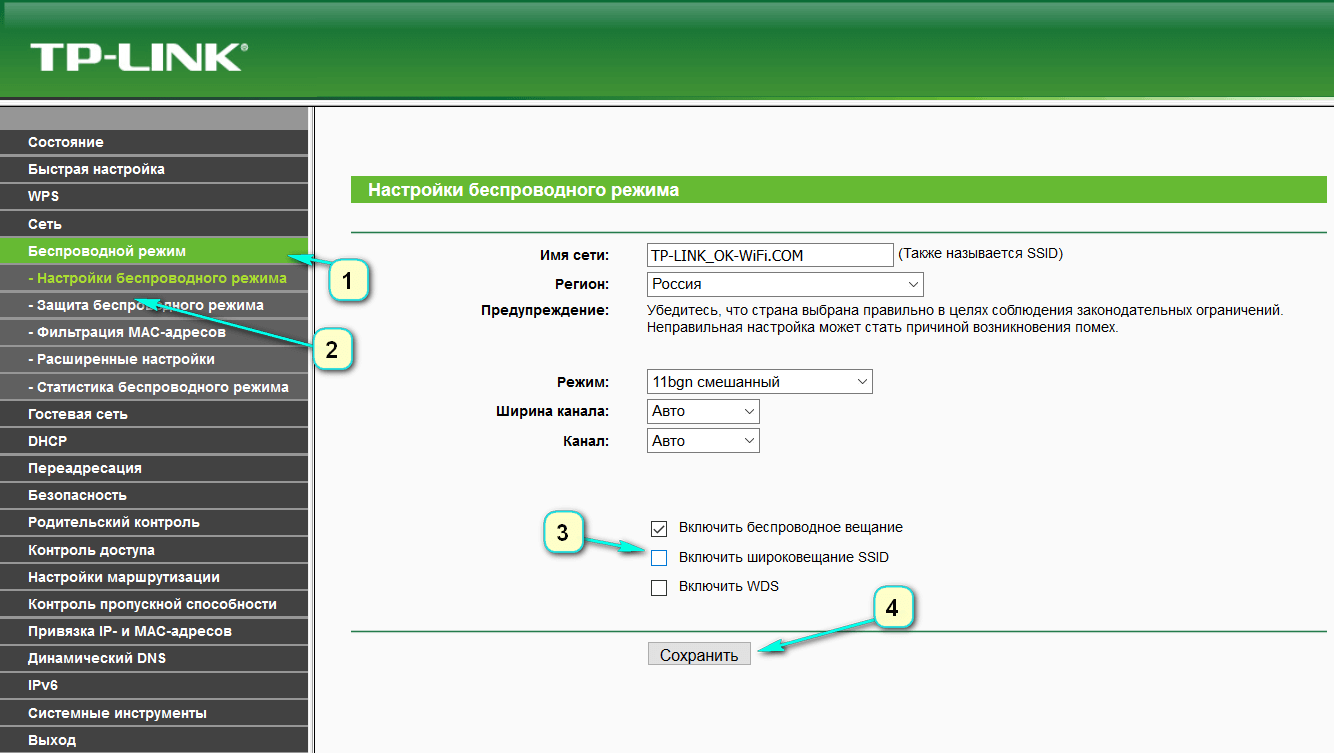

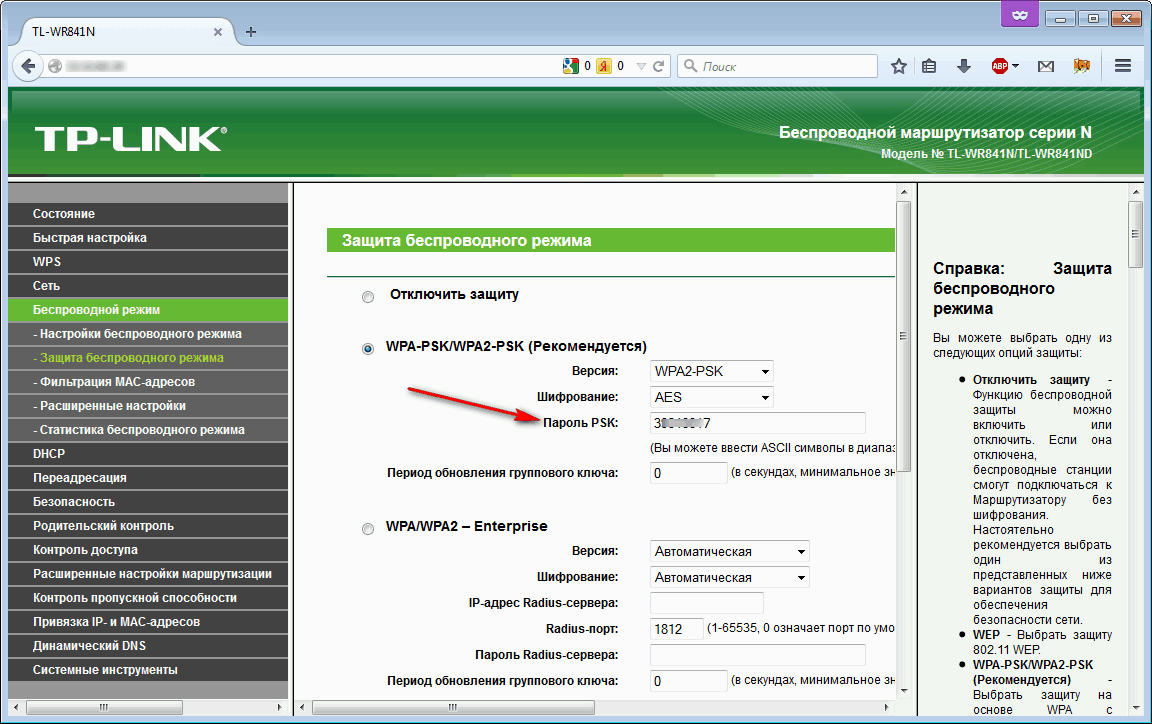

А вот так эти настройки безопасности выглядят на роутерах от TP-Link (со старой прошивкой).

Более подробную инструкцию для TP-Link можете посмотреть здесь.

Инструкции для других маршрутизаторов:

Если вы не знаете где найти все эти настройки на своем маршрутизаторе, то напишите в комментариях, постараюсь подсказать. Только не забудьте указать модель.

Так как WPA2 — Personal (AES) старые устройства (Wi-Fi адаптеры, телефоны, планшеты и т. д.) могут не поддерживать, то в случае проблем с подключением устанавливайте смешанный режим (Авто).

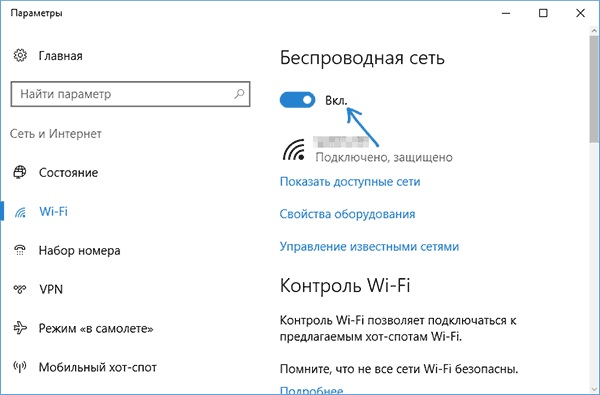

Не редко замечаю, что после смены пароля, или других параметров защиты, устройства не хотят подключаться к сети. На компьютерах может быть ошибка «Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети». Попробуйте удалить (забыть) сеть на устройстве и подключится заново. Как это сделать на Windows 7, я писал здесь. А в Windows 10 нужно забыть сеть.

Как это сделать на Windows 7, я писал здесь. А в Windows 10 нужно забыть сеть.

Пароль (ключ) WPA PSK

Какой бы тип безопасности и метод шифрования вы не выбрали, необходимо установить пароль. Он же ключ WPA, Wireless Password, ключ безопасности сети Wi-Fi и т. д.

Длина пароля от 8 до 32 символов. Можно использовать буквы латинского алфавита и цифры. Так же специальные знаки: — @ $ # ! и т. д. Без пробелов! Пароль чувствительный к регистру! Это значит, что «z» и «Z» это разные символы.

Не советую ставить простые пароли. Лучше создать надежный пароль, который точно никто не сможет подобрать, даже если хорошо постарается.

Вряд ли получится запомнить такой сложный пароль. Хорошо бы его где-то записать. Не редко пароль от Wi-Fi просто забывают. Что делать в таких ситуациях, я писал в статье: как узнать свой пароль от Wi-Fi.

Так же не забудьте установить хороший пароль, который будет защищать веб-интерфейс вашего маршрутизатора. Как это сделать, я писал здесь: как на роутере поменять пароль с admin на другой.

Если вам нужно еще больше защиты, то можно использовать привязку по MAC-адресу. Правда, не вижу в этом необходимости. WPA2 — Personal в паре с AES и сложным паролем – вполне достаточно.

А как вы защищаете свою Wi-Fi сеть? Напишите в комментариях. Ну и вопросы задавайте 🙂

Как оставаться в безопасности, используя публичный Wi-Fi

Подключиться к Wi-Fi можно во многих общественных местах: кафетериях, гостиницах, ресторанах, аэропортах и даже городском транспорте. Но зачастую эти открытые сети не являются безопасными. Что бы вы ни использовали — ноутбук, планшет или смартфон, — подключение должно максимально обеспечивать защиту ваших данных. Есть по крайней мере четыре простых шага, которые вы можете предпринять, чтобы повысить сохранность ваших данных при использовании открытых общественных сетей Wi-Fi.

Включите брандмауэр

Он защитит ваш компьютер от вирусов и злоумышленников.

В Windows брандмауэр включён по умолчанию. Однако если вы не уверены, то перейдите в раздел «Панель управления» → «Брандмауэр Windows» и убедитесь, что он включён.

Однако если вы не уверены, то перейдите в раздел «Панель управления» → «Брандмауэр Windows» и убедитесь, что он включён.

В macOS аналогичный путь: «Системные настройки» → «Защита и безопасность» → «Брандмауэр».

Отключите раздачу

Если ваш ноутбук настроен на автоматический обмен файлами (например, делится музыкальной библиотекой iTunes) или вы используете удалённый доступ к нему в домашней сети, перед подключением к публичному Wi-Fi эти настройки стоит отключить.

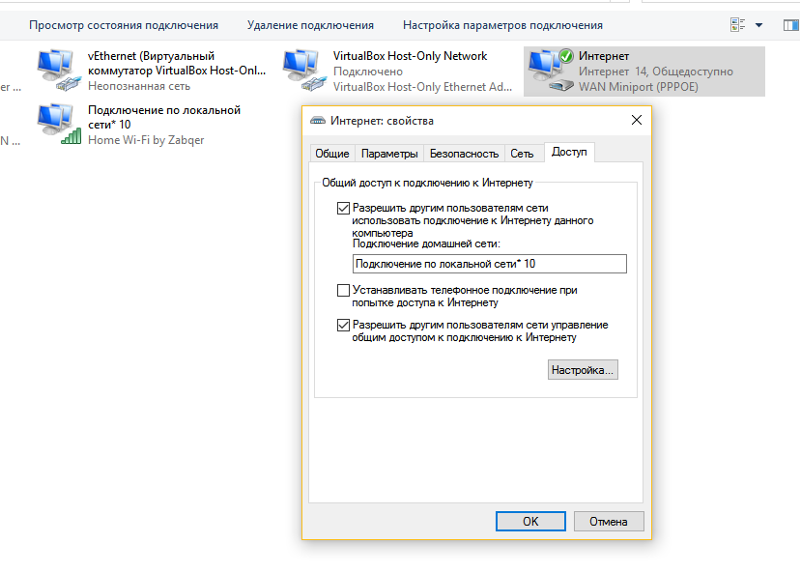

Чтобы добраться до сетевых настроек, которые нужно изменить, в Windows откройте «Панель управления» → «Центр управления сетями и общим доступом». Затем на левой панели нажмите «Изменить дополнительные параметры общего доступа».

Чтобы отключить раздачу в macOS, перейдите в раздел «Системные настройки» → «Общий доступ» и отключите общий доступ к файлам.

Установите расширение для браузера

Существуют также расширения для браузеров, позволяющие повысить безопасность выхода в интернет. Одним из них является HTTPS Everywhere от Electronic Frontier Foundation (EFF).

Одним из них является HTTPS Everywhere от Electronic Frontier Foundation (EFF).

Расширение обеспечивает безопасное соединение во время посещения сайтов, таких как Yahoo, eBay, Amazon и другие. Также есть возможность создавать свой собственный файл XML-конфигурации для добавления сайтов, не вошедших в указанный выше список, которые вы посчитаете не слишком безопасными. Это расширение доступно для Chrome и Firefox и работает с Windows, macOS и Linux.

Разработчик: Разработчик

Цена: Бесплатно

Используйте VPN для подключения к точке доступа

К сожалению, не все сайты и поисковые системы обеспечивают зашифрованную защиту по протоколу Secure Socket Layer (SSL).

Возможно, стоит рассмотреть вопрос подключения к публичным точкам Wi-Fi с помощью VPN-сервера. При этом информация передаётся в зашифрованном виде, что делает её недоступной для злоумышленников. Поэтому виртуальные частные сети (VPN) являются полезным инструментом при работе с публичными точками доступа Wi-Fi.

Одним из таких VPN-сервисов является proXPN, который бесплатен в базовой версии. Однако пропускная способность вашего соединения будет ограничена. Полную скорость, а также ряд дополнительных функций можно получить в премиум-аккаунте (от 6,25 доллара в месяц). ProXPN работает на Windows, macOS, есть также мобильная версия для смартфонов и планшетов.

Процесс установки очень прост: нужно создать учётную запись, установить proXPN и войти в аккаунт.

В качестве альтернативы proXPN можно рассмотреть, например, CyberGhost, Your Freedom или Hotspot Shield. Пользователи бесплатной версии здесь тоже ограничены в количестве VPN-площадок, времени и скорости соединения, а цена премиум-аккаунта начинается с одного доллара в месяц.

С другой стороны, вам может быть вполне достаточно работы в течение пяти часов, доступных для непрерывного подключения, например, с бесплатным аккаунтом Spotflux.

Читайте также

Защищаем роутер и домашнюю сеть | GeekBrains

Часть 1. Простые советы

https://d2xzmw6cctk25h.cloudfront.net/post/664/og_cover_image/782eb7a1c993a4b12fc99e079e14e582

Несмотря на постоянные сообщения о хакерских атаках на отдельные компьютеры, мобильные устройства и целые компании, мы по-прежнему слепо продолжаем верить, что с нами это никогда не произойдёт. Все эти стандартные пароли, вроде «admin-admin» без обязательного требования после первого запуска придумать свою комбинацию, приводят к тому, что вся наша домашняя сеть становится лакомым кусочком для интернет-хулиганов. Как следствие — вирусы, потерянная информация, удалённый доступ к нашим финансам. О том, как хотя бы попробовать защититься от этого с помощью элементарных действий, поговорим далее.

Избегайте роутеров от интернет-провайдера

Речь не о устройствах, что вам предлагают купить или взять в аренду, а о тех роутерах, которые интернет-провайдер обязует вас использовать. Причём все настройки учётной записи и конфигурацию самого устройства настраивает мастер, вы имеете лишь «гостевой» доступ к начинке. Проблема в том, что на такие роутеры невозможно ставить патчи, вы не можете оперативно сменить пароль, а настройки зачастую не предусматривают серьёзную защиту домашней сети. Всё это чревато огромными дырами в безопасности и зависимостью от благосклонности специалиста службы поддержки.

Причём все настройки учётной записи и конфигурацию самого устройства настраивает мастер, вы имеете лишь «гостевой» доступ к начинке. Проблема в том, что на такие роутеры невозможно ставить патчи, вы не можете оперативно сменить пароль, а настройки зачастую не предусматривают серьёзную защиту домашней сети. Всё это чревато огромными дырами в безопасности и зависимостью от благосклонности специалиста службы поддержки.

Измените пароль доступа

Казалось бы, банальное правило: купил в магазине роутер, распаковал, вошёл в систему управления, сразу замени пароль доступа на куда более сложный. Но большинство так радуется работающему Wi-Fi, что забывает об этом напрочь. Напомним ещё раз: сразу же после ввода стандартной комбинации, даже ещё не приступая к настройке, сразу замена пароля и перегрузка.

Ограничьте доступ

Когда вы подключите все домашние устройства к одной сети, зафиксируйте IP или MAC-адреса в памяти. Идеально, если прямо в настройках вы пропишете невозможность доступа устройств с другим адресом. Но дабы не оставлять без Wi-Fi своих гостей, можно пойти на небольшие хитрости, зависящие от модели роутера. Например, ограничить время сессии одного свободного слота доступа. Или включить экран дополнительной верификации.

Но дабы не оставлять без Wi-Fi своих гостей, можно пойти на небольшие хитрости, зависящие от модели роутера. Например, ограничить время сессии одного свободного слота доступа. Или включить экран дополнительной верификации.

В крайнем случае всегда можно собрать всех своих друзей, зафиксировать адреса их мобильных телефонов и включить их в «белый список». В общем, изучите внимательно инструкцию и подберите идеальный для вас и ваших гостей вариант.

Аккуратно работайте с интерфейсом

Старайтесь не залезать в настройки роутера без особой надобности. Ваш компьютер или телефон могут быть заражены вирусом, так что совсем ни к чему, чтобы последствия этого добрались до всей домашней сети. И даже в моменты редких визитов, не забывайте об элементарных правилах безопасности: короткие сессии и обязательный выход из системы по окончанию.

Измените LAN-IP адрес

Такая возможность далеко не всегда заложена, но, если настройки роутера позволяют сменить его адрес в сети (например, 192. 168.0.1) – обязательно воспользуйтесь. Если же такой возможности нет, то хотя бы измените имя вашей Wi-Fi сети на то, где не содержится марка и модель роутера (так, DIR-300NRU — очень плохой вариант).

168.0.1) – обязательно воспользуйтесь. Если же такой возможности нет, то хотя бы измените имя вашей Wi-Fi сети на то, где не содержится марка и модель роутера (так, DIR-300NRU — очень плохой вариант).

Создайте надёжный пароль Wi-Fi

Ещё один банальный рецепт защиты домашней сети, которым многие пренебрегают из-за возможных неудобств ввода на устройствах без клавиатуры, например, игровых консолях. Ваш пароль от Wi-Fi должен содержать минимум 12 символов, с цифрами и буквами, разными регистрами и желательно, чтобы это было что-то сложнее, чем «имя-фамилия-год рождения».

Установите надёжный протокол

Если вы ничего не понимаете, что означают эти непонятные буквы в выборе протокола безопасности, то просто выбирайте WPA2. Такие протоколы WPA и WEP устарели, и их использование от более-менее настырного взломщика уже не защитит.

Отключите WPS

WPS (Wi-Fi Protected Setup) – функция быстрой настройки Wi-Fi подключения, благодаря которой иногда достаточно просто зажать две кнопки на роутере и адаптере. В более сложном варианте придётся ввести написанный на бумажке ПИН-код. Доподлинно известно, что WPS – не самая надёжная вещь на свете, что инструкции по её взлому без проблем можно найти в интернете. Поэтому не искушайте судьбу и просто настройте всё руками через проводное соединение.

В более сложном варианте придётся ввести написанный на бумажке ПИН-код. Доподлинно известно, что WPS – не самая надёжная вещь на свете, что инструкции по её взлому без проблем можно найти в интернете. Поэтому не искушайте судьбу и просто настройте всё руками через проводное соединение.

Периодически обновляйте прошивку

Патчи и обновления для роутера – абсолютно точно не то, о чём вы думаете, устраиваясь поудобнее с чашкой кофе с утра за компьютером. Даже если на вашем устройстве есть функция автообновления, совсем не лишним будет хотя бы раз в пару месяцев заходить на сайт производителя и проверять актуальность прошивки вашей модели. Зачастую обновления просто не приходят из-за изменения адреса сервера или проблем с доступом, что тем не менее не должно ставить вашу сеть под угрозу.

Не включайте ненужные услуги

Когда вы начинаете копаться в настройках роутера и натыкаетесь на сервисы, назначение которых у вас вызывает сомнение, возможно от них лучше отказаться. Так, например, Telnet, UPnP (Universal Plug and Play), SSH (Secure Shell), и HNAP (Home Network Administration Protocol) представляют серьёзную угрозу безопасности. Во всех остальных случаях лучше потратить немного времени на изучение непонятных аббревиатур, чем просто выставлять галочки без понимания.

Так, например, Telnet, UPnP (Universal Plug and Play), SSH (Secure Shell), и HNAP (Home Network Administration Protocol) представляют серьёзную угрозу безопасности. Во всех остальных случаях лучше потратить немного времени на изучение непонятных аббревиатур, чем просто выставлять галочки без понимания.

На этом с базовыми правилами закончим, в следующий раз — чуть более сложные советы для тех, кому действительно есть что терять в домашней сети.

А на вашу домашнюю сеть когда-нибудь нападали?

Вам понадобится VPN для доступа к общедоступной сети Wi-Fi. Вот почему.

Что такое публичный Wi-Fi?

Мы все знакомы с Wi-Fi и удобством, которое он дает. Технически Wi-Fi — это технология, которая позволяет компьютерам и другим устройствам подключаться к Интернету и обмениваться данными по беспроводной сети. Wi-Fi настраивается с помощью беспроводного адаптера для создания «точки доступа». Как только соединение установлено, пользователи в пределах досягаемости точки доступа могут подключаться к сети Интернет.

Как только соединение установлено, пользователи в пределах досягаемости точки доступа могут подключаться к сети Интернет.

Беспроводные сети расположены либо в доме, что обычно называется «закрытая сеть», либо в общественных местах, которые могут быть открытыми или закрытыми в зависимости от установленных параметров безопасности.Общедоступный Wi-Fi часто бывает незащищенным, что создает угрозу безопасности для пользователей.

Где находятся публичные сети Wi-Fi?

Публичные сети Wi-Fi найти несложно. Они распространены по всему миру, и вы сталкиваетесь с ними как в повседневной жизни, так и во время путешествий. Некоторые распространенные места, где вы можете столкнуться с этими сетями, включают:

В мире существует более 100 000 незащищенных общедоступных точек доступа Wi-Fi, при этом сообщается, что каждая четвертая полностью незащищена.Мумбаи имеет титул крупнейшего города с общедоступным Wi-Fi с более чем 500 активными точками доступа и еще 700, обещанными к маю 2017 года. В других крупных городских районах есть большие общественные Wi-Fi, например в Нью-Йорке, где на всех станциях метро будет Покрытие Wi-Fi до конца этого года. В Европе существует инициатива под названием WIFIEU, которая планирует распространить бесплатный Wi-Fi по всему Европейскому Союзу в общественных местах.

В других крупных городских районах есть большие общественные Wi-Fi, например в Нью-Йорке, где на всех станциях метро будет Покрытие Wi-Fi до конца этого года. В Европе существует инициатива под названием WIFIEU, которая планирует распространить бесплатный Wi-Fi по всему Европейскому Союзу в общественных местах.

- Рестораны, бары, кафе и кофейни

- Аэропорты и самолеты (Wi-Fi во время полета), поезда, метро и транспортные станции

- Гостиницы и хостелы

- Общественные парки и другие общественные места, предлагающие Интернет

- Торговые центры и торговые центры

- Туристические достопримечательности, торговые центры

- Домашние сети, если они не защищены

Почему эти сети небезопасны?

Незащищенная сеть Wi-Fi — это любая сеть, в которой не требуется вводить пароль или учетные данные для входа в сеть.Эти «открытые» сети также включают незашифрованные соединения, подвергая пользователей большому риску. Эти точки доступа являются легкой мишенью для хакеров и нечестных людей, пытающихся украсть пароли для входа, информацию о кредитных картах и содержание сообщений или другие личные данные. Они также создают другие угрозы, такие как атаки типа «злоумышленник в середине», анализ Wi-Fi и вредоносное ПО.

Они также создают другие угрозы, такие как атаки типа «злоумышленник в середине», анализ Wi-Fi и вредоносное ПО.

- Хакеры / слежки: хакеры или слежки могут проникать в незащищенные сети Wi-Fi и использовать их для сбора личных данных или конфиденциальной информации для входа.Думаете, взломать сложно? Подумай еще раз. В наши дни взломать проще и проще с помощью таких инструментов, как анализаторы пакетов.

- Атаки «злоумышленник посередине». Атака «злоумышленник посередине» происходит, когда злоумышленник перехватывает сообщение между двумя людьми и сам вступает в разговор. Затем преступник может получить доступ к отправляемой информации и перехватить личные данные — и все это без ведома отправителей или получателей. Этот тип атаки позволяет подслушивать, использовать транзакции в реальном времени, разговоры и передачу данных, позволяя хакеру украсть личную информацию.

- Вредоносное ПО: незащищенные сети Wi-Fi могут использоваться для внедрения вредоносных программ в устройства, подключенные к сети.

Вредоносное ПО очень опасно, так как может дать злоумышленнику доступ ко всему на вашем устройстве. Сюда входят файлы или фотографии, а также активация микрофона для подслушивания.

Вредоносное ПО очень опасно, так как может дать злоумышленнику доступ ко всему на вашем устройстве. Сюда входят файлы или фотографии, а также активация микрофона для подслушивания. - Незаконные точки доступа / поддельные сети: это точки доступа, которые создаются преступниками с использованием имени, близкого к имени фактической законной точки доступа Wi-Fi. Эти точки доступа создаются, чтобы обманом заставить пользователей подключиться, думая, что они используют легитимную сеть, например, в кафе.Когда вы подключаетесь к одной из этих сетей, вы становитесь уязвимыми для взлома / отслеживания со стороны владельца фальшивой сети.

Какая информация подвержена риску?

Теперь, когда вы знаете, что незащищенные общедоступные сети Wi-Fi являются легкой мишенью для преступников или злоумышленников, пытающихся украсть ваши личные данные, важно понимать, что именно они могут получить в свои руки и насколько эти данные могут быть раскрыты. При использовании этих сетей под угрозой может оказаться следующая информация:

- Ваше местоположение

- Веб-сайты, которые вы посещаете

- Ваши личные сообщения, такие как электронные письма, чаты и сообщения

- Кому вы общаетесь

- Отправляемые вами файлы, фото

- Ваши пароли и другая конфиденциальная информация

- Учетные данные для входа на различные сайты, например, банковские сайты

Все это не просто шумиха! Есть сообщения о том, что пользователи подключаются к незащищенным сетям Wi-Fi по всему миру, что часто имеет разрушительные последствия для их пользователей.

- Достопримечательности : Некоторые из самых незащищенных сетей Wi-Fi можно найти в популярных туристических достопримечательностях и местах по всему миру. К ним относятся популярные места, такие как Таймс-сквер, Нотр-Дам и Парижский Диснейленд.

- На борту самолетов : В прошлом году произошел настоящий переполох, когда журналист был взломан во время использования бортового Wi-Fi на борту самолета. Хакер раскрыл подробности того, над чем работал журналист, скомпрометировав историю, а также встревожив всех, кто о ней слышал.Этот инцидент показал, насколько быстро и легко было взломать Wi-Fi в полете.

- Общественные автобусы : Город Сидней, Австралия, недавно объявил о планах предложить Wi-Fi на борту всех общественных автобусов. Но у этого Wi-Fi есть одна загвоздка — он будет собирать и продавать личную информацию пользователей. Хотя этот риск не возникает, потому что Wi-Fi небезопасен, это еще одно нарушение конфиденциальности, о котором пользователи должны знать в Wi-Fi.

Незнание — это не счастье

Согласно исследованию, проведенному Ресурсным центром по краже личных данных, около 40% людей не беспокоились об использовании общедоступного Wi-Fi.Из тех, кто был обеспокоен, менее половины предприняли шаги для защиты своего соединения в этих сетях. Это очень беспокоит, учитывая действия, которые наиболее часто происходят в общедоступном Wi-Fi:

- Проверка личных учетных записей электронной почты (включая вход в систему)

- Использование социальных сетей (включая вход в систему)

- Доступ к банковской или финансовой информации

Еще больше беспокоит желание людей использовать эти сети, несмотря на то, что они осознают риски.Опрос McAfee показал, что большой процент людей — 38% — по-прежнему предпочитают использовать бесплатный незащищенный Wi-Fi. Объедините это со статистикой из отчета AARP «Удобство в сравнении с безопасностью»: «Четверть взрослых, пользующихся Интернетом, подключаются к нему через общедоступный Wi-Fi один раз в неделю или чаще», и вы получите представление о том, насколько распространено использование незащищенных сетей.

Как защитить себя в общедоступном Wi-Fi

Все это очень тревожит, особенно для тех, кто никогда раньше не задумывался о рисках публичного Wi-Fi.Но вам не нужно избегать сетей Wi-Fi или соглашаться с неизбежностью рисков для конфиденциальности — вы можете сделать кое-что!

Хотя существует несколько способов защитить себя при использовании сети Wi-Fi, один способ превосходит все остальные — использование VPN. Самое важное , что вы можете делать каждый раз при подключении, — это использовать VPN. VPN шифрует ваше интернет-соединение, чтобы обезопасить его и защитить вашу конфиденциальность. При подключении к VPN никто — ни провайдер интернет-услуг, владелец бизнеса / сети, ни какой-либо сторонний хакер или отслеживающий агент — не может видеть информацию, которую вы отправляете по сети.При использовании Wi-Fi с VPN ваша конфиденциальность и безопасность всегда защищены.

Есть также несколько других мер предосторожности, которые вы можете предпринять, и первый шаг — это осознание — всегда «думайте, прежде чем подключаться». Важно понимать, что когда вы входите в сеть Wi-Fi в общественном месте, особенно в том, что помечено как «бесплатное», вы подвергаетесь риску. Также важно понимать, на что вы соглашаетесь. Принимая условия использования общедоступной точки доступа Wi-Fi, вы, скорее всего, даете службе разрешение на сбор информации о вас или о том, что вы смотрите.Узнав об этом, вы сможете лучше выбирать, когда подключаться (или не подключаться!), И активно принимать меры для защиты своей конфиденциальности.

Важно понимать, что когда вы входите в сеть Wi-Fi в общественном месте, особенно в том, что помечено как «бесплатное», вы подвергаетесь риску. Также важно понимать, на что вы соглашаетесь. Принимая условия использования общедоступной точки доступа Wi-Fi, вы, скорее всего, даете службе разрешение на сбор информации о вас или о том, что вы смотрите.Узнав об этом, вы сможете лучше выбирать, когда подключаться (или не подключаться!), И активно принимать меры для защиты своей конфиденциальности.

Другие действия, которые вы можете сделать для повышения конфиденциальности:

- Отключите настройки общего доступа, чтобы другие пользователи сети не могли получить доступ к вашей информации

- Используйте брандмауэр

- Всегда используйте HTTPS для веб-сайтов, которые вы посещаете

- Используйте двухфакторную аутентификацию для все учетные данные для входа в учетные записи

- Выключайте Wi-Fi всякий раз, когда вы его не используете — это предотвращает автоматическое подключение и подвергает вас риску

- Обновите настройки, чтобы забыть о сетях, чтобы они не сохранялись на вашем телефоне

Wi-Fi и пароль доступа, WPS, фильтрация MAC- и IP-адресов, удаленный доступ

Прочтите эту статью, чтобы узнать больше о настройках безопасности Wi-Fi для вашего маршрутизатора. Как защитить сеть Wi-Fi от несанкционированного доступа посторонних лиц и установить пароль для доступа к сети Wi-Fi и панели настроек. Как ограничить доступ к вашей сети Wi-Fi с помощью фильтрации MAC или IP-адресов.

Как защитить сеть Wi-Fi от несанкционированного доступа посторонних лиц и установить пароль для доступа к сети Wi-Fi и панели настроек. Как ограничить доступ к вашей сети Wi-Fi с помощью фильтрации MAC или IP-адресов.

Многие пользователи пренебрегают настройкой параметров сетевой безопасности, полагая, что их сеть никого не интересует. Почему злоумышленник пытается получить к нему доступ?

К сожалению, это ложное предположение: правильные настройки безопасности могут защитить вас от кражи личных данных, а также от непреднамеренного ущерба, причиненного другими пользователями вашей сети.Просто из любопытства хакеры могут что-то изменить в ваших настройках, что может оставить вас в автономном режиме. Вот почему мы рекомендуем проверить настройки безопасности прямо сейчас.

Я покажу вам, как настроить параметры безопасности роутера на примере популярной модели TP-LINK WR841N. Однако почти все маршрутизаторы имеют схожую функциональность, поэтому данное руководство будет полезно и для других устройств. За исключением, конечно, некоторых отличий в интерфейсе меню.

За исключением, конечно, некоторых отличий в интерфейсе меню.

Содержание:

Изменение логина и пароля для доступа к маршрутизатору.

Первое, что нужно сделать, это изменить пароль по умолчанию, защищающий доступ к настройкам роутера. Такой пароль предотвратит несанкционированный доступ посторонних к вашему роутеру. Поэтому, когда вы измените пароль по умолчанию, никто другой не сможет подключиться к Интернету или изменить настройки сети.

Чтобы изменить имя и пароль маршрутизатора, подключитесь к этому устройству с помощью Wi-Fi или кабеля и откройте браузер, чтобы ввести его сетевой адрес.

Сетевой адрес маршрутизатора указан на наклейке, которая находится в нижней части устройства. Обычно это выглядит как 192.168.1.1 или 192. 168.0.1, tplinkwifi.net или tplinklogin.net и т. Д.

168.0.1, tplinkwifi.net или tplinklogin.net и т. Д.

В этом окне введите имя пользователя и пароль — по умолчанию это admin и admin. Логин и пароль по умолчанию можно найти на той же наклейке, что и раньше.

Если вы все сделаете правильно, на экране появится меню настроек.

Перейдите на вкладку Системные инструменты и найдите строку Пароль .

Вам нужно будет указать предыдущее имя пользователя и пароль, а затем ввести новые данные и нажать Сохранить. На этом все — изменен пароль для доступа к роутеру. Вы только что выполнили первую задачу по настройке параметров безопасности. Давайте двигаться дальше.

Установка пароля для Wi-Fi.

Второй важный шаг — установка пароля для доступа к вашей сети Wi-Fi. Это предотвратит подключение посторонних к этой сети.

Многие люди считают, что в этой опции нет необходимости, и поэтому оставляют свои сети открытыми для всех. Однако, подключившись к вашей сети, другие пользователи могут использовать торрент-клиенты для загрузки контента или играть в онлайн-игры, что поглощает трафик и оказывает давление на ваш маршрутизатор. Если говорить о маршрутизаторе, то у него могут быть разные проблемы, скорость соединения упадет, а общее качество доступа в Интернет ухудшится.

Если говорить о маршрутизаторе, то у него могут быть разные проблемы, скорость соединения упадет, а общее качество доступа в Интернет ухудшится.

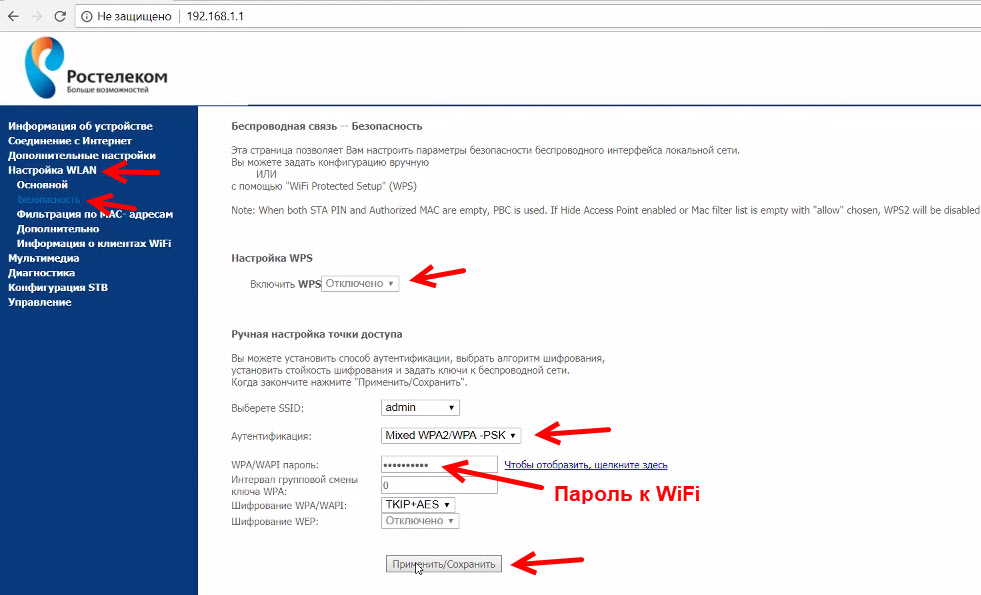

Чтобы изменить пароль, перейдите на вкладку Wireless. Найдите строку Wireless Security.

Если защита беспроводной сети отключена, включите ее. Для этого выберите один из предложенных вариантов. Для стандартных ситуаций будет достаточно рекомендованного варианта WPA / WPA2 .

Введите желаемый пароль в поле Пароль беспроводной сети.

Не используйте простые пароли, состоящие из восьми цифр 1 или 0 или цифр от 1 до 8.Подумайте о надежном пароле, состоящем из заглавных и строчных букв, цифр и специальных символов. Запишите новый пароль на случай, если вы его забудете.

Подробное описание других настроек Wi-Fi приведено в другой статье.

Отключение функции WPS.

Третий шаг — отключить функцию WPS. Эта функция позволяет быстро и без пароля подключиться к беспроводной сети. В реальной жизни он используется редко, и, поскольку он слишком уязвим для хакеров, я рекомендую отключить его.

В реальной жизни он используется редко, и, поскольку он слишком уязвим для хакеров, я рекомендую отключить его.

Для этого перейдите на вкладку WPS (иногда ее можно найти в меню Wireless ) и выберите Отключить WPS.

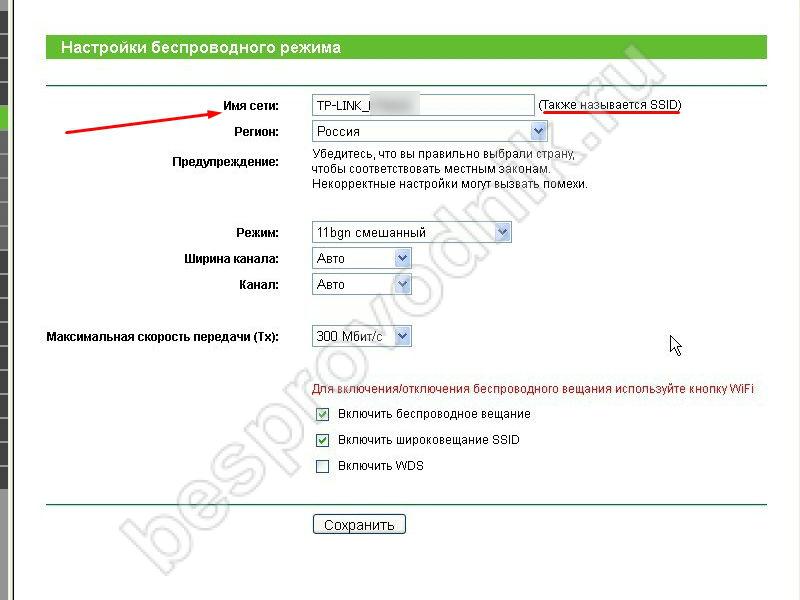

Скрытие имени беспроводной сети.

Скройте свою сеть от посторонних глаз. В настройках роутера есть специальная опция, позволяющая скрыть вашу сеть. Когда вы его включите, другие устройства больше не будут видеть ваш Wi-Fi. Для подключения им нужно будет указать не только пароль, но и имя сети (SSID).

Вы можете включить эту функцию в настройках беспроводной сети, сняв флажок рядом с Enable SSID Broadcast.

Когда вы это сделаете, другие устройства не смогут его увидеть, а на компьютере с Windows 10 вы увидите скрытую сеть среди других сетей. Если вы попытаетесь подключиться, вам нужно будет ввести имя сети (SSID), а затем пароль; только если все будет правильно, вы сможете подключиться.

Со смартфона эта сеть просто невидима: для подключения необходимо зайти в настройки W-Fi и создать новую сеть. Укажите имя сети (SSID) и пароль.

Укажите имя сети (SSID) и пароль.

Фильтрация устройств по MAC-адресу.

Следующий этап — фильтрация устройств, пытающихся подключиться, по их MAC-адресам.

MAC-адрес — это уникальный идентификатор устройства, так как каждый гаджет имеет свой собственный MAC-адрес. В настройках роутера вы можете добавить MAC-адреса устройств, которым разрешено подключаться к вашей сети. Когда эта функция включена, могут подключаться только устройства из этого списка.В качестве альтернативы вы можете указать устройства, доступ к которым должен быть заблокирован.

Это наиболее эффективный способ защиты вашего маршрутизатора, но он подходит только для организаций с определенным количеством пользователей; однако для домашней сети вам придется подключать новых пользователей, войдя в настройки маршрутизатора и добавив их MAC-адреса, что не слишком удобно.

Чтобы включить эту опцию, откройте Wireless MAC Filtering , который вы можете найти на вкладке Wireless settings.

Когда вы там, нажмите Включить и установите флажок рядом с Запретить станции, указанные в любых включенных записях в списке, для доступа к или Разрешить… , затем добавьте MAC-адреса таких устройств.

Чтобы добавить их, нажмите Добавить новый.

Обновление микропрограммы маршрутизатора.

Еще один важный аспект, который необходимо учитывать при настройке параметров безопасности, — это убедиться, что на вашем маршрутизаторе установлена последняя версия прошивки. Он исправит ошибки и исправит возможные уязвимости, которые могут позволить посторонним людям взломать вашу сеть.

Функция обновления прошивки маршрутизатора обычно находится в меню Системные инструменты / Обновление прошивки.

Последнюю версию пакета можно скачать с официального сайта производителя маршрутизатора. В моем случае это TP-Link. Официальный сайт компании: https://www.tp-link.com.

На веб-сайте перейдите в раздел Поддержка / Загрузка (https://www. tp-link.com/us/support/download/). И найдите свою модель в списке.

tp-link.com/us/support/download/). И найдите свою модель в списке.

Перед загрузкой прошивки вы должны проверить версию оборудования вашего устройства. Если вы установите прошивку для другой версии, это может повредить устройство или даже вывести его из строя.Версия оборудования указана на наклейке, которая находится на нижней панели маршрутизатора.

Однако вы можете установить стандартную, новую или альтернативную прошивку. Единственное, что имеет значение, это то, что он должен быть совместим с вашим устройством.

Выберите файл и укажите путь к загруженной вами прошивке, а затем нажмите Обновить.

После завершения процесса маршрутизатор автоматически перезагрузится.

Веб-страницы для загрузки микропрограмм для маршрутизаторов других производителей:

Практически все производители разрешают пользователям загружать микропрограммы для своих маршрутизаторов.Обычно страницу загрузки прошивки можно найти в разделе поддержки на сайте компании.

Отключение удаленного доступа.

Следующее, что нужно настроить — это удаленный доступ. Если у вас включена функция удаленного доступа, но вы не используете ее — отключите ее, потому что такая функция позволяет любому получить доступ к вашему роутеру через Интернет с любого другого устройства. Другими словами, любой пользователь, знающий IP-адрес вашего маршрутизатора (адрес WAN), может получить доступ к его настройкам.

Чтобы отключить эту функцию, перейдите на вкладку Безопасность / Удаленное управление. Введите нули в строку IP-адреса. По умолчанию эта функция отключена.

Чтобы удаленный доступ был доступен любому, IP-адрес должен выглядеть так: 255.255.255.255.

Выбор времени работы.

В некоторых моделях можно настроить расписание работы. Например, вы не пользуетесь сетью в ночное время и не хотите, чтобы кто-то подключался. Сделать это можно одним из двух способов: выключив роутер (нажав соответствующую кнопку) или настроив график его работы.

Для этого откройте вкладку Access Control, перейдите в Schedule, и нажмите Add New.

В этом окне вы можете указать дни и время, когда вы хотите, чтобы маршрутизатор работал, и подтвердите свой выбор, нажав Сохранить.

Фильтрация устройств по IP-адресу.

Если вам нужно ограничить доступ в Интернет для определенных компьютеров в сети, используйте функцию ARP. Привязка по протоколу ARP — удобный вариант управления доступом для компьютеров в локальной сети.

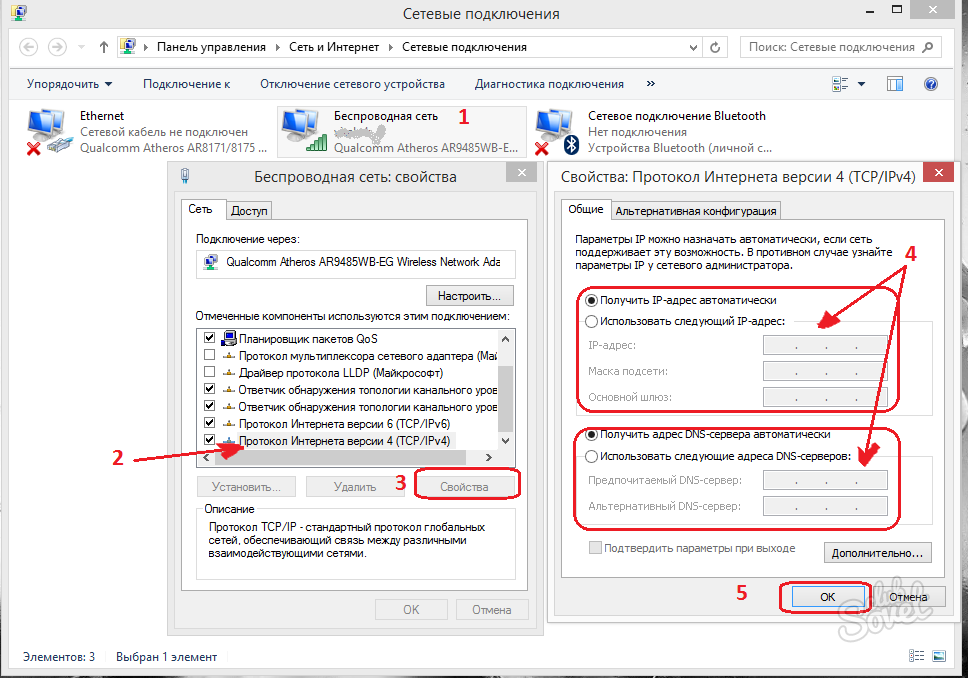

Чтобы настроить этот фильтр, вы должны назначить статический IP-адрес каждому компьютеру, подключенному к сети.

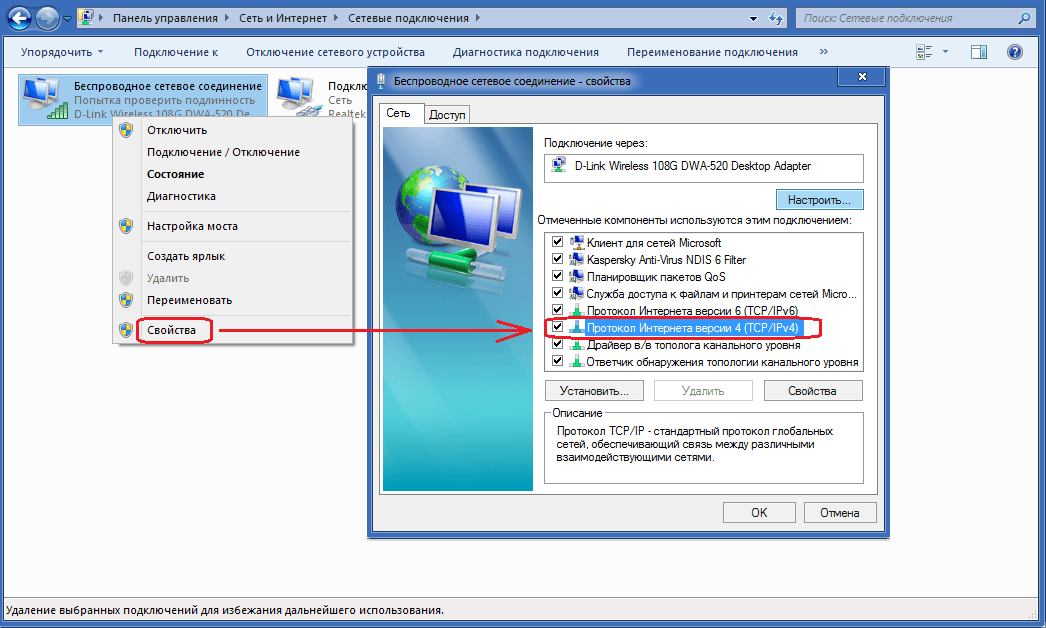

На компьютере с Windows 10 откройте «Настройки» / «Сеть и Интернет» / «Изменить параметры адаптера».

Щелкните правой кнопкой мыши свою сеть и выберите Properties. Затем выберите IPv4 и нажмите Properties.

Установите флажок рядом с Используйте следующий IP-адрес и укажите его, а также маску подсети и шлюз по умолчанию.

Чтобы связать IP-адрес компьютера с определенным MAC-адресом и убедиться, что другие компьютеры не используют этот адрес, включите функцию ARP Binding в настройках маршрутизатора, перейдя на вкладку IP & MAC Binding.

После этого создайте новую запись, нажав на кнопку Добавить новый, введите МАС и IP-адреса, установите флажок Привязать и нажмите Сохранить. В таблице ARP вы увидите все связанные устройства.

Теперь, если чужой компьютер (которого нет в этом списке) отправит запрос на установление соединения, доступ будет запрещен.

Проверка на наличие странных устройств в списке клиентов, подключенных к маршрутизатору.

Если вы заметили, что объем вашего трафика значительно уменьшился, или вы сомневаетесь, что маршрутизатор работает правильно, проверьте его на наличие каких-либо странных устройств, которые могут быть подключены.

Для этого откройте вкладку Системные инструменты и перейдите в Статистика. Включите статистику интернет-трафика, нажав соответствующую кнопку.

Включите статистику интернет-трафика, нажав соответствующую кнопку.

В таблице вы можете увидеть все подключенные устройства и заметить странные подключения по их IP-адресам.

Все настройки безопасности, которые я показал вам сегодня, не являются обязательными, и каждый может использовать их или нет. Первостепенная задача — обеспечить безопасность маршрутизатора, чтобы никто не мог изменить его настройки и лишить вас подключения к Интернету. Довольно часто единственной необходимой мерой является изменение логина и пароля маршрутизатора, а также установка надежного пароля для сети Wi-Fi.

На этом пока все. Надеюсь, это руководство окажется полезным. Не стесняйтесь оставлять комментарии и задавать вопросы.

Как использовать единый вход (SSO) через соединения VPN и Wi-Fi (Windows 10) — Microsoft 365 Security

- 000Z» data-article-date-source=»ms.date»> 19.04.2017

- 4 минуты на чтение

В этой статье

В этом разделе объясняются требования для включения единого входа (SSO) для ресурсов локального домена через соединения WiFi или VPN.Сценарий:

- Вы подключаетесь к сети с помощью Wi-Fi или VPN.

- Вы хотите использовать учетные данные, которые вы используете для аутентификации WiFi или VPN, чтобы также аутентифицировать запросы на доступ к ресурсу домена, к которому вы подключаетесь, без отдельного запроса учетных данных вашего домена.

Например, вы хотите подключиться к корпоративной сети и получить доступ к внутреннему веб-сайту, для которого требуется встроенная проверка подлинности Windows.

На высоком уровне это работает так: учетные данные, которые используются для проверки подлинности соединения, помещаются в диспетчер учетных данных в качестве учетных данных по умолчанию для сеанса входа в систему. Диспетчер учетных данных — это место, где учетные данные в ОС могут храниться для определенных ресурсов домена на основе целевого имени ресурса.

Для VPN стек VPN сохраняет свои учетные данные по умолчанию для сеанса.

Для WiFi это делает EAP.

Диспетчер учетных данных — это место, где учетные данные в ОС могут храниться для определенных ресурсов домена на основе целевого имени ресурса.

Для VPN стек VPN сохраняет свои учетные данные по умолчанию для сеанса.

Для WiFi это делает EAP.

Учетные данные помещаются в Credential Manager как учетные данные «* Session». Учетные данные «* Session» подразумевают, что они действительны для текущего пользовательского сеанса. Учетные данные также очищаются при отключении Wi-Fi или VPN-соединения.

Когда пользователь пытается получить доступ к ресурсу домена, например, с помощью Edge, Edge имеет правильную возможность проверки подлинности предприятия, поэтому WinInet может передать учетные данные, которые он получает от диспетчера учетных данных, запрашивающему его поставщику общих служб.Дополнительные сведения о возможности корпоративной аутентификации см. В разделе Объявления возможностей приложения.

Местный орган безопасности проверяет приложение устройства, такое как приложение универсальной платформы Windows (UWP), на предмет наличия у него необходимых возможностей. Если приложение не является UWP, это не имеет значения.

Но если это приложение UWP, оно будет проверять возможности устройства для корпоративной аутентификации.

Если у него есть такая возможность и если ресурс, к которому вы пытаетесь получить доступ, находится в зоне интрасети в параметрах Интернета (ZoneMap), тогда учетные данные будут освобождены.Такое поведение помогает предотвратить неправомерное использование учетных данных ненадежными третьими сторонами.

Если приложение не является UWP, это не имеет значения.

Но если это приложение UWP, оно будет проверять возможности устройства для корпоративной аутентификации.

Если у него есть такая возможность и если ресурс, к которому вы пытаетесь получить доступ, находится в зоне интрасети в параметрах Интернета (ZoneMap), тогда учетные данные будут освобождены.Такое поведение помогает предотвратить неправомерное использование учетных данных ненадежными третьими сторонами.

Интранет-зона

Для зоны интрасети по умолчанию разрешены только имена с одной меткой, например Http: // finance. Если ресурс, к которому нужно получить доступ, имеет несколько доменных меток, то можно использовать CSP реестра.

Настройка ZoneMap

ZoneMap управляется с помощью реестра, который можно настроить через MDM.

По умолчанию однокомпонентные имена, такие как http: // finance, уже находятся в зоне интрасети.Для имен с несколькими метками, таких как http://finance.net, необходимо обновить ZoneMap.

Политика MDM

Пример URI OMA:

./Vendor/MSFT/Registry/HKU/S-1-5-21-2702878673-795188819-444038987-2781/Software/Microsoft/Windows/CurrentVersion/Internet%20Settings/ZoneMap/Domains/ <доменное имя> / * как целочисленное значение 1 для каждого из доменов, в которые вы хотите использовать единый вход со своего устройства. Это добавляет указанные домены в зону интрасети браузера Edge.

Требования к учетным данным

Для VPN после аутентификации в диспетчер учетных данных будут добавлены следующие типы учетных данных:

- Имя пользователя и пароль

- Аутентификация на основе сертификатов:

- ТПМ Сертификат КСП

- Сертификаты KSP на программное обеспечение

- Сертификат смарт-карты

- Сертификат Windows Hello для бизнеса

Имя пользователя также должно включать домен, к которому можно получить доступ через соединение (VPN или WiFi).

Шаблоны сертификатов пользователей

Если учетные данные основаны на сертификате, тогда элементы в следующей таблице должны быть настроены для шаблонов сертификатов, чтобы гарантировать, что они также могут использоваться для аутентификации клиента Kerberos.

| Элемент шаблона | Конфигурация |

|---|---|

| SubjectName | Отличительное имя пользователя (DN), где компоненты домена отличительного имени отражают внутреннее пространство имен DNS, когда SubjectAlternativeName не имеет полного имени участника-пользователя, необходимого для поиска контроллера домена.Это требование особенно актуально в средах с несколькими лесами, поскольку оно обеспечивает возможность обнаружения контроллера домена. |

| SubjectAlternativeName | Полное имя участника-пользователя, где компонент доменного имени в имени участника-пользователя пользователя совпадает с пространством имен DNS внутреннего домена организации. Это требование особенно актуально в средах с несколькими лесами, поскольку оно гарантирует, что контроллер домена может быть обнаружен, когда имя субъекта не имеет DN. требуется для поиска контроллера домена. |

| Поставщик хранилища ключей (KSP) | Если устройство подключено к Azure AD, используется дискретный сертификат единого входа. |

| EnhancedKeyUsage | Требуется один или несколько из следующих EKU: — Проверка подлинности клиента (для VPN) — OID фильтрации EAP (для Windows Hello для бизнеса) — SmartCardLogon (для устройств, присоединенных к Azure AD) Если контроллеры домена требуют EKU смарт-карты, либо: — SmartCardLogon- id-pkinit-KPClientAuth (1.3.6.1.5.2.3.4) В противном случае: — Проверка подлинности клиента TLS / SSL (1.3.6.1.5.5.7.3.2) |

Конфигурация сервера NDES

Сервер NDES должен быть настроен так, чтобы входящие запросы SCEP можно было сопоставить с правильным шаблоном, который будет использоваться. Дополнительные сведения см. В разделе Настройка инфраструктуры сертификатов для SCEP.

Требования к Active Directory

Вам необходимо IP-соединение с DNS-сервером и контроллером домена через сетевой интерфейс, чтобы аутентификация также могла быть успешной.

Контроллеры домена должны иметь соответствующие сертификаты KDC, чтобы клиент мог доверять им как контроллерам домена, а поскольку телефоны не присоединены к домену, корневой ЦС сертификата KDC должен находиться в стороннем корневом ЦС или доверенной смарт-карте. Магазин корней.

Магазин корней.

Контроллеры домена должны использовать сертификаты на основе обновленного шаблона сертификата KDC Kerberos Authentication. Это связано с тем, что Windows 10 Mobile требует включения строгой проверки KDC. Для этого необходимо, чтобы все контроллеры домена, выполняющие проверку подлинности, работали под управлением Windows Server 2016, или вам потребуется включить строгую проверку KDC на контроллерах домена, на которых работают предыдущие версии Windows Server. Дополнительные сведения см. В разделе Включение строгой проверки KDC в Windows Kerberos.

Лучшие 13 решений для решения проблемы аутентификации Android WiFi

Вы недавно пытались подключиться к сети Wi-Fi, но возникла проблема с аутентификацией? Или вы пытались подключить свое Android-устройство к сети Wi-Fi, которую вы использовали со смартфоном раньше, но произошла ошибка аутентификации? Не волнуйтесь, потому что эта проблема характерна для некоторых смартфонов Android и ее легко исправить.

Ошибка аутентификации может произойти внезапно, даже если вы уверены, что использовали правильный пароль Wi-Fi. Это может раздражать, когда вы хотите срочно воспользоваться Интернетом, и может быть еще хуже, когда вы не можете использовать свою мобильную сеть. Эта проблема может возникнуть по разным причинам. Возможно, проблема связана с беспроводной сетью, телефоном Android или и тем, и другим.

В этом руководстве мы привели 13 лучших решений для устранения ошибки аутентификации Wi-Fi.Вам просто нужно внимательно выполнить эти шаги.

Часть 1. Что означает, когда Wi-Fi сообщает о проблеме с аутентификацией?

Ошибка аутентификации Wi-Fi возникает, когда вы безуспешно пытаетесь подключиться к любой сети Wi-Fi с правильным паролем.

Обычно, когда вы пытаетесь подключиться к сети Wi-Fi, устройство подключается к этой сети и сохраняет пароль. Но с этой проблемой вы получите уведомление о том, что выполняется аутентификация, и через несколько минут вы увидите «проблему аутентификации» под именем сети, к которой вы пытаетесь подключиться.

Когда вы пытаетесь подключиться к сети Wi-Fi, устройство сначала отправляет запрос на подключение в зашифрованном виде вместе с паролем на маршрутизатор. Затем роутер сравнит сохраненный на нем пароль с полученными данными.

Если данные совпадают, он отправит сигнал и устройство подключится. Если этого не произойдет, вы получите ошибку аутентификации. Таким образом, проблема аутентификации Android Wi-Fi не позволит вашему устройству подключиться к сети Wi-Fi.

Часть 2.Почему возникает ошибка аутентификации с Wi-Fi на Android?

Проблема аутентификации Wi-Fi может возникнуть по нескольким причинам. Посмотрим возможные причины этой ошибки.

Каждый раз, когда маршрутизатор выходит из строя, ваше устройство не подключается к Wi-Fi и отправляет уведомление об ошибке аутентификации.

Вы недавно обновляли свое устройство? Если да, возможно, проблема в драйверах.

Соединение между устройством и маршрутизатором должно быть стабильным, иначе может возникнуть ошибка аутентификации.

Вы уверены, что подключаетесь к правильной сети Wi-Fi? Вы можете много раз пытаться подключиться к сети с повторяющимся именем. В таком случае вы получите ошибку аутентификации.

Иногда, в зависимости от настроек пользователя, количество устройств, которые могут использовать сеть Wi-Fi, ограничено. Ваше устройство не будет подключаться к сети, если это число превышает.

Часть 3. 6 дополнительных способов решения проблемы аутентификации на Android

Большинство пользователей не хотят тратить время на попытки исправить это, поэтому в первую очередь рекомендуются продвинутые способы.

1. Измените конфигурацию беспроводной сети с DHCP на статическую

Конфликт IP-адресов может привести к разрыву подключения любого типа, независимо от используемого беспроводного маршрутизатора. Даже устройства Android могут столкнуться с такой проблемой, что приведет к ошибке аутентификации. Решите эту проблему, изменив настройку с DHCP, которая является настройкой по умолчанию, на Статический IP-адрес.

Шаг 1: Откройте «Настройки» и выберите соединение Wi-Fi.

Шаг 2: Нажмите и удерживайте имя Wi-Fi и выберите «Изменить сеть».

Шаг 3: Установите флажок «Показать дополнительные параметры» и найдите параметры IP. Теперь измените сеть с DHCP на статическую.

Шаг 4: Вы увидите поле IP-адреса ниже. Запишите и сохраните информацию, которая находится в поле статического IP-адреса, а затем удалите ее.

Шаг 5: Через несколько секунд повторно введите ту же информацию и затем сохраните ее.

Обратитесь к поставщику услуг, если вы не уверены в отображаемых настройках.

2. Обновите ОС Android

Всегда проверяйте, что ваша ОС Android обновлена до последней версии. Если вы не обновите устройство, велика вероятность, что многие ошибки не будут устранены.

Шаг 1: Перейдите в «Настройки» -> «О телефоне».

Шаг 2: Отобразится опция «Обновления системы». Это покажет, доступно ли обновление. В некоторых моделях Android в Настройках будет отдельная вкладка для обновления системы.

Шаг 3: Теперь, если доступно обновление, сначала загрузите его, а затем установите.

Шаг 4: Вам будет предложено перезагрузить устройство. Подтвердите и проверьте, решена ли проблема.

3. Используйте кнопку WPS

WPS, также известный как Wi-Fi Protected Setup, представляет собой стандарт безопасности для создания домашней сети без пароля.

Шаг 1: Перейдите в Настройки -> Беспроводная связь и сети -> Дополнительные настройки.В зависимости от ваших режимов вы можете найти несколько вариантов WPS.

Шаг 2: Нажмите на кнопку WPS. Настройка WPS, ожидающая конфигурации от вашего маршрутизатора, появится на вашем экране.

Шаг 3: На маршрутизаторе нажмите кнопку WPS и дождитесь установления соединения.

4. Используйте специализированный инструмент для восстановления системы Android

Иногда эта ошибка аутентификации возникает из-за неизвестных проблем с программным обеспечением, поэтому лучше всего полагаться на профессиональный инструмент для восстановления системы Android, который поможет вам.Здесь настоятельно рекомендуется iMyFone Fixppo для Android. У него самая высокая скорость и скорость ремонта, поэтому все связанные с Android проблемы могут быть решены за считанные минуты. Кроме того, ему доверяют многие известные веб-сайты.

Шаги очень просты: загрузите подходящую прошивку -> войдите в режим загрузки, следуя инструкциям на экране -> начните исправлять автоматически. Чего же ты ждешь? Загрузите бесплатную пробную версию прямо сейчас!

5. Восстановление заводских настроек устройства Android

Когда вы попробовали все возможные решения этой проблемы, но по-прежнему получаете ошибку аутентификации Wi-Fi, последний вариант — сбросить настройки смартфона Android до заводских настроек. Обратите внимание, что этот метод удалит все данные на вашем устройстве.

Обратите внимание, что этот метод удалит все данные на вашем устройстве.

При выполнении сброса к заводским настройкам все приложения и данные Android будут удалены, а все настройки будут сброшены до значений по умолчанию. Поэтому перед выполнением сброса к заводским настройкам убедитесь, что вы создали резервную копию всех личных данных вашего устройства.

6. Свяжитесь с вашим оператором мобильной связи

Даже после попытки всех методов, если вы видите ошибку аутентификации Wi-Fi, вам необходимо связаться с вашим оператором мобильной связи, чтобы проверить, есть ли что-то не так с оборудованием.Не забудьте упомянуть решения, которые вы уже пробовали для решения этой ошибки, чтобы вам не пришлось снова повторять указанные выше методы.

Часть 4. Общие проверки для устранения проблемы аутентификации Android Wi-Fi

Как и большинство других проблем, не может быть единого решения проблемы аутентификации Wi-Fi. Если вы хотите сначала использовать простые способы, попробуйте следующие решения один за другим для решения проблемы аутентификации Android Wi-Fi.

1. Сбросьте настройки сети Wi-Fi

Чтобы устранить эту ошибку, первое, что вы можете сделать, это сбросить соединение между маршрутизатором и устройством Android.Это решение помогло многим пользователям решить ошибку аутентификации Wi-Fi. При сбросе также решаются многие другие проблемы, связанные с сетью.

Шаг 1: Откройте «Настройки» и откройте Wi-Fi в разделе «Сетевые подключения».

Шаг 2: Будет отображено несколько имен подключений Wi-Fi. Найдите тот, к которому вы пытаетесь подключиться, а затем нажмите и удерживайте его. Будут показаны два варианта — «Забыть сеть» и «Изменить сеть».

Шаг 3: Выберите опцию «Забыть сеть».

Шаг 4: Теперь введите пароль и попробуйте повторно подключиться к сети Wi-Fi. Проверьте, подключено ли устройство к сети.

2. Перезапустите маршрутизатор

Иногда электронные устройства начинают нормально работать при перезапуске. Все элементы устройства начнут работать заново, тем самым решая проблемы, с которыми вы столкнулись. Итак, попробуйте перезапустить маршрутизатор, чтобы узнать, сможете ли вы подключить свое устройство к сети Wi-Fi.

Все элементы устройства начнут работать заново, тем самым решая проблемы, с которыми вы столкнулись. Итак, попробуйте перезапустить маршрутизатор, чтобы узнать, сможете ли вы подключить свое устройство к сети Wi-Fi.

Шаг 1: Нажмите переключатель и выключите беспроводной маршрутизатор.Подождите несколько минут, а затем включите маршрутизатор.

Шаг 2: Прежде чем какое-либо устройство сможет подключиться к маршрутизатору, потребуется время.

Шаг 3: Теперь подключите устройство и проверьте, установлено ли соединение.

3. Сбросить настройки сети

Одно из самых простых решений — сбросить сетевые настройки вашего Android-устройства. Все настройки Wi-Fi, Bluetooth и мобильной сети будут сброшены до заводских.

Шаг 1: Откройте «Настройки» и перейдите в раздел «Резервное копирование и сброс».

Шаг 2: Затем перейдите к параметру настроек сброса сети.

Шаг 3: Нажмите «Сбросить настройки» и дождитесь завершения процесса.

Шаг 4: После завершения процесса откройте настройки Wi-Fi и попробуйте подключиться к сети Wi-Fi.

4. Включение и выключение режима полета

Многие из нас используют режим полета, когда мы хотим поиграть в игру без каких-либо помех, или когда садимся в самолет.Включение режима полета может быть полезно, потому что часто сигнал мобильной сети может создавать помехи беспроводной сети. Когда вы включаете режим полета, передача радиосигнала на вашем телефоне отключается.

Шаг 1: Откройте «Настройки» на своем устройстве и выключите мобильный телефон и сеть Wi-Fi. Вы также можете сделать это, открыв меню быстрых настроек.

Шаг 2: Теперь включите режим полета.

Шаг 3: В режиме полета включите Wi-Fi на своем устройстве и подключитесь к беспроводной сети. Если ваше устройство успешно подключилось к сети Wi-Fi, вы можете открыть настройки и выключить режим полета.

Если ваше устройство успешно подключилось к сети Wi-Fi, вы можете открыть настройки и выключить режим полета.

5. Проверьте количество поддерживаемых устройств

Некоторые модемы поддерживают только определенное количество устройств. Вам нужно проверить через производителя или поставщика услуг. Теперь перейдите в настройки Wi-Fi роутера и проверьте максимальное количество устройств, которые могут подключиться к беспроводной сети. Увеличьте количество устройств и сохраните настройки.

6. Проверьте тип сетевой безопасности

Иногда причиной этой ошибки может быть тип сетевой безопасности. Если вы знаете имя пользователя и пароль беспроводного маршрутизатора, вы можете легко изменить тип сетевой безопасности.

Если WPA является протоколом безопасности, измените его на WPA2 и наоборот. Теперь на своем смартфоне Android выполните шаги, указанные выше, и нажмите «Забыть сеть». Через несколько минут снова подключитесь к беспроводной сети.

7. Проверьте имя сети на наличие дубликатов

Часто проблема аутентификации возникает, когда имя пользователя и пароль беспроводной сети не совпадают.Вы можете быть уверены в том, что вводите правильный пароль, но есть вероятность, что вы подключаетесь не к той сети с таким же именем.

Если вы по ошибке подключаетесь к другой беспроводной сети, вы обязательно столкнетесь с этой ошибкой. Единственное решение для этого — изменить имя сети (если вы находитесь в домашней беспроводной сети), чтобы избежать путаницы. Теперь проверьте, может ли ваше устройство подключиться к беспроводной сети.

Заключение

Это лучшие решения для решения проблемы аутентификации.Мы надеемся, что после использования описанных выше методов ваше устройство успешно подключилось к желаемой беспроводной сети. Чтобы решить эту проблему, необходимо внимательно следовать инструкциям, или вы можете попробовать Fixppo для Android. Ошибка аутентификации может возникнуть в любой момент, но теперь вы знаете, что делать, если она возникнет в будущем.

и советы по безопасности Bluetooth

СетиWi-Fi и соединения Bluetooth могут быть уязвимыми точками доступа для кражи данных или личных данных.К счастью, есть много способов снизить ваши шансы стать жертвой.

Шифрование— лучший способ сохранить ваши личные данные в безопасности. Он работает путем шифрования данных в сообщении, так что только предполагаемые получатели могут его прочитать. Когда адрес веб-сайта, который вы посещаете, начинается с «https» вместо «http», это означает, что между вашим браузером и сайтом происходит шифрование.

Двумя наиболее распространенными типами шифрования являются безопасность, эквивалентная проводному соединению (WEP), и защищенный доступ к Wi-Fi (WPA).Самый надежный из доступных — это WPA2, поэтому используйте его, если у вас есть такая возможность. Домашние системы Wi-Fi и общедоступные точки доступа Wi-Fi, или «точки доступа», обычно сообщают вам о используемом ими шифровании.

Общедоступный Wi-Fi доступ

Многие пользователи Wi-Fi предпочитают использовать общедоступные сети вместо тарифных планов своих устройств для удаленного доступа в Интернет. Но удобство общедоступного Wi-Fi может быть рискованным. Если вы не будете осторожны, хакеры могут быстро получить доступ к вашему соединению и поставить под угрозу конфиденциальную информацию, хранящуюся на вашем устройстве и в онлайн-аккаунтах.Вот несколько шагов, которые вы можете предпринять, чтобы минимизировать риск:

- Проверить действительность доступных точек доступа Wi-Fi. Если появляется несколько точек доступа, утверждающих, что они принадлежат заведению, в котором вы находитесь, посоветуйтесь с персоналом, чтобы избежать подключения к точке доступа самозванца.

- Убедитесь, что все веб-сайты, с которыми вы обмениваетесь информацией, имеют «https» в начале веб-адреса. В этом случае ваши передаваемые данные будут зашифрованы.

- Установите надстройку приложения, которая заставляет ваши веб-браузеры использовать шифрование при подключении к веб-сайтам — даже к хорошо известным сайтам, которые обычно не могут шифровать свои сообщения.

- Измените настройки вашего смартфона, чтобы он не подключался автоматически к ближайшим сетям Wi-Fi. Это дает вам больше контроля над тем, где и когда вы подключаетесь.

- Если вы регулярно используете общедоступные точки доступа Wi-Fi, подумайте об использовании виртуальной частной сети, которая будет шифровать все передачи между вашим устройством и Интернетом. Многие компании предлагают своим сотрудникам VPN для работы, а отдельные люди могут подписаться на VPN самостоятельно.

- При передаче конфиденциальной информации использование тарифного плана мобильного телефона вместо Wi-Fi может быть более безопасным.

Безопасность Bluetooth

Bluetooth-соединения с вашими мобильными устройствами могут использоваться, среди прочего, для подключения к беспроводным гарнитурам, передачи файлов и включения громкой связи во время вождения. В большинстве случаев пользователь должен разрешить соединение Bluetooth до передачи данных — процесс, называемый «спариванием», который обеспечивает определенную степень безопасности данных. Но, как и соединения Wi-Fi, Bluetooth может поставить под угрозу ваши личные данные, если вы не будете осторожны. Вот несколько шагов, которые вы можете предпринять при использовании Bluetooth:

Но, как и соединения Wi-Fi, Bluetooth может поставить под угрозу ваши личные данные, если вы не будете осторожны. Вот несколько шагов, которые вы можете предпринять при использовании Bluetooth:

- Выключайте Bluetooth, когда он не используется.Сохранение его активным позволяет хакерам обнаруживать, к каким другим устройствам вы подключались раньше, подделывать одно из этих устройств и получать доступ к вашему устройству.

- Если вы подключите свой мобильный телефон к арендованному автомобилю, данные телефона могут быть переданы автомобилю. Обязательно отключите телефон от автомобиля и удалите с него все личные данные, прежде чем вернуть его. Сделайте то же самое при продаже автомобиля с Bluetooth.

- Используйте Bluetooth в «скрытом» режиме, а не в «обнаруживаемом».Это не позволяет другим неизвестным устройствам найти ваше соединение Bluetooth.

Безопасность домашних беспроводных сетей

Домашние беспроводные сети позволяют компьютерам и мобильным устройствам совместно использовать одно широкополосное соединение с Интернетом без необходимости тратить минуты на тарифные планы сотовой связи. Но, как и все другие беспроводные сетевые технологии, домашние беспроводные сети представляют собой уязвимости, которые могут быть использованы хакерами. Чтобы защитить домашнюю беспроводную сеть от нежелательных пользователей, выполните следующие действия:

Но, как и все другие беспроводные сетевые технологии, домашние беспроводные сети представляют собой уязвимости, которые могут быть использованы хакерами. Чтобы защитить домашнюю беспроводную сеть от нежелательных пользователей, выполните следующие действия:

- Включите шифрование.Беспроводные маршрутизаторы часто выходят из коробки с отключенной функцией шифрования, поэтому убедитесь, что она включена вскоре после установки маршрутизатора.

- Измените сетевое имя сети по умолчанию, также известное как идентификатор набора услуг или «SSID». Когда компьютер с беспроводным подключением ищет и отображает ближайшие беспроводные сети, он перечисляет каждую сеть, которая публично передает свой SSID. Производители обычно присваивают всем своим беспроводным маршрутизаторам SSID по умолчанию, который часто является названием компании.Для дополнительной безопасности выберите уникальное имя, которое трудно угадать, в качестве SSID.

- Изменить пароль сети по умолчанию.

Большинство беспроводных маршрутизаторов поставляются с предустановленными паролями для управления настройками устройства (он отличается от пароля, используемого для доступа к самой беспроводной сети). Неавторизованные пользователи могут быть знакомы с паролями по умолчанию, поэтому важно изменить пароль устройства маршрутизатора, как только он будет установлен. Более длинные пароли, состоящие из комбинации букв, цифр и символов, более безопасны.

Большинство беспроводных маршрутизаторов поставляются с предустановленными паролями для управления настройками устройства (он отличается от пароля, используемого для доступа к самой беспроводной сети). Неавторизованные пользователи могут быть знакомы с паролями по умолчанию, поэтому важно изменить пароль устройства маршрутизатора, как только он будет установлен. Более длинные пароли, состоящие из комбинации букв, цифр и символов, более безопасны. - Рассмотрите возможность использования фильтра Media Access Control или MAC-адреса в вашем беспроводном маршрутизаторе. Каждое устройство, которое может подключиться к сети Wi-Fi, имеет уникальный идентификатор, называемый «физический адрес» или «MAC-адрес». Беспроводные маршрутизаторы могут отображать MAC-адреса всех устройств, которые к ним подключаются, и пользователи могут настроить свою беспроводную сеть на прием подключений только от устройств с MAC-адресами, которые распознает маршрутизатор. Чтобы создать еще одно препятствие для несанкционированного доступа, рассмотрите возможность активации фильтра MAC-адресов беспроводного маршрутизатора, чтобы включить в него только ваши устройства.

- Выключайте беспроводной маршрутизатор, если он не будет использоваться в течение длительного периода времени.

- Используйте антивирусное и антишпионское программное обеспечение на своем компьютере и используйте аналогичные приложения на своих устройствах, которые имеют доступ к беспроводной сети.

Пароли

Может быть сложно запомнить все ваши пароли. Веб-браузеры и другие программы могут предлагать вам запоминать пароли, что может значительно сэкономить время. Однако некоторые ярлыки паролей могут снизить вашу безопасность.Следующие передовые методы могут помочь защитить вашу личную информацию:

- Не используйте один и тот же пароль для нескольких учетных записей, особенно для наиболее важных, таких как банковские счета, кредитные карты, юридические или налоговые записи и файлы, содержащие медицинскую информацию. В противном случае кто-то, имеющий доступ к одной из ваших учетных записей, может получить доступ ко многим другим.

- Не позволяйте вашему веб-браузеру запоминать пароли и добавлять их за вас, особенно для ваших самых важных финансовых, юридических и медицинских счетов.Если неавторизованный человек получит доступ к вашему компьютеру или смартфону, он сможет получить доступ к любой учетной записи, в которую ваш браузер автоматически входит.

- Не используйте пароли, которые легко угадать, например общие слова и дни рождения членов семьи. Вместо этого используйте комбинацию букв, цифр и символов. Чем длиннее и надежнее пароль, тем безопаснее ваша информация.

Версия для печати

Советы по беспроводному подключению и безопасности Bluetooth (pdf)

.

Максимальная совместимость со всеми устройствами и операционными системами.

Максимальная совместимость со всеми устройствами и операционными системами.

Вредоносное ПО очень опасно, так как может дать злоумышленнику доступ ко всему на вашем устройстве. Сюда входят файлы или фотографии, а также активация микрофона для подслушивания.

Вредоносное ПО очень опасно, так как может дать злоумышленнику доступ ко всему на вашем устройстве. Сюда входят файлы или фотографии, а также активация микрофона для подслушивания.

Большинство беспроводных маршрутизаторов поставляются с предустановленными паролями для управления настройками устройства (он отличается от пароля, используемого для доступа к самой беспроводной сети). Неавторизованные пользователи могут быть знакомы с паролями по умолчанию, поэтому важно изменить пароль устройства маршрутизатора, как только он будет установлен. Более длинные пароли, состоящие из комбинации букв, цифр и символов, более безопасны.

Большинство беспроводных маршрутизаторов поставляются с предустановленными паролями для управления настройками устройства (он отличается от пароля, используемого для доступа к самой беспроводной сети). Неавторизованные пользователи могут быть знакомы с паролями по умолчанию, поэтому важно изменить пароль устройства маршрутизатора, как только он будет установлен. Более длинные пароли, состоящие из комбинации букв, цифр и символов, более безопасны.

Ваш комментарий будет первым