Сайты мошенников предложили блокировать в досудебном порядке — Российская газета

У госорганов должны быть полномочия по блокировке мошеннических сайтов еще до решения суда. Такое предложение во вторник высказала член Общественной палаты РФ, глава Лиги безопасного интернета Екатерина Мизулина.

Мошенники переместились в Сеть. Фото: Сергей Михеев

По ее словам, в 2020 году появилось колоссальное количество мошеннических и фишинговых ресурсов. «Речь идет в первую очередь о фейковых сайтах, предлагающих гражданам социальные выплаты от имени правительства. На них ведут рекламные объявления в YouTube, Facebook, Instagram, Google с изображениями первых лиц государства и известных телеведущих», — цитирует РИА Новости общественницу.

В конце прошлого года волонтеры Лиги безопасного интернета обнаружили в поисковике Google рекламу сайтов о продаже наркотиков, а также запрещенного БАДа. Кроме того, в поиске Google нашлась реклама «компенсационных выплат для россиян» с фотографиями первых лиц государства.

В ходе пандемии коронавируса мошенничество с использованием интернета, по словам Мизулиной, достигло небывалого размаха. Десятки тысяч россиян стали жертвами мошенников, особенно пожилые граждане и подростки.

Мизулина считает: борьбе с мошенниками мешает тот факт, что ограничение доступа к ним возможно только по решению суда. «Если сделать систему координации органов власти более действенной, то и борьба с мошенниками будет вестись эффективнее», — уверена она.

Руководитель Лиги безопасного интернета добавляет, что необходимо произвести соответствующие законодательные изменения, чтобы досудебная блокировка сайтов мошенников стала доступна.

Подобные нормы, по словам Екатерины Мизулиной, сегодня эффективно работают в ряде других стран, например в Германии.

Ранее в МВД констатировали, что при общем снижении показателей преступности фиксируется резкий рост числа мошенничеств, совершаемых с помощью интернета и мобильной связи.

При этом не все соглашаются, что досудебная блокировка сайтов окажется эффективной мерой.

Представитель Уполномоченного при президенте РФ по защите прав предпринимателей в сфере интернета Дмитрий Мариничев не исключил, что такая мера приведет к злоупотреблениям и станут блокировать не только сайты мошенников, но и чем-то не угодившие контролерам ресурсы.

«Это не нужно, ведь фишинговые сайты, особенно те, которые воруют относящуюся к финансам информацию, и так блокируются достаточно быстро, их домены разделегируются. У Центробанка в том числе есть такая функция, и алгоритмы давно функционируют положительно. Это избыточная регуляторика, она на сегодняшний день не очень нужна», — пояснил интернет-омбудсмен.

К ведущим соцсетям у представителей Лиги безопасного интернета претензии не только по части мошенников, но и в связи со случаями размещения там противоправного контента.

Прокуратура просит заблокировать сайт «Российской ЛГБТ-сети» из-за опроса о травле ЛГБТ-подростков

Прокуратура Центрального района Петербурга обратилась в Смольнинский районный суд с требованием о блокировке сайта «Российской ЛГБТ-сети». Об этом ОВД-Инфо сообщили в информационной службе общественного движения.

Об этом ОВД-Инфо сообщили в информационной службе общественного движения.

Административное исковое заявление прокуратура подала 28 августа против финансового оператора «Российской ЛГБТ-сети» — Благотворительного фонда социально-правовой помощи «Сфера». Поводом для обращения с иском стал размещенный на сайте движения опрос о травле ЛГБТ-подростков в школах.

Движение подчеркивает, что свои требования прокуратура подтверждает только «

«Ознакомившись с предложенными материалами, включая предлагаемый несовершеннолетним опрос, становится очевидно, что пропаганда ЛГБТ, изучение проблем ЛГБТ-подростков в российских школах проводимое „Российской ЛГБТ-сетью“ и Ресурсным центром для ЛГБТ под названием „Исследование школьной среды в России“, внедряет в сознание тех, кто в нем участвует, ЛГБТ ценности как норму. Под видом исследования у подрастающего поколения формируются ЛГБТ ценности», — цитирует Российская ЛГБТ-сеть «суждение специалиста».

Под видом исследования у подрастающего поколения формируются ЛГБТ ценности», — цитирует Российская ЛГБТ-сеть «суждение специалиста».

Исковое заявление прокурора Смольнинский районный суд 17 сентября оставил без движения из-за недостатков, которые суд выявил при принятии иска к производству. На какие именно недостатки указал суд, «Российской ЛГБТ-сети» неизвестно.

Движение подчеркивает, что благотворительный фонд «Сфера» не является владельцем информационных ресурсов «Российской ЛГБТ-сети».

- «Российская ЛГБТ-сеть» — общественная организация, которая осуществляет свою деятельность более чем в 20 регионах России. Участники движения, в частности, занимаются мониторингом случаев дискриминации из-за сексуальной ориентации или гендерной идентичности, а также оказывают помощь представителям ЛГБТ-сообщества, столкнувшимся с давлением.

ГП призвала заблокировать сайты с призывами к незаконным акциям 23 января

https://ria.ru/20210121/genprokuratura-1593972919. html

html

ГП призвала заблокировать сайты с призывами к незаконным акциям 23 января

ГП призвала заблокировать сайты с призывами к незаконным акциям 23 января

Генпрокуратура России потребовала ограничить доступ к сайтам с призывами участвовать в незаконных акциях 23 января, сообщает пресс-служба надзорного ведомства. РИА Новости, 21.01.2021

2021-01-21T11:29

2021-01-21T11:29

2021-01-21T15:11

россия

генеральная прокуратура рф

происшествия

/html/head/meta[@name=’og:title’]/@content

/html/head/meta[@name=’og:description’]/@content

https://cdn24.img.ria.ru/images/148637/46/1486374639_0:173:3118:1926_1920x0_80_0_0_6044eb110da5d11406fbeb2116a700aa.jpg

МОСКВА, 21 янв — РИА Новости. Генпрокуратура России потребовала ограничить доступ к сайтам с призывами участвовать в незаконных акциях 23 января, сообщает пресс-служба надзорного ведомства.Отмечается, что в ходе мониторинга интернета прокуроры выявили призывы к участию 23 января в незаконных массовых мероприятиях, в связи с чем принимаются меры прокурорского реагирования. «Внесены требования в Федеральную службу по надзору в сфере связи, информационных технологий и массовых коммуникаций об ограничении доступа к противоправной информации. Лицам, призывающим к незаконным действиям, объявлены предостережения о недопустимости нарушения закона», — говорится в сообщении.Указывается, что правоохранительные органы ориентированы на принятие предупредительных мер, а при наличии оснований — привлечение виновных лиц к административной ответственности.

«Внесены требования в Федеральную службу по надзору в сфере связи, информационных технологий и массовых коммуникаций об ограничении доступа к противоправной информации. Лицам, призывающим к незаконным действиям, объявлены предостережения о недопустимости нарушения закона», — говорится в сообщении.Указывается, что правоохранительные органы ориентированы на принятие предупредительных мер, а при наличии оснований — привлечение виновных лиц к административной ответственности.

https://ria.ru/20210121/internet-1593969625.html

https://ria.ru/20210120/tiktok-1593912696.html

россия

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

2021

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

Новости

ru-RU

https://ria.ru/docs/about/copyright. html

html

https://xn--c1acbl2abdlkab1og.xn--p1ai/

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

https://cdn25.img.ria.ru/images/148637/46/1486374639_188:0:2919:2048_1920x0_80_0_0_ad8795098aebbe94de2b054ae3fd93cb.jpgРИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

россия, генеральная прокуратура рф, происшествия

МОСКВА, 21 янв — РИА Новости. Генпрокуратура России потребовала ограничить доступ к сайтам с призывами участвовать в незаконных акциях 23 января, сообщает пресс-служба надзорного ведомства.Отмечается, что в ходе мониторинга интернета прокуроры выявили призывы к участию 23 января в незаконных массовых мероприятиях, в связи с чем принимаются меры прокурорского реагирования.

21 января, 11:11

В ОП призвали расследовать призывы детей к несанкционированным акциям«Внесены требования в Федеральную службу по надзору в сфере связи, информационных технологий и массовых коммуникаций об ограничении доступа к противоправной информации. Лицам, призывающим к незаконным действиям, объявлены предостережения о недопустимости нарушения закона», — говорится в сообщении.

Указывается, что правоохранительные органы ориентированы на принятие предупредительных мер, а при наличии оснований — привлечение виновных лиц к административной ответственности.

20 января, 20:18

Роскомнадзор потребовал от TikTok удалить призывы к участию в протестахВопреки заявлению Генпрокуратуры, суд решил, что она требовала заблокировать сайт «Живой фотографии»

Адвокат Данил Бухарин, представляющий интересы административного истца, в комментарии «АГ» указал, что суд, признавая законными действия Роскомнадзора, пришел к выводу, что «технически использование одного адреса несколькими пользователями не исключается», однако, по его мнению, данное утверждение звучит абсурдно хотя бы потому, что сетевой адрес и нужен для использования несколькими пользователями.

Московский городской суд опубликовал апелляционное определение по жалобе ООО «Живая фотография» на отказ в удовлетворении административного иска к Генпрокуратуре и Роскомнадзору в связи с блокировкой ее сайта из-за применения санкций к мессенджеру Telegram.

Рассмотрение дела в первой инстанции

Напомним, ранее компания указывала, что действия Роскомнадзора создали существенные препятствия к осуществлению права на свободное распространение информации, гарантированного ст. 29 Конституции РФ и ст. 6 Закона об информации, а также права на свободное использование своих способностей и имущества для предпринимательской и иной не запрещенной законом экономической деятельности, гарантированного ст. 34 Конституции РФ.

Читайте также

Пострадавшая из-за блокировки Telegram компания обжаловала отказ в удовлетворении иска к Роскомнадзору

Как указывается в жалобе, единственным обоснованием вынесенного решения явилось то, что доказательства исходят от компетентного органа, однако представители Роскомнадзора не смогли ответить на вопрос об их относимости

10 Сентября 2018

В исковом заявлении пояснялось, что в соответствии с п. 11 Правил создания, формирования и ведения Реестра запрещенных сайтов одновременно с включением в него сведений о сайте уполномоченный сотрудник Роскомнадзора должен направить провайдеру хостинга в электронном виде уведомление об этом, с тем чтобы провайдер и владелец сайта могли удалить информацию, вызвавшую претензии.

11 Правил создания, формирования и ведения Реестра запрещенных сайтов одновременно с включением в него сведений о сайте уполномоченный сотрудник Роскомнадзора должен направить провайдеру хостинга в электронном виде уведомление об этом, с тем чтобы провайдер и владелец сайта могли удалить информацию, вызвавшую претензии.

Тогда Таганский районный суд отметил, что действия Роскомнадзора по ограничению доступа к IP-адресу административного истца не могут быть признаны незаконными, поскольку направлены на исполнение решения Таганского районного суда г. Москвы от 13 апреля 2018 г., т.е. на соблюдение положений процессуального законодательства, устанавливающих обязательность и исполнимость судебного постановления в качестве свойств его законной силы.

По мнению суда, правомерность действий ведомства подтверждалась представленными в суде скриншотами страниц реестровой записи и другими доказательствами, не доверять которым у суда оснований не имелось.

Суд посчитал, что принятые меры являлись необходимыми и соразмерными, не были направлены на вмешательство в свободу слова, а предупреждали последствия более тяжкие, чем те ограничения, которые оспаривает административный истец, учитывая в том числе то, что подлежащий публичной защите общественный порядок несовместим с призывом к осуществлению экстремистской (террористической) деятельности. Таким образом, суд отказал в удовлетворении исковых требований.

Таким образом, суд отказал в удовлетворении исковых требований.

Апелляционная жалоба

Читайте также

Как суд решал вопрос о блокировке Telegram во имя интересов граждан России

Репортаж корреспондента «АГ» с судебного заседания по рассмотрению иска Роскомнадзора к интернет-компании

13 Апреля 2018

7 сентября «Живая фотография» подала апелляционную жалобу (имеется в распоряжении «АГ»). В ней административный истец указал, что в суде первой инстанции представитель Генеральной прокуратуры отметил, что в требовании ведомства от 16 апреля формулировка о блокировке сайта истца не содержится. Следовательно, действия Роскомнадзора, который ссылается на требование Генпрокуратуры, являются безосновательными и незаконными.

Указывается, что представленные Роскомнадзором скриншоты страниц реестровой записи не свидетельствуют о том, что Telegram использовал в своей работе IP-адрес, которым пользуется компания, в связи с чем это является неотносимым и недопустимым доказательством по делу.

В жалобе отмечалось, что в ходе судебного разбирательства представители Роскомнадзора не смогли ответить по существу на вопросы истца об относимости представленных доказательств к заявленным в иске требованиям. Кроме того, подчеркивалось, что ответ представителя ведомства о том, что акт проверки сетевого адреса «сам по себе является доказательством принадлежности сетевого адреса мессенджеру Telegram», не соответствует понятию доказательства, определение которого изложено в ст. 59 КАС РФ.

Кроме того, в жалобе подчеркивалось, что участвовавшие в судебном заседании представители Роскомнадзора, обладая только юридическим образованием, не являются компетентными специалистами в компьютерно-технической области, специальные познания в которой требовались при разрешении настоящего дела, поэтому суду для вынесения законного и обоснованного решения надлежало привлечь к участию в деле специалиста для получения консультаций, пояснений и оказания иной технической помощи при исследовании представленных в дело доказательств, в том числе для решения вопроса о необходимости проведения экспертизы.

Административный истец отметил, что блокирование диапазонов IP-адресов, пресекающее доступ к целым группам интернет-сайтов, создает реальную опасность «непрямой цензуры» и должно применяться с особой осторожностью и только в качестве крайней меры.

Позиция апелляционного суда

В апелляционном определении от 20 декабря Мосгорсуд указал, что обоснованность действий Роскомнадзора по осуществлению ограничения доступа к IP-адресу подтверждается скриншотами страниц реестровой записи, справкой в отношении подсети и другими доказательствами.

Мосгорсуд отметил, что суд первой инстанции правомерно указал, что 18 апреля 2018 г. административный ответчик с помощью программы-анализатора трафика выявил факт использования приложением Telegram в работе IP-адреса, принадлежащего подсети, включающей в себя в том числе сайт административного истца.

«При этом судебная коллегия соглашается с позицией Роскомнадзора, согласно которой информация, распространяемая посредством сети “Интернет”, размещается на ресурсах, которые технически и технологически могут быть доступны неопределенному кругу лиц, что не исключает возможности их использования, в том числе в противоправных целях», – отметил Мосгорсуд.

Кроме того, он указал, что доводы апелляционной жалобы о том, что на самом сайте административного истца отсутствовала запрещенная к распространению информация, не влекут отмену состоявшегося решения, поскольку технически использование одного IP-адреса несколькими пользователями не исключается, что и было выявлено в ходе мониторинга Роскомнадзором.

При этом Мосгорсуд отметил, что доводы апелляционной жалобы о том, что Генеральной прокуратурой РФ IP-адрес сайта «Живой фотографии» не был включен в требование о блокировке доступа, также не могут влечь отмену либо изменение состоявшегося решения, поскольку противоречат имеющимся в деле доказательствам.

Так, согласно требованию от 16 апреля 2018 г. заместителем Генерального прокурора РФ указано на возможность принятия мер по ограничению доступа к информационным ресурсам в случае выявления создания «зеркал» запрещенных страниц. «Соответственно, Роскомнадзор обладал определенной свободой усмотрения при поиске, выявлении и ограничении доступа к ресурсам, распространяющим запрещенный контент либо посредством которых мог быть предоставлен доступ к запрещенным сайтам, программным продуктам и т.

По его мнению, другие доводы, изложенные в апелляционной жалобе, не содержат обстоятельств, свидетельствующих о нарушении судом норм материального и процессуального права, и сводятся фактически к несогласию с той оценкой, которую исследованным по делу доказательствам дал суд первой инстанции, в связи с чем не могут повлечь его отмену. Оснований к переоценке установленных судом обстоятельств у судебной коллегии не имеется, поэтому жалоба не может быть удовлетворена.

Таким образом, Мосгорсуд оставил решение Таганского районного суда г. Москвы от 6 августа 2018 г. без изменения, а апелляционную жалобу «Живая фотография» – без удовлетворения.

В комментарии «АГ» адвокат АП г. Москвы Данил Бухарин, представляющий интересы административного истца, указал, что судом не дана оценка доводам о недопустимости представленных Роскомнадзором доказательств. «Так, из представленных документов не следовало, что Роскомнадзор выявил использование Telegram в своей работе адресов, на которые он сослался в акте. Грубо говоря, из них свидетельствовало лишь то, что некий пользователь переходил с одного адреса на другой. Тем более установлено, что непосредственно адрес истца в этой предположительной схеме работы мессенджера вообще не использовался», – отметил адвокат.

Грубо говоря, из них свидетельствовало лишь то, что некий пользователь переходил с одного адреса на другой. Тем более установлено, что непосредственно адрес истца в этой предположительной схеме работы мессенджера вообще не использовался», – отметил адвокат.

Кроме того, он отметил, что суд установил отсутствие запрещенной информации на сайте истца. Данил Бухарин указал, что по существу суд, признавая законными действия Роскомнадзора, пришел к выводу, что «технически использование одного адреса несколькими пользователями не исключается». «Утверждение звучит абсурдно хотя бы потому, что сетевой адрес (сайт истца) и нужен для использования несколькими пользователями, а именно для получения информации потенциальными клиентами о товаре в интернет-магазине», – подчеркнул адвокат.

В отношении указания суда на то, что доводы апелляционной жалобы о том, что Генеральной прокуратурой IP-адрес не был включен в требование о блокировке доступа, противоречат имеющимся в деле доказательствам, Данил Бухарин предположил, что Мосгорсуд, вняв доводам Роскомнадзора, самостоятельно пришел к выводу, что хотя Генеральная прокуратура не просила блокировать конкретный адрес, но якобы указала на необходимость блокирования сайтов-«зеркал».

Комментарии от Генпрокуратуры и Роскомнадзора получить не удалось.

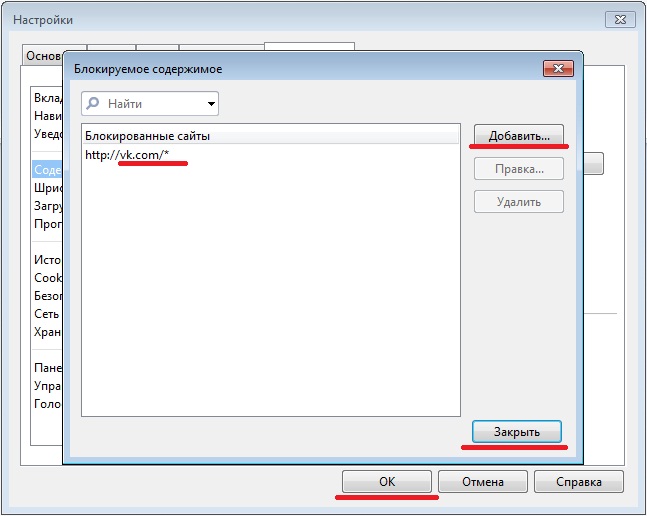

Заблокировать сайт навсегда

Чтобы сайт всегда был заблокирован, вы можете постоянно добавлять сайты в список заблокированных сайтов. Вы можете заблокировать IP-адрес хоста IPv4 или IPv6, сетевой IP-адрес или диапазон IP-адресов хоста, имя хоста (одноразовый поиск DNS) или вы можете заблокировать сайт по полному доменному имени (включая домены с подстановочными знаками). Дополнительные сведения об использовании FQDN на заблокированных сайтах и политиках см. В разделе «О политиках по имени домена (FQDN)».

Чтобы импортировать или экспортировать список заблокированных сайтов, см. Импорт списка заблокированных сайтов или исключений для заблокированных сайтов.

Если вы должны заблокировать сетевой адрес или диапазон адресов, который включает один или несколько IP-адресов, назначенных Firebox, вы должны сначала добавить IP-адреса Firebox в список исключений заблокированных сайтов. Инструкции по добавлению исключений см. В разделе Создание исключений для заблокированных сайтов.

Инструкции по добавлению исключений см. В разделе Создание исключений для заблокированных сайтов.

Вы не можете добавить адреса локальной петли (например, 127.0.0.1) в список заблокированных сайтов, поскольку он может блокировать внутренние функции Firebox.

Чтобы добавить сайты в список заблокированных сайтов, из веб-интерфейса Fireware:- Выберите Firewall> Blocked Sites .

- Щелкните Добавить .

Откроется диалоговое окно «Добавить сайты». - В раскрывающемся списке Выберите тип выберите метод идентификации заблокированного сайта. Вы можете заблокировать IP-адрес хоста IPv4 или IPv6, сетевой IP-адрес или диапазон IP-адресов хоста, имя хоста (однократный поиск DNS) или вы можете заблокировать сайт по полному доменному имени.

- В соседнем текстовом поле введите IP-адрес, сетевой IP-адрес, диапазон хостов, имя хоста или полное доменное имя.Если исключение составляет диапазон хостов, введите начальный и конечный IP-адреса для диапазона IP-адресов в исключении. Для полного доменного имени вы можете использовать конкретное доменное имя, например example.com , или использовать подстановочный знак для обозначения домена и всех поддоменов, например * .example.com .

- (Необязательно) В текстовом поле Описание введите описание заблокированного сайта.

- Щелкните ОК .

- Щелкните Сохранить .

- Щелкните.

Или выберите Настройка> Защита от угроз по умолчанию> Заблокированные сайты .

Откроется диалоговое окно «Конфигурация заблокированных сайтов».

Откроется диалоговое окно «Добавить сайт».

- В раскрывающемся списке Выберите тип выберите метод идентификации заблокированного сайта.Вы можете заблокировать IP-адрес хоста IPv4 или IPv6, сетевой IP-адрес или диапазон IP-адресов хоста, имя хоста (однократный поиск DNS) или вы можете заблокировать сайт по полному доменному имени.

- В текстовом поле Value введите IP-адрес, сетевой IP-адрес, диапазон хостов, имя хоста или полное доменное имя. Если исключение составляет диапазон хостов, введите начальный и конечный IP-адреса для диапазона IP-адресов в исключении. Для полного доменного имени вы можете использовать конкретное доменное имя, например, .com или используйте подстановочный знак для обозначения домена и всех поддоменов, например * .example.com .

- (Необязательно) В текстовом поле Комментарий введите описание заблокированного сайта.

- Выберите ОК .

Новый сайт появится в списке заблокированных сайтов.

Настроить ведение журнала для заблокированных сайтов

Вы можете настроить Firebox для отправки сообщения журнала или отправки уведомления, если компьютер пытается подключиться к заблокированному сайту.

См. Также

Импорт списка заблокированных сайтов или исключений для заблокированных сайтов

Посетите или заблокируйте сайт в HostWatch

Управление списком заблокированных сайтов (заблокированные сайты)

Временная блокировка сайтов с помощью настроек политики

Блокировать сайт :: add0n.com

Если вы считаете, что веб-сайт содержит такие материалы, которые не должны просматриваться вашими детьми, младшими братьями и сестрами или любым другим человеком в вашей семье, есть простой способ заблокировать этот конкретный веб-сайт в их системе. В категории расширений Интернет-магазина Chrome можно найти множество расширений для блокировки доступа к определенным веб-сайтам, но не все из них надежны. Следовательно, поиск подходящего может оказаться непростой задачей. Расширение Block Site — одно из таких расширений, которое может помочь вам заблокировать доступ к веб-сайтам в системе.Хотите знать, нужно ли загружать это расширение в вашу систему? Этот обзор поможет вам принять лучшее решение.

Block Site, защищенное паролем расширение для блокировщика веб-сайтов, призвано упростить вам блокировку доступа к определенным веб-сайтам. Он предлагает простой процесс блокировки веб-сайта. Все, что вам нужно сделать, это нажать значок блокировки сайта, который появится на вашей панели инструментов после того, как вы загрузите расширение, и доступ к этому сайту будет ограничен. Блокировка веб-сайтов — не единственная функция, которой может похвастаться расширение Block Site.Он также может перенаправлять пользователей на любой другой веб-сайт. Однако это немного сложный процесс для новичка, так как вам нужно будет переключить настройку расширения и ввести там новое место назначения.

Это расширение идеально подходит для установки в системах, используемых детьми, поскольку они не смогут получить доступ к веб-сайтам, которые содержат нежелательные материалы, которые вы не хотите, чтобы они просматривали. Каждый раз, когда они будут пытаться получить доступ к заблокированному веб-сайту, на их экране будет отображаться сообщение об ограниченном доступе.

Важной особенностью, которая отличает блокировку сайта от других расширений, является «мастер-пароль». Это расширение позволяет пользователям устанавливать мастер-пароль, который они могут использовать для доступа к заблокированному веб-сайту. Мастер-пароль также имеет расширенные функции безопасности. Например, если неправильный пароль был введен несколько раз в течение минуты (здесь вы можете установить время вручную), доступ к этому веб-сайту будет заблокирован. Таким образом, даже если кто-то пытается угадать пароль, он не сможет просмотреть этот конкретный веб-сайт, поскольку его доступ будет заблокирован после неправильных попыток.

Что хорошего в этом расширении?

- Прост в использовании даже для начинающих пользователей.

- Мастер-пароль, обеспечивающий повышенную безопасность.

- Функция перенаправления.

- Возможность удалить URL-адрес из заблокированного списка.

- Поддерживает блокировку поддоменов сайта.

- Нет функции перенаправления с функцией блокировки поддоменов.

Что можно улучшить?

В целом, Block Site — это расширение, которое необходимо установить.Установив это расширение, вы можете быть уверены, что ваши дети или кто-либо еще в вашем доме не просматривает веб-сайт, чего им и не следует. Расширение может похвастаться некоторыми расширенными функциями, такими как мастер-пароль и перенаправления. Поэтому мы рекомендуем установить это расширение и обеспечить безопасный просмотр.

Сайтов сетевого блока

Прежде чем ответить на вопрос «как сеть блокирует сайты в Интернете», некоторым людям может быть полезно объяснить, «почему сеть блокирует сайты в Интернете», поскольку на это есть несколько причин.

- Деловая сеть может блокировать сайты в Интернете, чтобы сотрудники не могли заниматься онлайн-деятельностью, не связанной с работой.

- Школьная сеть может блокировать сайты в Интернете в соответствии с законами штата и федеральными законами, касающимися вредоносного интернет-контента.

- Сеть Wi-Fi может блокировать сайты, чтобы пользователи не могли просматривать неприемлемые материалы на виду у других клиентов, гостей или посетителей.

Однако наиболее важной причиной, по которой любая сеть может блокировать сайты в Интернете, является защита сети и пользователей, которые к ней подключаются, от вредоносных программ, программ-вымогателей и фишинга.Одна только эта причина оправдывает внедрение механизма блокировки сайтов в Интернете, поскольку стоимость восстановления после успешной атаки вредоносного ПО, программ-вымогателей или фишинга может быть значительной.

Итак, как сеть блокирует сайты в Интернете?

Чтобы заблокировать сайты в Интернете, предприятия, школы и другие организации, предоставляющие сеть Wi-Fi, используют сетевой фильтр веб-сайтов. Обычно это программное или облачное «виртуальное устройство», через которое проходит весь веб-трафик.Когда веб-трафик проходит через фильтр сетевого веб-сайта, его содержимое проверяется на отсутствие вредоносных программ и соответствие политикам пользователей.

Защита от вредоносных программ, программ-вымогателей и фишинга состоит из нескольких элементов. К ним относятся черные списки веб-сайтов, которые, как известно, содержат вредоносное ПО, антивирусное программное обеспечение, программное обеспечение для обнаружения вредоносных URL-адресов, и фильтры SUBRL, которые проверяют IP-адреса каждого веб-сайта, чтобы убедиться, что он не является известным источником спам-писем — тот же IP-адрес часто используется для развертывания программы-вымогатели и фишинговые атаки.

Пользовательские политики устанавливаются сетевым администратором. Они контролируют, какой контент должен быть разрешен через сетевой фильтр веб-сайтов, а какой должен быть заблокирован фильтром. В бизнес-среде, например, системный администратор может понадобиться их сеть блокировать сайты, связанные с порнографией и интернет-магазины — предметы считаются имеющими наибольшее негативное влияние на производительность труда.

Настройка политик пользователей с помощью сетевого фильтра веб-сайтов

Поскольку пользовательские политики могут значительно различаться в зависимости от характера сети, механизмы для настройки пользовательских политик должны быть универсальными.Обычно они состоят из фильтров категорий, фильтров по ключевым словам и различных других инструментов, которые управляют доступом в Интернет по времени, полосе пропускания или IP-адресу. Фильтр сетевого веб-сайта также может применять различные пользовательские политики к отдельным пользователям сети или группам пользователей сети.

Фильтры категорий — это самый простой механизм для применения. Содержимое веб-сайтов делится на 53 категории (аборты, развлечения для взрослых, альтернативные верования, алкоголь и т. Д.), По которым отсортировано более шести миллиардов веб-страниц.Чтобы сеть могла блокировать веб-сайты в определенной категории, сетевые администраторы просто щелкают имя категории через веб-платформу управления.

Фильтрыпо ключевым словам блокируют доступ к веб-страницам, содержащим определенное слово или фразу, и могут использоваться для предотвращения посещения пользователями определенных типов онлайн-контента без блокировки доступа ко всей категории контента. Другие механизмы для настройки политик пользователей с помощью сетевого фильтра веб-сайтов не требуют пояснений, и каждый из них может быть применен к одной или нескольким политикам пользователя несколькими щелчками мыши.

Попробуйте воспользоваться сетевым фильтром веб-сайтов бесплатно

Ассортимент сетевых фильтров для веб-сайтовSpamTitan — это серия WebTitan. Линия WebTitan была разработана, чтобы помочь администраторам сети быстро и легко блокировать сайты без ущерба для сетевой безопасности. Можно выбрать один из трех сетевых фильтров веб-сайтов WebTitan:

- WebTitan Gateway — это виртуальное устройство на основе программного обеспечения, которое масштабируется до десятков тысяч пользователей сети.

- WebTitan Cloud — это универсальный облачный фильтр, который можно интегрировать с Active Directory для упрощения управления.

- WebTitan Cloud for WiFi был специально разработан для защиты беспроводных сетей и предприятий, которые продвигают политику BYOD.

Чтобы узнать больше о линейке сетевых фильтров WebTitan или запросить бесплатную пробную версию фильтра, наиболее подходящего для ваших требований, без промедления свяжитесь с нами. Наша команда технических специалистов по продажам будет рада ответить на ваши вопросы и подробнее рассказать о нашем бесплатном предложении.

Требуется менее пяти минут, чтобы выяснить, как сеть блокирует сайты в Интернете, и в течение двадцати минут вы можете защитить свою сеть и пользователей, которые к ней подключаются, от вредоносных программ, программ-вымогателей и фишинговых атак.

FAQ

Могу ли я запретить моим клиентам просматривать веб-сайты конкурентов?

Если клиенты используют сеть Wi-Fi вашего предприятия для подключения к Интернету, вы можете запретить им доступ к веб-сайтам конкурентов с помощью средства фильтрации по ключевым словам.Например, если вы управляете автосалоном, вы можете запретить клиентам посещать другие местные сайты автосалонов, чтобы сравнить цены на ваши автомобили с ценами ваших конкурентов.

Как узнать, что запрещенные веб-сайты успешно блокируются?

ФильтрыWebTitan оснащены мощными инструментами ведения журнала, которые используются для создания настраиваемых отчетов. В отчетах можно узнать, какие сайты были заблокированы, почему они были заблокированы и кто пытался получить к ним доступ. Также можно настроить оповещения по электронной почте, когда пользователи пытаются получить доступ к чрезвычайно опасным веб-сайтам или когда один и тот же пользователь постоянно пытается нарушить политики допустимого использования.

Разве нельзя обойти фильтр сайта блокировки сети с помощью VPN?

Одним из наиболее важных фильтров категорий в списке категорий WebTitan является категория анонимайзера, которая блокирует пользователей, использующих анонимайзеры веб-сайтов, VPN и прокси-серверы для обхода политик допустимого использования. Также можно предотвратить использование портативных браузеров на базе USB, чтобы обеспечить соблюдение политик допустимого использования и исключить риск импорта вредоносных программ с зараженных USB-накопителей.

Какую пользу может получить школа от применения различных пользовательских политик к группам пользователей сети?

Школы, получающие финансирование по программе E-rate, обязаны соблюдать Закон о защите детей в Интернете. В некоторых случаях это может привести к тому, что учащимся будет отказано в доступе к жизнеспособному образованию. Настраиваемые пользовательские политики SpamTitan гарантируют учащимся доступ к материалам, соответствующим их возрасту, при этом они защищены от повреждения онлайн-контента.

Почему я могу применять сетевые веб-фильтры по времени?

Существует несколько сценариев, в которых может быть целесообразно применять сетевые фильтры по времени.К ним относятся предприятия, которые рады тому, что сотрудники имеют доступ к социальным сетям и личной электронной почте до работы, после работы и во время обеденных перерывов; отели, которые устанавливают водораздел для просмотра определенных типов онлайн-контента в общественных местах, и на спортивных аренах, которые хотят запретить азартные игры во время игры.

блочных сайтов

блочных сайтовНЕ ПРИМЕНЯЕТСЯ ДЛЯ РЕКОН. Когда веб-сайт заблокирован, пользователь видит ошибку «Страница не найдена» или сообщение о заблокированном веб-сайте вместо веб-страницы.Запретить пользователям доступ к веб-сайтам, выбрав в профиле Блокировать | Панель посещенных веб-сайтов. Запись веб-сайта должна быть ВКЛЮЧЕНА, прежде чем регистратор сможет ЗАБЛОКИРОВАТЬ доступ. Имейте в виду, что длинный список веб-сайтов, которые нужно заблокировать, может привести к проблемам с производительностью Регистратора.

Обязательно нажмите OK, чтобы сохранить настройки блокировки посещенных веб-сайтов.

Включить блокировку сайтов на Регистраторе

- ВКЛ — Выберите, чтобы включить блокировку веб-сайтов.

- ВЫКЛ. Выберите, чтобы отключить блокировку веб-сайтов.

Включить серверную веб-фильтрацию

Вы можете включить централизованную веб-фильтрацию сервера, локальную веб-фильтрацию или и то, и другое.

- Серверная веб-фильтрация включена — установите этот флажок, чтобы включить централизованную веб-фильтрацию. Записанные веб-события будут автоматически связаны с категориями веб-фильтрации. Снимите флажок, чтобы выбрать локальную веб-фильтрацию.

- Вернуться к локальной веб-фильтрации — Доступно, если отмечен вышеупомянутый параметр. Установите этот флажок, чтобы настроить локальную веб-фильтрацию в качестве политики фильтрации резервных копий для компьютера.Настройки локальной фильтрации (в нижней части этой панели) игнорируются до тех пор, пока Рекордеру не удастся подключиться к серверу Web Filter после нескольких попыток. Затем регистратор применяет настройки локальной веб-фильтрации.

Снимите этот флажок, чтобы использовать только серверную веб-фильтрацию. Если компьютер отключен от сети, блокировка веб-сайтов не произойдет.

Для работы централизованной веб-фильтрации НЕОБХОДИМО включить серверную веб-фильтрацию на этой панели в профиле компьютера. |

Список сайтов, которые нужно заблокировать (или разрешить)

- Локальная веб-фильтрация включена — установите этот флажок, если серверная веб-фильтрация НЕ включена, если вы хотите включить только локальную фильтрацию. Снимите этот флажок, если не хотите, чтобы локальная блокировка происходила.

- Блокировать веб-сайты в списке — выберите этот параметр, чтобы БЛОКИРОВАТЬ все перечисленные веб-сайты.

- Разрешить доступ ТОЛЬКО к веб-сайтам в списке — выберите этот параметр, чтобы РАЗРЕШИТЬ доступ только к перечисленным веб-сайтам.Имейте в виду, что это установит ограничения на использование разрешенного веб-сайта, если он использует контент с другого сайта. Например, если вы разрешите cnn.com, не весь предоставляемый им контент будет разрешен.

- Добавить — нажмите эту кнопку, чтобы добавить домен в режим «Блокировать» или «Разрешить». В появившемся поле доступа к веб-сайту введите хост и домен или только имя домена (например, mail.site1.com или site1.com). Нажмите ОК, чтобы добавить новый домен в список.

- Удалить — выберите веб-сайт в списке и нажмите «Удалить», чтобы удалить его.

- Импорт — нажмите эту кнопку, чтобы импортировать список веб-сайтов из текстового файла. См. «Импорт / экспорт сайтов для блокировки».

- Экспорт — нажмите эту кнопку, чтобы создать текстовый файл из текущего отображаемого списка веб-сайтов. См. «Импорт / экспорт сайтов для блокировки».

Указание хоста ограничивает блокировку этой части веб-сайта. Например, вы можете заблокировать Gmail (mail.google.com) и по-прежнему разрешать поиск на google.com. |

Связанные темы

блокировать сайты в Mozilla Firefox и Google Chrome

Привет, ребята,

Как вам удается сосредоточиться на Интернете? Это руководство посвящено надстройке, которая поможет вам сосредоточиться на работе в Интернете. Не скажу, что это лучший. Это может не сработать для всех. Если у вас есть какой-либо другой совет, который поможет сосредоточиться на Интернете, поделитесь со всеми нами, комментируя под этой статьей.

Хорошо, все здесь согласятся со мной, что когда в сети мы всегда пытаемся Facebook , Tweet , или позвольте мне просто сказать, что посетите сайты, представляющие интерес для нас , которые в основном нет важны для нас в этот момент.

Обнаружив этот инструмент, его можно использовать для блокировки интересующих нас сайтов прямо в наших браузерах. Как следует из названия, надстройка называется Block site . Мы можем разблокировать, когда захотите. Это дополнение доступно пользователям Google Chrome и Mozilla Firefox .

Установить надстройку блочного сайта

Для Google Chrome:

1. Откройте Google Chrome.

2. Скопируйте, вставьте и перейдите по указанному ниже URL-адресу в адресную строку:

https://chrome.google.com/webstore/detail/block-site/eiimnmioipafcokbfikbljfdeojpcgbh?hl=en

3. Наведите указатель мыши на FREE и нажмите «Установить надстройку».

4. Подтвердите, нажав « Добавить », чтобы установить надстройку в появившемся окне подтверждения.

5. По завершении вы должны увидеть подобное сообщение.

6. Чтобы добавить веб-сайт в список блокировки для Chrome, вы прямо на веб-странице выберите Заблокировать сайт > Заблокировать этот сайт . (Пожалуйста, это , а не , чтобы сказать, что блок facebook.com, это зависит от того, что вы хотите заблокировать.)

7. Каждый раз, когда вы вводите заблокированный URL, вы видите несколько интересных и забавных сообщений. Один из них ниже.ИЛИ Вы можете настроить перенаправление на другую веб-страницу в Preferemces.

Для Mozilla Firefox:

1. Откройте Mozilla Firefox.

2. Скопируйте, вставьте и перейдите по указанному ниже URL-адресу в адресную строку:

https://addons.mozilla.org/en-us/firefox/addon/blocksite/#

3. Щелкните Добавить в Firefox, чтобы установить надстройку.

4. Щелкните Установить сейчас во всплывающем диалоговом окне.

6.Теперь перезапустите Firefox, чтобы включить надстройку. Вы видите сообщение об успешной установке.

7. Чтобы заблокировать сайт, нужно добавить его в черный список . Выберите Инструменты > Дополнения (в строке меню)

8. Нажмите Настройки под Надстройкой «Блокировать сайты».

9. Выберите Черный список сверху, нажмите Добавить , чтобы добавить сайт.

10. После добавления сайта.Нажмите ОК для сохранения.

11. Каждый раз, когда вы посещаете заблокированный веб-сайт, вы видите это уведомление.

NB : Вы также можете паролем защитить Блокировать сайт, установив флажок Включить аутентификацию и введя новый пароль (в первый раз)

Наслаждайтесь и оставайтесь сосредоточенными. 🙂

Как заблокировать реферальный спам на веб-сайте

Реферальный спам веб-сайта может изменить ваши данные Google Analytics и замедлить работу вашего веб-сайта.Узнайте, как заблокировать реферальный спам на веб-сайтах, чтобы повысить удобство работы пользователей и очистить данные.

Если вы заметили всплеск реферального трафика в своей учетной записи Google Analytics, вы можете сделать вывод, что больше людей переходят на ваш веб-сайт. Однако суровая реальность такова, что существует большая вероятность того, что этот всплеск может быть результатом посещений из источников рефералов, рассылающих спам.

Реферальный спам на веб-сайтах является проблемой в течение многих лет и возникает, когда спаммер использует URL-адрес (обычно поддельный) для отправки запросов на ваш веб-сайт, не посещая его.Это означает, что они часто появляются в вашем отчете об источниках трафика Google Analytics в надежде, что вы затем перейдете по их URL.

Эта форма искусственного трафика на веб-сайты не может считаться настоящими посетителями, поскольку они искренне не заинтересованы в ваших продуктах и услугах.

В компании Hallam мы регулярно должны информировать наших клиентов о том, что посещаемость их веб-сайтов не была такой высокой или такой ценной, как они думают.

Почему мне нужно исключать реферальный спам с веб-сайта?

Исключение реферального спама важно для вашего веб-сайта по двум причинам.Во-первых, реферальный спам исказит ваши данные Google Analytics и приведет к неточным отчетам об эффективности вашего сайта. Во-вторых, посещения из этих источников рефералов, содержащих спам, могут потенциально перегрузить ваш сервер. Это может привести к медленной загрузке страницы, что затем приведет к ухудшению взаимодействия с пользователем, что расстроит настоящих посетителей, .

Какие домены для реферального спама на веб-сайтах мне нужно искать?

Есть несколько веб-сайтов, содержащих спам, которые вам нужно искать и блокировать на своем веб-сайте и в данных Google Analytics.

Вот список некоторых распространенных реферальных спам-доменов, на которые следует обратить внимание и исключить из вашего веб-сайта:

semalt.com

buttons-for-website.com

simple-share-buttons.com

ilovevitaly.com

make-money-online.com

simplesharebuttons.com

see-your-website-here.com

darodar.com

oo-6-oo.com

Чтобы узнать, какой реферальный трафик получает ваш веб-сайт, сначала войдите в свою учетную запись Google Analytics. В Reporting щелкните Acquisition, , затем выберите All Traffic и Referrals .

Как видно из приведенного ниже примера, этот конкретный веб-сайт получает значительный объем трафика от реферальных доменов, содержащих спам, таких как button-for-website.com и semalt.semalt.com.

Как заблокировать реферальный спам-трафик с моего веб-сайта?

Это можно сделать двумя способами. Вы можете отредактировать файл .htaccess своего домена или применить фильтры Google Analytics .

Редактирование файла .htaccess вашего домена

Самый эффективный способ заблокировать реферальный трафик спама — использовать.htaccess (доступ к гипертексту). Этот файл конфигурации используется для управления вашим сервером. Он может быть проинструктирован блокировать спамерские посещения по домену или IP-адресу.

Этот метод не только блокирует реферальные спам-домены с вашего веб-сайта, но также удаляет их с вашего сервера, а также предотвращает перегрузку и замедление вашего веб-сайта.

Например, если вы хотите исключить Semalt и buttons-for-website.com, добавьте следующую команду в файл .htaccess вашего веб-сайта:

## ССЫЛКА НА САЙТ

RewriteCond% {HTTP_REFERER} semalt \.com [NC, OR]

RewriteCond% {HTTP_REFERER} кнопки для веб-сайта \ .com [NC, OR]

RewriteRule. * — [F]

«NC» делает правило нечувствительным к регистру, поэтому даже SeMalT.com все равно будет перехвачен блоком. «ИЛИ» добавляется ко всем записям, чтобы указать, что несколько источников перехода должны быть заблокированы. Нижняя строка определяет, что происходит, когда домен пытается получить доступ к вашему сайту и получает отказ. «F» указывает на сбой и означает, что реферер получит ошибку 403.

Будьте очень осторожны, вводя команды в.htaccess файл . Если вы поместите один символ кода в неправильное место или случайно наберете двойной пробел, это может привести к отключению всего вашего сайта. В приведенном выше примере обратите внимание на использование косой черты перед .com, поскольку это важно. Если у вас есть веб-сайт WordPress, вы можете загрузить плагин WP-Ban, который поможет вам в этом процессе. Или обратитесь за советом к разработчику вашего веб-сайта.

Вы можете спросить — в чем разница между файлом .htaccess и файлом robots.txt? Роботы.txt используется для выдачи направлений сканирования роботам поисковых систем, а файл .htaccess позволяет настраивать строгие команды, включая полную блокировку определенных пользователей.

Подсказка: Сотрудники Perishable Press составили исчерпывающий черный список рекомендуемых документов, который вы можете использовать в своем собственном файле .htaccess. Убедитесь, что вы проверили его и используете с осторожностью, чтобы убедиться, что он не блокирует и не нарушает работу вашего сайта. Если вы не уверены, лучше создать файл .htaccess с нуля.

Применение фильтров Google Analytics

Второй метод блокировки реферального трафика спама — применение фильтров к вашей учетной записи Google Analytics.

Фильтрыв Google Analytics не только отлично подходят для исключения доменов и IP-адресов, но также полезны для исключения внутренних посетителей или посетителей агентства, которые считаются ненастоящими посещениями вашего веб-сайта.

Здесь мы описали, как отфильтровать реферальный трафик спама, используя источник кампании (или домен) реферера.

1. Войдите в свою учетную запись Google Analytics

2. Перейдите в раздел администратора

3. Перейдите в раздел «Фильтры» и добавьте фильтр

.4. Выберите «Создать новый фильтр» и присвойте фильтру имя

.5. Выберите «Пользовательский», «Исключить», а затем «Источник кампании» в раскрывающемся списке поля «Фильтр».

.6. В поле «Filter Pattern» введите домен реферера, которого вы хотите исключить, но будьте очень осторожны, чтобы вы исследовали реферер и были уверены, что это спам / бот-трафик, прежде чем вы отфильтруете его из своей статистики.Вы также можете использовать регулярное выражение для исключения нескольких источников перехода в одном фильтре. Google дает следующий пример регулярного выражения фильтра переходов:

пример \ .com | второй пример \ .com |. * Spammysubdomain \ .com

7. Затем нажмите «Проверить этот фильтр», чтобы увидеть, как он повлияет на ваши данные в будущем на основе вашего последнего трафика.

Легко!

Отфильтровать внутренний трафик и определенные IP-адреса из ваших данных очень просто.Просто выполните следующие действия:

- Вместо выбора «Пользовательский» в качестве типа фильтра выберите «Предварительно определенный».

- Установите фильтр на «Исключить», «Трафик с IP-адресов», «которые равны», а затем в поле ниже введите IP-адрес, который нужно заблокировать. Вы можете узнать IP-адрес интернет-службы, к которой вы в настоящее время подключены, перейдя в Google и набрав «What’s my IP?»

- Вы также можете использовать здесь регулярные выражения, если хотите исключить IP-адрес и его подсети.Дополнительную информацию см. В статье Google по этому поводу: https://support.google.com/analytics/answer/1034840?hl=en

Хотя применение фильтров отлично подходит для составления отчетов, помните, что они не препятствуют посещению вашего веб-сайта спам-ботами. Фильтры просто исключат посещения из данных Google Analytics. Для достижения наилучших результатов вам также следует заблокировать эти домены с помощью файла .htaccess вашего веб-сайта.

Фильтрытакже не будут влиять на данные ретроспективно, поэтому будет затронут только трафик, захваченный с момента внедрения фильтра.

Знаете ли вы еще какие-либо реферальные домены, рассылающие спам, которые вы хотите назвать и опозорить? Отправляйте свои комментарии ниже, мы будем рады услышать от вас!

Хотите узнать больше о веб-сайтах?

Если вам нужна помощь с Google Analytics не стесняйтесь обращаться к нам.

Как заблокировать доступ к определенному сайту — Keenetic

Метод 1: Самый простой способ — использовать Интернет-фильтр SafeDNS.С помощью фильтра SafeDNS вы можете заблокировать доступ для всех устройств в вашей домашней сети, а также для определенных устройств в вашей домашней сети.

Давайте в качестве примера заблокируем сайт youtube.com. Добавьте домен youtube.com в свой черный список. Когда вы добавляете домен, автоматически добавляются сайты, использующие сервис YouTube.

Затем в веб-интерфейсе маршрутизатора включите фильтр SafeDNS на странице «Интернет-безопасность» и установите профиль «По умолчанию» для конкретного устройства.В зависимости от задачи фильтр SafeDNS также может применяться ко всем зарегистрированным и незарегистрированным устройствам.

После настройки рекомендуется перезапустить маршрутизатор, а затем проверить доступ к заблокированному сайту.

В некоторых случаях вы можете заблокировать доступ не только к одному сайту, но и ко всей категории. Например, чтобы заблокировать Skype и другие мессенджеры, заблокируйте категорию «Чаты и мессенджеры».

Дополнительную информацию можно найти на https: //www.safedns.com / en / faq /.

Способ 2. Блокировка на роутере. У этого метода есть особенность — он позволит вам заблокировать доступ всех хостов локальной сети к указанному сайту. Его нельзя использовать для конкретного хоста.

Настройка выполняется из интерфейса командной строки (CLI) вашего интернет-центра Keenetic.

Для блокировки сайта воспользуемся командой ip host :

(config)> ip hostШаблон использования:

host {domain} {address}

Например, если вы хотите заблокировать доступ к youtube.com, выполните команды:

(config)> ip host youtube.com 10.10.10.5

Dns :: Manager: добавлена статическая запись для youtube.com, адрес 10.10.10.5.

(config)> ip host www.youtube.com 10.10.10.5

Dns :: Manager: добавлена статическая запись для www.youtube.com, адрес 10.10.10.5.

(config)> конфигурация системы сохранить

IP-адресом должен быть любой несуществующий (свободный, неиспользуемый) IP-адрес в диапазоне частных адресов.Это может быть IP-адрес из другой подсети, чем сеть маршрутизатора.

В нашем примере, когда вы заходите на youtube.com, несуществующий адрес 10.10.10.5 будет возвращен хосту, и страница не откроется. В интернет-центрах Keenetic можно добавить до 64 статических привязок IP-адресов к имени домена с помощью команды ip host .

Чтобы удалить привязку, используйте ту же команду, но добавьте префикс № в начале. Например:

(config)> no ip host youtube.com 10.10.10.5

Dns :: Manager: Удалена запись youtube.com, адрес 10.10.10.5.

(config)> конфигурация системы сохранить

ПРИМЕЧАНИЕ: Важно! Создается командой ip host . Статические записи привязки IP к домену на маршрутизаторе имеют более высокий приоритет по сравнению с интернет-фильтрами.

Метод 3. Блокировка сайта через правила брандмауэра Keenetic.

Подробное описание использования межсетевого экрана в роутерах интернет-центра приведено в статье «Межсетевой экран».

Различные примеры использования правил межсетевого экрана можно найти в статье «Примеры правил межсетевого экрана».

Например, давайте заблокируем доступ к социальной сети Love.Ru для всех устройств LAN с помощью правил межсетевого экрана.

ПРИМЕЧАНИЕ: Важно! Доменные имена нельзя использовать в настройках интернет-центра Keenetic (нельзя указать символьное имя домена или сайта), а только IP-адреса. Следовательно, вам необходимо узнать IP-адрес (а) веб-сайта, который вы хотите заблокировать, прежде чем настраивать правила.Веб-сайт может иметь несколько IP-адресов, и в этом случае вы должны заблокировать доступ ко всем IP-адресам. Веб-сайты также могут работать не только с HTTP, но и с HTTPS. Мы рекомендуем блокировать трафик на сайт по обоим протоколам.

Первый способ узнать IP-адрес сайта — использовать специальную команду в командной строке операционной системы:

nslookup <имя_сайта>

В нашем примере мы запустим команду nslookup love.ru

Результат выполнения вышеуказанной команды покажет IP-адреса, на которых расположен веб-сайт.

Второй способ узнать IP-адрес сайта — воспользоваться одним из специальных онлайн-сервисов (например, 2ip.io). В специальной строке вам нужно будет указать название интересующего вас сайта и нажать кнопку «Проверить». После этого вы увидите все IP-адреса, на которых работает сайт. Например:

Теперь, когда вы знаете IP-адреса веб-сайта, вы можете приступить к созданию правил брандмауэра.

В этом примере сайт использует 4 IP-адреса, поэтому давайте создадим 8 правил для интерфейса локальной сети «Домашний сегмент» для блокировки трафика по протоколам: 4 для HTTP и 4 для HTTPS.

Создайте правило «Запретить», в котором мы указываем IP-адрес назначения (IP-адрес сайта, к которому будет запрещен доступ) и тип протокола (HTTP и HTTPS). Мы блокируем доступ к сайту для всех устройств в локальной сети, но если вам нужно запретить доступ только определенному хосту, укажите его IP-адрес в поле «IP-адрес источника» при создании правила.

После создания правил протестируйте доступ к сайту.

Этот способ не всегда удобен. Например, чтобы заблокировать Skype на сетевом уровне, вам необходимо знать все IP-адреса, которые он использует. Найти их все и поддерживать свой список в актуальном состоянии — непростая задача. Многие веб-сайты также используют несколько разных адресов для загрузки своих данных с целью повышения производительности.

СОВЕТ: Примечание:

Если вы были на сайтах, для которых ранее изменили настройки, ответы DNS-сервера, скорее всего, будут в кеше браузера, DNS-клиенте на локальном компьютере или в кешировании DNS на роутер.

Для скорейшего применения изменений в настройках может потребоваться перезапуск браузера. В большинстве случаев этого достаточно.

Если после перезапуска браузера нет изменений, запустите команду ipconfig / flushdns на локальном компьютере, которая очистит кеш клиента DNS Windows.

В еще более редких случаях может потребоваться очистить кеш DNS на маршрутизаторе (просто перезапустите маршрутизатор).

.

Ваш комментарий будет первым