Хакер опубликовал инструкцию по взлому смартфонов Google — Газета.Ru

Хакер опубликовал инструкцию по взлому смартфонов Google — Газета.Ru | Новости

close

100%

«Белый» хакер и независимый исследователь информационной безопасности Дэвид Шютц обнаружил в Google Pixel уязвимость, которая позволяет обходить экран блокировки на смартфонах этой серии. Об этом сообщает издание Android Authority.

Шютц обнаружил уязвимость во время использования своего собственного Google Pixel 6. После очередного включения смартфон попросил ввести PIN-код вместо кода разблокировки экрана. Сделав три неудачные попытки, система запросила PUK-код. После правильного ввода длинной комбинации цифр смартфон разблокировался и позволил использовать все функции.

Обратив внимание на этот баг, Шютц решил внимательнее изучить проблему. Путем проб и ошибок исследователь воспроизвел сценарий случившегося сбоя.

Если у включенного Pixel провести горячую замену SIM-карты, вместо кода разблокировки экрана смартфон начнет запрашивать PIN-код от SIM-карты. После трех ошибок появится окно для ввода PUK-кода. Заполнив его верно, любой пользователь сможет получить доступ к содержимому смартфона. Таким образом, для успешного взлома чужого Google Pixel злоумышленнику нужно иметь доступ к смартфону, SIM-карту, а также специальную скрепку для открытия лотка.

Шютц выяснил, что описанная выше проблема был актуальна не только для Google Pixel 6, но и для Google Pixel 5. Вероятно, простому взлому были подвержены и другие устройства из серии Pixel.

Примечательно, что Шютц публично заявил о найденной уязвимости только после того, как сообщил о проблеме в Google и дождался от нее исправления ошибки. За эту находку корпорация Google выплатила ИБ-специалисту награду в размере $70 тыс.

Ранее «Газета.Ru» писала о том, что Google разрабатывает два новых смартфона с «собачьими» названиями.

Подписывайтесь на «Газету.Ru» в Новостях, Дзен и Telegram.

Чтобы сообщить об ошибке, выделите текст и нажмите Ctrl+Enter

Новости

Дзен

Telegram

Анастасия Миронова

Дичь за МКАДом

Зачем заставлять студентов ездить по России

Юлия Меламед

Умер отец всех популистов

О тайнах популярности Сильвио Берлускони

Георгий Бовт

Когда загрызут – тогда и приходите

Помогут ли штрафы ответственному обращению с домашними животными

Марина Ярдаева

Уравниловка или база?

О преимуществах единой образовательной программы в школах

Дмитрий Самойлов

Мутное пойло

Что привело к массовому отравлению сидром в России

Взлом смартфонов Samsung, Google and Vivo по номеру телефона

Пользователи смартфонов, планшетов и даже автомобилей на базе микропроцессоров Samsung Exynos находятся под угрозой дистанционного взлома. Охотники на ошибки из Google Project Zero говорят, что для этого достаточно всего лишь знать номер телефона жертвы.

Виной тому 18 уязвимостей в радиомодуле Exynos, широко используемом в смартфонах Google, Vivo, Samsung и многих других. Четыре из них — критические и позволяют злоумышленнику удаленно выполнять код на устройствах пользователей без каких-либо действий с их стороны. Остальные требуют либо злонамеренных действий со стороны оператора мобильной связи, либо непосредственного доступа хакера к устройству жертвы.

Пока доступны только временные защитные меры.

Пока доступны только временные защитные меры.Что такое радиомодуль

Радиомодуль (baseband radio processor, BRP) — это часть смартфона, планшета или другой умной техники, отвечающая за беспроводную сотовую связь, от второго до пятого поколения:

- 2G – GSM, GPRS, EDGE

- 3G – CDMA, W-CDMA

- 4G – LTE

- 5G – 5G NR

Wi-Fi и Bluetooth чаще всего находятся вне «компетенции» радиомодуля.

Раньше это был отдельный чип, но уже более десяти лет он обычно интегрирован с центральным процессором на едином кристалле. Тем не менее у радиомодуля есть собственная память и довольно сложная система команд — по сути, это полноценный узкоспециализированный процессор, активно обменивающийся данными с центральным процессором и основной памятью.

Исполняемый код радиомодуля записан в него производителем и практически недоступен приложениям на смартфоне для анализа или изменения. Для центрального процессора радиомодуль — это «черный ящик», который, тем не менее, иногда имеет широкий доступ к основной памяти устройства, где хранятся пользовательские данные.

И центральные процессоры, и радиомодули производятся многими компаниями. У Samsung есть подразделение, изготавливающее чипы памяти и другую микроэлектронику — Samsung Semiconductor. Их флагманские чипы называются Exynos, и они используются во многих (но не во всех) моделях смартфонов и планшетов Samsung.

Уязвимости в Exynos

Исследователи Project Zero обнаружили, что радиомодемы Exynos некорректно обрабатывают различные служебные сигналы, приходящие абоненту из сотовой сети. Получив неверно сформированное сообщение, чип может либо зависнуть (отказ в обслуживании), либо, что еще хуже, выполнить фрагмент кода, загруженный при помощи вредоносного сообщения. Таких ошибок набралось 18, и не все они детально описаны, чтобы хакерам было труднее ими воспользоваться.

Поскольку радиомодуль отвечает за все коммуникации с сотовой сетью, вредоносный код может решать целый спектр шпионских задач — от слежки за геолокацией жертвы до прослушивания звонков или воровства данных из памяти смартфона. При этом, будучи «черным ящиком», радиомодуль практически не поддается ни диагностике, ни лечению ничем, кроме перепрошивки.

При этом, будучи «черным ящиком», радиомодуль практически не поддается ни диагностике, ни лечению ничем, кроме перепрошивки.

Уязвимости подвержены чипы Exynos 850, 980, 1080, 1280, 2200, Exynos Modem 5123, Exynos Modem 5300 и Exynos Auto T5123.

К сожалению, производители далеко не всегда раскрывают подробности о том, какие чипы устанавливаются в те или иные устройства. На основе открытых данных был составлен неполный список устройств, скорее всего, использующих эти чипсеты. Он включает следующие модели:

- Samsung Galaxy A04, A12, A13, A21s, A33, A53, A71, M12, M13, M33, S22

- Vivo S6, S15, S16, X30, X60, X70

- Google Pixel 6, 6a, 6 Pro, 7 и 7 Pro

- Любые транспортные средства с чипсетом Exynos Auto T5123

Как себя защитить

Основной способ защиты — обновление прошивки радиомодуля, обычно входящее в состав обновления полной прошивки смартфона. Так, Google уже выпустила исправления ошибок для англоязычных версий Pixel 7 и 7 Pro в рамках мартовского апдейта.

Samsung также выпустила обновления кода для радиомодуля Exynos, но поправила пока не все ошибки. Более того: производитель каждого конечного устройства с этими чипами должен самостоятельно упаковать эти исправления в новую прошивку. Пока такие прошивки для прочих уязвимых устройств еще недоступны; разумеется, как только они появятся, их надо будет немедленно установить.

Пока обновления нет, исследователи из Project Zero рекомендуют владельцам смартфонов с радиомодулями Exynos отключить голосовые вызовы через LTE (Voice over LTE, VoLTE) и через Wi-Fi (Wi-Fi calling). Это может ухудшить качество голосовой связи и замедлить дозвон, но никак не повлияет на скорость и качество доступа в Интернет.

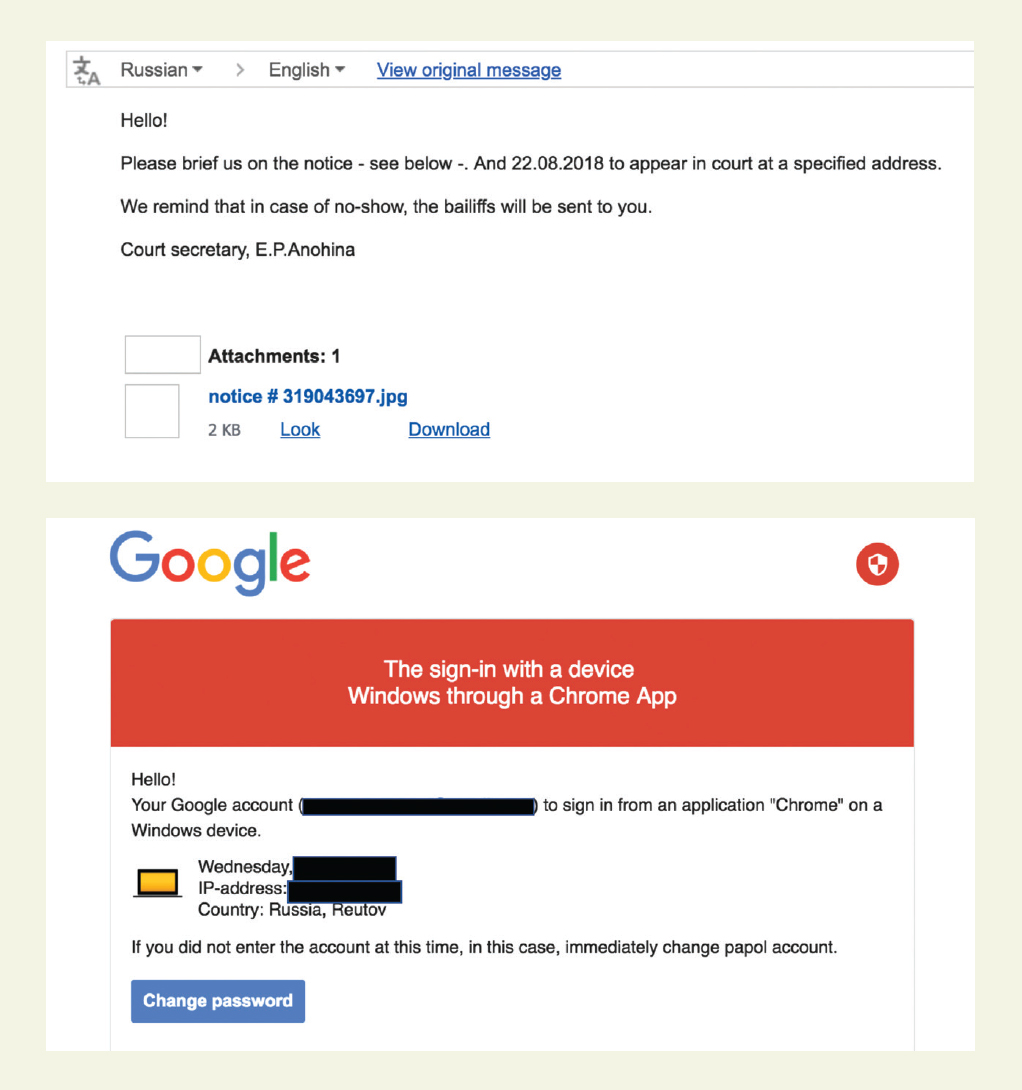

Почтовый скам с нарушением копирайта

Рассказываем о том, как угрозами кар небесных за нарушение копирайта мошенники пытаются заставить владельцев сайтов поставить на веб-страницы потенциально опасные ссылки.

Советы

Осторожно, домены .zip и .mov!

Имена сайтов в зонах zip и mov неотличимы от имен файлов. Как это повлияет на IT-системы и что будут делать злоумышленники?

Знай свой личный ландшафт угроз

Понятие ландшафта угроз из корпоративной безопасности можно применить и к самому себе — так проще оставаться в безопасности.

Защита детей: вечная тема в новом исполнении

Какие нововведения в Kaspersky Safe Kids помогут родителям лучше организовывать время ребенка и прививать здоровые цифровые привычки.

Пять атак на аппаратные криптокошельки

Аппаратные криптокошельки эффективно защищают криптовалюту, но украсть ваши деньги могут и из них.

Подпишитесь на нашу еженедельную рассылку

- Email*

- *

- Я согласен(а) предоставить мой адрес электронной почты АО “Лаборатория Касперского“, чтобы получать уведомления о новых публикациях на сайте. Я могу отозвать свое согласие в любое время, нажав на кнопку “отписаться” в конце любого из писем, отправленных мне по вышеуказанным причинам.

Exploit Database Papers

Платформа Прозрачный AIX АСП BSD BSD_PPC BSD_x86 BSDi_x86 компьютерная графика FreeBSD FreeBSD_x86 FreeBSD_x86-64 Генератор Аппаратное обеспечение HP-UX ИРИКС JSP линукс Linux_MIPS Linux_PPC Linux_SPARC Linux_x86 Linux_x86-64 МИНИКС Несколько NetBSD_x86 Новелл OpenBSD OpenBSD_x86 OSX_PPC ОС X PHP План9QNX ШОС SCO_x86 Солярис Солярис_SPARC Солярис_x86 Тру64 УЛЬТРИКС Юникс UnixWare Windows_x86 Windows_x86-64 Окна РУКА ОВЛХ Сетевое ПО СуперХ_Ш5 Джава BeOS Иммуникс Palm_OS AtheOS iOS Андроид XML Перл питон System_z JSON АШКС Рубин ASPX macOS Linux_CRISv32 электронный журнал Журнал NodeJS Альфа Солярис_MIPS Луа watchOS VxWorks Python2 Python3 Машинопись Идти

Язык Прозрачный Английский Французский арабский испанский персидский итальянский турецкий Немецкий португальский албанский румынский Марокко фарси марокканский Бахаса Мелаю немецкий Венгерский иврит индонезийский вьетнамский грузинский бразильский иранский курдский македонский Азербайджан

Автор Прозрачный

| Дата добавления | Д | Титул | Платформа | Язык | Автор |

|---|

Руководство по отправке базы данных эксплойтов

Хотите отправить нам свой эксплойт? Вот что вам нужно знать.

Мы обрабатываем десятки заявок в день, проверяя, тестируя и каталогизируя эксплойты, которые мы получать. Когда это возможно, мы доходим до тестирования эксплойтов в лабораторной среде, в то время как архивирование любого уязвимого программного обеспечения на пути. Как вы понимаете, этот процесс одновременно очень долго и утомительно— но вы можете помочь!

Вы можете сделать нашу жизнь проще и продуктивнее, если будете следовать нескольким основным правилам, когда отправка нам материалов — , следуя этим рекомендациям, вы ускорите обработку ваших отправка , и она быстрее попадет на первую страницу. Вот они, читайте их внимательно!

Эксплойтные материалы

Отправьте эксплойты, документы и шелл-код по адресу: submit-at-offsec-dot-com , но:

- Мы НЕ будем принимать, обрабатывать или публиковать какие-либо уязвимости, направленные против

живые сайты.

Ваш комментарий будет первым