VPN wiki: Best VPN Reviews for your safety

The VPN wiki is an encyclopedia of virtual private networks from around the world. Experienced internet security experts have thoroughly tested hundreds of different VPNs. They’ve uncovered their strengths and weaknesses, measured their speeds, and examined their ability to unblock streams from platforms like Netflix. All with the goal of keeping internet users as safe as possible.

Some VPN operators sometimes promise the unrealistic, so publishing a review is always preceded by thorough testing. The VPN wiki publishes things as they are. Even at the cost of having to state an inconvenient truth.

La VPN wiki es una enciclopedia de redes privadas virtuales de todo el mundo. Expertos en seguridad en Internet han probado a fondo cientos de VPN diferentes. Han descubierto sus puntos fuertes y débiles, han medido sus velocidades y han examinado su capacidad para desbloquear flujos de plataformas como Netflix. Todo ello con el objetivo de mantener a los internautas lo más seguros posible.

Algunos operadores de VPN a veces prometen lo irreal, por lo que la publicación de una reseña siempre va precedida de pruebas exhaustivas. La VPN wiki publica las cosas tal y como son. Incluso a costa de tener que declarar una verdad incómoda.

Le wiki VPN est une encyclopédie des réseaux privés virtuels du monde entier. Des experts expérimentés en sécurité Internet ont testé de manière approfondie des centaines de VPN différents. Ils ont découvert leurs forces et leurs faiblesses, mesuré leurs vitesses et examiné leur capacité à débloquer les flux de plateformes comme Netflix. Tout cela dans le but de garder les internautes aussi sûrs que possible.

Les opérateurs de VPN ne sont pas toujours en mesure d’offrir un service de qualité.

Certains opérateurs VPN promettent parfois des choses irréalistes, c’est pourquoi la publication d’un avis est toujours précédée de tests approfondis. Le wiki VPN publie les choses telles qu’elles sont. Même au prix d’avoir à énoncer une vérité qui dérange.

La publication de l’avis d’un opérateur VPN est toujours précédée de tests approfondis.

VPN wiki — это энциклопедия виртуальных частных сетей со всего мира. Опытные эксперты по интернет-безопасности тщательно протестировали сотни различных VPN. Они выявили их сильные и слабые стороны, измерили их скорость и проверили их способность разблокировать потоки с таких платформ, как Netflix. Все это делается с целью обеспечить максимальную безопасность пользователей Интернета.

Некоторые операторы VPN иногда обещают нереальное, поэтому публикации обзора всегда предшествует тщательное тестирование. VPN wiki публикует все как есть. Даже ценой того, что приходится констатировать неудобную правду.

O wiki VPN é uma enciclopédia de redes privadas virtuais de todo o mundo. Especialistas experientes em segurança da Internet testaram exaustivamente centenas de VPNs diferentes. Eles descobriram seus pontos fortes e fracos, mediram suas velocidades, e examinaram sua capacidade de desbloquear fluxos de plataformas como Netflix. Tudo com o objetivo de manter os usuários da Internet tão seguros quanto possível.

Tudo com o objetivo de manter os usuários da Internet tão seguros quanto possível.

alguns operadores de VPN às vezes prometem o irrealista, portanto a publicação de uma revisão é sempre precedida de testes minuciosos. O wiki VPN publica as coisas como elas são. Mesmo ao custo de ter que declarar uma verdade inconveniente.

Das VPN wiki ist eine Enzyklopädie der virtuellen privaten Netzwerke aus aller Welt. Erfahrene Internet-Sicherheitsexperten haben Hunderte von verschiedenen VPNs gründlich getestet. Sie haben ihre Stärken und Schwächen aufgedeckt, ihre Geschwindigkeiten gemessen und ihre Fähigkeit untersucht, Streams von Plattformen wie Netflix freizugeben. Alles mit dem Ziel, Internetnutzer so sicher wie möglich zu machen.

Einige VPN-Betreiber versprechen manchmal Unrealistisches, daher geht der Veröffentlichung einer Bewertung immer ein gründlicher Test voraus. Das VPN wiki veröffentlicht die Dinge so, wie sie sind. Selbst um den Preis, dass wir eine unbequeme Wahrheit aussprechen müssen.

VPN wiki, dünyanın dört bir yanından sanal özel ağların bir ansiklopedisidir. Deneyimli internet güvenliği uzmanları yüzlerce farklı VPN’i kapsamlı bir şekilde test etti. Güçlü ve zayıf yönlerini ortaya çıkardılar, hızlarını ölçtüler ve Netflix gibi platformlardan yayınların engelini kaldırma yeteneklerini incelediler. Tüm bunların amacı internet kullanıcılarını mümkün olduğunca güvende tutmaktır.

Bazı VPN operatörleri bazen gerçekçi olmayan vaatlerde bulunur, bu nedenle bir inceleme yayınlamadan önce her zaman kapsamlı testler yapılır. VPN wiki her şeyi olduğu gibi yayınlar. Uygunsuz bir gerçeği belirtmek zorunda kalmak pahasına bile olsa.

Il VPN wiki è un’enciclopedia di reti private virtuali di tutto il mondo. Esperti di sicurezza internet hanno testato a fondo centinaia di VPN diverse. Hanno scoperto i loro punti di forza e di debolezza, misurato le loro velocità ed esaminato la loro capacità di sbloccare flussi da piattaforme come Netflix. Il tutto con l’obiettivo di mantenere gli utenti di Internet il più sicuri possibile.

Alcuni operatori VPN a volte promettono cose irrealistiche, per cui la pubblicazione di una recensione è sempre preceduta da test approfonditi. Il VPN wiki pubblica le cose così come sono. Anche a costo di dover affermare una verità scomoda.

VPN wiki jest encyklopedią wirtualnych sieci prywatnych z całego świata. Doświadczeni eksperci ds. bezpieczeństwa internetowego dokładnie przetestowali setki różnych sieci VPN. Odkryli ich mocne i słabe strony, zmierzyli ich prędkości i zbadali ich zdolność do odblokowania strumieni z platform takich jak Netflix. Wszystko po to, aby zapewnić użytkownikom Internetu maksymalne bezpieczeństwo.

Niektórzy operatorzy VPN obiecują czasem rzeczy nierealne, dlatego publikacja recenzji jest zawsze poprzedzona dokładnymi testami. Wiki VPN publikuje rzeczy takimi, jakimi są. Nawet za cenę konieczności stwierdzenia niewygodnej prawdy.

Вікі про VPN — це енциклопедія віртуальних приватних мереж з усього світу. Досвідчені фахівці з інтернет-безпеки ретельно протестували сотні різних VPN. Вони виявили їхні сильні та слабкі сторони, виміряли їхню швидкість і вивчили їхню здатність розблоковувати потоки з таких платформ, як Netflix. І все це з метою максимально убезпечити користувачів Інтернету.

Вони виявили їхні сильні та слабкі сторони, виміряли їхню швидкість і вивчили їхню здатність розблоковувати потоки з таких платформ, як Netflix. І все це з метою максимально убезпечити користувачів Інтернету.

Деякі VPN-оператори іноді обіцяють нереальне, тому публікації огляду завжди передує ретельне тестування. Вікі про VPN публікує речі такими, якими вони є. Навіть ціною того, що доводиться констатувати незручну правду.

De VPN-wiki is een encyclopedie van virtuele particuliere netwerken uit de hele wereld. Ervaren internetbeveiligingsdeskundigen hebben honderden verschillende VPN’s grondig getest. Ze hebben hun sterke en zwakke punten blootgelegd, hun snelheden gemeten en hun vermogen om streams van platforms zoals Netflix te deblokkeren onderzocht. Dit alles met het doel om internetgebruikers zo veilig mogelijk te houden. Sommige VPN-aanbieders hebben VPN’s getest om de veiligheid te garanderen.

Sommige VPN-operators beloven soms het onrealistische, dus het publiceren van een beoordeling wordt altijd voorafgegaan door grondige tests. De VPN-wiki publiceert de dingen zoals ze zijn. Zelfs ten koste van een ongemakkelijke waarheid.

De VPN-wiki publiceert de dingen zoals ze zijn. Zelfs ten koste van een ongemakkelijke waarheid.

VPN wiki je encyklopedie virtuálních privátních sítí z celého světa. Zkušení odborníci na internetovou bezpečnost důkladně otestovaly stovky různých VPN. Odhalili jejich silné i slabé stránky, změřili rychlosti a prověřili možnosti odblokování streamů z platforem, jako je Netflix. Vše s cílem zajistit uživatelům internetu maximální bezpečí.

Někteří provozovatelé VPN občas slibují nereálné, proto publikování recenze vždy předchází důlkadné testování. Na VPN wiki se publikují věci takové, jaké jsou. I za cenu toho, že budeme muset uvést nepříjemnou pravdu.

VPN-wikin är ett uppslagsverk över virtuella privata nätverk från hela världen. Erfarna experter på internetsäkerhet har grundligt testat hundratals olika VPN-tjänster. De har avslöjat deras styrkor och svagheter, mätt deras hastigheter och undersökt deras förmåga att avblockera strömmar från plattformar som Netflix. Allt med målet att hålla internetanvändare så säkra som möjligt.

En del VPN-operatörer lovar ibland det orealistiska, så publiceringen av en recension föregås alltid av grundliga tester. VPN-wikin publicerar saker och ting som de är. Även till priset av att behöva uppge en obekväm sanning.

A VPN wiki a virtuális magánhálózatok enciklopédiája a világ minden tájáról. Tapasztalt internetbiztonsági szakértők több száz különböző VPN-t teszteltek alaposan. Felfedték erősségeiket és gyengeségeiket, megmérték sebességüket, és megvizsgálták, hogy képesek-e feloldani az olyan platformok streamjeinek blokkolását, mint a Netflix. Mindezt azzal a céllal, hogy az internetfelhasználók a lehető legnagyobb biztonságban legyenek.

Egyes VPN-szolgáltatók néha irreális ígéreteket tesznek, ezért az értékelés közzétételét mindig alapos tesztelés előzi meg. A VPN wiki úgy teszi közzé a dolgokat, ahogy azok vannak. Még azon az áron is, hogy ki kell mondanunk egy kényelmetlen igazságot.

VPN-wikien er et leksikon over virtuelle private netværk fra hele verden. Erfarne internetsikkerhedseksperter har grundigt testet hundredvis af forskellige VPN-tjenester. De har afdækket deres styrker og svagheder, målt deres hastigheder og undersøgt deres evne til at låse streams fra platforme som Netflix op. Alt sammen med det formål at holde internetbrugere så sikre som muligt.

Erfarne internetsikkerhedseksperter har grundigt testet hundredvis af forskellige VPN-tjenester. De har afdækket deres styrker og svagheder, målt deres hastigheder og undersøgt deres evne til at låse streams fra platforme som Netflix op. Alt sammen med det formål at holde internetbrugere så sikre som muligt.

Nogle VPN-udbydere lover nogle gange det urealistiske, så offentliggørelse af en anmeldelse er altid forudgået af grundige tests. VPN-wikien offentliggør tingene, som de er. Selv på bekostning af at skulle oplyse en ubekvem sandhed.

VPN wiki je encyklopédia virtuálnych privátnych sietí z celého sveta. Skúsení odborníci na internetovú bezpečnosť dôkladne otestovali stovky rôznych VPN. Odhalili ich silné aj slabé stránky, zmerali rýchlosti a preverili možnosti odblokovania streamov z platforiem, ako je Netflix. Všetko s cieľom zaistiť užívateľom internetu maximálnu bezpečnosť.

Niektorí prevádzkovatelia VPN občas sľubujú nereálne, preto publikovaniu recenzie vždy predchádza jadrové testovanie. Na VPN wiki sa publikujú veci také, aké sú. Aj za cenu toho, že budeme musieť uviesť nepríjemnú pravdu.

Na VPN wiki sa publikujú veci také, aké sú. Aj za cenu toho, že budeme musieť uviesť nepríjemnú pravdu.

VPN — Etersoft wiki

Материал из Etersoft wiki

(перенаправлено с «Vpn»)

Перейти к навигацииПерейти к поискуVPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет). Грубо говоря прямо соединить проводом два удалённых компьютера.

Содержание

- 1 Настройка сервера (docker)

- 2 Настройка сервера (из пакета)

- 2.1 Установить нужные пакеты

- 2.2 Сгенерировать ключи

- 3 Запуск на клиенте

- 3.1 Как сервис

- 3.1.1 Создание моста

- 3.2 В консоли

- 3.3 Подключение на Android

- 3.4 Подключение iPhone

- 3.1 Как сервис

- 4 Статьи Etersoft о применении реализаций VPN

- 5 Ссылки

Настройка сервера (docker)

Отличный контейнер и инструкция:

https://github. com/kylemanna/docker-openvpn

com/kylemanna/docker-openvpn

Create the $OVPN_DATA volume container, i.e. OVPN_DATA=»ovpn-data»

docker run --name $OVPN_DATA -v /etc/openvpn busybox

Initialize the $OVPN_DATA container that will hold the configuration files and certificates

docker run --volumes-from $OVPN_DATA --rm kylemanna/openvpn ovpn_genconfig -u udp://VPN.SERVERNAME.COM docker run --volumes-from $OVPN_DATA --rm -it kylemanna/openvpn ovpn_initpki

Start OpenVPN server process

docker run --volumes-from $OVPN_DATA -d -p 1194:1194/udp --cap-add=NET_ADMIN kylemanna/openvpn

Generate a client certificate without a passphrase

docker run --volumes-from $OVPN_DATA --rm -it kylemanna/openvpn easyrsa build-client-full CLIENTNAME nopass

Retrieve the client configuration with embedded certificates

docker run --volumes-from $OVPN_DATA --rm kylemanna/openvpn ovpn_getclient CLIENTNAME > CLIENTNAME.ovpn

Настройка сервера (из пакета)

Установить нужные пакеты

epmi openssl openvpn openvpn-auth-pam easy-rsa

Сгенерировать ключи

Воспользуемся скриптами из докер контейнера (TODO адаптировать и собрать в пакет)

cd /usr/local/ git clone https://github.com/kylemanna/docker-openvpn.git cd docker-openvpn/bin

Дальше настройка аналогична докеру за исключением переменных окружения.

1. Создать конфиг и ключи

OPENVPN=/etc/openvpn EASYRSA_PKI=/etc/openvpn/pki /usr/local/docker-openvpn/bin/ovpn_genconfig -u udp://fund.eterhost.ru OPENVPN=/etc/openvpn /usr/local/docker-openvpn/bin/ovpn_initpki

2. Запустить и прописать в автозагрузку openvpn

serv openvpn on

3. Выпустить ключ для подключения eter

cd /etc/openvpn easyrsa build-client-full eter nopass OPENVPN=/etc/openvpn /usr/local/docker-openvpn/bin/ovpn_getclient eter > /tmp/eter.ovpn

Запуск на клиенте

Файл настроек ovpn для подкючения к fund.eterhost.ru

/home/share/resources/vpn/eter.ovpn.conf

Как сервис

Переиместить eter.ovpn

mv eter.ovpn /etc/openvpn/eter.ovpn.conf

Запустить сервис

serv openvpn start

Создание моста

На сервере и клиенте:

1. В конфиге /etc/openvpn/vpn.ovpn.conf сменить тип интерфейса tun на tap

В конфиге /etc/openvpn/vpn.ovpn.conf сменить тип интерфейса tun на tap

2. Добавить интерфейс в мост

brctl addbr br0 brctl addif br0 eth0 brctl addif br0 tap0

3. Добавить в автозагрузку

echo "brctl addif br0 tap0" > /etc/rc.d/rc.local

В консоли

# openvpn CLIENTNAME.ovpn

Поднимется новый интерфейс и добавится правило маршрутизации для айпи сервера. Проверить можно так:

# ping ip_openvpn_server

Подключение на Android

- Установить приложение OpenVPN connect

- Импортировать предварительно скачанный .ovpn-файл (Import -> Import from SD card)

Подключение iPhone

Статьи Etersoft о применении реализаций VPN

- [[OpenVPN]

- Racoon

- Бага о переносе fund

Ссылки

- https://wiki.archlinux.org/index.php/OpenVPN_(Русский)

- Хороший официальный мануал

- Создания мостов через openvpn xgu

- Статья про openvpn в альте

- Огромная и подробная статья на хабре

- Обход блокировок

- Масштабирование vpn

- Докер-контейнер

- docker

- Разные советы (english)

- https://www.

digitalocean.com/community/tutorials/how-to-set-up-an-openvpn-server-on-ubuntu-16-04

digitalocean.com/community/tutorials/how-to-set-up-an-openvpn-server-on-ubuntu-16-04 - Скрипт Streisand создаёт новый сервер, использующий L2TP/IPsec, OpenConnect, OpenSSH, OpenVPN, Shadowsocks, sslh, Stunnel, мост Tor, и WireGuard

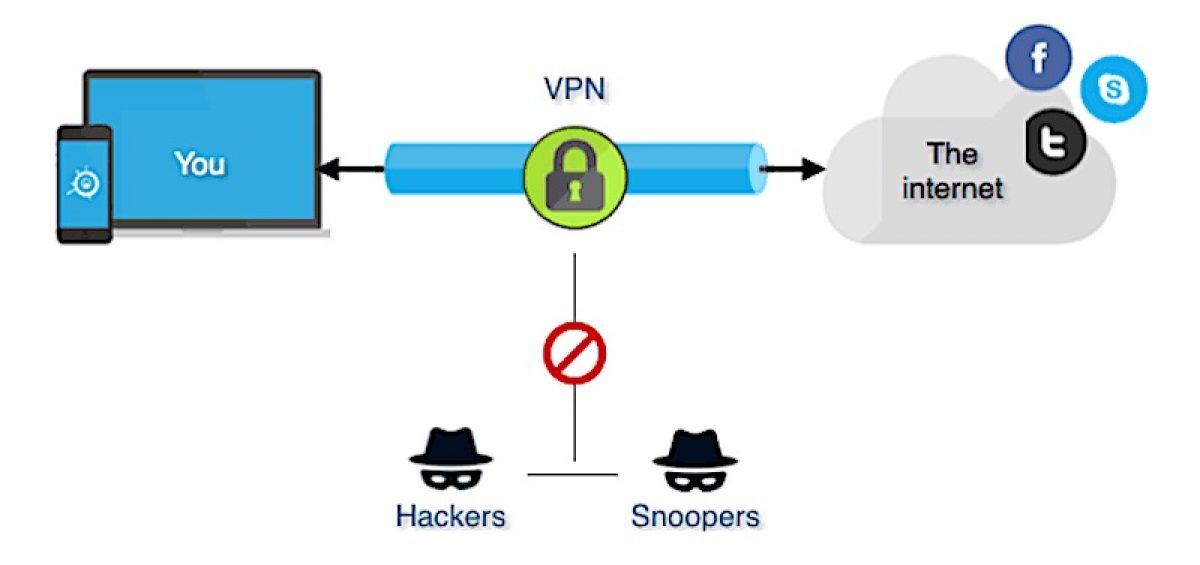

Виртуальная частная сеть — Wiki

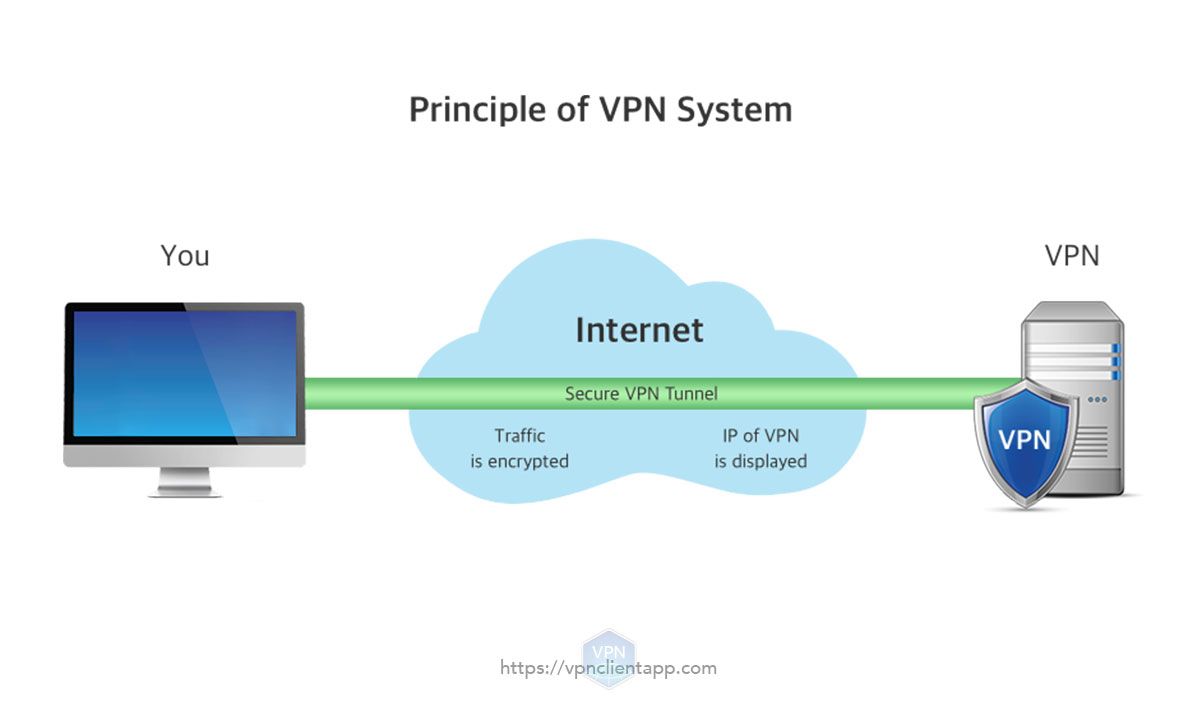

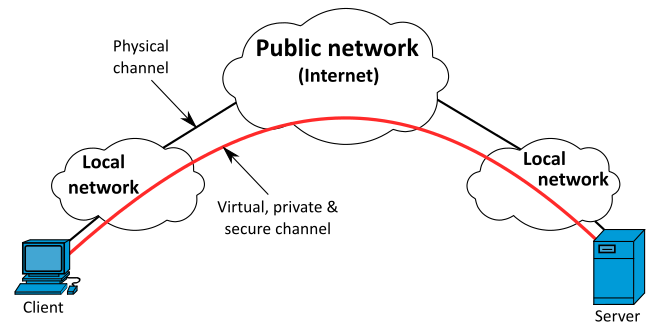

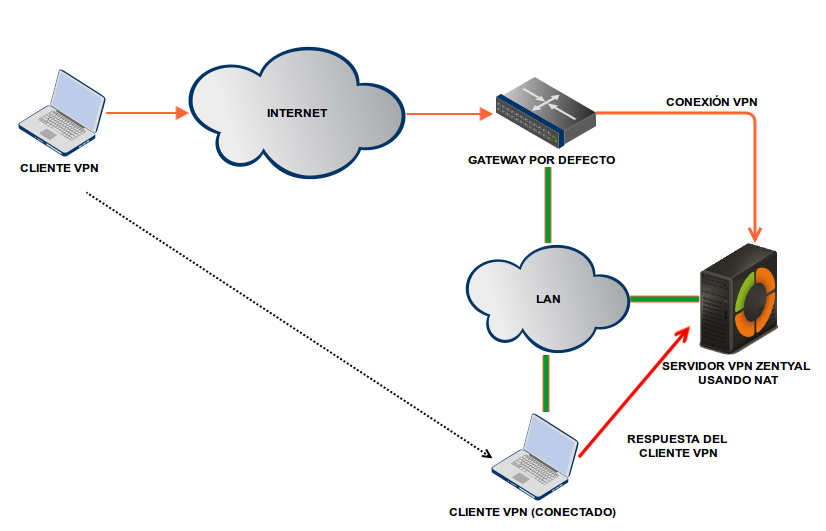

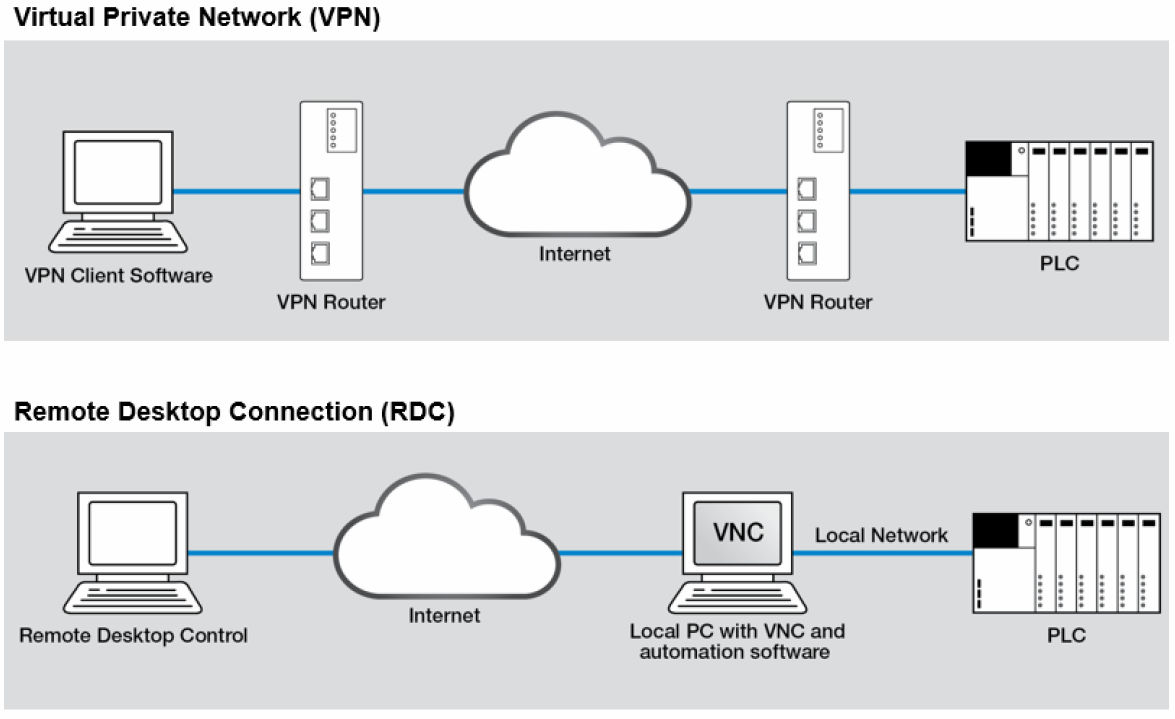

Виртуальная частная сеть (VPN) обеспечивает конфиденциальность и анонимность в Интернете путем создания частной сети из общедоступного интернет-соединения. Виртуальные частные сети маскируют ваш адрес интернет-протокола (IP), поэтому ваши онлайн-действия практически невозможно отследить. Самое главное, VPN-сервисы устанавливают безопасные и зашифрованные соединения, чтобы обеспечить большую конфиденциальность, чем даже защищенная точка доступа Wi-Fi. Преимущества VPN включают в себя увеличение функциональности, безопасности и управления частной сетью. Он обеспечивает доступ к ресурсам, недоступным в общедоступной сети, и обычно используется для удаленных сотрудников. Шифрование распространено, хотя и не является неотъемлемой частью VPN-подключения.

VPN создается путем установления виртуального соединения «точка-точка» с использованием выделенных каналов или протоколов туннелирования в существующих сетях. VPN, доступная из общедоступного Интернета, может обеспечить некоторые преимущества глобальной сети (WAN). С точки зрения пользователя, к ресурсам, доступным в частной сети, можно получить удаленный доступ.

История

Истоки VPN можно проследить до Microsoft в 1996 году, когда сотрудники создали протокол двухточечного туннелирования, также известный как протокол однорангового туннелирования или PPTN. Этот протокол был методом создания защищенной сети между пользователями посредством шифрования данных и формирования туннеля через соединение LAN или WAN.

Этот протокол сделал передачу важных данных безопасной и надежной даже по общедоступным сетям. Все, что требуется для отправки данных через PPTN, — это имя пользователя, пароль и адрес сервера. Из-за этого он остается одним из самых популярных и простых в использовании VPN.

Из-за этого он остается одним из самых популярных и простых в использовании VPN.

Существует две формы методов туннелирования, связанных с PPTN: добровольная и принудительная. Добровольное туннелирование инициируется пользователями и не требует поддержки дополнительного оборудования или сетевых устройств, таких как маршрутизаторы. Между тем принудительное туннелирование требует такой поддержки и инициируется сервером.

Вплоть до начала 2000-х годов PPTN и другие формы VPN использовались в основном в бизнес-средах для защиты от утечки данных. Но по мере того, как остальная часть населения получила доступ к Интернету, и люди начали передавать свои данные в Интернете, виртуальные частные сети стали все более популярным методом обеспечения безопасности личных и личных данных.

Источник: Lorenzo David, Luca Ghio/Wikimedia Commons

Основы VPN: IPsec, SSL и мобильная связь

Проще говоря, VPN — это безопасное и частное соединение между компьютерами через Интернет. По сути, это создание секретной сети внутри более широкой сети, где пользователи могут безопасно передавать данные. В простых протоколах, таких как PPTN, это работает в три этапа: туннелирование, шифрование и аутентификация.

По сути, это создание секретной сети внутри более широкой сети, где пользователи могут безопасно передавать данные. В простых протоколах, таких как PPTN, это работает в три этапа: туннелирование, шифрование и аутентификация.

Протокол создает туннель, который формирует сеть между пользователями. Затем отправляемые данные шифруются для безопасности. После получения данных пользователь должен пройти аутентификацию для расшифровки данных. Это простой и эффективный процесс, который защищает конфиденциальность обоих пользователей на каждом этапе.

В настоящее время наиболее распространенными типами VPN являются SSL (Secure Socket Layer), IPsec (Internet Protocol Security) и мобильный

- Secure Socket Layer (SSL)

Возможно, вы уже использовали Secure Socket Layer, даже не подозревая об этом. SSL чаще всего используются в интернет-магазинах, где они защищают ваши платежные реквизиты от попадания в чужие руки. Чтобы установить эту сеть, продавец обычно должен установить сертификат SSL на свой сервер. Этот сертификат должен быть получен от центра сертификации и демонстрирует, что это доверенная сеть.

Чтобы установить эту сеть, продавец обычно должен установить сертификат SSL на свой сервер. Этот сертификат должен быть получен от центра сертификации и демонстрирует, что это доверенная сеть.

Этот сертификат также необходим для создания безопасного соединения между сервером и браузером. После установки платежные реквизиты и другие конфиденциальные данные можно безопасно передавать по соединению.

- Безопасность интернет-протокола (IPSec)

Возможно, вы уже знакомы с такими терминами, как «IP», например «IP-адрес». Это означает Интернет-протокол, а IPSec — это просто метод безопасной передачи данных по сетям Интернет-протокола. IPSec имеет более широкое применение, чем SSL, и поэтому является одним из наиболее часто используемых методов VPN.

Подобно PPTP, IPSec использует систему шифрования и аутентификации. Однако в случае с IPSec система состоит из четырех шагов. Сначала аутентифицируется источник данных. Затем он шифруется перед отправкой. При отправке проверяется целостность данных, чтобы убедиться, что данные не были изменены. Наконец, обнаруживающие пакеты принимаются дважды или более для защиты от отказа в обслуживании.

Сначала аутентифицируется источник данных. Затем он шифруется перед отправкой. При отправке проверяется целостность данных, чтобы убедиться, что данные не были изменены. Наконец, обнаруживающие пакеты принимаются дважды или более для защиты от отказа в обслуживании.

- Мобильный VPN

Мобильные VPN — это именно то, на что они похожи — частные сети, но мобильные. Они предназначены для использования по беспроводным соединениям или в ситуациях, когда вы можете перемещаться в пределах досягаемости и за ее пределами. Они работают с более продвинутым уровнем сжатия данных, чем другие VPN, а это означает, что им требуется меньше памяти и заряда батареи.

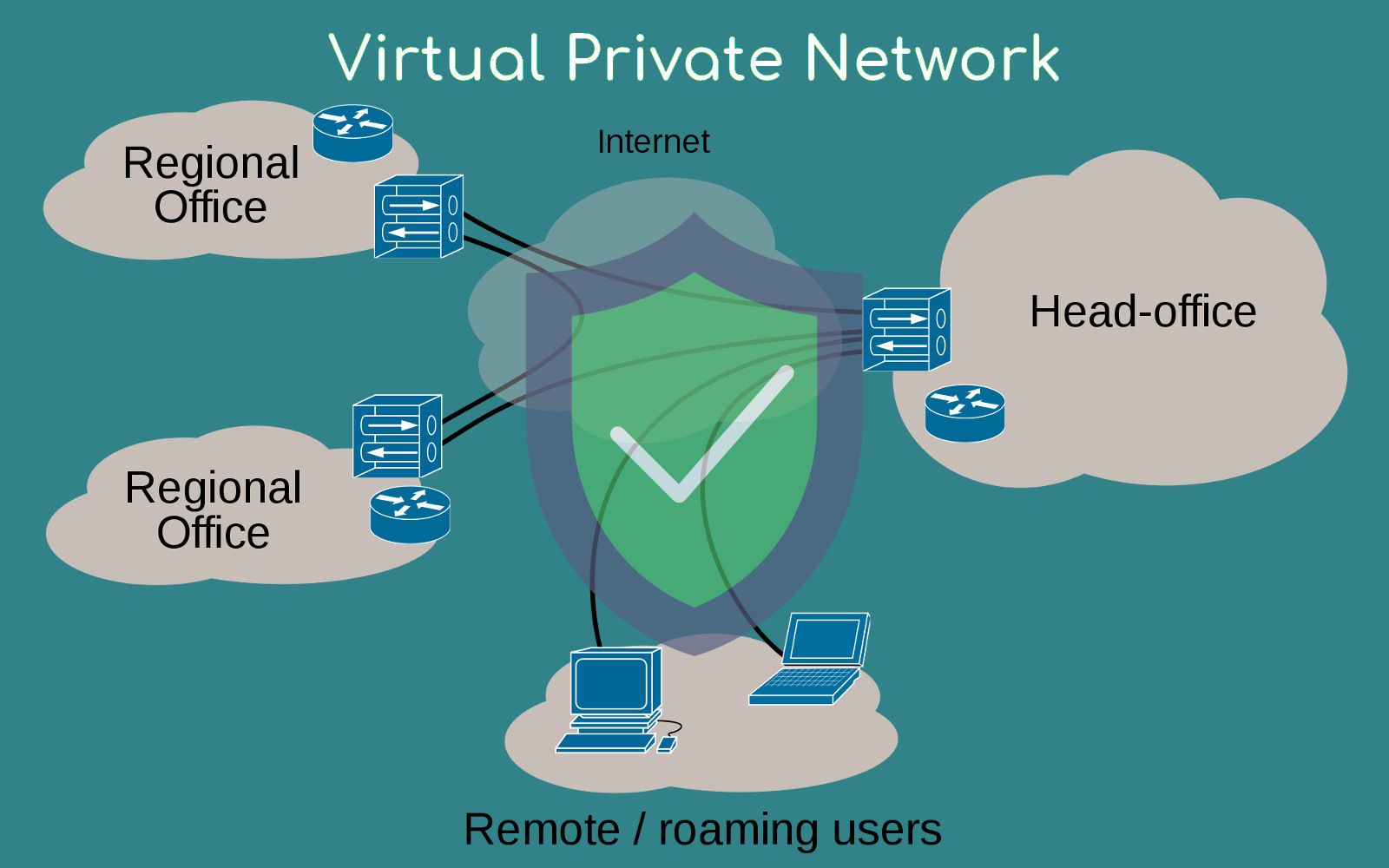

Типы

- Удаленный доступ

Конфигурация хост-сеть аналогична подключению компьютера к локальной сети. Этот тип обеспечивает доступ к корпоративной сети, такой как интрасеть. Это может быть использовано для удаленных работников, которым нужен доступ к частным ресурсам, или для того, чтобы мобильный работник мог получить доступ к важным инструментам, не подвергая их общедоступному Интернету.

Это может быть использовано для удаленных работников, которым нужен доступ к частным ресурсам, или для того, чтобы мобильный работник мог получить доступ к важным инструментам, не подвергая их общедоступному Интернету.

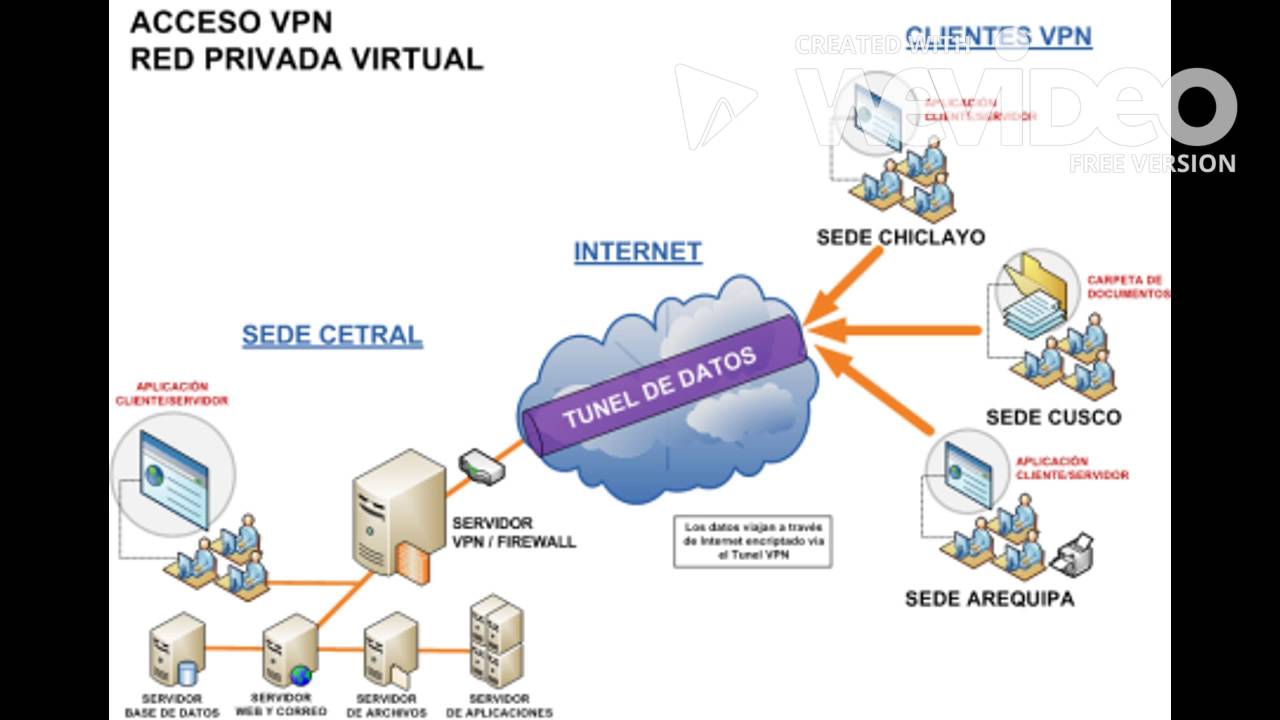

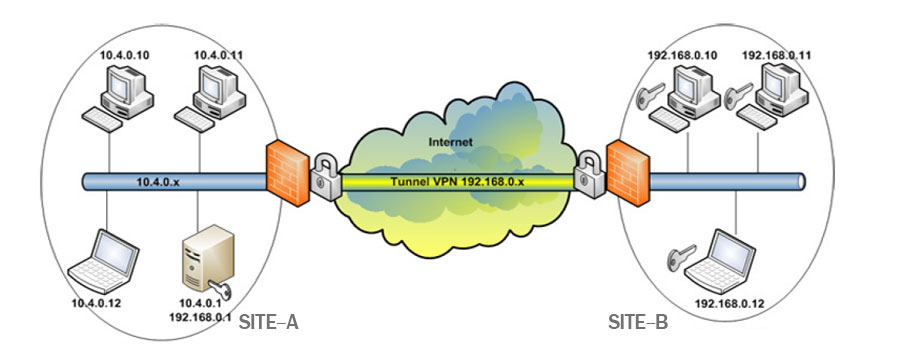

- Site-to-site

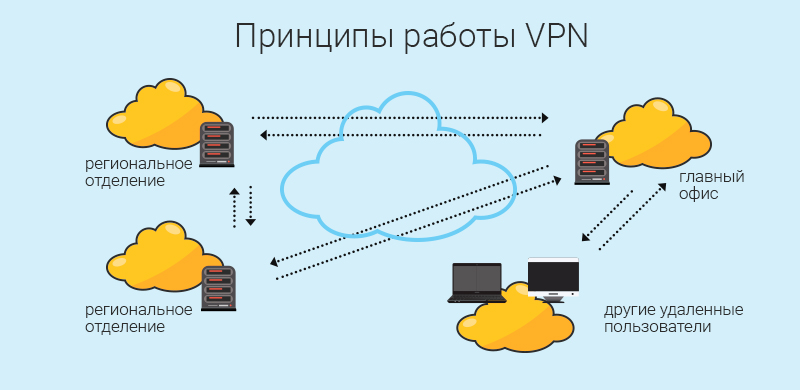

Конфигурация site-to-site соединяет две сети. Эта конфигурация расширяет сеть между географически разнесенными офисами или группой офисов до центра обработки данных. Соединительный канал может проходить через разнородную промежуточную сеть, например две сети IPv6, соединенные через сеть IPv4.

Терминология Site-to-Site VPN.

- Сеть-сеть на основе экстрасети

В контексте конфигураций «сеть-сеть» термины интрасеть и экстрасеть используются для описания двух разных вариантов использования. VPN типа «сеть-сеть» в интрасети описывает конфигурацию, в которой сайты, подключенные через VPN, принадлежат одной и той же организации, тогда как VPN «сеть-сеть» в экстрасети объединяет сайты, принадлежащие нескольким организациям.

Дерево классификации VPN сначала основано на топологии, а затем на используемой технологии.

Как VPN защищает ваш IP-адрес и конфиденциальность?

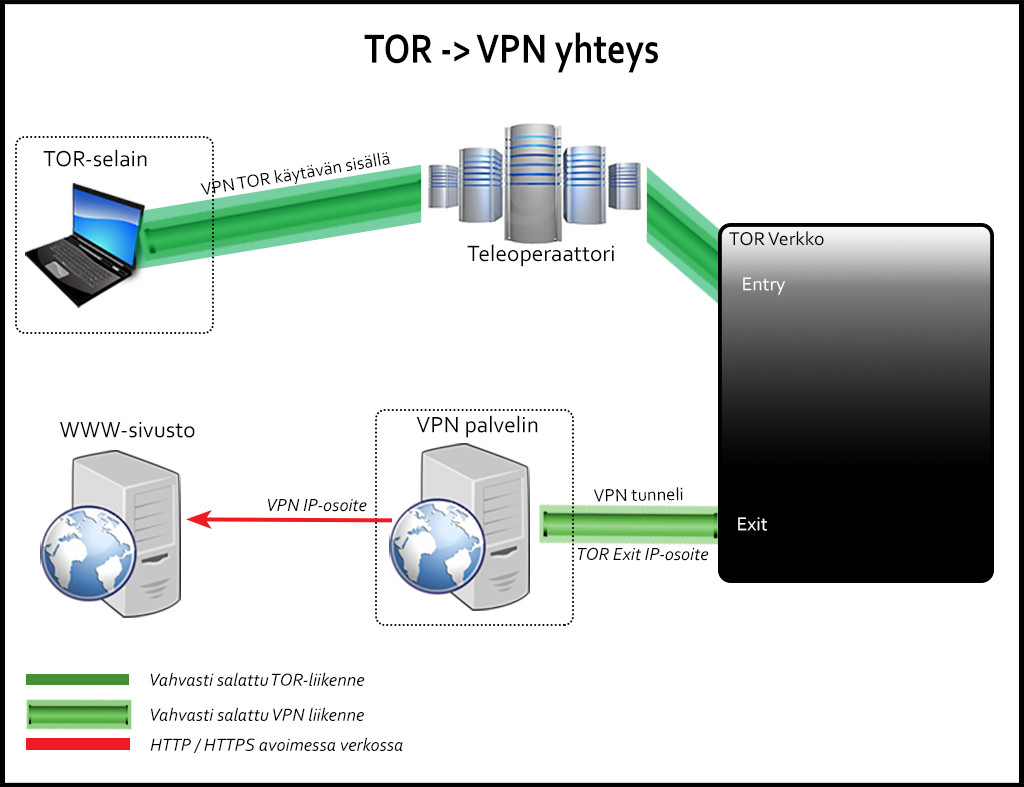

Виртуальные частные сети, по сути, создают туннель данных между вашей локальной сетью и выходным узлом в другом месте, которое может находиться за тысячи миль, создавая впечатление, что вы находитесь в другом месте. Это преимущество дает свободу в Интернете или возможность доступа к вашим любимым приложениям и веб-сайтам, находясь в пути.

Вот как работает виртуальная частная сеть. VPN используют шифрование для шифрования данных при их отправке по сети Wi-Fi. Шифрование делает данные нечитаемыми. Безопасность данных особенно важна при использовании общедоступной сети Wi-Fi, поскольку она предотвращает прослушивание вашей интернет-активности кем-либо еще в сети.

Есть и другая сторона конфиденциальности. Без VPN ваш интернет-провайдер может знать всю вашу историю просмотров. С VPN ваша история поиска скрыта. Это потому, что ваша веб-активность будет связана с IP-адресом VPN-сервера, а не с вашим. Поставщик услуг VPN может иметь серверы по всему миру. Это означает, что ваша поисковая активность может исходить от любого из них. Имейте в виду, что поисковые системы также отслеживают вашу историю поиска, но они связывают эту информацию с чужим IP-адресом. Опять же, ваш VPN будет держать вашу онлайн-активность в тайне.

С VPN ваша история поиска скрыта. Это потому, что ваша веб-активность будет связана с IP-адресом VPN-сервера, а не с вашим. Поставщик услуг VPN может иметь серверы по всему миру. Это означает, что ваша поисковая активность может исходить от любого из них. Имейте в виду, что поисковые системы также отслеживают вашу историю поиска, но они связывают эту информацию с чужим IP-адресом. Опять же, ваш VPN будет держать вашу онлайн-активность в тайне.

Что скрывает VPN?

- Ваша история просмотров

Ни для кого не секрет, где вы находитесь в Интернете. Ваш интернет-провайдер и ваш веб-браузер могут отслеживать практически все, что вы делаете в Интернете. Многие веб-сайты, которые вы посещаете, также могут хранить историю. Веб-браузеры могут отслеживать вашу историю поиска и привязывать эту информацию к вашему IP-адресу.

Вот два примера, почему вы можете захотеть сохранить конфиденциальность истории посещенных страниц. Возможно, у вас есть заболевание, и вы ищете в Интернете информацию о вариантах лечения. Угадай, что? Без VPN вы автоматически делитесь этой информацией и можете начать получать целевую рекламу, которая может привлечь дополнительное внимание к вашему состоянию.

Возможно, у вас есть заболевание, и вы ищете в Интернете информацию о вариантах лечения. Угадай, что? Без VPN вы автоматически делитесь этой информацией и можете начать получать целевую рекламу, которая может привлечь дополнительное внимание к вашему состоянию.

Или, может быть, вы просто хотите узнать цену авиабилетов на рейс в следующем месяце. Туристические сайты, которые вы посещаете, знают, что вы ищете билеты, и могут отображать не самые дешевые тарифы.

Это лишь несколько отдельных примеров. Имейте в виду, что ваш интернет-провайдер может продавать вашу историю посещенных страниц. Даже так называемые приватные браузеры могут быть не такими приватными.

- Ваш IP-адрес и местоположение

Любой, кто зафиксирует ваш IP-адрес, может получить доступ к тому, что вы искали в Интернете, и к тому, где вы находились во время поиска. Думайте о своем IP-адресе как об обратном адресе, который вы указали бы в письме. Он ведет обратно к вашему устройству.

Думайте о своем IP-адресе как об обратном адресе, который вы указали бы в письме. Он ведет обратно к вашему устройству.

Поскольку VPN использует чужой IP-адрес, это позволяет вам сохранять конфиденциальность в Интернете и выполнять поиск в Интернете анонимно. Вы также защищены от сбора, просмотра или продажи истории поиска. Имейте в виду, что ваша история поиска по-прежнему может быть просмотрена, если вы используете общедоступный компьютер или компьютер, предоставленный вашим работодателем, учебным заведением или другой организацией.

- Ваше местоположение для потоковой передачи

Вы можете платить за услуги потоковой передачи, которые позволяют вам смотреть такие вещи, как профессиональные спортивные состязания. Когда вы путешествуете за пределы страны, служба потоковой передачи может быть недоступна. Для этого есть веские причины, в том числе договорные условия и правила в других странах. Тем не менее, VPN позволит вам выбрать IP-адрес в вашей стране. Это, вероятно, даст вам доступ к любому событию, показанному на вашем потоковом сервисе. Вы также можете избежать регулирования данных или скорости.

Тем не менее, VPN позволит вам выбрать IP-адрес в вашей стране. Это, вероятно, даст вам доступ к любому событию, показанному на вашем потоковом сервисе. Вы также можете избежать регулирования данных или скорости.

- Ваши устройства

VPN поможет защитить ваши устройства, в том числе настольный компьютер, ноутбук, планшет и смартфон, от посторонних глаз. Ваши устройства могут стать главной мишенью для киберпреступников, когда вы выходите в Интернет, особенно если вы находитесь в общедоступной сети Wi-Fi. Короче говоря, VPN помогает защитить данные, которые вы отправляете и получаете на своих устройствах, поэтому хакеры не смогут следить за каждым вашим шагом.

- Ваша активность в Интернете — для сохранения свободы в Интернете

Надеюсь, вы не кандидат на государственную слежку, но кто знает. Помните, что VPN защищает от того, что ваш интернет-провайдер видит вашу историю посещенных страниц. Таким образом, вы защищены, если государственное учреждение попросит вашего интернет-провайдера предоставить записи о вашей интернет-активности. Предполагая, что ваш провайдер VPN не регистрирует вашу историю посещенных страниц (некоторые провайдеры VPN делают это), ваш VPN может помочь защитить вашу свободу в Интернете.

Помните, что VPN защищает от того, что ваш интернет-провайдер видит вашу историю посещенных страниц. Таким образом, вы защищены, если государственное учреждение попросит вашего интернет-провайдера предоставить записи о вашей интернет-активности. Предполагая, что ваш провайдер VPN не регистрирует вашу историю посещенных страниц (некоторые провайдеры VPN делают это), ваш VPN может помочь защитить вашу свободу в Интернете.

быстрый, современный, безопасный VPN-туннель

WireGuard ® — чрезвычайно простая, но быстрая и современная VPN, в которой используется современная криптография . Он стремится быть быстрее, проще, компактнее и полезнее, чем IPsec, избегая при этом огромной головной боли. Он намерен быть значительно более производительным, чем OpenVPN. WireGuard разработан как VPN общего назначения для работы как на встроенных интерфейсах, так и на суперкомпьютерах, подходящих для самых разных обстоятельств. Первоначально выпущенный для ядра Linux, теперь он является кроссплатформенным (Windows, macOS, BSD, iOS, Android) и широко развертываем. В настоящее время он находится в стадии интенсивной разработки, но уже может считаться самым безопасным, простым в использовании и простейшим VPN-решением в отрасли.

В настоящее время он находится в стадии интенсивной разработки, но уже может считаться самым безопасным, простым в использовании и простейшим VPN-решением в отрасли.

Простота и удобство использования

WireGuard стремится быть таким же простым в настройке и развертывании, как и SSH. VPN-подключение осуществляется путем простого обмена очень простыми публичными ключами — точно так же, как при обмене ключами SSH, — а все остальное прозрачно обрабатывается WireGuard. Он даже способен перемещаться между IP-адресами, как Mosh. Нет необходимости управлять соединениями, беспокоиться о состоянии, управлять демонами или беспокоиться о том, что находится под капотом. WireGuard представляет чрезвычайно простой, но мощный интерфейс.

Криптографически надежный

WireGuard использует современную криптографию, такую как структура протокола Noise, Curve25519, ChaCha20, Poly1305, BLAKE2, SipHash34, HKDF, а также безопасные доверенные конструкции. Он делает консервативный и разумный выбор и был проверен криптографами.

Минимальная поверхность атаки

WireGuard был разработан с учетом простоты и простоты реализации. Его легко реализовать в нескольких строках кода и легко проверить на наличие уязвимостей в системе безопасности. По сравнению с гигантами, такими как *Swan/IPsec или OpenVPN/OpenSSL, в которых аудит гигантских кодовых баз является непосильной задачей даже для больших групп экспертов по безопасности, WireGuard предназначен для всесторонней проверки отдельными людьми.

Высокая производительность

Сочетание чрезвычайно высокоскоростных криптографических примитивов и того факта, что WireGuard находится внутри ядра Linux, означает, что безопасная сеть может быть очень высокоскоростной. Он подходит как для небольших встроенных устройств, таких как смартфоны, так и для полностью загруженных магистральных маршрутизаторов.

Хорошо определено и тщательно продумано

WireGuard является результатом длительного и тщательно продуманного академического процесса, результатом которого стал технический документ, академический исследовательский документ, в котором четко определены протокол и интенсивные соображения, которые учитывались при принятии каждого решения.

Если вам нужен общий концептуальный обзор того, что такое WireGuard, читайте дальше здесь. Затем вы можете перейти к установке и чтению кратких инструкций о том, как его использовать.

Если вас интересует внутреннее устройство, вам может быть интересно ознакомиться с кратким описанием протокола или более подробно ознакомиться с технической документацией, в которой более подробно рассматривается протокол, криптография и основы. Если вы собираетесь внедрить WireGuard для новой платформы, ознакомьтесь с примечаниями о кроссплатформенности.

WireGuard надежно инкапсулирует IP-пакеты по протоколу UDP. Вы добавляете интерфейс WireGuard, настраиваете его с помощью своего закрытого ключа и открытых ключей ваших пиров, а затем отправляете через него пакеты. Все вопросы, связанные с распределением ключей и отправкой конфигураций, выходят за рамки WireGuard; эти вопросы лучше оставить для других уровней, иначе мы закончим с раздуванием IKE или OpenVPN. Напротив, он больше имитирует модель SSH и Mosh; обе стороны имеют открытые ключи друг друга, и тогда они просто могут начать обмен пакетами через интерфейс.

Простой сетевой интерфейс

WireGuard работает, добавляя сетевой интерфейс (или несколько), например eth0 или wlan0 , называемый wg0 (или wg1

WG2 9017 3, WG3 и т.д.). Затем этот сетевой интерфейс можно настроить обычным образом, используя ifconfig(8) или ip-address(8) , с добавлением и удалением маршрутов для него с помощью route(8) или ip-route(8) , и так далее со всеми обычными сетевыми утилитами. Конкретные аспекты интерфейса WireGuard настраиваются с помощью WG(8) инструмент. Этот интерфейс действует как туннельный интерфейс. WireGuard связывает IP-адреса туннеля с открытыми ключами и удаленными конечными точками. Когда интерфейс отправляет пакет партнеру, он делает следующее:

- Этот пакет предназначен для 192.168.30.8. Какой это сверстник? Позвольте мне посмотреть... Хорошо, это для однорангового узла

ABCDEFGH . (Или, если это не для какого-либо настроенного узла, отбросьте пакет.)

(Или, если это не для какого-либо настроенного узла, отбросьте пакет.) - Зашифровать весь IP-пакет, используя открытый ключ партнера

ABCDEFGH . - Что такое удаленная конечная точка однорангового узла

ABCDEFGH ? Позвольте мне посмотреть... Хорошо, конечная точка — это UDP-порт 53133 на хосте 216.58.211.110. - Отправьте зашифрованные байты из шага 2 через Интернет на 216.58.211.110:53133 с использованием UDP.

Когда интерфейс получает пакет, происходит следующее:

- Я только что получил пакет с порта UDP 7361 на хосте 98.139.183.24. Давайте расшифруем!

- Правильно расшифровано и аутентифицировано для однорангового узла

LMNOPQRS . Хорошо, давайте вспомним, что последней конечной точкой Интернета LMNOPQRS является 98.139.183.24:7361, использующая UDP. - После расшифровки текстовый пакет отправляется с адреса 192.168.43.89. Разрешено ли узлу

LMNOPQRS отправлять нам пакеты как 192.

168.43.89? - Если это так, примите пакет на интерфейсе. Если нет, бросьте.

За кулисами многое делается для обеспечения надлежащей конфиденциальности, подлинности и совершенной секретности пересылки с использованием современной криптографии.

Маршрутизация криптоключа

В основе WireGuard лежит концепция под названием Маршрутизация криптоключа , которая работает путем связывания открытых ключей со списком IP-адресов туннеля, разрешенных внутри туннеля. Каждый сетевой интерфейс имеет закрытый ключ и список пиров. У каждого узла есть открытый ключ. Публичные ключи короткие и простые, они используются одноранговыми узлами для аутентификации друг друга. Их можно передавать для использования в файлах конфигурации любым внеполосным методом, подобно тому, как кто-то может отправить свой открытый ключ SSH другу для доступа к серверу оболочки.

Например, серверный компьютер может иметь следующую конфигурацию:

[Интерфейс]

PrivateKey = yAnz5TF+lXXJte14tji3zlMNq+hd2rYUIgJBgB3fBmk=

Порт прослушивания = 51820

[Вглядеться]

Публичный ключ = xTIBA5rboUvnh5htodjb6e697QjLERT1NAB4mZqp8Dg=

Разрешенные IP-адреса = 10. 192.122.3/32, 10.192.124.1/24

[Вглядеться]

PublicKey = TrMvSoP4jYQlY6RIzBgbssQqY3vxI2Pi+y71lOWWXX0=

Разрешенные IP-адреса = 10.192.122.4/32, 192.168.0.0/16

[Вглядеться]

Публичный ключ = gN65BkIKy1eCE9pP1wdc8ROUTkHLF2PfAqYdyYBz6EA=

Разрешенные IP-адреса = 10.10.10.230/32

192.122.3/32, 10.192.124.1/24

[Вглядеться]

PublicKey = TrMvSoP4jYQlY6RIzBgbssQqY3vxI2Pi+y71lOWWXX0=

Разрешенные IP-адреса = 10.192.122.4/32, 192.168.0.0/16

[Вглядеться]

Публичный ключ = gN65BkIKy1eCE9pP1wdc8ROUTkHLF2PfAqYdyYBz6EA=

Разрешенные IP-адреса = 10.10.10.230/32

Клиентский компьютер может иметь более простую конфигурацию:

[Интерфейс]

PrivateKey = gI6EdUSYvn8ugXOt8QQD6Yc+JyiZxIhp3GInSWRfWGE=

Порт прослушивания = 21841

[Вглядеться]

PublicKey = HIgo9xNzJMWLKASShiTqIybxZ0U3wGLiUeJ1PKf8ykw=

Конечная точка = 192.95.5.69:51820

Разрешенные IP-адреса = 0.0.0.0/0

В конфигурации сервера каждый одноранговый узел (клиент) сможет отправлять пакеты на сетевой интерфейс с исходным IP-адресом, соответствующим его соответствующему списку разрешенных IP-адресов. Например, когда пакет получен сервером от однорангового узла gN65BkIK...

В конфигурации сервера, когда сетевой интерфейс хочет отправить пакет одноранговому узлу (клиенту), он просматривает IP-адрес назначения этого пакета и сравнивает его со списком разрешенных IP-адресов каждого однорангового узла, чтобы определить, на какой одноранговый узел его отправить. Например, если сетевому интерфейсу предлагается отправить пакет с IP-адресом назначения 10.10.10.230, он зашифрует его с помощью открытого ключа однорангового узла gN65BkIK...

, а затем отправит его на самую последнюю конечную точку Интернета этого однорангового узла. В конфигурации клиента его единственный одноранговый узел (сервер) сможет отправлять пакеты на сетевой интерфейс с любой исходный IP-адрес (поскольку 0.0.0.0/0 является подстановочным знаком). Например, когда пакет получен от однорангового узла HIgo9xNz... , если он правильно расшифрован и аутентифицирован с любым IP-адресом источника, то он разрешен на интерфейсе; в противном случае он упал.

В конфигурации клиента, когда сетевой интерфейс хочет отправить пакет своему единственному одноранговому узлу (серверу), он будет шифровать пакеты для одного однорангового узла с помощью любого IP-адреса назначения (поскольку 0.0.0.0/0 является подстановочным знаком). Например, если сетевой интерфейс попросит отправить пакет с любым IP-адресом назначения, он зашифрует его, используя открытый ключ единственного узла 9.0172 HIgo9xNz...

Другими словами, при отправке пакетов список разрешенных IP-адресов ведет себя как своего рода таблица маршрутизации, а при получении пакетов список разрешенных IP-адресов ведет себя как своего рода список контроля доступа.

Это то, что мы называем таблицей маршрутизации криптоключа : простая ассоциация открытых ключей и разрешенных IP-адресов.

Любая комбинация IPv4 и IPv6 может использоваться для любого из полей. WireGuard полностью способен инкапсулировать один внутри другого, если это необходимо.

WireGuard полностью способен инкапсулировать один внутри другого, если это необходимо.

Поскольку все пакеты, отправляемые через интерфейс WireGuard, зашифрованы и аутентифицированы, а также из-за такой тесной связи между идентификацией однорангового узла и разрешенным IP-адресом однорангового узла, системным администраторам не нужны сложные расширения брандмауэра, такие как в случае IPsec, они могут просто сопоставить «с этого IP? с этого интерфейса?» и быть уверенными, что это безопасный и аутентичный пакет. Это значительно упрощает управление сетью и контроль доступа, а также дает гораздо больше уверенности в том, что ваши правила iptables действительно делают то, для чего вы их запланировали.

Встроенный роуминг

Конфигурация клиента содержит начальную конечную точку своего единственного однорангового узла (сервера), так что он знает, куда отправлять зашифрованные данные, до того, как он получит зашифрованные данные. Конфигурация сервера не имеет начальных конечных точек его одноранговых узлов (клиентов). Это связано с тем, что сервер обнаруживает конечную точку своих одноранговых узлов, проверяя, откуда исходят правильно аутентифицированные данные. Если сервер сам изменит свою конечную точку и отправит данные клиентам, клиенты обнаружат новую конечную точку сервера и точно так же обновят конфигурацию. И клиент, и сервер отправляют зашифрованные данные на самую последнюю конечную точку IP, для которой они достоверно расшифровали данные. Таким образом, существует полный IP-роуминг на обоих концах.

Это связано с тем, что сервер обнаруживает конечную точку своих одноранговых узлов, проверяя, откуда исходят правильно аутентифицированные данные. Если сервер сам изменит свою конечную точку и отправит данные клиентам, клиенты обнаружат новую конечную точку сервера и точно так же обновят конфигурацию. И клиент, и сервер отправляют зашифрованные данные на самую последнюю конечную точку IP, для которой они достоверно расшифровали данные. Таким образом, существует полный IP-роуминг на обоих концах.

Ready for Containers

WireGuard отправляет и получает зашифрованные пакеты, используя сетевое пространство имен, в котором изначально был создан интерфейс WireGuard. Это означает, что вы можете создать интерфейс WireGuard в своем основном сетевом пространстве имен, имеющем доступ к Интернету, а затем переместить его в сетевое пространство имен, принадлежащее контейнеру Docker, в качестве единственного интерфейса этого контейнера. Это гарантирует, что единственный возможный способ доступа контейнера к сети — через безопасный зашифрованный туннель WireGuard.

Дополнительная информация

Взгляните на команды и быстрый старт, чтобы понять, как WireGuard используется на практике. Существует также описание протокола, криптографии и обмена ключами в дополнение к технической документации, которая содержит наиболее подробную информацию.

Исходный код

WireGuard разделен на несколько репозиториев, размещенных в репозитории ZX2C4 Git и в других местах. Обратитесь к списку репозиториев проекта.

IRC-обсуждения

Если у вас возникли проблемы с настройкой или использованием WireGuard, лучше всего обратиться за помощью на IRC-канал #wireguard на Libera.Chat. Там же мы обсуждаем задачи по развитию и планируем будущее проекта.

Список рассылки

Примите участие в обсуждении разработки WireGuard, присоединившись к списку рассылки. Здесь происходят все действия по разработке. Отправьте исправления, используя git-send-email , аналогично стилю LKML.

Адрес электронной почты

Если вы хотите связаться с нами в частном порядке по определенной причине, вы можете связаться с нами по адресу team@wireguard.

com/kylemanna/docker-openvpn.git

cd docker-openvpn/bin

com/kylemanna/docker-openvpn.git

cd docker-openvpn/bin

digitalocean.com/community/tutorials/how-to-set-up-an-openvpn-server-on-ubuntu-16-04

digitalocean.com/community/tutorials/how-to-set-up-an-openvpn-server-on-ubuntu-16-04 (Или, если это не для какого-либо настроенного узла, отбросьте пакет.)

(Или, если это не для какого-либо настроенного узла, отбросьте пакет.)

192.122.3/32, 10.192.124.1/24

[Вглядеться]

PublicKey = TrMvSoP4jYQlY6RIzBgbssQqY3vxI2Pi+y71lOWWXX0=

Разрешенные IP-адреса = 10.192.122.4/32, 192.168.0.0/16

[Вглядеться]

Публичный ключ = gN65BkIKy1eCE9pP1wdc8ROUTkHLF2PfAqYdyYBz6EA=

Разрешенные IP-адреса = 10.10.10.230/32

192.122.3/32, 10.192.124.1/24

[Вглядеться]

PublicKey = TrMvSoP4jYQlY6RIzBgbssQqY3vxI2Pi+y71lOWWXX0=

Разрешенные IP-адреса = 10.192.122.4/32, 192.168.0.0/16

[Вглядеться]

Публичный ключ = gN65BkIKy1eCE9pP1wdc8ROUTkHLF2PfAqYdyYBz6EA=

Разрешенные IP-адреса = 10.10.10.230/32

Ваш комментарий будет первым