Что такое VPN и зачем вам это нужно?

1. Что такое VPN?

Вот что пишет об этом Википедия: «VPN (англ. Virtual Private Network, виртуальная частная сеть) – обобщенное название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, через Интернет)».

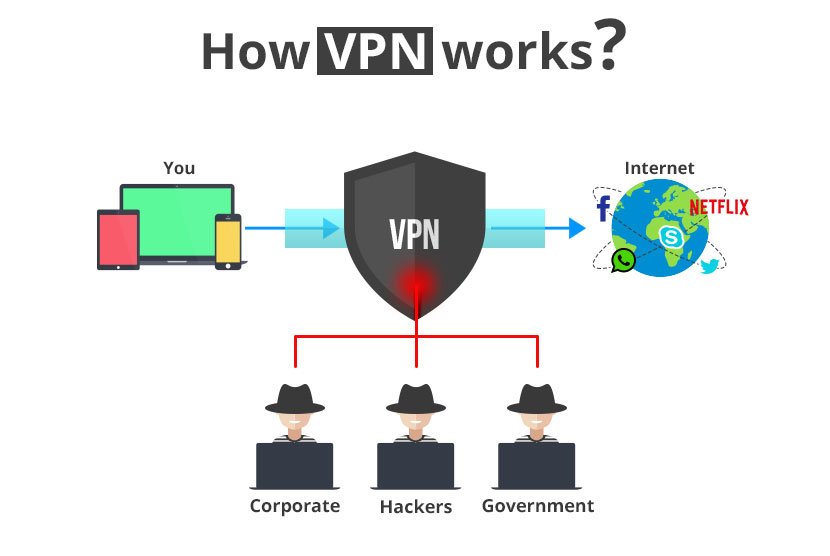

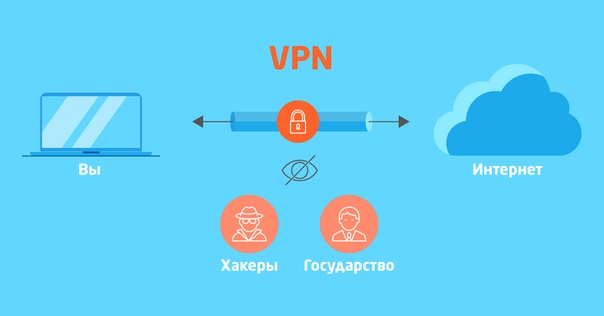

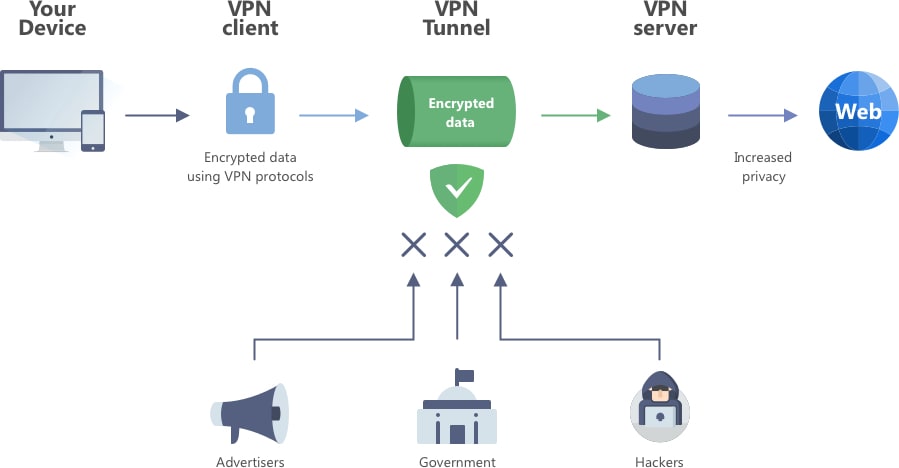

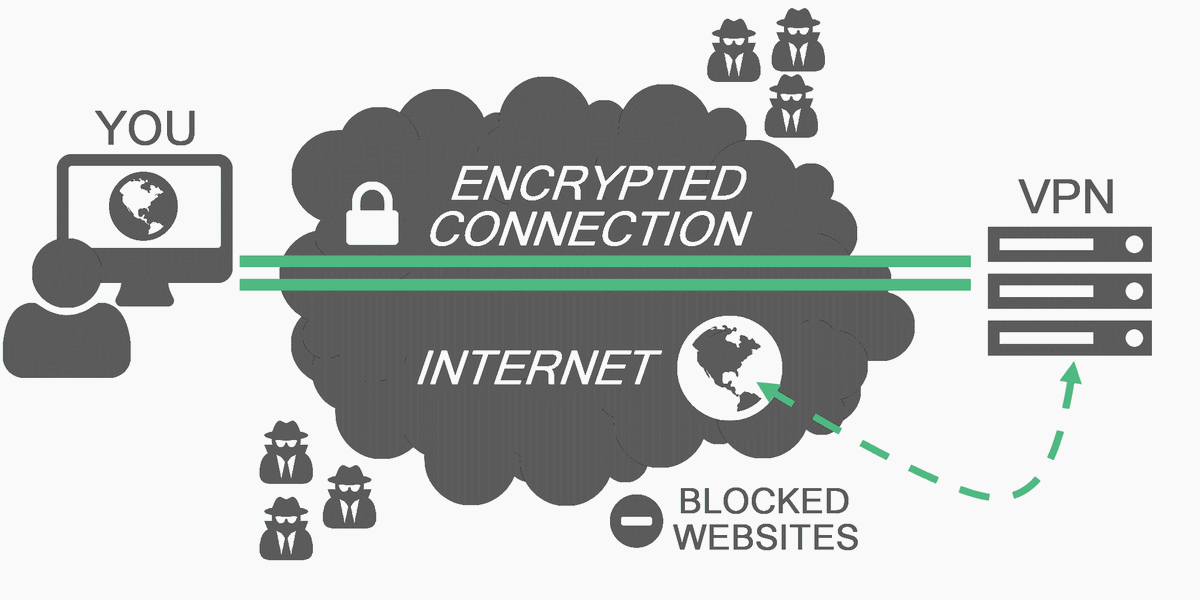

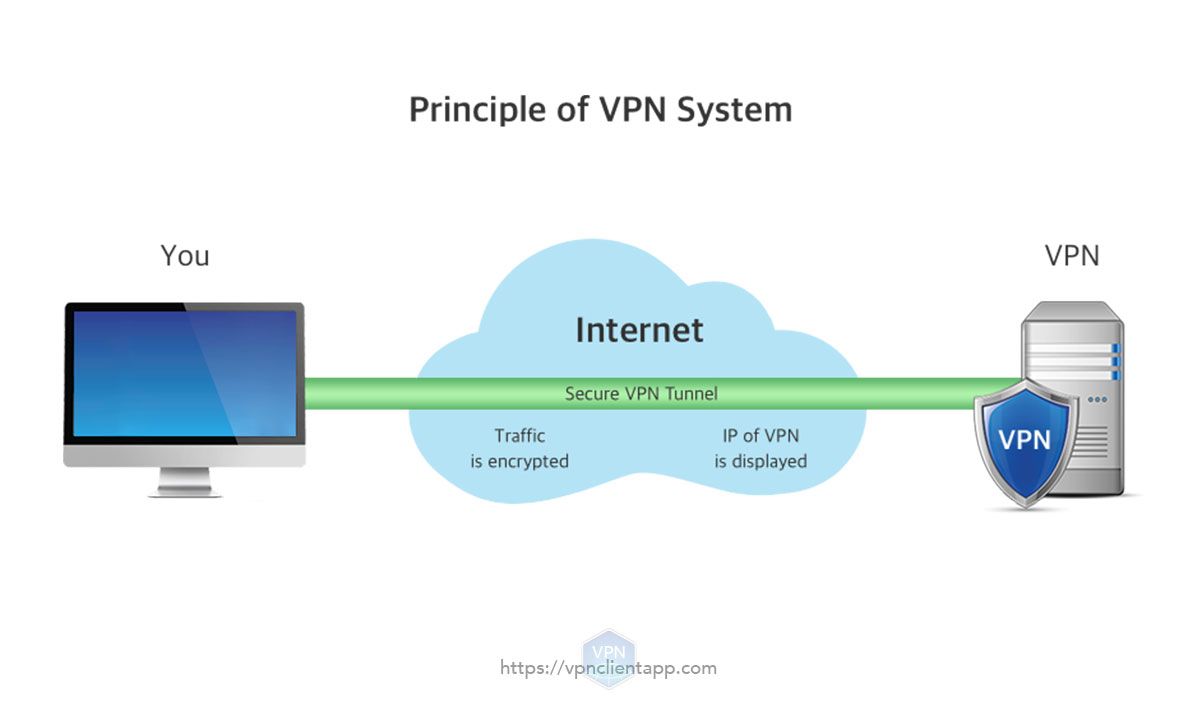

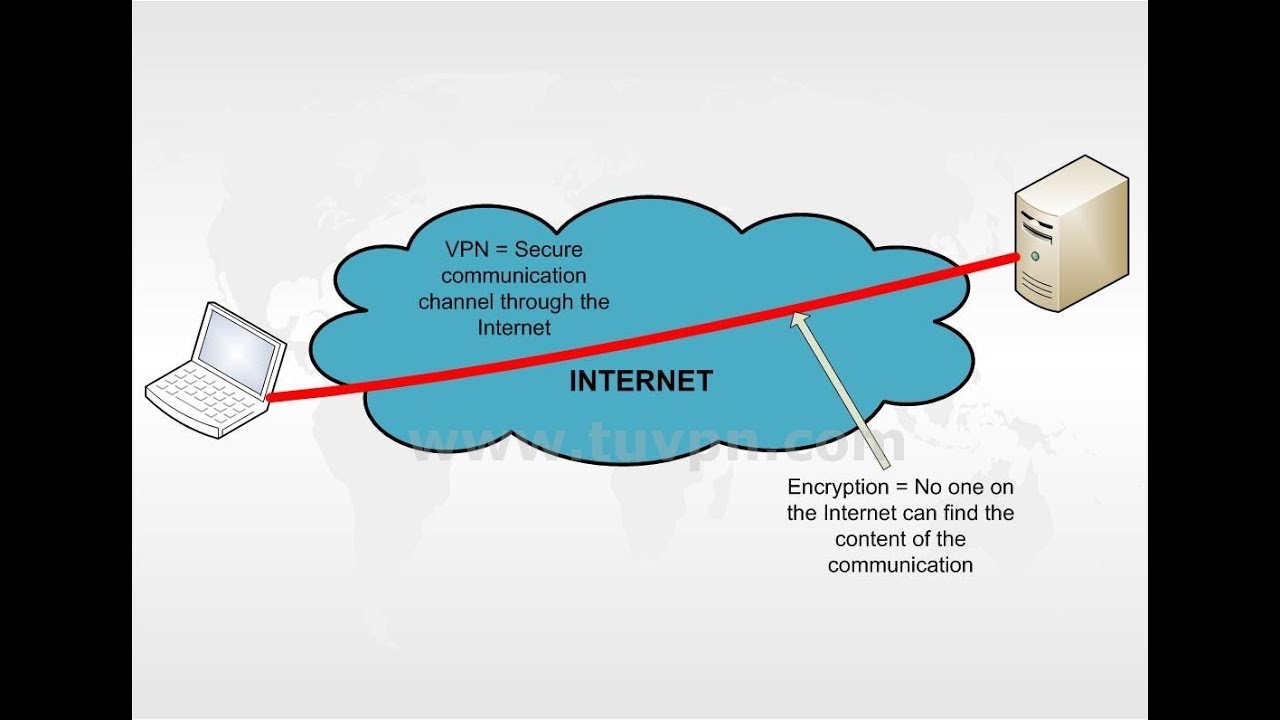

Очень помогло! На самом деле, все, что вам нужно знать — это то, что с помощью технологии VPN между вашим устройством и интернет-сервером создается защищенное соединение таким образом, что никто не может перехватить или изменить передаваемые вами данные. Даже интернет-провайдер не может подглядеть за вами!

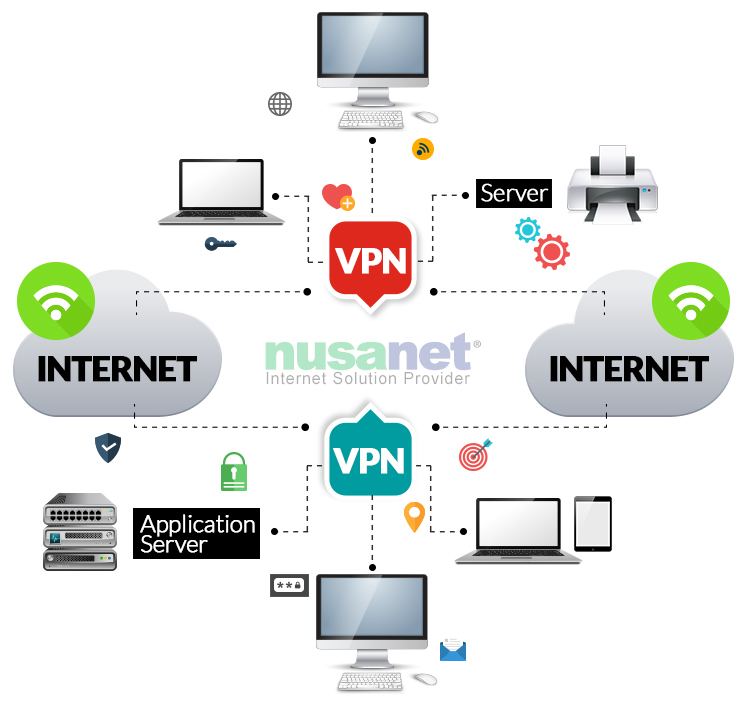

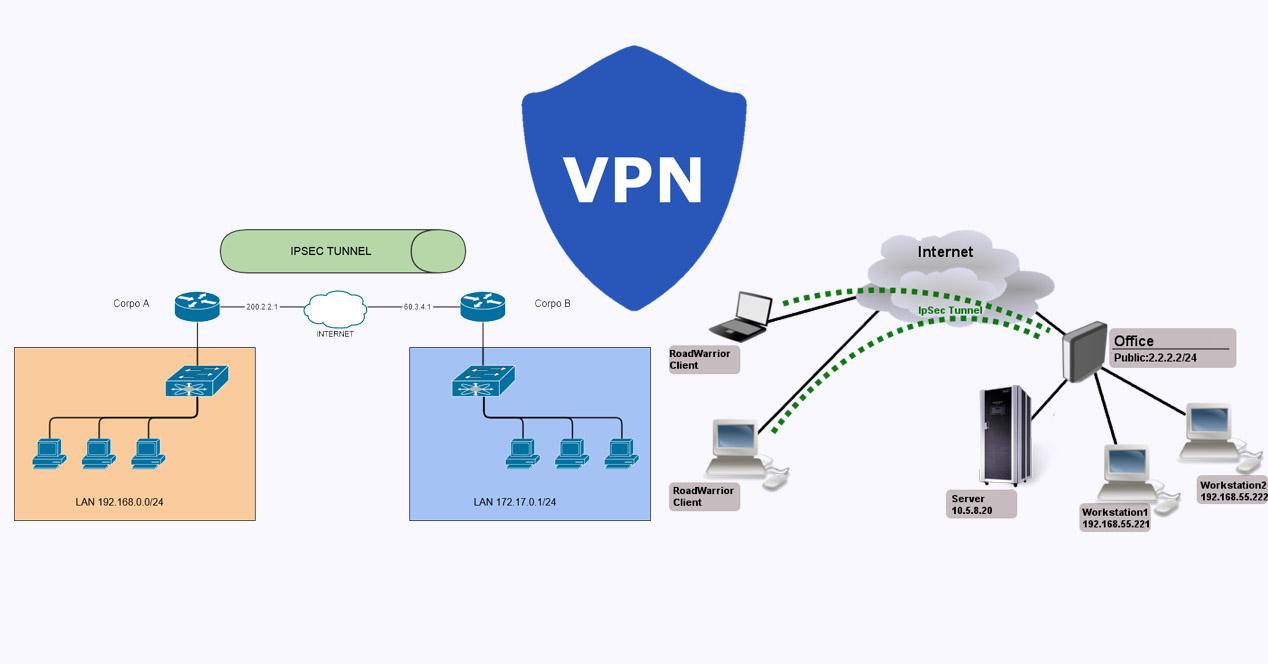

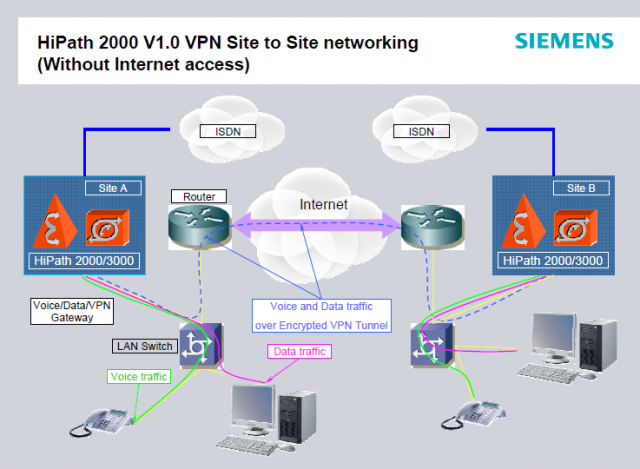

В двух словах, все работает так, как показано на картинке ниже: VPN устанавливает безопасный «проход» через все незащищенные места публичных сетей.

Хотите узнать больше? Читайте наш подробный рассказ про технологию VPN здесь.

2. Зачем же вам нужен VPN?

Есть масса причин, по которым имеет смысл использовать VPN.

- Во-первых, безопасность: VPN может защитить вас от MITM-атак, фишинга и прочих угроз.

- Во-вторых, конфиденциальность: соединение через VPN защищает от слежки и кражи данных.

- В-третьих, вы можете изменить свое виртуальное местоположение: когда вы используете VPN, веб-сайты, на которые вы заходите, видят не ваш IP-адрес и, соответственно, местоположение, — а адрес и местоположение VPN-сервера. Кстати, многие сервисы VPN предлагают на выбор около десятка вариантов местоположений, между которыми вы можете мгновенно переключаться.

- Наконец, VPN – это единственный способ зайти, например, в Facebook или «Википедию» в Китае.

3. Где мне взять VPN?

Существует огромное количество VPN-провайдеров с серверами по всему миру. Вы можете изучить этот подробнейший список – он содержит преимущества и недостатки конкретных VPN-сервисов и массу другой информацию о них. Разумеется, мы не можем не упомянуть, что в Kaspersky Security Cloud уже встроен VPN-сервис, который называется Kaspersky Secure Connection.

Что это такое VPN [АйТи бубен]

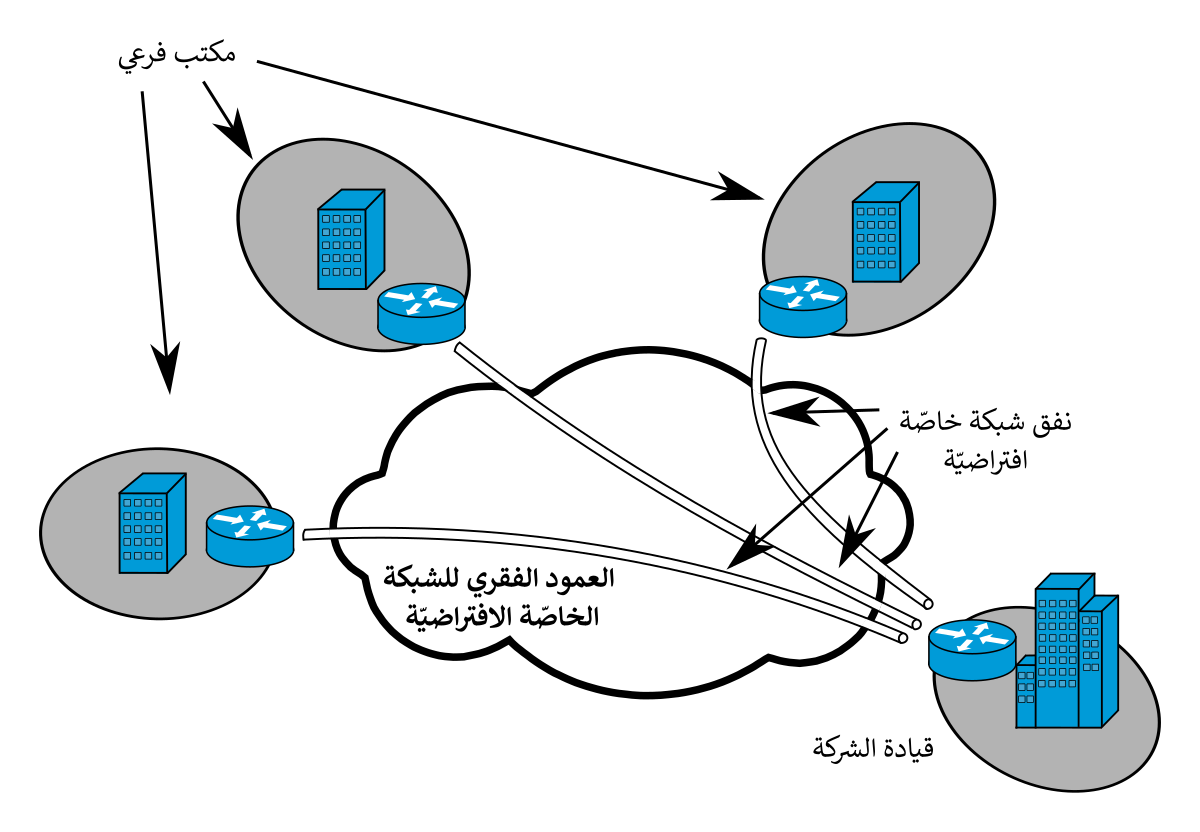

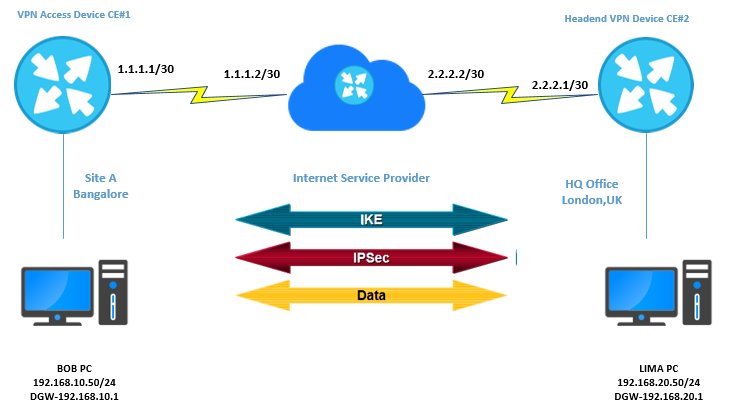

VPN (Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет). Несмотря на то, что коммуникации осуществляются по сетям с меньшим неизвестным уровнем доверия (например, по публичным сетям), уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям благодаря использованию средств криптографии (шифрованию, Аутентификация, инфраструктуры публичных ключей, средствам для защиты от повторов и изменения передаваемых по логической сети сообщений).

В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения трёх видов: узел-узел, узел-сеть и сеть-сеть. Преимуществом шифрования на уровне сети (т. е. работы в конфигурации «сеть-сеть») является то, что эта технология прозрачна для пользователей, а вся система работает под управлением администратора сети, который обеспечивает проведение корпоративной политики в данной области. Недостаток же состоит в следующем: в корпоративной локальной сети все сообщения передаются открытым текстом, что может оказаться небезопасным для некоторых видов данных.

Недостаток же состоит в следующем: в корпоративной локальной сети все сообщения передаются открытым текстом, что может оказаться небезопасным для некоторых видов данных.

Классифицировать VPN решения можно по нескольким основным параметрам.

По степени защищенности используемой среды:

Преимущества SSL VPN:

Недостатки SSL VPN:

Аргументы для продолжения использования IPsec VPN:

Недостатки IPsec VPN:

Определение и описание рынка

Продукты на рынке SSL VPN обеспечивают безопасное и конфиденциальное соединение с корпоративными сетями пользователей, применяющих настольные ПК, ноутбуки и малые вычислительные устройства вроде КПК и смартфонов. В отчете Gartner рассматриваются средние и крупные предприятия Северной Америки, на этом рынке ведущая роль принадлежит США.

Решения SSL VPN представляют собой ПО, расширяющее возможности безопасности браузера, и шлюзы VPN, которые могут поставляться как отдельное устройство или ПО, устанавливаемое на сервер. На рынке преобладают аппаратно-программные решения, поскольку чисто программные проигрывают им по ряду параметров. Традиционно клиентское ПО реализуется на базе браузера, а доступ к приложениям и ресурсам осуществляется через меню. Однако некоторые компании предоставляют полностью оригинальные программы, имитирующие IPsec VPN, а отдельные решения вообще обходятся без меню. SSL VPN поддерживает строгую аутентификацию и регистрацию, необходимую для защиты VPN, а также аудит доступа к приложениям и роуминг для мобильных пользователей.

На рынке преобладают аппаратно-программные решения, поскольку чисто программные проигрывают им по ряду параметров. Традиционно клиентское ПО реализуется на базе браузера, а доступ к приложениям и ресурсам осуществляется через меню. Однако некоторые компании предоставляют полностью оригинальные программы, имитирующие IPsec VPN, а отдельные решения вообще обходятся без меню. SSL VPN поддерживает строгую аутентификацию и регистрацию, необходимую для защиты VPN, а также аудит доступа к приложениям и роуминг для мобильных пользователей.

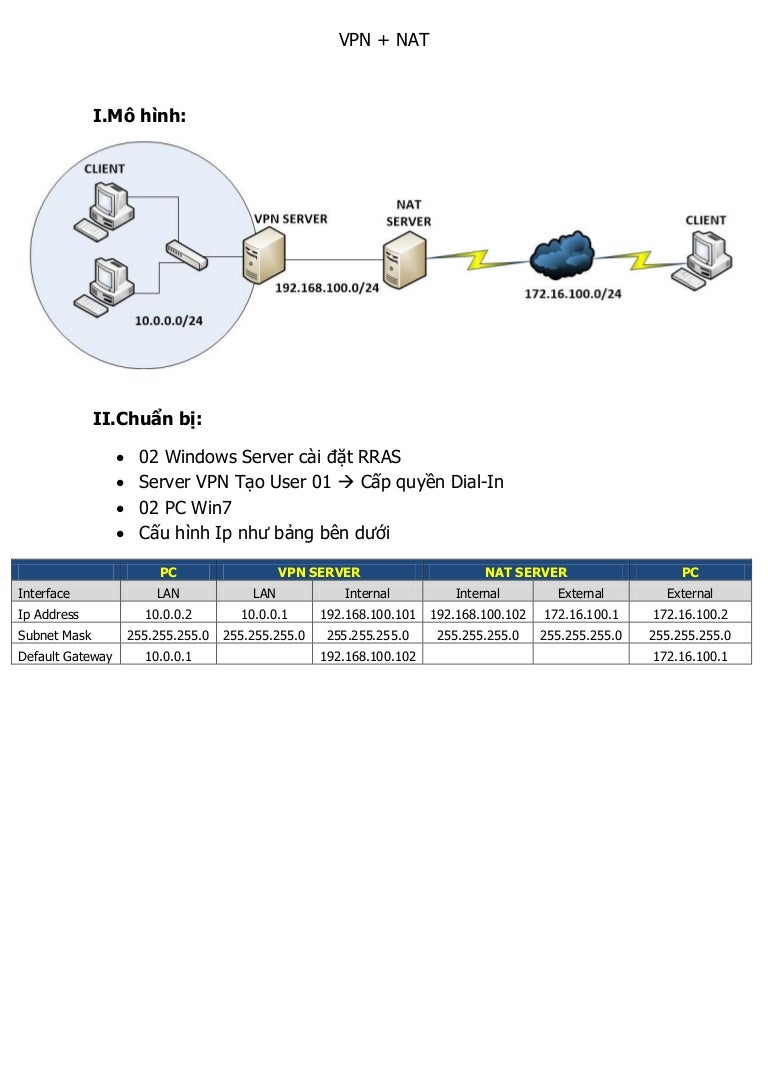

OpenVPN | Русскоязычная документация по Ubuntu

OpenVPN — свободная реализация технологии Виртуальной Частной Сети (VPN) с открытым исходным кодом для создания зашифрованных каналов типа точка-точка или сервер-клиенты между компьютерами. Она позволяет устанавливать соединения между компьютерами, находящимися за NAT-firewall, без необходимости изменения их настроек.

Хотим соединить в одну виртуальную сеть несколько локальных сетей в офисах, географически расположенных в разных местах, посредством Интернета.

Хотим иметь доступ в рабочую локальную сеть из дома или в поездке

Имея сервер с белым IP есть желание выходить в сеть с этого IP (например если этот IP за пределами страны или сети, в которой блокируются определенные ресурсы в Интернете)

Локальная сеть 1

192.168.1.0/24 192.168.1.1 Белый внешний IP (здесь будет сервер OpenVPN) Внутренний IP сервера OpenVPN - 192.168.1.100

Локальная сеть 2

192.168.0.0/24 192.168.0.1 Динамический IP (или даже серый - не важно для клиента OpenVPN) Внутренний IP клиента OpenVPN - 192.168.0.100. Клиент в данном случае будет являться шлюзом для устройств в своей подсети.Все действия проводятся с правами суперпользователя root.

sudo -i

Установка

И на сервере и на клиенте ставим один и тот же пакет.

apt-get install openvpn

Создание сервера

Создание ключей и сертификатов

Для их генерации в пакете OpenVPN имеются специальные скрипты, расположенные в /usr/share/doc/openvpn/examples/easy-rsa/2.0 Перед началом работы скопируем их, чтобы не изменять оригиналы.

Для их генерации в пакете OpenVPN имеются специальные скрипты, расположенные в /usr/share/doc/openvpn/examples/easy-rsa/2.0 Перед началом работы скопируем их, чтобы не изменять оригиналы.(для 12.04 LTS)

mkdir /etc/openvpn/easy-rsa cp -r /usr/share/doc/openvpn/examples/easy-rsa/2.0 /etc/openvpn/easy-rsa

(для 14.04 LTS) С лета 2013 года easy-rsa не входит в OpenVPN и команда указанная выше не сработает(не найдет easy-rsa), тогда делаем следующее:

apt-get install easy-rsa

mkdir /etc/openvpn/easy-rsa cp -r /usr/share/easy-rsa /etc/openvpn/easy-rsa/2.0

Переходим в созданную директорию, где и займёмся генерацией ключей и сертификатов

cd /etc/openvpn/easy-rsa/2.0

Редактируем файл переменных

nano vars

Здесь можно заполнить например так:

# Почти в самом низу файла, заполняем информацию о сертификатах по умолчанию (ваши значения).export KEY_COUNTRY="RU" export KEY_PROVINCE="Amur Region" export KEY_CITY="Blagoveschensk" export KEY_ORG="Organization" export KEY_EMAIL="[email protected]" export KEY_OU="MyOrganizationalUnit" # PKCS11 я не использовал, поэтому оставил без изменений. Кто шарит нафига эта штука, допишите статью. export PKCS11_MODULE_PATH=changeme export PKCS11_PIN=1234 #Добавить export KEY_ALTNAMES="VPNsRUS"

копируем конфиг openssl

cp openssl-1.0.0.cnf openssl.cnf

Загружаем переменные

source ./vars

Очищаем от старых сертификатов и ключей папку

./clean-all

Создаем сертификат. По умолчанию поля будут заполняться данными, введенными ранее в vars, поэтому можно ничего не менять.

./build-ca

Создаем ключ сервера

A challenge password []: Если вы решили ввести challenge password, то необходимо убедиться, что сохранили этот пароль в безопасном месте. Если вам понадобится когда-нибудь переустановить этот сертификат, то потребуется ввести этот пароль снова.

Если вам понадобится когда-нибудь переустановить этот сертификат, то потребуется ввести этот пароль снова../build-key-server server

В конце соглашаемся с запросом на подпись и добавление сертификата в базу.

Можно сразу создать ключи для клиента, перейдя в соответствующую часть статьи. Я вынес в отдельный раздел, т.к. ключи клиента могут генерироваться не один раз, чтобы было понятнее с чего начать в том случае когда нужно добавить клиента

Создаем ключ Диффи-Хеллмана

./build-dh

Cоздаем ключ для tls-аутификации

openvpn --genkey --secret keys/ta.key

Перемещаем сертификаты

cp -r /etc/openvpn/easy-rsa/2.0/keys/ /etc/openvpn/

Создание файла конфигурации сервера

cp /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz /etc/openvpn/ cd /etc/openvpn gunzip -d /etc/openvpn/server.conf.gz nano /etc/openvpn/server.conf

port 1194 # Протокол может быть UDP или TCP, я выбрал 1-й вариант.proto udp # Если вы выберите протокол TCP, здесь должно быть устройство tap. Однако, это вариант я не проверял, поэтому ищите информацию отдельно. FIXME dev tun # Указываем где искать ключи ca /etc/openvpn/keys/ca.crt cert /etc/openvpn/keys/server.crt key /etc/openvpn/keys/server.key # This file should be kept secret dh /etc/openvpn/keys/dh3048.pem # Для 12.04 dh2024.pem # Задаем IP и маску виртуальной сети. Произвольно, но если не уверены лучше делайте как показано здесь server 10.8.0.0 255.255.255.0 # Указыем, где хранятся файлы с настройками IP-адресов клиентов (создадим ниже) client-config-dir /etc/openvpn/ccd # Запоминать динамически выданные адреса для VPN-клиентов и при последующих подключениях назначать те же значения. ifconfig-pool-persist /etc/openvpn/ipp.txt # Указываем сети, в которые нужно идти через туннель (сеть-клиента). route 192.168.0.0 255.255.255.0 # Включаем TLS tls-server tls-auth /etc/openvpn/keys/ta.key 0 tls-timeout 120 auth SHA1 cipher AES-256-CBC # Если нужно, чтобы клиенты видели друг друга раскомментируйте ;client-to-client keepalive 10 120 # Сжатие трафика.

Для отключения используйте на сервере и клиенте comp-lzo no comp-lzo # Максимум клиентов max-clients 10 user nobody group nogroup # Не перечитывать ключи, не закрывать и переоткрывать TUN\TAP устройство, после получения SIGUSR1 или ping-restart persist-key persist-tun status openvpn-status.log log /var/log/openvpn.log # Детальность логирования verb 3 # Защита от повторов (максимум 20 одинаковых сообщений подряд) mute 20 # Файл отозванных сертификатов. Разремить, когда такие сертификаты появятся. ;crl-verify /etc/openvpn/crl.pem

Создадим директорию для клиентских конфигов

mkdir /etc/openvpn/ccd

Можно запускать наш сервер OpenVPN

service openvpn restart

Смотрим список интерфейсов

ifconfig

Если среди прочих видим

tun0 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00

inet addr:10.8.0.1 P-t-P:10.8.0.2 Mask:255.255.255.255

UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:100

RX bytes:0 (0. 0 B) TX bytes:0 (0.0 B)

0 B) TX bytes:0 (0.0 B)значит VPN-сервер завелся. Если нет, то смотрим лог

tail -f /var/log/openvpn.log

Настройка маршрутизации на стороне сервера

Если сервер имеет «белый» IP то никакой маршрутизации на стороне сервера настраивать не нужно. Если сервер находится в локальной сети за NAT роутера то необходимо настроить маршрутизацию.

Для того, чтобы клиенты могли достучаться до сервера нужно пробросить порты с роутера на сервер. В разных моделях это делается по разному. Суть в том, чтобы стучась на внешний порт, например 12345 1), клиенты попадали на порт OpenVPN-сервера 1194 (или другой, который мы задали для нашего сервера).

Кроме того устройствам в локальной сети нужно сообщить, что для доступа к сети за OpenVPN-сервером нужно обращаться к нему. Но проще задать этот маршрут на роутере, который обслуживает локалку.

Создаем файл в каталоге ccd с тем же именем, что и ключ для клиента, т.е. /etc/openvpn/ccd/client

# Маршрут в сеть клиента.Требуется для доступа к сетевым устройствам в сети клиента. Если не требуется - не прописывайте. iroute 192.168.0.0 255.255.255.0 # Задаем маршрут для клиента, чтобы он видел сеть за OpenVPN-сервером. # Если маршрут требуется для всех подключаемых клиентов, достаточно эту # строку прописать в конфигурационный файл сервера server.conf push "route 192.168.1.0 255.255.255.0"

Включаем ipv4_forwarding

В /etc/sysctl.conf расскомментируем #net.ipv4.ip_forward=1 после чего

sysctl -p

Создание клиента

Создание ключей и сертификатов

Ключи клиента создаются на сервере

Переходим в созданную директорию, где и замёмся генерацией ключей и сертификатов

cd /etc/openvpn/easy-rsa/2.0

Загружаем переменные

source vars

Создаем ключ клиента

В данном случае название ключа — client. Каждый ключ должен быть со своим именем.

./build-key client

Если хотим защитить ключ паролем, то генерируем его другой командой

./build-key-pass client

В этом случае при запуске соединения нужно будет каждый раз вводить пароль на ключ.

Теперь нужно не забыть скопировать ключи (ca.crt, client.crt, client.key, ta.key) на клиента OpenVPN в /etc/openvpn/keys/

Если планируется на клиенте импортировать файл настроек .ovpn вместе с сертификатами и ключами, например, для Android, важно в конфигурации клиента исключить строку tls-auth, вместо нее добавить key-direction 1. В противном случае будет ошибка вида tls error: incoming packet authentication failed from [af_inet].

Создание файла конфигурации клиента

/etc/openvpn/client.conf

client dev tun proto udp # Внеший IP, на или за которым находится ваш сервер OpenVPN и порт (на сервере или роутере, за которым стоит сервер) remote 111.222.333.444 1194 # необходимо для DynDNS resolv-retry infinite ca /etc/openvpn/keys/ca.crt cert /etc/openvpn/keys/client.crt key /etc/openvpn/keys/client.key tls-client tls-auth /etc/openvpn/keys/ta.key 1 auth SHA1 cipher AES-256-CBC remote-cert-tls server comp-lzo persist-key persist-tun status openvpn-status.log log /var/log/openvpn.log verb 3 mute 20

ИЛИ единый файл конфигурации клиента client.ovpn с сертификатами и ключами для импорта

client dev tun proto udp # Внеший IP, на или за которым находится ваш сервер OpenVPN и порт (на сервере или роутере, за которым стоит сервер) remote 111.222.333.444 1194 # необходимо для DynDNS resolv-retry infinite tls-client # Строка tls-auth /etc/openvpn/keys/ta.key 1, как выше говорилось, заменяется на key-direction 1 auth SHA1 cipher AES-256-CBC remote-cert-tls server comp-lzo persist-key persist-tun verb 3 mute 20 # Далее идут сертификаты и ключи которые берутся из соответствующих файлов сгенерированных выше # Из ca.crt <ca> -----BEGIN CERTIFICATE----- ... -----END CERTIFICATE----- </ca> # Из client.crt <cert> -----BEGIN CERTIFICATE----- ... -----END CERTIFICATE----- </cert> # Из client.key <key> -----BEGIN PRIVATE KEY----- ... -----END PRIVATE KEY----- </key> # Из ta.key <tls-auth> -----BEGIN OpenVPN Static key V1----- ... -----END OpenVPN Static key V1----- </tls-auth>

Можно запускать наш клиент OpenVPN

service openvpn restart

Настройка маршрутизации на стороне клиента

Машина с openvpn уже готова работать с сервером в чём можно убедится

ping -c 2 10.8.0.1 ping -c 2 192.168.1.100

Но для того, чтобы пользоваться туннелем в другой офис могли другие устройства в локальной сети нужно указать им, чтобы доступ в подсеть 192.168.1.0/24 осуществляется через 192.168.0.100. Или, что часто проще и быстрее прописать это правило маршрутизации на роутере, который является шлюзом для устройств в сети.

Включаем ipv4_forwarding

Также как в случае с сервером.

Настройка выхода в интернет с IP сервера

Если ваши цели были — только организовать VPN сеть или соединится с изолированной сетью (например из дома с локальной сетью на работе), то эта часть статьи вам не нужна.

Настройки сервера

Если же вы хотите организовать доступ из VPN сети в интернет с IP адреса сервера, то вам нужно настроить на сервере NAT. Сделать это можно следующей командой (на сервере):

iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

Здесь мы указали, что сеть 10.8.0.0/24 будет выходить наружу через интерфейс eth0.

Для того что бы настройки iptables сохранились после перезагрузки нужно их дополнительно сохранить:

iptables-save > /etc/iptables.up.rules echo "pre-up iptables-restore < /etc/iptables.up.rules" >> /etc/network/interfaces

Настройки клиента

К конфиге клиента client.conf нужно добавить строчку

redirect-gateway def1

Отзыв сертификата

cd /etc/openvpn/easy-rsa/2.0 . ./vars ./revoke-full client2

Если все прошло штатно вы должны увидеть следующий вывод, сообщающий о том, что сертификат отозван:

error 23 at 0 depth lookup:certificate revoked

Скрипт revoke-full создаст CRL-файл (certificate revocation list, список отозванных сертификатов) с именем crl. pem в подкаталоге keys. Файл должен быть скопирован в каталог, в котором сервер OpenVPN может получить к нему доступ. Ранее в конфиге мы прописали, что этот файл должен находится в /etc/openvpn, туда и копируем.

pem в подкаталоге keys. Файл должен быть скопирован в каталог, в котором сервер OpenVPN может получить к нему доступ. Ранее в конфиге мы прописали, что этот файл должен находится в /etc/openvpn, туда и копируем.

Отключение автозапуска OpenVPN

Это бывает полезно, например для клиента с ключем защищенным паролем, т.к. всё равно при старте системы такое соединение не поднимется в виду отсутствия пароля для ключа. Да и в том случае, если вы сделали ключ с паролем, значит, скорее всего, вам не нужно постоянное соединение.

nano /etc/default/openvpn

Раскомментируем строчку

AUTOSTART="none"

Тест производительности OpenVPN

Условия теста:

VPN-сервер на ВМ Virtualbox (1 ядро i5-4670)

Сеть гигабит (без шифрования последовательная скорость передачи 120 МБ/с). Скорость буду указывать в мегабайтах, НЕ в мегабитах!

Форвардинг на хоста

Клиент Windows 7, OpenVPN 2.

3 64, FX-6300

3 64, FX-6300

Результаты:

Скорость всегда упиралась в ВМ, где процессор бы полностью занят. ЦП клиента был загружен не более 10% — 40% на 1/6 ядер.

С конфигом выше — 14 МБ/с

Отключаем сжатие ;comp-lzo — прибавка не более 1 МБ/с — до 15 МБ/с

Отключаем аутентификацию auth none +2 МБ/с — до 17 МБ/с

Отключаем шифрование cipher none +2 МБ/с — до 19 МБ/с

Сжатие comp-lzo сжимает хорошо сжимаемые файлы в 2 раза хуже, чем zlib, зато почти не влияет не загрузку ЦП (в десятки раз быстрее). Проверял на копировании установленного в Windows Libreoffice 5. Сжатие в zip с помощью архиватора 7z дало результат около 35%, сжатие comp-lzo по статистике сетевого интерфейса — около 70%.

Максимальный прирост при отключении сжатия, шифрования и аутентификации составил около 35%. Не думаю, что это стоит того, чтобы отключать механизмы защиты, но ситуации бывают разные.

Может кому-то как мне будет интересно влияние опций на производительность и не придется тратить время на проведение замеров, хотя я бы с удовольствием ознакомился с результами других людей. Изначально тестил для себя, поэтому точных замеров не проводил, потом решил поделиться результатами.

Русскоязычная MikroTik Wiki

Все о MikroTik на русском языке. Характеристики, списки совместимости и сравнение оборудования. Информация по настройке: маршрутизации, Wi-Fi, VPN, Firewall, VLAN, QoS и много другого. Рекомендации по обучению: онлайн и очному.

Обучение по MikroTik

Оборудование

Маршрутизаторы

Маршрутизаторы без Wi-Fi

Маршрутизаторы с Wi-Fi

Поддержка только 2,4 ГГц

Поддержка 2,4 ГГц и 5 ГГц

Маршрутизаторы CCR (Cloud Core Router)

Коммутаторы

CRS3xx

Без PoE-выхода

С PoE-выходом

SFP-модули

SFP-модули (1 Гбит/с)

Модули SFP+ (10 Гбит/с)

SFP28 модули (25 Гбит/с)

Отсутствуют

QSFP+ модули (40 Гбит/с)

SFP и SFP+ CWDM-модули

Кабельные сборки

Прочее

Беспроводные устройства Wi-Fi

Точки доступа Wi-Fi со встроенными всенаправленными антеннами для работы в помещениях (indoor)

Только 5 ГГц

Отсутствуют

Точки доступа Wi-Fi со встроенными всенаправленными антеннами для работы вне помещений (outdoor)

Только 2,4 ГГц

Отсутствуют

2,4 и 5 ГГц

Отсутствуют

Устройства Wi-Fi со встроенными направленными антеннами для работы вне помещений (outdoor)

Только 2,4 ГГц

2,4 и 5 ГГц

5 и 60 ГГц

Только 6 ГГц

Только 60 ГГц

Устройства Wi-Fi без встроенных антенн для работы вне помещений (outdoor)

Только 2,4 ГГц

2,4 и 5 ГГц

Антенны

Всенаправленные

Направленные

Прочее оборудование для Wi-Fi

Беспроводные устройства LTE

Для начинающих

Основы

Базовые действия

Полезные возможности

Готовые решения

Wi-Fi

Полезно знать всем

Объединение офисов

site-to-site (объединение офисов)

client-to-site (подключение с персональных устройств)

Настройка VPN-клиентов на разных ОС (Windows, MAC, Android)

Сертификаты

Прочее

Беспроводные сети (Wi-Fi)

Простые задачи

Файрвол

Mangle (маркировка трафика)

Приоритизация трафика (QoS)

Теория

Маршрутизация

Теория

Коммутация

Прочее

Скрипты

Готовые решения

Диагностика сети

Тесты

Теория

Базовая теория

Сетевое оборудование

Протоколы маршрутизации

Протоколы прочие

Беспроводные сети

VPN

Прочее

Изменения в MikroTik RouterOS

Прокси-серверы DNS-over-TLS и DNS-over-HTTPS для шифрования DNS-запросов – Keenetic

Как известно, протокол DNS (Domain Name System, система доменных имён) не шифрует запросы и данные передаются в открытом виде. DNS-трафик уязвим перед злоумышленниками, т.к. появляется возможность «подслушать» канал связи и перехватить незащищенные персональные данные. Интернет-провайдеры могут осуществлять наблюдение за трафиком и собирать данные о том, какие сайты вы посещаете.

DNS-трафик уязвим перед злоумышленниками, т.к. появляется возможность «подслушать» канал связи и перехватить незащищенные персональные данные. Интернет-провайдеры могут осуществлять наблюдение за трафиком и собирать данные о том, какие сайты вы посещаете.

Для безопасности DNS-трафика были реализованы специальные протоколы DNS over TLS (DNS поверх TLS, DoT, RFC7858) и DNS over HTTPS (DNS поверх HTTPS, DoH, RFC8484). Их основная задача — зашифровать DNS-трафик для предотвращения перехвата и обеспечения дополнительной конфиденциальности и безопасности. В данной статье мы не будем подробно останавливаться на теории. Информацию о том как работают DoT и DoH вы найдете на следующих страницах:

Список публичных DNS-сервисов с поддержкой DoT/DoH:

Начиная с версии KeeneticOS 3.00 была добавлена поддержка протоколов DNS over TLS и DNS over HTTPS. Включив один из них, DNS-трафик от роутера будет передаваться в зашифрованном виде через Интернет.

NOTE: Важно! При включении протокола DoT/DoH все DNS-запросы будут направляться на указанный при настройке адрес сервера. Полученные ранее DNS-сервера от вашего интернет-провайдера и прописанные вручную DNS-сервера использоваться не будут.

Полученные ранее DNS-сервера от вашего интернет-провайдера и прописанные вручную DNS-сервера использоваться не будут.

Если включен один из интернет-фильтров AdGuard DNS, Яндекс.DNS или SkyDNS, то все DNS-запросы будут направляться на указанный адрес сервиса с назначенным профилем зарегистрированному устройству в домашней сети. При назначении профиля «Без фильтрации» все запросы будет направляться через включенные протоколы DoT/DoH.

Если вы хотите пользоваться только DNS over TLS, то достаточно будет удалить компонент «DNS-over-HTTPS proxy». Аналогично и с DNS over HTTPS, нужно удалить компонент «DNS-over-TLS».

Покажем пример настройки через веб-конфигуратор. Будем использовать бесплатный DNS-сервис компании Cloudflare, поддерживающий работу по протоколам DoT/DoH.

Для работы протокола DoT/DoH нужно в интернет-центре предварительно установить соответствующий компонент системы «Прокси-сервер DNS-over-TLS» или «Прокси-сервер DNS-over-HTTPS». Сделать это можно на странице «Общие настройки» в разделе «Обновления и компоненты», нажав на «Изменить набор компонентов».

Для дальнейшей настройки перейдите на страницу веб-конфигуратора «Интернет-фильтр».

DNS-over-TLS

Нажмите кнопку «Добавить сервер DNS-over-TLS». Появятся поля для заполнения определенных параметров. Укажите адрес сервера DNS (в нашем примере это 1.1.1.1:853 и 1.0.0.1:853), доменное имя TLS (в нашем примере это cloudflare-dns.com) и при необходимости интерфейс подключения (по умолчанию установлено значение «Любое»).

Например:

NOTE: Важно! Для стабильной работы DNS-резолвинга необходимо указывать несколько DoT/DoH-серверов одновременно, и лучше от разных DNS-служб. Например:

DNS-over-HTTPS

Нажмите кнопку «Добавить сервер DNS-over-HTTPS». Появятся поля для заполнения определенных параметров. Укажите имя сервера DNS (в нашем примере это https://cloudflare-dns.com/dns-query), формат, DNS message и при необходимости укажите интерфейс подключения (по умолчанию установлено значение «Любое»).

Например:

TIP: Примечание: Если в настройках роутера одновременно указаны несколько серверов DNS over TLS и DNS over HTTPS, приоритет будет у тех серверов, кто быстрее отвечает на DNS-запросы.

В Keenetic можно использовать не более 8 серверов DoT/DoH.

Проверка

Приведем пример проверки использования шифрования DNS-запросов для службы Cloudflare. Перейдите на страницу https://www.cloudflare.com/ssl/encrypted-sni/

Нажмите «Check My Browser» для запуска проверки.

При корректной настройке DoT/DoH тест должен завершиться успешно для «Secure DNS», «DNSSEC» и «TLS 1.3». Корректный вывод проверки работы DoT/DoH и безопасности браузера зависит от доступности DoT/DoH серверов/адресов в сети провайдера/оператора.

NOTE: Важно! В статье показан пример проверки работы DoT/DoH сервиса Cloudflare. При использовании других DNS-сервисов, проверка на сайте https://www.cloudflare.com/ssl/encrypted-sni/ может не проходить. Не пройдет он и в случае, если в настройках DHCP домашней сети Keenetic были указаны какие-либо адреса DNS. Ведь тогда подключенные к Keenetic устройства будут обращаться напрямую к этим DNS-серверам, а не к Keenetic с настроенными DoT/DoH.

Не пройдет он и в случае, если в настройках DHCP домашней сети Keenetic были указаны какие-либо адреса DNS. Ведь тогда подключенные к Keenetic устройства будут обращаться напрямую к этим DNS-серверам, а не к Keenetic с настроенными DoT/DoH.

Для запуска повторного тестирования нажмите «Run the test again».

Если тест нет прошел, возможно ранее были прописаны сторонние DNS-сервера в IP-настройках сетевого адаптера в операционной системе Windows, Linux, macOS. В этом случае все DNS-запросы будут обрабатываться через сторонние DNS и работать DoT/DoH не будет. Удалите ранее указанные адреса сторонних DNS и повторите тест.

Также имейте ввиду, если вы указали несколько DoT/DoH-адресов, от разных сервисов, результат проверки зависит от того, какой сервер в настоящий момент в приоритете. Например, если указан DoH-сервер https://dns.google/dns-query в формате DNS message, то проверку «Secure DNS» он не проходит.

TIP: Совет: Если вы не хотите вручную настраивать работу проколов DoT/DoH, просто включите интернет-фильтр AdGuard DNS или Cloudflare DNS. В этом случае вам не потребуется выполнять дополнительную настройку. При включении AdGuard DNS или Cloudflare DNS автоматически включится поддержка DoT/DoH, но только в том случае если в интернет-центре установлены компоненты системы для поддержки DoT/DoH, иначе интернет-фильтр не будет использовать указанные протоколы шифрования.

В этом случае вам не потребуется выполнять дополнительную настройку. При включении AdGuard DNS или Cloudflare DNS автоматически включится поддержка DoT/DoH, но только в том случае если в интернет-центре установлены компоненты системы для поддержки DoT/DoH, иначе интернет-фильтр не будет использовать указанные протоколы шифрования.

Проверить поддержку DoT/DoH можно через интерфейс командной строки (CLI) роутера, выполнив команду show adguard-dns availability или show cloudflare-dns availability

При включенном AdGuard DNS и Cloudflare DNS не проходит проверка состояния работы сервиса на страницах https://adguard.com/ru/test.html и https://1.1.1.1/help

Это связано с тем, что при включенных интернет-фильтрах по умолчанию включается блокировка транзитного DoT/DoH, чтобы избежать утечки DNS-запросов.

TIP: Примечание: Когда в Keenetic вручную указаны прокси-серверы DoT/DoH и включен один из интернет-фильтров Adguard DNS, Cloudflare DNS, SkyDNS или Яндекс. DNS, то резолвинг внутренних системных доменов и проверка Интернета проходит сначала через DNS-прокси, т.е. через DNS-адреса, которые указаны вручную.

DNS, то резолвинг внутренних системных доменов и проверка Интернета проходит сначала через DNS-прокси, т.е. через DNS-адреса, которые указаны вручную.

WireGuard — прекрасный VPN будущего? / Хабр

Наступило время, когда VPN уже не является каким-то экзотическим инструментом бородатых сисадминов. Задачи у пользователей разные, но факт в том, что VPN стал нужен вообще всем.

Проблема текущих VPN решений в том, что их тяжело правильно настроить, дорого обслуживать, а так же в них полно legacy кода сомнительного качества.

Несколько лет назад канадский специалист по информационной безопасности Jason A. Donenfeld решил, что хватит это терпеть, и начал работу над WireGuard. Сейчас WireGuard готовится к включению в состав ядра Linux, он даже получил похвалы от Линуса Торвальдса и в американском сенате.

Заявленные преимущества WireGuard над другими VPN решениями:

- Простой в использовании.

- Использует современную криптографию: Noise protocol framework, Curve25519, ChaCha20, Poly1305, BLAKE2, SipHash34, HKDF и т.

д.

д. - Компактный читаемый код, проще исследовать на уязвимости.

- Высокая производительность.

- Четкая и проработанная спецификация.

Неужели найдена серебрянная пуля? OpenVPN и IPSec пора закапывать? Я решил с этим разобраться, а заодно сделал скрипт для автоматической установки личного VPN сервера.

Принципы работы

Принципы работы можно описать примерно так:

- Создается WireGuard интерфейс, ему назначается приватный ключ и IP адрес. Загружаются настройки других пиров: их публичные ключи, IP адреса и т.д.

- Все IP пакеты, приходящие на WireGuard интерфейс инкапсулируются в UDP и безопасно доставляются другим пирам.

- Клиенты задают публичный IP адрес сервера в настройках. Сервер автоматически узнает внешние адреса клиентов, когда от них приходят корректно аутентифицированные данные.

- Сервер может менять публичный IP адрес не прерывая работы. При этом он отошлет оповещение подключенным клиентам и они обновят свою конфигурацию на лету.

- Используется концепт маршрутизации Cryptokey Routing. WireGuard принимает и отправляет пакеты на основании публичного ключа пира. Когда сервер расшифровывает корректно аутентифицированный пакет, проверяется его src поле. Если оно соответствует с конфигурацией

allowed-ipsаутентифицированного пира, то пакет принимается интерфейсом WireGuard. При отправке исходящего пакета происходит соответственная процедура: берется dst поле пакета и на основании его выбирается соответсвующий пир, пакет подписывается своим ключом, шифруется ключом пира и отправляется на remote endpoint.

Вся основная логика WireGuard занимает менее 4 тысяч строк кода, тогда как OpenVPN и IPSec имеют сотни тысяч строк. Для поддержки современных криптоалгоритмов предлагается включить в состав ядра Linux новый криптографический API Zinc. В данный момент идет обсуждение, насколько это удачная идея.

Производительность

Максимальное преимущество в производительности (по сравнению с OpenVPN и IPSec) будет заметно на Linux системах, так как там WireGuard реализован в виде модуля ядра. Кроме этого поддерживаются macOS, Android, iOS, FreeBSD и OpenBSD, но в них WireGuard выполняется в userspace со всеми вытекающими последствиями для производительности. Поддержку Windows обещают добавить в ближайшем будущем.

Кроме этого поддерживаются macOS, Android, iOS, FreeBSD и OpenBSD, но в них WireGuard выполняется в userspace со всеми вытекающими последствиями для производительности. Поддержку Windows обещают добавить в ближайшем будущем.

Результаты бенчмарков с официального сайта:

Мой опыт использования

Я не эксперт по настройке VPN. Однажды настраивал OpenVPN ручками и это было очень муторно, а IPSec даже и не пытался. Слишком много решений нужно принимать, очень легко выстрелить себе в ногу. Поэтому я всегда пользовался готовыми скриптами для настройки сервера.

Так вот, WireGuard, с моей точки зрения, вообще идеален для пользователя. Все низкоуровневые решения приняты в спецификации, поэтому процесс подготовки типичной VPN инфраструктуры занимает всего несколько минут. Нафакапить в конфигурации практически невозможно.

Процесс установки детально описан на официальном сайте, отдельно хочется отметить отличную поддержку OpenWRT.

Генерируются ключи шифрования утилитой wg:

SERVER_PRIVKEY=$( wg genkey )

SERVER_PUBKEY=$( echo $SERVER_PRIVKEY | wg pubkey )

CLIENT_PRIVKEY=$( wg genkey )

CLIENT_PUBKEY=$( echo $CLIENT_PRIVKEY | wg pubkey )Далее, нужно создать серверный конфиг /etc/wireguard/wg0. со следующим содержанием: conf

conf

[Interface]

Address = 10.9.0.1/24

PrivateKey = $SERVER_PRIVKEY

[Peer]

PublicKey = $CLIENT_PUBKEY

AllowedIPs = 10.9.0.2/32и поднять туннель скриптом wg-quick:

sudo wg-quick up /etc/wireguard/wg0.confВ системах с systemd вместо этого можно использовать sudo systemctl start [email protected].

На клиентской машине, создать конфиг /etc/wireguard/wg0.conf:

[Interface]

PrivateKey = $CLIENT_PRIVKEY

Address = 10.9.0.2/24

[Peer]

PublicKey = $SERVER_PUBKEY

AllowedIPs = 0.0.0.0/0

Endpoint = 1.2.3.4:51820 # Внешний IP сервера

PersistentKeepalive = 25 И точно так же поднять туннель:

sudo wg-quick up /etc/wireguard/wg0.confОсталось настроить NAT на сервере, чтобы клиенты могли выходить в Интернет, и все готово!

Такую простоту использования и компактность кодовой базы удалось достичь за счет отказа от функционала дистрибьюции ключей. Здесь нет сложной системы сертификатов и всего этого корпоративного ужаса, короткие ключи шифрования распространяются примерно как SSH ключи. Но в связи с этим возникает проблема: WireGuard будет не так просто внедрять в некоторых уже существующих сетях.

Здесь нет сложной системы сертификатов и всего этого корпоративного ужаса, короткие ключи шифрования распространяются примерно как SSH ключи. Но в связи с этим возникает проблема: WireGuard будет не так просто внедрять в некоторых уже существующих сетях.

Из недостатков стоит отметить, что WireGuard не заработает через HTTP proxy, поскольку в качестве транспорта есть только протокол UDP. Возникает вопрос, возможно ли будет обфусцировать протокол? Конечно, это не прямая задача VPN, но для OpenVPN, например, существуют способы маскировки под HTTPS, что помогает жителям тоталитарных стран полноценно пользоваться Интернетом.

Выводы

Подводя итог, это очень интересный и перспективный проект, можно уже сейчас использовать его на личных серверах. Какой профит? Высокая производительность на Linux системах, простота настройки и поддержки, компактная и читабельная кодовая база. Однако, бросаться переводить комплексную инфраструктуру на WireGuard еще рано, стоит подождать включение в состав ядра Linux.

Для экономии своего (и вашего) времени я разработал автоматический установщик WireGuard. С его помощью можно поднять личный VPN для себя и своих знакомых даже ничего в этом не понимая.

Как разблокировать Википедию: набор инструментов

Заблокировали Википедию? Вы не можете посмотреть статьи на сайте свободной библиотеки Wiki? Предлагаем подборку эффективных веб-инструментов и расширений для браузеров, которые быстро и легко откроют для вас заблокированные сайты и страницы.Приложение ZenMate для Google Chrome

Это относительно новая разработка, которая уже хорошо показала себя. Она не только дает возможность легко и быстро заходить на заблокированные ресурсы, но и делает ваш сёрфинг безопасным и шифрованным.

«Большой брат» не сможет увидеть конечной точки вашего путешествия по Сети. Все что они увидят, это некие вполне безобидные IP адреса в Америке и Европе.

Включить приложение можно прямо с панели вашего браузера, при этом вы сами можете выбрать, куда сначала пойдет ваш запрос, чтобы обойти блокировку. Адрес вашего расположения может быть замаскирован под жителя US, UK, Germany, Switzerland или HongKong.

Адрес вашего расположения может быть замаскирован под жителя US, UK, Germany, Switzerland или HongKong.

Приложение устанавливается в ваш браузер, и вы безопасно и быстро можете работать с заблокированными ресурсами. Сейчас это приложение можно использовать бесплатно, но, как говорят разработчики, это предложение действует только на период, пока они его тестируют. Особая прелесть в том, что оно не требует от вас никакой настройки. Загрузили и пользуйтесь.

Скачать ZenMate для Google Chrome

Расширение для брайзера friGate

Если вы используете браузер Google Chrome, вам подойдет это маленькое приложение. Оно встраивается в ваш браузер, и когда вы заходите на закрытый цензорами сайт, вы просто нажимаете кнопку на панели браузера, и программа проводит вас через все блокировки к нужному контенту.

Расширение friGate включается прямо с панели браузера.

Включается режим, который проводит ваш запрос через разные прокси сервера по всему миру и таким образом обходит все запреты. При этом мы не заметили снижения скорости загрузки страниц.

При этом мы не заметили снижения скорости загрузки страниц.

Скачать приложение Stealthy для Chrome

Hola Better Internet расширение для браузера

Это расширение позволяет получать доступ к заблокированным сайтам, используя VPN. Приложения в два клика устанавливается в Google Chrome. Оно бесплатное и отлично работает без потерь скорости.

Скачать Hola Better Internet

Браузер Opera

Это простое и не требующее никаких технических навыков решение. Идете на сайте Opera и сгружаете себе на компьютер последнюю версию браузера.

Каждый раз, когда вам надо просмотреть контент заблокированного сайта, включаете режим Off-road (Турбо) для ускорения загрузки ресурсов, он включен всегда по умолчанию. Если эта функция у вас была отключена она легко включается через меню программы.

Этот режим отправляет все ваши запросы сначала на специальный зарубежный сервер, и только оттуда запрос идет на адрес, который вы указали.

Таким образом, вы легко обходите блокировку. К примеру, так можно читать заблокированный в Казахстане Livejournal.

К примеру, так можно читать заблокированный в Казахстане Livejournal.

Режим Turbo еще и шифрует данные, которые идут от сайтов к вашему браузеру, и обеспечивает необходимую безопасность при работе с открытыми wi-fi точками доступа, скажем в кафе.

Скачать браузер Opera

Браузер Epic Privacy

Браузер Epic Privacy базируется на открытой технологии Chromium (на которой создан браузер Chrome) и доступен как для Windows, так и для OS X.

Хотя по этому проекту есть определенный скептицизм, но браузер выполняет то, о чем заявляют разработчики. Epic Privacy блокирует рекламные объявления и отслеживание cookies, а также различные социальные виджеты (пока вы не взаимодействуете с ними), а также скрипты и модули загрузки. Браузер Epic Privacy даже шифрует соединение, когда это возможно (в основном за счет HTTPS / SSL), а также направляет ваш трафик через прокси-серверы и защищает при использовании публичного Wi-Fi.

Скачать браузер Epic Privacy

Comodo браузеры

Comodo – это компания по интернет-безопасности, которая существует в сфере защиты данных на протяжении десятилетий.

Компания известна антивирусными программами и файрволами. Comodo также поддерживает три веб-браузера, где каждый из них предлагает дополнительные возможности, которые вы не найдете в стандартных Chrome и Firefox.

Comodo Dragon (Chromium)

Comodo Dragon был одним из первых браузеров Comodo. Он включает в себя ряд инструментов Comodo – например, собственная проверка компании, которая выдала вам SSL-сертификат. Также при желании можно включить маршрутизацию трафика с помощью защищенных DNS, чтобы оставить меньше следов вашего присутствия в Интернете.

Comodo Dragon отслеживает cookies, виджеты и другие компоненты сайтов на предмет вредоносного воздействия и использования вашей информации. Так как браузер является одним из продуктов компании Comodo, вам будут навязаны и другие программы для усиления безопасности.

Разработчики заявляют, что этот браузер доступен только для Windows 7 и последующих версий.

Скачать Comodo Dragon

Comodo Ice Dragon (Firefox)

Comodo Ice Dragon – это другая версия Comodo Dragon, которая основана на Firefox. Если обычно вы пользуетесь именно этим браузером, то Comodo Ice Dragon подойдет вам больше.

Если обычно вы пользуетесь именно этим браузером, то Comodo Ice Dragon подойдет вам больше.

Он предлагает тот же уровень защиты, и, как Comodo Dragon, поддерживает сторонние расширения. Кроме того, браузер будет сканировать страницы для отслеживания элементов и вредоносных программ, как только они загружаются, и предупредит вас заранее, если вы собираетесь скачать что-нибудь вредоносное. Недостаток у браузера такой же, как и у Comodo Dragon, – он работает только под Windows.

Скачать Comodo Ice Dragon

Comodo Chromium Secure (Chromium)

Comodo Chromium Secure является более современной версией Comodo Dragon. Этот браузер предлагает все те же элементы защиты, но с меньшим брендингом Comodo.

Comodo Chromium Secure выглядит так же, как Chrome, и включает лучшие черты Comodo Dragon, в том числе сканирование вредоносных программ, безопасность с помощью DNS, SSL и проверку доменов, а также трекер блокировок.

Скачать Comodo Chromium Secure

Приложение Hotspot Shield VPN

Hotspot Shield VPN − это комплексное решение для тех, кому по роду деятельности нужен постоянный зашифрованный, безопасный и быстрый канал в Сети не только на компьютере, но и на планшетном девайсе или смартфоне. Эта программа устанавливается на компьютер (Мас, РС), на планшет или смартфон (IOS, Android).

Эта программа устанавливается на компьютер (Мас, РС), на планшет или смартфон (IOS, Android).

Приложение Hotspot Shield VPN можно установить на смартфонах и планшетных компьютерах

Она защищает ваши сессии в веб-браузере, обнаруживает и блокирует вредоносное ПО, сохраняет конфиденциальность, обеспечивает доступ к заблокированным сайтам. Доступно в бесплатной версии либо по подписке Hotspot Shield Elite. Версия по подписке, как мне показалось работает быстрее, но и бесплатный тариф меня вполне устраивает.

Скачать программу Hotspot Shield VPN

Приложение VyprVPN

Golden Frog является создателем VyprVPN – безопасного персонального сервиса VPN. VyprVPN обеспечивает защищенное подключение к Интернету. В отличие от других поставщиков VPN, компания сама разрабатывает серверное программное обеспечение и управляет своей сетью.

Преимущество использования VPN состоит в том, что ваше пребывание в Интернете становится более безопасным и конфиденциальным.

Также важным фактором приватности является возможность использования серверов в других странах, когда будет невозможно отследить ваше настоящее местоположение по вашему IP-адресу.

Таким образом, пользователь сможет использовать недоступные в его стране ресурсы и избежать ситуаций, подобных этой.

Скачать приложение VyprVPN

Приложение TunnelBear для Mac

Небольшая программа, которую вы устанавливаете у себя на компьютере. Она очень простая, но не только дает вам возможность читать то, что «дядя не велел», но и позволяет делать это безопасно.

Приложение создает VPN соединение, и кто бы ни отслеживал ваш трафик, они не смогут проследить конечной точки вашего сёрфинга.

Если 500 Мб вам окажется недостаточно, то за $6,99 в месяц.

Программа предоставляет 500 Мб бесплатного трафика в месяц и каждый месяц эта цифра обновляется. Если вам надо больше трафика, вы можете подписаться на платный тариф. Все, что вам нужно для чтения заблокированных сайтов, − установить TunnelBear и включить туннель.

Скачать программу TunnelBear

Приложение Cloak для Mac

Быстрый надежный VPN сервис доступный для компьютера, смартфона и планшета. Особенность этой программы в том, что она сама определяет небезопасное соединение и включается автоматически, чтобы защитить вас. Сервис быстрый, легко и просто устанавливается.

Cloak довольно новый сервис, но уже завоевал несколько наград за качество и новый подход в работе VPN. 30 дней пробного периода бесплатно, затем $9,99 в месяц.

Скачать приложение Cloak для Mac и IPhone

Инсоументы для смартфонов на базе Android и iOS

Браузер Puffin

Особенность этого браузера в том, что центры хранения данных находятся в США, а также в том, что браузер полностью поддерживает Adobe Flash.

Скачать для iOS и Android

Браузер Onion для iOS

Доступ в Интернет осуществляется с помощью сети Tor и веб-сайты не видят ваш настоящий IP-адрес. Браузер также дает возможность быстро удалить информацию о посещаемых сайтах нажатием одной кнопки.

Скачать для iOS

Браузер OrBot для Android

OrBot использует прокси и сети Tor для шифрования вашего интернет-трафика, что делает ваше присутствие в Интернете анонимным.

Скачать для Android

Краткий видеоурок, что такое VPN, и какие сервисы мы рекомендуем использовать

Другие возможности

Помимо прямых программ и приложений, есть другие возможности, которые смогут помочь получить доступ к некоторым заблокированным ресурсам.

Одна из таких возможностей – подписаться на rss-ленты заблокированных сайтов, что позволит вам получать обновления и новости с помощью любого rss-ридера, например, Feedly.

Другая возможность – использовать режим «Сжатие данных» или «Режим турбо» в браузерах Google Chrome (iOS, Android) или Яндекс.Браузер (iOS, Android).

Виртуальная частная сеть — Простая английская Википедия, бесплатная энциклопедия

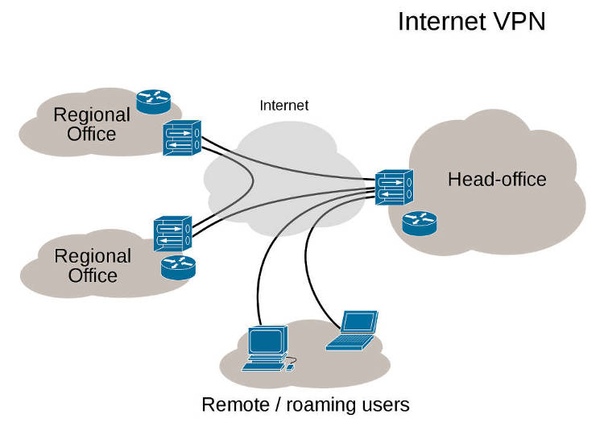

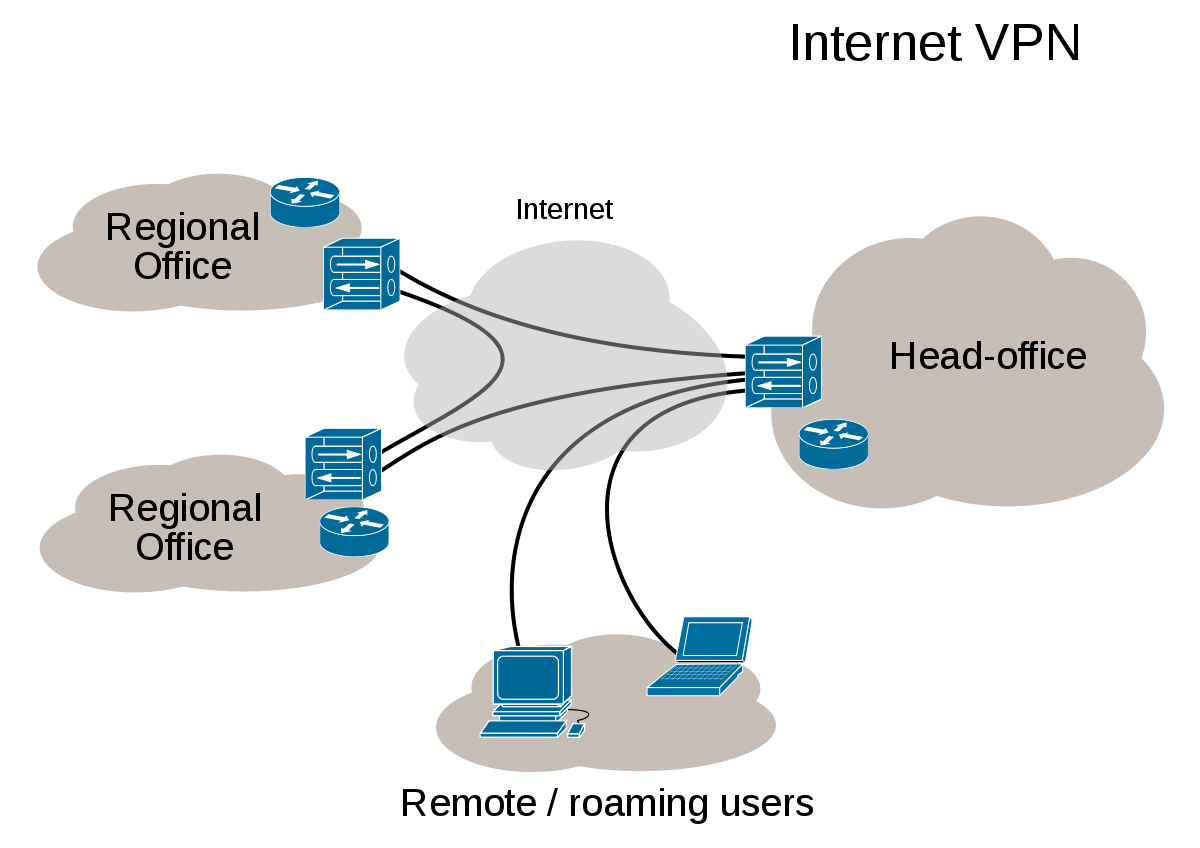

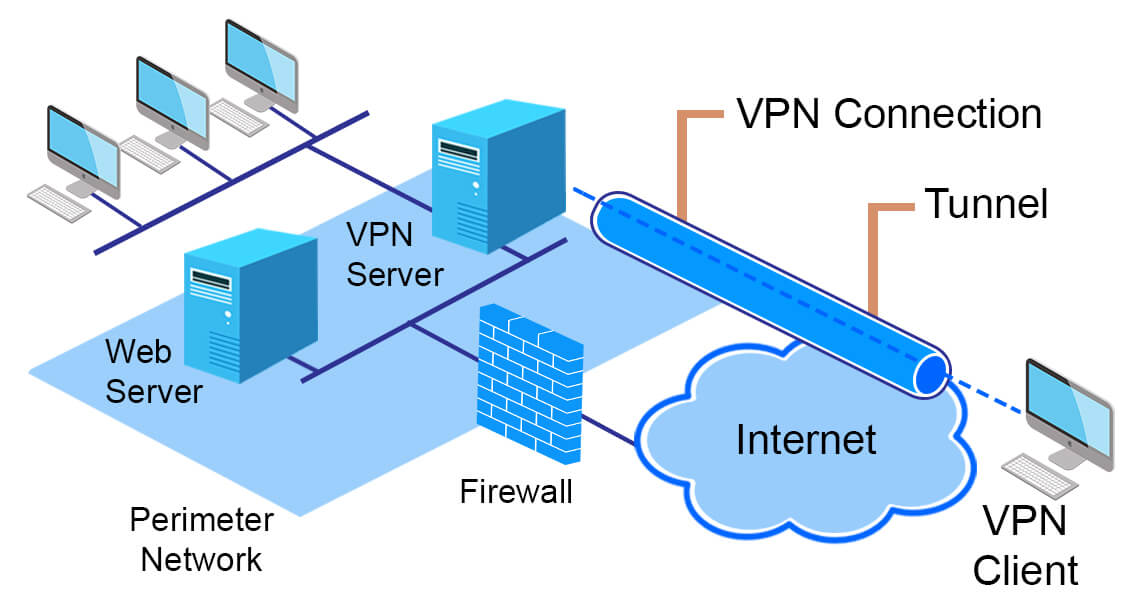

Типичный сценарий использования VPN: подключение разных офисов, возможность подключения пользователей с удаленных сайтов Виртуальная частная сеть или VPN — это набор технологий, которые используются для связывания компьютеров для создания частной сети. Другая сеть используется для передачи зашифрованных данных. Сеть оператора связи будет видеть пакеты данных, которые она маршрутизирует. Для пользователей VPN это будет выглядеть так, как будто компьютеры были напрямую подключены друг к другу.

Другая сеть используется для передачи зашифрованных данных. Сеть оператора связи будет видеть пакеты данных, которые она маршрутизирует. Для пользователей VPN это будет выглядеть так, как будто компьютеры были напрямую подключены друг к другу.

Модель VPN может гарантировать следующее:

- Конфиденциальность: сеть оператора связи будет маршрутизировать данные, но не сможет их расшифровать.

- Аутентификация отправителя: люди должны аутентифицировать себя, чтобы иметь возможность использовать сеть.

- Целостность сообщения: сообщения, передаваемые по сети, не могут быть легко изменены, пока они находятся в транспорте. Когда сообщение было изменено, это можно обнаружить.

В бизнес-контексте VPN часто используются для подключения различных офисных помещений или для того, чтобы люди, работающие за пределами корпоративной сети, могли получить доступ к ее ресурсам.Люди могут использовать свой компьютер для подключения к своей рабочей сети и просмотра рабочих веб-сайтов, которые нельзя увидеть в обычном Интернете. [источник ? ]

[источник ? ]

Точно так же процесс шифрования позволяет VPN обеспечивать анонимность, скрывая пользователя и усложняя его отслеживание. В результате VPN помогает сделать онлайн-действия в сети анонимными и не поддающимися расшифровке.

VPN часто используется для доступа к веб-сайтам, заблокированным в некоторых странах, например в Китае. [1] Многие люди также используют VPN для защиты своей интернет-активности при использовании общедоступной сети Wi-Fi.

VPN также можно использовать для подключения корпоративных офисов к более крупным филиалам, также известного как VPN типа «сеть-сеть». Это связано с тем, что прямое сетевое соединение между физически удаленными офисами нецелесообразно. Общие протоколы VPN включают OpenVPN, Cisco AnyConnect и IPsec.

- Удаленные сотрудники, подключающиеся к сети компании (удаленная работа)

- Соединение нескольких офисов компании через Интернет (VPN типа «сеть-сеть»)

- Подключение к собственной домашней сети из удаленного места

- Обход цензуры и брандмауэров

- Скачивание файлов или анонимный просмотр веб-страниц

- Защита связи в общедоступной сети Wi-Fi

Что такое виртуальная частная сеть (VPN)?

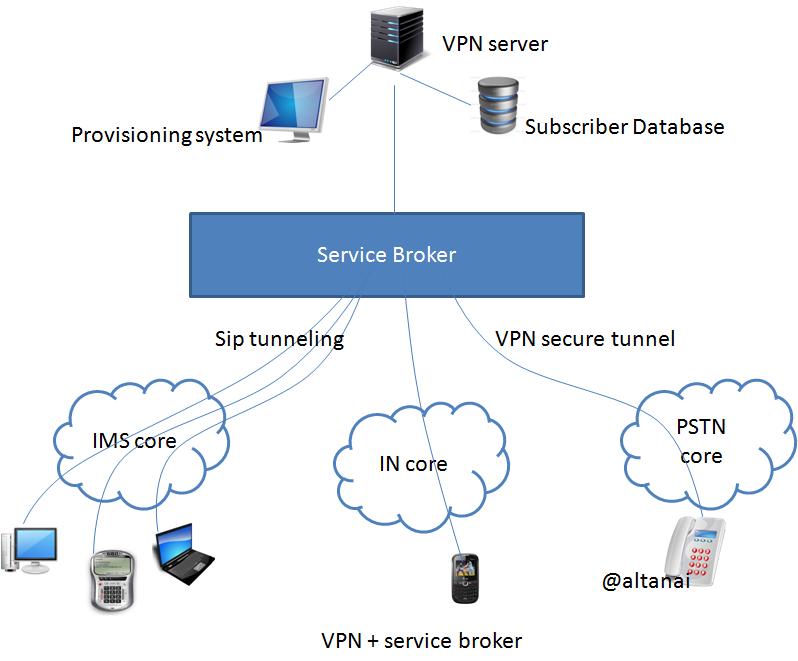

Виртуальная частная сеть (VPN) — это защищенный канал связи, реализованный через совместно используемые общедоступные сети — i. е. Интернет — для подключения удаленных пользователей и машин к частной сети, то есть к сети компании. Конфиденциальность достигается за счет аутентификации соединяющихся сторон и шифрования канала связи для предотвращения перехвата данных, проходящих по каналу.

е. Интернет — для подключения удаленных пользователей и машин к частной сети, то есть к сети компании. Конфиденциальность достигается за счет аутентификации соединяющихся сторон и шифрования канала связи для предотвращения перехвата данных, проходящих по каналу.

VPN чаще всего используется для обеспечения удаленного доступа к корпоративной сети для сотрудников, работающих удаленно. Обычно применяются строгие меры аутентификации для защиты корпоративной сети от несанкционированного доступа.

Два основных типа используемых VPN для удаленного доступа — это клиентская VPN и SSL VPN.VPN на основе клиента требует специального клиентского программного обеспечения для установления безопасного соединения. После настройки хост-машина работает так, как если бы она работала локально в сети компании. SSL VPN использует стандартный веб-браузер в качестве клиента VPN. Безопасное соединение устанавливается между браузером и шлюзом SSL VPN, что означает, что безопасный доступ возможен только к веб-приложениям (например, к веб-почте, интрасети и т. Д.).

Д.).

VPN может быть реализован с использованием любого количества стандартных протоколов. Обычно используемые протоколы включают:

• Безопасность Интернет-протокола (IPsec)

• Безопасность транспортного уровня (SSL / TLS)

• Безопасность на транспортном уровне дейтаграмм (DTLS)

• Microsoft Point-to-Point Encryption (MPPE)

• Microsoft Secure Socket Tunneling Протокол (SSTP)

• Виртуальная частная сеть с несколькими путями (MPVPN)

• Secure Shell (SSH) VPN

(VPN) очень популярны среди компаний и организаций, которые хотят предоставить своим сотрудникам удаленный доступ к своим частным серверам.Создавая безопасные соединения между удаленными узлами и вашими серверами, виртуальные частные сети решают некоторые очень важные проблемы, такие как предотвращение обнаружения хакерами и взлома ваших серверов, в то же время позволяя вашим сотрудникам получать безопасный доступ к своим корпоративным файлам и приложениям из любого места, например, предотвращать обнаружение хакерами и взломать ваши серверы, предоставляя вашим сотрудникам безопасный доступ к своим корпоративным файлам и приложениям из любого места.

VPN обычно относится к веб-странице, которая позволяет пользователям получать доступ к SSL VPN с удаленным доступом с помощью своего веб-браузера.SSL VPN — это тип виртуальной частной сети, в которой используется протокол Secure Sockets Layer (SSL) или его преемник протокол Transport Layer Security (TLS), позволяющий стандартным веб-браузерам обеспечивать безопасное соединение с веб-ресурсами.

Какие типы VPN поддерживает Azure?Шлюз VPN Azure используется для отправки зашифрованного трафика между виртуальной сетью Azure и локальным расположением через общедоступный Интернет или сеть Microsoft. Шлюз VPN поддерживает связь «точка-сеть» и «сеть-сеть».

Какова цель VPN?Назначение VPN — создание безопасных частных каналов связи в общих общедоступных сетях.

Какие типы атак предотвращает VPN? VPN предотвращает атаки, предназначенные для перехвата сообщений. Когда используются надежные ключи шифрования, подслушивать практически невозможно. Однако этап настройки VPN-подключения уязвим для атак типа «злоумышленник в середине» и других атак, если не реализован безопасно.

Когда используются надежные ключи шифрования, подслушивать практически невозможно. Однако этап настройки VPN-подключения уязвим для атак типа «злоумышленник в середине» и других атак, если не реализован безопасно.

Что такое VPN? Описание виртуальных частных сетей

VPN (виртуальная частная сеть) — это служба, которая создает безопасное зашифрованное онлайн-соединение. Пользователи Интернета могут использовать VPN, чтобы обеспечить себе большую конфиденциальность и анонимность в Интернете или обойти блокировку и цензуру по географическому признаку. По сути, виртуальные частные сети расширяют частную сеть через общедоступную сеть, что должно позволить пользователю безопасно отправлять и получать данные через Интернет.

Обычно VPN используется в менее защищенной сети, такой как общедоступный Интернет.Провайдеры Интернет-услуг (ISP) обычно имеют довольно много информации о деятельности клиента. Кроме того, некоторые незащищенные точки доступа Wi-Fi (AP) могут быть удобным способом для злоумышленников получить доступ к личным данным пользователя. Интернет-пользователь может использовать VPN, чтобы избежать этих посягательств на конфиденциальность.

Интернет-пользователь может использовать VPN, чтобы избежать этих посягательств на конфиденциальность.

можно использовать для скрытия истории браузера пользователя, IP-адреса и географического положения, активности в Интернете или используемых устройств. Никто в той же сети не сможет увидеть, что делает пользователь VPN.Это делает VPN незаменимым инструментом для обеспечения конфиденциальности в Интернете.

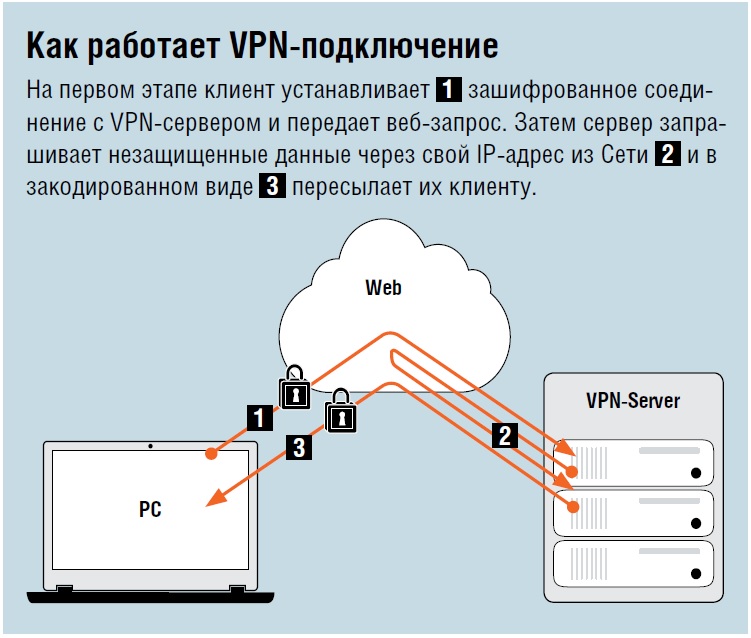

VPN использует протоколы туннелирования для шифрования данных на отправляющей стороне и дешифрования их на принимающей стороне. Сетевые адреса отправителя и получателя также зашифрованы, чтобы обеспечить лучшую безопасность онлайн-активности.

Приложения VPN часто используются для защиты передачи данных на мобильных устройствах. Их также можно использовать для посещения веб-сайтов, которые ограничены местоположением. Однако безопасный доступ через мобильный VPN не следует путать с приватным просмотром.Приватный просмотр не требует шифрования; это просто необязательная настройка браузера, предотвращающая сбор идентифицируемых пользовательских данных.

используются для обеспечения виртуальной конфиденциальности как обычными пользователями Интернета, так и организациями. Организации могут использовать VPN, чтобы убедиться, что все внешние пользователи, которые получают доступ к их центрам обработки данных, авторизованы — с использованием зашифрованных каналов. Они также могут использовать VPN для подключения к базе данных той же организации, расположенной в другой области.

VPNтакже можно использовать для предоставления удаленным сотрудникам, фрилансерам и бизнес-путешественникам доступ к программным приложениям, размещенным в проприетарных сетях. Чтобы получить доступ к ограниченному ресурсу через VPN, пользователь должен быть авторизован для использования приложения виртуальной частной сети. Они должны предоставить один или несколько факторов аутентификации. Это могут быть пароли, токены безопасности или биометрические данные.

При просмотре веб-страниц злоумышленник может получить доступ к информации, включая сведения о привычках просмотра или IP-адресе. Если конфиденциальность вызывает беспокойство, тогда VPN может обеспечить пользователю душевное спокойствие. Шифрование, анонимность и возможность обходить географически заблокированный контент — вот что для большинства людей ценно в VPN. Кроме того, известно, что интернет-провайдеры ограничивают доступ пользователя в Интернет при использовании видеосервисов, таких как Netflix, что также тесно связано с сетевым нейтралитетом.

Если конфиденциальность вызывает беспокойство, тогда VPN может обеспечить пользователю душевное спокойствие. Шифрование, анонимность и возможность обходить географически заблокированный контент — вот что для большинства людей ценно в VPN. Кроме того, известно, что интернет-провайдеры ограничивают доступ пользователя в Интернет при использовании видеосервисов, таких как Netflix, что также тесно связано с сетевым нейтралитетом.

Возможность получить доступ к заблокированному контенту из другой страны, например, может быть чрезвычайно полезна для журналистов. Если страна, скорее всего, заблокирует доступ к интернет-контенту для иностранных организаций, то журналисты могут использовать VPN, чтобы выглядеть так, как будто они находятся в этой стране.

Как работает VPN На самом базовом уровне VPN-туннелирование создает соединение точка-точка, к которому не могут получить доступ неавторизованные пользователи. Для фактического создания туннеля в существующих сетях используется протокол туннелирования. Разные VPN будут использовать разные протоколы туннелирования, такие как OpenVPN или Secure Socket Tunneling Protocol (SSTP). Используемый протокол может зависеть от платформы, на которой используется VPN, например SSTP, используемого в ОС Windows, и будет обеспечивать шифрование данных с разной степенью защиты.На конечном устройстве должен быть запущен клиент VPN (программное приложение) локально или в облаке. Клиент будет работать в фоновом режиме. Это незаметно для конечного пользователя, если нет проблем с производительностью.

Разные VPN будут использовать разные протоколы туннелирования, такие как OpenVPN или Secure Socket Tunneling Protocol (SSTP). Используемый протокол может зависеть от платформы, на которой используется VPN, например SSTP, используемого в ОС Windows, и будет обеспечивать шифрование данных с разной степенью защиты.На конечном устройстве должен быть запущен клиент VPN (программное приложение) локально или в облаке. Клиент будет работать в фоновом режиме. Это незаметно для конечного пользователя, если нет проблем с производительностью.

Используя VPN-туннель, устройство пользователя будет подключаться к другой сети, в то время как данные зашифрованы, а IP-адрес скрыт. Это то, что скроет личную информацию от злоумышленников или других лиц, надеющихся получить доступ к действиям человека. Туннель соединит устройство пользователя с выходным узлом в другом удаленном месте, что создает впечатление, что пользователь находится в другом месте.

VPN свяжут историю поиска пользователя с IP-адресом сервера VPN. Сервисы VPN будут иметь серверы, расположенные в разных географических областях, поэтому будет выглядеть так, как будто пользователь может быть из любого из этих мест.

Сервисы VPN будут иметь серверы, расположенные в разных географических областях, поэтому будет выглядеть так, как будто пользователь может быть из любого из этих мест.

На производительность могут влиять многие факторы, такие как скорость интернет-соединений пользователей, типы протоколов, которые может использовать провайдер VPN, и тип шифрования, который он использует. На предприятии на производительность также может влиять низкое качество обслуживания (QoS) вне контроля отдела информационных технологий (ИТ) организации.

Аварийный выключатель — это последнее средство безопасности в некоторых продуктах VPN. Если VPN-соединение прерывается, аварийный выключатель автоматически отключит устройство от Интернета. Таким образом, вероятность раскрытия IP-адреса отсутствует.

Есть два типа аварийных выключателей:

- Активные протоколы аварийного отключения предотвращают подключение устройств к небезопасным сетям, когда устройство подключено к VPN. Помимо сбоев сервера, он отключен, когда не подключен к VPN.

- Протоколы пассивного аварийного отключения более безопасны. Они не позволяют устройству подключаться к не-VPN-соединениям, даже если оно отключено от VPN-сервера.

VPN обеспечивают соответствующий уровень безопасности подключенных систем, когда сама сетевая инфраструктура не может этого обеспечить. Существует несколько различных протоколов, используемых для защиты и шифрования пользователей и корпоративных данных. В их число входят:

- IP-безопасность (IPsec)

- Уровень защищенных сокетов (SSL) и безопасность транспортного уровня (TLS)

- Протокол туннелирования точка-точка (PPTP)

- Протокол туннелирования уровня 2 (L2TP)

- OpenVPN

Преимущества использования VPN включают следующее:

- возможность скрыть IP-адрес пользователя и историю просмотров;

- безопасных соединений с зашифрованными данными;

- обход геоблокированного контента;

- предотвращение дросселирования полосы пропускания; и

- , что затрудняет для рекламодателей нацеливание отдельных объявлений.

Однако при использовании VPN возникают следующие проблемы:

- Не все устройства могут поддерживать VPN.

- Платные VPN — это более надежные и безопасные варианты.

- VPN может снизить скорость интернета.

- По-прежнему существуют ограничения на анонимность через VPN — например, отпечатки пальцев браузера все еще могут быть сделаны. VPN-сервисы

- не защищают от всех угроз.

Любое устройство, которое обращается к изолированной сети через VPN, представляет риск попадания вредоносного ПО в эту сетевую среду — то есть, если в процессе VPN-подключения нет требования для оценки состояния подключаемого устройства.Без проверки, чтобы определить, соответствует ли подключающееся устройство политикам безопасности организации, злоумышленники с украденными учетными данными могут получить доступ к сетевым ресурсам, включая коммутаторы и маршрутизаторы.

Специалисты по безопасности рекомендуют администраторам сети рассмотреть возможность добавления компонентов программно определяемого периметра (SDP) в свою инфраструктуру защиты VPN, чтобы уменьшить потенциальные поверхности для атак. Добавление программирования SDP дает средним и крупным организациям возможность использовать модель нулевого доверия для доступа как к локальной, так и к облачной сетевой среде.

Добавление программирования SDP дает средним и крупным организациям возможность использовать модель нулевого доверия для доступа как к локальной, так и к облачной сетевой среде.

Типы VPN

У сетевых администраторов есть несколько вариантов развертывания VPN.

VPN удаленного доступа

Клиенты удаленного доступа подключаются к серверу шлюза VPN в сети организации. Шлюз требует, чтобы устройство аутентифицировало свою личность перед предоставлением доступа к внутренним сетевым ресурсам. Этот тип обычно использует IPsec или SSL для защиты соединения.

Межсайтовый VPN

В отличие от этого, VPN типа «сеть-сеть» использует устройство шлюза для подключения всей сети в одном месте к сети в другом месте. Устройствам конечных узлов в удаленном месте не нужны клиенты VPN, потому что шлюз обрабатывает соединение. Большинство сетей VPN типа «сеть-сеть», подключающихся через Интернет, используют IPsec. Они также часто используют облака с мультипротокольной коммутацией по меткам (MPLS), а не общедоступный Интернет в качестве транспорта для сетей VPN типа «сеть-сеть». Здесь также возможно подключение уровня 3 (MPLS IP VPN) или уровня 2 (служба виртуальной частной локальной сети), работающего через базовый транспорт.

Устройствам конечных узлов в удаленном месте не нужны клиенты VPN, потому что шлюз обрабатывает соединение. Большинство сетей VPN типа «сеть-сеть», подключающихся через Интернет, используют IPsec. Они также часто используют облака с мультипротокольной коммутацией по меткам (MPLS), а не общедоступный Интернет в качестве транспорта для сетей VPN типа «сеть-сеть». Здесь также возможно подключение уровня 3 (MPLS IP VPN) или уровня 2 (служба виртуальной частной локальной сети), работающего через базовый транспорт.

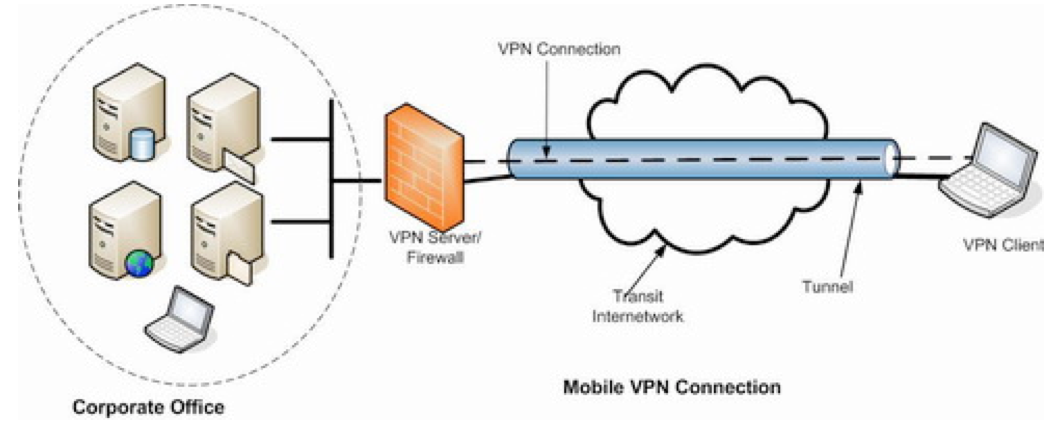

Мобильный VPN

В мобильной VPN сервер по-прежнему находится на границе сети компании, обеспечивая безопасный туннельный доступ для аутентифицированных авторизованных клиентов.Однако мобильные VPN-туннели не привязаны к физическим IP-адресам. Вместо этого каждый туннель привязан к логическому IP-адресу. Этот логический IP-адрес прикрепляется к мобильному устройству независимо от того, где оно перемещается. Эффективная мобильная VPN обеспечивает непрерывное обслуживание пользователей и может переключаться между технологиями доступа и несколькими общедоступными и частными сетями.

Аппаратный VPN

Аппаратные VPNобладают рядом преимуществ по сравнению с программными. Помимо повышенной безопасности, аппаратные VPN могут обеспечивать балансировку нагрузки для больших клиентских нагрузок.Администрирование осуществляется через интерфейс веб-браузера. Аппаратный VPN дороже, чем программный. Из-за стоимости аппаратные VPN более подходят для крупных предприятий. Несколько поставщиков, включая ирландского поставщика InvizBox, предлагают устройства, которые могут функционировать как аппаратные VPN.

Устройство VPN

Устройство VPN, также известное как устройство шлюза VPN , представляет собой сетевое устройство с расширенными функциями безопасности. Также известный как устройство SSL VPN , это маршрутизатор, который обеспечивает защиту, авторизацию, аутентификацию и шифрование для сетей VPN.

Динамическая многоточечная виртуальная частная сеть (DMVPN)

DMVPN обменивается данными между сайтами без необходимости проходить через VPN-сервер или маршрутизатор головного офиса организации. DMVPN создает ячеистую службу VPN, которая работает на маршрутизаторах VPN и концентраторах межсетевого экрана. У каждого удаленного сайта есть маршрутизатор, настроенный для подключения к устройству (концентратору) штаб-квартиры компании, обеспечивая доступ к доступным ресурсам. Когда два луча необходимы для обмена данными между собой — например, для телефонного звонка по протоколу IP (VoIP), — лучевое устройство свяжется с концентратором, получит необходимую информацию о другом конце и создаст динамический туннель IPsec VPN. прямо между ними.

DMVPN создает ячеистую службу VPN, которая работает на маршрутизаторах VPN и концентраторах межсетевого экрана. У каждого удаленного сайта есть маршрутизатор, настроенный для подключения к устройству (концентратору) штаб-квартиры компании, обеспечивая доступ к доступным ресурсам. Когда два луча необходимы для обмена данными между собой — например, для телефонного звонка по протоколу IP (VoIP), — лучевое устройство свяжется с концентратором, получит необходимую информацию о другом конце и создаст динамический туннель IPsec VPN. прямо между ними.

VPN доступны в платных и бесплатных вариантах. Однако платные варианты от поставщиков, как правило, рекомендуются чаще, чем бесплатные. Вот некоторые примеры поставщиков:

- NordVPN содержит надежный набор функций безопасности с большим набором серверов. NordVPN имеет такие функции, как подключение к Tor, при этом сохраняя твердую позицию в отношении конфиденциальности клиентов.

- Private Internet Access — это приложение для iOS и Android, которое может поддерживать до 10 различных одновременных подключений.Однако он не предлагает слишком много дополнительных функций и инструментов конфиденциальности. Тем не менее, обычно это хороший VPN-сервис.

- ExpressVPN — это VPN-сервис с большим и разнообразным набором распределенных серверов. Он имеет строгие правила конфиденциальности и информации, ориентированные на безопасность, и предлагает дополнительные функции, такие как раздельное туннелирование. Он также использует протокол OpenVPN.

VPN легальны в США; однако сначала следует проверить, легальны ли они в своей стране.

Многие VPN предлагают то, что близко к тем же технологиям, поэтому бывает сложно выбрать, какая VPN будет работать лучше всего. Платные услуги VPN, как правило, пользуются большим доверием и включают в себя другие функции безопасности. Хорошие VPN-сервисы будут заранее сообщать об их безопасности, их сильных и слабых сторонах и прозрачности — например, путем проведения сторонних аудитов. Таким образом, при поиске поставщика эти черты и особенности должны быть в голове у потенциального клиента. Дополнительные функции, которые может иметь VPN, включают раздельное туннелирование, доступ к сети Tor или множественные соединения.

Хорошие VPN-сервисы будут заранее сообщать об их безопасности, их сильных и слабых сторонах и прозрачности — например, путем проведения сторонних аудитов. Таким образом, при поиске поставщика эти черты и особенности должны быть в голове у потенциального клиента. Дополнительные функции, которые может иметь VPN, включают раздельное туннелирование, доступ к сети Tor или множественные соединения.

После того, как люди посмотрят на добавленные функции и найдут услугу, которая, по их мнению, будет работать для них, будет хорошей идеей начать с краткосрочной подписки. Многие поставщики предлагают бесплатные пробные версии своих платных версий. Однако некоторые бесплатные пробные версии могут включать ограничение на объем данных. Цена на VPN может варьироваться от 10 до 13 долларов в месяц.

История VPN Технология VPN началась в 1996 году, когда сотрудник Microsoft разработал PPTP.Протокол создает более безопасное частное соединение между пользовательским устройством и Интернетом. Несколько лет спустя, в 1999 году, эта спецификация была опубликована. По мере роста потребности в более безопасном подключении к Интернету VPN начали свое развитие.

Несколько лет спустя, в 1999 году, эта спецификация была опубликована. По мере роста потребности в более безопасном подключении к Интернету VPN начали свое развитие.

В начале 2000-х годов VPN в основном ассоциировались с бизнесом и использовались им. Эта технология еще не использовалась средними онлайн-пользователями. В то время компании использовали VPN для доступа к частным бизнес-сетям. В этом случае организации могли получать доступ к данным компании из любого места, как если бы они находились в офисе.Стал возможен безопасный обмен файлами между разными офисами.

После этого стандарты шифрования стали более мощными, и начали разрабатываться новые протоколы туннелирования. По мере того как люди начали узнавать о потенциальных онлайн-угрозах и проблемах с конфиденциальностью, для виртуальных частных сетей начался поворот на новый рынок: индивидуальные домашние пользователи. Начали формироваться сторонние VPN-сервисы. Скандалы с конфиденциальностью, такие как WikiLeaks или отдельные утечки информации Эдварда Сноудена, внесли себя в современный дух времени. Примерно в 2017 году интернет-пользователи в США начали узнавать, что интернет-провайдеры могут собирать и продавать свою историю просмотров, и сетевой нейтралитет стал концепцией, за которую граждане должны были бороться — и фактически проиграли. В 2019 году Палата представителей США приняла закон о восстановлении сетевого нейтралитета, но в конечном итоге был заблокирован Сенатом и президентом. С этого времени разные штаты приняли версии законов о сетевом нейтралитете. Благодаря этим знаниям концепция виртуальных частных сетей выросла до более обоснованной потребности для частных лиц.

Примерно в 2017 году интернет-пользователи в США начали узнавать, что интернет-провайдеры могут собирать и продавать свою историю просмотров, и сетевой нейтралитет стал концепцией, за которую граждане должны были бороться — и фактически проиграли. В 2019 году Палата представителей США приняла закон о восстановлении сетевого нейтралитета, но в конечном итоге был заблокирован Сенатом и президентом. С этого времени разные штаты приняли версии законов о сетевом нейтралитете. Благодаря этим знаниям концепция виртуальных частных сетей выросла до более обоснованной потребности для частных лиц.

Вики-список

Используйте список ниже, чтобы получить доступ к определенной вики. Для получения дополнительной информации о вики, этой службе и о том, как получить вики для проекта, посетите страницу вики LIS на MediaWiki.

| Общие интересы / общедоступные вики-сайты | ||||

| Имя | Название | Страницы | Активные пользователи | |

|---|---|---|---|---|

| CS | Информатика | 50 | 0 | |

| Лингвистика | Лингвистика | 29 | 0 | |

| LIS | Библиотека и ITS Wiki | 4315 | 19 | |

| ls_student_workers | LS Студенты-рабочие | 26 | 0 | |

| Миддлбери | Middlebury At Mills | 88 | 1 | |

| МИИС | MIIS Wiki | 445 | 0 | |

| PieMatrix | PieMatrix вики | 42 | 0 | |

| Внутренние / Групповые вики-сайты | ||||

| Имя | Заголовок | Страницы | Активные пользователи | |

| ати | Внутренняя вики-страница по академическим технологиям | 14 | 1 | |

| двуязычный | Двуязычный помощник вики | 8 | 0 | |

| КПК | Коммуникационные возможности | 1 | 0 | |

| СОДЕРЖАНИЕdm | CONTENTdm в Midd | 25 | 2 | |

| CS_sysadmin | Администрация компьютерных систем | 26 | 0 | |

| FEDi | Внутренние разработчики LIS Front End | 60 | 1 | |

| HEI10_CRISPR_Cas | Ward Lab HEI10 CRISPR-Cas Project | 1 | 0 | |

| HerdmanGroup | Исследовательская группа Хердмана | 542 | 0 | |

| Здравствуй | Служба поддержки Внутренняя | 452 | 1 | |

| HR | HR Wiki | 309 | 1 | |

| ISSS | Процедуры и рабочий процесс ISSS | 1 | 0 | |

| Координаторы LSC | Руководство LS Cooridinators | 10 | 0 | |

| LSDirectors | Руководство LS Director | 24 | 0 | |

| M2_Program_Committee | Программный комитет М2 | 16 | 0 | |

| обсерватория | Обсерватория колледжа Миддлбери | 1 | 0 | |

| PCI_Compliance_Documentation | Документация по соответствию PCI | 6 | 0 | |

| петелаб | петелаб | 113 | 0 | |

| Spatafora_lab | Spatafora Lab вики | 152 | 1 | |

| web_redesign | Редизайн веб-сайта | 267 | 0 | |

| ксения | Ксения | 1 | 0 | |

| Вики курса | ||||

| Имя | Название | Страницы | Активные пользователи | |

| BIOL_323_wiki | Вики по экологии растений | 1 | 0 | |

| ENGL7102a_L | ENGL7102a | 2 | 0 | |

| FMMC0104 | FMMC0104 | 49 | 0 | |

| FMMC0104_f09 | Телевидение и американская культура | 138 | 9 | |

| fmmc0105z_s09 | FMMC0105z Весна 2009/2010 | 2 | 0 | |

| FMMC0243 | Интернет-искусство | 1 | 0 | |

| FMMC0282 | FMMC0282 | 121 | 0 | |

| FMMC0335 | Зрение и звук II | 1 | 0 | |

| FMMC0346 | Анимация | 1 | 0 | |

| FR6690 | Образовательные технологии и преподавание второго языка | 1 | 0 | |

| 1396 финансовый год | FYSE 1396: Цифровая медиаграмотность | 58 | 0 | |

| FYSE_1286 | Ключ к ангелам и демонам | 1 | 0 | |

| INTD1153A_W14 | INTD1153A-W14 | 1 | 0 | |

| Internet_Art | Интернет-искусство | 123 | 2 | |

| IPE | Международная политическая экономия | 127 | 0 | |

| MIDDMedia | Медиа-технологии и изменение культуры | 159 | 0 | |

| OpenSourceLearning | Обучение с открытым исходным кодом | 105 | 0 | |

| PSCI0109 | Международная политика | 2 | 0 | |

| RUSS0151a_s09 | Золотой век русской литературы | 75 | 0 | |

| WRPR0100A | Процесс написания 1 | 1 | 0 | |

| Без категорий вики | ||||

| Имя | Заголовок | Страницы | Активные пользователи | |

| Durstlab | Лаборатория биомедицинской оптики | 2 | 0 | |

| PCV Непал | Добровольцы Корпуса мира — Непал | 140 | 0 | |

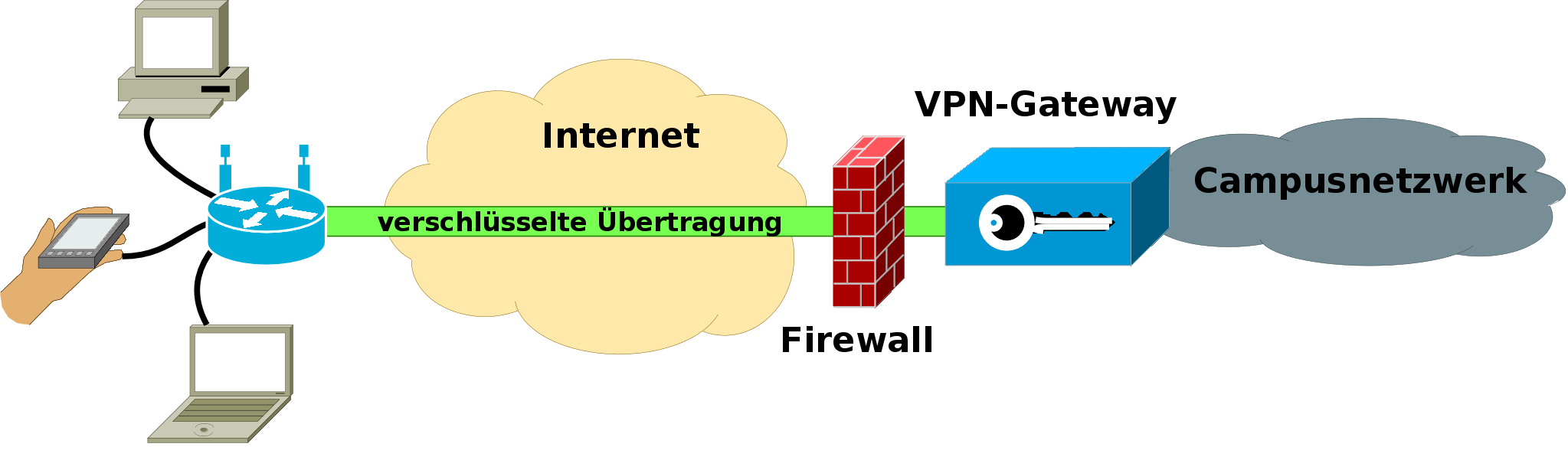

VPN — Ubuntu Wiki

Настройка VPN в Ubuntu — Общее введение

VPN (виртуальная частная сеть) позволяет установить безопасное соединение через незащищенный Интернет, например. г. с ноутбука на офисный сервер.

г. с ноутбука на офисный сервер.

Для работы VPN требуются общие знания о сетях, а также могут потребоваться некоторые специальные знания о маршрутизаторах, межсетевых экранах и протоколах VPN.

Для использования VPN в Ubuntu необходимо убедиться, что установлена поддержка необходимого протокола VPN. Существует несколько протоколов VPN:

PPTP (Microsoft VPN)

sudo apt-get install network-manager-pptp

Cisco VPN

sudo apt-get install network-manager-vpnc

OpenVPN

sudo apt-get install network-manager-openvpn

IPSec VPN

На этой странице пока не рассматривается

Использование

- Нажмите на сетевой менеджер на панели задач

Выберите VPN-подключения -> Настроить VPN

- Нажмите «Добавить»

. Возможно, вам придется перезапустить сетевой менеджер, чтобы добавить добавленное VPN-соединение в список (killall nm-applet; nm-applet &)

- Теперь VPN-соединение должно отображаться в сетевом менеджере

Настройка VPN в Kubuntu Feisty (7.

04)

04)Вам необходимо установить дополнительный пакет.

network-manager-gnome

Дополнительные сведения см. В WifiDocs / NetworkManager в разделе поддержки VPN.

Настройка VPN из командной строки

Выполните следующее:

sudo apt-get install pptp-linux

Создайте файл / etc / ppp / peers / YOUR_COMPANY с этим содержимым:

pty "pptp YOUR_VPN_GATEWAY --nolaunchpppd" отлаживать nodetach logfd 2 noproxyarp ipparam ВАША_КОМПАНИЯ удаленное имя ВАША_КОМПАНИЯ name YOUR_DOMAIN_OR_SERVER_NAME \\ YOUR_VPN_LOGIN требуется-mppe-128 nobsdcomp узел замок noauth мусорное ведро отказник отказаться-mschap

Добавьте в / etc / ppp / chap-secrets:

ВАШ_ДОМЕН_ИЛИ_СЕРВЕР \\ ВАШ_VPN_LOGIN * ВАШ_VPN_PASSWORD *

Создайте файл / etc / ppp / ip-up.d / add-subnet с содержимым, аналогичным: