Как сделать современный районный музей почти из ничего

Мы начали изучение района с прогулок по нему. Выделяли разные зоны, фотографировали их и обсуждали. Мы попробовали выделить особенность, которая есть у территории, и поняли, что это обилие заградительных знаков, решёток, заборов, закрытых зон. Так и возникла отправная точка работы. Как возможно, что в районе, где живут люди, всё настолько недоступное и непроницаемое? Мы решили работать с этой проблемой, чтобы сгладить отчуждение, которое так бросается в глаза.

В процессе работы над музеем мы связывались с разными институциями. Самая эффективная договорённость — с Будёновским посёлком, где есть инициативная группа из молодых ребят, поддерживающих наши начинания и помогающих нам. Вместе с ними мы провели экскурсию по Будёновскому посёлку — рассказывали об идее соцгорода, которая лежала в основе проектирования участка. Там же мы наладили связи с местной библиотекой имени Дельвига. Её основали после войны для обмена книгами между жителями посёлка. Впоследствии она превратилась в полноценную библиотеку, которая почти не изменилась с советских времён и выглядит здорово. Мы стали обсуждать с её руководством возможность сотрудничества, и там пошли на контакт. В итоге художник Ваня Каданер сделал инсталляцию в подвальных комнатах библиотеки.

Сообщество Будёновского посёлка более-менее самоорганизованно. Но у них есть повод для этого, ведь посёлок собирались снести. Жители его отстояли, но продолжают функционировать как организованное комьюнити, активно общаясь с городскими властями. Например, они добились посадки деревьев и строительства детских площадок.

Также мы выходили на связь с Лингвистическим университетом, у которого здесь есть несколько отделений. Но они пока не очень отзывчивые. Ещё налажены отношения с Театром кукол, театром «Модерн», с Балакиревской фабрикой, где расположен детский центр «Кони на балконе». Они делают довольно артовые работы. Одна из них даже была представлена в нашей культурной зоне, но её разломали.

Они делают довольно артовые работы. Одна из них даже была представлена в нашей культурной зоне, но её разломали.

Показательно, что недавно в Басманном районе признали объектом наследия деревянную больницу то ли XVIII, то ли XIX века. Она резная, ажурная. И одновременно с этим сносят конструктивистский квартал на Погодинской. Мы же концентрировались на истории XX века. Во-первых, облик района во многом сформировали и формируют бывшие и действующие фабрики. Во-вторых, люди, которые жили и живут здесь, многое помнят и готовы рассказать то, что в интернете и книгах не найдёшь. Все, с кем мы встречались, рассказывали много интересного. И мы хотим сохранять эти личные истории, потому что это не официоз. Музей не должен быть бездушным и казённым помещением с набором объектов, его нужно наполнять живыми историями.

А те объекты, которые у нас есть, мы на самом деле почти все собрали благодаря Avito. Что-то люди отдавали даром, но это меньшая часть. Например, пуговицы с Балакиревского завода, которые сохранили девочки из «Коней на балконе». У них нашлась куча этих пуговиц, и они позвали нас их перебирать.

Объекты здесь искать сложно. Когда мы отбирали потенциальный материал для работы Саши Лысова на временной выставке, ходили по металлоломам. В интернете написано, что район просто утыкан пунктами сбора металла, но мы в итоге нашли только два. И в одном из них обнаружили самовар — и всё.

В процессе обсуждений мы поняли, что у нас сложилась идея шести частей. Сначала мы хотели, чтобы всё было закрыто дверцами и стенками, и зритель должен был сам их открывать — так проявлялись бы личные истории жителей района. Но в итоге мы решили всё сделать проще. Открытие первых разделов прошло 21 мая — в Ночь музеев. К этому сроку мы не совсем успевали, но зато дата подошла под концепцию проекта — музея и художественных интервенций в их развитии. Поэтому у нас work in progress. Когда временная выставка закрывалась, на ней стали сами по себе постепенно осыпаться фотографии, а на закрытии уронили одну работу. То есть музей продолжает развиваться, а выставка как будто естественным образом прожила полный цикл.

Когда временная выставка закрывалась, на ней стали сами по себе постепенно осыпаться фотографии, а на закрытии уронили одну работу. То есть музей продолжает развиваться, а выставка как будто естественным образом прожила полный цикл.

МУЗЕЙ ФАБРИКИ И ПРОЕКТ «ВОЙТИ И РАЗРЕШИТЬ» / События на TimePad.ru

Расскажите друзьям о событии

Центр Творческих Индустрий ФАБРИКА

Музей Фабрики и проект «Войти и разрешить»

кураторская группа «Войти и разрешить»

21 мая 2016 г. в 18.00-24.00

ЦТИ Фабрика, Зал Каландров и коридор 6-го стр.

Москва, Переведеновский пер., 18

Кураторская группа «Войти и разрешить» в сотрудничестве с ЦТИ Фабрика 21 мая 2016 г. в 18.00 представляет Музей Фабрики и проект «Войти и разрешить».

Проект «Войти и разрешить» посвящен долгосрочному исследованию района между Электрозаводом и метро Бауманская и преодолению разобщенности городской среды. Появление новой застройки и превращение исторических зданий в офисы, огороженные шлагбаумами, стирает исторический облик района и делает его непроницаемым для жителей или гостей, затрудняя прогулки и поиск новых маршрутов. Группа “Войти и разрешить”, желая активировать эти зоны, открыть их для коммуникации, ставит задачу создания Музея Фабрики и временной выставки.

Тактильная и игровая экспозиция Музея в ритме происходящих трансформаций всего района позволит ощутить атмосферу нашего времени, познакомиться с историей соцгорода на примере Буденовского городка, снова зажечь “лампочку Ильича”, впервые включившуюся на МЭЛЗ, и проследить историю исчезнувшего ландшафта района.

Лейтмотивом выставки также станет карта, где будут проявлены и фабричные, и личные истории, отражены зоны коммуникации и неформальные маршруты жителей, которые пересекутся с проложенными художниками маршрутами. Объекты, существующие как вне выставочного пространства (объекты Александра Лысова в Буденовском поселке и Переведеновском переулке, инсталляция Ивана Каданера в библиотеке Буденовского поселка), так и внутри него, содержат в себе отражение тех взаимоотношений с районом, которые выстраивают художники: опыта общения с жителями, прохождения маршрутов, столкновения с запретами. Так, балансируя между закрытым ландшафтом города и открытым для эксперимента пространством современного искусства, выставка позволит построить собственный образ разобщенного района, объединив его в сеть с помощью художественных объектов.

В Ночь Музеев одновременно с презентацией первой части музея и выставки будут организованы экскурсии, прогулки по предложенным художниками и местными жителями маршрутам, а также программа акций и перформансов.

Выставка продлится с 21.05.2016 по 05.06.2016, 12:00 до 20:00 (кроме пнд)

Открытие выставки состоится 21-го мая в рамках 2016 года в18:00 по адресу:

ЦТИ ФАБРИКА, Москва, Переведеновский переулок, дом18, стр. 4 (КПП № 1).

ВХОД СВОБОДНЫЙ

Музей Фабрики является постоянным.

Группа «Войти и разрешить»: Элина Аронская, Мария Бунеева, Анна Козловская, Алексей Кузько, Екатерина Лопатина, Аглая Олейникова, Глеб Попов, Татьяна Миронова, Наталья Смолянская, Мария Трошина, Ольга Шенцева, Данила Шпак voytirazreshit@gmail. com

com

Художники: Марианна Абовян, Иван Егельский, Наталья Зинцова, Иван Каданер, Александр Лысов, Николай Онищенко, Сергей Прокофьев, Илья Романов, Николай Турчинский & Александр Васильев (Redukt), Дмитрий Филиппов.

Организационный партнер: Библиотека № 20 им. А.А. Дельвига

Дизайн: Архитектурное бюро «Новое». Верстка: Марк Журавский, Елена Седова.

Научные партнеры: Свят Мурунов, Анастасия Юрчук (Центр Прикладной Урбанистики), Дмитрий Заец (социолог), Николай Васильев (историк архитектуры).

Информационные партнеры: Сергей Чебатков, руководитель сайта artext.ru, ArtУзел, Architime.ru

ЦТИ Фабрика, Переведеновский пер., 18 www.fabrikacci.ru

Доп. информация Тел. +7 (499) 265-39-26/+7(926)8669383, [email protected].

***

Проезд на метро до станции метро «Бауманская» (трол. 22, 88, авт. Т25; маршрутка 322 и 325), остановка «Балакиревский переулок».

***

ЦТИ ФАБРИКА Москва, Переведеновский переулок, 18, www.fabrikacci.ru, Тел. +7 (499) 265-39-26E-mail: [email protected] Часы работы выставочных залов: вт – вск, 12:00 20:00.

Место силы: Центр творческих индустрий «Фабрика»

За воротами заводских зданий в Переведеновском переулке — мини-городок с цветными домиками. Это Центр творческих индустрий «Фабрика» — арт-пространство, созданное для демонстрации и реализации культурных проектов. Оно занимает часть зданий фабрики технических бумаг «Октябрь».

Чтобы попасть на выставки «Фабрики», нужно просто открыть дверь выставочного зала — никаких касс и билетов здесь нет.

Директор ЦТИ «Фабрика» Ася Филиппова считает, что современное искусство в России там и не достигло заслуженной популярности.

Фото: Ольга Воробьева/АСИМесто для работы«Нам бы не хотелось ставить дополнительный барьер в виде цены за билет. Для нас это благотворительная деятельность: мы не ставим себе цели зарабатывать на искусстве».

Сначала арт-пространство задумывалось именно как выставочная площадка — на момент его открытия в 2005 году в Москве не было таких центров современного искусства. Но со временем выставочных площадей в городе становилось все больше и ЦТИ углубился в лабораторные проекты: не только показывать результат работы художников, но и давать им место для творчества прямо на «Фабрике».

В советское время художникам предоставляли мастерские для работы, но теперь им все чаще приходится работать в платных съемных мастерских или в своей квартире — и ограничивать размеры своей работы. В пространстве «Фабрики» художникам создают атмосферу для работы.

«Это пространство не столько нацелено на показ уже готового продукта, сколько на создание его прямо здесь, в этих стенах», — добавила директор центра.

Фото: Ольга Воробьева/АСИ«В 35 лет у них происходит тяжелый слом: художник внезапно понимает, что, если он к этому моменту не подписал контракт с галереей, не поставил себе жизненные «зачеты», то он оказывается на периферии внимания. Это психологически очень тяжело для них. Поэтому наша программа «Фабричные мастерские» нацелена именно на художников от 35 до 50, которые не успели к этому моменту достичь устойчивого статуса», — объясняет Ася Филиппова.

Войти в Басманный районНа одной из молодежных биеннале в «Фабрике» проходила выставка студентов РГГУ о Басманном районе. Для выставки они собрали много материала, вещи из прошлого, а затем — начали проводить экскурсии по городу. Во время таких экскурсий к ним присоединялись местные жители и рассказывали свои истории, передавали старые фотографии, документы, украшения интерьера.

Фото: Ольга Воробьева/АСИУрбанист и ведущий мастер-класса на «Фабрике» Свят Мурунов предложил собрать эти материалы в экспозиции. Так команда начала проект «Войти и разрешить»: они налаживали связь с местными сообществами и открыли музей, посвященный истории района и его жителям.

Так команда начала проект «Войти и разрешить»: они налаживали связь с местными сообществами и открыли музей, посвященный истории района и его жителям.

Одной из первых частей экспозиции стала история Буденовского городка — конструктивистского поселка, построенного в Москве в 1920-е-30-е годы. Также команда проекта составила карту всего района с обозначением маршрутов для экскурсионных прогулок.

Фото: Ольга Воробьева/АСИ«Нам очень хотелось, чтобы современное искусство для людей, живущих вокруг «Фабрики», стало чем-то интересным и нестрашным», — говорит Ася Филиппова.

По ее словам, коммуникация с местным сообществом налаживается очень трудно. В Европе есть специальная дисциплина «Медиация», которая помогает налаживать контакты и объяснять людям то, с чем они еще не сталкивались: «У нас это только-только нарождается — это действительно нелегкий процесс, особенно в России. Современное искусство здесь для всех чуждое, неинтересное, непонятное. И сломать этот лед сложно».

Следующие экскурсии будут проходить на молодежной биеннале в июне 2018 года. Время от времени и другие экскурсоводы, которые рассказывают о Басманном районе, включают музей на «Фабрике» в свои программы.

Фото: Ольга Воробьева/АСИБездомные животные на «Фабрике»«Фабрика» — площадка для выставок не только художественных работ, но и бездомных животных. Здесь регулярно проходят мероприятия фонда «Дарящие надежду», на которых можно забрать питомца из приюта.

Поддержать такие выставки «Фабрике» предложила режиссер Олеся Буряченко, которая помогает фонду «Дарящие надежду».

«Гуманность, доброта, забота и сострадание — это всегда хорошо. А фонд «Дарящие надежду» занимается этим ответственно и профессионально, поэтому у нас сложилось сотрудничество», — добавила директор «Фабрики».

В центре также установили «добрый ящик», куда можно положить вещи для малообеспеченных семей, детей-сирот, бездомных людей. Ящик установлен по инициативе актеров Никиты Кукушкина и Анны Назаровой.

Ящик установлен по инициативе актеров Никиты Кукушкина и Анны Назаровой.

Ася Филиппова, директор ЦТИ «Фабрика»

Фото предоставлено ЦТИ «Фабрика»Я окончила экономический факультет МГУ и работала в инвестиционном фонде, который занимался приватизацией и инвестировал в российские промышленные предприятия — в частности, приобрел эту фабрику. Перед руководством встала задача наладить менеджмент на всех этих предприятиях. Тогда я получила MBA в области промышленного производства и мне предложили стать директором фабрики, на тот момент еще работающей как производство технических бумаг.

В то время открывались границы, мы начали конкурировать с продукцией из Китая, Кореи, Европы. Становилось все труднее жить по старинке, производить бумагу. Москва бурно развивалась: заниматься производством в Центральном округе стало сложно и по экологическим, и по логистическим причинам. Я стала директором фабрики в ноябре 2003 года, а к концу 2004-го поняла, что нужно менять ее структуру. Мы пересмотрели ассортимент производимых бумаг, у нас освободилась часть помещений и мы стали переводить их на производство культурного контента.

«Фабрика», как мне и хотелось, стала местом, где люди в первую очередь работают и придумывают что-то новое, интересное, чего нет в других местах. В этом и есть, на мой взгляд, наша уникальность.

Кристина Пестова, координатор арт-резиденции «Фабрики»

Кристина Пестова. Фото из личного архиваПервый раз я пришла на «Фабрику» незадолго до того, как устроилась сюда на работу. Мой друг помогал художнику Кишану Манро, работавшему в фабричной арт-резиденции, сделать выставочный проект и иногда советовался со мной, где в Москве найти ту или иную вещь для выставки. Во время резиденции Кишана я впервые увидела фабричные выставочные залы и саму резиденцию тоже.

К тому моменту я уже успела поработать и в галерее, и в музее, и в центре современного искусства, однако прирасти душой к одному из этих мест у меня так и не вышло: каждая из этих площадок так или иначе реализовала коммерческие проекты, а мне было интересно заниматься другим.

В августе 2016 года я оказалась на интервью у Аси Филипповой и уже через неделю вышла на работу на «Фабрику». С тех пор я координатор арт-резиденции (программа «Художник в резиденции») и исполняю обязанности пиарщика.

Наверное самое важное на «Фабрике» – это то, что здесь каждый занимается по-настоящему любимым делом. Мне повезло, я работаю с зарубежными художниками, которые приезжают в Москву, чтобы сделать проект, провести исследование, сочинить что-нибудь. Мне нравится, что «Фабрика» – это больше исследовательская мастерская, чем выставочный зал.

Художники находят здесь поддержку, возможность выставить работы и найти своего зрителя. В то же время работа «Фабрики» не ограничивается выставками: мы создаем точку притяжения для всех, кому интересна современная культурная жизнь и кто хочет найти друзей и единомышленников.

Изменение настроек конференций – Zoom Центр справки и поддержки

Обзор

Настройки конференций позволяют включать или выключать функции, используемые в конференциях. Эти настройки отвечают за доступность множества функций, например, сессионных залов, записи конференций и чата. Настройки поддерживают многоуровневую организацию; включение/отключение и блокировку настроек осуществляет организатор.

Примечание. В настоящей статье рассматриваются настройки на уровне пользователя. Если у вас есть права владельца или администратора учетной записи, у вас будет доступ к настройкам на уровне пользователей, помимо настроек на уровне группы и учетной записи.

В этой статье рассматриваются следующие вопросы:

Доступ к настройкам конференций и их редактирование

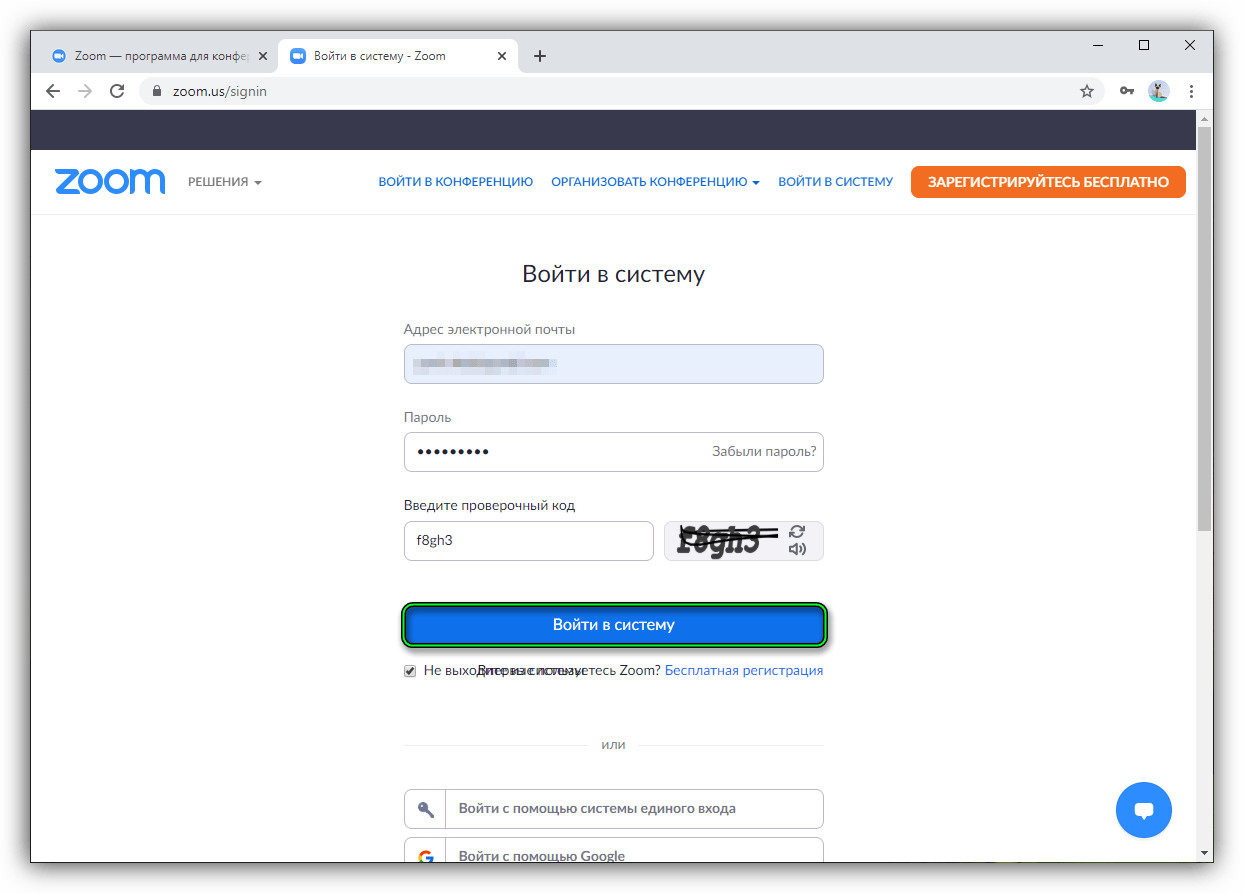

- Войдите в учетную запись на веб-портале Zoom.

- Нажмите Настройки.

- Нажмите, чтобы включить или отключить настройку.

- Настройки также можно блокировать на уровне учетной записи или группы. Это будет отмечено рядом с настройкой. Если настройка заблокирована на уровне учетной записи или группы, администратор или владелец учетной записи должны будут изменить ее в Настройках учетной записи или Управлении группой.

Вы можете изменить следующие настройки. Некоторые настройки зависят от определенных необходимых условий. Если какие-либо настройки не отображаются для вашей группы, ознакомьтесь со статьей для определенных настроек, чтобы узнать, соответствует ли ваша учетная запись этим условиям.

Вкладка «Конференции»

Безопасность

- Требовать пароль при планировании новых конференций. При планировании конференции будет сгенерирован случайный пароль. Участники должны будут ввести пароль, чтобы войти в конференцию. Настройка не будет применяться к конференциям, которые используют идентификатор персональной конференции (PMI).

- Требовать пароль для мгновенных конференций. При планировании мгновенной конференции будет сгенерирован случайный пароль. Участники должны будут ввести пароль, чтобы войти в конференцию.

- Требовать ввод пароля от участников, подключающихся с телефона

- Требовать ввод пароля для идентификатора персональной конференции (PMI). Задать пароль для конференций, использующих идентификатор персональной конференции (PMI).

- Только конференции с включенной функцией «Вход раньше организатора ». Применить настройки к конференциям, для которых включена функция «Вход раньше организатора».

- Все конференции, использующие PMI. Применить настройки ко всем конференциям, использующим PMI.

- Зал ожидания

- Требовать ввод пароля для персональной аудиоконференции

- Встроить пароль в ссылку для входа в конференцию одним нажатием

- Участие в конференции могут принимать только авторизованные пользователи. Участники должны проходить аутентификацию перед входом в конференции.

- Параметры аутентификации конференции. Позволяет изменить параметры аутентификации, доступные при планировании конференций.

- Участие в конференции могут принимать только авторизованные пользователи из веб-клиента.

Участники должны проходить аутентификацию перед входом в конференции из веб-клиента.

Участники должны проходить аутентификацию перед входом в конференции из веб-клиента.

Запланировать конференцию

На конференции (базовые)

На конференции (расширенные)

Уведомления по электронной почте

- При наличии облачных записей

- При входе участников в конференцию раньше организатора.

- При отмене конференции

- При установке или удалении альтернативного организатора из конференции

- Когда кто-то запланировал конференцию для организатора

- Когда облачная запись будет окончательно удалена из корзины

Прочее

Вкладка «Запись»

Вкладка «Телефон»

как насчет того, чтобы разрешить пользователю войти в систему в одно и то же время?

В моем приложении все страницы защищены, поэтому они должны войти в систему, чтобы посетить эти страницы.

И администратор системы может добавлять пользователей.

Теперь некоторые люди сказали мне, что я должен запретить людям входить в систему в одно и то же время, используя одну и ту же учетную запись.

Это означает, что если есть пользователь с именем «John», вошедший в систему, то другие люди не могут войти с именем «John» снова, если он знает пароль.

Кроме того,если один пользователь обнаружит, что кто-то вошел в систему, используя нужную ему учетную запись, он может перевести бывшего пользователя в автономный режим. Если это так, то я должен судить, был ли текущий пользователь убит или нет на каждой странице. Это не та работа, которую можно сделать легко.

Интересно, нужно ли это?

Так как я нашел так много сайтов в наши дни не ограничивают это, для exmaple вы можете использовать один и тот же логин учетной записи your gmail/stackoverflow/yahoo и ect в разных машинах одновременно.

Так кто-нибудь может дать мне предложение?

Обновление:

Теперь мы используем аутентификацию формы asp. net’s(мы еще не используем членство). А в таблице t_user в базе данных у нас есть столбцы с именами «isOnline» и «last_login_time».

net’s(мы еще не используем членство). А в таблице t_user в базе данных у нас есть столбцы с именами «isOnline» и «last_login_time».

Когда пользователь входит в систему, мы устанавливаем «isOnline» в 1 и сохраняем время входа.

Когда другой пользователь пытается войти снова,мы проверяем «isOnline» и время:

if("isOnline"==1 && DateTime.now-LastLogiTIme <40min) // where the 40 min is the form authenaication timeout.

thisAccountHasLogined=true;

Но предположим, что пользователь все же вошел в систему,затем он очистит файл cookie браузера,а затем,если он обновит страницу,он будет перенаправлен на страницу входа в систему, но он никогда не сможет снова войти в систему до истечения времени аутентификации формы, потому что «isOnline» в БД равно 1 и промежуток времени от его входа в систему до настоящего времени не больше таймаута формы.

Я в замешательстве.

asp.net authentication login-controlПоделиться Источник hguser 04 июля 2011 в 12:07

2 ответа

1

В некоторых сценариях я мог бы понять, что у меня нет нескольких Логинов, но на самом деле мне никогда не приходилось это реализовывать.

К сожалению, я не верю, что существует стандартный механизм определения того, вошел ли пользователь в систему, и это должно быть сделано с помощью дополнительной логики. В нашем приложении мы используем базу данных для хранения информации о сеансе, и используя ее, было бы простым процессом увидеть, существует ли сеанс уже внутри этого для пользователя, и не разрешить вход в систему, если это так.

Обновление

Я сам интересовался этим и нашел вот это;

http://msdn.microsoft.com/en-us/ библиотека / system.web.security.membershipusercollection.aspx

а это

http://msdn. microsoft.com/en-us/ библиотека / system.web.security.membershipuser.aspx

microsoft.com/en-us/ библиотека / system.web.security.membershipuser.aspx

Используя их, можно получить эту информацию с помощью .IsOnline() , однако это делает предположение, что вы используете стандартное членство asp.net

Поделиться ChrisBint 04 июля 2011 в 12:10

0

таблица, в которой хранятся имя пользователя и пароль, добавляет столбец статус при попытке пользователя войти в систему обновить статус до «Online» при выходе из системы обновить статус «Logout» Во время входа в систему проверьте статус, если Статус находится в сети, завершите процесс. Это может быть подход к реализации этого, надеюсь, что это поможет вам

Поделиться Vikky 04 июля 2011 в 12:19

Похожие вопросы:

ж придумать, как разрешить пользователю SignIn чтобы войти в качестве другого пользователя

Мое приложение автоматически создает гостевую учетную запись пользователя. Проблема заключается в том, что гостевой пользователь может захотеть войти в реальный аккаунт. Поэтому я хочу, чтобы…

Struts2 — разрешить пользователю войти в систему для утверждения элемента

Мне нужно разрешить пользователю войти в мое веб-приложение struts2 и одобрить изображение. Они могут видеть только свои изображения в ожидании одобрения и не должны иметь доступа к rest сайта. Это…

Как разрешить пользователю войти в MySQL?

Как пользователь root mysql, я выполнил следующее: grant all on mydb.* to john identified by ‘john1’; Затем с shell я попытался войти в систему через mysql -h localhost -u john -pjohn1; Но когда я…

Как разрешить пользователю войти в систему через браузер

Я использую библиотеку OctoKit для доступа к API из github, но как я могу реализовать пользовательскую схему URL в iOS (я не знаю, как разрешить пользователю войти в систему через браузер )?

Как запретить пользователю войти в систему, но разрешить изменить свой пароль?

Я хочу иметь пользователя базы данных на моем сервере RHEL6. Поскольку пользователь DB — это просто пользователь DB, я не хочу, чтобы этот пользователь мог войти в shell. Я знаю, что могу определить…

Поскольку пользователь DB — это просто пользователь DB, я не хочу, чтобы этот пользователь мог войти в shell. Я знаю, что могу определить…

Symfony2-разрешить пользователю войти в систему с помощью своего собственного аккаунта Google

Как лучше всего разрешить пользователю войти в систему со своим собственным аккаунтом Google в Symfony2? Я знаю, как работает google API. Но как реализовать пользовательский поставщик аутентификации…

Как разрешить пользователю войти в систему с помощью Iframe в Интернете Explorer 11

Я использую страницу входа с отдельного веб-сайта внутри Iframe, так что URL отображает мой сайт, а не сайт внутри Iframe. Пользователи могут войти в систему с помощью Chrome и Firefox, но они не…

В Rails Devise можно ли разрешить пользователю войти в систему без какой-либо загрузки/перезагрузки страницы out-of-the-box?

В Rails Devise можно ли разрешить пользователю войти в систему без какой-либо загрузки/перезагрузки страницы out-of-the-box? Если в devise нет никакого готового решения, я думаю, что правильный…

Как разрешить неактивному пользователю войти в систему?

Я использую пользовательскую модель пользователя(AbstractBaseUser). Как разрешить неактивному пользователю войти в систему?. Поля модели-email , active, admin,….. По умолчанию active= false. Для…

Как разрешить пользователю войти в систему с помощью мобильного номера или email id с помощью firebase в Edittext

Разрешить пользователю войти в систему через email id или номер мобильного телефона с помощью Firebase , как и двусторонний вход, оба должны работать с одним и тем же паролем.

Войти через Blizzard — Служба поддержки Blizzard

Обновлен: 8 месяцев назад

Номер статьи (ID) 32228

Применимо к играм:

Теперь вы можете безопасно авторизоваться на сайтах, поддерживающих вход через Blizzard. Более того, вы сможете контролировать, какую информацию из вашей учетной записи Blizzard могут использовать сторонние сайты.

Более того, вы сможете контролировать, какую информацию из вашей учетной записи Blizzard могут использовать сторонние сайты.

Как это работает

- Если сайт поддерживает эту функцию, выберите «Войти через Blizzard».

- Если необходимо, войдите в вашу учетную запись Blizzard.

- Вы увидите, какие разрешения на доступ к информации запрашивает этот сайт. При желании вы можете запретить доступ к определенным данным.

- Щелкните по кнопке «OK», чтобы разрешить приложению или сайту доступ к вашей учетной записи.

- Затем вас перенаправят к приложению или сайту.

- Blizzard запомнит разрешения, полученные этим приложением или сайтом, на 30 дней. В следующий раз, когда вам нужно будет авторизоваться, просто выберите «Войти через Blizzard» и все!

В некоторых случаях Blizzard может попросить вас повторно авторизовать приложение или сайт.

- Срок действия авторизации составляет 30 дней. По истечении этого срока Blizzard попросит вас подтвердить выданные приложению или сайту разрешения на доступ к информации.

- Приложение или сайт добавили дополнительные разрешения. Вы должны подтвердить свое согласие на разрешение доступа к дополнительной информации на Blizzard.

- Приложение или сайт запросили дополнительные разрешения. В этом случае вы будете перенаправлены на Blizzard для авторизации. Если вы уже авторизованы, Blizzard покажет вам список дополнительно запрошенных разрешений. Например, сайт или приложение, показывающее ваших персонажей WoW, может попросить разрешение на доступ к списку персонажей WoW.

Безопасность

Воспользуйтесь следующими советами, чтобы обеспечить безопасность вашей учетной записи Blizzard при использовании функции «Войти через Blizzard».

- Убедитесь, что сайт входа указывает на https://battle.net.

- Если вы не уверены в безопасности сайта, откройте новое окно, зайдите на сайт Battle.

net, войдите в свою учетную запись, а затем вернитесь на сторонний сайт. Если сайт безопасен, вы сможете получить к нему доступ не вводя данные учетной записи, так как вы уже вошли в Blizzard.

net, войдите в свою учетную запись, а затем вернитесь на сторонний сайт. Если сайт безопасен, вы сможете получить к нему доступ не вводя данные учетной записи, так как вы уже вошли в Blizzard.

Пользователи могут определять, какими данными они хотят делиться со сторонними сайтами и приложениями. Во время первого входа или повторной авторизации приложения или сайта во всплывающем окне вы сможете выбрать данные, к которым он сможет получить доступ.

Чтобы отозвать доступ приложения:

- войдите в свою учетную запись на сайте Blizzard;

- выберите пункт «Подключения»;

- затем пункт «Разрешенные приложения»; вы увидите список сайтов и приложений и выданные им разрешения;

- выберите и удалите сайты и приложения, чей доступ вы хотите отозвать.

Для изменения выданных разрешений сделайте следующее:

- войдите в свою учетную запись на сайте Blizzard;

- выберите пункт «Подключения»;

- затем пункт «Разрешенные приложения»; вы увидите список сайтов и приложений и выданные им разрешения;

- выберите и удалите сайты и приложения, чей доступ вы хотите изменить.

- Откройте сайт или приложение и войдите в учетную запись, используя функцию «Войти через Blizzard».

- Выберите данные, доступ к которым вы хотите разрешить.

Разработчики

Если вы являетесь разработчиком и хотите добавить функцию «Войти через Blizzard» на ваш сайт, посетите наш сайт для разработчиков (на английском языке).

Трампа призвали разрешить двум судам с 233 больными пневмонией войти во флоридский порт — Общество

НЬЮ-ЙОРК, 2 апреля. /ТАСС/. Круизные суда Zaandam и Rotterdam, на борту которых у 233 человек наблюдаются симптомы пневмонии, ожидают разрешения войти в порт американского города Форт-Лодердейл (штат Флорида). Об этом сообщила в опубликованном в среду сообщении компания — оператор судов Holland America, которая обратилась за содействием к президенту США Дональду Трампу.

«Holland America призывает проявить сочувствие и здравый смысл при рассмотрении властями Флориды плана высадки [пассажиров]. Мы признательны тем, кто поддерживает наши усилия. Мы будем ценить, если президент Трамп по гуманным соображениям окажет содействие попавшим в беду пассажирам, из которых 311 являются американскими гражданами, включая 52 жителей Флориды. На борту находятся четыре ребенка младше 12 лет», — отметила компания.

По ее данным, на Zaandam плывут 442 пассажира и 603 члена экипажа, на Rotterdam — 808 пассажиров и 583 члена экипажа. Симптомы пневмонии наблюдаются у 97 пассажиров и 136 членов экипажей обоих судов. Четверо пожилых человека умерли, предположительно, из-за осложнений, вызванных коронавирусом. Капитаны судов планируют достичь берегов Флориды в четверг утром и будут ожидать разрешения зайти в порт города Форт-Лодердейл вне территориальных вод США.

Десять человек на борту Zaandam и Rotterdam нуждаются в срочной медицинской помощи, которая может быть оказана только на берегу. Губернатор Флориды Рон Десантис, который в среду ввел режим самоизоляции населения, согласился принять и оказать помощь только жителям штата из числа пассажиров.

По информации университета Джонса Хопкинса, который проводит подсчеты на основе данных федеральных и местных властей, в США зафиксировано более 213,3 тыс. случаев заражения коронавирусом. Умерли 4 757 человек, выздоровели 8 474. Больше всего случаев заражения подтверждено в штатах Нью-Йорк, Нью-Джерси, Калифорния, Мичиган, Флорида и Массачусетс.

Разрешить локальный вход — параметр политики безопасности (Windows 10) — безопасность Windows

- 4 минуты на чтение

В этой статье

Относится к

Описывает передовой опыт, расположение, значения, управление политиками и соображения безопасности для Разрешить локальный вход в систему. Параметр политики безопасности.

Параметр политики безопасности.

Ссылка

Этот параметр политики определяет, какие пользователи могут запускать интерактивный сеанс на устройстве. Пользователи должны иметь это право для входа в систему через сеанс служб удаленных рабочих столов, который выполняется на рядовом устройстве под управлением Windows или контроллере домена.

Примечание. Пользователи, у которых нет этого права, по-прежнему могут запускать удаленный интерактивный сеанс на устройстве, если у них есть право Разрешить вход через службы удаленных рабочих столов .

Константа: SeInteractiveLogonRight

Возможные значения

- Пользовательский список счетов

- Не определено

По умолчанию это право на рабочих станциях и серверах имеют члены следующих групп:

- Администраторы

- Операторы резервного копирования

- Пользователи

По умолчанию это право на контроллерах домена имеют члены следующих групп:

- Операторы счетов

- Администраторы

- Операторы резервного копирования

- Операторы печати

- Операторы сервера

Лучшие практики

- Ограничьте это право пользователя законными пользователями, которые должны войти в консоль устройства.

- Если вы выборочно удалите группы по умолчанию, вы можете ограничить возможности пользователей, которым назначены определенные административные роли в вашей организации.

Расположение

Конфигурация компьютера \ Политики \ Параметры Windows \ Параметры безопасности \ Локальные политики \ Назначение прав пользователя

Значения по умолчанию

В следующей таблице перечислены фактические и действующие значения политики по умолчанию для последних поддерживаемых версий Windows. Значения по умолчанию также перечислены на странице свойств политики.

| Тип сервера или GPO | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию | Не определено |

| Политика контроллера домена по умолчанию | Операторы учетных записей Администраторы Операторы резервного копирования Операторы печати Операторы сервера |

| Настройки по умолчанию для автономного сервера | Администраторы Операторы резервного копирования Пользователи |

| Действующие настройки контроллера домена по умолчанию | Операторы учетных записей Администраторы Операторы резервного копирования Операторы печати Операторы сервера |

| Действующие настройки рядового сервера по умолчанию | Администраторы Операторы резервного копирования Пользователи |

| Эффективные настройки клиентского компьютера по умолчанию | Администраторы Операторы резервного копирования Пользователи |

Управление политиками

Перезапуск устройства не требуется, чтобы применить это изменение.

Любое изменение в назначении прав пользователя для учетной записи вступает в силу при следующем входе владельца учетной записи в систему.

Изменение этого параметра может повлиять на совместимость с клиентами, службами и приложениями. Будьте осторожны при удалении учетных записей служб, которые используются компонентами и программами на устройствах-членах и на контроллерах домена в домене, из политики контроллера домена по умолчанию. Также будьте осторожны при удалении пользователей или групп безопасности, которые входят в консоль членских устройств в домене, или при удалении учетных записей служб, определенных в локальной базе данных диспетчера учетных записей безопасности (SAM) членских устройств или устройств рабочей группы.Если вы хотите предоставить учетной записи пользователя возможность локального входа в систему на контроллере домена, вы должны сделать этого пользователя членом группы, которая уже имеет системное право Разрешенный локальный вход в систему или предоставить право этой учетной записи пользователя. Контроллеры домена в домене совместно используют объект групповой политики контроллеров домена по умолчанию (GPO). Когда вы предоставляете учетной записи право Разрешить локальный вход , вы разрешаете этой учетной записи локальный вход на все контроллеры домена в домене.Если группа «Пользователи» указана в параметре Разрешить локальный вход в систему для объекта групповой политики, все пользователи домена могут входить в систему локально. Встроенная группа «Пользователи» содержит в качестве члена «Пользователи домена».

Контроллеры домена в домене совместно используют объект групповой политики контроллеров домена по умолчанию (GPO). Когда вы предоставляете учетной записи право Разрешить локальный вход , вы разрешаете этой учетной записи локальный вход на все контроллеры домена в домене.Если группа «Пользователи» указана в параметре Разрешить локальный вход в систему для объекта групповой политики, все пользователи домена могут входить в систему локально. Встроенная группа «Пользователи» содержит в качестве члена «Пользователи домена».

Групповая политика

Параметры групповой политики применяются через объекты групповой политики в следующем порядке, который перезапишет параметры на локальном компьютере при следующем обновлении групповой политики:

- Параметры локальной политики

- Параметры политики сайта

- Параметры политики домена

- Параметры политики OU

Соображения безопасности

В этом разделе описывается, как злоумышленник может использовать функцию или ее конфигурацию, как реализовать меры противодействия и возможные негативные последствия реализации мер противодействия.

Уязвимость

Любая учетная запись с Разрешить локальный вход в систему с правом пользователя может войти в консоль устройства. Если вы не ограничите это право пользователя законными пользователями, которые должны войти в систему на консоли компьютера, неавторизованные пользователи могут загружать и запускать вредоносное программное обеспечение для повышения своих привилегий.

Противодействие

Для контроллеров домена назначьте Разрешить локальный вход в систему только для группы «Администраторы».Для других ролей сервера вы можете добавить операторов резервного копирования в дополнение к администраторам. Для компьютеров конечных пользователей вы также должны назначить это право группе «Пользователи».

Кроме того, вы можете назначить такие группы, как «Операторы учетных записей», «Операторы сервера» и «Гости», для права Запретить локальный вход в систему .

Возможное воздействие

Если вы удалите эти группы по умолчанию, вы можете ограничить возможности пользователей, которым назначены определенные административные роли в вашей среде.Если вы установили дополнительные компоненты, такие как ASP.NET или IIS, вам может потребоваться назначить Разрешить локальный вход в систему права пользователя дополнительным учетным записям, которые требуются для этих компонентов. IIS требует, чтобы это право пользователя было назначено учетной записи IUSR_

linux — разрешить SCP, но не фактический вход, используя SSH

Я очень опоздал с этим, но вы можете использовать ключи ssh и указать точную разрешенную команду в их ~ /.ssh / authorized_keys файл, например

no-port-forwarding, no-pty, command = «scp source target» ssh-dss …

Возможно, вам потребуется использовать ps to на целевом объекте, чтобы установить правильные параметры команды.

PS: Если вы запустите тестовую команду scp с «-v», вы увидите что-то вроде этого

debug1: Отправка команды: scp -v -t myfile.txt

Обратите внимание, что «-t» — это недокументированная опция scp, используемая программой на дальнем конце. Это дает вам представление о том, что вам нужно поместить в authorized_keys.

РЕДАКТИРОВАТЬ: Вы можете найти дополнительную информацию (с несколькими ссылками) в этом вопросе StackOverflow.

Вот рабочий пример этого для пользователя с именем backup_user на стороне сервера.

~ backup_user / .ssh / authorized_keys содержимое на стороне сервера (с некоторыми дополнительными ограничениями безопасности):

no-port-forwarding, no-X11-forwarding, no-agent-forwarding, no-pty, command = "scp -v -r -d -t ~ / CONTENT" ssh-rsa AAAAMYRSAKEY. ..

..

Создайте ссылку в ~ backup_user /, которая ведет к каталогу, в котором должно быть доступно содержимое.

$ ln -s / путь / к / каталогу / с / доступный / контент ~ пользователь_пользователя / КОНТЕНТ

Теперь со стороны клиента должна работать следующая команда:

scp -v -r -P 2222 -i .ssh / id_rsa_key_file путь / к / data backup_user @ СЕРВЕР: ~ / КОНТЕНТ

Что делает эта команда:

- Отображает подробную информацию ( опционально : вы можете удалить

-v как из файла command, так и из файла authorized_keys) - Он рекурсивно копирует содержимое пути / к / данным.( optionnal : вы можете удалить

-rкак из файла command, так и из файла authorized_keys, если вы не хотите делать рекурсивную копию) - Он использует порт 2222 для подключения к серверу ( необязательно : вы можете удалить

-P 2222из команды) - Он использует идентификационный файл для автоматизации соединения ( optionnal : вы можете удалить

-i .ssh / id_rsa_key_file - Содержимое

path / to / dataбудет скопировано в/ path / to / directory / with / available / content /

Чтобы сделать копию файла (или нескольких) с сервера на клиент, вы должны создать сценарий оболочки, который обрабатывает это, как описано здесь

c # — разрешить анонимным пользователям доступ только к странице входа и регистрации

Пытаюсь сделать только две страницы (логин.aspx и register.aspx) видимыми для анонимных пользователей, я смог сделать так, чтобы анонимный пользователь имел доступ только к login.aspx и не более .. но я также не могу сделать register.aspx доступным, какие-либо подсказки? Это мой web.config:

<конфигурация>

Data.Entity.Internal.ConfigFile.EntityFrameworkSection, EntityFramework, Version = 5.0.0.0, Culture = нейтральный, PublicKeyToken = b77a5c561934e089" requirePermission = "false" />

<авторизация>

<провайдеры>

<провайдеры>

<время выполнения>

<зависимая сборка>

Как разрешить или запретить пользователям вход на сервер VSFTP — Дневник компьютерных пользователей

После установки и запуска службы VSFTPD в каталоге / etc / vsftpd / создаются два файла: « ftpusers » и «» список_пользователей “.Эти файлы используются, чтобы разрешить или запретить попытки входа в систему. Поведение ftpusers и user_list настраивается в файле vsftpd.conf с помощью опции userlist_deny. Файл vsftpd.conf также предлагает возможность добавления третьего, настраиваемого файла.

userlist_file = / etc / vsftpd / [custom_file]

В таблице ниже показано поведение файла при использовании пользовательского файла в дополнение к двум файлам по умолчанию.

| userlist_deny setting | ftpusers | список_пользователей | custom_file |

|---|---|---|---|

| userlist_deny = NO | запретить перед паролем | запретить перед паролем | позволяют |

| userlist_deny = ДА | запретить после пароля | позволяют | запретить перед паролем |

| без настройки | запретить после пароля | запретить после пароля | запретить перед паролем |

Давайте посмотрим несколько примеров разрешения и запрета пользователям входить на сервер VSFTP.

Разрешить всем локальным пользователям VSFTP-сервера вход в систему

1. Убедитесь, что файл / etc / vsftpd / ftpusers и / etc / vsftpd / user_list не включает пользователей, которым вы хотите разрешить доступ для входа в VSFTP.

# кот / etc / vsftpd / ftpusers # Пользователи, которым не разрешен вход через ftp мусорное ведро демон адм lp синхронизировать неисправность остановка Почта Новости uucp оператор игры никто

# кот / etc / vsftpd / user_list # vsftpd список пользователей # Если userlist_deny = NO, разрешить только пользователям в этом файле # Если userlist_deny = YES (по умолчанию), никогда не разрешать пользователям в этом файле, и # даже не запрашивать пароль.# Обратите внимание, что конфигурация pam vsftpd по умолчанию также проверяет / etc / vsftpd / ftpusers # для пользователей, которым отказано. мусорное ведро демон адм lp синхронизировать неисправность остановка Почта Новости uucp оператор игры никто

2. Убедитесь, что у вас нет параметра userlist_deny , включенного в файл /etc/vsftpd/vsftpd.conf.

# cat /etc/vsftpd/vsftpd.conf | grep userlist_deny #

3. Свяжитесь с одним из пользователей.

# ftp vsftpsrv Подключен к vsftpsrv (192.168.149.10). 220 (vsFTPd 2.0.5) Имя (192.168.149.10:root): пользователь 331 Пожалуйста, укажите пароль. Пароль: 230 Успешный вход в систему. Тип удаленной системы - UNIX. Использование двоичного режима для передачи файлов. ftp>

Разрешить доступ нескольким локальным пользователям VSFTP-сервера

1. В конфигурации VSFTP по умолчанию отредактируйте / добавьте аргумент « userlist_deny » к « NO » в файле конфигурации сервера VSFTP / etc / vsftpd / vsftpd.конф :

# vi /etc/vsftpd/vsftpd.conf userlist_deny = NO

2. Отредактируйте файл / etc / vsftpd / user_list , чтобы включить разрешенных локальных пользователей, добавьте пользователей user01 и user02.

# кот / etc / vsftpd / user_list user01 user02

3. Перезапустите службу vsftpd на сервере VSFTP.

[root @ vsftpsrv ~] # перезапуск службы vsftpd Завершение работы vsftpd: [OK] Запуск vsftpd для vsftpd: [OK]

4.Протестируйте с одним из разрешенных пользователей, пользователь user01 может войти в систему.

# ftp vsftpsrv Подключен к vsftpsrv (192.168.149.10). 220 (vsFTPd 2.0.5) Имя (192.168.149.10:root): user01 331 Пожалуйста, укажите пароль. Пароль: 230 Успешный вход в систему. Тип удаленной системы - UNIX. Использование двоичного режима для передачи файлов. ftp>

5. Протестируйте с пользователем, которого нет в / etc / vsftpd / user_list. Проверьте пользователя «user03», который НЕ включен в файл user_list.

# ftp vsftpsrv Подключен к vsftpsrv (192.168.149.10). 220 (vsFTPd 2.0.5) Имя (192.168.149.10:root): user03 530 В доступе отказано. Ошибка входа. ftp>Ошибка «530: доступ запрещен» при входе пользователя на сервер vsftpd через ftp.

|

|

Как разрешить вход в WordPress и регистрацию с помощью электронной почты

Разрешить вход в WordPress и регистрацию с помощью электронной почты с RegistrationMagicИмя пользователя, присвоенное в процессе регистрации WordPress, трудно запомнить, поскольку оно генерируется системой и его трудно понять. Это создает проблему для любого пользователя, поскольку WordPress по умолчанию предлагает только войти в систему с именем пользователя.Вместо имени пользователя пользователь с большей вероятностью запомнит свой адрес электронной почты. Почувствовав эту проблему, популярные сайты, такие как Facebook и Twitter, уже позволяют пользователям регистрироваться и входить в систему с помощью электронной почты. Поскольку адреса электронной почты создаются пользователями, почему бы не использовать их в качестве учетных данных для входа.

RegistrationMagic представляет функцию , позволяющую входить в систему и регистрироваться в WordPress, используя электронную почту и . После того, как пользователь зарегистрируется, у него будет возможность войти в систему со своим идентификатором электронной почты или именем пользователя.При публикации страницы со встроенным шорткодом для входа в этот плагин создается форма, помогающая пользователям войти в систему с помощью идентификатора электронной почты.

Имея это в виду, в этом руководстве мы обсудим, как разрешить вход в WordPress и регистрацию с использованием электронной почты .

Настройка страницы входа с помощью формы входаДля начала перейдите к «Все формы» в плагине RegistrationMagic на панели инструментов WordPress. В этом разделе вы найдете все свои регистрационные формы WordPress.Первая форма в очереди — это форма для входа в систему RM .

Скопируйте шорткод с обложки формы входа. Эта форма автоматизирована для создания страницы входа на ваш сайт.

Перейдите в «Страницы» >> «Все страницы». Нажмите кнопку «Добавить» вверху, чтобы создать новую страницу. Вы также можете нажать кнопку «Добавить» чуть ниже «Все страницы», чтобы создать новую страницу входа.

Теперь вы находитесь в разделе «Добавить новую страницу» «Все страницы».Здесь вы можете добавлять медиафайлы и вставлять контент по вашему выбору для создания страницы. Также присвойте созданной вами странице уникальное имя.

Здесь мы называем страницу «Вход в систему». Теперь вставьте шорткод, скопированный с обложки «Форма входа», на страницу. Просто вставив этот шорткод, вы можете создать дизайн формы WordPress для своей страницы входа.

Публикация формы входа на веб-интерфейсЩелкните «Опубликовать», чтобы создать ссылку на страницу. Теперь ваша страница готова к использованию из внешнего интерфейса.

Прямо над названием страницы написано «Страница опубликована». Отсюда нажмите «Просмотр страницы», чтобы получить четкое представление о том, как ваша форма входа выглядит на вашем сайте.

Разрешить пользователям регистрироваться и входить по электронной почтеТеперь, когда ваша страница входа создана, давайте посмотрим, как мы можем предоставить пользователям доступ к сайту с помощью их электронной почты. Снова перейдите в раздел All Forms плагина и наведите курсор на карту RM Login . Вы найдете ссылку Dashboard и Field в ее нижних углах.

Информационная панель и ссылки на поля формы входа в систему RM отличаются от всех других форм, которые вы создаете с помощью этого подключаемого модуля. Затем нажмите на панель управления, и вы окажетесь на странице, подобной приведенной ниже.

Щелкните здесь Поля . Вы попадете на страницу, где найдете два поля: имя пользователя и пароль. Это связано с тем, что страница входа в систему обычно имеет эти два поля только для быстрого входа пользователя.

Теперь отредактируйте поле «Имя пользователя».Вы найдете такие варианты, как « Поле имени пользователя принимает ». Там выберите вариант Имя пользователя и адрес электронной почты или просто Электронная почта , если хотите. Аналогичным образом измените метки на « Метка поля имени пользователя » и «Заполнитель поля имени пользователя» . Нажмите «Сохранить» и перейдите к просмотру внешнего интерфейса.

Успех во внешнем интерфейсеДля иллюстрации ниже представлено изображение вновь сформированной страницы входа в систему. Вы можете видеть, что есть возможность войти в систему с помощью имени пользователя или электронной почты.Точно так же, как мы упомянули в нашем тексте-заполнителе. Вот как вы разрешаете вход в WordPress и регистрацию, используя адрес электронной почты .

Итак, вы увидели, как быстро мы можем создать и даже настроить нашу страницу входа в систему. Это может быть очень небольшое изменение, но в конечном итоге создает огромную разницу в пользовательском опыте. Пользователи предпочитают сайты, к которым легко получить доступ. Вот почему RegistrationMagic также позволяет пользователям создавать интеллектуальные контактные формы. Кроме того, Пользователи могут автоматически заполнять поля контактной формы на основе информации, которую они ранее ввели в форму RegistrationMagic.Пользователи также могут автоматически заполнять информацию из своих учетных записей в социальных сетях. Пользователям не нужно проходить долгий процесс заполнения полей формы. Они могут просто щелкнуть любую из своих учетных записей в социальных сетях и начать процесс регистрации.

Короче говоря, этот плагин — ваш ответ для создания полноценного сайта на основе регистрации с профессиональным процессом регистрации и контактными формами. Не нужно кодировать или разрабатывать страницы, просто установите и сделайте работу в несколько кликов.

О rmagic

Редакция RegistrationMagic (rmagic) — это команда экспертов по регистрации WordPress, внесшая основной вклад в разработку RegistrationMagic — подключаемого модуля регистрации пользователей WordPress.- Как подтвердить учетные записи пользователей WordPress без входа в панель управления — 25 января 2021 г.

- Как настроить двухфакторную аутентификацию в WordPress — 4 апреля 2019 г.

- Как отредактировать или заменить стандартную регистрационную форму WordPress — 2 апреля 2019 г.

- Как проверить отправку форм WordPress на панели инструментов — 29 марта 2019 г.

- Как разрешить пользователям редактировать формы WordPress после отправки — 31 января 2019 г.

- Плагин регистрации классов WordPress — регистрация пользователей, сбор платежей и многое другое — 28 ноября, 2018

- Руководство по плагину управления пользователями WordPress — 27 ноября 2018 г.

- Как разрешить вход и регистрацию в WordPress с помощью электронной почты — 5 октября 2018 г.

- Как отобразить каталог участников WordPress — 1 октября 2018 г.

- Как отключить панель администратора WordPress для всех пользователей, кроме администратора — 29 сентября 2018 г.

Управление пользователями — Разрешить прямой вход при включенной системе единого входа

Управление пользователями — Разрешить прямой вход при включенном едином входе

книга

Идентификатор статьи: 197433

calendar_today

Обновлено:

Продукты

Четкость PPM в помещении Ясность PPM SaaS

Показать больше Показывай меньшеВыпуск / Введение

Продукт: Clarity PPM

Ключевые слова: управление пользователями; Разрешить прямой вход при включенной системе единого входа

В последних версиях продукта появилась новая опция, которая называется «Разрешить прямой вход при включенной системе единого входа».

Участники должны проходить аутентификацию перед входом в конференции из веб-клиента.

Участники должны проходить аутентификацию перед входом в конференции из веб-клиента. net, войдите в свою учетную запись, а затем вернитесь на сторонний сайт. Если сайт безопасен, вы сможете получить к нему доступ не вводя данные учетной записи, так как вы уже вошли в Blizzard.

net, войдите в свою учетную запись, а затем вернитесь на сторонний сайт. Если сайт безопасен, вы сможете получить к нему доступ не вводя данные учетной записи, так как вы уже вошли в Blizzard.

Ваш комментарий будет первым