уроки вязания виртуальных сетей / Программное обеспечение

С распространением всевозможных файлообменных сервисов для многих пользователей необходимость объединения компьютеров в локальную сеть отпала. Однако все же существует немало ситуаций, когда локальная сеть гораздо удобнее любого веб-сервиса для обмена данными. Компьютеры, объединенные в сеть, легче администрировать, на них можно быстро организовать доступ к совместным данным без необходимости использования сторонних сервисов, в конце концов, по «локалке» просто удобно играть в игры.

У одних при словах «локальная сеть» сразу возникает ассоциация с километрами проводов, другие тут же представляют Wi-Fi-роутер. А ведь локальная сеть бывает еще и виртуальной. Virtual Private Network (VPN) может быть организована между любыми компьютерами, подключенными к Интернету. При этом физически соединять их между собой не нужно ни при помощи витой пары, ни посредством Wi-Fi, а это значит, что объединяемые компьютеры могут находиться в разных частях света (хотя, конечно, никто не мешает вам использовать VPN для ПК, стоящих в одной комнате). В этом материале мы расскажем о нескольких приложениях для организации и настройки виртуальной сети.

⇡#LogMeIn Hamachi 2.1.0

- Разработчик: LogMeIn, Inc

- Размер дистрибутива: 3,7 Мбайт

- Распространение: freeware (для некоммерческого использования)

- Русский интерфейс: есть

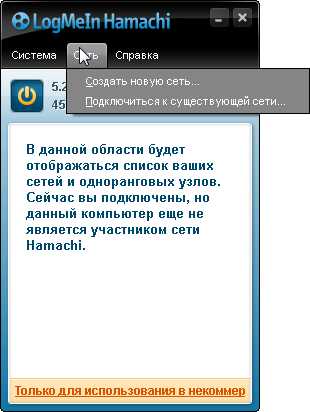

Когда речь заходит о виртуальной сети, первое, что приходит на ум, это, конечно же, Hamachi. Действительно, приложение от компании LogMeIn имеет массу сильных сторон. Оно очень простое в настройке, и создать виртуальную сеть можно буквально за пару минут. Все, что для этого потребуется, — установить на всех подключаемых компьютерах бесплатный клиент Hamachi, создать новую сеть и выбрать для нее идентификатор и пароль. После этого будет выполнена проверка на предмет того, свободен ли указанный идентификатор (или, проще говоря, название сети), и если да, то сеть будет создана. Далее выполняется передача идентификатора и пароля, которые необходимы для подключения к сети, всем ее участникам, компьютерам присваиваются IP-адреса и список участников сети отображается в программах-клиентах.

Для администратора сети Hamachi предлагает возможность управления подключенными компьютерами через веб-интерфейс. Иными словами, чтобы администрировать сеть, не обязательно даже использовать подключенный к ней компьютер. Для того чтобы эта возможность была доступна, необходимо при загрузке приложения выбрать управляемый режим и создать учетную запись. Кроме возможности удаленного доступа к параметрам сети, этот режим отличается возможностью построения сетей с разной топологией, а также тем, что предоставляет администратору возможность быстро разворачивать клиенты на компьютерах новых пользователей, отправляя им ссылки на загрузку клиента. Стоит отметить, что те, кто при установке Hamachi выбрали неуправляемый режим, могут в любой момент перейти на управляемый.

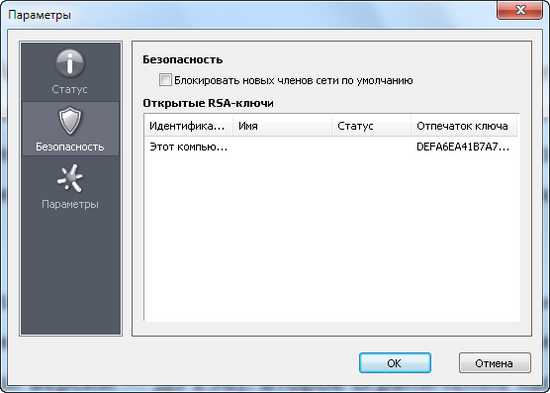

Как и в любом решении для работы с VPN, в Hamachi много внимания уделено вопросам безопасности. Конфиденциальность передаваемых по сети данных обеспечивается 256-разрядным шифрованием AES, а администратор может вводить самые разные способы защиты от несанкционированного доступа. В их числе сетевая проверка подлинности, защита паролем, блокировка по разным критериям.

Базовая версия Hamachi является бесплатной, хотя, конечно, существуют некоторые ограничения. Первое из них касается количества подключенных компьютеров — их может быть не более шестнадцати (в коммерческой версии — до 256). Второе ограничение касается топологии сетей. Платная версия дает возможность создавать сети типа «звезда», сети со шлюзом и ячеистые сети для коммерческого использования.

⇡#Wippien 2.5.1

- Разработчик: Kresimir Petric

- Размер дистрибутива: 2,1 Мбайт

- Распространение: freeware

- Русский интерфейс: есть

Практически все решения для организации виртуальной сети предлагаются бесплатно для некоммерческого использования или же имеют ограничения. Wippien является в этом смысле приятным исключением из правил. Программа полностью бесплатна и даже имеет открытый исходный код.

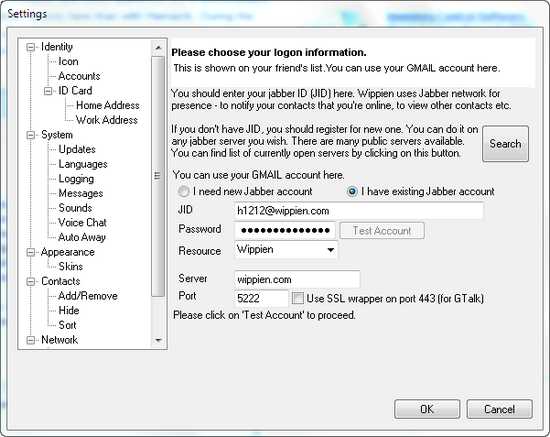

Построение VPN при помощи Wippien основывается на установке виртуального сетевого адаптера. А регистрация учетной записи может и не потребоваться, так как программа использует популярный протокол Jabber. Таким образом, в большинстве случаев можно не тратить время на регистрацию новой учетной записи, а использовать уже имеющуюся — ICQ, Google и тому подобные. Кроме этого, при помощи клиента Wippien можно обмениваться сообщениями и файлами с пользователями ICQ, Yahoo Messenger, Google Talk и других популярных сетей. Стоит обратить внимание на то, что Wippien поддерживает не только текстовый, но и голосовой чат.

Для каждого пользователя, который присутствует в списке контактов Wippien, отображается IP-адрес, присвоенный ему приложением, поэтому если нужно настроить сетевые службы и приложения, работающие через виртуальную сеть, это сделать очень просто.

Для тех пользователей, которым чат не нужен, разработчик Wippien предлагает мини-клиент miniVPN, который предназначен исключительно для подключения к виртуальной сети. Для его использования нужно сначала установить обычный клиент приложения, создать виртуальный сетевой адаптер и настроить свою учетную запись. После этого стандартный клиент закрывается и запускается miniVPN (одновременно они функционировать не могут).

Существует и еще одна возможность использования Wippien — посредством службы WippienService. Как и miniVPN, она требует предварительной установки и настройки основного клиента. Служба работает в фоновом режиме и обеспечивает постоянное соединение с сервером, а также прямое соединение с другим компьютером, даже в том случае, если не был осуществлен вход под учетной записью Windows. Подробную инструкцию по работе со службой WippienService можно найти на официальном сайте проекта.

К достоинствам Wippien также можно отнести многоязычную поддержку (русский интерфейс имеется) и наличие большого числа скинов для изменения внешнего вида клиента.

К недостаткам же относится недостаточно стабильная работа — к сожалению, чтобы увидеть окно с сообщением об ошибке, сопровождающее аварийное завершение работы программы, особых усилий прилагать не придется.

⇡#Comodo Unite 3.0.2.0

- Разработчик: Comodo Group

- Размер дистрибутива: 19,2 Мбайт

- Распространение: freeware

- Русский интерфейс: нет

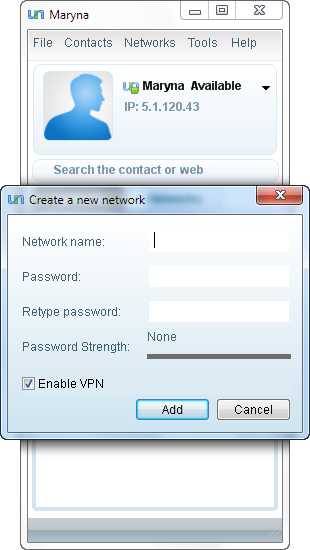

Программа Comodo Unite, известная ранее как Comodo EasyVPN, по внешнему виду напоминает IM-клиент. Для работы с ней, как и в любой сети для обмена мгновенными сообщениями, нужно зарегистрироваться. После подтверждения учетной записи компьютеру будет присвоен IP-адрес и можно будет или создать новую виртуальную сеть, или присоединиться к существующей. Кроме этого, из меню программы можно открыть в браузере страницу управления виртуальными сетями. В браузере работает поиск доступных сетей по названию и по типу, а также поиск пользователей.

Внешнее сходство Comodo Unite с IM-клиентом не случайно. Программа одновременно служит и средством для управления виртуальными сетями, и инструментом для общения между подключенными к ним пользователями. Как и в привычном чате, тут можно изменять свой статус (занят, доступен, невидимый, отошел), составлять список контактов, разбивать их по группам, выполнять по ним поиск, задавать отображение в окне только тех пользователей, которые в данный момент находятся в онлайне. Во время общения можно использовать всевозможные средства: от смайликов и до инструментов для форматирования текста. Кроме этого, работает простой обмен файлами посредством drag-and-drop. В клиент Comodo Unite можно импортировать контакты из Live Messenger, Yahoo Messenger и ICQ.

Наряду с этим в чате Comodo Unite есть и некоторые необычные для IM-клиентов функции. Интересная возможность Nudge заставляет экран удаленного ПК дрожать в течение нескольких секунд. Этим можно привлечь внимание пользователя. Также реализована возможность предоставления удаленного доступа к отдельному приложению или рабочему столу на своем ПК. Доступ может быть открыт как частично, когда удаленный пользователь может лишь наблюдать за тем, что происходит на экране, так и полностью, когда он сможет управлять программой со своего ПК.

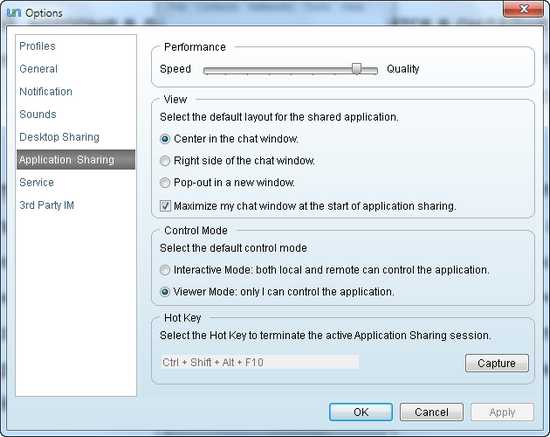

Если в процессе сеанса удаленного управления наблюдаются «тормоза», можно попытаться решить проблему при помощи настроек приложения. В окне настроек есть ползунки, определяющие, насколько качественной будет картинка на экране удаленного компьютера при передаче содержимого рабочего стола или отдельного приложения. По умолчанию отдается предпочтение качеству перед скоростью, но можно ускорить работу, пожертвовав качеством изображения.

⇡#Remobo 0.60.0

- Разработчик: AWIT Systems Inc.

- Размер дистрибутива: 7,1 Мбайт

- Распространение: freeware (с некоторыми ограничениями)

- Русский интерфейс: нет

Remobo — это сравнительно новое решение для построения виртуальных сетей. Несмотря на то, что приложение еще даже не «доросло» до первой версии, оно уже имеет клиенты для всех основных настольных операционных систем —Windows, Mac OS X и Linux.

Как и в случае с другими аналогичными решениями, для начала работы с Remobo необходимо пройти регистрацию. Процесс этот достаточно быстрый — даже адрес электронной почты подтверждать не нужно. После регистрации участнику сети будет присвоен IP-адрес — и запустится собственно клиент.

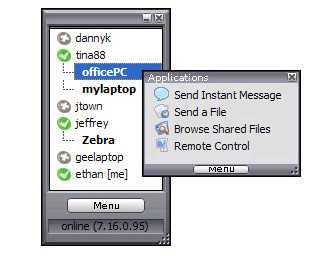

Интерфейс приложения прост до невозможности, и в нем нет практически никаких настроек. Для связи с другим компьютером нужно добавить пользователя в список контактов, указав его имя. Нужно сказать, что Remobo дает возможность использовать одну и ту же учетную запись на нескольких компьютерах одновременно, а идентификация клиентов происходит по IP-адресу.

После того как компьютеры буду связаны между собой, можно увидеть, кто из пользователей находится в онлайне. Им можно отправить файл или текстовое сообщение, просмотреть список их файлов в общем доступе, а также организовать сеанс удаленного управления компьютером. Весь трафик шифруется с использованием алгоритма AES 256-бит.

Одна из отличительных особенностей Remobo — установка прямого соединения между компьютерами пользователей, минуя центральный сервер. Приложение всегда пытается установить прямое соединение, но если по каким-то причинам этого сделать не удается, тогда используется промежуточный сервер Remobo.

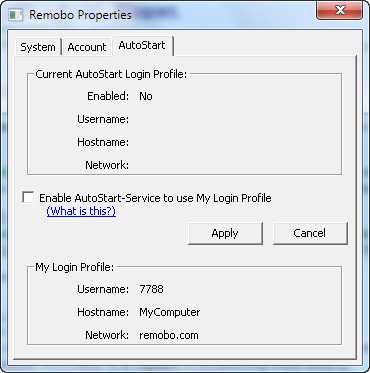

У Remobo есть коммерческая версия с приставкой Pro в названии. Функции, которые предлагаются на платной основе, достаточно интересны, хотя большинство пользователей вполне могут без них обойтись. Так, за деньги возможна работа Remobo в виде службы, которая стартует вместе с системой.

Также пользователи версии Pro могут управлять сетью из командной строки, где доступно гораздо больше возможностей, чем в графическом режиме работы программы. Кроме этого, предлагается возможность исполнения процесса в фоновом режиме (daemon process) без участия пользователя и подключение к неограниченному числу компьютеров (при этом не имеет значения, используют ли владельцы этих ПК бесплатную или платную редакцию Remobo).

⇡#Заключение

Кроме очевидных способов применения VPN, о которых хорошо известно системным администраторам и заядлым геймерам, есть еще и некоторые другие. Так, виртуальная сеть обеспечивает дополнительный уровень безопасности при обмене текстовыми сообщениями и файлами, дает возможность быстро получить удаленный доступ к своему второму компьютеру, даже если вы находитесь вдалеке от него, позволяет организовать для семьи или друзей среду, в рамках которой все могут свободно обмениваться файлами, приложениями и сообщениями.

Кроме этого, приложения для организации виртуальной сети могут в некоторой степени быть альтернативой программам для удаленного администрирования, которые часто используется для осуществления технической поддержки. Имея доступ к компьютеру, который подключен к VPN, администратор может удаленно выполнить на нем некоторые действия и найти решение возникшей проблемы.

Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

3dnews.ru

Прокладываем виртуальные сети / Хабр

С тех пор как интернет ( вернее ARPAnet ) был маленькой американской сеткой утекло много киселя. Сейчас сеть большое небезопасное место, где защита своих данных является одним из приоритетных направлений. О том как же меньше бояться я и расскажу в этом маленьком опусе.1. Предположим…

Мы имеем два чудных рабочих места, одно находится в офисе на работе, а другое дома. И у нас стоит задача как же удобно забирать файлы с работы домой и с дома на работу. Таскать на компакт диске? Неудобно. Носить на флешке? Замучаешься копировать каждый раз. А вдруг неизвестно, какие файлы понадобятся сегодня? Таскать все сразу? Не вариант. Тем более на дворе 21й век, интернет как никогда скоростной, а безлимитные тарифы есть почти в каждом городе ( ну если сейчас нет, то в обозримом будущем точно будут ). Так что же сделать? Объединить компьютеры в локальную сеть и спокойно копировать файлы, подключаться к удаленному рабочему столу и даже играть в игры ( ну мало ли, вдруг кому захочется ).

2. Что…

С помощью бесплатной программы OpenVPN мы объединим два наших компьютера (а может и больше) в единую виртуальную сеть. Все передаваемые данные будут надежно зашифрованы с помощью Blowfish с ключем до 448 бит ( взлом с текущими мощностями компьютеров просто нереален ).

OpenVPN лучше ставить вместе с GUI. Скачать все это чудо можно с оффициального сайта OpenVPN GUI.

3. Как…

Итак у нас есть два компьютера. Один из них имеет внешний IP-адрес ( ну скорее всего домашний, ибо в офисах чаще сидят за фаерволами), а другой скрыт за NAT’ом. Ясное дело, что к тому компьютеру, который скрыт за NAT’ом подключится будет проблематично, тем более если захочется скачать с него файлы. Потому сервером OpenVPN мы выберем домашний компьютер, а в качестве клиента будет выступать наш офисный ПК. Итак приступим.

4. Установка

Установка OpenVPN простая и не требует особых знаний. Next next next finish. Собственно настройка гораздо интереснее.

5. Техническое описание задачи

Подготовка к действу закончена. Теперь самое время описать технически как же все это будет действовать.

Имеем:

Домашний компьютер А с внешним адресом $HOMEIP;

Офисный компьютер Б закрытый фаерволом и не имеющий внешнего адреса;

Необходимо:

Офисный компьютер Б должен подключаться к компьютеру А по протоколу TCP на порт 12345. Виртуальная сеть будет иметь адрес 10.0.1.0/24, где 10.0.1.1 домашний компьютер, а 10.0.1.2 — офисный. Авторизация должна проходить по сертификатам без использования паролей.

6. Сервер

OpenVPN по умолчанию устанавливается в C:\Program Files\OpenVPN. Запускаем консоль (cmd.exe и переходим в каталог C:\Program Files\OpenVPN\easy-rsa и выполняем там init-config.bat.

C:\Program Files\OpenVPN\easy-rsa>init-config.bat

C:\Program Files\OpenVPN\easy-rsa>copy vars.bat.sample vars.bat

Скопировано файлов: 1.

C:\Program Files\OpenVPN\easy-rsa>copy openssl.cnf.sample openssl.cnf

Скопировано файлов: 1.

Теперь откроем конфигурационный файл vars.bat и приведем его к следующему виду:@echo off

set HOME=%ProgramFiles%\OpenVPN\easy-rsa

set KEY_CONFIG=openssl.cnf

set KEY_DIR=keys

set KEY_SIZE=2048

set KEY_COUNTRY=RU

set KEY_PROVINCE=MSK

set KEY_CITY=Moskow

set KEY_ORG=Kremlin

set [email protected]

Здесь:

KEY_DIR — каталог где будут храниться ключи;

KEY_SIZE — длина RSA-ключа используемого для подписи;

KEY_COUNTRY — код страны;

KEY_PROVINCE — код региона ( провинции, области и тд)

KEY_CITY — город;

KEY_ORG — организация;

KEY_EMAIL — адрес электронной почты;

Теперь для генерации необходимых ключей и сертификатов последовательно запустим команды:vars.bat

clean-all.bat

build-ca.bat

build-dh.bat

build-key-server.bat homepc

В результате в консоли получится нечто вроде этого:C:\Program Files\OpenVPN\easy-rsa>vars

C:\Program Files\OpenVPN\easy-rsa>clean-all.bat

Скопировано файлов: 1.

Скопировано файлов: 1.

C:\Program Files\OpenVPN\easy-rsa>build-ca.bat

Loading ‘screen’ into random state — done

Generating a 2048 bit RSA private key

…+++

………………..+++

writing new private key to ‘keys\ca.key’

——

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter ‘.’, the field will be left blank.

——

Country Name (2 letter code) [RU]:

State or Province Name (full name) [MSK]:

Locality Name (eg, city) [Moskow]:

Organization Name (eg, company) [Kremlin]:

Organizational Unit Name (eg, section) []:

Common Name (eg, your name or your server’s hostname) []:server

Email Address [[email protected]]:

C:\Program Files\OpenVPN\easy-rsa>build-dh.bat

Loading ‘screen’ into random state — done

Generating DH parameters, 2048 bit long safe prime, generator 2

This is going to take a long time

………..+……..++*

C:\Program Files\OpenVPN\easy-rsa>build-key-server.bat homepc

Loading ‘screen’ into random state — done

Generating a 2048 bit RSA private key

…………………………………………………..+++

…………………..+++

writing new private key to ‘keys\homepc.key’

——

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter ‘.’, the field will be left blank.

——

Country Name (2 letter code) [RU]:

State or Province Name (full name) [MSK]:

Locality Name (eg, city) [Moskow]:

Organization Name (eg, company) [Kremlin]:

Organizational Unit Name (eg, section) []:

Common Name (eg, your name or your server’s hostname) []:homepc

Email Address [[email protected]]:

Please enter the following ‘extra’ attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

Using configuration from openssl.cnf

Loading ‘screen’ into random state — done

Check that the request matches the signature

Signature ok

The Subject’s Distinguished Name is as follows

countryName :PRINTABLE:’RU’

stateOrProvinceName :PRINTABLE:’MSK’

localityName :PRINTABLE:’Moskow’

organizationName :PRINTABLE:’Kremlin’

commonName :PRINTABLE:’homepc’

emailAddress :IA5STRING:’[email protected]’

Certificate is to be certified until Aug 11 12:51:16 2018 GMT (3650 days)

Sign the certificate? [y/n]:y

1 out of 1 certificate requests certified, commit? [y/n]y

Write out database with 1 new entries

Data Base Updated

C:\Program Files\OpenVPN\easy-rsa>

Генерация ключей для сервера закончена. Скопируем следующие файлы ca.crt, homepc.key, homepc.crt и dh3048.pem из каталога OpenVPN\easy-rsa\keys в каталог OpenVPN\config\. Потом создаем конфиг сервера OpenVPN\config\server.ovpn ( если у вас Vista, то сначала создайте конфиг например на рабочем столе, а потом скопируйте в каталог config ). В него забиваем следующее:############################

#в данном режиме демон OpenVPN принимает несколько подключений

mode server

#использовать TLS

tls-server

#используемый протокол, udp или tcp-server

proto tcp-server

#используемый тип виртуального адаптера,TUN - туннель, TAP - сеть

dev tap

#порт на котором слушаем подключение

port 12345

#файл корневого сертификата

ca ca.crt

#сертификат сервера

cert homepc.crt

#ключ сервера

key homepc.key

#файл ключа Диффи-Хелмана

dh dh3048.pem

#настраиваем интерфейс

ifconfig 10.0.1.1 255.255.255.0

#уровень отладки, 3 нам вполне хватит

verb 3

#длина ключа шифрования, 256 нам хватит

keysize 256

#используемый алгоритм шифрования, blowfish

cipher BF-CBC

#использовать сжатие данных

comp-lzo

Сохраняем, после чего жмем на него правой кнопкой мыши, и выбираем запуск с помощью OpenVPN ( ну или открыть с помощью OpenVPN, если конфиг имеет расширение txt). Сервер запустится и будет готов обслуживать подключения.

7. Клиент.

Для работы клиенты мы сгенерируем один файл содержащий необходимые нам ключи и сертификаты. Для этого в консоли сервера ( например после генерации его ключей ) выполняем команды vars.bat и затем build-key-pkcs12.bar officepc. Получим что-то вроде этого:

C:\Program Files\OpenVPN\easy-rsa>build-key-pkcs12.bat officepc

Loading 'screen' into random state - done

Generating a 2048 bit RSA private key

................................................................................

.......+++

...+++

writing new private key to 'keys\officepc.key'

-----

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [RU]:

State or Province Name (full name) [MSK]:

Locality Name (eg, city) [Moskow]:

Organization Name (eg, company) [Kremlin]:

Organizational Unit Name (eg, section) []:

Common Name (eg, your name or your server's hostname) []:officepc

Email Address [[email protected]]:Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

Using configuration from openssl.cnf

Loading 'screen' into random state - done

DEBUG[load_index]: unique_subject = "yes"

Check that the request matches the signature

Signature ok

The Subject's Distinguished Name is as follows

countryName :PRINTABLE:'RU'

stateOrProvinceName :PRINTABLE:'MSK'

localityName :PRINTABLE:'Moskow'

organizationName :PRINTABLE:'Kremlin'

commonName :PRINTABLE:'officepc'

emailAddress :IA5STRING:'[email protected]'

Certificate is to be certified until Aug 11 13:17:22 2018 GMT (3650 days)

Sign the certificate? [y/n]:y

1 out of 1 certificate requests certified, commit? [y/n]y

Write out database with 1 new entries

Data Base Updated

Loading 'screen' into random state - done

Enter Export Password:

Verifying - Enter Export Password:

C:\Program Files\OpenVPN\easy-rsa>

Примечение! Не обязательно вводить пароль на последнем этапе генерации. Лично я просто нажал Enter.

Теперь копируем файл officepc.p12 из каталога OpenVPN\easy-rsa\keys в каталог OpenVPN\config НАХОДЯЩИЙСЯ НА МАШИНЕ КЛИЕНТА. И создаем конфиг на машине клиента, например client.ovpn, с таким содержимым:

#используемый тип устройства туннеля

dev tap

#использовать TLS

tls-client

#адрес домашнего ПК

remote $HOMEIP 12345

#протокол подключения

proto tcp-client

#настраиваем интерфейс

ifconfig 10.0.1.2 255.255.255.0

#использовать сжатие

comp-lzo

#уровень отладки

verb 3

#сертификат для подключения

pkcs12 cert.p12

#использовать сжатие

comp-lzo

#длина ключа

keysize 256

#используемое шифрование

cipher BF-CBC

Все. Настройка окончена. Запускаем конфигурационный файл на клиенте ( открыть с помощью OpenVPN ). Наша виртуальная сеть готова.

P.S. Ежели чего не сказал, или какие моменты непонятны дополню и расширю пост. Милости просим)

habr.com

Виртуальная сеть Azure | Microsoft Docs

- Время чтения: 5 мин

В этой статье

Виртуальная сеть (VNet) Azure — это стандартный строительный блок для вашей частной сети в Azure.Azure Virtual Network (VNet) is the fundamental building block for your private network in Azure. Виртуальная сеть позволяет ресурсам Azure различных типов (например, виртуальным машинам Azure) обмениваться данными друг с другом через локальные сети и через Интернет.VNet enables many types of Azure resources, such as Azure Virtual Machines (VM), to securely communicate with each other, the internet, and on-premises networks. Виртуальная сеть похожа на традиционную сеть, c которой вы будете работать в собственном центре обработки данных, но предлагает дополнительные возможности инфраструктуры Azure, как например масштабирование, доступность и изоляция.VNet is similar to a traditional network that you’d operate in your own data center, but brings with it additional benefits of Azure’s infrastructure such as scale, availability, and isolation.

Основные понятия о виртуальной сетиVNet concepts

- Адресное пространство. При создании виртуальной сети необходимо указать пользовательское пространство частных IP-адресов, в котором используются общедоступные и частные адреса (RFC 1918).Address space: When creating a VNet, you must specify a custom private IP address space using public and private (RFC 1918) addresses. Azure назначает ресурсам в виртуальной сети частный IP-адрес из определенного вами адресного пространства.Azure assigns resources in a virtual network a private IP address from the address space that you assign. Например, при развертывании виртуальной машины в виртуальной сети с адресным пространством 10.0.0.0/16 виртуальная машина назначается частный IP-адрес, подобный 10.0.0.4.For example, if you deploy a VM in a VNet with address space, 10.0.0.0/16, the VM will be assigned a private IP like 10.0.0.4.

- Подсети: Подсети позволяют вам разделить виртуальную сеть на подсети и выделить каждой из них часть адресного пространства виртуальной сети.Subnets: Subnets enable you to segment the virtual network into one or more sub-networks and allocate a portion of the virtual network’s address space to each subnet. Затем можно развернуть ресурсы Azure в определенной подсети.You can then deploy Azure resources in a specific subnet. Так же, как в традиционной сети, подсети позволяют вам разделить адресное пространство виртуальной сети на сегменты, которые подходят для внутренней сети организации.Just like in a traditional network, subnets allow you to segment your VNet address space into segments that are appropriate for the organization’s internal network. Это также увеличивает эффективность распределения адресов.This also improves address allocation efficiency. Вы можете защищать ресурсы в рамках подсетей с помощью групп безопасности сети.You can secure resources within subnets using Network Security Groups. Дополнительные сведения см. в статье о группах безопасности.For more information, see Security groups.

- Регионы. Виртуальная сеть ограничена одним регионом или расположением, но взаимодействие между несколькими виртуальными сетями из разных регионов можно обеспечить с помощью пиринговой связи.Regions: VNet is scoped to a single region/location; however, multiple virtual networks from different regions can be connected together using Virtual Network Peering.

- Подписка: Виртуальная сеть предоставляется в пределах подписки.Subscription: VNet is scoped to a subscription. Вы можете реализовать несколько виртуальных сетей в пределах подписки и региона Azure.You can implement multiple virtual networks within each Azure subscription and Azure region.

РекомендацииBest practices

При создании сети в Azure важно учесть следующие универсальные принципы проектирования.As you build your network in Azure, it is important to keep in mind the following universal design principles:

- Убедитесь в отсутствии перекрытий в адресных пространствах.Ensure non-overlapping address spaces. Убедитесь, что ваше адресное пространство виртуальной сети (блок CIDR) не перекрывается в диапазонах других сетей вашей организации.Make sure your VNet address space (CIDR block) does not overlap with your organization’s other network ranges.

- Ваши подсети не должны охватывать все адресное пространство виртуальной сети.Your subnets should not cover the entire address space of the VNet. Подготовьтесь заранее и зарезервируйте некоторое адресное пространство на будущее.Plan ahead and reserve some address space for the future.

- Мы советуем создать несколько больших виртуальных сетей, а не много маленьких.It is recommended you have fewer large VNets than multiple small VNets. Это позволит предотвратить расходы на управление.This will prevent management overhead.

- Обеспечьте безопасность виртуальной сети средствами групп безопасности сети (NSG).Secure your VNet using Network Security Groups (NSGs).

Обмен данными через ИнтернетCommunicate with the internet

По умолчанию все ресурсы в виртуальной сети могут устанавливать исходящие подключения к Интернету.All resources in a VNet can communicate outbound to the internet, by default. Можно также установить входящее подключение к ресурсу, присвоив ему общедоступный IP-адрес, или общедоступный экземпляр Load Balancer.You can communicate inbound to a resource by assigning a public IP address or a public Load Balancer. Общедоступный IP-адрес или общедоступную подсистему балансировки нагрузки также можно использовать для управления исходящими подключениями.You can also use public IP or public Load Balancer to manage your outbound connections. См. дополнительные сведения об исходящих интернет-подключениях, общедоступных IP-адресах и Load Balancer.To learn more about outbound connections in Azure, see Outbound connections, Public IP addresses, and Load Balancer.

Обмен данными между ресурсами AzureCommunicate between Azure resources

Безопасный обмен данными между ресурсами обеспечивается одним из следующих способов:Azure resources communicate securely with each other in one of the following ways:

- Через виртуальную сеть. Вы можете развернуть в виртуальной сети виртуальные машины и несколько других типов ресурсов Azure, например среды Службы приложений Azure, Службу Azure Kubernetes и Масштабируемые наборы виртуальных машин Azure.Through a virtual network: You can deploy VMs, and several other types of Azure resources to a virtual network, such as Azure App Service Environments, the Azure Kubernetes Service (AKS), and Azure Virtual Machine Scale Sets. Полный список ресурсов Azure, которые можно развернуть в виртуальной сети, см. в статье Интеграция виртуальной сети для служб Azure.To view a complete list of Azure resources that you can deploy into a virtual network, see Virtual network service integration.

- Через конечную точку службы для виртуальной сети. Расширьте пространство частных адресов и возможности идентификации своей виртуальной сети до ресурсов службы Azure (например, учетные записи службы хранилища Microsoft Azure и базы данных SQL Azure), используя прямое подключение.Through a virtual network service endpoint: Extend your virtual network private address space and the identity of your virtual network to Azure service resources, such as Azure Storage accounts and Azure SQL databases, over a direct connection. Конечные точки служб позволяют защищать критически важные ресурсы служб Azure в пределах вашей виртуальной сети.Service endpoints allow you to secure your critical Azure service resources to only a virtual network. Дополнительные сведения см. в статье Конечные точки служб для виртуальной сети.To learn more, see Virtual network service endpoints overview.

- Базовая пиринговая связь между виртуальными сетями. Виртуальные сети можно подключать между собой. Таким образом, ресурсы в этих виртуальных сетях могут обмениваться данными, используя пиринговую связь между этими сетями.Through VNet Peering: You can connect virtual networks to each other, enabling resources in either virtual network to communicate with each other, using virtual network peering. Виртуальные сети, которые вы подключаете, могут находиться в одном или в разных регионах Azure.The virtual networks you connect can be in the same, or different, Azure regions. Дополнительные сведения см. в статье Пиринг между виртуальными сетями.To learn more, see Virtual network peering.

Обмен данными через локальные ресурсыCommunicate with on-premises resources

Локальные компьютеры и сети можно подключить к виртуальной сети, используя любое сочетание следующих способов:You can connect your on-premises computers and networks to a virtual network using any combination of the following options:

- Виртуальная частная сеть (VPN) типа «точка — сеть». Устанавливается между виртуальной сетью и отдельным компьютером в вашей сети.Point-to-site virtual private network (VPN): Established between a virtual network and a single computer in your network. Необходимо настроить подключение для каждого компьютера, который требуется подключить к виртуальной сети.Each computer that wants to establish connectivity with a virtual network must configure its connection. Этот тип подключения идеально подходит для новичков, не умеющих работать в Azure, или для разработчиков, так как при его использовании существующую сеть почти не нужно менять.This connection type is great if you’re just getting started with Azure, or for developers, because it requires little or no changes to your existing network. Обмен данными между компьютером и виртуальной сетью осуществляется через Интернет с помощью зашифрованного туннеля.The communication between your computer and a virtual network is sent through an encrypted tunnel over the internet. Дополнительные сведения см. в разделе о VPN-подключении «точка — сеть».To learn more, see Point-to-site VPN.

- VPN-подключение типа «сеть — сеть». Устанавливается между локальным VPN-устройством и VPN-шлюзом Azure, развернутым в виртуальной сети.Site-to-site VPN: Established between your on-premises VPN device and an Azure VPN Gateway that is deployed in a virtual network. Используя такой тип соединения, авторизованные локальные ресурсы могут получить доступ к виртуальной сети.This connection type enables any on-premises resource that you authorize to access a virtual network. Обмен данными между локальным VPN-устройством и VPN-шлюзом Azure осуществляется через Интернет с помощью зашифрованного туннеля.The communication between your on-premises VPN device and an Azure VPN gateway is sent through an encrypted tunnel over the internet. Дополнительные сведения см. в разделе о VPN-подключении «сеть — сеть».To learn more, see Site-to-site VPN.

- Azure ExpressRoute. Устанавливается между вашей сетью и Azure через участник ExpressRoute.Azure ExpressRoute: Established between your network and Azure, through an ExpressRoute partner. Это подключение является закрытым.This connection is private. Трафик не проходит через Интернет.Traffic does not go over the internet. Дополнительные сведения см. в разделе ExpressRoute (частное подключение).To learn more, see ExpressRoute.

Фильтрация сетевого трафикаFilter network traffic

Сетевой трафик между подсетями можно фильтровать следующими способами:You can filter network traffic between subnets using either or both of the following options:

- Группы безопасности. Группы безопасности сети и приложения могут содержать несколько правил безопасности относительно входящего и исходящего трафика, что позволяет фильтровать его по исходному и конечному IP-адресу, порту и протоколу.Security groups: Network security groups and application security groups can contain multiple inbound and outbound security rules that enable you to filter traffic to and from resources by source and destination IP address, port, and protocol. Дополнительные сведения см. в разделах о группах безопасности сети и группах безопасности приложений.To learn more, see Network security groups or Application security groups.

- Виртуальные сетевые модули. Виртуальный сетевой модуль представляет собой виртуальную машину, которая выполняет сетевую функцию (например, брандмауэр, оптимизация WAN и др.).Network virtual appliances: A network virtual appliance is a VM that performs a network function, such as a firewall, WAN optimization, or other network function. Список доступных сетевых виртуальных модулей, которые можно развернуть в виртуальной сети, см. на странице Azure Marketplace.To view a list of available network virtual appliances that you can deploy in a virtual network, see Azure Marketplace.

Маршрутизация сетевого трафикаRoute network traffic

По умолчанию Azure маршрутизирует трафик между подсетями, подключенными виртуальными сетями, локальными сетями и Интернетом.Azure routes traffic between subnets, connected virtual networks, on-premises networks, and the Internet, by default. Чтобы переопределить маршруты по умолчанию, создаваемые в Azure, используйте следующие варианты:You can implement either or both of the following options to override the default routes Azure creates:

- Таблицы маршрутов. Вы можете создать пользовательские таблицы с маршрутами, которые определяют направление передачи трафика для каждой подсети.Route tables: You can create custom route tables with routes that control where traffic is routed to for each subnet. Подробнее о таблицах маршрутов.Learn more about route tables.

- Маршруты протокола BGP. При подключении виртуальной сети к локальной сети с помощью VPN-шлюза или канала ExpressRoute Azure можно распространить локальные маршруты BGP в виртуальных сетях.Border gateway protocol (BGP) routes: If you connect your virtual network to your on-premises network using an Azure VPN Gateway or ExpressRoute connection, you can propagate your on-premises BGP routes to your virtual networks. Подробнее об использовании протокола BGP с VPN-шлюзом Azure и ExpressRoute.Learn more about using BGP with Azure VPN Gateway and ExpressRoute.

Ограничения виртуальной сети AzureAzure VNet limits

Существуют определенные ограничения на количество ресурсов Azure, которые вы можете развернуть.There are certain limits around the number of Azure resources you can deploy. Для большинства ограничений сети Azure заданы максимальные значения.Most Azure networking limits are at the maximum values. Тем не менее вы можете увеличить определенные сетевые ограничения, как указано на странице ограничений виртуальной сети.However, you can increase certain networking limits as specified on the VNet limits page.

ЦеныPricing

Плата за использование виртуальной сети Azure не взимается, она бесплатная.There is no charge for using Azure VNet, it is free of cost. Взимается стандартная плата за ресурсы, такие как виртуальные машины и другие продукты.Standard charges are applicable for resources, such as Virtual Machines (VMs) and other products. Дополнительные сведения см. на странице цен на виртуальную сеть и калькулятора цен Azure.To learn more, see VNet pricing and the Azure pricing calculator.

Дополнительная информацияNext steps

Чтобы начать использовать виртуальную сеть, создайте ее, разверните в ней несколько виртуальных машин и выполните обмен данными между виртуальными машинами.To get started using a virtual network, create one, deploy a few VMs to it, and communicate between the VMs. Чтобы узнать, как это сделать, см. краткое руководство по созданию виртуальной сети.To learn how, see the Create a virtual network quickstart.

docs.microsoft.com

Виртуальные машины | Яндекс.Облако — Документация

Виртуальная машина — это аналог сервера в облачной инфраструктуре.

Виртуальная машина как ресурс Яндекс.Облака

Виртуальная машина создается в одном из каталогов в вашем облаке и наследует права доступа от них. Подробнее о ресурсной модели Яндекс.Облака.

Переместить созданную виртуальную машину в другой каталог на данный момент невозможно.

Каждая виртуальная машина имеет уникальный идентификатор и имя. Имя уникально в рамках каталога. Идентификатор генерируется автоматически при создании виртуальной машины и уникален в пределах Яндекс.Облака.

Зона доступности

При создании виртуальной машины можно выбрать, в какой из зон доступности Яндекс.Облака она будет размещена.

Переместить виртуальную машину в другую зону доступности невозможно, но вы можете создать копию виртуальной машины в другой зоне доступности.

Вычислительные ресурсы

При создании виртуальной машины, вы указываете, сколько вычислительных ресурсов будет выделено машине: количество и производительность ядер процессора (vCPU), количество памяти (RAM). Вы можете выбрать подходящее количество вычислительных ресурсов из расчета планируемой нагрузки. Подробнее читайте в разделе Уровни производительности vCPU.

Диски

К виртуальной машине должен быть подключен как минимум один диск — загрузочный. На данный момент подключить загрузочный диск можно только при создании виртуальной машины.

Помимо этого к виртуальной машине можно подключать дополнительные диски. Вы можете подключить ранее созданный диск или создать диск вместе с виртуальной машиной. Новый диск можно создать пустым, восстановить из снимка или из образа.

Вы можете подключать и отключать дополнительные диски и после создания виртуальной машины.

Подробнее о дисках читайте в разделе Диски.

Статусы

Статус виртуальной машины влияет на то, какие операции вы можете с ней выполнять в данный момент.

Например, статус

STOPPEDозначает, что виртуальная машина остановлена и вы не можете к ней подключаться, для этого ее надо сначала запустить. После перехода в статусRUNNINGи окончания загрузки операционной системы, вы сможете подключиться к виртуальной машине.

Подробнее о статусах читайте в разделе Статусы виртуальной машины.

Вы можете задавать собственные метаданные при создании или изменении виртуальной машины. Например, чтобы подключиться к виртуальной машине Linux, необходимо передать на нее ключ SSH. Для этого используется сервис метаданных. Подробнее читайте в разделе Метаданные виртуальной машины.

Сеть

При создании виртуальной машины необходимо задать настройки сетевого интерфейса, подключенного к ней: выбрать подсеть, к которой будет подключена виртуальная машина, настроить внутренний и публичный IP-адрес. Это позволит виртуальной машине взаимодействовать с другими сервисами во внутренней сети и в интернете.

Подробнее читайте в разделе Сеть на виртуальной машине.

cloud.yandex.ru

Создаём виртуальную локальную сеть / Habr

Эту статью написал не я, а мой друг, который пока не присутствует на хабре. Если хотите, можете отправить инвайт на [email protected]Когда-то давно мне попалась на глаза программа Hamachi, с помощью которой можно создать виртуальную локальную сеть, не имея «реальных» IP-адресов. Но в какой-то момент мне захотелось получить подобный сервис собственной реализации.

Тут на помощь мне пришел OpenVPN.

Итак, задача:

Имея VPS под Debian Lenny, создать виртуальную локальную сеть с клиентами под Linux и Windows XP.

Настройка сервера:

Конечно подразумевается, что на нашем VPS IP-адрес белый и разрешено использование tun.

Подключаемся к серверу и устанавливаем openvpn и openssl:

apt-get install openvpn

apt-get install openssl

Копируем содержимое папки easy-rsa в директорию openvpn:

cp -R /usr/share/doc/openvpn/examples/easy-rsa /etc/openvpn/

Заходим в директорию /etc/openvpn/easy-rsa/2.0

Открываем текстовым редактором файл vars и в его конце видим:

export KEY_COUNTRY=«US»

export KEY_PROVINCE=«CA»

export KEY_CITY=«SanFrancisco»

export KEY_ORG=«Fort-Funston»

export KEY_EMAIL=«[email protected]»

Редактируем параметры в кавычках так, как нам хочется.

Выполняем следующие команды:

. ./vars

./clean-all

./build-ca

Последняя команда создает сертификат для нашего сервера, используя параметры, которые мы прописали в файле vars, за исключением Common Name, его пишем сами.

Генерим ключик для сервера:

./build-key-server server

В пункте Common Name пишем server.

Теперь для клиента:

./build-key client1

В пункте Common Name пишем client1.

Создаем ключ Диффи — Хеллмана:

./build-dh

Копируем файлы ca.crt ca.key dh2024.pem server.crt server.key в папку openvpn:

cd /etc/openvpn/easy-rsa/2.0/keys

cp ca.crt ca.key dh2024.pem server.crt server.key /etc/openvpn

Переходим в /etc/openvpn/ и открываем/создаем файл openvpn.conf следующего содержания:

port 1194

proto tcp

dev tun

ca ca.crt

cert server.crt

key server.key

dh dh2024.pem

server 172.16.0.0 255.255.255.0

ifconfig-pool-persist ipp.txt

keepalive 10 120

comp-lzo

user nobody

group users

persist-key

persist-tun

status openvpn-status.log

verb 3

client-to-client

Запускаем сервер:

/etc/init.d/openvpn start

в ifconfig должен появиться сетевой адаптер tun0 c IP 172.16.0.1.

Настройка клиента под Linux:

Для начала опять же ставим openvpn.

Теперь надо передать на клиентскую машину файлы ca.crt client1.crt client1.key

(лежат в директории /etc/openvpn/easy-rsa/2.0/keys/ сервера)

и положить их папку /etc/openvpn/

после чего открыть/создать файл /etc/openvpn/openvpn.conf:

client

dev tun

proto tcp

remote реальный_IP-адрес_нашего_сервера 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca ca.crt

cert client1.crt

key client1.key

comp-lzo

verb 3

(в нашем случае имя клиента — client1)

Теперь запускаем openvpn:

/etc/init.d/openvpn start

Настройка клиента под Windows XP:

Качаем и устанавливаем Openvpn GUI.

Кидаем нужные файлы (см.предыдущий пункт) в папку C:\Program Files\OpenVPN\config\,

после чего в трее находим значок openvpn gui, жмём правой кнопкой и выбираем «Connect».

Подключение остальных клиентов:

Заходим на сервере в папку /etc/openvpn/easy-rsa/2.0

Выполняем команды:

source ./vars

./build-key имя_клиента

Кидаем клиенту файлы ca.crt имя_клиента.crt имя_клиента.key

Далее клиент делает все по мануалам выше.

Конец.

habr.com

Выводим в Интернет публичную виртуальную машину QEMU без сетевой карты и пробуем майнить

Бывают случаи когда счастливый пользователь публичной виртуальной машины может столкнуться с тем что виртуальная машина не имеет выхода в сеть Интернет. Пользователю предоставляется процессор, память, диск с операционной системой, базовые интерфейсы, порт удаленного доступа и всё.

Хостера в таком случае тоже можно понять, ему проще отключить доступ в Интернет сегодня чтобы не ломать голову завтра по поводу активности пользователя в сети Интернет так как различные обиженые и оскорбленые пользователем первым делом начнут выяснять отношения именно с хостером. Например, в некоторых странах распространена практика досудебной блокировки IP-адресов хостера от чего страдают не пользователь-злоумышленик, а невиновные пользователи.

Новый метод выхода в Интернет

Раньше, чтобы вывести виртуальную машину без сети в Интернет, клиент мог только пробросить физическое USB-устройство, раздающее Интернет c его адреса: модем, сетевой адаптер.

Сегодня пользователь может пробросить порты к VPN или Proxy-серверу по аналогии c SSH. Для этого необходимо чтобы все три стороны клиент, хост и виртуальная машина были собраны на основе кода FlexVDI т.е необходимо пересобрать и установить пакеты программ которые используются для осуществления удаленного доступа по протоколу Spice.

FlexVDI — это улучшенная версия открытого протокола удаленного доступа SPICE и дополнительный слой абстракции от одноименной компании. Весь необходимый код доступен в репозиториях на гитхабе.

Подключение

Для того чтобы получить spice-клиента от FlexVDI, Linux-пользователь может скомпилировать клиента вручную либо выполнить несколько действий над appImage-образом клиента:

Для начала нужно загрузить appImage-образ клиента с официального сайта, сделать его исполняемым файлом и распаковать с помощью команды:

./flexvdi-linux-client-2.2.15-x86_64.AppImage --appimage-extract После выполнения команды в каталоге squashfs-root в директории с файлом будут находится файлы образа. Нас интересует клиент spicy, однако прямое исполнение файла завершается с ошибкой так как приложение пробует использовать библиотеки расположенные в системе, а не в образе. Чтобы запустить spicy создаем копию файла AppRun. В файле копии в конце комментируем или удадаляем строку:

./python2.7 ./flexvdi_launcher.pyc "$@"и вместо неё добавляем строку вида:

./spicy --uri=spice://vpla.umvirt.com?port=6060 -R 3128:127.0.0.1:3128 --spice-debugЗдесь настраивается подключение к порту удаленного доступа по spice-протоколу к публичной виртуальной машине RetroGamer на сервере vpla.umvirt.com и пробрасываем в виртуальную машину порт 3128 от squid с выводом отладочной информации.

Сохраняем файл, устанавливаем Proxy-сервер Squid и проверяем его работоспособность с помощью браузера.

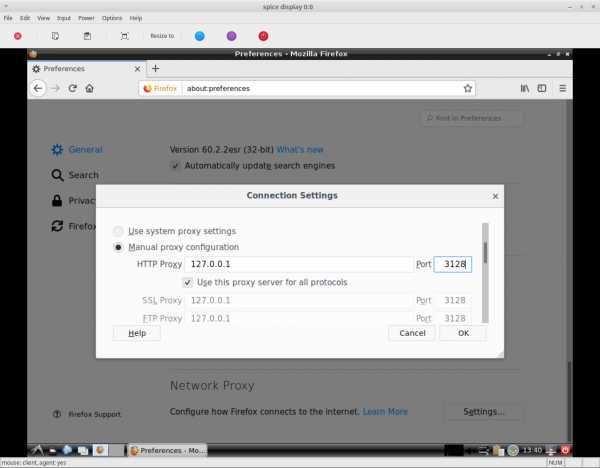

Ниже приведен скриншот окна настроек Proxy-сервера для Firefox:

Если браузер работает с прокси успешно, резервируем доступ к виртуальной машине и запускаем созданный файл запуска с перенаправлением вывода в файл, например так:

./myApp > spicy.logВ файле лога должны появится сообщения:

(spicy:10702): GSpice-DEBUG: port-forward.c:183 Created new port forwarderи

(spicy:10702): GSpice-DEBUG: port-forward.c:231 Associate guest (null), port 3128 -> 127.0.0.1 port 3128Если сообщение не появилось значит либо на хосте либо в виртуальной машине код оригинальных spice пакетов не заменен на код Flexvdi.

В виртуальной машине:

- проверяем проброс порта командой:

ss -atnl - проверяем отсутствие сети командой:

ip addr

В настройках браузера прописываем аналогичные параметры Proxy-сервера.

Проверяем выход в сеть

Проверяем IP-адрес, например на странице http://umvirt.com/agentinfo

Проверяем возможность открытия сайтов, например откроем сайт онлайн майнинга «Coinhive».

Как видим виртуальная машина не просто вышла в сеть Интернет с адреса клиента, но также позволила запустить процесс майнинга.

Видео процесса подключения доступно на Youtube.

habr.com

Настройка сети VirtualBox | Losst

Виртуальные машины VirtualBox очень часто используются для тестирования различного программного обеспечения и его взаимодействия между собой. Обычно, таким программам необходим доступ к интернету. Время от времени возникает необходимость протестировать работу программ по сети или даже создать небольшую тестовую лабораторию из виртуальных машин.

В этой инструкции мы рассмотрим как выполняется настройка сети VirtualBox различными способами. Вы узнаете как объединить машины в одну локальную сеть, как дать им доступ к интернету и как связать их с основной системой. Но сначала поговорим о том, как может работать сеть.

Содержание статьи:

Виды сетевых адаптеров VirtualBox

Существует несколько способов как настроить сеть в virtualbox, и каждый из них подходит для лучше для решения одной задачи и меньше для другой. Рассмотрим основные:

- NAT — этот способ используется по умолчанию. Для каждой машины создается отдельная внутренняя локальная сеть, в которой машина получает ip 10.10.0.1. Машина может связаться с интернетом, используя технологию NAT, и вы можете обратиться к машине, используя проброс портов VirtualBox, но если у вас будет две виртуальные машины, то вы уже не сможете между ними так взаимодействовать. И если из основной системы к гостевой можно обратиться, то к основной ни гостевой уже никак не получится;

- Виртуальный адаптер хоста — создается виртуальный сетевой адаптер, к которому можно подключить несколько виртуальных машин, тем самым объединив их в локальную сеть. Доступа к интернету нет, но зато машины находятся в одной сети и каждая имеет свой ip адрес, теперь они могут взаимодействовать между собой. Основная система тоже доступна по ip 192.168.56.1. Машины доступны не только между собой, но и из основной системы;

- Сетевой мост — при таком подключении виртуальная машина становится полноценным членом локальной сети, к которой подключена основная система. Машина использует сетевой интерфейс чтобы получить адрес у роутера и становится доступна для других устройств, как и основной компьютер по своему ip адресу.

- Внутренняя сеть — почти то же самое, что и виртуальный адаптер хоста, только без возможности доступа к виртуальной сети из основной системы, доступа к интернету нет.

- Универсальный драйвер — позволяет использовать драйвер из расширений VirtualBox для связи между машинами, расположенными на разных физических хостах.

Теперь рассмотрим каждый вариант настройки более подробно.

Настройка сети Virtualbox

1. Настройка сети NAT

Здесь почти нет о чем говорить. Получение доступа к сети через NAT включено по умолчанию. Проброс портов я рассматривал в отдельной статье. Но если вы раньше отключали сетевые адаптеры, то чтобы включить NAT обратно достаточно открыть настройки нужной машины:

Перейти на вкладку «Сеть»:

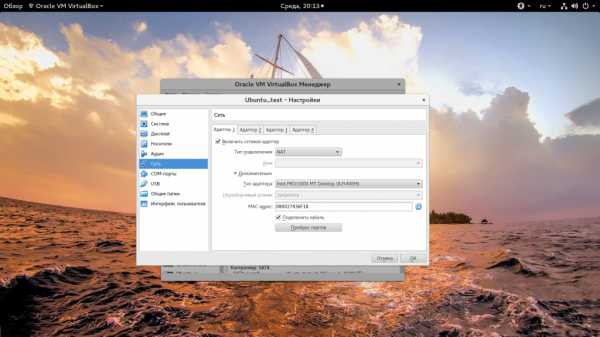

Выбрать один из адаптеров. К виртуальной машине можно подключить несколько адаптеров и это очень удобно, так как вы можете комбинировать вместе адаптер виртуального хоста и NAT чтобы получить преимущества обоих режимов. Дальше вам нужно выбрать пункт «NAT» в списке «Тип подключения».

На вкладке «Дополнительно» вы можете настроить марку устройства адаптера и MAC адрес:

Если вы собираетесь устанавливать туда в Windows, то лучше будет работать Intel PRO/1000 MT Desktop, а для Linux можно оставить AMD PCNet FAST III, так как он поддерживается всеми операционными системами.

2. Настройка сети NAT

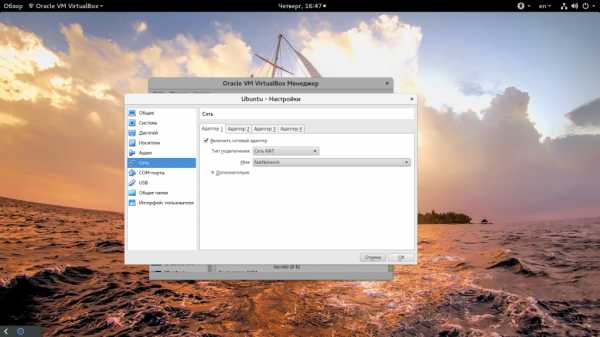

В версии Virtualbox, начиная с 4.3 была добавлена поддержка сетей NAT, это работает очень похоже на виртуальный адаптер хоста, все машины, подключенные к одной сети могут получить доступ друг к другу, а доступ в интернет выполняется через NAT, но основная система доступа к гостевым не имеет. Чтобы настроить такое подключение нужно сначала создать сеть NAT. Для этого откройте «Файл» -> «Настройки», «Сеть». Здесь перейдите на вкладку «Сети NAT». Дальше нажмите кнопку с зеленым плюсом, чтобы создать новую сеть:

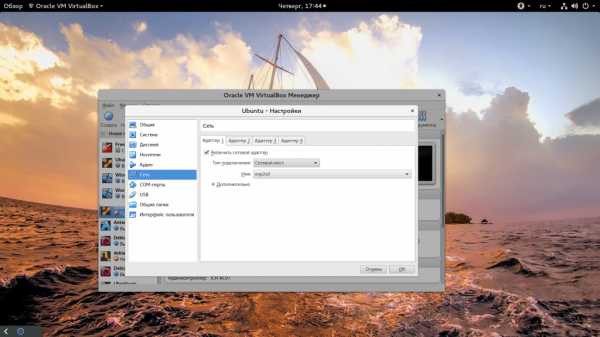

Нажмите «Ok» и закройте это окно. Дальше откройте настройки для виртуальной машины, перейдите на вкладку «Сеть» -> «Адаптер 1»:

Выберите «Тип подключения» — «Сеть NAT», а «Имя» — только что созданную сеть.

Теперь все машины, подключенные к этой сети, будут доступны друг другу, как в VMWare.

3. Настройка адаптера виртуального хоста

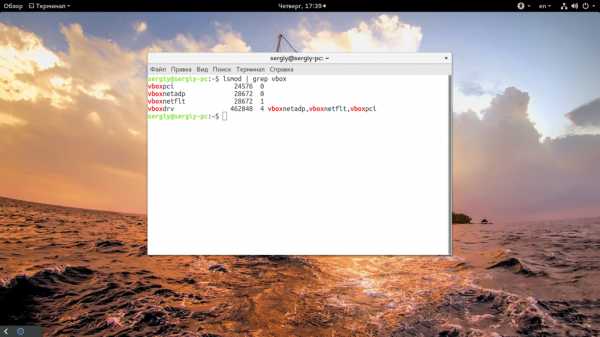

Теперь задача немного интереснее — нам нужна локальная сеть virtualbox между несколькими виртуальными машинами и хостом. Для того чтобы все это заработало в Linux, нам нужно чтобы были загружены модули ядра vboxnetadp и vboxnetflt:

lsmod | grep vbox

Возможно, для их правильной работы вам придется установить пакет net-tools. Дальше нужно создать сам виртуальный адаптер. Для этого откройте меню «Файл», затем «Настройки» -> «Сеть». Затем нажмите кнопку с зеленым значком плюс, а затем «Ok», все параметры можно оставить по умолчанию. В VirtualBox 5.2 и выше интерфейс был изменен. Теперь вам нужно открыть меню «Инструменты» -> «Менеджер сетей хоста»:

Нажмите кнопку «Создать», затем, в появившемся адаптере, напротив пункта DHCP установите галочку «Включен».

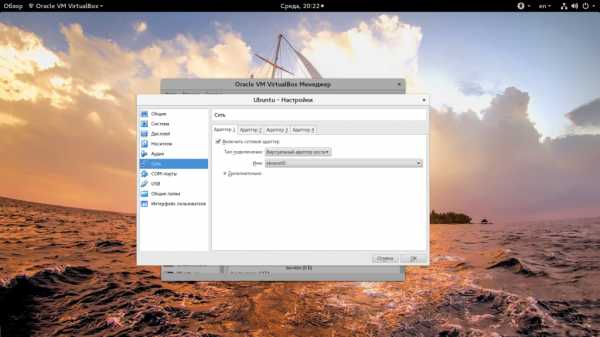

Теперь вернитесь к списку виртуальных машин, зайдите в настройки машины, «Сеть»:

Выберите «Тип подключения» — «Виртуальный адаптер хоста», а имя vboxnet0, тот, который вы создали раньше.

Для всех машин, которые вы хотите объединить в одну сеть нужно выбирать один и тот же адаптер хоста. Если вы захотите добавить машинам также доступ в интернет, просто перейдите на вкладку «Адаптер 2», включите его и настройте NAT, как описано в первом пункте.

4. Настройка сетевого моста VirtualBox

Режим сетевого моста позволяет виртуальной машине выступать в роли реального сетевого устройства с отдельным ip адресом. Чтобы это настроить откройте это же меню — настойки виртуальной машины, затем «Сеть». Здесь выберите «Тип подключения» — «Сетевой мост»:

В поле «Имя» вам необходимо выбрать сетевой интерфейс, который будет использоваться для связи с внешним миром. Минус такого способа в том, что внешние компьютеры смогут получить доступ к виртуальной машине, а это не очень хорошо с точки зрения безопасности.

5. Внутренняя сеть VirtualBox

Режим внутренняя сеть Virtualbox похож на «Виртуальный адаптер хоста», за тем лишь исключением, что из хостовой системы доступа к гостевым не будет, и настроить все немного проще. Достаточно выбрать «Тип подключения» — «внутренняя сеть», а затем просто выбрать нужную сеть в поле «Имя», или создать новую, просто изменив имя текущей.

Как видите, существует тип подключения NAT — где только интернет, Мост — где машина становится членом внешней сети, а все остальные — это настройка виртуальной сети virtualbox, где машины могут видеть друг друга.

Выводы

В этой небольшой статье мы рассмотрели как выполняется настройка сети VirtualBox, как видите, это не так уж сложно, как может показаться на первый взгляд, несмотря на операционную систему, которую вы используете. В большинстве случаев достаточно сети NAT, но иногда может понадобиться виртуальный адаптер хоста, все же остальные режимы используются намного реже.

Оцените статью:

Загрузка…losst.ru

Ваш комментарий будет первым