Обзор виртуальных частных сетей (VPN)

Шлюз Microsoft Forefront Threat Management предоставляет защищенные подключения VPN типа «сеть-сеть» и безопасный доступ VPN-клиента.

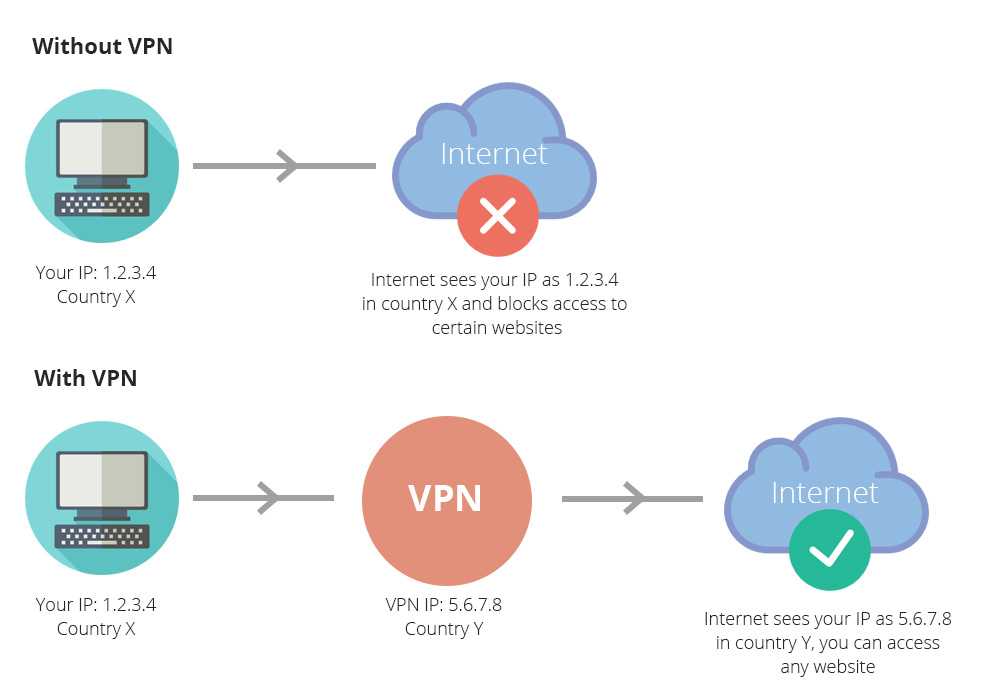

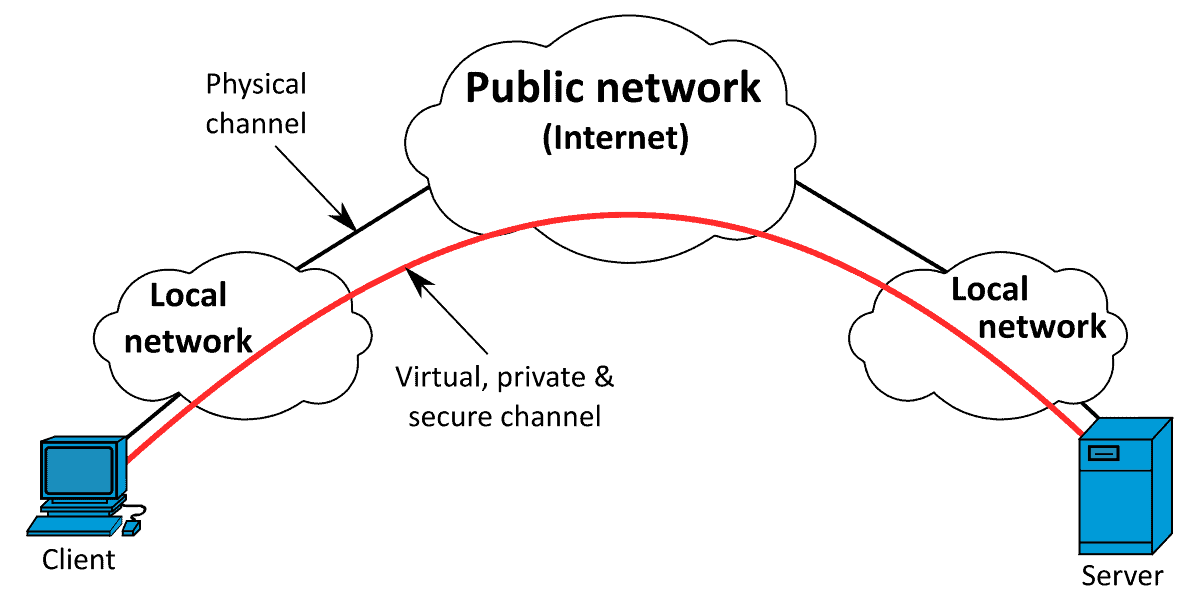

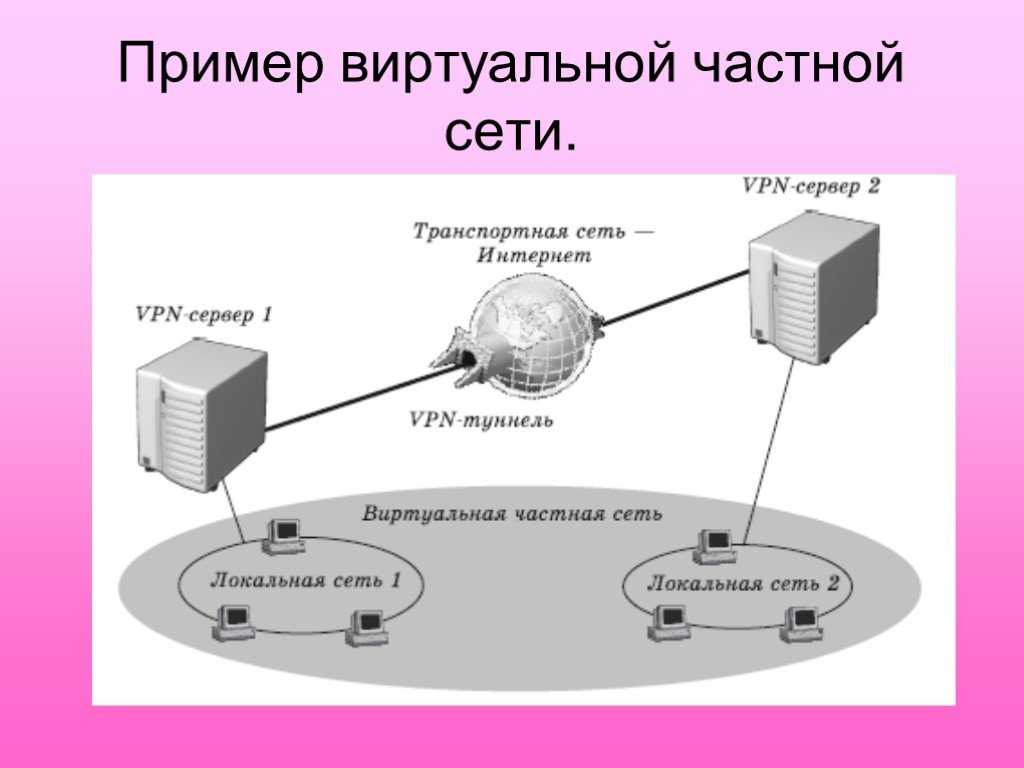

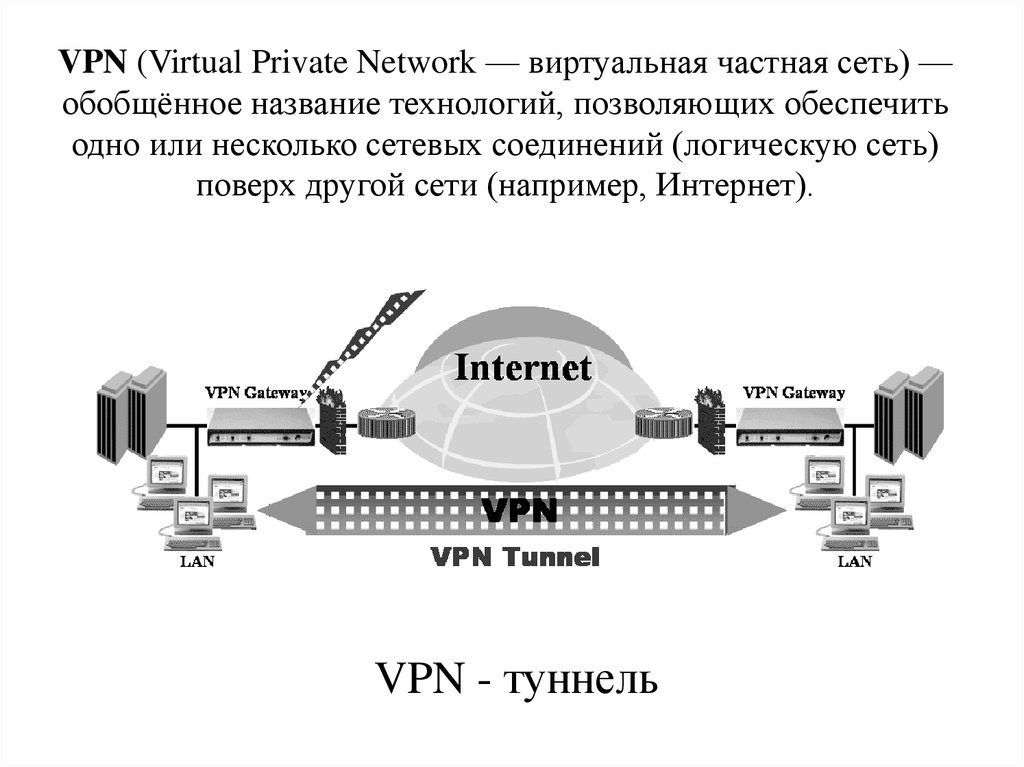

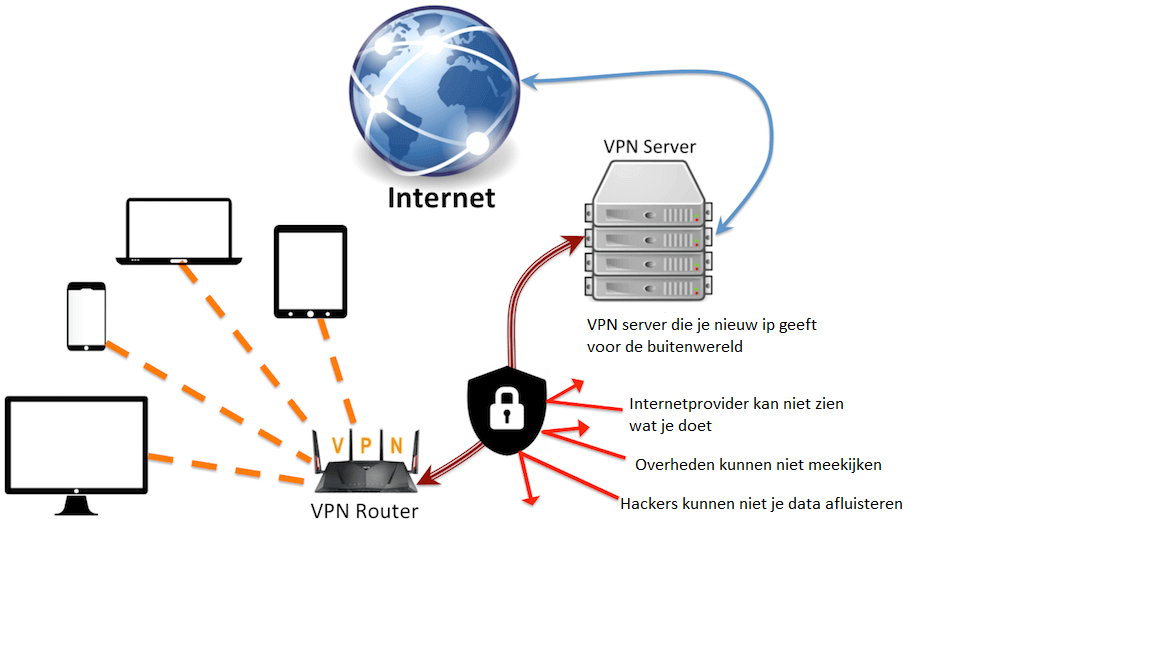

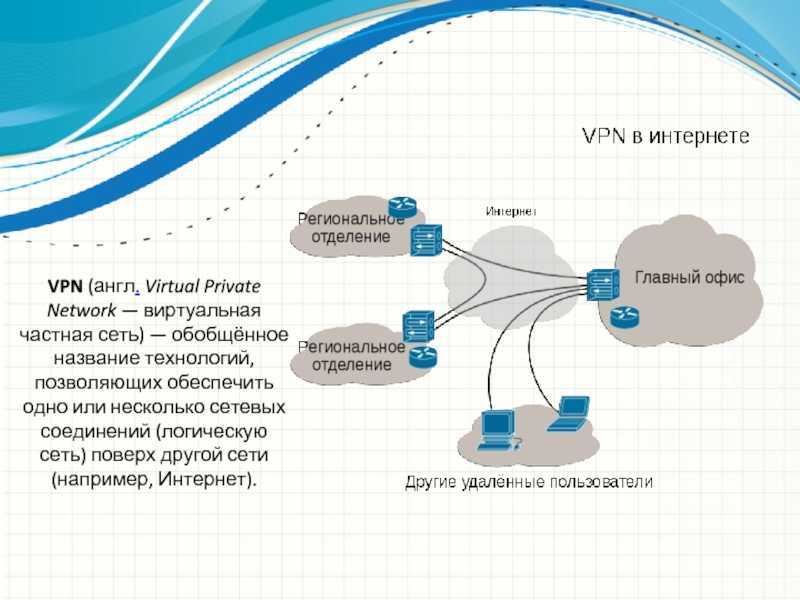

Виртуальная частная сеть (VPN) расширяет частную сеть, выполняя подключение через общедоступные сети (например Интернет). Виртуальная частная сеть позволяет двум компьютерам или двум сетям обмениваться данными через общедоступную сеть с имитацией частного подключения «точка-точка». Работа с виртуальной частной сетью связана с ее созданием и настройкой.

Чтобы эмулировать подключение «точка-точка», данные

инкапсулируются в заголовок, содержащий сведения о маршрутизации,

которые позволяют данным проходить через общедоступную сеть и

достигать конечного места назначения. Чтобы эмулировать частное

подключение, данные шифруются в целях конфиденциальности. Данные,

которые перехватываются в общедоступных сетях, невозможно

расшифровать без ключей шифрования. Подключение, в котором

происходит инкапсуляция и шифрование данных, является

VPN-подключением.

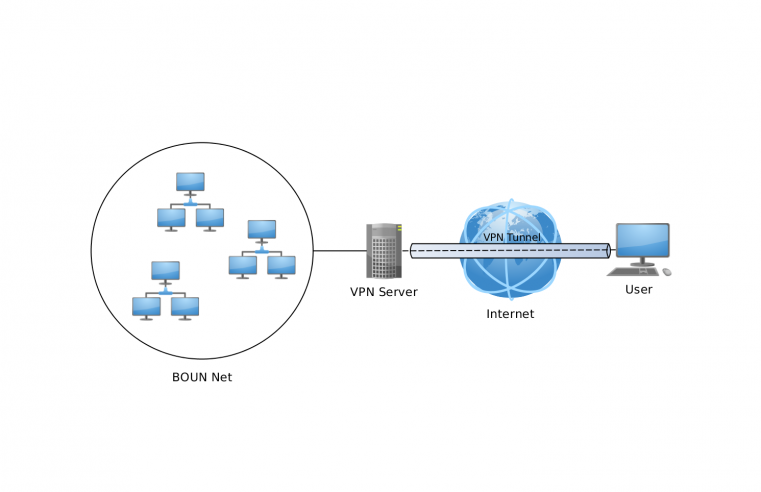

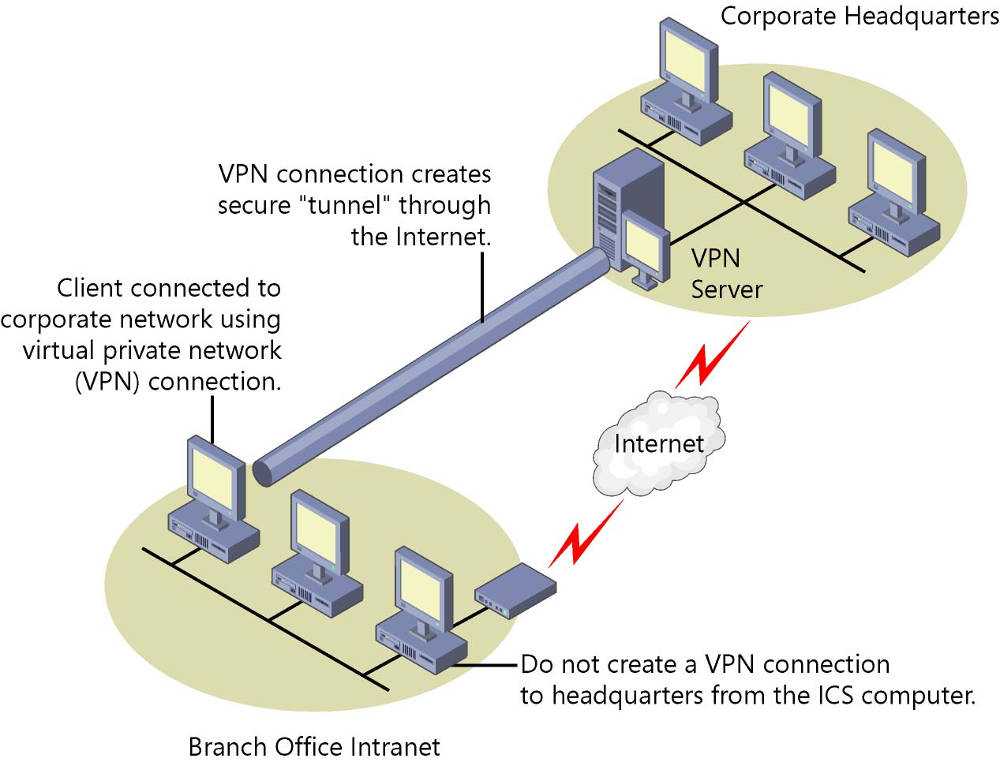

Пользователи, которые работают дома или в дороге, могут применять VPN-подключения для удаленного соединения с сервером организации с использованием инфраструктуры общедоступной сети (например Интернета). С точки зрения пользователя это подключение выглядит как соединение с сетью предприятия, причем процесс взаимодействия через общедоступную инфраструктуру не принимается во внимание. Конкретная инфраструктура общедоступной сети не имеет значения, поскольку логически данные передаются через выделенное частное подключение.

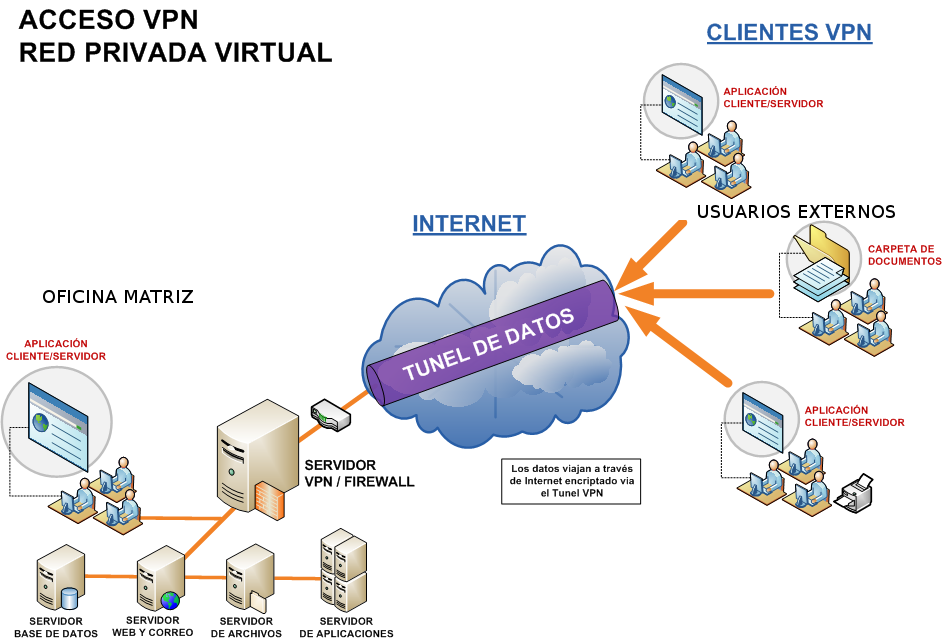

Организации могут также использовать VPN-подключения

для установки маршрутизируемых соединений между другими

организациями или офисами филиалов через общедоступные сети

(например Интернет) с поддержкой безопасной связи (например, между

географически разделенными подразделениями). Маршрутизированные

VPN-подключения через Интернет логически выглядят как выделенные

подключения через глобальную сеть. Эти подключения выполнены через

Интернет с помощью VPN-подключения типа «сеть-сеть» Компании

стараются не использовать арендованные линии со стандартным

Интернет-подключением, поскольку их развертывание связано с

большими расходами, трудностями обслуживания и значительными

временными затратами на их установку.

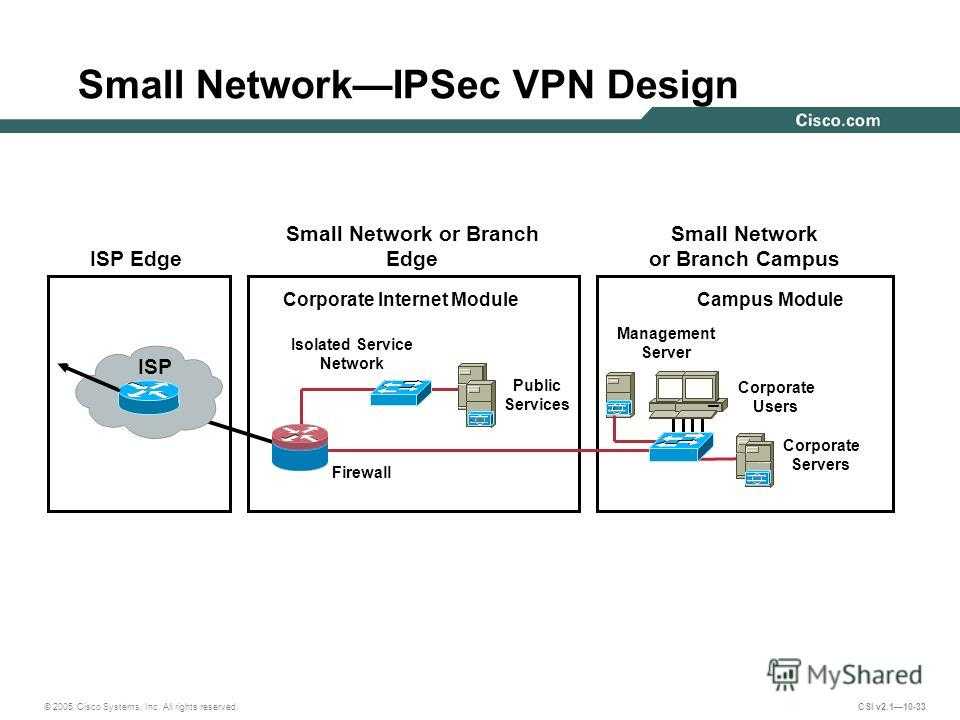

С помощью Forefront TMG можно настроить защищенную сеть VPN, которая будет доступна клиентам удаленного доступа и удаленных сетей в соответствии с требованиями организации. Использование компьютера Forefront TMG в качестве сервера VPN дает преимущества при защите корпоративной сети от вредоносных VPN-подключений. Поскольку VPN-сервер интегрирован в межсетевой экран, пользователи VPN попадают под действие политики межсетевого экрана Forefront TMG.

VPN-подключения

Существуют два типа VPN-подключений:

- VPN-подключение удаленного доступа;

- VPN-подключение типа «сеть-сеть»

VPN-подключение удаленного доступа

Клиент удаленного доступа выполняет VPN-подключение к

VPN-серверу, который соединяет этого клиента с частной сетью.

Forefront TMG обеспечивает доступ ко всей сети, к которой подключен

VPN-сервер. Сведения о настройке VPN-подключений удаленного доступа

см. в разделе Настройка удаленного

доступа к клиенту виртуальной частной сети.

Используя компьютер Forefront TMG в качестве VPN-сервера, можно управлять доступом VPN-клиента к корпоративной сети. Forefront TMG может поместить VPN-клиенты в сеть VPN-клиентов, помещенных в карантин. Эти клиенты будут находиться там до тех пор, пока не будет проверено их соответствие требованиям корпоративной политики безопасности; после этого они могут быть перемещены в сеть VPN-клиентов. Обе эти сети VPN-клиентов попадают под действие политики доступа межсетевого экрана Forefront TMG, поэтому можно контролировать доступ VPN-клиентов к сетевым ресурсам. Например, помещенным в карантин клиентам можно разрешить доступ только к ресурсам, необходимым для восстановления их соответствия политике безопасности, например доступ к обновлениям для антивирусного ПО или к серверу обновления Windows.

Все VPN-подключения к компьютеру Forefront TMG регистрируются в журнале межсетевого экрана, таким образом можно контролировать VPN-подключения.

Forefront TMG обеспечивает доступ VPN-клиента с помощью

либо протокола L2TP через IPsec, либо протокола PPTP, обычно

используемого VPN-серверами. Рекомендуется использовать L2TP через

IPsec. С точки зрения безопасности L2TP через IPsec имеет

преимущество перед PPTP, поскольку для защиты подключения

используется проверка подлинности сертификатов.

Рекомендуется использовать L2TP через

IPsec. С точки зрения безопасности L2TP через IPsec имеет

преимущество перед PPTP, поскольку для защиты подключения

используется проверка подлинности сертификатов.

Управление карантином

Управление карантином обеспечивает поэтапный сетевой

доступ для удаленных (VPN) клиентов за счет их помещения в режим

карантина перед тем, как они смогут получить доступ к сети. После

того как конфигурация клиентского компьютера приведена в

соответствие с определенными карантинными ограничениями

организации, к подключению применяется стандартная политика VPN,

соответствующая типу указанного карантина. При подключении к сети

организации карантинные ограничения могут требовать, например,

установки и запуска конкретного антивирусного ПО. Управление

карантином не защищает от атак злоумышленников, однако позволяет

проверить и при необходимости исправить настройку компьютеров

авторизованных пользователей, прежде чем предоставить им доступ к

сети. Можно также настроить таймер, позволяющий задать время, по

истечении которого подключение разрывается, если клиент не

удовлетворяет требованиям конфигурации.

Можно также настроить таймер, позволяющий задать время, по

истечении которого подключение разрывается, если клиент не

удовлетворяет требованиям конфигурации.

Forefront TMG позволяет выбрать способ включения режима карантина.

- Включение режима карантина с помощью маршрутизации и удаленного доступа. Если выбирается параметр Помещать в карантин в соответствии с политиками RADIUS-сервера, то при попытке VPN-клиента выполнить подключение служба маршрутизации и удаленного доступа определяет, следует ли помещать его в карантин. После выхода клиента из карантина он, безусловно, входит в состав сети VPN-клиентов.

- Включение режима карантина с помощью Forefront TMG. Если

выбирается параметр Помещать VPN-клиентов в карантин в

соответствии с политиками Forefront TMG, то при попытке

VPN-клиента выполнить подключение служба маршрутизации и удаленного

доступа, безусловно, передает запрос компьютеру Forefront TMG.

Forefront TMG определяет, следует ли помещать клиента в карантин.

Режим карантина можно также отключить. По умолчанию управление карантином отключено и включается в сети VPN-клиентов, помещенных в карантин. Дополнительные сведения о настройке управления карантином см. в разделе Настройка управления карантином на основе RQS/RQC и Настройка карантина на основе защиты доступа к сети (NAP).

Учетные данные VPN-клиента

Учетные данные, полученные Forefront TMG при подключении через VPN-клиента, могут зависеть от сценария подключения.

Если пользователь устанавливает VPN-подключение с

клиентского компьютера, Forefront TMG сопоставляет эти учетные

данные с подключением. Следует обратить внимание на то, что, если

этим подключением пользуются другие пользователи, Forefront TMG не

получит их учетные данные, однако будет продолжать связывать трафик

с учетными данными, которые использовались для установки

соединения, что чревато угрозой безопасности.

Если на компьютере, поддерживающем подключение VPN-клиента, или на других компьютерах правильно установлен и настроен клиент межсетевого экрана, то эти компьютеры войдут в состав сети VPN-клиентов, однако Forefront TMG получит учетные данные каждого пользователя, а не учетные данные ведомого компьютера.

VPN-клиенты, зараженные вирусами

При обнаружении зараженного компьютера с VPN-клиентом

выполните одно из следующих действий.

При обнаружении зараженного компьютера с VPN-клиентом

выполните одно из следующих действий.- Установите ограничения для VPN-доступа по имени пользователя. Для этого с помощью политики удаленного доступа исключите пользователя, соединение с которыми запрещено, из списка VPN-клиентов.

- Установите ограничения для VPN-доступа по IP-адресам. Для этого создайте новую сеть, в которой будут содержаться внешние заблокированные IP-адреса, и переместите IP-адрес зараженного клиента из внешней сети в новую сеть. Это возможно только в случае, если пользователь постоянно выполняет подключения с одного и того же IP-адреса. Если при каждом подключении к общедоступной сети клиентскому компьютеру назначаются разные адреса, рекомендуется ограничить доступ на основе имени пользователя.

VPN-подключение типа «сеть-сеть»

VPN-подключение типа «сеть-сеть» подразумевает

установку соединения между двумя отдельными сетями. Forefront TMG

обеспечивает подключение к сети, с которой связан Forefront TMG. В

этом документе представлены сведения о VPN-подключениях типа

«сеть-сеть».

В

этом документе представлены сведения о VPN-подключениях типа

«сеть-сеть».

Для подключений типа «сеть-сеть» существуют три VPN-протокола.

- PPTP

- L2TP через IPsec

- Туннельный режим IPsec

PPTP

Протокол PPTP — это сетевой протокол, позволяющий осуществлять безопасную передачу данных с удаленного клиента на частный, корпоративный сервер путем создания VPN-подключения в TCP/IP-сетях передачи данных. PPTP поддерживает работу предоставляемой по требованию и использующей несколько протоколов виртуальной частной сети, которая позволяет выполнять подключение через общедоступные сети (например Интернет). Благодаря PPTP IP-трафик шифруется, а затем инкапсулируется в IP-заголовок для передачи в корпоративной IP-сети или общедоступной сети, такой как Интернет.

L2TP через IPsec

Протокол L2TP — это стандартный отраслевой туннельный

протокол, обеспечивающий инкапсуляцию для отправки кадров протокола

PPP через пакетно-ориентированные сети. L2TP обеспечивает

шифрование IP-трафика и последующую его отправку посредством любой

передающей среды, поддерживающей доставку датаграмм «точка-точка»

(например IP). Для защиты потока данных, передающегося с одного

VPN-сервера на другой, используется шифрование IPsec, являющееся

реализацией корпорацией Майкрософт протокола L2TP. Туннельный режим

IPsec обеспечивает шифрование IP-трафика и его инкапсуляцию в

IP-заголовок для передачи в корпоративной IP-сети или общедоступной

сети, такой как Интернет.

L2TP обеспечивает

шифрование IP-трафика и последующую его отправку посредством любой

передающей среды, поддерживающей доставку датаграмм «точка-точка»

(например IP). Для защиты потока данных, передающегося с одного

VPN-сервера на другой, используется шифрование IPsec, являющееся

реализацией корпорацией Майкрософт протокола L2TP. Туннельный режим

IPsec обеспечивает шифрование IP-трафика и его инкапсуляцию в

IP-заголовок для передачи в корпоративной IP-сети или общедоступной

сети, такой как Интернет.

PPTP-подключения требуют лишь проверки подлинности на уровне пользователя с использованием протокола проверки подлинности на основе PPP. Для подключений L2TP через IPsec требуется та же самая проверка подлинности на уровне пользователя, дополнительно к которой выполняется проверка на уровне компьютера с использованием сертификатов или предварительного ключа.

| Важно. |

|---|

При выборе протокола для VPN-подключений типа «сеть-сеть» —

PPTP или L2TP через IPsec — следует учитывать следующие

моменты. |

- PPTP может использоваться для VPN-подключения типа «сеть-сеть» для серверов под управлением Microsoft Windows Server 2003 или Windows 2000 Server со службой маршрутизации и удаленного доступа или Windows NT Server 4.0 со службой маршрутизации и удаленного доступа (RRAS). Для PPTP не требуется инфраструктура открытого ключа (PKI) для выдачи сертификатов компьютеров. Благодаря технологии шифрования VPN-подключения на основе протокола PPTP обеспечивают конфиденциальность данных. Расшифровать перехваченные данные можно только с помощью ключа шифрования. Однако VPN-подключения на основе PPTP не обеспечивают целостность данных (проверку на отсутствие изменений в данных при передаче) или проверку подлинности источника данных (проверку отправки данных авторизованным пользователем).

- L2TP может использоваться для серверов, на которых установлены

ОС Windows Server 2003 или Windows 2000 Server. При работе и с тем,

и с другим сервером для выдачи сертификатов компьютеров всем

маршрутизаторам требуется PKI.

Серверы, работающие под управлением

ОС Windows Server 2003, дополнительно поддерживают единый

предварительный ключ, настроенный на отвечающем сервере и на всех

вызывающих серверах. Благодаря IPsec VPN-подключения на основе L2TP

через IPsec обеспечивают конфиденциальность и целостность данных, а

также проверку подлинности их источника.

Серверы, работающие под управлением

ОС Windows Server 2003, дополнительно поддерживают единый

предварительный ключ, настроенный на отвечающем сервере и на всех

вызывающих серверах. Благодаря IPsec VPN-подключения на основе L2TP

через IPsec обеспечивают конфиденциальность и целостность данных, а

также проверку подлинности их источника.

Туннельный режим IPsec

При использовании протокола IPsec в туннельном режиме сам протокол IPsec обеспечивает инкапсуляцию только IP-трафика. Основной причиной использования туннельного режима IPsec является возможность взаимодействия с другими маршрутизаторами, шлюзами или оконечными системами, которые не поддерживают VPN-туннелирование на основе PPTP или L2TP через IPsec. Сведения о взаимодействии представлены на веб-узле консорциума VPN.

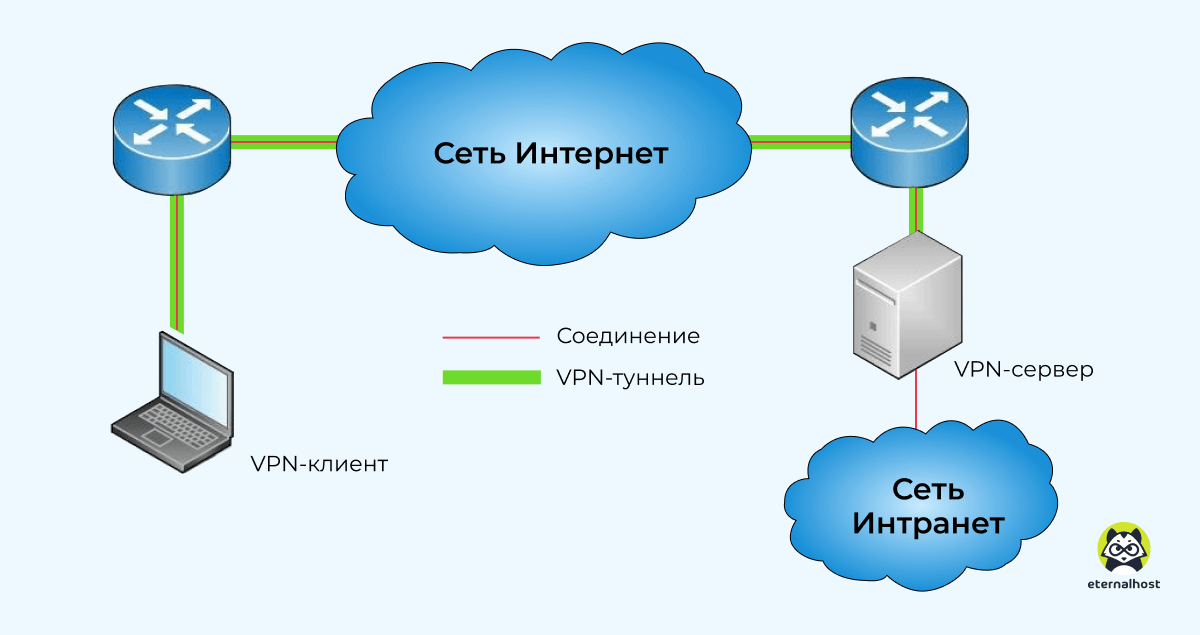

Туннелирование — это процесс, включающий инкапсуляцию,

маршрутизацию и последующее удаление инкапсуляции. Туннелирование

подразумевает заключение или инкапсуляцию исходного пакета в новый. Новый пакет может иметь новые адресные и маршрутные данные,

позволяющие осуществлять его передачу по сети. При комбинации

туннелирования и конфиденциальности данных исходные данные пакета

(а также исходный адрес и место назначения) не выявляются при

прослушивании трафика в сети. После того как инкапсулированные

пакеты достигают своего места назначения, инкапсуляция удаляется и

для передачи пакета в конечный пункт используется заголовок

исходного пакета.

Новый пакет может иметь новые адресные и маршрутные данные,

позволяющие осуществлять его передачу по сети. При комбинации

туннелирования и конфиденциальности данных исходные данные пакета

(а также исходный адрес и место назначения) не выявляются при

прослушивании трафика в сети. После того как инкапсулированные

пакеты достигают своего места назначения, инкапсуляция удаляется и

для передачи пакета в конечный пункт используется заголовок

исходного пакета.

Сам туннель представляет собой логический путь данных, по которому передаются инкапсулированные пакеты. Для одноранговых узлов источника и места назначения туннель обычно прозрачен и отображается в сетевом пути как подключение типа «точка-точка». Узлы не могут определить маршрутизаторы, коммутаторы, прокси-серверы или другие шлюзы безопасности между начальной и конечной точками туннеля. Комбинация туннелирования и конфиденциальности данных может применяться для создания VPN.

Инкапсулированные пакеты передаются в сети через

туннель. В данном примере сетью является Интернет. В качестве шлюза

может выступать пограничный шлюз, расположенный между Интернетом и

частной сетью. Пограничным шлюзом может быть маршрутизатор,

межсетевой экран, прокси-сервер или другой шлюз безопасности. Кроме

того, для защиты трафика в ненадежных частях сети можно

использовать два шлюза, расположенных в рамках виртуальной частной

сети.

В данном примере сетью является Интернет. В качестве шлюза

может выступать пограничный шлюз, расположенный между Интернетом и

частной сетью. Пограничным шлюзом может быть маршрутизатор,

межсетевой экран, прокси-сервер или другой шлюз безопасности. Кроме

того, для защиты трафика в ненадежных частях сети можно

использовать два шлюза, расположенных в рамках виртуальной частной

сети.

Дополнительные сведения о туннельном режиме IPsec см. в техническом справочнике «IPSec Technical Reference» веб-узле на веб-узле Microsoft TechNet.

| Примечание. |

|---|

При создании удаленной сети, использующей туннельный протокол

IPsec, служба межсетевого экрана Майкрософт изменяет фильтры IPsec

после своего перезапуска. В зависимости от количества подсетей,

включенных в диапазоны адресов для сети, этот процесс может занять

несколько минут. Для снижения эффекта рекомендуется определить

диапазоны IP-адресов, которые находятся на границах подсети. |

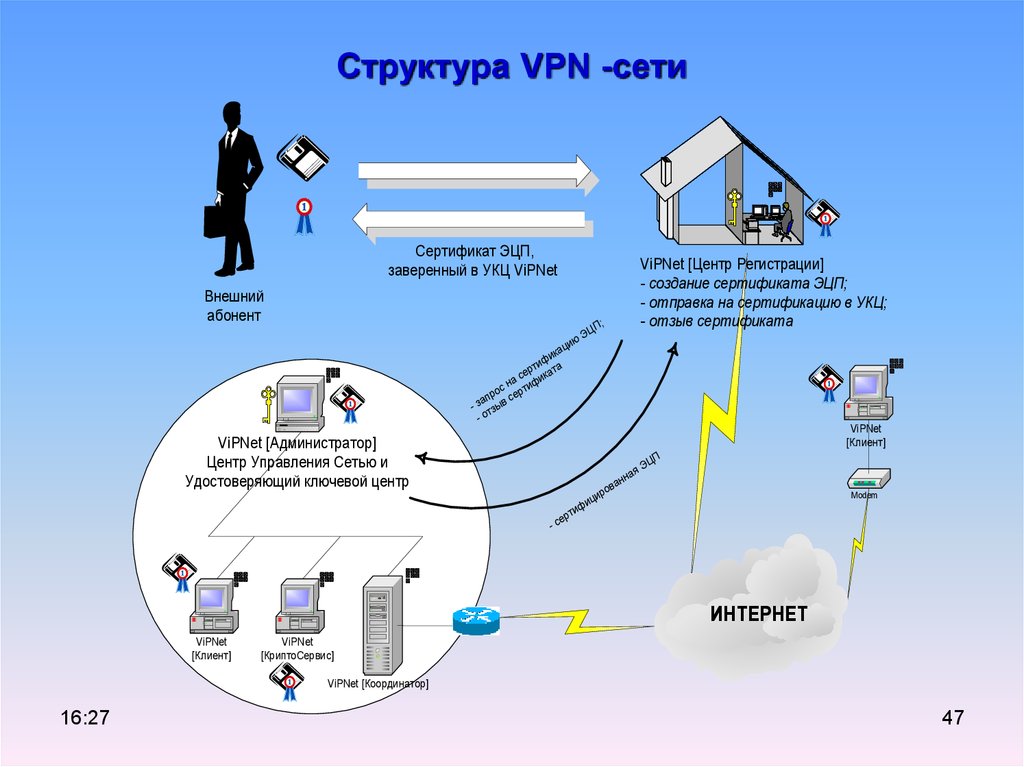

Проверка подлинности

Для проверки подлинности входящих VPN-подключений туннельный режим IPsec или L2TP через IPsec может использовать либо предварительные ключи, либо сертификаты. Поскольку сертификаты более безопасны, чем предварительные ключи, проверку подлинности VPN-подключений в туннельном режиме L2TP через IPsec и IPsec рекомендуется выполнять с помощью сертификатов.

| Важно. |

|---|

В целях безопасности рекомендуется использовать специальный

личный центр сертификации (ЦС) для сертификатов, которые будут

использоваться для проверки подлинности IPsec. Причина в том, что

IPsec не устанавливает соответствие между именем сертификата и

именем веб-узла. Для выполнения проверки подлинности достаточно

того, что сертификаты выдаются одним и тем же ЦС. Дополнительные

сведения о вопросах безопасности, связанных с VPN-подключениями

типа «сеть-сеть», см. в руководстве «Security Hardening and

Administration Guide» на веб-узле Microsoft TechNet. |

Основные понятия

Сопоставление

пользователей

Параметры

подключений типа «сеть-сеть»

Настройка

VPN

Виртуальные частные сети — ITandLife.ru

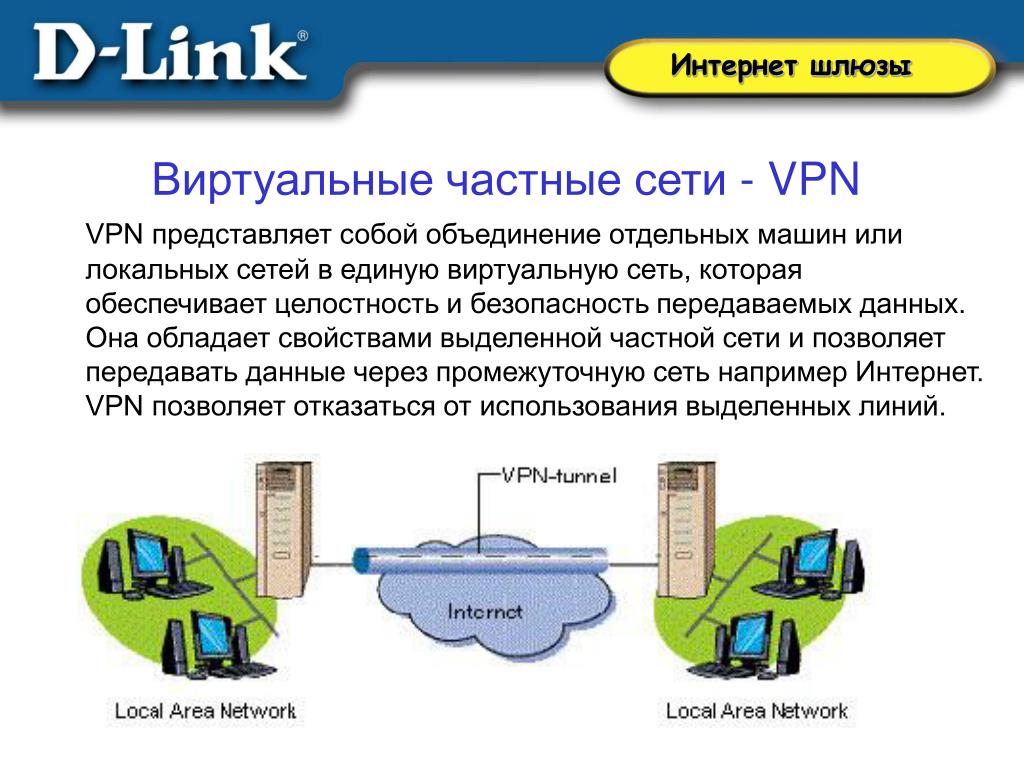

Виртуальной частной сетью (Virtual Private Network — VPN) называется частная сеть, которая создается в инфраструктуре открытой сети, такой, например, как глобальная сеть Internet. Используя VPN»сеть, телеработник (удаленный работник) может получить доступ к сети головного офиса компании через сеть Internet путем создания безопасного туннеля между компьютером телеработника и VPN-маршрутизатором в головном офисе.

Аппаратное и программное обеспечение корпорации Cisco (одного из мировых лидеров в производстве сетевого оборудования) поддерживает самые современные VPN-технологии. Виртуальная частная сеть представляет собой службу, предоставляющую безопасное и надежное соединение через совместно используемую инфраструктуру открытой сети, такой, как Internet. В сетях VPN обеспечиваются такой же уровень безопасности и такие же политики управления, как и в обычной частной сети. Они представляют собой наиболее экономичный способ создания соединения типа ‘‘точка»точка’’ между удаленными пользователями и сетью предприятия.

В сетях VPN обеспечиваются такой же уровень безопасности и такие же политики управления, как и в обычной частной сети. Они представляют собой наиболее экономичный способ создания соединения типа ‘‘точка»точка’’ между удаленными пользователями и сетью предприятия.

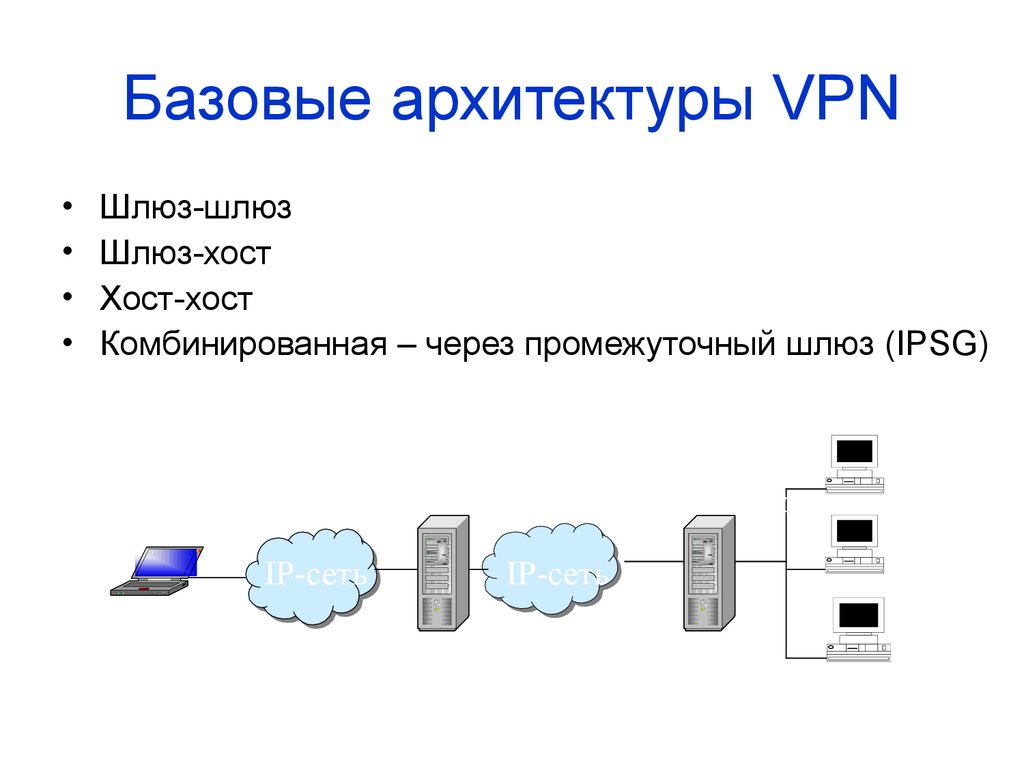

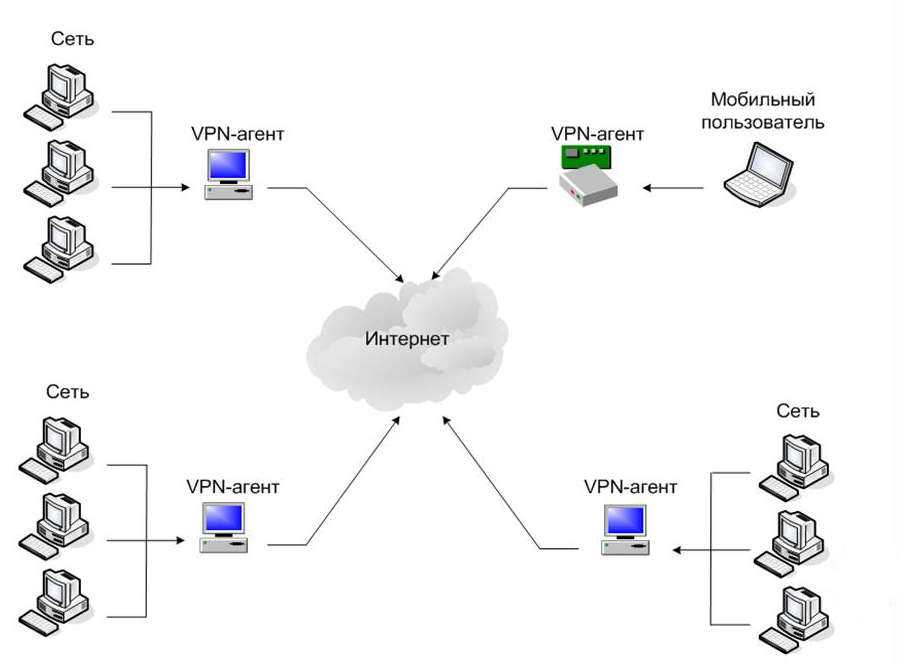

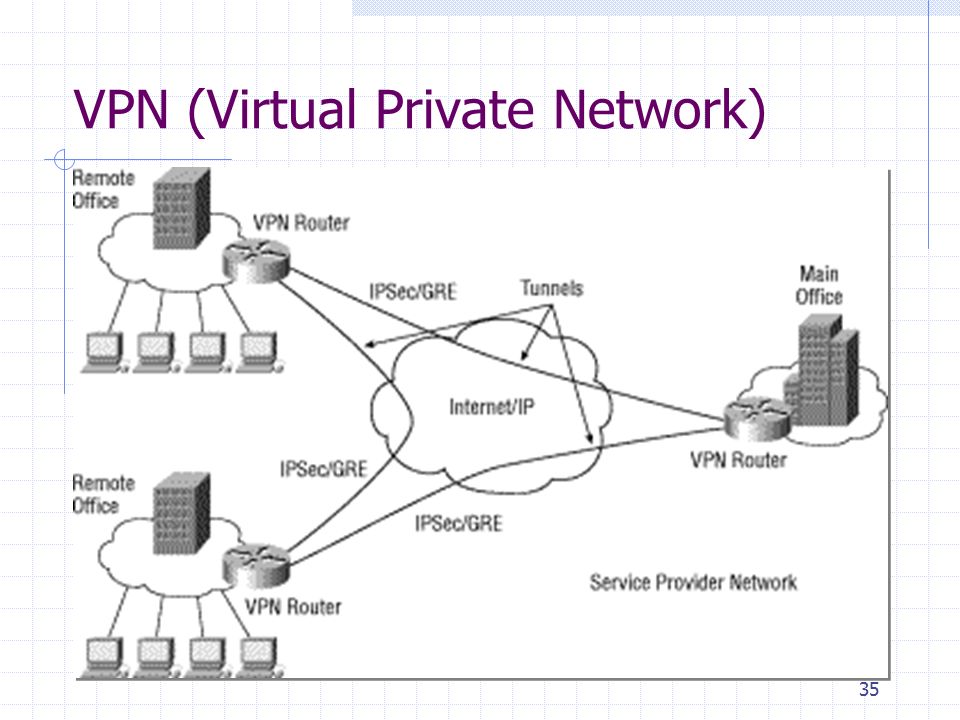

Существуют три типа VPN-сетей, они показаны на рис.ниже.

- VPNсети доступа (Access VPN) обеспечивают удаленный доступ мобильным сотрудникам и малым/домашним офисам (Small Office/Home Office — SOHO) к внутренней или внешней сети (Intranet или Extranet) головного офиса по совместно используемой инфраструктуре. VPN-сети доступа используют аналоговый удаленный доступ, технологии ISDN, DSL, протокол мобильных IP-соединений и кабельные технологии для создания безопасных соединений между сотрудниками головного офиса, телеработниками и филиалами компании.

- VPNсети Intranet (внутренние виртуальные частные сети) связывают между собой региональные и удаленные офисы с головным офисом компании в совместно используемую инфраструктуру с помощью выделенных линий.

Внутренние VPN-сети (Intranet) отличаются от внешних VPN-сетей (Extranet) тем, что они разрешают доступ только сотрудникам компании.

Внутренние VPN-сети (Intranet) отличаются от внешних VPN-сетей (Extranet) тем, что они разрешают доступ только сотрудникам компании. - VPNсети Extranet (внешние виртуальные частные сети) соединяют коммерческих партнеров компании с сетью головного офиса через совместно используемую инфраструктуру с помощью выделенных линий. Внешние VPN-сети (Extranet) отличаются от внутренних VPN-сетей (Intranet) тем, что они разрешают доступ некоторым пользователям, не являющимся сотрудниками компании.

Технологии VPN-сетей

VPN-сети обладают следующими преимуществами:

- единая VPN-технология обеспечивает конфиденциальность нескольким приложениям протокола TCP/IP. Это особенно важно в ситуациях, когда требуется обеспечить безопасный доступ партнерам или удаленным работникам;

- службы шифрования могут быть обеспечены всем соединениям TCP/IP между авторизованным пользователем и VPN-сервером. Преимуществом такого подхода является его прозрачность для конечного пользователя.

Поскольку включен режим шифрования, сервер может повысить уровень шифрования;

Поскольку включен режим шифрования, сервер может повысить уровень шифрования; - VPN-сети обеспечивают мобильность сотрудникам компании и позволяют им получать безопасный доступ к корпоративной сети.

В этой записи были использованы материалы книги Э. Танненбаума «Компьютерные сети», 4-е издание.

Условные обозначения сетевых устройств Cisco Systems

Типы компьютерных сетей (классификация компьютерных сетей)

Что такое виртуальная частная сеть (VPN)? Определение, компоненты, типы, функции и рекомендации

Виртуальная частная сеть (VPN) определяется как компьютерная сеть, которая обеспечивает конфиденциальность в Интернете путем создания зашифрованного соединения в Интернете. В этой статье объясняется, что такое VPN и как она работает, а также ее компоненты, типы, функции и рекомендации на 2021 год.

0016 Что такое виртуальная частная сеть (VPN)?Что такое виртуальная частная сеть (VPN)?

Виртуальная частная сеть (VPN) — это компьютерная сеть, которая обеспечивает конфиденциальность в Интернете путем создания зашифрованного соединения в Интернете.

Безопасность личных данных и действий при использовании Интернета всегда вызывала озабоченность. Именно для решения этой болевой точки и возникла концепция виртуальных частных сетей. Объем технологии постепенно расширялся, чтобы удовлетворить потребности предприятий и корпораций разного размера.

Виртуальная частная сеть — это компьютерная сеть, которая обеспечивает конфиденциальность пользователя в Интернете путем создания зашифрованного соединения устройства с сетью. Он использует протоколы туннелирования для шифрования конфиденциальных данных от отправителя, их передачи, а затем расшифровки на стороне получателя.

Поскольку адрес интернет-протокола (IP) пользователя маскируется и не может быть отслежен во время этого процесса, он обеспечивает высокий уровень конфиденциальности. Наиболее распространенное использование технологии VPN заключается в том, чтобы не отслеживать все развлекательные онлайн-активности человека, даже при доступе к частной сети Wi-Fi.

При использовании для бизнеса VPN позволяет только авторизованному персоналу получать доступ к данным организации через Интернет. С помощью VPN организация с несколькими офисами по всему миру может делиться своими данными со своими сотрудниками, независимо от их местоположения. Это можно сделать безопасно, поскольку их IP-адреса маскируются даже при доступе к общедоступным сетям Wi-Fi. VPN значительно снижает угрозу кибератак и нарушений безопасности.

В отчете Knowledge Sourcing Intelligence LLP за 2019 год прогнозируется, что среднегодовой темп роста в размере 6,39% составит 50,153 млрд долларов США к 2024 году для VPN. Повышенный спрос будет вызван необходимостью защиты от проблем, связанных с киберпреступностью. Другое исследование, проведенное Университетом Мэриленда, показало, что хакерские атаки происходят с частотой каждые 39 секунд.

Отчет CyberEdge Group о защите от киберугроз за 2020 год показал, что 80,7% организаций в семи основных секторах пострадали как минимум от одной успешной кибератаки в 2020 году. Использование VPN и конфиденциальность данных тесно взаимосвязаны. С помощью VPN, использующих отдельный сервер для использования Интернета, хакеров и киберпреступников можно эффективно держать в страхе.

Использование VPN и конфиденциальность данных тесно взаимосвязаны. С помощью VPN, использующих отдельный сервер для использования Интернета, хакеров и киберпреступников можно эффективно держать в страхе.

Как работает VPN? Проще говоря, VPN работают в три этапа:

- Служба шифрует данные, которые вы отправляете.

- Данные помещаются в защищенную капсулу и отправляются через частный туннель, созданный в Интернете, который маскирует исходный IP-адрес.

- Адрес получателя получает капсулы и расшифровывает информацию, не видя адрес отправителя.

При создании концепции Интернета основной идеей была эффективная отправка данных из точки А в точку Б. Это было достигнуто за счет перемещения данных по IP-адресу, для которого существуют правила перемещения данных между этими точками.

Компьютерные серверы облегчали это на больших расстояниях, и если один из них выходил из строя, другой немедленно брался за работу. Передача, а не безопасность, была главной заботой тогда и даже сегодня. Это означает, что Интернет для всех практических целей остается относительно небезопасной системой.

Это означает, что Интернет для всех практических целей остается относительно небезопасной системой.

VPN обеспечивает необходимую безопасность при использовании возможностей Интернета.

Преимущества и недостатки использования VPN

В статье в Computer World (1997), автор Боб Уоллес сказал Тому Нолле, главному стратегу ExperiaSphere и президенту CIMI Corp, что виртуальные частные сети позволят компаниям сблизить ряды с поставщиками, деловыми партнерами и удаленными офисами по всему миру и поддерживать растущие легионы удаленных сотрудников. Эти прогнозы во многом сбылись. Давайте посмотрим на преимущества VPN.

- Повышенная безопасность: Основная функция VPN повышает безопасность сетевого трафика. Он защищает все коммуникации между удаленными сотрудниками от киберпреступников, не нарушая рабочий процесс. VPN использует ряд технологий шифрования, таких как безопасность IP (IPSec), протокол туннелирования уровня 2 (L2TP)/IPSec, а также уровень защищенных сокетов (SSL) и безопасность транспортного уровня (TLS).

Все это объединяется для создания туннеля, по которому зашифрованные данные передаются из пункта отправления в пункт назначения через сервер.

Все это объединяется для создания туннеля, по которому зашифрованные данные передаются из пункта отправления в пункт назначения через сервер. - Обход географических ограничений : В частности, в случае личного использования VPN можно обойти географические ограничения, чтобы получить доступ к сайтам. Речь идет о попытке получить доступ к Netflix из других регионов. VPN также помогает обойти цензуру в случае запрещенных сайтов во время путешествий. Однако этот доступ может быть заблокирован в случае необходимости.

- Анонимные загрузки : Хотя торренты обычно ассоциируются с пиратством, они также имеют несколько законных целей. Несмотря на это, доступ к торрентам может доставить вам неприятности. В таких случаях для доступа можно использовать виртуальные частные сети при условии, что они используются по законным причинам. По-прежнему существует вероятность того, что ваш IP-адрес будет раскрыт сомнительными поставщиками услуг.

- Простой обмен файлами: VPN прокладывают путь для больших сетей, обеспечивая легкий доступ к информации в частной сети.

Это упрощает управление несколькими удаленными офисами и сотрудниками, предоставляя доступ, аналогичный локальной внутренней сети. Этот процесс требует большой пропускной способности. Однако поставщики интернет-услуг (ISP) часто прибегают к регулированию полосы пропускания и данных, чтобы повысить скорость Интернета других клиентов; то есть они устанавливают ограничение на объем данных и используемую пропускную способность. VPN помогает обойти эти ограничения.

Это упрощает управление несколькими удаленными офисами и сотрудниками, предоставляя доступ, аналогичный локальной внутренней сети. Этот процесс требует большой пропускной способности. Однако поставщики интернет-услуг (ISP) часто прибегают к регулированию полосы пропускания и данных, чтобы повысить скорость Интернета других клиентов; то есть они устанавливают ограничение на объем данных и используемую пропускную способность. VPN помогает обойти эти ограничения.

Теперь давайте рассмотрим некоторые недостатки использования VPN.

- Проблемы со скоростью : Чем сильнее шифрование для VPN, тем медленнее он становится. Это особенно верно для бесплатных провайдеров VPN (у которых есть несколько других отрицательных моментов). Однако платные сервисы могут обеспечить хороший уровень шифрования на приличной скорости. Есть несколько способов повысить скорость, например, уменьшить расстояние между устройством и местоположением VPN-сервера. Кроме того, огромное значение имеет обновление до необходимого количества серверов, которые могут выдержать нагрузку большого количества людей, использующих его.

- Повышенная сложность сети : Если вам требуется высококачественная VPN, сеть, которую необходимо настроить, будет более сложной. Это включает в себя несколько сетевых топологий, протоколов, а также аппаратных устройств. Сложность может занять некоторое время, чтобы пользователи поняли.

- Проблемы с безопасностью: Предприятия используют VPN в первую очередь для предоставления доступа к данным сотрудникам, работающим удаленно. В этом случае безопасность сети компании зависит от количества пользователей, их устройств и точек доступа, что снижает контроль над VPN.

Это может произойти по-разному, в том числе:

- Политики ведения журналов : Если ваш поставщик услуг ведет журналы действий в Интернете, то их использование для сокрытия ваших действий в Интернете становится бессмысленным.

- Утечка данных : Несмотря на безопасный туннель, через который проходят ваши данные, существует вероятность утечки.

Классическими примерами являются утечки IP, утечки DNS и WebRTCLeaks.

Классическими примерами являются утечки IP, утечки DNS и WebRTCLeaks. - Мелкий шрифт : Если вы не просматриваете политику конфиденциальности, вы можете не знать, что вы подписались на передачу пользовательских данных третьим лицам, обычно рекламодателям.

- Неверная конфигурация : Неправильная конфигурация ваших требований может быть опасной для вашей сети и данных.

- Вредоносное ПО : вместе с VPN-клиентом может быть загружено вредоносное ПО, что может дать хакерам и спамерам доступ к вашим данным.

Эти указатели также можно использовать в качестве контрольного списка при составлении списка провайдеров VPN.

Типы VPN

Чтобы найти подходящую VPN для вашего бизнеса или даже личного использования, вы должны сначала определить, что вам нужно. Различные типы VPN включают в себя:

Типы VPN

1. VPN удаленного доступа

Предприятия используют VPN удаленного доступа для создания безопасного соединения между корпоративными сетями и личными или корпоративными устройствами, используемыми удаленными сотрудниками. После подключения сотрудники могут получить доступ к информации в сети компании так же, как если бы их устройства были физически подключены к сети в офисе.

После подключения сотрудники могут получить доступ к информации в сети компании так же, как если бы их устройства были физически подключены к сети в офисе.

2. Виртуальные частные сети Site-to-Site

VPN типа Site-to-site идеально подходят для предприятий и предприятий. Они обеспечивают возможность доступа и обмена информацией с рядом пользователей, находящихся в нескольких фиксированных местах.

Виртуальные частные сети типа «сеть-сеть» используются в крупных компаниях, где требуется безопасный и непрерывный обмен информацией между несколькими отделами. Такие виртуальные частные сети нелегко внедрить, и они требуют большого количества специализированного оборудования, сложного оборудования и ресурсов. Эти VPN создаются на заказ и могут не обладать той гибкостью, которую предлагают коммерческие VPN-сервисы. Внутри сетей site-to-site:

- Виртуальные частные сети типа site-to-site в интрасети

Сеть VPN на базе интрасети соединяет собственные сети организации. Например, если компания имеет штаб-квартиру в Германии и хочет открыть офис в Австралии. Сотрудники в обоих местах захотят сотрудничать во время процесса. Таким образом, межсайтовая VPN соединит локальные сети немецких офисов (LAN) с той же глобальной сетью (WAN), что и в Австралии, и будет безопасно обмениваться информацией. Это пример межсайтовой VPN на основе интрасети.

Например, если компания имеет штаб-квартиру в Германии и хочет открыть офис в Австралии. Сотрудники в обоих местах захотят сотрудничать во время процесса. Таким образом, межсайтовая VPN соединит локальные сети немецких офисов (LAN) с той же глобальной сетью (WAN), что и в Австралии, и будет безопасно обмениваться информацией. Это пример межсайтовой VPN на основе интрасети.

- Виртуальные частные сети экстрасети VPN типа «сеть-сеть»

VPN на основе экстрасети служат в качестве соединения между двумя интрасетями, которые должны быть соединены, но не имеют доступа друг к другу. Если две разные компании хотят сотрудничать в проекте, будет использоваться VPN на основе экстрасети.

3. Клиентские виртуальные частные сети

Клиентские виртуальные частные сети позволяют пользователям подключаться к удаленной сети через приложение/клиент, которое управляет соединением и процессом связи в виртуальной частной сети. Для безопасного соединения программное обеспечение запускается и аутентифицируется с помощью имени пользователя и пароля. Затем между устройством и удаленной сетью устанавливается зашифрованное соединение.

Затем между устройством и удаленной сетью устанавливается зашифрованное соединение.

Клиентские VPN позволяют пользователям подключать свои компьютеры или мобильные устройства к защищенной сети. Это отличная возможность для сотрудников получить доступ к конфиденциальной информации своей компании, работая дома или в отеле.

4. Сетевые VPN

Сетевые VPN — это виртуальные частные сети, которые безопасно соединяют две сети через небезопасную сеть. Глобальная сеть на основе IPsec является примером сетевой VPN. В этой VPN все офисы предприятия связаны туннелями IPsec в Интернете.

К трем распространенным типам сетевых VPN относятся:

- Туннели IPsec: Этот тип подхода устанавливает туннель для обмена данными между двумя сетями в зашифрованном виде. Туннели IPSec также можно использовать для инкапсуляции трафика для одного устройства.

- Динамические многоточечные VPN (DMVPN): Этот тип подхода позволяет использовать туннели IPsec «точка-точка» в облаке подключенных сетей.

DMVPN позволяет любым двум сетям взаимодействовать напрямую через облако DMVPN.

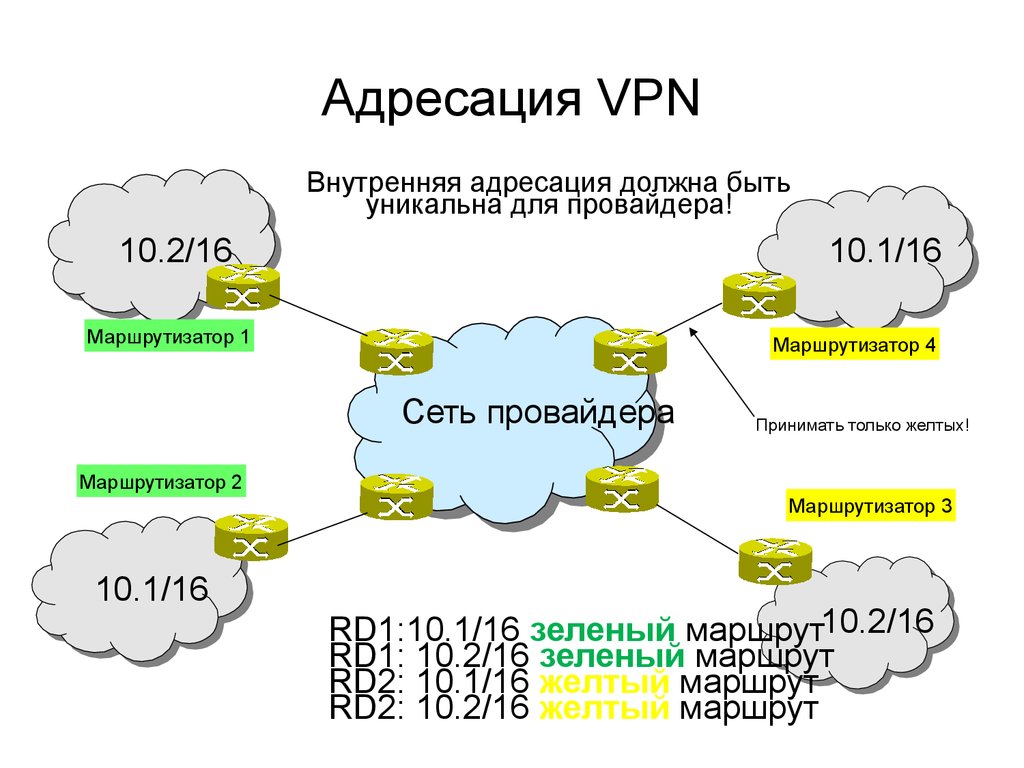

DMVPN позволяет любым двум сетям взаимодействовать напрямую через облако DMVPN. - L3VPN на основе MPLS: Сети с многопротокольной коммутацией по меткам (MPLS) позволяют виртуализировать сети, чтобы пользователи могли совместно использовать физические сети, оставаясь при этом логически разделенными.

Ключевые функции VPN

Виртуальные частные сети в первую очередь помогают защитить связь и передачу данных. Есть много других функций этой технологии.

1. Повышенная безопасность

Основная функциональность VPN заключается в обеспечении безопасности и шифрования данных от хакеров. Нынешняя пандемия привела к широкомасштабному сценарию работы на дому (WFH) по всему миру, и, следовательно, глобальные инвестиции в безопасность растут.

Всего за 24 часа Microsoft обнаружила масштабную фишинговую кампанию с использованием 2300 различных веб-страниц, прикрепленных к сообщениям. Эти сообщения были в форме информации о финансовой компенсации COVID-19. Результатом стала поддельная страница входа в Office 365. Глобальный прогнозный отчет MarketsandMarkets о кибербезопасности до COVID показал, что рынок должен был расти в среднем на 10,2% в период с 2018 по 2023 год. Эксперты говорят, что эта цифра стремительно растет во время пандемии.

Результатом стала поддельная страница входа в Office 365. Глобальный прогнозный отчет MarketsandMarkets о кибербезопасности до COVID показал, что рынок должен был расти в среднем на 10,2% в период с 2018 по 2023 год. Эксперты говорят, что эта цифра стремительно растет во время пандемии.

2. Пульт дистанционного управления

Удаленная работа никогда не была так важна, как сегодня. Отчет Gartner показывает, что организации должны ожидать, что 75% их сотрудников увеличат часы удаленной работы на 35% в конце 2020 года. Доступ к VPN можно получить удаленно, независимо от того, где находится сотрудник, и к тому же безопасно. Таким образом, производительность компании остается стабильной и даже улучшается по мере того, как совместное использование файлов становится более безопасным.

3. Более высокая производительность и более низкие затраты

При выборе инвестиций в VPN важно понимать, что первоначальные инвестиции почти всегда доступны, независимо от размера вашего бизнеса и требуемых функций. Если вы посчитаете цифры, вы увидите, что все больше компаний склонны позволять своим сотрудникам работать из дома. Решение VPN также можно масштабировать в соответствии с растущим размером вашего бизнеса.

Если вы посчитаете цифры, вы увидите, что все больше компаний склонны позволять своим сотрудникам работать из дома. Решение VPN также можно масштабировать в соответствии с растущим размером вашего бизнеса.

В качестве технологии VPN позволяет повысить прибыль любого бизнеса, в первую очередь обеспечивая непрерывность бизнеса. Затем он обеспечивает безопасную среду, к которой легко могут получить доступ удаленные работники, независимо от того, где они находятся.

15 лучших практик использования и управления виртуальной частной сетью (VPN) в 2021 году

Спрос на VPN всегда неуклонно рос. Опрос Top10VPN 2020 года показал, что мировой спрос на VPN увеличился на 41%. И что этот спрос остается на 22% выше, чем был на допандемическом уровне. При таком росте спроса компаниям необходимо знать, как использовать свои VPN и эффективно управлять ими. Есть несколько уровней, на которых к этому нужно подходить.

VPN имеют свои наборы уязвимостей. Важно убедиться, что у вас есть меры, предотвращающие использование этих уязвимостей. Вот что нужно сделать организации:

Вот что нужно сделать организации:

1.

Использовать самую строгую аутентификацию для доступаСуществует четыре ведущих решения для аутентификации, которые вы можете рассмотреть: ID Control USB Token, OTP Key, CardID, HandyID, MessageID и KeystrokeID. С каждым из них у вас есть несколько безопасных вариантов аутентификации доступа к вашей VPN. Ваш поставщик услуг сможет помочь вам выбрать лучший.

2. Используйте самые надежные протоколы шифрования

Использование протокола шифрования зависит от сетевой инфраструктуры. К популярным относятся следующие.

- Интернет-обмен ключами (IKEv2) является одним из старейших, но высоко оцененных протоколов безопасности. Он использует туннелирование IPSec вместе с рядом протоколов шифрования, таких как шифрование AES-256, которое трудно обойти. Он также использует аутентификацию на основе сертификатов и использует алгоритм HMAC для проверки целостности передаваемых данных.

- Протокол безопасного туннелирования сокетов (SSTP) от Microsoft предлагает ограниченную поддержку, поскольку он широко поддерживается в Windows.

- OpenVPN – это популярный открытый набор протоколов, позволяющий нескольким источникам проверять наличие уязвимостей.

- Программное обеспечение Ethernet (SoftEther) является последним на рынке и также имеет открытый исходный код. Его можно поставить на любую операционную систему — Windows, Mac, Android, iOS, Linux и даже Unix.

3. Ограничение доступа к VPN

Доступ к VPN должен быть ограничен, поскольку он предоставляет шлюз в локальную сеть вашей компании. В целях безопасности компании должны советовать своим сотрудникам открывать его только при необходимости и не оставлять его открытым весь день. Его также не следует использовать для загрузки любых файлов, которые обычно используются несколькими отделами.

4. Доступ к некоторым файлам можно получить через интрасети

Использование интрасетей или экстрасетей, а не VPN, с веб-сайтом, защищенным HTTP (HTTPS), и безопасным паролем для определенного набора файлов откроют доступ только к файлам на сервере, а не к сеть. Это работает лучше в сочетании с использованием VPN.

Это работает лучше в сочетании с использованием VPN.

5. Разрешить доступ к эл. протокол передачи (SMTP) для отправки электронной почты. После этого вам потребуется только безопасная аутентификация по паролю (SPA) и шифрование SSL для повышения безопасности почтовой системы.

6. Используйте надежные антивирусы и брандмауэры

Поскольку любой компьютер, подключенный к VPN, может быть восприимчив к вирусам, важно использовать надежное антивирусное программное обеспечение, а также средства защиты от спама и брандмауэры для всех удаленных пользователей.

7. Защитите все удаленные беспроводные сети

В связи с тем, что все больше сотрудников теперь работают из дома, увеличилось использование ноутбуков и персональных устройств, что потенциально увеличивает угрозы. Поскольку беспроводные маршрутизаторы не очень безопасны, компаниям следует поощрять сотрудников настраивать свои беспроводные маршрутизаторы, а также компьютеры для защищенного доступа Wi-Fi (WPA) с предварительным общим ключом, а также свои брандмауэры.

8. Укажите устройства для подключения через VPN

Компании и их ИТ-отделы могут устанавливать правила, предписывающие только оборудование, выпущенное компанией, для внутреннего подключения к корпоративным сетям, с VPN или без нее. В качестве дополнения сотрудники не должны иметь возможности загружать какое-либо организационное программное обеспечение на свои устройства без разрешения администратора.

Такие правила помогают защититься от распределенных атак типа «отказ в обслуживании» (DDoS), когда один пользователь может заразить всю сеть. Безопасное использование и обслуживание сетей VPN — это коллективная работа. В то время как компании вносят свой вклад, сотрудники также должны внедрять лучшие практики для обеспечения безопасности.

9. Используйте пропускную способность с умом

Сотрудники должны быть проинформированы о том, что VPN поставляется с определенной пропускной способностью в соответствии с использованием компании. Им следует воздерживаться от использования его в личных целях, таких как просмотр сайта прямой трансляции или личного онлайн-видеочата.

Им следует воздерживаться от использования его в личных целях, таких как просмотр сайта прямой трансляции или личного онлайн-видеочата.

10. Ограничить загрузку профиля VPN

Сотрудники должны использовать VPN только на своих рабочих устройствах и обеспечить ограниченное использование. При необходимости компаниям следует напоминать сотрудникам, что, хотя VPN может защитить личное использование от посторонних глаз, она по-прежнему видна работодателям.

11. Поймите, что не все провайдеры VPN хороши.

Если сотрудники решат самостоятельно установить VPN-подключение, отговорите их от этого. Бесплатные VPN-провайдеры не предлагают столько функций, сколько корпоративные VPN-провайдеры. Такие поставщики могут в конечном итоге принести больше вреда, чем пользы.

ИТ-команда компании борется с множеством технических проблем, безопасность VPN — лишь одна из них. Тем не менее, нельзя недооценивать его важность. Вот несколько практик, которые должны быть в их сознании.

12. Выявление украденных учетных данных

Риск, связанный с учетными данными, представляет собой реальную проблему. VPN используют традиционную комбинацию имени пользователя и пароля, которую можно угадать и украсть. Для ИТ-команд должны быть установлены строгие сроки для повторной оценки и обновления инструментов аутентификации, которые используются в организации.

13. Обеспечьте пропускную способность VPN

Если целые организации или даже большая часть из них работают удаленно, необходимо обновить VPN, чтобы удовлетворить их всех. Это может оказаться дорогостоящим делом, учитывая дополнительные лицензии, которые необходимо приобрести, и поэтому это должно быть сделано с некоторым планированием.

14. Ищите необычный доступ пользователей

ИТ-специалистам придется постоянно следить за тем, чтобы не было необычного доступа пользователей к используемому ключу. Если это требует дополнительных мер безопасности для авторизованного доступа пользователей, то это следует реализовать.

15. Установка исправлений для компьютеров сотрудников

В крупных организациях сотрудники обычно подключаются к локальной сети или VPN для установки исправлений на своих компьютерах. ИТ-отдел должен регулярно проверять компьютеры, требующие установки исправлений, особенно если компьютер не используется регулярно. Нерегулярное использование может сделать его уязвимым для атак.

Сегодняшние методы работы предприятий стали динамичными, и их потребности в плане безопасности и обеспечения непрерывности бизнеса должны постоянно обновляться, чтобы идти в ногу со временем. VPN обеспечивают высокий уровень безопасности для бизнеса при правильном использовании.

Помогла ли вам эта статья понять основы виртуальной частной сети? Прокомментируйте ниже или дайте нам знать на Facebook , LinkedIn, и Twitter ! Мы хотели бы услышать ваши мнения!

AWS VPN | Виртуальная частная сеть

Расширьте свои локальные сети до облака и получите безопасный доступ к ним из любого места

Загрузите AWS Client VPN для настольных компьютеров

Повышение безопасности и производительности благодаря инновациям AWS VPN — AWS Online Tech Talks (35:39)

Решения AWS Virtual Private Network устанавливают безопасные соединения между вашими локальными сетями, удаленными офисами, клиентскими устройствами и глобальной сетью AWS. AWS VPN состоит из двух сервисов: AWS Site-to-Site VPN и AWS Client VPN. Каждый сервис предоставляет высокодоступное, управляемое и эластичное облачное VPN-решение для защиты сетевого трафика.

AWS VPN состоит из двух сервисов: AWS Site-to-Site VPN и AWS Client VPN. Каждый сервис предоставляет высокодоступное, управляемое и эластичное облачное VPN-решение для защиты сетевого трафика.

AWS Site-to-Site VPN создает зашифрованные туннели между вашей сетью и вашими виртуальными частными облаками Amazon или шлюзами AWS Transit. Для управления удаленным доступом AWS Client VPN подключает ваших пользователей к AWS или локальным ресурсам с помощью программного клиента VPN.

AWS Client VPN

AWS Client VPN — это полностью управляемый эластичный VPN-сервис, который автоматически масштабируется вверх или вниз в зависимости от требований пользователя. Поскольку это облачное VPN-решение, вам не нужно устанавливать и управлять аппаратными или программными решениями или пытаться оценить, сколько удаленных пользователей нужно поддерживать одновременно.

Подробнее

AWS Site-to-Site VPN

AWS Site-to-Site VPN создает безопасное соединение между вашим центром обработки данных или филиалом и облачными ресурсами AWS. Для глобально распределенных приложений вариант Accelerated Site-to-Site VPN обеспечивает еще большую производительность за счет работы с AWS Global Accelerator.

Для глобально распределенных приложений вариант Accelerated Site-to-Site VPN обеспечивает еще большую производительность за счет работы с AWS Global Accelerator.

Узнать больше

VPN-клиент AWS

VPN-клиент AWS используется вашими удаленными сотрудниками для безопасного доступа к ресурсам как в AWS, так и в ваших локальных сетях.

Как это работает

Сеть VPN AWS

AWS Site-to-Site VPN создает зашифрованные соединения между вашими местоположениями (например, центрами обработки данных и удаленными офисами) и вашими облачными ресурсами AWS.

Как это работает

Блоги

На данный момент сообщений в блогах не найдено. Дополнительные ресурсы см. в блоге AWS.

Дополнительные ресурсы см. в блоге AWS.

Что нового

Ознакомьтесь с функциями продукта

Узнайте, на что способен AWS VPN.

Узнать больше

Создайте бесплатную учетную запись

Мгновенно получите доступ к уровню бесплатного пользования AWS.

Зарегистрироваться

Начать сборку в консоли

Начните работу с AWS VPN в консоли AWS.

Начало работы

Войдите в консоль

Узнайте об AWS

- Что такое AWS?

- Что такое облачные вычисления?

- AWS Разнообразие, равенство и инклюзивность

- Что такое DevOps?

- Что такое контейнер?

- Что такое озеро данных?

- Облачная безопасность AWS

- Что нового

- Блоги

- Пресс-релизы

Ресурсы для AWS

- Начало работы

- Обучение и сертификация

- Портфолио решений AWS

- Архитектурный центр

- Часто задаваемые вопросы по продуктам и техническим вопросам

- Аналитические отчеты

- Партнеры AWS

Разработчики на AWS

- Центр разработчиков

- SDK и инструменты

- .

Серверы, работающие под управлением

ОС Windows Server 2003, дополнительно поддерживают единый

предварительный ключ, настроенный на отвечающем сервере и на всех

вызывающих серверах. Благодаря IPsec VPN-подключения на основе L2TP

через IPsec обеспечивают конфиденциальность и целостность данных, а

также проверку подлинности их источника.

Серверы, работающие под управлением

ОС Windows Server 2003, дополнительно поддерживают единый

предварительный ключ, настроенный на отвечающем сервере и на всех

вызывающих серверах. Благодаря IPsec VPN-подключения на основе L2TP

через IPsec обеспечивают конфиденциальность и целостность данных, а

также проверку подлинности их источника. Внутренние VPN-сети (Intranet) отличаются от внешних VPN-сетей (Extranet) тем, что они разрешают доступ только сотрудникам компании.

Внутренние VPN-сети (Intranet) отличаются от внешних VPN-сетей (Extranet) тем, что они разрешают доступ только сотрудникам компании. Поскольку включен режим шифрования, сервер может повысить уровень шифрования;

Поскольку включен режим шифрования, сервер может повысить уровень шифрования; Все это объединяется для создания туннеля, по которому зашифрованные данные передаются из пункта отправления в пункт назначения через сервер.

Все это объединяется для создания туннеля, по которому зашифрованные данные передаются из пункта отправления в пункт назначения через сервер. Это упрощает управление несколькими удаленными офисами и сотрудниками, предоставляя доступ, аналогичный локальной внутренней сети. Этот процесс требует большой пропускной способности. Однако поставщики интернет-услуг (ISP) часто прибегают к регулированию полосы пропускания и данных, чтобы повысить скорость Интернета других клиентов; то есть они устанавливают ограничение на объем данных и используемую пропускную способность. VPN помогает обойти эти ограничения.

Это упрощает управление несколькими удаленными офисами и сотрудниками, предоставляя доступ, аналогичный локальной внутренней сети. Этот процесс требует большой пропускной способности. Однако поставщики интернет-услуг (ISP) часто прибегают к регулированию полосы пропускания и данных, чтобы повысить скорость Интернета других клиентов; то есть они устанавливают ограничение на объем данных и используемую пропускную способность. VPN помогает обойти эти ограничения.

Классическими примерами являются утечки IP, утечки DNS и WebRTCLeaks.

Классическими примерами являются утечки IP, утечки DNS и WebRTCLeaks. DMVPN позволяет любым двум сетям взаимодействовать напрямую через облако DMVPN.

DMVPN позволяет любым двум сетям взаимодействовать напрямую через облако DMVPN.

Ваш комментарий будет первым