Настройка и использование приложения «iCloud для Windows» — Служба поддержки Apple

С помощью приложения «iCloud для Windows» фотографии, документы и закладки, хранящиеся на компьютере с Windows, автоматически обновляются на ваших устройствах Apple.

Подготовка

Убедитесь, что вы настроили iCloud на своем iPhone, iPad, iPod touch или компьютере Mac и выполнили вход с использованием своего идентификатора Apple ID. Затем выполните следующие действия, чтобы скачать и установить приложение «iCloud для Windows».

Хотите получить доступ к новейшим функциям iCloud? См. рекомендуемые системные требования. Для работы iCloud требуется подключение к Интернету. Наличие доступа к iCloud и набор функций зависят от региона. Если используется управляемая учетная запись Apple ID, «iCloud для Windows» не будет поддерживаться.

Настройка приложения «iCloud для Windows»

- Загрузите приложение «iCloud для Windows» на компьютер с Windows.

- Перезапустите компьютер.

- Убедитесь, что приложение «iCloud для Windows» открыто. Если оно не открылось автоматически, перейдите в меню «Пуск», откройте «Приложения» или «Программы» и выберите «iCloud для Windows».

- Введите ваш идентификатор Apple ID, чтобы выполнить вход в iCloud.

- Выберите функции и содержимое, которое нужно поддерживать в актуальном состоянии на всех устройствах.

- Нажмите кнопку «Применить».

* Узнайте, как определить используемую версию операционной системы Windows.

Загрузка фотографий и предоставление общего доступа к ним

При включении приложения «Фото» приложение «iCloud для Windows» создает в проводнике папку с именем «Фото iCloud». Приложение «Фото iCloud» отправляет новые фотографии и видео, добавляемые в папку «Фото iCloud» на компьютере с Windows, чтобы их можно было просматривать в приложении «Фото» на устройствах iPhone, iPad, iPod touch и компьютере Mac, а также на сайте iCloud.com. Новые снятые вами фотографии и видео автоматически загружаются из папки «Фото iCloud».

Делитесь фотографиями

Вы можете предоставлять общий доступ к своим фотографиям. В разделе «Общие альбомы» можно просматривать, отправлять и комментировать фотографии и видео, доступ к которым вы предоставляете другим пользователям. В последней версии «iCloud для Windows» можно закреплять фотографии, сохраняя их непосредственно на своем устройстве. При откреплении фотографии отправляются в iCloud.

Узнайте, как настроить и использовать функцию «Фото iCloud».

Просматривайте файлы и папки с помощью iCloud Drive

При включении службы iCloud Drive приложение «iCloud для Windows» создает в проводнике папку с соответствующим именем. В ней вы найдете все документы, сохраненные в iCloud. Файлы, созданные на компьютере с Windows и сохраненные в папке iCloud Drive, также отображаются на других ваших устройствах.

Если вы хотите работать с файлами с друзьями или коллегами, то можете предоставить общий доступ к отдельным файлам или создать общую папку, чтобы поделиться набором файлов. Вы также можете закрепить файлы и папки, чтобы использовать их оффлайн, и просматривать состояние загрузки файлов и общего доступа к ним.

Кроме того, доступ к файлам и папкам iCloud Drive можно получить на сайте iCloud.com.

Если при попытке переместить файл из «iCloud для Windows» отображается ошибка, может потребоваться загрузить файл на ПК с Windows. После загрузки файла попробуйте переместить его снова.

Обновление приложений

При использовании iCloud на всех устройствах можно синхронизировать данные приложений «Почта», «Контакты», «Календари» и «Задачи»* независимо от используемого устройства. Просто убедитесь, что на вашем компьютере с ОС Windows, iPhone, iPad, iPod touch или компьютере Mac настроена служба iCloud, выполнив следующие действия.

* На компьютере Mac или устройстве iOS вместо приложения «Задачи» будет отображаться приложение «Напоминания».

На компьютере с ОС Windows

- Откройте приложение «iCloud для Windows».

- Установите флажок «Почта, Контакты, Календари и Задачи» и нажмите кнопку «Применить».

- Ваша учетная запись приложения «Почта iCloud» отобразится на панели папок в левой части окна Microsoft Outlook 2007–2016.

На iPhone, iPad или iPod touch

- Перейдите в меню «Настройки» > [ваше имя] и выберите пункт «iCloud».

- Включите приложения «Почта», «Контакты», «Календари» и «Напоминания».

На компьютере Mac

- Перейдите в меню Apple > «Системные настройки» и щелкните идентификатор Apple ID.

- Щелкните значок iCloud, затем выберите приложения «Почта», «Контакты», «Календари» и «Напоминания».

Синхронизация сохраненных паролей на различных устройствах

- Включите функцию «Пароли» на панели настроек приложения «iCloud для Windows».

- Загрузите расширение iCloud Passwords в интернет-магазине Chrome.

После установки просто щелкните в Chrome значок расширения iCloud Passwords при посещении веб-сайта, учетные данные для которого были сохранены.

Управление использованием хранилища iCloud и информацией об учетной записи

Управление использованием хранилища iCloud

- Чтобы просмотреть доступный объем хранилища iCloud, откройте приложение «iCloud для Windows».

- Для изменения параметров нажмите «Хранилище».

Выберите приложение, чтобы просмотреть занимаемый им объем, или нажмите «Купить еще место» для изменения плана хранилища.

Выберите приложение, чтобы просмотреть занимаемый им объем, или нажмите «Купить еще место» для изменения плана хранилища.

В iCloud для Windows 10 или более поздней версии можно прикреплять файлы, чтобы они оставались локально на устройстве. При откреплении фотографии отправляются в iCloud.

Управление информацией об учетной записи

Если требуется внести изменения в Apple ID, например обновить адрес электронной почты, почтовый адрес или другие сведения, откройте приложение «iCloud для Windows» и щелкните «Учетная запись». Затем щелкните «Управление Apple ID».

Обновление версии приложения «iCloud для Windows»

Перейдите в Microsoft Store и проверьте наличие обновлений.

В iCloud для Windows более ранних версий:

Чтобы проверить наличие обновлений, откройте на компьютере с Windows приложение Apple Software Update. Если вы хотите получать уведомления о новых обновлениях с помощью приложения Apple Software Update, выберите «Правка» > «Настройки» и укажите, как часто нужно проверять обновления. Можно выбрать вариант «Ежедневно», «Еженедельно», «Ежемесячно» или «Никогда».

Необходима дополнительная помощь? Узнайте, что делать, если не удается скачать или установить приложение «iCloud для Windows».

Отключение или удаление приложения «iCloud для Windows»

Если отключить какую-либо службу в приложении «iCloud для Windows», ваша информация не будет автоматически синхронизироваться в iCloud и вы не будете видеть обновления, внесенные на других устройствах.

- Чтобы отключить службу на компьютере с Windows, откройте приложение «iCloud для Windows» и установите или снимите флажок рядом с нужной службой. Нажмите кнопку «Применить», чтобы сохранить изменения.

- Чтобы отключить приложение «iCloud для Windows», откройте его и выйдите из учетной записи.

Прежде чем удалить приложение «iCloud для Windows», создайте копию данных iCloud и сохраните ее на компьютере с Windows. Затем выйдите из учетной записи «iCloud для Windows» на этом компьютере и выполните следующие действия.

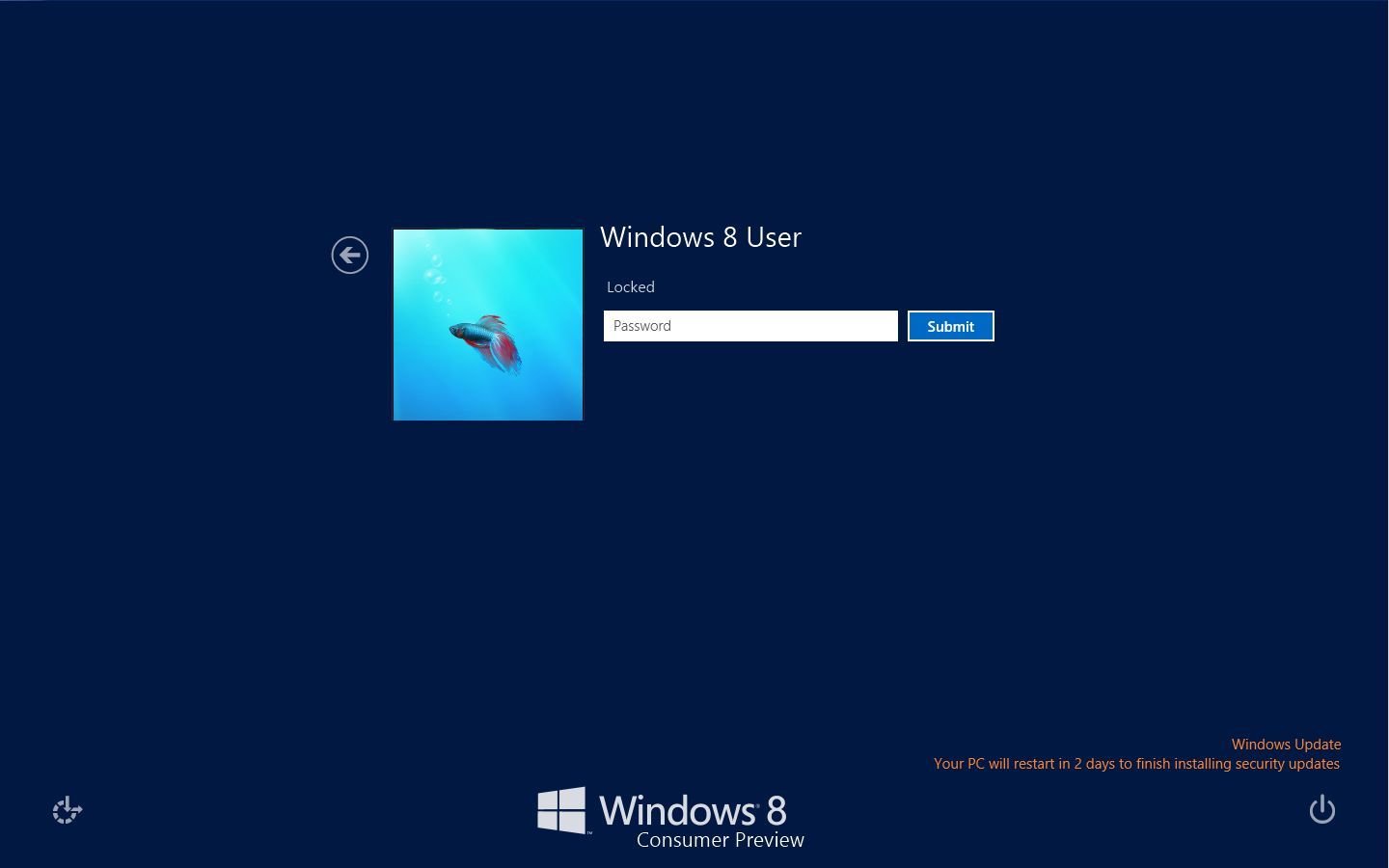

Windows 8 и более поздних версий:

- Перейдите на начальный экран и щелкните правой кнопкой мыши в нижнем левом углу или щелкните левой кнопкой мыши и выберите элемент «Панель управления».

- Щелкните «Удаление программы».

- Щелкните «iCloud» > «Удалить».

- При появлении запроса на подтверждение нажмите кнопку «Да».

Windows 7:

- Выберите меню «Пуск» > «Панель управления».

- Щелкните «Программы» > «Программы и компоненты».

- Выберите iCloud > «Удалить».

- Чтобы продолжить, нажмите кнопку «ОК».

Информация о продуктах, произведенных не компанией Apple, или о независимых веб-сайтах, неподконтрольных и не тестируемых компанией Apple, не носит рекомендательного или одобрительного характера. Компания Apple не несет никакой ответственности за выбор, функциональность и использование веб-сайтов или продукции сторонних производителей. Компания Apple также не несет ответственности за точность или достоверность данных, размещенных на веб-сайтах сторонних производителей. Обратитесь к поставщику за дополнительной информацией.

Дата публикации:

Начало работы на компьютере с ОС Windows и компьютере Mac Подписаться

Обзор

Zoom объединяет облачные видеоконференции, простые интернет-конференции и групповой обмен сообщениями на удобной в использовании платформе. Наше решение обеспечивает лучшие возможности видео- и аудиосвязи и демонстрации экрана на нескольких платформах. В этой статье вы познакомитесь с основными функциями клиента Zoom для компьютеров с ОС Windows и компьютеров Mac.

Необходимые условия

В этой статье рассматриваются следующие вопросы:

Вход в систему и конференцию

После запуска Zoom нажмите «Войти в конференцию», чтобы войти в конференцию без входа в систему. Если вы хотите войти в систему и начать или запланировать собственную конференцию, нажмите «Войти в систему».

Чтобы войти в систему, воспользуйтесь учетной записью Zoom, Google или Facebook. В систему также можно войти с помощью технологии единого входа (SSO). Если у вас нет учетной записи, нажмите «Бесплатная регистрация». Если у вас есть учетная запись Zoom, но вы не можете вспомнить пароль, нажмите «Забыли?».

Вкладка «Главная»

После входа в системы отобразится вкладка «Главная», где доступны следующие опции.

Чат

Выберите вкладку «Чат», чтобы просмотреть сообщения в приватных чатах с вашими контактами или в групповых чатах (каналах).

Эти функции доступны на панели слева.

- Поле поиска «Перейти к». Найти контакт или канал.

- Сообщения со звездами. Просмотреть сообщения, отмеченные звездами.

- Нажмите на свое имя, чтобы использовать личное пространство чатов.

- Значок «Добавить» (рядом с разделом «Последние»). Начать новый чат с одним из контактов, создать канал для групповых чатов или войти в существующий канал.

- Нажмите на контакт в разделе «Последние», чтобы просмотреть историю чата и продолжить общение в чате с этим контактом. Перед именем контакта отображается значок статуса.

- В разделе «Последние» выберите канал (отмечен значком группы перед именем), чтобы просмотреть историю чата канала и отправить сообщения его участникам.

После выбора контакта или канала на панели слева в окне чата можно использовать следующие функции.

- Значок «Звезда» . Добавить контакт или канал в список избранного, чтобы получить быстрый доступ к этим контактам или каналам.

- Значок «Видео» . Начать конференцию с контактом. Если выбран канал, будет начата конференция со всеми участниками этого канала.

- Значок «Новое окно» (наведите курсор на имя контакта или канала, чтобы отобразить этот значок). Открыть выбранный чат в новом окне.

- Значок «Информация» . Просмотреть дополнительные опции для контакта или канала. Также позволяет получить быстрый доступ к файлам, изображениям и сообщениям со звездами в выбранном чате.

- Поле «Сообщение». Составить и отправить сообщения контактам или в каналы. Вы можете также отправлять снимки экрана, файлы, примеры кода и анимированные GIF-файлы.

Телефон

Выберите вкладку «Телефон», чтобы совершать телефонные вызовы, просматривать историю вызовов и воспроизводить сообщения голосовой почты с помощью Zoom Phone.

Примечание. Требуется лицензия Zoom Phone.

Подробнее об использовании функций Zoom Phone.

Конференции

Выберите вкладку «Конференции» и нажмите «Предстоящие», чтобы просмотреть, начать, редактировать и удалить запланированные конференции.

После выбора запланированной конференции на панели слева вам станут доступны следующие опции.

- Значок «Добавить» . Запланировать новую конференцию.

- Значок «Обновить» .

Обновить список конференций, если в нем не отображается запланированная конференция.

Обновить список конференций, если в нем не отображается запланированная конференция. - Начать. Начать запланированную конференцию, выбранную среди предстоящих конференций.

- Копировать приглашение. Скопировать текст приглашения запланированной конференции, чтобы вставить его вручную в электронное письмо, сообщение в мессенджере и т. д. Нажмите «Показать приглашение на конференцию», если вам нужно просмотреть копируемое приглашение.

- Редактировать. Редактировать параметры запланированной конференции.

- Удалить. Необратимо удалить запланированную конференцию.

Контакты

Выберите вкладку «Контакты» для просмотра контактов и управления ими.

- Вкладка «Каталог». Просмотреть каталог всех контактов, в том числе избранных, внешних контактов и контактов-автоответчиков. Если в вашей организации есть Zoom Rooms, здесь также отобразится перечень залов Zoom Rooms.

- Вкладка «Каналы». Просмотреть каталог каналов (используемых для группового обмена сообщениями). Каналы со звездами будут отображаться в верхней части списка.

- Значок «Добавить» . Показать параметры для контактов и каналов. Можно добавить контакт, создать группу контактов, создать канал или войти в канал.

Элементы управления в конференции

Когда вы начнете конференцию или войдете в нее, вам станут доступны элементы управления конференции, расположенные в нижней части окна конференции (переместите курсор в окне Zoom, чтобы отобразить элементы управления конференции).

Узнайте дополнительные сведения об элементах управления конференции для организаторов, соорганизаторов и участников. Вы также можете войти в тестовую конференцию, чтобы ознакомиться с элементами управления перед входом в запланированную конференцию.

Дополнительные ресурсы

Две учётные записи на вход в Windows 10 и ПИН-код [ОБЗОР]

После недавнего очередного крупного обновления Windows 10 (October 2018 Update) решил навести порядок в своём ноутбуке и «подтянуть» парочку некоторое время болтающихся неудобств в операционной системе.

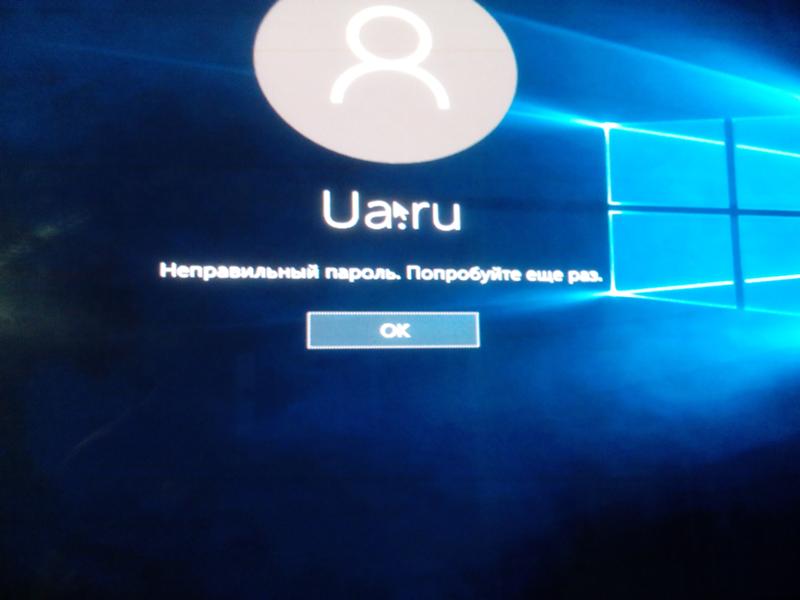

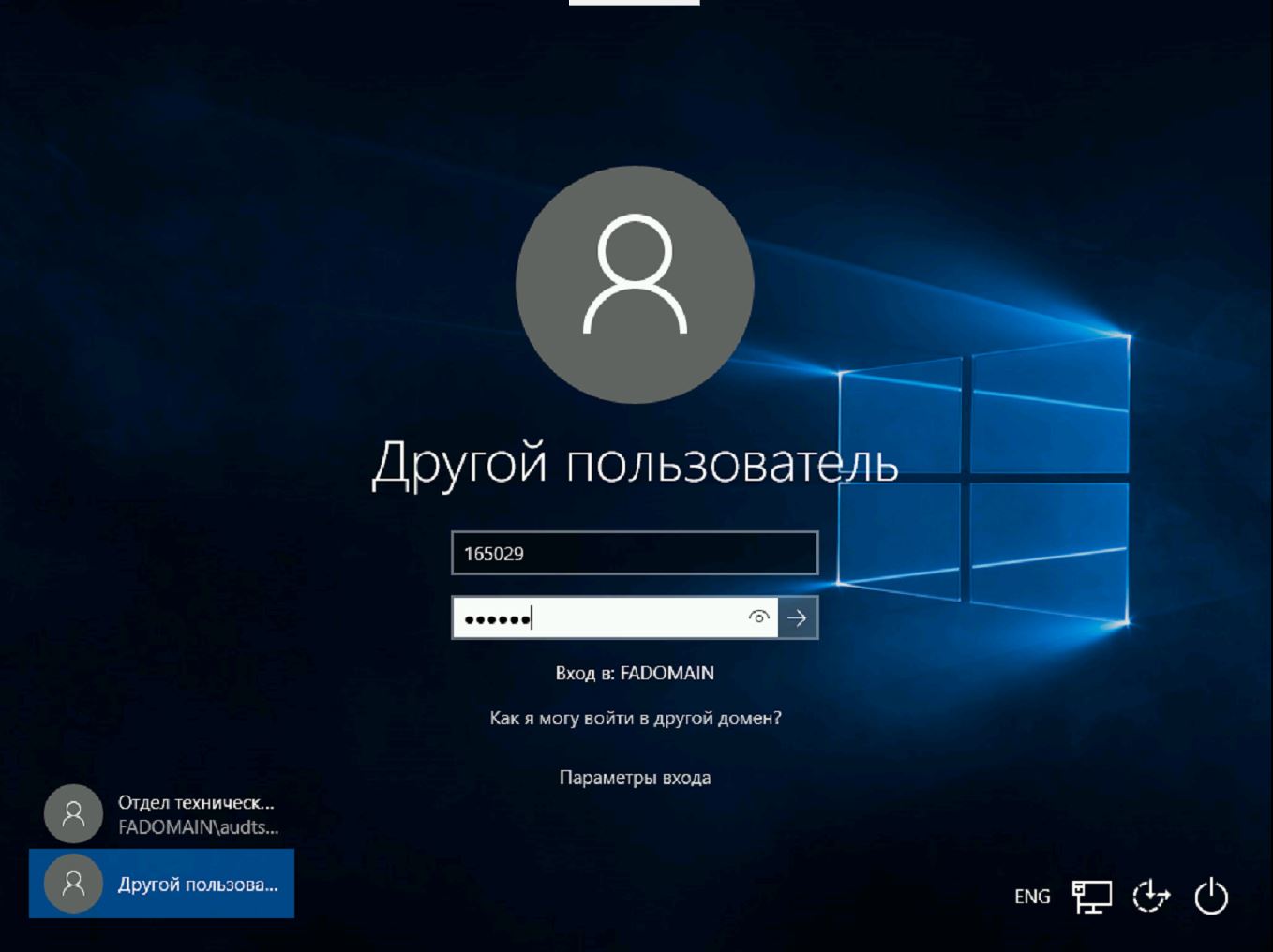

Около месяца назад меня почему-то начали встречать две учётные записи при входе в Windows 10, обе с моим логином, но одна без моего аватара, а вторая — с ним. Ещё сразу висела надпись «Неправильное имя пользователя или пароль. Попробуйте еще раз.» . Нужно было жать «Enter» на клавиатуре и после ввода своего пароля благополучно попадал в операционную систему.

Ясно было, что это не взлом компьютера (злыми хакерами), а просто какой-то глюк в Windows 10 (в параметрах же системы отображается, как и раньше, одна учётка админа, без других пользователей). Вот и решил наконец-то разобраться с этим раздражающим неудобством.

Расскажу ниже, как легко победил эту беду и заодно, про то, как можно удобнее и быстрее входить в свою операционку без снижения уровня безопасности при этом.

Причина появления двух учётных записей на вход

Природа этого явления до конца не изучена британскими учёными, но в сети Интернет поговаривают о двух основных причинах такого поведения Windows, если выполняется вход без ввода пароля (был отключен ранее):

- при изменении имени компьютера

- после установки некоторых важных обновлений системы

На экране блокировки слева, при этом, будет отображаться два пользователя с одинаковыми логинами, но у одного обычно отсутствует аватарка…

По обеим из них можно зайти в систему — описывал уже это выше.

Как убрать вторую учётную запись на вход в Windows

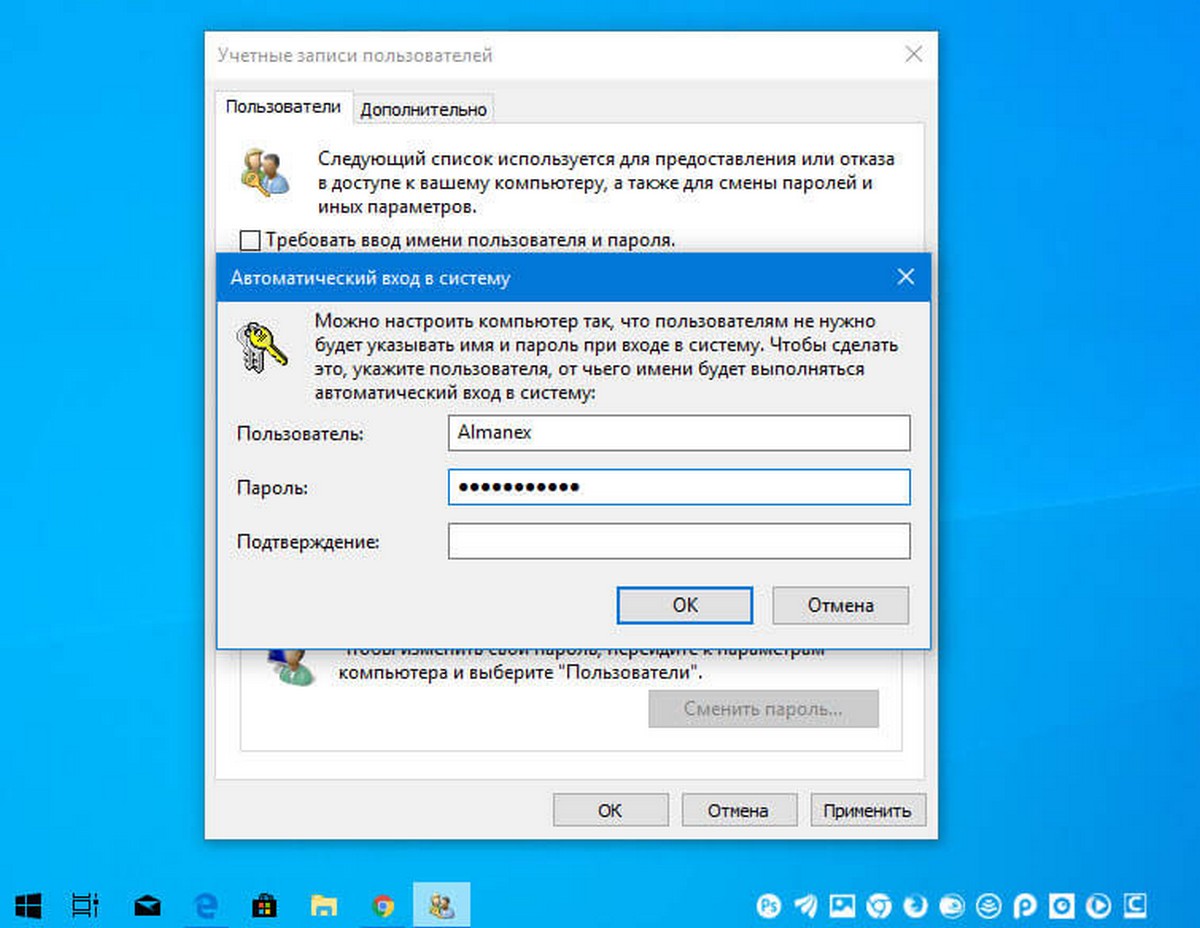

Очень легко, быстро и просто можно убрать лишнюю вторую учётную запись при входе в Windows. Для этого, если ранее отключали надёжный пароль (удаляли его), нужно снова его добавить к своей учётной записи и затем включить запрос при входе в систему от имени пользователя (администратора).

Для активации запроса пароля при входе в Windows 10 нужно на клавиатуре нажать горячие клавиши «Win+R» …

Читайте также на сайте:

…

…

…и в появившемся окошке вбить (или скопировать-вставить отсюда) netplwiz …

После этого нужно всего-лишь установить галочку напротив «Требовать ввод имени пользователя и пароля. » …

» …

…и применив изменения перезагрузить компьютер (полностью, а не виртуально). После этой процедуры можете снова снять галочку в окне «netplwiz» и даже полностью удалить свой пароль входа.

Обращаю внимание — не завершение работы нужно сделать и последующее включение, а именно непрерывную перезагрузку.

Поздравляю, теперь у Вас не две одинаковые учётные записи на вход в Windows 10, а одна.

ПИН-код или ускоряем вход в Windows 10

Теперь поделюсь информацией, как можно немного ускорить и облегчить вход в Windows 10 практически без снижения уровня безопасности.

Дело в том, что я единственный пользователь на своём ноутбуке и по идее, мне можно было вообще не заморачиваться с паролем входа (удалить его и влетать в систему на всех парах при старте компьютера).

Но иногда беру этот переносной компьютер с собой на работу и хотелось бы быть уверенным, что в моё кратковременное отсутствие, кто-то любопытный не влез в него натворив всякой беды, даже пусть неумышленно. Меня выручил ПИН-код вместо пароля учётной записи.

Чем ПИН-код отличается от пароля входа в Windows

Тем, что:

- не нужно выдумывать сложный пароль (с обязательными цифрами и буквами, да ещё и в разных регистрах

- в нём всего четыре знака

- можно использовать только цифры

- после его ввода происходит моментальный вход в систему Windows (даже не нужно тыкать на «Enter»)

- ПИН-код привязывается только к конкретному устройству, на котором он был задан

- этот код хранится на устройстве локально (пароль передается на сервер и теоретически может быть перехвачен)

Таким образом, используя ПИН-код вместо пароля при входе, убиваем сразу двоих зайцев — сохраняем относительно надёжную защиту и одновременно, ускоряем и облегчаем процедуру входа в операционную систему под своей учётной записью.

Как задать ПИН-код для входа в Windows

Должен быть предварительно задан пароль учётной записи.

В параметрах системы заходим в раздел «Параметры входа» …

…и просто добавляем ПИН-код…

Правда, обязательно сначала спросят пароль учётной записи…

Как видите, его можно усложнить буквами и символами.

Сегодня победили две учётные записи на входев Windows 10 и узнали про удобный ПИН-код, который облегчает и ускоряет эту процедуру.

До новых полезных компьютерных программ и интересных приложений на Андроид.

ПОЛЕЗНОЕ ВИДЕО

…

…

4.8 / 5 ( 17 голосов )

Уверенный пользователь трех домашних ПК с многолетним опытом, «компьютерщик» для всех родственников, соседей и знакомых, в течении 10-ти лет автор более тысячи обзоров интересных и полезных программ для компьютера на собственном софтовом блоге OptimaKomp.RU

Я только обозреваю программы!

Любые претензии — к их производителям!

Все комментарии проходят модерацию

Подписывайтесь на уведомления от сайта OptimaKomp.RU по электронной почте, чтоб не пропускать новые подробные обзоры интересных и полезных компьютерных программ.

Уже более 8-ми тысяч читателей подписалось — присоединяйтесь! 😉

Как установить ПИН-код в Windows 10

Windows 10 позволяет вам входить в систему на компьютере с помощью пароля, ПИН-кода, изображения, отпечатка пальца или лица. Ниже вы найдете инструкции по установке ПИН-кода в Windows 10.

Коротко о ПИН-коде в Windows 10

Хотя вход в систему по умолчанию является достаточным для большинства пользователей, вы можете установить ПИН-код в Windows 10, чтобы воспользоваться дополнительными функциями безопасности, доступными в этой последней версии ОС.

Функции безопасности, такие как Сканер отпечатка пальца, Iris Reader и Windows Hello, доступны только с ПИН-кодом и не могут использоваться с обычным паролем для входа в систему Windows.

Примечание: ПИН-код является дополнительной опцией входа в Windows 10, для установки ПИН-кода в Windows 10 вам все равно потребуется существующая учетная запись Microsoft или локального пользователя.

Как установить ПИН-код в Windows 10

Выполните шаги, описанные ниже:

- Нажмите кнопку Пуск, а затем кликните на иконку Параметры.

- На экране Параметров кликните на иконку Учетные записи.

- На экране Учетные записи кликните на Параметры входа в левой панели и кликните на кнопку Добавить в секции ПИН-код.

- Вам предложат ввести ваш текущий пароль, сделайте это.

- На следующем экране введите ПИН-код, который хотите использовать, подтвердите его повторным вводом, а затем нажмите ОК для того, чтобы завершить установку ПИН-кода.

Теперь, когда вы успешно установили ПИН-код в Windows 10, вы сможете входить в систему, используя этот ПИН, вместо пароля.

Как логиниться в системе Windows 10 с помощью ПИН-кода

Выполните шаги, описанные ниже:

- Выйдите из системы.

- Вы увидите экран логина, на котором будет предложено ввести ПИН-код.

Примечание: Вы по-прежнему можете логиниться с помощью пароля, используя варианты выбора способа входа.

Как изменить или удалить ПИН-код в Windows 10

Вы можете изменить ПИН-код или вовсе удалить его в любое время, в случае, если вам не нравится идея использования ПИН-кода для входа в систему.

- Клик на кнопку Пуск > Параметры > Учетные записи.

- На экране Учетные записи клик на Параметры входа в левой панели и вы найдете опцию Изменить или Удалить ПИН-код в Windows 10.

- В случае, если вы кликните на опцию Удалить, вам будет предложено подтвердить удаляемый ПИН-код. После ввода действующего ПИН-кода, кликните на кнопку Удалить, и ПИН-код будет удален как вариант входа в систему.

Еще статьи из рубрики Руководства:

#парольИспользование встроенной аутентификации Windows в вашем портале—Portal for ArcGIS

Вы можете контролировать доступ к вашему порталу при помощи встроенной аутентификации Windows (IWA). При использовании IWA учетные данные управляются с помощью Microsoft Windows Active Directory. Пользователи не входят и не выходят с веб-сайта портала; при открытии веб-сайта вход выполняется автоматически, с использованием тех же учетных записей, которые используются для входа в Windows.

Пользователи не входят и не выходят с веб-сайта портала; при открытии веб-сайта вход выполняется автоматически, с использованием тех же учетных записей, которые используются для входа в Windows.

Просмотреть видео

Для использования интегрированной аутентификации Windows (IWA) необходим ArcGIS Web Adaptor (IIS), развернутый на веб-сервере Microsoft IIS. Вы не можете использовать ArcGIS Web Adaptor (Java Platform) для выполнения интегрированной аутентификации Windows. Если этого еще не сделано, установите и настройте ArcGIS Web Adaptor (IIS) для работы с порталом.

Примечание:

Чтобы использовать проверку подлинности веб-уровня с интегрированным сайтом ArcGIS Server, необходимо отключить проверку подлинности веб-уровня (включая проверку подлинности клиентского сертификата) и включить анонимный доступ к ArcGIS Web Adaptor, настроенному с помощью вашего сайта ArcGIS Server, до интеграции с порталом. Хотя это может показаться нелогичным, но это необходимо, чтобы сайт был свободен для интеграции с порталом и мог считать пользователей и роли из портала. Если на сайте ArcGIS Server не используется аутентификация на веб-уровне, никаких действий не требуется. Подробные инструкции по добавлению сервера к вашему порталу см. в разделе Интеграция сайта ArcGIS Server с порталом.

Для настройки IWA с вашим порталом выполните следующие действия:

Настройка портала на использование Windows Active Directory

По умолчанию, Portal for ArcGIS активирует HTTPS для всех подключений. Если вы ранее меняли эту опцию, чтобы активировать подключения как по HTTP, так и по HTTPS, вам понадобиться перенастроить портал для использования подключения только по HTTPS, выполнив описанные ниже шаги.

Примечание:

При помощи хранилища удостоверений Active Directory ArcGIS Enterprise поддерживает аутентификацию из нескольких доменов в одном лесу, но не предоставляет аутентификацию между несколькими лесами. Для поддержки корпоративных пользователей из нескольких лесов требуется провайдер идентичности SAML.

Настройка портала на использование HTTPS для всех коммуникаций

- Войдите на веб-сайт портала в качестве администратора вашей организации. URL-адрес имеет вид https://webadaptorhost.domain.com/webadaptorname/home.

- На странице Организации щелкните вкладку Настройки, затем Безопасность в левой части страницы.

- Включите опцию Разрешить доступ к порталу только с использованием HTTPS.

Обновление хранилища аутентификаций портала

Затем обновите хранилище аутентификаций вашего портала, чтобы использовались учетные записи и группы Windows Active Directory.

- Войдите в ArcGIS Portal Directory в качестве администратора вашей организации. URL-адрес имеет вид https://webadaptorhost.domain.com/webadaptorname/portaladmin.

- Щелкните Безопасность > Конфигурация > Обновить хранилище аутентификаций.

- Вставьте в текстовое окно Настройка хранилища пользователей (в формате JSON) информацию о пользовательской конфигурации вашей организации Windows Active Directory (в формате JSON). Либо добавьте в следующий пример информацию вашей организации.

{ "type": "WINDOWS", "properties": { "userPassword": "secret", "isPasswordEncrypted": "false", "user": "mydomain\\winaccount", "userFullnameAttribute": "cn", "userEmailAttribute": "mail", "userGivenNameAttribute": "givenName", "userSurnameAttribute": "sn", "caseSensitive": "false" } }В большинстве случаев вам будет необходимо изменить только значения для параметров userPassword и user. Хотя вы вводите пароль в виде обычного текста, он будет зашифрован, когда вы щелкните Обновить конфигурацию (ниже). Для учетной записи, которую вы задали для параметров пользователя, необходимы права доступа только для просмотра адреса электронной почты и полного имени учетных записей Windows в сети.

Если возможно, задайте для учетной записи пароль, срок действия которого не истекает.

Если возможно, задайте для учетной записи пароль, срок действия которого не истекает.В тех редких случаях, когда Windows Active Directory чувствительна к регистру, установите для параметра caseSensitive значение «true».

- Если вы хотите на портале создать группы, которые будут использовать существующие корпоративные группы в вашем хранилище идентификаций, вставьте информацию о конфигурации группы вашей организации Windows Active Directory (в формате JSON) в текстовое окно Конфигурация хранилища групп (в формате JSON), как показано ниже. Либо добавьте в следующий пример информацию о группах вашей организации. Если вы хотите использовать только встроенные группы портала, удалите все из текстового поля и пропустите этот шаг.

{ "type": "WINDOWS", "properties": { "isPasswordEncrypted": "false", "userPassword": "secret", "user": "mydomain\\winaccount" } }В большинстве случаев вам будет необходимо изменить только значения для параметров userPassword и user. Хотя вы вводите пароль в виде обычного текста, он будет зашифрован, когда вы щелкните Обновить конфигурацию (ниже). Для учетной записи, которую вы задали для параметров пользователя, необходимы права доступа только для просмотра имен групп Windows в сети. Если возможно, задайте для учетной записи пароль, срок действия которого не истекает.

- Щелкните Обновить конфигурацию, чтобы сохранить изменения.

- Если вы настроили портал высокой доступности, перезапустите все компьютеры портала. Подробные инструкции см. в разделе Остановка и запуск портала.

Настройка дополнительных параметров хранилища аутентификаций

Существуют дополнительные параметры хранилища аутентификаций, которые можно изменить с помощью API администрирования ArcGIS Portal Directory. Эти параметры включают такие опции, как: будут ли автоматически обновляться группы при входе на портал пользователя организации, установка интервала обновления участников, а также опцию, которая определяет, будет ли производиться проверка форматов разных имен пользователей. Более подробно см. в разделе Обновление хранилища аутентификаций.

Более подробно см. в разделе Обновление хранилища аутентификаций.

Добавление пользователей из корпоративной системы на портал

По умолчанию корпоративные пользователи могут работать с веб-сайтом портала. Однако они могут лишь просматривать элементы, открытые для всех пользователей организации. Это связано с тем, что корпоративные учетные записи не были добавлены на портал, и им не были выданы права доступа.

Добавьте учетные записи на портал одним из следующих методов:

Рекомендуется назначить хотя бы одну корпоративную учетную запись Windows в качестве Администратора портала. Это можно сделать, выбрав роль Администратор при добавлении учетной записи. Теперь, когда у вас появилась дополнительная учетная запись администратора портала, вы можете назначить учетной записи главного администратора роль Пользователя или удалить ее. Более подробно см. в разделе О учетной записи главного администратора.

После того как вы добавите учетные записи и выполните перечисленные ниже шаги, пользователи смогут входить в организацию и работать с ее ресурсами.

Настройка ArcGIS Web Adaptor для работы с IWA.

- Откройте Internet Information Server (IIS) Manager.

- На панели Подключения укажите и разверните веб-сайт с ArcGIS Web Adaptor.

- Щелкните имя Web Adaptor для ArcGIS. По умолчанию – arcgis.

- Дважды щелкните Аутентификация на панели Home.

- Выберите Анонимная проверка подлинности и щелкните Отключить.

- Выберите Аутентификация Windows и щелкните Включить.

- Закройте окно Internet Information Server (IIS) Manager.

Проверка доступности портала по протоколу IWA

- Откройте веб-сайт портала. URL-адрес имеет вид https://webadaptorhost.domain.com/webadaptorname/home.

- Убедитесь, что у вас запросили учетные данные вашей корпоративной учетной записи либо автоматически вошли с использованием таких учетных данных.

Если вы этого не увидели, проверьте, что для входа в систему вы использовали учетную запись Windows, добавленную на портал.

Если вы этого не увидели, проверьте, что для входа в систему вы использовали учетную запись Windows, добавленную на портал.

Запрет создания собственных учетных записей для пользователей

Запретите создание собственных учетных записей пользователями, отключив эту возможность в настройках организации.

Отзыв по этому разделу?

Как включить автоматический вход в систему для Windows 10

Если Вы пользователь ОС Windows 8/8.1 или Windows 10, то ваша основная учетная запись (административная учетная запись) теперь по-умолчанию связана с Live-аккаунтом в Microsoft. К сожалению пароль, который необходимо вводить для входа в такую учетную запись, один и тот же как для операционной системы, так и для учетной записи от почты Hotmail/Outlook и от магазина приложений Windows App Store, а также, возможно, и от Skype. Но в новых версиях Windows есть возможность настроить автоматический вход в основную учетную запись операционной системы без ввода пароля.

И так рассмотрим как быстро и без особых заморочек можно включить автоматический вход в систему без ввода пароля. Для этого, после входа в систему необходимо кликнуть правой кнопкой мышки на кнопку «Пуск» и выбирать из меню пункт «Выполнить».

В окне «Выполнить» необходимо ввести команду netplwiz и нажать кнопку ОК или клавишу Enter.

Эта команда откроет окно «Учетные записи пользователей». При этом существуют и другие способы добраться к этой настройке, к примеру, через Панель управления. Но, по моему, доступ через диалоговое окно «Выполнить» — это самый быстрый и простой способ. Если у вас в системе существуют несколько учетных записей, то выберите ту, для которой необходимо активировать автоматический вход и уберите флажок вверху над списком пользователей напротив надписи «Требовать ввод имени пользователя и пароля». После чего нажмите кнопку «Применить».

Сразу после этого появиться окно, где необходимо будет ввести пароль к вашей учетной записи, для которой настраивается автоматический вход.

После всех этих действий перезагрузите систему и вы увидите что больше нет необходимости вводить пароль. Если на вашем компьютере настроена только одна учетная запись, то система будет автоматически в нее загружаться. Конечно же, отключение возможности ввести пароль при входе в систему имеет свои плюсы и минусы, одним из которых является понижение уровня безопасности. Это нужно учитывать при выполнении подобных настроек.

Так же в Windows 8/8.1 или Windows 10 есть возможность вообще отключить привязку к Microsoft Live-аккаунту, таким образом ваша учетная запись будет переведена и активирована как локальная учетная запись. Таким образом появится возможность изменения пароля, не влияя на основной пароль от Live-аккаунта, почты Hotmail/Outlook и магазина приложений Windows App Store.

Также рекомендую прочитать:

Загрузка…Как убрать пароль при входе в Windows 10: настройка автовхода

Дата обновления: 10 мая 2020

При эксплуатации компьютера одним человеком либо пользователями, доверяющими друг другу, нет нужды в применении пароля.

Чтобы вход производился автоматически, еще на этапе установки системы пропускают ввод пароля (нажимают кнопку далее). Если есть желание автоматизировать вход на ПК с уже инсталлированной системой, нужно знать, как убрать пароль при входе в Windows 10.

Его можно отключить с помощью встроенных средств администрирования, а также специальных утилит. Кроме того, существует возможность применения небольшого PIN-кода вместо пароля.

Обеспечение автоматизации загрузки системы требует наличия прав администратора, которые, как правило, имеются на домашнем оборудовании. Если есть несколько юзеров с разными правами, то для корректирования порядка их входа необходимо использовать привилегии админа.

Как убрать требование пароля в настройках учетной записи

Это стандартный способ, применимый во всех релизах Windows.

Для его использования нужно:

- Нажать Win+R.

- Ввести текст netplwiz (либо control userpasswords2) и активировать ввод.

- В меню локальной учетной записи снять чекбокс требования ввода имени/пароля, применить изменения.

Затем потребуется введение пары логин-пассворд.

После их введения и нажатия ОК параметры входа будут изменены.

В случае привязки конкретного компьютера к домену нужно использовать редактирование реестра.

Как убрать пароль при входе в Windows 10 с помощью реестра

Это универсальный вариант, который может применяться на любом компьютере с Win10. Для автоматизации загрузки выполняют следующие действия:

- Нажимают Win+R, вписывают в открывшееся поле regedit и активируют ввод.

- В утилите для работы с реестром кликают на ветку HKLМ и последовательно открывают разделы Sоftwаrе — Мicrоsоft — Windоws NT – CurrеntVеrsiоn – Winlоgоn.

- Дважды кликают правой кнопкой на строке AutоАdminLоgоn и устанавливают ее значение в единицу.

- Если используется доменное имя, то в ключе DеfаultDоmаinNаmе нужно указать имя домена/компьютера (это значение можно взять из свойств системы).Если этот параметр отсутствует, то его нужно создать, нажав правой кнопкой на свободном месте в поле Winlogon и выбрав создание строкового параметра (String Value).

- Для изменения имени пользователя, аккаунт которого загружается по умолчанию, корректируют DеfаultUsеrNаmе на нужного юзера (или оставляют уже существующего) и прописывают строчку DefaultPassword, куда вставляют пароль, соответствующий логину.

- Выключают редактор реестра и перезагружаются.

Как удалить пароль в Windows 10

Для полного избавления от ввода пароля при первоначальном включении, выходе из скринсейвера/сна, выполняют следующие действия:

- Нажимают пуск, в поисковой строке пишут cmd, кликают на значке интерпретатора и запускают приложение от админа.

2. Инициируют команду «net user ваш_логин» и нажимают ввод. После этого появится окно с информацией о конфигурации текущего пользователя.

После этого появится окно с информацией о конфигурации текущего пользователя.

При следующей загрузке пароль уже не потребуется.

Как снять запрос пароля с экрана блокировки

Для отключения пассворда скринсейвера необходимо:

- Нажать Win+R, набрать control desk.cpl,,@screensaver, а затем нажать ввод:

- В опциях настройки заставки снять выделение с поля, задающего вход в систему со скринсейвера, деактивировать его.

Как избавиться от пароля спящего режима

Для деактивации этой опции необходимо кликнуть пуск и активировать «Параметры».

В учетных записях переходят в параметры входа и корректируют значение, выставленное в разделе, определяющем требования входа на «Никогда».

Аналогичный результат можно получить в установках питания (через опции дополнительных параметров).

Как отключить пароль выхода из сна в реестре

Убрать необходимость password-а при активации компьютера из режима сна можно таким образом:

- Вызывают утилиту редактирования значений реестра (Win+R, regedit, Enter).

- Переходят по пути HКLМ — SОFTWАRE – Pоliciеs – Miсrоsоft – Pоwеr – PоwеrSеttings, где нажимают на 0e796bdb-100d-47d6-a2d5-f7d2daa51f51, где устанавливают DWОRD АCSеttingIndеx и DCSеttingIndеx в ноль. Если отсутствуют разделы Power и PowerSettings, а также раздел, оканчивающийся на 51f51, то их создают, а в последнем используют соответствующие строки DWОRD.

- Закрывают утилиту и перезагружаются.

Как отключить пароль выхода из сна в локальных групповых политиках

Для использования этого способа:

- Нажимают Win+R, вводят gpedit.msc и нажимают ввод.

- Нажимают на шаблоны конфигурации, где последовательно дважды нажимают мышью на папках системы, электропитания и параметрах, определяющих функционирование в спящем режиме.

- Отключают значения, требующие ввода пароля спящего режима для сетевого и батарейного режимов.

- Применяют заданные настройки.

Как настроить автоматический вход с помощью программ

Для автоматизации входа в систему необязательно знать, как убрать пароль при входе в Windows 10. Существует довольно много сервисных пакетов и утилит, которые позволяют реализовать такую возможность. Одним из бесплатных официальных приложений, которые выпускаются Microsoft, специально предназначенным для настройки входа, является Autologon. Его можно скачать с сайта Microsoft по адресу https://docs.microsoft.com/ru-ru/sysinternals/downloads/autologon.

После скачивания программы, ее разархивируют и соглашаются с условиями применения, нажав кнопку Agree.

После этого вводят имя учетки, домен (при необходимости) и пароль, а затем активируют изменения кнопкой Enable.

Программа сообщит об успешной конфигурации автоматического входа. При очередной перезагрузке введения данных юзера не понадобиться. При необходимости можно вернуться к старой конфигурации, требующей ввода пароля, с помощью повторного запуска программы Autologon.

Ускорить работу системы Windows 10 путем отключения ненужных эффектов, служб и задач, а также настроить параметры автовхода можно еще такими программами, как Auslogics Tweak Manager, Ashampoo WinOptimizer, TuneUp Utilities.

Пример окна программы от Auslogics, где настраивается автоматизация входа в систему:

Как установить пин-код входа в систему

Для установки пин-кода используется меню параметров компьютера.

Через раздел учетных записей переходят в меню, предназначенное для управления параметрами входа, где добавляют PIN-код. Для применения изменений системой будет произведен запрос пароля.

Затем дважды вводится PIN, а изменения сохраняются нажатием на ОК.

В дальнейшем установленный пин можно изменить/удалить через параметры учетной записи.

Duo Authentication для входа в Windows

Duo Authentication для входа в Windows по умолчанию — автоматическая отправка.

После ввода имени пользователя и пароля Microsoft Windows запрос аутентификации будет автоматически отправлен в приложение Duo Mobile на вашем телефоне.

Если автоматическая отправка отключена или если вы нажмете кнопку «Отмена» в подсказке Duo, вы можете выбрать другое устройство из раскрывающегося списка вверху (если вы зарегистрировали более одного) или выбрать любой доступный фактор для проверки. ваша личность в Duo:

- Duo Push : отправьте запрос на свой смартфон.Вы можете использовать Duo Push, если вы установили и активировали Duo Mobile на своем устройстве iOS, Android или Windows Phone.

- Позвоните мне : Выполните аутентификацию обратного телефонного звонка.

- Код доступа : Войдите в систему, используя код доступа, созданный с помощью Duo Mobile, полученный по SMS, сгенерированный вашим аппаратным токеном или предоставленный администратором.

Чтобы получить новую партию кодов доступа по SMS, нажмите кнопку Отправить мне новые коды . Затем вы можете пройти аутентификацию с помощью одного из вновь доставленных паролей.

Обратите внимание, что проверка подлинности Duo для входа в Windows не поддерживает ключи безопасности U2F для проверки подлинности в сети.

Дополнительная конфигурация повышения уровня пользователя добавляет двухфакторную аутентификацию Duo к попыткам повышения уровня контроля учетных записей Windows (UAC), защищенных паролем. Если этот параметр включен, вы увидите запрос проверки подлинности Duo после ввода пароля для запроса на повышение прав с учетными данными. Приложение, которое вы пытались запустить, запускается после того, как вы утвердите двухфакторный запрос Duo. Автономный доступ для Duo Windows Logon помогает вам безопасно входить в системы Windows, даже если вы не можете связаться с облачной службой Duo. Вы можете активировать один метод для автономного доступа: Duo Mobile для iOS или Android или ключ безопасности U2F.

Если ваша организация разрешает вам использовать эту функцию, вы увидите приглашение автономной активации после успешной двухфакторной аутентификации Duo, когда вы войдете в систему, разблокируете рабочую станцию или подтвердите запрос на повышение прав пользователя, когда система находится в сети и может обратитесь в службу поддержки Duo.Обратитесь к администраторам Duo вашей организации или в службу поддержки, чтобы проверить наличие автономного доступа на вашей рабочей станции.

Активация автономного доступа с Duo Mobile

Чтобы активировать Duo Mobile для автономного доступа:

- Выберите Duo Mobile Passcode и щелкните Активировать сейчас , чтобы начать настройку автономного доступа (или щелкните Зарегистрироваться позже (может помешать автономный вход) , чтобы настроить его в другой раз).

- Отсканируйте QR-код активации с помощью приложения Duo Mobile, установленного на вашем устройстве iOS или Android.Нажмите + в приложении, чтобы начать добавление учетной записи.

- Duo Mobile сохраняет информацию о новой учетной записи и предлагает вам подтвердить имя для этого компьютера. Нажмите СОХРАНИТЬ ИМЯ КОМПЬЮТЕРА , чтобы продолжить.

- После того, как Duo Mobile завершит активацию, вам нужно будет ввести код из приложения в подсказку в вашей системе Windows, чтобы завершить активацию в автономном режиме. Нажмите ПЕРЕЙТИ К МОЕМУ ОФФЛАЙН-КОДУ .

- Коснитесь учетной записи WINDOWS OFFLINE в списке учетных записей Duo Mobile, чтобы сгенерировать шестизначный код доступа.

- Введите пароль от Duo Mobile (без пробела) на экране автономной активации на вашем компьютере, а затем нажмите кнопку Активировать автономный вход , чтобы завершить настройку автономного доступа.

Активация автономного доступа с помощью электронного ключа

Автономный доступDuo работает с этими электронными ключами:

- Фирменные ключи Yubico с поддержкой U2F / FIDO2

- Google Titan

- Feitian ePass FIDO

- Thetis FIDO

Токены HyperFIDO не поддерживаются для активации автономного доступа, равно как и простые токены пароля OTP или аппаратные токены Duo D-100. Если вы не уверены, сработает ли ваша система безопасности, обратитесь к администратору Duo вашей организации или в службу поддержки ИТ.

Если вы не уверены, сработает ли ваша система безопасности, обратитесь к администратору Duo вашей организации или в службу поддержки ИТ.

Чтобы активировать электронный ключ для автономного доступа:

- Выберите ключ безопасности (Yubikey) и щелкните Активировать сейчас , чтобы начать настройку автономного доступа (или щелкните Зарегистрироваться позже (может помешать автономный вход) , чтобы настроить его в другой раз).

- Duo для входа в Windows пытается связаться с вашим электронным ключом. Если он у вас не подключен, вставьте его.Вы должны увидеть, что ключ безопасности начнет мигать, а на экране Duo появится сообщение Ключ безопасности найден — нажмите, чтобы зарегистрировать . Коснитесь мигающего электронного ключа, чтобы зарегистрировать его.

- Снова коснитесь ключа безопасности для подтверждения.

- В случае успеха в окне автономной активации Duo будет указано Ключ безопасности подтвержден — регистрация завершена . Нажмите кнопку Активировать автономный вход , чтобы завершить настройку автономного доступа.

Аутентификация с автономным доступом

После активации автономного доступа для своей учетной записи, когда ваш компьютер не может связаться с облачной службой Duo, вам автоматически будет предложена возможность входа в систему с помощью автономного кода или ключа безопасности (в зависимости от того, какой тип устройства вы активировали. ранее) после успешной отправки имени пользователя и пароля Windows во время входа в систему или после ввода пароля в запросе на повышение уровня UAC (если повышение уровня пользователя включено).

Если вы активировали Duo Mobile, коснитесь записи для своего компьютера с Windows в Duo Mobile, чтобы сгенерировать пароль, введите его в запрос Duo и щелкните Войти .

Если вы активировали ключ безопасности, он должен начать мигать. Коснитесь ключа безопасности, чтобы войти в систему.

Запрос о двухфакторной аутентификации в автономном режиме показывает, сколько оставшихся входов в систему в автономном режиме у вас осталось, или в последний день, когда вам будет разрешена аутентификация с использованием автономного доступа (в зависимости от того, какой вариант выбрал администратор вашей организации при включении автономного доступа в Duo Admin) Панель).

Когда вы достигнете лимита доступа в автономном режиме, запрос Duo проинформирует вас о том, что вам необходимо выполнить онлайн-аутентификацию в Duo, прежде чем вы сможете снова войти в систему с помощью автономного пароля. Автономный доступ обновляется при выполнении онлайн-аутентификации Duo.

Если проверка подлинности Duo для входа в Windows была установлена с режимом сбоя, установленным на «закрытие после сбоя», то пользователь, который не активирует автономный доступ на этом компьютере, не может войти в систему, когда он отключен от Интернета.Обязательно выполните активацию в автономном режиме, когда в следующий раз компьютер получит доступ в Интернет.

Повторная активация автономного доступа

Если вам нужно добавить автономную учетную запись Windows в Duo Mobile на другом телефоне, который вы изначально не использовали для активации, вы можете сделать это из интерактивного приглашения Duo MFA.

- Подключив компьютер Windows к Интернету, войдите в систему со своим именем пользователя и паролем.

- Щелкните ссылку Заменить / повторно подключить автономное устройство в левой части приглашения Duo, чтобы начать.Если ваше приложение входа в систему Duo для Windows настроено на автоматическую отправку push-запроса на ваш телефон, вы можете отменить текущую аутентификацию и щелкнуть ссылку слева (не утверждать запрос на вашем телефоне).

- Затем вам нужно будет пройти аутентификацию Duo. Щелкните доступный метод и подтвердите запрос на вход.

- Продолжите процесс активации, отсканировав QR-код с помощью Duo Mobile на запасном телефоне и введя проверочный код при появлении запроса, как в первый раз, когда вы активировали устройство автономного доступа.

Duo Authentication для входа в Windows и RDP

Обратная связь

Была ли эта страница полезной? Сообщите нам, как мы можем сделать это лучше.

Duo интегрируется с клиентскими и серверными операционными системами Microsoft Windows для добавления двухфакторной аутентификации к удаленному рабочему столу и локального входа в систему, а также запросов на повышение прав UAC с учетными данными.

Существует известная проблема с установкой Duo Authentication для входа в Windows и RDP версии 4.1.0 на контроллерах домена Active Directory, которая может вызывать блокировку пользователей. Выпуск 4.1.1 исправляет эту проблему. Мы рекомендуем обновить все контроллеры домена с установленной 4.1.0 до 4.1.1, прежде чем пытаться установить последнюю доступную версию.

Обязательно прочтите эти инструкции перед загрузкой и установкой Duo для входа в Windows.

Обзор

Duo Authentication для входа в Windows добавляет двухфакторную аутентификацию Duo для входа на рабочий стол и сервер Windows как на локальной консоли, так и на входящих подключениях к удаленному рабочему столу (RDP).Начиная с версии 4.1.0, двухфакторная аутентификация также может быть включена для запросов на повышение уровня контроля доступа пользователя (UAC) с учетными данными, в зависимости от конфигурации Windows UAC в вашей организации.

Важные примечания

- Проверка подлинности Duo для входа в Windows не поддерживает встроенную регистрацию самообслуживания для новых пользователей Duo. Мы рекомендуем использовать массовую регистрацию, чтобы отправлять вашим пользователям уникальные ссылки для самостоятельной регистрации по электронной почте.

Прочтите документацию по регистрации, чтобы узнать больше.

Прочтите документацию по регистрации, чтобы узнать больше. - Установка аутентификации Duo для входа в Windows добавляет двухфакторную аутентификацию ко всем попыткам входа в Windows, будь то через локальную консоль или через RDP, если в установщике не выбран параметр «Только запрашивать аутентификацию Duo при входе через RDP». Если двухфакторный вход включен как для RDP, так и для входа в консоль, его можно обойти, перезапустив Windows в безопасном режиме (например, в случае ошибки конфигурации). Если вы хотите защитить входы в локальную консоль с помощью Duo, обратитесь к разделу часто задаваемых вопросов, чтобы получить рекомендации по надлежащей защите вашей установки Windows.

- Для входа в систему с привязанной учетной записью Microsoft может потребоваться дополнительная настройка. См. Могу ли я использовать Duo с учетной записью Microsoft? для дополнительной информации.

- Пользователи Windows должны иметь пароли для входа на компьютер. Пользователи с пустыми паролями не могут войти в систему после установки аутентификации Duo. Функции приложения

- Duo, такие как режим отказа, автономный доступ и защита UAC, могут быть настроены во время установки или после установки с помощью Regedit или групповой политики. Пожалуйста, смотрите наш FAQ для получения дополнительной информации.

Требования к подключению

Это приложение взаимодействует со службой Duo через TCP-порт 443. Конфигурации брандмауэра, которые ограничивают исходящий доступ к службе Duo с помощью правил, использующих IP-адреса назначения или диапазоны IP-адресов, не рекомендуются, поскольку они могут изменяться со временем для поддержания высокой доступности нашей службы. Если вашей организации требуются правила на основе IP, ознакомьтесь с этой статьей базы знаний Duo.

Видеообзор

Системные требования

Duo Authentication для входа в Windows поддерживает как клиентские, так и серверные операционные системы.

Клиентов:

- Окна 8.1

- Windows 10 (начиная с версии 1.1.8)

Серверы (установка графического интерфейса и ядра):

- Windows Server 2012

- Windows Server 2012 R2

- Windows Server 2016 (начиная с версии 2.1.0)

- Windows Server 2019 (начиная с версии 4.0.0)

Перед установкой Duo проверьте правильность системного времени.

Поддержка фактора дуо

Duo для входа в Windows поддерживает следующие типы факторов для двухфакторной аутентификации в сети:

- Duo Push (Duo Mobile)

- Duo Мобильные коды доступа

- Коды доступа для SMS

- Коды аппаратного токена OTP

- Телефонный звонок

- Коды обхода

Ключ безопасности (U2F) поддерживает только автономный доступ.

Первые шаги

Прежде чем переходить к этапам развертывания, рекомендуется ознакомиться с концепциями и функциями администрирования Duo, такими как параметры для приложений, доступные методы регистрации пользователей Duo и параметры политики Duo, а также способы их применения. См. Всю документацию администратора Duo.

Зарегистрируйте аккаунт Duo.

Войдите в панель администратора Duo и перейдите к Приложениям .

Щелкните Защитить приложение и найдите в списке приложений запись для Microsoft RDP.Щелкните Защитить в крайнем правом углу, чтобы настроить приложение и получить ключ интеграции, секретный ключ и имя хоста API. Эта информация понадобится вам для завершения настройки. См. Раздел Защита приложений для получения дополнительной информации о защите приложений в Duo и дополнительных параметрах приложения.

Мы рекомендуем установить для политики нового пользователя для вашего приложения Microsoft RDP значение Deny Access , поскольку ни один незарегистрированный пользователь не может завершить регистрацию Duo через это приложение.

Загрузите пакет установщика Duo Authentication для входа в Windows. Посмотреть контрольные суммы для загрузок Duo можно здесь.

Если вы хотите включить автономный доступ с помощью Duo MFA, вы можете сделать это сейчас в разделе «Настройки автономного доступа» на странице приложения Duo или вернуться в панель администратора позже, чтобы настроить автономный доступ после первой проверки успешного входа в систему с помощью двухфакторная аутентификация.

Обращайтесь со своим секретным ключом как с паролем

Безопасность вашего приложения Duo зависит от безопасности вашего секретного ключа (skey).Защитите его, как любые конфиденциальные учетные данные. Ни при каких обстоятельствах не передавайте его посторонним и никому по электронной почте!

Зарегистрировать пользователя

Добавьте первого пользователя в Duo вручную или с помощью массовой регистрации. Имя пользователя должно соответствовать вашему имени для входа в Windows. Установите Duo Mobile и добавьте в него свою учетную запись, чтобы использовать Duo Push. Если пользователь, выполняющий вход в Windows после установки Duo, не существует в Duo, возможно, он не сможет войти в систему.

Совет по развертыванию

Чтобы протестировать Duo в вашей системе Windows с группой пилотных пользователей, мы предлагаем установить для политики нового пользователя вашего приложения значение «Разрешить доступ» во время тестирования.Пилотные пользователи, которых вы зарегистрировали в Duo со связанным устройством 2FA, получат запрос на завершение аутентификации Duo, в то время как все остальные пользователи будут прозрачно пропущены.

Если вы хотите развернуть Duo в своих системах Windows, но ни один из пользователей не завершил двухфакторную аутентификацию до определенной даты (после завершения регистрации всех пользователей), установите для политики нового пользователя значение «Разрешить доступ» и установите для политики аутентификации значение «Обход двухфакторной аутентификации». . С этими двумя настройками политики пользователи, которые зарегистрировались в Duo и не зарегистрировались в Duo, как обычно, входят в систему Windows, не используя Duo.

. С этими двумя настройками политики пользователи, которые зарегистрировались в Duo и не зарегистрировались в Duo, как обычно, входят в систему Windows, не используя Duo.

Когда вы будете готовы потребовать аутентификацию Duo для всех пользователей целевой системы Windows, измените «Политику нового пользователя» на «Запретить доступ» и измените «Политику аутентификации» на «Принудительное использование 2FA». Это побудит всех зарегистрированных пользователей выполнить двухфакторную аутентификацию Duo после того, как они введут свои имена пользователей и пароли, и запретит пользователям, не зарегистрированным в Duo, войти в систему без двухфакторной аутентификации.

Если вы решили включить автономный доступ для своего приложения, то зарегистрированным пользователям, которые обходят двухфакторную аутентификацию из-за действующей политики аутентификации, все равно будет предлагаться завершить автономную регистрацию.Чтобы избежать путаницы, мы рекомендуем отключать офлайн-доступ до тех пор, пока вы не потребуете от пользователей пройти Duo 2FA, находясь онлайн.

Запустите установщик

Запустите программу установки Duo Authentication для входа в Windows с правами администратора (убедитесь, что вы не устанавливаете версию 4.1.0, если целевая система является контроллером домена).

Если вы получаете сообщение об ошибке «Установка остановлена» от установщика Duo, обратитесь к статье 6462 базы знаний Duo для получения инструкций по исправлению.

При появлении запроса введите имя хоста API в панели администратора Duo и нажмите Далее . Установщик проверяет, есть ли у вашей системы Windows подключение к службе Duo, прежде чем продолжить.

Если проверка подключения не удалась, убедитесь, что ваша система Windows может взаимодействовать с вашим именем хоста Duo API через HTTPS (порт 443).

Если вам необходимо использовать исходящий HTTP-прокси для связи со службой Duo Security, включите параметр Настроить вручную прокси для трафика Duo и укажите здесь имя хоста или IP-адрес и порт прокси-сервера.

Введите свой ключ интеграции и секретный ключ в панели администратора Duo и снова нажмите Далее .

Выберите варианты интеграции:

Настройка Описание Обход аутентификации Duo в автономном режиме (FailOpen) Включите этот параметр, чтобы разрешить пользователю вход в систему без завершения двухфакторной аутентификации, если облачная служба Duo Security недоступна.Проверено по умолчанию. Если вы планируете включить автономный доступ с помощью MFA, рассмотрите возможность отключения FailOpen. Использовать автоматическую отправку для аутентификации, если доступно Автоматически отправлять Duo Push или запрос аутентификации телефонного звонка после проверки первичных учетных данных. Проверено по умолчанию. Запрашивать аутентификацию Duo только при входе через RDP Не устанавливайте этот флажок, чтобы требовать двухфакторную аутентификацию Duo для консольных сеансов и сеансов RDP.Если этот параметр включен, вход в консоль не требует утверждения 2FA. Если вы хотите принудительно использовать защищенный автономный доступ для входа в систему с портативных компьютеров, не устанавливайте этот флажок. Если вы это сделаете, для входа на консоль ноутбука не потребуется никаких форм Duo MFA. Если вы планируете использовать смарт-карты в системах, в которых вы устанавливаете Duo, нажмите Включить поддержку смарт-карт и выберите параметры смарт-карты:

Настройка Описание Защита входа с помощью смарт-карты с помощью Duo Выберите этот параметр, чтобы требовать аутентификацию Duo после первичного входа с использованием имени пользователя и пароля или первичной аутентификации с помощью смарт-карты.  Поддерживается для входа в локальную консоль.

Поддерживается для входа в локальную консоль.Включить вход со смарт-картой без Duo Выберите этот параметр, чтобы разрешить использование поставщика входа с помощью смарт-карты Windows в качестве альтернативы аутентификации Duo. Для входа со смарт-картой не требуется двухфакторная аутентификация. Эти параметры поддерживают только собственный поставщик смарт-карт Windows. Доступно в версии 3.1.1 и новее.

Если вы хотите добавить защиту Duo 2FA для повышения уровня учетной записи с помощью Windows User Account Control (UAC), нажмите Включить защиту UAC Elevation Protection и выберите параметры повышения:

Настройка Описание Защитить пользователя только от высоты Включайте двухфакторную аутентификацию Duo только при запросах UAC, защищенных паролем.Если вы установите этот флажок, Duo будет запрашивать , а не для двухфакторной аутентификации при локальном или RDP-входе или разблокировке рабочей станции. Защита прав пользователя в автономном режиме Разрешить аутентификацию автономного доступа для защищенных паролем запросов UAC, если также включен автономный доступ. Разрешить автономную регистрацию во время повышения уровня пользователя Разрешить и запрашивать регистрацию автономного доступа во время повышения пароля UAC, если также включен автономный доступ. Доступно в версии 4.1.0 и более поздних.

Нажмите Далее , чтобы завершить установку Duo.

Если вам нужно изменить какой-либо из выбранных вами параметров после установки, вы можете сделать это, обновив реестр. Инструкции по обновлению настроек см. В разделе часто задаваемых вопросов о входе в Duo для Windows.

В разделе часто задаваемых вопросов о входе в Duo для Windows.

Проверьте свою настройку

Чтобы проверить настройку, попробуйте войти в новую настроенную систему как пользователь, зарегистрированный в Duo.

Запрос аутентификации Duo появляется после успешной отправки учетных данных Windows. Когда автоматическая отправка включена (опция по умолчанию), в подсказке Duo указывается, что запрос был отправлен на ваш телефон.

Если автоматическая отправка отключена или если вы нажмете кнопку Отмена в запросе аутентификации Duo, вы можете выбрать другое устройство из раскрывающегося списка вверху (если вы зарегистрировали более одного) или выбрать любой доступный фактор для проверки. ваша личность в Duo:

- Duo Push : отправьте запрос на свой смартфон.Вы можете использовать Duo Push, если вы установили и активировали Duo Mobile на своем устройстве.

- Позвоните мне : Выполните аутентификацию обратного телефонного звонка.

- Код доступа : войдите в систему, используя код доступа, созданный с помощью Duo Mobile, полученный по SMS, сгенерированный вашим аппаратным токеном или предоставленный администратором. Чтобы получить новую партию кодов доступа по SMS, нажмите кнопку Отправить мне новые коды . Затем вы можете пройти аутентификацию с помощью одного из вновь доставленных паролей.

Помните: если вы обнаружите, что проверка подлинности Duo для входа в Windows заблокировала доступ к вашей системе Windows (например,грамм. из-за ошибки конфигурации), вы можете перезагрузиться в безопасном режиме, чтобы обойти его.

Если вы включили повышение прав пользователя в Duo для входа в Windows версии 4.1.0 или более поздней версии, вы увидите запрос аутентификации Duo после ввода пароля для запроса на повышение прав с учетными данными. Приложение, которое вы пытались запустить, запускается после того, как вы утвердите двухфакторный запрос Duo.

Автономный доступ

Duo Authentication for Windows Logon v4.0.0 обеспечивает автономный доступ, позволяя безопасный локальный вход в системы Windows, даже если невозможно связаться с облачной службой Duo.

Обзор видео в автономном режиме

Требования к офлайн-доступу

- Подписка на план Duo MFA, Access или Beyond (подробнее о различных планах и ценах Duo)

- Duo Authentication для входа в Windows версии 4.0.0 или более поздней

- Отключить аутентификацию Bypass Duo в автономном режиме (FailOpen). Параметр . Если вы включили FailOpen во время установки, вы можете изменить его в реестре.

- Отключите запрос Only для аутентификации Duo при входе в систему через RDP. , чтобы использовать автономный доступ для входа в локальную консоль ноутбука или настольного компьютера.Если вы включили Duo для входа по RDP только во время установки, вы можете изменить его в реестре.

Пользователи должны иметь:

- Duo Mobile для Android или iOS версии 3.22 или более поздней (без поддержки Windows Phone)

- Поддерживаемый ключ безопасности U2F

- Фирменные ключи Yubico с поддержкой U2F / FIDO2

- Google Titan

- Feitian ePass FIDO

- Thetis FIDO

Токены HyperFIDO не поддерживаются для активации автономного доступа, равно как и простые токены пароля OTP или аппаратные токены Duo D-100.

Обратите внимание на следующие функциональные ограничения для устройств аутентификации автономного доступа:

- Пользователи могут зарегистрировать только один аутентификатор для автономного доступа, поэтому невозможно зарегистрировать устройства резервного копирования для подтверждения автономного входа в систему. Регистрация второго автономного устройства деактивирует первое. Ключи безопасности

- U2F для автономной аутентификации работают только для входа в локальную системную консоль.

Невозможно использовать ключ безопасности, прикрепленный к вашей локальной клиентской системе RDP, для автономной аутентификации на удаленном сервере Windows.Вы можете использовать автономный пароль Duo Mobile с удаленной системой.

Невозможно использовать ключ безопасности, прикрепленный к вашей локальной клиентской системе RDP, для автономной аутентификации на удаленном сервере Windows.Вы можете использовать автономный пароль Duo Mobile с удаленной системой.

Конфигурация автономного доступа

Вернитесь на страницу приложения «Microsoft RDP» в панели администратора Duo. Возможно, вы дали приложению RDP другое имя при его создании, но «Тип» всегда будет отображаться как «Microsoft RDP» на странице «Приложения».

Прокрутите страницу приложения RDP вниз и найдите Настройки автономного доступа .Установите флажок рядом с Включить автономный вход и регистрацию , чтобы включить автономный доступ.

Отметьте галочкой Разрешить автономный вход только для пользователей в определенных группах , чтобы указать группу или группы пользователей Duo, которым разрешен автономный доступ. Пользователи, которые не являются членами выбранных здесь групп, не смогут зарегистрироваться в автономном доступе или войти в систему с помощью MFA, если система Windows не может связаться с Duo, и вместо этого будут зависеть от вашей конфигурации режима отказа (вход без MFA если вы включили открытие при отказе или запретили вход в систему, если отключили открытие при отказе).

После настройки этого параметра, когда пользователь входит в систему Windows, когда она подключена к сети, и может подключиться к Duo, а с момента последней сетевой проверки подлинности прошло более 24-30 часов, Duo для входа в Windows обновит автономные политики для всех пользователей в системе, включая деинициализацию их для автономного доступа, если они больше не являются членами автономных групп, выбранных для автономного входа в административную панель Duo.

Если вы также настроили разрешенные группы в своем приложении RDP, пользователи должны быть членами как разрешенных, так и автономных групп входа, чтобы использовать автономный доступ.

Выберите один из двух вариантов истечения срока автономного доступа в Запретить автономный вход после настройки :

Введите максимальное количество автономных входов, разрешенных пользователям. С этой опцией нет срока действия офлайн-доступа.

Пользователи могут входить в систему на защищенной Duo рабочей станции Windows в автономном режиме столько раз, сколько вы укажете здесь. По достижении этого лимита им потребуется повторно подключить свой автономный компьютер к Интернету.В следующий раз, когда они выполнят онлайн-аутентификацию Duo, автономный счетчик компьютера сбрасывается.

Введите максимальное количество дней в автономном режиме, до 365. С помощью этой опции нет ограничения на количество раз, когда пользователь входит в систему в автономном режиме в течение разрешенного периода.

Пользователям необходимо повторно подключить свой автономный компьютер к Интернету по истечении указанного здесь периода. В следующий раз, когда они выполнят онлайн-аутентификацию Duo, срок годности компьютера будет сброшен.Если пользователь не выполняет онлайн-аутентификацию Duo до того, как будет достигнуто максимальное количество дней, указанное здесь, , он больше не сможет войти в автономный режим , и поэтому должен подключиться к службе Duo, чтобы вообще войти в систему.

Пользователи могут активировать автономный доступ с помощью приложения Duo Mobile для iOS или Android или ключа безопасности U2F. Оба метода автономной проверки подлинности разрешены, если вы не снимите флажок в параметре Автономные методы проверки подлинности .Вы не можете снять оба флажка.

Любой метод проверки подлинности, разрешенный для автономного доступа, всегда разрешен, переопределяя любой другой параметр политики, ограничивающий методы проверки подлинности для приложения RDP.

Нажмите кнопку «Сохранить изменения».

Регистрация автономного доступа

В отчетах об аутентификации панели администратора Duo не отображается информация о входе в систему с использованием автономного доступа, когда система Windows находится в автономном режиме. При следующей сетевой аутентификации события входа, произошедшие в то время, когда система была отключена, отправляются в службу Duo.Эти события отображаются в журнале аутентификации вместе с результатами доступа других пользователей и показывают используемый автономный метод аутентификации.

Расширенная конфигурация

Изменить количество пользователей, которые могут использовать автономный доступ

По умолчанию пять ( 5 ) пользователей могут зарегистрироваться в автономном доступе. Чтобы увеличить или уменьшить количество пользователей, которые могут активировать автономный доступ на данном клиенте Windows, используйте редактор реестра (regedit.exe) с правами администратора, чтобы создать или обновить следующее значение реестра:

Расположение: HKLM \ SOFTWARE \ Duo Security \ DuoCredProv :

| Значение реестра | Тип | Описание |

|---|---|---|

OfflineMaxUsers | DWORD | Создайте это значение и задайте количество пользователей, которым вы хотели бы иметь возможность зарегистрировать автономный доступ в данной системе Windows.Минимальное значение: 1 ; Максимальное значение: 50 . Если не установлен, по умолчанию будет 5 . |

Когда максимальное количество пользователей активировало автономный доступ, следующий пользователь получает сообщение об ошибке при попытке зарегистрироваться в автономном доступе.

Принудительная повторная активация пользователя в автономном режиме

Чтобы принудительно выполнить повторную активацию в автономном режиме для ранее активированного пользователя в данной системе Windows, используйте редактор реестра (regedit. exe) с правами администратора, чтобы удалить весь раздел реестра, который включает имя пользователя, из HKLM \ SOFTWARE \ Duo Security \ DuoCredProv \ Offline .

exe) с правами администратора, чтобы удалить весь раздел реестра, который включает имя пользователя, из HKLM \ SOFTWARE \ Duo Security \ DuoCredProv \ Offline .

Запретить использование автономного доступа на клиенте

У вас могут быть системы Windows, в которых пользователи не должны входить в систему с использованием автономного доступа, независимо от настроек приложения в панели администратора Duo. Чтобы предотвратить автономную аутентификацию для любого пользователя на данном клиенте Windows, используйте редактор реестра (regedit.exe) с правами администратора, чтобы создать или обновить следующее значение реестра:

Расположение: HKLM \ SOFTWARE \ Duo Security \ DuoCredProv :

| Значение реестра | Тип | Описание |

|---|---|---|

Не в сети Доступен | DWORD | Создайте это значение и установите значение 0, чтобы отключить автономный доступ для всех пользователей.Конфигурация режима сбоя применяется к автономным входам (либо открытие при отказе, либо закрытие при отказе). |

Активация автономного доступа и вход в систему

В следующий раз, когда вы (или ваш конечный пользователь) войдете в систему или разблокируете рабочую станцию, когда она подключена к сети и сможет связаться с Duo, после успешной двухфакторной аутентификации отобразится запрос на автономную активацию.

Выполните пошаговую процедуру активации, чтобы настроить Duo Mobile или ключ безопасности U2F для автономной MFA.

После того, как вы активировали автономный доступ для своей учетной записи, когда ваш компьютер не может связаться с облачной службой Duo, вам автоматически будет предложена возможность входа в систему с помощью автономного кода или ключа безопасности после успешной отправки имени пользователя и пароля Windows.

Вы также можете повторно активировать автономный доступ из онлайн-приглашения Duo. Обратите внимание, что только одно устройство аутентификации — один телефон с Duo Mobile или один ключ безопасности — может быть активировано для автономного входа.Активация второго устройства через процесс повторной активации деактивирует первое.

Полную версию офлайн-активации и входа в систему см. В Руководстве пользователя Duo по входу в Windows.

Обновление аутентификации Duo для входа в Windows

Вы можете обновить установленную версию Duo поверх существующей версии; нет необходимости сначала удалять. Программа установки сохраняет информацию о вашем существующем приложении и параметры конфигурации.

Загрузите последний пакет установщика Duo Authentication для входа в Windows.Посмотреть контрольные суммы для загрузок Duo можно здесь.

Запустите программу установки с правами администратора и следуйте инструкциям на экране, чтобы завершить установку обновления.

Если вы выполняете обновление до версии, которая включает новые параметры установщика, экран конфигурации для этих параметров не будет отображаться во время установки обновления. Вам нужно будет настроить эти новые параметры с помощью Regedit или обновления GPO. См. Раздел «Конфигурация» в часто задаваемых вопросах, чтобы узнать, как включить и настроить параметры входа в Duo для Windows в реестре, или документацию по групповой политике, чтобы узнать, как настроить параметры с помощью GPO.

Расширенное развертывание и настройка с использованием групповой политики

См. Нашу документацию по групповой политике аутентификации Duo для входа в Windows.

Поиск и устранение неисправностей

Нужна помощь? Просмотрите страницу часто задаваемых вопросов (FAQ) по входу в Windows или попробуйте поискать в статьях базы знаний по входу в Windows или в обсуждениях сообщества. Для получения дополнительной помощи обратитесь в службу поддержки.

Для получения дополнительной помощи обратитесь в службу поддержки.

Схема сети

- RDP-соединение или вход в консоль инициирован

- Первичная аутентификация

- Duo Установлено соединение поставщика учетных данных для входа в Windows с Duo Security через TCP-порт 443

- Вторичная аутентификация через службу Duo Security

- Duo Поставщик учетных данных для входа в Windows получает ответ проверки подлинности

- RDP или сеанс консоли вошел в систему

Как войти в Windows 10 с помощью учетной записи Microsoft

Для входа в Windows 10 требуется учетная запись Microsoft — вот как убедиться, что все настроены

Прочтите, чтобы узнать, как:

- узнать, есть ли у вас уже учетная запись Microsoft

- создайте учетную запись Microsoft, если у вас ее нет

- свяжите свой компьютер с учетной записью Microsoft

Как проверить, есть ли у вас учетная запись Microsoft

Если вы используете компьютер под управлением Windows 10 в качестве операционной системы, вам потребуется учетная запись Microsoft для входа в систему.

Если у вас есть существующая учетная запись в Outlook.com, Hotmail, Office 365, OneDrive, Skype, Xbox или Windows, хорошие новости — адрес электронной почты и пароль, которые вы используете для доступа к этой учетной записи, также будут работать как ваша учетная запись Microsoft. Просто введите те же данные для входа в Windows 10.

Если у вас нет учетной записи ни в одной из вышеперечисленных служб, значит, в настоящее время у вас нет учетной записи Microsoft. Вам нужно будет настроить его, чтобы войти в Windows 10. Выполните следующие действия, чтобы начать работу.

Как настроить учетную запись Microsoft

- Сначала перейдите на Outlook.

com и нажмите «Создать!», Чтобы начать процесс.

com и нажмите «Создать!», Чтобы начать процесс. - Введите свое имя и фамилию. Имя, которое вы здесь используете, будет отображаться во всех службах Microsoft, которые вы используете, и будет видно друзьям, семье, коллегам и другим пользователям Microsoft.

- Введите желаемый адрес электронной почты, например firstname_lastname и выберите из раскрывающегося списка, хотите ли вы, чтобы он заканчивался @outlook.com или @ hotmail.com. Outlook теперь проверит, доступен ли этот уникальный адрес электронной почты. Если он уже занят, он предложит несколько доступных адресов электронной почты, или вы можете попробовать что-нибудь другое, пока не найдете приемлемый адрес электронной почты, который вас устраивает.

- После того, как вы выбрали свой адрес электронной почты, вам необходимо установить пароль. Microsoft требует, чтобы ваш пароль состоял не менее чем из 8 символов и состоял как минимум из двух букв верхнего и нижнего регистра, цифр и символов. Пароль вашей учетной записи Microsoft чувствителен к регистру, поэтому обязательно запишите, где вы использовали заглавные и строчные буквы.

- Укажите страну / регион, дату рождения и пол.

- Теперь добавьте свой номер телефона, альтернативный адрес электронной почты или и то, и другое. Если у вас возникла проблема с вашей учетной записью Microsoft, Outlook будет использовать эти контактные данные для проверки вашей личности и защиты вашей учетной записи.

- Наконец, введите случайные символы, отображаемые внизу экрана. Если хотите, есть вариант со звуком.

- Выберите, хотите ли вы подписаться на рассылку рекламных писем от Microsoft, а затем нажмите «Создать учетную запись», чтобы завершить настройку.

- Outlook теперь создаст ваш почтовый ящик. Выберите предпочитаемый язык и часовой пояс. (Великобритания находится в UTC + 00:00) и нажмите «Сохранить». Теперь у вас есть учетная запись Microsoft.

Как связать компьютер с учетной записью Microsoft

- Нажмите кнопку «Пуск» и выберите «Настройки»> «Учетные записи»> «Ваша учетная запись».

- Выберите «Вместо этого войдите в систему с учетной записью Microsoft», введите пароль своей учетной записи Microsoft и нажмите «Далее». Мастеру может потребоваться некоторое время, чтобы подготовить настройку, но когда он будет готов, введите адрес электронной почты и пароль своей учетной записи Microsoft, а затем нажмите «Далее».’

- Возможно, вам потребуется подтвердить свою личность с помощью кода подтверждения, отправленного на адрес электронной почты или номер телефона, который вы указали ранее при настройке учетной записи Microsoft, поэтому держите свой телефон или учетную запись электронной почты под рукой. Если они недоступны, выберите «Я не могу сделать это прямо сейчас» и вернитесь к мастеру настройки, когда будете готовы. После ввода кода нажмите «Далее».