Классификация DDoS-атак

Классификация DDoS-атакКлассификация DDoS-атак

Все DDoS-атаки можно разделить на два типа:

DDoS-атака на полосу пропускания — злоумышленник действует путем наполнения каналов связи, выделенных полос пропускания и оборудования большим количеством пакетов.

DDoS-атака на приложения — злоумышленник, эксплуатируя особенности поведения протоколов взаимодействия ЭВМ (TCP, HTTP и т.п.), а также поведения сервисов и приложений, захватывает вычислительные ресурсы ЭВМ, на которой функционирует объект атаки, что не позволяет объекту обрабатывать легитимные транзакции и запросы.

Система различает следующие виды DDoS-атак:

Виды DDoS-атак

Вид |

Описание |

TCP short packet |

Атака короткими пакетами по протоколу TCP с целью перегрузить сетевое оборудование или TCP-стек жертвы. |

TCP data |

Атака длинными пакетами по протоколу TCP, как правило, без установки соединения. Направлена на переполнение канала к ресурсу. |

UDP Misuse |

Атака по протоколу UDP, как правило, большими пакетами. Направлена на переполнение канала к ресурсу. |

ICMP Misuse |

Атака по протоколу ICMP, как правило, большими пакетами. Направлена на переполнение канала к ресурсу. |

HTTP Misuse |

Атака по протоколу HTTP. |

TCP connect |

Установка множества соединений без передачи или с медленной передачей данных с целью исчерпать ресурсы TCP-стека жертвы. |

Mixed |

Смешанная атака, имеющая признаки атак нескольких типов. |

TLS Misuse |

Атака по протоколу HTTPS. Направлена на перегрузку HTTPS-сервиса большим количеством запросов. |

Fragmented |

Классификация DDoS-атак: краткий обзор современных подходов

На сегодняшний момент существует множество вариантов организации DDoS-атаки. Они отличаются как способами осуществления, так и характеристиками паразитного трафика, генерируемого ботнетами. В этом материале мы рассмотрим три основные классификации, которые специалисты используют сегодня.

Классификация по протоколам

В наших отчетах мы делим DDoS-атаки на три большие группы: UDP, TCP, прочие. Это упрощенная классификация на базе основных протоколов, используемых для передачи данных в Интернете, уязвимости которых используют хакеры, организуя атаки. Transmission Control Protocol и User Datagram Protocol используются чаще прочих, поэтому атаки с их использованием выделены в отдельные группы. К категории «прочие» относятся атаки на протоколы ICMP, GRE, IPIP, ESP, AH, SCTP, OSPF, SWIPE, TLSP, Compaq_PEE и т.д.

Некоторые зарубежные компании выделяют 5 типов DDoS атак: TCP, HTTP, UDP, ICMP, другие.

Такое деление помогает выявлять тенденции, на какие протоколы идет больше паразитного трафика (которым, по сути, и является DDoS-атака), на какие меньше, что позволяет корректировать стратегии защиты и помогает в работе над новыми алгоритмами фильтрации «мусора».

Классификация относительно модели OSI

OSI — сетевая модель стека сетевых протоколов OSI/ISO, описывающая работу сети Интернет. Модель состоит из 7 уровней: физического, канального, сетевого, транспортного, сеансового, представительского и прикладного (или уровня приложений). Каждый протокол сети, по которому передаются данные (трафик) того или иного рода, относится к определенному уровню. Таким образом, и DDoS-атаки можно распределить по уровням модели OSI.

DDoS-атаки происходят на:

2-й уровень — канальный,

4-й — транспортный,

7-й — прикладной (уровень приложений).

По механизму действия

Можно выделить 3 группы атак разного механизма действия. Первая группа — это атаки, направленные на переполнение канала связи, иными словами, различные типы флуда. Цель флуда — создать мощный поток запросов (пакетов данных), который займет собой всю выделенную ресурсу-жертве полосу трафика. К этой группе относятся:

- DNS амплификация

- Фрагментированный UDP флуд

- ICMP флуд

- NTP амплификация

- NTP флуд

- Фрагментированный ACK флуд

- Ping флуд

- UDP флуд

- UDP флуд с помощью ботнета

- VoIP флуд

- Флуд медиа-данными

- Атака широковещательными ICMP ECHO пакетами

- Атака широковещательными UDP пакетами

- Фрагментированный ICMP флуд

- DNS флуд

- Другие атаки с амплификацией (усилением)

Вторая группа, которая насчитывает немного меньше видов атак типа «отказ в обслуживании», это атаки, использующие уязвимости стека сетевых протоколов:

- SYN флуд (SYN Flood)

- IP null атака

- Атака поддельными TCP сессиями

- TCP null атака

- Атаки с модификацией поля TOS

- ACK/PUSH ACK флуд

- RST/FIN флуд

- SYN-ACK флуд

- TCP null / IP null атака

- Атака поддельными TCP сессиями с несколькими SYN-ACK

- Атака с подменой адреса отправителя адресом получателя

- Атака с помощью перенаправления трафика высоконагруженных сервисов

- Ping смерти

- Атака поддельными TCP сессиями с несколькими ACK

И наконец третья группа — это DDoS-атаки на прикладной уровень, или уровень приложений:

- HTTP флуд

- Атака с целью отказа приложения

- HTTP флуд одиночными запросами

- Атака фрагментированными HTTP пакетами

- HTTP флуд одиночными сессиями

- Сессионная атака.

Атака медленными сессиями

Атака медленными сессиями

Подробнее про каждую DDoS-атаку из этого списка можно прочитать в нашей базе знаний.

Ddos атака — как защититься от дидоса советы от «Smart-soft»

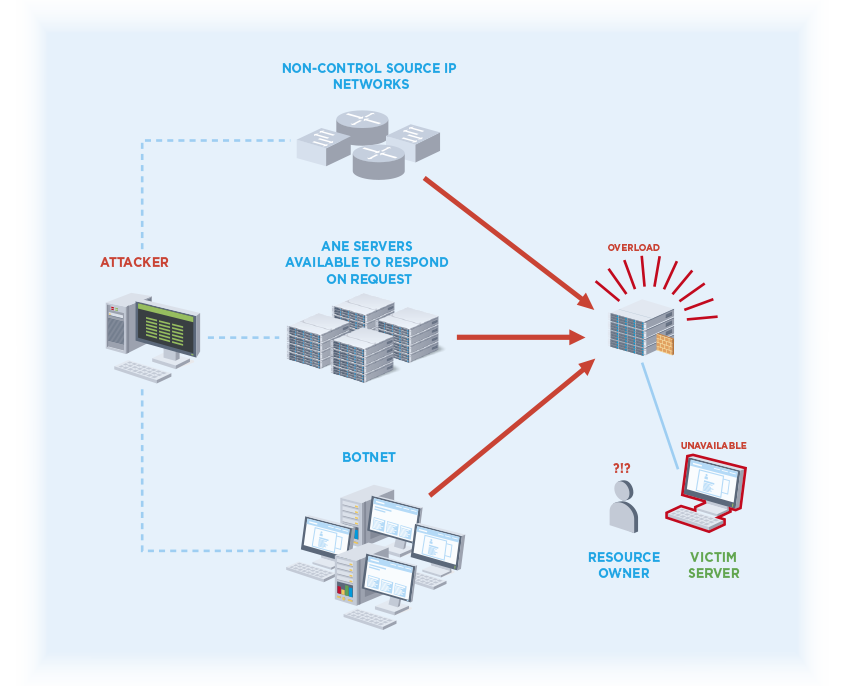

Во всем мире владельцы интернет-ресурсов часто встречаются лицом к лицу с проблемой, именуемой DDoS (Distributed Denial of Service, распределённая атака типа «отказ в обслуживании»). DDoS-атака на сайт позволяет хакерам не просто заблокировать клиенту доступ к интернет-странице, а закрыть для посещения целый сервер. Так, защита от таких атак стала насущной заботой пользователей, которым необходимо избежать простоя веб-ресурсов и финансовых потерь.

Что такое DDoS?

Разные типы DDoS-атак на интернет-портал направлены на приостановление работы веб-ресурса путем направления трафика из большого количества источников. Это делает тот или иной сайт недоступным. Злоумышленники создают огромное количество запросов, которые обработать компьютеру не по силам, вследствие чего образуется длинная очередь необработанных запросов. При этом под отказом в обработке информации подразумевается не физическая поломка, а нечто более серьезное — недоступность информационных ресурсов.

Важно понимать, что, если производимая атака поступает с одиночного компьютера — ее классифицируют как DoS, а когда проблема образуется после вмешательства двух и более адресов — DDoS. Подобные атаки обычно разделяют на следующие виды:

- Для перегрузки сетевого канала.

- Воздействующие на уровень приложений.

- Направленные на перегрузку программы.

Также необходимо понимать, что виды DDoS-атак согласно трафику крайне разнообразны. Среди них можно встретить:

- HTTP-запросы, посредством которых производится взаимодействие между порталом и гостями сайта при участии браузера. Основная работа хакеров заключается в изменении заголовков и подзаголовков, делая их труднораспознаваемыми для обнаружения атаки.

- HTTP GET-запросы, позволяющие запрашивать необходимую информацию на сервере.

При этом злоумышленники могут запросить файл, передачу изображений или страницы полностью для их отображения в браузере. Они перегружают сервер, тем самым приводя его работу к полной остановке.

При этом злоумышленники могут запросить файл, передачу изображений или страницы полностью для их отображения в браузере. Они перегружают сервер, тем самым приводя его работу к полной остановке. - UPD-флуд, который используется для безсеансовых атак.

- SYN-флуд, который характеризуетс полуоткрытым соединением с узлом.

- ICMP-флуд, позволяющий быстро перезагрузить сетевой канал через межсетевое управляющее сообщение.

- MAC-флуд является не самым распространенным видом атак. Хакеры останавливают работу свитча с помощью отправления большого количества пустых ethernet-фреймов.

Причины атак

Перед тем, как узнать, как защититься от DDoS-атаки, стоит выявить причины проблемы. Объектом DDoS-атак зачастую служат корпоративные сервера предприятий и интернет-порталы. Значительно реже атакам подвергаются личные компьютеры физических лиц. При этом если DDoS-атака на определенный интернет-ресурс может проходить с целью взлома и кражи данных сервера, конкуренции, мошенничества или шантажа, то причину атаки на личный компьютер предсказать невозможно, ведь она может нести в себе что угодно: начиная от личной неприязни и заканчивая пробными взломами начинающих хакеров.

Жертвы DDoS-атак

В основном под атаки хакеров попадают:

- банкиры,

- медицинские учреждения,

- государственные порталы и порталы крупных корпораций,

- образовательные платформы,

- киберспортивные соревнования,

- стримеры,

- онлайн-кинотеатры,

- подключенные к сети Интернет гаджеты,

- онлайн-кассы торговых комплексов или супермаркетов.

Однако далеко не каждый знает, как защититься от ДДоС-атак и как их выявить.

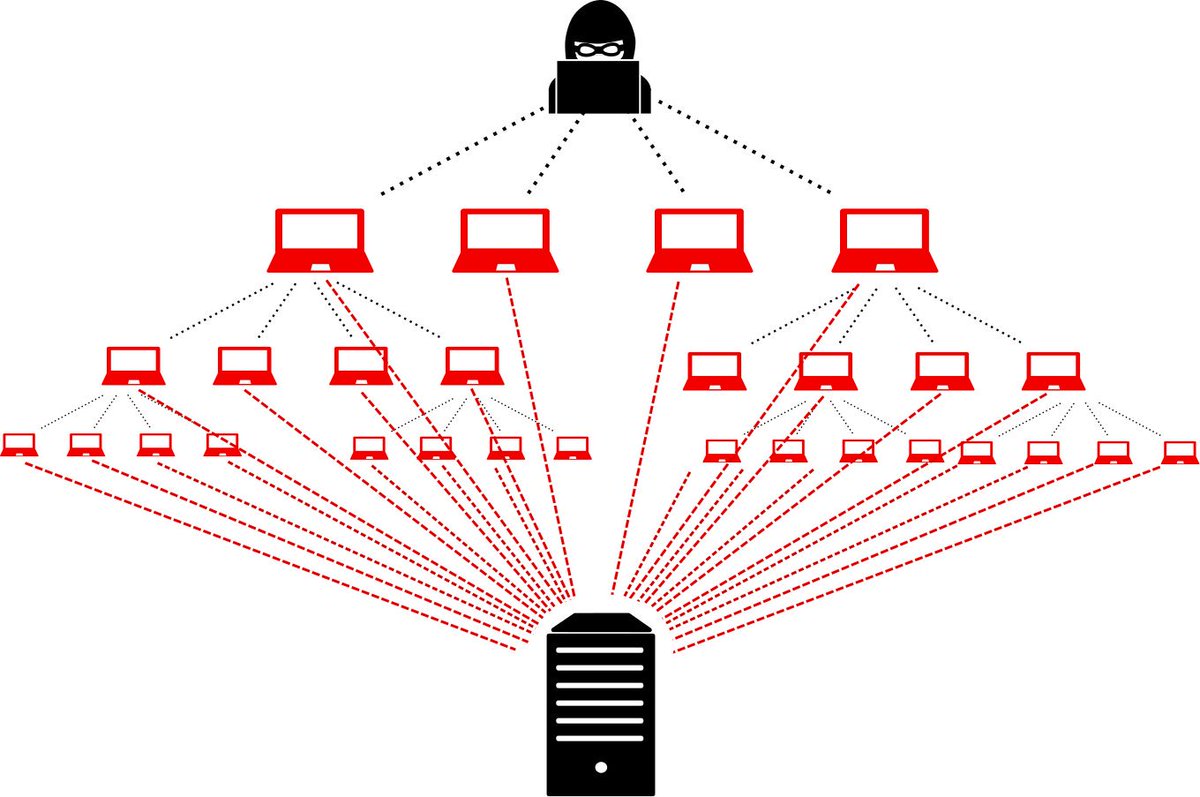

Распространенные методы атак

Как уже было сказано, принцип DDoS-атак заключается в передачи единовременно огромного потока запросов на сервер. Таким образом, одиночные DoS-атаки малоэффективны. Кроме того, действуя со своего персонального компьютера интернет-взломщик рискует быть опознанным и пойманным. В разы большего успеха хакеры достигают благодаря распределенным атакам, проводимым с помощью зомби-сетей.

В разы большего успеха хакеры достигают благодаря распределенным атакам, проводимым с помощью зомби-сетей.

Последние несколько лет развивается тренд на кооперативные атаки, когда взломщики-профессионалы собираются в группы. Например, «RedDoor», «Lizard Squad», «ezBTC». И жертва может даже не подозревать, что пока она смотрит любимый фильм, ее гаджет принимает активное участие во взломе той или иной организации. Эту ветвистую сеть из великого множества компьютеров, занимающихся коллективными хакерскими атаками, принято называть «ботнетом».

Можно утверждать, что защита от DDoS-атак крайне важна, ведь IoT-боты стали настоящей эпидемией. Атакующая тот или иной компьютер хакерская банда может быть собрана даже из бытовых приборов собственного «умного дома» жертвы, ведь у этих устройств имеется свой персональный IP-адрес, посредством которого и отправляются запросы на сервер.

Когда действия хакеров становятся успешными, это заметно сразу и определяется по проблемам и сбоям в работе сервера или находящегося там портала, на который не распространяется защита от DDoS-атак. Однако есть перечень признаков, благодаря которым действия хакеров можно распознать еще на начальных этапах. Методы DDoS-атак таковы:

- Сперва начинаются явные перебои с операционной системой на сервере. Компьютер некорректно завершает свою работу, а аппаратная мощность сервера резко получает ни с чем не связанную нагрузку, легко отличимую от ежедневных показателей.

- В одном или нескольких портах стремительно растет входящий трафик.

- Однообразные действия клиентов единого портала дублируются многократно.

- Во время анализа логов на сетевых устройствах выявляются однотипные запросы из большого количества источников, относящиеся к одному сервису. Особое внимание следует обратить на резкий скачок запросов целевой аудитории, который не был замечен ранее за данным ресурсом.

Способы защиты

Ссылаясь на данные, предоставленные экспертами Corero Network Security, более половины всех организаций в мире каждый месяц подвергаются нападениям хакерского «отказа в доступе». При этом можно смело утверждать, что защита серверов от DDoS-атак — настоящее искусство. Так, если некоторые порты перестали отвечать или стали недоступны, можно раскидать запросы по разным узлам системы.

При этом можно смело утверждать, что защита серверов от DDoS-атак — настоящее искусство. Так, если некоторые порты перестали отвечать или стали недоступны, можно раскидать запросы по разным узлам системы.

Если защита сервера от DDoS-атак отсутствует или принятые меры не дали желаемого результата можно также обратиться в компании, производящие оборудование защищающее от DDoS-атак. На рынке есть десятки таких программно-аппаратных комплексов под любые цели и запросы. Среди них: Traffic Inspector Next Generation, Juniper, Cisco, CloudFlare, Arbor Networks, Qrator, Selectel и другие.

Весьма эффективна и защита сайта от DDoS-атак с помощью фильтра подозрительной сетевой активности на уровне хостинга. Выполняться эта процедура может посредством сетевых маршрутизаторов или при помощи другого специального оборудования.

При этом владелец интернет-ресурса для уменьшения риска появления и потерь от DDoS должен:

- Обследовать логику своего продукта: начиная с этапа разработки и тестирования можно искоренить ошибки и уязвимости.

- Вести тотальный контроль за текущими версиями ПО и сетевых служб: своевременное обновление программного обеспечения сетевых служб, поддержка кода продукта в актуальной и стабильной версии. Рекомендуется использовать системы контроля версий (Git) для отката проекта к предыдущей стабильной сборке.

- Следить за доступом к сетевым службам. Важно обеспечить несколько уровней доступа (мастер, гостевой и т. д.) к сетевым службам сервера и архиву версий проекта. Список лиц, имеющих доступ к ресурсам сервера, необходимо поддерживать в актуальном состоянии. Нужно сбрасывать пароли и учетные записи при любом подозрении на компрометацию.

- Осуществлять контроль панели владельца гаджета: рекомендуется ограничивать доступ к внутренней панели.

- Систематически проводить сканирование системы на наличие уязвимостей: в этом могут помочь публичные рейтинги и инструменты, предлагаемые разработчиком.

- Очищать кэш DNS для предотвращения спуфинга.

- Использовать программы для предотвращения спама: хакеры могут направить своих ботов заполнять и отправлять однотипные данные на сервер. Для фильтра подобного трафика формы нужно перевести на JS-компоненты или оснастить их капчами и прочими инструментами проверки.

- Контратаковать: трафик злоумышленников перенаправить на сеть атакующего.

- Ответственно подходить к выбору хостинг-провайдера: тщательно выбирать поставщика, дающего гарантии защиты от всех современных угроз.

Подпишитесь на рассылку Смарт-Софт и получите скидку на первую покупку

За подписку мы также пришлем вам white paper «Основы кибербезопасности в коммерческой компании».

Email*

Подписаться

DDoS-атаки по уровням OSI — База знаний cPanel хостинг

Интернет использует модель OSI. Всего в модели присутствует 7 уровней, которые охватывают все среды коммуникации: начиная с физической среды (1-й уровень) и заканчивая уровнем приложений (7-й уровень), на котором «общаются» между собой программы. DDoS-атаки возможны на каждом из семи уровней:

7-й уровень OSI: Прикладной

Тип данных: данные

Описание уровня: начало создания пакетов данных. Присоединение и доступ к данным. Пользовательские протоколы, такие как FTP, SMTP, Telnet, RAS

Протоколы: FTP, HTTP, POP3, SMTP и шлюзы, которые их используют

Примеры технологий DoS: PDF GET запросы, HTTP GET, HTTP POST (формы веб-сайтов: логин, загрузка фото/видео, подтверждение обратной связи)

Последствия DDoS-атаки: нехватка ресурсов. Чрезмерное потребление системных ресурсов службами на атакуемом сервере.

6-й уровень OSI: представительский

Тип данных: данные

Описание уровня: трансляция данных от источника получателю

Протоколы: сжатия и кодирования данных (ASCII, EBCDIC)

Примеры технологий DoS: подложные SSL запросы: проверка шифрованных SSL пакетов очень ресурсоемка, злоумышленники используют SSL для HTTP-атак на сервер жертвы

Последствия DDoS-атаки: атакуемые системы могут перестать принимать SSL соединения или автоматически перегружаться.

5-й уровень OSI: сеансовый

Тип данных: данные

Описание уровня: управление установкой и завершением соединения, синхронизацией сеансов связи в рамках операционной системы через сеть

Протоколы: входа/выхода (RPC, PAP)

Примеры технологий DoS: атака на протокол Telnet использует слабые места программного обеспечения Telnet-сервера на свитче, делая сервер недоступным

Последствия DDoS-атаки: делает невозможным для администратора управление свитчем.

4-й уровень OSI: транспортный

Тип данных: сегменты

Описание уровня: обеспечение безошибочной передачи информации между узлами, управление передачей сообщений с 1 по 3 уровень

Протоколы: TCP, UDP

Примеры технологий DoS: SYN-флуд, Smurf-атака (атака ICMP-запросами с измененными адресами)

Последствия DDoS-атаки: достижение пределов по ширине канала или по количеству допустимых подключений, нарушение работы сетевого оборудования.

3-й уровень OSI: сетевой

Тип данных: пакеты

Описание уровня: маршрутизация и передача информации между различными сетями

Протоколы: IP, ICMP, ARP, RIP и роутеры, которые их используют

Примеры технологий DoS: ICMP-флуд — DDos-атаки на третьем уровне модели OSI, которые используют ICMP-сообщения для перегрузки пропускной способности целевой сети

Последствия DDoS-атаки: снижение пропускной способности атакуемой сети и возможная перегруженность брандмауэра.

2-й уровень OSI: канальный

Тип данных: кадры

Описание уровня: установка и сопровождение передачи сообщений на физическом уровне

Протоколы: 802.3, 802.5, а также контроллеры, точки доступа и мосты, которые их используют

Примеры технологий DoS: MAC-флуд — переполнение пакетами данных сетевых коммутаторов

Последствия DDoS-атаки: потоки данных от отправителя получателю блокируют работу всех портов.

1-й уровень OSI: физический

Тип данных: биты

Описание уровня: передача двоичных данных

Протоколы: 100BaseT, 1000 Base-X, а также концентраторы, розетки и патч-панели, которые их используют

Примеры технологий DoS: физическое разрушение, физическое препятствие работе или управлению физическими сетевыми активами

Последствия DDoS-атаки: сетевое оборудование приходит в негодность и требует ремонта для возобновления работы.

Вконтакте

Одноклассники

Мой мир

LiveJournal

DDoS-атаки по уровням OSI

DDoS-атаки и уровни модели OSI

В статье мы расскажем, что такое DDoS-атаки и уровни OSI, а также разберём виды DDoS-атак на разных уровнях сети.

DDoS — это частный случай DoS-атаки. Пойдём по порядку.

DoS (Denial of Service) — отказ в обслуживании. Это сетевая атака с одного устройства, при которой злоумышленник пытается нагрузить сайт так, чтобы он начал работать медленнее или стал полностью недоступен.

DDoS — такая же сетевая атака, как DoS, но атака происходит сразу с десятка и более устройств. Чем больше устройств, тем больше нагрузка на сервер и выше вероятность сделать сайт недоступным.

Причины DDoS-атак

-

Конкуренция. Часто такие атаки организуются для разрушения репутации сайта и потери клиентов, чтобы привлечь покупателей на свой сайт.

-

Личные мотивы. Хакеру может не нравиться контент или компания в целом.

-

Шантаж или вымогательство. Мошенники могут требовать плату за прекращение атаки.

Уровни модели OSI

Информация в интернете передаётся при помощи сетевой инфраструктуры. Сетевые протоколы определяют, каким образом программы будут обмениваться данными. Для решения задачи совместимости систем в 1983г. была выпущена эталонная модель OSI (Open Systems Interconnection).

Сетевая модель OSI состоит из семи уровней: физический, канальный, сетевой, транспортный, сеансовый, представления и прикладной. Разные сетевые уровни отвечают за определённую ступень процесса отправки сетевого сообщения.

Уровни сетевых атак согласно модели OSI

-

Физический. Отвечает за кодирование информации в двоичную систему и передачу сигналов. На физическом уровне работают: Bluetooth, Wi-Fi, инфракрасная связь, медные провода (витая пара, телефонная линия).

-

Канальный. Обеспечивает взаимодействие сетей на физическом уровне и контролирует ошибки при передаче информации. Данные, полученные на физическом уровне, проверяются. Если есть ошибки, то система их исправляет. Эта ступень делится на два подуровня: LLC (Logical Link Control) — управление логическим каналом и MAC (Media Access Control) — управление доступом к среде передачи. На канальном уровне задействованы такие протоколы модели OSI, как: PPP (Point-to-Point), FDDI (Fiber Distributed Data Interface), CDP (Cisco Discovery Protocol).

-

Сетевой. На этом уровне определяется путь, по которому будут переданы данные. На сетевом уровне действуют маршрутизаторы.

-

Транспортный. Отвечает за доставку пакетов данных в правильной последовательности, без ошибок и потерь. На этом уровне выделяются два основных протокола: UDP (User Datagram Protocol) и TCP (Transmission Control Protocol). Каждый из них предназначен для разных категорий трафика. UDP подойдёт таким формам информации, в которых будет незаметна небольшая потеря пакетов. Например, если на долю секунды в видео пропадет пиксель, то мы его не заметим. TCP обеспечивает полный контроль за данными. Подойдёт для передачи архивов.

-

Сеансовый. Устанавливает, поддерживает и прекращает связь между устройствами во время сеанса связи. Распознаёт логические имена абонентов, контролирует предоставленные им доступы.

-

Представления.

Преобразует данные в нужный формат. Здесь же происходит сжатие данных. Например, при отправке фотографии большую часть пути она выглядит как набор единиц и нулей. и только на этом уровне она преобразуется в формат JPEG.

Преобразует данные в нужный формат. Здесь же происходит сжатие данных. Например, при отправке фотографии большую часть пути она выглядит как набор единиц и нулей. и только на этом уровне она преобразуется в формат JPEG. -

Прикладной. Устанавливает связь пользовательских приложений с сетью. Например, если пользователь хочет сохранить текст в Word на сетевом файл-сервере, этот уровень обеспечит перемещение файла с рабочего компьютера на сетевой диск.

Разные уровни сети имеют слабые места, которыми могут воспользоваться злоумышленники. Чаще всего атакуют сетевой, транспортный и прикладной уровень. Рассмотрим, как работают разные типы атак на прикладном уровне модели OSI и других самых уязвимых уровнях.

Типы DDoS-атак

DNS-атака. Это классическая флуд-атака. Злоумышленник посылает небольшие запросы на DNS-resolver и заставляет его отправлять ответы на подмененный адрес. Размер одного ответа составляет 360 байт, в частных случаях может быть больше.

Smurf-атака (или ICMP-флуд). Это метод атаки на сетевом уровне OSI. Для перегрузки сетевого канала используют ICMP-сообщения. Хакер отправляет поддельный ICMP-пакет, в котором адрес атакующего меняется на адрес жертвы. Все узлы присылают ответ на данный ping-запрос.

UDP-флуд (или Fraggle). Похож на ICMP-флуд, только для атаки используют UDP-пакеты.

SYN-флуд. Цель этой атаки ― вызвать перерасход ресурсов системы. Злоумышленник запускает много одновременных TCP-соединений, посылая SYN-пакеты с несуществующим обратным адресом. Отказ в обслуживании наступает при потоке SYN-флуда от 100 до 500 тыс. пакетов за секунду. Имея хотя бы гигабитный канал, можно направить до 1,5 млн пакетов в секунду.

SNMP-атаки. SNMP-протокол нужен для управления устройствами в сети. Для такой атаки используют запросы GetBulk, которые заставляют систему получать большие объёмы данных. Одной командой можно передать 60 000 байт фрагментированных данных.

Для такой атаки используют запросы GetBulk, которые заставляют систему получать большие объёмы данных. Одной командой можно передать 60 000 байт фрагментированных данных.

SSDP-атаки. Атака состоит из двух этапов. Сначала злоумышленник отправляет широковещательный запрос M-SEARCH, на который отвечают доступные устройства UPnP. Потом множество запросов M-SEARCH отправляется на каждое доступное устройство, которое далее отправляет ответ на компьютер жертвы. В отличие от DNS-атаки, злоумышленник использует устройства обычных пользователей. Они могут даже не знать, что их мобильные телефоны, смарт-часы или принтеры принимают участие в хакерской атаке.

Защита от DDoS-атак

Существует два вида DDoS-защиты: активный и пассивный. К пассивным относятся те методы, которые предотвращают атаку заранее. Активные методы используются в момент атаки.

Пассивные методы:

- использование специализированного ПО для защиты от DDoS-атак,

- построение распределенных систем,

- установка системы мониторинга и оповещения о DDoS-атаках.

Активные методы:

- фильтрация и блокировка трафика в момент атаки с помощью маршрутизация по спискам ACL и использование межсетевых экранов,

- обратный DDoS ― перенаправление трафика на атакующего,

- устранение уязвимостей,

- приобретение сервиса по защите от DDoS-атак.

Виды DDoS-атак и методы защиты

Что представляет собой DDoS-атака? Данная атака нацелена на вычислительную систему с той целью, чтобы образовать условия, при помощи которых пользователи системы не будут иметь возможности получить данные к некоторым сервисам и источникам информации. В России количество DDoS-атак увеличивается в 2 раза с каждым годом, поэтому нужно быть начеку с вредоносным трафиком.

Классификация DDoS-атак

Существуют множество различных видов DDoS-атак, давайте остановимся на наиболее распространенных.

- UDP флуд – это такой тип DDoS-атаки, во время применения которого атакующий перегружает какой-либо случайный порт на хост-машине с помощью множества udp-пакетов.

- ICMP флуд – это один из наиболее опасных видов атаки. Для того чтобы осуществить этот вид атаки, создаются условия для затопления атакуемого компьютера пакетами ICMP. По широковещательному адресу отправляют фальшивый ICMP-пакет, а в этом пакете уже имеется адрес злоумышленника, и адрес заменяется адресом жертвы. Все узлы доставляют ответное письмо на этот ping-запрос.

- SYN флуд – данный тип атаки применяет часть нормального «тройного рукопожатия», которое свойственно TCP-соединению. Это делается для того, чтобы ввести все имеющиеся ресурсы машины, которую атакуют, закрытыми для окружающей среды. Атакующий настолько быстро посылает запросы на TCP-соединение, что атакуемая цель просто не успевает их обрабатывать, поэтому забивается сетевой канал и нет доступа к конечному оборудованию.

- MAC флуд — здесь злоумышленник подключается к любому порту маршрутизатора и обрушивает на интерфейс этого маршрутизатора огромное количество Ethernet-пакетов. А в Ethernet-пакетах находятся фальшивые MAC-адреса источников.

- Атака нулевого дня. Данный тип DDoS-атаки направлен на уязвимость нулевого дня. Применяется в тот отрезок времени, когда об этой уязвимости еще не знают, а также еще не существует защиты на момент осуществления DDoS-атаки.

- Деградация сервиса – это искусственное создание множественных действий реальных людей. Например, это создание частых запросов одной страницы сайты.

Методы защиты

- Самое лучшее, что вы можете сделать – это иметь хостинг с защитой от DDoS-атак (https://www.it-lite.ru/services/zashchita-ot-ddos-atak/). Сервер должен быть защищен от атак, а для этого нужно обезопасить его, чтобы ваше время было направлено только на развитие бизнеса, а не на его спасение.

- Второй метод защиты заключается в изучении всех мельчайших деталей своей сетевой конфигурации.

- Необходимо всегда иметь рядом нужные контакты. Вам следует всегда знать, к кому вы можете обратиться в случае приближения DDoS-атаки или уже в момент осуществления. Так как тратить время на поиск контактов и медлить в такой ситуации нельзя.

- Следует владеть четким планом действий во время атаки. Например, если в момент атаки на рабочем месте будет находиться сотрудник без опыта, он должен иметь перед глазами подробную инструкцию.

- Учебные тревоги помогут отладить последовательность действий, так как DDoS-атака соизмерима с пожаром на производстве.

- Своевременно блокировать порты, которые не используются.

- Нужно знать, где блокировать. Иными словами, вам следует исключить метод проб и ошибок в тот момент, когда времени на ошибку нет. Заранее обсудить важные вопросы, например, осуществить блокировку трафика на брандмауэре или же на роутере.

Anti DDoS — это надёжная защита сервера от атак и угроз в сети Интернет

Если Вам нужна услуга Anti DDoS для обеспечения надёжной защиты сервера/сайта, то компания «БитВеб» поможет быстро решить эту задачу. Здесь Вам будет предложено обслуживание на самом высоком уровне по приемлемым ценам. Вы непременно останетесь довольны работой высококвалифицированных программистов.

Платная защита для услуг в России

Услуга предоставляется на базе геораспределенной системы фильтрации трафика DDoS-GUARD.Гарантируется защита от атак нижеперечисленных классов (но не ограничиваясь перечисленными):

— IP malformed— ICMP flood

— TCP SYN flood

— TCP malformed

— ICMP smurf

— SlowLoris

— NTP amplification

— DNS amplification

Емкость 500 Гбит/с.

Бесплатная защита для услуг в Франции и Канаде

Услуга предоставляется на базе геораспределенной системы фильтрации трафика OVH.Гарантируется защита от атак нижеперечисленных классов (но не ограничиваясь перечисленными):

— IP Fragment— IP NULL

— IP Private

— TCP NULL

— TCP RST

— TCP SYN

— TCP ACK

— CMP

— UDP

— DNS

Емкость 480 Гбит/с.

Предотвращение атаки с помощью VAC

Для защиты наших серверов и сервисов от атак, компания БитВеб предлагает решение на основе технологии VAC – эксклюзивное сочетание методов для:- Высокоскоростного анализа всех пакетов в режиме реального времени

- Отсеивания входящего трафика вашего сервера

- Смягчения негативных последствий, то есть выделения всех нелегитимных IP-пакетов и пропускания легитимных

Предотвращение начинается в течение нескольких секунд. Входящий трафик сервера очищается при помощи нашего решения VAC. Аппаратное обеспечение VAC имеет общую пропускную способность 4 ТБит/с. Затем атака блокируется без каких-либо ограничений по объему или продолжительности, независимо от того, какую технику она использует. Легитимный трафик не блокируется и достигает сервера. Этот процесс также называется автоматическим предотвращением и полностью управляется OVH.

Очистка — одна из главных особенностей, делающая OVH выдающимся решением по предотвращению DDoS-атак. Для разнесения каналов DDoS-атаки требуется высокая пропускная способность. Благодаря пропускной способности 15 ТБит/с, во время DDoS-атак инфраструктура OVH способна поглощать очень большой объем трафика. Еще одна особенность OVH VAC заключается в том, что она повторяется в 10 центрах обработки данных на трех континентах. VAC активируется одновременно во всех этих центрах обработки данных, поэтому все регионы могут объединять свои мощности и поглощать трафик. Они обладают суммарной мощностью более 4 ТБит/с.

Существует три способа сделать Ваш сайт, сервер или инфраструктуру недоступной:

Объяснение трех типов DDoS-атак

Этот блог был написан сторонним автором и не отражает мнения AT&T

Общие виды DDoS-атак

Распределенный отказ в обслуживании (DDoS) — это широкий класс кибератак, которые нарушают работу онлайн-сервисов и ресурсов, перегружая их трафиком. Это делает целевой онлайн-сервис непригодным для использования во время DDoS-атаки. Отличительной чертой DDoS-атак является распределенный характер вредоносного трафика, который обычно исходит из ботнета — сети взломанных машин, контролируемой преступниками, разбросанной по всему миру.

Отличительной чертой DDoS-атак является распределенный характер вредоносного трафика, который обычно исходит из ботнета — сети взломанных машин, контролируемой преступниками, разбросанной по всему миру.

За прошедшие годы киберпреступники разработали ряд технических подходов для уничтожения онлайн-целей с помощью DDoS. Отдельные методы можно разделить на три основных типа DDoS-атак:

- Объемные атаки

Классический тип DDoS, эти атаки используют методы для генерации огромных объемов трафика, чтобы полностью заполнить полосу пропускания, создавая пробку, которая делает невозможным прохождение законного трафика на целевой сайт или из него.

- Протокол атаки Атаки по протоколу

предназначены для того, чтобы съесть вычислительную мощность ресурсов сетевой инфраструктуры, таких как серверы, брандмауэры и балансировщики нагрузки, путем нацеливания на обмен данными по протоколам уровня 3 и уровня 4 с помощью злонамеренных запросов на подключение.

- Атаки приложений

Некоторые из наиболее изощренных DDoS-атак, они используют слабые места на уровне приложения — уровне 7 — путем открытия соединений и инициирования запросов процессов и транзакций, которые потребляют ограниченные ресурсы, такие как дисковое пространство и доступная память.

Имейте в виду, что в реальных сценариях атак злоумышленники любят смешивать и сочетать эти типы атак, чтобы усилить боль. Таким образом, одна кампания DDoS может включать в себя атаки протоколов и приложений поверх объемных атак.

Обзор конкретных стилей DDoS-атак

UDP и ICMP флуд

Некоторые из наиболее распространенных объемных атак — это атаки, которые наводняют ресурсы хоста пакетами протокола дейтаграмм пользователя (UDP), эхо-запросами протокола управляющих сообщений Интернета (ICMP) или эхо-запросами, пока служба не будет перегружена.Злоумышленники, как правило, усиливают сокрушительный поток этих потоков с помощью атак отражения, которые подделывают IP-адрес жертвы для выполнения запроса UDP или ICMP. Таким образом злоумышленник загружает входящую и исходящую полосу пропускания. Кажется, что вредоносный пакет исходит от жертвы, поэтому сервер отправляет ответ сам себе.

Таким образом злоумышленник загружает входящую и исходящую полосу пропускания. Кажется, что вредоносный пакет исходит от жертвы, поэтому сервер отправляет ответ сам себе.

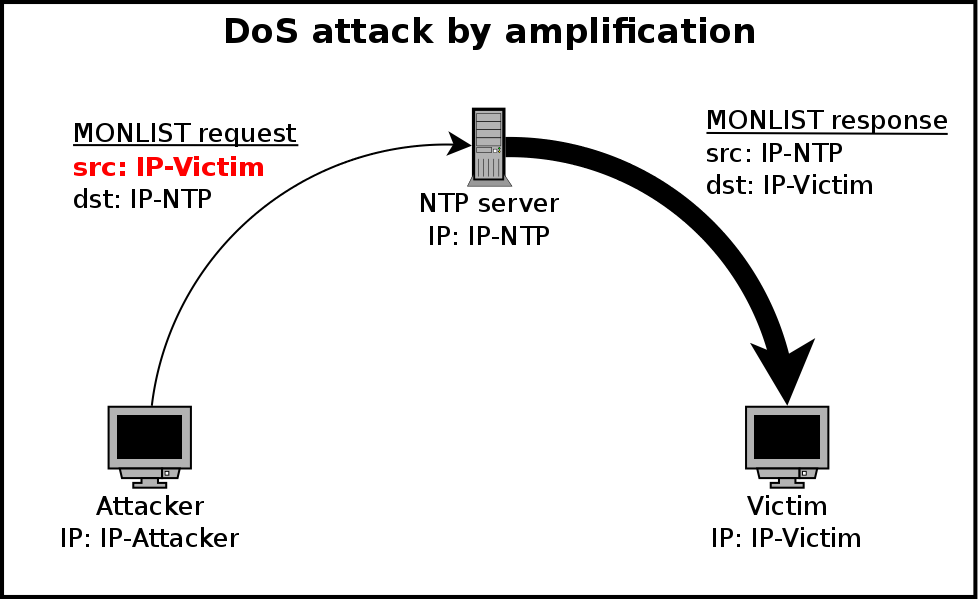

Усиление DNS

Атаки с усилениемDNS — это объемные DDoS-атаки, использующие технику, которая по сути является атакой с усиленным отражением.Атаки с усилением ограничивают пропускную способность, увеличивая исходящий поток трафика. Они делают это, отправляя информационные запросы с сервера, которые выводят большие объемы данных, а затем направляют эту информацию непосредственно обратно на сервер, подделывая адрес для ответа.

Таким образом, при атаке с усилением DNS злоумышленник отправляет много относительно небольших пакетов на общедоступный DNS-сервер из множества различных источников в ботнете. Каждый из них представляет собой запросы на очень подробный ответ, например запросы на поиск DNS-имени.Затем DNS-сервер отвечает на каждый из этих распределенных запросов ответными пакетами, содержащими на много порядков больше данных, чем исходный пакет запроса, причем все эти данные отправляются обратно на DNS-сервер жертвы.

SYN флуд

Одна из наиболее распространенных атак на протоколы, атаки SYN flood, обходят трехэтапный процесс установления связи, необходимый для установления TCP-соединений между клиентами и серверами. Эти соединения обычно выполняются, когда клиент делает запрос начальной синхронизации (SYN) сервера, сервер отвечает подтверждающим (SYN-ACK) ответом, а клиент завершает рукопожатие окончательным подтверждением (ACK).SYN-лавинная рассылка работает, выполняя быструю последовательность этих начальных запросов синхронизации и оставляя сервер зависшим, никогда не отвечая с окончательным подтверждением. В конечном итоге сервер призван поддерживать кучу полуоткрытых соединений, которые в конечном итоге перегружают ресурсы, часто вплоть до того, что сервер выйдет из строя.

Пинг смерти

Другой тип протокольных атак, атаки ping of death, отличается от множества атак ICMP echo ping flood тем, что содержимое самого пакета злонамеренно спроектировано так, чтобы вызвать сбой в работе системы на стороне сервера. Данные, содержащиеся в обычной атаке ping flood, почти несущественны — они просто предназначены для того, чтобы сокрушить пропускную способность своим объемом. В атаке со смертельным ответом преступник пытается использовать уязвимости в целевой системе с пакетным содержимым, которое приводит к ее зависанию или сбою. Этот метод также может быть расширен на другие протоколы помимо ICMP, включая UDP и TCP.

Данные, содержащиеся в обычной атаке ping flood, почти несущественны — они просто предназначены для того, чтобы сокрушить пропускную способность своим объемом. В атаке со смертельным ответом преступник пытается использовать уязвимости в целевой системе с пакетным содержимым, которое приводит к ее зависанию или сбою. Этот метод также может быть расширен на другие протоколы помимо ICMP, включая UDP и TCP.

HTTP-флуд

АтакиHTTP-флуда — один из наиболее распространенных типов DDoS-атак на уровне приложений.С помощью этого метода преступник производит то, что кажется обычным взаимодействием с веб-сервером или приложением. Все взаимодействия происходят из веб-браузеров, чтобы выглядеть как обычная активность пользователя, но они скоординированы для использования как можно большего количества ресурсов сервера. Запрос, который может сделать злоумышленник, включает в себя все, от вызова URL-адресов для изображений или документов с запросами GET до вызовов серверного процесса к базе данных из запросов POST.

Служба защиты от DDoS-атак

Облачный мониторинг объемных DDoS-атак для предотвращения проникновения вредоносного трафика в вашу сеть.

Учить большеПочему DDoS-атаки распространены

Хотя логистическая цель каждого типа DDoS-атаки проста — ухудшить качество или полностью отключить целевые онлайн-ресурсы, — стратегические мотивы DDoS-атаки могут быть довольно сложными. DDoS-атаки являются обычным явлением, поскольку они могут использоваться широким кругом злоумышленников для достижения различных конечных целей. Некоторые распространенные схемы, поддерживаемые DDoS-атаками, включают:

- Хактивизм: идеологические злоумышленники, которым нужно свести счеты с организациями, могут использовать DDoS, чтобы помешать прибыльным потокам онлайн-доходов и выставить бренды в дурном свете.

- Деятельность национального государства: враждебные правительства используют DDoS как способ ведения кибервойны, ущемляя экономические интересы целевых стран.

- Корпоративный саботаж: неэтичные компании нанимают киберпреступников для борьбы с конкурентами, особенно в сезонные пиковые периоды, когда ставки наиболее высоки.

- Вымогательство. Подобно программам-вымогателям, предприимчивые преступники используют DDoS как способ вымогательства денег у компаний, уязвимых для сбоев.

- Дымовая завеса киберпреступников: киберпреступники любят использовать DDoS-атаки в качестве отвлекающего механизма, который помогает им проводить скрытые атаки где-то еще в системах жертвы.Превосходя персонал службы безопасности и сетевых операций с помощью DDoS-атаки, они могут совершить мошенничество или кражу данных в другом месте, не заметив никого.

Как защита от DDoS-атак должна вписаться в вашу стратегию кибербезопасности

Лидеры кибербезопасности обязаны поддерживать доступность систем, а это означает, что защита от DDoS-атак должна быть ключевым уровнем в любой зрелой стратегии кибербезопасности. Команды безопасности могут добиться этого за счет упреждающей разработки средств защиты, подготовки эффективных планов реагирования на DDoS-атаки и отслеживания тенденций угроз для корректировки этих приготовлений по мере изменения методов DDoS-атак.

Подготовка инфраструктуры

- Создание возможностей мониторинга для обнаружения ранних признаков DDoS-атак

- Создание инфраструктуры, которая может перенаправлять и очищать DDoS-трафик

- Проектируйте отказоустойчивые сетевые компоненты, которые могут приспособиться к сценариям атак, которые создают нагрузку трафика выше нормального уровня

Планирование и выполнение мер реагирования

- Создание плана и целевой группы для устранения DDoS-атак, когда они происходят

- Установить планы связи во время атаки на случай, если будут затронуты IP-службы

Исследование ландшафта угроз

- Будьте в курсе методов DDoS-атак, чтобы обеспечить адекватное планирование будущих атак.

FAQ

Почему DDoS-атаки должны беспокоить профессионалов в области кибербезопасности?

DDoS-атаки могут нанести ущерб доступности прибыльных онлайн-ресурсов, а также могут служить отвлекающей тактикой для выполнения других незаконных действий в других частях сети.

Какую роль ботнеты играют в DDoS-атаках?

Ботнеты — это сети взломанных машин, контролируемые преступниками. Эти скомпрометированные машины, которые иногда называют ботами или зомби, могут быть ноутбуками, настольными компьютерами, серверами или даже устройствами Интернета вещей.Злоумышленники координируют эти машины, чтобы создать распределенные источники трафика атаки, чтобы подавить инфраструктуру организации.

Почему DDoS-атаки так сложно остановить с помощью традиционных форм фильтрации кибербезопасности?

Распределенный характер DDoS затрудняет блокирование потока вредоносного трафика путем отключения какого-либо одного конкретного патрубка.

Об авторе: Ericka Chickowski

Эрика Чиковски, отмеченный наградами писатель-фрилансер, специализируется на рассказах о пересечении информационных технологий и бизнес-инноваций.Ее взгляды на кибербезопасность были опубликованы в многочисленных торговых и потребительских журналах, включая Dark Reading, Entrepreneur, InformationWeek и Security Boulevard.

Читать еще сообщения от Эрики Чиковски ›

типов DDoS-атак | Планета электронной безопасности

Распределенные атаки типа «отказ в обслуживании» (DDoS) — это популярный, растущий метод атак хакеров и хактивистов, в значительной степени из-за их простоты. Мы перечисляем различные типы DDoS-атак и предлагаем ресурсы для предотвращения DDoS-атак.

Согласно исследованию состояния ИТ-безопасности eSecurity Planet за 2019 год, DDoS остается одной из киберугроз, к которой организации менее всего готовы, что делает эту битву важной в продолжающейся кибервойне.

Если вам нужно решение для защиты от DDoS-атак, см. Нашу страницу о 10 лучших DDoS-продуктах.

Что такое DDoS-атака?

Так что же такое DDoS-атака? Это когда хакеры могут заполнить IP-адрес сотнями или тысячами сообщений, часто с помощью ботнетов или скоординированных усилий хактивистов, доводя сеть до точки, где законные пользователи не могут пройти — следовательно, отказ в обслуживании.

DDoS-атаки также являются прибыльными, но при этом доступными, что позволяет большему количеству людей воспользоваться преимуществами этого типа атак. Тим Пэт Даффи, управляющий директор ServerSpace, сказал eSecurity Planet : «Барьер для проникновения DDoS-атак с точки зрения затрат в значительной степени исчез. Это означает, что начать атаку может любой: организованная преступность, группа шантажистов или просто недовольный бывший сотрудник или конкурент. И любой может стать жертвой. Один из наших клиентов — очень маленькая компания, которая обучает людей, работающих в строительном бизнесе, но они подвергались атакам в течение двух недель.”

Хотя DDoS предлагает менее сложный режим атаки, чем другие формы кибератак, они становятся все более мощными и изощренными. Выделяют три основных категории атак:

.- атаки на основе объемов , которые используют высокий трафик для завышения пропускной способности сети

- атаки протокола , которые сосредоточены на использовании ресурсов сервера

- атаки на приложения , которые сосредоточены на веб-приложениях и считаются наиболее изощренным и серьезным типом атак

Различные типы атак делятся на категории в зависимости от количества трафика и уязвимостей, на которые они направлены.

Распространенные DDoS-атаки

Вот список наиболее популярных типов DDoS-атак:

SYN Flood

SYN Flood использует слабые места в последовательности TCP-соединения, известные как трехстороннее рукопожатие. Хост-компьютер получает синхронизированное (SYN) сообщение, чтобы начать «рукопожатие». Сервер подтверждает сообщение, отправляя флаг подтверждения (ACK) начальному хосту, который затем закрывает соединение. Однако при SYN-потоке отправляются поддельные сообщения, и соединение не закрывается, что приводит к отключению службы.

UDP Наводнение

Протокол дейтаграмм пользователя (UDP) — это бессессионный сетевой протокол. UDP-потоки нацелены на случайные порты на компьютере или в сети с UDP-пакетами. Хост проверяет, прослушивает ли приложение эти порты, но приложение не найдено.

HTTP-флуд

HTTP Flood, похоже, является законным запросом GET или POST, который используется хакером. Он использует меньшую полосу пропускания, чем другие типы атак, но может заставить сервер использовать максимум ресурсов.

Пинг смерти

Ping of Death манипулирует IP-протоколами, отправляя вредоносные эхо-запросы в систему. Это был популярный тип DDoS два десятилетия назад, но сегодня он менее эффективен.

Атака смурфов

Атака Smurf использует протокол Интернета (IP) и протокол управляющих сообщений Интернета (ICMP) с помощью вредоносной программы smurf. Он подделывает IP-адрес и, используя ICMP, проверяет IP-адреса в данной сети.

Fraggle Attack

Атака Fraggle использует большие объемы UDP-трафика в широковещательной сети маршрутизатора.Это похоже на smurf-атаку с использованием UDP, а не ICMP.

Slowloris

Slowloris позволяет злоумышленникам использовать минимальные ресурсы во время атаки и атаковать веб-сервер. После подключения к желаемой цели Slowloris сохраняет это соединение открытым как можно дольше с помощью HTTP-лавинной рассылки. Этот тип атаки использовался в некоторых известных хактивистских DDoS-атаках, включая президентские выборы в Иране 2009 года. Противодействие DDoS-атакам с помощью этого типа атак очень сложно.

Атаки на уровне приложений

Атаки на уровне приложений используют уязвимости в приложениях. Цель этого типа атаки — атаковать не весь сервер, а приложения с известными уязвимостями.

Усиление NTP

NTP Amplification использует серверы Network Time Protocol (NTP), долговременный сетевой протокол, используемый для синхронизации часов компьютера, с целью подавления трафика UDP. Это усиленная атака отражения. В любой атаке с отражением происходит ответ сервера на поддельный IP-адрес.Расширенная версия означает, что ответ сервера несоразмерен исходному запросу. Из-за высокой пропускной способности, используемой при DDoSed, этот тип атаки может быть разрушительным и иметь большой объем.

Продвинутый постоянный DoS (APDoS)

Advanced Persistent DoS (APDoS) — это тип атаки, используемый хакерами, которые хотят нанести серьезный ущерб. Он использует различные стили атак, упомянутых ранее (HTTP-флуд, SYN-флуд и т. Д.), И регулярно нацелен на несколько векторов атак, которые отправляют миллионы запросов в секунду.Атаки APDoS могут длиться неделями, в основном из-за способности хакера менять тактику в любой момент и создавать диверсии, чтобы ускользнуть от средств защиты.

DDoS-атаки нулевого дня

DDoS-атака нулевого дня — это название, данное новым методам DDoS-атак, которые используют уязвимости, которые еще не были исправлены.

Примеры DDoS-атак

- Осенью 2016 года вредоносное ПО Mirai заразило устройства Интернета вещей (IoT), превратив их в бот-сети, которые создавали DDoS-атаки на эксперта по безопасности Брайана Кребса, поставщика решений DNS Dyn и доступа в Интернет по всей Либерии.

- В марте 2013 года CloudFlare, хост для борьбы со спамом SpamHaus.org, подвергся крупнейшей на тот момент DDoS-атаке в истории, но ее последствия были смягчены достаточно быстро, чтобы SpamHaus.org не был отключен.

- В январе 2016 года услуги интернет-банкинга HSBC в Соединенном Королевстве были недоступны в течение нескольких часов. Это произошло в день зарплаты для многих клиентов HSBC. Атака была быстро нейтрализована, и отключение не привело к компрометации записей клиентов.

- В кампании вредоносных программ Dyre Wolf использовалось сочетание вредоносных программ и DDoS-атак для защиты банковских счетов.Вредоносная программа была доставлена с помощью сложной тактики социальной инженерии. DDoS-атака использовалась, чтобы отвлечь внимание, чтобы банковский перевод украденных средств оставался незамеченным, пока не стало слишком поздно.

Как остановить DDoS-атаку

Как остановить DDoS-атаку? Предлагаем 6 советов по борьбе с DDoS-атаками.

типов DDoS-атак и стратегии их предотвращения и смягчения.

DDoS означает распределенный отказ в обслуживании. DDoS-атаки представляют собой серьезную угрозу для предприятий и организаций, поскольку могут нанести серьезный ущерб.Согласно отчету Verisign о тенденциях распределенного отказа в обслуживании, активность DDoS-атак увеличивалась на 85% в каждый из последних двух лет, при этом 32% атак в 2015 году были нацелены на компании, предлагающие программное обеспечение как услугу, ИТ-услуги и компании облачных вычислений.

Итак, на что способны DDoS-атаки? Они выключают веб-сайты и серверы, либо бомбардируя их запросами, которые выглядят действительными, но не соответствуют действительности, либо наводняют сайт данными. DDoS-атаки — это сконцентрированные и автоматизированные попытки перегрузки целевой сети огромным количеством запросов, которые делают ее бесполезной.Хакеры делают это, отправляя серию пакетов данных на очень высокой скорости в целевую компьютерную систему, пока она не начнет отставать или полностью не перестанет работать.

Почему и как запускаются DDoS-атаки?Существуют различные причины, по которым запускаются DDoS-атаки. Индустрия онлайн-игр долгое время была жертвой DDoS-атак. Существуют также DDoS-атаки для сервисов по найму, которые атакуют сайт конкурента, пытаясь его вывести из строя. Иногда за этими атаками стоит политическая повестка дня, примером чего являются Грузия и Эстония, на которые были направлены атаки в 2007 году.Из-за перегрузки на дорогах российские националисты закрыли все правительственные сайты и СМИ, чтобы выразить свое недовольство переносом памятника советской войне. Грузинские веб-сайты подверглись DDoS-атакам в 2008 году перед вторжением России в Южную Осетию.

Киберпреступники начали использовать DDoS-атаки как маскировку, чтобы отвлечь внимание бизнеса от более серьезных нарушений безопасности. DDoS используется как блеф для нацеливания на другую уязвимость. Таким образом, в такой атаке противник запускает несколько, казалось бы, разных атак на цель.Хакеры превратили его в изощренную отвлекающую атаку, чтобы замаскировать другие атаки. Чаще всего таким атакам подвержены компании, предоставляющие финансовые услуги, которые обрабатывают большой объем данных. В последнее время фишинговые атаки были направлены на ИТ-администраторов во многих европейских банках. Вредоносное ПО запускается для проникновения в систему банков и кражи их учетных данных. Как только злоумышленники получают доступ к данным для входа, они запускают DDoS-атаки против банка и заставляют их заниматься DDoS-атакой.Это дает им время для клонирования личных данных и кражи денег.

Это не единственный способ, которым киберпреступники запускают DDoS-атаки. Домашние маршрутизаторы, IP-камеры и другие устройства Интернета вещей, зараженные вредоносным ПО, также используются для запуска DDoS-атак. Злоумышленники начали делать то же самое с устройствами Android. Для этого они используют вредоносные приложения, размещенные в Google Play и других сторонних магазинах приложений.

Команда безопасности из RiskIQ, Team Cymru, Cloudflare, Akamai и Flashpoint провела совместное расследование и обнаружила большой ботнет, состоящий из более чем 100 000 устройств Android, расположенных в более чем 100 странах.[1] Расследование проводилось в связи с массовыми DDoS-атаками, поразившими различные сети доставки контента и провайдеров. Конкретный ботнет Android (WireX) использовался для отправки десятков тысяч HTTP-запросов. Эти запросы выглядели так, как будто они исходили от законных браузеров.

Обычно цель запуска таких атак состоит в том, чтобы завалить серверы ложным трафиком и использовать доступные в Интернете Android, RAM или CPU, чтобы они больше не могли обслуживать запросы от пользователей. За этим мог быть и другой мотив.Поскольку зараженные приложения запрашивают разрешения администратора устройства во время установки, они позволяют им запускать фоновую службу и участвовать в DDoS-атаках, даже если сами эти приложения не используются активно или когда устройство заблокировано.

DDoS — это массовые атаки, жертвами которых становятся в основном гигантские корпоративные организации и даже правительства различных государств. Однако есть и продукты потребительского уровня, которые могут в значительной степени копировать то, что могут сделать хакеры, но в меньшем или индивидуальном масштабе.Шпионские приложения, в том числе Xnspy, TrackmyFone и т. Д. — это некоторые из названий, которые перекликаются с чем-либо, отдаленно напоминающим мобильный хакерский или мобильный шпион. Когда они скрытно установлены на телефоне, они могут позволить третьим лицам получить удаленный доступ ко всему, что хранится на устройстве. Это не сравнимо с DDoS-атакой, а скорее с вредоносным ПО, которое использовалось для запуска DDoS-атаки.

Типы DDoS-атакНиже перечислены основные формы DoS- и DDoS-атак:

1.По объемуАтака на основе томов включает в себя огромное количество запросов, отправленных в целевую систему. Система считает эти запросы действительными (поддельные пакеты) или недействительными (искаженные пакеты). Хакеры проводят массовую атаку с намерением подавить пропускную способность сети.

Эти запросы могут поступать через различные порты вашей системы. Один из методов, используемых хакерами, — это атаки с усилением UDP, при которых они отправляют запрос данных на сторонний сервер.В результате они подделывают IP-адрес вашего сервера как обратный. Затем сторонний сервер в ответ отправляет на сервер огромные объемы данных.

Таким образом, хакеру нужны только запросы на отправку, но ваши серверы подвергаются атаке с усиленными данными со сторонних серверов. Эта форма атаки может включать десятки, сотни или даже тысячи систем в этой форме атаки.

2. На основе приложенийВ этой форме атаки хакеры используют уязвимости в программном обеспечении веб-сервера или прикладном программном обеспечении, что приводит к зависанию или сбою веб-сервера.Распространенный тип атаки на основе приложений включает в себя отправку частичных запросов на сервер в попытке сделать весь пул соединений с базой данных на сервере занятым, чтобы он блокировал законные запросы.

3. На основе протокола

Эти атаки нацелены на серверы или балансировщики нагрузки, которые используют методы, которые системы используют для связи друг с другом. Возможно, что пакеты предназначены для того, чтобы серверы ожидали несуществующего ответа во время обычного протокола установления связи, такого как SYN-флуд.

Предотвращение DDoS-атак и стратегии смягчения:Вот некоторые из лучших практик по предотвращению DDoS-атак и стратегии предотвращения

Приобрести дополнительную пропускную способностьПервый шаг, который вы должны предпринять для предотвращения DDoS-атаки и обеспечения устойчивости вашей инфраструктуры к DDoS-атакам, — это убедиться, что у вас достаточно пропускной способности для обработки любых всплесков трафика, которые могут быть вызваны вредоносной активностью.

В прошлом можно было избежать DDoS-атак, убедившись, что в вашем распоряжении большая пропускная способность по сравнению с любым злоумышленником.Однако с появлением атак усиления это больше не практично. Наличие большей пропускной способности фактически поднимает планку, которую злоумышленники должны преодолеть, прежде чем начать успешную DDoS-атаку. Это мера безопасности, но не решение для DDoS-атак.

Конфигурация сетевого оборудования для защиты от DDoS-атакНекоторые действительно простые изменения конфигурации оборудования могут помочь вам предотвратить DDoS-атаку. Например, если вы настраиваете свой маршрутизатор или брандмауэр на отбрасывание ответов DNS извне вашей сети или отбрасывания входящих пакетов ICMP, это может в определенной степени помочь вам в предотвращении определенных объемных атак на основе DNS и ping.

Защита DNS-серверовЗлоумышленники могут вывести из строя ваш веб-сайт и веб-серверы в автономном режиме, атакуя ваши DNS-серверы. Итак, убедитесь, что ваши DNS-серверы имеют избыточность. DNS похож на телефонную книгу в Интернете. Он соответствует имени веб-сайта пользователя, который ищет правильный IP-адрес. Существует более 300 миллионов доменных имен, поддерживающих связь между миллионами пользователей Интернета по всему миру. Без него Интернет бы не работал. Вот почему это критическая цель для злоумышленников.DDoS-атака на вашу инфраструктуру DNS может сделать ваше приложение или веб-сайт полностью недоступным. Таким образом, сетевым операторам необходимо адекватно защищать свою инфраструктуру DNS, чтобы защитить ее от DDoS-атак.

Кроме этого, распределите свои серверы по разным нескольким центрам обработки данных, если вы хотите, чтобы злоумышленники не смогли успешно запустить DDoS-атаку на ваши серверы. Вы можете сделать эти дата-центры в разных странах или хотя бы в разных регионах одной страны.Если вы хотите, чтобы эта стратегия сработала хорошо, необходимо, чтобы все центры обработки данных были подключены к разным сетям, и в этих сетях не существовало сетевых узких мест или единых точек отказа. Когда вы распределяете свои серверы как географически, так и топографически, злоумышленнику сложно атаковать более чем часть ваших серверов. Кроме того, это оставит незатронутыми другие серверы и позволит им нести часть дополнительного трафика, который затронутые серверы будут обрабатывать нормально.

Прозрачное смягчение последствийХакеры могут запускать DDos, чтобы ваши пользователи потеряли доступ к вашему сайту. Когда ваш сайт подвергается атаке, вы должны использовать технологию защиты, чтобы люди могли продолжать использовать его, не делая его недоступным и не заставляя их видеть заставки и устаревший кэшированный контент. Как только хакер увидит, что вы не подверглись атаке, а ваши пользователи все еще могут получить доступ к сайту, он может остановиться и больше не вернуться.

Программно-аппаратные модули защиты от DDoS-атакПомимо защиты вашего сервера сетевыми брандмауэрами и другими специализированными брандмауэрами веб-приложений, вы должны использовать балансировщики нагрузки. Вы также можете добавить программные модули к другому программному обеспечению веб-сервера для предотвращения DDoS-атак. Например, Apache 2.2.15 поставляется с модулем mod_reqtimeout, который защищает вас от атак на уровне приложений, таких как Slowloris. Они сохраняют соединения с веб-сервером открытыми как можно дольше, отправляя частичные запросы до тех пор, пока сервер не станет неспособным принять какие-либо запросы на новые соединения.

Вы также можете использовать аппаратные модули, которые поставляются с программной защитой от атак протокола DDoS, таких как атака SYN flood. Это можно сделать, отслеживая, сколько существует незавершенных соединений, а затем вы можете очистить их, когда количество достигнет настраиваемого порогового значения.

Что делать во время DDoS-атаки?Чтобы ваш веб-сайт или приложение были готовы к атаке в кратчайшие сроки, вам необходимо разработать активную стратегию защиты.Вот курс действий, которым вы можете следовать:

- Имейте резервный статический «временно недоступный» веб-сайт на отдельном хостинг-провайдере с хорошей репутацией. Убедитесь, что они предоставляют свои собственные услуги по предотвращению DDoS-атак.

- Перенаправьте DNS вашего магазина на временный сайт и вместе со своими сотрудниками, заинтересованными сторонами и партнерами определите, как бороться с уязвимыми серверами. Это поможет вам скрыть завесу от клиентов, и они не смогут понять, что ваш сайт находится под принуждением.

Изучение и понимание тактики, которую используют эти хакеры, может помочь вам определить и оценить, как вы можете оптимизировать свои усилия и меры против них.

Источники

1. https://www.forbes.com/sites/lconstantin/2017/08/28/hackers-use-thousands-of-infected-android-devices-in-ddos-attacks/#44c135a55228

Об авторе:

Дженнифер Стив — независимый журналист и эксперт по кибербезопасности. Дженнифер имеет степень в области компьютерных наук. Она обладает обширными знаниями в области хакерской культуры и компьютерной безопасности.

Понимание различных типов DDoS-атак с помощью решений

Распределенные атаки типа «отказ в обслуживании» (DDoS) преследуют предприятия на протяжении десятилетий.К сожалению, хотя компании стремятся усилить свою безопасность и защитить свои системы от угроз, которые создают эти атаки, преступники, стоящие за DDoS-атаками, также прилагают все усилия для создания все более сложных киберугроз, которые застают компании врасплох.

Рост числа DDoS-атак — проблема, к которой все организации должны относиться очень серьезно. Хотя атаки, попавшие в заголовки газет, как правило, касаются только крупных транснациональных компаний, реальность такова, что эти атаки могут вызвать разрушительные и дорогостоящие периоды простоя для гораздо меньших предприятий в любое время.

Что такое DDoS-атака?

DDoS-атака — это тип киберпреступления, цель которого — вывести из строя сервер, службу или сеть, перегружая их огромным объемом трафика. Атака начинается с наводнения цели трафиком и продолжается до такой степени, что сервер или сеть больше не могут функционировать для своих пользователей. Это стало возможным благодаря использованию значительного количества взломанных компьютерных систем. Те, кто организует атаку, будут использовать эти системы для отправки трафика к цели и быстрого выхода из строя службы или сети, находящейся под угрозой.

Пять распространенных DDoS-атак, о которых следует знать

АтакиDDoS развивались с годами, и теперь существует несколько различных типов атак, о которых ИТ-специалисты и владельцы бизнеса должны знать. Следующие DDoS-атаки являются одними из наиболее распространенных рисков, с которыми в настоящее время сталкиваются компании. Взгляните на эти различные стили DDoS-атак, чтобы узнать больше о том, как они работают и как вы можете защитить свою компанию от них.

Продвинутый постоянный DoS (APDoS)

Как следует из названия, атаки Advanced Persistent DoS (APDoS) являются одними из самых сложных для ИТ-специалистов.Эти атаки используют обширные атаки на сетевом уровне и стремятся завалить приложения трафиком. Многоуровневый аспект атак делает их особенно сложными для борьбы, поскольку командам необходимо отражать атаки, исходящие из нескольких векторов одновременно.

Как только APDoS-атака завершится полным ходом, цель будет получать более десятков миллионов запросов каждую секунду. Это быстро ставит систему на колени. Временной элемент этих атак — еще одна проблема, поскольку атаки APDoS могут продолжаться в течение длительного периода.В некоторых случаях приступы длятся несколько недель. Как вы понимаете, прерывание, вызванное такой продолжительной атакой, может стать серьезной проблемой для бизнеса, на которое нацелена цель, вызывая огромные сбои и репутационный ущерб.

К сожалению, APDoS-атаки становятся все более распространенными, поэтому современные компании должны знать об этой новой угрозе и принимать соответствующие меры предосторожности. ИТ-команды должны хорошо разбираться в том, как работают атаки и что нужно делать, чтобы их остановить, а все члены команды должны быть полностью осведомлены о плане реагирования компании на случай атаки.

Кибератаки на основе SSL

Шифрованиеуже давно используется для обеспечения безопасности информации и данных, но современные киберпреступники используют эту идею и используют ее в своих интересах.

Теперь компаниям нужно подготовиться к другому типу DDoS-атак. Этот вращается вокруг технологии шифрования. В настоящее время в обращении используются несколько различных типов кибератак на основе SSL, в том числе SYN-флуд, HTTPS-флуд, атаки с повторным согласованием SSL и зашифрованные атаки на приложения.

Атакина основе SSL значительно усложняют серверам и сетям решение о том, является ли трафик вредоносным. Это означает, что когда цель наводнена трафиком, она не может отфильтровать нелегитимный трафик и в результате подвергается огромному стрессу.

Это то, к чему сейчас готовятся предприятия. Есть несколько вещей, которые компании могут сделать, чтобы снизить вероятность атаки на основе SSL, вызывающей значительные нарушения.В настоящее время компании внедряют инновационные способы управления технологиями шифрования, что делает их более легко масштабируемыми и способными бороться с такими угрозами.

Ботнеты Интернета вещей

Ботнеты — относительно новая проблема для бизнеса, но они быстро становятся одной из самых распространенных форм DDoS-атак. Они работают, используя определенные уязвимости устройств Интернета вещей, которые часто оставляют двери открытыми для злоумышленников из-за отсутствия у них правил и стандартов безопасности.

Ботнетымогут использоваться для заражения огромного количества устройств IoT, которые затем могут обратить свое внимание на заранее определенную цель для запуска очень сложной и сложной атаки. Эта форма атак быстро меняется, поэтому компаниям необходимо полностью осознавать, как работают эти атаки, и какие особые риски могут представлять атаки ботнетов Интернета вещей в ближайшем будущем.

DNS Водная пытка

Атака DNS с использованием воды может быстро вывести из строя сервер, используя его ресурсы с помощью потока злонамеренных поисковых запросов.Эта форма атаки также широко известна как атака DNS NXDOMAIN flood. Эту проблему сложно преодолеть, потому что поисковые запросы при атаке с применением пыток водой будут поступать из того, что выглядит как законный источник, поэтому компании не могут просто блокировать запросы. Однако есть вещи, которые можно сделать.

ИТ-специалистам и специалистам по безопасности рекомендуется постоянно отслеживать запросы на поиск и следить за любыми аномалиями в уровне трафика. Это может дать раннее указание на атаку, давая командам больше времени для решения проблемы.Инструменты смягчения атак также должны быть оснащены для решения такой проблемы.

Постоянный отказ в обслуживании

Постоянный отказ в обслуживании (PDoS) — серьезная и потенциально катастрофическая форма DDoS-атаки. Атака наносит такой ущерб системе, что ее невозможно отремонтировать. Вместо этого предприятия сталкиваются с необходимостью замены или установки оборудования, прежде чем они смогут снова начать работу.

Эта атака основана на использовании уязвимостей, существующих в системах компании.Некоторые организации более подвержены этим рискам, чем другие. Например, предприятиям, которые сильно зависят от устройств Интернета вещей, следует соблюдать особую осторожность. Для предотвращения рисков предприятиям следует проводить тщательные проверки своих систем и регулярно их обновлять. Определите, есть ли какие-либо уязвимости, которые можно использовать, и примите меры для максимального повышения безопасности.

–

DDoS-атаки могут привести к полной остановке бизнеса, и, как мы видели, в некоторых случаях наносимый ими ущерб непоправим.Следите за новыми и появляющимися формами этого серьезного типа кибератак и убедитесь, что в вашем бизнесе приняты все необходимые меры безопасности для его защиты. Чтобы получить дополнительную информацию о том, как защитить вашу компанию от DDoS-атак, свяжитесь с нашей командой сегодня.

Типы DDoS-атак

A DDoS — распределенный отказ в обслуживании — это когда несколько, а зачастую и тысячи IP-адресов используются для того, чтобы сделать услугу недоступной для предполагаемых пользователей. Это как если бы кто-то переполнял ваш магазин людьми, чтобы не пускать других.Теперь отказ в обслуживании может привести к сбою или затоплению службы. Чем больше машин задействовано в атаке, тем сложнее атака и больше устройств работают с единой целью нацелить вас, хост, с максимально возможным количеством коммуникационных пакетов. Теперь это банка:

- снизить производительность сети

- сделать ваш сайт недоступным в течение нескольких дней, недель

- рассылает вам спам по электронной почте

- отключение беспроводного или проводного подключения к Интернету

- вызывает длительный отказ в доступе к сети или любой интернет-службе

Источник изображения

Если сервер перегружен соединениями, он больше не может принимать новые соединения.Это может привести к полному сбою веб-сайта на время. Похоже, что никто не застрахован от DDoS-атак, и это считается одной из самых больших угроз безопасности в Интернете. В 2014 году компании сообщали о более чем 21 DDoS-атаке в месяц, и количество атак растет как по количеству, так и по объему.

Отказ в обслуживании происходит, когда целевой компьютер наводнен вредоносным трафиком, и распределенный отказ работает таким же образом, за исключением того, что атака усиливается за счет вовлечения в атаку других машин и компьютеров.Большинство атак DDoS будут полагаться на ботнеты , то есть на множество скомпрометированных устройств.

Когда дело доходит до измерения DDoS-атак, их можно условно разделить на три типа: атаки на основе объема , атаки на протоколы и атаки на уровне приложений . Объекты на основе тома , позже описанные как UDP-флуд, ICMP-флуд и так далее, работают с целью насыщения полосы пропускания атакуемого сайта, и их величина измеряется в битах в секунду .Протокол Атаки , такие как SYN flood, Ping of Death, Smurf и другие, являются атаками с фрагментированными пакетами. Этот тип атаки потребляет фактические ресурсы сервера или ресурсы брандмауэров и балансировщиков нагрузки и измеряется в пакетах в секунду . Уровень приложений атак работают с целью вывести из строя веб-сервер, и их величина измеряется в запросах в секунду .

Кроме того, DDoS-атаки могут быть без установления соединения или на основе соединения .Без установления соединения не требуется, чтобы сеанс формально устанавливался, прежде чем отправитель / сервер сможет отправлять пакеты данных получателю / клиенту. Связь на основе, делает.

По отдельности существует множество типов DDoS-атак, которые мы объясним ниже:

1. Nuke

АтакаNuke отправляет поврежденные и фрагментированные пакеты ICMP через модифицированную утилиту ping к цели, многократно отправляя поврежденные данные, чтобы замедлить пораженный компьютер, пока он не остановится. В конце концов, целевая машина отключается или приводит к сбою или синему экрану смерти в случае Windows.Самым известным примером атаки Nuke была WinNuke 1997 года, использовавшая уязвимость в Windows 95. Спустя годы появилась более новая версия WinNuke, которая затронула Windows NT, 2000 и XP, но была быстро исправлена Microsoft. Nuke — это старый тип DDoS-атаки, и почти никакие современные операционные системы не уязвимы для такой атаки.

2. Одноранговые атаки

При одноранговой атаке отсутствует капот, и злоумышленнику не нужно связываться с клиентами, которых он разрушает.Вместо этого злоумышленник действует как «хозяин марионеток», инструктируя клиентов крупных одноранговых узлов обмена файлами отключиться от одноранговой сети и вместо этого подключиться к веб-сайту жертвы. Частота и масштаб одноранговых атак отказа в обслуживании возрастают. Большинство P2P-сетей основано на клиенте DC ++. Каждый клиент в сети на основе DC ++ указан в сетевом концентраторе. Именно это программное обеспечение хаба подвергается риску компрометации.

3. Постоянные DOS-атаки

Также известная как «флешинг», постоянная атака DOS повреждает систему настолько сильно, что требует замены или переустановки оборудования.Он использует недостатки безопасности, которые позволяют удаленно администрировать маршрутизаторы, принтеры или другое сетевое оборудование. Злоумышленник заменяет микропрограмму устройства на поврежденный образ микропрограммы, который впоследствии блокирует устройство, делая его непригодным для использования в исходных целях до тех пор, пока его нельзя будет отремонтировать или заменить. PhlashDance является примером такого инструмента, который был создан Ричем Смитом и использовался в 2008 году для обнаружения и демонстрации уязвимостей PDoS на конференции по безопасности в Лондоне.

4.Отраженная или ложная атака

Поддельная DDoS-атака — это процесс, в котором один хост (маршрутизатор или сервер) отправляет поток сетевого трафика другому хосту. Термин «подделка» просто означает, что исходный хост лжет целевой машине о своей идентичности. Это также делает блокировку атаки очень сложной. Все «поддельные» пакеты содержат заголовки с другим IP-адресом или именем хоста. Целевая машина верит всему, что содержится в заголовке пакета, и это приводит к путанице у цели в отношении того, откуда пришел поток трафика.Многие службы могут использоваться в качестве отражателей, некоторые из них сложнее заблокировать, чем другие.

5. Руди

РУДИ, также известный как «Ты еще мертв?» или «П-У-мертв-еще?» нацеливается на веб-приложения за счет отсутствия доступных сеансов на веб-сервере. Это популярный инструмент низкой и медленной атаки, который предназначен для сбоя веб-сервера путем отправки длинных полей формы. Атака выполняется с помощью инструмента DoS, который просматривает целевой веб-сайт и обнаруживает встроенные веб-формы. После того, как формы были идентифицированы, RUDY отправляет законный запрос HTTP POST с ненормально длинным полем заголовка с длиной содержимого, а затем начинает вводить форму с информацией, по одному пакету размером байта за раз.Информация отправляется небольшими порциями с очень низкой скоростью, что объясняет «низкий и медленный». В конечном счете, это очень эффективно, потому что оно исчерпает таблицу соединений целевого сервера, что приведет к сбою сервера.

Источник изображения

6. Атака медленного чтения

Атака с медленным чтением отправляет допустимые запросы уровня приложения, но считывает ответы очень медленно, таким образом пытаясь исчерпать пул соединений сервера. Обычно происходит то, что клиент отправляет полный запрос, но когда сервер отвечает, он объявляет очень маленькое окно TCP для приема данных ответа.Таким образом, сервер медленно отправляет данные клиенту, не закрывая сокеты. Он продолжает зондировать клиента, чтобы проверить его размер окна приема, в то время как клиент всегда объявляет небольшой размер окна, замедляя передачу. Чем больше размер файла, тем больше времени потребуется на выполнение таких подключений.

7. UDP Flood

Протокол пользовательских дейтаграмм или UDP — это сетевой протокол без сеанса или без установления соединения. Он идеально подходит для трафика, который не нужно проверять и перепроверять, такого как чат или голосовая связь.Но это также делает его уязвимым для UDP-флуда, типа DoS-атаки, при которой злоумышленник перегружает случайные порты на целевом хосте IP-пакетами, содержащими диаграммы UDP. По мере того, как все больше и больше пакетов UDP получают и отвечают, система становится перегруженной и не отвечает на запросы других клиентов. Злоумышленник также может подделать IP-адрес. В этом случае ответные пакеты ICMP не достигнут своего хоста, и атака будет анонимной. Существует множество коммерчески доступных программных пакетов, которые можно использовать для выполнения атаки UDP flood, например UDP Unicorn.

8. Смурф

Smurf-атака основана на неправильно настроенных сетевых устройствах, которые позволяют отправлять пакеты на все компьютерные узлы в определенной сети через широковещательный адрес сети, а не на конкретную машину. Поскольку один адрес широковещательной передачи в Интернете может поддерживать максимум 255 хостов, smurf-атака усиливает один эхо-запрос в 255 раз. Злоумышленник отправит большое количество IP-пакетов с поддельным адресом источника, чтобы выглядеть как адрес жертвы. Это может замедлить работу компьютера жертвы до такой степени, что работать с ним станет невозможно.В конце 1990-х многие IP-сети участвовали бы в атаках Smurf, если бы их попросили. Сегодня администраторы могут сделать сеть невосприимчивой к подобным злоупотреблениям.

9. Звон смерти

В атаке типа POD злоумышленник пытается вывести из строя, дестабилизировать или заморозить целевой компьютер или службу, отправляя искаженные или слишком большие пакеты с помощью простой команды ping. Команда ping обычно используется для проверки доступности сетевого ресурса. Он работает, отправляя небольшие пакеты данных на сетевой ресурс.Ping of death использует это и отправляет пакеты данных, превышающие максимальный предел, который составляет 65 536 байт, который позволяет TCP / IP.

10. Слеза

Атака «слезоточивый» — это атака типа «отказ в обслуживании», проводимая путем нацеливания на коды повторной сборки фрагментации TCP / IP. Эта атака заставляет фрагментированные пакеты перекрывать друг друга при получении хоста. Затем хост пытается восстановить их во время процесса, но терпит неудачу. В результате пакеты данных перекрываются и быстро перегружают серверы жертвы, вызывая их сбой.

11. SYN Flood

«Трехстороннее рукопожатие», которое является ссылкой на то, как работают TCP-соединения, является основой для этого типа атаки. Это в основном читается так: сообщение синхронизации или SYN отправляется на хост-машину для начала разговора. Затем запрос подтверждается сервером; он отправляет флаг ACK. В-третьих, соединение завершается, когда запрашивающая машина закрывает соединение. При атаке SYN-флуда повторяющиеся поддельные запросы отправляются из различных источников на целевой сервер.Сервер ответит пакетом ACK, но вместо того, чтобы закрыть соединение, для соединения будет установлен тайм-аут. В конце концов, при достаточно сильной атаке ресурсы хоста будут исчерпаны, и сервер перейдет в автономный режим.

12. ICMP (Ping) флуд

В принципе, аналогично атаке UDP-лавинной рассылки, ICMP-лавинная переполняет целевой ресурс пакетами эхо-запроса ICMP (ping) и отправляет пакеты как можно быстрее, не дожидаясь ответов. Ресурсы целевого сервера быстро расходуются, что приводит к недоступности сервера.

13. Медленный Лорис

Slow Loris — это программа для DDoS-атак, которая позволяет одному компьютеру вывести из строя веб-сервер. Он был разработан Робертом «RSnake» Хансеном, известным исследователем безопасности. Атака требует минимальной полосы пропускания для реализации и затрагивает только веб-сервер целевого сервера, почти не вызывая побочных эффектов для других служб и портов. Он работает, открывая несколько подключений к целевому веб-серверу и удерживая их открытыми как можно дольше. Он постоянно отправляет частичные HTTP-запросы, ни один из которых никогда не завершается.В конечном итоге максимальный пул подключений целевого сервера заполняется, и дополнительные попытки подключения отклоняются. Наиболее заметное использование Медленного Лориса было на президентских выборах Ирана 2009 года.

Источник изображения