Генератор паролей | Компьютерная помощь

Пароли для пользователей

Вы хорошо храните ключи от вашей квартиры? Стараетесь их не потерять, верно? Не даете в руки кому попало? Выбираете надежные замки? Пароль — это ключ от вашей информации, вашей почты, вашего компьютера. В конце концов от вашего аккаунта. Это важно! И относиться к выбору и хранению паролей следует серьезно.

Все согласны что порой информация стоит дороже того компьютера в котором она хранится. Все запирают комнаты и будут горевать если компьютер украдут. А если украдут информацию? Конечно безопасность информации зависит не только от паролей. О настройке прав доступа, сетевых экранах, программировании с прицелом на то что тебя будут ломать я напишу позже. А здесь о самой пользовательской части — выборе правильного пароля и надежного сохранения его в тайне.

Взломы из-за плохо выбранного или плохо сохраняемого в тайне пароля происходят намного чаще чем из-за неправильной конфигурации или ошибок в програмном обеспечении.

- Узнавание пароля — Социальная инженерия

- Подбор по словарю — Словари бывают разные

- Полный перебор возможных комбинаций — BruteForce — метод Грубой Силы

Выбор пароля

| Хороший пароль: | Плохой пароль: |

|

|

Противодействие третьему методу взлома требует чтобы пароль был как можно длинее. Чем больше символов тем больше вариантов — перебор всех займет больше времени. Использование больших и маленьких букв

Чем больше символов тем больше вариантов — перебор всех займет больше времени. Использование больших и маленьких букв

Любые слова из словарей не годятся. Даже специфические профессиональные термины — есть тематические словари — по ним подберут. Скорость перебора паролей иногда может достигать сотен тысяч и даже миллионов вариантов в секунду(!) на обычном ПК. Самый толстый словарь врядли содержит миллион слов. Значит такой пароль будет подобран за секунду!

Набирание русского слова в латинской раскладке также плохая идея. Между раскладками есть взаимнооднозначное соответствие — самый толстый русский словарь можно перевести в «латинский-тарабарский» и такой пароль подберется по этому словарю. Другое дело набирать смесь русских слов в латинской раскладке — 90%_сока наберется 90%_cjrf. Когда словарное слово непредсказуемо смешано с бредом, атака по словарю будет сильно затруднена.

Не годятся в качестве пароля: ваше имя, фамилия, клички домашних животных, имя жены, детей, друзей. Вообще имена, названия городов. Номера телефонов, автомобилей, паспортов, прав, домов, квартир. Даты рождений. Другое подобное. Любая информация, связанная с вами может быть угадана. Ее относительно не много.

Ну конечно не используйте такие сочетания как 1, 123, 12345, qwerty, asdfgh, zxcvbn, xxxxxxa. В качестве пароля не может выступать ваш логин. Нельзя использовать слова типа god, sex, password, ok, yes — очень популярные пароли в очень далеком прошлом.

В качестве пароля не может выступать ваш логин. Нельзя использовать слова типа god, sex, password, ok, yes — очень популярные пароли в очень далеком прошлом.

Используйте разные пароли для доступа в разные системы. Даже следование всем советам этого документа не дает 100% гарантии что ваш пароль не узнают. Стопроцентных гарантий вообще не бывает в природе! И если настанет черный день, то проблемы будут только с одной из систем.

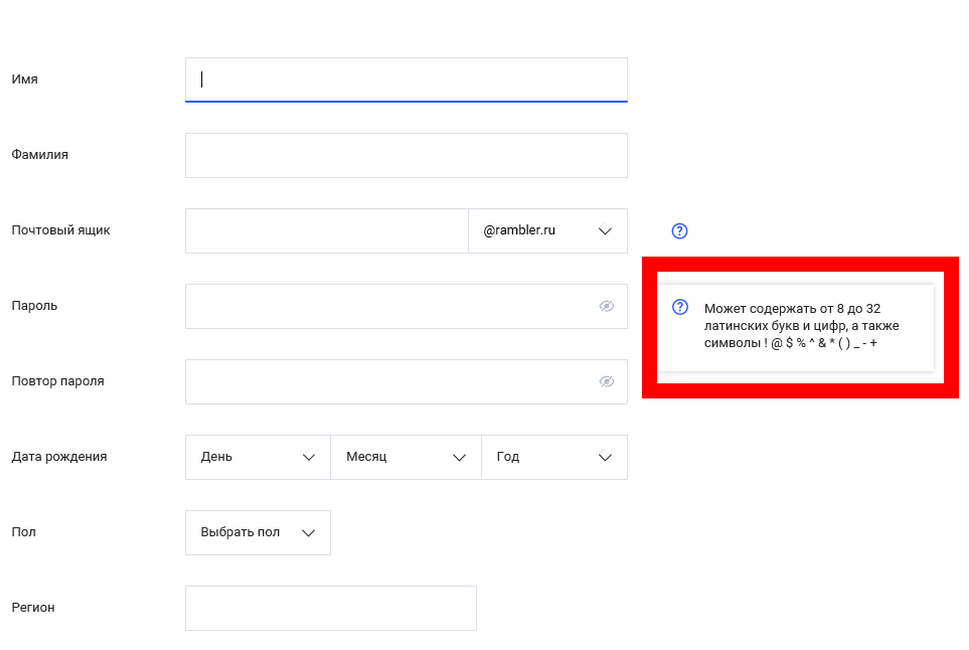

Есть разные мнения стоит ли в паролях использовать элементы пунктуации (не буквенно-цифровые символы). С одной стороны это еще увеличивает алфавит, а значит количество вариантов. С другой стороны эти символы несут проблемы. Я советую обходиться без них. Следуйте правилам хорошего пароля — этого достаточно.

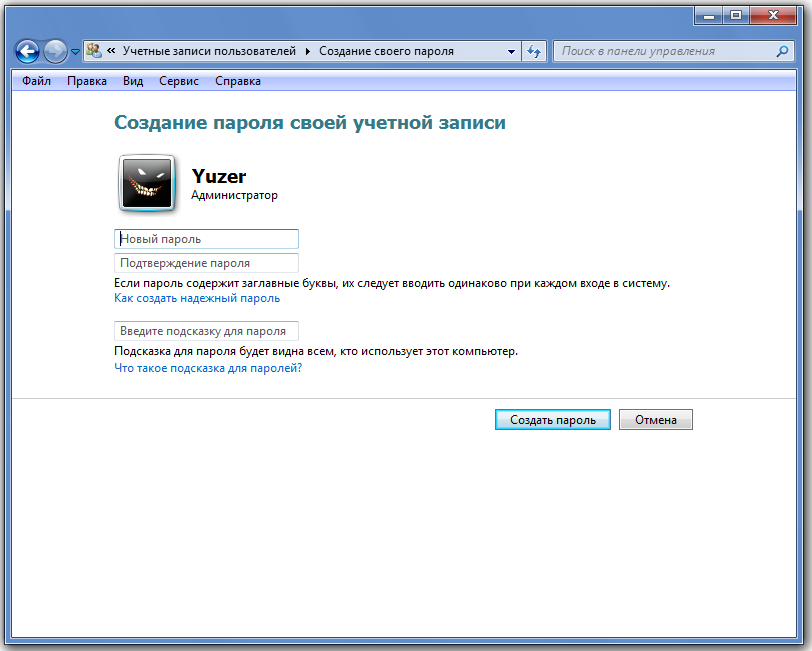

Хранение паролей

Идеальное место для хранения пароля — ваша голова. У вас могут украсть портфель, сотовый телефон, записную книжку, бумажку/дискету/флешку с паролем, но вашу память украсть намного сложнее. Так что по возможности пароли должны быть запоминаемыми и храниться в вашей памяти.

Так что по возможности пароли должны быть запоминаемыми и храниться в вашей памяти.

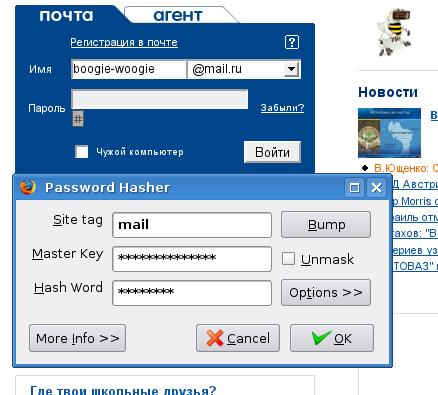

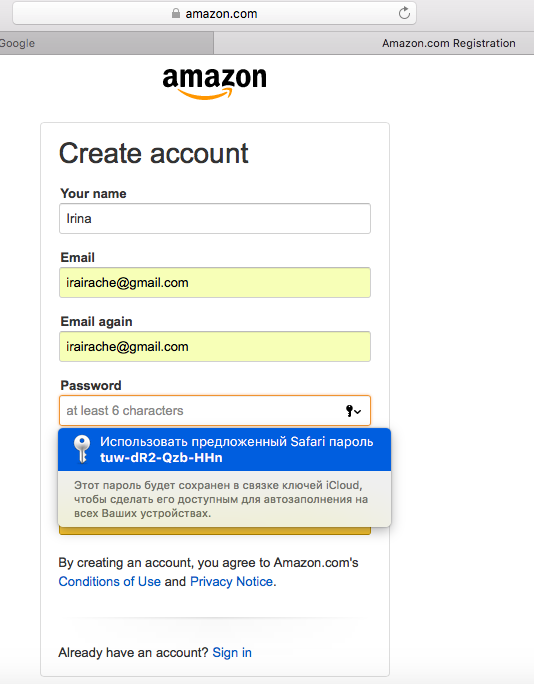

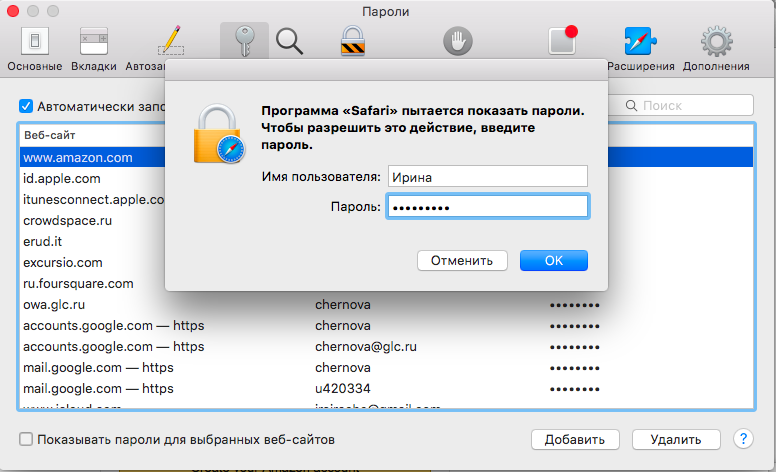

Из правила запоминаемости есть исключение. Для доступа к сайтам можно генерировать очень надежные, но совершенно незапоминаемые пароли (например qmPHuwBgseb8Cw37) и хранить их в парольном менеджере. Набирать такой пароль не придется его легко вставить через буфер обмена. Однако помните, что вам придется заботиться о сохранности базы паролей.

Никому и никогда не сообщайте ваш пароль. Даже очаровательной девушке! Неужели с ней больше не о чем говорить? Другой пользователь должен работать под своим аккаунтом и естественно своим паролем. Администратору ваш пароль не нужен. У админа всегда достаточно прав в системе и без знания вашего пароля.

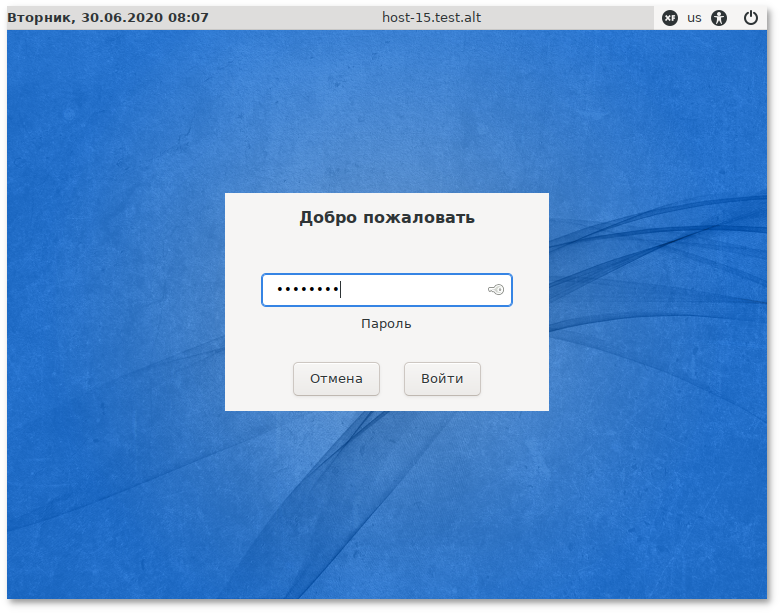

Не произносите пароль вслух или по телефону. Не бубните его себе под нос пока набираете. Это может показаться смешным, но я видел слишком много пользователей которые так делали. А один раз в жизни сам произнес пароль вслух на весь коридор. 🙂

Вы должны уметь быстро набирать свой пароль. Часто бывает так что набирать приходится при посторонних. Если посторонний опытен, а вы медленно набираете он запомнит ваш пароль с одного взгляда на клавиатуру.

Часто бывает так что набирать приходится при посторонних. Если посторонний опытен, а вы медленно набираете он запомнит ваш пароль с одного взгляда на клавиатуру.

Пароли для профессионалов

Данная статья есть попытка собрать на одной страничке все самое главное об особенностях паролей, их применении, выборе, хранении. О многом здесь можно расписывать подробнее, но врядли стоит. Опыта каждый все равно набирается сам, а вехи «где копать» здесь как раз и обозначены.

Вещи, которые все знают, но не всегда вспоминают

Пароль — это просто набор символов. Чаще всего у системы нет другого способа узнать вас, кроме как по паролю. Значит кто угодно может ввести правильный пароль и получит соответствующие полномочия.

Пароль может быть узнан, угадан или подобран. Добавьте возможность в некоторых случаях обойти систему защиты из-за слабостей примененного алгоритма, ошибок в реализации, backdoor’ов и получите полный список того чего следует опасаться.

Например, пароли на отшаренные ресурсы в Windows-9x можно было подбирать посимвольно! Надо ли объяснять как это упрощало их подбор злоумышленником?

От слабостей алгоритма и ошибок програмного обеспечения вариантов защиты только два. Если есть исправляющий положение патч — ставить, если его нет — не пользоваться слабой системой. Есть очень редкий третий вариант, когда исходники открыты и вы в состоянии сами написать такой патч. Те кто это может, обычно не нуждаются в напоминании связаться с авторами, чтобы исправления были внесены в репозитарий разработки.

С течением времени ясно прослеживается тенденция к тому, что дыр становится все меньше. Сегодня взломы из-за плохо выбранного или плохо сохраняемого в тайне пароля происходят намного чаще чем из-за неправильной конфигурации или ошибок програмного обеспечения.

- Узнавание пароля

- социальная инженерия, подглядывание за набором, клавиатурные шпионы, разгильдяйство (бумажка с паролем на видном месте).

- Угадывание — перебор по словарю

- словари бывают разные (модифицированные, по слогам, правилам)

- Подбор — полный перебор возможных комбинаций

- BruteForce — метод Грубой Силы

Вот три способа ломать парольную защиту, когда ее нельзя обойти, воспользовавшись несовершенством системы. Именно в этих трех направлениях нужно думать, выбирая и храня пароль. А также читая дальше эту статью. Здесь все зависит не от далеких разработчиков, а от пользователя. От нас. От вас.

Длина имеет значение

Две главных характеристики пароля — количество символов (длина) и количество вариантов символа в каждой позиции (алфавит).

Как известно из комбинаторики общее количество возможных паролей при заданной длине(L) и алфавите(A) вычисляется как (A**L). A в степени L. Время(T) за которое пароль заданной длины будет гарантированно подобран методом Грубой силы меньше или равно (A**L)/V, где V — скорость перебора. Итак, мы можем записать T<=(A**L)/V. Эту формулу обычно называют формулой Андерсона. Следующая таблица вычислена по этой формуле и наглядно демонстрирует зависимости указанных величин.

Итак, мы можем записать T<=(A**L)/V. Эту формулу обычно называют формулой Андерсона. Следующая таблица вычислена по этой формуле и наглядно демонстрирует зависимости указанных величин.

алфавит | 6 символов | 8 символов | 10 символов | 12 символов |

|---|---|---|---|---|

26 (латиница все маленькие или все большие) | 31 сек | 5 часов 50 мин | 163.5 суток | 303 года |

52 (латиница с переменным регистром) | 33 мин | 62 суток | 458 лет | 1,239,463 года |

62 (латиница разного регистра плюс цифры) | 95 мин | 252 суток 17 часов | 2,661 год | 10,230,425 лет |

68 (латиница разного регистра плюс цифры плюс знаки препинания . | 2 часа 45 мин | 529 суток | 6703 года | 30,995,621 лет |

80 (латиница разного регистра плюс цифры плюс знаки препинания .,;:!? плюс скобки а алфавите 80 (все символы плюс не буквенно-цифровые) будут перебраны за 5 лет и 4 месяца. В то же время все варианты 10 символьного пароля на алфавите «только буквы», будут перебираться без малого в сто раз дольше — 458 лет. Если добавить цифры, то и вовсе 2,661 год.

Можно сделать вывод что, как и ожидалось от степенной, быстрорастущей функции, увеличение длины пароля всего на 2 символа дает в 500 раз (2661/5.32) больше вариантов, чем увеличение алфавита на 18 символов (с 62 до 80).

Если вы внимательно ознакомитесь с краткой таблицей заповедей по выбору пароля, то заметите, что в ней нет обычной рекомендации использовать символы кроме больших и малых латинских букв и цифр. Я советую создавать более длинные пароли, чем включать в них спецсимволы. Такие как .,:;()[]{}#$%

Я советую создавать более длинные пароли, чем включать в них спецсимволы. Такие как .,:;()[]{}#$%

Действительно «как правило» спецсимволы в пароле не доставляют хлопот. По крайней мере программисту. Пароль пожалуй единственная, введенная пользователем информация, которую программисты веб-сервисов могут не фильтровать на наличие нежелательных символов. Весь остальной пользовательский ввод обязан фильтроваться. Об этом уже столько раз говорилось, что хочется попросить прощения за повторение.

Я предпочитаю сделать пароль чуть длиннее, и при этом на «нормальном» парольном алфавите — 62 символа. Почему? Пароли не стоит произносить, но произносимость влияет на запоминаемость. А спецсимволы произносимость снижают.

Кроме того бывает что мы в жизни попадаем на нестандартные клавиатуры. Сколько времени понадобиться юзеру, чтобы найти где точка на французской клавиатуре? Считайте что все кто это видит тут же приметят в какой позиции у него точка. В этом случае фактически длина пароля сократится на один символ! А как показывают расчеты лучше «потерять» кусок алфавита, чем сократить длину пароля.

Очень важно отметить что привычное место знака равно в указанной формуле по праву занимает оценка меньше или равно. Предположим злоумышленник как-либо узнал, что ваш пароль 9 символов в длину, и собирается последовательно перебрать все комбинации: aaaaaaaaa, aaaaaaaab, aaaaaaaac и так далее до zzzzzzzzz. Что будет если ваш пароль действительно aaaaaaaaa? Он найдется сходу! Не надо думать что в таком случае самый выгодный пароль zzzzzzzzz, так как он будет попробован последним. Алгоритм подбора легко изменить и возможно злоумышленник как раз начнет с конца.

Он может начать и с середины. Точек старта может быть много, если вычисление будет вестись на многопроцессорной системе или кластере в несколько потоков. Поэтому каждый символ пароля следует выбирать случайным образом и надеяться, что он окажется достаточно далеко от точки старта алгоритма перебора. Помните, время в указанной формуле обычно всегда меньше вычисленного в правой части. Вычисленное есть время гарантированного нахождения пароля. За это время будут перебраны все возможные комбинации.

Вычисленное есть время гарантированного нахождения пароля. За это время будут перебраны все возможные комбинации.

Скорость перебора

Скорость перебора может сильно различаться для разных случаев. Об этом будет сказано подробнее ниже в разделе, посвященном местам применения паролей. Не буду приводить аналогичные таблицы для других скоростей. Так как зависимость линейная каждый может легко пересчитать указанные времена на свою скорость.

Например в случае если скорость перебора 1,000 паролей в секунду времена в таблице надо умножить на 10,000. Если скорость перебора 15 млн. паролей в секунду, указанные времена нужно поделить на 1.5. К счастью скорости перебора в 100 млн. паролей в секунду на сегодняшнем оборудовании не встречаются. Так что сокращение максимального время нахождения пароля на порядок от указанного в таблице уже невозможно.

«К счастью» потому что все-таки парольные системы призваны защищать. Такие большие времена взлома будут вам очень не к счастью если вы забудете пароль к собственным данным.

Если злоумышленник не может предположить длину вашего пароля и вынужден будет перебирать все варианты паролей длиной скажем от 5 до 8 символов, то время такого полного перебора очевидно может быть оценено как сумма времен перебора 5-ти, 6-ти, 7-ми, и 8-ми символьных паролей. Из таблицы времен видно, что главное слагаемое в этом ряду — время перебора паролей максимальной выбранной длины. Остальные слагаемые иногда пренебрежимо малы.

Если вы сами окажетесь в роли злоумышленника, например забыв стойкий пароль на собственный архив, то затратив 252 суток и 17 часов на перебор всех 8 символьных паролей, вы без труда потратите еще 95 минут, на перебор всех 6 символьных. Кстати ситуация вполне реальна. На Zip архивах последних версий нет возможности обойти шифрование, а скорость полного перебора как раз 10 — 15 млн. паролей в секунду. 250 дней на восстановление забытого пароля… Не дай вам бог забыть стойкий пароль. А не стойкие вы не должны использовать.

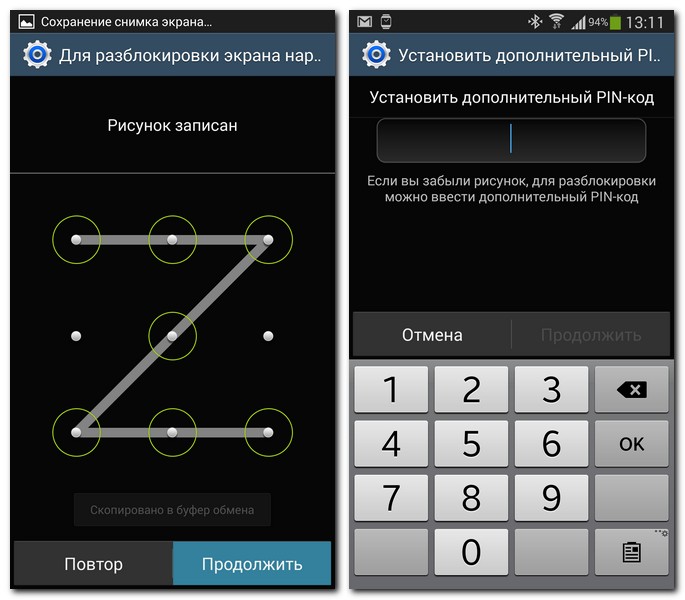

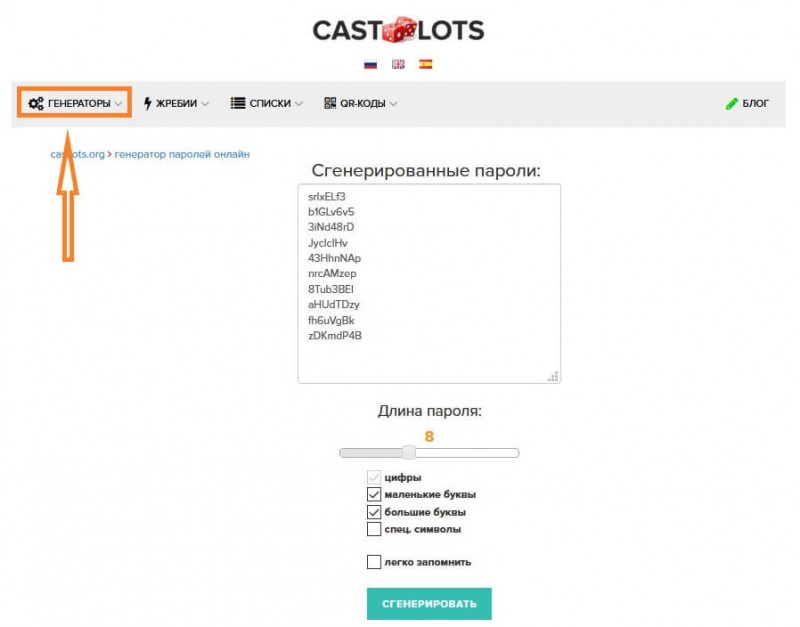

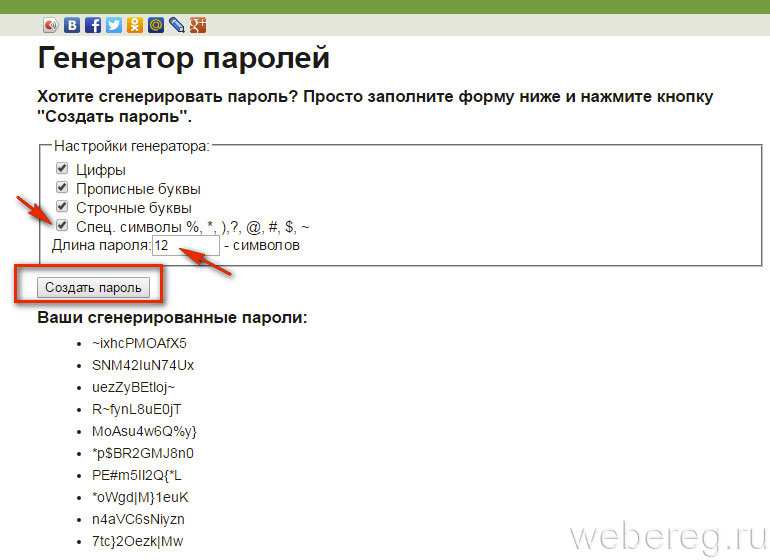

Генераторы паролей, запоминаемых и нет

Не следует ожидать что запоминаемые пароли будут также произносимы и привычны как обычные слова. Однако если сравнивать их с тем что генераторы дают в случайных, незапоминаемых паролях, то запоминаемые конечно «приятнее».

Однако если сравнивать их с тем что генераторы дают в случайных, незапоминаемых паролях, то запоминаемые конечно «приятнее».

Не стоит забывать и о главном генераторе паролей — собственной голове. Вещь незаменимая в хозяйстве, но иногда глючная. Один раз в жизни мы с другом уже придумывали пароль, глядя на вещи в комнате, смешивая названия. Нам казалось что не забудем никогда. Как назло этим паролем мы зашифровали rar-архив. Когда через пару месяцев нам понадобилось его расшифровать… Пароль вспомнился только чудом и путем невероятного мозгового штурма.

Вообще смешивать слова — хорошая идея. Если делать это вдумчиво, не спеша, подгоняя под себя, то можно получить действительно легкозапоминаемый, но трудноподбираемый пароль. Как раз для частого использования в качестве пароля на локальную систему или парольный менеджер. Именно, эти пароли обязаны не забываться.

Смешивать слова для получения пароля нужно не по слогам, или не всегда по слогам. Иначе такой пароль может подобраться по модифицированному словарю, полученному, путем перебора комбинаций слогов словарных слов. Такой словарь хотя и будет больше обычного, но количество слов в нем будет относительно невелико.

Иначе такой пароль может подобраться по модифицированному словарю, полученному, путем перебора комбинаций слогов словарных слов. Такой словарь хотя и будет больше обычного, но количество слов в нем будет относительно невелико.

Так как пароли необходимо набирать быстро, чтобы никто не подсмотрел, можно потребовать от генератора паролей оптимизации для быстрого набора. Однако в перечисленных генераторах, такая опция мне не попадалась. Кроме того просто чередовать в пароле символы с разных сторон клавиатуры может оказать не всегда удобно.

Я считаю что тут лучше всего может помочь ручная оптимизация. Возьмите пароль, пусть даже сгенерированный автоматом. Попробуйте понабирать его. Посмотрите насколько он запоминаемый для вас. Оптимизируйте — поменяйте несколько символов. В конце концов не так много паролей требуют такой оптимизации. Только по «Схеме» часто используемые, самые важные.

у вас такой же пароль?

Какой пароль чаще всего взламывают в США?

А в Германии?

В России?

В данном отчете собрана информация о результатах исследования команды SafetyDetectives, в рамках которого мы собрали более 18 миллионов паролей и выбрали из них 20 самых используемых, самых предсказуемых, и, как результат, самых взламываемых паролей в мире.

Информация, представленная в настоящем отчете, собрана c форумов хакеров, торговых площадок и различных сайтов в даркнете и основана на утечках данных последних нескольких лет – обычно данная информация продается как наборы конфиденциальной информации, представляющей ценность для преступников. (Примечание: Мы занимались исключительно анализом данных — во время исследования персонифицированные сведения, в том числе имена пользователей и банковские реквизиты, не подвергались разглашению.)

Мы не ставили себе цель собрать очередной список “самых используемых/взламываемых паролей”. Вместо этого, мы постарались найти общие для разных стран закономерности, благодаря которым хакеры могут быстро получить доступ к пользовательской информации независимо от языка и местоположения.

Обычно исследования в сфере кибербезопасности предоставляют мало информации о странах, в которых английский язык не является основным, при этом пользователи, не владеющие английским языком, не реже других становятся жертвами киберпреступников. Важно иметь надежную защиту в интернете независимо от вашего места проживания и языка. А любая защита начинается с менеджера паролей – например Dashlane, и антивируса, среди которых лучшими по нашему мнению являются Norton, Malwarebytes и Bitdefender.

Важно иметь надежную защиту в интернете независимо от вашего места проживания и языка. А любая защита начинается с менеджера паролей – например Dashlane, и антивируса, среди которых лучшими по нашему мнению являются Norton, Malwarebytes и Bitdefender.

Результаты анализа более 18 миллионов паролей

Мы собрали и проанализировали 18 419 945 паролей.

Из них около 9 миллионов паролей относятся к общей категории:

- Мы собрали 9 056 593 паролей из различных международных баз данных

- При этом некоторые из них могут совпадать с данными по отдельным странам.

- Мы собрали 328 000 паролей со взломанных ресурсов домена .edu.

Оставшиеся 9 миллионов паролей относятся к отдельным странам:

- Германия — 783 756

- Франция — 446 613

- Россия — 5 614 947

- Италия — 49 622

- Испания — 459 665

- США — 1 680 749

Мы изучили полученные данные во всех аспектах и определили самые слабые и небезопасные пароли в мире.

Для каждой страны мы определили:

- 20 самых используемых паролей (и общий список из 30 паролей).

- Самые популярные закономерности в паролях.

- Культурные особенности создания паролей в разных странах.

Мы также изучили:

- Использование имен из адресов электронной почты в качестве паролей. В частности, мы обратили внимание на имена в адресах электронной почты типа “[имя].[фамилия]@[почтовая служба].com” и адреса типа “[адрес]@[почтовая служба].com”.

- Сравнение популярных паролей со “Списком хакеров” – списком паролей, который наиболее часто используется специалистами по безопасности для словарных атак. (“Словарная атака” – это подбор правильного пароля путем подстановки большого количества популярных паролей.)

Примечание: Сайты со встроенной проверкой надежности пароля не допускают использование большинства паролей, представленных в данном отчете.

30 самых используемых паролей в мире

- 123456

- password

- 123456789

- 12345

- 12345678

- qwerty

- 1234567

- 111111

- 1234567890

- 123123

- abc123

- 1234

- password1

- iloveyou

- 1q2w3e4r

- 000000

- qwerty123

- zaq12wsx

- dragon

- sunshine

- princess

- letmein

- 654321

- monkey

- 27653

- 1qaz2wsx

- 123321

- qwertyuiop

- superman

- asdfghjkl

Общемировые закономерности в паролях

- Слово “password” (пароль) и его вариации (например “password1”) имеют высокую популярность.

- Помимо этого, широко используются общеупотребимые слова и фразы (“letmein”, “iloveyou”, “princess”, “superman” и т.д.).

- Также остаются популярными определенные комбинации клавиш — 25% из 30 самых популярных паролей являются комбинациями клавиш. “qwerty” является самой популярной комбинацией, при этом также широко представлены диагональные комбинации, такие как “1q2w3e4r” и “zaq12wsx”.

Самые популярные пароли – последовательности цифр

Одними из самых слабых и простых для взлома паролей во всем мире являются комбинации цифр. Возрастающие (например 123456) и повторяющиеся (например 111111) цифровые комбинации наблюдаются в 8 из 10 и 13 из 30 самых используемых паролей.

Мы также заметили несколько особенностей при анализе паролей по странам:

- Во всех странах одним из самых популярных паролей является слово “привет” (на соответствующем языке), которое присутствует практически во всех списках 20 самых популярных паролей по странам.

- В десятку наиболее популярных паролей в странах-любителях футбола – Испании и Италии – входят названия известных футбольных команд.

- Пользователи из Германии и Испании отдают предпочтение числовым комбинациям.

- Пользователи из России чаще других используют в качестве пароля комбинации клавиш.

20 самых используемых паролей в Германии

- 123456

- 123456789

- 12345678

- hallo123

- hallo

- 12345

- passwort

- lol123

- 1234

- 123

- qwertz

- ficken

- 1234567

- arschloch

- 1234567890

- 1q2w3e4r

- killer

- sommer

- schalke04

- dennis

Самые популярные пароли: Пользователи из Германии предпочитают простые, легко угадываемые пароли с комбинацией возрастающих цифр, начиная с “123” и заканчивая “1234567890”. Подобные пароли составляют почти 50% списка самых популярных паролей Германии.

Другие часто используемые пароли: Слова “passwort” (“пароль”) и “hallo” (“привет”) также являются популярными наравне с комбинациями клавиш на немецкой раскладке клавиатуры (например “qwertz”).

20 самых используемых паролей во Франции

- azerty

- marseille

- loulou

- 123456

- doudou

- 010203

- badoo

- azertyuiop

- soleil

- chouchou

- 123456789

- bonjour

- nicolas

- jetaime

- motdepasse

- alexandre

- chocolat

- coucou

- camille

- caramel

Самые популярные пароли: На первом месте находится французская версия комбинации “qwerty” – “azerty”, при этом не менее популярными являются известные французские слова, которые не требуют перевода, такие как “marseille”, “bonjour”, “jetaime”, “soleil” или “chocolat”.

Другие часто используемые пароли: Возрастающие комбинации цифр значительно менее популярны во Франции по сравнению с другими странами. Только 3 из 20 самых популярных французских паролей являются цифровыми. Вероятно, это объясняется тем, что при использовании французской клавиатуры для ввода числа пользователям необходимо нажать “Shift + цифра”.

Только 3 из 20 самых популярных французских паролей являются цифровыми. Вероятно, это объясняется тем, что при использовании французской клавиатуры для ввода числа пользователям необходимо нажать “Shift + цифра”.

20 самых используемых паролей в России

- qwerty

- 123456

- qwertyuiop

- qwe123

- 123456789

- 111111

- klaster

- qweqwe

- 1qaz2wsx

- 1q2w3e4r

- qazwsx

- 1234567890

- 1234567

- 7777777

- 123321

- 1q2w3e

- 123qwe

- 1q2w3e4r5t

- zxcvbnm

- 123123

Самые типичные комбинации для паролей: Все 20 самых популярных паролей в России являются цифрами и комбинациями клавиш, при этом многие из них не совпадают с мировыми тенденциями. Российские пользователи часто используют диагональные комбинации клавиш, в том числе цифровые и буквенно-цифровые комбинации – например, “1qaz2wsx” или “1q2w3e4r”.

Другие часто используемые пароли: Российские пользователи реже других используют в качестве паролей смысловые слова – как на русском, так и на английском языке.

20 самых используемых паролей в Италии

- 123456

- 123456789

- juventus

- password

- 12345678

- ciaociao

- francesca

- alessandro

- giuseppe

- martina

- francesco

- valentina

- qwertyuiop

- antonio

- stellina

- federico

- federica

- giovanni

- lorenzo

- asdasd

Самые популярные пароли: Наиболее популярными паролями среди итальянских пользователей являются имена, например “francesco”, “alessandro” или “guiseppe”. Подобные пароли менее всего защищены и чаще подвержены взлому при использовании данного имени в адресе электронной почты – например, [имя]@[почтовая служба].com. К сожалению, подобная практика все еще очень популярна.

Другие часто используемые пароли: В этой помешанной на футболе стране “juventus” является третьим по популярности паролем.

20 самых используемых паролей в США

- password

- 123456

- 123456789

- 12345678

- 1234567

- password1

- 12345

- 1234567890

- 1234

- qwerty123

- qwertyuiop

- 1q2w3e4r

- 1qaz2wsx

- superman

- iloveyou

- qwerty1

- qwerty

- 123456a

- letmein

- football

Самые популярные пароли: Пользователи из США одинаково часто используют в качестве паролей возрастающие комбинации чисел, комбинации клавиш и популярные слова или фразы.

Другие часто используемые пароли: 25% из 20 самых популярных паролей в США полностью или частично содержат комбинацию “qwerty”.

20 самых используемых паролей в Испании

- 123456

- 123456789

- 12345

- 12345678

- 111111

- 1234567890

- 000000

- 1234567

- barcelona

- 123456a

- 666666

- 654321

- 159159

- 123123

- realmadrid

- 555555

- mierda

- alejandro

- tequiero

- a123456

Самые популярные пароли: Испанские пользователи – как и немецкие – предпочитают использовать комбинации цифр.

Другие часто используемые пароли: Двумя из пяти популярных слов, используемых в качестве пароля, являются названия популярных испанских футбольных команд (“barcelona” и “realmadrid”).

20 самых популярных паролей пользователей .edu

Студенты и преподаватели университетов обычно не считают свою почту . edu важной, поэтому они часто используют легко взламываемые пароли.

edu важной, поэтому они часто используют легко взламываемые пароли.

20 самых популярных паролей домена .edu:

- 123456

- password

- 123456789

- secret

- 12345

- password1

- football

- baseball

- 123123

- abc123

- soccer

- 1234

- qwerty

- sunshine

- basketball

- monkey

- ashley

- princess

- 12345678

- 1234567

Самые популярные пароли: Пользователи образовательного домена часто используют типичные пароли – подобные пароли составляют 60% общего списка 30 самых популярных паролей.

Другие часто используемые пароли: Пользователи .edu в качестве небезопасных паролей часто используют названия спортивных игр – чаще других категорий пользователей, представленных в нашем отчете. Возрастающие комбинации цифр в паролях обычно короткие – 6 из 8 комбинаций цифр содержат менее 8 символов.

Анализ: Самые популярные слова в паролях

В настоящем разделе представлены результаты анализа самых популярных слов, используемых в паролях. Из данного раздела исключены последовательности цифр (например, “123456” и т.д.). (Примечание: Позже мы добавим цифровые комбинации в наш анализ).

Мировые тенденции

- Слово “пароль” является самым популярным среди пользователей по всему миру, а также среди пользователей домена .edu и пользователей из США. Вариации данного пароля в других языках, например “passwort” (Германия) или “motdepasse” (Франция), также представлены в соответствующих списках данных стран.

- Помимо этого, в отдельных странах и во всем мире популярны слова “ангел”, “дракон”, “супермен” и другие слова, находящие отражение в культуре широкой категории пользователей.

- Большинство европейских пользователей (в частности из Испании и Италии) предпочитают использовать в качестве паролей имена.

- Согласно нашему исследованию, российские пользователи отличаются от пользователей из других стран.

Вместо смысловых слов они предпочитают использовать комбинации клавиш, даже в случае использования в качестве паролей буквенно-цифровых комбинаций.

Вместо смысловых слов они предпочитают использовать комбинации клавиш, даже в случае использования в качестве паролей буквенно-цифровых комбинаций.

Имена в паролях

Имена часто используются в паролях, особенно это касается имен, указанных в адресах электронной почты – такой пароль используют 4.19% пользователей по всему миру. Чаще других пользователей подобные простые для взлома пароли используют итальянцы (4.13%), русские (3.79%) и немцы (2.51%).

Комбинация имя + 123 в паролях

Комбинация “123”, добавленная до или после имени из адреса электронной почты, встречается в 0.03% паролей пользователей со всего мира. Добавление случайных цифровых комбинаций к паролю – хороший способ усложнить пароль, однако подобная простая комбинация слишком популярна, поэтому хакерам не составит труда взломать такой пароль.

Известные люди, бренды и популярные личности в паролях

При анализе 9,3 миллиона пользователей со всего мира мы обнаружили, что их пароли часто полностью или частично содержат имена известных культурных и исторических личностей.

Не удивительно, что культурные особенности значительно влияют на выбор пароля.

Лидерами являются слова “Christ” (Христос) и “Jesus” (Иисус), которые упоминаются в паролях 7 432 и 7 414 раза соответственно.

Три бренда – “Google” (7 057 раз), “Apple” (6 240), и “Samsung” (2 866) – также вошли в топ-10.

Еще одним популярным паролем является название телесериала “Friends” (Друзья) с 4 289 упоминаниями, при этом “Starwars” (Звездные войны) встречается 2 237 раза.

Известный спортсмен “Ronaldo” занял 10 место с 1 265 упоминаниями.

Пояснения к списку 10 самых используемых хакерами паролей

Для представления более широкого контекста нашего исследования, мы сравнили результаты со списком 10 самых используемых паролей, которым пользуются хакеры и специалисты по безопасности для проверки надежности аккаунта.

Для создания списка 10 самых используемых хакерами паролей мы использовали следующие ресурсы:

- John The Ripper (программа взлома паролей)

- NMAP (инструмент сетевого обнаружения)

- Списки самых используемых паролей, составленные специалистами по безопасности (источник – Github)

- Данные Honeypot, основанные на реальных атаках (источник – Github)

10 самых используемых хакерами паролей

- 123456

- password

- 12345678

- 1234567

- qwerty

- 654321

- 111111

- 123123

- 1234567890

- iloveyou

Из данного сравнения видно, что наименее безопасными паролями среди всех стран и национальностей являются “123456” и “12345678” – это две самых очевидных и простых для взлома комбинации цифр, которые соответствуют стандартным требованиям большинства сайтов на длину пароля не менее 6 и 8 символов.

“123456” занимает первое место Списка хакеров по простой причине – это САМЫЙ популярный пароль во всем мире (0.62% из 9,3 миллиона паролей в рамках исследования). Данный пароль также является:

- Первым по популярности среди пользователей домена .edu, а также пользователей из Германии, Италии и Испании.

- Вторым по популярности среди пользователей из США и России.

- Четвертым по популярности среди пользователей из Франции.

Процент совпадений топ-10 списков по странам с топ-10 списком хакеров

Ниже представлены результаты сравнения 10 самых популярных паролей среди разных категорий пользователей с топ-10 списком хакеров:

- По всему миру – 80% совпадений

- США, Испания – 50%

- Италия, Россия – 33%

- Германия – 25%

- Франция – 10%

Общие тенденции в паролях среди мировых пользователей значительно совпадают с данным списком, что делает подобные пароли крайне уязвимыми к словарным атакам. Пользователи США и Испании с такими паролями также значительно подвержены возможности подобных атак.

Пользователи США и Испании с такими паролями также значительно подвержены возможности подобных атак.

Дополнительная информация о мировых тенденциях в создании паролей

- Пользователи из Италии и США наиболее часто в качестве пароля используют имена, и/или другие слова из адреса электронной почты. Всего так делают около 4% пользователей по всему миру.

- Российские пользователи чаще других используют в паролях комбинации клавиш и цифр.

- Фраза “ялюблютебя” на соответствующем языке также является популярным паролем.

- Пароли типа “111111”, “000000” или “27653” (что, вероятно, соответствует слову “broke” при наборе с телефона) чаще других используются для входа на сайт или приложение с мобильного устройства.

Как усилить пароль

В 2021 году отмечается рост количества хакерских атак, при этом большинство пользователей становятся их жертвами, поскольку не уделяют достаточного внимания созданию уникальных, сложных и безопасных паролей. И в этом есть смысл. Без менеджера паролей невозможно запомнить сотни уникальных, неугадываемых паролей для всех аккаунтов.

И в этом есть смысл. Без менеджера паролей невозможно запомнить сотни уникальных, неугадываемых паролей для всех аккаунтов.

Вот 5 способов усилить пароль:

- Не используйте один пароль на разных аккаунтах.

- Пароль должен содержать не менее 8 символов.

- Не используйте слова из вашего адреса электронной почты в пароле.

- Пароль всегда должен содержать цифры, заглавные буквы и специальные символы. При этом многие пароли начинаются заглавной буквой и заканчиваются цифрами (часто этой цифрой является текущий год). Не создавайте подобных паролей.

- Не используйте в паролях общеизвестные имена, названия городов и культурных явлений.

Бонус: вы можете проверить надежность пароля при помощи Инструмента анализа надежности пароля от SafetyDetectives.

Лучший и самый простой способ соблюдать данные рекомендации – использовать систему управления паролями. Хороший менеджер паролей умеет создавать надежные пароли для всех аккаунтов, автоматически заполнять данные при входе и надежно шифровать данные для защиты вашей персональной информации от кражи. Мы рекомендуем бюджетный платный менеджер паролей Dashlane, при этом любой из лучших на рынке менеджеров паролей способен создавать и безопасно хранить надежные пароли.

Мы рекомендуем бюджетный платный менеджер паролей Dashlane, при этом любой из лучших на рынке менеджеров паролей способен создавать и безопасно хранить надежные пароли.

25 самых популярных паролей 2018 года, которые заставят почувствовать себя гением безопасности

Американская компания SplashData, занимающаяся разработкой менеджера паролей и других средств безопасности, ежегодно выпускает список самых часто используемых паролей. Хоть результаты и более релевантны для американских пользователей, многие из них подходят и для России.

Список “Худших паролей года” стал результатом анализа 5 миллионов паролей, опубликованных в открытом доступе. Уже пятый год первые два места удерживают «123456» и «password». Надеемся, что у вас сейчас стоит не один из них. Потому что если это так, вам срочно сюда.

Следующие пять мест занимают наборы чисел, например, «123456789» и «111111». Кстати, интересный факт, если у вас есть роутер, бытовая техника, подключенная к wi-fi, например, кофеварка или холодильник, высока вероятность, что на ней по умолчанию от производителя стоит такой же “простой пароль”. И лучше его тоже заменить. Обычно на такое не обращают внимание.

И лучше его тоже заменить. Обычно на такое не обращают внимание.

Некоторые пароли попадают в топ ежегодно, но в этому году есть и интересные новички. Например, демонический «666666», или отсылающий к новому президенту USA – «donald. Есть и оптимистичные варианты – «sunshine» и «princess».

Как заявляет в пресс-релизе исполнительный директор SplashData, Морган Слейн: «Хакеры добились больших успехов, используя имена знаменитостей, термины из поп-культуры и спорта, а также простые клавиатурные шаблоны типа qwerty для взлома учетных записей в Интернете, потому что они знают, что люди используют эти легко запоминающиеся комбинации».

Очевидно, что надежный пароль сам по себе больше не является надежным способом защитить себя в Интернете, но это, безусловно, один из решающих факторов.

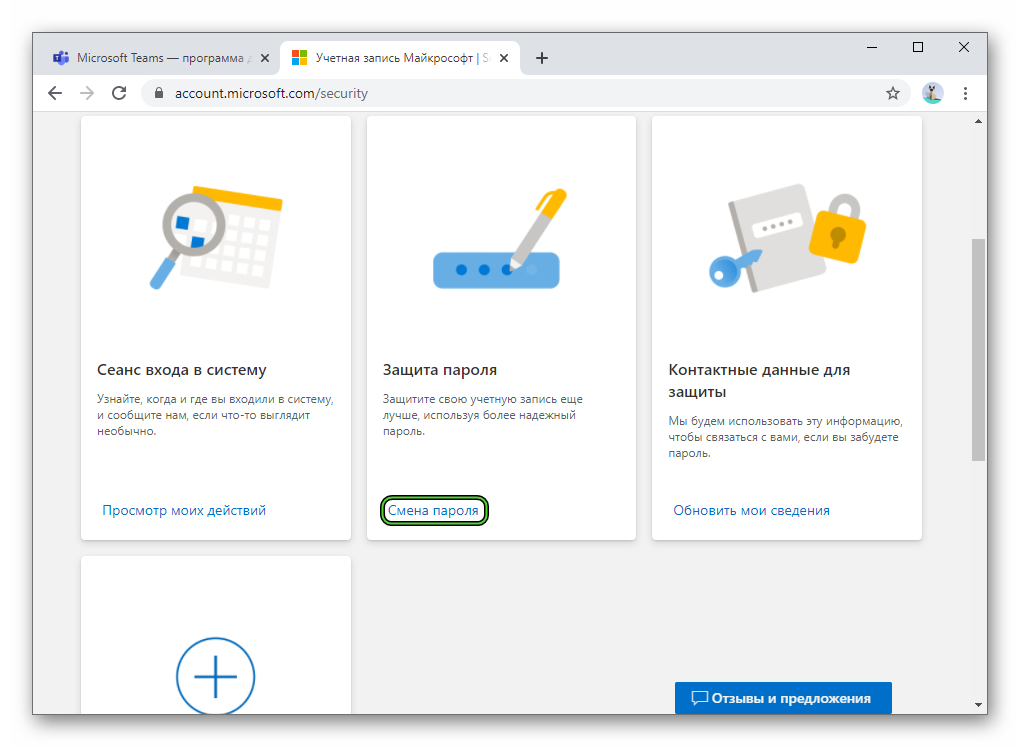

Используйте в пароле ничего не значащую комбинацию из букв, цифр и знаков длиной не менее 8 символов. Если вам сложно самостоятельно придумать себе пароль, воспользуйтесь нашим генератором паролей. И, пожалуйста, не используйте один и тот же пароль для значимых для вас сервисов (электронная почта, социальные сети, электронные кошельки) и случайных регистраций на малоизвестных интернет-ресурсах. Хакеры с большим удовольствием взломают вас там, а по цепочке захватят власть и над ценными сервисами.

И, пожалуйста, не используйте один и тот же пароль для значимых для вас сервисов (электронная почта, социальные сети, электронные кошельки) и случайных регистраций на малоизвестных интернет-ресурсах. Хакеры с большим удовольствием взломают вас там, а по цепочке захватят власть и над ценными сервисами.

Но чтобы точно защитить ваш аккаунт привяжите к своему почтовому аккаунту мобильный телефон. На данный момент это самый надежный способ восстановления пароля от почты и контроля над почтовым ящиком в случае его «угона» злоумышленниками.

Ну и в завершение — Топ 25 паролей 2018 года. Надеемся, что вашего среди них нет.

1. 123456 (без изменений)

2. password (без изменений)

3. 123456789 (на 3 пункта выше)

4. 12345678 (ниже на 1 пункт)

5. 12345 (без изменений)

6. 111111 (новый)

7. 1234567 (на 1 пункт выше)

8. sunshine (новый)

9. qwerty (ниже на 5 пунктов)

10. iloveyou (без изменений)

11. princess (новый)

12. admin (ниже на 1 пункт)

13. &* (новый)

&* (новый)

21. charlie (новый)

22. aa123456 (новый)

23. donald (новый)

24. password1 (новый)

25. qwerty123 (новый)

Генератор паролей | SkyNet

Генератор паролей

| Выберите опции генерирования пароля: |

Готовые варианты паролей

| Как слово |

| Согласные и гласные буквы чередуются, слово легко запомнить, но его не подберут по словарю, т.к. такого слова в природе не существует. Знак препинания в конце затрудняет перебор символьных комбинаций. |

| СУПЕРпароль |

Это невзламываемый пароль.  Достаточно сложно запомнить, но если вы его запомнили, то будьте уверены в своей безопасности. Достаточно сложно запомнить, но если вы его запомнили, то будьте уверены в своей безопасности. |

| Цифры, регистр |

Это достаточно стойкий ко взлому пароль. Не очень легко запомнить, зато взломать перебором невозможно. |

| Слово и число |

| Простой пароль |

powered by SkyNet webteam | ©2002-2007

Наши координаты: г. Симферополь, ул. К. Маркса, 7 тел.: (0652) 70-06-08, (0652) 70-06-18

Брутфорс (Brute force)

Брутфорсом называется метод взлома учетных записей путем подбора паролей к ним. Термин образован от англоязычного словосочетания «brute force», означающего в переводе «грубая сила». Суть подхода заключается в последовательном автоматизированном переборе всех возможных комбинаций символов с целью рано или поздно найти правильную.

Термин образован от англоязычного словосочетания «brute force», означающего в переводе «грубая сила». Суть подхода заключается в последовательном автоматизированном переборе всех возможных комбинаций символов с целью рано или поздно найти правильную.

С этой точки зрения поиск пароля можно рассматривать как математическую задачу, решение которой находится при достаточно большом количестве попыток. Программное обеспечение для брутфорса генерирует варианты паролей и проверяет каждый из них. С точки зрения математики решить задачу таким способом можно всегда, но временные затраты на поиски не во всех случаях оправдывают цель, так как поле поиска решений огромно.

Брутфорс — один из самых популярных методов взлома паролей к учетным записям онлайн-банков, платежных систем и других веб-сайтов. Впрочем, с ростом длины пароля этот метод становится неудобным, так как растет время, которое нужно на перебор всех вероятных вариантов. Также с его помощью можно проверять криптоустойчивость пароля.

Брутфорс еще называют методом исчерпывания, так как верная комбинация выявляется путем анализа всех возможных вариантов и отбрасывания каждого неподходящего сочетания.

Классификация и способы выполнения брутфорс-атаки

Существует несколько видов атаки методом «грубой силы»:

- Персональный взлом. В этом случае брутфорс направлен на получение доступа к личным данным конкретного пользователя: аккаунтам социальных сетей, почте, сайту. Во время общения через интернет, в том числе используя мошеннические схемы, злоумышленник старается узнать логин, персональные сведения и другую информацию, которая понадобится для подбора пароля. Далее взломщик прописывает в специальную программу адрес ресурса, к которому нужен доступ, логин учетной записи, подключает словарь и подбирает пароль. Если пароль пользователя основан на личной информации и состоит из малого количества символов, то попытка злоумышленника может принести успех даже за короткое время.

- «Брут-чек». Этот вид брутфорса означает охоту на пароли в больших количествах. Соответственно, цель — завладеть данными не одного пользователя, а множества разных аккаунтов на нескольких веб-ресурсах. К хакерской программе подключается база логинов и паролей каких-либо почтовых сервисов, а также прокси-лист, чтобы замаскировать узел, не дав веб-сервисам почты обнаружить атаку. При регистрации на сайте, в социальной сети или в игре пользователь заполняет поле с адресом своей почты, на который приходят данные для входа в соответствующий аккаунт. В опциях брутфорса прописывается список названий сайтов или других ключевых слов, по которым программа будет искать в почтовых ящиках именно эти письма с логинами и паролями, вынимать и копировать информацию в отдельный файл. Так киберпреступник получает сотни паролей и может использовать их в любых целях.

- Удаленный взлом операционной системы компьютерного устройства. Брутфорс в комбинации с другими взламывающими утилитами применяется для получения доступа к удаленному ПК.

Взлом такого вида начинается с поиска сетей, подходящих для атаки. Адреса пользователей добываются особыми программами или берутся из баз. Словари перебора и списки IP-адресов вводятся в настройках brute force. В случае успешного подбора пароля сохраняются IP-адрес машины жертвы и данные для входа, которые далее используются злоумышленником — например, с целью полного управления ПК через утилиту Radmin или другую подобную программу.

Взлом такого вида начинается с поиска сетей, подходящих для атаки. Адреса пользователей добываются особыми программами или берутся из баз. Словари перебора и списки IP-адресов вводятся в настройках brute force. В случае успешного подбора пароля сохраняются IP-адрес машины жертвы и данные для входа, которые далее используются злоумышленником — например, с целью полного управления ПК через утилиту Radmin или другую подобную программу.

Цели брутфорса

Брутфорс позволяет завладеть доступом к аккаунтам в социальных сетях или онлайн-играх, что может привести к потере конфиденциальной информации, цифровых валют, достижений, попаданию переписки в чужие руки. С аккаунтов может выполняться рассылка спама, осуществляться вымогательство и другие противоправные действия. Завладев большим количеством аккаунтов, хакер может их обменять или продать.

Получение данных для входа в платежные системы грозит пользователям потерей денежных сумм и даже обретением долгов, так как злоумышленник может свободно распоряжаться финансами, выполнить перевод денег, оформить кредит.

Подбор паролей к веб-сайтам методом brute force открывает доступ к базам данных клиентов, электронным адресам, к использованию площадки в целях распространения вредоносных программ, рассылки спама и т.п.

Получив точку входа в удаленную компьютерную систему с помощью перебора паролей, злоумышленник может выполнять разные преступные действия от имени пользователя, а также воспользоваться его личными данными с целью шантажа, вымогательства, осуществить кражу секретной информации и денежных средств.

Объектами воздействия брутфорса становятся не только компьютеры и аккаунты рядовых пользователей интернета, но и сайты, серверы, рабочие станции коммерческих и банковских структур, различных организаций.

Источник угрозы

Метод перебора паролей используют киберхулиганы с целью взломать игру, почту, аккаунт в соцсетях. Обычно их целью является причинение неприятностей другим людям, проверка своих умений, чтение личной переписки.

Киберпреступники сами пишут программы для взлома или пользуются результатами труда «коллег». Для перебора могут использоваться мощные компьютерные системы, в том числе взломанные ранее или арендованные. В руках злоумышленников брутфорс является средством извлечения личной выгоды из получения доступа к учетным данным.

Также, как уже отмечалось, брутфорс может использоваться в целях проверки криптографической стойкости паролей.

Анализ риска

Риски от применения брутфорса зависят от количества объектов, на которые нацелены атаки, и намерений злоумышленника. С каждым годом появляются новые технологии, которые могут применяться как в благих, так и в преступных целях. Так, несколько лет назад на конференции DEF CON общественности был представлен WASP — беспилотник, который может собирать статистику домашних сетей Wi-Fi. Мощный компьютер на борту аппарата среди прочих функций имел возможность автоматического взлома паролей с помощью брутфорса.

Не так давно была замечена новая ботнет-сеть, проникающая в компьютерные системы с помощью подбора паролей SSH. Методы защиты, обычно применяемые против атак методом «грубой силы», не дают желаемого результата. Как в таком случае повысить уровень безопасности, можно узнать из нашей статьи.

Проблем со взломом через брутфорс можно избежать, если:

- создавать длинный пароль из букв, цифр и спецсимволов,

- не использовать в пароле личную информацию или какие-либо элементы логина,

- для всех аккаунтов создавать свои уникальные пароли,

- регулярно, примерно один раз в месяц, менять пароли,

- на веб-сайтах защищать вход от многочисленных попыток ввода данных.

MnemoCard — карта паролей, которую невозможно взломать — Трибуна на vc.ru

{«id»:206592,»url»:»https:\/\/vc.ru\/tribuna\/206592-mnemocard-karta-paroley-kotoruyu-nevozmozhno-vzlomat»,»title»:»MnemoCard \u2014 \u043a\u0430\u0440\u0442\u0430 \u043f\u0430\u0440\u043e\u043b\u0435\u0439, \u043a\u043e\u0442\u043e\u0440\u0443\u044e \u043d\u0435\u0432\u043e\u0437\u043c\u043e\u0436\u043d\u043e \u0432\u0437\u043b\u043e\u043c\u0430\u0442\u044c»,»services»:{«facebook»:{«url»:»https:\/\/www.facebook.com\/sharer\/sharer.php?u=https:\/\/vc.ru\/tribuna\/206592-mnemocard-karta-paroley-kotoruyu-nevozmozhno-vzlomat»,»short_name»:»FB»,»title»:»Facebook»,»width»:600,»height»:450},»vkontakte»:{«url»:»https:\/\/vk.com\/share.php?url=https:\/\/vc.ru\/tribuna\/206592-mnemocard-karta-paroley-kotoruyu-nevozmozhno-vzlomat&title=MnemoCard \u2014 \u043a\u0430\u0440\u0442\u0430 \u043f\u0430\u0440\u043e\u043b\u0435\u0439, \u043a\u043e\u0442\u043e\u0440\u0443\u044e \u043d\u0435\u0432\u043e\u0437\u043c\u043e\u0436\u043d\u043e \u0432\u0437\u043b\u043e\u043c\u0430\u0442\u044c»,»short_name»:»VK»,»title»:»\u0412\u041a\u043e\u043d\u0442\u0430\u043a\u0442\u0435″,»width»:600,»height»:450},»twitter»:{«url»:»https:\/\/twitter.com\/intent\/tweet?url=https:\/\/vc.ru\/tribuna\/206592-mnemocard-karta-paroley-kotoruyu-nevozmozhno-vzlomat&text=MnemoCard \u2014 \u043a\u0430\u0440\u0442\u0430 \u043f\u0430\u0440\u043e\u043b\u0435\u0439, \u043a\u043e\u0442\u043e\u0440\u0443\u044e \u043d\u0435\u0432\u043e\u0437\u043c\u043e\u0436\u043d\u043e \u0432\u0437\u043b\u043e\u043c\u0430\u0442\u044c»,»short_name»:»TW»,»title»:»Twitter»,»width»:600,»height»:450},»telegram»:{«url»:»tg:\/\/msg_url?url=https:\/\/vc.ru\/tribuna\/206592-mnemocard-karta-paroley-kotoruyu-nevozmozhno-vzlomat&text=MnemoCard \u2014 \u043a\u0430\u0440\u0442\u0430 \u043f\u0430\u0440\u043e\u043b\u0435\u0439, \u043a\u043e\u0442\u043e\u0440\u0443\u044e \u043d\u0435\u0432\u043e\u0437\u043c\u043e\u0436\u043d\u043e \u0432\u0437\u043b\u043e\u043c\u0430\u0442\u044c»,»short_name»:»TG»,»title»:»Telegram»,»width»:600,»height»:450},»odnoklassniki»:{«url»:»http:\/\/connect.ok.ru\/dk?st.cmd=WidgetSharePreview&service=odnoklassniki&st.shareUrl=https:\/\/vc.ru\/tribuna\/206592-mnemocard-karta-paroley-kotoruyu-nevozmozhno-vzlomat»,»short_name»:»OK»,»title»:»\u041e\u0434\u043d\u043e\u043a\u043b\u0430\u0441\u0441\u043d\u0438\u043a\u0438″,»width»:600,»height»:450},»email»:{«url»:»mailto:?subject=MnemoCard \u2014 \u043a\u0430\u0440\u0442\u0430 \u043f\u0430\u0440\u043e\u043b\u0435\u0439, \u043a\u043e\u0442\u043e\u0440\u0443\u044e \u043d\u0435\u0432\u043e\u0437\u043c\u043e\u0436\u043d\u043e \u0432\u0437\u043b\u043e\u043c\u0430\u0442\u044c&body=https:\/\/vc.ru\/tribuna\/206592-mnemocard-karta-paroley-kotoruyu-nevozmozhno-vzlomat»,»short_name»:»Email»,»title»:»\u041e\u0442\u043f\u0440\u0430\u0432\u0438\u0442\u044c \u043d\u0430 \u043f\u043e\u0447\u0442\u0443″,»width»:600,»height»:450}},»isFavorited»:false}

3043 просмотров

Мне нужно надежно хранить имя пользователя и пароль в Python, каковы мои варианты?

Существует несколько вариантов хранения паролей и других секретов, которые должна использовать программа Python, особенно программа, которая должна работать в фоновом режиме, где она не может просто попросить пользователя ввести пароль.

Проблемы, которых следует избегать:

- Проверка пароля в системе управления версиями, где его могут видеть другие разработчики или даже общественность.

- Другие пользователи на том же сервере читают пароль из файла конфигурации или исходного кода.

- Имея пароль в исходном файле, где другие могут видеть его через ваше плечо, пока вы его редактируете.

Вариант 1: SSH

Это не всегда вариант, но, вероятно, лучший. Ваш закрытый ключ никогда не передается по сети, SSH просто выполняет математические вычисления, чтобы доказать, что у вас есть правильный ключ.

Чтобы заставить его работать, вам нужно следующее:

- База данных или что-то еще, к чему вы обращаетесь, должно быть доступно SSH. Попробуйте найти «SSH» плюс любой сервис, к которому вы обращаетесь. Например, «ssh postgresql» . Если эта функция отсутствует в вашей базе данных, перейдите к следующему варианту.

- Создайте учетную запись для запуска службы, которая будет совершать вызовы к базе данных, и сгенерируйте ключ SSH .

- Либо добавьте открытый ключ к службе, которую вы собираетесь вызвать, либо создайте локальную учетную запись на этом сервере и установите открытый ключ там.

Вариант 2: Переменные Среды

Этот самый простой, так что, возможно, с него и стоит начать. Это хорошо описано в приложении «двенадцать факторов». Основная идея заключается в том, что ваш исходный код просто извлекает пароль или другие секреты из переменных среды, а затем вы настраиваете эти переменные среды в каждой системе, где вы запускаете программу. Это также может быть приятным штрихом, если вы используете значения по умолчанию, которые будут работать для большинства разработчиков. Вы должны сбалансировать это с созданием вашего программного обеспечения «secure by default».

Вот пример, который извлекает сервер, имя пользователя и пароль из переменных среды.

import os

server = os.getenv('MY_APP_DB_SERVER', 'localhost')

user = os.getenv('MY_APP_DB_USER', 'myapp')

password = os.getenv('MY_APP_DB_PASSWORD', '')

db_connect(server, user, password)

Посмотрите, как установить переменные среды в вашей операционной системе, и подумайте о том, чтобы запустить службу под своей собственной учетной записью. Таким образом, у вас нет конфиденциальных данных в переменных среды, когда вы запускаете программы в своей собственной учетной записи. Когда вы устанавливаете эти переменные среды, будьте особенно осторожны, чтобы другие пользователи не могли их прочитать. Например, проверьте права доступа к файлам. Конечно, любой пользователь с правами root сможет их прочитать, но тут уж ничего не поделаешь.

Вариант 3: Файлы Конфигурации

Это очень похоже на переменные окружения, но Вы читаете секреты из текстового файла. Я все еще нахожу переменные среды более гибкими для таких вещей, как инструменты deployment и серверы непрерывной интеграции. Если вы решите использовать файл конфигурации, Python поддерживает несколько форматов в стандартной библиотеке , таких как JSON , INI , netrc и XML . Вы также можете найти внешние пакеты, такие как PyYAML и TOML . Лично я нахожу JSON и YAML самыми простыми в использовании, а YAML допускает комментарии.

Три вещи, которые следует учитывать при работе с конфигурационными файлами:

- Где же файл? Возможно, расположение по умолчанию, например

~/.my_app, и опция командной строки для использования другого местоположения. - Убедитесь, что другие пользователи не могут прочитать файл.

- Очевидно, что не следует фиксировать конфигурационный файл в исходном коде. Возможно, вы захотите зафиксировать шаблон, который пользователи могут скопировать в свой домашний каталог.

Вариант 4: Модуль Python

Некоторые проекты просто помещают свои секреты прямо в модуль Python.

# settings.py

db_server = 'dbhost1'

db_user = 'my_app'

db_password = 'correcthorsebatterystaple'

Затем импортируйте этот модуль, чтобы получить значения.

# my_app.py

from settings import db_server, db_user, db_password

db_connect(db_server, db_user, db_password)

Одним из проектов, использующих эту технику, является Django . Очевидно, что вы не должны фиксировать settings.py в системе управления версиями, хотя вы можете зафиксировать файл с именем settings_template.py , который пользователи могут копировать и изменять.

Я вижу несколько проблем с этой техникой:

- Разработчики могут случайно зафиксировать файл в системе управления версиями. Добавление его к

.gitignoreснижает этот риск. - Некоторые части вашего кода не находятся под контролем исходного кода. Если вы дисциплинированы и ставите здесь только строки и цифры, это не будет проблемой. Если вы начнете писать здесь классы фильтров протоколирования, остановитесь!

Если ваш проект уже использует эту технику, легко перейти к переменным среды. Просто переместите все значения настроек в переменные среды и измените модуль Python на чтение из этих переменных среды.

Параметры пароля | Руководство пользователя Magento 2.4

Параметры пароля клиента определяют уровень безопасности, который используется для запросов на сброс пароля, шаблоны электронной почты, которые используются для уведомления клиентов, и срок действия ссылки для восстановления пароля. Вы можете разрешить покупателям менять свои пароли или потребовать, чтобы это могли делать только администраторы магазина.

Настройка параметров пароля клиента

На боковой панели Admin перейдите в Магазины > Настройки > Конфигурация .

На левой панели разверните Клиенты и выберите Конфигурация клиента .

Разверните раздел Параметры пароля .

Параметры пароля

Задайте для Тип защиты от сброса пароля метод, который вы хотите использовать для проверки запросов на сброс пароля:

По IP и электронной почте Проверить предыдущие попытки сбросить пароль для определенного адреса электронной почты или с определенного IP-адреса. По IP Проверить предыдущие попытки сбросить пароль с определенного IP-адреса. По электронной почте Проверить предыдущие попытки сбросить пароль для определенного адреса электронной почты. Нет Защита отключена (нет ограничений на сброс пароля). Максимальное количество запросов на сброс пароля и Минимальное время между запросами на сброс пароля рассчитывается на основе этой конфигурации.

Чтобы ограничить количество запросов на сброс пароля, отправляемых в час, выполните следующие действия:

Для Максимальное количество запросов на сброс пароля введите максимальное количество запросов на сброс пароля, которое может быть отправлено в час.

Для Мин. Время между запросами на сброс пароля введите минимальное количество минут, которое должно пройти между запросами.

Чтобы настроить уведомление по электронной почте для сброса пароля, выполните следующие действия:

Установите Шаблон сообщения о забытых письмах в качестве шаблона, который будет использоваться для электронного письма, отправляемого клиентам, которые забыли свои пароли.

Установите Напомнить шаблон электронной почты как шаблон, который используется, когда подсказка пароля отправляется клиентам.

Установите Шаблон сброса пароля как шаблон, который используется, когда клиенты меняют свои пароли.

Установите Отправитель электронной почты шаблона пароля на контакт магазина, который отображается как отправитель уведомлений, связанных с паролем.

Выполните следующие параметры безопасности для сброса пароля:

- Для Recovery Link Expiration Period (часов) введите количество часов до истечения срока действия ссылки для восстановления пароля.

Если вы хотите, чтобы поля в формах входа и забытого пароля клиента заполнялись автоматически из предыдущих записей, установите Включить автозаполнение в формах входа / забытого пароля с по

Да.Для Количество требуемых классов символов введите количество различных типов символов, которые должны быть включены в пароль, на основе следующих классов символов:

- Строчные

- Заглавные

- Числовой

- Специальные символы

Для Максимальное количество неудачных попыток входа в систему для блокировки учетной записи введите количество неудачных попыток входа до тех пор, пока учетная запись клиента не будет заблокирована.Для неограниченного количества попыток введите ноль (

0).Для Минимальная длина пароля введите минимальное количество символов, которое можно использовать в пароле. Число должно быть больше нуля.

- Для Время блокировки (минуты) введите количество минут, в течение которых учетная запись клиента заблокирована после слишком большого количества неудачных попыток входа в систему.

По завершении нажмите «Сохранить конфигурацию».

Параметры пароля в подключениях к базе данных Auth0

История паролей , Словарь паролей и Личные данные Параметры пароля доступны для подключений к базе данных с использованием хранилища данных Auth0 и для подключений к настраиваемой базе данных, для которых включен режим импорта. Ограничения паролей в социальных сетях и корпоративных подключениях применяются каждым провайдером.

При использовании паролей для аутентификации необходимо принудительно создавать уникальные пароли.Надежная политика паролей затруднит, если не исключит, злоумышленнику возможность угадать пароль вручную или автоматически.

Важными аспектами надежных паролей являются их уникальность и сложность подбора. Параметры пароля Auth0 для подключений к базе данных позволяют заставить пользователей принимать более правильные решения при выборе паролей.

Область параметров пароля находится на панели инструментов Auth0> Аутентификация> База данных. Выберите подключение к базе данных, затем выберите представление Password Policy .На странице параметров политики паролей можно настроить политику надежности паролей, а также следующие параметры пароля.

Включение этого параметра запрещает пользователям устанавливать пароли, которые повторяют пароли, которые они использовали в недавнем прошлом. Auth0 может хранить историю паролей для каждого пользователя, максимум до 24 записей для каждого пользователя. Обратите внимание, что когда этот параметр включен, будут затронуты только последующие изменения пароля, поскольку до этого момента история не сохранялась.

Даже если у вас нет обязательной политики смены пароля (например, принуждение пользователей менять пароли каждые шесть месяцев), вы все равно можете запретить использование предыдущих паролей. Например, если нарушение безопасности в вашей организации заставляет вас заставлять пользователей везде менять свои пароли, вам нужно убедиться, что они не просто повторно используют пароли, которые могут быть скомпрометированы.

Включение этого параметра запрещает пользователям устанавливать пароли для общих параметров, включенных в список словарей по умолчанию.Вы также можете указать свои запрещенные пароли, введя их в текстовое поле в этом разделе.

Обратите внимание, что Auth0 использует сравнение без учета регистра с функцией словаря паролей.

Включение этой опции запрещает пользователям устанавливать пароли, которые содержат какую-либо часть их личных данных. Сюда входят:

-

наименование -

имя пользователя -

ник -

user_metadata.name -

user_metadata.первая -

user_metadata.last - Также будет проверена первая часть электронного письма пользователя —

firstpart@ example.com

Например, если бы имя пользователя было «Джон», пользователю не разрешалось бы включать «Джон» в свой пароль; John1234 не будет разрешено.

Поскольку параметры пароля связаны с подключением к базе данных, вы можете получить к ним доступ с помощью конечных точек Connections Management API.Поля, связанные с паролем, хранятся в объекте options . Поскольку эти поля не используются для подключений, не связанных с базой данных, они не являются обязательными, поэтому, если они не включены для подключения, они могут не отображаться.

Например, после установки политики паролей соединение с базой данных MySQL будет выглядеть так:

{

"id": "con_9dKKcib71UMRiHHW",

"параметры": {

"password_history": {

"enable": правда,

«размер»: 5

},

"password_dictionary": {

"enable": правда,

"Словарь": [

"запись1",

"entry2"

]

},

"password_no_personal_info": {

"включить": истина

},

"passwordPolicy": "справедливо"

},

"стратегия": "auth0",

"name": "MySQL",

"enabled_clients": [

"smTzlgPEdqGV0i070t6kPhmG98787987",

"ztIyxRuiK7Pr2VTzEGvRqxfuh7DgePbF"

]

}

В этом примере мы видим из объекта options , что все три параметра пароля включены, история паролей будет хранить 5 самых последних паролей, и каждый пароль будет сверяться с двумя словарями: entry1 и entry2 .

Если вы создаете соединение или обновляете существующее соединение с помощью Management API, вы можете обновить политику паролей для соединения, используя эти поля.

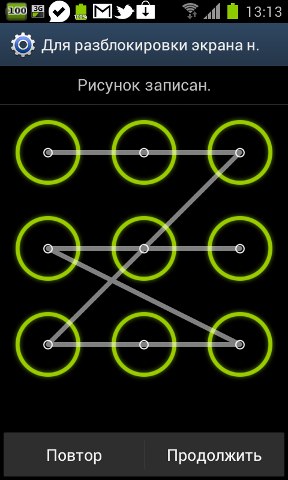

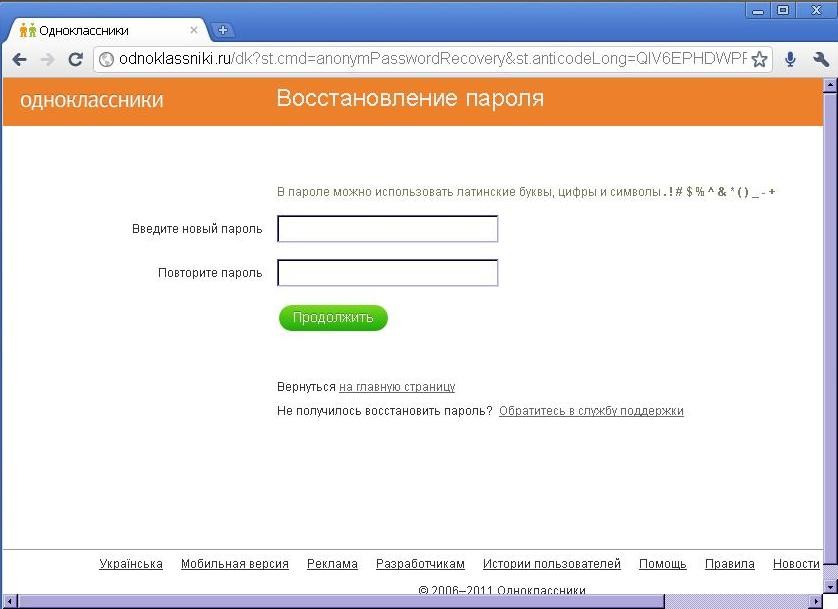

Пять вариантов сброса пароля для онлайн-приложений

Программист Джастин Джеймс представляет пять распространенных способов сброса паролей для онлайн-приложений и объясняет, какие два из них обеспечивают наибольшую безопасность.

Недавно я обсуждал с кем-то, что входит в хорошую систему самообслуживания для сброса пароля для онлайн-приложений.Это кажется такой тривиальной вещью, но она подняла ряд важных проблем безопасности, связанных с тем, как мы пишем наши приложения. Я собираюсь изложить некоторые общие подходы к сбросу пароля, в каких сценариях они работают лучше всего и когда использовать один вместо другого.

Вариант 1. Отправьте исходный пароль по электронной почте

Многие приложения отправляют исходный пароль по электронной почте. Это просто ужасно. Это означает, что у программиста есть пароль, доступный либо в виде обычного текста, либо в двусторонней кодировке, которую можно легко превратить в простой текст.Забудьте на мгновение о последствиях для безопасности отправки пароля по незашифрованной электронной почте; что происходит, когда злоумышленник овладевает этой базой данных или ему удается заставить ее начать откашливать эти данные? Все, кто использует этот пароль на других популярных сайтах, подвергаются риску. Мало того, что вы никогда не должны этого делать, ваша система не должна быть способна на это.

Вариант 2. Отправьте новый случайный пароль по электронной почте

Это не худший выбор в мире, особенно для сайта, на котором не так много конфиденциальных данных.Вы можете просто отправить новый, случайно сгенерированный пароль и предложить (или заставить пользователя) изменить его при повторном входе в систему. Безопасность обеспечивается их почтовой системой. Это сама по себе потенциальная дыра в безопасности, но для недорогой системы без тех типов данных, которые могут быть интересны хакерам, это может работать нормально.

Вариант 3. Отправьте по электронной почте ссылку для сброса пароля с ограниченным сроком действия

Другой путь, который использует электронную почту в качестве системы проверки личности, — это отправить ссылку, содержащую длинную строку случайных символов, которая ведет к одноразовому экрану сброса пароля с ограниченным временем действия.Это более безопасно, чем вариант №2, потому что ссылку можно использовать только один раз и с ограниченным окном, которое может быть использовано, если ссылка попала в чужие руки. Тем не менее, у него все еще есть слабость использования системы электронной почты пользователя в качестве детерминанта личности.

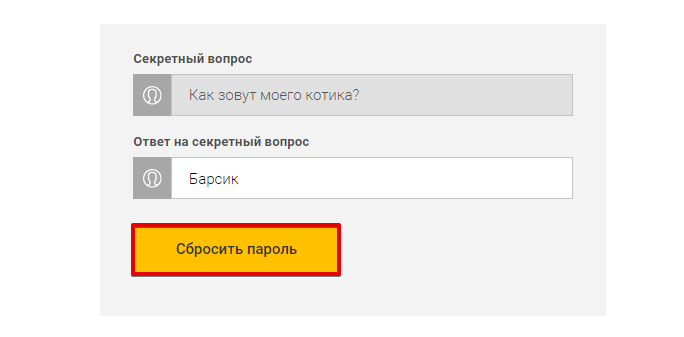

Вариант 4: Секретные вопросы

Похоже, что все больше и больше сайтов переходят на схему секретных вопросов, где, когда пользователь регистрируется, ему задают вопросы, на которые только он должен иметь возможность ответить, например, девичья фамилия их матери или их школьный талисман.На мой взгляд, это невероятно небезопасная система.

Прежде всего, любой, кто меня хорошо знает (или дружит со мной на Facebook), уже знает или может узнать девичью фамилию моей матери, в какой средней школе я учился (и, следовательно, ее талисман), мой день рождения, первую машину, которую я когда-либо владели, мое любимое животное и многое другое. Что еще хуже, секретные вопросы часто хранятся в виде открытого текста, что означает, что если хакер получит базу данных для одного сайта, он сможет ответить на секретные вопросы на многих сайтах.И, в отличие от паролей, очень маловероятно, что я буду использовать разные ответы на одни и те же вопросы на разных сайтах.

Единственный раз, когда секретные вопросы действительно безопасны, — это когда они полагаются на конкретную информацию для сайта, возможно, что-то, что было предоставлено не в электронном виде (например, номер счета, который появляется только в бумажной почте от компании).

Вариант 5. Сброс по телефону

Некоторые сайты теперь отправляют код подтверждения через SMS-сообщения для сброса пароля.Мне очень нравится эта стратегия. «Взлом» моего SMS-адреса включает в себя фактическое получение моего телефона (или установку на него вируса, а некоторые операционные системы телефона, такие как Windows Phone 7, в любом случае не позволяют приложениям читать SMS), что является совершенно другим уровнем затвора безопасности.

Большой недостаток — для пользователей, не имеющих доступа к SMS-сообщениям; в зависимости от вашей целевой аудитории (например, военнослужащие в хорошо охраняемых местах, люди в отдаленных районах и т. д.) это вполне может иметь место.Это также предполагает, что у вас есть способ отправки SMS-сообщений, что является не самой простой задачей в мире и обычно включает в себя подписку на стороннюю платную услугу.

Какой вариант выбрать?

На мой взгляд, варианты №3 и №5 обеспечивают наибольшую безопасность. Вариант № 3 не отправляет пароли по электронной почте, и если система электронной почты взломана, взломана или иным образом раскрыта, у злоумышленника есть только ограниченное время, чтобы что-то с ней сделать. Например, если ваши электронные письма становятся доказательством в суде, никто не сможет принять меры по одноразовой ссылке с ограниченным сроком действия (спасибо Чаду Перрину за напоминание мне об этом).Вариант № 5 имеет то преимущество, что требует физического владения устройством аутентификации. Кроме того, он полностью избегает электронной почты. Из трех других вариант №4, вероятно, является худшим, поскольку он требует от вас хранения конфиденциальных данных, не имеющих отношения к приложению, данных, которые опасны в руках злоумышленника, а аутентификация основана на легко получаемой информации. .

J.Ja

3 лучших варианта для повышения безопасности

Нет большего раздражения, чем невозможность войти на веб-сайт из-за забытого пароля.Так неприятно сидеть и угадывать пароль, снова и снова ошибаясь. Что делать, если вы в конечном итоге не можете получить доступ к своей учетной записи и выполнить (возможно, очень простую и быструю) задачу, которую вы пытались выполнить?

Однако настоящая проблема заключается в том, что пароли вызывают серьезные уязвимости безопасности для пользователей, разработчиков, веб-сайтов и приложений. Фактически, эксперты по безопасности утверждают, что примерно 90% паролей можно взломать из-за слабых, созданных пользователями и повторно используемых учетных данных.

Это означает, что созданный человеком пароль будет предсказуем в 9 из 10 раз, и хакеры могут легко получить доступ к информации, необходимой им для взлома слабых паролей, используя методы социальной инженерии и / или атаки методом перебора.

Это относится не только к личным счетам. Проблемы с безопасностью паролей могут серьезно подорвать работу веб-сайта компании. К счастью, благодаря инновационным решениям, не использующим пароли, в технологиях больше не было необходимости в паролях.

Что такое пароль?

Прежде чем мы перейдем к основным альтернативам паролей, важно точно установить, что это за пароль, а какой — нет.Пароль — это уникальная строка символов, используемая для идентификации на веб-сайтах, в приложениях, мобильных устройствах и т. Д.

По сути, когда пользователь создает учетную запись, он выбирает уникальный идентификатор и ключ (обычно имя пользователя и пароль), которые будут использоваться для проверки их личности при входе в систему в будущем. В идеале, пользователь — единственный, кто знает этот идентификатор и ключ, тем самым доказывая, что они те, кем они себя называют, когда запрашивают повторный доступ.

Однако важно отметить, что, хотя они по-прежнему наиболее широко используются, пароли не являются наиболее безопасной или надежной формой аутентификации пользователей.

Каковы основные недостатки паролей?

Короче говоря, пароли имеют следующие существенные недостатки:

- Их легко забыть.

- Им сложно управлять в различных системах.

- Их легко взломать.

- Они разочаровывают пользователей и препятствуют развитию веб-сайтов.

Учитывая все обстоятельства, пароли — серьезная проблема, и Интернет был бы намного лучше, если бы был способ избавиться от них.

К счастью, есть — и здесь появляются альтернативные пароли.

Эти альтернативы не только более удобны, но и обеспечивают более строгие политики безопасности для защиты и личной информации ваших пользователей. Следите за тем, как мы исследуем следующие альтернативы паролей, которыми пользуются все больше и больше организаций:

- Аутентификация по электронной почте

- Аутентификация в социальных сетях

- Биометрическая аутентификация

К концу этого поста вы лучше поймете, что вы просто не нужно заставлять пользователей создавать пароли на вашем сайте.Избавившись от барьеров, которые создают пароли, ваш сайт может расти и процветать. Готовы начать? Давайте начнем!

Альтернативный пароль № 1: аутентификация по электронной почте

Электронная почта долгое время была одной из самых важных из всех учетных записей в Интернете. Фактически, наши личные учетные записи электронной почты обычно действуют как своего рода хаб для всех остальных учетных записей, которые мы создаем в Интернете. Мы используем его, например, для сброса забытых паролей на других сайтах.

Центральное положение электронной почты для всех ваших цифровых учетных записей означает, что если ваша учетная запись электронной почты будет взломана, все остальное может оказаться под угрозой. Все современных провайдеров электронной почты, включая Gmail, Yahoo и Outlook, предоставляют расширенные функции безопасности, такие как 2FA (Psst… включите его, если вы еще этого не сделали), которые вы можете легко включить, чтобы заблокировать эту наиболее важную учетную запись.

Альтернативные пароли и методы, основанные на этом уровне безопасности, могут обеспечить один из самых быстрых, наиболее эффективных и безопасных способов входа в систему.

Фактически, некоторые сайты уже довольно давно это делают, когда вводят пользователя в систему для генерации пароля. Наиболее распространенный способ использования безопасности учетной записи электронной почты для аутентификации веб-пользователей включает так называемое «электронное письмо с подтверждением», когда пользователь открывает ссылку для подтверждения . Swoop Magic Link ™ делает еще один шаг вперед и позволяет полностью заменить пароль .

- Пользователь нажимает кнопку «Войти с помощью Swoop».

- Swoop отправляет пользователю электронное письмо с помощью уникальной и высокозащищенной Magic Link ™.

- Пользователь щелкает ссылку в своем почтовом клиенте, который подтверждает его личность.

- Пользователю предоставляется доступ к дополнительной учетной записи.

Magic Links ™ очень эффективны и эффективны для устранения необходимости в паролях, а также обеспечивают более высокий уровень безопасности. Magic Link ™ предлагает простую и удобную свободу при аутентификации пользователя на веб-сайте или в приложении. Этот опыт становится еще более волшебным после первого процесса аутентификации, поскольку с этого момента предлагается возможность входа в систему в один клик.

Однако системы аутентификации электронной почты на этом не остановились.Магия эволюционировала, чтобы создать еще более простой и безопасный процесс, известный как Magic Message ™.

Сочетание описанной выше системы аутентификации Magic Link ™ с инновационными процедурами безопасности приводит к более быстрому и еще большему удобству входа в систему, так как полностью устраняет необходимость в паролях. Вот как это работает:

Шаг № 1: Пользователь e перенаправляется в службу Swoop через протокол OAuth3 для аутентификации. В окне браузера пользователь нажимает кнопку «Отправить Magic Message ™»: Кнопка активирует ссылку mailto, которая генерирует заранее написанное электронное письмо для отправки пользователем. Шаг № 2: Пользователь отправляет электронное письмо: Здесь происходит волшебство. После отправки электронной почты сервер исходящей электронной почты генерирует и встраивает полностью зашифрованный цифровой ключ размером 1024/2048 бит в заголовок электронного письма. Сервер аутентификации Swoop следует криптографической процедуре с открытым ключом для расшифровки этого ключа. Каждое отправленное письмо получает уникальный ключ для этого сообщения. Уровень безопасности этих зашифрованных ключей несравним с традиционными паролями.Шаг № 3: Пользователь входит в свою учетную запись: Когда ключ расшифровывает и проходит все уровни проверки, сервер аутентификации Swoop дает указание веб-сайту открыть учетную запись пользователя и начать сеанс. Все это происходит с за считанные секунды с , что значительно упрощает взаимодействие с пользователем.

Используя учетные записи электронной почты и продукты волшебной аутентификации, такие как Magic Link ™ и Magic Message ™, сайты имеют возможность полностью и буквально удалять пароли из этого домена.Кроме того, практически у всех в сети есть учетная запись электронной почты, что делает это действительно универсальным решением для удаления пароля.

Аутентификация с помощью цифрового ключа — простой и экономичный выбор. Не требуется специального биометрического оборудования, приложения для загрузки и согласия клиента. Одна простая интеграция — и вы в деле. Ваши пользователи могут свободно входить в обсуждения, просматривать премиум-контент или совершать платежи, не беспокоясь о паролях.

Как Swoop защищает конфиденциальную информацию?

Это основная проблема многих компаний, которым необходимо обрабатывать конфиденциальные личные и финансовые данные.Хорошие новости? Метод аутентификации Swoop не раскрывает конфиденциальную информацию.

Единственная возможная уязвимость в процессе возникает во время передачи электронной почты на сервер аутентификации. Однако Swoop токенизирует все подробностей об аутентификации (то есть сайт, на который выполняется вход или тип настраиваемой учетной записи), что делает их неразличимыми для третьих лиц.

Как Swoop подтверждает, что учетная запись электронной почты действительна и не подделана?

Цифровые ключи, встроенные сервером исходящей почты, предотвращают подделку сервера аутентификации. Использование открытого ключа, опубликованного в реестре DNS, для расшифровки цифрового ключа с последующим подтверждением совпадения обеспечивает беспрецедентный уровень безопасности. Это называется почтовой системой с определенным ключом домена или DKIM.

DKIM уже используется всеми основными отправителями электронной почты для предотвращения спуфинга, но Swoop также использует систему Sender Policy Framework, или SPF, для отслеживания прогресса каждой аутентификации. SPF проверяет, прошло ли электронное письмо с авторизованного сервера на авторизованный сервер.

Итог: беспарольная аутентификация электронной почты Swoop — отличный вариант для полного удаления паролей с вашего веб-сайта.Никакая другая технология сама по себе не предлагает такую же возможность и не может вывести ваш веб-сайт в будущее безопасности и удобства для пользователей. Будущее открытого Интернета — без паролей, и аутентификация Magic Link ™ и Magic Message ™ — лучший способ достичь этого.

Swoop — это простой и безопасный сервис аутентификации без пароля.Благодаря нашей запатентованной технологии Magic Link ™ и Magic Message ™ ваш веб-сайт может повысить безопасность и повысить конверсию клиентов за счет удаления паролей. Попробуйте Swoop for FreeАльтернативный пароль № 2: Аутентификация в социальных сетях