Поиск по MAC-адресу

Не все пользователи знают, что такое MAC-адрес устройства, однако он имеется у каждого оборудования, подключаемого к сети интернет. MAC-адресом называется физический идентификатор, присваиваемый каждому девайсу еще на стадии производства. Такие адреса не повторяются, поэтому по нему и можно определить само устройство, его производителя и сетевой IP. Именно на эту тему мы бы и хотели поговорить в нашей сегодняшней статье.

Осуществление поиска по MAC-адресу

Как уже было сказано выше, благодаря рассматриваемому нами идентификатору осуществляется определение разработчика и IP. Для выполнения этих процедур вам нужен только компьютер и некоторые дополнительные инструменты. Справится с поставленными действиями даже неопытный пользователь, однако мы бы хотели представить развернутые руководства, чтобы ни у кого не возникло трудностей.

Читайте также: Как посмотреть MAC-адрес своего компьютера

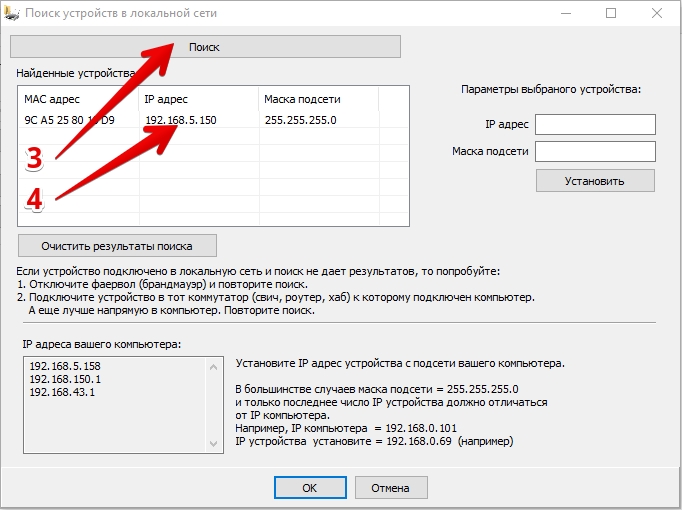

Поиск IP-адреса по MAC-адресу

Начать хотелось бы с установления IP-адреса по MAC, поскольку с такой задачей сталкиваются почти все обладатели сетевого оборудования.

Подробнее: Определение IP устройства по MAC-адресу

Если же поиск устройства по IP не увенчался успехом, ознакомьтесь с отдельными материалами, где рассматриваются альтернативные методы поиска сетевого идентификатора девайса.

Читайте также: Как узнать IP-адрес Чужого компьютера / Принтера / Роутера

Поиск производителя по MAC-адресу

Первый вариант поиска был достаточно прост, ведь главным условием была только активная работа оборудования в сети. Для определения производителя через физический адрес не все зависит от самого пользователя. Сама компания-разработчик должна занести все данные в соответствующую базу, чтобы они стали доступны общественности. Только тогда специальные утилиты и онлайн-сервисы распознают производителя. Впрочем, подробную информацию на этот счет вы можете с легкостью прочитать далее. В указанном материале используется как метод с онлайн-сервисом, так и со специальным программным обеспечением.

Сама компания-разработчик должна занести все данные в соответствующую базу, чтобы они стали доступны общественности. Только тогда специальные утилиты и онлайн-сервисы распознают производителя. Впрочем, подробную информацию на этот счет вы можете с легкостью прочитать далее. В указанном материале используется как метод с онлайн-сервисом, так и со специальным программным обеспечением.Подробнее: Как определить производителя по MAC-адресу

Поиск по MAC-адресу в роутере

Как известно, у каждого роутера есть индивидуальный веб-интерфейс, где и осуществляется редактирование всех параметров, просмотр статистики и другой информации. Помимо всего, там же отображается список всех активных или ранее подключенных устройств. Среди всех данных присутствует и MAC-адрес. Благодаря этому можно достаточно легко определить название устройства, местоположение и IP. Производителей роутеров множество, поэтому мы за пример решили взять одну из моделей D-Link. Если же вы обладатель маршрутизатора от другой компании, постарайтесь найти те же пункты, детально изучив все компоненты в веб-интерфейсе.

Приведенные ниже инструкции могут использоваться только в том случае, если устройство уже было подключено к вашему роутеру. Если же соединение не производилось, такой поиск никогда не будет успешным.

- Запустите любой удобный веб-обозреватель и в строке поиска напишите

192.168.1.1или192.168.0.1, чтобы перейти в веб-интерфейс. - Введите логин и пароль для входа. Обычно по умолчанию обе формы имеют значение

admin, однако каждый пользователь может собственноручно поменять это через веб-интерфейс. - Для удобства смените язык на русский, чтобы было проще ориентироваться в названиях меню.

- В разделе «Статус» отыщите категорию «Сетевая статистика», где вы и увидите список всех соединенных девайсов. Отыщите там нужный MAC и определите IP-адрес, название устройства и его местоположение, если такой функционал предусмотрен разработчиками маршрутизатора.

Теперь вы знакомы с тремя разновидностями поиска по MAC-адресу. Предоставленные инструкции будут полезны всем тем пользователям, кто заинтересован в определении IP-адреса устройства или его производителя с помощью физического номера.

Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

ДА НЕТКак определить местоположение по MAC-адресу? Вычислить и следить!

Определяем местоположение по MAC адресу

Прогресс который в большей степени зависит от IT-технологий движется с фантастической скоростью. Не для кого не секрет что за нами всеми, уже давно следят: крупные компании, спецслужбы, начальство, коллеги и близкие. Мы на страницах нашего сайта www.spy-soft.net пытаемся осветить вопросы безопасности и напротив, использования законных методов добычи информации.

Для людей которые делают свои первые шаги в компьютерной грамоте, в предыдущих наших статьях мы уже рассказывали о том, что такое и как узнать MAC-адрес. Прежде чем мы пойдем дальше я настоятельно советую ознакомится с этой статьей.

Вы прочитали статью? Ну ладно тогда поехали дальше. В этой статье я вам покажу как узнать местоположение человека по MAC-адресу его сетевой карты. Я не знаю знаете вы или нет, но сетевая карта существуют не только в персональных компьютерах, но и в мобильных телефонах, эта статья будет актуальна в первую очередь для «счастливых» обладателей смартфонов и планшетов.

Местоположение по MAC-адресу

Географическое местоположение мы будем узнавать с помощью этого сервиса. Переходим на сайт и в нижней части видим вот такое не чем не примечательное окошко, куда мы и будем вводить MAC-адрес нашего БЕСПРОВОДНОГО роутера. Я не просто так написал слово «беспроводного» большими буквами. Позже я объясню почему.

После ввода, через пару секунд появится знакомый нам всеми интерфейс сервиса Гугл Карты (Google Maps), на котором практически с точностью до нескольких метров точкой будет указано местоположение вашего роутера.

Как вычисляется местоположение?

Дело в том, что такое выполнимо при условии, что точку доступа хотя бы раз использовали для выхода в сеть с устройств, на которых установлен мобильный сервис Гугле Карты (Google Maps).

А где он может быть установлен? Верно — на всех устройствах на базе операционной системы Android по умолчанию и разумеется там, где вы сами установили это приложение.

Как только все условия сойдутся, тут же заработает волшебный механизм, который с мобильного устройства сразу же отправит сервису mapxss данные о текущем местоположении, оказавшимся рядом со станциями сотовой связи и о Спотах Wi-Fi (точках доступа).

Так ваш беспроводной роутер (теперь вы понимаете, что это справедливо только относительно беспроводных роутерoв?) добавится в базы рассматриваемого нами сервиса.

Хотя вы можете увидеть и такую информацию, которая говорит что, введенный вами MAC адрес не найден в базе данных.

Что, конечно, не означает, что так будет вечно. Вполне вероятно что-то когда-то вы обнаружите и его.

Вполне вероятно что-то когда-то вы обнаружите и его.

Методы защиты

Печальное в этой истории, что на все эти действия мы сами, добровольно даём согласие, принимая обязательства и условия Пользовательского соглашения. Ну, а со смартфонами и планшетами вообще все зашибись. Гугл Карты — это сервис, который установлен по умолчанию, что конечно-же автоматически означает одно — либо вы используете устройство и даёте свое согласие на получение ваших географических данных большому брату, либо вообще отказываетесь использовать мобильный девайс. Решать вам, я лишь могу советовать.

И напоследок, чтоб яблочники не радовались, скажу, что я все равно остаюсь приверженцем Андроид. Скоро я и на ваши гламурные игрушки что-нибудь интересное накопаю. Хотя применив свой высокий IQ и форму поиска сайта я уже кое-что нашел у нас, здесь. Короче, ищите и да пребудет с вами сила, IT-джедаи!

Пальца вверх на нашем сайте нет, и нет формы выклянчивания (пожертвования). Если вам понравилась статья и вы хотите сказать спасибо, нажмите на кнопку вашей соц. сети!

сети!

В будет интересно узнать:

Определение местонахождения компьютера

Как определить местоположение iPhone

Хождение по граблям в чистом поле или как собрать MAC-адреса близлежащих Wi-Fi-устройств

Все свои публичные выступления (благо, их не так много) я начинаю с явного или неявного упоминания тезиса “Наша индустрия — сложная, проблемы могут вскрыться на любом, даже самом очевидном шаге, а оптимистично предполагать, что все будет просто и легко — наивно”. Как ни странно, эта простая мысль, полученная многолетним набиванием шишек, порой является откровением и для более опытных специалистов, хотя, казалось бы, весь оголтелый задор и вера в непогрешимость собственных идей и практик должна была выветриться уже давно. Расскажу байку на этот счет, пример простого, с первого взгляда, проекта.

В один прекрасный день товарищ скинул мне ссылку на интересный стартап. Ребята предлагали представителям малого бизнеса из сферы услуг и продаж поставить у себя точку доступа (с captive portal-ом) для своих клиентов, дабы раздавать интернет, попутно собирая MAC-адреса смартфонов людей, проходящих мимо. Цель сего действия весьма простая — большое количество рекламных сетей позволяют таргетироваться по списку адресов устройств, поэтому, направив рекламную компанию на проходящих мимо пользователей, мы с большой долей вероятности получим новых посетителей (потому что близко и “где-то это я уже видел”). Т.е. такая раздача виртуальных флаеров. Товарищ спросил, как это делается и сможем ли мы такое повторить.

Цель сего действия весьма простая — большое количество рекламных сетей позволяют таргетироваться по списку адресов устройств, поэтому, направив рекламную компанию на проходящих мимо пользователей, мы с большой долей вероятности получим новых посетителей (потому что близко и “где-то это я уже видел”). Т.е. такая раздача виртуальных флаеров. Товарищ спросил, как это делается и сможем ли мы такое повторить.

Быстрый гуглеж на тему вскрыл механизм такого сбора данных. WiFi-адаптер запускался в режиме прослушивания эфира и бегал по каналам, захватывая пакеты, анализируя их и агрегируя полученные данные. Существовали и готовые открытые утилиты для этого, например, airodump-ng из состава aircrack-ng. Т.е. для повторения нам надо просто запустить эту утилиту, желательно, на отдельном компактном и носимом устройстве, и запихнуть полученные данные в БД, из которой потом уже доставать готовые списки MAC-адресов для рекламных сетей. Вроде бы задача простая, решаемая за один, максимум — два вечера неспешной работы, почти все готово же.

Разумеется, это оказалось ни разу не так.

Как известно, что позволено Юпитеру, то не разрешено быку. И когда в ход идут одноплатники, то приходится жертвовать, в первую очередь вычислительными ресурсами и памятью. Далее, за жертвой ресурсов идет жертва удобства разработки и отладки — тащить инструменты компиляции на устройство позволит не каждая система.

Первоначально мы хотели взять что-то простое и дешевое, например, коробочки Orange Pi Zero, поставить туда airodump-ng и пробросить данные, выплевываемые утилитой на сервер, где благополучно их сложить в базу. У меня был опыт работы с такими распределенными системами с выделенным центром (правда, там в роли рабочих лошадок выступали виртуальные машины, поднимаемые через API облака этим же самым центром по мере необходимости, но не суть), так что часть кода благополучно перекочевала в новый проект.

Инструментом проброса данных на сервер послужило написанное простейшее Erlang-приложение, которое, как предполагалось, будет выдергивать данные с дампера эфира (парсинг), сериализовать их (родной сериализацией Erlang-а) и передавать через web-сокет на сервер по HTTPS (не вызывая подозрений у DPI-систем и не изобретая собственных протоколов). Процессоры Allwinner h3+, которые использовались в Orange Pi, достаточно мощные, чтобы собираться и отлаживаться прямо на устройстве. Опять же, в теории все хорошо.

Процессоры Allwinner h3+, которые использовались в Orange Pi, достаточно мощные, чтобы собираться и отлаживаться прямо на устройстве. Опять же, в теории все хорошо.

На практике началось.

1. как оказалось, встроенный WiFi в Orange Pi годился только на то, чтобы подцепиться к точке доступа и швырнуть данные в сервер. Ну, точнее, не сам адаптер, а поддержка его чипсета в ядре. Для большинства IoT проектов этого, наверняка, было бы достаточно. Впрочем, к этому удару мы были готовы, потому что предварительное изучение сайта aircrack-ng дало вполне четкое и неоднозначное “везде это работать не будет, если что — мы не виноваты, список проверенных чипсетов прилагаем”. В списке обнаружились почти все устройства Atheros (купленной Qualcomm) и Ralink (купленной MediaTek), что внушало некоторые перспективы в случае перехода с прожорливых китайских ARM-ов на более аскетичные MIPS-ы из чипсетов для роутеров.

Но, пока это все собирается из соплей и палок, т.е. прототипируется — надо решить проблему здесь и сейчас. Поэтому мы воспользовались такой экзотикой в наше технологичное время (когда беспроводная связь есть в любой зажигалке) как Wi-Fi USB-адаптер. Изучение списка совместимости и сопоставление его с ассортиментом ближайшего магазина выдало жертву — DLink DWA-160 в ревизии C1 (это важно, поскольку другие аппаратные ревизии использовали другой чип и вызывали неиллюзорную головную боль в плане принуждения к работе). Двухдиапазонный, не требующий плясок с драйвером, поскольку поддержка давно в ядре, этот свисток пригодился в дальнейшем и в эксплуатации в других проектах, поэтому я скупил их, наверное, все (пять штук), что оказались доступны в нашем провинциальном городе.

Поэтому мы воспользовались такой экзотикой в наше технологичное время (когда беспроводная связь есть в любой зажигалке) как Wi-Fi USB-адаптер. Изучение списка совместимости и сопоставление его с ассортиментом ближайшего магазина выдало жертву — DLink DWA-160 в ревизии C1 (это важно, поскольку другие аппаратные ревизии использовали другой чип и вызывали неиллюзорную головную боль в плане принуждения к работе). Двухдиапазонный, не требующий плясок с драйвером, поскольку поддержка давно в ядре, этот свисток пригодился в дальнейшем и в эксплуатации в других проектах, поэтому я скупил их, наверное, все (пять штук), что оказались доступны в нашем провинциальном городе.

Убедившись в работоспособности устройства, я подключил его к одноплатнику и выключил встроенный WiFi-адаптер с расчетом, что интернет будет доступен через Ethernet-интерфейс.

Вторую свинью подложил aircrack-ng. Этот набор утилит был создан с целью взлома проверки на проникновение WiFi-сетей, т. е. был написан хакерами для хакеров. Не знаю, благодаря какой логике они предпочли использовать дампер эфира беспроводных сетей не в виде традиционного unix-way подхода выплюнуть структурированный текст для последующей обработки, а сделать полноценный term-интерфейс, на котором почти в реальном времени (и с учетом настроек терминала) отображать информацию по обнаруженным сетям и устройствам, но они сделали именно так. Да, я нашел Python API неизвестной степени готовности ко всему этому, но, опять же, паук прототипирования, обитавший в моей голове, жестко запретил тащить еще один язык, переключаться на другой (мы же помним, серверная часть уже была частично готова и написана она была далеко не на Python-е) или, упаси боже, реализовывать airodump-ng самостоятельно на базе tcpdump-а. А, следовательно, надо было искать обходные пути.

е. был написан хакерами для хакеров. Не знаю, благодаря какой логике они предпочли использовать дампер эфира беспроводных сетей не в виде традиционного unix-way подхода выплюнуть структурированный текст для последующей обработки, а сделать полноценный term-интерфейс, на котором почти в реальном времени (и с учетом настроек терминала) отображать информацию по обнаруженным сетям и устройствам, но они сделали именно так. Да, я нашел Python API неизвестной степени готовности ко всему этому, но, опять же, паук прототипирования, обитавший в моей голове, жестко запретил тащить еще один язык, переключаться на другой (мы же помним, серверная часть уже была частично готова и написана она была далеко не на Python-е) или, упаси боже, реализовывать airodump-ng самостоятельно на базе tcpdump-а. А, следовательно, надо было искать обходные пути.

К счастью, беспроводные хакеры начали что-то подозревать, что постоянно тупить в интерфейс — такое себе занятие, поэтому реализовали периодическое выкладывание всего найденного и агрегированного в виде CSV-файлов. С задаваемым интервалом. С этим уже можно жить. Разумеется, наивный вариант — запустить утилиту и перечитывать файл по таймеру — тут же дал по рукам. Работающий на ноутбуке, при переносе на одноплатник, он начал сбоить в процессе вычитывания файла по понятным причинам — порой утилита просто не успевала выгрузить все и часть данных безвозвратно терялась.

С задаваемым интервалом. С этим уже можно жить. Разумеется, наивный вариант — запустить утилиту и перечитывать файл по таймеру — тут же дал по рукам. Работающий на ноутбуке, при переносе на одноплатник, он начал сбоить в процессе вычитывания файла по понятным причинам — порой утилита просто не успевала выгрузить все и часть данных безвозвратно терялась.

Решением этого стал механизм inotify в ядре, уведомляющий об файловых операциях — как только мой код видел изменения файла с данными, он инициировал его чтение с небольшой задержкой (скорее, имеющей чисто психологическое значение, успокоить его автора). Проведенные опыты показали, что в этом случае сбоев при чтении и потерь данных не возникает. Ну славно, парсим CSV, укладываем во внутренние структуры и передаем на сервер. На сервере сохраняем в PostgreSQL (спасибо за jsonb) и после этого уже можно делать запросы, формировать выгрузки и т.д. Добавим простейшей авторизации по симметричному ключу, чтобы нам туда не напихали мусора и мы могли бы привязать данные к точке, где установлено устройство, и вроде бы все хорошо, можно в бой.

Ага, сейчас, как же. Тестовая сборка этой цепочки (а написание кода и отладка заняла действительно пару вечеров) вскрыла забавный факт — количество адресов, пойманных за сутки в нашем офисе, достаточно удаленном от публичных проходимых мест, колебалось в районе пары тысяч штук. Да, конечно, рядом была небольшая гостиница (это было в докарантинно-изоляционное время, не удивляйтесь), но все равно, что-то много.

Освежив знание по структуре MAC-адреса и вспомнив факт, что мобильные устройства, зачастую, для сокрытия своего истинного MAC-адреса генерируют локальные адреса, я доработал серверную часть простейшим фильтром, вычищающим все broadcast и local адреса на входе. Список сократился на порядок и уже выглядел похожим на правду. Все было готово к полевым испытаниям.

Как известно, при смене локации с теплого и уютного офиса на беспощадные боевые условия прототипы имеют свойство прекращать нормально функционировать, поэтому процесс внедрения должен сопровождаться поставкой карманного инженера, который будет исправлять все всплывшие недочеты. С другой стороны, также хорошо известно, что устройство, не требующее дополнительных плясок с бубном в начале эксплуатации, скорее всего скоро сломается, причем бесповоротно. Это, наверняка, нашло свое отражение в законах Мерфи, но, увы, автору этих строк лень проверять, в каком именно, поэтому сойдемся на термине “закон подлости”.

С другой стороны, также хорошо известно, что устройство, не требующее дополнительных плясок с бубном в начале эксплуатации, скорее всего скоро сломается, причем бесповоротно. Это, наверняка, нашло свое отражение в законах Мерфи, но, увы, автору этих строк лень проверять, в каком именно, поэтому сойдемся на термине “закон подлости”.

Первая установка вскрыла сразу кучу недостатков.

Во-первых, большинство китайских плат для прототипирования поставляется с долгосрочной памятью на MicroSD в противовес NAND/NOR flash чипам. Исключение делается только для мощных SoC, явно избыточных для данной задачи. Увы, MicroSD — это непосредственная головная боль эксплуатационщика — окисление контактных площадок, выход из строя SD-карт, зависимость контактов от температуры внутри корпуса (а она немалая, китайские чипы не являются сильно энергоэффективными, а платы, зачастую, и вовсе рассчитываются сразу исходя из пикового энергопотребления, поэтому без дополнительного радиатора ну никак). Так и оказалось, что при выдергивании питания из устройства система приходила в неработоспособное состояние — повреждались файлы с байт-кодом ERTS, после перезагрузки приложение отказывалось работать.

Второй неприятный момент — на точке установки интернет обеспечивался LTE-роутером и был, мягко говоря, посредственного качества, в отличие от офисного провода. Сеть постоянно искрила, приложение часто переподключалось, а то и вовсе умирало от скопившихся в очередях на отправку сообщений.

Конечно, обе проблемы являются преодолимыми, так, например, потеря данных устранялась бы поиском оптимальной комбинации хорошей MicroSD-карты и настроек файловой системы, а нестабильность соединения можно было бы компенсировать предварительной агрегацией данных, короткими сессиями отправки, разряженными по времени и т.п. Но вскрывшиеся проблемы — это повод задуматься, а правильный ли был выбран путь. Необходимость постоянного соединения с сервером ставила крест на событийных сборах данных, когда устройство вешается на внешнюю батарею питания и забрасывается в рюкзак, владелец которого идет на массовое мероприятие, где, понятно, стабильности соединения ожидать не приходится.

Соответственно, следующий шаг был в отказе от серверной части и локализации хранилища данных прямо на устройстве. Кроме того, во избежание долгих и весьма муторных экспериментов с SD-картами, решено было в следующей итерации использовать макетные платы с flash-чипами.

Кроме того, во избежание долгих и весьма муторных экспериментов с SD-картами, решено было в следующей итерации использовать макетные платы с flash-чипами.

В это момент я вспомнил, что у меня в коллекции есть замечательная плата Carambola 2 от литовских товарищей 8Devices. А если зайти на их сайт, то можно обнаружить еще более компактное устройство на том же чипе под названием Centipede. Прошлые эксперименты с данным классом устройств показали, что Erlang вполне влезает в отведенные 16 МБайт flash-памяти (и еще немного остается приложению). Единственный минус (который, скорее, даже плюс) — это маломощный MIPS и необходимость кросс-компиляции, что делает сборку Erlang-приложения чуть более нетривиальной. Но это был уже известный маршрут, поэтому я заказал парочку Centipede, а сам пока портировал существующую версию, работающую с сервером, на Carambol-у.

Когда приехали компоненты, начался новый этап. Чип AR9331 успешно поддерживался aircrack-ng из коробки, данные можно забирать с Ethernet-интерфейса, последние версии OpenWRT и ERTS собраны и успешно опробованы. Приложение переписано — часть кода переехала в код устройства, данные накапливались в отдельном процессе и периодически сбрасывались в файл в виде сериализованного Erlang-терма. К этому был нарисован простейший web-интерфейс, получающий данные через websocket. Порты для inotify и erlexec благополучно собраны средствами OpenWRT.

Приложение переписано — часть кода переехала в код устройства, данные накапливались в отдельном процессе и периодически сбрасывались в файл в виде сериализованного Erlang-терма. К этому был нарисован простейший web-интерфейс, получающий данные через websocket. Порты для inotify и erlexec благополучно собраны средствами OpenWRT.

Смущало только одно — на данные оставалось 300 килобайт. Не то, чтобы мало, если хранить только MAC-адреса клиентских устройств, но airodump-ng отдает гораздо больше интересной информации, в том числе адреса точек доступа, их ESSID-ы и прочее, которое тоже неплохо было бы запомнить. На всякий случай. Ладно, будем действовать по обстоятельствам.

Собираем, проверяем. С ходу вскрывается проблема.

OpenWRT, как мы все знаем — это такой минималистичный вариант сборки Linux, который предназначен специально для устройств с ограниченными объемами памяти. Как следствие — оттуда выкинуто то, что можно было выкинуть безболезненно, и упрощенно то, что можно было упростить, в том числе многопользовательский режим. Т.е. обычная практика, когда код стартует от root-а и работает с максимальными привилегиями, что, конечно, облегчает вопросы связанные с группами, пользователями и контроль их действий. Да-да, буква S в аббревиатуре IoT отвечает за безопасность. Беда заключается в том, что erlexec, который я использовал для запуска и управления airodump-ng, не может выполнять операции из-под root-а — для этого ему необходим дополнительный пользователь, от имени которого он будет порождать назначенные ему процессы. А при создании дополнительного пользователя с другим уровнем привилегий… правильно, не дает airodump-у достучаться до сетевого устройства. Выкрутить это ограничение из библиотеки показалось процессом небыстрым, поэтому erlexec был заменен на порты — встроенный механизм запуска сторонних процессов в Erlang. Мелочь, а неприятно.

Т.е. обычная практика, когда код стартует от root-а и работает с максимальными привилегиями, что, конечно, облегчает вопросы связанные с группами, пользователями и контроль их действий. Да-да, буква S в аббревиатуре IoT отвечает за безопасность. Беда заключается в том, что erlexec, который я использовал для запуска и управления airodump-ng, не может выполнять операции из-под root-а — для этого ему необходим дополнительный пользователь, от имени которого он будет порождать назначенные ему процессы. А при создании дополнительного пользователя с другим уровнем привилегий… правильно, не дает airodump-у достучаться до сетевого устройства. Выкрутить это ограничение из библиотеки показалось процессом небыстрым, поэтому erlexec был заменен на порты — встроенный механизм запуска сторонних процессов в Erlang. Мелочь, а неприятно.

Итак, устройства получены, перепрошиты и даже работают в тепличных условиях. Цепляем батарею, кидаем коробку в рюкзак, идем в молл. На следующий день смотрим на результат — фиаско, файл данных нулевой длины — либо не хватило места, либо передергивание питания сработало не в очень удачный момент. Правим код, чтобы сохранение происходило в два этапа — сначала создавался временный файл, потом он замещал текущий.

Правим код, чтобы сохранение происходило в два этапа — сначала создавался временный файл, потом он замещал текущий.

Проверить, впрочем, работоспособность этого варианта руки так и не дошли — в поле зрения попала очередная игрушка — Onion Omega2+ на Mediatek 7688. Как и у их собратьев, конструктора LinkIt Smart 7688, там было много всего, но самое главное — вдвое больше flash-памяти, а, значит, уже можно не переживать за нехватку места для хранения данных. Окей.

Заказываем, ждем. Месяц. Два. Терпение лопается — пишем американцам на предмет “где товар, Зин”. Тишина. Открываем спор на PayPal. Американцы просыпаются. Говорят “Ой, у нас система приема заказов сбойнула, сейчас все пришлем”. Высылают, ждем три недели. Фух, устройство на руках и даже работает.

Тут надо сделать небольшое отступление — при том, что у меня в шаговой доступности лежало несколько плат LinkIt Smart, я не рассматривал их в качестве платформы, потому как в самом начале эпопеи попытка использовать их как устройства захвата провалилась. Тогда драйвера для чипа поставлялись в виде собранных модулей под конкретные версии ядра и, видимо, это и стало причиной неработоспособности. В последних версиях OpenWRT появилась как родная поддержка 7688, так и открытый драйвер, так что это повод пересмотреть подход к данным устройствам.

Тогда драйвера для чипа поставлялись в виде собранных модулей под конкретные версии ядра и, видимо, это и стало причиной неработоспособности. В последних версиях OpenWRT появилась как родная поддержка 7688, так и открытый драйвер, так что это повод пересмотреть подход к данным устройствам.

Впрочем, наличие WiFi прямо на чипе было принято использовать по прямому назначению — все-таки устройству нужен хоть какой-нибудь интерфейс управления, причем и в полевых условиях тоже, хотя бы для того, чтобы понять, работоспособно оно или не очень. Посмотреть на полученные данные тоже было бы небесполезно.

Соответственно, комбинируем предыдущие подходы — используем единственный выведенный на MiniDoc USB-интерфейс под WiFi-свисток для сканирования пространства, а встроенный WiFi — для управления устройством в виде маломощной точки доступа. Собираем, проверяем, все работает.

Но аппетит приходит во время еды. Начнем с того, что файл с данными в виде Erlang-сериализации — удел настоящих маньяков, а чуть более широкому спектру специально обученных профессионалов надо что-то попроще. Опять же, помимо складывания данных от airodump-а хотелось бы еще и точное время измерения, и, желательно, хоть какая-то привязка к расположению устройства в пространстве.

Опять же, помимо складывания данных от airodump-а хотелось бы еще и точное время измерения, и, желательно, хоть какая-то привязка к расположению устройства в пространстве.

Встраиваем между WiFi-свистком и устройством USB-хаб. Настройки (а они зависят от положения устройства на шине в случае OpenWRT) идут лесом, но это уже незначительные мелочи. Правим. Вытаскиваем из завалов USB-GPS приемник, благо, уже проверенный временем и с написанным кодом разбора NMEA-0183 (код, конечно же, все равно пришлось подправить). Проверяем — устройство благополучно не обнаруживается системой, явно нехватка драйверов. Собираем драйвера USB Serial и закидываем на устройство — тоже тишина. Потом вспоминаем, что в больших системах GPS-свисток обнаруживался не как ttyUSBx, а как ttyACMx, т.е. USB GSM modem. Ну отлично, второй заход на добавление драйверов, успех.

Берем код, интегрируем в приложение. Добавляем в приложение sqlite3 в качестве хранилища. Теперь не надо будет проверять наличие записи в состоянии и вообще работа с данными упрощается до небольшого количества строчек. Собираем все в кучу, учим при добавлении данных забирать показания GPS, правим JS-код на мордочке для отображения в случае неполного набора данных (может случится, когда GPS еще не поймал спутники, а данные сканирования эфира уже идут). Проверяем работу — вроде живет. Можно объявлять промежуточную победу.

Собираем все в кучу, учим при добавлении данных забирать показания GPS, правим JS-код на мордочке для отображения в случае неполного набора данных (может случится, когда GPS еще не поймал спутники, а данные сканирования эфира уже идут). Проверяем работу — вроде живет. Можно объявлять промежуточную победу.

За пару недель бесперебойной работы — куча данных как по станциям в эфире, так и по клиентам. Теперь борюсь с искушением предложить это устройство инфобезовцам для контроля эфира на вверенных территориях и государству для контроля за перемещением телефонов граждан. Шутка, конечно же, они и так сами все знают.

Так вот, все вышеописанные мытарства — это только pet-проект с очень низкой сложностью (почти сразу было понятно, что и как делать), отсутствием разработки аппаратной части (привет, физика) и выходом на сколько-нибудь более-менее завершенное изделие. Нет, конечно, нельзя исключить, что автор этих строк — дремучий дилетант, а настоящие гуру проходят этот путь за один вечер в промежутке между вечерним чаем и рюмкой коньяка, но пока опыт показывает только одно: ИТ это сложно и оптимизм здесь наказуем финансово, репутационно и мотивационно, а те, кто говорит “там все просто” — либо гении, либо жулики, причем второе более вероятно.

Делает ли фильтрация по MAC адресу вашу сеть безопаснее?

Фильтрация MAC-адресов позволяет вам определять список устройств и разрешать только эти устройства в сети Wi-Fi. Во всяком случае, это теория. На практике эта защита является утомительной для создания и легкому нарушению.

Это одна из функций маршрутизатора Wi-Fi, которая даст вам ложное ощущение безопасности . Просто использовать шифрование WPA2 достаточно. Некоторым людям нравится использовать фильтрацию MAC-адресов, но это не функция безопасности.

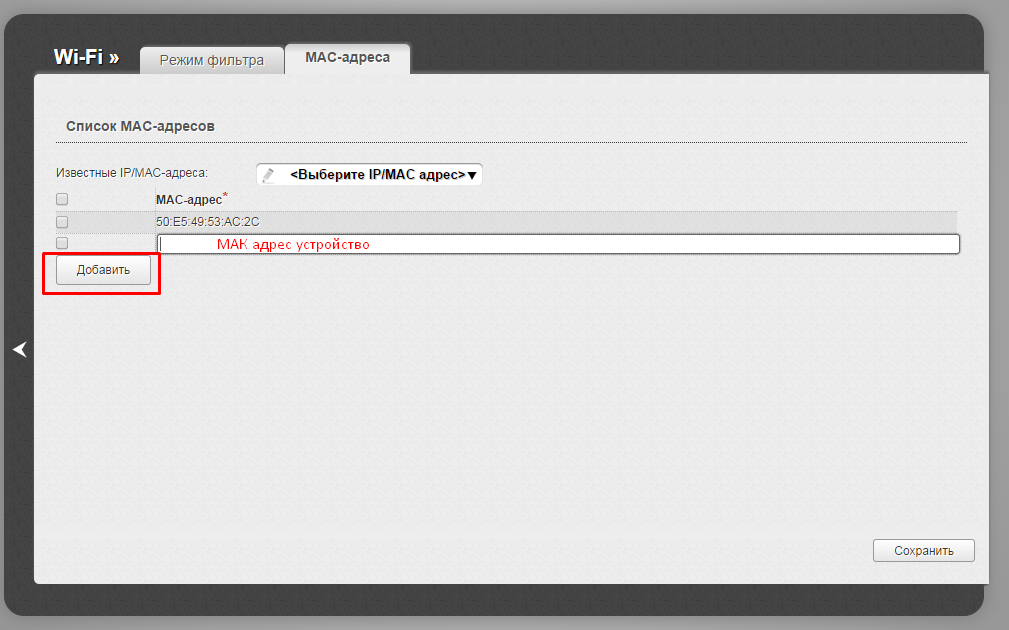

Как работает фильтрация MAC-адресов

Каждое ваше устройство имеет уникальный адрес управления доступом к среде передачи (MAC-адрес), который идентифицирует его в сети. Как правило, маршрутизатор позволяет любому устройству подключаться — если он знает соответствующую кодовую фразу. При фильтрации MAC-адресов маршрутизатор сначала сравнивает MAC-адрес устройства с утвержденным списком MAC-адресов и разрешает только устройство в сети Wi-Fi, если его MAC-адрес был специально одобрен.

Возможно, ваш маршрутизатор позволяет вам настроить список разрешенных MAC-адресов в своем веб-интерфейсе, позволяя вам выбирать, какие устройства могут подключаться к вашей сети.

Фильтрация MAC-адресов не обеспечивает безопасность

MAC-адреса можно легко подделать во многих операционных системах , поэтому любое устройство может притворяться одним из тех разрешенных уникальных MAC-адресов.

Все злоумышленники должны следить за трафиком Wi-Fi на секунду или два, изучить пакет, чтобы найти MAC-адрес разрешенного устройства, изменить MAC-адрес своего устройства на этот разрешенный MAC-адрес и подключиться к нему на этом устройстве. Возможно, вы думаете, что это будет невозможно, потому что устройство уже подключено, но атака «deauth» или «deassoc», которая принудительно отключает устройство от сети Wi-Fi, позволит злоумышленнику восстановить соединение на своем месте.

Мы здесь не увлекаемся. Злоумышленник с набором инструментов, например, Kali Linux, может использовать Wireshark для подслушивания пакета, запускать оперативную команду для изменения своего MAC-адреса, использовать aireplay-ng для отправки пакетов деассоциации на этот клиент, а затем подключаться на своем месте. Весь этот процесс может занять менее 30 секунд. И это всего лишь ручной метод, который включает в себя выполнение каждого шага вручную — не обращайте внимания на автоматизированные инструменты или сценарии оболочки, которые могут сделать это быстрее.

Шифрование WPA2 достаточно

На данный момент вы можете думать, что фильтрация MAC-адресов не является надежной, но обеспечивает некоторую дополнительную защиту только при использовании шифрования. Это похоже на истину, но не на самом деле.

В принципе, до тех пор, пока у вас есть сильная парольная фраза с шифрованием WPA2, это шифрование будет самым трудным для взлома. Если злоумышленник может взломать шифрование WPA2 , для них будет тривиально обмануть фильтрацию MAC-адресов. Если злоумышленник будет блокирован фильтрацией MAC-адресов, они, безусловно, не смогут сломать ваше шифрование в первую очередь.

Если злоумышленник будет блокирован фильтрацией MAC-адресов, они, безусловно, не смогут сломать ваше шифрование в первую очередь.

Подумайте, как добавить велосипедный замок в дверь банковского хранилища. Любые грабители банков, которые могут пройти через дверь банковского хранилища, не будут иметь проблемы с блокировкой велосипедного замка. Вы не добавили никакой реальной дополнительной безопасности, но каждый раз, когда сотрудник банка должен получить доступ к хранилищу, им приходится тратить время на блокировку велосипеда.

Это утомительно и отнимает время

Время, затрачиваемое на управление этим, является основной причиной, по которой вам не следует беспокоиться. Когда вы сначала настраиваете фильтрацию MAC-адресов, вам нужно получить MAC-адрес от каждого устройства в домашнем хозяйстве и разрешить его в веб-интерфейсе вашего маршрутизатора. Это займет некоторое время, если у вас много устройств с поддержкой Wi-Fi, как это делают большинство людей.

Всякий раз, когда вы получаете новое устройство — или приходит гость, и вам нужно использовать Wi-Fi на своих устройствах, вам нужно будет войти в веб-интерфейс своего маршрутизатора и добавить новые MAC-адреса. Это выше обычного процесса настройки, когда вам нужно подключить кодовую фразу Wi-Fi на каждом устройстве.

Это выше обычного процесса настройки, когда вам нужно подключить кодовую фразу Wi-Fi на каждом устройстве.

Это функция сетевого администрирования

Фильтрация MAC-адресов, правильно используемая, скорее является функцией сетевого администрирования, чем функцией безопасности. Это не защитит вас от посторонних, пытающихся активно взломать ваше шифрование и попасть в вашу сеть. Тем не менее, это позволит вам выбрать, какие устройства разрешены в Интернете.

Например, если у вас есть дети, вы можете использовать фильтрацию MAC-адресов, чтобы запретить доступ к сети Wi-Fi своим ноутбуком или смартфоном, если вам нужно их заземлить и убрать доступ к Интернету. Дети могли обойти эти родительские элементы управления с помощью простых инструментов, но они этого не знают.

Вот почему многие маршрутизаторы также имеют другие функции, которые зависят от MAC-адреса устройства. Например, они могут позволить вам включить веб-фильтрацию на определенных MAC-адресах. Кроме того, вы можете запретить доступ к веб-узлам со специальными MAC-адресами в школьные часы. На самом деле это не функции безопасности, поскольку они не предназначены для того, чтобы остановить злоумышленника, который знает, что он делает.

На самом деле это не функции безопасности, поскольку они не предназначены для того, чтобы остановить злоумышленника, который знает, что он делает.

Если вы действительно хотите использовать фильтрацию MAC-адресов для определения списка устройств и их MAC-адресов и администрирования списка устройств, разрешенных в вашей сети, не стесняйтесь. Некоторые люди на самом деле пользуются таким управлением на определенном уровне. Но фильтрация MAC-адресов не обеспечивает реального повышения безопасности Wi-Fi, поэтому вы не должны его использовать. Большинство людей не должны беспокоиться о фильтрации MAC-адресов и, если они это делают, должны знать, что это не функция безопасности.

Использование Wi-Fi для сбора MAC-адресов мобильных устройств в целях рекламы

В нашу ИТ-компанию постоянно обращаются текущие и новые клиенты с целью

реализовать какую-то идею. Задачу в большинстве случаев описывают простым

языком, без даже примерного технического задания, но в итоге все

трансформируется в полноценный технический проект, результатом которого

становится реализация идеи клиента.

Задачу в большинстве случаев описывают простым

языком, без даже примерного технического задания, но в итоге все

трансформируется в полноценный технический проект, результатом которого

становится реализация идеи клиента.

Одна из таких задач звучала следующим образом: «Хотим чтобы реклама нашей продукции попадала в телефоны тех людей, которые проходят мимо наших магазинов». И далее трансформировалась в проект по созданию инструмента для сбора физических адресов мобильных устройств, которые находятся на определенной территории с дальнейшим использованием этой информации в маркетинговых целях.

Как это работает?

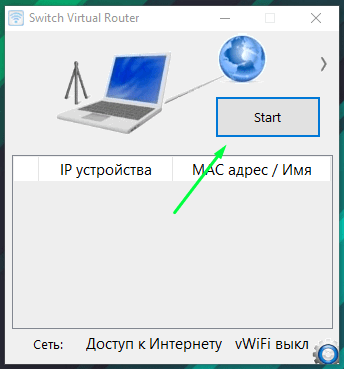

- На территории, которая интересует клиента, устанавливается оборудование сканирующее мобильные устройства по Wi-Fi, находящиеся в радиусе его действия.

-

Физические адреса таких устройств (MAC-адреса) запоминаются и сохраняются

в базу.

- База фильтруется — например, выбираются устройства, которые многократно были авторизованы в пределах периметра и отбрасываются те, которые появлялись единожды. Еще можно отфильтровать по производителям, например, возможно выделить все устройства компании Apple или другой.

- База загружается в инструмент интернет-маркетинга, такой как Яндекс.Аудитории или My target (соцсети Вконтакте, Одноклассники, МойМир) и из нее формируется целевая аудитория.

- После чего этой группе людей показываются рекламные баннеры, когда они пользуются соответствующей поисковой системой системой или социальной сетью.

Таким образом, на выходе получаем эффективную рекламную кампанию, так

как рекламу видят только те лица, которые могут быть потенциальными

покупателями.

Техническая реализация

Система состоит из трех компонентов:

1

Сервер на базе CentOS для хранения и организации информации.

2

Роутер Mikrotik в режиме фейк-точек доступа. Следующими командами активируем интерфейс, создаем на одном интерфейсе 3 беспроводные сети и присваиваем им SSID популярных публичных сетей (таких как Moscow_Wi-Fi_Free):

add disabled=no mac-address=00:00:00:00:00:F5 master-interface=wlan2 name=wlan4 ssid=Moscow_Wi-Fi_Free vlan-id=10 vlan-mode=use-tag

add disabled=no mac-address=00:00:00:00:00:F8 master-interface=wlan2 name=wlan6 ssid=Subway vlan-id=10 vlan-mode=use-tag

add disabled=no mac-address=00:00:00:00:00:FA master-interface=wlan2 name=wlan8 ssid=MT_Free vlan-id=10 vlan-mode=use-tag

2

Роутер Mikrotik в режиме сниффера. Командами активируем режим сниффера,

указываем что захваченные данные нужно передавать на сервер и указываем

его адрес:

Командами активируем режим сниффера,

указываем что захваченные данные нужно передавать на сервер и указываем

его адрес:

/interface wireless sniffer

set multiple-channels=yes streaming-enabled=yes streaming-server=192.168.40.77

Наличие двух роутеров необходимо, так как часть устройств в ходе поиска Wi-Fi точек для подключения и рассылки информации о себе используют случайный MAC-адрес.

Рисунок 1 — схема организации сбора MAC-адресов

На сервере сбор информации настроен следующим образом:

- в cron по таймеру идёт запуск скрипта macs.sh, который перезапускает/запускает сниффер на базе tshark в файл с роутера-сниффера.

#!/bin/bash

killall -9 tshark

date=`date '+%Y%m%d%H%M%S'`

nohup tshark udp port 37008 -nn > dump_$date. dump &

dump &

Обработка информации выполняется по cron раз в сутки путем запуска файла parse.sh. Данный скрипт обрабатывает всю информации и складывает её в папку — /var/www/ftp/macs, которая доступна через ftp (доступ с помощью приложения vsftpd).

На роутерах настроена минимальная конфигурация (дефолт роут + обновление

времени). Доступ с Wi-Fi ограничен.

Роутер-сниффер настроен на отсылку

дампа Wi-Fi окружения через планировщик на адрес сервера.

Роутер

фейк-точек настроен на публикацию нескольких популярных SSID, при

автоподключении к которым происходит запись в локальный лог файл и отправка

на сервер.

Примеры использования

Такая система может использоваться во многих сферах бизнеса, но их можно

объединить в две большие группы. Первая ориентирована на то, чтобы выявить,

кто находится на определенной территории, вторая на то, чтобы собрать

информацию о людях по определенному признаку вне зависимости от их

расположения. Примеры приведены в таблице.

Первая ориентирована на то, чтобы выявить,

кто находится на определенной территории, вторая на то, чтобы собрать

информацию о людях по определенному признаку вне зависимости от их

расположения. Примеры приведены в таблице.

Таблица 1. Цели использования и примеры

| № | Объекты | Цель использования | Пример |

| 1 | Кафе, рестораны, магазины, салоны, торговые автоматы | Собрать аудиторию, которая часто физически находится рядом с местом, где клиент продает свой товар или оказывает услугу. Особенно эффективно для товаров или услуг, которые требуются клиенту часто и имеют невысокую стоимость. |

Автомат по продаже еды в бизнес-центре. Результатом будет сбор

данных о всех сотрудниках, которые проходили мимо автомата и

дальнейшее предложение еды сотрудникам бизнес-центра. Результатом будет сбор

данных о всех сотрудниках, которые проходили мимо автомата и

дальнейшее предложение еды сотрудникам бизнес-центра.

|

| 2 | Тематические мероприятия, конференции, выставки | Собрать аудиторию определенной отрасли или с определенным кругом интересов. Эффективно для товаров или услуг, покупка которых не привязана к месту их продажи. Может применятся в сегменте дорогих продуктов или тех, которые покупаются очень редко. |

Например компания оказывает услуги по обучению и сертификации

ИТ-специалистов и участвует в масштабной ИТ конференции или

выставке. Результатом будет сбор данных об участниках этого

мероприятия. Эти люди связаны с ИТ или активно интересуются

тематикой, соответственно, им могут быть интересны такие услуги.

|

Результаты тестирования и выводы

Оборудование было установлено в одном из крупных московских ТРЦ. Результаты за первые 3 месяца указаны в таблице ниже. Количество адресов указано в таблице 2.

Таблица 2. Количество собранных MAC-адресов

| № | Месяц | Количество собранных адресов в режиме сниффера | Количество собранных адресов в режиме ложной точки доступа |

| 1 | Август 2019 | 720805 | 1068 |

| 2 | Сентябрь 2019 | 1501387 | 2097 |

| 3 | Октябрь 2019 | 2508578 | 3254 |

В результате было получено 2 пула данных:

1

Пул в режиме сниффера. Очень много адресов, но из них большинство

нереальные, так как устройства для сканирования сети используют

случайный MAC-адрес. Такие списки нужно очень тщательно фильтровать,

используя таблицы закрепленных за производителями MAC-адресов.

Очень много адресов, но из них большинство

нереальные, так как устройства для сканирования сети используют

случайный MAC-адрес. Такие списки нужно очень тщательно фильтровать,

используя таблицы закрепленных за производителями MAC-адресов.

2

Пул с ложной точки доступа. Адресов получилось собрать во много раз меньше, но зато это реальные устройства.

По нашему мнению, использовать для сбора адресов режим ложной точки доступа значительно эффективнее, так как собираются реальные адреса устройств. Сниффер менее эффективен, поскольку собирает огромное количество адресов, и их достаточно сложно отфильтровать, а это в свою очередь приведет к ошибкам при определении целевой аудитории.

Соединение по MAC адресу

← →Alex603081 © (2008-10-09 16:33) [0]

Добрый день!

Подскажите, пожалуйста, как можно соединиться с устройством (роутером) если у него известен только MAC адрес.

← →

Palladin © (2008-10-09 16:40) [1]

патчем

← →

Alex603081 © (2008-10-09 16:43) [2]

А можно подробнее?

Как из своей программы, написанной на Delphi, соединиться с устройством по его MAC адресу?

← →

Palladin © (2008-10-09 17:12) [3]

> А можно подробнее?

Обжатой витой парой. UTP помоему, я не гуру в сетях.

← →

Сергей М. © (2008-10-09 18:54) [4]

> Alex603081

А ты что там забыл, в роутере-то ?

← →

Alex603081 © (2008-10-09 19:04) [5]

По работе встала необходимость соединятся и управлять роутером по MAC адресу. Ранее управление производилось через IP адрес (для этого я использовал ClientSocket), а теперь надо делать тоже самое, но зная только MAC.

← →

Сергей М. © (2008-10-09 20:35) [6]

Странный какой-то роутер — без сопроводительного софта от производителя ..

← →

Сергей М. © (2008-10-09 21:21) [7]

Собссно за протокол канального уровня, на каковом фигурируют MAC-адреса, отвечает NDIS — от него и пляши

← →

Alex603081 © (2008-10-10 10:24) [8]

К роутеру фирменный софт есть, документация тоже есть. Вот этот фирменный софт может соединяться с роутером как по IP так и по MAC. Я занимаюсь настройкой этих роутеров. Список настроек — это почти лист А4 (роутинг, маршрутизация, скрипты и прочее). Если все это забивать вручную, то это очень долго, поэтому написал програмку, котороя соединяется с роутером по IP адресу и меньше чем за 2 секунды закидывает в роутер все настройки. Но у некоторых моделей роутеров нет IP адреса, только MAC, поэтому приходится через фирменный софт зайти на этот роутер, задать ему IP, а потом из моей программы заливать туда настройки. Вот и хочу научиться соединяться не только по IP, но и по MAC. Пробовал в своей программе вместо IP задать MAC — программа выдает сообщение типа «заданное имя допустимо и оно найдено в базе данных, но для него отсутствуют разрешенный данные». Вот не знаю что делать. Буду благодарен за советы и нформацию. Спасибо.

← →

Сергей М. © (2008-10-10 11:25) [9]

А не проще ли дополнить свою программу функциональностью, аналогичной фирменному софту в части задания IP-адреса ?

← →

Alex603081 © (2008-10-10 11:36) [10]

так чтобы задать IP, с устройством надо установить соединение, а кроме как по MAC сделать это не получается

← →

Slym © (2008-10-10 11:55) [11]

Alex603081 © (10.10.08 11:36) [10]

попробуй такую схему:

берем любой свободный ip из сети… и делаем arp -a ip mac

пробуем абсчаться с железкой по ip адресу

← →

Сергей М. © (2008-10-10 12:11) [12]

http://www.wasm.ru/article.php?article=othergalaxy

← →

tesseract © (2008-10-13 16:36) [13]

> а теперь надо делать тоже самое, но зная только MAC.

Я сколько таких видел, все управлялись через широковещательные запросы UDP в заголовке которых фигурировал MAC-адрес.

← →

Сергей М. © (2008-10-14 10:09) [14]

> tesseract © (13.10.08 16:36) [13]

http://security.h22.ru/docs/windows/arhitektura_zahvata_paketov_dlya_windows_winpcap_(chast_1).htm

← →

gonza (2009-09-07 03:20) [15]

Так , с чего начать .

Работаю в небольшой локальной сети , занимаюсь всем (умный парень типа )

Так вот , идет разговор о коннекте по макам .

У меня встала проблема , 120 умных свичей на домах ,

начальство сказало что нужно прописать все свичи .

распе**й который занимался этим до меня , естественно , айпишники им не присваивал . так что для входа на них прописывается айпи , адрес всех 10.90.90.90, естественно входит он на первый попавшейся . ручками перебивать поочереди 120 свичей ооооооччччееееенннньььь не хочется . Вот проблема , решение = коннектится по макам !!! подскажите как .

← →

Сергей М. © (2009-09-07 08:43) [16]

Ну а если бы свичи жили в сети каждый под своим уникальным IP-адресом, то как бы выглядела процедура коннекта к любому из них ?

Подробней ..

← →

Anatoly Podgoretsky © (2009-09-07 09:35) [17]

> так что для входа на них прописывается айпи , адрес всех

> 10.90.90.90, естественно входит он на первый попавшейся

> . ручками перебивать поочереди 120 свичей ооооооччччееееенннньььь

> не хочется . Вот проблема , решение = коннектится по макам

> !!! подскажите как .

Надо пройтись по всем свичам с ноутбуком и сменить только ИП адрес.

Как быстро узнать MAC-адрес подключенного устройства по IP

Случается, что провайдер настроил роутер так, что нельзя взамен него использовать другое сетевое устройство. Чаще всего виной является привязка прибора по MAC-адресу — его нужно узнать. Это нетрудно сделать для любой операционной системы. Главное — понять, для чего он нужен и следовать инструкциям в данной статье.

Что такое MAC-адрес?

Уникальный идентификатор, присваиваемый устройству, которое способно выходить в Интернет. Не стоит путать его с IP-адресом. Образно выражаясь, IP определяет место прибора в какой-то локальной сети, в то время как МАС-адрес определяет сам прибор. Можно сравнить его с паспортом человека. Другого такого нет, но если постараться, то сделать подделку нетрудно. В то же время, для злоумышленников и государственных органов не составит колоссальных усилий отыскать и следить за конкретным устройством именно по МАС-адресу.

Чаще всего для такого подделывания ищут запрос «как узнать MAC-адрес устройства». Эта процедура называется клонированием. В итоге получается сетевой прибор, который будет идентичен своему донору.

Можно заменить слабенький роутер от провайдера на собственный лучший. Это лишь один из сценариев, когда используют информацию о МАС-адресе. В действительности их намного больше.

Важно указать следующие нюансы:

- адрес прописывается еще на этапе производства;

- он записывается в трех вариантах (EUI-48, MAC-48, EUI-64), но общепринята только одна форма;

- адрес состоит из 6 пар латинских букв и арабских цифр;

- первая половина адреса присваивается производителю сетевого оборудования — вся выпускаемая продукция будет начинаться одинаково;

- вторая половина присваивается производителем в качестве серийного номера устройства.

Как узнать MAC-адрес

Самый простой способ актуален для роутеров, сетевых плат и подобного оборудования. На их корпусе или микроплате обязательно есть наклейка, на которой напечатан МАС-адрес. Он может быть дополнительно обозначен надписью MAC, иногда нужно искать комбинацию из 12 символов.

Еще можно использовать специальные утилиты, к примеру, Speccy. После скачивания, установки и запуска программы следует кликнуть в левой панели на «Сеть» и в правой строке внимательно изучить выдаваемые данные. Там обязательно будет строчка, которая начинается на MAC.

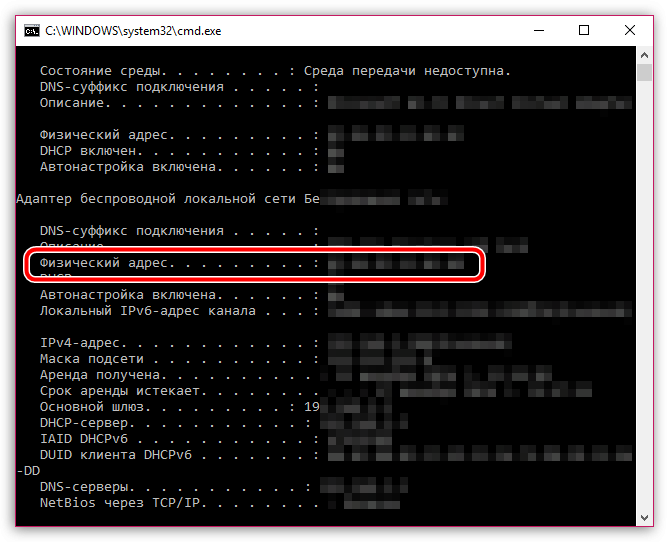

Через командую строку

Действовать надо так:

- зажать комбинацию клавиш Win+R, ввести в возникшей строке запрос cmd, нажать Enter;

- возникнет черное окно, в которое скопировать запрос ipconfig/all, нажать Enter;

- выведется много строк с данными — нужно отыскать «Физический адрес», в нем и будет МАС-адрес;

- нужно учитывать, что запрос выведет данные обо всем сетевом оборудовании — например, может быть и LAN-карта, и Wi-Fi адаптер.

В сведениях о системе

Чтобы получить информацию, можно поступить следующим образом:

- Нажать комбинацию клавиш Win+R, скопировать в возникшую строку запрос msinfo32, нажать Enter.

- В левой панели раскрыть кликом строку «Компоненты», а чуть ниже «Сеть», еще ниже — «Адаптер».

- В правой панели найти строку MAC-адрес и скопировать требуемую последовательность.

Выгода использования этого способа заключается в возможности экспорта всех данных в два клика в верхней панели: «Файл» => «Экспорт». Эта пригодится, если требуется передать информацию более продвинутому в компьютерах человеку.

В сетевых подключениях

Для этого следует открыть «Панель управления» Windows. Быстрее всего это сделать через команду, необходимо:

- зажать комбинацию клавиш Win+R;

- ввести в возникшей строке запрос Control, нажать Enter;

- откроется «Панель управления».

Далее кликнуть на «Центр управления сетями» или «Сеть и Интернет». Отыскать в окне пункт «Сетевые подключения» и нажать на него. Откроются адаптеры, через которые компьютер может подключиться к Интернету. Здесь важно выбрать корректное устройство, поскольку:

- Могут отображаться виртуальные адаптеры. К примеру, если установлена программа для раздачи Интернета.

- Один и тот же прибор может дублироваться. Такое случается при некорректной установке драйверов.

- Будут показываться адаптеры, которые ранее были подключены к персональному компьютеру. Например, если использовали 4G-модем.

Когда отыщется именно то устройство, то нужно кликнуть по нему правой кнопкой мышки и нажать на «Состояние». В появившемся окне клик на «Сведения», и уже в следующем окне искать критерий «Физический адрес». Это и есть искомая последовательность.

Как узнать MAC адрес в MAC OS и Linux?

Для операционной системы Linux есть два способа:

- При помощи утилиты ifconfig. Один из старых компонентов ОС, который и сегодня предоставляет нужную информацию. Для начала следует узнать, как система определяет нужное устройств. Для этого нужно запустить в терминале программу ifconfig. Появится список сетевых интерфейсов. Нужно ориентироваться по характеристикам, чтобы понять где именно требуемый адаптер. Пусть это будет wlp2s0. В блоке с этим интерфейсом отыскать значение ether, после него в терминале будет отображаться MAC-адрес.

- При помощи утилиты ip. Это более новый компонент, который по умолчанию установлен в актуальных дистрибутивах операционной системы. Алгоритм действий такой же, как и для ifconfig. Запускается в терминале команда ip, затем отыскивается нужное устройство. В блоке с нужным адаптером находится значение link/ether. После него и будет следовать МАС-адрес.

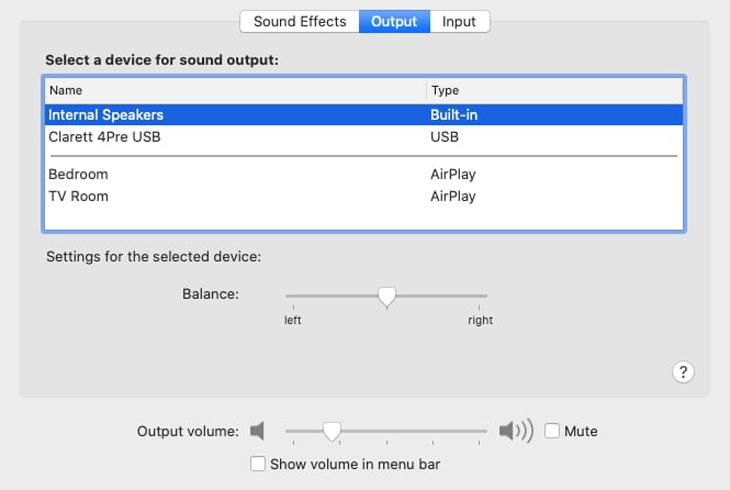

Для Mac OS можно действовать в такой последовательности:

- клик на иконку яблочка в верхней панели;

- «Системные настройки» => «Сеть»;

- выбрать в левой панели окно устройство, для которого нужно узнать адрес: Wi-Fi адаптер или Ethernet;

- клик на «Дополнительно» в правом нижнем углу;

- если нужен адрес для Wi-Fi адаптера, то в появившемся окне выбрать вкладку «Аппаратура», и требуемое значение будет в строке «MAC-адрес»;

- если нужен адрес для сетевой карты, то в появившемся окне выбрать вкладку «Ethernet», и требуемое значение будет в строке «Идентификатор Ethernet».

При любых обстоятельствах и на любых операционных системах узнать заветную последовательность можно за пару кликов. Главное — это знать где искать, а со временем эта процедура станет вполне обычной.

Mac — Сравнение моделей — Apple

Используйте свой голос для отправки сообщений, установки напоминаний и т. Д.

Используйте свой голос для отправки сообщений, установки напоминаний и т. Д.

Используйте свой голос для отправки сообщений, установки напоминаний и т. Д.

Используйте свой голос для отправки сообщений, установки напоминаний и т. Д.

Используйте свой голос для отправки сообщений, установки напоминаний и т. Д.

Используйте свой голос для отправки сообщений, установки напоминаний и т. Д.

Используйте свой голос для отправки сообщений, установки напоминаний и т. Д.

Используйте свой голос для отправки сообщений, установки напоминаний и т. Д.

Используйте свой голос для отправки сообщений, установки напоминаний и т. Д.

Используйте свой голос для отправки сообщений, установки напоминаний и т. Д.

Используйте свой голос для отправки сообщений, установки напоминаний и т. Д.

Используйте свой голос для отправки сообщений, установки напоминаний и т. Д.

Используйте свой голос для отправки сообщений, установки напоминаний и т. Д.

Используйте свой голос для отправки сообщений, установки напоминаний и т. Д.

Используйте свой голос, чтобы отправлять сообщения, устанавливать напоминания и т. Д. Используйте свой голос, чтобы отправлять сообщения, устанавливать напоминания и т. Д. Используйте свой голос, чтобы отправлять сообщения, устанавливать напоминания и т. Д. Используйте свой голос, чтобы отправлять сообщения, устанавливать напоминания и т. Д.Активируйте громкую связь только своим голосом, используя «Привет, Siri»

Активируйте громкую связь только своим голосом, используя «Привет, Siri»

Активируйте громкую связь только своим голосом, используя «Привет, Siri»

Активируйте громкую связь только своим голосом, используя «Привет, Siri»

Активируйте громкую связь только своим голосом, используя «Привет, Siri»

Активируйте громкую связь только своим голосом, используя «Привет, Siri»

Активируйте громкую связь только своим голосом, используя «Привет, Siri»

Активируйте громкую связь только своим голосом, используя «Привет, Siri»

Активируйте громкую связь только своим голосом, используя «Привет, Siri»

Активируйте громкую связь только своим голосом, используя «Привет, Siri»

Активируйте громкую связь только своим голосом, используя «Привет, Siri»

Активируйте громкую связь только своим голосом, используя «Привет, Siri»

Клавиша Alt | Клавиша выбора | Чтобы ввести специальные символы, нажмите и удерживайте клавишу Option в сочетании с буквенными клавишами.Например, чтобы ввести é, нажмите Option-E, затем снова нажмите клавишу E. |

Клавиша Alt | Control-F2 | Чтобы использовать клавиатуру для открытия меню в строке меню в верхней части экрана, нажмите Control-F2, затем с помощью клавиш со стрелками выберите меню. Нажмите Return, чтобы открыть выбранное меню, затем снова используйте клавиши со стрелками и Return, чтобы выбрать параметры меню. |

Alt-Tab | Command-Tab | Для переключения между открытыми приложениями нажмите Command-Tab.Отпустите клавиши, когда выбрано нужное приложение. |

Alt-Tab | Exposé | Чтобы увидеть все открытые окна в текущем приложении, нажмите и удерживайте его значок в Dock. Отпустите трекпад или мышь, когда появятся эскизы окон. Чтобы увидеть окна другого приложения, нажмите Tab. |

Кнопка закрытия | Кнопка закрытия | Чтобы закрыть окно, нажмите красную кнопку «Закрыть» в верхнем левом углу окна. |

Клавиша управления | Клавиша управления | Для выполнения действий или сочетаний клавиш используйте клавишу Command с комбинациями клавиш. Например, нажатие Command-S обычно сохраняет документ или файл. |

Панель управления | Системные настройки | Чтобы настроить Mac, выберите «Меню Apple»> «Системные настройки». См. Раздел Настройка Mac с помощью системных настроек. Вы можете установить параметры, например, изменить размер и расположение док-станции, применить светлый или темный вид, использовать другое изображение рабочего стола и многое другое. |

Cortana | Siri | Siri может открывать для вас файлы или приложения, а также находить нужные объекты на вашем Mac или в Интернете. См. Использование Siri. |

Диспетчер устройств | Информация о системе | Приложение «Информация о системе» предоставляет подробную информацию об оборудовании и программном обеспечении Mac.Выберите меню «Apple»> «Об этом Mac». |

Кнопка извлечения дисковода | Клавиша извлечения носителя | Чтобы открыть и закрыть оптический дисковод, нажмите клавишу извлечения носителя ⏏ на клавиатуре. Чтобы извлечь диски в других типах дисководов (или если на вашей клавиатуре нет клавиши извлечения носителя), выберите диск в Finder, затем выберите «Файл»> «Извлечь». |

Выход | Выход | Чтобы выйти из приложения, выберите «Выйти» в меню приложения.(Меню приложения помечено названием приложения; например, Safari или Mail .) |

Flip 3D | Mission Control | Чтобы увидеть все открытые окна в Mission Control, нажмите Control-стрелку вверх (или воспользуйтесь полосой управления). |

Гаджеты | Виджеты | Центр уведомлений предлагает виджеты, которые можно использовать для таких вещей, как мониторинг акций и отображение погоды.См. Использование Центра уведомлений. Чтобы открыть Центр уведомлений, щелкните дату и время в строке меню. |

Microsoft Photo Editor | Фото | Используйте приложение «Фото» для импорта фотографий (и видео) с устройства iOS или iPadOS или камеры, просмотра и редактирования фотографий, обмена фотографиями и более. |

Мышь | Мышь (однокнопочная) | Если у вас однокнопочная мышь и вы хотите открыть контекстное меню, нажмите и удерживайте клавишу Control во время щелчка. |

Мышь | Magic Mouse или Apple Mouse | Если у вас есть Magic Mouse или другая мышь с несколькими кнопками, вы можете настроить кнопки, выбрав меню Apple> Системные настройки, а затем нажав Мышь. Настройки Open Mouse для меня |

Мой компьютер, этот компьютер | В Finder выберите Go> Computer | Вы видите диски, подключенные к вашему Mac, CD и DVD, вставленные в ваш оптический диск диск, сетевые тома, к которым вы подключены, и любые разделы диска, которые у вас есть. |

Мои документы, папка «Документы» | Папка «Документы» | Чтобы сохранить документ, используйте папку «Документы». Чтобы просмотреть папку «Документы», откройте окно Finder и щелкните «Документы» на боковой панели. |

Мои рисунки, папка «Рисунки» | Папка «Рисунки» | Папка «Рисунки» находится в вашей домашней папке. В Finder выберите «Перейти»> «Домой». |

Мои недавние документы | Недавние элементы | Когда вы открываете приложения и файлы, их имена сохраняются в списке «Последние элементы» в меню Apple. Вы можете использовать Недавние элементы, чтобы быстро открывать приложения и документы. Многие приложения включают команду «Открыть недавние» в меню «Файл», в котором перечислены документы, над которыми вы недавно работали. |

Сетевые подключения | Сетевые настройки | Чтобы настроить параметры сети, выберите меню Apple> Системные настройки, затем щелкните Сеть. Настройки открытой сети для меня Вы можете использовать беспроводную диагностику для решения проблем с сетью, которую вы уже настроили. |

Экранная клавиатура (OSK) | Средство просмотра клавиатуры | Чтобы открыть средство просмотра клавиатуры, в строке меню щелкните меню ввода (обозначено значком Показать эмодзи и символы, флажком, или символ метода ввода), затем выберите «Показать средство просмотра клавиатуры». Если вы не видите меню, выберите меню «Apple»> «Системные настройки», нажмите «Клавиатура», нажмите «Источники ввода», затем выберите «Показать меню ввода в строке меню».» Откройте для меня панель« Источники ввода » |

Performance Monitor | Activity Monitor | Чтобы узнать, как работает ваш Mac и какие процессы он выполняет, откройте приложение Activity Monitor (расположенное в Папка Utilities в папке Applications). |

Экран печати | Shift-Command-3 Shift-Command-4 | Чтобы сделать снимок всего экрана, нажмите Shift-Command-3.Чтобы сделать снимок части экрана, нажмите Shift-Command-4, затем перетащите указатель, чтобы выбрать область. Чтобы открыть снимок экрана с дополнительными параметрами при создании снимков экрана или записи экрана, нажмите Shift-Command-5. |

Принтеры и сканеры | Настройки принтеров и сканеров | Чтобы выбрать и настроить принтеры, выберите меню «Apple»> «Системные настройки», затем щелкните «Принтеры и сканеры». Открыть настройки принтеров и сканеров для меня |

Свойства | Получить информацию | Чтобы просмотреть информацию о файле, папке, диске, сервере или другом элементе, выберите его в Finder, затем выберите «Файл»> «Получить информацию».В информационном окне вы можете установить владельца и разрешения для элемента. Для файлов вы можете выбрать приложение, в котором вы хотите открыть файл. |

Корзина | Корзина | Чтобы удалить файлы и папки, перетащите их в корзину в Dock. Чтобы удалить файлы без возможности восстановления, выберите «Файл»> «Очистить корзину». |

Поиск | Spotlight | Найдите файлы, электронную почту и другие элементы.См. «Поиск с помощью Spotlight». Многие приложения, такие как Finder, Mail и Контакты, предоставляют поле поиска на панели инструментов, где вы можете быстро искать элементы в приложении. |

Ярлыки | Псевдоним | Чтобы создать псевдоним, выберите файл или приложение, затем выберите «Файл»> «Создать псевдоним». |

Ножницы | Снимок экрана | Нажмите Shift-Command-5, чтобы отобразить снимок экрана и сделать снимки экрана или записи экрана окон, всего экрана или части экрана. |

Ожидание или спящий режим | Спящий режим | Спящий режим — это режим с низким энергопотреблением. Чтобы перевести компьютер в спящий режим, выберите меню «Apple»> «Сон». |

Меню «Пуск» | Launchpad | Для быстрого доступа ко всем вашим приложениям и утилитам щелкните значок Launchpad в Dock (или используйте полосу управления). |

Меню «Пуск» и панель задач | Dock | Используйте Dock для открытия ваших любимых приложений, файлов, папок и веб-сайтов.По умолчанию док отображается внизу экрана. Чтобы добавить файл или папку в Dock, перетащите их вправо от разделительной линии Dock. |

Системный лоток | Меню состояния | Меню состояния отображаются в виде значков в правой половине строки меню. Используйте меню состояния для подключения к беспроводной сети, проверки уровня заряда аккумулятора ноутбука Mac и многого другого. Используйте настройки панели Dock & Menu Bar, чтобы изменить меню состояния, отображаемое в строке меню. |

Диспетчер задач | Монитор активности | Чтобы увидеть, как работает ваш Mac и какие процессы он выполняет, откройте приложение Activity Monitor (находится в папке Utilities в папке Applications). |

Проводник Windows | Finder | Чтобы упорядочить файлы, папки и приложения, используйте Finder. Чтобы открыть окно Finder, щелкните рабочий стол, затем выберите «Файл»> «Новое окно Finder». |

Проигрыватель Windows Media | Проигрыватель QuickTime Музыка | Для воспроизведения фильмов и музыки используйте приложение QuickTime Player. Чтобы слушать музыкальные компакт-диски, покупать музыку в iTunes Store и создавать свою личную цифровую музыкальную библиотеку, используйте приложение «Музыка». |

Windows MovieMaker | iMovie | Для загрузки видео с цифровой видеокамеры и создания собственных фильмов используйте приложение iMovie. |

Mac MDM (управление устройствами Mac) | macOS MDM

Программное обеспечениеMac MDM позволяет ИТ-администраторам регистрировать, назначать и управлять устройствами macOS (или OS X), используемыми в организации, распространять приложения и контент на эти устройства, а также применять для них политики безопасности и ограничения. ManageEngine Mobile Device Manager Plus — это комплексное решение MDM, которое позволяет управлять MacBook, а также упрощает управление устройствами iOS, tvOS, Android, Chrome и Windows.Это позволяет администраторам управлять устройствами на нескольких платформах с единой консоли.

Как управлять машинами macOS (и OS X) с помощью macOS MDM?

ManageEngine MDM, бесплатное решение Mac MDM, поддерживает следующие функции для управления машинами, работающими на macOS:

Регистрация устройств в MDM для Macbook

Mobile Device Manager Plus, MDM ManageEngine для Macbook, позволяет администраторам автоматизировать регистрацию устройств путем развертывания устройств macOS без какого-либо вмешательства пользователя

- Зарегистрировать уже развернутые машины:

Регистрация — это первый шаг в управлении устройствами Mac.Машины с macOS, которые используются еще до настройки ME MDM, могут быть зарегистрированы с помощью MDM. Регистрация может быть выполнена через приглашения в случае, если управляющие машины присутствуют в вашем инвентаре. Для личных машин, принадлежащих сотрудникам, идеально подходит Самостоятельная регистрация. Доступ к URL-адресу регистрации осуществляется с компьютера Mac, которым должны управлять решения macOS MDM. Поддерживается MDM для macOS 10.7 и более поздних версий.

- Зарегистрируйтесь с помощью Apple Business Manager:

Apple Business Manager интегрируется с решениями для управления устройствами для Mac, что упрощает развертывание «из коробки».Новые машины могут регистрироваться и управляться решениями Mac MDM перед передачей сотрудникам. Поддерживается MDM для macOS 10.9 и более поздних версий.

- Автоматизация создания учетной записи локального администратора на компьютерах Mac:

Во время регистрации через Apple Business Manager на компьютерах Mac можно создать учетную запись локального администратора для упрощения обслуживания устройства, настройки системных приложений, добавления / удаления учетных записей пользователей, а также для устранения неполадок. Поддерживается MDM для macOS 10.11 и более поздних версий.

Связывание профилей с устройствами с помощью MDM для OS X

Администраторы могут связывать конфигурации и политики безопасности, используя возможности управления профилями решений macOS MDM

- Код доступа:

Защитите свои управляемые машины и данные, задав параметры политики паролей. Поддерживается MDM для macOS 10.7 и более поздних версий.

- Ограничения устройства:

Если политика безопасности вашей организации не позволяет пользователям устанавливать неутвержденные приложения, можно ограничить то же самое с помощью ME MDM.Также могут применяться ограничения, связанные с функциональностью устройства, безопасностью, настройками местоположения и т. Д. Поддерживается MDM для macOS 10.8 и более поздних версий.

- Конфигурация Wi-Fi:

Параметры Wi-Fi и прокси для управляемых машин можно настроить. Вы также можете запретить машинам подключаться к неутвержденным сетям Wi-Fi (или сетям, не настроенным MacOS MDM), настроив ограничения. Поддерживается MDM для macOS 10.7 и выше.

- Конфигурация VPN:

Настройки VPN и прокси можно настроить с помощью решений для управления устройствами Mac. Чтобы узнать больше о типах VPN, поддерживаемых MDM для Mac, щелкните здесь. Поддерживается MDM для macOS 10.7 и более поздних версий.

VPN для каждого приложения:

С помощью VPN для каждого приложения настройте VPN-соединение для определенных бизнес-приложений и защитите корпоративные данные. Поддерживается MDM для macOS 10.7 и выше .

- Шифрование FileVault:

Данные, хранящиеся на всех управляемых компьютерах Mac, можно защитить, зашифровав их через единую консоль с помощью FileVault Encryption. Поддерживается MDM для macOS 10.9 и более поздних версий.

- Пароль микропрограммы:

Пароль микропрограммы предотвращает загрузку устройства с любого внутреннего или внешнего диска, кроме загрузочного диска по умолчанию.Это важно для предотвращения кражи физического устройства. Этот пароль можно установить массово на машинах, использующих MDM. Поддерживается MDM для macOS 10.13 и более поздних версий.

AirPrint:

Настройте AirPrint для печати документов, изображений и т. Д. По беспроводной сети через Wi-Fi с вашего Mac на совместимые с AirPrint принтеры или несовместимые общие принтеры без установки дополнительных приложений на устройство. Поддерживается MDM для macOS 10.7 и выше.

Глобальный HTTP-прокси:

Обеспечьте безопасность данных и защитите корпоративные и личные данные на управляемых компьютерах Mac, настроив глобальный прокси-сервер HTTP и направив весь сетевой трафик HTTP через указанный прокси-сервер. Поддерживается MDM для macOS 10.7 и более поздних версий.

- Политика сертификации:

Распространение сертификатов CA на управляемые машины для защиты и проверки любых сетевых соединений. Поддерживается MDM для macOS 10.7 и более поздних версий.

- Простой протокол регистрации сертификатов (SCEP):

В случае крупных организаций, где распространение сертификатов вручную является сложной задачей, SCEP можно настроить для масштабируемого и упрощенного распространения уникальных клиентских сертификатов. Поддерживается MDM для macOS 10.7 и более поздних версий.

- AD Привязка активов:

Обычно привязка компьютеров Mac к Active Directory (AD) вашей организации является утомительной задачей, требующей ручного вмешательства ИТ-администратора.С помощью MDM администратор может настроить политику привязки активов AD для удаленной привязки управляемых компьютеров Mac к вашей AD без какого-либо ручного вмешательства со стороны администратора или пользователя. Поддерживается MDM для macOS 10.9 и более поздних версий.

Системные расширения:

Настройте системные расширения для включения в список разрешенных расширений ядра и системы, включая расширения сети, драйвера и безопасности, и предоставьте доступ к этим расширениям. Поддерживается MDM для macOS 10.13 или новее.

Настройте управление политикой предпочтений конфиденциальности (PPPC) в MDM для удаленного управления настройками / разрешениями безопасности, такими как доступность, камера и т. Д. С помощью PPPC вы можете разрешать или ограничивать разрешения, запрашиваемые приложениями Mac от имени пользователей. Поддерживается MDM для macOS 10.14 или новее.

- Пользовательская конфигурация:

Чтобы настроить политики, которые в настоящее время не поддерживает MDM, создайте пользовательские профили конфигурации с помощью сторонних инструментов, таких как Apple Configurator или ProfileCreator. Поддерживаемая версия ОС зависит от политик, настроенных в пользовательском профиле.

Защита управляемых устройств с помощью macOS MDM

Mobile Device Manager Plus обеспечивает комплексное управление безопасностью для устройств macOS путем выполнения удаленных команд на управляемых устройствах

- Удаленное сканирование:

Подробные сведения об управляемых машинах можно просмотреть с помощью команды удаленного сканирования. Также можно получить информацию об установленных приложениях, приложениях из списка заблокированных и ограничениях, наложенных на машины. Поддерживается MDM для macOS 10.7 и более поздних версий.

- Удаленная блокировка:

ИТ-администратор может удаленно заблокировать управляемые машины для повышения безопасности данных, а также для защиты любых машин, которые могут быть потеряны. Поддерживается MDM для macOS 10.8 и более поздних версий.

- Удаленное выключение / перезапуск:

Удаленно отключите необслуживаемые компьютеры Mac или можете удаленно перезагружать машины для устранения неполадок. Поддерживается MDM для macOS 10.13 и более поздних версий.

- Полная очистка:

Предположим, вам требуется передать машину другому сотруднику, все данные и настройки на управляемой машине могут быть полностью удалены. Аппарат станет как новый. Поддерживается MDM для macOS 10.8 и более поздних версий.

- Корпоративная очистка:

Только корпоративные данные и настройки, переданные с помощью MDM, могут быть удалены с управляемых машин без удаления каких-либо личных данных. Поддерживается MDM для macOS 10.7 и более поздних версий.

- Геотрекинг:

Местоположение компьютера Mac может быть получено, что позволяет узнать местонахождение удаленного сотрудника на работе, а также обезопасить устройство. Поддерживается MDM для macOS 10.7 и более поздних версий.

Управление приложениями с помощью диспетчера устройств для устройств Mac

Упростите установку, обновление и удаление корпоративных приложений без вмешательства пользователя, используя возможности управления приложениями в диспетчере устройств Mac

ПРИМЕЧАНИЕ. Перед управлением устройствами Apple с помощью решений MacOS MDM обязательно настроить сертификат APN.Чтобы узнать больше о шагах, связанных с настройкой сертификата APNs для инструментов управления устройствами Mac, щелкните здесь.

Apple выпускает «Обновление поддержки устройств» для macOS Big Sur

Сегодня компания Apple выпустила отдельное «Обновление поддержки устройств» для macOS Big Sur. По словам Apple, это незначительное обновление обеспечивает правильное обновление и восстановление для устройств iOS и iPadOS с Mac, но никаких дополнительных подробностей предоставлено не было.

Вероятно, что обновление улучшает поддержку Finder для недавно выпущенных устройств, включая модели iPhone 13, новый iPad mini и iPad девятого поколения.

Обновление можно установить, щелкнув логотип Apple в строке меню macOS в верхнем левом углу экрана, щелкнув «Об этом Mac» и «Обновление программного обеспечения». Обновление указано с размером файла 195,6 МБ.

Главные новости

Apple выпускает macOS Big Sur 11.6 с исправлениями безопасности

Сегодня Apple выпустила macOS Big Sur 11.6, шестое крупное обновление операционной системы macOS Big Sur, впервые выпущенное в ноябре 2020 года.macOS Big Sur 11.6 выходит через месяц после выпуска macOS Big Sur 11.5.2 с исправлением ошибок. Новое обновление «MacOS Big Sur» 11.6 можно загрузить на все подходящие Mac с помощью раздела «Обновление программного обеспечения» в Системных настройках. …

Apple выпускает macOS Big Sur 11.5.1 с обновлениями безопасности