Как подключиться к удаленному рабочему столу, лучшие методы

Обновлено 06.04.2020

Добрый день! Уважаемые читатели и гости одного из крупных IT блогов в России Pyatilistnik.org. В прошлый раз мы с вами разобрались с причинами появления черного экрана Windows 10 и других редакциях системы. Сегодня я вам хочу написать пост, о технологии RDP, а именно мы поговорим про удаленный рабочий стол Windows, мы разберем методы как к нему подключиться, какими клиентами лучше пользоваться у кого какие преимущества и удобства. Уверен, что всем будет полезна данная информация.

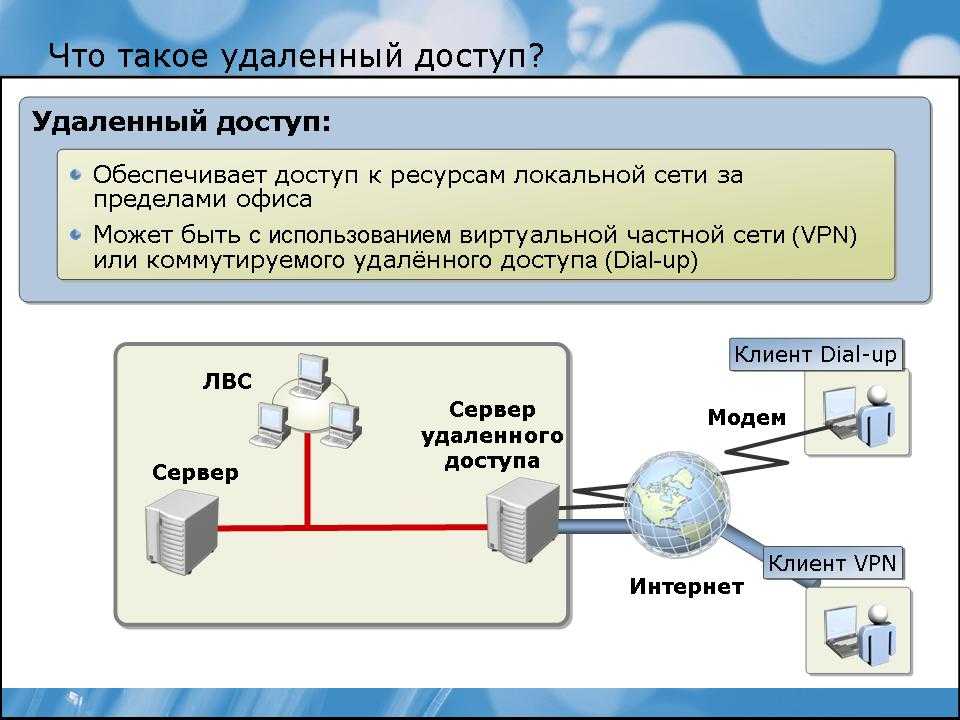

Что такое удаленный рабочий стол

Сейчас в мир мобильности и удаленной работы, очень большое количество людей, в крупных городах и во многих развитых странах предпочитают физически меньше времени проводить в офисе, тратя на дорогу как минимум по 2 часа в сутки и заменяя такую схему на удаленную работу. Удаленная работа подразумевает не только наличие электронной почты, а еще и возможно подключения к корпоративному рабочему месту.

Удаленный рабочий стол — это технология предоставления удаленного доступа по протоколу RDP к серверу или компьютеру, так если бы пользователь работал за ним локально (как за своим компьютером). Реализаций данной технологии подразумевает несколько вариантов:

- Служба терминальных столов в более старых версиях Windows Server 2008 R2, пользователи заходят на удаленные сервера, где работают с привычными им программами.

- RDS фермы — начали появляться начиная с Windows Server 2012 R2, пользователи заходят на удаленные сервера, где работают с привычными им программами.

- Просто включение удаленного рабочего стола на компьютере с Windows, но потребуется либо публичный IP-адрес или же настройка проброса порта на нужный сервер.

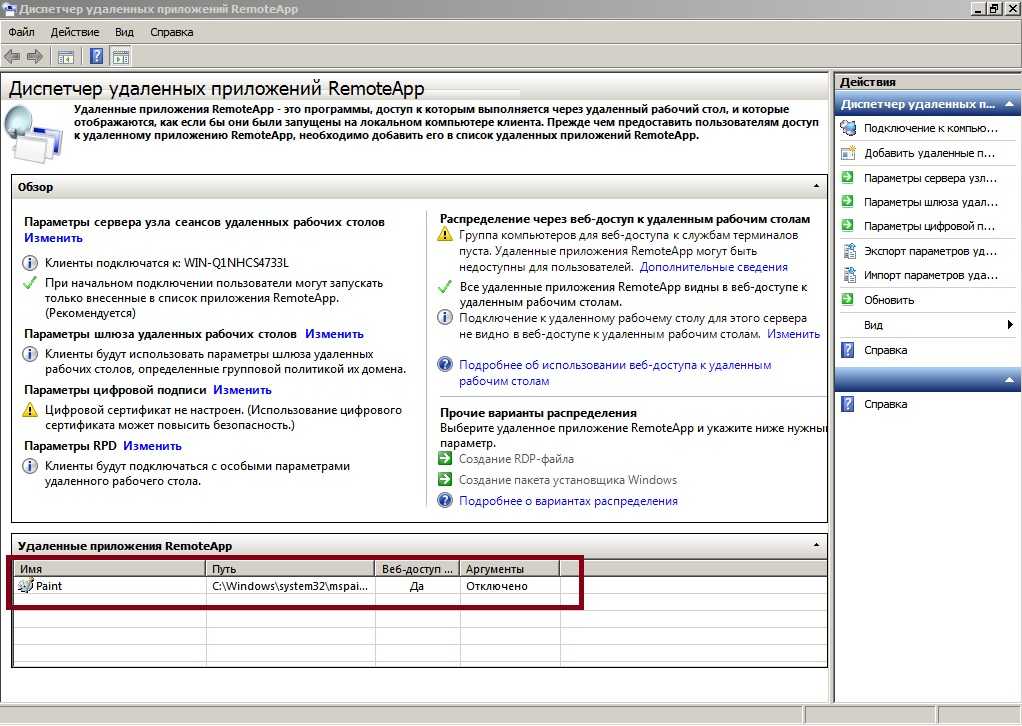

- Работа с RemoteApp — это специальным образом подготовленные приложения, которые по сути выполняются на удаленном сервере в сессии удаленного рабочего стола

- Интернет сервисы, позволяющие через браузер или мобильное приложение производить RDP подключение к удаленному компьютеру, даже за NAT, например Getscreen.

me.

me.

Не важно каким образом у вас в компании настроено подключение к удаленному серверу или компьютеру, мы в данной статье поговорим про инструменты позволяющие вам это выполнить.

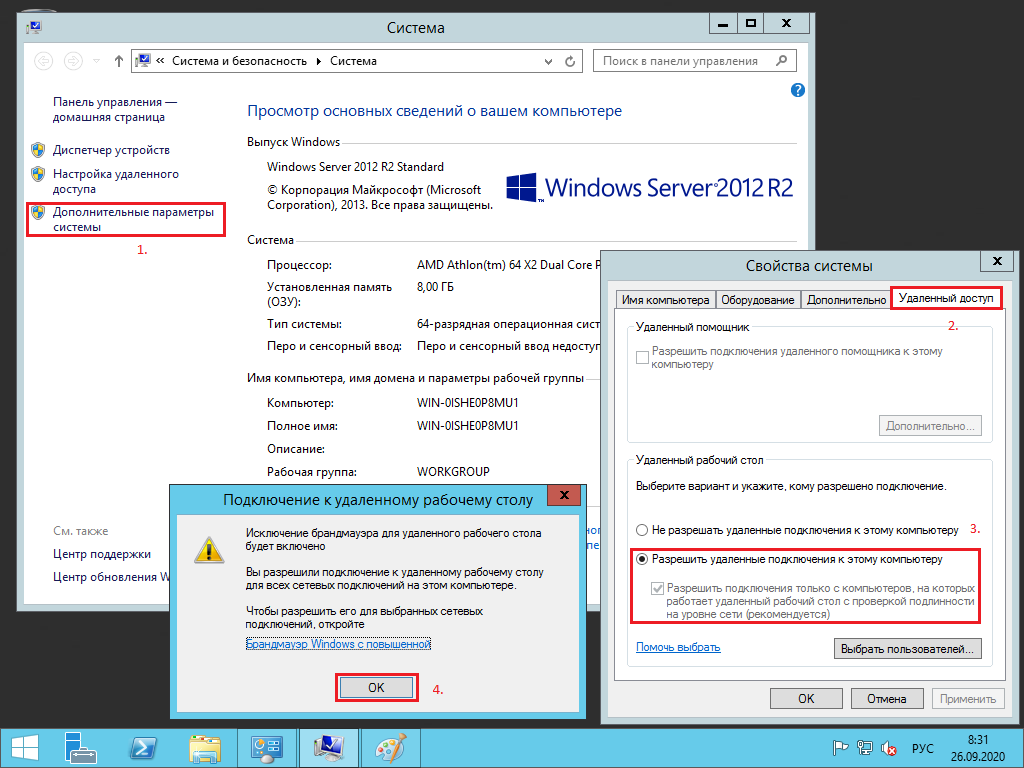

Настройка удаленного рабочего стола для подключения

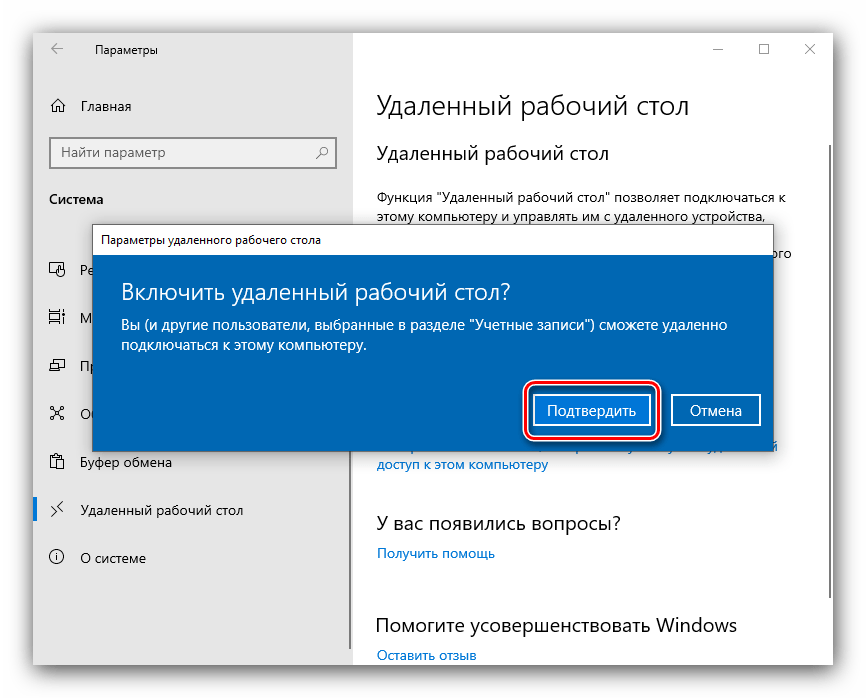

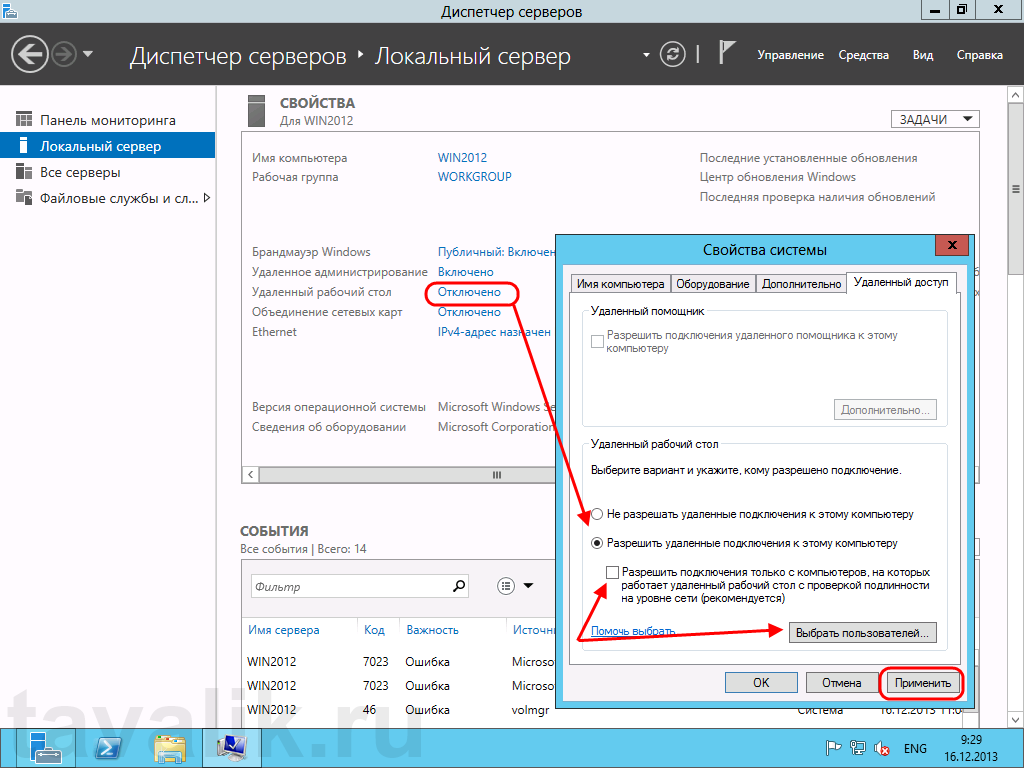

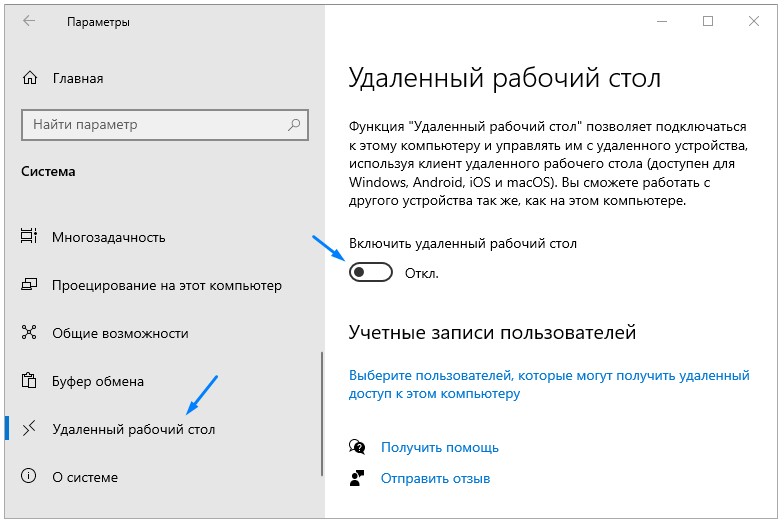

Перед тем, разобрать все то многообразие методов и клиентов подключения по протоколу RDP, я вам хотел бы показать, то минимум, который вы должны выполнить, чтобы включить данный функционал на удаленном сервере. Напоминаю, что у вас должна быть включена функция разрешающая подключение по порту 3389. Для этого есть ряд методов активации. Например в Windows 10 вы можете открыть «Параметры Windows» (Нажав одновременно клавишу Windows+I), где находим пункт «Система».

Находим там раздел «Удаленный рабочий стол», где вы можете увидеть переключатель включающий данную функцию «Включить удаленный рабочий стол«.

Подтверждаем включение RDP.

После чего у вас автоматически будет создано правило в брандмауэре Windows и вы сможете подключаться к удаленному столу с любого устройства, где есть нужный клиент.

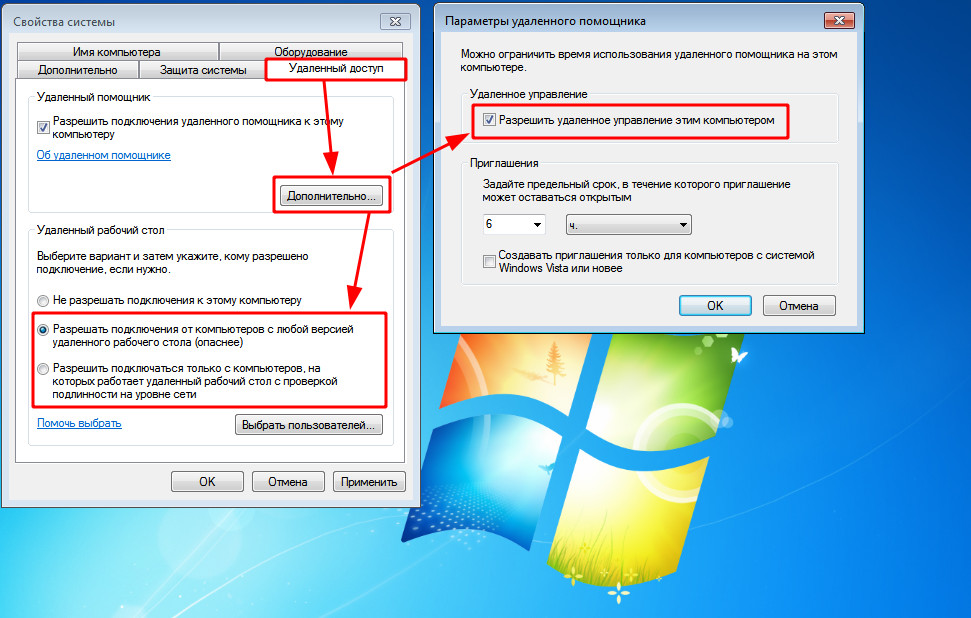

Универсальный метод включения RDP на любой версии Windows заключается в том, что вы открываете окно «Выполнить» и вводите:

sysdm.cpl

Переходите на вкладку «Удаленный стол» и активируете раздел «Разрешить удаленное подключение к этому компьютеру».

Кстати я недавно рассказал, как удаленно включить RDP подключение, советую почитать

На этом настройка удаленного рабочего стола еще не закончена в минимальном понятии, так как вам необходимо предоставить права подключения, по умолчанию их имеют две группы:

- Локальная группа Администраторы

- Локальная группа «Пользователи удаленного рабочего стола»

Эти группы проще всего найти и привести к нужному вам виду в оснастке «Управление компьютером», для этого в окне «Выполнить» введите compmgmt.msc, после чего перейдите в раздел «Локальные пользователи и группы»

Далее нажимаете кнопку «Добавить» и наполняете группу.

Если мы говорим про более сложную инфраструктуры терминальных столов и RDS ферм, то там настройки более сложные, можете почитать про них на моем блоге. Теперь когда у вас произведены все минимальные настройки к удаленному подключению, можно тестировать и выбирать клиента RDP.

Теперь когда у вас произведены все минимальные настройки к удаленному подключению, можно тестировать и выбирать клиента RDP.

Подключение к удаленному рабочему столу встроенным клиентом

Подключаться я буду к моему серверу Windows Server 2019 с DNS-именем SVT2019S01. Для начала я его пропингую и проверю, что он доступен.

Логично предположить, что компания Microsoft позаботилась, о том, чтобы пользователю не пришлось искать сторонние приложения для работы с удаленными подключениями, и она встроила в Windows своего клиента.

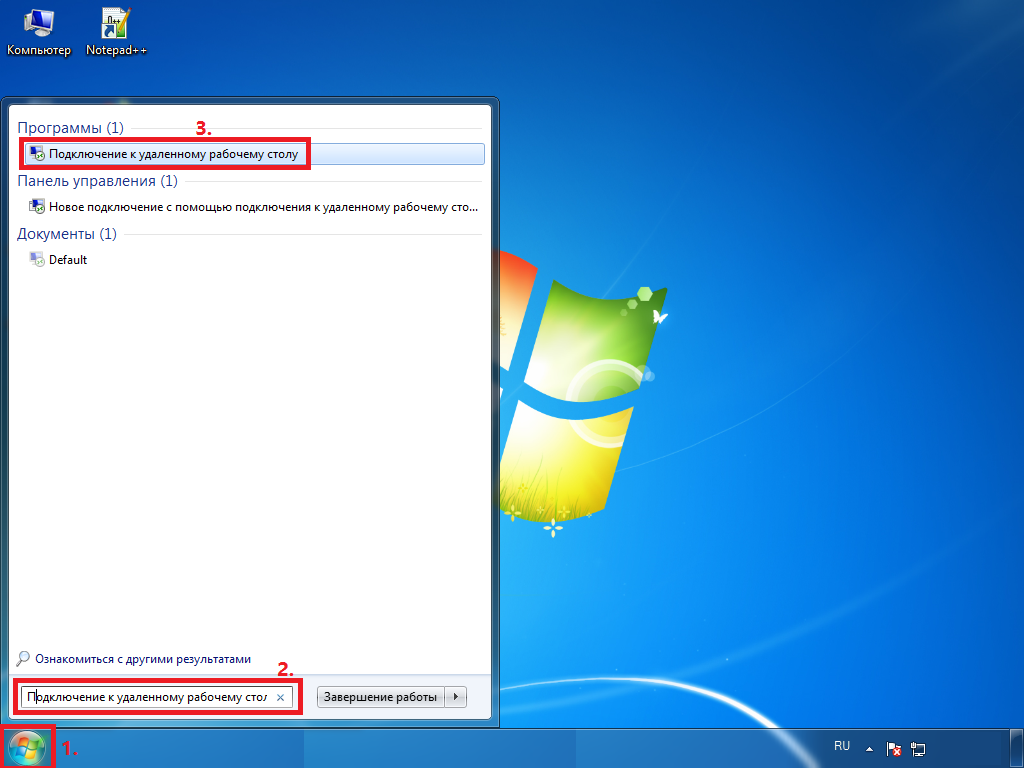

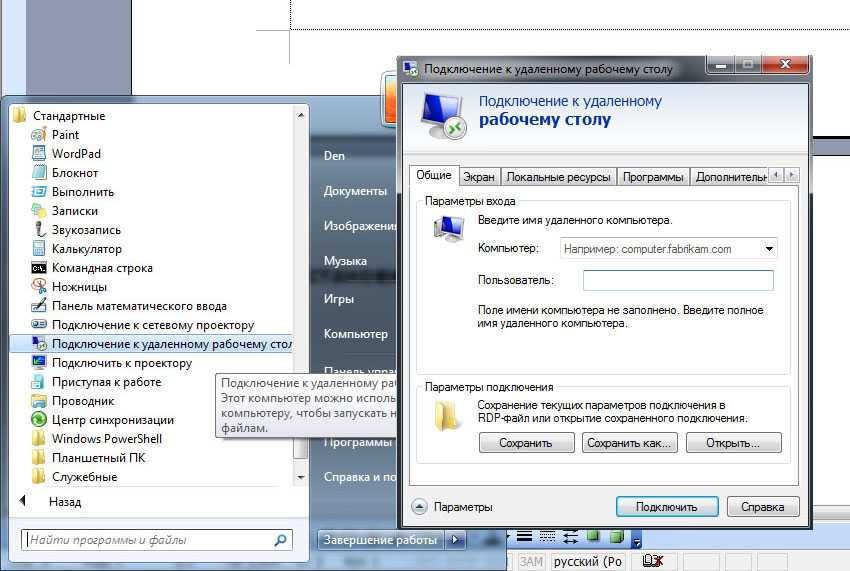

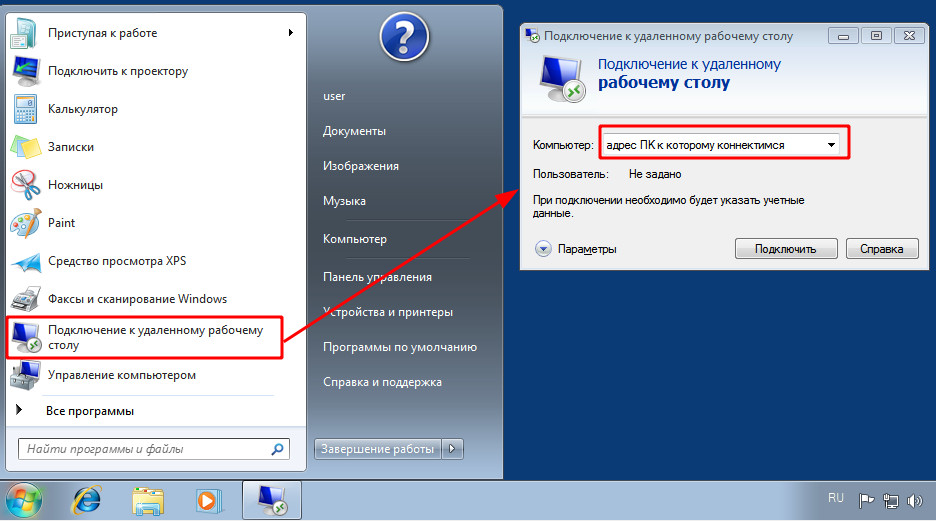

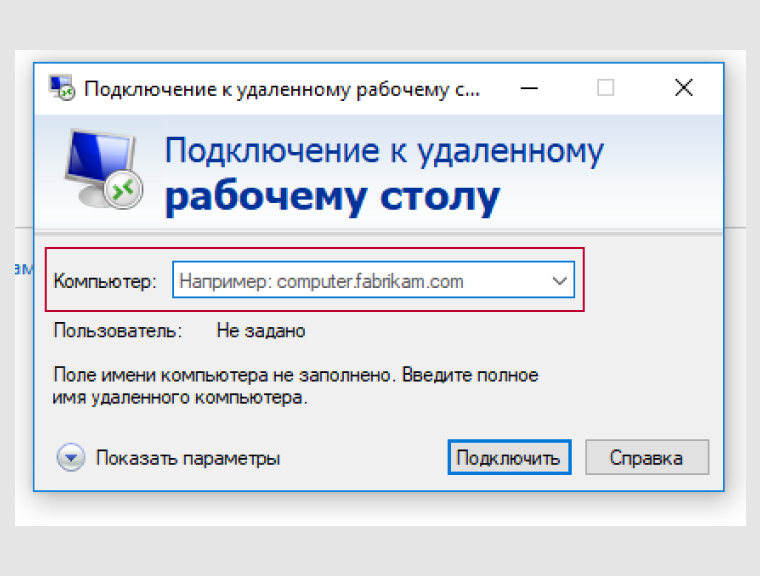

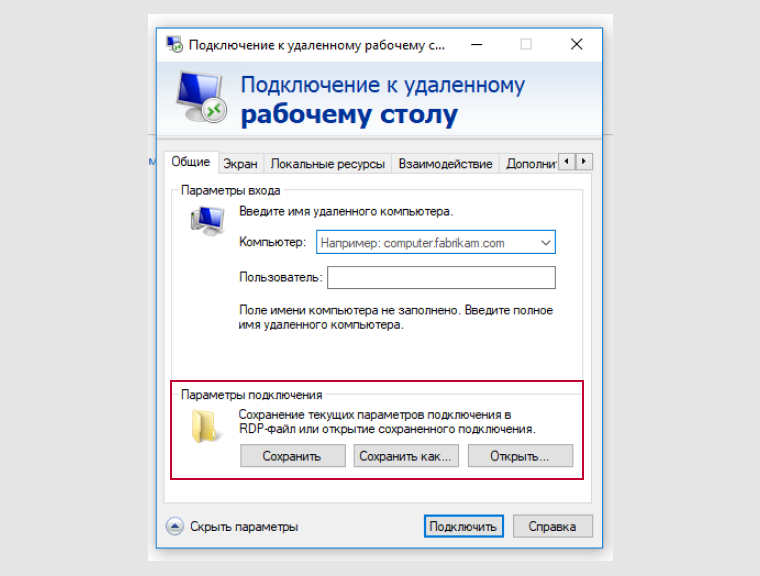

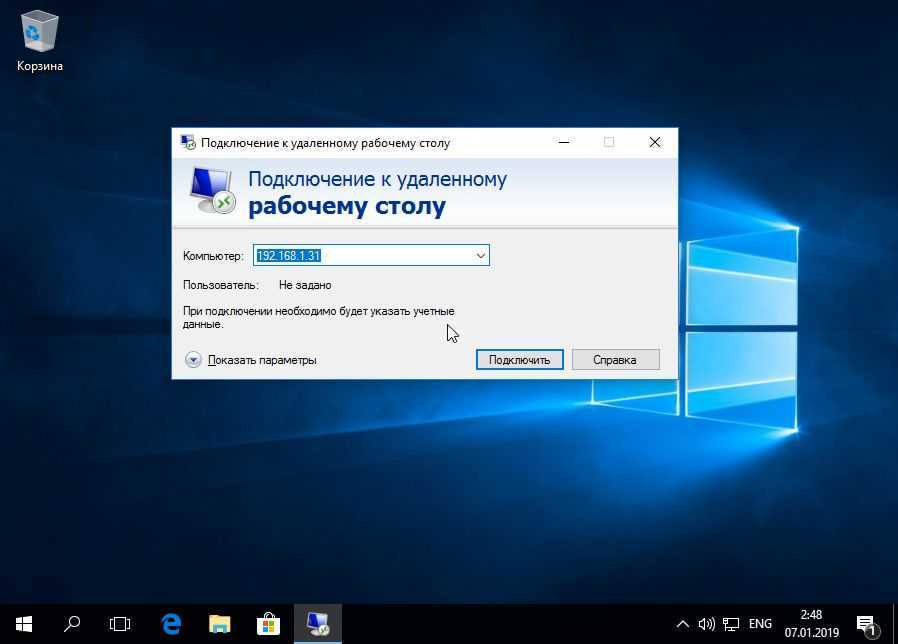

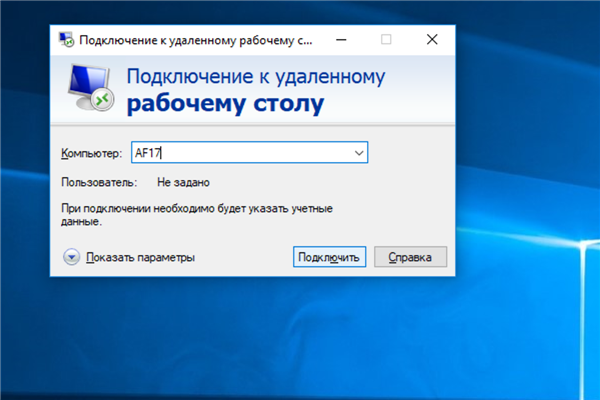

MSTSC (Microsoft Terminal System Console) — Это встроенный клиент, с которым я уже подружился с начиная с Windows XP. Открыть его очень просто, самый простой и универсальный метод. Откройте окно Выполнить и введите mstsc, после чего нажмите Enter.

В результате чего у вас откроется окно клиента подключения к удаленному рабочему столу.

Кстати вы так же можете открыть mstsc /admin в режиме администратора, я приводил случаю с подключением к определенному терминальному хосту находящемся в ферме RDS

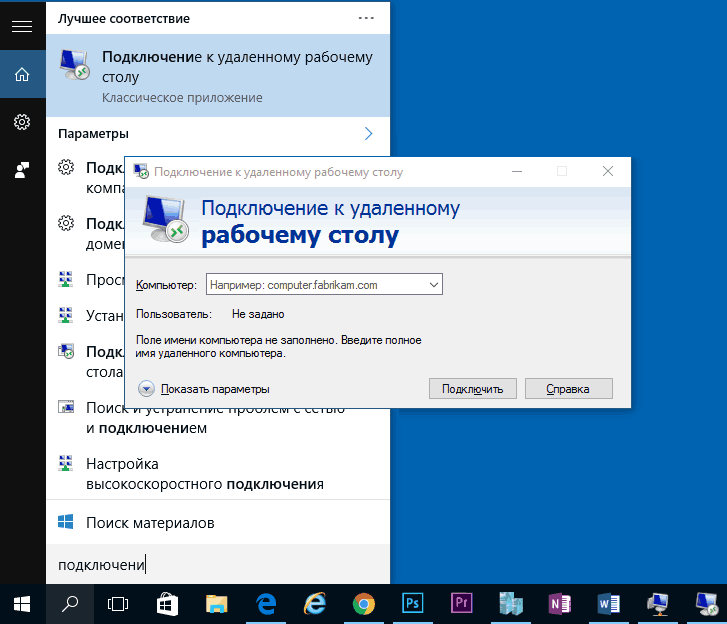

Второй простой метод найти клиента RDP, это поиск в системе. Нажмите значок лупы и так же введите mstsc, вы обратили, что я пишу по английски, я делаю это специально, так как данная аббревиатура так откроется в любой локализации, но вам никто не мешает напечатать «Подключение к удаленному рабочему столу».

Нажмите значок лупы и так же введите mstsc, вы обратили, что я пишу по английски, я делаю это специально, так как данная аббревиатура так откроется в любой локализации, но вам никто не мешает напечатать «Подключение к удаленному рабочему столу».

Третий метод запуска встроенного клиента RDP, это из командной строки или оболочки powerShell, где так же просто нужно ввести:

Ну и четвертый метод, использование меню «Пуск», где в стандартных утилитах Windows вы так же найдете ярлык «Подключение к удаленному рабочему столу».

Базовые настройки встроенного клиента RDP в Windows

Перед тем, как мы произведем подключение к удаленному рабочему столу Windows, я бы хотел вам показать некоторые настройки которые окажутся вам полезными. В клиенте mstsc нажмите кнопку «Показать параметры«.

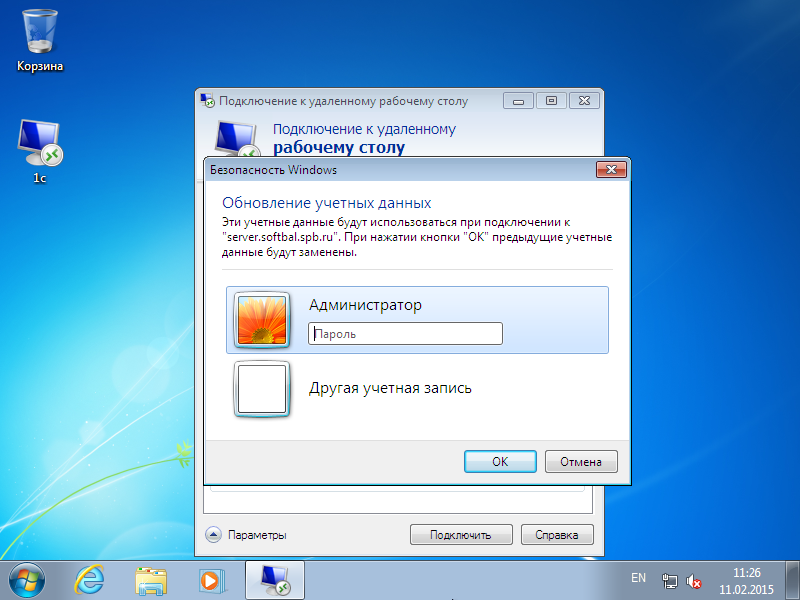

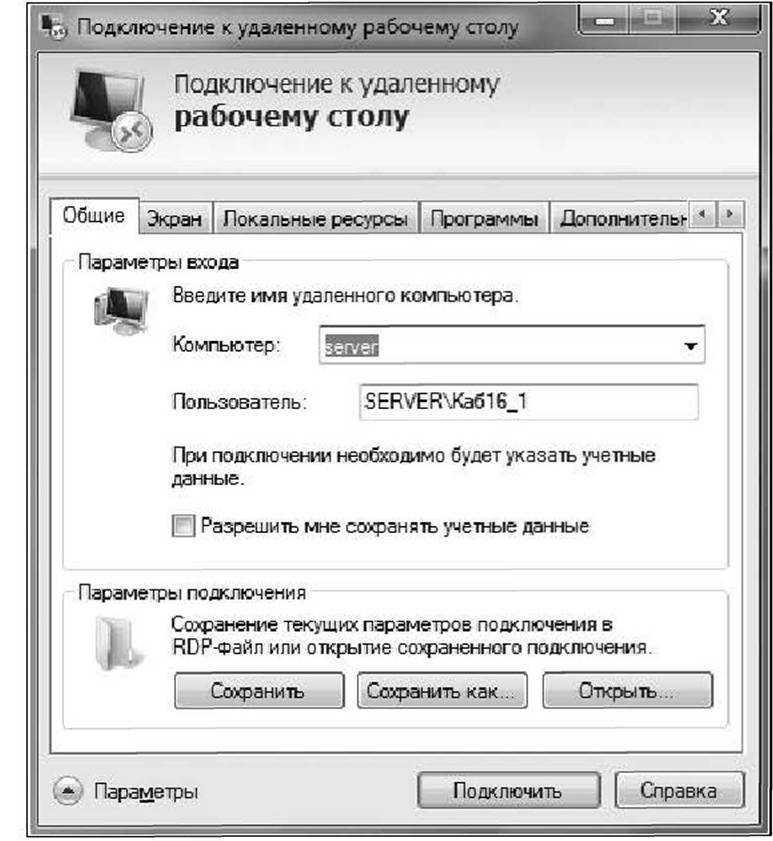

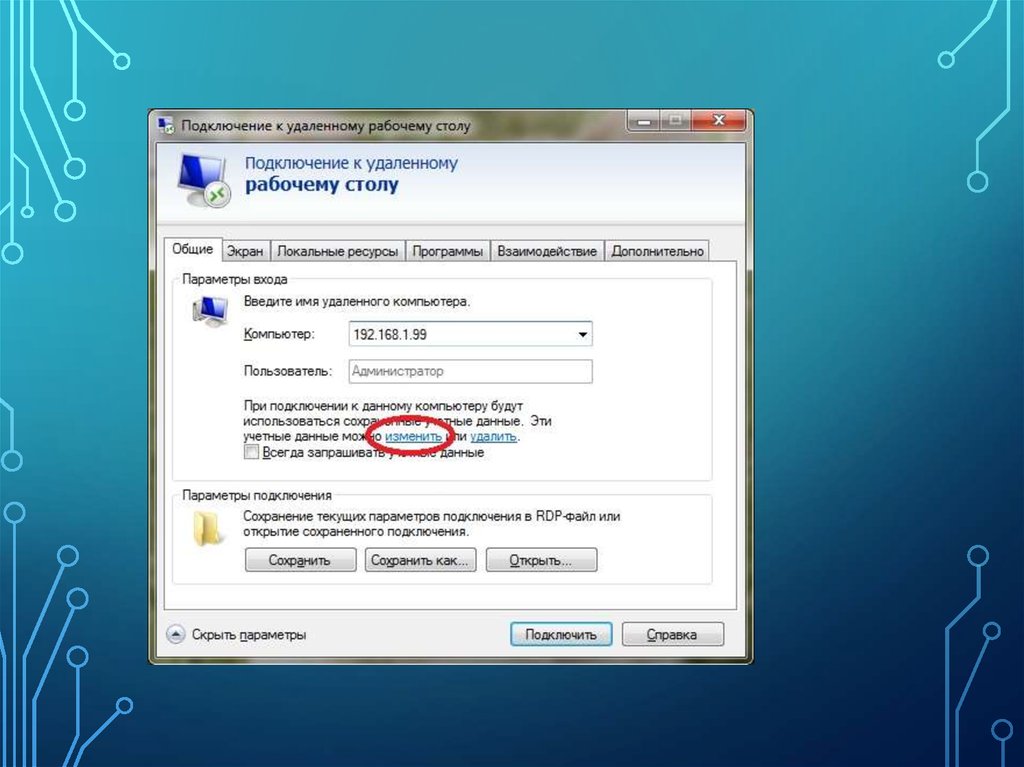

В результате чего у вас откроется огромное количество настроек, под разные сценарии. Вкладка «Общие» позволит вам задать:

- Поле компьютер — позволяет указать сервер или компьютер к которому будет идти подключение, в моем примере, это SVT2019S01

- Поле «Пользователь» — потребует от вас данные об учетной записи, от имени которой будет идти подключение, если пользователь доменный, то вы можете использовать две конструкции Domain\username или username@domain-name.

В моем примере мой домен root.pyatilistnik.org и будет выглядеть вот так: root\sem. Если будите часто производить подключение, то можете ускорить процесс поставив галочку «Разрешить мне сохранять учетные данные«, не придется вводить пароль.

В моем примере мой домен root.pyatilistnik.org и будет выглядеть вот так: root\sem. Если будите часто производить подключение, то можете ускорить процесс поставив галочку «Разрешить мне сохранять учетные данные«, не придется вводить пароль. - Параметры подключения — позволят вам сохранить подключение с данными настройками в виде отдельного файла, для этого нажмите «Сохранить как».

Задайте имя rdp файла и сохраните в нужном расположении.

У меня на рабочем столе сохранился файл, его кстати вы так же можете открыть и обычным блокнотом, чтобы иметь возможность посмотреть его настройки, если нажать кнопку «Изменить«, то у вас откроется графический редактор.

Давайте посмотри остальные настройки, которые вам могут быть полезны. Переходим на вкладку «Экран», тут вы можете задать:

- Настройка отображения — позволит задать необходимое разрешения экрана удаленного рабочего стола, в большинстве случаев подходит стандартное значение «Во весь экран».

- Глубина цвета — задает какое количество цветовой палитры будет участвовать в передаче картинки во время сеанса, если у вас слабое сетевое подключение, то вы можете снизить качество, тем самым увеличить скорость отклика

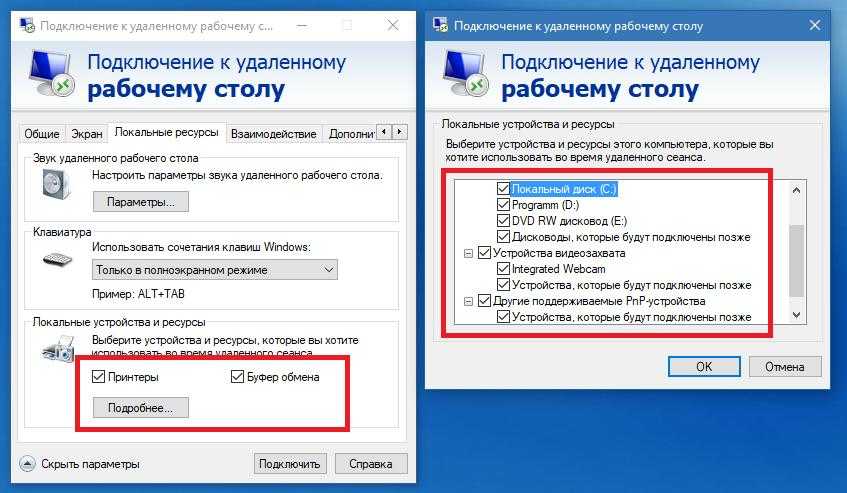

Вкладка «Локальные ресурсы» поможет вам определиться какие устройства и их функции нужно передавать на удаленный рабочий стол:

- Звук удаленного рабочего стола — в параметрах вы можете задать нужно ли там воспроизводить звук и иметь возможность записи

- Клавиатура — задает как следует передавать горячие сочетания клавиш в ваш удаленный сеанс.

- Локальные устройства и ресурсы — тут задаются какие устройства с вами будут перенаправляться в удаленную сессию, так для примера вы можете выбрать принтеры, что позволит через удаленный стол производить печать на вашем локальном принтере, то же самое и с буфером обмена или USB устройствами, внешними дисками.

Вкладка «Взаимодействие» поможет вам экономить сетевой трафик, то как вы сами зададите на сколько у вас быстрое соединение и какие визуальные эффекты нужно передавать, например, вам не нужен фон рабочего стола и сглаживание шрифтов, тут вы легко это можете отключить.

Очень полезной функцией является восстановление подключения при разрыве, тут в течении 30 секунд у вас будет клиент mstsc пытаться восстановить соединение к вашей сессии. Последней вкладкой является «Дополнительно», тут вы задаете поведение отображения предупреждений с SSL сертификатом на ваше подключение к удаленному рабочему столу. На выбор будет:

- Подключаться без предупреждения — самый не безопасный вариант, любые самоподписанные и просроченные сертификаты будут приниматься без уведомлений и оповещений, можно использовать в тестовых средах.

- Предупреждать — самый правильный вариант, дающий возможность подключения, но с обязательным уведомлением

- Не соединять — тут если у вас не будет доверия к сертификату сервера или компьютера, то подключение к удаленному рабочему столу Windows будет блокироваться сразу.

Ну что после всех настроек клиента RDP пробуем подключиться на удаленный рабочий стол Windows. У вас выскочит ввод пароля, если желаете, то можете его сохранить для будущих подключений.

В итоге я спокойно подключился к моему серверу Windows Server 2019. Сверху у вас будет вкладка, напоминающая, о том, что вы подключены по RDP, чтобы попасть на ваш локальный компьютер вам нужно нажать кнопку свернуть в виде тире. Хочу отметить, что нажав крестик вы просто закроете данное окно, но ваша сессия будет продолжать работать. Чтобы корректно выйти вам необходимо сделать Log off, через пуск, выбрав пункт «Выход«.

Если получите ошибку «Произошла ошибка при проверке подлинности. Указанная функция не поддерживается. Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP» то можете посмотреть по ссылке как она решается

Удаленный доступ к компьютеру через браузер в Getscreen.me

Пока во всем мире бушует карантин и пандемия, огромнейшее количество людей сидят и работают из дома, интернет провайдеры испытывают огромные нагрузки на свои каналы, а системные администраторы по всему миру ломают голову, где взять ресурсы для реализации удаленного подключения персонала к своим рабочим местам, не у всех хватает серверов, лицензий и компетенции для настройки. На помощь в такой ситуации вступают online-сервисы позволяющие за пару минут реализовать RDP сессию на ваш сервер или компьютер. Приведу пример одного из десятков таких площадок, называется она Getscreen.me.

На помощь в такой ситуации вступают online-сервисы позволяющие за пару минут реализовать RDP сессию на ваш сервер или компьютер. Приведу пример одного из десятков таких площадок, называется она Getscreen.me.

Getscreen.me — это облачное решение для управления удаленными компьютерами, серверами и даже целыми офисами и предприятиями. Данный сервис имеет целую пачку преимуществ:

Чтобы попробовать сервис Getscreen.me вам нужно перейти по ссылке https://Getscreen.me

Удобно, что тут вы сразу можете посмотреть демо стенд, чтобы оценить, как это будет выглядеть на практике. Если вас все устраивает, то проходим простую регистрацию. Вы указываете действующую электронную почту, на которую придет ваш пароль для личного кабинета.

В результате вы попадете в личный кабинет управления. Тут вы можете отслеживать свои сервера и компьютеры, через агентов, а так же просматривать активные сессии.

Скачиваем и устанавливаем агента на тот компьютер или сервер, куда планируется удаленное подключение по RDP, на момент написания статьи доступны платформы Windows и MacOS.

Далее вы копируете его на нужное устройство и запускаете, сразу вы можете обратить внимание, что есть возможность без установки подключиться по RDP по ссылке или QR-code. Перед инсталляцией я вам рекомендую перейти на вкладку «Sign in’ и авторизоваться.

Указываем логин и пароль полученный при регистрации, это свяжет вашего агента с вашим аккаунтом.

Если все введено правильно, то вы увидите статус «You signed in as»

На вкладке «Settings» можете задать автозапуск, и настройки медиа.

В личном кабинете у вас будет отображаться новый агент, его статус и возможность быстро подключиться.

Пробуем произвести RDP подключение через браузер. В итоге у вас откроется новая вкладка, где сверху будет панель помощи, обратите внимание, что ее легко свернуть. Тут у вас есть кнопки:

- Включить/Выключить звук с рабочего стола агента

- Включить/Выключить микрофон с рабочего стола агента

- Скрыть/Показать окно чата

Управление буфером обмена на агенте.

Двусторонний обмен файлами.

Представлен список горячих клавиш, которые можно отправить через браузер простым нажатием мышки.

Как видите данное кроссплатформенное решение по удаленному подключению к компьютеру и управлению им с любого устройства, посредство браузера просто великолепно и до безобразия просто

В настройках каждого агента вы можете выбрать способ, через который можно предоставить доступ другим пользователям для RDP подключения к вашему серверу через браузер.

Тут вы либо даете доступ другому зарегистрированному пользователю сервиса Getscreen.me.

Либо расшариваете доступ по ссылке и паролю.

Все активные сессии будут отображаться в соответствующем разделе.

Как видите это так же очень просто, и управление доступно из любой точки мира, через любое устройство, где есть браузер. На все настройки у меня ушло менее 10 минут, не потребовалось знаний управления фаэрволом, NAT и многим другим, как говорится все гениальное просто. Я вам советую попробовать сервис Getscreen.me, рекомендую по своему опыту.

Я вам советую попробовать сервис Getscreen.me, рекомендую по своему опыту.

Для большинства людей сервис будет абсолютно бесплатным и будет небольшое ограничение на два агента и время непрерывной сессии, потом без проблем открывается новая. Для мелких организаций вполне по силам выделить.

Подключение к удаленному рабочему столу Windows через магазинное приложение

Начиная с Windows 8.1 в операционной системе появилась такая разновидность приложений, как установленные из магазина Microsoft (Microsoft Store). Я покажу пример использования и установки такого клиента RDP на моей Windows 10.

Хочу отметить, что данные приложения работаю иначе на уровне взаимодействия в самой ОС, в результате этого вы, например, с помощью магазинного клиента RDP можете избежать моргающего экрана на удаленном сервере, а так же черного экрана. Я не знаю с чем это связано, но это факт

Открываем Microsoft Store

В поисковой строке вводим «Удаленный рабочий стол (Майкрософт)» и выбираем появившееся приложения, оно у вас будет одно.

Вы попадаете на страницу с приложением. При желании вы можете посмотреть системные требования, почитать отзывы и связанные продукты. Если готовы к установке удаленного рабочего стола Майкрософт, то нажимаем кнопку «Установить«.

Ожидаем некоторое время. Хочу отметить, что вам не обязательно иметь учетную запись Microsoft, вы можете просто закрыть соответствующее окно, после чего у вас начнется скачивание. Приложение весит 28 МБ.

После установки вы можете его сразу запустить из магазина Windows или же найти ярлык в меню пуск.

Вот так выглядит интерфейс приложения. В центральной части вас уведомят, что для того, чтобы начать работу вам необходимо добавить удаленный компьютер. Справа вверху у вас будет две кнопки:

- Добавить

- Параметры

Параметры магазинного RDP клиента

Перед тем, как мы добавим новый сервер для подключения по RDP, я хочу показать вам параметры, которые вам окажутся полезными. Данные параметры будут действовать все будущие ваши подключения, так сказать общий профиль настроек. Нажимаем соответствующую кнопку в правом углу. И так настройка удаленного рабочего стола начинается с выбора учетной записи. которую вы планируете использовать в своих профилях подключений.

Данные параметры будут действовать все будущие ваши подключения, так сказать общий профиль настроек. Нажимаем соответствующую кнопку в правом углу. И так настройка удаленного рабочего стола начинается с выбора учетной записи. которую вы планируете использовать в своих профилях подключений.

Давайте добавим новую учетную запись, нажимаем «+«.

Заполняем имя пользователя, в моем примере, это доменный пользователь root\Администратор. Далее вводим пароль и удобное описание для отображаемого имени. Сохраняем настройки.

Как видим у нас сохранился данный пользователь и он доступен в текущем списке, вы таких можете создавать сколько вам нужно.

Поле шлюз, заполняется в том случае, если у вас в компании служба удаленных рабочих столов работает в таком режиме, что шлюз является точкой входа на RDP стол, но чаще всего RDS ферма строится при использовании VPN сервера. Раздел группа, позволяет вам создавать группы объединяющие подключения RDP по различным признакам, например по исполняемым ролям, это могут быть контроллеры домена, RDS брокеры, файловые сервера и много другое. Чтобы создать свою группу нажмите кнопку «+«.

Чтобы создать свою группу нажмите кнопку «+«.

Задаем нужное вам имя группы RDP подключений, у меня это будет «Контроллеры домена», нажимаем сохранить.

Как видите у вас может получиться удобный выпадающий список.

Далее у нас идут ползунки с параметрами сеанса:

- Запускать в полноэкранном режиме

- Запускать каждое соединение в отдельном окне

Далее вы можете задать, как должен меняться размер окна приложения, на выбор три варианта:

- Растягивать содержимое с сохранением пропорций

- Растягивать содержимое

- Показывать полосы прокрутки

Пункт «Использование команд клавиатуры», так же имеет три варианта:

- Только с моим локальным компьютером

- Моим удаленным сеансом, когда он находится в полноэкранном режиме

- Моим удаленным сеансом, когда он используется

Опция заблокировать превышение времени ожидания, позволяет обходить лимитированное время простоя, которое может быть выставлено в ваших политиках компьютера. Далее идет блок настроек приложения:

Далее идет блок настроек приложения:

- Показывать эскизы рабочих столов, если у вас подключение слабое, то лучше уберите эту галку

- Помочь улучшить приложение «Удаленный рабочий стол», по сути это отправление дополнительных данных в компанию Microsoft, я отключаю ее подобно телеметрии и прочему сбору.

Добавим новое подключение к удаленному рабочему столу, у меня это будет контроллер домена dc01.root.pyatilistnik.org. Нажимаем кнопку «Добавить». На выбор у вас будет два варианта:

- Рабочий стол, тут вы будите подключаться по удаленному компьютеру классическим методом

- Удаленные ресурсы, тут вы будите вставлять ссылку для RemoteApp приложений.

Выбрав рабочий стол от вас потребуется указать, DNS-имя или IP-адрес, выбрать учетную запись или оставить постоянный запрос учетных данных, задать отображение название имени. Так же есть дополнительные параметры, для этого нажмите вкладку «Больше«.

В дополнительных настройках вы можете выбрать группу, шлюз, указать будет ли ваш клиент RDP работать в режиме администратора, если вы левш, то можете тут выбрать смену местами кнопок мыши.

Чуть ниже вы можете явным образом задать разрешение экрана на удаленном сервере.

Если выбираете свое разрешение, то убедитесь. что установлен ползунок «Обновить разрешение удаленного сеанса«. Тут же можете настроить перенаправление буфера обмена, к сожалению в магазинном приложение RDP вы не можете перенаправлять, принтеры, USB и прочие периферийные устройства, для этого придется использовать встроенное приложение. При желании вы может включить запись звука.

Сохраняем настройки, в итоге у вас появятся ваши группы созданные ранее и новое подключение.

Щелкаем по нужному RDP подключению. Если до этого вы не настраивали от имени какой учетной записи будет происходить, то задаем данные для удаленного сервера.

У вас может выскочить предупреждение, о сертификате, если доверяете ему, то выберите пункт «Больше не спрашивать об этом сертификате» и нажимаем подключиться.

Кстати вы если откроете вкладку подробно, сможете увидеть сам сертификат и его отпечаток.

Как видим, я успешно произвел подключение к удаленному рабочему столу Windows. С верху у вас будет белая полоса, показывающая имя удаленного сервера, чуть правее будет кнопка свертывания и закрытия подключения, а так же изменение размера окна RDP.

В самом клиенте вы будите видеть превью картинку активного подключения.

Теперь вам понятно, как подключиться к удаленному рабочему столу через приложение Windows Store, на мой взгляд очень удобное приложение, но пока оно еще не имеет всех функций с пробросом устройств, но думаю, что все это допилят.

Как включить удаленный рабочий стол в Windows 10

Главная » Руководства » Windows 10

Автор Мария На чтение 4 мин Просмотров 1.8к. Опубликовано

Вы можете включить удаленный доступ к своему компьютеру с помощью приложения «Настройки» — вот как включить эту функцию в Windows 10.

В Windows 10 вы можете включить удаленный рабочий стол , чтобы разрешить удаленный доступ к компьютеру с использованием протокола удаленного рабочего стола (RDP). Обычно вы используете эту функцию, чтобы предлагать помощь или управлять устройством или сервером, не находясь физически на месте, используя современное «Удаленный рабочий стол» или устаревшее приложение «Подключение к удаленному рабочему столу».

Обычно вы используете эту функцию, чтобы предлагать помощь или управлять устройством или сервером, не находясь физически на месте, используя современное «Удаленный рабочий стол» или устаревшее приложение «Подключение к удаленному рабочему столу».

Возможность разрешить внешний доступ к устройству была доступна в течение многих лет, но это была функция, которую необходимо настраивать с помощью панели управления. Однако в Windows 10 параметры для включения удаленного доступа теперь включены в приложение «Настройки».

В этом руководстве вы узнаете, как включить удаленный рабочий стол для управления устройством или удаленного доступа к вашим файлам и приложениям с помощью приложения «Настройки», а также с помощью панели управления в Windows 10.

Важно: функция удаленного рабочего стола недоступна в Windows 10 Home, только в Windows 10 Pro и Enterprise. Если вы используете Windows 10 Home, вы можете использовать удаленный рабочий стол Chrome в качестве альтернативы .

Включить удаленный рабочий стол в Windows 10 с помощью настроек

Чтобы включить удаленный рабочий стол в Windows 10 с помощью приложения «Настройки», выполните следующие действия:

- Откройте «Настройки» в Windows 10.

- Щелкните Система.

- Щелкните Удаленный рабочий стол.

- Включите тумблер «Включить удаленный рабочий стол».

- Нажмите кнопку «Подтвердить».

Выполнив эти шаги, вы сможете подключиться к компьютеру с помощью современного приложения для удаленного рабочего стола (рекомендуется) или приложения для подключения к удаленному рабочему столу, входящего в состав Windows 10.

Вы также заметите две новые дополнительные опции, гарантирующие, что вы всегда сможете подключиться, когда вас нет, в том числе «Держать мой компьютер в активном состоянии для подключения, когда он подключен к сети» и «Сделать мой компьютер доступным для обнаружения в частных сетях, чтобы включить автоматическое подключение из удаленное устройство».

На странице «Дополнительные параметры» вы также найдете дополнительные параметры, такие как возможность требовать от компьютеров использования «Аутентификации на уровне сети» для подключения. Эта функция делает соединение более безопасным, требуя от пользователей аутентификации в сети, прежде чем они смогут подключиться к устройству.

На странице настроек также отображается текущий порт удаленного рабочего стола, если вам нужно настроить маршрутизатор для разрешения удаленных подключений за пределами сети. Если на вашем устройстве ничего не меняется, номер порта всегда должен быть 3389.

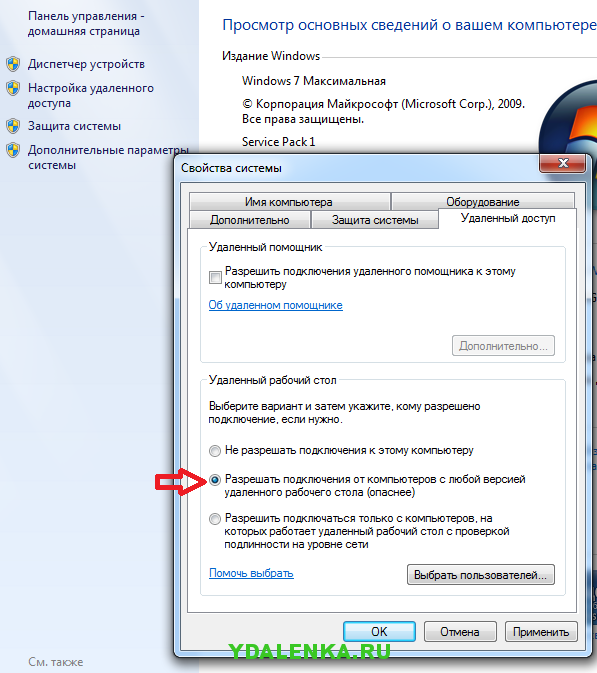

Включить удаленный рабочий стол в Windows 10 с помощью панели управления

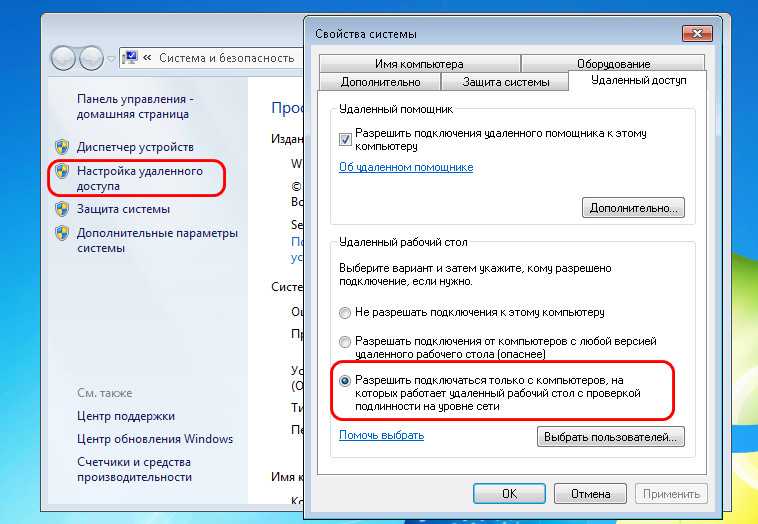

Хотя приложение «Настройки» позволяет легко разрешить удаленный доступ к вашему компьютеру, по-прежнему можно включить RDP с помощью панели управления.

Чтобы включить удаленный рабочий стол с помощью панели управления, выполните следующие действия:

- Откройте Панель управления.

- Щелкните Система и безопасность.

- В разделе «Система» нажмите ссылку «Разрешить удаленный доступ».

- В разделе «Удаленный рабочий стол» выберите параметр «Разрешить удаленные подключения к этому компьютеру».

- Нажмите кнопку Применить.

- Нажмите кнопку ОК.

После выполнения этих шагов вы можете использовать один из доступных клиентов с другого компьютера для удаленного подключения к вашему устройству.

Следует отметить, что когда вы включаете эту функцию с помощью панели управления, по умолчанию также выбирается параметр, требующий проверки подлинности на уровне сети, который вы все равно хотите включить.

Хотя вы можете использовать панель управления для настройки удаленного рабочего стола в Windows 10 и предыдущих версиях, таких как Windows 8.1 и Windows 7, возможность включения этой функции с помощью приложения «Параметры» доступна только начиная с Windows 10.

Читайте также:

- Оптимизация Windows 10: как ускорить работу компьютера

- 100+ советов, как ускорить работу ноутбука на Windows 10

Windows 10

Поделиться с друзьями

Разрешить удаленный рабочий стол в Windows 10/11: подробное практическое руководство

Как сделать

*Эта статья была обновлена, чтобы включить руководство по включению удаленного рабочего стола в Windows 11.

Удаленный рабочий стол Microsoft чаще всего используется для оказания технической поддержки или удаленного управления компьютером. Это позволяет вам получить полный доступ к вашему ПК с Windows с другого компьютера с Windows, Mac или Linux, чтобы передавать файлы, играть в видеоигры, управлять локально подключенными периферийными устройствами и т. д.

Но перед использованием протокола удаленного рабочего стола (RDP) для подключения к удаленному устройству необходимо сначала включить удаленный рабочий стол.

В этом руководстве мы объясним, как разрешить удаленный доступ к рабочему столу вашего компьютера с помощью приложения «Настройки» в Windows 10/11 или более традиционной панели управления.

Примечание. Удаленный рабочий стол недоступен в Windows 10 и Windows 11 Домашняя версия. Удаленный рабочий стол доступен только для версий Pro и Enterprise. Однако вы по-прежнему можете использовать сторонние решения, такие как Chrome Remote Desktop или Teamviewer, для настройки удаленного рабочего стола в Windows 10/11 Home.

Включить RDP через Системные настройки в Windows 11

Давайте подробнее рассмотрим, как включить RDP в Windows 11 с помощью стандартного приложения «Настройки».

- Откройте Пуск → Настройки.

- В окне настроек выберите «Система». Затем прокрутите вниз и нажмите «Удаленный рабочий стол» на правой панели.

- Нажмите кнопку-переключатель, чтобы включить удаленный рабочий стол на вашем устройстве с Windows 11. Подтвердите свое действие во всплывающем окне.

После этого ваш компьютер настроен для подключения через RDP. Для подключения к удаленному компьютеру вы можете использовать, например, новое приложение удаленного рабочего стола или классическое подключение к удаленному рабочему столу.

Разрешить подключения RDP в Windows 10 с помощью настроек

Используя приложение «Настройки», выполните следующие действия, чтобы включить удаленный доступ в Windows 10:

- org/HowToStep»>

Откройте «Настройки» на устройстве с Windows 10 и выберите «Система».

- Нажмите «Удаленный рабочий стол».

- Установите переключатель «Включить удаленный рабочий стол» в положение «Вкл.».

После того, как вы разрешите удаленный рабочий стол в Windows 10, будут доступны две дополнительные опции:

- • Поддерживать мой компьютер в активном состоянии для подключения, когда он подключен к сети.

- • Сделать мой компьютер доступным для обнаружения в частных сетях, чтобы включить автоматическое подключение с удаленного устройства.

Эти настройки гарантируют, что пользователи всегда смогут подключиться к удаленному компьютеру в любое время.

Если пользователи перейдут в окно «Дополнительные параметры», они увидят дополнительные расширенные функции, такие как параметр, требующий от компьютеров использовать «Аутентификацию на уровне сети» при удаленном подключении.

Это обеспечивает более безопасное подключение, ограничивая доступ только тем, кто может авторизовать подключение к сети, прежде чем они смогут получить доступ к устройству.

Пользователи также найдут текущий порт удаленного рабочего стола на странице «Дополнительные параметры». Эта информация полезна, если пользователю когда-либо понадобится перенастроить маршрутизатор, чтобы разрешить удаленный доступ к рабочему столу из-за пределов своей сети.

Примечание. По умолчанию для номера порта установлено значение 3389.

Разрешить удаленные подключения в Windows 10/11 с помощью панели управления

Несмотря на то, что приложение «Настройки» является простым вариантом для включения удаленного доступа, это также можно сделать с помощью Панели управления. Ниже вы найдете инструкции о том, как включить удаленный рабочий стол в Windows 10 или 11 через панель управления:

Ниже вы найдете инструкции о том, как включить удаленный рабочий стол в Windows 10 или 11 через панель управления:

- Откройте панель управления. Наиболее оптимальным способом будет ввести запрос в поле поиска.

- Выберите «Система и безопасность».

- В разделе «Система» нажмите «Разрешить удаленный доступ».

- Появится окно «Свойства системы». На вкладке «Удаленный» в разделе «Удаленный помощник» установите флажок «Разрешить подключения удаленного помощника к этому компьютеру». Затем выберите «Разрешить удаленные подключения к этому компьютеру» в разделе «Удаленный рабочий стол».

- Нажмите «Применить», а затем «ОК».

Вот и все! Теперь к этому компьютеру можно будет подключиться с удаленного компьютера через RDP.

После включения удаленного рабочего стола в Windows 10/11 пришло время подключиться к удаленному компьютеру с помощью современного приложения удаленного рабочего стола (рекомендуется) или с помощью встроенной утилиты подключения к удаленному рабочему столу (RDC), которая поставляется с каждой версией Windows.

Если вам затем потребуется отключить доступ к удаленному рабочему столу на вашем устройстве с Windows 10/11, у вас не должно возникнуть никаких проблем, поскольку вам нужно будет просто выполнить действия, описанные в этом руководстве, в обратном порядке.

Примечание. Включение доступа по протоколу RDP в Windows 10/11 через панель управления делает параметр «Аутентификация на уровне сети» включенным по умолчанию (однако это параметр, который пользователи должны использовать независимо).

Включение доступа RDP через панель управления доступно в предыдущих версиях Windows, что позволит вам создать подключение к удаленному рабочему столу из Windows 10 в Windows 7. Однако приложение «Параметры» присутствует только в Windows 10 и 11.

СВЯЗАННЫЕ СТАТЬИ

- ↗ Несколько сеансов удаленного рабочего стола

- ↗ Как настроить подключение к удаленному рабочему столу через Интернет

- ↗ Почему не работает подключение к удаленному рабочему столу

- ↗ Подключение к удаленному рабочему столу Windows для двух мониторов

- ↗ Как копировать файлы с удаленных рабочих столов на локальные машины

Electronic Team использует файлы cookie, чтобы персонализировать ваш опыт на нашем веб-сайте. Продолжая использовать этот сайт, вы соглашаетесь с нашей политикой в отношении файлов cookie. Кликните сюда, чтобы узнать больше.

Продолжая использовать этот сайт, вы соглашаетесь с нашей политикой в отношении файлов cookie. Кликните сюда, чтобы узнать больше.

Защита удаленного рабочего стола (RDP) для системных администраторов

Насколько безопасен удаленный рабочий стол Windows?

Сеансы удаленного рабочего стола работают по зашифрованному каналу, предотвращая просмотр вашего сеанса кем-либо путем прослушивания в сети. Однако в методе, используемом для шифрования сеансов в более ранних версиях RDP, есть уязвимость. Эта уязвимость может сделать возможным несанкционированный доступ к вашему сеансу с помощью атаки «человек посередине».

Удаленный рабочий стол можно защитить с помощью SSL/TLS в Windows Vista, Windows 7, Windows 8, Windows 10 и Windows Server 2003/2008/2012/2016. *Некоторые перечисленные системы больше не поддерживаются Microsoft и поэтому не соответствуют стандартам безопасности Campus. Если неподдерживаемые системы все еще используются, требуется исключение безопасности.

Хотя удаленный рабочий стол более безопасен, чем инструменты удаленного администрирования, такие как VNC, которые не шифруют весь сеанс, всякий раз, когда администратору предоставляется удаленный доступ к системе, существуют риски. Следующие советы помогут защитить удаленный доступ к рабочим столам и серверам, которые вы поддерживаете.

свернуть все развернуть все

Основные советы по безопасности для удаленного рабочего стола

1. Используйте надежные пароли

Надежные пароли для любых учетных записей с доступом к удаленному рабочему столу следует рассматривать как обязательный шаг перед включением удаленного рабочего стола. Советы см. в руководстве по сложности пароля кампуса.

2. Используйте двухфакторную аутентификацию

Отделам следует рассмотреть возможность использования двухфакторной аутентификации. Эта тема выходит за рамки данной статьи, но шлюзы удаленных рабочих столов можно настроить для интеграции с экземпляром DUO в кампусе. Другими доступными опциями, не поддерживаемыми кампусом, будет простой механизм контроля аутентификации с помощью смарт-карт на основе двухфакторных сертификатов. Этот подход использует сам хост удаленного рабочего стола в сочетании с YubiKey и RSA в качестве примеров.

Другими доступными опциями, не поддерживаемыми кампусом, будет простой механизм контроля аутентификации с помощью смарт-карт на основе двухфакторных сертификатов. Этот подход использует сам хост удаленного рабочего стола в сочетании с YubiKey и RSA в качестве примеров.

3. Обновите программное обеспечение

Одним из преимуществ использования удаленного рабочего стола по сравнению со сторонними инструментами удаленного администрирования является то, что компоненты автоматически обновляются с использованием последних исправлений безопасности в стандартном цикле исправлений Microsoft. Убедитесь, что вы используете последние версии как клиентского, так и серверного программного обеспечения, включив и проведя аудит автоматических обновлений Microsoft. Если вы используете клиенты удаленного рабочего стола на других платформах, убедитесь, что они по-прежнему поддерживаются и у вас установлены последние версии. Старые версии могут не поддерживать высокий уровень шифрования и иметь другие недостатки безопасности.

4. Ограничьте доступ с помощью брандмауэров

Используйте брандмауэры (как программные, так и аппаратные, если они доступны) для ограничения доступа к прослушивающим портам удаленного рабочего стола (по умолчанию TCP 3389). Использование шлюза RDP настоятельно рекомендуется для ограничения доступа RDP к рабочим столам и серверам (см. обсуждение ниже). В качестве альтернативы для поддержки подключения за пределами кампуса вы можете использовать программное обеспечение кампусной VPN, чтобы получить IP-адрес кампуса и добавить пул сетевых адресов кампусной VPN в правило исключения брандмауэра RDP. Посетите нашу страницу для получения дополнительной информации о VPN-сервисе кампуса.

5. Включить проверку подлинности на уровне сети

Windows 10, Windows Server 2012 R2/2016/2019 также по умолчанию обеспечивают проверку подлинности на уровне сети (NLA). Лучше оставить это на месте, так как NLA обеспечивает дополнительный уровень аутентификации до установления соединения.

NLA должен быть включен по умолчанию в Windows 10, Windows Server 2012 R2/2016/2019..

Для проверки вы можете посмотреть параметр групповой политики Требовать аутентификацию пользователя для удаленных подключений с помощью аутентификации на уровне сети, который находится в папке Компьютер\Политики\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Безопасность. Этот параметр групповой политики должен быть включен на сервере с ролью узла сеансов удаленных рабочих столов.

https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/clients/remote-desktop-allow-access

6. Ограничьте количество пользователей, которые могут входить в систему с помощью удаленного рабочего стола

Если на вашем компьютере есть несколько учетных записей администратора, вы должны ограничить удаленный доступ только теми учетными записями, которым это необходимо. Если удаленный рабочий стол не используется для системного администрирования, удалите весь административный доступ через RDP и разрешите только учетные записи пользователей, которым требуется служба RDP. Для отделов, которые управляют многими машинами удаленно, удалите учетную запись локального администратора из доступа RDP по адресу и вместо этого добавьте техническую группу.

Если на вашем компьютере есть несколько учетных записей администратора, вы должны ограничить удаленный доступ только теми учетными записями, которым это необходимо. Если удаленный рабочий стол не используется для системного администрирования, удалите весь административный доступ через RDP и разрешите только учетные записи пользователей, которым требуется служба RDP. Для отделов, которые управляют многими машинами удаленно, удалите учетную запись локального администратора из доступа RDP по адресу и вместо этого добавьте техническую группу.Нажмите Пуск—>Программы—>Администрирование—>Локальная политика безопасности

В разделе «Локальные политики» -> «Назначение прав пользователя» выберите «Разрешить вход через службы терминалов». Или «Разрешить вход через службы удаленных рабочих столов»

.Удалите группу «Администраторы» и покиньте группу «Пользователи удаленного рабочего стола».

Используйте панель управления системой, чтобы добавить пользователей в группу пользователей удаленного рабочего стола.

Типичная операционная система MS по умолчанию будет иметь следующую настройку, как показано в локальной политике безопасности:

Проблема в том, что «Администраторы» здесь по умолчанию, а ваша учетная запись «Локальный администратор» находится в группе администраторов. Хотя рекомендуется соглашение о паролях, чтобы избежать идентичных паролей локального администратора на локальном компьютере и жестко контролировать доступ к этим паролям или соглашениям, использование учетной записи локального администратора для удаленной работы на компьютере не позволяет должным образом регистрировать и идентифицировать пользователя, использующего систему. Лучше всего переопределить локальную политику безопасности с помощью параметра групповой политики.

Для управления доступом к системам также полезно использовать «Группы с ограниченным доступом» с помощью групповой политики.

Если вы используете параметр «Группа с ограниченным доступом», чтобы поместить свою группу, например, «CAMPUS\LAW-TECHIES» в «Администраторы» и «Пользователи удаленного рабочего стола», ваши технические специалисты по-прежнему будут иметь удаленный административный доступ, но с использованием описанных выше шагов. , вы удалили проблемную «учетную запись локального администратора», имеющую доступ по RDP. В дальнейшем всякий раз, когда в OU под объектом GPO добавляются новые машины, ваши настройки будут правильными.

, вы удалили проблемную «учетную запись локального администратора», имеющую доступ по RDP. В дальнейшем всякий раз, когда в OU под объектом GPO добавляются новые машины, ваши настройки будут правильными.

7. Установите политику блокировки учетной записи

Настроив компьютер на блокировку учетной записи для определенного количества неправильных попыток, вы поможете предотвратить доступ хакеров к вашей системе с помощью инструментов автоматического подбора пароля (это известно как атака грубой силы). Чтобы установить политику блокировки учетной записи:

- Перейдите в Пуск—>Программы—>Администрирование—>Локальная политика безопасности

- В разделе «Политики учетных записей» -> «Политики блокировки учетных записей» задайте значения для всех трех параметров. Три недействительные попытки с 3-минутной длительностью блокировки являются разумным выбором.

Рекомендации по дополнительной безопасности

1. Не разрешайте прямой доступ RDP к клиентам или серверам за пределами кампуса.

Открытие RDP (порт 3389) для сетей за пределами кампуса крайне не рекомендуется и является известным вектором для многих атак. В приведенных ниже параметрах перечислены способы повышения безопасности при сохранении доступа RDP к системе.

После настройки шлюза RDP узлы должны быть настроены на разрешение подключений RDP только с узла шлюза или подсетей кампуса, где это необходимо.

2. Использовать шлюзы RDP (лучший вариант)

Настоятельно рекомендуется использовать шлюз RDP. Он позволяет жестко ограничить доступ к портам удаленного рабочего стола, поддерживая при этом удаленные подключения через один сервер «Шлюз». При использовании сервера шлюза удаленных рабочих столов все службы удаленного рабочего стола на рабочем столе и рабочих станциях должны быть ограничены, чтобы разрешить доступ только со шлюза удаленных рабочих столов. Сервер шлюза удаленных рабочих столов прослушивает запросы к удаленному рабочему столу через HTTPS (порт 443) и подключает клиента к службе удаленного рабочего стола на целевом компьютере.

Использовать службу шлюза удаленного рабочего стола кампуса. Это лучший вариант для разрешения доступа по протоколу RDP к системе, относящейся к категории UC P2 и ниже. Включает интеграцию DUO. Служба шлюза RDP предоставляется группой Windows. Документация доступна здесь: https://berkeley.sharepoint.com/sites/calnetad/gateway.

Служба шлюза RDP также поддерживает новое требование к службам удаленного доступа черновика обновления MSSND (требование 8), которое требует использования утвержденной службы (например, шлюза RDP, выделенного шлюза или bSecure VPN) для доступа к UC. Сеть Беркли из общедоступного Интернета.

Служба выделенного шлюза (управляемая). Требуется для доступа по протоколу RDP к системам с UC P4 или выше. Должен быть также настроен для DUO

Некоторые подразделения кампуса используют VPS, управляемый IST, в качестве шлюза удаленных рабочих столов.

Приблизительно можно предположить, что 30-100 одновременных пользователей могут использовать один шлюз удаленных рабочих столов. HA на виртуальном уровне обеспечивает достаточно отказоустойчивый и надежный доступ; однако можно реализовать несколько более сложную реализацию шлюза удаленных рабочих столов с балансировкой сетевой нагрузки.

Приблизительно можно предположить, что 30-100 одновременных пользователей могут использовать один шлюз удаленных рабочих столов. HA на виртуальном уровне обеспечивает достаточно отказоустойчивый и надежный доступ; однако можно реализовать несколько более сложную реализацию шлюза удаленных рабочих столов с балансировкой сетевой нагрузки.- Служба выделенного шлюза (неуправляемая). Установка и настройка шлюза удаленных рабочих столов на аппаратном обеспечении отдела.

Существует множество онлайн-документов по настройке этого встроенного компонента Windows 2016/2019. Официальная документация находится здесь: https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-se…

Установка, настройка, служба роли в основном соответствует описанию; однако рекомендуется использовать выданный Calnet доверенный сертификат Comodo. Использование самозаверяющего сертификата подходит для тестирования, а использование сертификата CalnetPKI может работать, если все клиенты доверяют корневому каталогу UCB.

Сертификат Comodo обычно лучше принимается, чтобы ваши конечные пользователи не получали предупреждений о сертификате.

Сертификат Comodo обычно лучше принимается, чтобы ваши конечные пользователи не получали предупреждений о сертификате.Настроить клиент для использования шлюза удаленных рабочих столов очень просто. Официальная документация для клиента MS находится здесь: http://technet.microsoft.com/en-us/library/cc770601.aspx

По сути, простое изменение на вкладке «Дополнительно» вашего RDP-клиента — это все, что необходимо:

3. Измените порт прослушивания для удаленного рабочего стола

Изменение порта прослушивания поможет «скрыть» удаленный рабочий стол от хакеров, которые сканируют сеть на наличие компьютеров, прослушивающих порт удаленного рабочего стола по умолчанию (TCP 3389). Это обеспечивает эффективную защиту от новейших червей RDP, таких как Morto. Для этого отредактируйте следующий раздел реестра (ВНИМАНИЕ: не пытайтесь сделать это, если вы не знакомы с реестром Windows и TCP/IP): HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp. Измените порт прослушивания с 3389 на что-то другое и не забудьте обновить все правила брандмауэра с помощью нового порта. Хотя этот подход полезен, это безопасность через неизвестность, что не является самым надежным подходом к обеспечению безопасности. Вы должны убедиться, что вы также используете другие методы ограничения доступа, как описано в этой статье.

Измените порт прослушивания с 3389 на что-то другое и не забудьте обновить все правила брандмауэра с помощью нового порта. Хотя этот подход полезен, это безопасность через неизвестность, что не является самым надежным подходом к обеспечению безопасности. Вы должны убедиться, что вы также используете другие методы ограничения доступа, как описано в этой статье.

4. Туннельное подключение к удаленному рабочему столу через IPSec или SSH

Если использование шлюза удаленных рабочих столов невозможно, можно добавить дополнительный уровень проверки подлинности и шифрования, туннелируя сеансы удаленного рабочего стола через IPSec или SSH. IPSec встроен во все операционные системы Windows, начиная с Windows 2000, но использование и управление значительно улучшены в Windows 10 (см. http://technet.microsoft.com/en-us/network/bb531150). Если сервер SSH доступен, вы можете использовать туннелирование SSH для подключений к удаленному рабочему столу.

5. Используйте существующие инструменты управления для ведения журнала и настройки RDP

Использование других компонентов, таких как VNC или PCAnywhere, не рекомендуется, поскольку они могут не вести журнал способом, который можно проверить или защитить. При использовании RDP входы в систему проверяются в локальном журнале безопасности и часто в системе аудита контроллера домена. При мониторинге локальных журналов безопасности ищите аномалии в сеансах RDP, например попытки входа в систему из учетной записи локального администратора. RDP также имеет преимущество подхода централизованного управления через GPO, как описано выше. По возможности используйте объекты групповой политики или другие инструменты управления конфигурацией Windows, чтобы обеспечить согласованную и безопасную конфигурацию RDP на всех ваших серверах и рабочих столах.

При использовании RDP входы в систему проверяются в локальном журнале безопасности и часто в системе аудита контроллера домена. При мониторинге локальных журналов безопасности ищите аномалии в сеансах RDP, например попытки входа в систему из учетной записи локального администратора. RDP также имеет преимущество подхода централизованного управления через GPO, как описано выше. По возможности используйте объекты групповой политики или другие инструменты управления конфигурацией Windows, чтобы обеспечить согласованную и безопасную конфигурацию RDP на всех ваших серверах и рабочих столах.

Принуждая использовать шлюз RDP, вы также получаете третий уровень аудита, который легче читать, чем прочесывать логины контроллера домена, и он отделен от целевой машины, поэтому он не подвержен подделке. Этот тип журнала значительно упрощает отслеживание того, как и когда используется RDP на всех устройствах в вашей среде.

Ограничение доступа к RDP с помощью брандмауэра Windows

Если у вас есть компьютер, управляемый кампусом:

- Обратитесь за помощью в ИТ-службу поддержки клиентов или ИТ-поддержку своего отдела.

Если у вас есть персональный компьютер и доступ администратора:

- Следуйте инструкциям в этой статье, чтобы обновить брандмауэр Windows, чтобы только авторизованные хосты и сети могли получить доступ к вашей системе через удаленный рабочий стол (RDP).

Настройки > Обновление и безопасность > Безопасность Windows > Брандмауэр и защита сети > Дополнительные параметры > Правила для входящих подключений > Удаленный рабочий стол — режим пользователя (TCP-вход) > Свойства > Область действия > Удаленный IP-адрес > Добавить > Этот IP-адрес или подсеть

- Настройки > Обновление и безопасность

- Безопасность Windows > Брандмауэр и защита сети

- Расширенные настройки

- Правила для входящих подключений > Удаленный рабочий стол — Режим пользователя (TCP-входящий) > Свойства

- Область > Удаленный IP-адрес > Добавить

- В разделе «Этот IP-адрес или подсеть» добавьте только те IP-адреса и сетевые подсети, которым должно быть разрешено подключение к службе удаленного рабочего стола (RDP) вашего компьютера.

Некоторые распространенные примеры IP-адресов и подсетей кампуса перечислены в разделе ниже.

Некоторые распространенные примеры IP-адресов и подсетей кампуса перечислены в разделе ниже.

IP-адреса и подсети кампуса

В зависимости от ваших потребностей выбирайте только авторизованные IP-адреса и подсети кампуса для подключения к службе RDP вашего компьютера. Network Operations & Services ведет список источников UC Berkeley Campus Networks, но некоторые распространенные примеры приведены ниже для справки.

Шлюз IST RD

Чтобы получить доступ к вашей системе через RDP непосредственно из Интернета, используйте шлюз удаленного рабочего стола кампуса. Шлюз удаленных рабочих столов позволит вам использовать ваш идентификатор CalNet с push-уведомлениями Duo для подключения. Вы можете авторизовать шлюз удаленных рабочих столов, добавив следующую подсеть в правило брандмауэра:

- 169.229.164.0/24

VPN-сети удаленного доступа кампуса (bSecure Remote Access Services with GlobalProtect)

Чтобы получить доступ к вашей системе через RDP через VPN кампуса, добавьте одну или несколько следующих VPN-сетей в правило брандмауэра:

- Сети клиентов с разделенным туннелем

- 10.

- 10.

me.

me. В моем примере мой домен root.pyatilistnik.org и будет выглядеть вот так: root\sem. Если будите часто производить подключение, то можете ускорить процесс поставив галочку «Разрешить мне сохранять учетные данные«, не придется вводить пароль.

В моем примере мой домен root.pyatilistnik.org и будет выглядеть вот так: root\sem. Если будите часто производить подключение, то можете ускорить процесс поставив галочку «Разрешить мне сохранять учетные данные«, не придется вводить пароль.

Приблизительно можно предположить, что 30-100 одновременных пользователей могут использовать один шлюз удаленных рабочих столов. HA на виртуальном уровне обеспечивает достаточно отказоустойчивый и надежный доступ; однако можно реализовать несколько более сложную реализацию шлюза удаленных рабочих столов с балансировкой сетевой нагрузки.

Приблизительно можно предположить, что 30-100 одновременных пользователей могут использовать один шлюз удаленных рабочих столов. HA на виртуальном уровне обеспечивает достаточно отказоустойчивый и надежный доступ; однако можно реализовать несколько более сложную реализацию шлюза удаленных рабочих столов с балансировкой сетевой нагрузки. Сертификат Comodo обычно лучше принимается, чтобы ваши конечные пользователи не получали предупреждений о сертификате.

Сертификат Comodo обычно лучше принимается, чтобы ваши конечные пользователи не получали предупреждений о сертификате.

Некоторые распространенные примеры IP-адресов и подсетей кампуса перечислены в разделе ниже.

Некоторые распространенные примеры IP-адресов и подсетей кампуса перечислены в разделе ниже.

Ваш комментарий будет первым