Настройка станции с подключением RDP через локальную сеть в службах MultiPoint

Twitter LinkedIn Facebook Адрес электронной почты- Статья

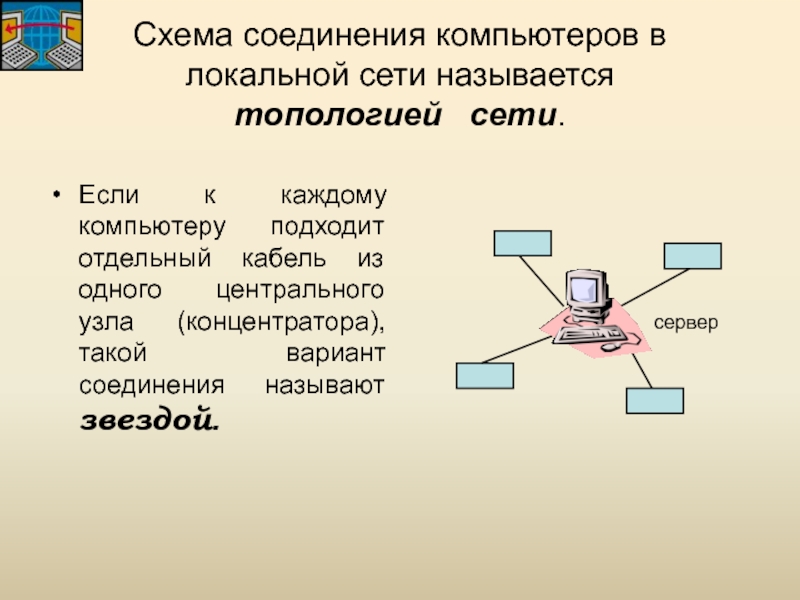

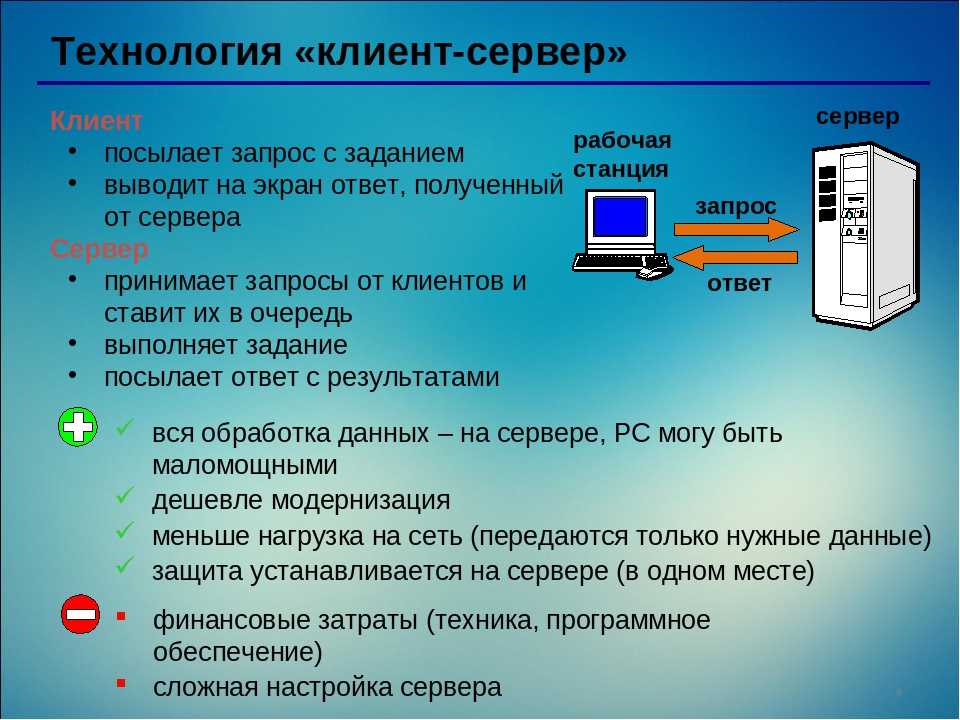

Станция с подключением по локальной сети — это тонкий клиент, традиционный рабочий стол или портативный компьютер, который подключается к службам MultiPoint в локальной сети (LAN) с помощью протокол удаленного рабочего стола (RDP).

Включите компьютер, на котором выполняются службы MultiPoint.

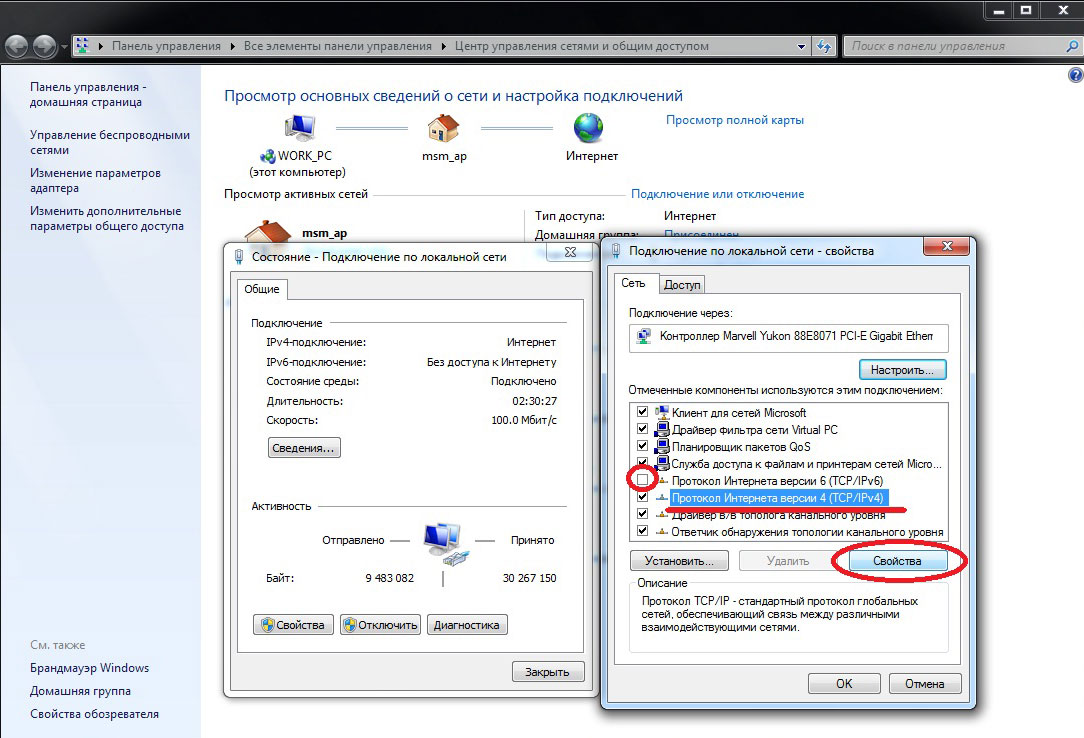

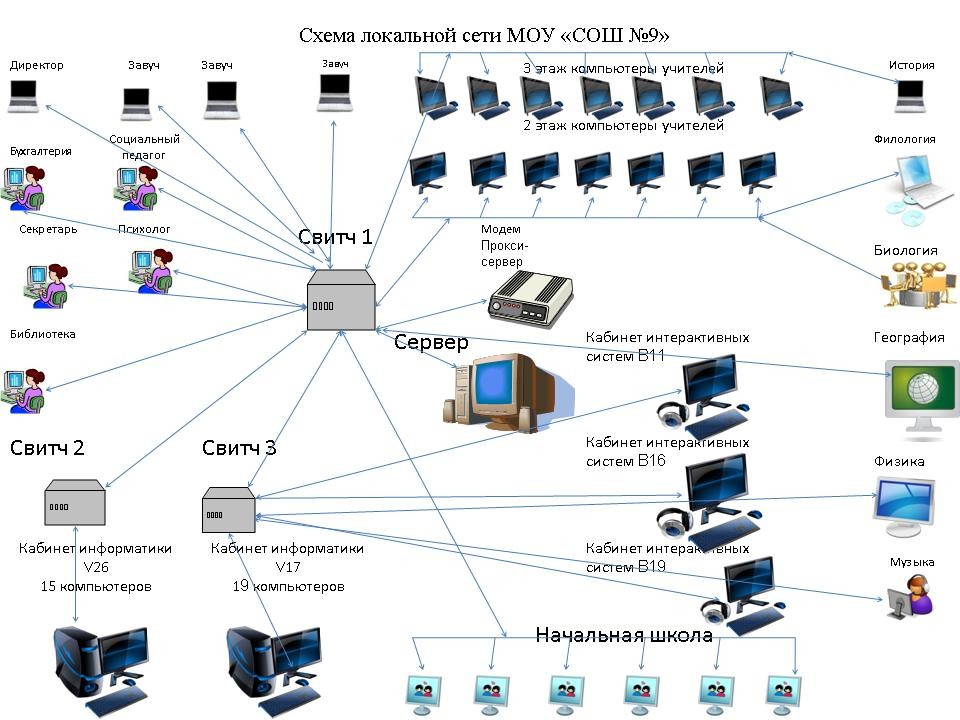

Убедитесь, что компьютер MultiPoint Server подключен к локальной сети коммутатором, маршрутизатором или другим сетевым устройством и имеет соответствующий IP-адрес. (IP-адрес, начинающийся с 169,254 (адрес APIPA), может указывать на наличие проблемы с подключением к локальной сети или на то, что DHCP-сервер недоступен или работает неправильно.)

Подключение клиентский компьютер или тонкий клиент в локальную сеть.

Включите клиентский компьютер или тонкий клиент.

На клиентском компьютере или тонком клиенте запустите подключение к удаленному рабочему столу или эквивалентное приложение и введите имя или IP-адрес компьютера, на котором выполняются службы MultiPoint.

настройка устройства Windows 10 для удаленного управления с помощью служб соединителя

любой компьютер или портативный компьютер, на котором работает Windows 10, могут управляться удаленно, если:

- Службы соединителя включены

- компьютер добавлен на управляемые компьютеры на сервере MultiPoint.

на компьютере, на котором работает Windows 10 выполните следующие действия, чтобы включить соединитель MultiPoint.

в поле поиска введите «включить или отключить компоненты Windows» и выберите правильный результат поиска.

В списке функций включите соединитель MultiPoint. Это позволит включить службы соединителя MultiPoint, необходимые для управления устройством.

На сервере MultiPoint Server:

Откройте диспетчер MultiPoint и выберите

Выберите удаленные компьютеры, которыми требуется управлять, и нажмите кнопку ОК. Вам будет предложено ввести учетные данные администратора на удаленных компьютерах. После этого на вкладке Домашняя страница диспетчера MultiPoint появятся удаленные компьютеры.

После успешной настройки Диспетчер панели мониторинга может отслеживать работу пользователей на управляемом устройстве.

Важно!

при наблюдении за управляемыми Windows 10 устройствами администратриве пользователи не могут отслеживаться, за исключением того, что параметры сервера были изменены соответствующим образом. см. раздел Edit Server Параметры

сравниваем шесть протоколов / Информационная безопасность, Законы, Программы, ПО, сайты / iXBT Live

Нельзя сказать, что задача удаленного доступа к устройствам в домашней локальной сети является очень распространенной и, вероятно, большая часть пользователей с ней даже никогда не встречалась. Однако все чаще в локальной сети появляются устройства и сервисы, с которыми хотелось бы работать удаленно. В качестве примера можно назвать сетевые накопители с библиотекой файлов, видеокамеры, устройства домашней автоматизации. В некоторых случаях может быть достаточно предоставляемых производителями собственных реализаций облачного доступа или даже просто проброса портов на роутере. Но если таких устройство много, существенно удобнее иметь возможность прямого обращения ко всей сети сразу, что может быть обеспечено сервисами VPN. Кроме того, этим технологии помогут и объединить две или несколько сетей в одну с прозрачным обменом данными между ними.

Но если таких устройство много, существенно удобнее иметь возможность прямого обращения ко всей сети сразу, что может быть обеспечено сервисами VPN. Кроме того, этим технологии помогут и объединить две или несколько сетей в одну с прозрачным обменом данными между ними.

В данной публикации нет задачи максимально подробно рассказать про все распространенные протоколы VPN и их особенности. Сосредоточимся преимущественно на практической стороне вопроса сценария подключения удаленного клиента и попробуем сравнить разные варианты по удобству и производительности.

Сервисы VPN сегодня все чаще встречаются в прошивках беспроводных роутеров и, пожалуй, наибольшее их число представлено в решениях Keenetic, так что именно они и будут использованы в статье. Заметим, что если говорить именно о скорости, очень многое в данном случае зависит и от аппаратной платформы роутера и от программной реализации. Причем второй аспект может быть даже важнее. Кроме того, поскольку прошивки обычно закрытые, то и доступные через Web-интерфейс набор параметров серверов может отличаться. Влияние на производительность, конечно, оказывают и настройки сервисов. В данной статье я обычно использовал заданные производителем значения по умолчанию.

Влияние на производительность, конечно, оказывают и настройки сервисов. В данной статье я обычно использовал заданные производителем значения по умолчанию.

Также стоит отметить, что конкретно у решений Keenetic есть очень подробная база знаний на сайте, в статьях которой приводятся примеры настройки и использования дополнительных сервисов, включая все описанные в статье.

Текущая линейка продуктов компании основана на двух моделях процессоров (SoC) производства Mediatek – MT7628 и MT7621. На первом, имеющим одно вычислительное ядро, реализованы модели со 100 Мбит/с портами. Второй, с двумя ядрами, способными исполнять четыре потока, используется в устройствах с гигабитными портами. Более подробную информацию о конфигурациях устройств можно получить, например, в форуме iXBT.

Так что по сути, если взять по одному представителю на каждом чипе, можно охватить всю линейку роутеров компании в описываемой задаче, поскольку Wi-Fi, порты USB и объемы памяти здесь не существенны.

Для теста использовались устройства Keenetic City KN-1510 (младшая из двухдиапазонных) и Keenetic Ultra KN-1810 (старшая модель на данный момент).

Напомним, что прошивки у данного производителя модульные, так что в общем случае каждый пользователь может собрать свой уникальный вариант из требуемых сервисов и функций. Однако если для старших моделей с флешпамятью большой емкости можно не переживать про объем, то для младших ситуация существенно сложнее. В частности в данном тестировании приходилось добавлять на Keenetic City не более двух серверов за один раз. Кроме того, при анализе результатов не забываем, что эта модель имеет только 100 Мбит/с порты, что в определенных режимах будет выступать ограничением.

Все рассматриваемые в статье протоколы для своей работы в обязательном порядке требуют белого адреса на стороне сервера, что выглядит вполне логичным. Однако один из вариантов, благодаря специальным решениям Keenetic, можно использовать и без него.

Тестирование проводилось с прошивками версии 3. 3.16. Режим подключения к Интернет – IPoE. В тестировании оценивалась скорость доступа внешнего клиента к компьютеру внутри локальной сети за роутером.

3.16. Режим подключения к Интернет – IPoE. В тестировании оценивалась скорость доступа внешнего клиента к компьютеру внутри локальной сети за роутером.

PPTP и L2TP

Одни из наиболее известных протоколов для реализации удаленного доступа – PPTP и L2TP. Первый уже считается небезопасным, хотя продолжает использоваться из-за невысокой требовательности к ресурсам. Заметим, что в нем предусмотрен как вариант без шифрования трафика, так и с ним. Одной из особенностей данного решения является использование специального протокола туннелирования, который часто бывает заблокирован домашними провайдерами, что приводит к невозможности использования данного типа подключения. Кроме того, используемые алгоритмы шифрования обычно не «ускоряются» специальными блоками в SoC.

Второй запомнился, прежде всего, использованием в сети одного из крупных отечественных провайдеров и отсутствием его поддержки у недорогих роутеров многих производителей.

Штатные клиенты для этих протоколов существуют во многих операционных системах, включая мобильные, что упрощает настройку подключения. Заметим, однако, что для L2TP обычно используется вариант L2TP/IPSec, в котором кроме привычного имени и пароля пользователя нужно также указать и общий ключ. Он и будет протестирован в этот раз.

Заметим, однако, что для L2TP обычно используется вариант L2TP/IPSec, в котором кроме привычного имени и пароля пользователя нужно также указать и общий ключ. Он и будет протестирован в этот раз.

Подключить сервисы несложно – после установки соответствующих модулей необходимо в меню «Управление» — «Приложения» включить серверы.

Из настроек предусмотрены разрешение нескольких одновременных входов для одного аккаунта, активация NAT для клиентов (они смогут выходить в Интернет через этот роутер), выбор IP-адресов для выделения клиентам и выбор сегмента сети для доступа.

Кроме того, для PPTP можно разрешить подключения без шифрования, а для L2TP/IPSec необходимо установить общий секретный ключ.

Оба сервиса позволяют запрограммировать в роутере несколько учетных записей пользователей и разрешить им доступ по VPN.

При настройке клиентов необходимо указать внешний адрес роутера (IP или имя хоста, что можно реализовать, например, через KeenDNS), аккаунт пользователя, для L2TP/IPSec – дополнительно общий секретный ключ. При работе с PPTP и штатным клиентом Windows необходимо учесть описанные в статье базы знаний особенности.

При работе с PPTP и штатным клиентом Windows необходимо учесть описанные в статье базы знаний особенности.

Для данных протоколов использовались штатные клиенты ОС Windows 10.

Keenetic City в PPTP без шифрования показывает близкие к скорости портов результаты. Хотя, вероятно, мало кого устроит незащищенное от перехвата данных подключение. Использование MPPE в PPTP снижает показатели примерно до 30 Мбит/с, что, в целом, очень неплохо для относительно недорогой модели (напомню, что сходные цифры будут и на самом младшем устройстве текущей линейки). Что касается L2TP/IPSec, то здесь можно рассчитывать не более чем на 10 Мбит/с, поскольку в данном случае применяется шифрование DES, а в Keenetic City оно не поддерживается аппаратно.

Заметно более мощная платформа Keenetic Ultra показывает и более высокие результаты: до 300 Мбит/с в PPTP без шифрования и в среднем около 80 Мбит/с в PPTP с шифрованием и L2TP/IPSec.

Итого мы видим, что данные реализации обеспечивают хорошую производительность, за исключением L2TP/IPSec на младшей модели, и просты в настройке благодаря стандартным клиентам.

OpenVPN

Следующий по распространенности в серверах домашних роутеров протокол VPN – OpenVPN. Благодаря реализации с открытым исходным кодом на базе библиотеки OpenSSL, данный протокол очень часто встречается в совершенно разных продуктах, а найти под него клиента не составляет труда для большинства операционных систем.

Данный сервис имеет очень гибкие настройки (включая режим работы, выбор опций шифрования, сертификаты, ключи, маршрутизация и так далее), которые обычно задаются в виде текстовых конфигурационных файлах. Это имеет и обратную сторону – новичкам может быть непросто настроить работу по данному протоколу. Но если говорить о Keenetic, то в статьях базы знаний можно скачать готовые конфигурационные файлы, в которых нужно будет только поменять адрес сервера. Впрочем, с точки зрения безопасности, безусловно, нужно будет сделать свои ключи или сертификаты.

Протокол использует через стандартные соединения TCP или UDP и позволяет выбрать порт. Так что работать с ним можно будет практически в любой ситуации.

В роутерах Keenetic нет отдельного пункта «сервер OpenVPN», данный тип соединений настраивается в разделе «Интернет» — «Другие подключения». Кроме того, потребуется настроить еще несколько опций в других местах (в частности правила для межсетевого экрана), а в некоторых случаях – и в консоли. На сайте поддержки Keenetic этому протоколу посвящено несколько подробных материалов. При определенном опыте, можно реализовать одновременное обслуживание сервером нескольких клиентов. Но это будет явно сложнее, чем простое добавление пользователей в общий список доступа. Для тестов использовался стандартный клиент для Windows с сайта OpenVPN.

По скорости на младшей модели мы получаем до 10 Мбит/с, а на старшей – примерно в два с половиной раза больше. Данный протокол, вероятно из-за своей гибкости, имеет определенные сложности работы через «ускорители», так что скорость работы принесена в жертву универсальности. Впрочем, на других SoC (в частности, топовых Broadcom) его реализация показывает в несколько раз более высокие результаты.

Данный вариант можно рекомендовать сторонникам открытого программного обеспечения и тем, кому требуется максимальная гибкость настройки сервисов. В плюсах также возможность работы по стандартным TCP/UDP соединениям и любым портам.

SSTP

Относительно недавно был представлен VPN-протокол SSTP, основанный на SSL. Его преимуществом является работа через HTTPS и стандартный порт 443. Так что в общем случае, можно считать, что он способен легко проходить через межсетевые экраны и прокси. Первоначально он был интегрирован в ОС семейства Windows, но сегодня встречается и на других платформах.

Реализация данного сервера в Keenetic интересна тем, что позволяет осуществлять удаленный доступ без белого адреса на роутере – через сервис Keenetic Cloud с шифрованием на всем пути. Заметим, что при работе через облако Keenetic Cloud, по своей сути, невозможно обеспечить гарантированную скорость доступа, поскольку нагрузка зависит от числа пользователей и их активности. В тестах использовалось прямое подключение и штатный клиент в Windows.

Настройки в данном случае также очень простые. После обязательной регистрации на KeenDNS, получения сертификата SSL, разрешения доступа к роутеру из Интернет по HTTPS идем в «Управление» — «Приложения» и включаем VPN-сервер SSTP. В параметрах можно разрешить множественный вход, выход в Интернет через роутер, выбрать выдаваемые пользователям адреса, а также указать разрешенные для этого сервиса учетные записи.

В целом результаты аналогичны предыдущему участнику – до 10 Мбит/с на младшей модели и до 30 Мбит/с на старшей.

Основным плюсом данного сервиса является работа по стандартному протоколу HTTPS и возможность использования через облачный сервер без наличия белого адреса на роутере. Минус – необходимость использования сторонних клиентов на отличных от Windows операционных системах.

IPSec

Эта группа протоколов, пожалуй, наиболее часто упоминается для решения задачи объединения сетей у «больших компаний на серьезном оборудовании». Основной проблемой при работе с IPSec для обычных пользователей является сложность настройки, так что на наш взгляд, его использование с домашним оборудованием является уделом хорошо подготовленных сотрудников ИТ-отделов или энтузиастов. С другой стороны, его реализация в Keenetic присутствует, а на сайте поддержки есть соответствующие статьи базы знаний. Потратив немного больше времени, чем с другими участниками, вполне можно настроить его работу со стандартным клиентом Windows.

С другой стороны, его реализация в Keenetic присутствует, а на сайте поддержки есть соответствующие статьи базы знаний. Потратив немного больше времени, чем с другими участниками, вполне можно настроить его работу со стандартным клиентом Windows.

Как и для OpenVPN, работа с IPSec осуществляется в разделе «Интернет» — «Другие подключения». Набор параметров явно не для новичка в сетевых технологиях. Нужно выбрать вариант идентификации, опции для двух фаз осуществления соединения, маршруты и так далее. Непросто настроить и соединение со стороны клиента. Можно конечно попробовать действовать «по картинкам», но если что-то пойдет не так, разобраться, не имея определенной базы знаний, будет сложно. Посмотрим, стоила ли игра свеч с точки зрения скорости.

Судя по результатам – вполне. Младшая модель способна обеспечить защищенное соединение со скоростью порядка 50 Мбит/с, а старшая работает в три раза быстрее. Да, конечно это решение не для всех, учитывая сложности настройки. Скорее данный тип соединения будет интересен для сценария объединения сетей, а не подключения удаленных клиентов.

Кстати, в прошивках Keenetic есть и специальный сервер IPSec (Virtual IP), который позволяет легко настроить доступ к роутеру и локальной сети за ним с мобильных устройств на Android и iOS через их штатные клиенты. В нем используется общий ключ и учетная запись пользователя. Остальные параметры установлены автоматичеки по требованиям совместимости с клиентами.

WireGuard

Еще один новый игрок в сегменте VPN-сервисов – протокол WireGuard. Можно сказать, что ему буквально на днях исполнилось два года. Он похож на OpenVPN по своему статусу программного обеспечения с открытым исходным кодом. При этом авторы WireGuard постарались сосредоточиться на использовании современных технологий и протоколов согласования ключей и шифрования и обойти узкие места других реализаций. Это позволило существенно сократить объем кода, оптимизировать скорость и реализовать решение в виде модуля для ядра Linux. В настоящий момент есть клиенты для всех распространенных операционных систем для компьютеров и мобильных устройств.

Сложность настройки в текущей реализации Keenetic можно оценить как среднюю. Сервис заводится в разделе «Интернет» — «Другие подключения» и позволяет также объединять сети, а не только подключать удаленных клиентов. Сначала производится генерация пары ключей (закрытого и публичного) для сервера. На тоже клиенте будет проведена аналогичная операция. В настройках пиров нужно будет указывать публичные ключи второй стороны. Также на стороне роутера присутствует выбор номера порта, подсетей и другие параметры. В случае вопросов, лучше обратиться на сайт поддержки Keenetic, где описаны процедура настройки этого сервиса. Кроме того, потребуется настройка правил межсетевого экрана и маршрутизации. В случае необходимости выхода удаленного клиента в Интернет через роутер нужно будет поработать и в консоли. В фирменном клиенте для Windows конфигурация задается в виде текстового файла. Параметры аналогичны настройкам в роутере. При необходимости на стороне сервера можно запрограммировать несколько пиров, что позволит одному серверу обслуживать одновременно несколько клиентов.

Тестирование показало, что данных протокол выступает по скорости очень хорошо и его результаты сравнимы с традиционным IPSec. Младшая модель способна показать 40-50 Мбит/с, а старшая – 150-220 Мбит/с.

На наш взгляд, это очень неплохое начало. Если бы еще немного упростить конфигурацию (например, создавать все требуемые настройки на стороне роутера, так что пользователю останется только скачать готовый файл настроек и импортировать его на клиенте), то будет и удобно, и быстро, и безопасно.

Заключение

Все рассмотренные протоколы удаленного доступа имеют свои уникальные особенности и выбор будет зависеть от условий и требований пользователя, включая уровень подготовки и тип операционной системы на клиенте. С точки зрения простоты настройки оптимальным универсальным вариантом можно считать L2TP/IPSec. Однако на младших моделях он все-таки небыстрый, так что и PPTP найдется место. SSTP имеет смысл в случае отсутствия белого адреса на роутере. Если же хочется скорости, то стоит посмотреть в сторону WireGuard, но нужно будет потратить немного больше времени на настройку. OpenVPN и IPSec выберут те, кто уже знаком с этими протоколами и умеет с ними обращаться.

OpenVPN и IPSec выберут те, кто уже знаком с этими протоколами и умеет с ними обращаться.

Подключение по локальной сети | Remote Utilities

Под хостом понимается удаленный модуль, установленный на целевом или удаленном ПК. Этот модуль обеспечивает как автоматический, так и обслуживаемый доступ.Сервер Internet-ID, также известный как сервер ретрансляции, действует как посредник, используемый соединением Internet-ID для облегчения связи между средством просмотра и хостом. Сервер Internet-ID может быть общедоступным (размещенным и поддерживаемым нашей компанией) или собственным (см. Сервер RU).

Режим полного управления и просмотра позволяет просматривать удаленный экран, перемещать указатель удаленной мыши и отправлять щелчки или нажатия клавиш. Значок на панели инструментов окна режимов позволяет плавно переключаться между режимами «Полный доступ» и «Только просмотр».

Адресная книга — это структурированная коллекция ваших удаленных подключений. Каждое соединение соответствует определенному удаленному компьютеру и имеет уникальные свойства, такие как адрес назначения, пароль доступа (если он сохранен) и глубина цвета. Remote Utilities предоставляет возможность локального резервного копирования и шифрования ваших адресных книг.

Каждое соединение соответствует определенному удаленному компьютеру и имеет уникальные свойства, такие как адрес назначения, пароль доступа (если он сохранен) и глубина цвета. Remote Utilities предоставляет возможность локального резервного копирования и шифрования ваших адресных книг.

Вы можете подключиться к удаленному хосту напрямую без использования сервера Internet-ID . Типичным примером прямого подключения является сеть LAN или VPN.

Перед началом работы

- Убедитесь, что программа просмотра и хост-компьютеры находятся в одной подсети (подсети).

- На хост-компьютере должны быть разрешены входящие подключения к TCP-порту 5650. Хост автоматически создает разрешающее правило в брандмауэре Windows во время установки. Если у вас есть стороннее программное обеспечение брандмауэра, вы должны вручную разрешить входящий TCP-порт 5650.

- Вы можете изменить номер порта по умолчанию в настройках сети.

На удаленном компьютере

- Загрузите и установите Host . При появлении запроса установите пароль доступа к хосту во время установки.

- Наведите указатель мыши на значок узла и запишите частный IP-адрес. В приведенном ниже примере частный IP-адрес — 192.168.0.56.

Если вы пропустили настройку пароля доступа во время установки хоста:

- Щелкните правой кнопкой мыши синий значок хоста и выберите Настройки для хоста .

- Перейдите к Аутентификация , выберите Одиночный пароль и нажмите Изменить пароль .

- Установите желаемый пароль доступа, нажмите OK и закройте окно настроек.

На локальном компьютере

- Откройте программу просмотра и нажмите Добавить соединение .

- Введите желаемое имя подключения и IP-адрес хоста. Выберите Подключиться сейчас и нажать OK .

- Введите пароль доступа к хосту и нажмите OK .

- Удаленный сеанс начнется в режиме подключения Полный контроль .

- Новое соединение будет сохранено в вашей адресной книге для использования в будущем.

Совет

Если у вас возникли трудности с прямым подключением, обратитесь к этому руководству по устранению неполадок.

Как удаленно включать и выключать компьютер

Ярлык на рабочем столе — это все, что вам нужно для удаленного включения или выключения ПК.

Вы можете найти множество руководств, объясняющих, как можно удаленно включать и выключать компьютер. Тем не менее, большинство из них, кажется, относятся к этому предмету так, как будто вы будете управлять огромной сетью компьютеров. Другие слишком глубоко погружаются в технические детали, превращая то, что должно быть простым делом, в сверхсложное дело.

Чтобы помочь вам в этом процессе и максимально упростить его, мы составили это руководство, в котором вы узнаете, как удаленно включать и выключать компьютер.

Магия пробуждения по локальной сети

Удаленное пробуждение ПК не зависит от магии. Это возможно благодаря сетевому стандарту Wake-on-LAN, который поддерживается большинством соединений Ethernet.

Когда функция Wake-on-LAN включена, она позволяет одному компьютеру — или даже вашему смартфону — отправлять волшебный пакет, эквивалентный «сигналу включения», на другой компьютер в той же локальной сети.

1. Настройка удаленного ПК

Хотя большинство современных сетевых адаптеров Ethernet поддерживают функцию Wake-on-LAN, многие из них не включают эту функцию по умолчанию. Чтобы ПК мог начать действовать при получении волшебного пакета, вам, возможно, придется включить эту функцию в двух, казалось бы, не связанных между собой местах:

- В меню BIOS/UEFI вашего ПК.

- В настройках вашего сетевого адаптера в Windows 10.

К сожалению, мы не можем предоставить конкретные инструкции по включению Wake-on-LAN в меню BIOS/UEFI вашего ПК. Расположение опции зависит от производителя материнской платы. Таким образом, вам придется проверить руководство вашей материнской платы для получения дополнительной информации. Однако обычно вы найдете его в параметрах сети или питания.

Убедившись, что функция Wake-on-LAN включена в BIOS/UEFI целевого ПК, загрузитесь в установку Windows как обычно. Откройте диспетчер устройств. Если вы используете Windows 10, вы можете нажать клавишу Windows + X и запустить ее из быстрого меню инструментов администрирования ОС. Кроме того, вы можете нажать клавишу Windows или щелкнуть меню «Пуск» и начать вводить «Диспетчер устройств», чтобы найти его.

Кроме того, вы можете нажать клавишу Windows или щелкнуть меню «Пуск» и начать вводить «Диспетчер устройств», чтобы найти его.

- Разверните категорию Сетевые адаптеры и дважды щелкните сетевой адаптер (или щелкните его правой кнопкой мыши и выберите Свойства ). Перейдите на вкладку Advanced и проверьте записи в разделе Property . Найдите запись для Wake on Magic Packet и включите ее.

- Продолжая просматривать свойства сетевого адаптера, перейдите на вкладку Power Management . Там убедитесь, что оба Разрешить этому устройству разбудить компьютер и Разрешить пробуждение компьютера только магическим пакетом включены.

- Наконец, чтобы разбудить его удаленно, вам понадобится IP-адрес этого ПК. Если вы этого не знаете, вы можете найти его, нажав клавишу Windows + R, набрав «cmd», а затем нажав Enter, чтобы запустить командную строку.

Введите «ipconfig» (без кавычек) в командной строке и нажмите Enter, чтобы запустить команду. Нужный вам адрес будет указан как IPv4 Address .

Введите «ipconfig» (без кавычек) в командной строке и нажмите Enter, чтобы запустить команду. Нужный вам адрес будет указан как IPv4 Address .

Теперь вы можете выключить этот компьютер и вернуться к своему основному.

2. Grab WakeMeOnLan

Как мы увидим, создать ярлык выключения на нашем рабочем столе для нашего удаленного ПК легко и выполнимо с помощью стандартных инструментов Windows. Однако, чтобы включить удаленный компьютер, вам нужен способ отправить на него вышеупомянутый волшебный пакет. Многие решения для удаленного управления могут разбудить ваш компьютер таким образом.

Однако в этой статье мы не хотим полностью дистанционно управлять нашим ПК. Мы только хотим получить доступ к его хранилищу как можно быстрее и проще. Таким образом, проще использовать бесплатный инструмент WakeMeOnLan от NirSoft.

- Загрузите WakeMeOnLan с официального сайта.

- Инструмент работает как портативное приложение и не требует установки.

Однако он поставляется в ZIP-архиве. Чтобы использовать его, создайте папку, в которую вы хотите его «установить», откуда вы будете запускать его в будущем. Затем извлеките туда содержимое скачанного архива. Запомните (или скопируйте в буфер обмена) путь к этой папке.

Однако он поставляется в ZIP-архиве. Чтобы использовать его, создайте папку, в которую вы хотите его «установить», откуда вы будете запускать его в будущем. Затем извлеките туда содержимое скачанного архива. Запомните (или скопируйте в буфер обмена) путь к этой папке.

Теперь, когда все настроено, вы можете создать фактические ярлыки, которые будут включать и выключать ваш удаленный компьютер.

3. Создайте ярлыки включения/выключения

WakeMeOnLan предлагает правильный графический интерфейс, но также поддерживает флаги командной строки. Мы воспользуемся этой функцией, чтобы использовать WakeMeOnLan в качестве секретного соуса к ярлыку, который включит удаленный компьютер.

- Щелкните правой кнопкой мыши пустое место на рабочем столе и выберите New > Shortcut в появившемся меню.

- Введите полный путь к исполняемому файлу WakeMeOnLAN (который мы предлагали вам записать или скопировать в буфер обмена ранее) в поле под Введите местоположение предмета .

Кроме того, вы можете нажать кнопку Browse справа, а затем найти и выбрать исполняемый файл WakeMeOnLAN в появившемся запросчике. Оставьте пустое место после исполняемого файла и введите «/wakeup YOUR_REMOTE_PC’s_IP» (без кавычек). Замените «YOUR_REMOTE_PC’s_IP» на IP-адрес, который вы указали при запуске ipconfig на удаленном ПК.

Кроме того, вы можете нажать кнопку Browse справа, а затем найти и выбрать исполняемый файл WakeMeOnLAN в появившемся запросчике. Оставьте пустое место после исполняемого файла и введите «/wakeup YOUR_REMOTE_PC’s_IP» (без кавычек). Замените «YOUR_REMOTE_PC’s_IP» на IP-адрес, который вы указали при запуске ipconfig на удаленном ПК. - Введите соответствующее имя для нового ярлыка. Мы использовали простой «BlackBox_ON», где «BlackBox» — это имя нашего удаленного ПК. Нажмите на Готово и ваш первый значок будет готов к использованию.

- Создайте вторую иконку, как раньше. Для этого вы можете использовать собственную команду «выключения» Windows вместо стороннего инструмента. Поэтому вместо ввода пути к исполняемому файлу введите «shutdown /s /m \\REMOTE_PC’s_NAME» (без кавычек). В нашем случае наш удаленный компьютер назывался «BlackBox», поэтому наша команда была «shutdown /s /m \\blackbox».

- Введите также соответствующее имя для этого ярлыка — мы использовали совершенно неоригинальное «BlackBox_OFF».

Наконец, нажмите на Завершите , чтобы создать ярлык Remote-OFF.

Наконец, нажмите на Завершите , чтобы создать ярлык Remote-OFF.

Теперь ваши ярлыки готовы к использованию.

Вход, перевод, выход!

Несмотря на то, что они созданы с использованием совершенно понятной стандартной технологии, использование этих двух ярлыков действительно похоже на волшебство.

С ними вам не нужно прибегать к сложным решениям или вставать, чтобы вручную нажать кнопку питания на другом компьютере, чтобы включить его. Вместо этого вы можете дважды щелкнуть ярлык «включение» на рабочем столе и услышать, как ваш удаленный компьютер мгновенно начнет действовать.

Затем запустите свой любимый файловый менеджер, откройте общие папки удаленного компьютера и скопируйте и переместите файлы в него и из него.

Наконец, дважды щелкните ярлык «выключение питания» и все. Не сложнее, чем с обычным бытовым прибором. Есть еще один повод встать со стульев!

Подписывайтесь на нашу новостную рассылку

Связанные темы

- Windows

- Пульт дистанционного управления

- Windows 10

- ЛВС

Об авторе

OK плавит колпачки клавиш и возится с технологиями со времен 8-битной эры.

Введите «ipconfig» (без кавычек) в командной строке и нажмите Enter, чтобы запустить команду. Нужный вам адрес будет указан как IPv4 Address .

Введите «ipconfig» (без кавычек) в командной строке и нажмите Enter, чтобы запустить команду. Нужный вам адрес будет указан как IPv4 Address . Однако он поставляется в ZIP-архиве. Чтобы использовать его, создайте папку, в которую вы хотите его «установить», откуда вы будете запускать его в будущем. Затем извлеките туда содержимое скачанного архива. Запомните (или скопируйте в буфер обмена) путь к этой папке.

Однако он поставляется в ZIP-архиве. Чтобы использовать его, создайте папку, в которую вы хотите его «установить», откуда вы будете запускать его в будущем. Затем извлеките туда содержимое скачанного архива. Запомните (или скопируйте в буфер обмена) путь к этой папке. Кроме того, вы можете нажать кнопку Browse справа, а затем найти и выбрать исполняемый файл WakeMeOnLAN в появившемся запросчике. Оставьте пустое место после исполняемого файла и введите «/wakeup YOUR_REMOTE_PC’s_IP» (без кавычек). Замените «YOUR_REMOTE_PC’s_IP» на IP-адрес, который вы указали при запуске ipconfig на удаленном ПК.

Кроме того, вы можете нажать кнопку Browse справа, а затем найти и выбрать исполняемый файл WakeMeOnLAN в появившемся запросчике. Оставьте пустое место после исполняемого файла и введите «/wakeup YOUR_REMOTE_PC’s_IP» (без кавычек). Замените «YOUR_REMOTE_PC’s_IP» на IP-адрес, который вы указали при запуске ipconfig на удаленном ПК. Наконец, нажмите на Завершите , чтобы создать ярлык Remote-OFF.

Наконец, нажмите на Завершите , чтобы создать ярлык Remote-OFF.

Ваш комментарий будет первым