HEUR: Trojan.AndroidOS — 4 типа вирусов, способы удаления

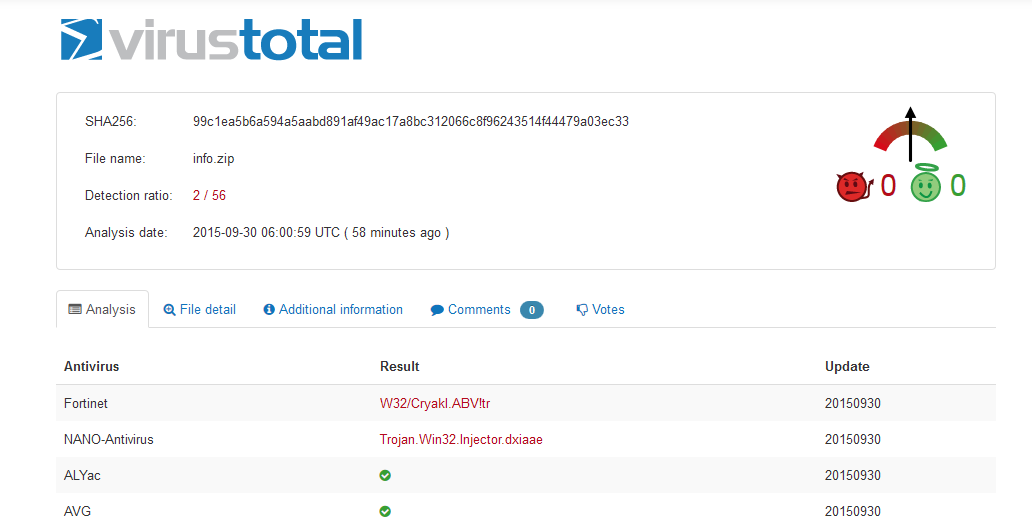

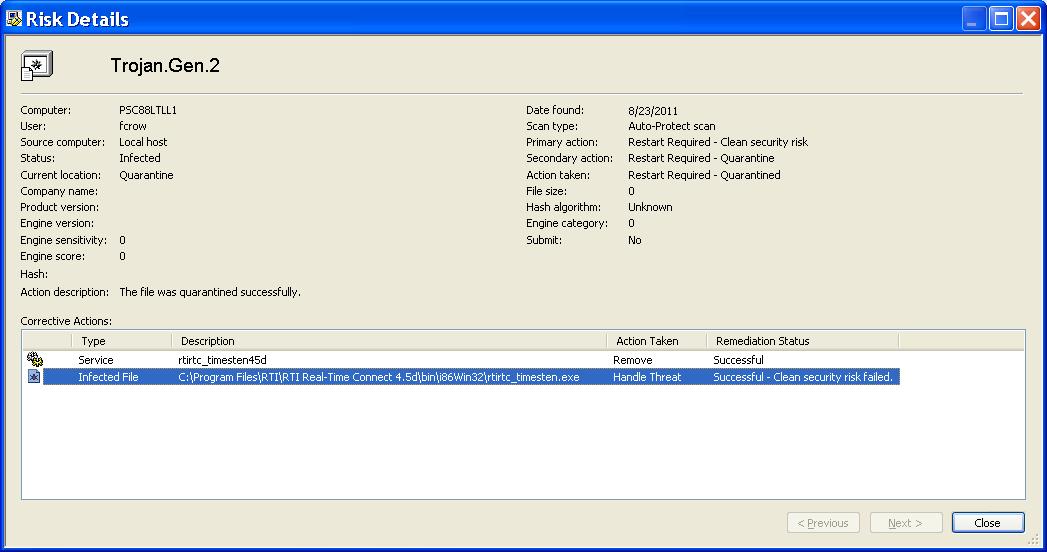

Бывают ситуации, когда при обычном использовании приложений человек сталкивается с неожиданными проблемами. Это могут быть появляющиеся окна о вероятной опасности со стороны чужеродных файлов. В этой статье мы расскажем о коварной категории вирусов HEUR: Trojan.AndroidOS (Agent, Boogr gsh, hiddad, Dropper, Downloader, hiddapp ch, Prizmes, Lezok, Piom и др.), о которых обычно сообщает сервис Сбербанк Онлайн, и наглядно объясним, как удалить эти вредоносные программы из системы.

Что это за вирусы?

Группа HEUR: Trojan считается самой опасной из существующих вирусов на iOS, Андроид и Windows, обладающей расширенными функциональными возможностями и глубоким проникновением, следовательно — повышенной степенью опасности для пользователей.

Вредоносные приложения проникают в системные файлы телефона или компьютера, размножаясь с огромной скоростью. Зачастую вирусы маскируются под стандартные файлы и безопасные программы.

Из-за активного развития зловредов антивирусы не всегда имеют возможность предупредить пользователя об угрозе загружаемого файла или посещаемого сайта, что и объясняет стремительное распространение вируса. Нынешние системы имеют усиленную защиту, но и ее зловреды научились преодолевать.

Рассмотрим основные возможности heur trojan androidos:

- Рассылка уведомлений на различные номера (платные), подтверждение всевозможных подписок для выманивания денег со счета телефона.

- Кража персональной информации, включая пароли от финансовых порталов, реквизиты банковских карточек.

- Проникновение в программы онлайн-банкинга, онлай-кошельков для свободного перевода средств на чужие счета.

Звучит достаточно ужасно! Единственная радость — данный тип вируса сегодня выявляет большая часть антивирусных сервисов.

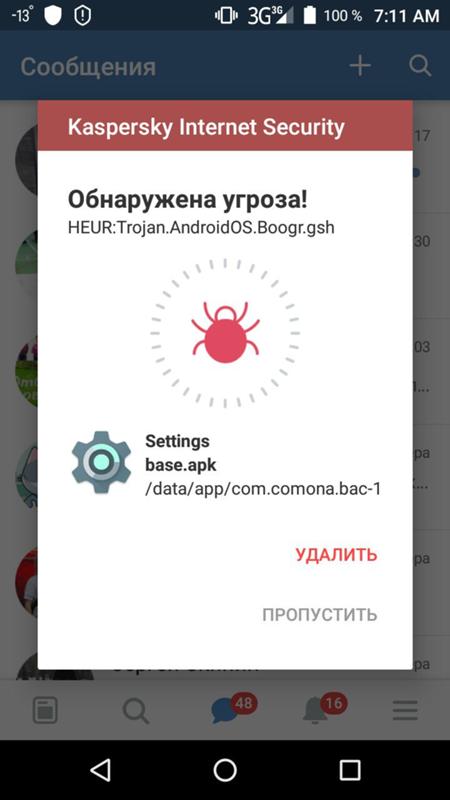

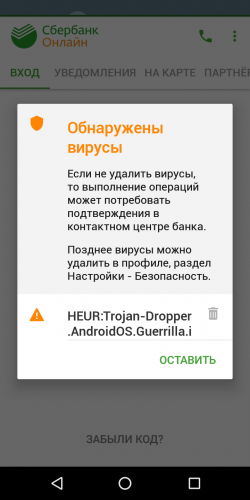

Защитная система Сбербанка Онлайн, например, уже при входе в нее распознает попытку проникновения и предлагает устранить вирус.

Но не следует радоваться раньше времени — удаление не поможет полностью уничтожить зловреды.

Типы вирусов

Основная причина распространения вируса — неосторожные действия в интернете:

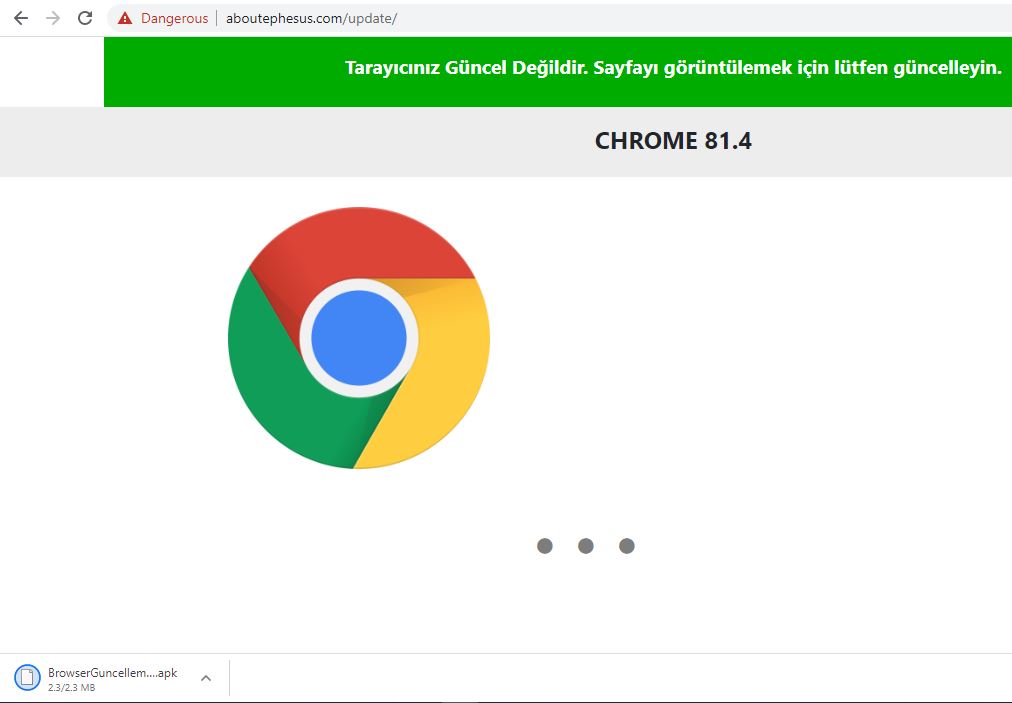

- Загрузка пиратских игр, других файлов формата APK с посторонних сайтов.

- Посещение подозрительных ресурсов с большим количеством изображений, gif-картинок и гиперссылок. В этой ситуации скачивание зловреда может быть спровоцировано нечаянным нажатием.

- Обмен файлами с уже инфицированными пользователями – при помощи Bluetooth, Облака и аналогичных сервисов.

- Переход по разным ссылкам, которые указаны в сообщениях, полученных на имейл или через смс.

Выделим самые распространенные модификации HEUR: Trojan:

- AndroidOS.Agent.EB — внедряет в систему особое приложение, вставляющее рекламу во все остальные программы. Применяется для получения прибыли посредством аналогичных показов.

- Downloader.AndroidOS.Agent — используется для тарифицируемых подписок и отправки уведомлений на платные номера.

- Script.Generic.Miner.Gen — реализация трафика, загрузка и пересылка файлов (способствует ухудшению работы интернета).

- Win32.Generic — файл, находящийся под подозрением вирусной системы. К этой категории даже относятся официальные программы, в чьих кодах выявлены скрипты, занимающиеся отслеживанием либо перехватом данных.

Как удалить вирус?

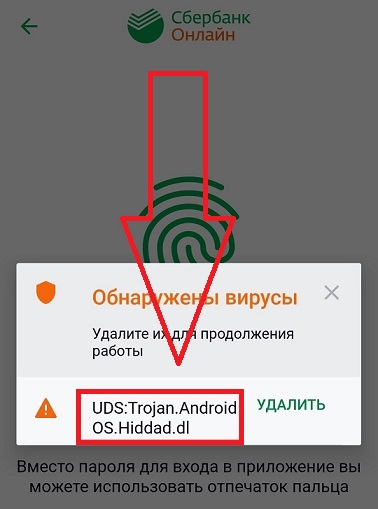

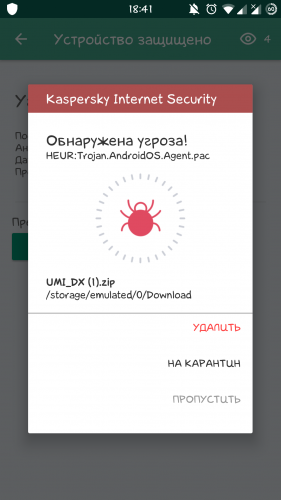

Для решения данного вопроса используются базовые приложения от Kaspersky, Dr.Web, Google Penguin и AVG. Существуют версии таких приложений как для компьютера, так и для мобильного телефона.

Для удаления вируса выполните следующие действия:

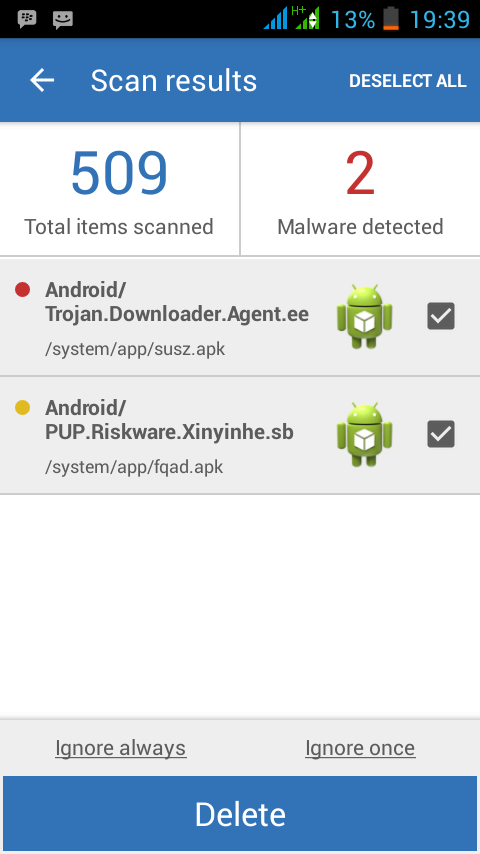

- Загрузите один из вышеуказанных сканеров. Мы в качестве примера скачаем Kaspersky. Хорошие отзывы и о сканере Dr.Web для телефонов. Его информационные базы регулярно обновляются, что позволяет ему с легкостью находить новые вирусы.

- С их помощью активируйте сканирование файлов вместе с системными процессами.

- Удалите ненужные программы, которыми не пользуетесь, а также приложения, скачанные не из Play Market.

- Активируйте функцию «Защита Плей Маркет».

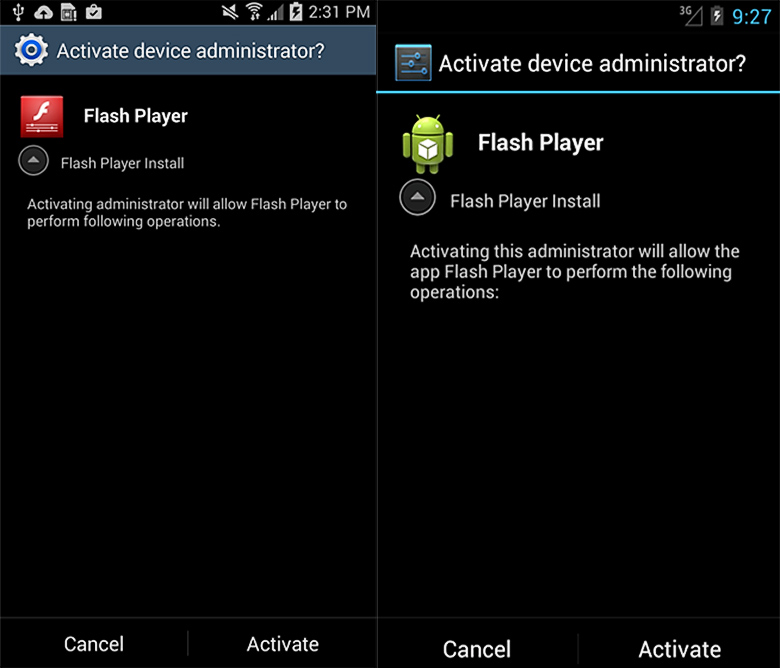

После этого выберите пункт «Удалить» для каждого подозрительного файла. Это лучше, чем «лечить» файлы, поскольку зловред может распространиться в остальные отделы системы. Если вам отказали в доступе:

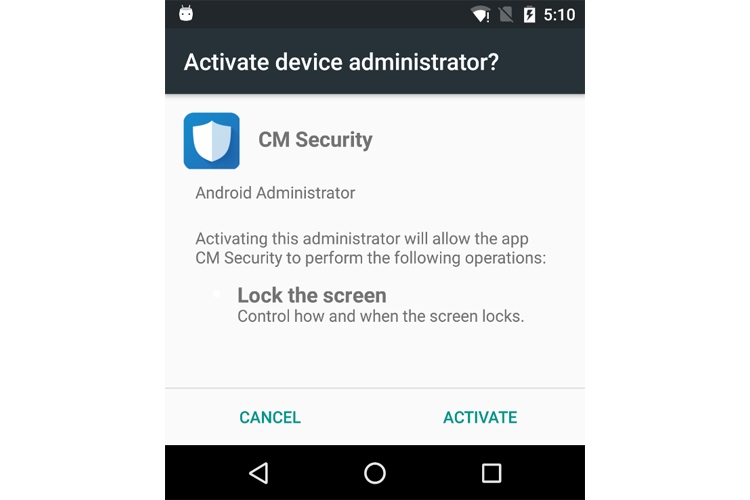

- Откройте «Настройки», выберите графу «Конфиденциальность», затем пункт «Администраторы устройства». Удалите галочки со всех ненужных пунктов и вновь включите проверку.

- При выявлении угроз — указывается путь к «зараженному» файлу. Можно открыть его вручную и убрать из системы. Этот вопрос решается при помощи Total Commander.

- Существует специальное приложение. Оно называется Titanium BackUp и позволяет заморозить процесс распространения вируса.

Вывод

Советуем со скептицизмом относиться к «бесплатным» вариациям оригинальных программ. Лучше немного потратиться и приобрести «лицензию», чем в дальнейшем тратить большие суммы из-за распространения вирусов и отправки платных сообщений. После удаления вредоносных приложений обязательно обновите пароли, активируйте двойную аутентификацию.

После удаления вредоносных приложений обязательно обновите пароли, активируйте двойную аутентификацию.

Если у вас возникли проблемы с вирусами вида AndroidOS.Agent.EB и попытки удаления не дали результатов — оставляйте отзывы в комментариях, мы поможем разобраться с вашей проблемой.

Heur trojan androidos agent pac

Если у вас появилось всплывающее окошко HEUR: Trojan.Andro >

Что это за вирусы такие?

Но давайте начнем сначала. Зачастую, при использовании различных программ пользователь сталкивается с рядом проблем. В большинстве случаев это всплывающие окна, которые предупреждают об угрозах сторонних программ. Вот тут и возникают пресловутые вирусы от HEUR:Trojan. Это такие вирусы, о которых часто предупреждает Сбербанк Онлайн. Вы могли видеть и другое название, например, Win32.Banker или AndroidOS.Agent.EB – это все те же вирусы.

Какие это вирусы и какие угрозы они несут в себе? HEUR: Trojan объединяет в себе особо опасные вирусы на Андроид, iOS и Windows. Главной особенностью является достаточно широкий функционал, из-за которого вирус может достаточно глубоко проникнуть в систему. А значит, уровень угрозы достаточно высокий.

Главной особенностью является достаточно широкий функционал, из-за которого вирус может достаточно глубоко проникнуть в систему. А значит, уровень угрозы достаточно высокий.

Такие вирусы способны проникать в системные файлы очень быстро, а еще они могут маскироваться под обычный файл или приложение. При этом не всегда антивирусы предупреждают о возможных угрозах. Даже обычное посещение самого безобидного сайта может привести к заражению троянами.

Что делает HEUR: Trojan?

Как и у любого вируса, у этого семейства троянов есть свои функции. Итак, с какой целью ваше устройство хотят заразить:

- Массовое распространение сообщений на номера, в особенности на платные, включая и подтверждение всякого рода подписок, чтобы перехватить средства со счетов.

- Кража личных данных: паролей (преимущественно с банковских карт и электронных кошельков).

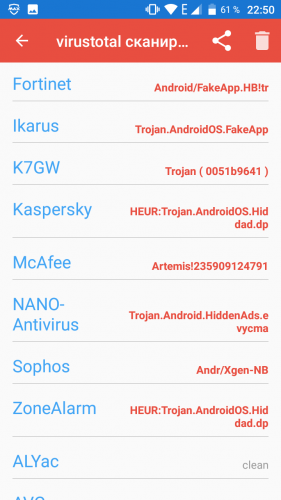

Звучит довольно опасно? К счастью, сегодня это семейство вирусов уже способны распознать множество антивирусных программ. Из самых популярных это Kaspersky, Dr.WEB, AVAST и пр.

Из самых популярных это Kaspersky, Dr.WEB, AVAST и пр.

Откуда можно заразиться вирусом?

Самой распространенной причиной появления вирусов является типичная неосторожность:- Скачивание игр, не имеющих лицензии, загрузка медиа-, аудиофайлов с сомнительных ресурсов.

- Посещение сайтов, где присутствуют много картинок, gif-анимаций, разных ссылок, которые распространяются как спам в почтовые электронные ящики. В данном случае подхватить вирус проще простого, поскольку одно нажатие не туда, и вирус активируется сразу же.

- Передача файлов между пользователями, один из которых уже заражен вирусом.

- Переход на подозрительные ссылки в смс-сообщениях или в письме на почте.

Какие трояны встречаются чаще всего:

- Agent.EB или Androidos.Boogr.Gsh позволяют установить специальную программу, которая способна ввести рекламу во все сторонние приложения.

- AndroidOS.Agent — вид вируса, который распространяется по смс, а используется он для того, чтобы оформились платные подписки на те же самые номера.

- Generic.Miner.Gen способен продавать трафик, скачивать разного рода файлы и перенаправлять на нужный адрес.

- Generic — этот файл находится под вопросом у вирусной системы, к данному типу относятся и официальные приложения, в которых обнаруживаются отслеживающие информацию программы.

Как удалять такие вирусы

Базовое приложение от Сбербанка может предложить вам удалить вирус. Однако, если система и видит вирус, предлагая его удалить, полного удаления не произойдет. Решить проблему поможет обычное сканирование таких антивирусов как Dr.Web, AVG или Kaspersky. Эти программы подходят и для телефона, и для компьютера.

Итак, что нужно сделать:

- Удалите приложения, которые вы загружали не из Play Market, и те, какими вы больше не собираетесь пользоваться.

- Загрузите любой антивирусный сканер, например, Касперский или Dr.Web.

- Устанавливаем антивирус и запускаем, чтобы система просканировала файлы.

- Все предложенные для удаления или лечения файла обрабатываем.

- Запустите опцию «Защита Play Market».

Для пункта 4, если вдруг при удалении файлов появился отказ в доступе, то вам нужно зайти в «Настройки» — «Конфиденциальность» — «Администраторы устройства». Убираем все галочки и перезапускаем сканер, чтобы сканировать повторно.

Если угрозы были обнаружены, появится опасный файл. Можно открыть его и вручную самому удалить. В этом случае Total Commander послужит вам помощником и быстро справится с данной проблемой. Есть еще специальная программа, которая может заморозить любой вирус, — Titanium BackUp.

Если успешно справились, поздравляем. Также стоит изменить все пароли и активировать двойную аутентификацию для лучшей защиты гаджета.

Если на вашем смартфоне обнаружился вредоносный код, то нужно срочно от него избавиться. Ведь трояны получили свое название за принцип действия – они внедряются в систему, а затем выступают в роли передатчика, переправляя владельцу вируса информацию о ваших действиях в смартфоне и конфиденциальные сведения. Поэтому расскажем, как удалить троян с телефона Андроид.

Поэтому расскажем, как удалить троян с телефона Андроид.

Удаляем троян с помощью специальных антивирусных программ

Для телефона выпущено много приложений, которые используются для борьбы с вирусными атаками. Производители рекомендуют обязательно установить антивирус, чтобы у вас была защита от внедрения вредоносного кода. Если вы ищете ответ на вопрос, как удалить вирус трояна с телефона, то вероятнее всего у вас ранее не стояла защитная утилита либо вы выбрали некачественное ПО. Приведем примеры проверенных временем и пользователями антивирусных программ и расскажем о работе с ними.

Anti-Malware

Эта утилита хорошо известна пользователям компьютеров, для смартфонов аналог появился сравнительно недавно. Загрузить его можно из магазина приложений или официального сайта разработчика. После первого запуска сделайте следующее:

- согласитесь с условиями использования утилиты;

- войдите в меню сканирования;

- запустите проверку;

- дождитесь результатов.

Утилита находит все вредоносные коды на вашем телефоне, а также следы их деятельности (поврежденные файлы и прочие). Автоматически вам будет предложено очистить смартфон. После решения проблемы, как удалить троян с Андроида без рут, программа останется полезной для вас. Она в режиме реального времени защитит телефон от угроз из вне, в том числе от неосторожных действий пользователя (блокируется переход по сомнительным ссылкам).

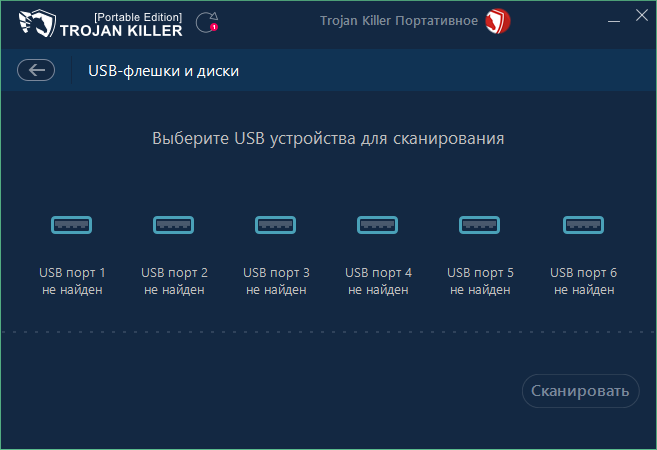

Trojan Killer

Простой программой не решить вопрос, как удалить троян с Андроида. Geoluxis (вирус, внедряемый в систему геолокации), например, практически невозможно удалить антивирусами, кроме тех, которые узко направлены. В этом случае попробуйте применить Trojan Killer . Использовать его нужно по инструкции:

- найдите в Play Market эту утилиту и установите ее на свой смартфон;

- в меню приложений найдите иконку программы и нажмите на нее;

- запустите сканирование с главного экрана;

- удалите каждый обнаруженный троян при помощи зеленой кнопки справа от его называния.

Это программа не защитит вас в режиме реального времени, но зато она не займет много места на смартфоне и мастерски справляется с самыми опасными вилами вредоносных кодов.

Ручное удаление троянского ПО

Если при повторном сканировании после очистки телефона вы снова обнаружили троян, то необходимо запомнить его местоположение для удаления вручную. В этом случае операцию, как удалить троян с телефона, можно выполнить двумя способами.

Используем файловый менеджер

В этом случае вам потребуется скачать ES Проводник, который отображает скрытые файлы. После его установки необходимо выбрать инструкцию в соответствии с местом расположения трояна:

- Вирус находится среди хранимой информации в памяти смартфона. В этом случае достаточно найти и удалить вредоносный код. Пользователю даже не потребуются Root -права.

- Троян располагается в папках, связанных с работой системы. Удаляется только при наличии прав суперпользователя.

- Заражено обычное приложение.

Удалите его через меню настроек.

Удалите его через меню настроек. - Вредоносный код повредил системную утилиту – остановите ее в диспетчере задач, а затем сотрите, используя Root -доступ.

После ручного удаления, проверьте состояние телефона антивирусной утилитой. Это позволит избавиться от дополнительных уязвимостей.

Как удалить троян с телефона с помощью компьютера

Удалить троян с телефона через компьютер можно двумя способами. Перед каждым вам необходимо будет подключить смартфон к устройству в режиме USB -накопителя. Затем действуйте одним из способов:

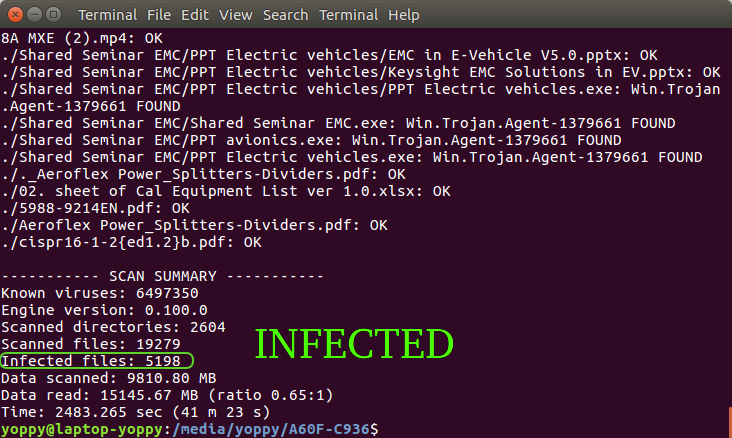

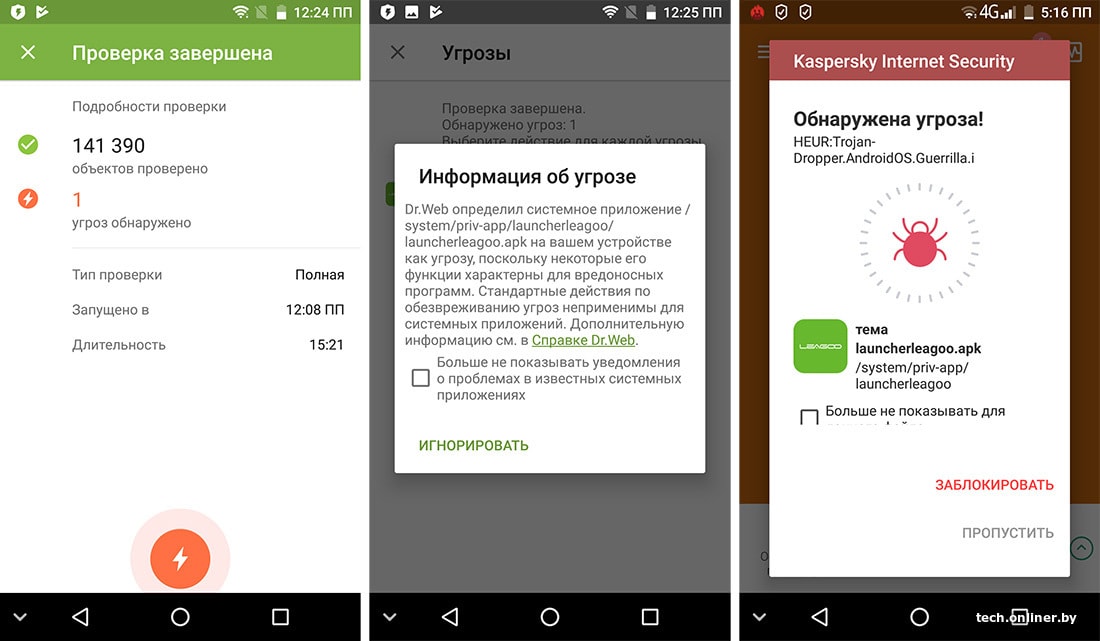

- Проверьте устройство при помощи антивируса компьютера. Как правило, это программное обеспечение более совершенно и имеет обширные базы, в которых есть записи о самых новых и сложных вариантах вредоносного кода.

- Вручную найдите папку с вирусом и удалите его файл. Часто трояны хранятся скрыто и защищены от удаления. Чтобы найти вредоносный код используйте программу для компьютера Total Commander , а защиту от удаления проведите при помощи Unlocker .

После завершения работы, перезагрузите смартфон и снова проверьте его антивирусной утилитой. В большинстве случаев вы избавитесь от вируса.

Что делать, если троян не удаляется?

Если все ваши усилия не привели к успеху, то решить проблему, как удалить троян с телефона Андроида, можно при помощи крайних мер. Важные фото и видео сохраните на облачном диске (если среди них не скрыт вирус), а затем используйте последовательно – сброс настроек и перепрошивку, если первый метод не помог.

Сброс настроек

Жесткий сброс можно сделать через обычное или системное меню.

- В первом случае вам потребуется найти в настройках пункт «Восстановление и сброс». Нажмите на него и согласитесь с условиями. Телефон после перезагрузки вернется в свое исходное состояние, удаляться даже обновления устройства и операционной системы. После загрузки телефона необходимо будет выждать время, чтобы устройство автоматически скачало нужные файлы и настроилось. Не торопитесь устанавливать свои приложения, в первую очередь скачайте антивирус и проверьте состояние устройства.

- Второй вариант сброса проводится во время перезагрузки смартфона. Как только появится стартовый экран, нажмите одновременно клавиши питания и уменьшения громкости. Если все сделано правильно, вы попадете в режим Recovery . При помощи клавиш питания и громкости найдите в этом меню пункт Hard Reset , подтвердите свой выбор.

После сброса настроек вам придется заново зайти в свой аккаунт Google , зато все необходимые вам приложения будут восстановлены в автоматическом режиме.

Перепрошивка

Если все описанные выше способы не помогли, то помочь вам может только перепрошивка устройства. Людям, которые не знакомы с этой процедурой, лучше всего обращаться для проведения смены прошивки в сервисные центры или к более опытным пользователям. Если в процессе смены ПО что-то пойдет не так, ваш смартфон превратиться в бесполезный кусок пластика.

Это все способы, как удалить трояна с Андроида. Если вы знаете другие методы решения этой проблемы, поделитесь с нами в комментариях. Эта статья может быть полезна вашим друзьям, поделитесь ею с ними.

Эта статья может быть полезна вашим друзьям, поделитесь ею с ними.

Иногда, при обычном использовании программ пользователь сталкивается с непредвиденными трудностями. В некоторых случаях это всплывающие окна о возможной угрозе со стороны сторонних файлов. Данный материал расскажет об опасном семействе вирусов «HEUR: Trojan», о которых часто сигнализирует Сбербанк Онлайн. Мы покажем как удалить зловреды Andro >

Что это за вирусы?

Семейство HEUR: Trojan – наиболее опасное из современных вирусов на Андроид, iOS и Windows, которое отличается расширенным функционалом, глубоким проникновением, а значит — увеличенным уровнем угрозы для пользователя.

Данные зловреды пробираются в системные файлы смартфона или PC, клонируясь с небывалой скоростью, также может маскироваться под обычные файлы, процессы и безобидные приложения.

К сожалению, ввиду эволюции вредоносного ПО не всегда антивирусы могут предупредить владельца об угрозе скачиваемого файла или посещаемой страницы, что и обуславливает распространение подобной «инфекции». Современные системы защищены правами Администратора, однако и этот момент вирусы способны обходить.

Современные системы защищены правами Администратора, однако и этот момент вирусы способны обходить.

Из популярных «возможностей» HEUR:Trojan выделяют:

- Рассылка сообщений на платные номера, подтверждение платных подписок для вытягивания средств с баланса счёта.

- Воровство личных данных, в том числе паролей от финансовых ресурсов, номеров банковских карт со всеми вытекающими.

- Проникновение непосредственно в программы интернет-банкинга, электронных кошельков для беспрепятственного перевода средств на сторонние счета.

Звучит довольно ужасающе, не правда ли? Радует одно – эту вариацию вируса уже распознаёт большинство антивирусных программ Kaspersky, ESET, Dr.WEB, NOD, AVAST и другие.

Защита Сбербанк Онлайн, к примеру, уже при входе в систему идентифицирует попытку проникновения, предлагая удалить вирус. Однако, радоваться раньше времени не стоит – такое удаление не приведёт к полному уничтожению вируса.

Если говорить, про возможные причины появления зловредов, то здесь всё просто – банальная неосторожность в сети:

- Скачивание пиратских версий игр, иных apk-файлов на смартфон со сторонних ресурсов.

- Посещение сомнительных web-сайтов с множеством картинок, gif-изображений и гиперссылок. В таком случае, скачивание вируса может быть активировано случайным нажатием, в фоновом режиме.

- Обмен файлами с уже заражёнными пользователями – посредством Bluetooth, Облака и подобных сервисов.

- Переход по ссылкам в присылаемом спаме на почту или в SMS.

Из популярных вариаций HEUR:Trojan выделяют:

- AndroidOS.Agent.EB или Androidos.Boogr.Gsh – устанавливает в систему специальную утилиту, внедряющую рекламу во все иные приложения. Используется для монетизации за счёт подобных показов.

- Downloader.AndroidOS.Agent – СМС-вирус, используемый для платных подписок и отправки сообщений на тарифицируемые номера.

- Script.Generic.Miner.Gen – продажа трафика пользователя, скачивание и перенаправление файлов (значительно замедляет и интернет-соединение).

Также существует тип Win32.Generic – это файл, находящийся под подозрением вирусной системы. К такому типу могут относится даже официальные приложения, в коде которых обнаружены отслеживающие или перехватывающие информацию скрипты.

К такому типу могут относится даже официальные приложения, в коде которых обнаружены отслеживающие или перехватывающие информацию скрипты.

Как удалить HEUR:Trojan.AndroidOS и подобные ему?

Базового предложения «Удалить» от того же Сбербанка, как уже упоминалось, недостаточно — но не стоит переживать о сложности проводимых манипуляций. Для решения проблемы подойдёт стандартные сканеры от Dr.Web, AVG или Kaspersky. Версии этих программ есть как для ПК, так и для мобильных OS.

Следуем простейшим инструкциям:

- Скачиваем любой из предложенных сканеров. Я, к примеру, для своего Xiaomi использую Касперский.

- Также хорошо зарекомендовал себя Dr.Web для смартфонов, так как его базы данных постоянно обновляются и он находит новейшие угрозы.

- С их помощью запускайте сканирование всех файлов, включая системные процессы.

- Обязательно снесите левые приложения, которые вы не используете, либо они загружены не из Маркета.

- Включите опцию «Защита Play Market».

Активируйте опцию защиты в Маркете

Далее – просто выбираем «Удалить» для всех подозрительных пунктов. Это более эффективно, нежели «Лечить» файлы, так как вирус может успеть распространиться в другие отсеки системы. Если в доступе вам отказано, тогда:

- Открывайте «Настройки» -> «Конфиденциальность» -> «Администраторы устройства». Снимите галочки со всего лишнего и снова запускайте проверку.

- При обнаружении угроз — показывается путь к опасному файлу. Можете вручную его открыть и стереть из системы. Total Commander позволяет с таким справится очень быстро.

Рекомендуем вам более скептически относится к «бесплатным» версиям оригинальных приложений. Лучше потратить несколько долларов и купить «лицензию», нежели потом потратить десятки из-за действия вредоносных утилит, отправки платных SMS. Также после удаления рекомендую обновить пароли, включите двойную аутентификацию.

Если у вас возникли сложности, с угрозами типа Andro >

Вирус вымогатель на android прикрывается фбр и требует $500

Удаление Android угрозы и подчинка вашего девайса

Когда ваш девайс заражен Android вирусом, вы можете столкнуться с этими проблемами:

- Потеря чувствительной информации.

Вредоносные приложения, используемые для заражения Android OS, могут собирать различные данные, такие как контакты, логины, почту и другие важные сведения для атакующих

Вредоносные приложения, используемые для заражения Android OS, могут собирать различные данные, такие как контакты, логины, почту и другие важные сведения для атакующих - Потеря денег. Большинство Android угроз способны отсылать сообщения, на премиум номера или подписывать пользователей на премиум сервисы. Это может привести до потери денег и других проблем.

- Проникновение вредоносного программного обеспечения. Android вирус может, угнать ваш девайс и заразить его другой угрозой. Он также может вызвать раздражительную рекламу, появляющиеся сообщения, и поддельные предупреждающие сообщения.

- Проблемы, связанные с производительностью. При заражении такой угрозой, вы можете заметить проблемы с нестабильностью системы, замедления и подобные проблемы.

Если вы думаете, что Android вирус уже прячется в вашем устройстве, мы настоятельно рекомендуем вам просканировать его с Reimage Reimage Cleaner Intego для планшетов и смартфонов. Это мощные антивирусы, которые способны обнаружить вредоносные файлы и другие опасные компоненты. Иногда вирусы блокируют программное обеспечение, чтобы избежать своего удаления. В этом случае, вам нужно перезапустить ваш Android девайс в безопасном режиме, перед запуском Android antivirus:

Иногда вирусы блокируют программное обеспечение, чтобы избежать своего удаления. В этом случае, вам нужно перезапустить ваш Android девайс в безопасном режиме, перед запуском Android antivirus:

- Найдите кнопку питания и зажмите ее на несколько секунд, пока не увидите меню. Выберите выключить.

- Если вы увидите, окно, предлагающее вам перезагрузить ваш Android в Безопасном режиме, выберите OK.

Если это не сработает, просто выключите ваш девайс и включите его. Когда он включится, попытайтесь нажать и задержать кнопку меню, уменьшение громкости или увеличение громкостиe вместе, чтобы зайти в безопасный режим.

Вы также можете попробовать выполнить удаление Android вируса вручную, удалив вредоносное приложение. Однако, вы должны быть очень осторожны, пытаясь сделать это, потому что вы можете удалить полезные файлы и приложения. Для ручного удаления Android вируса, пожалуйста, следуйте этим шагам:

- Перезапустите ваше устройство в безопасном режиме с помощью шагов, приведенных выше.

- В безопасном режиме, зайдите в Настройки. Там, нажмите на приложения или менеджер приложений (в зависимости от вашего девайса, это может отличаться).

- Тут, найдите вредоносные приложения и удалите их всех.

Мы также рекомендуем выключить опцию, которая позволяет установку приложений, что принадлежат к неизвестным ресурсам. Для этого, зайдите в Настройки -> Безопасность. Там выключите эту опцию.

Что это за вирусы?

Семейство HEUR: Trojan – наиболее опасное из современных вирусов на Андроид, iOS и Windows, которое отличается расширенным функционалом, глубоким проникновением, а значит — увеличенным уровнем угрозы для пользователя.

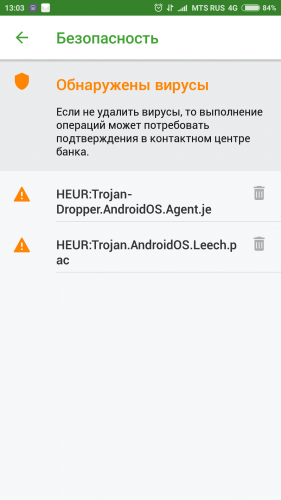

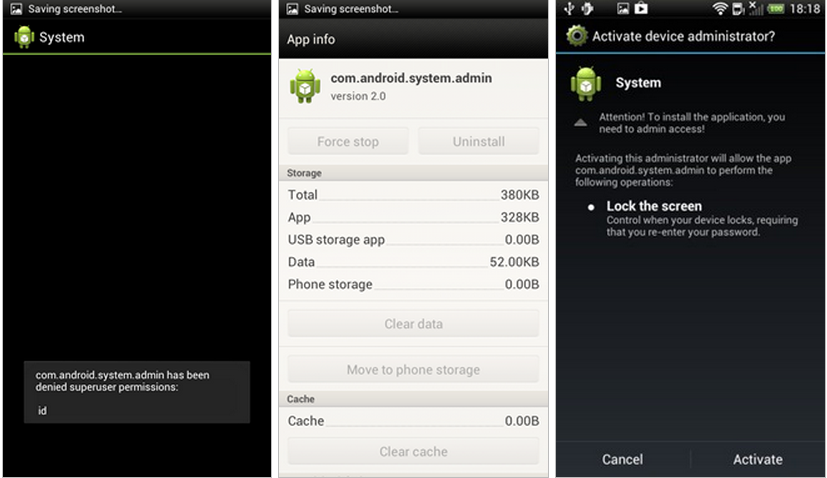

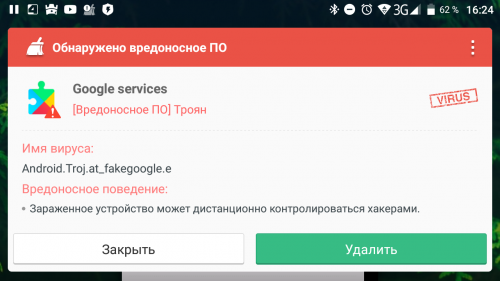

AndroidOS обнаруженный Касперским

Данные зловреды пробираются в системные файлы смартфона или PC, клонируясь с небывалой скоростью, также может маскироваться под обычные файлы, процессы и безобидные приложения.

К сожалению, ввиду эволюции вредоносного ПО не всегда антивирусы могут предупредить владельца об угрозе скачиваемого файла или посещаемой страницы, что и обуславливает распространение подобной «инфекции». Современные системы защищены правами Администратора, однако и этот момент вирусы способны обходить.

Современные системы защищены правами Администратора, однако и этот момент вирусы способны обходить.

Из популярных «возможностей» HEUR:Trojan выделяют:

- Рассылка сообщений на платные номера, подтверждение платных подписок для вытягивания средств с баланса счёта.

- Воровство личных данных, в том числе паролей от финансовых ресурсов, номеров банковских карт со всеми вытекающими.

- Проникновение непосредственно в программы интернет-банкинга, электронных кошельков для беспрепятственного перевода средств на сторонние счета.

Звучит довольно ужасающе, не правда ли? Радует одно – эту вариацию вируса уже распознаёт большинство антивирусных программ Kaspersky, ESET, Dr.WEB, NOD, AVAST и другие.

Trojan.AndroidOS выявленный Сбербанком Онлайн

Какие вирусы бывают

Если говорить, про возможные причины появления зловредов, то здесь всё просто – банальная неосторожность в сети:

- Скачивание пиратских версий игр, иных apk-файлов на смартфон со сторонних ресурсов.

- Посещение сомнительных web-сайтов с множеством картинок, gif-изображений и гиперссылок. В таком случае, скачивание вируса может быть активировано случайным нажатием, в фоновом режиме.

- Обмен файлами с уже заражёнными пользователями – посредством Bluetooth, Облака и подобных сервисов.

- Переход по ссылкам в присылаемом спаме на почту или в SMS.

Из популярных вариаций HEUR:Trojan выделяют:

- AndroidOS.Agent.EB или Androidos.Boogr.Gsh – устанавливает в систему специальную утилиту, внедряющую рекламу во все иные приложения. Используется для монетизации за счёт подобных показов.

- Downloader.AndroidOS.Agent – СМС-вирус, используемый для платных подписок и отправки сообщений на тарифицируемые номера.

- Script.Generic.Miner.Gen – продажа трафика пользователя, скачивание и перенаправление файлов (значительно замедляет и интернет-соединение).

Также существует тип Win32.Generic – это файл, находящийся под подозрением вирусной системы. К такому типу могут относится даже официальные приложения, в коде которых обнаружены отслеживающие или перехватывающие информацию скрипты.

К такому типу могут относится даже официальные приложения, в коде которых обнаружены отслеживающие или перехватывающие информацию скрипты.

Классы решений для защиты мобильных устройств

EMM=MDM+MAM+MCM+EFS

На рынке представлены следующие классы решений для защиты мобильных:

Антивирусные решения. Наиболее популярные среди них: Kaspersky Internet Security, Trend Micro Mobile Security, BitDefender, ESET NOD32 Mobile Security, Avast Mobile Security & Antivirus, Dr.Web Anti-virus, AVG Antivirus, Avira Antivirus Security, Norton Security & Antivirus, McAfee Security & Antivirus.

Mobile Threat Management, MTM (источник термина – IDC) – агент, выполняющий, помимо антивирусной защиты, фильтрацию корпоративного почтового трафика и трафика мессенджеров от вредоносных URL и документов, интеграцию с корпоративным облаком для фильтрации трафика и мониторинга событий. Возможно дополнительное шифрование контейнера данных приложения.

На рис. 1 представлен квадрат решений MTM от IDC за 2019 год.

На рис. 1 представлен квадрат решений MTM от IDC за 2019 год.

Рис. 1. Квадрат решений MTM 2019, IDC

Mobile Device Management, MDM – средства управления корпоративными мобильными устройствами или пользовательскими устройствами в концепции BYOD. Включает следующие функции: управление конфигурациями прошивок и приложений, инициализация и деинициализация приложений, удаленная очистка данных, настройка проксирования трафика через корпоративный шлюз или облачное решение фильтрации трафика, удаленный мониторинг и поддержка.

UEM-консоли – общие консоли управления мобильными устройствами и ОС пользователей. В сущности, современные производители средств защиты мобильных устройств предлагают решения, совмещающие набор технологий: MDM, MAM, UEM, MCM/MEM, управление конфигурацией и политиками.

Квадрат Gartner по UEM-решениям за 2019 год представлен на Рис. 2.

Рис. 2. Квадрат Gartner по UEM решениям за 2019 год

Как удалить HEUR:Trojan.

AndroidOS и подобные ему?

AndroidOS и подобные ему?Базового предложения «Удалить» от того же Сбербанка, как уже упоминалось, недостаточно — но не стоит переживать о сложности проводимых манипуляций. Для решения проблемы подойдёт стандартные сканеры от Dr.Web, AVG или Kaspersky. Версии этих программ есть как для ПК, так и для мобильных OS.

Следуем простейшим инструкциям:

- Скачиваем любой из предложенных сканеров. Я, к примеру, для своего Xiaomi использую Касперский.

- Также хорошо зарекомендовал себя Dr.Web для смартфонов, так как его базы данных постоянно обновляются и он находит новейшие угрозы.

- С их помощью запускайте сканирование всех файлов, включая системные процессы.

- Обязательно снесите левые приложения, которые вы не используете, либо они загружены не из Маркета.

Включите опцию «Защита Play Market».

Далее – просто выбираем «Удалить» для всех подозрительных пунктов. Это более эффективно, нежели «Лечить» файлы, так как вирус может успеть распространиться в другие отсеки системы. Если в доступе вам отказано, тогда:

Если в доступе вам отказано, тогда:

- Открывайте «Настройки» -> «Конфиденциальность» -> «Администраторы устройства». Снимите галочки со всего лишнего и снова запускайте проверку.

При обнаружении угроз — показывается путь к опасному файлу. Можете вручную его открыть и стереть из системы. Total Commander позволяет с таким справится очень быстро.

- Есть спец. утилита Titanium BackUp. С её помощью можно банально заморозить вирусный процесс.

Заключение

Рекомендуем вам более скептически относится к «бесплатным» версиям оригинальных приложений. Лучше потратить несколько долларов и купить «лицензию», нежели потом потратить десятки из-за действия вредоносных утилит, отправки платных SMS. Также после удаления рекомендую обновить пароли, включите двойную аутентификацию.

Android вирус продолжает атаковать в 2020 году

Список вредоносных приложений, который принадлежит к группе Android вирусов, все еще расширяется. Эксперты по безопасности утверждают, что одно из 10 приложений заражено Android паразитом. К сожалению, многие из этих приложений можно загрузить из Google Play. Однако, Google прикладывает много усилий для защиты пользователей и предотвращения вредоносных приложений. Самым большим источником зараженных программ являются сторонние веб-страницы. Хотя это не единственный способ, как Android вирус может заразить девайс.

Эксперты по безопасности утверждают, что одно из 10 приложений заражено Android паразитом. К сожалению, многие из этих приложений можно загрузить из Google Play. Однако, Google прикладывает много усилий для защиты пользователей и предотвращения вредоносных приложений. Самым большим источником зараженных программ являются сторонние веб-страницы. Хотя это не единственный способ, как Android вирус может заразить девайс.

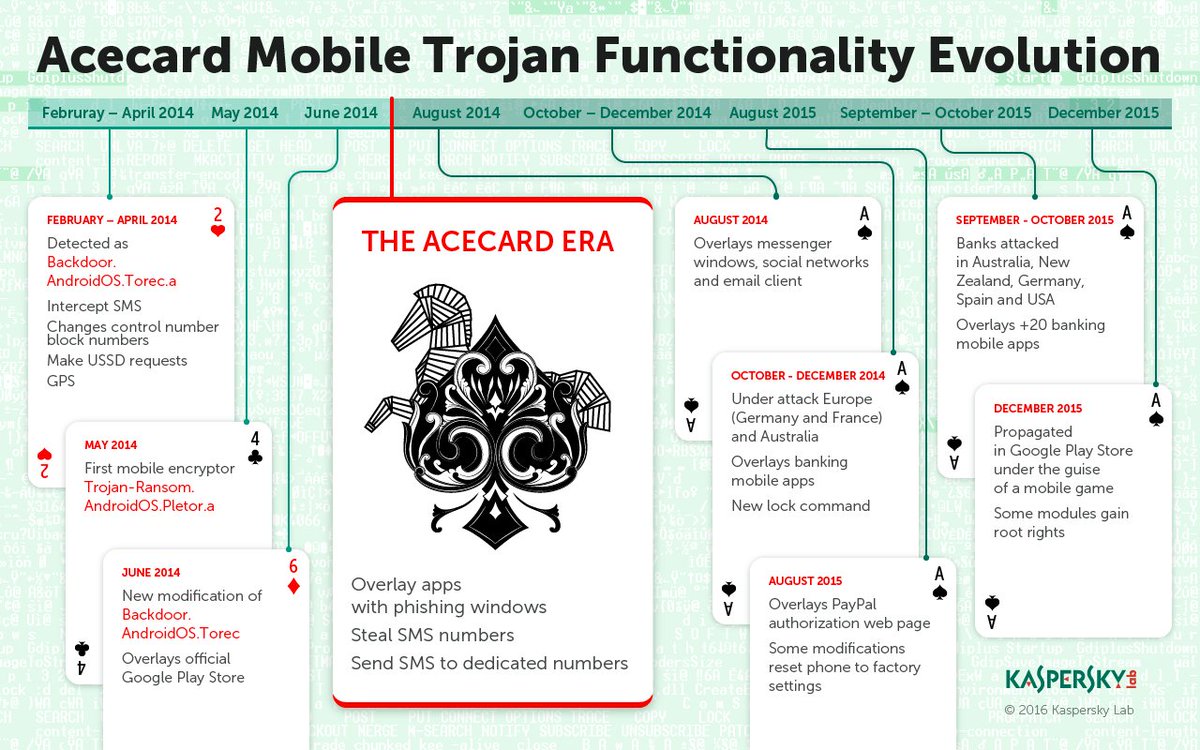

В феврале 2016 года, была замечена версия Android вируса, которая распространяется через текстовые сообщения и нелегальное подключение. Наиболее опасные версии угрозы заинтересованы в получении личной информации о жертве, и часто эта информация включает кредитные карты, реквизиты, логины и пароли. Другие варианты приводят к меньшему ущербу, такому как распространению контактного списка жертв, записи разговоров, доставки рекламных объявлений, инициирования перенаправления на различные сайты или заражению девайсов другими угрозами.

В 2017, был обнаружен новый вариант вируса, используемый утонченную социальную технику для проникновения в устройства через троянное приложение. Поэтому, вы должны быть осторожны при установке новых программ. Тем не менее, если вы заметили, что ваш планшет или телефон начали странно себя вести, вы не должны игнорировать эти симптомы.

Поэтому, вы должны быть осторожны при установке новых программ. Тем не менее, если вы заметили, что ваш планшет или телефон начали странно себя вести, вы не должны игнорировать эти симптомы.

Если ваша система замедляется, подозрительными оповещениями, перенаправлением и удивительным ростом телефонных счетов, вам нужно проверить устройство на угрозы, потому что эти признаки являются главными признаками вашего заражения. Для удаления Android вируса, вы можете использовать Reimage Reimage Cleaner Intego.

Как удалить вирус из Android

Теперь мы подошли к самому важному вопросу — как удалить вирус, который не удаляется. Если ваш смартфон продолжает работать, тогда проще всего запустить антивирус и очистить устройство от вредоносного содержимого

Однако, такой способ эффективнее не более чем в 30-40% случаев, ведь многие вирусы «сопротивляются» процедуре удаления.

В зависимости от ситуации, характерной для вашего гаджета, применяется своя схема действий борьбы с вирусом. Ситуации следующие:

Ситуации следующие:

- антивирусная программа не выявляет вирус, не удаляет его или вообще не запускается;

- после удаления вирус снова восстанавливается;

- смартфон заблокирован частично или полностью.

В первом и во втором случае необходимо запустить безопасный режим, поскольку именно в нем вирусы становятся неактивными и их можно легко удалить. Как это сделать для вашего смартфона вы можете найти в интернете, но обычно это делается следующим образом:

- зажмите кнопку включения/выключения смартфона и выберите «Отключить питание»;

- держите зажатой кнопку до тех пор, пока не появится сообщение о переходе в безопасный режим;

- подтвердите операцию;

- просканируйте устройство с помощью антивируса;

- при наличии прав суперпользователя можно запустить файловый менеджер и очистить системные папки от зловредного ПО;

- когда все готово, перезагрузите смартфон и он будет работать уже в нормальном режиме и без вирусов.

В третьем случае вам придётся удалить вирус через компьютер. Для этого нужно подключить смартфон к компьютеру через USB-кабель и выбрать режим накопителя. После этого запустить проверку на вирусы через контекстное меню для обоих дисков: внутренней памяти телефона и SD-карты.

Источники угроз

На основе анализа описанных примеров мобильного ВПО, а также каналов проникновения других образцов ВПО можно выделить следующие основные пути компрометации устройства:

Установка пакета приложений APK из неофициальных маркетов.

Установка зараженного приложения из официального магазина. В данном случае, после обнаружения зараженного приложения службой безопасности магазина, оно будет оперативно удалено, а установленное пользователями приложение будет обновлено на безопасную версию.

Фишинг и социальная инженерия – SMS, MMS с привлекательными для жертвы вредоносным контентом или ссылкой. Или звонок от ложного «оператора связи» или «служащего банка» с требованием передать учетные данные.

Известны несколько нашумевших случаев добровольной установки пользователями программы удаленного управления TeamViewer, якобы, по просьбе службы безопасности банка. После установки программы пользователи передавали злоумышленникам учетные данные для удаленного управления, что равнозначно передаче разблокированного телефона в чужие руки.

Известны несколько нашумевших случаев добровольной установки пользователями программы удаленного управления TeamViewer, якобы, по просьбе службы безопасности банка. После установки программы пользователи передавали злоумышленникам учетные данные для удаленного управления, что равнозначно передаче разблокированного телефона в чужие руки.

Концепция Bring Your Own Device, BYOD (использование для работы с корпоративными документами личного устройства) привносит в корпоративный сегмент целый класс угроз – мобильное устройство сотрудника становится точкой входа во внутреннюю сеть предприятия и источником утечек информации.

Мобильная угроза месяца

В начале апреля компания «Доктор Веб» рассказала об опасном троянце Android.InfectionAds.1, которого злоумышленники встраивают в изначально безобидные программы и распространяют через сторонние каталоги Android-приложений. Этот троянец эксплуатирует критические уязвимостей ОС Android, с использованием которых заражает apk-файлы (уязвимость CVE-2017-13156), а также самостоятельно устанавливает и удаляет программы (уязвимость CVE-2017-13315). Кроме того, Android.InfectionAds.1 показывает надоедливые рекламные баннеры, мешающие нормальной работе с зараженными устройствами. Подробная информация об этом троянце доступна в нашей вирусной библиотеке.

Кроме того, Android.InfectionAds.1 показывает надоедливые рекламные баннеры, мешающие нормальной работе с зараженными устройствами. Подробная информация об этом троянце доступна в нашей вирусной библиотеке.

Аннотация

За последние десятилетия функциональные возможности мобильных устройств значительно выросли: в работе с корпоративными и личными документами мобильные устройства уже не отстают от возможностей персонального компьютера (ПК). Компактность и удобство гаджетов привела к тому, что современный человек, практически, не расстается со своими мобильными устройствами, которые превратились в незаменимого помощника и в источник уникальной личной информации. Эти факторы закономерно привели к росту количества мобильного вредоносного ПО (далее – «ВПО»), усложнению векторов атак и каналов утечки информации.

В статье приводятся описание и примеры распространенных мобильных угроз, имеющиеся на рынке средства защиты, а также эффективные личные тактики для снижения рисков компрометации мобильных устройств.

Обзор мобильных угроз

Рынок вирусов для мобильных устройств вырос и усложнился. Мобильным устройствам угрожают уже не только относительно безобидные трояны-кликеры, но и полноценные вирусы и шпионское ПО. Большинство вирусных исследовательских компаний выделяют следующие виды угроз:

Adware и кликеры. Иногда для данного вида угроз используется термин «Madware» (Mobile Adware). Основная цель этого класса ВПО – показ пользователю нерелевантной рекламы и генерирование искусственных переходов на сайты рекламодателей. С помощью «Madware» злоумышленники зарабатывают «клики» и демонстрируют оплачивающим их компаниям иллюзию интереса пользователей.

Spyware – ПО, осуществляющее кражу персональных данных или слежку за своим носителем. Фактически, мобильное устройство может превратиться в полноценный «жучок», передавая злоумышленникам данные о сетевой активности, геолокации, истории перемещений, а также фото и видеоинформацию, данные о покупках, кредитных картах и др.

Дроппер – ВПО, целью которого является скачивание другого вредоносного ПО.

Вирус – ПО, которое наносит явный вред, например, выводит из строя конкретное приложение или одну из функций устройства.

Бот – агент бот-сетей, ВПО, которое по команде C&C-сервера осуществляет требуемую злоумышленнику сетевую активность.

Вирусные эпидемии на мобильных устройствах затрагивают от нескольких сотен до миллионов устройств. Статистика исследователей компании Positive Technologies уравнивает риски ОС Android и ОС iOS, несмотря на строгую политику Apple в части обеспечения информационной безопасности (https://www.ptsecurity.com/ww-en/analytics/mobile-application-security-threats-and-vulnerabilities-2019/).

Рассмотрим примеры наиболее известного мобильного ВПО: «Агент Смит», Culprit, SockPuppet или Unc0ver, Ztorg, Monokle.

Заподозрить заражение «Агентом Смитом» можно по заметному увеличению показа нерелевантной рекламы. Пока это единственное зафиксированное вредоносное действие этого ВПО, хотя, технически, оно имеет огромный вредоносный потенциал. Масштаб заражения Агентом Смитом – 25 млн. устройств, преимущественно, в Азии. Поведение ВПО частично напоминает работу таких вирусов, как Gooligan, Hummingbad, CopyCat. «Агент Смит» действует следующим образом:

Пока это единственное зафиксированное вредоносное действие этого ВПО, хотя, технически, оно имеет огромный вредоносный потенциал. Масштаб заражения Агентом Смитом – 25 млн. устройств, преимущественно, в Азии. Поведение ВПО частично напоминает работу таких вирусов, как Gooligan, Hummingbad, CopyCat. «Агент Смит» действует следующим образом:

Пользователь скачивает дроппер в составе зараженного приложения (бесплатной игры или приложения с возрастным цензом).

Дроппер проверяет наличие на мобильном устройстве популярных приложений, таких как WhatsApp, MXplayer, ShareIt.

Дроппер скачивает и распаковывает архив, который превращается в APK-файл, при необходимости, обновляет и заменяет легитимное популярное приложение на зараженный вариант.

Culprit – ВПО под ОС Android, представляющее собой встроенный в видеофайл код, эксплуатирующий уязвимость CVE-2019-2107 в ОС Android 7.0 до 9.0 (Nougat, Oreo, Pie). Достаточно открыть видеофайл, полученный в фишинговом MMS или сообщении из мессенджера, и ВПО получает полные права в системе.

SockPuppet или Unc0ver – ВПО, позволяющее получить злоумышленнику права суперпользователя для систем iOS и MacOS (Jailbreak). ВПО скачивается в составе зараженного приложения, которое определенный промежуток времени было доступно даже в официальном магазине Apple. ВПО регулярно обновляется и эксплуатирует уязвимость CVE-2019-8605, которая наследуется новыми версиями iOS. В версиях iOS 12.2 и 12.3 уязвимость была закрыта, после чего вновь появилась в версии 12.4 и была пропатчена в версии 12.4.1.

Старый троян Ztorg под ОС Android после установки собирает сведения о системе и устройстве, отправляет их на командный сервер, откуда приходят файлы, позволяющие получить на устройстве права суперпользователя (Jailbreak). ВПО распространяется через зараженные приложения и рекламные баннеры.

Monokle под ОС Android и iOS – троян, позволяющий вести полноценный шпионаж за жертвой: записывать нажатия клавиатуры, фотографии и видео, получать историю интернет-перемещений, приложений социальных сетей и мессенджеров, вплоть до записи экрана в момент ввода пароля. Троян снабжен рядом эксплойтов для реализации необходимых прав в системе, распространяется, предположительно, с помощью фишинга и зараженных приложений. Первые версии ВПО появились под ОС Android, но уже появились версии для устройств Apple.

Троян снабжен рядом эксплойтов для реализации необходимых прав в системе, распространяется, предположительно, с помощью фишинга и зараженных приложений. Первые версии ВПО появились под ОС Android, но уже появились версии для устройств Apple.

Методы распространения Android угроз

Android вирус все еще распространяется через сторонние приложения, которые должны быть установлены на телефон вручную. Однако, новые методы, используемые для распространения этой угрозы начали распространяться вокруг и сегодня, вы можете заразиться вирусом, нажав на вредоносную ссылку. В большинстве случаев, люди загружают эту угрозу на их устройства в связке с нелицензированными или экспериментальными приложениями, которые активно продвигаются на Google Play и других подобных местах.

Чтобы избежать этого, мы настоятельно рекомендуем вам загружать приложения только с легальных страниц, которые проверяют каждую продвигающуюся программу. В данном случае, вы можете положиться на Google Play Store, Amazon и Samsung.

Кроме того, даже если вы выберите одно из этих домен, вы все равно должны проверить приложение перед загрузкой на ваше устройство, потому что вы никогда не можете знать, какая угроза там скрывается. Если вы заинтересованы в кибер безопасности, вы наверняка уже слышали о хакерах, которые добавляют свои вредоносные приложения на Google Play и собирают более 10.000 загрузок перед раскрытием.

Также, сообщалось о сомнительных веб-сайтах, которые автоматически могут загрузить инфекционные приложения на ваш телефон. Чтобы поддерживать ваше устройство чистым и полностью защищенным от Android вирусов, вы должны остановиться посещать подозрительные/нелегальные сайты и никогда не нажимать на ссылки, которые могут показаться вам во время вашего поиска.

Наконец, мы считаем, что настало время подумать о мобильном антивирусе, который может помочь людям предотвратить установление вредоносных приложений, включая Android паразитом.

Heur trojan win32 generic описание

Если у вас появилось всплывающее окошко HEUR: Trojan. Andro >

Andro >

Что это за вирусы такие?

Но давайте начнем сначала. Зачастую, при использовании различных программ пользователь сталкивается с рядом проблем. В большинстве случаев это всплывающие окна, которые предупреждают об угрозах сторонних программ. Вот тут и возникают пресловутые вирусы от HEUR:Trojan. Это такие вирусы, о которых часто предупреждает Сбербанк Онлайн. Вы могли видеть и другое название, например, Win32.Banker или AndroidOS.Agent.EB – это все те же вирусы.

Какие это вирусы и какие угрозы они несут в себе? HEUR: Trojan объединяет в себе особо опасные вирусы на Андроид, iOS и Windows. Главной особенностью является достаточно широкий функционал, из-за которого вирус может достаточно глубоко проникнуть в систему. А значит, уровень угрозы достаточно высокий.

Такие вирусы способны проникать в системные файлы очень быстро, а еще они могут маскироваться под обычный файл или приложение. При этом не всегда антивирусы предупреждают о возможных угрозах. Даже обычное посещение самого безобидного сайта может привести к заражению троянами.

Даже обычное посещение самого безобидного сайта может привести к заражению троянами.

Что делает HEUR: Trojan?

Как и у любого вируса, у этого семейства троянов есть свои функции. Итак, с какой целью ваше устройство хотят заразить:

- Массовое распространение сообщений на номера, в особенности на платные, включая и подтверждение всякого рода подписок, чтобы перехватить средства со счетов.

- Кража личных данных: паролей (преимущественно с банковских карт и электронных кошельков).

Звучит довольно опасно? К счастью, сегодня это семейство вирусов уже способны распознать множество антивирусных программ. Из самых популярных это Kaspersky, Dr.WEB, AVAST и пр.

Откуда можно заразиться вирусом?

Самой распространенной причиной появления вирусов является типичная неосторожность:

- Скачивание игр, не имеющих лицензии, загрузка медиа-, аудиофайлов с сомнительных ресурсов.

- Посещение сайтов, где присутствуют много картинок, gif-анимаций, разных ссылок, которые распространяются как спам в почтовые электронные ящики.

В данном случае подхватить вирус проще простого, поскольку одно нажатие не туда, и вирус активируется сразу же.

В данном случае подхватить вирус проще простого, поскольку одно нажатие не туда, и вирус активируется сразу же. - Передача файлов между пользователями, один из которых уже заражен вирусом.

- Переход на подозрительные ссылки в смс-сообщениях или в письме на почте.

Какие трояны встречаются чаще всего:

- Agent.EB или Androidos.Boogr.Gsh позволяют установить специальную программу, которая способна ввести рекламу во все сторонние приложения.

- AndroidOS.Agent — вид вируса, который распространяется по смс, а используется он для того, чтобы оформились платные подписки на те же самые номера.

- Generic.Miner.Gen способен продавать трафик, скачивать разного рода файлы и перенаправлять на нужный адрес.

- Generic — этот файл находится под вопросом у вирусной системы, к данному типу относятся и официальные приложения, в которых обнаруживаются отслеживающие информацию программы.

Как удалять такие вирусы

Базовое приложение от Сбербанка может предложить вам удалить вирус. Однако, если система и видит вирус, предлагая его удалить, полного удаления не произойдет. Решить проблему поможет обычное сканирование таких антивирусов как Dr.Web, AVG или Kaspersky. Эти программы подходят и для телефона, и для компьютера.

Однако, если система и видит вирус, предлагая его удалить, полного удаления не произойдет. Решить проблему поможет обычное сканирование таких антивирусов как Dr.Web, AVG или Kaspersky. Эти программы подходят и для телефона, и для компьютера.

Итак, что нужно сделать:

- Удалите приложения, которые вы загружали не из Play Market, и те, какими вы больше не собираетесь пользоваться.

- Загрузите любой антивирусный сканер, например, Касперский или Dr.Web.

- Устанавливаем антивирус и запускаем, чтобы система просканировала файлы.

- Все предложенные для удаления или лечения файла обрабатываем.

- Запустите опцию «Защита Play Market».

Для пункта 4, если вдруг при удалении файлов появился отказ в доступе, то вам нужно зайти в «Настройки» — «Конфиденциальность» — «Администраторы устройства». Убираем все галочки и перезапускаем сканер, чтобы сканировать повторно.

Если угрозы были обнаружены, появится опасный файл. Можно открыть его и вручную самому удалить. В этом случае Total Commander послужит вам помощником и быстро справится с данной проблемой. Есть еще специальная программа, которая может заморозить любой вирус, — Titanium BackUp.

В этом случае Total Commander послужит вам помощником и быстро справится с данной проблемой. Есть еще специальная программа, которая может заморозить любой вирус, — Titanium BackUp.

Если успешно справились, поздравляем. Также стоит изменить все пароли и активировать двойную аутентификацию для лучшей защиты гаджета.

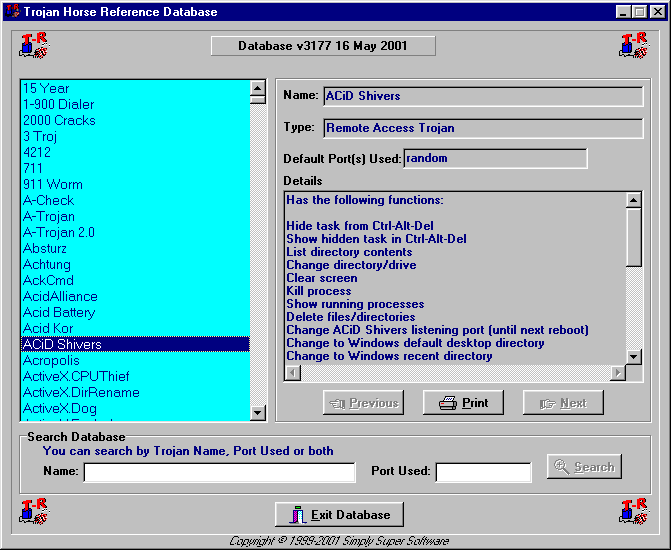

Trojan.Win32.Generic!BT Описание:

Trojan.Win32.Generic!BT определяется как неприятную Троян, который представляет высокий риск для всех скомпрометировано компьютера как он может ввести другие вредоносные вредоносных программ и вирусов в вашей компьютерной системы делать дальнейших убытков. Это довольно агрессивным и вредных. Обычно этот вирус может заразить компьютеры различными способами. Он может быть загружен через вредоносные скрипты драйв скачать из поврежденных порно и shareware / freeware веб-сайты, установил через спам электронной почты вложения, неделю СМИ и социальных сетях или осуществляемые другими угрозами на системе.

Как я получил

Trojan. Win32.Generic!BT ?

Win32.Generic!BT ?Trojan.Win32.Generic!BT вирус является один из членов семьи троянца. Не важно, windows 7, XP или Vista пользователей, оно может вторгнуться без вашего разрешения. Большинство пользователей могут попробовать антивирус удалить его. Обычно Антивирус будет отчитываться в результате обнаружения этой вредоносной программы, но не может удалить его. Или может быть он говорит вам, что вирус был удален. Однако дней после или в следующий раз вы включите компьютер, вредоносный вирус является обратно. В то время ваша система становится все более опасной. Может сказать вам, что этот вид вымогателей является весьма рискованным. Потому что он может скрывать путем изменения различных расширений, которые трудно определить особенно для пользователя с немного компьютерных технологий. Что еще хуже, он может открыть бэкдоры нападавших, что они могут удаленно управлять вашей системы и наблюдать, что вы делаете на компьютере.

Как

Trojan.Win32.Generic!BT произведения?Во-первых измените ваш системный реестр windows. Во-вторых привести в более вредоносного вымогателей. В-третьих украдите вашу личную информацию, особенно число учетную запись и пароль. Хотя это недавно выпустила вирус, тысячи пользователей стали жертвами этого вредителя по данным исследований. Если вы случайно загружен плохой такие программы, как «Adobe мигалкой игрока» и установить его, или нажмите на порно ссылки, отправленные кем-либо преднамеренного или опасается, это был ад до сих пор. Я думаю, вы испытываете тонн спамером или вредоносных cookies в моем реестре, перенаправление происходит в поиск Google.

Во-вторых привести в более вредоносного вымогателей. В-третьих украдите вашу личную информацию, особенно число учетную запись и пароль. Хотя это недавно выпустила вирус, тысячи пользователей стали жертвами этого вредителя по данным исследований. Если вы случайно загружен плохой такие программы, как «Adobe мигалкой игрока» и установить его, или нажмите на порно ссылки, отправленные кем-либо преднамеренного или опасается, это был ад до сих пор. Я думаю, вы испытываете тонн спамером или вредоносных cookies в моем реестре, перенаправление происходит в поиск Google.

После его установки, этот вирус может испортить всю систему. Он прежде всего звучанием вверх ваш browsing и открывает несколько вкладок нежелательной в то время как вы занимаетесь серфингом Интернет. И учетная запись Facebook может быть взломана. Хакер будет отправлять несколько порно ссылки всем своим друзьям / семья без вашего сознания. Будучи как попало Троян, он имеет возможность сделать ваш компьютер уязвимым для удаленных атак, которые могут привести к потере денег и, возможно, кражи личных данных. Вы найдете ваш компьютер действует медленнее, чем раньше, во время запуска, выключения, игр и серфинга в Интернете. Следовательно это должно избавиться от Trojan.Win32.Generic!BT в времени.

Вы найдете ваш компьютер действует медленнее, чем раньше, во время запуска, выключения, игр и серфинга в Интернете. Следовательно это должно избавиться от Trojan.Win32.Generic!BT в времени.

Скачать утилиту чтобы удалить Trojan.Win32.Generic!BT

Червь, предоставляющий злоумышленнику удаленный доступ к зараженной машине. Является приложением Windows (PE-EXE файл).

Червь, предоставляющий злоумышленнику удаленный доступ к зараженной машине. Является приложением Windows (PE-EXE файл). Имеет размер 94208 байт. Написан на Visual Basic.

Инсталляция

После запуска червь копирует свое тело в файл:

Также создается файл: содержащий строки: Для автоматического запуска созданной копии при каждом следующем старте системы создается ключ системного реестра:

Распространение

Червь копирует свое тело на все доступные для записи логические и съемные диски под следующим именем:

Вместе со своим исполняемым файлом червь помещает файлы: что позволяет червю запускаться каждый раз, когда пользователь открывает зараженный раздел при помощи программы «Проводник». Созданным файлам присваиваются атрибуты «скрытый» (hidden) и «системный» (system). Кроме того, червь способен распространяться при помощи программ обмена мгновенными сообщениями:

Созданным файлам присваиваются атрибуты «скрытый» (hidden) и «системный» (system). Кроме того, червь способен распространяться при помощи программ обмена мгновенными сообщениями:

name=»doc3″>

Деструктивная активность

Весь деструктивный функционал вредоноса осуществляется исполняемым кодом, внедряемым в адресное пространство процесса «EXPLORER.EXE». Внедренный код выполняет следующие действия:

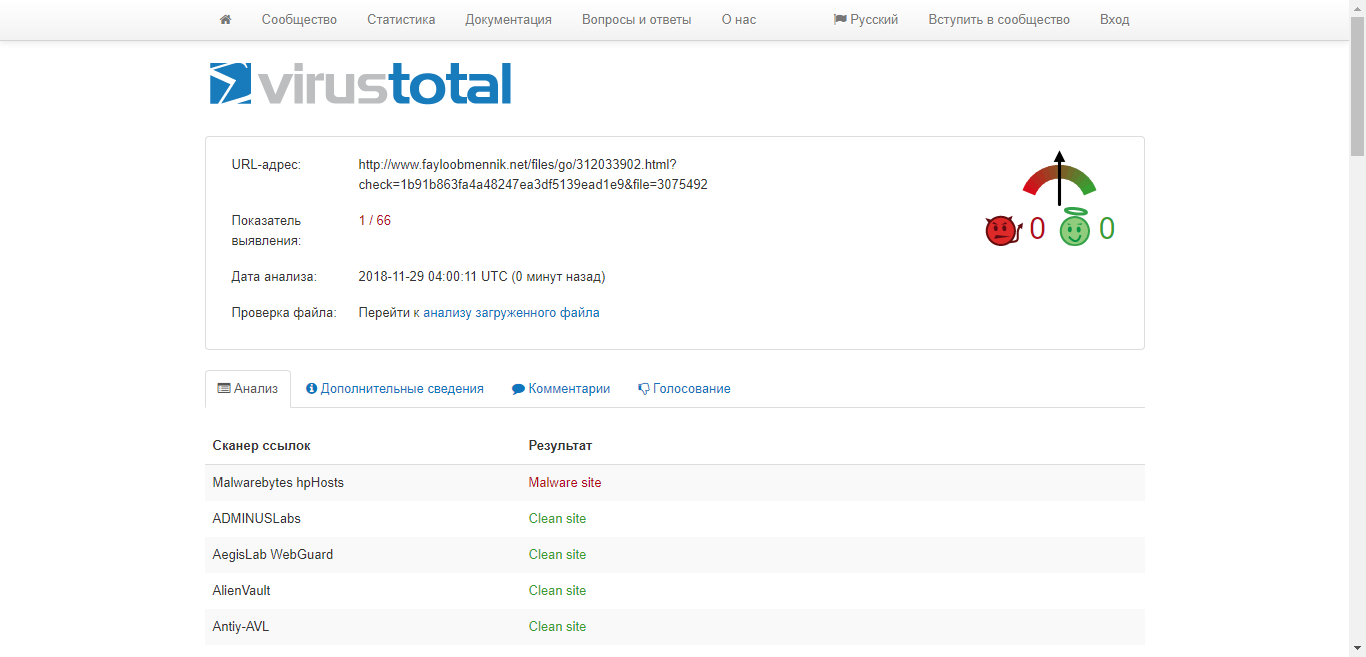

- в бесконечном цикле создает ключ системного реестра:

- Загружает из сети Интернет файлы по следующим ссылкам: (На момент создания описания загружался файл размером 135681 байт; детектируется Антивирусом Касперского как «Backdoor.Win32.Ruskill.p») (На момент создания описания загружался файл размером 169985 байт; детектируется эвристиком Антивируса Касперского как «HEUR:Trojan.Win32.Generic») Загруженные файлы сохраняются в системе как где – случайное имя (например: «H8F4D9

1.EXE»). После успешной загрузки файлы запускаются на выполнение.

Подписывайтесь на каналы «SecurityLab» в Telegram и Яндекс.Дзен, чтобы первыми узнавать о новостях и эксклюзивных материалах по информационной безопасности.

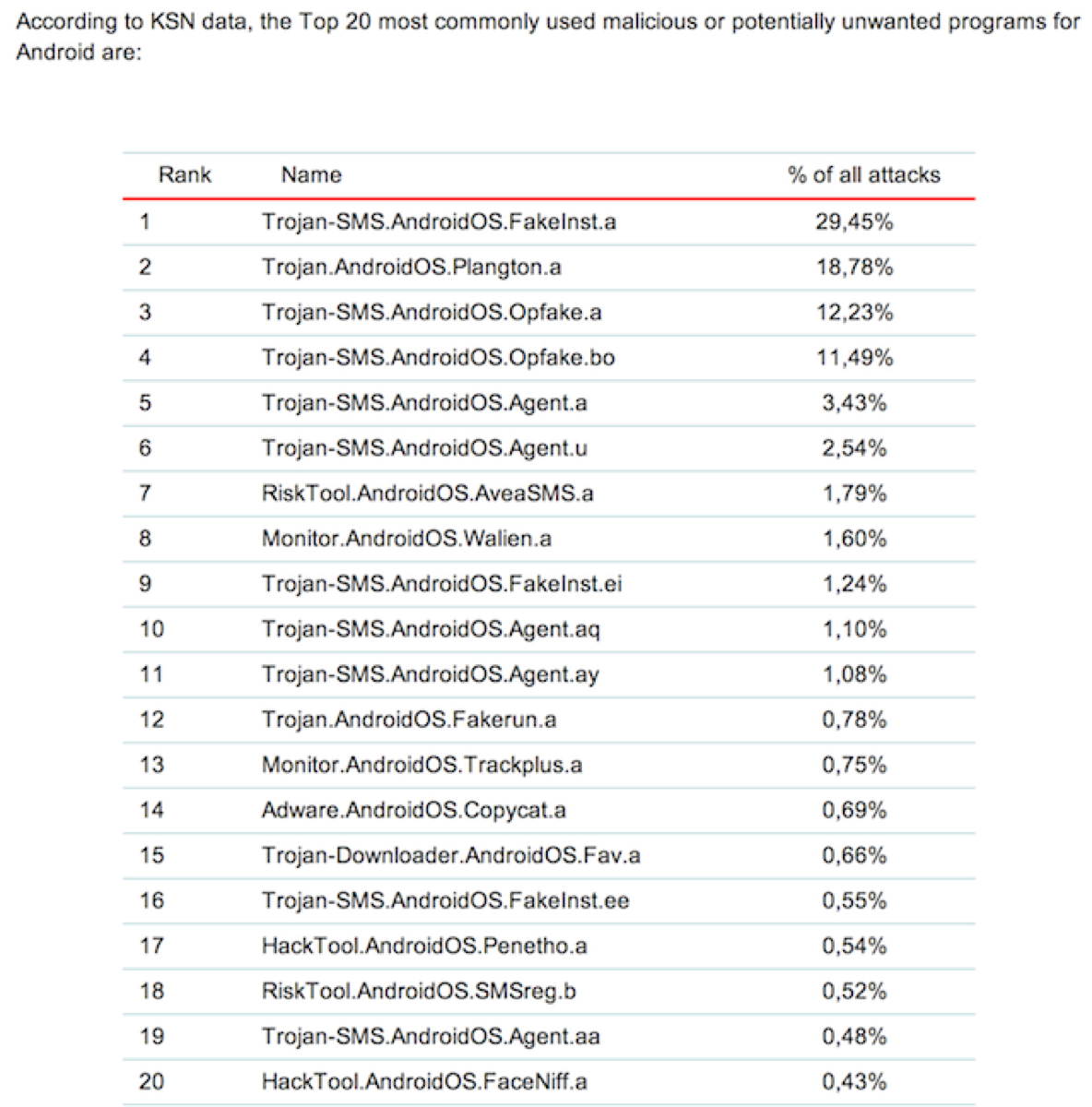

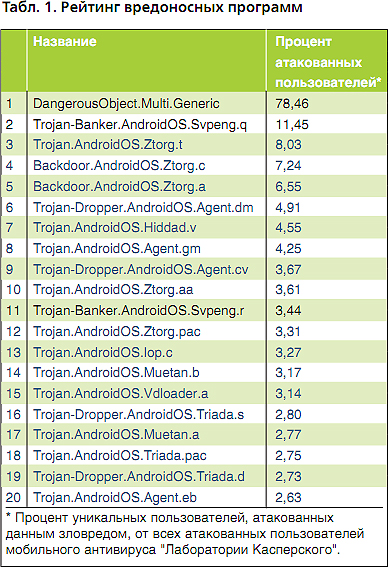

Статистика мобильных угроз — OfficeLife

В III квартале 2017 года продукты «Лаборатории Касперского» обнаружили 1 598 196 вредоносных установочных пакетов, что в 1,2 раза больше, чем в предыдущем квартале. Среди всех детектируемых мобильных программ сильнее всего в III квартале выросла доля RiskTool (53,44%) — на 12,93 процентного пункта. Основная часть обнаруженных установочных пакетов относилась к семейству RiskTool.AndroidOS.Skymobi.

Основная часть обнаруженных установочных пакетов относилась к семейству RiskTool.AndroidOS.Skymobi.

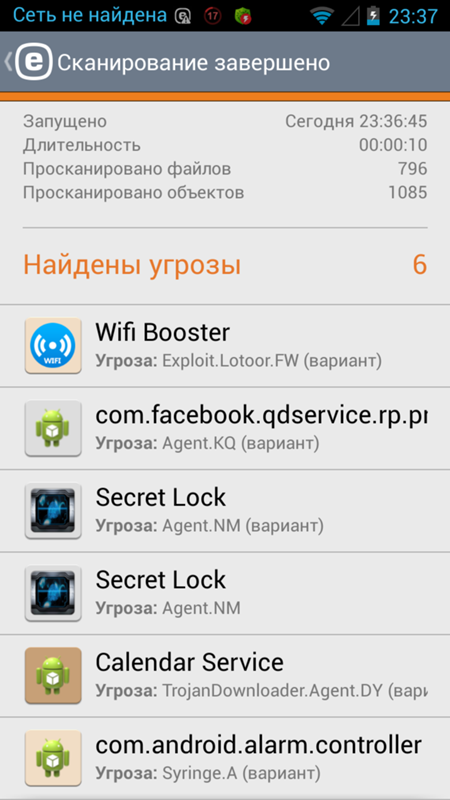

На втором месте по темпам роста расположились зловреды Trojan-Dropper (10,97%), доля которых выросла на 6,29 процентного пункта. Большая часть файлов детектируется как Trojan-Dropper.AndroidOS.Agent.hb.

Доля Trojan-Ransom, показавших наибольший рост еще в I квартале, продолжила уменьшаться и составила 6,69%, что на 8,4 процентного пункта ниже показателя предыдущего квартала. Кроме того, значительно упала доля Trojan-SMS — более чем на 4 процентных пункта, до 2,62%. Напомним, что в прошлом квартале зловреды Trojan-SMS показали одни из самых высоких темпов роста.

В III квартале в рейтинге «ЛК» появились мобильные зловреды типа Trojan-Clicker — их доля за три месяца увеличилась с 0,29% до 1,41%. В приведенный ниже рейтинг вредоносных программ не входят потенциально опасные или нежелательные программы, такие как RiskTool и Adware.

| Вердикт | % атакованных пользователей* | |

|---|---|---|

| 1 | DangerousObject.Multi.Generic | 67,14 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 7,52 |

| 3 | Trojan.AndroidOS.Hiddad.ax | 4,56 |

| 4 | Trojan-Dropper.AndroidOS.Agent.hb | 2,96 |

| 5 | Trojan.AndroidOS.Loapi.b | 2,91 |

| 6 | Trojan-Dropper.AndroidOS.Hqwar.i | 2,59 |

| 7 | Trojan-Clicker.AndroidOS.Ubsod.b | 2,20 |

| 8 |

Backdoor. AndroidOS.Ztorg.c AndroidOS.Ztorg.c

| 2,09 |

| 9 | Trojan.AndroidOS.Agent.gp | 2,05 |

| 10 | Trojan.AndroidOS.Sivu.c | 1,98 |

| 11 | Trojan.AndroidOS.Hiddapp.u | 1,87 |

| 12 | Backdoor.AndroidOS.Ztorg.a | 1,68 |

| 13 | Trojan.AndroidOS.Agent.ou | 1,63 |

| 14 | Trojan.AndroidOS.Triada.dl | 1,57 |

| 15 | Trojan-Ransom.AndroidOS.Zebt.a | 1,57 |

| 16 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,53 |

| 17 |

Trojan. AndroidOS.Hiddad.an AndroidOS.Hiddad.an

| 1,48 |

| 18 | Trojan.AndroidOS.Hiddad.ci | 1,47 |

| 19 | Trojan-Banker.AndroidOS.Asacub.ar | 1,41 |

| 20 | Trojan.AndroidOS.Agent.eb | 1,29 |

* Процент уникальных пользователей, атакованных данным зловредом, от всех атакованных пользователей мобильного антивируса «Лаборатории Касперского».

HEUR: Trojan.AndroidOS — що це за вірус, як видалити

Іноді, при звичайному використанні програм користувач стикається з непередбаченими труднощами. У деяких випадках це спливаючі вікна про можливу загрозу з боку сторонніх файлів. Даний матеріал розповість про небезпечне сімействі вірусів «HEUR: Trojan», про яких часто сигналізує Сбербанк Онлайн. Ми покажемо як видалити зловредів AndroidOS. Agent.EB, AndroidOS.Dropper, Downloader.Script.Generic, Win32.Generic, Win32.Banker і інші подібні.

Agent.EB, AndroidOS.Dropper, Downloader.Script.Generic, Win32.Generic, Win32.Banker і інші подібні.

Що це за віруси?

Сімейство HEUR: Trojan — найбільш небезпечне з сучасних вірусів на Андроїд, iOS і Windows, яке відрізняється розширеним функціоналом, глибоким проникненням, а значить — збільшеним рівнем загрози для користувача.

AndroidOS виявлений Касперського

Дані зловредів пробираються в системні файли смартфона або PC, клонуємо з небувалою швидкістю, також може маскуватися під звичайні файли, процеси і нешкідливі програми.

На жаль, з огляду на еволюцію шкідливого ПЗ не завжди антивіруси можуть попередити власника про загрозу викачуваного файлу або відвідуваною сторінки, що й обумовлює поширення подібної «інфекції». Сучасні системи захищені правами адміністратора однак і цей момент віруси здатні обходити.

З популярних «можливостей» HEUR: Trojan виділяють:

- Розсилка повідомлень на платні номери, підтвердження платних підписок для витягування коштів з балансу рахунку.

- Крадіжка особистих даних, в тому числі паролів від фінансових ресурсів, номерів банківських карт з усіма наслідками, що випливають.

- Проникнення безпосередньо в програми інтернет-банкінгу, електронних гаманців для безперешкодного переказу коштів на сторонні рахунки.

Звучить досить жахливо, чи не так? Радує одне — цю варіацію вірусу вже розпізнає більшість антивірусних програм Kaspersky, ESET, Dr.WEB, NOD, AVAST і інші.

Захист Сбербанк Онлайн, наприклад, вже при вході в систему ідентифікує спробу проникнення, пропонуючи видалити вірус. Однак, радіти завчасно не варто — таке видалення не призведе до повного знищення вірусу.

Trojan.AndroidOS виявлений Ощадбанком Онлайн

Які віруси бувають

Якщо говорити, про можливі причини появи зловредів, то тут все просто — банальна необережність в мережі:

- Завантаження піратських версій ігор, інших apk-файлів на смартфон зі сторонніх ресурсів.

- Відвідування сумнівних web-сайтів з великою кількістю картинок, gif-зображень і гіперпосилань.

В такому випадку, скачування вірусу може бути активована натискає, у фоновому режимі.

В такому випадку, скачування вірусу може бути активована натискає, у фоновому режимі. - Обмін файлами з уже зараженими користувачами — за допомогою Bluetooth, Хмари та подібних сервісів.

- Перехід за посиланнями в надсилайте спам на пошту або в SMS.

З популярних варіацій HEUR: Trojan виділяють:

- AndroidOS.Agent.EB або Androidos.Boogr.Gsh — встановлює в систему спеціальну утиліту, впроваджувати рекламу в усі інші програми. Використовується для монетизації за рахунок подібних показів.

- Downloader.AndroidOS.Agent — СМС-вірус, який використовується для платних підписок і відправки повідомлень на тарифікуються номера.

- Script.Generic.Miner.Gen — продаж трафіку користувача, скачування і перенаправлення файлів (значно уповільнює і інтернет-з’єднання).

Також існує тип Win32.Generic — це файл, що знаходиться під підозрою вірусної системи. До такого типу можуть відноситься навіть офіційні додатки, в коді яких виявлені які відстежують або перехоплюють інформацію скрипти.

Як видалити HEUR: Trojan.AndroidOS і подібні до нього?

Базового пропозиції «Видалити» від того ж Ощадбанку, як уже згадувалося, недостатньо — але не варто переживати про складність проведених маніпуляцій. Для вирішення проблеми підійде стандартні сканери від Dr.Web, AVG або Kaspersky. Версії цих програм є як для ПК, так і для мобільних OS.

Прямуємо найпростішим інструкцій:

- Викачуємо будь-який із запропонованих сканерів. Я, наприклад, для свого Xiaomi використовую Касперський.

- Також добре зарекомендував себе Dr.Web для смартфонів, так як його бази даних постійно оновлюються і він знаходить новітні загрози.

- З їх допомогою запускайте сканування всіх файлів, включаючи системні процеси.

- Обов’язково знесіть ліві додатки, які ви не використовуєте, або вони завантажені не з Маркета.

- Увімкніть опцію «Захист Play Market».

Активуйте опцію захисту в Маркеті

Далі — просто вибираємо «Видалити» для всіх підозрілих пунктів. Це більш ефективно, ніж «Лікувати» файли, так як вірус може встигнути поширитися в інші відсіки системи. Якщо в доступі вам відмовлено, тоді:

Це більш ефективно, ніж «Лікувати» файли, так як вірус може встигнути поширитися в інші відсіки системи. Якщо в доступі вам відмовлено, тоді:

- Відкривайте «Налаштування» -> «Конфіденційність» -> «Адміністратори пристрою». Зніміть галочки з усього зайвого і знову запускайте перевірку.

- При виявленні загроз — показується шлях до небезпечного файлу. Можете вручну його відкрити і стерти з системи. Total Commander дозволяє з таким впорається дуже швидко.

Касперський показує шлях - Є спец. утиліта Titanium BackUp. З її допомогою можна банально заморозити вірусний процес.

висновок

Рекомендуємо вам більш скептично ставиться до «безкоштовним» версіями оригінальних додатків. Краще витратити кілька доларів і купити «ліцензію», ніж потім витратити десятки через дії шкідливих утиліт, відправки платних SMS. Також після видалення рекомендую оновити паролі, включите подвійну аутентифікацію.

Якщо у вас виникли складності, з погрозами типу AndroidOS. Agent.EB і в видаленні нічого не вийшло — пишіть нижче в коментарях, постараємося вам допомогти.

Agent.EB і в видаленні нічого не вийшло — пишіть нижче в коментарях, постараємося вам допомогти.

Развитие информационных угроз в третьем квартале 2017 года. Статистика

Цифры квартала По данным KSN, решения “Лаборатории Касперского” отразили 277 646 376 атак, которые проводились с интернет-ресурсов, размещенных в 185 странах мира. Зафиксировано 72 012 219 уникальных URL, на которых происходило срабатывание веб-антивируса. Попытки запуска вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам отражены на компьютерах 204 388 пользователей.

Атаки шифровальщиков отражены на компьютерах 186283 уникальных пользователей.

Нашим файловым антивирусом зафиксировано 198 228 428 уникальных вредоносных и потенциально нежелательных объектов.

Продуктами “Лаборатории Касперского” для защиты мобильных устройств было обнаружено:

- 1 598 196 вредоносных установочных пакетов;

- 19 748 установочных пакетов мобильных банковских троянцев;

- 108 073 установочных пакетов мобильных троянцев-вымогателей.

Мобильные угрозы

Особенности квартала

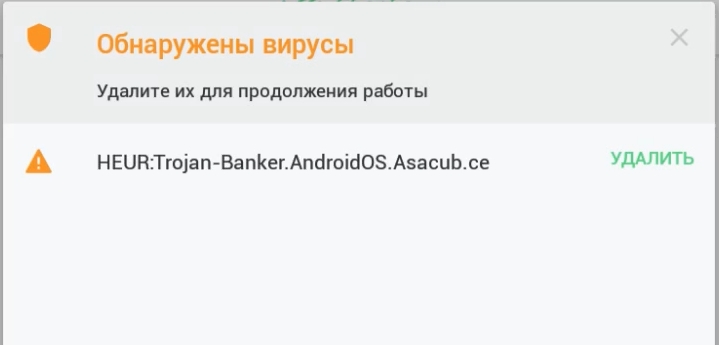

Распространение банкера Asacub

В третьем квартале мы продолжили наблюдать за деятельностью мобильного банковского троянца Trojan-Banker.AndroidOS.Asacub, который активно распространялся через SMS спам. В предыдущем квартале злоумышленники провели масштабную кампанию по распространению троянца, в результате чего количество атакованных пользователей выросло в три раза. В июле активность Asacub достигла пика, после чего количество атак пошло на спад – в сентябре мы зафиксировали почти в три раза меньше атакованных пользователей, чем в июле.

Количество уникальных пользователей, атакованных Trojan-Banker.AndroidOS.Asacub, второй и третий квартал 2017

Новые возможности мобильных банковский троянцев

В третьем квартале произошло два значимых события в мире мобильных банковских троянцев.

Во-первых, семейство мобильных банковских троянцев Svpeng обзавелось новой модификацией Trojan-Banker.AndroidOS. Svpeng.ae, которая может сама себе выдавать все необходимые права и воровать данные из других приложений. Для этого ей всего лишь нужно уговорить пользователя разрешить троянцу использовать специальные функции, предназначенные для людей с ограниченными возможностями. В результате троянец может воровать текст, которые вводит пользователь, незаметно красть SMS и даже препятствовать своему удалению.

Svpeng.ae, которая может сама себе выдавать все необходимые права и воровать данные из других приложений. Для этого ей всего лишь нужно уговорить пользователя разрешить троянцу использовать специальные функции, предназначенные для людей с ограниченными возможностями. В результате троянец может воровать текст, которые вводит пользователь, незаметно красть SMS и даже препятствовать своему удалению.

Интересно, что в августе мы обнаружили еще одну модификацию Svpeng, использующую специальные возможности. Только в этот раз троянец оказался не банковский – вместо кражи данных зловред шифрует все файлы на устройстве и требует выкуп в биткойнах.

Окно с требованием выкупа шифровальщика Trojan-Banker.AndroidOS.Svpeng.ag.

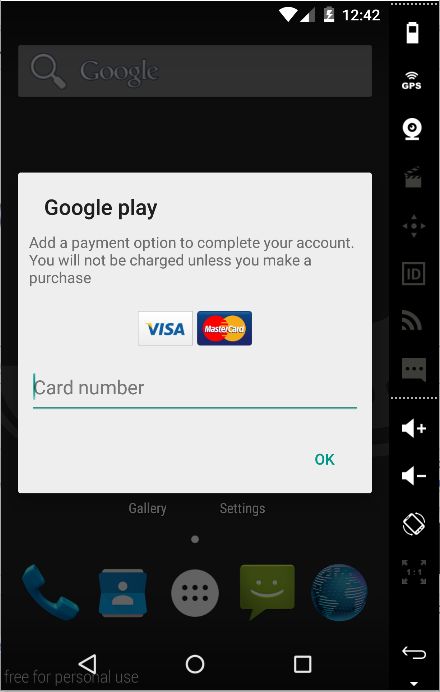

Во-вторых, семейство мобильных банковских троянцев FakeToken расширило список атакуемых приложений. Если раньше представители семейства перекрывали фишинговым окном, в основном, банковские приложения и некоторые приложения Google, такие как Google Play Store, то теперь они перекрывают еще и приложения для вызова такси, заказа авиабилетов бронирования номеров в гостиницах. Цель троянца – сбор данных банковской карты пользователя.

Цель троянца – сбор данных банковской карты пользователя.

Рост WAP-подписок

В этом квартале мы продолжили наблюдать рост активности троянцев, крадущих деньги пользователей посредством подписок. Напомним, что это троянцы, которые могут посещать сайты, позволяющие оплачивать услуги средствами со счета мобильного телефона пользователя. Обычно подобные троянцы могут нажимать кнопки на этих сайтах, используя специальные JS-файлы, таким образом осуществляю оплату неких услуг скрытно от пользователя.

Отметим, что в TOP-20 самых популярных троянцев этого квартала попало три троянца, которые атакуют WAP-подписки. Это Trojan-Dropper.AndroidOS.Agent.hb и Trojan.AndroidOS.Loapi.b на четвертом и пятом местах, а также Trojan-Clicker.AndroidOS.Ubsod.b на седьмом.

Статистика мобильных угроз

В третьем квартале 2017 года продукты “Лаборатории Касперского” обнаружили 1 598 196 вредоносных установочных пакетов, что в 1,2 раза больше, чем в предыдущем квартале.

Количество обнаруженных вредоносных установочных пакетов, Q4 2016 — Q3 2017

Распределение детектируемых мобильных программ по типам

Распределение новых детектируемых мобильных программ по типам, второй и третий кварталы 2017 года

Среди всех детектируемых мобильных программ сильнее всего в третьем квартале выросла доля RiskTool (53,44%) — на 12,93 п.п. Основная часть обнаруженных установочных пакетов относилась к семейству RiskTool.AndroidOS.Skymobi.

На втором месте по темпам роста расположились зловреды Trojan-Dropper (10,97%), доля которых выросла на 6,29 п.п. Большая часть файлов детектируется нами как Trojan-Dropper.AndroidOS.Agent.hb.

Доля Trojan-Ransom, показавших наибольший рост еще в первом квартале, продолжила уменьшаться и составила 6,69%, что на 8,4 п.п. ниже показателя предыдущего квартала. Кроме того, значительно упала доля Trojan-SMS – более чем на 4 п.п., до 2,62%. Напомним, что в прошлом квартале зловреды Trojan-SMS показали одни из самых высоких темпов роста.

В третьем квартале в нашем рейтинге появились мобильные зловреды типа Trojan-Clicker – их доля за три месяца увеличилась с 0,29% до 1,41%.

TOP 20 мобильных вредоносных программ

В приведенный ниже рейтинг вредоносных программ не входят потенциально опасные или нежелательные программы, такие как RiskTool и Adware.

| Вердикт | % атакованных пользователей* | |

| 1 | DangerousObject.Multi.Generic | 67,14 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 7,52 |

| 3 | Trojan.AndroidOS.Hiddad.ax | 4,56 |

| 4 | Trojan-Dropper.AndroidOS.Agent.hb | 2,96 |

| 5 | Trojan.AndroidOS.Loapi.b | 2,91 |

| 6 | Trojan-Dropper.AndroidOS.Hqwar.i | 2,59 |

| 7 | Trojan-Clicker.AndroidOS.Ubsod.b | 2,20 |

| 8 | Backdoor.AndroidOS.Ztorg.c | 2,09 |

| 9 | Trojan. AndroidOS.Agent.gp AndroidOS.Agent.gp | 2,05 |

| 10 | Trojan.AndroidOS.Sivu.c | 1,98 |

| 11 | Trojan.AndroidOS.Hiddapp.u | 1,87 |

| 12 | Backdoor.AndroidOS.Ztorg.a | 1,68 |

| 13 | Trojan.AndroidOS.Agent.ou | 1,63 |

| 14 | Trojan.AndroidOS.Triada.dl | 1,57 |

| 15 | Trojan-Ransom.AndroidOS.Zebt.a | 1,57 |

| 16 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,53 |

| 17 | Trojan.AndroidOS.Hiddad.an | 1,48 |

| 18 | Trojan.AndroidOS.Hiddad.ci | 1,47 |

| 19 | Trojan-Banker.AndroidOS.Asacub.ar | 1,41 |

| 20 | Trojan.AndroidOS.Agent.eb | 1,29 |

* Процент уникальных пользователей, атакованных данным зловредом, от всех атакованных пользователей мобильного антивируса “Лаборатории Касперского”

Первое место в нашем ТОР 20 традиционно занял вердикт DangerousObject. Multi.Generic (67,14%), который мы используем для вредоносных программ, обнаруженных с помощью облачных технологий. По сути, так детектируются самые новые вредоносные программы.

Multi.Generic (67,14%), который мы используем для вредоносных программ, обнаруженных с помощью облачных технологий. По сути, так детектируются самые новые вредоносные программы.

Второе место, как и предыдущем квартале, занял вердикт Trojan.AndroidOS.Boogr.gsh (7,52%). Такой вердикт получают файлы, которые признаются вредоносными нашей системой, основанной на машинном обучении.

На третьем месте расположился зловред Trojan.AndroidOS.Hiddad.ax (4,56%). Задача этого троянца – открыть и прокликать рекламные ссылки, полученные с управляющего сервера. Чтобы препятствовать своему удалению, этот троянец просит пользователя добавить его в администраторы устройства.

На четвертое место поднялся троянец Trojan-Dropper.AndroidOS.Agent.hb (2,96%), который в аналогичном рейтинге прошлого квартала был на шестом месте. Этот троянец расшифровывает и запускает другого троянца – представителя семейства Loaipi. Один из таких зловредов – Trojan.AndroidOS.Loapi.b – занял пятую позицию в нашем ТОР 20. Это сложный модульный троянец, основная зловредная часть которого должна быть скачана с сервера злоумышленников. Можно предположить, что Trojan.AndroidOS.Loapi.b нацелен на кражу денег посредством платных подписок.

Это сложный модульный троянец, основная зловредная часть которого должна быть скачана с сервера злоумышленников. Можно предположить, что Trojan.AndroidOS.Loapi.b нацелен на кражу денег посредством платных подписок.

С четвертого на шестое место опустился Trojan-Dropper.AndroidOS.Hqwar.i (3,59%). Этот вердикт получают троянцы, защищенные определенным упаковщиком/обфускатором. В большинстве случаев под этим именем скрывается представитель семейств мобильных банковских троянцев FakeToken или Svpeng.

Седьмое место досталось троянцу Trojan-Clicker.AndroidOS.Ubsod.b – это небольшой простой троянец, который получает ссылки с управляющего сервера и открывает их. Мы подробно писали об этом семействе в обзоре троянцев, крадущих деньги пользователей посредством WAP-подписок.

На восьмом месте расположился троянец Backdoor.AndroidOS.Ztorg.c. Всего в третьем квартале 2017 года в наш ТОР 20 попали восемь троянцев, которые пытаются получить или использовать права root, а в качестве основного средства монетизации используют рекламу. Их цель — доставить пользователю как можно больше рекламы, в том числе за счет скрытой установки новых рекламных программ. При этом, используя права суперпользователя, они могут “прятаться” в системной папке, откуда их очень сложно удалить. Стоит отметить, что в последнее время мы наблюдаем снижение количества подобных зловредов в TOP 20 – во втором квартале в аналогичном рейтинге было одиннадцать подобных троянцев, а в первом квартале – четырнадцать.

Их цель — доставить пользователю как можно больше рекламы, в том числе за счет скрытой установки новых рекламных программ. При этом, используя права суперпользователя, они могут “прятаться” в системной папке, откуда их очень сложно удалить. Стоит отметить, что в последнее время мы наблюдаем снижение количества подобных зловредов в TOP 20 – во втором квартале в аналогичном рейтинге было одиннадцать подобных троянцев, а в первом квартале – четырнадцать.

С пятнадцатого на девятое место поднялся троянец Trojan.AndroidOS.Agent.gp (2.05%), ворующий деньги пользователей посредством звонков на платные номера. Благодаря использованию прав администратора, противодействует попыткам удалить его с зараженного устройства.

Пятнадцатое место занял зловред Trojan-Ransom.AndroidOS.Zebt.a – это первый троянец-вымогатель, попавший в TOP 20 в 2017 году. Это достаточно простой троянец, чья основная задача – заблокировать устройство своим окном и потребовать выкуп. В основном, Zebt.a атакует пользователей в Европе и Мексике.

На шестнадцатое место опустился мобильный троянец Trojan.AndroidOS.Hiddad.an (1,48%). Напомним, что в предыдущих двух кварталах этот троянец занимал второе и третье места нашего рейтинга. Этот зловред выдает себя за популярные игры или программы. После запуска он скачивает приложение, за которое себя выдавал, и при установке запрашивает права администратора устройства, чтобы противодействовать своему удалению. Основная цель Trojan.AndroidOS.Hiddad.an — агрессивный показ рекламы, его основная “аудитория” находится в России.

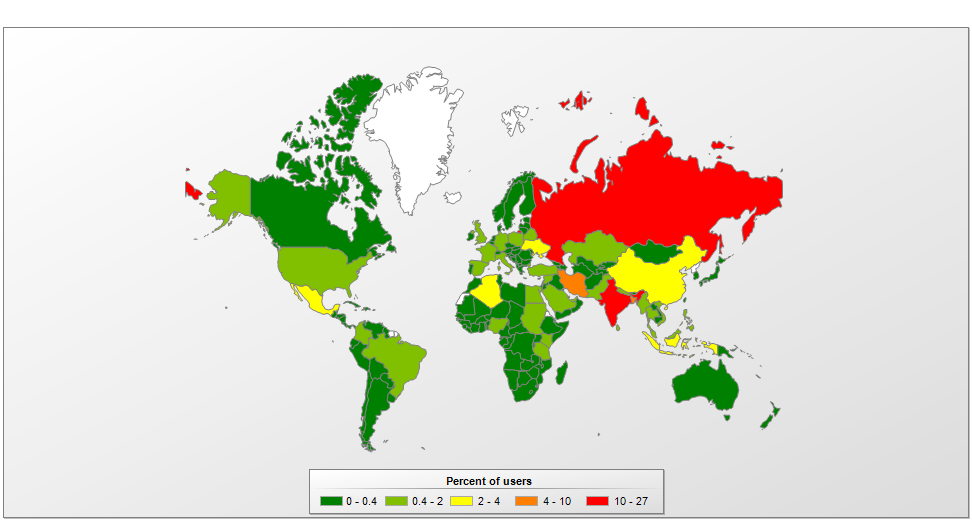

География мобильных угроз

Карта попыток заражений мобильными зловредами в третьем квартале 2017 года

(процент атакованных пользователей в стране)

TOP 10 стран по доле пользователей, атакованных мобильными зловредами:

| Страна* | % атакованных пользователей** | |

| 1 | Иран | 35,12 |

| 2 | Бангалдеш | 28,30 |

| 3 | Китай | 27,38 |

| 4 | Кот-д’Ивуар | 26,22 |

| 5 | Алжир | 24,78 |

| 6 | Нигерия | 23,76 |

| 7 | Индонезия | 22,29 |

| 8 | Индия | 21,91 |

| 9 | Непал | 20,78 |

| 10 | Кения | 20,43 |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса “Лаборатории Касперского” относительно мало (менее 10000).

** Процент уникальных пользователей, атакованных в стране, по отношению ко всем пользователям мобильного антивируса “Лаборатории Касперского” в стране.

Страной с самым большим процентом атакованных мобильных пользователей в третьем квартале остался Иран (35,12%) – эту позицию он занимает с начала года. Второе и третье места остались за Бангладеш (28,3%) и Китаем (27,38%), только они поменялись местами по сравнению с предыдущим кварталом.

Россия (8,68%) в этот раз заняла 35-е место; в предыдущем квартале она была на 26-ом месте. Франция (4,9%) заняла 59-ое, США (3,8%) оказались на 67-ой строчке, Италия (5,3%) — на 56-ой, Германия (2,9%) — на 79-й, Великобритания (3,4%) — на 72-й.

Самые безопасные страны по доле атакованных пользователей: Грузия (2,2%), Дания (1,9%) и Япония (0,8%).

Мобильные банковские троянцы

За отчетный период мы обнаружили 19748 установочных пакетов мобильных банковских троянцев, что в 1,4 раза меньше, чем во втором квартале 2017 года.

Количество установочных пакетов мобильных банковских троянцев, Q4 2016 — Q3 2017