Чем вам помочь? | Tor Project

При поиске узла мы показываем янтарную точку рядом с ником узла, если он перегружен. Это означает, что сработала одна или несколько из следующих метрик нагрузки:

- Любой вызов Tor OOM из-за нехватки памяти

- Любые ntor onionskins (луковые оболочки) сброшены

- Исчерпание TCP-порта

Обратите внимание, что если узел достигает перегруженного состояния, мы выводим сигнал перегрузки в течение 72 часов после восстановления узла.

Если Вы заметили, что Ваш узел перегружен, пожалуйста:

Проверьте https://status.torproject.org/ на наличие выявленных проблем в категории «Tor network».

Рассмотрите возможность настройки

sysctlвашей системы для сети, памяти и загрузки ЦП.Рассмотрите возможность включения

MetricsPort, чтобы понять, что происходит.

Настройка

sysctl для сети, памяти и загрузки процессораИсчерпание TCP-порта

В случае исчерпания TCP-порта рассмотрите возможность расширения диапазона локальных портов.

# sysctl -w net.ipv4.ip_local_port_range="15000 64000"

или

# echo 15000 64000 > /proc/sys/net/ipv4/ip_local_port_range

Имейте в виду, что приведенная выше настройка sysctl не является постоянной и будет утрачена при перезапуске.

Чтобы сделать ее постоянной, Вам следует добавить конфигурацию в /etc/sysctl.conf или в файл /etc/sysctl.d/.

MetricsPort

Чтобы понять состояние узла Tor и сети Tor, жизненно важно предоставить и иметь доступ к метрикам узла. Информация о перегрузке узла была добавлена в дескрипторы узла с версии 0.4.6+, но только после tor >= 0.4.7.1-alpha был доступен интерфейс к базовым метрикам ретрансляции: порт метрик.

Включение MetricsPort

Tor предоставляет доступ к порту метрик через опцию конфигурации torrc под названием MetricsPort.

Важно понимать, что публичное раскрытие MetricsPort tor опасно для пользователей сети Tor

, поэтому этот порт не включен по умолчанию, и его доступ должен регулироваться политикой доступа. Пожалуйста, примите дополнительные меры предосторожности при открытии этого порта и закройте его при завершении отладки.

Пожалуйста, примите дополнительные меры предосторожности при открытии этого порта и закройте его при завершении отладки.Предположим, что вы единственный пользователь на сервере, на котором запущен узел Tor. Вы можете включить порт метрик, добавив это в файл torrc:

MetricsPort 127.0.0.1:9035 MetricsPortPolicy accept 127.0.0.1

И тогда вы сможете легко получить метрики с помощью:

# curl http://127.0.0.1:9035/metrics

в формате Prometheus по умолчанию.

Примечание: Каждый пользователь на этом сервере сможет получить доступ к этим метрикам узла в приведенном выше примере.

В общем, установите очень строгую политику доступа с помощью MetricsPortPolicyи рассмотрите возможность использования функций брандмауэра ваших операционных систем для глубокой защиты.

Для более подробного объяснения о MetricsPort и MetricsPortPolicy см. справочную страницу tor.

Выходные данные MetricsPort

Here is an example of what output enabling MetricsPort will produce (we omitted any congestion control related metrics as we still need to stabilize that interface):

# HELP tor_relay_connections Total number of opened connections

# TYPE tor_relay_connections gauge

tor_relay_connections{type="OR listener",direction="initiated",state="opened",family="ipv4"} 0

tor_relay_connections{type="OR listener",direction="initiated",state="opened",family="ipv6"} 0

tor_relay_connections{type="OR listener",direction="received",state="opened",family="ipv4"} 0

tor_relay_connections{type="OR listener",direction="received",state="opened",family="ipv6"} 0

tor_relay_connections{type="OR",direction="initiated",state="opened",family="ipv4"} 0

tor_relay_connections{type="OR",direction="initiated",state="opened",family="ipv6"} 0

tor_relay_connections{type="OR",direction="received",state="opened",family="ipv4"} 0

tor_relay_connections{type="OR",direction="received",state="opened",family="ipv6"} 0

tor_relay_connections{type="Exit",direction="initiated",state="opened",family="ipv4"} 0

tor_relay_connections{type="Exit",direction="initiated",state="opened",family="ipv6"} 0

tor_relay_connections{type="Exit",direction="received",state="opened",family="ipv4"} 0

tor_relay_connections{type="Exit",direction="received",state="opened",family="ipv6"} 0

tor_relay_connections{type="Socks listener",direction="initiated",state="opened",family="ipv4"} 0

tor_relay_connections{type="Socks listener",direction="initiated",state="opened",family="ipv6"} 0

tor_relay_connections{type="Socks listener",direction="received",state="opened",family="ipv4"} 0

tor_relay_connections{type="Socks listener",direction="received",state="opened",family="ipv6"} 0

tor_relay_connections{type="Socks",direction="initiated",state="opened",family="ipv4"} 0

tor_relay_connections{type="Socks",direction="initiated",state="opened",family="ipv6"} 0

tor_relay_connections{type="Socks",direction="received",state="opened",family="ipv4"} 0

tor_relay_connections{type="Socks",direction="received",state="opened",family="ipv6"} 0

tor_relay_connections{type="Directory listener",direction="initiated",state="opened",family="ipv4"} 0

tor_relay_connections{type="Directory listener",direction="initiated",state="opened",family="ipv6"} 0

tor_relay_connections{type="Directory listener",direction="received",state="opened",family="ipv4"} 0

tor_relay_connections{type="Directory listener",direction="received",state="opened",family="ipv6"} 0

tor_relay_connections{type="Directory",direction="initiated",state="opened",family="ipv4"} 0

tor_relay_connections{type="Directory",direction="initiated",state="opened",family="ipv6"} 0

tor_relay_connections{type="Directory",direction="received",state="opened",family="ipv4"} 0

tor_relay_connections{type="Directory",direction="received",state="opened",family="ipv6"} 0

tor_relay_connections{type="Control listener",direction="initiated",state="opened",family="ipv4"} 0

tor_relay_connections{type="Control listener",direction="initiated",state="opened",family="ipv6"} 0

tor_relay_connections{type="Control listener",direction="received",state="opened",family="ipv4"} 0

tor_relay_connections{type="Control listener",direction="received",state="opened",family="ipv6"} 0

tor_relay_connections{type="Control",direction="initiated",state="opened",family="ipv4"} 0

tor_relay_connections{type="Control",direction="initiated",state="opened",family="ipv6"} 0

tor_relay_connections{type="Control",direction="received",state="opened",family="ipv4"} 0

tor_relay_connections{type="Control",direction="received",state="opened",family="ipv6"} 0

tor_relay_connections{type="Transparent pf/netfilter listener",direction="initiated",state="opened",family="ipv4"} 0

tor_relay_connections{type="Transparent pf/netfilter listener",direction="initiated",state="opened",family="ipv6"} 0

tor_relay_connections{type="Transparent pf/netfilter listener",direction="received",state="opened",family="ipv4"} 0

tor_relay_connections{type="Transparent pf/netfilter listener",direction="received",state="opened",family="ipv6"} 0

tor_relay_connections{type="Transparent natd listener",direction="initiated",state="opened",family="ipv4"} 0

tor_relay_connections{type="Transparent natd listener",direction="initiated",state="opened",family="ipv6"} 0

tor_relay_connections{type="Transparent natd listener",direction="received",state="opened",family="ipv4"} 0

tor_relay_connections{type="Transparent natd listener",direction="received",state="opened",family="ipv6"} 0

tor_relay_connections{type="DNS listener",direction="initiated",state="opened",family="ipv4"} 0

tor_relay_connections{type="DNS listener",direction="initiated",state="opened",family="ipv6"} 0

tor_relay_connections{type="DNS listener",direction="received",state="opened",family="ipv4"} 0

tor_relay_connections{type="DNS listener",direction="received",state="opened",family="ipv6"} 0

tor_relay_connections{type="Extended OR",direction="initiated",state="opened",family="ipv4"} 0

tor_relay_connections{type="Extended OR",direction="initiated",state="opened",family="ipv6"} 0

tor_relay_connections{type="Extended OR",direction="received",state="opened",family="ipv4"} 0

tor_relay_connections{type="Extended OR",direction="received",state="opened",family="ipv6"} 0

tor_relay_connections{type="Extended OR listener",direction="initiated",state="opened",family="ipv4"} 0

tor_relay_connections{type="Extended OR listener",direction="initiated",state="opened",family="ipv6"} 0

tor_relay_connections{type="Extended OR listener",direction="received",state="opened",family="ipv4"} 0

tor_relay_connections{type="Extended OR listener",direction="received",state="opened",family="ipv6"} 0

tor_relay_connections{type="HTTP tunnel listener",direction="initiated",state="opened",family="ipv4"} 0

tor_relay_connections{type="HTTP tunnel listener",direction="initiated",state="opened",family="ipv6"} 0

tor_relay_connections{type="HTTP tunnel listener",direction="received",state="opened",family="ipv4"} 0

tor_relay_connections{type="HTTP tunnel listener",direction="received",state="opened",family="ipv6"} 0

tor_relay_connections{type="Metrics listener",direction="initiated",state="opened",family="ipv4"} 0

tor_relay_connections{type="Metrics listener",direction="initiated",state="opened",family="ipv6"} 0

tor_relay_connections{type="Metrics listener",direction="received",state="opened",family="ipv4"} 0

tor_relay_connections{type="Metrics listener",direction="received",state="opened",family="ipv6"} 0

tor_relay_connections{type="Metrics",direction="initiated",state="opened",family="ipv4"} 0

tor_relay_connections{type="Metrics",direction="initiated",state="opened",family="ipv6"} 0

tor_relay_connections{type="Metrics",direction="received",state="opened",family="ipv4"} 0

tor_relay_connections{type="Metrics",direction="received",state="opened",family="ipv6"} 0

# HELP tor_relay_connections_total Total number of created/rejected connections

# TYPE tor_relay_connections_total counter

tor_relay_connections_total{type="OR listener",direction="initiated",state="created",family="ipv4"} 0

tor_relay_connections_total{type="OR listener",direction="initiated",state="created",family="ipv6"} 0

tor_relay_connections_total{type="OR listener",direction="received",state="created",family="ipv4"} 0

tor_relay_connections_total{type="OR listener",direction="received",state="created",family="ipv6"} 0

tor_relay_connections_total{type="OR listener",direction="received",state="rejected",family="ipv4"} 0

tor_relay_connections_total{type="OR listener",direction="received",state="rejected",family="ipv6"} 0

tor_relay_connections_total{type="OR",direction="initiated",state="created",family="ipv4"} 0

tor_relay_connections_total{type="OR",direction="initiated",state="created",family="ipv6"} 0

tor_relay_connections_total{type="OR",direction="received",state="created",family="ipv4"} 0

tor_relay_connections_total{type="OR",direction="received",state="created",family="ipv6"} 0

tor_relay_connections_total{type="OR",direction="received",state="rejected",family="ipv4"} 0

tor_relay_connections_total{type="OR",direction="received",state="rejected",family="ipv6"} 0

tor_relay_connections_total{type="Exit",direction="initiated",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Exit",direction="initiated",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Exit",direction="received",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Exit",direction="received",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Exit",direction="received",state="rejected",family="ipv4"} 0

tor_relay_connections_total{type="Exit",direction="received",state="rejected",family="ipv6"} 0

tor_relay_connections_total{type="Socks listener",direction="initiated",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Socks listener",direction="initiated",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Socks listener",direction="received",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Socks listener",direction="received",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Socks listener",direction="received",state="rejected",family="ipv4"} 0

tor_relay_connections_total{type="Socks listener",direction="received",state="rejected",family="ipv6"} 0

tor_relay_connections_total{type="Socks",direction="initiated",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Socks",direction="initiated",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Socks",direction="received",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Socks",direction="received",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Socks",direction="received",state="rejected",family="ipv4"} 0

tor_relay_connections_total{type="Socks",direction="received",state="rejected",family="ipv6"} 0

tor_relay_connections_total{type="Directory listener",direction="initiated",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Directory listener",direction="initiated",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Directory listener",direction="received",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Directory listener",direction="received",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Directory listener",direction="received",state="rejected",family="ipv4"} 0

tor_relay_connections_total{type="Directory listener",direction="received",state="rejected",family="ipv6"} 0

tor_relay_connections_total{type="Directory",direction="initiated",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Directory",direction="initiated",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Directory",direction="received",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Directory",direction="received",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Directory",direction="received",state="rejected",family="ipv4"} 0

tor_relay_connections_total{type="Directory",direction="received",state="rejected",family="ipv6"} 0

tor_relay_connections_total{type="Control listener",direction="initiated",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Control listener",direction="initiated",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Control listener",direction="received",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Control listener",direction="received",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Control listener",direction="received",state="rejected",family="ipv4"} 0

tor_relay_connections_total{type="Control listener",direction="received",state="rejected",family="ipv6"} 0

tor_relay_connections_total{type="Control",direction="initiated",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Control",direction="initiated",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Control",direction="received",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Control",direction="received",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Control",direction="received",state="rejected",family="ipv4"} 0

tor_relay_connections_total{type="Control",direction="received",state="rejected",family="ipv6"} 0

tor_relay_connections_total{type="Transparent pf/netfilter listener",direction="initiated",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Transparent pf/netfilter listener",direction="initiated",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Transparent pf/netfilter listener",direction="received",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Transparent pf/netfilter listener",direction="received",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Transparent pf/netfilter listener",direction="received",state="rejected",family="ipv4"} 0

tor_relay_connections_total{type="Transparent pf/netfilter listener",direction="received",state="rejected",family="ipv6"} 0

tor_relay_connections_total{type="Transparent natd listener",direction="initiated",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Transparent natd listener",direction="initiated",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Transparent natd listener",direction="received",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Transparent natd listener",direction="received",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Transparent natd listener",direction="received",state="rejected",family="ipv4"} 0

tor_relay_connections_total{type="Transparent natd listener",direction="received",state="rejected",family="ipv6"} 0

tor_relay_connections_total{type="DNS listener",direction="initiated",state="created",family="ipv4"} 0

tor_relay_connections_total{type="DNS listener",direction="initiated",state="created",family="ipv6"} 0

tor_relay_connections_total{type="DNS listener",direction="received",state="created",family="ipv4"} 0

tor_relay_connections_total{type="DNS listener",direction="received",state="created",family="ipv6"} 0

tor_relay_connections_total{type="DNS listener",direction="received",state="rejected",family="ipv4"} 0

tor_relay_connections_total{type="DNS listener",direction="received",state="rejected",family="ipv6"} 0

tor_relay_connections_total{type="Extended OR",direction="initiated",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Extended OR",direction="initiated",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Extended OR",direction="received",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Extended OR",direction="received",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Extended OR",direction="received",state="rejected",family="ipv4"} 0

tor_relay_connections_total{type="Extended OR",direction="received",state="rejected",family="ipv6"} 0

tor_relay_connections_total{type="Extended OR listener",direction="initiated",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Extended OR listener",direction="initiated",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Extended OR listener",direction="received",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Extended OR listener",direction="received",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Extended OR listener",direction="received",state="rejected",family="ipv4"} 0

tor_relay_connections_total{type="Extended OR listener",direction="received",state="rejected",family="ipv6"} 0

tor_relay_connections_total{type="HTTP tunnel listener",direction="initiated",state="created",family="ipv4"} 0

tor_relay_connections_total{type="HTTP tunnel listener",direction="initiated",state="created",family="ipv6"} 0

tor_relay_connections_total{type="HTTP tunnel listener",direction="received",state="created",family="ipv4"} 0

tor_relay_connections_total{type="HTTP tunnel listener",direction="received",state="created",family="ipv6"} 0

tor_relay_connections_total{type="HTTP tunnel listener",direction="received",state="rejected",family="ipv4"} 0

tor_relay_connections_total{type="HTTP tunnel listener",direction="received",state="rejected",family="ipv6"} 0

tor_relay_connections_total{type="Metrics listener",direction="initiated",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Metrics listener",direction="initiated",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Metrics listener",direction="received",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Metrics listener",direction="received",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Metrics listener",direction="received",state="rejected",family="ipv4"} 0

tor_relay_connections_total{type="Metrics listener",direction="received",state="rejected",family="ipv6"} 0

tor_relay_connections_total{type="Metrics",direction="initiated",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Metrics",direction="initiated",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Metrics",direction="received",state="created",family="ipv4"} 0

tor_relay_connections_total{type="Metrics",direction="received",state="created",family="ipv6"} 0

tor_relay_connections_total{type="Metrics",direction="received",state="rejected",family="ipv4"} 0

tor_relay_connections_total{type="Metrics",direction="received",state="rejected",family="ipv6"} 0

# HELP tor_relay_flag Relay flags from consensus

# TYPE tor_relay_flag gauge

tor_relay_flag{type="Fast"} 0

tor_relay_flag{type="Exit"} 0

tor_relay_flag{type="Authority"} 0

tor_relay_flag{type="Stable"} 0

tor_relay_flag{type="HSDir"} 0

tor_relay_flag{type="Running"} 0

tor_relay_flag{type="V2Dir"} 0

tor_relay_flag{type="Sybil"} 0

tor_relay_flag{type="Guard"} 0

# HELP tor_relay_circuits_total Total number of circuits

# TYPE tor_relay_circuits_total gauge

tor_relay_circuits_total{state="opened"} 0

# HELP tor_relay_streams_total Total number of streams

# TYPE tor_relay_streams_total counter

tor_relay_streams_total{type="BEGIN"} 0

tor_relay_streams_total{type="BEGIN_DIR"} 0

tor_relay_streams_total{type="RESOLVE"} 0

# HELP tor_relay_traffic_bytes Traffic related counters

# TYPE tor_relay_traffic_bytes counter

tor_relay_traffic_bytes{direction="read"} 0

tor_relay_traffic_bytes{direction="written"} 0

# HELP tor_relay_dos_total Denial of Service defenses related counters

# TYPE tor_relay_dos_total counter

tor_relay_dos_total{type="circuit_rejected"} 0

tor_relay_dos_total{type="circuit_killed_max_cell"} 0

tor_relay_dos_total{type="circuit_killed_max_cell_outq"} 0

tor_relay_dos_total{type="marked_address"} 0

tor_relay_dos_total{type="marked_address_maxq"} 0

tor_relay_dos_total{type="conn_rejected"} 0

tor_relay_dos_total{type="concurrent_conn_rejected"} 0

tor_relay_dos_total{type="single_hop_refused"} 0

tor_relay_dos_total{type="introduce2_rejected"} 0

# HELP tor_relay_load_onionskins_total Total number of onionskins handled

# TYPE tor_relay_load_onionskins_total counter

tor_relay_load_onionskins_total{type="tap",action="processed"} 0

tor_relay_load_onionskins_total{type="tap",action="dropped"} 0

tor_relay_load_onionskins_total{type="fast",action="processed"} 0

tor_relay_load_onionskins_total{type="fast",action="dropped"} 0

tor_relay_load_onionskins_total{type="ntor",action="processed"} 0

tor_relay_load_onionskins_total{type="ntor",action="dropped"} 0

tor_relay_load_onionskins_total{type="ntor_v3",action="processed"} 0

tor_relay_load_onionskins_total{type="ntor_v3",action="dropped"} 0

# HELP tor_relay_exit_dns_query_total Total number of DNS queries done by this relay

# TYPE tor_relay_exit_dns_query_total counter

tor_relay_exit_dns_query_total 0

# HELP tor_relay_exit_dns_error_total Total number of DNS errors encountered by this relay

# TYPE tor_relay_exit_dns_error_total counter

tor_relay_exit_dns_error_total{reason="success"} 0

tor_relay_exit_dns_error_total{reason="format"} 0

tor_relay_exit_dns_error_total{reason="serverfailed"} 0

tor_relay_exit_dns_error_total{reason="notexist"} 0

tor_relay_exit_dns_error_total{reason="notimpl"} 0

tor_relay_exit_dns_error_total{reason="refused"} 0

tor_relay_exit_dns_error_total{reason="truncated"} 0

tor_relay_exit_dns_error_total{reason="unknown"} 0

tor_relay_exit_dns_error_total{reason="tor_timeout"} 0

tor_relay_exit_dns_error_total{reason="shutdown"} 0

tor_relay_exit_dns_error_total{reason="cancel"} 0

tor_relay_exit_dns_error_total{reason="nodata"} 0

# HELP tor_relay_load_oom_bytes_total Total number of bytes the OOM has freed by subsystem

# TYPE tor_relay_load_oom_bytes_total counter

tor_relay_load_oom_bytes_total{subsys="cell"} 0

tor_relay_load_oom_bytes_total{subsys="dns"} 0

tor_relay_load_oom_bytes_total{subsys="geoip"} 0

tor_relay_load_oom_bytes_total{subsys="hsdir"} 0

# HELP tor_relay_load_socket_total Total number of sockets

# TYPE tor_relay_load_socket_total gauge

tor_relay_load_socket_total{state="opened"} 0

tor_relay_load_socket_total 0

# HELP tor_relay_load_tcp_exhaustion_total Total number of times we ran out of TCP ports

# TYPE tor_relay_load_tcp_exhaustion_total counter

tor_relay_load_tcp_exhaustion_total 0

# HELP tor_relay_load_global_rate_limit_reached_total Total number of global connection bucket limit reached

# TYPE tor_relay_load_global_rate_limit_reached_total counter

tor_relay_load_global_rate_limit_reached_total{side="read"} 0

tor_relay_load_global_rate_limit_reached_total{side="write"} 0

Давайте выясним, что на самом деле означают некоторые из этих строк:

tor_relay_load_onionskins_total{type=»ntor»,action=»dropped»} 0

Когда узел начинает видеть «dropped», обычно это проблема ЦП/ОЗУ.

Tor, к сожалению, является однопоточным,за исключением случаев, когда обрабатываются «луковые оболочки». «Onion skins» (луковые оболочки) — это криптографическая работа, которая должна быть выполнена на знаменитых «onion layers» (луковых слоях) в каждой цепи.

Когда tor обрабатывает слои, мы используем пул потоков и передаем всю эту работу этому пулу. Может случиться так, что этот пул начнет сбоить из-за нагрузки на память или на процессор, и это вызовет состояние перегрузки.

Это, скорее всего, будет выявлено, если ваш сервер работает на полную мощность.

The ntor and ntor_v3 values will be the same at the moment which is a bug we need to fix.

tor_relay_exit_dns_error_total{…}

Any counter in the «*_dns_error_total» realm (apart from the one for successful queries) indicates a potential DNS related problem.

Однако в процессе выпуска релиза 0.4.7 мы поняли, что ошибки DNS слишком зашумлены и содержат много ложных срабатываний, чтобы быть полезными для целей отчетности о перегрузке. Поэтому мы больше не используем их для этой цели, начиная с релизов 0.4.6.9 и 0.4.7.4-alpha. Тем не менее, мы по-прежнему сохраняем метрики DNS, чтобы дать оператору узла представление о том, что происходит с его узлом.

Поэтому мы больше не используем их для этой цели, начиная с релизов 0.4.6.9 и 0.4.7.4-alpha. Тем не менее, мы по-прежнему сохраняем метрики DNS, чтобы дать оператору узла представление о том, что происходит с его узлом.

Проблемы и ошибки с тайм-аутом DNS относятся только к выходным узлам.

tor_relay_load_oom_bytes_total{…}

Вызов Out-Of-Memory указывает на проблему с RAM. Узлу требуется больше RAM или имеется утечка памяти. Если вы заметили, что в процессе tor присутствует утечка памяти, пожалуйста, сообщите о проблеме либо через Tor gitLab, либо отправив электронное письмо в список рассылки tor-relays.

Tor имеет свой собственный обработчик OOM, и он запускается в случае, если достигнуто 75% от общей памяти, которую tor считает доступной. Таким образом, предположим, что tor думает, что ему доступно в общей сложности 2 ГБ памяти, тогда при использовании 1,5 ГБ памяти он начнет её освобождать. Это считается состоянием перегрузки.

Чтобы оценить объем доступной памяти, при запуске tor будет использовать MaxMemInQueues или, если он не установлен, посмотрит на общую RAM, доступную в системе, и применит следующий алгоритм:

if RAM >= 8GB {

memory = RAM * 40%

} else {

memory = RAM * 75%

}

/* Capped. */

memory = min(memory, 8GB) -> [8GB on 64bit and 2GB on 32bit)

/* Minimum value. */

memory = max(250MB, memory)

*/

memory = min(memory, 8GB) -> [8GB on 64bit and 2GB on 32bit)

/* Minimum value. */

memory = max(250MB, memory)

Чтобы избежать состояния перегрузки, мы рекомендуем запускать узел с объёмом RAM более 2 ГБ на 64bit. Рекомендуется 4 ГБ, хотя, конечно, не помешает добавить больше RAM, если у вас имеется такая возможность.

Важно заметить, что сам tor может быть завершён обработчиком OOM ОС. Поскольку tor использует всю доступную ему в системе память при запуске, в случае, если в общей системе запущено много других приложений, работающих с использованием RAM, он в конечном итоге потребляет слишком много памяти. В этом случае обработчик OOM ОС могла бы завершить tor, даже при отсутствии перегрузки памяти tor.

tor_relay_load_socket_total

If the number of opened sockets is close to or the same as total sockets available then this indicates the relay is running out of sockets.

Решение заключается в том, чтобы увеличить ulimit -n для процесса tor.

tor_relay_load_tcp_exhaustion_total

Эти строки указывают на то, что у узла заканчиваются TCP-порты.

Попробуйте настроить sysctl как описано выше.

tor_relay_load_global_rate_limit_reached_total

Если этот счетчик увеличивается на некоторое заметное значение за короткий промежуток времени, то узел перегружен. Скорее всего, он используется в качестве сторожа большим onion-ресурсом или для осуществляемой DDoS в сети.

Если ваш узел по-прежнему перегружен и вы не знаете почему, свяжитесь с [email protected]. Вы можете зашифровать свою электронную почту с помощью ключа network-report OpenPGP.

- Редактировать этот элемент — Отправить отзыв — Постоянная ссылка

Лучшая практика по использованию TOR-браузера — Вознаграждение за помощь правосудию

Лучшая практика по использованию TOR-браузера — Вознаграждение за помощь правосудиюОфициальный сайт правительства Соединенных Штатов Америки.

Отправить информацию

Лучшая практика по использованию TOR-браузера

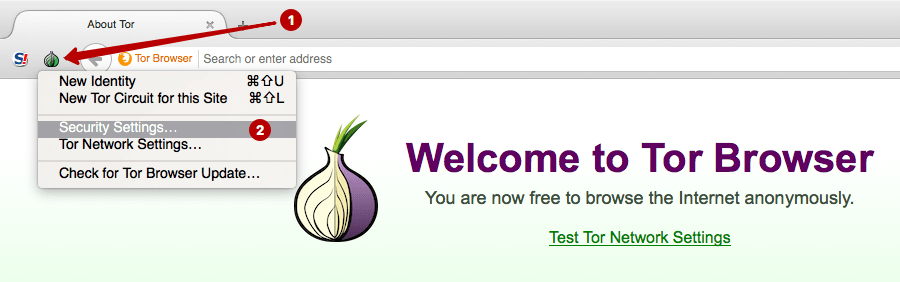

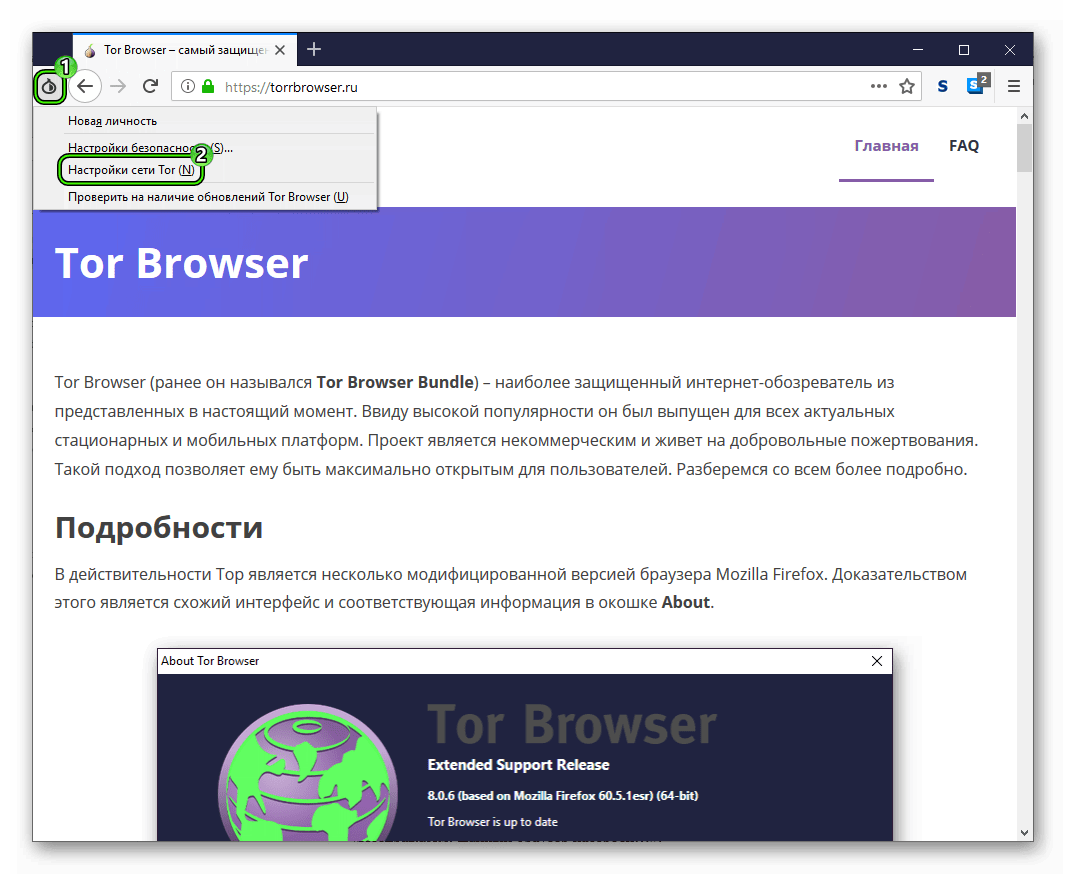

Существует множество способов повысить личную безопасность при использовании в качестве браузера лукового маршрутизатора (TОR). В дополнение к использованию TOR мы рекомендуем пользоваться услугами надёжных виртуальных частных сетей (VPN) для более повышенной безопасности вашего веб-трафика. Подключение к серверу за пределами своей страны перед использованием TOR обеспечивает дополнительную защиту вашего веб-трафика от мониторинга. В браузере TOR есть ряд дополнительных настроек, которые рекомендуются в разделе “Безопасность и защита” в TOR. Во-первых, включите свой VPN. Затем,- Запустите браузер TOR.

- Зайдите в настройки TOR и выберите “Конфиденциальность и безопасность.”

- Установите флажок “Удалять файлы cookie и данные сайта при закрытии браузера TOR.”

- Прокрутите вниз до раздела “История.

” Измените настройки на “Никогда не запоминать историю.”

” Измените настройки на “Никогда не запоминать историю.” - Прокрутите вниз до “Разрешения”: нажмите “Настройки камеры” и установите флажок “Блокировать новые запросы на доступ к вашей камере.” Сделайте то же самое относительно микрофона. Для дополнительной безопасности закройте переднюю камеру на вашем устройстве скотчем или блокировщиком.

- Прокрутите до раздела “Безопасность.” Нажмите “Самое безопасное.” Это отключит определенные функции в TOR, но позволит установить самое безопасное соединение.

- Прокрутите до пункта “Режим только для HTTPS.” Нажмите “Включить режим только для HTTPS во всех окнах.” Это гарантирует, что все ваши соединения будут зашифрованы и безопасны.

- Зайдите в раздел “TOR”, который расположен под разделом “Конфиденциальность и безопасность.”

- Установите флажок “Использовать мост.”

- Введите капчу.

- Используйте сайты https://coveryourtracks.eff.org и https://ipleak.net, чтобы определить, какая идентифицирующая информация, позволяющая однозначно идентифицировать ваш компьютер и веб-трафик, всё ещё может присутствовать.

Безопасные способы подключения к TOR и “горячая линия” “ВзПП” на базе TOR:

- Используйте надёжный VPN-сервис, оплаченный вами. Бесплатные VPN-сервисы не всегда могут быть безопасными.

- Подключите своё устройство с помощью надёжного VPN-сервиса к месту за пределами страны, из которой вы получаете доступ к TOR.

- Запустите браузер TOR.

- Настройте параметры безопасности TOR по своему усмотрению.

- Для дополнительной безопасности используйте физический прокси-сервер, например, в кофейне или вестибюля отеля, чтобы во время соединения нельзя было определить физическое местонахождение вашего дома.

Ссылки на информацию о безопасности и защите браузера TOR:

- Информация о мостах TOR: https://tb-manual.torproject.org/bridges/.

- Информация о безопасности TOR: https://tb-manual.torproject.org/security-settings/.

Отправить Информацию

Внеси свой вклад. Обеспечь более безопасный мир и светлое будущее.

Узнай о способах сообщения информации программе «Вознаграждение за помощь правосудию.»

Отправить Информацию

SUBMIT A TIP

Do Your Part. Secure a Safer World.

There are many ways to submit information to Rewards for Justice.

You may choose from multiple platforms and contact us in numerous languages. To process your information efficiently, we ask you to state your information as succinctly as possible, provide your name, location, and preferred language, and upload all relevant files such as photographs, videos, and documents to support your information. An RFJ representative will soon contact you. Please be patient, as RFJ reads every tip we receive.

SignalPlease open your Line app to submit a tip. The number is +1 202 702 7843

Telegram Artboard 4Artboard 4Viber

Please open your Viber app to submit a tip. The number is +1 202 702 7843

The number is +1 202 702 7843

Tor Browser

Please visit our Tor-based tips-reporting channel at: he5dybnt7sr6cm32xt77pazmtm65flqy6irivtflruqfc5ep7eiodiad.onion

Отправить Информацию

Остановите террориста. Спасите жизни.

Есть много способов отправить информацию программе «Вознаграждение за помощь правосудию.»

Вы можете выбрать одну из нескольких платформ и связаться с нами на разных языках. Для эффективной обработки вашей информации мы просим вас изложить её как можно более кратко, указать ваше имя, местонахождение и предпочитаемый язык переписки, а также загрузить все необходимые файлы, такие как фотографии, видео и документы, подтверждающие вашу информацию. Представитель «ВзПП» вскоре свяжется с вами. Пожалуйста, проявите терпение, поскольку «ВзПП» просматривает каждую полученную нами информацию.

Пожалуйста, откройте ваше приложение Line, чтобы предложить информацию. номер +1 202-702-1355

номер +1 202-702-1355

Telegram

Пожалуйста, откройте ваше приложение Telegram, чтобы предложить информацию. номер +1 202-702-1355

Artboard 4Artboard 4Viber

Пожалуйста, откройте ваше приложение Viber, чтобы предложить информацию. номер +1 202-702-1355

Tor Browser

Пожалуйста, посетите наш информационный канал, работающий на основе технологии Tor: he5dybnt7sr6cm32xt77pazmtm65flqy6irivtflruqfc5ep7eiodiad.onion

Перейти к содержимому10 ссылок Tor и даркнета для безопасного изучения в 2023 году

Антанас Римейкис в Развлечения

2023, 8 марта · 14 мин чтения

Если вы ищете ссылки в даркнете, вы, вероятно, знаете о Tor — The Onion Router.

Безопасность, которая делает Tor таким анонимным, напоминает слои луковицы. По сути, вы ищете onion-сайты ( ссылок, заканчивающихся на .onion ), и я вас подключу.

В этой статье я рассмотрю только темные веб-ссылки, поэтому, если вы также хотите узнать, как безопасно использовать Tor, ознакомьтесь с нашим руководством.

Содержание

Как обеспечить безопасность в темной сети

Прежде чем начать, давайте пройдемся по контрольному списку темной сети:

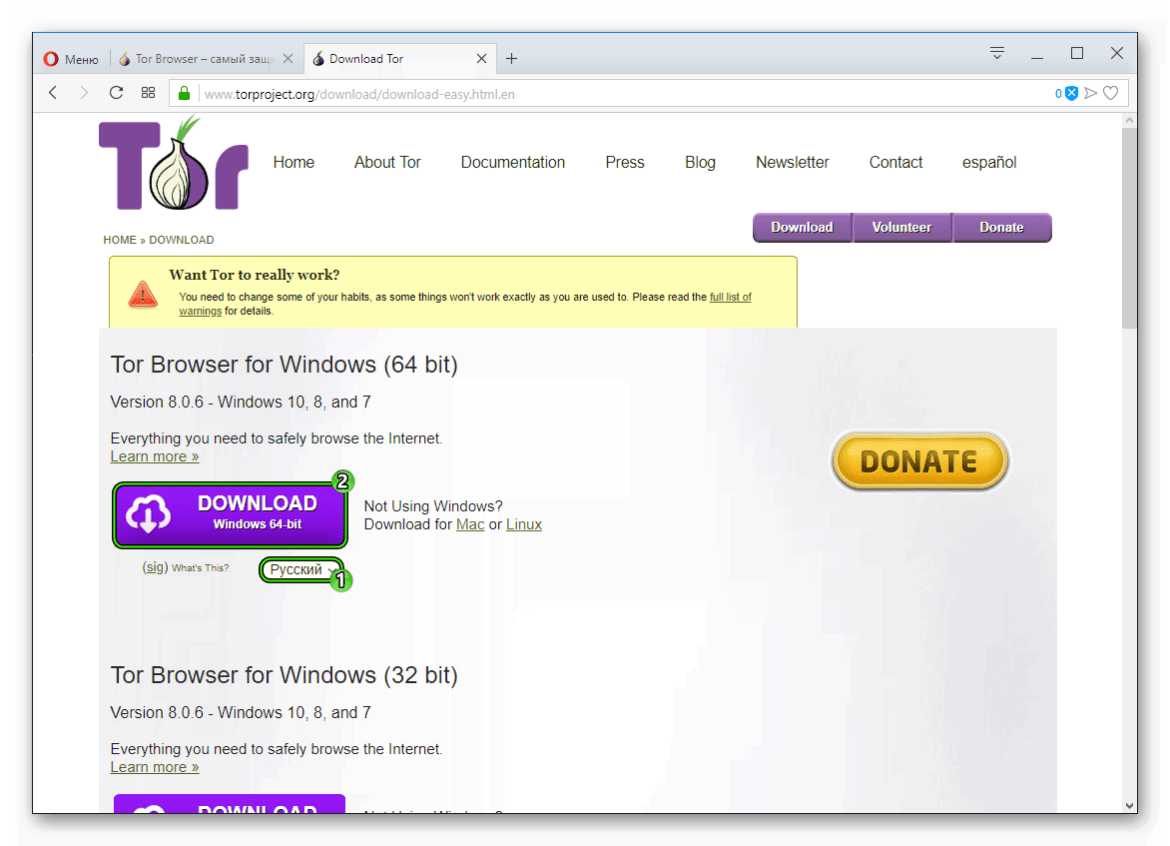

- Получите браузер Tor . К счастью, у The Tor Project (они поддерживают технологическую базу сети) есть готовый к загрузке.

- Будь осторожен . Имейте в виду, что анонимность сети Tor делает ее убежищем для преступников и хакеров . Вот несколько советов по безопасности, о которых следует помнить:

- Будьте осторожны при вводе любой ссылки в даркнете;

- Завершите работу других программ или приложений перед входом в сеть Tor;

- Загрузите и используйте VPN (виртуальную частную сеть) для дополнительной безопасности.

- Не забывайте, что есть скрытые страницы . Серфинг через Tor не прост. Помимо изоляции от повседневного Интернета, большая часть сети Tor не индексируется, что делает ее невидимой для поисковых систем. По сути, скрытые веб-сайты заполняют сеть.

- Дэниел

- ProPublica

- Ахмия

- Подъем

- Скрытые ответы

- Тор Метрика

- ЗероБин

- Имперская библиотека

- Библиотека комиксов

- Туннели

Темные веб-ссылки, которые вы можете вставить в свой браузер Tor

Некоторые веб-сайты Tor созданы исключительно для сети. Обычно это луковые ссылки с доменом «.onion». Чтобы найти лучшие темные веб-ссылки в Tor, вам нужно использовать список веб-сайтов, как показано ниже. Вот десять крутых темных веб-ссылок, которые можно вставить в ваш браузер Tor уже сегодня:0003

Дэниел — все ссылки в даркнете, которые вы ищете

http://donionsixbjtiohce24abfgsffo2l4tk

26qx464zylumgejukfq2vead. onion/onions.php

onion/onions.php

Веб-сайт Дэниела содержит список 7000 адресов .onion . Они разделены на несколько категорий, чтобы упростить просмотр. Кроме того, на сайте Даниэля есть встроенный тестовый функционал. Это означает, что вы можете проверить веб-сайт, если какой-либо конкретный веб-сайт Tor находится в сети. Список показывает, когда последний раз проверялся веб-сайт и был ли он в сети. Это делает веб-сайт Дэниела отличным первым шагом в изучении Tor.

ProPublica — журналистские расследования на Tor

https://www.propub3r6espa33w.onion

ProPublica — это организация, занимающаяся журналистскими расследованиями. Их репортаж о сексуальном насилии за 2016 год получил Пулитцеровскую премию в том же году. ProPublica доступна в «чистой сети» — обычном Интернете, которым вы сейчас пользуетесь. Тем не менее, он также поддерживает веб-сайт Tor. Доступ к нему через браузер Tor дает вам уровень анонимности и безопасности и позволяет обходить блокировку страны .

В качестве бонуса ProPublica — одно из самых совершенных веб-приложений, которые вы когда-либо имели в даркнете. Вы также можете использовать Tor для чтения The New York Times и других новостных сайтов или использовать их интеграцию с SecureDrop для целей информирования о нарушениях .

Ahmia — поисковая система Tor

http://msydqstlz2kzerdg.onion

Я по-прежнему считаю, что заходить в Tor без ссылок на даркнет под рукой — глупая затея. Но некоторые люди настаивают на поисковых системах, и существует несколько систем Tor. я рекомендую Ахмия .

Хотя трудно сказать, какой движок работает лучше всего, Ahmia представляет собой скрытую поисковую систему, и это то, что она делает. Он также работает для удаления содержания жестокого обращения с детьми из их результатов поиска . Это хороший сервис для тех, кто хочет искать в даркнете.

Riseup — инструменты для активистов и организаторов

http://nzh4fv6jc6jskki3. onion

onion

Riseup предоставляет сервисов электронной почты и чата, которые не ведут учет ваших действий . Он также защищен от вредоносных атак и не намерен сотрудничать с каким-либо правительством, в отличие от Google .

Riseup поддерживает дело « освобождения человека, этичного обращения с животными и экологической устойчивости ». Riseup также предоставляет организационные инструменты, списки рассылки и многое другое.

Однако знать ссылку на даркнет недостаточно — вам нужен код приглашения, чтобы создать учетную запись Riseup. Но вы все равно можете просмотреть раздел безопасности! В нем есть отличные советы о том, как добавить капельку информационной безопасности в вашу повседневную жизнь.

Узнайте больше — подпишитесь на нашу рассылку новостей

Адрес электронной почты

Скрытые ответы — задавайте вопросы анонимно

http://answerszuvs3gg2l64e6hmnryudl5zg

rmwm3vh65hzszdghblddvfiqd. onion

onion

Hidden Answers — одна из тех темных ссылок, которые продолжают появляться в этих списках. Причина этого проста: Hidden Answers — это даркнет-версия Quora, Yahoo Answers и Reddit.

Зайдя на сайт, вы вскоре заметите, что вопросы затрагивают разные темы. Когда у людей есть максимальная анонимность, которую может предложить Интернет, они все еще спрашивают , откуда взялось ваше прозвище , или , вы бы заморозили свою голову после смерти .

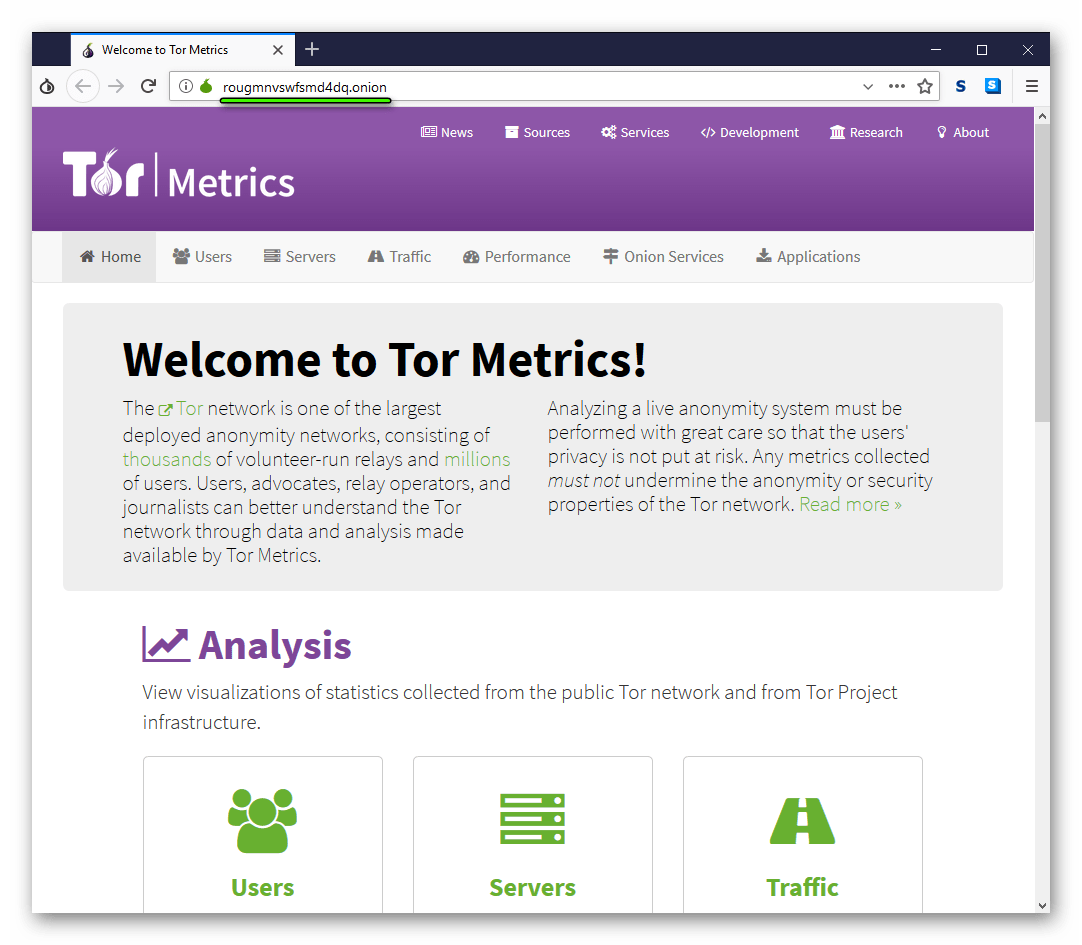

Tor Metrics — изучите статистику даркнета

http://rougmnvswfsmd4dq.onion

Даркнет — любопытная тема: им не так легко пользоваться, и он кажется популярным среди сомнительных людей. Но что, если мы представим всю эту активность в цифрах?

Tor Metrics — это веб-сайт, который измеряет, кто и где использует сеть. Удивительно, но около 20% ежедневных пользователей приходят из России . US занимает второе место, имея около 18% доли.

Помимо демонстрации того, насколько широко неиспользуемый Tor (данные предполагают чуть более 1,5 миллиона пользователей в день), вы также можете увидеть масштабы сети. Метрики записывают немного больше, чем 60 000 уникальных адресов .onion .

ZeroBin — безопасный способ обмена пастами

http://zerobinqmdqd236y.onion

Как и у clearnet, у Tor есть свои служебные веб-сайты. ZeroBin — один из них. Если вы регулярно пользуетесь сетью Tor, вам понадобится способ делиться вещами со своими друзьями из даркнета. ZeroBin позволяет вам делать это с полной безопасностью и конфиденциальностью .

Одним из его преимуществ является то, что даже серверы ZeroBin не знают, что вы вставили. Шифрование данных происходит в вашем браузере перед отправкой на сервер. Варианты совместного использования включают защиту паролем. И, конечно же, пасты будут удалены через некоторое время.

Имперская библиотека — забавная темная веб-библиотека

http://xfmro77i3lixucja. onion

onion

Список веб-сайтов Tor любит рассуждать о Sci-Hub. Они упускают из виду два важных момента: он не работает (на момент написания статьи) и существует версия для чистой сети — для ее использования вам не нужен Tor.

Sci-Hub в основном полезен для ученых, которые знают PMID, DOI или URL документов, к которым они хотят получить доступ. В то же время такие веб-сайты, как Имперская библиотека Трантора хранит вещи, которые интересны широкой публике.

Императорская библиотека — это публичное хранилище отсканированных книг . В качестве бонуса его администрирует парень с адресом электронной почты Riseup. На сегодняшний день загружено около 400 000 книг.

Библиотека комиксов — чтение комиксов в даркнете

http://r6rfy5zlifbsiiym.onion

Интересуетесь комиксами больше, чем академическими статьями? В библиотеке комиксов есть записи, относящиеся к 19 веку.30 с. Конечно, как и любое подобное усилие, сканы имеют сомнительную законность.

Туннели — исследуйте буквальное университетское подземелье

http://62gs2n5ydnyffzfy.onion

http://74ypjqjwf6oejmax.onion

Некоторые из наиболее известных веб-сайтов Tor посвящены исследованию туннелей в американских университетах .

Доступ к такой инфраструктуре опасен и незаконен. Вот почему городские исследователи размещают свои блоги в Tor.

IIT Underground , ориентированный на Illinois Tech, является меньшим из блогов. Под VT более заметным является Virginia Tech . В нем содержится более подробная информация о туннелях, а также об опасностях, связанных с ними.

Веб-сайты также на шаг впереди обычного веб-сайта Tor. Тем не менее, они все еще выглядят как что-то из ранних нулевых.

Угрозы, таящиеся в даркнете

Даркнет — это Дикий Запад Интернета, исследовать который интересно, но потенциально опасно. Вот некоторые угрозы, с которыми вы можете столкнуться:

- Мошенничество .

Поскольку большинство веб-сайтов не индексируются и не регулируются, вероятность мошенничества намного выше. Это особенно верно, если вы пытаетесь купить что-то незаконное или сомнительное. Почему? Потому что «Извините, офицер, но лекарства, которые я заказал в даркнете, мне так и не доставили» — плохое алиби.

Поскольку большинство веб-сайтов не индексируются и не регулируются, вероятность мошенничества намного выше. Это особенно верно, если вы пытаетесь купить что-то незаконное или сомнительное. Почему? Потому что «Извините, офицер, но лекарства, которые я заказал в даркнете, мне так и не доставили» — плохое алиби.

И даже если вы получаете что-то, что не является незаконным, у продавца нет причин оставаться в даркнете. Короче говоря, это плохо для трафика и продаж.

- Вредоносное ПО . Кейлоггеры, программы-вымогатели, фишинговые вредоносные программы и другие типы вредоносного ПО чаще встречаются в даркнете. Это происходит потому, что существует меньше правил для качества веб-сайта. Они часто поставляются с плохими стандартами шифрования ( http ) и обычно помечаются как подозрительные обычными браузерами. Простое посещение такого веб-сайта может привести к проблемам с вредоносным ПО.

- Правительственный мониторинг .

К сожалению, то же самое касается многих веб-сайтов на базе Tor. Ваше местное правительство обычно внимательно следит за чем-либо незаконным или потенциально опасным. Простое посещение такого веб-сайта может привести к проблемам с властями.

К сожалению, то же самое касается многих веб-сайтов на базе Tor. Ваше местное правительство обычно внимательно следит за чем-либо незаконным или потенциально опасным. Простое посещение такого веб-сайта может привести к проблемам с властями.

Вот почему, даже если вы используете The Onion Router, рекомендуется использовать Tor через VPN.

Еще больше повысьте конфиденциальность в Интернете

Так что, если вы хотите познакомиться с даркнетом, эти сайты Tor — хорошая отправная точка. Но вы должны знать об угрозах безопасности при использовании браузера Tor.

Тот факт, что вы используете Tor, не скрыт от записей вашего интернет-провайдера. Держите ваш просмотр Tor в секрете с помощью Surfshark (это называется Tor через VPN)! Он даже может скрыть тот факт, что вы используете VPN.

Защитите свои данные с помощью VPN

Просматривайте темную сеть конфиденциально

Получите Surfshark!Часто задаваемые вопросы

Законно ли просматривать темную сеть?

Темная сеть и ее просмотр не считаются незаконными; это место, где люди общаются анонимно без официального государственного надзора. Однако кое-что из того, что происходит в даркнете, является незаконным. Посетители должны проявлять осторожность и безопасность любой ценой.

Однако кое-что из того, что происходит в даркнете, является незаконным. Посетители должны проявлять осторожность и безопасность любой ценой.

Могу ли я получить доступ к даркнету на мобильном телефоне?

Да, вы можете получить доступ к даркнету на мобильном устройстве, но помните, что вы можете сделать это, если у вас установлен браузер Tor.

Могу ли я использовать бесплатный VPN для доступа к даркнету?

Вы можете, но не должны этого делать из соображений безопасности и конфиденциальности.

При доступе к потенциально опасным местам, таким как даркнет, следует принимать максимальные меры безопасности.

Многие провайдеры бесплатных VPN не следуют политике отсутствия журналов. Несмотря на заявление о конфиденциальности, они могут отслеживать, что вы делаете в даркнете, и потенциально продавать эту информацию всем, кто заинтересован.

Dark Web Links: 21 лучший сайт Onion и Tor в 2023 году

Глубокая сеть — это часть Интернета, которая не индексируется поисковыми системами. Частью глубокой сети является темная сеть, которая существует внутри многоуровневых прокси-сетей, известных как даркнеты. Из этих даркнетов Tor (сокращение от «Луковый маршрутизатор») на сегодняшний день является крупнейшим.

Частью глубокой сети является темная сеть, которая существует внутри многоуровневых прокси-сетей, известных как даркнеты. Из этих даркнетов Tor (сокращение от «Луковый маршрутизатор») на сегодняшний день является крупнейшим.

В этой статье узнайте больше о темных веб-ссылках (также называемых ссылками Tor или onion-сайтами), а затем ознакомьтесь с некоторыми из лучших сайтов Tor.

Перейти к…

Что такое onion-сайты

Tor и Onion Browser

Как получить доступ к onion-сайтам

Лучшие onion-сайты по категориям

— Поисковые системы даркнета

— Новости, средства массовой информации и другие информационные организации

— Биткойн-кошельки

— Электронная почта

— Другие инструменты и службы конфиденциальности

Что такое даркнет?

Что такое луковые сайты?

Onion-сайты (также известные как Tor-сайты) — это веб-сайты, доступные только в даркнете; вы не можете просматривать их с помощью обычного браузера. Их URL-адреса имеют .onion в качестве домена вместо обычных веб-доменов, таких как .com или .net. Луковые сайты считаются скрытыми в глубокой сети, и они используют Tor для шифрования подключений к ним, сохраняя анонимность посетителей и создателей сайтов.

Их URL-адреса имеют .onion в качестве домена вместо обычных веб-доменов, таких как .com или .net. Луковые сайты считаются скрытыми в глубокой сети, и они используют Tor для шифрования подключений к ним, сохраняя анонимность посетителей и создателей сайтов.

Как работают луковые сайты?

Когда вы пытаетесь подключиться к веб-сайту .onion, ваш трафик направляется по всему Интернету, трижды возвращаясь на случайные серверы, прежде чем он достигнет целевого веб-сайта. Каждый сервер добавляет уровень шифрования, и эти уровни дают название The Onion Router. Вот почему сайты в даркнете называются ссылками Tor.

Данные проходят по крайней мере через три прыжка.

- Входной узел, который неизбежно знает ваш IP-адрес

- Средний (или релейный) узел, который не позволяет выходному узлу узнать, какой входной узел вы использовали, и очень затрудняет сопоставление этой информации.

- Выходной узел, который знает, к какому сайту вы подключаетесь, но не знать, кто вы есть

Три узла отделяют ваш IP-адрес от места назначения и позволяют двум людям общаться без какой-либо стороны или посредника, зная, кто другой.

Tor и браузер Onion

Внутри сети Tor сайты не могут использовать обычные доменные имена. Вместо этого они используют псевдодоменные имена, оканчивающиеся на .onion. Эти доменные имена не регистрируются в центральном органе, а получаются из криптографических ключей.

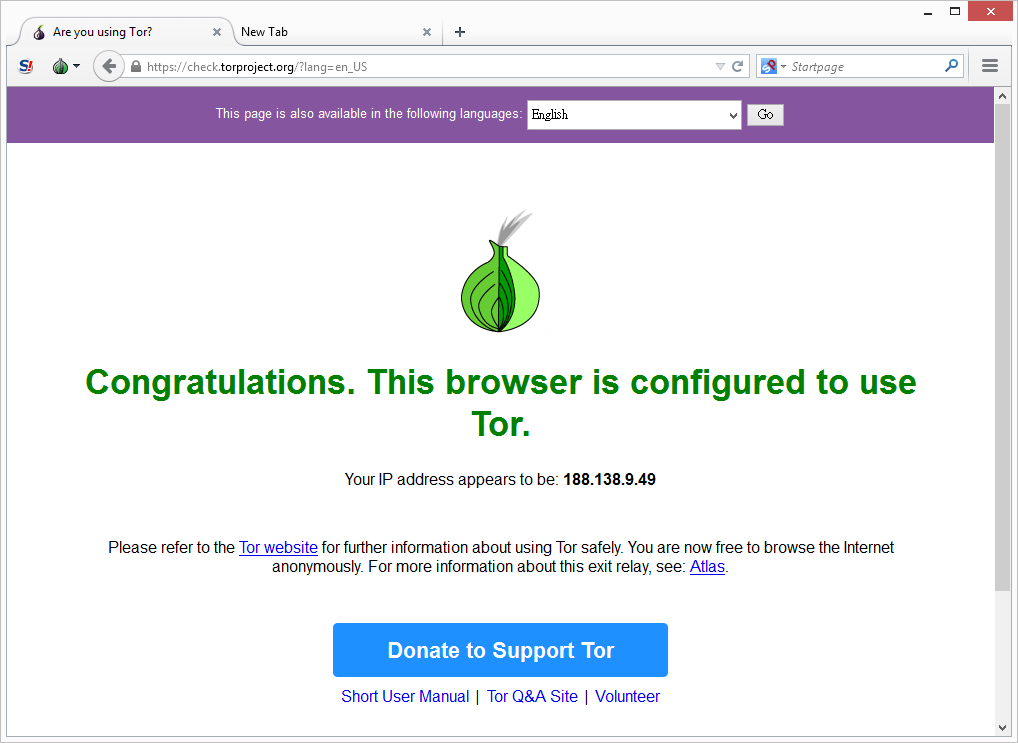

Вы не можете получить доступ к этим сайтам .onion из своего обычного веб-браузера — того, в котором вы, вероятно, просматриваете эту страницу. Прежде чем щелкнуть любую из приведенных ниже темных веб-ссылок, вам необходимо установить Tor Browser (также называемый Onion Browser) или другую службу, обеспечивающую доступ к темной сети, например браузер Brave.

Обратите внимание, что соединения внутри сети Tor по умолчанию зашифрованы сквозным шифрованием, что означает отсутствие необходимости в отдельном уровне шифрования, как для обычных веб-сайтов. Вот почему на большинстве onion-сайтов нет буквы S в HTTPS. Не бойся; Браузер Tor покажет луковицу вместо знакомого значка замка, когда ваше соединение защищено.

Как получить доступ к onion-сайтам

На вашем компьютере

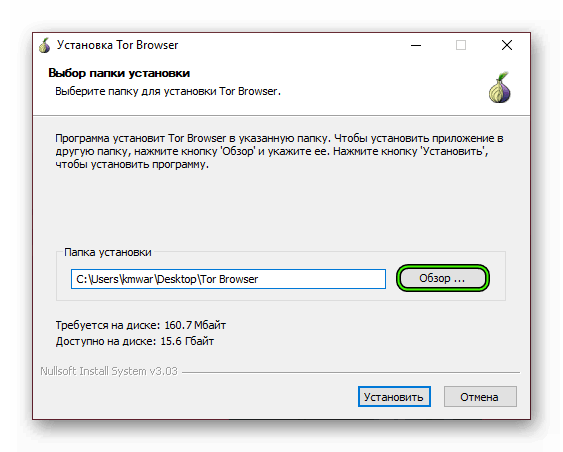

- Загрузите Tor Browser отсюда

- Установите Tor Browser на свой компьютер, открыв загруженный файл и следуя инструкциям

- Откройте браузер Tor

- Нажмите «Подключиться» на стартовой странице Tor

- Подождите, пока соединение будет установлено

- Путешествуйте по даркнету!

Вы также можете использовать Brave для доступа к даркнету на вашем компьютере. Найдите инструкции здесь.

На Android

- Загрузите приложение Tor Browser отсюда

- Откройте Tor Browser

- Нажмите «Подключиться»

- После установления соединения вы должны увидеть значок луковицы в строке состояния

- Начинайте исследовать!

На iOS

- Загрузите Onion Browser из App Store

- Откройте Onion Browser

- Нажмите «Подключиться к Tor»

- После подключения нажмите «Далее», чтобы настроить уровень безопасности:

- 9004 8 Ненадежный

- Умеренный

- Безопасный

- Нажмите «Начать просмотр»

- Вы вошли!

Лучшие onion-сайты по категориям

Несмотря на то, что даркнет печально известен размещением всевозможного незаконного контента — торговых площадок даркнета для покупки нелегальных наркотиков, кровавых сайтов и еще чего похуже — существует множество легальных сайтов и сервисов, доступных, если вы знаете где искать.

Вот некоторые из лучших сайтов .onion в темной сети, сгруппированные по категориям:

Поисковые системы темной сети

Ahmia

http://juhanurmihxlp77nkq76byazcldy2hlmovfu2epvl5ankdibsot4csyd.onion/ 9000 3

Поисковые системы в даркнете немного противоречие, потому что темные веб-сайты по определению не индексируются традиционными поисковыми системами.

Ahmia, однако, не является традиционной поисковой системой. Основанный исследователем безопасности Юхой Нурми, Ahmia, по сути, представляет собой список «скрытых» сайтов, которые сделать хотят быть найдены. Onion-сайты «сканируются» и добавляются в список при условии, что их файл «robots.txt» разрешает это, и если он не находится в их черном списке сайтов со злоупотреблениями. Операторы сайтов также могут отправлять свои собственные сайты .onion для индексации.

Haystak

http://haystak5njsmn2hqkewecpaxetahtwhsbsa64jom2k22z5afxhnpxfid.onion/

Аналогично Ahmia, Hay stak также является луковой поисковой системой, которая использует специальный поисковый робот даркнета и отфильтровывает опасный контент.

Haystak также предлагает премиум-версию, которая обеспечивает расширенный поиск, доступ к историческому контенту и оповещения по электронной почте.

Torch

http://xmh57jrknzkhv6y3ls3ubitzfqnkrwxhopf5aygthi7d6rplyvk3noyd.onion/

Torch — один из самых старых и популярных луковые поисковые системы в даркнете, обслуживающие более 80 000 запросов в день. Torch финансируется в основном за счет рекламы — конечно, купленной в BTC — поэтому вы найдете первую страницу, покрытую баннерами старой школы сомнительного происхождения.

DuckDuckGo

https://duckduckgogg42xjoc72x3sjasowoarfbgcmvfimaftt6twagswzczad.onion/

Интернет-любимая альтернатива Google сделала себе имя не регистрируя свою поисковую активность, но при этом обеспечивая достойные результаты. Этот акцент на конфиденциальности делает его поисковой системой Tor Browser по умолчанию и одной из лучших поисковых систем.

Однако, в отличие от Ahmia и Haystak, DuckDuckGo не выполняет поиск по сайтам . onion. Используйте его для поиска в обычном Интернете из конфиденциальности вашего браузера Tor.

onion. Используйте его для поиска в обычном Интернете из конфиденциальности вашего браузера Tor.

The Hidden Wiki

http://zqktlwiuavvvqqt4ybvgvi7tyo4hjl5xgfuvpdf6otjiycgwqbym2qad.onion/wiki/

Один из Самый популярный способ обойти даркнет — вообще не использовать поисковую систему. Как и в старые времена Интернета, темная сеть поддерживает многочисленные индексы сайтов, такие как The Hidden Wiki.

Эта редактируемая сообществом .onion Википедия содержит множество ссылок Tor на самые разные сервисы и источники, работающие в даркнете. Многие из этих темных веб-ссылок не работают, и еще больше из них ссылаются на мошенничество или потенциально незаконную деятельность. Кликайте на свой страх и риск!

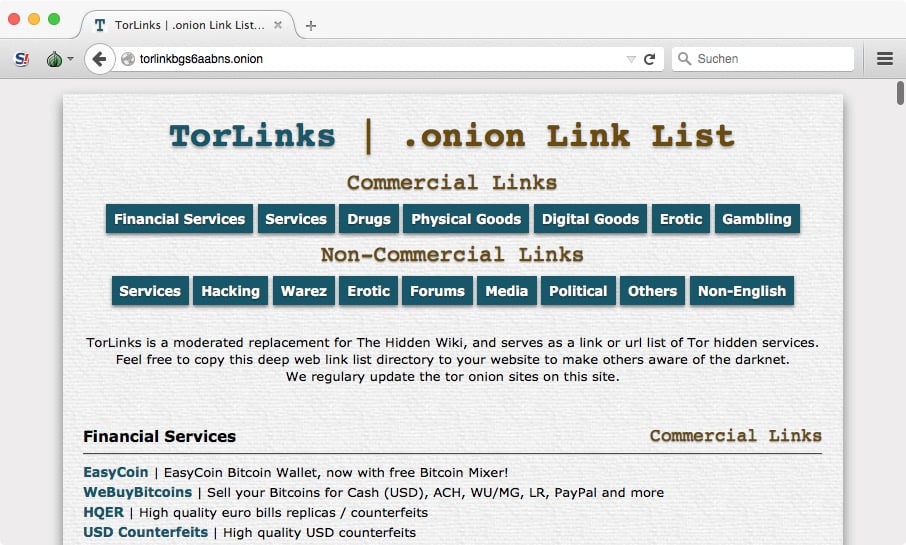

Tor Links

http://torlinksge6enmcyyuxjpjkoouw4oorgdgeo7ftnq3zodj7g2zxi3kyd.onion/

TorLinks служит резервным или дополнительным сайтом каталога для популярной Hidden Wiki. Он делится на коммерческие ссылки (от криптосервисов до игорных сайтов) и некоммерческие ссылки (например, социальные сети). Но это не так подробно, как Hidden Wiki. Как всегда, используйте ссылки Tor с осторожностью, так как они содержат ссылки на сомнительную или незаконную деятельность.

Но это не так подробно, как Hidden Wiki. Как всегда, используйте ссылки Tor с осторожностью, так как они содержат ссылки на сомнительную или незаконную деятельность.

Подробнее: Лучшие поисковые системы даркнета

Новости, СМИ и другие информационные организации

ProPublica

http://p53lf57qovyuvwsc6xnrppyply3vtqm7l6pcobkmyqsiofyeznfu5uqd.onion/

9 0002 Первое онлайн-издание, получившее Пулитцеровскую премию, стало первым крупным изданием с адресом .onion.ProPublica многое делает по-другому. Источником его финансирования является глубокий кошелек Фонда Сэндлера и других подобных организаций.

Просмотр работ ProPublica через сайт .onion работает хорошо, и само существование сайта — это большая победа для конфиденциальности и свободы слова.

Archive Today

http://archiveiya74codqgiixo33q62qlrqtkgmcitqx5u2oeqnmn5bpcbiyd.onion/

Archive.today (ранее известный как Archive. is) — это платформа, целью которой является сохранение культурного и научного наследия сети.

is) — это платформа, целью которой является сохранение культурного и научного наследия сети.

Основанная в 2012 году, она хранит снимки веб-сайтов, что позволяет «отправиться в прошлое» и увидеть, как раньше выглядели веб-сайты и какую информацию они содержали.

Archive.today считается важным инструментом для отслеживания изменений на правительственных и корпоративных веб-сайтах, сохранения культурного наследия и хранения знаний вне досягаемости автократов. Вы можете заархивировать любой сайт или получить исторические записи везде, где это возможно.

The New York Times

https://www.nytimes3xbfgragh.onion/

Чтобы сделать свою журналистику более доступной для читателей по всему миру, New York Times в 2017 году запустила сервис onion. Здесь не найти «скрытых» историй — это тот же контент, что и в обычном веб-издании, — но пользователи в странах с государственной цензурой оценят наличие безопасного доступа к нему.

BBC

https://www. bbcnewsd73hkzno2ini43t4gblxvycyac5aw4gnv7t2rccijh7745uqd.onion/

bbcnewsd73hkzno2ini43t4gblxvycyac5aw4gnv7t2rccijh7745uqd.onion/

Вслед за NYT в 2019 году BBC запустила «зеркало» своего международного издания в даркнете. Обратите внимание, что некоторые функции обычного веб-сайта недоступны в версии .onion, включая BBC iPlayer.

https://www.facebookwkhpilnemxj7asaniu7vnjjbiltxjqhye3mhbshg7kx5tfyd.onion/

Почему одна из крупнейших организаций, известная своей агрессивной ness и противоречивая политика открытого имени имеют адрес .onion?

Facebook известно о попытках многих правительств ограничить доступ к инструменту, который позволяет незнакомцам в сети свободно общаться и сотрудничать. Хотя его адрес .onion не упрощает ведение анонимной учетной записи, он делает Facebook более доступным в местах, где он подвергается цензуре.

ЦРУ

http://ciadotgov4sjwlzihbbgxnqg3xiyrg7so2r2o3lt5wz5ypk4sxyjstad.onion

Включение ЦРУ в список может показаться странным для энтузиастов конфиденциальности, но на самом деле Tor имеет маловероятную историю с правительством США: он был впервые разработан ВМС США помогают информаторам, размещенным в зарубежных странах, безопасно передавать информацию обратно. В этом духе ЦРУ запустило луковый сайт, чтобы помочь людям во всем мире безопасно получить доступ к его ресурсам.

В этом духе ЦРУ запустило луковый сайт, чтобы помочь людям во всем мире безопасно получить доступ к его ресурсам.

Биткойн-кошельки

Кошелек Wasabi

http://wasabiukrxmkdgve5kynjztuovbg43uxcbcxn6y2okcrsg7gb6jdmbad.onion

9000 3

Wasabi Wallet — это биткойн-кошелек, который не только скрывает все ваши данные в сети Tor, но и позволяет вам «присоединяться» к вашим транзакциям с другими, чтобы повысить вашу анонимность. Из-за этого невероятно сложно узнать, кому вы платите.

Этот процесс платный, но в отличие от других сервисов «тумблера» или «миксинга», здесь нет риска, что Wasabi или кто-либо из его пользователей может выманить у вас ваши монеты.

Службы электронной почты

ProtonMail

https://protonmailrmez3lotccipshtkleegetolb73fuirgj7r4o4vfu7ozyd.onion/

Базируется в Швейцарии, Pro tonMail — это зашифрованный почтовый сервис, который очень популярен среди энтузиастов криптовалюты. Это не бесплатно, но очень безопасно.

Это не бесплатно, но очень безопасно.

Riseup

http://vww6ybal4bd7szmgncyruucpgfkqahzddi37ktceo3ah7ngmcopnpyyd.onion

Riseup работает на добровольных началах провайдер электронной почты для активистов по всему миру.

Основанный примерно в 1999 году активистами в Сиэтле, с тех пор он вырос до более чем шести миллионов пользователей по всему миру. Он публикует информационный бюллетень на нескольких языках и не только запускает onion-сервисы для своего веб-сайта, но и для всех своих служб электронной почты и чатов.

Другие инструменты и службы обеспечения конфиденциальности

Keybase

http://keybase5wmilwokqirssclfnqrjdsi7jdir5wy7y7iu3tanwmtp6oid.onion/

90 002 Keybase — это захватывающая служба идентификации, цель которой — упростить вам связь присутствия ваших онлайн-идентификаций вместе в криптографический способ. Вы можете загрузить свой ключ PGP или попросить сайт создать его для вас и использовать его для криптографической связи вашего профиля в Twitter, аккаунта Github или биткойн-адреса.

Keybase также предлагает чрезвычайно удобный безопасный чат и услуги обмена файлами через свое приложение.

ZeroBin

http://zerobinftagjpeeebbvyzjcqyjpmjvynj5qlexwyxe7l3vqejxnqv5qd.onion/

Pastebin — это службы обмена текстом, полезные для отправки и обмена большими фрагментами кода или текста. ZeroBin предлагает дополнительную безопасную версию этой службы, шифруя и расшифровывая текст только в браузере, а это означает, что их серверы не знают, что через него проходит.

SecureDrop

http://sdolvtfhatvsysc6l34d65ymdwxcujausv7k5jk4cy5ttzhjoi6fzvyd.onion/

Любимец журналистов и их анонимных источников, SecureDrop позволяет легко обмениваться конфиденциальной информацией, не раскрывая вашу личность. Многие новостные издания, подобные перечисленным выше, имеют SecureDrop на своих сайтах .onion.

МЕГАТор

http://crqkllx7afomrokwx6f2sjcnl2do2i3i77hjjb4eqetlgq3cths3o6ad. onion/

onion/

MegaTor — это сверхпростая служба анонимного обмена файлами, которой нет в обычном Интернете. Лучше всего то, что это бесплатно и достаточно быстро.

PrivacyTools

http://privacy2zbidut4m4jyj3ksdqidzkw3uoip2vhvhbvwxbqux5xy5obyd.onion/

Перечисленные выше инструменты являются лишь верхушкой айсберга. Если вы заинтересованы в конфиденциальности и даркнете, внимательно изучите PrivacyTools, обширный каталог инструментов, услуг и учебных материалов для защиты от слежки.

Хостинг Impreza

https://imprezareshna326gqgmbdzwmnad2wnjmeowh55bs2buxarh5qummjad.onion/

Impreza Hosting — это услуга, которая помогает вам разместить сайт в сети Tor. Он предоставляет URL-адрес .onion и интерфейс для удобного управления сайтом Tor. Он также может похвастаться тем, что для использования сервиса не требуется никакой личной информации, а оплата может производиться криптовалютой.

Бонус: Sci-Hub

Хотя технически это не луковый сайт, мы включили Sci-Hub в качестве интересного примера сайта, доступ к которому можно получить через Tor. Sci-Hub предоставляет доступ к миллионам научных статей, в основном из-за платного доступа. Однако из-за нарушения авторских прав Sci-Hub считается незаконным и запрещенным во многих странах. Как и любой другой сайт, посещайте его на свой страх и риск.

Что такое даркнет?

Темная сеть содержит контент, доступный только через такие сети, как Tor. Сайты в даркнете имеют .onion в качестве своего домена в своих URL-адресах. Браузеры Tor создают для пользователя зашифрованные точки входа и пути, поэтому действия в даркнете остаются анонимными. Технология шифрования направляет данные пользователей через большое количество промежуточных серверов, что защищает личность пользователей и гарантирует анонимность.

Из-за своей анонимности даркнет наполнен нелегальными сервисами и используется многочисленными преступными группировками, в том числе бандами вымогателей. Он также используется осведомителями, журналистами и другими лицами, которые не вовлечены в незаконную деятельность, но нуждаются в защите своих сообщений и личных данных. Через темную сеть пользователи в местах с высокой цензурой также могут получить доступ к информации и новостям.

Он также используется осведомителями, журналистами и другими лицами, которые не вовлечены в незаконную деятельность, но нуждаются в защите своих сообщений и личных данных. Через темную сеть пользователи в местах с высокой цензурой также могут получить доступ к информации и новостям.

Разница между темной сетью и глубокой сетью

Темная сеть и глубокая сеть часто используются взаимозаменяемо, но это два разных понятия. Короче говоря, основное различие между ними заключается в том, что глубокая сеть содержит интернет-контент, который вы не можете найти с помощью поисковых систем, а темная сеть — это скрытая сеть, для доступа к которой требуется специальный браузер.

Глубокая сеть — это часть Интернета, к которой вы не можете получить доступ через поисковые системы, такие как Google и Bing. Также называемый «неиндексированным» контентом, это любой контент, скрытый за каким-либо контролем доступа, таким как логин или кодовое слово. Вы когда-нибудь задумывались, насколько велика глубокая сеть? Он содержит 7500 терабайт информации по сравнению с 19 терабайтами информации в «поверхностной» сети. Если посмотреть на это по-другому, то он составляет от 90% до 95% Интернета.

Если посмотреть на это по-другому, то он составляет от 90% до 95% Интернета.

Темная сеть или даркнет — это небольшое подмножество глубокой сети. Это скрытый набор сайтов, доступ к которым можно получить только через специальный браузер. Поскольку вся активность в даркнете по умолчанию анонимна, именно здесь происходят самые темные транзакции в Интернете. Исследование, проведенное исследователями из Королевского колледжа Лондона, в ходе которого было изучено содержимое более 2700 сайтов даркнета, показало, что примерно 60% из них содержат незаконный контент. При этом законные веб-сайты также существуют в даркнете.

Прочтите обо всех различиях глубокой сети и даркнета

Часто задаваемые вопросы: дополнительные сведения о onion-сайтах

Onion-сайты используются для различных целей, но общей чертой является конфиденциальность и анонимность как для пользователей, так и для поставщиков услуг. . Практически невозможно отследить активность на onion-сайтах, включая личности людей, которые их используют.

Естественно, это делает даркнет рассадником незаконной деятельности. Но onion-сайты могут служить и более благородным целям, таким как предоставление доступа к информации и независимой журналистике в странах с государственной цензурой.

Активисты, разоблачители и журналисты также используют даркнет для безопасного общения с источниками и новостными организациями.

Посещение любых луковых сайтов, перечисленных выше, не является незаконным. Но поскольку в даркнете действительно существует незаконная деятельность, мы не можем гарантировать, что вы не наткнетесь на незаконные материалы, копаясь в них глубже, и никто не может гарантировать, что ваша активность останется полностью неотслеживаемой. Вот почему мы говорим, чтобы исследовать на свой страх и риск!

Как упоминалось выше, большая часть контента в даркнете такая же, как и в обычном Интернете (новости, доски объявлений, веб-сервисы), но доступна на более анонимной платформе.

Некоторый контент, однако, доступен только на onion-сайтах, чтобы избежать обнаружения правоохранительными органами: а именно сайты с кровью и другие нелегальные СМИ, а также торговые площадки, торгующие незаконными предметами, такими как наркотики, оружие и поддельные документы.

Излишне говорить, что мы не одобряем контент, запрещенный законом.

За биткойны и другие криптовалюты в даркнете можно купить практически все, от подержанной мебели до запрещенных наркотиков, порно, экзотических животных и всевозможных услуг по найму.

Но это не значит, что ты должен! Как указано выше, мы не потворствуем никаким действиям — в даркнете или иным образом — которые запрещены законом.

Да, вы можете подключиться к VPN-серверу перед запуском браузера Tor, чтобы скрыть свой IP-адрес от любого узла в сети Tor и скрыть тот факт, что вы используете Tor, от вашего сетевого оператора.

Этот метод называется Tor через VPN, и это отличный способ повысить вашу конфиденциальность по сравнению с использованием только Tor.

Благодаря надежному шифрованию луковые сайты безопасны с точки зрения защиты конфиденциальности. Однако, поскольку на многих onion-сайтах ведется незаконная деятельность, легко представить, что они с большей вероятностью будут содержать вредоносные ссылки, неверную информацию, мошенничество и вообще контент, который вы, возможно, не хотите видеть.

Как и при посещении обычных веб-сайтов, следите за рисками безопасности на onion-сайтах. Не нажимайте на подозрительные ссылки, скептически относитесь к тому, что читаете, и избегайте торговых площадок даркнета, если не хотите наткнуться на незаконную деятельность или контент.

Сайты Onion доступны только через браузер Tor или аналогичные службы. Они недоступны через ваши основные браузеры, такие как Chrome, Firefox или Safari.

Если вы используете Tor Browser, но по-прежнему не можете получить доступ к onion-сайту, возможно, ссылка изменилась (проект Tor обновил onion-ссылки, чтобы они стали намного длиннее в течение 2017-18 гг.), или сайт просто больше не существует. или временно не работает. Вы можете попробовать посетить крупный сайт, такой как onion-сайт Facebook, чтобы проверить, работает ли вообще ваш браузер. Это позволит проверить, является ли это проблемой браузера или просто проблемой сайта.

Исследование, проведенное в 2019 году, показало, что существует около 55 000 различных сайтов, посвященных луку, но только около 8 400 из них являются активными.

Хотя никто никогда не может гарантировать, что какой-либо метод сделает ваш просмотр полностью неотслеживаемым, использование Tor гарантирует, что ваш трафик будет намного сложнее отследить, чем если бы вы использовали обычный браузер. На самом деле, в большинстве случаев, когда людей ловят на незаконных действиях с использованием Tor, это происходит потому, что они позволили отследить себя другими способами.

На Android:

– загрузите приложение Tor Browser отсюда 9.0332 -Откройте Tor Browser

-Нажмите «Подключиться»

-После того, как соединение будет установлено, вы должны увидеть значок луковицы в строке состояния

-Начните исследовать!

Для iOS:

— Загрузите Onion Browser из App Store

— Откройте Onion Browser

— Нажмите «Подключиться к Tor»

— После подключения нажмите «Далее», чтобы настроить уровень безопасности: Небезопасный, Умеренный или Безопасный

— Нажмите «Начать просмотр».

— Вы вошли!

Tor обеспечивает анонимность за счет построения цепей с использованием трех ретрансляторов (серверов). Он также пытается использовать реле в разных местах по всему миру. Между тем, многие пользователи пытаются использовать ограниченное количество реле, некоторые из которых будут низкого качества. Хотя отправка вашего трафика по всему миру в сети, управляемой добровольцами, обеспечивает высокую степень анонимности, это также означает, что вы должны мириться с более низкими скоростями.

Он также пытается использовать реле в разных местах по всему миру. Между тем, многие пользователи пытаются использовать ограниченное количество реле, некоторые из которых будут низкого качества. Хотя отправка вашего трафика по всему миру в сети, управляемой добровольцами, обеспечивает высокую степень анонимности, это также означает, что вы должны мириться с более низкими скоростями.

Да. Если вы просматриваете темную сеть с помощью браузера Tor, ваш IP-адрес будет скрыт от посещаемых вами сайтов. Когда вы используете Tor, ваш трафик направляется через несколько ретрансляторов (или серверов). Последний ретранслятор перед достижением пункта назначения — это IP-адрес, который у вас будет.

Проект Tor, который контролирует программное обеспечение Tor, является некоммерческой организацией, управляемой учеными-компьютерщиками Роджером Динглдайном, Ником Мэтьюсоном и рядом добровольцев. В этом смысле у него нет владельца.

Использование VPN вместе с Tor обеспечит вам еще большую конфиденциальность и анонимность.

*/

memory = min(memory, 8GB) -> [8GB on 64bit and 2GB on 32bit)

/* Minimum value. */

memory = max(250MB, memory)

*/

memory = min(memory, 8GB) -> [8GB on 64bit and 2GB on 32bit)

/* Minimum value. */

memory = max(250MB, memory)

” Измените настройки на “Никогда не запоминать историю.”

” Измените настройки на “Никогда не запоминать историю.”

Поскольку большинство веб-сайтов не индексируются и не регулируются, вероятность мошенничества намного выше. Это особенно верно, если вы пытаетесь купить что-то незаконное или сомнительное. Почему? Потому что «Извините, офицер, но лекарства, которые я заказал в даркнете, мне так и не доставили» — плохое алиби.

Поскольку большинство веб-сайтов не индексируются и не регулируются, вероятность мошенничества намного выше. Это особенно верно, если вы пытаетесь купить что-то незаконное или сомнительное. Почему? Потому что «Извините, офицер, но лекарства, которые я заказал в даркнете, мне так и не доставили» — плохое алиби. К сожалению, то же самое касается многих веб-сайтов на базе Tor. Ваше местное правительство обычно внимательно следит за чем-либо незаконным или потенциально опасным. Простое посещение такого веб-сайта может привести к проблемам с властями.

К сожалению, то же самое касается многих веб-сайтов на базе Tor. Ваше местное правительство обычно внимательно следит за чем-либо незаконным или потенциально опасным. Простое посещение такого веб-сайта может привести к проблемам с властями.

Ваш комментарий будет первым