Что такое NVMe (M.2) SSD и в чем его отличие от обычных SSD дисков

- Содержание статьи

В данной статье мы рассмотрим основные вопросы, которые возникают при покупке новых SSD дисков, форм-фактора M.2 с интерфейсом PCI-E, а также их достоинства, недостатки и отличия от обычных SSD и HDD дисков с интерфейсом SATA.

Описание

Возможно, что во время выбора SSD накопителя у вас возникал вопрос: «Что такое NVMe и чем он отличается от обычного твердотельного накопителя» или «Какие у него преимущества и за что именно мне придётся переплатить». Тоже сталкивались с этими вопросами и не знаете ответ? Не стоит волноваться, специально для такого случая мы и подготовили этот материал.

В этой статье вы сможете найти большинство ответов на свои вопросы, которые могли возникнуть у вас при выборе SSD диска. В дополнение мы разберём, в чем заключаются отличия SSD диска с механизмом AHCI от SSD диска, работающего на новой спецификации NVMe, и как вообще разобраться в этих сокращениях и понять, как всё устроено и работает на самом деле.

К сожалению, просто объяснить всё в паре предложений, а именно почему твердотельный диск с поддержкой NVMe спецификации лучше или почему вам не нужно ждать и уже сейчас стоит задуматься о покупке твердотельного накопителя с поддержкой NVMe, так просто не получится. Для этого нам придётся совершить небольшой экскурс в прошлое и понять, какие причины привели к появлению и закреплению на рынке NVMe спецификации для твердотельных накопителей.

Краткий курс истории и появление NVMe спецификации.

Как мы отметили ранее, эту статью нужно начать с краткого экскурса в ускоренный курс истории и дать представление для всех без исключения пользователей, как появилась тенденция к развитию технологий хранения информации и что этому способствовало.

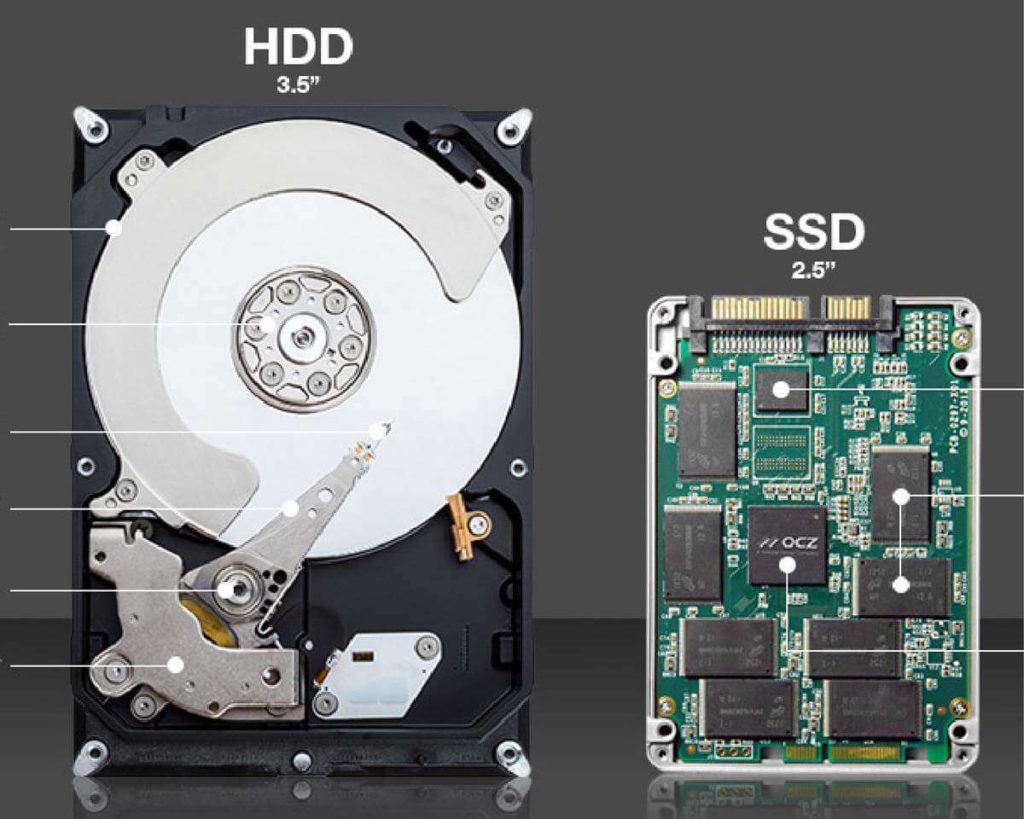

В то время как жесткие диски (HDD) продолжают использовать металлические пластины вращающиеся в пределах одной оси для записи и хранения информации, твердотельный накопитель (SSD) начали использовать каскад энергонезависимых микросхем (флеш-памяти) для хранения информации.

Необходимость в развитии и прогрессии технологии хранения и работы с информации, а точнее переход к использованию флеш-памяти, это естественный процесс развития параллельного вычисления, который описан в Законе Мура. В 2000-х годах развитие технологии работы с жесткими дисками начало отставать от постоянно увеличивающихся мощностей процессоров, пропускной способности памяти и компьютерных шин. На тот момент пропускная способность, которую могли обеспечить магнитные жесткие диски и интерфейс их подключения, стала «узким местом» и не позволяла обрабатывать очерёдность команд или производить чтение / запись на должном уровне, которая бы позволяла раскрыть весь потенциал процессора и других составляющих компьютера.

А уже следом в 2008 году был выпущен первый SSD накопитель с объемом 128 Gb.

А уже следом в 2008 году был выпущен первый SSD накопитель с объемом 128 Gb.С 2010 года технология твердотельных накопителей получила всеобщее распространение на рынке, и пользовательские решения стали доступны каждому желающему, хоть и по более высокой цене в перерасчете на 1 Gb / $.

С момента появления первого параллельного интерфейса подключения жестких дисков — IDE (англ. Integrated Drive Electronics) или PATA (Parallel ATA) в далёком 1986 году и ATA (англ. Advanced Technology Attachment) механизма, в который была заложена основная логика работы жесткого диска. IDE интерфейс не изменялся и не получал никаких значимых изменений и улучшений, и в какой-то момент попросту перестал обеспечивать необходимую от него пропускную способность и возможность последовательного чтения / записи.

В 2003 году на смену морально и физически устаревшему IDE пришел новый проприетарный последовательный интерфейс подключения — SATA (англ. Serial ATA), который на момент своей первой ревизии уже обеспечивал пропускную способность, равную ~150 Мбайт/с по сравнению со скоростью до 133 Мбайт/с для IDE интерфейса подключения.

Переход от IDE к SATA добавил и новую логику работы с жесткими дисками — AHCI (Advanced Host Controller Interface), которая смогла обеспечить полноценную эмуляцию ATA и с точки зрения операционной системы и драйверов не отличалась от контроллера параллельного интерфейса, но могла обрабатывать более длинную очерёдность команд и запросов в секунду.

В отличие от IDE SATA интерфейс не остановился в своей прогрессии, и уже в 2008 году появилась новая ревизия интерфейса под номером 3.0, которая на текущий момент остаётся эталонным решением и используется во всех без исключения материнских платах.

Следующая ревизия SATA интерфейса под номером 3.2 добавила новую надстройку для SATA интерфейса — SATA Express, что позволило перенести возможность подключения напрямую на шину PCI Express и снять ограничение скорости третьей ревизии SATA в 6 Гбит/с. В дополнении, переход на SATA Express добавил поддержку нового протокола доступа и работы с твердотельным накопителям — NVM Express (NVMe).

NVMe, в отличии от AHCI, получил полный набор команд и спецификаций для полноценной работы с твердотельными накопителями и возможность обрабатывать до 65000 (в то время как AHCI мог обеспечить глубину из 32 запросов) операций ввода-вывода в секунду, что позволило снять ограничения, которые были заложены в логику AHCI при работе с твердотельными жесткими дисками, и снизить задержки между циклами команд.

В силу того, что разъём SATA Express не получил должного распространения, а использование шины PCI Express оказалось довольно громоздким и не всегда целесообразным решением, у него появилась надстройка в виде разъёма M.2.

Фактически M.2 является более компактной реализацией SATA Express с поддержкой шины PCI Express 3.0 и SATA 3.0, в дополнение в надстройку M.2 была добавлена эмуляция интерфейса USB 3.0, что позволяет использовать M.2 не только для подключения твердотельных дисков, но и различных плат расширения, например Wi-Fi или Bluetooth.

В дополнение M.2 начал использоваться как замена mSATA и Mini PCI-E, которые получили распространение в мобильных решениях, различных тонких клиентах и ноутбуках.

Хоть все эти сокращения и аббревиатуры являются неотъемлемой частью в формирования понятия и представления о жестких и твердотельных дисков, их не стоит путать.

Давайте сделаем краткую выжимку из текста выше и попробуем расставить всё на свои места:

1. IDE (в последствии был переименован в PATA) — это параллельный интерфейс для подключения жестких дисков.

2. SATA — это последовательный интерфейс для подключения жестких дисков, который на протяжении своего жизненного цикла получил несколько номерных ревизий и улучшений.

3. Режим AHCI — это механизм или набор логики, который появился в SATA интерфейсе и используется для работы с накопителями информации.

Хотелось бы отметить, что для работы режима AHCI операционная система вашего компьютера должна поддерживать данный режим. Полноценная поддержка режим AHCI была добавлена в операционные системы Windows начиная с Windows Vista.

4. NVMe (NVM Express) — это спецификация протокола доступа и работы с твердотельным накопителям (SSD), которые подключены по шине PCI Express.

И только теперь после формирования у вас понятия и представления об интерфейсах и механизмах работы накопителей информации мы можем ответить на главный вопрос: «Что такое NVMe и чем он отличается от обычного твердотельного накопителя».

NVMe SSD — это твердотельный диск с поддержкой спецификации, которая оптимизирована специально для работы с твердотельными накопителями информации и позволяет раскрыть весь потенциал флеш-памяти, которая используется в совеременных SSD.

Интерфейсы подключения NVMe (M.2) SSD дисков

На момент написания статьи на рынке есть большое количество моделей SSD NVMe дисков с различными интерфейсами подключения, такими как SATA III (самый старый), PCI-E 2.0 x2, PCI-E 2.0 x4, PCI-E 3.0 x4, PCI-E 4.0 x4 (самый новый). И неподготовленному человеку довольно трудно понять, что значат все эти аббревиатуры и какая из них лучше. Поэтому постараемся ответить на этот вопросы как можно более простым языком.

| Интерфейс подключения | ТЕОРЕТИЧЕСКАЯ пропускная способность | РЕАЛЬНАЯ пропускная способность (по тестам) |

|---|---|---|

| SATA III | 6.0 Gb/s (750 MB/s) | ~ 4.8 Gb/s (600 MB/s) |

| PCI-E 2.0 x2 | 8 Gb/s (1000 MB/s) | ~ 6.4 Gb/s (800 MB/s) |

| PCI-E 2.0 x4 | 16 Gb/s (2000 MB/s) | ~ 12.8 Gb/s (1600 MB/s) |

| PCI-E 3.0 x4 | 32 Gb/s (4000 MB/s) | ~ 31.5 Gb/s (3900 MB/s) |

| PCI-E 4.0 x4 | 64 Gb/s (8000 MB/s) | ~ 63 Gb/s (7877 MB/s) |

Как видно из таблицы, на текущий момент самым быстрым является интерфейс PCI-E 4.0 x4, т.к. он дает огромную скорость чтения и записи, а самым медленным SATA III.

Очень важно понимать, что для того, чтобы получить максимальную производительность, необходимо не только купить SSD NVMe с как можно более скоростным интерфейсом, но и материнская плата, на которую данный диск будет устанавливаться, должна поддерживать работу с NVMe дисками именного с этим интерфейсом (а также процессор). Потому что, если вы купите быстрый и дорогой диск с интерфейсом PCI-E 4.0 x4, а ваша материнская плата (купленная несколько лет назад) будет поддерживать лишь PCI-E 3.0 x4, то диск заработает, НО его скорость работы будет очень сильно ограничена из-за данного интерфейса и общая производительность будет сильно ниже, чем могла бы быть, если бы материнская плата поддерживала современный интерфейс подключения.

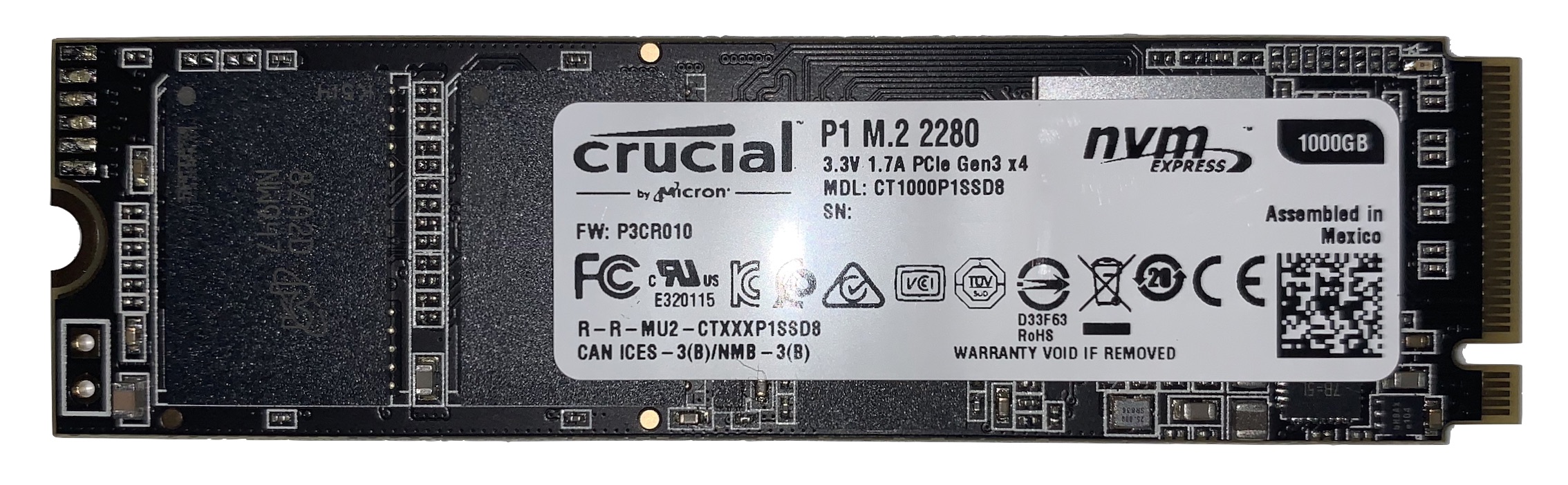

Размеры NVMe (M.2) SSD дисков (форм-фактор)

В данный момент наиболее распространенными форм-фактором для NVMe дисков является M.2 2280 (т.е. размером 22мм х 80мм), также на рынке существуют и другие размеры, наиболее популярными из которых являются M. 2 2230 (22мм х 30мм), M.2 2242 (22мм х 42мм), M.2 2260 (22мм х 60мм), M.2 22110 (22мм х 110мм). Более наглядно вы можете это увидеть на картинке ниже:

2 2230 (22мм х 30мм), M.2 2242 (22мм х 42мм), M.2 2260 (22мм х 60мм), M.2 22110 (22мм х 110мм). Более наглядно вы можете это увидеть на картинке ниже:

Большинство современных материнских плат поддерживают все размеры, вплоть до M.2 22110. Т.е. можно будет установить диск любого размера, вплоть до 110мм, но перед покупкой необходимо ОБЯЗАТЕЛЬНО найти спецификацию материнской платы и убедиться, что в нее можно устанавливать диски таких габаритов, иначе можно столкнуться с проблемой, что диск просто не влезет в отведенное для него место, нарушая работу системы. Особенно это актуально для ноутбуков, т.к. там на многих моделях поддерживаются диски максимальным размером до M.2 2280 (22мм х 80мм) и новенький диск M.2 22110 физически просто не влезет в отведенное для него место установки. Поэтому обязательно проверяйте перед покупкой спецификации вашей модели материнской платы.

Стоит ли покупать NVMe (M.

2) SSD диск?

2) SSD диск?Все зависит от того, для чего он вам нужен. NVME диск идеально подойдет в случае, если вы ставите операционную систему на этот диск (не важно Windows, Linux или что то другое), т.к. благодаря огромной скорости чтения и записи информации, ваша ОС будет загружаться очень быстро, а также будет минимум тормозов в процессе работы, если остальные комплектующие подобраны правильно. Также, если вы используете ресурсоемкие программы (видеоредакторы, моделирование и графика, компьютерные игры), то будет очень заметное увеличение производительности (например, скорость загрузки различных уровней в современных компьютерных играх). Одним словом любые программы, которые при своей работе должны много информации считывать с диска, либо наоборот записывать будут работать намного быстрее, чем если бы они были запущены со старого HDD или SSD диска.

Если же у вас уже есть какой-нибудь старый SSD диск, форм-фактора 2.5″, на который установлена ОС, а компьютер вы используете исключительно чтобы посмотреть ютуб и посидеть в социальных сетях, либо же редактировать документы Word, то особого смысла в покупке NVMe диска нет, т. к. хоть он и даст увеличение производительности в некоторых задачах, это не будет так заметно, как при переходе с HDD на SSD

к. хоть он и даст увеличение производительности в некоторых задачах, это не будет так заметно, как при переходе с HDD на SSD

Все линейки накопителей Western Digital по цветам

Источник: techradar.com

Синий, Черный, Красный, Фиолетовый, Золотой и Зеленый – все эти цвета компания Western Digital (WD) использует для обозначения различных типов внутренних жестких дисков и SSD-накопителей. Предположим, что вы собираете компьютер, организуете RAID-массив, ищите замену поврежденному диску или просто хотите расширить текущее хранилище вашей системы. Как вы сможете определить, диск какого цвета лучше подходит для вашей задачи? Эта статья должна помочь вам разобраться в цветовой дифференциации WD, что позволит сделать вам правильный выбор. Поскольку не все диски одинаковые, нужно покупать устройство, которое предназначено для обработки того объема данных и такой интенсивности использования, которые нужны именно вам.

WD Blue (Синий): универсальные накопители для персональных компьютеров

2,5” SSD WD Blue 3D NAND SATA III 1TB. Источник: bhphotovideo.com

Источник: bhphotovideo.com

Синяя серия разработана для самых широких задач. Для гейминга, просмотра видео в высоком разрешении или работы с креативными приложениями можно выбрать WD Blue 3D NAND SATA III, доступный в виде 1-терабайтного 2,5”/7мм или M.2 2280 SATA III SSD. SSD-накопители WD Blue предлагают максимальный объем до 4 ТБ, скорость последовательного чтения до 560 МБ/с, скорость последовательной записи до 530 МБ/с, среднее время безотказной работы (MTTF) в 1,75 миллионов часов и суммарный объем данных, который можно записать на накопитель (TBW – Total Bytes Written) в 600 терабайт.

Жесткий диск WD Blue 1ТБ 2,5″ 5400RPM (SATA III) Mobile

Другой вариант из синей линейки – жесткие диски WD Blue 5400 RPM 2.5″ SATA III. Эти устройства используются во внутренних отсеках компьютеров и внешних корпусах для жестких дисков и предлагают функции, предназначенные для решения повседневных задач. Линейка доступна с объемами памяти от 320 ГБ до 2 ТБ. Для 3,5” внутренних отсеков подойдет WD 500GB Blue 3,5”, обеспечивающий устойчивую скорость передачи в 150 МБ/с и 64МБ кэша, что делает его подходящим для хранения UHD 4K видео на 30 к/с. 2,5” и 3,5” диски WD Blue имеют скорость вращения шпинделя 5400 или 7200 RPM, и проигрывают в производительности твердотельным накопителям из той же линейки WD Blue. Тем не менее, они дешевле и, в целом, справляются с большинством задач, включая игры.

Для 3,5” внутренних отсеков подойдет WD 500GB Blue 3,5”, обеспечивающий устойчивую скорость передачи в 150 МБ/с и 64МБ кэша, что делает его подходящим для хранения UHD 4K видео на 30 к/с. 2,5” и 3,5” диски WD Blue имеют скорость вращения шпинделя 5400 или 7200 RPM, и проигрывают в производительности твердотельным накопителям из той же линейки WD Blue. Тем не менее, они дешевле и, в целом, справляются с большинством задач, включая игры.

Жесткий диск Western Digital WD Black 3,5″ 7200RPM 1TB

Перейдем к более продвинутой черной линейке – WD Black. Диски доступны в виде 3,5” и 2,5” жестких дисков и NVMe PCIe M.2 2280 SSD-накопителей. 3,5” диски (WD Black Performance Desktop Hard Drives) разработаны для стационарных компьютеров, и подойдут для опытных пользователей, креативных профессионалов, сборщиков систем, которым нужна высокая производительность для хранения больших мультимедийных файлов, для работы с фото и видео или игровой библиотеки. Эти диски со скоростью вращения 7200 RPM обеспечивают скорость передачи данных от 150 до 227 МБ/с и величину кэша от 64 до 256МБ.

Эти диски со скоростью вращения 7200 RPM обеспечивают скорость передачи данных от 150 до 227 МБ/с и величину кэша от 64 до 256МБ.

2,5” диски WD Black (WD Black Performance Mobile Hard Drives) обеспечивают скорость работы, необходимую для креативных профессионалов, геймеров, а также для сборщиков систем, подходящих для обработки фото/видео и онлайн-игр. Разработанные специально для более компактных систем, ноутбуков и компьютеров Mac, они сохраняют ту же скорость вращения в 7200 RPM, что и более крупные 3,5” модели. Надо отметить, что жесткие диски WD Black не предназначены для использования в сетевых хранилищах (NAS), RAID и других массивах памяти с множеством отсеков.

SSD WD Black PCI-E x4 500GB M.2 2280

Последний член данного семейства – WD Black SN750 NMVe SSD, обеспечивает топовую производительность для геймеров и других пользователей, которым нужны высокие скорости считывания и записи. Накопители доступны с объемом 250ГБ, 500ГБ, 1ТБ и 2ТБ, причем модели продаются как с предустановленным радиатором, так и без него. Это хороший выбор для расширения игровой библиотеки, а также для хранения больших мультимедийных файлов, включая фото и видео. Эти SSD-диски выпускаются в форм-факторе M.2 2280 с PCIe 3.0 x4 интерфейсом и используют NVMe протокол. Они используют фирменную 64-слойную 3D NAND флэш память, их последовательная скорость считывания достигает 3400 МБ/с, а последовательная скорость записи до 2900 МБ/с, средняя наработка до отказа – 1,75 миллионов часов, а суммарный объем данных, который можно записать на накопитель (TBW) составляет 1200 терабайт.

Это хороший выбор для расширения игровой библиотеки, а также для хранения больших мультимедийных файлов, включая фото и видео. Эти SSD-диски выпускаются в форм-факторе M.2 2280 с PCIe 3.0 x4 интерфейсом и используют NVMe протокол. Они используют фирменную 64-слойную 3D NAND флэш память, их последовательная скорость считывания достигает 3400 МБ/с, а последовательная скорость записи до 2900 МБ/с, средняя наработка до отказа – 1,75 миллионов часов, а суммарный объем данных, который можно записать на накопитель (TBW) составляет 1200 терабайт.

Три следующих линейки — Красная, Фиолетовая и Золотая, разработаны для специальных задач. Конечно, их можно использовать и для более общих задач, однако их мощность скорее всего будет излишней для повседневного применения.

WD Red (Красный): для сетевых хранилищ

Жёсткий диск WD Red NAS Edition 1TB 3,5″ (SATA-III)

Красная линейка WD Red доступна в виде 3,5” жестких дисков, 2,5” жестких дисков, a также 2,5” и M. 2 2280 SATA SSD. 3,5” и 2,5” жесткие диски разработаны для домашних и небольших офисных сетевых хранилищ c 1-8 отсеками. Спроектированные так, чтобы справляться с увеличенной нагрузкой, диски WD Red используют интерфейс SATA III 6 Гбит/с, кэш до 512МБ, имеют скорость вращения 5400 RPM, скорость передачи данных до 210 МБ/с, выдерживают 600 000 циклов загрузки/выгрузки, уровень рабочей нагрузки составляет 180ТБ в год, а число невосстановимых ошибок чтения – менее 1 на 1014 бит. Эти устройства оснащены средствами для восстановления после ошибок, а среднее время безотказной работы составляет 1 миллион часов. В устройства WD Red встроена защита от шума и вибраций, а также используется фирменная технология NASware 3.0.

2 2280 SATA SSD. 3,5” и 2,5” жесткие диски разработаны для домашних и небольших офисных сетевых хранилищ c 1-8 отсеками. Спроектированные так, чтобы справляться с увеличенной нагрузкой, диски WD Red используют интерфейс SATA III 6 Гбит/с, кэш до 512МБ, имеют скорость вращения 5400 RPM, скорость передачи данных до 210 МБ/с, выдерживают 600 000 циклов загрузки/выгрузки, уровень рабочей нагрузки составляет 180ТБ в год, а число невосстановимых ошибок чтения – менее 1 на 1014 бит. Эти устройства оснащены средствами для восстановления после ошибок, а среднее время безотказной работы составляет 1 миллион часов. В устройства WD Red встроена защита от шума и вибраций, а также используется фирменная технология NASware 3.0.

WD Red 500GB SA500 SATA III M.2 Internal NAS SSD. Источник: bhphotovideo.com

SSD в форм-факторах 2,5” и M.2 2280 разработаны и протестированы для 24/7 использования, при этом их TBW и эффективность кэширования делают их идеальным вариантом для ресурсозатратных приложений и работы в многопользовательских средах, 3D-рендеринга, редактирования 4К и 8К видео и т. п. Благодаря использованию 3D NAND флеш-памяти пользователи получают последовательную скорость считывания до 560 МБ/с, последовательную скорость записи до 530 МБ/с, среднее время безотказной работы в 2 миллиона часов, число невосстановимых ошибок чтения – менее 1 на 1017 бит, а суммарный объем данных, который можно записать на накопитель (TBW) составляет 2500ТБ.

п. Благодаря использованию 3D NAND флеш-памяти пользователи получают последовательную скорость считывания до 560 МБ/с, последовательную скорость записи до 530 МБ/с, среднее время безотказной работы в 2 миллиона часов, число невосстановимых ошибок чтения – менее 1 на 1017 бит, а суммарный объем данных, который можно записать на накопитель (TBW) составляет 2500ТБ.

Предприятиям малого и среднего бизнеса стоит обратить внимание на WD Red Pro. Разработанные для средних и крупных сетевых хранилищ размером до 16 3,5” отсеков, устройства Red Pro доступны с объемом памяти до 14 ТБ. Скорость вращения составляет 7200 RPM, скорость передачи данных достигает 255 МБ/с, а объем кэша до 512 МБ. Диски рассчитаны на 600 000 циклов загрузки/выгрузки, среднее время безотказной работы составляет 1 миллион часов, они оснащены технологией балансировки в двух плоскостях, многоосевым датчиком удара и технологией WD NASware 3.0. Благодаря скорости вращения в 7200 RPM, высокой скорости передачи данных и высокой надежности, устройства WD Red Pro можно также использовать для редактирования больших видеофайлов.

Жёсткий диск WD Purple 3ТБ 3,5″ (SATA-III)

Вам нужна система видеонаблюдения? Тогда фиолетовая серия WD Purple – подходящий вариант, позволяющий работать с системой до 64 камер. Доступные в объемах до 12ТБ, эти диски удовлетворяют специализированным требованиям круглосуточных 24/7 систем видеонаблюдения, а также DVR и NVR систем.

Как и в случае с другими накопителями, выбор дисков линейки Purple зависит от ваших задач. Некоторые из них подходят для массивов с количеством отсеков до 8, в то время как другие предназначены для массивов на 8+ и 16+ отсеков. Некоторые имеют скорость вращения 5400 RPM, некоторые – 7200 RPM. Модели WD Purple с технологией AllFrame 4K выдерживают нагрузку в 180 ТБ в год, а модели WD Purple с технологией AllFrame AI до 360 ТБ в год для поддержки аналитики на основе глубокого обучения, которые используются в NVR-системах с использованием алгоритмов искусственного интеллекта с поддержкой до 32 потоков.

Диски WD Purple используют 3,5” форм-фактор, интерфейс SATA III 6 Гбит/с, обеспечивают скорость передачи данных до 255 МБ/с, кэш до 512 MB, 300 000 циклов загрузки/выгрузки и среднее время безотказной работы в 1,5 миллиона часов.

WD Gold (Золотой): для самой мощной нагрузки

WD 12TB Ultrastar 7200 RPM SATA 3,5” Internal Data Center HDD

Диски WD Gold, также известные как UltraStar Data Center HDD, разработаны для больших серверов и крупного бизнеса. Они выдерживают нагрузку до 550 ТБ в год, что в 10 раз превышает стандартные десктопные накопители. В золотой серии применяются продвинутые технологии для энергоэффективности, надежности и производительности корпоративного уровня.

Диски доступны в объеме до 12ТБ. Они поставляются в 3,5″ форм-факторе с интерфейсом SATA III 6 Гбит/с, имеют скорость вращения 7200 RPM, устойчивую скорость передачи данных до 267 МБ/с и кэш-память до 512 МБ. Эти модели предназначены для круглосуточной работы 24/7 со средней наработкой на отказ в 2,5 миллиона часов, с годовой интенсивностью отказов (AFR) 0,35%, они рассчитаны 600 000 циклов загрузки/выгрузки, а числом невосстановимых ошибок составляет 1 на 1015. WD Gold могут использоваться для редактирования видео, работы в системах наблюдения и множества других задач, но, скорее всего, будут чересчур продвинутыми для большинства пользовательских задач.

WD Gold могут использоваться для редактирования видео, работы в системах наблюдения и множества других задач, но, скорее всего, будут чересчур продвинутыми для большинства пользовательских задач.

SSD WD Green SATA III 240GB 2,5”

Зеленая серия WD доступна в виде 2,5” и M.2 2280 SATA III SSD. Разработанная для бесшумной работы с низким энергопотреблением в ноутбуках и стационарных компьютерах линейка WD Green обеспечивает достаточно высокую производительность и надежность для повседневных пользовательских задач. Диски доступны в объеме 120ГБ, 240ГБ, 480ГБ и 1ТБ, с последовательной скоростью записи до 545 МБ/с и средней наработкой на отказ в 1 миллион часов.

Надеемся, что после прочтения данного материала вы смогли лучше разобраться с тем, какая линейка WD больше подходит для ваших задач. При этом будьте внимательны, так как внутри линеек также существуют различия: отдельные модели могут быть оптимизированы для более интенсивных нагрузок или для работы в массивах с бОльшим или меньшим количеством отсеков.

* при подготовке статьи использовались материалы ресурса bhphotovideo.com.

Комплектующие и общие сведения | CBS – системный интегратор

Какие варианты подключения по 10 Гбит/с существуют на оборудовании HPE?

Серверы HPE поддерживают сетевые адаптеры на 10 Гбит/с в форматах PCIe (для установки в стандартный слот PCI Express) и FlexibleLOM (для установки в специальный выделенный слот). Некоторые типовые модели стоечных серверов ProLiant DL Gen9/Gen10 поставляются с уже установленным FlexibleLOM адаптером на 10 Гбит/с.

В СХД HPE порты под 10 Гбит/с встроены в контроллер, их тип и количество непосредственно зависят от типа контроллера. Некоторые СХД (например, 3PAR StoreServ) поддерживают установку в контроллеры специальных плат расширения с дополнительными портами 10 Гбит/с. В различных моделях СХД могут присутствовать медные порты на 10 Гбит/с (например, StoreVirtual 3200), либо SFP+ разъемы. В данные разъемы для получения портов вставляются оптические трансиверы, либо медные DAC кабели.

Аналогично, в коммутаторах HPE интерфейсы 10 Гбит/с могут быть представлены как встроенные медные порты или в виде SFP+ разъемов.

1. Подключение серверов. Адаптер с медными портами 10 Гбит/с

Для подключения потребуется медный кабель (витая пара) категории 6 (расстояние до 55м), 6a (расстояние до 100м) со стандартным коннектором 8P8C (часто называют RJ45).

Примеры парт-номеров адаптеров:

HPE Ethernet 10Gb 2-port 561T Adapter 716591-B21

HPE FlexFabric* 10Gb 4-port 536FLR-T Adapter 764302-B21

* Для справки: FlexFabric – конвергентный тип адаптера, позволяющий в рамках Ethernet передавать в том числе и FC (технология FCoE).

Совместимость

В данном варианте производитель коммутатора не важен, подойдет любой коммутатор с медным портом 10 Гбит/с.

2. Подключение серверов. Адаптер с разъемами SFP+ 10 Гбит/с

На данном адаптере находятся пустые разъемы типа SFP+. Для получения портов требуется использовать соответствующие трансиверы, которые вставляются в SFP+ разъемы. Другой вариант – использовать DAC-кабели.

Другой вариант – использовать DAC-кабели.

Необходимо отметить, что в настоящее время (лето 2017 года) оптические трансиверы SFP+ 10 Гбит доступны для всех типов оборудования HPE (серверные адаптеры, СХД, коммутаторы), а медные SFP+ 10 Гбит – только для некоторых моделей (например, СХД MSA).

Примеры парт-номеров адаптеров:

HPE Ethernet 10Gb 2-port 546SFP+ Adapter 779793-B21

2.1 Для подключения используются трансиверы SFP+ и оптический кабель

Тип трансивера зависит от типа используемой оптики и расстояния:

LRM — до 220м, MMF (многомод)

SR – до 300м, MMF (многомод)

LR – до 10км, SMF (одномод)

ER* – до 40км, SMF (одномод)

* Для справки: устаревший тип трансивера

Примеры парт-номеров:

HPE BladeSystem c-Class* 10Gb SFP+ SR Transceiver 455883-B21

HPE BladeSystem c-Class* 10Gb SFP+ LR Transceiver 455886-B21

HPE BladeSystem c-Class* 10Gb SFP+ LRM Transceiver 455889-B21

* Для справки: несмотря на присутствие BladeSystem c-Class в названии данных трансиверов, они могут применяться не только для блейд-систем, но и для адаптеров в стоечных серверах HPE.

Для непосредственно коммутации потребуется оптический патч-корд. Разъём на трансивере имеет тип LC.

Совместимость

В данном варианте производитель коммутатора не важен. Мы можем купить сервер HPE и установить на другой стороне, например, коммутатор Cisco с трансивером Cisco для нужного типа оптики.

2.2 Для подключения используется кабель типа Direct Attach Copper (DAC)

Кабель DAC представляет собой медный кабель с впаянными с двух сторон трансиверами SFP+. Более экономичное решение по сравнению с использованием оптических трансиверов и кабелей. Расстояние до 7м.

Примеры парт-номеров (различная длина):

HPE X242 10G SFP+ to SFP+ 1m Direct Attach Copper Cable J9281B

HPE X242 10G SFP+ to SFP+ 3m Direct Attach Copper Cable J9283B

HPE X242 10G SFP+ to SFP+ 7m Direct Attach Copper Cable J9285B

Совместимость

При выборе DAC-кабеля необходимо учитывать, что трансиверы одного вендора официально совместимы только с оборудованием (серверные адаптеры, коммутаторы, СХД) этого же вендора. То есть, в случае подключения сервера HPE через DAC-кабель необходим коммутатор HPE с разъемом SFP+. Официальная позиция HPE – «The HPE DAC cables do not work with Cisco switches».

То есть, в случае подключения сервера HPE через DAC-кабель необходим коммутатор HPE с разъемом SFP+. Официальная позиция HPE – «The HPE DAC cables do not work with Cisco switches».

Как потратить своё время и ресурс SSD впустую? Легко и просто

«Тестировать нельзя диагностировать» – куда бы вы поставили запятую в данном предложении? Надеемся, что после прочтения данного материала вы без проблем можете чётко дать ответ на этот вопрос. Многие пользователи когда-либо сталкивались с потерей данных по той или иной причине, будь то программная или аппаратная проблема самого накопителя или же нестандартное физическое воздействие на него, если вы понимаете, о чём мы. Но именно о физических повреждениях сегодня речь и не пойдёт. Поговорим мы как раз о том, что от наших рук не зависит. Стоит ли тестировать SSD каждый день/неделю/месяц или это пустая трата его ресурса? А чем их вообще тестировать? Получая определённые результаты, вы правильно их понимаете? И как можно просто и быстро убедиться, что диск в порядке или ваши данные под угрозой?

Тестирование или диагностика? Программ много, но суть одна

На первый взгляд диагностика и подразумевает тестирование, если думать глобально. Но в случае с накопителями, будь то HDD или SSD, всё немного иначе. Под тестированием рядовой пользователь подразумевает проверку его характеристик и сопоставление полученных показателей с заявленными. А под диагностикой – изучение S.M.A.R.T., о котором мы сегодня тоже поговорим, но немного позже. На фотографию попал и классический HDD, что, на самом деле, не случайность…

Но в случае с накопителями, будь то HDD или SSD, всё немного иначе. Под тестированием рядовой пользователь подразумевает проверку его характеристик и сопоставление полученных показателей с заявленными. А под диагностикой – изучение S.M.A.R.T., о котором мы сегодня тоже поговорим, но немного позже. На фотографию попал и классический HDD, что, на самом деле, не случайность…

Так уж получилось, что именно подсистема хранения данных в настольных системах является одним из самых уязвимых мест, так как срок службы накопителей чаще всего меньше, чем у остальных компонентов ПК, моноблока или ноутбука. Если ранее это было связано с механической составляющей (в жёстких дисках вращаются пластины, двигаются головки) и некоторые проблемы можно было определить, не запуская каких-либо программ, то сейчас всё стало немного сложнее – никакого хруста внутри SSD нет и быть не может. Что же делать владельцам твердотельных накопителей?

Программ для тестирования SSD развелось великое множество. Какие-то стали популярными и постоянно обновляются, часть из них давно забыта, а некоторые настолько хороши, что разработчики не обновляют их годами – смысла просто нет. В особо тяжёлых случаях можно прогонять полное тестирование по международной методике Solid State Storage (SSS) Performance Test Specification (PTS), но в крайности мы бросаться не будем. Сразу же ещё отметим, что некоторые производители заявляют одни скорости работы, а по факту скорости могут быть заметно ниже: если накопитель новый и исправный, то перед нами решение с SLC-кешированием, где максимальная скорость работы доступна только первые несколько гигабайт (или десятков гигабайт, если объём диска более 900 ГБ), а затем скорость падает. Это совершенно нормальная ситуация. Как понять объём кеша и убедиться, что проблема на самом деле не проблема? Взять файл, к примеру, объёмом 50 ГБ и скопировать его на подопытный накопитель с заведомо более быстрого носителя. Скорость будет высокая, потом снизится и останется равномерной до самого конца в рамках 50-150 МБ/с, в зависимости от модели SSD. Если же тестовый файл копируется неравномерно (к примеру, возникают паузы с падением скорости до 0 МБ/с), тогда стоит задуматься о дополнительном тестировании и изучении состояния SSD при помощи фирменного программного обеспечения от производителя.

В особо тяжёлых случаях можно прогонять полное тестирование по международной методике Solid State Storage (SSS) Performance Test Specification (PTS), но в крайности мы бросаться не будем. Сразу же ещё отметим, что некоторые производители заявляют одни скорости работы, а по факту скорости могут быть заметно ниже: если накопитель новый и исправный, то перед нами решение с SLC-кешированием, где максимальная скорость работы доступна только первые несколько гигабайт (или десятков гигабайт, если объём диска более 900 ГБ), а затем скорость падает. Это совершенно нормальная ситуация. Как понять объём кеша и убедиться, что проблема на самом деле не проблема? Взять файл, к примеру, объёмом 50 ГБ и скопировать его на подопытный накопитель с заведомо более быстрого носителя. Скорость будет высокая, потом снизится и останется равномерной до самого конца в рамках 50-150 МБ/с, в зависимости от модели SSD. Если же тестовый файл копируется неравномерно (к примеру, возникают паузы с падением скорости до 0 МБ/с), тогда стоит задуматься о дополнительном тестировании и изучении состояния SSD при помощи фирменного программного обеспечения от производителя.

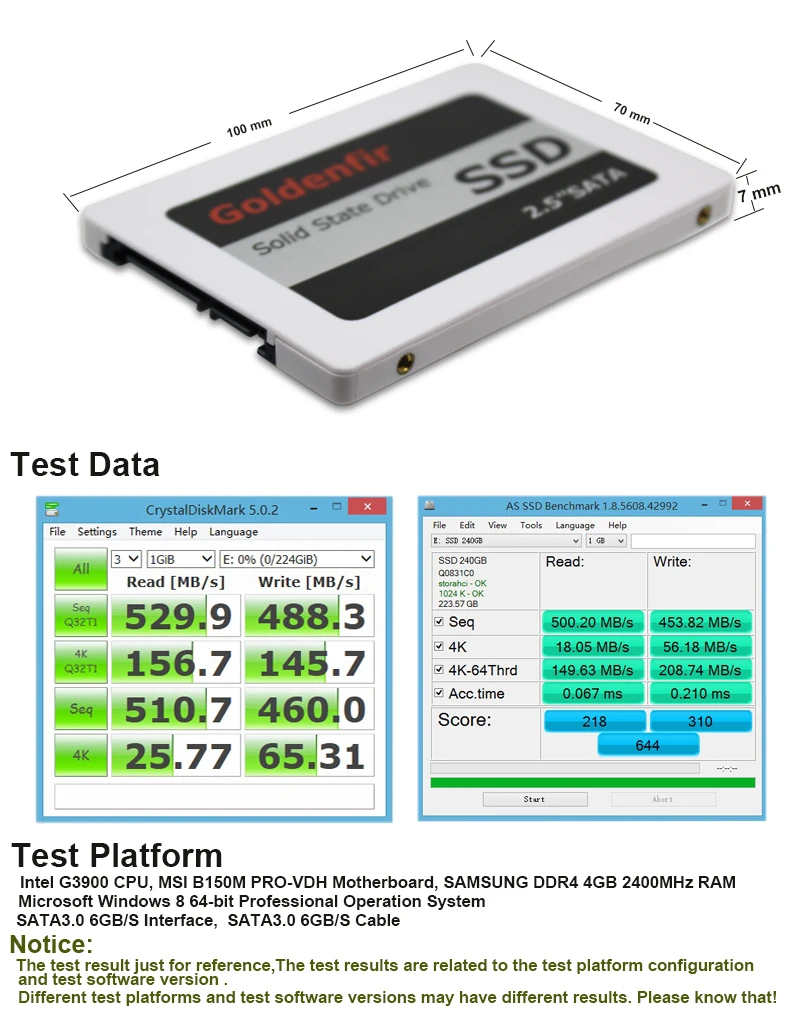

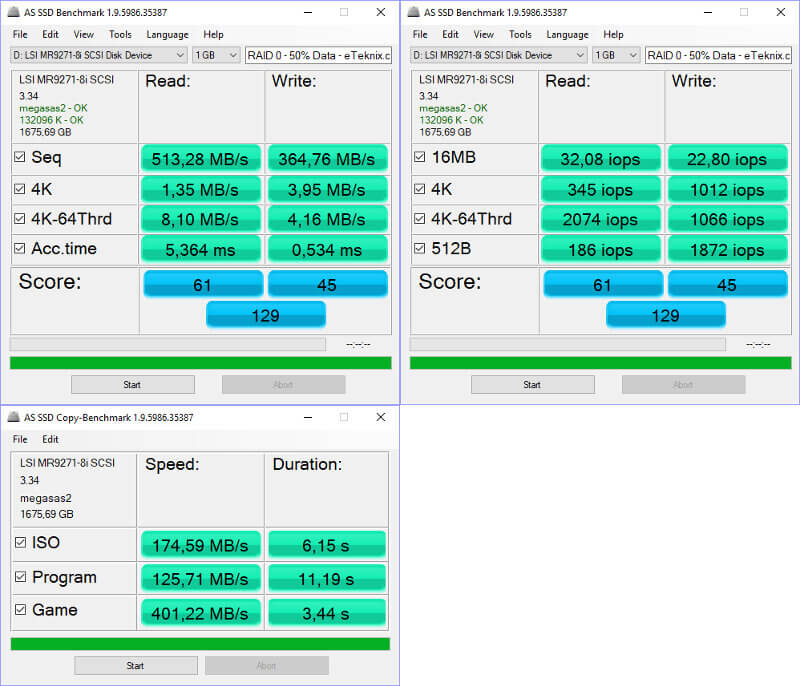

Яркий пример корректной работы SSD с технологией SLC-кеширования представлен на скриншоте:

Те пользователи, которые используют Windows 10, могут узнать о возникших проблемах без лишних действий – как только операционная система видит негативные изменения в S.M.A.R.T., она предупреждает об этом с рекомендацией сделать резервные копии данных. Но вернёмся немного назад, а именно к так называемым бенчмаркам. AS SSD Benchmark, CrystalDiskMark, Anvils Storage Utilities, ATTO Disk Benchmark, TxBench и, в конце концов, Iometer – знакомые названия, не правда ли? Нельзя отрицать, что каждый из вас с какой-либо периодичностью запускает эти самые бенчмарки, чтобы проверить скорость работы установленного SSD. Если накопитель жив и здоров, то мы видим, так сказать, красивые результаты, которые радуют глаз и обеспечивают спокойствие души за денежные средства в кошельке. А что за цифры мы видим? Чаще всего замеряют четыре показателя – последовательные чтение и запись, операции 4K (КБ) блоками, многопоточные операции 4K блоками и время отклика накопителя. Важны все вышеперечисленные показатели. Да, каждый из них может быть совершенно разным для разных накопителей. К примеру, для накопителей №1 и №2 заявлены одинаковые скорости последовательного чтения и записи, но скорости работы с блоками 4K у них могут отличаться на порядок – всё зависит от памяти, контроллера и прошивки. Поэтому сравнивать результаты разных моделей попросту нельзя. Для корректного сравнения допускается использовать только полностью идентичные накопители. Ещё есть такой показатель, как IOPS, но он зависит от иных вышеперечисленных показателей, поэтому отдельно говорить об этом не стоит. Иногда в бенчмарках встречаются показатели случайных чтения/записи, но считать их основными, на наш взгляд, смысла нет.

Важны все вышеперечисленные показатели. Да, каждый из них может быть совершенно разным для разных накопителей. К примеру, для накопителей №1 и №2 заявлены одинаковые скорости последовательного чтения и записи, но скорости работы с блоками 4K у них могут отличаться на порядок – всё зависит от памяти, контроллера и прошивки. Поэтому сравнивать результаты разных моделей попросту нельзя. Для корректного сравнения допускается использовать только полностью идентичные накопители. Ещё есть такой показатель, как IOPS, но он зависит от иных вышеперечисленных показателей, поэтому отдельно говорить об этом не стоит. Иногда в бенчмарках встречаются показатели случайных чтения/записи, но считать их основными, на наш взгляд, смысла нет.

И, как легко догадаться, результаты каждая программа может демонстрировать разные данные – всё зависит от тех параметров тестирования, которые устанавливает разработчик. В некоторых случаях их можно менять, получая разные результаты. Но если тестировать «в лоб», то цифры могут сильно отличаться. Вот ещё один пример теста, где при настройках «по умолчанию» мы видим заметно отличимые результаты последовательных чтения и записи. Но внимание также стоит обратить на скорости работы с 4K блоками – вот тут уже все программы показывают примерно одинаковый результат. Собственно, именно этот тест и является одним из ключевых.

Вот ещё один пример теста, где при настройках «по умолчанию» мы видим заметно отличимые результаты последовательных чтения и записи. Но внимание также стоит обратить на скорости работы с 4K блоками – вот тут уже все программы показывают примерно одинаковый результат. Собственно, именно этот тест и является одним из ключевых.

Но, как мы заметили, только одним из ключевых. Да и ещё кое-что надо держать в уме – состояние накопителя. Если вы принесли диск из магазина и протестировали его в одном из перечисленных выше бенчмарков, практически всегда вы получите заявленные характеристики. Но если повторить тестирование через некоторое время, когда диск будет частично или почти полностью заполнен или же был заполнен, но вы самым обычным способом удалили некоторое количество данных, то результаты могут разительно отличаться. Это связано как раз с принципом работы твердотельных накопителей с данными, когда они не удаляются сразу, а только помечаются на удаление. В таком случае перед записью новых данных (тех же тестовых файлов из бенчмарков), сначала производится удаление старых данных. Более подробно мы рассказывали об этом в предыдущем материале.

Более подробно мы рассказывали об этом в предыдущем материале.

На самом деле в зависимости от сценариев работы, параметры нужно подбирать самим. Одно дело – домашние или офисные системы, где используется Windows/Linux/MacOS, а совсем другое – серверные, предназначенные для выполнения определённых задач. К примеру, в серверах, работающих с базами данных, могут быть установлены NVMe-накопители, прекрасно переваривающие глубину очереди хоть 256 и для которых таковая 32 или 64 – детский лепет. Конечно, применение классических бенчмарков, перечисленных выше, в данном случае – пустая трата времени. В крупных компаниях используют самописные сценарии тестирования, например, на основе утилиты fio. Те, кому не требуется воспроизведение определённых задач, могут воспользоваться международной методикой SNIA, в которой описаны все проводимые тесты и предложены псевдоскрипты. Да, над ними потребуется немного поработать, но можно получить полностью автоматизированное тестирование, по результатам которого можно понять поведение накопителя – выявить его сильные и слабые места, посмотреть, как он ведёт себя при длительных нагрузках и получить представление о производительности при работе с разными блоками данных.

В любом случае надо сказать, что у каждого производителя тестовый софт свой. Чаще всего название, версия и параметры выбранного им бенчмарка дописываются в спецификации мелким шрифтом где-нибудь внизу. Конечно, результаты примерно сопоставимы, но различия в результатах, безусловно, могут быть. Из этого следует, как бы грустно это ни звучало, что пользователю надо быть внимательным при тестировании: если результат не совпадает с заявленным, то, возможно, просто установлены другие параметры тестирования, от которых зависит очень многое.

Теория – хорошо, но давайте вернёмся к реальному положению дел. Как мы уже говорили, важно найти данные о параметрах тестирования производителем именно того накопителя, который вы приобрели. Думаете это всё? Нет, не всё. Многое зависит и от аппаратной платформы – тестового стенда, на котором проводится тестирование. Конечно, эти данные также могут быть указаны в спецификации на конкретный SSD, но так бывает не всегда. Что от этого зависит? К примеру, перед покупкой SSD, вы прочитали несколько обзоров. В каждом из них авторы использовали одинаковые стандартные бенчмарки, которые продемонстрировали разные результаты. Кому верить? Если материнские платы и программное обеспечение (включая операционную систему) были одинаковы – вопрос справедливый, придётся искать дополнительный независимый источник информации. А вот если платы или ОС отличаются – различия в результатах можно считать в порядке вещей. Другой драйвер, другая операционная система, другая материнская плата, а также разная температура накопителей во время тестирования – всё это влияет на конечные результаты. Именно по этой причине получить те цифры, которые вы видите на сайтах производителей или в обзорах, практически невозможно. И именно по этой причине нет смысла беспокоиться за различия ваших результатов и результатов других пользователей. Например, на материнской плате иногда реализовывают сторонние SATA-контроллеры (чтобы увеличить количество соответствующих портов), а они чаще всего обладают худшими скоростями. Причём разница может составлять до 25-35%! Иными словами, для воспроизведения заявленных результатов потребуется чётко соблюдать все аспекты методики тестирования.

В каждом из них авторы использовали одинаковые стандартные бенчмарки, которые продемонстрировали разные результаты. Кому верить? Если материнские платы и программное обеспечение (включая операционную систему) были одинаковы – вопрос справедливый, придётся искать дополнительный независимый источник информации. А вот если платы или ОС отличаются – различия в результатах можно считать в порядке вещей. Другой драйвер, другая операционная система, другая материнская плата, а также разная температура накопителей во время тестирования – всё это влияет на конечные результаты. Именно по этой причине получить те цифры, которые вы видите на сайтах производителей или в обзорах, практически невозможно. И именно по этой причине нет смысла беспокоиться за различия ваших результатов и результатов других пользователей. Например, на материнской плате иногда реализовывают сторонние SATA-контроллеры (чтобы увеличить количество соответствующих портов), а они чаще всего обладают худшими скоростями. Причём разница может составлять до 25-35%! Иными словами, для воспроизведения заявленных результатов потребуется чётко соблюдать все аспекты методики тестирования. Поэтому, если полученные вами скоростные показатели не соответствуют заявленным, нести покупку обратно в магазин в тот же день не стоит. Если, конечно, это не совсем критичная ситуация с минимальным быстродействием и провалами при чтении или записи данных. Кроме того, скорости большинства твердотельных накопителей меняются в худшую скорость с течением времени, останавливаясь на определённой отметке, которая называется стационарная производительность. Так вот вопрос: а надо ли в итоге постоянно тестировать SSD? Хотя не совсем правильно. Вот так лучше: а есть ли смысл постоянно тестировать SSD?

Поэтому, если полученные вами скоростные показатели не соответствуют заявленным, нести покупку обратно в магазин в тот же день не стоит. Если, конечно, это не совсем критичная ситуация с минимальным быстродействием и провалами при чтении или записи данных. Кроме того, скорости большинства твердотельных накопителей меняются в худшую скорость с течением времени, останавливаясь на определённой отметке, которая называется стационарная производительность. Так вот вопрос: а надо ли в итоге постоянно тестировать SSD? Хотя не совсем правильно. Вот так лучше: а есть ли смысл постоянно тестировать SSD?

Регулярное тестирование или наблюдение за поведением?

Так надо ли, приходя с работы домой, приниматься прогонять в очередной раз бенчмарк? Вот это, как раз, делать и не рекомендуется. Как ни крути, но любая из существующих программ данного типа пишет данные на накопитель. Какая-то больше, какая-то меньше, но пишет. Да, по сравнению с ресурсом SSD записываемый объём достаточно мал, но он есть. Да и функции TRIM/Deallocate потребуется время на обработку удалённых данных. В общем, регулярно или от нечего делать запускать тесты никакого смысла нет. Но вот если в повседневной работе вы начинаете замечать подтормаживания системы или тяжёлого программного обеспечения, установленного на SSD, а также зависания, BSOD’ы, ошибки записи и чтения файлов, тогда уже следует озадачиться выявлением причины возникающей проблемы. Не исключено, что проблема может быть на стороне других комплектующих, но проверить накопитель – проще всего. Для этого потребуется фирменное программное обеспечение от производителя SSD. Для наших накопителей – Kingston SSD Manager. Но перво-наперво делайте резервные копии важных данных, а уже потом занимайтесь диагностикой и тестированием. Для начала смотрим в область SSD Health. В ней есть два показателя в процентах. Первый – так называемый износ накопителя, второй – использование резервной области памяти. Чем ниже значение, тем больше беспокойства с вашей стороны должно быть.

Да и функции TRIM/Deallocate потребуется время на обработку удалённых данных. В общем, регулярно или от нечего делать запускать тесты никакого смысла нет. Но вот если в повседневной работе вы начинаете замечать подтормаживания системы или тяжёлого программного обеспечения, установленного на SSD, а также зависания, BSOD’ы, ошибки записи и чтения файлов, тогда уже следует озадачиться выявлением причины возникающей проблемы. Не исключено, что проблема может быть на стороне других комплектующих, но проверить накопитель – проще всего. Для этого потребуется фирменное программное обеспечение от производителя SSD. Для наших накопителей – Kingston SSD Manager. Но перво-наперво делайте резервные копии важных данных, а уже потом занимайтесь диагностикой и тестированием. Для начала смотрим в область SSD Health. В ней есть два показателя в процентах. Первый – так называемый износ накопителя, второй – использование резервной области памяти. Чем ниже значение, тем больше беспокойства с вашей стороны должно быть. Конечно, если значения уменьшаются на 1-2-3% в год при очень интенсивном использовании накопителя, то это нормальная ситуация. Другое дело, если без особых нагрузок значения снижаются необычно быстро. Рядом есть ещё одна область – Health Overview. В ней кратко сообщается о том, были ли зафиксированы ошибки разного рода, и указано общее состояние накопителя. Также проверяем наличие новой прошивки. Точнее программа сама это делает. Если таковая есть, а диск ведёт себя странно (есть ошибки, снижается уровень «здоровья» и вообще исключены другие комплектующие), то можем смело устанавливать.

Конечно, если значения уменьшаются на 1-2-3% в год при очень интенсивном использовании накопителя, то это нормальная ситуация. Другое дело, если без особых нагрузок значения снижаются необычно быстро. Рядом есть ещё одна область – Health Overview. В ней кратко сообщается о том, были ли зафиксированы ошибки разного рода, и указано общее состояние накопителя. Также проверяем наличие новой прошивки. Точнее программа сама это делает. Если таковая есть, а диск ведёт себя странно (есть ошибки, снижается уровень «здоровья» и вообще исключены другие комплектующие), то можем смело устанавливать.

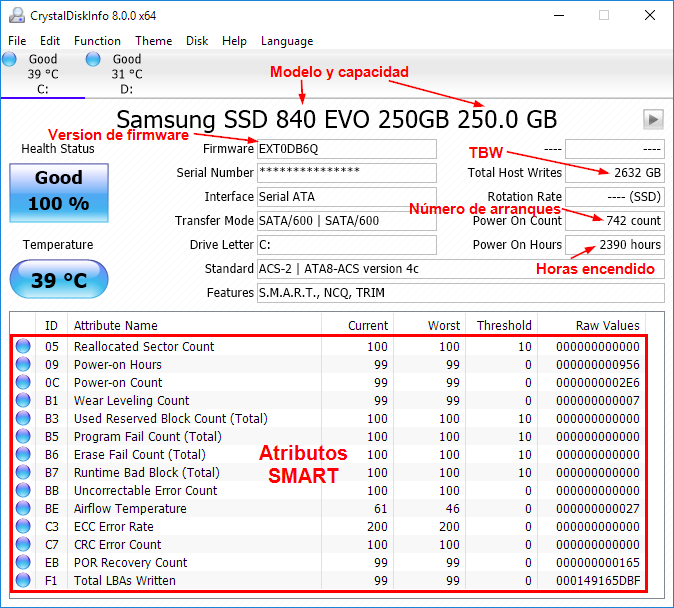

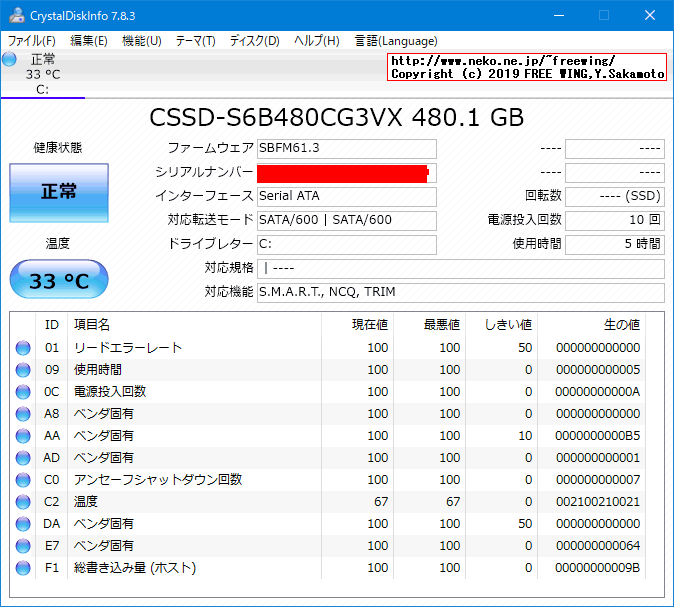

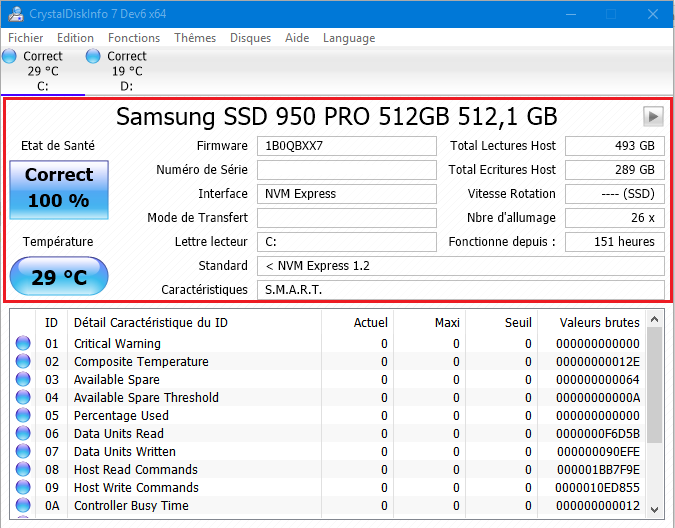

Если же производитель вашего SSD не позаботился о поддержке в виде фирменного софта, то можно использовать универсальный, к примеру – CrystalDiskInfo. Нет, у Intel есть своё программное обеспечение, на скриншоте ниже – просто пример 🙂 На что обратить внимание? На процент состояния здоровья (хотя бы примерно, но ситуация будет понятна), на общее время работы, число включений и объёмы записанных и считанных данных. Не всегда эти значения будут отображены, а часть атрибутов в списке будут видны как Vendor Specific. Об этом чуть позже.

Не всегда эти значения будут отображены, а часть атрибутов в списке будут видны как Vendor Specific. Об этом чуть позже.

А вот яркий пример уже вышедшего из строя накопителя, который работал относительно недолго, но потом начал работать «через раз». При включении система его не видела, а после перезагрузки всё было нормально. И такая ситуация повторялась в случайном порядке. Главное при таком поведении накопителя – сразу же сделать бэкап важных данных, о чём, правда, мы сказали совсем недавно. Но повторять это не устанем. Число включений и время работы – совершенно недостижимые. Почти 20 тысяч суток работы. Или около 54 лет…

Но и это ещё не всё – взгляните на значения из фирменного ПО производителя! Невероятные значения, верно? Вот в таких случаях может помочь обновление прошивки до актуальной версии. Если таковой нет, то лучше обращаться к производителю в рамках гарантийного обслуживания. А если новая прошивка есть, то после обновления не закидывать на диск важные данные, а поработать с ним осторожно и посмотреть на предмет стабильности. Возможно, проблема будет решена, но возможно – нет.

Возможно, проблема будет решена, но возможно – нет.

Добавить можно ещё вот что. Некоторые пользователи по привычке или незнанию используют давно знакомый им софт, которым производят мониторинг состояния классических жёстких дисков (HDD). Так делать настоятельно не рекомендуется, так как алгоритмы работы HDD и SSD разительно отличаются, как и набор команд контроллеров. Особенно это касается NVMe SSD. Некоторые программы (например, Victoria) получили поддержку SSD, но их всё равно продолжают дорабатывать (а доработают ли?) в плане корректности демонстрации информации о подключённых носителях. К примеру, прошло лишь около месяца с того момента, как показания SMART для SSD Kingston обрели хоть какой-то правильный вид, да и то не до конца. Всё это касается не только вышеупомянутой программы, но и многих других. Именно поэтому, чтобы избежать неправильной интерпретации данных, стоит пользоваться только тем софтом, в котором есть уверенность, – фирменные утилиты от производителей или же крупные и часто обновляемые проекты.

Присмотр за каждой ячейкой – смело. Глупо, но смело

Некоторые производители реализуют в своём программном обеспечении возможность проверки адресов каждого логического блока (LBA) на предмет наличия ошибок при чтении. В ходе такого тестирования всё свободное пространство накопителя используется для записи произвольных данных и обратного их считывания для проверки целостности. Такое сканирование может занять не один час (зависит от объёма накопителя и свободного пространства на нём, а также его скоростных показателей). Такой тест позволяет выявить сбойные ячейки. Но без нюансов не обходится. Во-первых, по-хорошему, SSD должен быть пуст, чтобы проверить максимум памяти. Отсюда вытекает ещё одна проблема: надо делать бэкапы и заливать их обратно, что отнимает ресурс накопителя. Во-вторых, ещё больше ресурса памяти тратится на само выполнение теста. Не говоря уже о затрачиваемом времени. А что в итоге мы узнаем по результатам тестирования? Варианта, как вы понимаете, два – или будут битые ячейки, или нет. В первом случае мы впустую тратим ресурс и время, а во втором – впустую тратим ресурс и время. Да-да, это так и звучит. Сбойные ячейки и без такого тестирования дадут о себе знать, когда придёт время. Так что смысла в проверки каждого LBA нет никакого.

В первом случае мы впустую тратим ресурс и время, а во втором – впустую тратим ресурс и время. Да-да, это так и звучит. Сбойные ячейки и без такого тестирования дадут о себе знать, когда придёт время. Так что смысла в проверки каждого LBA нет никакого.

А можно несколько подробнее о S.M.A.R.T.?

Все когда-то видели набор определённых названий (атрибутов) и их значений, выведенных списком в соответствующем разделе или прямо в главном окне программы, как это видно на скриншоте выше. Но что они означают и как их понять? Немного вернёмся в прошлое, чтобы понять что к чему. По идее, каждый производитель вносит в продукцию что-то своё, чтобы этой уникальностью привлечь потенциального покупателя. Но вот со S.M.A.R.T. вышло несколько иначе.

В зависимости от производителя и модели накопителя набор параметров может меняться, поэтому универсальные программы могут не знать тех или иных значений, помечая их как Vendor Specific. Многие производители предоставляют в открытом доступе документацию для понимания атрибутов своих накопителей – SMART Attribute. Её можно найти на сайте производителя.

Её можно найти на сайте производителя.

Именно поэтому и рекомендуется использовать именно фирменный софт, который в курсе всех тонкостей совместимых моделей накопителей. Кроме того, настоятельно рекомендуется использовать английский интерфейс, чтобы получить достоверную информацию о состоянии накопителя. Зачастую перевод на русский не совсем верен, что может привести в замешательство. Да и сама документация, о которой мы сказали выше, чаще всего предоставляется именно на английском.

Сейчас мы рассмотрим основные атрибуты на примере накопителя Kingston UV500. Кому интересно – читаем, кому нет – жмём PageDown пару раз и читаем заключение. Но, надеемся, вам всё же интересно – информация полезная, как ни крути. Построение текста может выглядеть необычно, но так для всех будет удобнее – не потребуется вводить лишние слова-переменные, а также именно оригинальные слова будет проще найти в отчёте о вашем накопителе.

(ID 1) Read Error Rate – содержит частоту возникновения ошибок при чтении.

(ID 5) Reallocated Sector Count – количество переназначенных секторов. Является, по сути, главным атрибутом. Если SSD в процессе работы находит сбойный сектор, то он может посчитать его невосполнимо повреждённым. В этом случае диск использует вместо него сектор из резервной области. Новый сектор получает логический номер LBA старого, после чего при обращении к сектору с этим номером запрос будет перенаправляться в тот, что находится в резервной области. Если ошибка единичная – это не проблема. Но если такие сектора будут появляться регулярно, то проблему можно считать критической.

(ID 9) Power On Hours – время работы накопителя в часах, включая режим простоя и всяческих режимов энергосбережения.

(ID 12) Power Cycle Count – количество циклов включения и отключения накопителя, включая резкие обесточивания (некорректное завершение работы).

(ID 170) Used Reserved Block Count – количество использованных резервных блоков для замещения повреждённых.

(ID 171) Program Fail Count – подсчёт сбоев записи в память.

(ID 172) Erase Fail Count – подсчёт сбоев очистки ячеек памяти.

(ID 174) Unexpected Power Off Count – количество некорректных завершений работы (сбоев питания) без очистки кеша и метаданных.

(ID 175) Program Fail Count Worst Die – подсчёт ошибок сбоев записи в наихудшей микросхеме памяти.

(ID 176) Erase Fail Count Worst Die – подсчёт ошибок сбоев очистки ячеек наихудшей микросхемы памяти.

(ID 178) Used Reserved Block Count worst Die – количество использованных резервных блоков для замещения повреждённых в наихудшей микросхеме памяти.

(ID 180) Unused Reserved Block Count (SSD Total) – количество (или процент, в зависимости от типа отображения) ещё доступных резервных блоков памяти.

(ID 187) Reported Uncorrectable Errors – количество неисправленных ошибок.

(ID 194) Temperature – температура накопителя.

(ID 195) On-the-Fly ECC Uncorrectable Error Count – общее количество исправляемых и неисправляемых ошибок.

(ID 196) Reallocation Event Count – количество операций переназначения.

(ID 197) Pending Sector Count – количество секторов, требующих переназначения.

(ID 199) UDMA CRC Error Count – счётчик ошибок, возникающих при передаче данных через SATA интерфейс.

(ID 201) Uncorrectable Read Error Rate – количество неисправленных ошибок для текущего периода работы накопителя.

(ID 204) Soft ECC Correction Rate – количество исправленных ошибок для текущего периода работы накопителя.

(ID 231) SSD Life Left – индикация оставшегося срока службы накопителя на основе количества циклов записи/стирания информации.

(ID 241) GB Written from Interface – объём данных в ГБ, записанных на накопитель.

(ID 242) GB Read from Interface – объём данных в ГБ, считанных с накопителя.

(ID 250) Total Number of NAND Read Retries – количество выполненных попыток чтения с накопителя.

Пожалуй, на этом закончим список. Конечно, для других моделей атрибутов может быть больше или меньше, но их значения в рамках производителя будут идентичны. А расшифровать значения достаточно просто и обычному пользователю, тут всё логично: увеличение количества ошибок – хуже диску, снижение резервных секторов – тоже плохо. По температуре – всё и так ясно. Каждый из вас сможет добавить что-то своё – это ожидаемо, так как полный список атрибутов очень велик, а мы перечислили лишь основные.

Конечно, для других моделей атрибутов может быть больше или меньше, но их значения в рамках производителя будут идентичны. А расшифровать значения достаточно просто и обычному пользователю, тут всё логично: увеличение количества ошибок – хуже диску, снижение резервных секторов – тоже плохо. По температуре – всё и так ясно. Каждый из вас сможет добавить что-то своё – это ожидаемо, так как полный список атрибутов очень велик, а мы перечислили лишь основные.

Паранойя или трезвый взгляд на сохранность данных?

Как показывает практика, тестирование нужно лишь для подтверждения заявленных скоростных характеристик. В остальном – это пустая трата ресурса накопителя и вашего времени. Никакой практической пользы в этом нет, если только морально успокаивать себя после вложения определённой суммы денег в SSD. Если есть проблемы, они дадут о себе знать. Если вы хотите следить за состоянием своей покупки, то просто открывайте фирменное программное обеспечение и смотрите на показатели, о которых мы сегодня рассказали и которые наглядно показали на скриншотах. Это будет самым быстрым и самым правильным способом диагностики. И ещё добавим пару слов про ресурс. Сегодня мы говорили, что тестирование накопителей тратит их ресурс. С одной стороны – это так. Но если немного подумать, то пара-тройка, а то и десяток записанных гигабайт – не так уж много. Для примера возьмём бюджетный Kingston A400R ёмкостью 256 ГБ. Его значение TBW равно 80 ТБ (81920 ГБ), а срок гарантии – 1 год. То есть, чтобы полностью выработать ресурс накопителя за этот год, надо ежедневно записывать на него 224 ГБ данных. Как это сделать в офисных ПК или ноутбуках? Фактически – никак. Даже если вы будете записывать порядка 25 ГБ данных в день, то ресурс выработается лишь практически через 9 лет. А ведь у накопителей серии A1000 ресурс составляет от 150 до 600 ТБ, что заметно больше! С учётом 5-летней гарантии, на флагман ёмкостью 960 ГБ надо в день записывать свыше 330 ГБ, что маловероятно, даже если вы заядлый игрок и любите новые игры, которые без проблем занимают под сотню гигабайт.

Это будет самым быстрым и самым правильным способом диагностики. И ещё добавим пару слов про ресурс. Сегодня мы говорили, что тестирование накопителей тратит их ресурс. С одной стороны – это так. Но если немного подумать, то пара-тройка, а то и десяток записанных гигабайт – не так уж много. Для примера возьмём бюджетный Kingston A400R ёмкостью 256 ГБ. Его значение TBW равно 80 ТБ (81920 ГБ), а срок гарантии – 1 год. То есть, чтобы полностью выработать ресурс накопителя за этот год, надо ежедневно записывать на него 224 ГБ данных. Как это сделать в офисных ПК или ноутбуках? Фактически – никак. Даже если вы будете записывать порядка 25 ГБ данных в день, то ресурс выработается лишь практически через 9 лет. А ведь у накопителей серии A1000 ресурс составляет от 150 до 600 ТБ, что заметно больше! С учётом 5-летней гарантии, на флагман ёмкостью 960 ГБ надо в день записывать свыше 330 ГБ, что маловероятно, даже если вы заядлый игрок и любите новые игры, которые без проблем занимают под сотню гигабайт. В общем, к чему всё это? Да к тому, что убить ресурс накопителя – достаточно сложная задача. Куда важнее следить за наличием ошибок, что не требует использования привычных бенчмарков. Пользуйтесь фирменным программным обеспечением – и всё будет под контролем. Для накопителей Kingston и HyperX разработан

В общем, к чему всё это? Да к тому, что убить ресурс накопителя – достаточно сложная задача. Куда важнее следить за наличием ошибок, что не требует использования привычных бенчмарков. Пользуйтесь фирменным программным обеспечением – и всё будет под контролем. Для накопителей Kingston и HyperX разработан

, обладающий всем необходимым для рядового пользователя функционалом. Хотя, вряд ли ваш Kingston или HyperX выйдет из строя… На этом – всё, успехов во всём и долгих лет жизни вашим накопителям!

P.S. В случае возникновения проблем с SSD подорожник всё-таки не поможет 🙁

Для получения дополнительной информации о продуктах Kingston обращайтесь на сайт компании.

SMART HDD и SSD: что это и как проверить

Многие из нас пережили сбой жесткого диска или SSD. Некоторые из нас даже пытались узнать больше о надежности жестких дисков и их функции скрытого прогнозирования, которая является частью технологии SMART. Можно утверждать, что SMART не так надежен, так как он не предсказывает неудачу во всех случаях. Этот факт отчасти верен, но действительная внутренняя работа этой системы самоконтроля не так проста, поэтому давайте рассмотрим, как работает SMART. Мы также собираемся показать вам, как проверить состояние SMART жесткого диска, а также состояние SMART твердотельного накопителя

Этот факт отчасти верен, но действительная внутренняя работа этой системы самоконтроля не так проста, поэтому давайте рассмотрим, как работает SMART. Мы также собираемся показать вам, как проверить состояние SMART жесткого диска, а также состояние SMART твердотельного накопителя

Что такое SMART (HDD и SSD)?

SMART — это система, которая контролирует внутреннюю информацию вашего диска. Его умное название на самом деле является аббревиатурой от технологии самоконтроля, анализа и отчетности. SMART, также называемая SMART, — это технология, используемая в жестких дисках и твердотельных накопителях. Он не зависит от вашей операционной системы, BIOS или другого программного обеспечения.

Что делает SMART для HDD и SSD?

SMART был изобретен, потому что компьютерам требовалось что-то, что могло бы контролировать состояние их жестких дисков. Это означает, что SMART должен сказать, что ваш жесткий диск или твердотельный накопитель перестанет работать!

Как SMART делает это? У вас может возникнуть соблазн думать, что SMART может волшебным образом угадать, исправен ли ваш диск. 🙂 То, что он делает, это совсем другая история. SMART отслеживает ряд переменных, число и тип которых варьируются от диска к диску, что является показателем его надежности. Если вы хотите получить подробное представление обо всех атрибутах SMART, поскольку их около 50 (частота ошибок необработанного чтения, время раскрутки, сообщаемые неисправимые ошибки, время включения, количество циклов загрузки и т.д.), посетите эту страницу.

Тем не менее, следует знать, что, за исключением отдельных попыток (Google , Backblaze), большинство данных SMART не документированы. Система предоставляет много внутренних данных. Тем не менее, в статистике много несоответствий, потому что многие производители жестких дисков используют разные определения и измерения. Например, некоторые производители хранят данные о времени включения в виде часов, в то время как другие измеряют их в минутах или секундах. Кроме того, они не объясняют, какие из различных атрибутов или переменных заслуживают нашего внимания, заставляя нас утонуть в данных.

Прежде чем пытаться понять, какие атрибуты SMART являются релевантными, мы должны сначала провести различие между основными типами сбоев SSD и HDD: предсказуемыми и непредсказуемыми.

Предсказуемые отказы включают поломки, которые появляются вовремя и вызваны неисправной механикой диска или повреждениями поверхности диска в случае жестких дисков. Для твердотельных накопителей прогнозируемые сбои могут включать нормальный износ с течением времени или большое количество попыток стирания, которые не увенчались успехом. Проблемы усугубляются со временем, и диск в конечном итоге выходит из строя.

Непредсказуемые сбои вызваны внезапными событиями, из которых мы можем упомянуть, например, внезапные скачки напряжения или непредвиденное повреждение схемы внутри жесткого диска или твердотельного накопителя. Важно понимать, что SMART может помочь вам обнаружить только предсказуемые ошибки .

Теперь, когда у вас есть общее представление о том, что такое SMART и что делает, давайте посмотрим, как проверить состояние SMART ваших дисков в Windows, а затем также узнать, как читать и интерпретировать данные SMART.

Как проверить статус SSD и HDD SMART

На компьютерах и устройствах с Windows самый простой способ считывания данных SMART с жесткого диска или с SSD — использование специализированных приложений. Там немало, но многие из них либо плохо развиты, либо стоят денег. Из всех приложений, которые могут считывать данные SMART, лучшим из тех, которые мы рекомендуем использовать, является CrystalDiskInfo. Он бесплатный, способен считывать атрибуты SMART, а также является одним из немногих таких приложений, которые могут получать данные SMART как с дисков IDE (PATA), SATA и NVMe, так и с портативных дисков, использующих eSATA, USB, или IEEE 1394.

Еще один отличный способ проверки состояния SMART и деталей жесткого диска или SSD — использование приложений, предоставленных его производителем. Например, большинство твердотельных накопителей сопровождаются приложениями поддержки, которые позволяют проверять информацию о них, проверять их состояние, запускать диагностику и т.д. Эти приложения обычно включают опции для проверки состояния SMART.

Windows 10. Третий способ проверки состояния SMART вашего жесткого диска или твердотельного накопителя предлагается в Windows 10. Он не показывает подробности, но может сказать вам, является ли состояние SMART ваших накопителей нормальным или нет. Чтобы проверить SMART, откройте командную строку и выполните следующую команду: wmic diskdrive get model, status. Команда выводит список дисков, подключенных к вашему ПК, и показывает состояние SMART для каждого из них.

Этот последний метод проверки состояния SMART, вероятно, самый быстрый способ в Windows 10, чтобы проверить, не работают ли ваши диски.

Как читать SMART значения и атрибуты

Состояние жесткого диска постоянно проверяется и контролируется несколькими датчиками. Значения измеряются с использованием типовых алгоритмов, а затем соответствующие атрибуты настраиваются в соответствии с результатами.

В любой программе мониторинга SMART вы должны увидеть атрибуты, которые содержат хотя бы некоторые из этих полей:

- Identifier: определение атрибута. Обычно оно имеет стандартное значение и помечено числом от 1 до 250 (например, 9 — это число при включении). Тем не менее, все инструменты мониторинга и тестирования диска предоставляют имя и текстовое описание атрибута.

- Threshold: минимальное значение для атрибута. Если это значение достигнуто, значит, ваш диск может выйти из строя.

- Value: текущее значение атрибута. Алгоритм вычисляет это число на основе необработанных данных. Новый жесткий диск должен иметь большое число, теоретический максимум (100, 200 или 253 в зависимости от производителя), который уменьшается в течение срока службы.

- Worst: самое маленькое значение атрибута, когда-либо записанное.

- Data: необработанные измеренные значения, предоставляемые датчиком или счетчиком. Это данные, используемые алгоритмом, разработанным производителем HDD или SSD. Его содержимое зависит от атрибута и производителя диска. Обычные пользователи должны пропустить это.

- Flags: цель атрибута. Обычно это устанавливается производителем и поэтому варьируется от диска к диску. Каждый из атрибутов является либо критическим и может предсказать неизбежный сбой (например, число перераспределенных секторов с идентификатором 5), либо статистическим без прямого влияния на состояние (например, счетчик неожиданных потерь мощности с идентификатором 174).

Пытаясь понять состояние любого атрибута SMART, проверьте значения этих трех полей: значение, порог и флаги. Также помните, что, как правило, меньшие значения указывают на снижение надежности.

Как использовать SMART для прогнозирования сбоя жесткого диска или SSD (необходимо проверить значения)

Не все атрибуты SMART имеют решающее значение для прогнозирования сбоев. Два вышеупомянутых исследования частоты отказов жестких дисков и других источников согласны с тем, что важная помощь в выявлении неисправных дисков:

- Reallocated sector counts. Перераспределение происходит, когда логика привода перераспределяет поврежденный сектор в результате повторяющихся программных или жестких ошибок в новый физический сектор из его резервных. Этот атрибут отражает количество случаев повторного отображения. Если его значение увеличивается, это указывает на износ жесткого диска или SSD.

- Current Pending Sector Count. Это подсчитывает «нестабильные» сектора, то есть поврежденные с ошибками чтения, которые ждут переотображения, своего рода «испытательная» система. Алгоритмы SMART имеют смешанные представления об этом конкретном атрибуте, поскольку иногда это неубедительно. Тем не менее, он может обеспечить более раннее предупреждение о возможных проблемах.

- Reported Uncorrectable Errors. Это количество ошибок, которые невозможно исправить, и это полезно, потому что кажется, что оно имеет одинаковое значение для всех производителей.

- Erase Fail Count. Этот является отличным показателем преждевременной смерти твердотельного накопителя. Он подсчитывает количество неудачных попыток удаления данных, а значение, которое увеличивается, говорит о том, что флеш-память внутри твердотельного накопителя близка к завершению.

- Wear Leveling Count. Это также особенно полезно для твердотельных накопителей. Производители устанавливают ожидаемый срок службы SSD в своих данных SMART. Нивелирование износа граф является оценка состояния здоровья вашего диска. Он рассчитывается с использованием алгоритма, который учитывает предопределенное ожидаемое время жизни и количество циклов (запись, стирание и т. д.), Которые каждый флэш-блок памяти может выполнить до достижения своего конца срока службы.

- Disk temperature является весьма обсуждаемым параметром. Тем не менее считается, что значения выше 60 ° C могут сократить срок службы жесткого диска или твердотельного накопителя и увеличить вероятность повреждения. Мы рекомендуем использовать вентилятор для понижения температуры ваших дисков и, возможно, продлить срок их службы.

Вышеупомянутые атрибуты SMART относительно легко интерпретировать. Если вы заметили увеличение их значений, возможно, ваш диск выходит из строя, поэтому лучше начать резервное копирование. Однако, хотя это и полезные показатели надежности привода, не забывайте, что они не являются надежными.

Историческая справка о SMART

SMART был разработан с 1992 года, хотя теперь вы знаете, что он включен во все современные твердотельные накопители и жесткие диски. Его история охватывает множество имен, таких как Predictive Failure Analysis или IntelliSafe, а также информацию от всех основных производителей жестких дисков: IBM, Seagate, Quantum, Western Digital. Наконец, его документация впервые была представлена в 2004 году в рамках стандарта Parallel ATA и впоследствии регулярно пересматривалась. Последний был выпущен в 2011 году.

Есть ли что-то еще, что вы хотели бы знать о SSD и HDD SMART?

Это было наше краткое исследование внутренней работы SMART и его возможностей для мониторинга, тестирования и прогнозирования отказов жесткого диска. Основная точка зрения, которую вы должны помнить, заключается в том, что эта система самоконтроля может помочь вам проверить состояние вашего жесткого диска. Если вы хотите использовать эти SMART-данные, чтобы увидеть, есть ли проблемы на вашем диске, прочтите статьи, которые мы рекомендовали в этом руководстве. Кроме того, для вопросов, используйте форму комментариев ниже, и давайте обсудим.

определение «SSD»: Сахар подслащенные безалкогольные напитки

Что означает SSD? SSD означает Сахар подслащенные безалкогольные напитки. Если вы посещаете нашу неанглоязычную версию и хотите увидеть английскую версию Сахар подслащенные безалкогольные напитки, пожалуйста, прокрутите вниз, и вы увидите значение Сахар подслащенные безалкогольные напитки на английском языке. Имейте в виду, что аббревиатива SSD широко используется в таких отраслях, как банковское дело, вычислительная техника, образование, финансы, правительство и здравоохранение. В дополнение к SSD, Сахар подслащенные безалкогольные напитки может быть коротким для других сокращений.

SSD = Сахар подслащенные безалкогольные напитки

Ищете общее определение SSD? SSD означает Сахар подслащенные безалкогольные напитки. Мы с гордостью перечисляем аббревиатуру SSD в самую большую базу данных сокращений и сокращений. Следующее изображение показывает одно из определений SSD на английском языке: Сахар подслащенные безалкогольные напитки. Вы можете скачать файл изображения для печати или отправить его друзьям по электронной почте, Facebook, Twitter или TikTok.Значения SSD на английском языке

Как уже упоминалось выше, SSD используется в качестве аббревиатуры в текстовых сообщениях для представления Сахар подслащенные безалкогольные напитки. Эта страница все о аббревиатуре SSD и его значения, как Сахар подслащенные безалкогольные напитки. Пожалуйста, обратите внимание, что Сахар подслащенные безалкогольные напитки не является единственным смыслом SSD. Там может быть более чем одно определение SSD, так что проверить его на наш словарь для всех значений SSD один за одним.Определение в английском языке: Sugar-Sweetened Soft Drink

Другие значения SSD

Кроме Сахар подслащенные безалкогольные напитки, SSD имеет другие значения. Они перечислены слева ниже. Пожалуйста, прокрутите вниз и нажмите, чтобы увидеть каждый из них. Для всех значений SSD, пожалуйста, нажмите кнопку «Больше». Если вы посещаете нашу английскую версию и хотите увидеть определения Сахар подслащенные безалкогольные напитки на других языках, пожалуйста, нажмите на языковое меню справа. Вы увидите значения Сахар подслащенные безалкогольные напитки во многих других языках, таких как арабский, датский, голландский, хинди, Япония, корейский, греческий, итальянский, вьетнамский и т.д.Расшифровка S.M.A.R.T.

Расшифровка S.M.A.R.T.

Самое ценное в компьютере — это информация, которая хранится на жестком диске. Мы это знаем не по наслышке, так как сами занимаемся восстановлением информации с неисправных жестких дисков. Бывают случаи, когда стоимость восстановления информации с неисправного жесткого диска значительно превышает стоимость самого компьютера, не говоря уже о стоимости самого жесткого диска.

Итак, чтобы «держать руку на пульсе» жесткого диска нужно периодически просматривать состояние S.M.A.R.T.

Что такое S.M.A.R.T.?

Программы которые показывают значение S.M.A.R.T.:

SpeedFan

SMARTUDM — HDD S.M.A.R.T. Viewer

MHDD

Виктория

Общее состояние жесткого диска бывает в двух состояниях — S.M.A.R.T. Good и S.M.A.R.T. Bad.

S.M.A.R.T. Good — с жестким диском все в порядке

S.M.A.R.T. Bad — жесткий диск почти «умер»

Переход от Good к Bad происходит постепенно. Вот этот процесс и надо контролировать. Как только параметры винчестера существенно ухудшились — следует незамедлительно заменить жесткий диск и перенести всю информацию на новый винчестер.

Программы мониторинга выдают несколько параметров, которые необходимо отслеживать:

Raw Read Error Rate — Частота появления ошибок при чтении данных с диска. Данный параметр показывает частоту появления ошибок при операциях чтения с поверхности диска по вине аппаратной части накопителя.

Spin Up Time — Время раскрутки шпинделя. Среднее время раскрутки шпинделя диска от 0 RPM до рабочей скорости. Предположительно, в поле raw value содержится время в миллисекундах/секундах.

Reallocated Sector Count — Количество переназначенных секторов. Когда жесткий диск встречает ошибку чтения/записи/верификации он пытается переместить данные из него в специальную резервную область (spare area) и, в случае успеха, помечает сектор как «переназначенный». Также, этот процесс называют remapping, а переназначенный сектор — remap. Благодаря этой возможности, на современных жестких дисках очень редко видны [при тестировании поверхности] так называемые bad block. Однако, при большом количестве ремапов, на графике чтения с поверхности будут заметны «провалы» — резкое падение скорости чтения (до 10% и более). Поле raw value содержит общее количество переназначенных секторов.

Throughput Performance — Средняя производительность (пропускная способность) диска. Уменьшение значения value этого атрибута с большой вероятностью указывает на проблемы в накопителе.

Start/Stop Count — Количество циклов запуск/останов шпинделя. Поле raw value хранит общее количество включений/выключений диска.

Read Channel Margin — Запас канала чтения. Назначение этого атрибута не документировано и в современных накопителях не используется.

Seek Error Rate — Частота появления ошибок позиционирования БМГ. В случае сбоя в механической системе позиционирования, повреждения сервометок (servo), сильного термического расширения дисков и т.п. возникают ошибки позиционирования. Чем их больше, тем хуже механики и/или поверхности жесткого диска.

Seek Time Performance — Средняя производительность операций позиционирования БМГ. Данный параметр показывает среднюю скорость позиционирования привода БМГ на указанный сектор. Снижение значения этого атрибута говорит о неполадках в механике привода.

Power-On Hours — Количество отработанных часов во включенном состоянии. Поле raw value этого атрибута показывает количество часов (минут, секунд — в зависимости от производителя), отработанных жестким диском. Снижение значения (value) атрибута до критического уровня (threshold) указывает на выработку диском ресурса (MTBF — Mean Time Between Failures). На практике, даже падение этого атрибута до нулевого значения не всегда указывает на реальное исчерпывание ресурса и накопитель может продолжать нормально функционировать.