Самые известные sms-вирусы

Когда мобильные телефоны «поумнели», для них сразу же стали создавать вирусы. Ведь в этих устройствах хранится куча личной информации — контакты, сообщения, пароли, координаты перемещения, фотографии.

Говорят, что SMS-вирусы даже спровоцировали волну арабских революций в 2011 году. Лаборатория Касперского рассказала о самых известных троянах для мобильных устройств. Эти зловредные программы буквально затерроризировали наши телефоны.

Троянец, ворующий разговоры. Программа по имени Nickspy (Trojan-Spy.AndroidOS.Nickspy) заметно выделяется из числа множества однотипных китайских поделок. Вредоносная программа записывает все разговоры хозяина зараженного устройства в звуковые файлы. Затем они начинают передаваться на удаленный хакерский сервер. Одна из модификаций вируса маскируется под приложение социальной сети Google+. Она научилась в скрытом режиме принимать телефонные вызовы с номера взломщиков, записанного в ее файле конфигурации. В итоге без ведома человека его телефона принимает вызовы. А злоумышленники могут слышать все, что происходит около зараженного аппарата, разговоры хозяина становятся известны посторонним людям. Троянец небезразличен к текстам SMS-сообщений, считывает информацию о набранных номерах и о GPS-координатах устройства. Все эти данные тут же передаются злоумышленникам на их сервер. А как дальше они распорядятся этой информацией — никому не известно.

А злоумышленники могут слышать все, что происходит около зараженного аппарата, разговоры хозяина становятся известны посторонним людям. Троянец небезразличен к текстам SMS-сообщений, считывает информацию о набранных номерах и о GPS-координатах устройства. Все эти данные тут же передаются злоумышленникам на их сервер. А как дальше они распорядятся этой информацией — никому не известно.

Похититель архивов. Троян под названием Antammi (Trojan-Spy.AndroidOS.Antammi) написали российские программисты. Для прикрытия его вредоносной активности послужил весьма безобидное приложения, позволяющее загружать рингтоны. Троян умеет красть куча личной информации пользователя — контакты, GPS-координаты, фотографии и архив SMS-сообщений. Затем журнал работы программы переправлялся кибиромошенникам, похищенные же данные отправлялись к ним на сервер.

Программы, контролирующие смартфоны. В последнее время все чаще распространение получают программы, которые стремятся контролировать наши умные мобильные устройства. Среди массы вирусов для операционной системы Андроид бэкдоры по своей популярности уступают только лишь троянам-шпионам. В Китае вообще поставили на поток создание бэкдоров. Большинство из таких программ содержат код, позволяющий использовать уязвимости в операционной системе и получить привилегии суперпользователя (root). Если это и невозможно, то ставится задачей получение максимальных прав. В итоге злоумышленник получает удаленно полный доступ ко всему содержимому смартфона. Иными словами после заражения хакер может управлять умным телефоном по своему усмотрению, запуская любые приложения. Наиболее показательным примером стал бэкдор Backdoor.Linux.Foncy, замаскированный под робота IRC. Его выявили в начале 2012 года. Вирус находился внутри apk дроппера (Trojan-Dropper.AndroidOS.Foncy). В нем нашлось место еще и эксплойту (Exploit.Linux.Lotoor.ac) для получения прав root на смартфоне и SMS-троянцу (Trojan-SMS.AndroidOS.Foncy). Установка такого пакета лишало безопасности мобильное устройство.

Среди массы вирусов для операционной системы Андроид бэкдоры по своей популярности уступают только лишь троянам-шпионам. В Китае вообще поставили на поток создание бэкдоров. Большинство из таких программ содержат код, позволяющий использовать уязвимости в операционной системе и получить привилегии суперпользователя (root). Если это и невозможно, то ставится задачей получение максимальных прав. В итоге злоумышленник получает удаленно полный доступ ко всему содержимому смартфона. Иными словами после заражения хакер может управлять умным телефоном по своему усмотрению, запуская любые приложения. Наиболее показательным примером стал бэкдор Backdoor.Linux.Foncy, замаскированный под робота IRC. Его выявили в начале 2012 года. Вирус находился внутри apk дроппера (Trojan-Dropper.AndroidOS.Foncy). В нем нашлось место еще и эксплойту (Exploit.Linux.Lotoor.ac) для получения прав root на смартфоне и SMS-троянцу (Trojan-SMS.AndroidOS.Foncy). Установка такого пакета лишало безопасности мобильное устройство.

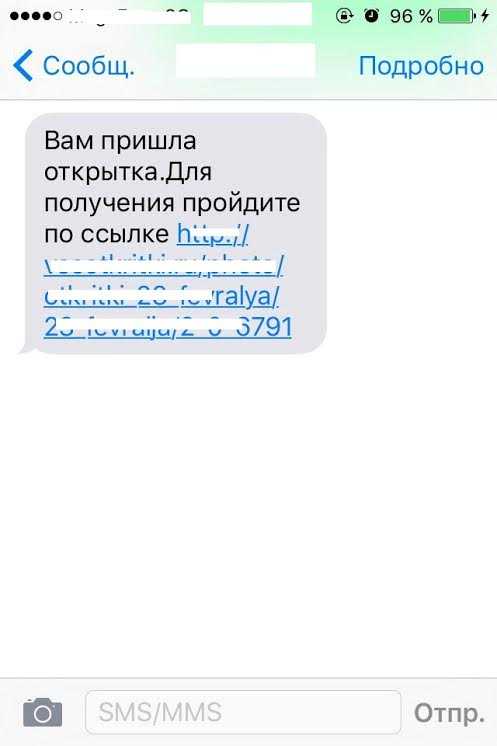

Подарок от Кати. Кто не любит получать подарки? В начале 2011 года многие пользователи мобильных устройств стали регулярно получать SMS-спам о том, что некая Катя прислала им MMS-подарок. Как это обычно и бывает, прикладывалась и ссылка, пройдя по которой можно было загрузить подарок. Вполне очевидно, что по данной ссылке находился JAR-файл, который по своей сути являлся SMS-троянцем. Эксперты говорят, что подобные рассылки имеют ссылки на вредоносные программы из семейства Trojan-SMS.J2ME.Smmer. Ее целью является несанкционированная пользователем рассылка SMS-сообщений на платные номера. В результате человек получает ошеломительный счет за телефон. Функционал троянцев довольно примитивен, но с учетом масштаба вовлеченных пользователей такая простота все равно приводит к заражению большого числа мобильных устройств.

Вредитель, забирающий заряд у телефона. До недавнего времени основной упор SMS-троянов делался на пользователей из Украины, Казахстана и России. Но теперь среда вирусописателей значительно пополнилась китайскими мастерами. Они также научились создавать SMS-трояны и распространять их. Только вот в чистом виде такие программы распространения не получили. Китайцы внесли функционал отправки SMS-сообщений на платные номера в свои другие зловредные творения. Со временем атакам стали подвергаться пользователи из Северной Америки и Европы. Первопроходцем можно считать троянскую программу GGTracker, которая была нацелена на пользователей из США. Приложение объявляло, что позволит увеличить время службы аккумулятора. На самом же деле пользователь, того не желая, подписывался на платный сервис с помощью череды SMS-сообщений со своего зараженного телефона.

Они также научились создавать SMS-трояны и распространять их. Только вот в чистом виде такие программы распространения не получили. Китайцы внесли функционал отправки SMS-сообщений на платные номера в свои другие зловредные творения. Со временем атакам стали подвергаться пользователи из Северной Америки и Европы. Первопроходцем можно считать троянскую программу GGTracker, которая была нацелена на пользователей из США. Приложение объявляло, что позволит увеличить время службы аккумулятора. На самом же деле пользователь, того не желая, подписывался на платный сервис с помощью череды SMS-сообщений со своего зараженного телефона.

Шпион, посылающий на платные сайты. Другим ярким примером работы троянцев может считать целое семейство подобных программ Foncy. Функционал и здесь довольно примитивный, но этот вирус стал первым, серьезно потревожившим пользователей в Канаде и Западной Европе. Со временем улучшенные модификации программы атаковали телефоны в США, Марокко и Сьерра-Леоне. У троянца Foncy есть две характерные особенности. Прежде всего она научилась определять, к какой именно стране относится SIM-карта зараженного устройства. В зависимости от этого изменяется префикс набора и номер, куда отправляется SMS-сообщение. Также троянец умеет отсылать отчеты злоумышленникам о проделанной им работе. Принцип работы программы прост — без ведома хозяина отправляются SMS-сообщения на платный номер для оплата определенных услуг. Это может быть рассылка новостей, доступ к контенту, рингтонам. Обычно в ответ телефон получает SMS с подтверждением оплаты, но троян его прячет от человека. Foncy умеет пересылать тексты подтверждений и короткие номера, с которых они поступают, своему истинному хозяину. Первоначально информация содержалась в простом SMS-сообщении прямо на номер злоумышленника, но теперь новые модификации научились загружать данные прямо на сервер хакеров.

Прежде всего она научилась определять, к какой именно стране относится SIM-карта зараженного устройства. В зависимости от этого изменяется префикс набора и номер, куда отправляется SMS-сообщение. Также троянец умеет отсылать отчеты злоумышленникам о проделанной им работе. Принцип работы программы прост — без ведома хозяина отправляются SMS-сообщения на платный номер для оплата определенных услуг. Это может быть рассылка новостей, доступ к контенту, рингтонам. Обычно в ответ телефон получает SMS с подтверждением оплаты, но троян его прячет от человека. Foncy умеет пересылать тексты подтверждений и короткие номера, с которых они поступают, своему истинному хозяину. Первоначально информация содержалась в простом SMS-сообщении прямо на номер злоумышленника, но теперь новые модификации научились загружать данные прямо на сервер хакеров.

Парный вредитель. Особую опасность представляют программы, которые работают в паре. Троянцы ZitMo (ZeuS-in-the-Mobile) и SpitMo (SpyEye-in-the-Mobile) работают в связке с обычными вирусами ZeuS и SpyEye. Это одним из самых сложных зловредных программ, обнаруженных в последнее время. Сами по себе ZitMo или SpitMo так и оставались бы обычными шпионами, которые занимаются пересылкой SMS-сообщений. Но вот работа троянцев в паре с другими «классиками», ZeuS или SpyEye, уже позволило злоумышленникам преодолеть барьер защиты банковских транзакций mTAN. Вирусы пересылают на номера похитителей или на их сервер все входящие сообщения с mTAN. Затем с помощью этих кодов злодеи подтверждают финансовые операции, которые проводятся со взломанных банковских аккаунтов. Версии SpitMo существуют для Симбиан и Андроид, а вот ZitMo куда более распространен. Помимо этих двух операционных систем он облюбовал Windows Mobile и Blackberry OS.

Это одним из самых сложных зловредных программ, обнаруженных в последнее время. Сами по себе ZitMo или SpitMo так и оставались бы обычными шпионами, которые занимаются пересылкой SMS-сообщений. Но вот работа троянцев в паре с другими «классиками», ZeuS или SpyEye, уже позволило злоумышленникам преодолеть барьер защиты банковских транзакций mTAN. Вирусы пересылают на номера похитителей или на их сервер все входящие сообщения с mTAN. Затем с помощью этих кодов злодеи подтверждают финансовые операции, которые проводятся со взломанных банковских аккаунтов. Версии SpitMo существуют для Симбиан и Андроид, а вот ZitMo куда более распространен. Помимо этих двух операционных систем он облюбовал Windows Mobile и Blackberry OS.

Вредоносные QR-коды. В современном информационном мире все большую популярность набирают QR-коды. Ведь в небольшой картинке можно зашифровать целое послание, которое телефон легко распознает. Неудивительно, что QR-коды используются в рекламе, на визитках, бейджах и т. д. Они дают возможность получить быстрый доступ к нужной информации. Никто не ожидал, что так быстро появятся вредоносные QR-коды. Ранее мобильные устройства заражались через сайты, где все программное обеспечение было вредоносным. Такие ресурсы просто кишели SMS-троянцами и ссылками на них. Но теперь злоумышленники стали использовать и QR-коды. В них зашифровывались все те же ссылки на зараженные ресурсы. Впервые такая технология была опробована в России. Вредоносные коды скрывали SMS-троянцев для платформ Андроид и J2ME.

д. Они дают возможность получить быстрый доступ к нужной информации. Никто не ожидал, что так быстро появятся вредоносные QR-коды. Ранее мобильные устройства заражались через сайты, где все программное обеспечение было вредоносным. Такие ресурсы просто кишели SMS-троянцами и ссылками на них. Но теперь злоумышленники стали использовать и QR-коды. В них зашифровывались все те же ссылки на зараженные ресурсы. Впервые такая технология была опробована в России. Вредоносные коды скрывали SMS-троянцев для платформ Андроид и J2ME.

Революционный вирус. Нет, здесь речь пойдет не о принципиально новой разновидности зловредных программ. В 2011 году эксперты отметили большой всплеск активности хакеров. При этом ими на этот раз руководило вовсе не стремление незаконно обогатиться, а политические цели. Даже программисты восстали по отношениям к властям, корпорациям, государственным органам. Появившаяся угроза Trojan-SMS.AndroidOS.Arspam прежде всего была нацелена на пользователей мобильной связи в арабских странах. Обычная программа-компас, распространяемая на арабо-язычных форумах и ресурсах, содержала в себе троянца. Он по случайно выбранным контактам телефона рассылали ссылки на форум, посвященный Мохаммеду Буазизи. Этот человек совершил акт самосожжения в Тунисе, что повлекло массовые волнения в стране с последующей революцией. Arspam также пытается определить код страны, где находится смартфон. К примеру, если это значение равняется BH (Бахрейн), то программа пытается загрузить на устройство PDF-файл. В нем содержится отчет независимой комиссии о нарушениях прав человека в этой стране. Распространение подобных зловредных программ немало сделало для Арабской весны в 2011 году.

Обычная программа-компас, распространяемая на арабо-язычных форумах и ресурсах, содержала в себе троянца. Он по случайно выбранным контактам телефона рассылали ссылки на форум, посвященный Мохаммеду Буазизи. Этот человек совершил акт самосожжения в Тунисе, что повлекло массовые волнения в стране с последующей революцией. Arspam также пытается определить код страны, где находится смартфон. К примеру, если это значение равняется BH (Бахрейн), то программа пытается загрузить на устройство PDF-файл. В нем содержится отчет независимой комиссии о нарушениях прав человека в этой стране. Распространение подобных зловредных программ немало сделало для Арабской весны в 2011 году.

Как защитить себя от СМС-мошенников и СМС-вирусов

29 августа 2018

Эксперты по безопасности компании МТС рассказывают, как защититься от типичных приёмов мошенников, с которыми абоненты могут столкнуться, используя мобильный телефон. Один из самых распространённых способов — входящие SMS со ссылкой, при переходе по которой смартфон заражается вирусом. После заражения смартфон может быть использован злоумышленником для бесконтрольных рассылок, может быть заблокирован с требованием заплатить деньги за восстановление работоспособности, может пытаться передать злоумышленнику доступ к банковским сервисам, которые привязаны к номеру телефона.

После заражения смартфон может быть использован злоумышленником для бесконтрольных рассылок, может быть заблокирован с требованием заплатить деньги за восстановление работоспособности, может пытаться передать злоумышленнику доступ к банковским сервисам, которые привязаны к номеру телефона.

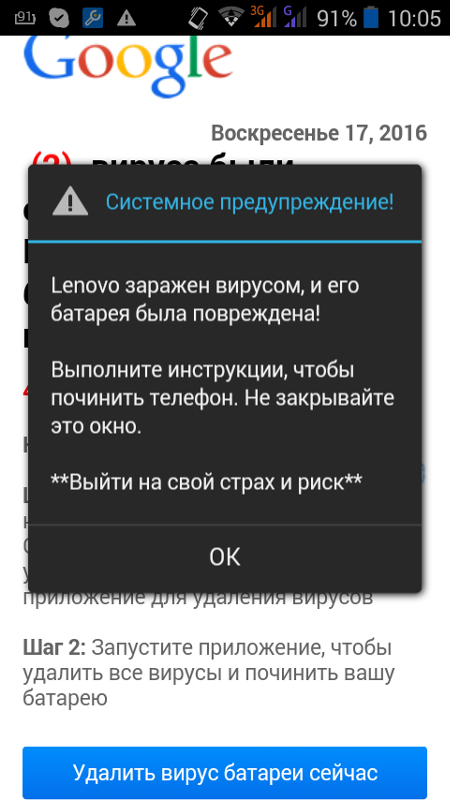

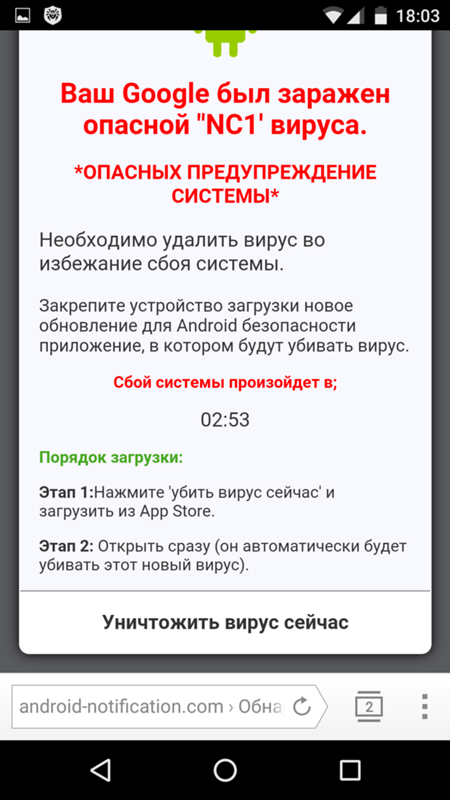

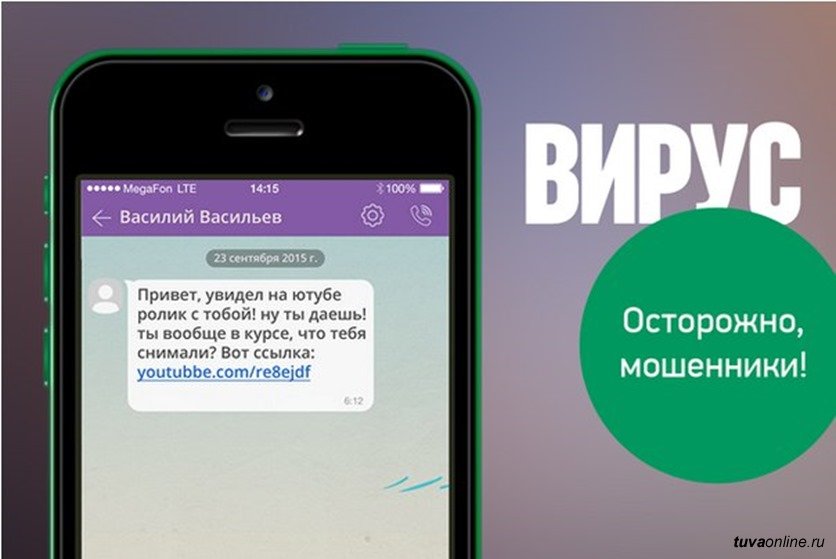

Как это выглядит на смартфоне

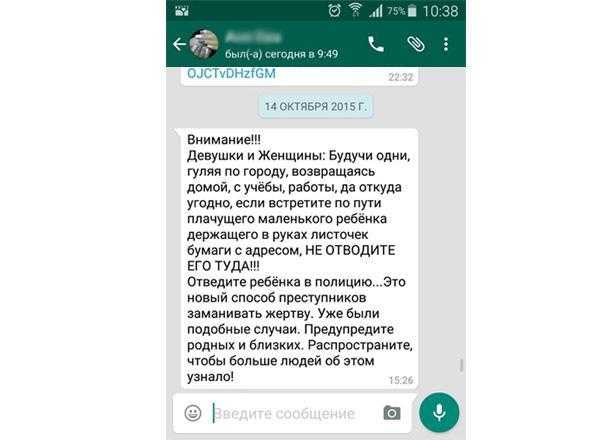

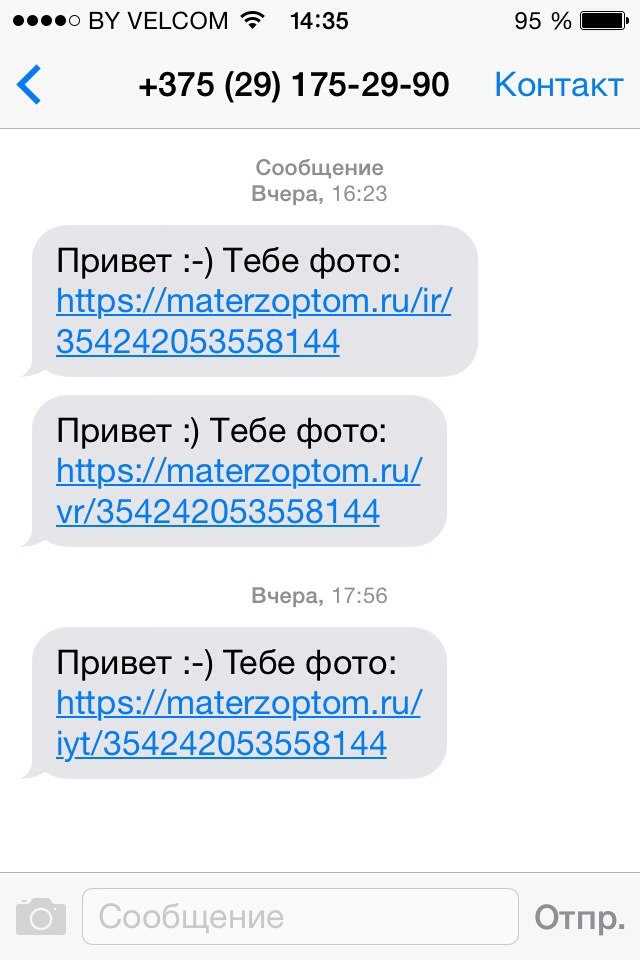

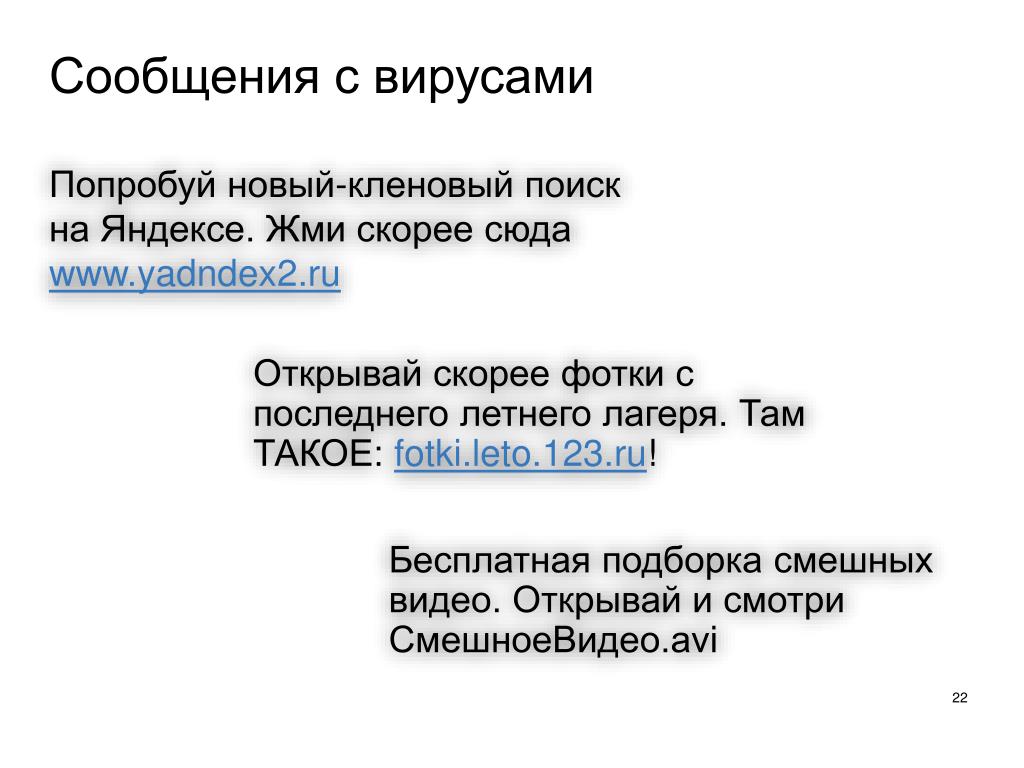

Вы получаете SMS c незнакомого номера с предложением перейти по ссылке. Содержание, как правило, сильно мотивирует к переходу. Часто в этой SMS могут даже обращаться к вам по имени. Вот так это может выглядеть:

Независимо от того, какой сайт открывается на смартфоне при переходе, и того, насколько он полезен или интересен, именно после перехода по ссылке происходит заражение вирусом.

Чем опасно заражение смартфона вирусом

В зависимости от того, какие цели преследует злоумышленник, вирус может по-разному использовать ваш телефон.

- К номеру телефона часто привязаны банковские и другие сервисы, мишенью могут быть именно они.

В частности, распознав в ваших входящих сообщения от конкретных банков, вирус может попытаться переводить посредством SMS деньги с вашего банковского счёта.

В частности, распознав в ваших входящих сообщения от конкретных банков, вирус может попытаться переводить посредством SMS деньги с вашего банковского счёта. - На телефоне многие хранят данные паролей от различных интернет-сервисов, и вирус может попытаться найти их. Возможное следствие — потеря контроля над этими сервисами, например, над аккаунтами в соцсетях или электронной почтой.

- Телефон может быть использован для SMS-рассылок людям из вашего списка контактов. В рассылке может быть реклама, что ещё не так страшно, но иногда может содержаться мошеннический текст от вашего имени или ссылка на тот же сайт с вирусом.

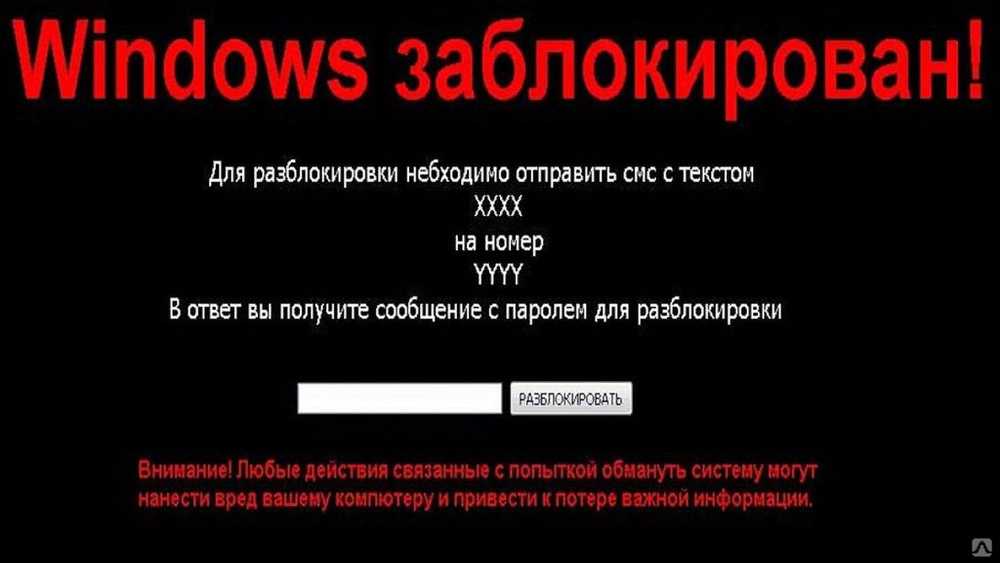

- Телефон может быть заблокирован, а на экране появится сообщение о необходимости перевести деньги для получения кода разблокировки.

Что делать, чтобы не попасться в лапы мошенников

- Никогда не переходите по ссылкам в SMS, если вы получили сообщение с незнакомого номера. Не переходите по ссылкам из сообщений от знакомых, если сообщение выглядит странно, подозрительно.

В спорной ситуации свяжитесь с отправителем через мессенджер, а лучше всего — звонком.

В спорной ситуации свяжитесь с отправителем через мессенджер, а лучше всего — звонком. - Поставьте на свой смартфон антивирус, который защитит его от заражения большинством вирусов. Можно воспользоваться, в том числе бесплатными: Kaspersky Internet Security для МТС или любым другим: Dr.Web, ESET, Avast.

- Не храните на телефоне любые важные пароли — от банковских сервисов, аккаунтов в соцсетях, электронной почты, скорее всего именно они станут объектом атаки мошенников.

Что делать, если смартфон уже заражён

- Поставить себе антивирус и проверить им телефон. Можно воспользоваться любым антивирусом, в том числе бесплатным.

- Если у вас есть подозрение, что смартфон без вашего ведома рассылает SMS, выньте из него SIM-карту и установите её в другой телефон вплоть до решения вопроса с заражённым смартфоном.

- Если ваш телефон заблокирован, а также в случае невозможности избавиться от вируса при помощи антивирусной программы, обратитесь в сервисный центр, который рекомендует производитель вашего смартфона.

Установить бесплатный антивирус

Теги:

- Безопасность

- Мобильный интернет

- Приложения

Расскажите друзьям об этом материале:

SMS-атаки и мобильные вредоносные программы

Определение SMS-атак

SMS-атаки — это вредоносные угрозы, которые используют службу коротких сообщений (SMS) и другие мобильные приложения для обмена сообщениями для участия в кибератаках. Эти атаки используют вредоносное программное обеспечение и веб-сайты для нанесения ущерба пользователям.

SMS-атаки могут привести к краже личных данных и распространению вредоносных программ среди других пользователей. Атаки, основанные на SMS и других текстовых сообщениях, могут использовать множество инструментов для реализации своих усилий. Однако в этих атаках чаще всего используется вредоносное программное обеспечение или вредоносные программы.

Что такое SMS-вредоносное ПО?

По сути, SMS-вредоносное ПО — это любое вредоносное ПО, доставляемое жертвам с помощью текстовых сообщений.

В то время как вредоносное ПО может быть доставлено на мобильные устройства по электронной почте и многими другими способами, вредоносное ПО SMS продвигается с помощью текста. Усилия этого вредоносного программного обеспечения предназначены для взлома и работы на мобильном устройстве без разрешения пользователя.

Попав на устройство, вредоносное ПО может вызвать любое количество вредных последствий. Большинство из них вращаются вокруг следующих категорий:

- Доступ: Разрешить или запретить доступ к личным учетным записям, службам и т. д.

- Неправомерное использование: Использование мобильного устройства или услуг в несанкционированных целях

-

- Удалить: Стереть данные на мобильном устройстве, сервисах и т.п.

- Изменение: Нежелательное изменение данных на устройствах пользователя, в службах и т.

д.

д.

Все мобильные устройства уязвимы для SMS-вредоносных программ и атак с использованием текстовых сообщений. Затронутые устройства часто работают на платформе Android от Google, поскольку она работает на большинстве смартфонов и планшетов в мире. Хотя эта широко используемая платформа является идеальной мишенью для хакеров, SMS-вредоносное ПО также может быть нацелено на iOS от Apple, несмотря на ошибочные представления об отсутствии вредоносных программ.

Во всяком случае, эти угрозы подчеркивают важность защиты от вредоносных программ на мобильных устройствах.

Угрозы вредоносных программ на основе SMS продолжают расти из года в год и будут по-прежнему представлять серьезную опасность для пользователей мобильных устройств в ближайшие годы. Эти и другие угрозы из этой категории представляют собой один из типов SMS-атак и представляют серьезную угрозу для всех мобильных пользователей.

Как работает SMS-атака?

SMS-атаки доставляют вредоносные URL-ссылки через текстовые сообщения, обычно ведущие на веб-сайт или загружаемые файлы. Пользователи, которые взаимодействуют с этими ссылками, могут неосознанно причинить себе вред, либо загрузив вредоносный код, либо раскрыв конфиденциальную информацию.

Пользователи, которые взаимодействуют с этими ссылками, могут неосознанно причинить себе вред, либо загрузив вредоносный код, либо раскрыв конфиденциальную информацию.

Чтобы осуществить SMS-атаку, субъект угрозы обычно структурирует ее в следующие этапы:

- Подготовка: Соберите и настройте необходимые ресурсы для кибератаки.

- Распространение: Обращайтесь к пользователям с вредоносными сообщениями через SMS или мобильные приложения для обмена сообщениями.

- Эксплойт: Успешно заманенные пользователи взаимодействуют с угрозами и компрометируют себя.

- Выполнить: Инициировать желаемые действия на скомпрометированном устройстве для достижения цели SMS-атаки.

Злоумышленники готовятся, находя способы распространения угрозы через мобильную абонентскую сеть. Они также должны настроить любые каналы, которые доставляют их вредоносное программное обеспечение или собирают информацию о пользователях. Как только злоумышленник подготовился к распространению своих вредоносных текстов, он подвергает пользователей угрозе.

Как только злоумышленник подготовился к распространению своих вредоносных текстов, он подвергает пользователей угрозе.

В отличие от некоторых других угроз, SMS-атаки в основном основаны на тактике социальной инженерии, чтобы обмануть жертв и заставить их скомпрометировать себя. Срочность — ключевая черта, которую злоумышленники используют, чтобы подтолкнуть жертву к действию. Заставив пользователя перейти по ссылке, злоумышленник может выполнить свою волю на устройстве пользователя и любых подключенных службах.

Стоит отметить, что некоторые SMS-атаки могут отличаться от этой структуры. Тем не менее, многие распространенные атаки, как правило, используют описанную выше модель распространения и эксплуатации.

В результате SMS-атаки могут воздействовать непосредственно на пользователей, а также наносить ущерб репутации оператора сотовой связи или мобильного обмена сообщениями и перегружать сети.

Как распространяется SMS-вредоносное ПО?

Распространение вредоносного SMS-сообщения может происходить в начале атаки и последующего заражения пользователей. По названию вредоносное ПО для SMS означает, что какой-то аспект угрозы должен включать злонамеренное использование SMS (или другой службы обмена текстовыми мобильными сообщениями) и вредоносного ПО.

По названию вредоносное ПО для SMS означает, что какой-то аспект угрозы должен включать злонамеренное использование SMS (или другой службы обмена текстовыми мобильными сообщениями) и вредоносного ПО.

Хотя название может указывать на исключительное распространение через SMS-сообщения, эта вредоносная программа может распространяться и другими способами. Первоначальный и последующие векторы заражения могут включать мобильные приложения для обмена сообщениями, включая любые мобильные службы обмена сообщениями на основе данных, такие как WhatsApp, Apple iMessage и Facebook Messenger.

В некоторых случаях пользователи могут заразиться вредоносными программами SMS, не связанными с мобильными текстовыми сообщениями. Электронная почта, веб-сайты и другие сетевые службы могут доставлять вредоносное ПО, вызывающее SMS-атаки. Это может привести к тому, что пользователи станут невольными распространителями вредоносных программ, основанных на SMS.

При обсуждении вредоносного ПО для SMS необходимо понимать две различные угрозы:

- Прямое распространение: Мобильное вредоносное ПО, которое отправляется из исходных SMS-сообщений злоумышленника.

- Вторичное распространение: Мобильное вредоносное ПО или другой вредоносный код, который «захватывает» мобильные устройства, распространяя дополнительные вредоносные программы большему количеству пользователей через SMS.

Косвенное распространение Злоумышленники используют мобильные сети или службы обмена сообщениями для отправки пользователям своих вредоносных текстов-приманок. Часто злоумышленники автоматизируют обмен текстовыми сообщениями с помощью вредоносного кода, чтобы не связываться с каждым пользователем вручную.

При вторичном распространении зараженные пользователи распространяют угрозу другим людям в своих контактах. Первоначальное заражение происходит в результате того, что злоумышленник внедряет вредоносный код в места, которые пользователь может раскрыть. Этот вредоносный код способен распространять вредоносное ПО после заражения пользователя.

Вредоносные приложения, электронные письма, посты и сообщения в социальных сетях — все это распространенные источники этой вторичной угрозы «захвата». Затем вредоносный код может использовать список контактов пользователя для отправки SMS-сообщений об атаке.

Затем вредоносный код может использовать список контактов пользователя для отправки SMS-сообщений об атаке.

В качестве альтернативы вредоносный код злоумышленника может захватить мобильное устройство пользователя как часть ботнета. Это позволяет злоумышленнику отправлять ему команды, выполняя больше, чем заранее запрограммированный набор действий. Это может включать в себя сбор контактов пользователя для использования в более широком списке целей атаки или выполнение других типов атак, таких как DDoS-атаки. Иногда для создания постоянной угрозы создается бэкдор.

Типы SMS-атак и мобильных вредоносных программ

Среди множества SMS-атак можно выделить несколько типов:

SMS-фишинг (смишинг)

SMS-фишинг, или «смишинг», заключается в том, что злоумышленник, выдающий себя за доверенное лицо или организацию посредством текстовых сообщений, обманным путем заставляет пользователей скомпрометировать себя.

Пользователей могут заманить в ловушку вредоносного ПО, отправить деньги или склонить к раскрытию личной информации, такой как учетные данные или банковские номера.

Фишинг сам по себе был популярной кибератакой в течение многих лет: люди, как правило, менее скептически относятся к сообщениям, когда они исходят от человека или организации, которым они доверяют. Кроме того, срочные сообщения, использующие человеческое доверие наряду с простыми вредоносными ссылками и вложенными файлами, могут обмануть даже опытных пользователей Интернета.

Вредоносное ПО для мобильных устройств

Вредоносное ПО для мобильных устройств — это любое вредоносное программное обеспечение, работающее на мобильных устройствах. Эти атаки связаны с созданием и распространением киберпреступниками вредоносного ПО, нацеленного на мобильное устройство жертвы. Часто это полезная нагрузка других SMS-атак, таких как smishing. К частым нарушителям относятся:

- Программа-вымогатель: Шифрует данные вашего устройства и требует выкуп, чтобы разблокировать его.

- Шпионское ПО: Отслеживает действия пользователя, такие как нажатия клавиш, жесты смахивания и касания.

- Clickjacking : Может маскировать взаимодействие с вашим устройством, чтобы обманным путем заставить вас совершить компрометирующие действия.

- Вирус: Заражает вредоносную активность на вашем устройстве, присоединяясь к законному приложению, выполняя и копируя его при запуске.

- Троян: Служит в качестве приложения-приманки или файла, который сам может быть вредоносным ПО или содержать вредоносные угрозы.

SMS-мошенничество с повышенным тарифом

SMS-мошенничество с повышенным тарифом связано с несанкционированной регистрацией пользователей в службах сообщений по подписке. Жертвы получают нежелательные счета в своей выписке по телефону и могут даже платить злоумышленнику, если преступник пользуется этими услугами.

Платная услуга SMS может быть предназначена для ежедневных гороскопов или других удобств. Хотя они могут быть законными, злоумышленники злоупотребляют этой системой, чтобы причинить неудобства или получить прибыль.

Иногда вредоносные программы, такие как трояны, могут заражать устройства, вызывая присоединение к платным службам. Эти трояны и другие вредоносные программы предназначены для совершения несанкционированных вызовов или отправки несанкционированных текстовых сообщений без ведома или согласия пользователя. Эти звонки и текстовые сообщения впоследствии перенаправляются на платные текстовые службы SMS или на платные номера. Они управляются киберпреступниками, генерируя значительные потоки доходов для сетей киберпреступников.

Примеры SMS-атак

Количество SMS-атак с годами увеличивается, особенно в связи с ростом использования мобильных устройств во всем мире. Вот еще несколько недавних атак, о которых следует знать:

Emotet — SMS-фишинг и вредоносные программы/трояны

В начале 2020 года киберпреступники использовали банковский троян под названием EMOTET, чтобы обманом заставить клиентов украсть учетные данные и заразить вредоносным ПО через текстовые сообщения (SMS). ). Они выдавали себя за доверенные банки Соединенных Штатов в текстовых сообщениях, звучащих как срочные, таких как «ACC Savings Bank LOCKED», и включали вредоносную веб-ссылку для целевых клиентов, чтобы решить поддельную проблему. Злоумышленники использовали местные телефонные номера и форматировали сообщение аналогично типичным текстам автоматических предупреждений, вызывая у жертв панику и клики.

). Они выдавали себя за доверенные банки Соединенных Штатов в текстовых сообщениях, звучащих как срочные, таких как «ACC Savings Bank LOCKED», и включали вредоносную веб-ссылку для целевых клиентов, чтобы решить поддельную проблему. Злоумышленники использовали местные телефонные номера и форматировали сообщение аналогично типичным текстам автоматических предупреждений, вызывая у жертв панику и клики.

Жертвы, которые открывают вредоносную ссылку, попадают на мошенническую страницу входа в банк, которая (если используется) захватывает учетные данные пользователя — без их ведома. Затем жертвы вступают во вторую фазу атаки, загружая документ, подготовленный с помощью вредоносного кода в виде макросов.

Червеподобная репликация Emotet и его методы уклонения от вредоносного ПО делают эту угрозу значительным риском. Вредоносное ПО Emotet, которое сейчас доставляется с помощью стандартной смишинг-атаки, распространилось с 2014 года (в середине 2019 года он сделал небольшой перерыв). ) через постоянно меняющийся список каналов. Его непрерывная эволюция делает его опасным, за которым нужно следить.

) через постоянно меняющийся список каналов. Его непрерывная эволюция делает его опасным, за которым нужно следить.

Filecoder — программа-вымогатель SMS для Android

В июле 2019 года начали появляться сообщения о новых программах-вымогателях, нацеленных на устройства Google Android. Эта угроза, известная как Android/Filecoder.C, распространяется через текстовые сообщения и может заблокировать файлы вашего телефона с помощью шифрования данных. Это позволяет злоумышленникам требовать выкуп в обмен на доступ к вашим файлам.

Эта угроза существует с июля 2019 года., распространяясь через веб-форумы, такие как Reddit. Приманкой обычно является порнографический контент, скрывающий ссылки под сервисами сокращения URL-адресов, такими как bit.ly.

Жертвы этой ссылки на базе Android заражаются вредоносным ПО, отправляя тексты, содержащие еще одну вредоносную ссылку, каждому из своих телефонных контактов. Эта текстовая ссылка рекламирует приложение, которое, если установлено, запускает программу-вымогатель в фоновом режиме.

Защита от SMS — Как предотвратить SMS-атаки

Что вы можете сделать, чтобы обезопасить себя от SMS-атак? Вот несколько ключевых советов, которые помогут вам в защите:

- Притормозите и действуйте с осторожностью: Как правило, срочность — это красный флажок, на котором следует сделать паузу и быть более критичными. Свяжитесь с отправителем напрямую через надежные каналы, например, по официальному номеру телефона на веб-сайте учреждения. Сделайте то же самое, если оно якобы от человека, которого вы знаете.

- Просмотрите свои телефонные счета: Нежелательные платежи могут свидетельствовать о продолжающемся мошенничестве, поэтому обязательно сообщите о них и направьте спор, как только вы их обнаружите.

- Следите за деталями: Странное написание, грамматика и формулировка — все это признаки того, что сообщение не от официального учреждения. Официальная корреспонденция обычно просматривается и тщательно пишется, тогда как SMS-атаки, как правило, нет.

- Будьте осторожны с отправителями: Любой, кто не входит в ваши контакты, должен быть тщательно изучен, но также проявляйте осторожность с друзьями и другими известными контактами. Неожиданные ссылки должны поднять тревогу и побудить вас связаться с этим человеком, чтобы проверить его безопасность помимо текстовых сообщений.

- Не открывайте никакие ссылки напрямую: Надежные организации, такие как ваш банк, можно проверить напрямую через официальный сайт. Сделайте это вместо перехода по потенциально вредоносной ссылке.

В конечном счете, установив эффективное антивирусное программное обеспечение, вы сможете защитить свои мобильные устройства от троянских программ и других вредоносных угроз, инициирующих SMS-атаки. Мы рекомендуем Kaspersky Total Security: он защищает все ваши устройства (мобильные, настольные, ноутбуки, планшеты) от троянских программ, фишинга и других вредоносных атак.

Ссылки по теме:

- Мошенничество с мобильными телефонами – как их идентифицировать и защитить себя

- VPN для смартфонов

- Могут ли iPhone заражаться вирусами? Руководство по удалению вирусов с iPhone

- Как удалить хакер с телефона/айфона

- Как удалить вирус с Android?

Анатомия SMS-вируса для Android — следите за текстовыми сообщениями даже от друзей! – Naked Security

от Пол Даклин

Выражаем благодарность Jagadeesh Chandraiah и Ferenc László Nagy из SophosLabs за техническую помощь в подготовке этой статьи.

SophosLabs только что обратила наше внимание на вредоносное ПО, которое в наши дни встречается нечасто.

Это вирус для Android, точнее червь, известный как Andr/SlfMite-A .

(Несмотря на то, что мы говорим «черви не часто встретишь», мы сообщали о недолговечном черве Twitter всего две недели назад, но тем не менее самовоспроизводящиеся вредоносные программы довольно редки.)

Пятнадцать-двадцать лет назад вредоносное ПО почти полностью сводилось к вирусам и червям: хотя Интернет был популярен, лишь незначительное меньшинство выходило в сеть регулярно, поэтому вредоносное ПО не могло полагаться на то, чтобы сидеть в почтовых ящиках или на веб-сайтах, ожидающих своей очереди. щелкнул.

Вирусы и черви должны были работать сами по себе, и они взяли дело распространения в свои руки, автоматически выискивая новые файлы или компьютеры для заражения, или рассылая электронные письма с собой в виде вложений или ссылок для скачивания.

Вот как Andr/SlfMite-A распространяется, хотя он отправляет себя в виде SMS, содержащего веб-ссылку, а не в виде отдельного вложения.

Итак, если вы позволите себе заразиться, вы не только подвергнете себя риску, но и сразу же подвергнете риску свои 20 основных контактов.

Вирус немедленно читает ваш список контактов и отправляет каждому из первых 20 SMS-сообщений по имени, например:

всегда исходил от кого-то, кого вы знали, и часто от кого-то, кому вы полностью доверяли.

Это давало вам гораздо больше причин открывать вложения или переходить по ссылкам, даже если вы не были полностью уверены, насколько это разумно.

Andr/SlfMite-A пытается воспользоваться таким же преимуществом, полагаясь на взаимное доверие, которое часто существует между контактами, использующими Android.

В конце концов, вы, вероятно, не всегда игнорируете SMS от своих друзей, какими бы необычными они ни выглядели.

Если вы перейдете по ссылке и установите приложение, «рекомендованное» вашим другом, цикл продолжится: вы немедленно отправите SMS своим 20 самым популярным контактам и так далее.

Теоретически такой вирус может распространяться в геометрической прогрессии: одна жертва в первом поколении становится 20 во втором поколении, 400 в третьем поколении и так далее, с 20 N-1 жертвами в поколении N.

На практике, конечно, этого никогда не происходит: многие потенциальные жертвы в каждом поколении либо удалят сообщение, либо проигнорируют его, либо заблокируют своим антивирусом.

Кроме того, два друга, скорее всего, будут в топ-20 контактов друг друга, поэтому, если вы заразите свою подругу, она вскоре попытается заразить вас обратно, что (по крайней мере) должно дать вам намек на то, что что-то не так .

Тем не менее, компьютерные черви, которые распространяются через списки друзей, могут быстро создавать большой трафик, и сам по себе объем может вызывать проблемы.

Однако вирус Andr/SlfMite-A не просто распространяется.

Пока он отправляет текстовые сообщения всем вашим друзьям, он также загружает приложение на ваше устройство.

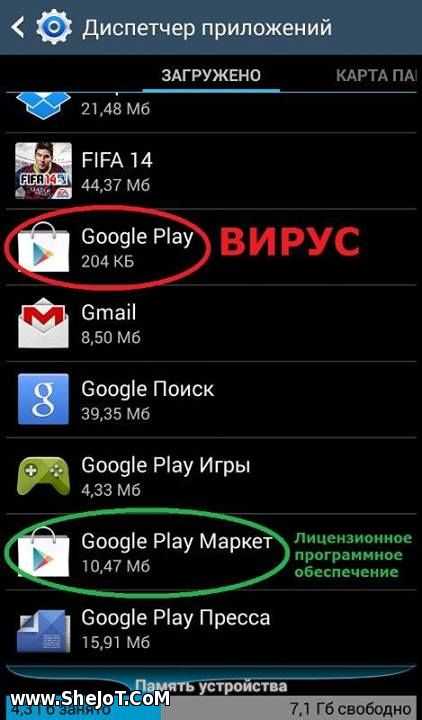

Приложение, которое мы видели при тестировании вируса, похоже, является внешним интерфейсом для Mobogenie, рынка приложений для Android, который позиционирует себя как массовая альтернатива Google Play Store.

→ Вредоносное ПО получает свое «полезное» приложение по короткой ссылке goo.gl; в наших тестах эта ссылка прошла через несколько перенаправлений, а это означает, что приложение, навязанное вашему Android, может быть легко изменено в зависимости от времени, местоположения или даже просто прихоти мошенников.

Mobogenie не привыкать к спорам.

Как написал в апреле 2014 года автор Naked Security Джон Зорабедян, Mobogenie и раньше ассоциировалась с так называемыми «установками из машины», что вызвало многочисленные жалобы и побудило компанию опубликовать заявление в собственном магазине Google Play:

Недавно мы узнали, что некоторые из наших пользователей были обеспокоены автоматической загрузкой Mobogenie на свои телефоны Android.

Хотя мы никогда не собирались спамить пользователей, мы хотели бы извиниться перед ними за то же самое. Узнав о технической проблеме с одним из наших партнеров по продвижению, мы делаем все возможное, чтобы исправить ее в ближайшее время.

Команда Mobogenie внимательно следит за всеми своими акциями и рекомендует загружать приложение Mobogenie только из надежных источников, таких как Google Play, Mobogenie.com и других партнерских сетей. Мы гарантируем, что в будущем у пользователей Android больше не будет никаких неудобств.

Несмотря на эти заверения, в сегодняшнем сообщении Play Store говорится что-то похожее, но немного отличающееся:

Недавно нам стало известно, что некоторые из наших пользователей были обеспокоены спамом от Mobogenie.

Хотя мы никогда преднамеренно не распространяли спам-рекламу среди наших пользователей, мы хотели бы воспользоваться этой возможностью, чтобы извиниться перед всеми вами за любые неудобства, которые мог вызвать этот спам.

Обнаружив техническую проблему с одним из наших рекламных партнеров, мы в настоящее время делаем все возможное, чтобы исправить эту проблему как можно скорее.

Похоже, технические проблемы Mobogenie с рекламными партнерами продолжаются.

Что делать?

Лучшим преимуществом вредоносных программ, которые распространяются таким образом, является то, что они используют трехэтапную стратегию заражения, и все три этапа должны быть успешными, чтобы вирус начал работать.

Наличие приличного антивируса и приложения для обеспечения безопасности дает вам тройной шанс на победу.

Например, вот Sophos Free Anti-Virus and Security для Android в действии:

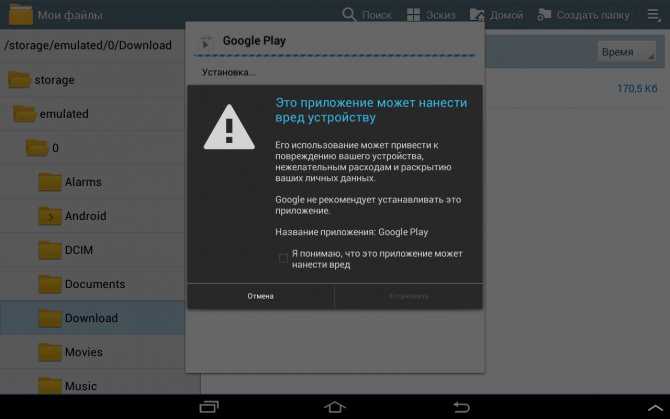

Кроме того, не забывайте, что, придерживаясь Google Play Store для загрузки программного обеспечения для Android, вы снижаете риск заражения мошенническими приложениями такого рода.

Магазин Play не идеален, но Google применяет к нему хоть какой-то контроль и имеет механизм, который позволяет задним числом удалять приложения, удаляя их, даже если вы уже загрузили и установили их.

В частности, распознав в ваших входящих сообщения от конкретных банков, вирус может попытаться переводить посредством SMS деньги с вашего банковского счёта.

В частности, распознав в ваших входящих сообщения от конкретных банков, вирус может попытаться переводить посредством SMS деньги с вашего банковского счёта. В спорной ситуации свяжитесь с отправителем через мессенджер, а лучше всего — звонком.

В спорной ситуации свяжитесь с отправителем через мессенджер, а лучше всего — звонком.

д.

д.

Обнаружив техническую проблему с одним из наших рекламных партнеров, мы в настоящее время делаем все возможное, чтобы исправить эту проблему как можно скорее.

Обнаружив техническую проблему с одним из наших рекламных партнеров, мы в настоящее время делаем все возможное, чтобы исправить эту проблему как можно скорее.

Ваш комментарий будет первым