Защита и безопасность Windows 10

Бороться за безопасность Windows 10 мы начнём сразу в двух направлениях. Шаг первый: по максимуму использовать встроенные защитные механизмы Windows 10 и поддерживать их в состоянии повышенной боеготовности. Шаг второй — усилить защиту за счёт привлечения воинской силы со стороны.

Едва ли не самыми «модными» за последние несколько лет остаются «блокираторы» — эта зараза блокирует компьютер, требуя за код разблокировки отправить платную SMS на определённый номер или перевести деньги на счёт в платёжной системе. Другие вирусы «шантажируют» пользователя, шифруя всю информацию на жёстком диске — систему-то потерять не жалко, а вот фото и документы… (кстати, ещё Одна причина дублировать их на «облачных» накопителях вроде Dropbox). Гораздо меньше вреда от вирусов, которые задействуют ресурсы вашего компьютера, к примеру, для «майнин-га» (заработка) виртуальной валюты вроде Bitcoin: эта пакость хотя бы не посягает на информацию, хотя образовавшийся в компьютере «тормозистор» мало кого обрадует.

Словом, враги кругом, враги рядом, и самое время… Нет, не паниковать, не выдёргивать холодеющими руками интернет-кабель. А защищаться. В том числе — и встроенными средствами самой Windows 10.

- Подробности

- Категория: Windows

Здесь я хочу затронуть тему, как блокировать сайт во всех браузерах на вашем компьютере, а также способы блокирования сайта в Яндекс браузере, Google Chrome и Firefox.

Подробнее…

- Подробности

- Категория: Защита и безопасность Windows 10

Если вы обнаружили, что защитник Windows 10 предотвращает вас от установки программ или загрузки файлов, можно отключить Защитник Windows 10 вручную, навсегда или временно.

Подробнее…

- Подробности

- Категория: Защита и безопасность Windows 10

На смену Защитнику Windows, начиная с версии 1709, появился Центр безопасности защитника Windows 10, который обзавелся новыми функциями и изменениями, связанными с укреплением безопасности.

Подробнее…

- Подробности

- Категория: Защита и безопасность Windows 10

Здесь мы рассмотрим, как защитить Windows 10 и начнём со штатной программы «Защитник Windows 10»: чтобы настроить защитник по своей мерке (а заодно и понять, из чего эта программа сделана), нам необходимо познакомиться с разделом Безопасность и обслуживание Windows — «министерством обороны» нашего компьютера.

Подробнее…

- Подробности

- Категория: Защита и безопасность Windows 10

В операционной системе Windows присутствует встроенный антивирус, который называется «Защитник Windows». Среди несомненных преимуществ данного приложения можно назвать то, что оно не требует практически никакого участия пользователя в работе и даже установке.

Подробнее…

- Подробности

- Категория: Защита и безопасность Windows 10

Вы ищете лучший бесплатный антивирус, который обеспечит компьютеру полную защиту от вирусов, вредоносных программ и других угроз на вашей ОС Windows 7, 8, 8.1 и Windows 10? Это подробное руководство поможет вам выбрать лучший бесплатный антивирус согласно вашему требованию и системной спецификации.

Подробнее…

mysitem.ru

| Учетные записи: состояние учетной записи «Администратор» | В этой статье описаны рекомендации, расположение, значения и соображения по безопасности для учетных записей: параметр политики безопасности » состояние учетной записи администратора «. |

| Учетные записи: блокирование учетных записей Майкрософт | В этой статье описаны рекомендации, сведения о расположении, значениях, управлении и безопасности для учетных записей: блокировать параметр политики безопасности учетных записей Майкрософт. |

| Учетные записи: состояние учетной записи «Гость» | В этой статье описаны рекомендации, расположение, значения и вопросы безопасности для учетных записей: параметр политики безопасности » состояние гостевой учетной записи «. |

| Учетные записи: разрешить использование пустых паролей только при консольном входе | В этой статье описаны рекомендации, сведения о расположении, значения и рекомендации по обеспечению безопасности для учетных записей: ограничить использование пустых паролей только параметрами политики безопасности «только консольный вход» . |

| Учетные записи: переименование учетной записи администратора | Этот справочный раздел по политике безопасности для ИТ – специалиста описывает рекомендации, расположение, значения и рекомендации по безопасности для этого параметра политики. |

| Учетные записи: переименование учетной записи гостя | В этой статье описаны рекомендации, расположение, значения и рекомендации по безопасности для учетных записей. Переименование политики безопасности гостевой учетной записи . |

| Аудит: аудит доступа глобальных системных объектов | В этой статье описаны рекомендации, сведения о расположении, значения и правила безопасности для аудита: аудит доступа к глобальным объектам системы безопасности. |

| Аудит: аудит использования привилегии на архивацию и восстановление | В этой статье описаны рекомендации, сведения о расположении, значения и рекомендации по обеспечению безопасности для аудита. Аудит использования параметров политики безопасности «резервное копирование и восстановление прав» . |

| Аудит: принудительно переопределяет параметры категории политики аудита параметрами подкатегории политики аудита (Windows Vista или следующие версии) | В этой статье описаны рекомендации, сведения о расположении, значения и рекомендации по безопасности для аудита: принудительное использование параметров подкатегории политики аудита (Windows Vista или более поздней версии) для переопределения параметра политики безопасности «Параметры категории политик аудита «. |

| Аудит: немедленное отключение системы, если невозможно внести в журнал записи об аудите безопасности. | В этой статье описаны советы и рекомендации, расположение, значения, рекомендации по управлению и безопасность для аудита: немедленное отключение системы, если невозможно записать параметр политики безопасности аудита безопасности. |

| DCOM: ограничения компьютера на доступ в синтаксисе SDDL (Security Descriptor Definition Language) | В этой статье описаны рекомендации, расположение, значения и рекомендации по обеспечению безопасности для DCOM: ограничения доступа к компьютеру в параметрах политики синтаксиса языка определения дескрипторов безопасности (SDDL) . |

| DCOM: ограничения компьютера на запуск в синтаксисе SDDL (Security Descriptor Definition Language) | В этой статье описаны рекомендации, сведения о расположении, значения и рекомендации по обеспечению безопасности для DCOM: ограничения на запуск компьютера в параметрах политики безопасности синтаксиса языка определения дескрипторов безопасности (SDDL) . |

| Устройства: разрешать отстыковку без входа в систему | В этой статье описаны рекомендации, расположение, значения и рекомендации по обеспечению безопасности для устройств: разрешать отстыковку без входа в систему с помощью параметра политики безопасности. |

| Устройства: разрешить форматирование и извлечение съемных носителей | В этой статье описаны рекомендации, расположение, значения и соображения безопасности для устройств: разрешено форматировать и извлекать данные из политики безопасности съемных носителей. |

| Устройства: запретить пользователям установку драйверов принтера. | В этой статье описаны рекомендации, расположение, значения и рекомендации по обеспечению безопасности для устройств: запретить пользователям устанавливать параметры политики безопасности для драйверов принтеров. |

| Устройства: разрешить доступ к дисководам компакт-дисков только локальным пользователям. | В этой статье описаны рекомендации, расположение, значения и рекомендации по обеспечению безопасности для устройств: разрешить доступ к устройствам чтения с компакт-дисков только локальным пользователям, вошедшим в систему с помощью локальной политики безопасности. |

| Устройства: разрешить доступ к дисководам гибких дисков только локальным пользователям. | В этой статье описаны рекомендации, расположение, значения и рекомендации по обеспечению безопасности для устройств: разрешить доступ к дисководам только для локальных пользователей в параметрах политики безопасности. |

| Контроллер домена: разрешить операторам сервера задавать выполнение заданий по расписанию | В этой статье описаны рекомендации, расположение, значения и рекомендации по обеспечению безопасности для контроллера домена: разрешить операторам сервера планировать задачи с помощью политики безопасности. |

| Контроллер домена: требование цифровой подписи для LDAP-сервера | В этой статье описаны рекомендации, расположение, значения и рекомендации по обеспечению безопасности для контроллера домена: параметр политики безопасности » требования подписывания для LDAP Server» . |

| Контроллер домена: запретить изменение пароля учетных записей компьютера | В этой статье описаны рекомендации, расположение, значения и рекомендации по обеспечению безопасности для контроллера домена: параметр политики безопасности «запретить изменение пароля учетной записи компьютера» . |

| Член домена: всегда требуется цифровая подпись или шифрование потока данных безопасного канала | В этой статье описаны рекомендации, сведения о расположении, значения и параметры безопасности для пользователя домена: цифровое шифрование или подписывание данных безопасного канала (всегда) в параметрах политики безопасности. |

| Член домена: шифрование данных безопасного канала, когда это возможно | В этой статье описаны рекомендации, сведения о расположении, значения и рекомендации по обеспечению безопасности для участника домена: шифрование данных безопасного канала (когда это возможно) . |

| Член домена: цифровая подпись данных безопасного канала, когда это возможно | В этой статье описаны рекомендации, сведения о расположении, значения и параметры безопасности для участника домена: Цифровая подпись данных безопасного канала (когда это возможно) . |

| Член домена: отключить изменение пароля учетных записей компьютера | В этой статье описаны рекомендации, сведения о расположении, значения и рекомендации по обеспечению безопасности для участника домена: параметр политики безопасности «отключить изменение пароля учетной записи компьютера» . |

| Член домена: максимальный срок действия пароля учетных записей компьютера | В этой статье описаны рекомендации, сведения о расположении, значения и рекомендации по обеспечению безопасности для участника домена: максимальный параметр политики безопасности для учетных записей компьютера. |

| Член домена: требовать стойкий сеансовый ключ (Windows 2000 или выше) | В этой статье описаны рекомендации, расположение, значения и рекомендации по обеспечению безопасности для участника домена: требуется strong (в Windows 2000 или более поздней версии) параметр политики безопасности для ключа сеанса. |

| Интерактивный вход в систему: отображать сведения о пользователе, когда сеанс заблокирован | В этой статье описаны рекомендации, сведения о расположении, значения и рекомендации по безопасности для интерактивного входа в систему. Отображение сведений о пользователе, если сеанс заблокирован , параметр политики безопасности. |

| Интерактивный вход в систему: не отображать сведения о последнем входе в систему | В этой статье описаны рекомендации, сведения о расположении, значения и соображения безопасности для интерактивного входа в систему: не отображать параметр политики безопасности «Последний вход». |

| Интерактивный вход в систему: не отображать имя пользователя при входе в систему | В этой статье описаны рекомендации, сведения о расположении, значения и рекомендации по обеспечению безопасности для интерактивного входа в систему. не Отображать имя пользователя в параметрах политики безопасности при входе. |

| Интерактивный вход в систему: не требовать нажатия CTRL+ALT+DEL | В этой статье описаны рекомендации, сведения о расположении, значения и рекомендации по безопасности для интерактивного входа в систему: не требовать нажатия клавиш CTRL + ALT + DELETE . |

| Интерактивный вход в систему: пороговое число неудачных попыток входа | В этой статье описаны рекомендации, сведения о расположении, значениях, управлении и безопасности для интерактивного входа в систему: параметр политики безопасности «пороговое значение блокировки учетной записи компьютера ». |

| Интерактивный вход в систему: предел простоя компьютера | В этой статье описаны советы и рекомендации, сведения о расположении, значениях, управлении и безопасности для интерактивного входа в систему: ограничения на использование параметров политики безопасности на компьютере. |

| Интерактивный вход в систему: текст сообщения для пользователей при входе в систему | В этой статье описаны рекомендации, сведения о расположении, значениях, управлении и безопасности для интерактивного входа: текст сообщения для пользователей, пытающихся войти в систему с помощью параметра политики безопасности. |

| Интерактивный вход в систему: заголовок сообщения для пользователей при входе в систему | В этой статье описаны советы и рекомендации, расположение, значения, Управление политикой и безопасность для интерактивного входа: заголовок сообщения для пользователей, пытающихся войти в систему с помощью параметра политики безопасности. |

| Интерактивный вход в систему: количество предыдущих подключений к кэшу (в случае отсутствия доступа к контроллеру домена) | В этой статье описаны советы и рекомендации, расположение, значения, Управление политикой и безопасность для интерактивного входа: количество предыдущих входов в кэш (в случае недоступности контроллера домена) параметр политики безопасности. |

| Интерактивный вход в систему: напоминать пользователям об истечении срока действия пароля заранее. | В этой статье описаны советы и рекомендации, расположение, значения, Управление политикой и безопасность для интерактивного входа в систему: запрос на изменение пароля до окончания срока действия параметров политики безопасности. |

| Интерактивный вход в систему: требовать проверки на контроллере домена для отмены блокировки компьютера. | В этой статье описаны рекомендации, расположение, значения, Управление политиками и параметры безопасности для интерактивного входа. требуется проверка подлинности контроллера домена, чтобы разблокировать параметр политики безопасности рабочей станции. |

| Интерактивный вход в систему: требовать смарт-карту | В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для интерактивного входа: требуется параметр политики безопасности смарт-карты . |

| Интерактивный вход в систему: поведение при извлечении смарт-карты | В этой статье описаны рекомендации, расположение, значения, Управление политикой и безопасность для интерактивного входа в систему: параметр политики безопасности для удаления смарт-карт . |

| Клиент сети Microsoft: использовать цифровую подпись (всегда) | В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для клиента сети Microsoft: параметр политики безопасности «использовать цифровую подпись (всегда)» для SMBv3 и 2.0. |

| Клиент сети Microsoft, SMBv1: использовать цифровую подпись (всегда) | В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для клиента сети Microsoft: параметр политики безопасности «использовать цифровую подпись (всегда)» только для SMBv1. |

| Клиент сети Microsoft, SMBv1: использовать цифровую подпись (с согласия сервера) | В этой статье описаны рекомендации, расположение, значения и рекомендации по обеспечению безопасности для клиента сети Microsoft: параметр политики безопасности «использовать цифровую подпись (с согласия сервера)» только для SMBv1. |

| Клиент сети Microsoft: отправлять незашифрованный пароль сторонним SMB-серверам | В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для клиента сети Microsoft: отправка незашифрованного пароля СТОРОННИМ SMB-серверам с помощью политики безопасности. |

| Сервер сети Microsoft: время бездействия до приостановки сеанса | В этой статье описаны рекомендации, сведения о расположении, значения и рекомендации по обеспечению безопасности для сервера сети Microsoft: количество времени простоя, необходимое для отключения параметра политики безопасности сеанса. |

| Сетевой сервер Майкрософт: попытка S4U2Self получить информацию об утверждении | В этой статье описаны рекомендации, сведения о расположении, значениях, управлении и безопасности для сервера сети Microsoft: попытайтесь S4U2Self, чтобы получить параметр политики безопасности для данных утверждения. |

| Сервер сети Microsoft: использовать цифровую подпись (всегда) | В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для сервера сети Microsoft: использование цифровых подписей в параметрах политики безопасности для SMBv3 и 2.0. |

| Сервер сети Microsoft, SMBv1: использовать цифровую подпись (всегда) | В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для сервера сети Microsoft: использование цифровых подписей (всегда) параметр политики безопасности для SMBv1. |

| Сервер сети Microsoft, SMBv1: использовать цифровую подпись (с согласия клиента) | В этой статье приведены рекомендации, сведения о расположении, значениях, управлении политиками и безопасности для сервера сети Microsoft: использование цифровых подписей (при согласии клиента) параметра политики безопасности для SMBv1. |

| Сервер сети Microsoft: отключать клиентов по истечении разрешенных часов входа | В этой статье описаны рекомендации, сведения о расположении, значения и вопросы безопасности для сервера сети Microsoft: отключение клиентов, если параметр политики безопасности истечения времени входа истекает. |

| Сетевой сервер (Майкрософт): уровень проверки сервером имени участника-службы конечного объекта | В этой статье описаны рекомендации, расположение и значения, рекомендации по управлению политиками и безопасности для сервера сети Microsoft: параметр политики безопасности уровня целевого имени SPN сервера . |

| Сетевой доступ: разрешить трансляцию анонимного SID в имя | В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для доступа к сети: разрешить анонимный ИД безопасности и преобразование имен . |

| Сетевой доступ: не разрешать перечисление учетных записей SAM анонимными пользователями | В этой статье описаны рекомендации, расположение, значения и рекомендации по обеспечению безопасности при доступе к сети: не разрешать перечисление анонимных учетных записей SAM в параметрах политики безопасности. |

| Сетевой доступ: не разрешать перечисление учетных записей SAM и общих ресурсов анонимными пользователями | В этой статье описаны рекомендации, сведения о расположении, значения и рекомендации по обеспечению безопасности для доступа к сети: не разрешать перечисление учетных записей SAM и общих ресурсов анонимных пользователей . |

| Сетевой доступ: не разрешать хранение паролей или учетных данных для сетевой проверки подлинности | В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для доступа к сети: не разрешать хранение паролей и учетных данных для параметра политики безопасности сетевой проверки подлинности. |

| Сетевой доступ: разрешать применение разрешений «Для всех» к анонимным пользователям | В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для доступа к сети: разрешение применения разрешений для всех к параметрам безопасности анонимных пользователей. |

| Сетевой доступ: разрешать анонимный доступ к именованным каналам. | В этой статье приведены рекомендации, сведения о расположении, значениях, управлении политиками и безопасности для доступа к сети: именованные каналы, к которым можно обратиться с анонимной политики безопасности. |

| Сетевой доступ: удаленно доступные пути реестра | В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для доступа к сети: параметр политики безопасности пути в реестре, доступный удаленно. |

| Сетевой доступ: удаленно доступные пути и вложенные пути реестра | В этой статье описаны рекомендации, сведения о расположении, значения и рекомендации по обеспечению безопасности для доступа к сети: пути реестра и параметры безопасности подпутей, доступные удаленно . |

| Сетевой доступ: запретить анонимный доступ к именованным каналам и общим ресурсам | В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для доступа к сети: запретить анонимный доступ к именованным каналам и параметрам политики безопасности общих ресурсов. |

| Доступ к сети: ограничение на совершение удаленных вызовов SAM для клиентов | В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для доступа к сети: запретить клиентам параметр политики безопасности Remote Calls to SAM . |

| Сетевой доступ: разрешать анонимный доступ к общим ресурсам | В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для доступа к сети: общие папки, к которым разрешен анонимный доступ. |

| Сетевой доступ: модель совместного доступа и безопасности для локальных учетных записей | В этой статье описаны рекомендации, расположение, значения, Управление политикой и безопасность, касающиеся политики безопасности доступа к сети: модель общего доступа и безопасности для локальных учетных записей . |

| Сетевая безопасность: разрешить учетной записи локальной системы использовать удостоверение компьютера для NTLM | Описание местоположения, значений, управления политиками и соображений безопасности сети: разрешить локальной системе использовать удостоверение компьютера для параметра политики безопасности NTLM. |

| Сетевая безопасность: разрешить LocalSystem использовать нулевые сеансы | В этой статье приведены рекомендации, сведения о расположении, значения и требования к безопасности для параметров политики безопасности сети: Allow null session Fallback . |

| Сетевая безопасность: разрешить использование сетевых удостоверений в запросах проверки подлинности PKU2U к этому компьютеру | В этой статье описаны рекомендации, расположение и значения для сетевой безопасности: разрешить PKU2U запросы на проверку подлинности на этом компьютере для использования параметра политики безопасности «Интернет-удостоверения» . |

| Сетевая безопасность: настройка типов шифрования, разрешенных только для Kerberos Win 7 | В этой статье описаны рекомендации, сведения о расположении, значения и требования к безопасности для сетевой безопасности: Настройка типов шифрования, разрешенных для параметров политики безопасности Kerberos Win7. |

| Сетевая безопасность: не хранить хэш-значения LAN Manager при следующей смене пароля | В этой статье описаны советы и рекомендации, расположение, значения, Управление политикой и безопасность в сети: не хранить хеш-значений LAN Manager при следующем параметре политики безопасности смены пароля. |

| Сетевая безопасность: принудительный вывод из сеанса по истечении допустимых часов работы | В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для сетевой безопасности: принудительно завершать сеанс при параметрах политики безопасности «истекает время входа». |

| Сетевая безопасность: уровень проверки подлинности LAN Manager | В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для сетевой безопасности: параметр политики безопасности уровня проверки подлинности LAN Manager . |

| Сетевая безопасность: требование цифровой подписи для LDAP-клиента | Этот справочный раздел по политике безопасности для ИТ – специалиста описывает советы и рекомендации, расположение, значения, Управление политикой и безопасность, касающиеся этого параметра политики. Эти сведения распространяются на компьютеры под управлением операционной системы Windows Server 2008 или более поздней версии. |

| Сетевая безопасность: минимальная сеансовая безопасность для клиентов на базе NTLMSSP (включая безопасный RPC) | В этой статье описаны советы и рекомендации, расположение, значения, Управление политиками и параметры безопасности для политики безопасности сети: минимальная сеансовая безопасность для клиентов NTLM SSP на базе безопасности (включая безопасный RPC) . |

| Сетевая безопасность: минимальная сеансовая безопасность для серверов на базе NTLMSSP (включая безопасный RPC) | В этой статье описаны советы и рекомендации, расположение, значения, Управление политиками и безопасность, касающиеся политики безопасности сети: минимальная сеансовая безопасность для служб NTLM SSP на основе сервера (включая безопасный RPC) . |

| Сетевая безопасность: ограничения NTLM: добавить удаленные серверы в исключения проверки подлинности NTLM. | В этой статье описаны рекомендации, расположение, значения, аспекты управления и рекомендации по обеспечению безопасности в сети: restrict NTLM: Добавление исключений удаленных серверов для политики безопасности проверки подлинности NTLM. |

| Сетевая безопасность: ограничения NTLM: добавить исключения для серверов в этом домене | В этой статье описаны рекомендации, расположение, значения, аспекты управления и рекомендации по обеспечению безопасности сети. ограничения NTLM: Добавление исключений сервера в этом параметре политики безопасности домена. |

| Сетевая безопасность: ограничения NTLM— аудит входящего трафика NTLM | В этой статье описаны рекомендации, расположение, значения, аспекты управления и рекомендации по обеспечению безопасности для сетевой безопасности: restrict NTLM: аудит для политики безопасности входящего трафика NTLM . |

| Сетевая безопасность: ограничения NTLM— аудит проверки подлинности NTLM на этом домене | В этой статье описаны рекомендации, расположение, значения, аспекты управления и рекомендации по обеспечению безопасности для сетевой безопасности: ограничения NTLM: Аудит проверки подлинности NTLM в этом параметре политики безопасности домена. |

| Сетевая безопасность: ограничения NTLM— входящий трафик NTLM | В этой статье описаны рекомендации, расположение, значения, аспекты управления и рекомендации по безопасности для параметров политики безопасности сети: restrict NTLM: входящий трафик NTLM . |

| Сетевая безопасность: ограничения NTLM— проверка подлинности NTLM на этом домене | В этой статье описаны рекомендации, расположение, значения, аспекты управления и рекомендации по обеспечению безопасности в сети: ограничения NTLM: проверка подлинности NTLM в этом параметре политики безопасности домена. |

| Сетевая безопасность: ограничения NTLM— исходящий трафик NTLM к удаленным серверам | В этой статье описаны рекомендации, расположение, значения, аспекты управления и рекомендации по обеспечению безопасности при настройке политики безопасности сети: ограничения NTLM: исходящий трафик NTLM для удаленных серверов . |

| Консоль восстановления: разрешить автоматический вход администратора | В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для консоли восстановления: разрешение автоматического входа в режим администратора. |

| Консоль восстановления: разрешить копирование дискет и доступ ко всем дискам и папкам | В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для консоли восстановления: разрешить копирование дискет и доступ ко всем дискам и папкам в параметрах политики безопасности. |

| Завершение работы: разрешить завершение работы системы без LG | В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для отключения: разрешить завершение работы системы без входа в систему с помощью параметра политики безопасности. |

| Завершение работы: очистка файла подкачки виртуальной памяти | В этой статье описаны рекомендации, расположение, значения, Управление политикой и безопасность, касающиеся политики безопасности » Очистка файла виртуальной памяти» . |

| Системная криптография: обязательное применение сильной защиты ключей пользователей, хранящихся на компьютере | В этой статье описаны советы и рекомендации, расположение, значения, Управление политикой и безопасность для системы криптографии: принудительно применять надежную защиту для пользовательских ключей, которые хранятся в параметрах политики безопасности компьютера. |

| Системная криптография: использовать FIPS-совместимые алгоритмы для шифрования, хэширования и подписывания. | Этот справочный раздел по политике безопасности для ИТ – специалиста описывает советы и рекомендации, расположение, значения, Управление политикой и безопасность, касающиеся этого параметра политики. |

| Системные объекты: учитывать регистр для подсистем, отличных от Windows. | В этой статье описаны советы и рекомендации, расположение, значения, Управление политикой и безопасность для системных объектов: требование учета регистра для параметров политики безопасности не для Windows . |

| Системные объекты: усилить разрешения по умолчанию для внутренних системных объектов (например, символических ссылок) | В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для системных объектов: усилить разрешения по умолчанию для внутренних системных объектов (например, символических ссылок) параметр политики безопасности. |

| Параметры системы: необязательные подсистемы | В этой статье описаны советы и рекомендации, расположение, значения, Управление политикой и безопасность, касающиеся параметров политики безопасности » системные параметры»: дополнительные подсистемы . |

| Параметры системы: использовать правила сертификатов для исполняемых файлов Windows для политик ограниченного использования программ | В этой статье приведены рекомендации, сведения о расположении, значениях, управлении политиками и безопасности для параметров системы: использование правил сертификатов для исполняемых файлов Windows для политики ограничения безопасности программ . |

| Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора | В этой статье описаны советы и рекомендации, расположение, значения, Управление политикой и безопасность для контроля учетных записей пользователей: режим одобрения администратором для встроенного параметра политики безопасности учетной записи администратора. |

| Контроль учетных записей пользователей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол | В этой статье описаны рекомендации, сведения о расположении, значения и вопросы безопасности для контроля учетных записей. Разрешите UIAccess — запрашивать повышение прав, не используя параметр политики безопасности для настольных систем. |

| Контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором | В этой статье описаны рекомендации, расположение, значения, Управление политиками и параметры безопасности для контроля учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором . |

| Контроль учетных записей пользователей: поведение запроса на повышение прав для обычных пользователей | В этой статье описаны рекомендации, расположение, значения, Управление политиками и параметры безопасности для контроля учетных записей: поведение запроса на повышение прав для обычных пользователей . |

| Контроль учетных записей пользователей: обнаружение установки приложений и запрос на повышение прав | В этой статье описаны советы и рекомендации, расположение, значения, Управление политиками и безопасность, касающиеся управления учетными записями пользователей: обнаружение установок приложений и запросов на повышение уровня безопасности. |

| Контроль учетных записей пользователей: повышение прав только для подписанных и проверенных исполняемых файлов | В этой статье описаны советы и рекомендации, расположение, значения, Управление политикой и безопасность, касающиеся управления учетными записями пользователей. повышать права только для подписанных и проверенных исполняемых файлов в политике безопасности. |

| Контроль учетных записей пользователей: повышать права для UIAccess-приложений только при установке в безопасных местах | В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для управления учетными записями пользователей: повышать права только для UIAccess — приложений, установленных в параметрах политики безопасности Secure Locations. |

| Контроль учетных записей пользователей: все администраторы работают в режиме одобрения администратором | В этой статье описаны советы и рекомендации, расположение, значения, Управление политикой и безопасность, касающиеся управления учетными записями пользователей. все администраторы в параметрах политики безопасности режима одобрения администратором. |

| Контроль учетных записей пользователей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав | В этой статье описаны рекомендации, расположение, значения, правила управления политиками и безопасности для контроля учетных записей. Переключение на безопасный рабочий стол при запросе параметра политики безопасности повышенных прав. |

| Контроль учетных записей: виртуализация сбоев записи в файл или реестр на основании расположений пользователя | В этой статье описаны советы и рекомендации, расположение, значения, Управление политикой и безопасность, касающиеся управления учетными записями пользователей: виртуализировать ошибки при записи файлов и реестра в параметры политики безопасности для расположений пользователей. |

docs.microsoft.com

Феноменальная безопасность Windows 10 | Партнеры

Новейшая версия операционной системы Microsoft Windows 10 создавалась разработчиками компании для работы в информационном окружении, значительно изменившемся с точки зрения угроз для системы безопасности и конфиденциальности данных. Условия работы новой версии можно охарактеризовать как функционирование в «пространстве постоянно меняющихся угроз», включающем широкий технологический спектр вредоносных программ и часто меняющиеся способы проникновения со стороны злонамеренных лиц, которые используют для своих целей многие современные устройства и сетевые технологии.

Изменился и состав злоумышленников: хакеров-одиночек сменили хорошо организованные криминальные группы, превратившие атаки на цифровые ресурсы компаний в большой бизнес за счет получения выкупа от жертв шифрования критичных для них данных, а также за счет краж персональных и финансовых данных с помощью мошеннических ресурсов и последующего хищения денежных средств пользователей. Нередки случаи политически мотивированных атак на компании с целью кражи секретов или нанесения репутационного и прямого ущерба.

Усовершенствованные функции защиты в Windows 10 |

Биометрия. В Windows 10 биометрия полностью интегрирована в компоненты системы безопасности ОС, а не просто является одним из внешних элементов более крупной схемы.

Windows Hello. Это новая биометрическая технология входа, которая позволяет разблокировать устройства после идентификации лица или отпечатков пальцев.

Microsoft Passport. Технология строгой двухфакторной проверки подлинности заменяет пароли комбинацией из зарегистрированного устройства и ПИН-кода или Windows Hello.

Повышенная сопротивляемость атакам, основанным на методах подбора пароля пользователя, его ПИН-кода или биометрических данных. Windows 10 поддерживают еще более мощную форму защиты от таких атак, потому что учетные данные пользователя привязаны к TPM.

Шифрование жесткого диска с использованием BitLocker. Можно шифровать жесткие диски полностью, включая системные диски и диски с данными.

Шифрование устройства. Windows 10 обеспечивает поддержку шифрования гораздо более широкого диапазона устройств, включая устройства с InstantGo.

Шифрование только занятого места на диске. Это позволяет шифровать новые данные по мере записи на диск.

Поддержка шифрования жесткого диска. Жесткие диски нового класса производят самостоятельное шифрование на аппаратном уровне и поддерживают аппаратное шифрование всего диска.

Защита информации на этапе предварительной загрузки. Windows 10 может обеспечить защиту начиная со среды предварительной загрузки на современных устройствах.

Управление паролями и ПИН-кодами. Если BitLoсker включен на системном диске и компьютер оснащен модулем TPM, пользователь должен ввести ПИН-код, прежде чем BitLocker разблокирует диск.

Настройка сетевой разблокировки. Сетевая разблокировка позволяет автоматически запускать компьютер под защитой BitLocker, если он подсоединен к проводной сети организации, в которой функционируют службы развертывания Windows.

Система администрирования и мониторинга Microsoft BitLocker. MBAM в составе пакета Microsoft Desktop Optimization Pack упрощает поддержку BitLocker и BitLocker To Go, а также управление этими технологиями.

Обеспечение безопасности на основе виртуализации. Безопасность на основе виртуализации (VBS) подразумевает использование возможностей системы виртуализации компьютера. Это передовой способ защиты системных компонентов от угроз.

Доверенный платформенный модуль. Преимущество Windows 10 в том, что TPM объединена с другими аппаратными технологиями безопасности. TPM используется для защиты ключей шифрования томов BitLocker, виртуальных смарт-карт, сертификатов и многих других ключей, для создания которых используется TPM.

Безопасный запуск. Windows 10 может проверить целостность устройств, наличие встроенного программного обеспечения и загрузчиков.

Надежная загрузка. Windows 10 обеспечивает защиту процесса загрузки, проверяя, что все загрузочные компоненты являются надежными (например, подписаны доверенным источником) и целостными.

Ранний запуск антивредоносной программы. Обеспечивается запуск решения, реализующего защиту от вредоносного программного обеспечения, до старта всех сторонних драйверов и приложений

Измеряемая загрузка. Windows 10 использует встроенный в новейшие компьютеры аппаратный компонент TPM, который записывает ряд показателей критически важных компонентов запуска, включая встроенное программное обеспечение, загрузочные компоненты Windows, драйверы.

Защита ядра Windows. В Windows 10 реализован ряд усовершенствований, усложняющих переполнение буфера вредоносным ПО, распыление им куч и выполнение других низкоуровневых атак. Также проверяется код, который может быть запущен на том или ином компьютере.

Device Guard. Это набор компонентов для защиты целостности аппаратного и программного обеспечения. Данные функции являются революционным средством обеспечения безопасности ОС Windows: новые параметры VBS защищают ядро системы, а также процессы и драйверы, выполняемые в режиме ядра.

Device Guard с AppLocker. Можно воспользоваться AppLocker в качестве дополнения к функции настраиваемой целостности кода, если целостность кода невозможно реализовать полностью или функциональность этого компонента не охватывает все желаемые сценарии.

Device Guard с Credential Guard. Здесь используется технология гипервизора для защиты службы проверки подлинности Windows (LSA) и извлеченных учетных данных пользователей.

Microsoft Edge. Новый браузер в Windows 10 более безопасен, чем предшественники, за счет того, что он не поддерживает сторонние двоичные расширения, выполняет только 64-разрядные процессы, разработан как универсальное приложение Windows, упрощает задачи по настройке системы безопасности.

Фильтр SmartScreen. В Windows 10 корпорация Microsoft усовершенствовала фильтр SmartScreen, интегрировав возможности оценки репутации приложений в саму операционную систему.

Универсальные приложения для Windows. Использование универсальных приложений Windows или даже классических приложений Windows (Win32) из магазина Windows существенно снижает вероятность попадания вредоносного программного обеспечения на компьютер, потому что все приложения проходят тщательный отбор и лишь потом становятся доступны в магазине.

Защитник Windows. Более надежную защиту от вредоносного ПО обеспечивают четыре фактора: объемный локальный контекст, всеобъемлющие глобальные датчики, защита от взлома и предоставление специалистам по ИТ-безопасности более широких возможностей.

Родительский контроль. В Windows 10 можно позаботиться о безопасности детей, подключив к своему компьютеру их локальные учетные записи или учетную запись Microsoft. |

Авторы вредоносных программ и создатели мошеннических сетевых ресурсов в Интернете стараются каким-либо образом завлечь пользователей с целью кражи нужной им информации. В противоположность таким действиям, целевые атаки подготовленных хакеров нацелены на использование слабостей сетевой и программной инфраструктуры компаний и организаций. При этом под угрозой оказываются как предприятия в ответственных и критичных к наличию защиты данных отраслях (оборонные, энергетические, финансовые, государственные организации), так и небольшие компании других секторов, в которых не задумываются о защите данных. Любая компания может оказаться поставщиком или подрядчиком для более крупной — следовательно, попасть в поле зрения мошенников и криминальных элементов и стать их невольным посредником для выполнения атак и кражи данных.

Именно с учетом этих перечисленных угроз разрабатывалась новейшая версия операционной системы Microsoft — Windows 10. Она способна функционировать на всех видах современных устройств: на настольных и мобильных компьютерах, гибридных компьютерах и планшетах, встраиваемых устройствах. В ней реализована поддержка всех новейших аппаратных функций цифровой защиты и идентификации, в том числе биометрическая идентификация с распознаванием лиц и отпечатков пальцев, шифрование данных на дисках с использованием доверенного платформенного модуля TPM, безопасная загрузка операционной системы и многое другое. Windows 10 лучше, чем все предыдущие версии Windows, защищена по основным областям функционирования, включая защиту процесса загрузки операционной системы на устройстве, защиту данных на пользовательском устройстве, защиту процесса идентификации пользователей, защиту от внешних угроз и защиту конфиденциальности пользователей.

Защита процесса загрузки операционной системы

Первым уровнем защиты устройства с Windows 10 выступает аппаратное обеспечение, на котором запущена операционная система. Отметим, что полноценное использование механизмов обеспечения безопасности Windows 10 возможно только на оборудовании со встроенными функциями по обеспечению безопасности, включая UEFI с безопасной загрузкой, функции виртуализации процессора, функции защиты памяти процессора, TPM и биометрические датчики.

Одним из самых опасных и сложно идентифицируемых типов вредоносных программ являются наборы скрытого проникновения и сокрытия следов взлома, так называемые руткиты и буткиты, которые могут загружаться до загрузки операционной системы и работать в режиме ее ядра, получая максимальный уровень доступа к ресурсам компьютера. Технологии безопасной загрузки Secure Boot и надежной загрузки Trusted Boot защищают Windows 10 с самого начала загрузки ОС, контролируя процесс запуска устройства и разрешая старт только доверенных компонентов. Дополнительную защиту добавляет технология раннего запуска антивирусных компонентов Early Launch Anti-Malware (ELAM).

Защита данных в локальном хранилище пользовательского устройства

Повсеместное использование мобильных компьютеров и устройств в рамках обычного выполнения рабочих обязанностей несет риск потери и разглашения важных корпоративных данных в результате банальной кражи устройства. Шифрование всех данных на нем и защита его надежным паролем помогают снизить остроту потери, а возможность удаленного стирания конфиденциальных данных с консоли администратора делает кражу с целью завладения информацией бессмысленной. Для многих отраслей, оперирующих чувствительной к разглашению или попаданию в чужие руки информацией, наличие шифрования является обязательным.

Шифрование диска BitLocker — это функция защиты данных, которая интегрируется с операционной системой и борется с угрозами хищения или незащищенности данных в случае потери, кражи или неправильного списания компьютеров. BitLocker может шифровать жесткие диски полностью, включая системные диски и диски с данными.

Одной из самых актуальных и насущных проблем защиты личных и корпоративных данных является проблема преднамеренной или непреднамеренной утечки информации с устройства. На всех компьютерах с установленной версией Windows 10 Pro доступно новое средство защиты — Windows Information Protection (WIP), которое относится к решениям класса Data Leak Protection (DLP), предназначенным для защиты от утечек корпоративной информации. WIP обеспечивает защиту от возможной утечки данных, не влияя на работу сотрудников, а также помогает обезопасить корпоративные приложения и данные от случайной потери на принадлежащих компании и сотрудникам устройствах, использующихся для работы. При этом не требуется вносить изменения в операционную систему или другие приложения.

Что важно, WIP позволяет разделять личную информацию пользователя и данные, доступ к которым сотрудник имеет в рамках выполнения своих рабочих обязанностей. Этот механизм позволяет хранить рабочие данные в зашифрованном виде, контролировать и предотвращать попытки случайной или преднамеренной передачи файлов или их фрагментов в несанкционированные для использования приложения, а при необходимости сможет удалить рабочие файлы, не затрагивая при этом личную информацию пользователя.

Защита процесса идентификации пользователей

Привычная пара «имя пользователя и пароль» — популярный способ проверки подлинности при регистрации в системе или на информационном ресурсе. Windows 10 включает в себя новую платформу авторизации, позволяющую внедрить более безопасную альтернативу привычным многократно повторяющимся паролям в виде двухфакторной аутентификации. Технология Windows Hello дает возможность проверять биометрические данные пользователя в качестве одного из факторов аутентификации наряду с привычным идентификатором PIN. На устройствах, оснащенных необходимым оборудованием (специальной цифровой фотокамерой или сканером отпечатков пальцев), можно выполнять регистрацию путем распознавания лица пользователя или отпечатка его пальца.

Злоумышленники нередко используют атаку, основанную на методе подбора, что позволяет получить доступ к устройству простым угадыванием пароля пользователя или его ПИН-кода. Иногда злоумышленник даже выполняет подбор биометрических данных до тех пор, пока ему не удастся взломать устройство. Windows 10 поддерживает мощную защиту от атак методом подбора: если операционная система обнаруживает, что некто пытается воздействовать на механизмы регистрации в системе Windows, то системный диск остается защищенным средствами BitLocker, а Windows может автоматически перезагрузить устройство и BitLocker будет находиться в режиме восстановления до тех пор, пока кто-нибудь не введет ключ-пароль восстановления.

Защита от внешних угроз

Для противостояния постоянно расширяющемуся набору внешних угроз, Windows 10 имеет как хорошо зарекомендовавшие себя и знакомые по предыдущим версиям улучшенные инструменты (Защитник Windows), так и новые продвинутые технологии, такие как облачная служба для выявления вредоносных кодов на основе мониторинга поведения программ Windows Defender Advanced Threat Protection, служба защиты на основе виртуализации Credential Guard, следящая за тем, чтобы только привилегированные системные компоненты могли получать доступ к системным данным, а также служба Device Guard, контролирующая оборудование и программы устройства, чтобы на нем запускались только доверенные приложения, определенные в политиках целостности кода.

Возможности Защитника Windows расширены как за счет механизма сканирования по расписанию даже при наличии в системе установленного антивирусного продукта стороннего разработчика, так и за счет реализации режима проверки устройства в автономном режиме, который позволяет выполнить загрузку устройства и осуществить проверку из доверенной среды. Процесс проверки работает вне стандартного ядра Windows, и поэтому можно отследить вредоносные программы, которые пытаются скрыть себя от оболочки Windows за счет перезаписи базовой записи загрузки. Автономную проверку можно запустить напрямую из Защитника Windows.

Фильтр SmartScreen помогает защищать пользователей от вредоносных приложений и веб-сайтов с помощью приложения SmartScreen и служб репутации URL-адресов. В Windows 10 фильтр SmartScreen усовершенствован и может оценить репутацию приложений в самой операционной системе.

Защита конфиденциальности пользователей

В современном информационном мире пользователи осуществляют подсоединения к многочисленным цифровым ресурсам. Потоки информации движутся в обоих направлениях, приложения Windows способны принимать и отправлять файлы. Почтовые сообщения и другие связанные с пользователем данные, в том числе диагностического характера, пересылаются в обе стороны, а также отправляются различным веб-службам. Корпоративные и индивидуальные пользователи Windows 10 могут управлять такими информационными потоками, используя для этого как специальную вкладку «Конфиденциальность» в приложении «Безопасность», так и групповую политику, которую составляют и применяют для пользовательских систем администраторы.

Узнать подробности

www.osp.ru

«Как найти центр безопасности защитника Windows 10?» – Яндекс.Знатоки

«Центр безопасности Защитника Windows» был переименован в «Безопасность Windows» в обновлении Windows 10 October 2018 Update (версия 1809)

- Открыть Центр безопасности Защитника Windows можно щелкнув по значку защитника Windows в системном трее панели задач.

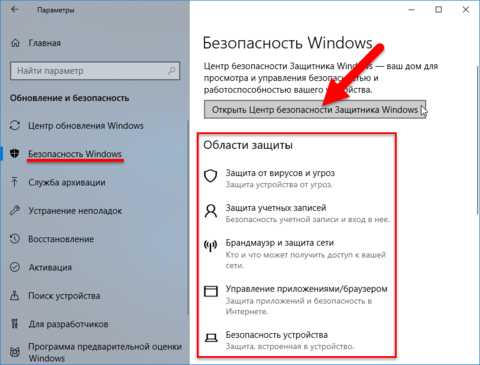

- В более ранних версиях Windows 10, на вкладке Защитник Windows в разделе Обновление и безопасность приложения Параметры Windows были доступны некоторые настройки встроенного антивируса, теперь здесь отображаются кнопка для запуска Центра безопасности Защитника Windows и быстрый доступ к областям защиты.

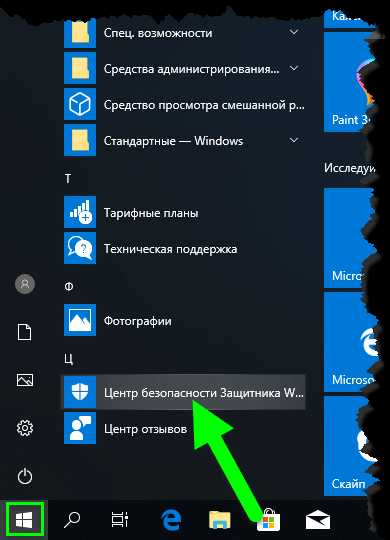

- Также открыть Центр безопасности Защитника Windows можно воспользовавшись меню Пуск или системным поиском.

yandex.ru

Автономный Защитник Windows в Windows 10

- Время чтения: 3 мин

В этой статье

Относится к:

Автономный Защитник Windows— это средство защиты от вредоносных программ, позволяющее вам загружать его и запускать проверку из доверенной среды. Проверка запускается снаружи обычного ядра Windows, поэтому она может обнаружить вредоносные программы, которые пытаются обойти оболочки Windows, например вирусы и программы rootkit, которые заражают или перезаписывают основную загрузочную запись (MBR).

Автономный Защитник Windows можно использовать при подозрении заражения вредоносными программами или необходимости подтвердить тщательную очистку конечной точки после эпидемии вредоносных программ.

В Windows 10 автономный защитник Windows можно запустить одним щелчком мыши непосредственно из приложения для обеспечения безопасности Windows. В предыдущих версиях Windows пользователю приходилось устанавливать автономный Защитник Windows на загрузочный носитель, перезагружать конечную точку и загружать загрузочный носитель.

необходимые условия и требования

Автономный Защитник Windows в Windows 10 имеет те же требования к оборудованию, что и Windows 10.

Дополнительные сведения о требованиях к Windows 10 см. в следующих разделах:

Примечание

Автономный Защитник Windows не поддерживается на компьютерах с процессорами ARM или на единицах хранения Windows Server.

Чтобы запустить автономный Защитник Windows с конечной точки, пользователь должен войти в систему с правами администратора.

Обновление автономного Защитника Windows

Автономный Защитник Windows использует самые последние обновления защиты, доступные на конечной точке. Он обновляется при каждом обновлении антивирусной программы «Защитник Windows».

Примечание

Перед запуском автономной проверки следует обновить защиту антивирусной программы «Защитник Windows». Также можно выполнить принудительное обновление с помощью групповой политики или другим способом, которым вы обычно развертываете обновления на конечных точках, или вручную скачать и установить последние обновления защиты из Центра Майкрософт по защите от вредоносных программ.

Дополнительные сведения вы увидите в разделе Управление обновлениями аналитики безопасности защитника Windows .

Сценарии использования

В Windows 10 версии 1607 можно вручную принудительно провести автономную проверку. Кроме того, если Защитник Windows определяет, что необходимо запустить автономный Защитник Windows, он сообщит об этом пользователю в конечной точке.

Информация о необходимости автономной проверки также может появиться в диспетчере System Center Configuration Manager, если вы используете его для управления конечными точками.

Напоминание может осуществляться с помощью подобного уведомления:

Пользователь также получит уведомление через клиент Защитника Windows:

В Configuration Manager вы можете задать состояние конечных точек, перейдя в Мониторинг > Обзор > Безопасность > Состояние защиты конечной точки > Состояние защиты конечной точки центра системы.

Проверки автономного Защитника Windows указаны в пункте Статус устранения вредоносных программ следующим образом: Нужно выполнить автономную проверку.

Настройка уведомлений

Уведомления автономного Защитника Windows настраиваются в том же параметре политики, что другие уведомления антивирусной программы «Защитник Windows».

Дополнительные сведения об уведомлениях в Защитнике Windows см. в разделе Настройка уведомлений, отображаемых на конечных точках].

Запуск проверки

Важно!

Перед использованием автономного Защитника Windows сохраните все файлы и закройте все программы. Проверка автономного Защитника Windows занимает около 15 минут. После завершения проверки конечная точка перезагрузится. Проверка выполняется вне обычной операционной среды Windows. Пользовательский интерфейс будет отображаться не так, как при обычной проверке Защитником Windows. После завершения проверки конечная точка перезагрузится, будет выполнена обычная загрузка Windows.

Вы можете запустить проверку автономного Защитника Windows с помощью следующих вариантов:

- PowerShell

- Инструментарий управления Windows (WMI)

- Приложение «Безопасность Windows»

Использование командлетов PowerShell для выполнения автономной проверки

Используйте следующие командлеты.

Start-MpWDOScan

Дополнительные сведения об использовании PowerShell с антивирусной программой «Защитник Windows» см. в разделах Использование командлетов PowerShell для настройки и запуска антивирусной программы «Защитник Windows» и Командлеты Защитника.

Использование инструкции управления Windows (WMI) для запуска автономной проверки

Используйте класс MSFT_MpWDOScan для запуска автономной проверки.

Следующий фрагмент кода сценария WMI немедленно запустит проверку автономного Защитника Windows, что приведет к перезапуску конечной точки, выполнению автономной проверки и последующей перезагрузке и загрузке Windows.

wmic /namespace:\\root\Microsoft\Windows\Defender path MSFT_MpWDOScan call Start

Дополнительные сведения см. в следующих разделах:

Запуск автономной проверки с помощью приложения «Безопасность Защитника Windows»

Откройте приложение «безопасность Windows», щелкнув значок щита на панели задач или выполнив поиск в меню «Пуск» для защитника.

Нажмите плитку Защита от вирусов и угроз (или значок щита в левой строке меню), а затем метку Расширенная проверка:

Выберите Проверка автономного Защитника Windows и нажмите кнопку Проверить сейчас.

Примечание

В Windows 10 версии 1607 автономную проверку можно запустить из раздела Параметры Windows > Обновление и безопасность > Защитник Windows или из клиента Защитника Windows.

Просмотр результатов проверки

Результаты проверки для автономного защитника Windows будут перечислены в разделе «журнал сканирования» приложения «безопасность Windows».

Еще по теме

docs.microsoft.com

Защита процесса загрузки Windows 10

- Время чтения: 8 мин

В этой статье

Применимо к:

Операционная система Windows имеет множество функций для защиты от вредоносных программ, и очень хорошо справляется с этой задачей. За исключением приложений, разрабатываемых организациями самостоятельно для внутреннего использования, все приложения Microsoft Store должны соответствовать ряду требований, чтобы пройти сертификацию и быть представленными в Microsoft Store. В процессе сертификации проверяется несколько критериев, включая безопасность. Этот процесс является эффективным средством защиты Microsoft Store от вредоносных программ. Даже если вредоносное приложение получится, в операционной системе Windows10 входит ряд функций безопасности, которые могут снизить последствия. Например, приложения Microsoft Store изолированы и не имеют разрешений, необходимых для доступа к данным пользователя или изменения параметров системы.

Windows10 имеет несколько уровней защиты для классических приложений и данных. Защитник Windows использует подписи для обнаружения и помещения в карантин приложений, которые были определены как вредоносные. Фильтр SmartScreen предупреждает пользователя, прежде чем разрешить запуск ненадежного приложения, даже если оно распознается как вредоносное ПО. Прежде чем приложение сможет изменить параметры системы, пользователю необходимо предоставить приложению права администратора с помощью контроля учетных записей.

Это лишь некоторые из возможностей, которые Windows10 защитить от вредоносных программ. Тем не менее, эти функции безопасности защищают вас только после запуска Windows10. Современных вредоносных программ — в особенности буткиты — способны запускаться до запуска Windows, полностью обходя защиту операционной системы и оставаясь полностью скрытыми.

При запуске Windows 10 на компьютерах или любых компьютеров, которые поддерживают Единый расширяемый микропрограммный интерфейс (UEFI) надежная загрузка защищает компьютер от вредоносных программ с момента включения компьютера до запуска защиты от вредоносных программ. В случае заражения компьютера вредоносным ПО оно не сможет оставаться скрытым; надежная загрузка сможет подтвердить целостность системы вашей инфраструктуры таким образом, который вредоносное программное обеспечение не сможет скрыть. Даже на компьютерах без UEFI Windows10 обеспечивает более высокую безопасность при загрузке по сравнению с предыдущими версиями Windows.

Давайте сначала рассмотрим программы rootkit и то, как они работают. Затем мы покажем, как Windows10 сможет защитить вас.

Угроза: программы rootkit

Программы rootkit — это сложный и опасный тип вредоносных программ, которые выполняются в режиме ядра с теми же правами, что и операционная система. Так как программы rootkit обладают теми же правами, что и операционная система, и запускаются до нее, они могут полностью скрывать себя и другие приложения. Зачастую программы rootkit входят в набор вредоносных программ, которые могут обходить процедуры входа, записывать пароли и нажатия клавиш, перемещать конфиденциальные файлы и получать зашифрованные данные.

Различные типы программ rootkit загружаются на различных этапах процесса запуска:

- Программы rootkit встроенного ПО. Такие программы перезаписывают встроенное ПО BIOS компьютера и другого оборудования для запуска программ rootkit перед Windows.

- Буткиты. Такие программы заменяют собой загрузчик операционной системы (небольшую программу, которая запускает операционную систему), чтобы компьютер загружал буткит перед загрузкой операционной системы.

- Программы rootkit, работающие на уровне ядра. Эти программы заменяют собой часть ядра операционной системы, чтобы программа rootkit запускалась автоматически при загрузке операционной системы.

- Драйверные программы rootkit. Эти программы выдают себя за один из надежных драйверов, используемых Windows для взаимодействия с оборудованием компьютера.

Меры противодействия

Windows10 поддерживает четыре функции, позволяющие предотвратить загрузку rootkit и буткитс во время запуска.

- Безопасная загрузка. Компьютеры со встроенным ПО UEFI и доверенным платформенным модулем можно настроить на загрузку только надежных загрузчиков операционной системы.

- Надежная загрузка. Windows проверяет целостность всех компонентов процесса запуска перед их загрузкой.

- Ранний запуск защиты от вредоносных программ (ELAM). ELAM проверяет все драйверы перед их загрузкой и блокирует загрузку неутвержденных драйверов.

- Измеряемая загрузка Встроенное ПО компьютера записывает в журнал процесс загрузки, и Windows 10 может отправлять этот журнал надежному серверу, который способен объективно оценить работоспособность компьютера.

В Figure1 показан процесс запуска Windows10.

Рисунок 1. Безопасная загрузка, надежная загрузка и измеряемая загрузка блокируют вредоносные программы на каждом этапе

Безопасная загрузка и измеряемая загрузка возможна только на компьютерах с UEFI 2.3.1 и микросхемой TPM. К счастью, на всех компьютерах с Windows 10, которые соответствуют требованиям программы совместимости оборудования Windows, эти компоненты есть, так же как и на многие компьютерах, предназначенных для более ранних версий Windows.

В следующих разделах описаны безопасная загрузка, надежная загрузка, ELAM и измеряемая загрузка.

Безопасная загрузка

При запуске компьютер сначала находит загрузчик операционной системы. Компьютеры без безопасной загрузки просто запускают любой загрузчик, который находится на жестком диске компьютера. Компьютер не может определить, загружается ли доверенная операционная система или программа rootkit.

При запуске компьютера, оснащенного UEFI, компьютер сначала проверяет наличие цифровой подписи у встроенного ПО, что снижает риск запуска программ rootkit встроенного ПО. Если включена безопасная загрузка, встроенное ПО проверяет цифровую подпись загрузчика, чтобы убедиться, что он не был изменен. Если загрузчику не изменен, встроенное ПО запускает загрузчик, только если выполняется одно из следующих условий.

- Загрузчик был подписан с использованием доверенного сертификата. В случае компьютеров, сертифицированных для Windows10, сертификат Microsoft® является надежным.

- Пользователь вручную утвердил цифровую подпись загрузчика. Это позволяет пользователю загружать сторонние операционные системы.

Все сертифицированные для Windows10 компьютеров на базе x86 должны соответствовать нескольким требованиям, связанным с безопасной загрузкой:

- Безопасная загрузка должна быть включена по умолчанию.

- Они должны доверять сертификату Майкрософт (а значит, и любому загрузчику, подписанному корпорацией Майкрософт).

- Они должны разрешать пользователю настраивать безопасную загрузку для доверия другим загрузчикам.

- ПК должны разрешать пользователю полностью отключить безопасную загрузку.

Эти требования обеспечивают защиту от программ rootkit и позволяют запустить любую операционную систему по своему выбору. Существует три варианта запуска сторонних операционных систем.

- Использование ОС с сертифицированным загрузчиком. Так как все сертифицированные для Windows10 ПК должны доверять сертификату Microsoft, корпорация Майкрософт предоставила услуги для анализа и подписывания любого загрузчика, не относящегося к корпорации Майкрософт, чтобы его можно было считать надежным для всех сертифицированных для Windows10 компьютеров. Собственно, загрузчик с открытым исходным кодом, поддерживающий загрузку Linux, уже доступен. Чтобы начать процесс получения сертификата, перейдите на http://partner.microsoft.com/dashboardвеб-странице.

- Настройка UEFI на доверие пользовательскому загрузчику. Все сертифицированные для Windows10 компьютеров позволяют доверять несертифицированному загрузчику с помощью добавления подписи в базу данных UEFI, что позволяет запускать любые операционные системы, в том числе символизирующий операционные системы.

- Отключение безопасной загрузки. Все сертифицированные для Windows10 компьютеров позволяют отключить безопасную загрузку, чтобы можно было запускать какое – либо программное обеспечение. Однако это не поможет защититься от буткитов.

Во избежание использования уязвимостей, свойственных этим вариантам, вредоносными программами, настройте встроенное ПО UEFI для доверия несертифицированному загрузчику или отключите безопасную загрузку. Программное обеспечение не может изменить параметры безопасной загрузки. Дополнительные сведения о безопасной загрузке и UEFI см. в статье Защита среды, выполняемой до ОС, с помощью UEFI.

Как и большинство мобильных устройств, сертифицированные на базе ARM для Виндовсртных устройств, например, устройство Microsoft Surface RT, предназначены для работы только в Windows 8.1. Следовательно, невозможно отключить безопасную загрузку и загрузить другую операционную систему. К счастью, существует большое количество устройств ARM, предназначенных для запуска других операционных систем.

Надежная загрузка

Надежная загрузка начинает работать, когда заканчивается безопасная загрузка. Загрузчик проверяет цифровую подпись ядра Windows10 перед ее загрузкой. Ядро Windows10, в свою очередь, проверяет все остальные компоненты процесса запуска Windows, в том числе загрузочные драйверы, загрузочные файлы и ЕЛАМ. Если файл был изменен, загрузчик обнаруживает проблему и не загружает поврежденный компонент. Как правило, Windows10 может автоматически восстановить поврежденный компонент, восстановить целостность Windows и разрешить запуск компьютера в обычном режиме.

Ранний запуск антивредоносной программы

Так как безопасная загрузка защитила загрузчик, а надежная загрузка защитила ядро Windows, следующей возможностью для запуска вредоносной программы является инфицирование драйвера загрузки стороннего производителя. Традиционные антивредоносные приложения не запускаются до тех пор, пока не будут загружены драйверы загрузки, что позволяет сработать руткиту, замаскированному под драйвер.

Ранний запуск антивредоносной программы (ELAM) может загрузить драйвер антивредоносного ПО Майкрософт или сторонних разработчиков перед загрузкой всех драйверов и приложений загрузки, отличных от Майкрософт, сохраняя таким образом цепочку доверия, установленную безопасной загрузкой и надежной загрузкой. Поскольку операционная система еще не запущена и ОС Windows необходимо загрузиться максимально быстро, у ELAM простая задача: изучить каждый драйвер загрузки и определить, входит ли он в список надежных драйверов. Если он не считается доверенным, Windows его не загружает.

Драйвер ELAM не является полнофункциональным решением для защиты от вредоносных программ; оно загружается позже в процессе загрузки. Защитник Windows (включенный в Windows10) поддерживает ЕЛАМ, как это делает Microsoft System Center2012 Endpoint Protection и несколькими антивредоносными приложениями, отличными от Microsoft.

Измеряемая загрузка

Если компьютер в вашей организации заражается программой rootkit, вам необходимо об этом знать. Корпоративные приложения для защиты от вредоносных программ могут сообщать о заражений вредоносным ПО ИТ-отделу, но это не работает с программами rootkit, скрывающими свое присутствие. Другими словами, нельзя доверять клиенту задачу определения того, находится ли он в работоспособном состоянии.

В результате компьютеры, зараженные программами rootkit, кажутся здоровыми даже с запущенным антивредоносным ПО. Зараженные компьютеры по-прежнему подключаются к корпоративной сети, предоставляя программам rootkit доступ к большим объемам конфиденциальных данных и потенциально позволяя программам rootkit распространяться по внутренней сети.

Работа с доверенными платформенными модулями и программным обеспечением от Майкрософт, измеряемая загрузка в Windows10 позволяет доверенному серверу в сети проверить целостность процесса запуска Windows. Измеряемая загрузка использует следующий процесс.

- Встроенное ПО UEFI компьютера хранит в доверенном платформенном модуле хэш встроенного ПО, загрузчик, загрузочные драйверы и все, что должно быть загружено до приложения для защиты от вредоносных программ.

- В конце процесса запуска Windows запускается клиент удаленной аттестации сторонних разработчиков. Сервер удаленной аттестации отправляет клиенту уникальный ключ.

- Доверенный платформенный модуль использует уникальный ключ для цифровой подписи журнала, записанного UEFI.

- Клиент отправляет журнал на сервер, иногда вместе с другими сведениями о безопасности.

В зависимости от реализации и конфигурации сервер управления может определить состояние клиента и предоставить ему ограниченный карантинный или полноценный доступ к сети.

Figure2 иллюстрирует измеряемый процесс загрузки и удаленной аттестации.

Рисунок 2. Измеряемая загрузка демонстрирует работоспособность компьютера удаленному серверу

Windows10 включает интерфейс прикладного программирования для поддержки измеряемой загрузки, но вам понадобятся средства сторонних разработчиков для реализации удаленного клиента аттестации и доверенного сервера аттестации для использования его возможностей. В качестве примера такого инструмента можно скачать TPM Platform Crypto-Provider Toolkit от Microsoft Research или Measured Boot Tool от MVP Microsoft Enterprise Security Дэна Гриффина.

Измеряемая Загрузка использует мощь UEFI, TPM и Windows10, чтобы предоставить вам возможность уверенно оценивать надежность клиентского компьютера в сети.

Резюме

Безопасная загрузка, надежная загрузка и измеряемая загрузка создают архитектуру, которая существенно защищена от программ bootkit и rootkit. В Windows10 эти функции могут привести к устранению вредоносных программ на уровне ядра в сети. Это максимально инновационное решение для защиты от вредоносных программ, когда-либо имевшееся в Windows, опережающее все остальные решения благодаря ряду ключевых усовершенствований. С помощью Windows10 вы можете действительно доверять целостности операционной системы.

Дополнительные ресурсы

docs.microsoft.com

Безопасность в Windows 10 — Блог Windows Россия

Сегодня мы поговорим о безопасности в Windows 10. Новая ОС оснащена множеством встроенных функций защиты от вирусов, фишинга и вредоносного ПО — это действительно самая безопасная Windows на сегодняшний день. Все инструменты безопасности поддерживают автоматическое обновление, сохраняя актуальность и способность противостоять новейшим угрозам.

https://youtu.be/7SciJMHu6u4

Windows Hello

Сколько у вас паролей? Вы наверняка подумали: «Слишком много!» Windows Hello с биометрической альтернативой паролям поможет решить эту проблему. Вы сможете мгновенно получать защищенный доступ к устройствам с Windows 10[i] и онлайн-сервисам Microsoft. Windows узнает ваш отпечаток пальца или лицо и тут же приветствует по имени: вы сможете войти в систему быстро, безопасно и без всяких паролей. А благодаря бесплатным автоматическим обновлениям у вас будут новейшие функции и обновления безопасности в течение всего срока поддержки устройства.

Браузер Microsoft Edge

Что вы прежде всего делаете, войдя в Windows? Большинство людей запускают браузер. Microsoft Edge — принципиально новый браузер, с которым вы сможете еще эффективнее работать в Интернете, потому что обмен данными, чтение, изучение информации и т. п. стали проще. Microsoft Edge станет самым безопасным из наших браузеров: его передовая технология «песочницы» позволяет работать в Интернете изолированно от личной информации и данных, а также от самой системы Windows.

Технология SmartScreen

Во время работы с Microsoft Edge технология Microsoft SmartScreen защищает от фишинговых сайтов, пытающихся украсть ваши пароли и личные данные. Microsoft SmartScreen проверяет репутацию каждого посещаемого сайта и блокирует потенциально опасные. Эта технология также защитит вас от загрузок вредоносного ПО, навязанного вам обманным путем. Для этого используется облачный сервис репутации приложений, который непрерывно оценивает миллиарды новых образцов ПО.

Защитник Windows

Microsoft SmartScreen обеспечит защиту периметра, пока вы находитесь в Интернете. А в борьбе против передового вредоносного ПО вашей надежной опорой станет Защитник Windows. Защитник Windows — это эффективное решение для защиты от вредоносного ПО в Windows 10. Оно не требует сложных настроек и обезопасит от любых рисков. Защитник Windows постоянно обновляется и способен защитить ваш компьютер от новейших угроз, быстро принимая меры для их выявления и устранения. Используя хорошо масштабируемый и географически распределенный облачный сервис, получающий данные с миллиарда устройств, Защитник Windows мгновенно анализирует информацию и реагирует на угрозы за доли секунд.

Родительский контроль

В Windows 10 всего парой кликов мышью вы сможете позаботиться о безопасности своих детей, подключив к своему ПК их локальную учетную запись или учетную запись Майкрософт. При входе с учетной записью Майкрософт все параметры родительского контроля будут перенесены на любое устройство с Windows 10. Родительский контроль в Windows блокирует веб-сайты, приложения и игры для взрослых, регулирует время использования устройства и предоставляет отчеты об активности. С Windows 10 вы можете быть уверены в том, что на просторах цифрового мира ваши дети не попадут в ловушку. Кроме того, через несколько месяцев мы добавим новую возможность для более эффективного отслеживания онлайн-покупок детей, и они смогут безопасно приобретать контент в Магазине Windows, не сообщая сведения о вашей кредитной карте.

С Windows 10 в вашем распоряжении всегда будут новейшие технологии защиты!

Подробнее о функциях безопасности можно узнать на этой странице.

[i] Для работы Windows Hello требуется специализированное оборудование, в том числе сканер отпечатков пальцев, ИК-датчик или иные биометрические датчики.

blogs.windows.com

Ваш комментарий будет первым