лучшие сервисы для хранения информации в облаке

Главная / Статьи / Облачное хранилище

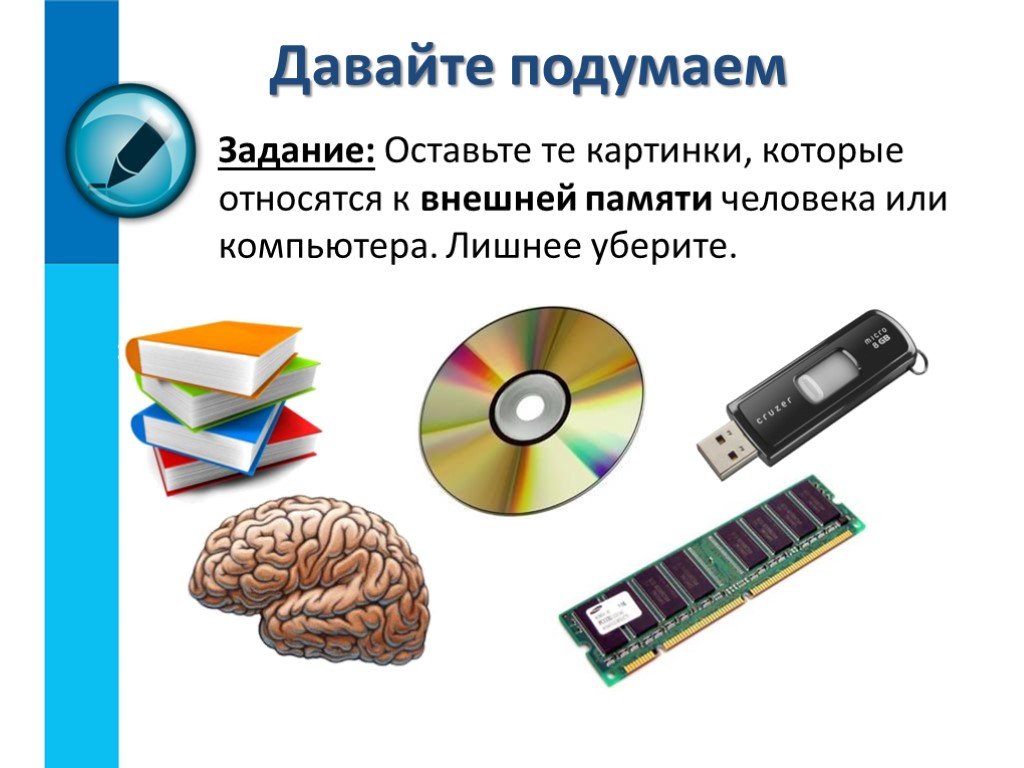

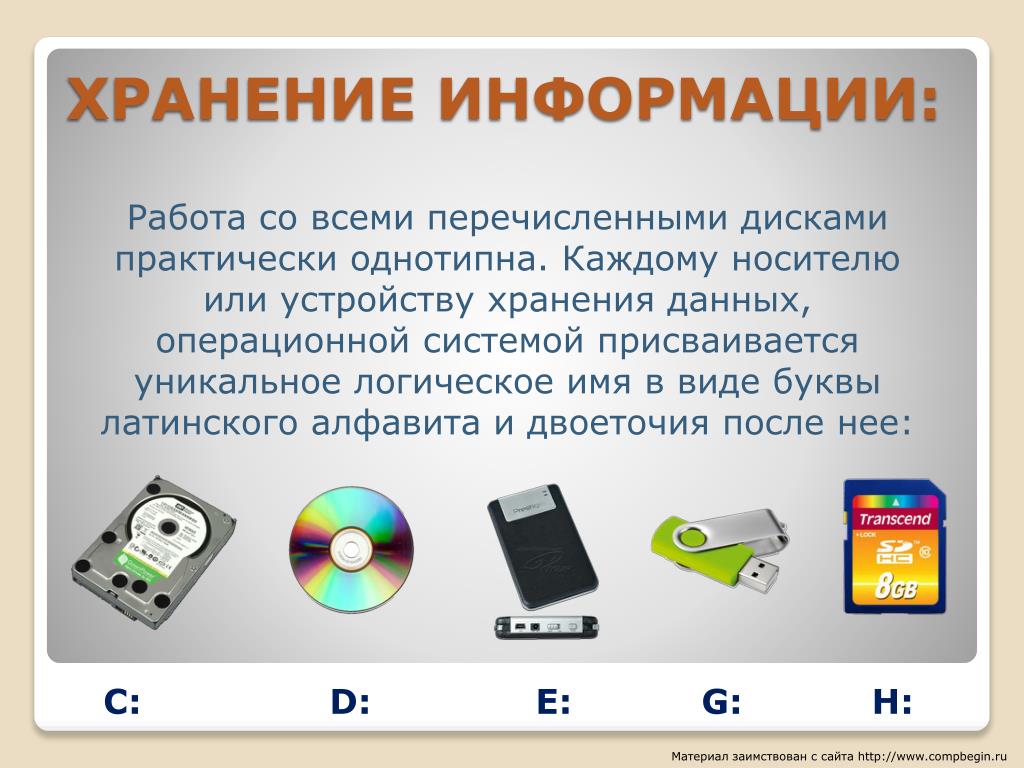

Объём информации в деловой среде постоянно растет. Дизайнеры, маркетологи, копирайтеры — все они генераторы идей и контента, который нужно где-то хранить и удобным способом передавать. Раньше для хранения и передачи файлов использовались дискеты, позднее флешки.

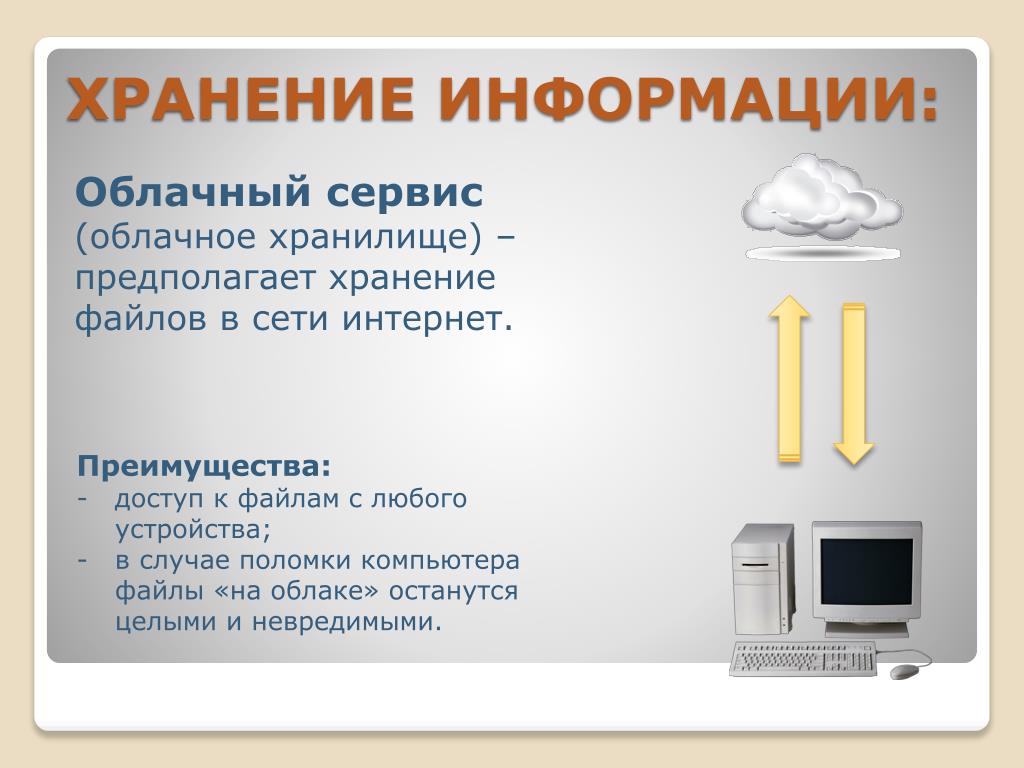

С повсеместным распространением высокоскоростного доступа в интернет даже современные флеш-накопители могут уйти в прошлое. Ведь вместо того, чтобы носить с собой повсюду USB-флеш, удобнее хранить файлы в облачном хранилище данных.

Что такое облачные хранилища

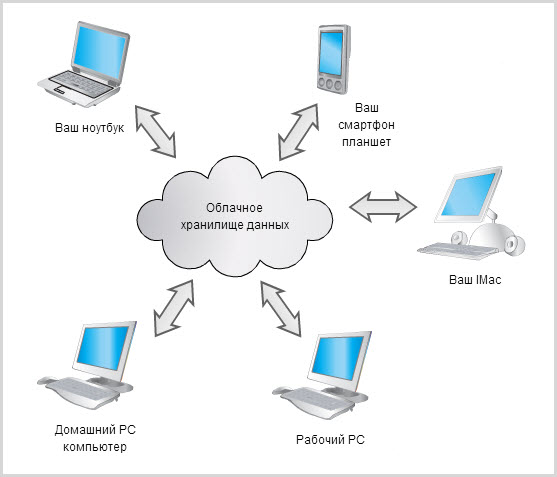

Это дисковое пространство на серверах в сети, на которое пользователь может загрузить свою информацию. Загружать можно фотографии, музыку, текстовые файлы, видеозаписи — главное, чтобы объём хранилища позволял и был достаточно быстрый доступ в интернет. Самое удобное в облачных сервисах в том, что загруженные файлы удобно передавать другим людям. Просто загрузил архив в облачное хранилище, дал ссылку и всё — документы у получателя.

Просто загрузил архив в облачное хранилище, дал ссылку и всё — документы у получателя.

Как работают облачные хранилища данных

Для пользователя механизм работы очень прост:

- Зарегистрироваться в сервисе.

- Cкачать клиент (приложение) хранилища. Если сервис поддерживает протокол WebDAV, то это не обязательно — можно подключить хранилище как сетевой диск.

- Загрузить файлы в облако на хранение.

После этого документы можно организовывать по папкам, редактировать, скачивать, отправлять по ссылке другим пользователям. Это удобно, не нужно хранить кучу флешек и дисков, а главное файлы при необходимости можно передавать одной ссылкой.

Типы облачных хранилищ

Данные бывают разными, значит, и хранилища должны быть соответствующими. Существует несколько типов облачных хранилищ, ориентированных на разные цели и типы данных. Вот 4 из них:

- Файловые хранилища. Эти хранилища напоминают по принципу работы обычную файловую систему на персональном компьютере, но находящуюся в облаке.

Их преимущества — понятная иерархическая структура из папок и подпапок, простой интерфейс. Подходят для работы с небольшими объёмами данных и для обмена файлами между пользователями. Их часто используют как корпоративное облачное хранилище. Примеры таких сервисов: Dropbox, Google Диск, OneDrive, NextCloud.

Их преимущества — понятная иерархическая структура из папок и подпапок, простой интерфейс. Подходят для работы с небольшими объёмами данных и для обмена файлами между пользователями. Их часто используют как корпоративное облачное хранилище. Примеры таких сервисов: Dropbox, Google Диск, OneDrive, NextCloud. - Блочное хранилище. Хранит данные на уровне блоков, доступ к которым осуществляется через подключённые тома. Каждый том на блочном устройстве для операционной системы пользователя выглядит как отдельный диск, которому можно настроить ограничения, например, по количеству операций ввода-вывода в секунду IOPS (Input/output Operations Per Second). Блочные хранилища распространены в корпоративной среде. Доступ к ним осуществляется через SAN (сеть хранения данных) по протоколам iSCSI и Fibre Channel.

- Объектное хранилище. Здесь используется не файловая система, а плоское пространство из множества объектов, у каждого из них есть свои идентификатор и метаданные, по которым их можно найти.

Подходит для хранения больших и быстро растущих объёмов неструктурированных данных, когда не требуется или невозможно их упорядочивание. Примером объектного хранилища служит Amazon S3, где данные размещаются в том же виде, в котором поступают из источника.

Подходит для хранения больших и быстро растущих объёмов неструктурированных данных, когда не требуется или невозможно их упорядочивание. Примером объектного хранилища служит Amazon S3, где данные размещаются в том же виде, в котором поступают из источника. - Базы данных (БД). Это совокупность информации, которая хранится в строго определённой иерархии, например, в таблицах. Для управления ею используется СУБД (Система управления базами данных). База данных может быть и не облачной, а локальной и хранить не файлы, а текстовые значения. Однако, отличные возможности поиска и способность оперировать двоичными объектами типа BLOB делают БД востребованным типом облачного хранилища более-менее однотипных и структурированных данных. Примеры: MySQL, PostgreSQL.

Визуально различия между типами облачных хранилищ можно представить следующим образом.

Таблица 1. Сравнение типов облачных хранилищ.

| Тип | Файловые хранилища | Блочные хранилища | Объектные хранилища | Базы данных |

|---|---|---|---|---|

| Способ хранения данных | ||||

| Сервисы, программы, протоколы | Dropbox, Google Диск, OneDrive, NextCloud | SAN, iSCSI, Fibre Channel | Amazon S3, Ceph | MySQL, PostgreSQL |

Хостинг-провайдер Tendence. ru работает с 2006 года и предоставляет услуги облачных хранилищ для бизнеса. К дисковым накопителям всех типов предоставляется высокоскоростной доступ и обеспечивается дублирование данных аппаратными RAID-контроллерами для 100% надёжности хранения.

ru работает с 2006 года и предоставляет услуги облачных хранилищ для бизнеса. К дисковым накопителям всех типов предоставляется высокоскоростной доступ и обеспечивается дублирование данных аппаратными RAID-контроллерами для 100% надёжности хранения.

Автор: Александр Щукин

При перепубликации статьи установка активной индексируемой гиперссылки на источник — сайт Tendence.ru обязательна!Твитнуть

Облачные сервисы хранения данных — лучшие в Украине, надежные, цена

Надежные виртуальные серверы в Украине и за ее пределами, быстрый хостинг сайтов, почты и резервных копий, синхронизация и обмен файлами. А еще — первый в Украине и один из первых в мире сервис контейнерной инфраструктуры и автоматизации CI/CD-процессов

Сервисы

Облачные сервисы позволяют безопасно хранить данные любых объемов и иметь доступ к ним в любой момент и с любого устройства. Удаленное хранение данных — полезное и выгодное решение для бизнеса.

Надежные облачные сервисы предлагает первый украинский провайдер облачной инфраструктуры Tucha. С 2012 года мы реализовали более 2000 проектов по виртуализации. С Tucha клиентам доступны виртуальные серверы гибких конфигураций, выделенные физические серверы в аренду, услуги по хостингу резервных копий, надежное размещение почты и сайтов в украинских и зарубежных дата-центрах, а также облачное хранилище для синхронизации и обмена файлами. А еще — мы первыми в Украине и одними из первых в мире запустили сервис предоставления контейнерной инфраструктуры и автоматизации CI/CD-процессов.

Сервисы

Также Вы получаете

Отказоустойчивость

Дата-центры, соответствующие уровню защищённости Tier 3 и выше

Гарантированная доступность услуг 99,0-99,9% в зависимости от сервиса

Надёжность

Помощь в защите данных от потерь и доступов посторонних лиц

Дополнительные инструменты для усиления защиты информации

Экономия

Без первоначальных вложений в закупку оборудования

Без затрат на содержание штата технических специалистов

Скорость

Доступ к рабочему пространству в любом месте, где есть интернет, за секунды

Быстрое развёртывание мощностей и простое масштабирование ресурсов

Сервис

Отзывчивая и заинтересованная в задачах клиента техподдержка 24×7

4 вида поддержки на выбор от специалистов с опытом более 10 лет

Решения

Удалённый офис

- Возможность организовать дистанционную работу всей компании

Подробнее

Бухгалтерия в облаке

- Перенос бухгалтерского и финансового учёта, а также других корпоративных программ на виртуальный сервер

Подробнее

Хостинг CRM

- Помощь в переносе и настройке

- Бесперебойная работа даже при больших нагрузках

- Безопасность и надёжное хранение данных

Подробнее

Интернет-магазин в облаке

- Лёгкое управление сайтом с любого устройства 24х7 и круглосуточная мультиязычная техподдержка

- Гибкость и лёгкое масштабирование ресурсов

Подробнее

Хостинг сайтов на Drupal

- Гибкая настройка конфигураций

- Высокие показатели производительности

Подробнее

Хостинг сайтов на WordPress

- Гибкая настройка конфигураций

- Высокие показатели производительности

Подробнее

Провайдер бекапов

- размещение данных за рубежом (преим.

— Германия)

— Германия) - автоматическое резервное копирование данных

Подробнее

Реселлер

- Возможность перепродажи хостинга вашим клиентам

- Управление клиентами

Подробнее

Почему облачные сервисы в Украине лучше всего заказать у Tucha

- Сервисы Tucha помогают безопасно разместить данные за пределами офиса и даже страны, а также дополнительно защитить их от потери, повреждений, доступов посторонних лиц или злоумышленников. Мы предоставляем юридические гарантии и работаем с высококвалифицированными специалистами, а также предлагаем клиентам ряд дополнительных инструментов по защите данных, в том числе шифрование каналов связи, механизмы тревожных кнопок и т.д.

- При работе с удаленными серверами нет необходимости со временем покупать новое оборудование или тратить средства на ремонт текущего. Кроме этого, серверы в облаке не требуют капитальных первоначальных вложений в закупку ИТ-оборудования и поддержание его работоспособности.

- Облачные сервисы нашей компании являются полноценной заменой локальным серверам в офисе. Это позволяет сэкономить время перед началом работы, поскольку удаленные серверы быстро разворачиваются и просто масштабируются.

- Гарантированная доступность услуг на базе сервисов Tucha составляет 99,0-99,9%, в зависимости от выбранного решения и территориального расположения дата-центров. Данные клиентов размещаются в сертифицированных дата-центрах, которые соответствуют уровню защищенности Tier 3 и выше.

- Используя облачные сервисы, вы будете иметь доступ ко всем необходимым данным 24×7 из любого уголка мира, в любое время суток со смартфона, планшета или ноутбука, даже с простейшими техническими характеристиками. Все, что нужно для доступа, — это стабильное интернет-соединение.

- Tucha предоставляет лучшую техническую поддержу на рынке облачных провайдеров. Наша компетентная и отзывчивая команда техподдержки имеет большой опыт в решении облачных задач и работает круглосуточно: уже в течение первых 13 минут после обращения каждый клиент получает развернутую обратную связь по своему запросу.

Надежный партнер

Благодарны за Вашу работу!

Читать далееСергей

руководитель по продажам

СПД ПЕТРОВ

petrov.ua/

Нормальний сервіс

Всім задоволенний. Команда відгукується дуже швидко. Всі труднощі вирішуються оперативно, що дуже спрощує роботу. Моя компанія це цінує.

Влад

Бухгалтер

Відмінна робота

Вже декілька років користуємосч сервісами tucha. Знайшли для себе саме цей ідеальний варіант в бухгалтерських рішеннях, коли потрібно віддалено мати доступ до програм. Дуже зручно. Всім рекомендую.

Читать далееОлександр

Найкращий хмарний сервіс

Найкращий хмарний сервіс на сьогодняшній день! Дякуємо вам за вашу працю!!!

Читать далееНаталья

Бугхалтер

ТОВ БФ Титанпромбуд

Отзыв

Наша компания уже более года работает с компанией Туча по облачному сервису. За время работы предоставленная техническая поддержка и консультирование совершались оперативно и качественно. Работой компании довольны.

За время работы предоставленная техническая поддержка и консультирование совершались оперативно и качественно. Работой компании довольны.

Людмила

Найкращі

Найкращий хмарний сервіс на сьогодняшній день. Жодних проблем в період користування не було!

Читать далееСтаніслав

Оцінка роботи хмарного сервісу

Дуже дякуємо за Ваші послуги! Жодного разу не було проблем. Все працює ідеально! Дякуємо за відповідальний підхід до ведення Вашого бізнесу. З Вами наш бізнес у надійних руках! Особливо цінуємо постійний зворотний зв’язок. Чудовий сервіс! Дуже рекомендую!

Читать далееТетяна

Директор фінансовий

Тейкофф Україна, ТОВ

Відгук

Вже близько трьох років працюємо з компанією Туча з приводу хмарного сервісу нашого сайту. Дуже задоволені роботою компанії, зокрема швидкістю відповідей з приводу необхідних консультаційних питань чи технічної підтримки.

Дуже задоволені роботою компанії, зокрема швидкістю відповідей з приводу необхідних консультаційних питань чи технічної підтримки.

Рекомендуємо компанію як надійного партнера.

Читать далееЮрій

Керівник

sprayer24.com.ua

Найкращий партнер!

Хочу подякувати компанії Туча за послуги хостингу та технічну підтримку. Завжди швидкісна реакція на наші запити, лояльні ціни, своєчасні відповіді. Ми дуже задоволені вашими послугами, співпрацюємо не перший рік, та маємо багато планів на майбутнє!

Читать далееДмитро

Генеральний директор

Geniustudio

geniustudio.net/

Велика подяка

Хотим выразить благодарность команде Tucha. Отдельная благодарность Семерня Лилии, всегда на связи, внимательна к вопросам, оперативно их решает и доступно доносит информацию. Обязательно перезвонит, спросит всё ли хорошо. Желаю вашей компании развития, а сотрудникам мирного неба.

Обязательно перезвонит, спросит всё ли хорошо. Желаю вашей компании развития, а сотрудникам мирного неба.

С уважением, гл. бухгалтер ТОВ «ПІДЛІТОК».

Читать далееГалина

Головний бухгалтер

ТОВ «ПІДЛІТОК»

КомментарииВы ознакомились только с небольшой частью отзывов о работе с нами. Больше отзывов клиентов и партнёров Tucha — по кнопке «Читать все отзывы».

Последнее в блоге

Закрыть

Замовити зворотний дзвінок

Имя

ТелефонПожалуйста, проверьте правильность заполнения поля с номером телефона

Кто должен перезвонить? Служба подбора решенийСлужба взаиморасчетовСлужба технической поддержкиСлужба партнёрства

Предоставляя свои персональные данные Провайдеру облачных решений Tucha, я даю согласие на их обработку и использование в соответствии с «Политикой конфиденциальности»

Поля обязательные для заполнения.

Этот сайт защищен reCAPTCHA и принимаются Политика конфиденциальности и Условия пользование от Google.

Data Storage Services Введение

TRA 2023 Редакция 1.1В этой главе службы хранения данных рассматриваются в целом как любая форма онлайн-хранилища данных, будь то физическое, виртуальное, совместно используемое, выделенное или облачное. Службы могут включать SAN, NAS, хранилища объектов, удаленные или сетевые устройства резервного копирования и базы данных (при использовании для хранения файлов). Службы хранения данных, как определено в этой главе, НЕ включают в себя выделенные локально подключенные устройства хранения.

В этой главе особое внимание уделяется подмножеству служб хранения данных, называемых «Службы хранения файлов» или «Службы хранения файлов», которые хранят данные в виде файлов.

Типы служб хранения, методы доступа и условия

В этой главе классифицируются все службы хранения данных и методы доступа, как показано в таблицах 10 и 11. В этой главе используются следующие важные термины:

Клиент службы хранилища — Любой компонент, который напрямую обращается к службе хранения данных.

Клиент службы хранения может быть компонентом бизнес-приложения или компонентом службы посредничества хранилища. Компонент может быть драйвером, уровнем доступа к данным, утилитой или службой.

Клиент службы хранения может быть компонентом бизнес-приложения или компонентом службы посредничества хранилища. Компонент может быть драйвером, уровнем доступа к данным, утилитой или службой.

Storage Mediation Service — Служба, которая использует службу хранения данных для хранения, извлечения или управления файлами для удовлетворения потребностей в хранении одного или нескольких бизнес-приложений. Служба посредничества хранилища скрывает от своих клиентов API и/или структуру каталогов файлов службы хранилища данных и реализует собственные средства управления доступом.

Типы служб хранения данных

В этой главе все службы хранения данных классифицируются по общим типам хранилищ, описанным в Таблице — Общие типы служб хранения данных.

Тип службы хранения данных | Описание | Каталог и контроль доступа | Доступ обеспечивается |

|---|---|---|---|

Лента / Архивное хранилище | Используется для автономного хранения, файлы каталогизируются; требует нескольких шагов для поиска и извлечения данного файла в каталоге и на носителе. | Служба поддерживает каталоги и находит файлы. Контроль доступа на уровне файлов может быть недоступен. | Служба. |

Блочное хранилище | Устройство или раздел смонтированы операционной системой клиента, в которой реализована файловая система. | ОС клиента реализует файловую систему на блочном устройстве или разделе. | ОС заказчика обеспечивает контроль доступа к файлам; служба хранения может обеспечивать или не обеспечивать управление доступом к блочному устройству или разделу. |

Хранилище на уровне файлов (также известное как объектное хранилище) | Файлы хранятся как файлы или объекты больших двоичных объектов. | Служба поддерживает файловую систему для поиска и извлечения файлов. | Служба. |

Методы доступа

В этой главе все методы доступа к службам хранения данных классифицируются по следующим пяти типам общего доступа, как показано в Таблице — Общие методы доступа к службам хранения данных.

Тип метода доступа | Описание | Каталог и контроль доступа | Доступ обеспечивается |

|---|---|---|---|

Крепление к блочному устройству | Удаленное хранилище монтируется или отображается как блочное запоминающее устройство или диск для клиентской ОС. Примеры протоколов: iSCSI | ОС клиента реализует файловую систему. | ОС заказчика обеспечивает контроль доступа к файлам; служба хранения может обеспечивать или не обеспечивать управление доступом к блочному устройству или разделу. |

Сетевой файловый ресурс | Может использоваться для доступа к отдельным файлам или каталогам через URI. Удаленное хранилище также может быть подключено или отображено для клиентской ОС как устройство или диск с файловой системой. При подключении он может быть многопользовательским, однопользовательским или с одним сеансом в операционной системе или браузере клиента. Примеры протоколов: NFS, CIFS, FTP, WebDAV | Служба реализует удаленную файловую систему. | Служба обеспечивает контроль доступа, и авторизованные пользователи могут изменять средства управления доступом через службу. |

Зеркальная сетевая папка | Аналогичен сетевому файловому ресурсу, за исключением того, что зеркальная копия на локальном диске клиента периодически синхронизируется с удаленным хранилищем и может использоваться, когда удаленное хранилище недоступно. Примеры протоколов: rsync или локальное клиентское программное обеспечение, использующее протоколы Network File Share. | Служба реализует удаленную файловую систему. | ОС заказчика управляет контролем доступа на уровне файловой системы; служба обеспечивает контроль доступа. |

На основе запроса | Служба запрашивается как база данных для файлов, соответствующих заданным критериям. Примеры протоколов: SQL, ODBC | Служба поддерживает файловую систему для поиска и извлечения файлов. | Служба обеспечивает контроль доступа. Авторизованные пользователи, использующие службу, могут изменять метаданные файлов, включая элементы управления доступом. |

Единый указатель ресурса (URL) на основе | То же, что и методы доступа к сетевому файловому ресурсу и запросу, но с использованием URL-адреса. Примеры протоколов: WebDAV, SMB, FTP, Amazon S3 | Служба реализует удаленную файловую систему. | Служба обеспечивает контроль доступа, и авторизованные пользователи могут изменять средства управления доступом через службу. |

Все пять типов методов доступа основаны на сети и описывают общие, выделенные или облачные службы хранения. Независимо от используемого метода доступа доступ к службе хранения файлов и к файлам CMS, управляемым этой службой, должен быть ограничен авторизованными пользователями, прошедшими проверку подлинности. Сервис должен соответствовать всем Требования CMS TRA в эффективной глубокоэшелонированной защите систем CMS и файлов CMS.

Защита доступа

Во всех методах доступа к службе хранения, кроме метода монтирования блочного устройства, управление доступом привязано к идентификаторам пользователей и/или ролям, определенным в домене каталога, используемом службой хранения. Домен каталога может быть локальным по отношению к службе хранения или CSP, предоставляющему услугу хранения, или служба хранения может использовать службу CMS LDAP.

Домен каталога может быть локальным по отношению к службе хранения или CSP, предоставляющему услугу хранения, или служба хранения может использовать службу CMS LDAP.

В соответствии с CMS TRA , пользователи из внешних сетей, CMSNet или локальной сети CMS не должны иметь прямого доступа к файлам CMS, сохраняемым службами хранения в зоне данных, и должны использовать промежуточные службы в зоне представления и/или приложения для доступа к сохраняемые данные файла косвенно. Это требование применяется к другим службам, которым требуется доступ к файлам. Например, промежуточная служба может предоставлять доступ к временной копии сохраняемого файла, при этом временная копия находится в той же зоне, что и промежуточная служба.

Кроме того, пользователи из внешних сетей, CMSNet или локальной сети CMS должны пройти аутентификацию для доступа к файлам CMS, если только эти файлы не предназначены для общего доступа. Следовательно, промежуточные службы или сама служба хранения должны аутентифицировать пользователей, используя домен каталога CMS.

Служба хранения файлов должна быть настроена таким образом, чтобы запрещать доступ всем пользователям, не прошедшим проверку подлинности, и всем неавторизованным пользователям. Если промежуточные службы или сама служба хранения не могут напрямую использовать домен каталога CMS для проверки подлинности, между локальной службой каталога службы или службой каталога, предоставленной CSP, и службой домена каталога CMS должны существовать одобренные CMS доверительные отношения или механизм объединения.

Раздел File URL содержит бизнес-правила, касающиеся глубокой защиты от несанкционированного доступа к файлам CMS, управляемым службами хранения файлов.

Некоторые службы хранения файлов предлагают способ обращения к отдельным файлам с использованием сетевого URL-адреса. Если URL-адрес доступен из внешних сетей, CMSNet или локальной сети CMS, требуется дополнительная многоуровневая защита, как описано в URL-адресе файла.

Читатель должен обратиться к другим родственным CMS TRA и Требования CMS ARS , которые, в дополнение к руководству, представленному здесь для служб хранения файлов, запрещают прямой доступ к данным CMS, требуют шифрования данных при хранении и передаче, требуют хранения файлов в зоне данных, предотвращают доступ к зоне данных из других зон, кроме зоны приложений, и предотвратить пересечение зон сетевым трафиком.

Вопросы и соображения по поводу службы хранения

Проекты систем, включающие службы хранения данных, должны учитывать и решать как минимум следующие проблемы:

Взаимная аутентификация . В конфигурации по умолчанию для большинства служб хранилища данных служба доверяет своим аутентифицированным клиентам и пользователям, но у клиентов и пользователей нет способа аутентифицировать службу. Взаимную аутентификацию или другие механизмы следует рассматривать даже в тех случаях, когда CMS TRA не требует взаимной аутентификации.

Распространенным заблуждением является то, что CMS TRA всегда требует отделения клиентов хранилища от служб хранения, использующих сетевые зоны и сетевые шлюзы или брандмауэры. Хотя разделение является хорошей практикой, приемлемой альтернативой является размещение клиента и службы хранилища вместе в одной зоне и предоставление доступа к клиенту в качестве службы-посредника другим службам CMS. Устраняя шлюз между клиентом и сервисом, альтернатива предлагает следующие преимущества:

Устраняя шлюз между клиентом и сервисом, альтернатива предлагает следующие преимущества:

Повышенная производительность и надежность

Учетные данные клиента для доступа к службе не хранятся и не отображаются за пределами непосредственной зоны.

Интерфейс и API службы хранилища не доступны за пределами непосредственной зоны.

Естественно, когда служба хранилища является внешней, она должна быть отделена от клиентов хранилища шлюзами и брандмауэрами. Могут быть и другие обстоятельства, когда разделение может быть технически необходимым или когда легче реализовать механизмы глубокоэшелонированной защиты. Выбор становится инженерным компромиссом.

Выбор становится инженерным компромиссом.

Дополнительные инструкции см. в RP-DSS-3.

Препятствие атакам

Руководство и рекомендации CMS TRA делают больше, чем блокируют уязвимости и минимизируют векторы атак, они также препятствуют развитию успешных атак. Препятствование означает ограничение того, насколько далеко в системы CMS или хранилища данных может проникнуть атака, или принуждение злоумышленника к действиям, которые повышают вероятность обнаружения. Для служб хранения угроза — это атака, в ходе которой удается получить доступ к серверу бизнес-приложений или процессу, который, в свою очередь, имеет интерфейс со службой хранилища или службой посредничества хранилища. При достаточной решимости и изощренности такая атака может в конечном итоге получить доступ к файлам CMS, но более вероятно, что атака захватит то, что легко доступно на скомпрометированном сервере бизнес-приложений или процессе. Таким образом, препятствование атаке типа «разгроми и захвати» должно учитываться при проектировании любого системного компонента, который имеет прямой доступ к службе хранения или службе посредничества хранения.

Чтобы защитить службу хранения от злоумышленника, пытающегося взломать скомпрометированный сервер бизнес-приложений или процесс, CMS требует установить следующие приоритеты защиты от атак:

Предотвратить обнаружение злоумышленником существования службы хранилища.

Предотвратить доступ злоумышленника к файлам наподобие файловой системы, например, через зеркальный, смонтированный или сопоставленный сетевой общий файловый ресурс.

Предотвратить доступ злоумышленника к каталогу файловой системы, чтобы злоумышленник не знал о существующих файлах или структуре каталогов.

Для этого на всех серверах приложений CMS требует ограничения пользователей, локальных пользователей, процессов или сеансов, которые имеют доступ к смонтированному или подключенному сетевому файловому ресурсу или блочному хранилищу. CMS запрещает монтировать службы хранения во время загрузки или разрешать всем пользователям и процессам ОС доступ к смонтированным службам хранения. Когда это возможно, сетевой файловый ресурс следует монтировать только в рамках пользовательского сеанса, или только в рамках процесса, или только определенными пользователями без полномочий root.

CMS запрещает монтировать службы хранения во время загрузки или разрешать всем пользователям и процессам ОС доступ к смонтированным службам хранения. Когда это возможно, сетевой файловый ресурс следует монтировать только в рамках пользовательского сеанса, или только в рамках процесса, или только определенными пользователями без полномочий root.

Тот же самый принцип наименьших привилегий также применяется к службам передачи файлов. Если приложение использует службу передачи файлов, CMS не рекомендует использовать учетные записи root или других привилегированных пользователей. Любая учетная запись пользователя должна видеть только наименьшее количество необходимых файлов, а в случае загрузки файлов пользователь должен видеть только те файлы, которые он загрузил. В случае загрузки файлов учетная запись пользователя должна видеть только те файлы, которые разрешено просматривать учетной записи.

Примеры шаблонов проектирования

Следующие часто используемые шаблоны или подходы к проектированию обеспечивают доступ к файлам, управляемым службой хранения на уровне файлов, при сохранении соответствия соответствующим требованиям CMS TRA . Возможны и другие подходы, но наиболее распространенными примерами являются:

Возможны и другие подходы, но наиболее распространенными примерами являются:

Опосредованно. Настройте службу хранилища на уровне файлов, чтобы файлы были доступны только для сервера приложений в зоне приложений. Настройте службу хранилища на уровне файлов, чтобы запретить все, кроме определенной CMS роли, принадлежащей только серверу приложений. Пользовательские запросы направляются серверу приложений, который извлекает копию файла для пользователя либо в память сервера приложений, либо в выделенный локальный виртуальный блочный накопитель сервера приложений и в файловую систему. Копия файла должна быть удалена или передана в службу хранения файлов, когда сеанс пользователя завершен или файл больше не нужен серверу приложений.

Объединенный.

Настройте службу хранилища на уровне файлов, чтобы запретить все, кроме роли, определенной CMS. Затем используйте федерацию (например, SAML), чтобы предоставить пользователям CMS (прошедшим аутентификацию через ePortal, например) временные учетные данные с ролью, определенной CMS, которая существует только во время сеанса пользователя.

Настройте службу хранилища на уровне файлов, чтобы запретить все, кроме роли, определенной CMS. Затем используйте федерацию (например, SAML), чтобы предоставить пользователям CMS (прошедшим аутентификацию через ePortal, например) временные учетные данные с ролью, определенной CMS, которая существует только во время сеанса пользователя.

Примеры опосредованного и федеративного подходов имеют следующие важные характеристики:

Служба хранилища на уровне файлов настроена так, чтобы запрещать все, кроме роли, определенной CMS.

Никто не может получить доступ к файлу без предварительной аутентификации в CMS.

Шифрование данных при хранении и передаче по-прежнему требуется.

Промежуточное приложение обращается к файлам, управляемым службой хранения файлов.

Если служба хранилища на уровне файлов разрешает доступ к файлам по URL-адресу, URL-адрес может быть безопасно открыт для внешних сетей (при необходимости) без аутентификации, а несанкционированное раскрытие информации через эти сети по-прежнему предотвращается с помощью ACL, шифрования и других средств защиты. -глубинные механизмы.

Общее распространение / Несекретная информация404: Страница не найдена

Хранилище Страница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы извиняемся за любые неудобства.

Обычно это результат плохой или устаревшей ссылки. Мы извиняемся за любые неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Поиск- Узнайте последние новости.

- Наша домашняя страница содержит самую свежую информацию о технологиях хранения данных.

- Наша страница «О нас» содержит дополнительную информацию о сайте, на котором вы находитесь, Хранилище.

- Если вам нужно, свяжитесь с нами, мы будем рады услышать от вас.

Просмотр по категории

Аварийное восстановление- Пользователи рассказывают о защите от программ-вымогателей и восстановлении в VeeamON

Для защиты от атак программ-вымогателей и восстановления после них ИТ-специалисты на VeeamON 2023 рекомендовали планирование, тестирование и …

- 10 революционных тенденций аварийного восстановления

Последние тенденции в области ИИ, программ-вымогателей и регулирования данных оказывают серьезное влияние на группы аварийного восстановления.

Не дай стремительно…

Не дай стремительно… - 20-летняя эволюция системы управления критическими событиями Everbridge

Управление важными событиями Everbridge достигло Украины и пользователей, работающих из любого места. Генеральный директор Дэвид Вагнер объясняет, как он руководил …

- Руководители Veeam изучают сочетание резервного копирования и безопасности, а также другие тенденции

Руководители Veeam рассказывают, как проблемы кибербезопасности изменили подход к защите данных. В обсуждении также подробно…

- Commvault расширяет и автоматизирует средства обнаружения программ-вымогателей

В своем последнем выпуске Commvault добавляет в свою платформу защиты данных расширенные функции защиты от программ-вымогателей и новые функции безопасности…

- Поставки лент LTO продолжали расти в 2022 году

Из-за роста объемов данных и распространения программ-вымогателей ленты по-прежнему преуспевают в качестве носителя для хранения данных, несмотря на появление новых детей.

Их преимущества — понятная иерархическая структура из папок и подпапок, простой интерфейс. Подходят для работы с небольшими объёмами данных и для обмена файлами между пользователями. Их часто используют как корпоративное облачное хранилище. Примеры таких сервисов: Dropbox, Google Диск, OneDrive, NextCloud.

Их преимущества — понятная иерархическая структура из папок и подпапок, простой интерфейс. Подходят для работы с небольшими объёмами данных и для обмена файлами между пользователями. Их часто используют как корпоративное облачное хранилище. Примеры таких сервисов: Dropbox, Google Диск, OneDrive, NextCloud. Подходит для хранения больших и быстро растущих объёмов неструктурированных данных, когда не требуется или невозможно их упорядочивание. Примером объектного хранилища служит Amazon S3, где данные размещаются в том же виде, в котором поступают из источника.

Подходит для хранения больших и быстро растущих объёмов неструктурированных данных, когда не требуется или невозможно их упорядочивание. Примером объектного хранилища служит Amazon S3, где данные размещаются в том же виде, в котором поступают из источника. — Германия)

— Германия)

Клиент службы хранения может быть компонентом бизнес-приложения или компонентом службы посредничества хранилища. Компонент может быть драйвером, уровнем доступа к данным, утилитой или службой.

Клиент службы хранения может быть компонентом бизнес-приложения или компонентом службы посредничества хранилища. Компонент может быть драйвером, уровнем доступа к данным, утилитой или службой.

Файловая система локальной зеркальной копии управляется ОС клиента и может иметь другой формат файловой системы.

Файловая система локальной зеркальной копии управляется ОС клиента и может иметь другой формат файловой системы.

Настройте службу хранилища на уровне файлов, чтобы запретить все, кроме роли, определенной CMS. Затем используйте федерацию (например, SAML), чтобы предоставить пользователям CMS (прошедшим аутентификацию через ePortal, например) временные учетные данные с ролью, определенной CMS, которая существует только во время сеанса пользователя.

Настройте службу хранилища на уровне файлов, чтобы запретить все, кроме роли, определенной CMS. Затем используйте федерацию (например, SAML), чтобы предоставить пользователям CMS (прошедшим аутентификацию через ePortal, например) временные учетные данные с ролью, определенной CMS, которая существует только во время сеанса пользователя.

Не дай стремительно…

Не дай стремительно…

Ваш комментарий будет первым