что это, зачем, и как активировать в iOS и на Android

Развитие мобильных интернет-технологий позволило полноценно использовать телефоны и планшеты для серфинга в Сети. Мобильные гаджеты используют не только для поиска необходимых сведений, с их помощью: общаются в социальных сообществах, совершают покупки, проводят финансовые операции, работают в корпоративных сетях.

Но как при этом надежного, безопасного, анонимного интернет-соединения? Ответ простой – воспользоваться VPN.

Что такое VPN и зачем он нужен на телефонеТехнологии, позволяющие создать логическую сеть с одним или множеством соединений, получили обобщенное название Virtual Private Network (сокращенно VPN). В дословном переводе это выражение звучит, как виртуальная частная сеть.

Её суть состоит в создании поверх или внутри другой сети, защищенного соединения (своеобразного туннеля) по которому, благодаря установленному на гаджете приложению, клиент может обращаться к VРN-серверу. Внутри такого соединения осуществляется изменение, шифрование и защита всех передаваемых данных.

Внутри такого соединения осуществляется изменение, шифрование и защита всех передаваемых данных.

Почему же сервисы, предоставляющие возможность пользоваться такими виртуальными сетями стали так популярны и так ли необходимо их наличие на планшете или смартфоне?

В туристических и деловых поездках часто возникает необходимость воспользоваться интернетом: для входа в мобильный офис, деловой переписки, заказа и оплаты билетов и общения по Skype и прочее. Удобно с помощью, находящегося под рукой девайса проверить почту, проанализировать котировки, изучить новости. Но для этого приходиться прибегать к услугам Wi-Fi, который сейчас во многих вокзалах, аэропортах, кафе и гостиницах бесплатен.

Конечно возможность получить доступ к интернету в любом месте полезная и удобная вещь, но насколько это безопасно. Специалисты, занимающиеся защитой информации, утверждают, что через незащищенное Wi-Fi-соединение можно просто и без особого труда получить доступ ко всем данным находящимся на гаджете.

В этом случае выбор услуг VPN будет самой лучшей возможностью оградить пользователя от хищения его конфиденциальных сведений. Однако не только для безопасности можно использовать эти виртуальные сети. Их применение позволяет получить возможность зайти на веб-ресурс недоступный в определенном регионе, обойти ограничение корпоративной сети, и прочее.

Особенности мобильных технологийНе пропустите: БЕСПЛАТНЫЙ VPN В EDGE: ЧТО ЭТО, КАК РАБОТАЕТ И КАК ЕГО ВКЛЮЧИТЬ

Для того, чтобы владельцы мобильных гаджетов могли воспользоваться этими облачными технологиями многие VPN-сервера были адаптированы для работы с такими устройствами. Каналы связи, используемые смартфонами и планшетами для входа в Сеть, часто меняются, это может быть Wi-Fi, а затем 3G или 4G-соединение. Это в значительной мере осложняет возможность обычного VPN-сервера поддерживать на выделенном канале стабильную связь.

Так происходит из-за того, что он видит обращение к нему гаджетов с разных подсетей и IP-адресов, что приводит к потере приложениями, установленными на устройствах, активного подключения. Чтобы этого избежать на специально адаптированных серверах, оснащенных технологией VРN, начали применять специальные способы авторизации. Которые дают возможность осуществить двустороннюю передачу данных от сервера к носимым гаджетам, где устройства периодически производит смену сетевых настроек.

Чтобы этого избежать на специально адаптированных серверах, оснащенных технологией VРN, начали применять специальные способы авторизации. Которые дают возможность осуществить двустороннюю передачу данных от сервера к носимым гаджетам, где устройства периодически производит смену сетевых настроек.

Это делается для того, чтобы авторизация виртуального интерфейса, находящихся в одном криптографическом протоколе или сети оператора гаджетов была более гибкая.

Как правильно использовать возможности VPN на телефонеСуществуют услуги платных VPN-серверов и их бесплатные аналоги. Что лучше выбрать решать каждому пользователю индивидуально. Если получилось определиться с выбором сервиса и сервера нужно переходить к настройке. Сейчас наиболее популярными мобильными гаджетами являются устройства на iPhone и Android.

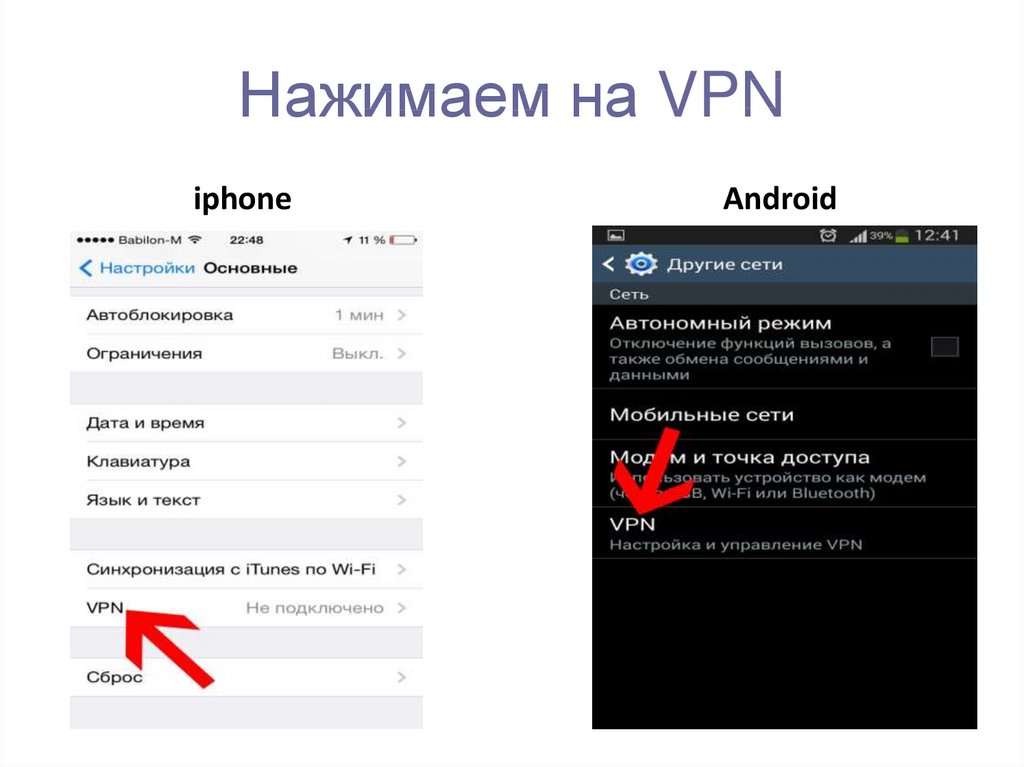

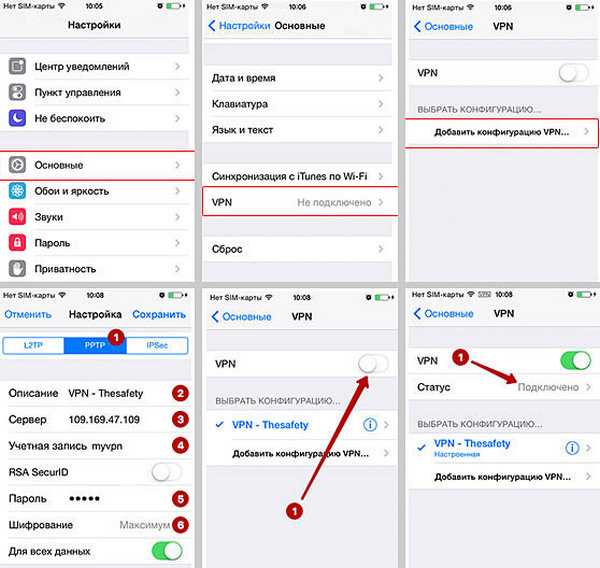

Активация VPN на iPhoneЧтобы настроить использование этих технологий на iPhone, можно использовать два пути. Первый – выбрать наиболее подходящее для этого приложение из App Store и установить его. После чего произвести следующие действия:

Первый – выбрать наиболее подходящее для этого приложение из App Store и установить его. После чего произвести следующие действия:

- Посетить раздел настройки.

- Открыть вкладку VPN и активировать её ползунком.

- После чего выбрать установленный сервис.

Второй – настроить VPN вручную. Для этого нужно осуществить следующие манипуляции:

- Войдя в устройстве в раздел настройки, активировать VPN и кликнуть по значку «добавить конфигурацию».

- Затем выбрать тип защиты: L2TP, IPSec или IKEv2 и активировать необходимую конфигурацию.

- После чего следует заполнить сведения о настройках частной сети: описание удаленного идентификатора, сервера и заполнить сведения необходимые для регистрации – ник, пароль.

- Нажав кнопку «Готово» и переключив в нужное положение ползунок состояние можно приступать к интернет-серфингу.

Теперь весь трафик с iPhone, будет проходить через VPN.

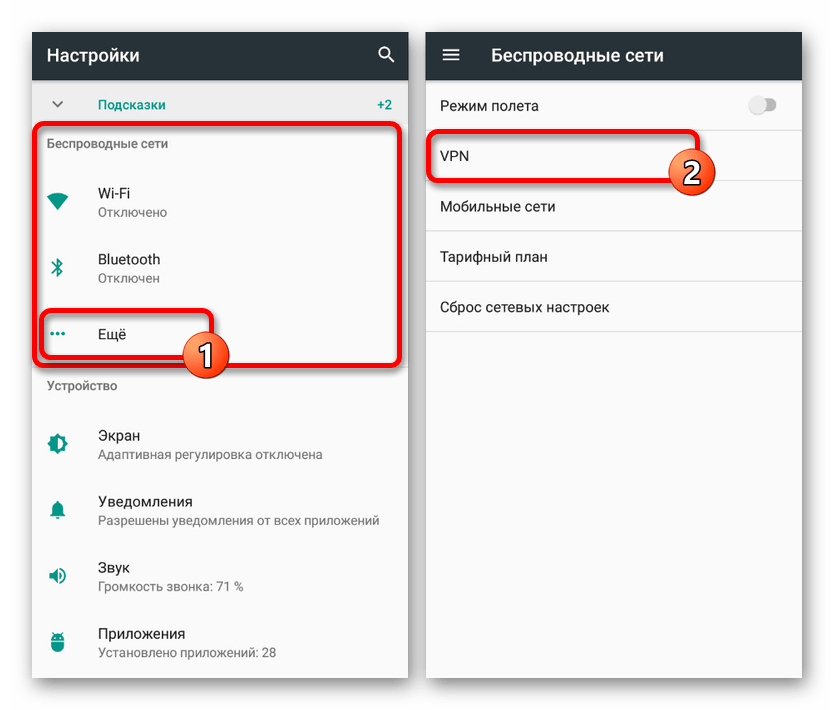

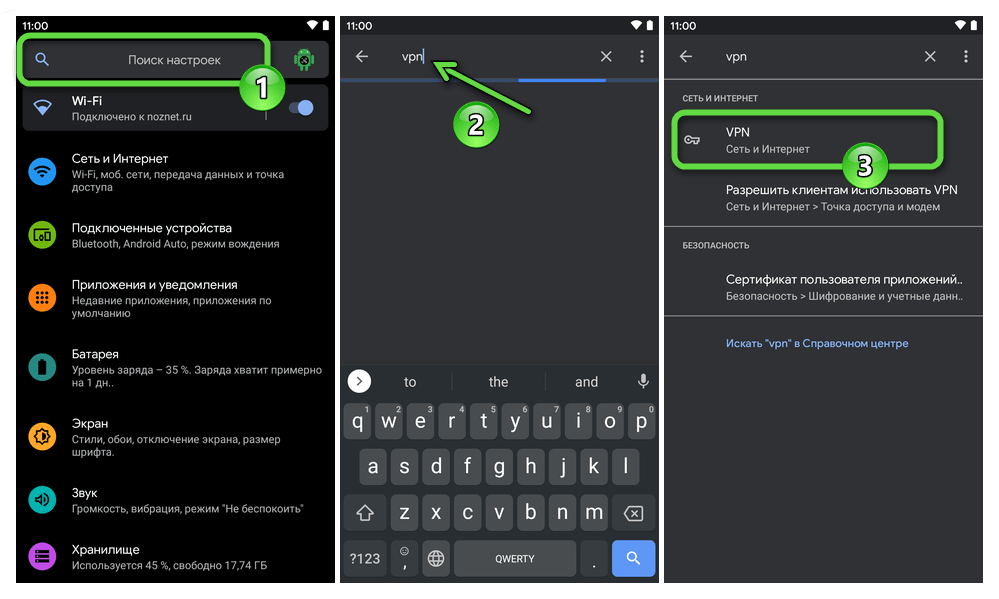

Настройка VPN на AndroidЗдесь подключить выбранный VPN-сервис намного проще для этого необходимо:

- Активировать раздел «Настройки», где в строке «Беспроводные сети» кликнут по надписи: «Дополнительно».

- После чего после открытия подраздела «VPN» и клика по знаку +, буде предоставлены данные о доступных протоколах подключения таких услуг.

- Выбрав и сохранив необходимое подключение, останется лишь ввести создать необходимые для работы учетные данные: логин и пароль.

Конечно на стройки разных смартфонов могут отличаться, но основные действия во многом схожи.

ЗаключениеСложно оспорить, что использование VPN в мобильных устройствах становиться услугой всё более востребованной. Благодаря таким сервисам перед пользователями открывается масса возможностей: пускаясь в путешествия иметь возможность не отрываться от рабочего процесса, зная, что все его данные постоянно защищены, находясь в ином регионе получать доступ к необходимым ресурсам и прочие преференции.

Настройка VPN или VPN для каждого приложения для устройств Android Enterprise в Microsoft Intune — Microsoft Intune

- Статья

- Чтение занимает 7 мин

Виртуальные частные сети (VPN) позволяют пользователям получать удаленный доступ к ресурсам организации, в том числе из дома, из отелей, кафе и т. д. В Microsoft Intune можно настроить клиентские приложения VPN на устройствах Android Enterprise с помощью политики конфигурации приложений. Затем разверните эту политику с конфигурацией VPN на устройствах в организации.

Вы также можете создать политики VPN, которые используются определенными приложениями. Эта функция называется VPN для каждого приложения. Когда приложение активно, оно может подключиться к VPN и получить доступ к ресурсам через VPN. Если приложение неактивно, VPN не используется.

Эта функция называется VPN для каждого приложения. Когда приложение активно, оно может подключиться к VPN и получить доступ к ресурсам через VPN. Если приложение неактивно, VPN не используется.

Данная функция применяется к:

- Android Enterprise

Существует два способа создания политики конфигурации приложений для vpn-клиентского приложения:

- Конструктор конфигураций

- Данные JSON

В этой статье показано, как создать политику конфигурации VPN и VPN-приложений для каждого приложения с помощью обоих вариантов.

Примечание.

Многие параметры конфигурации VPN-клиента похожи. Но каждое приложение имеет свои уникальные ключи и параметры. Если у вас есть вопросы, обратитесь к поставщику VPN.

Подготовка к работе

Android не активирует подключение VPN-клиента автоматически при открытии приложения. VPN-подключение необходимо запустить вручную. Кроме того, вы можете использовать always-on VPN для запуска подключения.

Следующие VPN-клиенты поддерживают политики конфигурации приложений Intune:

- Cisco AnyConnect

- Citrix SSO

- F5 Access

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

При создании политики VPN в Intune вы выбираете другие ключи для настройки. Эти имена ключей зависят от разных приложений VPN-клиента. Таким образом, имена ключей в вашей среде могут отличаться от примеров, приведенных в этой статье.

Конструктор конфигураций и данные JSON могут успешно использовать проверку подлинности на основе сертификата. Если для проверки подлинности VPN требуются сертификаты клиента, создайте профили сертификатов перед созданием политики VPN. Политики конфигурации VPN-приложений используют значения из профилей сертификатов.

Устройства с личным рабочим профилем Android Enterprise поддерживают сертификаты SCEP и PKCS. Полностью управляемые, выделенные и корпоративные устройства с рабочим профилем Android Enterprise поддерживают только сертификаты SCEP.

Дополнительные сведения см. в статье Использование сертификатов для проверки подлинности в Microsoft Intune.

Дополнительные сведения см. в статье Использование сертификатов для проверки подлинности в Microsoft Intune.

Общие сведения о VPN для каждого приложения

При создании и тестировании VPN для каждого приложения базовый поток включает в себя следующие шаги.

- Выберите приложение VPN-клиента. Перед началом работы (в этой статье) отобразится список поддерживаемых приложений.

- Получите идентификаторы пакетов приложений, которые будут использовать VPN-подключение. Получение идентификатора пакета приложения (в этой статье) показывает, как это сделать.

- Если для проверки подлинности VPN-подключения используются сертификаты, создайте и разверните профили сертификатов перед развертыванием политики VPN. Убедитесь, что профили сертификатов успешно развернуты. Дополнительные сведения см. в статье Использование сертификатов для проверки подлинности в Microsoft Intune.

- Добавьте приложение VPN-клиента в Intune и разверните приложение для пользователей и устройств.

- Создайте политику конфигурации VPN-приложения. Используйте идентификаторы пакетов приложений и сведения о сертификате в политике.

- Разверните новую политику VPN.

- Убедитесь, что приложение VPN-клиента успешно подключено к VPN-серверу.

- Когда приложение активно, убедитесь, что трафик из приложения успешно проходит через VPN.

Получение идентификатора пакета приложения

Получите идентификатор пакета для каждого приложения, которое будет использовать VPN. Для общедоступных приложений идентификатор пакета приложения можно получить в магазине Google Play. Отображаемый URL-адрес для каждого приложения содержит идентификатор пакета.

В следующем примере идентификатор пакета браузерного приложения Microsoft Edge — com.microsoft.emmx. Идентификатор пакета является частью URL-адреса:

Для бизнес-приложений (LOB) получите идентификатор пакета от поставщика или разработчика приложения.

Сертификаты

В этой статье предполагается, что VPN-подключение использует проверку подлинности на основе сертификата. Также предполагается, что вы успешно развернули все сертификаты в цепочке, необходимые для успешной проверки подлинности клиентов. Как правило, эта цепочка сертификатов включает сертификат клиента, все промежуточные сертификаты и корневой сертификат.

Также предполагается, что вы успешно развернули все сертификаты в цепочке, необходимые для успешной проверки подлинности клиентов. Как правило, эта цепочка сертификатов включает сертификат клиента, все промежуточные сертификаты и корневой сертификат.

Дополнительные сведения о сертификатах см. в статье Использование сертификатов для проверки подлинности в Microsoft Intune.

При развертывании профиля сертификата проверки подлинности клиента он создает маркер сертификата в профиле сертификата. Этот маркер используется для создания политики конфигурации VPN-приложений.

Если вы не знакомы с созданием политик конфигурации приложений, см. статью Добавление политик конфигурации приложений для управляемых устройств Android Enterprise.

Войдите в Центр администрирования Microsoft Intune.

Выберите Приложения>Политики конфигурации приложений>Добавить>управляемые устройства.

В разделе Основные укажите следующие свойства.

Имя: введите понятное имя для политики. Назначьте имена политикам, чтобы можно было легко различать их. Например, хорошее имя политики — Политика конфигурации приложений: политика VPN Cisco AnyConnect для устройств с рабочим профилем Android Enterprise.

Описание: введите описание политики. Этот необязательный параметр, но мы рекомендуем его использовать.

Платформа: выберите Android Enterprise.

Тип профиля: ваши параметры:

- Все типы профилей. Этот параметр поддерживает проверку подлинности по имени пользователя и паролю. Если вы используете проверку подлинности на основе сертификатов, не используйте этот параметр.

- Полностью управляемый, выделенный и Corporate-Owned рабочий профиль. Этот параметр поддерживает проверку подлинности на основе сертификатов, а также проверку подлинности с использованием имени пользователя и пароля.

- Только личный рабочий профиль. Этот параметр поддерживает проверку подлинности на основе сертификата, а также проверку подлинности с использованием имени пользователя и пароля.

Целевое приложение. Выберите приложение VPN-клиента, которое вы добавили ранее. В следующем примере используется клиентское vpn-приложение Cisco AnyConnect:

Нажмите кнопку Далее.

В разделе Параметры введите следующие свойства:

Формат параметров конфигурации. Выберите Использовать конструктор конфигураций:

Добавить: отображает список ключей конфигурации. Выберите все ключи конфигурации, необходимые для настройки >ОК.

В следующем примере мы выбрали минимальный список для AnyConnect VPN, включая проверку подлинности на основе сертификатов и VPN для каждого приложения:

Значение конфигурации.

Введите значения для выбранных ключей конфигурации. Помните, что имена ключей зависят от используемого приложения VPN-клиента. В ключах, выбранных в нашем примере:

Введите значения для выбранных ключей конфигурации. Помните, что имена ключей зависят от используемого приложения VPN-клиента. В ключах, выбранных в нашем примере:Для приложений, разрешенных VPN

Псевдоним сертификата KeyChain (необязательно): измените тип значения со строки на сертификат. Выберите профиль сертификата клиента для использования с проверкой подлинности VPN. Например:

Протокол. Выберите протокол туннеля SSL или IPsec VPN.

Имя подключения. Введите понятное имя VPN-подключения. Пользователи видят это имя подключения на своих устройствах. Например, введите

ContosoVPN.Узел. Введите URL-адрес имени узла для головного маршрутизатора.

Например, введите

Например, введите vpn.contoso.com.

Нажмите кнопку Далее.

В разделе Назначения выберите группы для назначения политики конфигурации VPN-приложений.

Нажмите кнопку Далее.

Проверьте параметры в окне Проверка и создание. При нажатии кнопки Создать изменения сохраняются, а политика развертывается в группах. Политика также отображается в списке политик конфигурации приложений.

Использование JSON

Используйте этот параметр, если у вас нет или вы не знаете все необходимые параметры VPN, используемые в конструкторе конфигураций. Если вам нужна помощь, обратитесь к поставщику VPN.

Получение маркера сертификата

На этих шагах создайте временную политику. Политика не будет сохранена. Цель заключается в копировании маркера сертификата. Этот маркер будет использоваться при создании политики VPN с помощью JSON (следующий раздел).

В Центре администрирования Microsoft Intune выберите Приложения>Политики конфигурации приложений>Добавить>управляемые устройства.

В разделе Основные укажите следующие свойства.

- Имя: введите любое имя. Эта политика является временной и не будет сохранена.

- Платформа: выберите Android Enterprise.

- Тип профиля: выберите Только личный рабочий профиль.

- Целевое приложение. Выберите приложение VPN-клиента, которое вы добавили ранее.

Нажмите кнопку Далее.

В разделе Параметры введите следующие свойства:

Измените тип значения со строки на сертификат. Этот шаг позволяет выбрать правильный профиль сертификата клиента, который проверяет подлинность VPN:

Немедленно измените тип значения обратно на string.

Значение конфигурации изменится на токен

Значение конфигурации изменится на токен {{cert:GUID}}:Скопируйте и вставьте этот маркер сертификата в другой файл, например в текстовый редактор.

Отмена этой политики. Не сохраняйте его. Единственной целью является копирование и вставка маркера сертификата.

Создание политики VPN с помощью JSON

В Центре администрирования Microsoft Intune выберите Приложения>Политики конфигурации приложений>Добавить>управляемые устройства.

В разделе Основные укажите следующие свойства.

- Имя: введите понятное имя для политики. Назначьте имена политикам, чтобы можно было легко различать их. Например, хорошее имя политики — политика конфигурации приложений: JSON Cisco AnyConnect VPN policy for Android Enterprise work profile devices in entire company.

- Описание: введите описание политики. Этот необязательный параметр, но мы рекомендуем его использовать.

- Платформа: выберите Android Enterprise.

- Тип профиля: ваши параметры:

- Все типы профилей: этот параметр поддерживает проверку подлинности по имени пользователя и паролю. Если вы используете проверку подлинности на основе сертификатов, не используйте этот параметр.

- Полностью управляемый, выделенный и Corporate-Owned рабочий профиль. Этот параметр поддерживает проверку подлинности на основе сертификата, а также проверку подлинности имени пользователя и пароля.

- Только личный рабочий профиль. Этот параметр поддерживает проверку подлинности на основе сертификата, а также проверку подлинности с использованием имени пользователя и пароля.

- Целевое приложение. Выберите приложение VPN-клиента, которое вы добавили ранее.

- Имя: введите понятное имя для политики. Назначьте имена политикам, чтобы можно было легко различать их. Например, хорошее имя политики — политика конфигурации приложений: JSON Cisco AnyConnect VPN policy for Android Enterprise work profile devices in entire company.

Нажмите кнопку Далее.

В разделе Параметры введите следующие свойства:

- Формат параметров конфигурации. Выберите Ввести данные JSON. Json можно изменить напрямую.

- Скачать шаблон JSON. Используйте этот параметр, чтобы скачать и обновить шаблон во внешнем редакторе. Будьте осторожны с текстовыми редакторами, которые используют смарт-кавычки, так как они могут создать недопустимый JSON.

После ввода значений, необходимых для конфигурации, удалите все параметры с

"STRING_VALUE"илиSTRING_VALUE.Нажмите кнопку Далее.

В разделе Назначения выберите группы для назначения политики конфигурации VPN-приложений.

Нажмите кнопку Далее.

Проверьте параметры в окне Проверка и создание.

При нажатии кнопки Создать изменения сохраняются, а политика развертывается в группах. Политика также отображается в списке политик конфигурации приложений.

При нажатии кнопки Создать изменения сохраняются, а политика развертывается в группах. Политика также отображается в списке политик конфигурации приложений.

Пример JSON для VPN-подключения F5

{

"kind": "androidenterprise#managedConfiguration",

"productId": "app:com.f5.edge.client_ics",

"managedProperty": [

{

"key": "disallowUserConfig",

"valueBool": false

},

{

"key": "vpnConfigurations",

"valueBundleArray": [

{

"managedProperty": [

{

"key": "name",

"valueString": "MyCorpVPN"

},

{

"key": "server",

"valueString": "vpn.contoso.com"

},

{

"key": "weblogonMode",

"valueBool": false

},

{

"key": "fipsMode",

"valueBool": false

},

{

"key": "clientCertKeychainAlias",

"valueString": "{{cert:77333880-14e9-0aa0-9b2c-a1bc6b913829}}"

},

{

"key": "allowedApps",

"valueString": "com. microsoft.emmx"

},

{

"key": "mdmAssignedId",

"valueString": ""

},

{

"key": "mdmInstanceId",

"valueString": ""

},

{

"key": "mdmDeviceUniqueId",

"valueString": ""

},

{

"key": "mdmDeviceWifiMacAddress",

"valueString": ""

},

{

"key": "mdmDeviceSerialNumber",

"valueString": ""

},

{

"key": "allowBypass",

"valueBool": false

}

]

}

]

}

]

}

microsoft.emmx"

},

{

"key": "mdmAssignedId",

"valueString": ""

},

{

"key": "mdmInstanceId",

"valueString": ""

},

{

"key": "mdmDeviceUniqueId",

"valueString": ""

},

{

"key": "mdmDeviceWifiMacAddress",

"valueString": ""

},

{

"key": "mdmDeviceSerialNumber",

"valueString": ""

},

{

"key": "allowBypass",

"valueBool": false

}

]

}

]

}

]

}

- Добавление политик конфигурации приложений для управляемых устройств Android Enterprise

- Параметры устройства Android Enterprise для настройки VPN в Intune

Дальнейшие действия

- Создание профилей VPN для подключения к VPN-серверам в Intune

Что такое VPN на iPhone и зачем он нужен

Содержание

- Что такое VPN на iPhone?

- Стоит ли использовать VPN на моем iPhone?

- Что делает VPN на iPhone?

- Зачем вам нужен VPN на iPhone

- Если вы используете общедоступные сети Wi-Fi

- Если вы заядлый путешественник

- Если вы заботитесь о своей конфиденциальности

- Защита вашего iPhone: что нужно помнить

- Как я могу получить VPN на iPhone?

- Что такое параметр конфигурации VPN в настройках iPhone?

Что такое VPN на iPhone?

VPN означает виртуальную частную сеть. Он шифрует ваш онлайн-трафик и скрывает ваш IP. Служба VPN направляет ваш трафик через удаленные серверы VPN, поэтому ни ваш интернет-провайдер, ни другие третьи лица не могут перехватывать и отслеживать ваш трафик и конфиденциальные данные. В результате у вас есть зашифрованное соединение и скрытое местоположение.

Он шифрует ваш онлайн-трафик и скрывает ваш IP. Служба VPN направляет ваш трафик через удаленные серверы VPN, поэтому ни ваш интернет-провайдер, ни другие третьи лица не могут перехватывать и отслеживать ваш трафик и конфиденциальные данные. В результате у вас есть зашифрованное соединение и скрытое местоположение.

Пользователи могут получить доступ к службам VPN с помощью приложений VPN. Мы настоятельно рекомендуем перейти на платные услуги премиум-класса. Бесплатные VPN часто собирают ваши данные, наводняют вас рекламой и имеют ограниченную функциональность.

Служба VPN шифрует ваш трафик между вашими устройствами iOS и Интернетом. Это защищает вашу конфиденциальность. Виртуальная частная сеть также защищает ваш iPhone от перехватчиков данных и киберпреступников. Если вы установите приложение VPN на свой iPhone и подключитесь к VPN-серверу, все данные, передаваемые на ваше устройство и с него, будут зашифрованы. Использование службы VPN на вашем iPhone также скроет IP-адрес вашего устройства, поэтому веб-сайты, которые вы посещаете, не будут знать ваше местоположение. Это добавляет дополнительный уровень конфиденциальности при подключении к Интернету.

Это добавляет дополнительный уровень конфиденциальности при подключении к Интернету.

Должен ли я использовать VPN на своем iPhone?

Да, нужно. Мы слышим множество дискуссий о VPN и их преимуществах как для частных лиц, так и для бизнеса. Люди все больше беспокоятся о своей конфиденциальности и безопасности данных, и уже установили приложение VPN на свои настольные компьютеры или телефоны Android. Однако этого нельзя сказать о пользователях iPhone — у многих из них все еще есть то, что можно назвать «синдромом Apple», и они считают, что они в безопасности, потому что используют iOS.

СОВЕТ ПРОФЕССИОНАЛА: Хотя хакеры чаще атакуют Android или Windows из-за их популярности, вы также должны быть осторожны при использовании macOS и iOS, поскольку в прошлом в этих системах были обнаружены уязвимости.

Итак, если у вас есть iPhone, самое время предпринять некоторые шаги для защиты своего онлайн-трафика. С VPN защитить свой iPhone еще никогда не было так просто!

Интернет-безопасность начинается одним щелчком мыши.

Оставайтесь в безопасности с ведущим в мире VPN

Получить NordVPN

Узнать больше

Что делает VPN на iPhone?

Даже если iPhone суперзащищен, он не может в одиночку противостоять угрозам, скрывающимся за общедоступными сетями Wi-Fi. VPN-подключение защищает ваш онлайн-трафик и данные от прослушивания, постоянного отслеживания рекламы, спуфинга Wi-Fi и киберпреступников, когда вы подключены к общедоступным сетям Wi-Fi.

Зачем вам нужна VPN на iPhone

Когда вы включаете службу VPN, ваш трафик проходит через зашифрованный туннель. Ваш трафик шифруется до того, как он покинет ваше устройство. Служба VPN также скрывает ваш IP-адрес, поэтому хакеры или другие третьи лица не могут видеть, что вы делаете или какие данные вы отправляете через Интернет.

Вам нужен VPN-сервис:

Если вы пользуетесь общедоступными сетями Wi-Fi

Постоянно оставаться в сети стало еще проще, поскольку теперь вы можете найти бесплатную точку доступа Wi-Fi почти в каждом кафе, библиотеке, аэропорт или торговый центр. Один клик и вы защищены.

Один клик и вы защищены.

Однако каждый раз, когда вы используете общедоступные сети Wi-Fi, вы подвергаете риску безопасность своего iPhone. Эти сети обычно не зашифрованы и не имеют абсолютно никакой защиты. Люди, которые подключаются к ним, могут быть легко взломаны. Если вы не будете достаточно осторожны, данные вашей кредитной карты, пароли и другая личная информация могут попасть в руки киберпреступников.

Но если вы используете VPN-подключение на своем iPhone, ваши данные мгновенно защищены. С того момента, как вы подключаетесь к удаленному серверу, весь ваш интернет-трафик проходит через зашифрованный туннель, поэтому никто не может видеть, что вы делаете в сети, даже при незащищенном Wi-Fi.

Если вы заядлый путешественник

Когда вы уезжаете за границу на отдых, учебу или работу, VPN позволит вам пользоваться IP-адресом в вашем домашнем регионе. Это особенно полезно, если вы путешествуете по стране, известной жесткой цензурой и ограничениями.

Поэтому, прежде чем уйти, обязательно загрузите приложение VPN на свой iPhone. При подключении к удаленному VPN-серверу ваше устройство получит IP-адрес этого сервера, поэтому будет казаться, что вы находитесь в другой стране, чем на самом деле. Это защитит вашу конфиденциальность от шпионов и местных интернет-провайдеров (ISP).

NordVPN также предлагает Meshnet, функцию, которую вы можете использовать для удаленного доступа к своим устройствам. Это означает, что во время путешествия вы по-прежнему можете просматривать и извлекать файлы на своем домашнем компьютере и даже просматривать веб-страницы, используя свой домашний IP-адрес.

Если вы заботитесь о своей конфиденциальности

Слишком многие скептики конфиденциальности утверждают, что их не беспокоит, что кто-то может наблюдать за ними в Интернете, потому что они не делают ничего незаконного или постыдного. Поэтому они утверждают, что им нечего скрывать.

Люди, которые так думают, часто не знают, что их интернет-провайдер может видеть, какие веб-сайты они посещают. Или что онлайн-платформы собирают данные о них и продают их рекламодателям, чтобы они могли использовать таргетированную рекламу. Не говоря уже о киберпреступниках, которые могут использовать эти личные данные для целенаправленных фишинговых атак против вас и ваших близких.

Или что онлайн-платформы собирают данные о них и продают их рекламодателям, чтобы они могли использовать таргетированную рекламу. Не говоря уже о киберпреступниках, которые могут использовать эти личные данные для целенаправленных фишинговых атак против вас и ваших близких.

Правильный провайдер VPN защитит вас от любого, кто отслеживает ваши действия в Интернете. Когда вы подключаетесь к удаленному VPN-серверу, ваши данные надежно шифруются, и даже ваш интернет-провайдер больше не может их видеть.

Интернет-безопасность начинается одним щелчком мыши.

Оставайтесь в безопасности с лучшим в мире VPN

Получите NordVPN

Узнайте больше

Защита вашего iPhone: что нужно помнить

Итак, как получить доступ к лучшему VPN для iPhone? Вы можете получить VPN на своем iPhone и установить безопасное соединение между вашим устройством и Интернетом без какой-либо технической подготовки. Ваши данные будут перенаправлены через зашифрованный туннель, чтобы обеспечить безопасность вашего соединения.

Приложение NordVPN для iOS делает именно это и многое другое. Вот контрольный список того, что следует учитывать:

- Множество серверов. NordVPN для iPhone позволяет выбирать из более чем 5200 серверов в 60 странах. Обширная сеть серверов и современные протоколы VPN гарантируют более высокие скорости и стабильное VPN-соединение.

- Круглосуточная служба поддержки клиентов. Наши отмеченные наградами агенты службы поддержки всегда готовы помочь вам в любое время. Просто напишите нам!

- Безопасное соединение. NordVPN использует протокол шифрования AES с 256-битными ключами, поэтому никто не сможет расшифровать ваши данные.

- Удобный интерфейс. На наше приложение для iOS приятно смотреть, но, что более важно, им невероятно легко пользоваться. Скачиваете, авторизуетесь, нажимаете кнопку «Быстрое подключение» и готово!

- Защита от угроз Lite. Защита от угроз NordVPN Lite, доступная в его мобильных приложениях, может блокировать вредоносную рекламу и блокировать доступ к вредоносным веб-сайтам.

Как получить VPN на iPhone?

Вы можете настроить VPN на своем iPhone вручную или загрузить приложение и позволить мастеру установки сделать все за вас. Однако первый вариант занимает больше времени, и вы не можете использовать дополнительные функции в приложении NordVPN. Вот как получить VPN на вашем iPhone за пару кликов:

- Перейдите в App Store и введите «NordVPN».

- Нажмите кнопку «Загрузить».

- Откройте приложение и нажмите «ЗАРЕГИСТРИРОВАТЬСЯ», чтобы создать новую учетную запись, или «ВОЙТИ», если она у вас уже есть.

- Если у вас еще нет учетной записи, вы будете перенаправлены на веб-сайт Nord Account для ее создания.

- После регистрации вы вернетесь в приложение NordVPN для выбора подписки.

- Появится уведомление. Нажмите «Согласиться и продолжить».

- Нажмите кнопку «Быстрое подключение», которая подключит вас к самому быстрому доступному серверу.

- При первом подключении вам будет предложено разрешить приложению NordVPN добавлять конфигурации VPN на ваше устройство и подтвердить свой выбор отпечатком пальца (если вы используете функцию Touch ID).

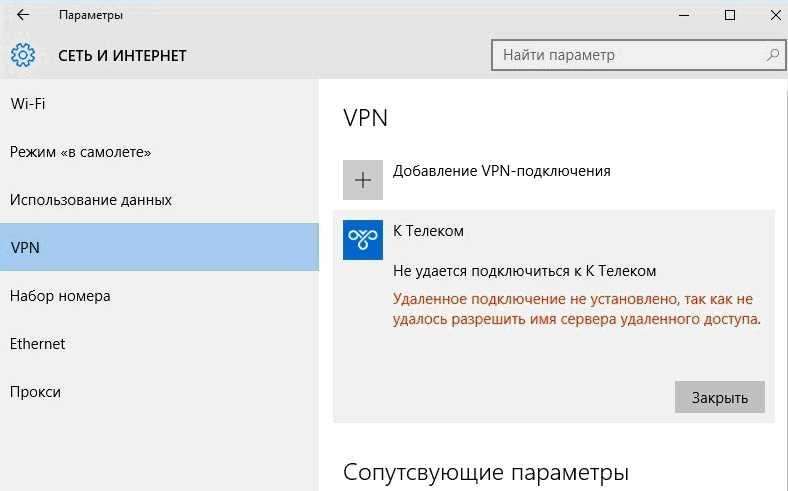

Что такое параметр конфигурации VPN в настройках iPhone?

Вы можете заметить, что в разделе «Настройки» iPhone доступна опция VPN. Однако это не встроенный бесплатный VPN. Эту функцию по-прежнему необходимо настроить вручную, добавив информацию об удаленном сервере. После установки VPN у вас должен появиться значок NordVPN в верхней части экрана вашего устройства. Если он не отображается, вам нужно только вернуться к своим настройкам и изменить конфигурацию того, какие значки отображаются на вашем экране.

Для этого необходимо:

Зайти в «Настройки».

Выберите «Общие».

Перейдите в «VPN и управление устройствами».

Выберите «VPN».

Нажмите «Добавить конфигурацию VPN» и добавьте все необходимые данные.

Однако проще использовать приложение NordVPN, которое можно настроить за несколько секунд и подключиться одним щелчком мыши. Кроме того, он обеспечивает первоклассную безопасность и конфиденциальность. К счастью, научиться настраивать VPN никогда не бывает слишком сложно.

К счастью, научиться настраивать VPN никогда не бывает слишком сложно.

Защитите свой iPhone от киберугроз.

Оставайтесь в безопасности с ведущим в мире VPN

Получите NordVPN

Узнать больше

Также доступно в: Бахаса Индонезия, Дойч, Норск, португальский, Португес Бразилейро, Свенска, тюркче, עברית, 繁體中文. и другие языки.

Обзор настроек VPN для устройств Apple

Искать в этом руководстве

- Добро пожаловать

- Введение в развертывание платформы Apple

- Что нового

- Введение в профили MDM

- Введение в полезные нагрузки MDM

- О контроле устройств

- Выберите модель развертывания

- Общие сведения о типах регистрации устройств Apple

- Регистрация пользователей и MDM

- Регистрация устройств и MDM

- Автоматическая регистрация устройств и MDM

- Развертывание Apple TV

- Общий обзор iPad

- Подготовьте общий iPad

- Выберите решение MDM

- Введение в планирование миграции MDM

- Настройте новое решение MDM

- Повторная регистрация устройств в MDM

- Используйте сервисы, основанные на стандартах

- Развертывание устройств с помощью Apple School Manager, Apple Business Manager или Apple Business Essentials

- Настройка устройств

- Установка приложений с помощью Apple Configurator

- Добавление устройств Apple в Apple School Manager, Apple Business Manager или Apple Business Essentials

- Настройте свою сеть для MDM

- Подготовьтесь к использованию eSIM с устройствами Apple

- Используйте MDM для развертывания устройств с сотовой связью

- Настройка устройств для работы с APN

- Оптимизируйте свои сети Wi-Fi

- Просмотр совокупной пропускной способности для сетей Wi-Fi

- Введение в кэширование контента

- Настроить кэширование контента

- Использовать записи DNS TXT

- Расширенные настройки кэширования контента

- Кэширование контента из командной строки

- Метрики кэширования контента

- Настройка общего интернет-соединения

- Введение в службы идентификации Apple

- Регистрация единого входа (SSO) для iPhone и iPad

- Управляемые идентификаторы Apple

- iCloud

- iMessage и FaceTime

- Введение в единый вход

- Расширение единого входа Kerberos

- Интеграция с Azure AD

- Интегрируйте компьютеры Mac с Active Directory

- Интеграция с Microsoft Exchange

- Идентификация iPhone или iPad с помощью Microsoft Exchange

- Помощник по настройке

- Настройка панелей помощника по настройке в Apple TV

- Настройте локальные учетные записи macOS

- Планируйте свои профили конфигурации

- Просмотр полезной нагрузки MDM

- Обзор декларативных конфигураций

- Просмотрите ограничения MDM

- Об обновлениях программного обеспечения

- Тестируйте и откладывайте обновления программного обеспечения

- Используйте MDM для развертывания обновлений программного обеспечения

- Управление элементами входа и фоновыми задачами на Mac

- Введение в распространение контента

- Способы распространения контента

- Распространение управляемых приложений

- Распространение пользовательских приложений

- Распространение приложений, не включенных в список

- Распространять проприетарные внутренние приложения

- Распространение пользовательских пакетов для Mac

- Идентификаторы пакетов для нативных приложений для iPhone и iPad

- Идентификаторы пакетов для нативных приложений Apple TV

- Как устройства Apple подключаются к сетям Wi-Fi

- Подключайтесь к сетям 802.

1X

1X

- Детали спецификации iPhone Wi-Fi

- Подробная информация о спецификации Wi-Fi на iPad

- Подробная информация о спецификации Wi-Fi MacBook Pro

- Подробная информация о спецификации MacBook Air Wi-Fi

- Подробная информация о спецификации Apple TV Wi-Fi

- Обзор VPN

- Поддержка Wi-Fi в роуминге

- Настройка Cisco IPsec VPN

- Используйте клиенты SSL VPN

- Используйте VPN-прокси и конфигурацию сертификата

- Фильтровать содержимое

- Бонжур открытие

- Используйте AirPlay

- Общие сведения о безопасности управления устройствами

- Блокировка и обнаружение устройств

- Стереть устройства

- Блокировка активации

- Управление сопряжением Thunderbolt и USB

- Быстрое реагирование службы безопасности

- Применение политик паролей

- Используйте постоянные токены

- Используйте встроенные функции сетевой безопасности

- Аттестация управляемого устройства

- Введение в управление сертификатами

- Распространение сертификатов

- Введение в интеграцию смарт-карт

- Поддерживаемые функции смарт-карт на iPhone и iPad

- Использование смарт-карты на iPhone и iPad

- Поддерживаемые функции смарт-карт на Mac

- Использование смарт-карты на Mac

- Настройка Mac для проверки подлинности только с помощью смарт-карты

- Использование FileVault и смарт-карт

- Дополнительные параметры смарт-карты

- Безопасность запуска

- Расширения системы и ядра в macOS

- Введение в FileVault

- Используйте безопасные и загрузочные токены

- Управление FileVault с помощью MDM

- Улучшения безопасности приложений для Mac

- Информация о регистрации пользователей MDM

- Список полезных данных MDM для регистрации устройств

- Список полезных данных MDM для автоматической регистрации устройств

- Список полезной нагрузки для iPhone и iPad

- Список полезной нагрузки для Mac

- Список полезной нагрузки для Apple TV

- Список полезной нагрузки для общего iPad

- Ограничения для iPhone и iPad

- Ограничения для Mac

- Ограничения для Apple TV

- Ограничения для контролируемых устройств

- Список команд MDM

- Список параметров команды настройки MDM

- Запросы информации об устройстве

- Запросы информации о сети устройства

- Запросы операционной системы

- Запросы установленных приложений

- Запросы безопасности

- Декларативные отчеты о состоянии

- Настройки полезной нагрузки специальных возможностей

- Параметры полезной нагрузки автоматизированной среды управления сертификатами (ACME)

- Параметры полезной нагрузки сертификата Active Directory

- Настройки полезной нагрузки AirPlay

- Настройки полезной нагрузки AirPlay Security

- Параметры полезной нагрузки AirPrint

- Настройки полезной нагрузки App Lock

- Параметры полезной нагрузки связанных доменов

- Параметры полезной нагрузки автономного режима одного приложения

- Настройки полезной нагрузки календаря

- Настройки полезной нагрузки сотовой связи

- Параметры полезной нагрузки предпочтения сертификата

- Параметры полезной нагрузки отзыва сертификата

- Параметры полезной нагрузки прозрачности сертификата

- Параметры полезной нагрузки сертификатов

- Настройки полезной нагрузки дисплея конференц-зала

- Настройки полезной нагрузки контактов

- Параметры полезной нагрузки кэширования контента

- Параметры полезной нагрузки службы каталогов

- Параметры полезной нагрузки DNS-прокси

- Параметры полезной нагрузки DNS Settings

- Параметры полезной нагрузки док-станции

- Настройки полезной нагрузки доменов

- Настройки полезной нагрузки энергосбережения

- Параметры полезной нагрузки Exchange ActiveSync (EAS)

- Параметры полезной нагрузки веб-служб Exchange (EWS)

- Расширяемые параметры полезной нагрузки единого входа

- Расширяемые параметры полезной нагрузки Kerberos для единого входа

- Настройки полезной нагрузки расширений

- Параметры полезной нагрузки поставщика файлов

- Параметры полезной нагрузки FileVault

- Настройки полезной нагрузки Finder

- Параметры полезной нагрузки брандмауэра

- Параметры полезной нагрузки шрифтов

- Глобальные настройки полезной нагрузки HTTP-прокси

- Настройки полезной нагрузки аккаунтов Google

- Настройки полезной нагрузки макета главного экрана

- Настройки полезной нагрузки идентификации

- Параметры полезной нагрузки Identity Preference

- Параметры полезной нагрузки политики расширения ядра

- Параметры полезной нагрузки LDAP

- Параметры полезной нагрузки Lights Out Management

- Настройки полезной нагрузки сообщений экрана блокировки

- Параметры полезной нагрузки управляемых элементов входа

- Параметры полезной нагрузки окна входа

- Настройки полезной нагрузки почты

- настройки Wi-Fi

- Настройки Ethernet

- Настройки WEP, WPA, WPA2, WPA2/WPA3

- Динамические настройки WEP, WPA Enterprise и WPA2 Enterprise

- Настройки EAP

- Настройки точки доступа 2.

0

0 - Устаревшие настройки точки доступа

- Настройки линии быстрого доступа Cisco

- Параметры конфигурации сетевого прокси

- Параметры полезной нагрузки правил использования сети

- Настройки полезной нагрузки уведомлений

- Настройки полезной нагрузки родительского контроля

- Настройки полезной нагрузки пароля

- Печать параметров полезной нагрузки

- Политика предпочтений конфиденциальности Управление настройками полезной нагрузки

- Настройки полезной нагрузки SCEP

- Параметры полезной нагрузки безопасности

- Параметры полезной нагрузки помощника по настройке

- Параметры полезной нагрузки единого входа

- Параметры полезной нагрузки смарт-карты

- Параметры полезной нагрузки календарей с подпиской

- Настройки полезной нагрузки системных расширений

- Параметры полезной нагрузки миграции системы

- Параметры полезной нагрузки Time Machine

- Настройки полезной нагрузки TV Remote

- Обзор настроек VPN

- Настройки полезной нагрузки AppLayerVPN

- Настройки IKEv2

- Параметры IPsec

- Настройки L2TP

- Настройки VPN-прокси

- Параметры полезной нагрузки веб-клипов

- Параметры полезной нагрузки Web Content Filter

- Настройки полезной нагрузки Xsan

- Декларативные настройки календаря

- Декларативная конфигурация контактов

- Декларативная конфигурация Exchange

- Декларативная конфигурация учетных записей Google

- Декларативная конфигурация LDAP

- Декларативная конфигурация почты

- Декларативная конфигурация пароля

- Декларативная конфигурация календарей с подпиской

- Декларативная конфигурация устаревшего профиля

- Устаревшая декларативная конфигурация интерактивного профиля

- Учетные данные для аутентификации и настройки актива идентификации

- Присоединяйтесь к AppleSeed для ИТ

- Поддержка AppleCare

- Профессиональные услуги

- Обучение внедрению и управлению

- Сеть консультантов Apple

- веб-ресурсы Apple

- Глоссарий

- История изменений документа

- Авторские права

Вы можете настроить параметры VPN для iPhone, iPad или Mac, зарегистрированных в решении для управления мобильными устройствами (MDM). Используйте полезные данные VPN, чтобы ввести настройки VPN для подключения к вашей сети. Параметры, которые вы указываете в профиле конфигурации, не могут быть изменены пользователями. Некоторые настройки VPN и Wi-Fi, такие как параметры 802.1X, можно задать только с помощью профиля конфигурации.

Используйте полезные данные VPN, чтобы ввести настройки VPN для подключения к вашей сети. Параметры, которые вы указываете в профиле конфигурации, не могут быть изменены пользователями. Некоторые настройки VPN и Wi-Fi, такие как параметры 802.1X, можно задать только с помощью профиля конфигурации.

Примечание: Для некоторых конфигураций VPN требуется удостоверение. В зависимости от конфигурации VPN полезной нагрузке VPN может потребоваться, чтобы связанная полезная нагрузка Certificates содержала сертификат, связанный с удостоверением.

Полезная нагрузка VPN поддерживает следующее. Дополнительные сведения см. в разделе Информация о полезной нагрузке. Список переменных VPN см. в разделе Параметры переменных для полезной нагрузки MDM для устройств Apple.

Идентификатор поддерживаемой полезной нагрузки: com.apple.vpn.managed

Поддерживаемые операционные системы и каналы: iOS, iPadOS, устройство macOS, пользователь macOS.

Поддерживаемые типы регистрации: Регистрация пользователя (только VPN уровня приложений и сопоставление VPN уровня приложений), регистрация устройств, автоматическая регистрация устройств.

Допускаются дубликаты: Верно — пользователю или устройству может быть доставлено более одной полезной нагрузки VPN.

Вы можете использовать настройки в таблице ниже с полезной нагрузкой VPN.

Настройка | Описание | . | Нет | |||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

Настройки IPsec MDM | Настройте VPN-подключение для использования безопасности протокола Интернета (IPsec). | Нет | ||||||||||||

Настройте VPN-подключение для использования протокола туннелирования уровня 2 (L2TP). | Нет | |||||||||||||

Сторонний тип подключения | Сторонние типы VPN-подключения. Возможные варианты: Пользователи должны установить как профиль конфигурации, так и соответствующее приложение для проверки подлинности. Некоторые сторонние VPN-приложения доступны в App Store. | Нет | ||||||||||||

Пользовательский тип соединения SSL | Чтобы узнать о других решениях SSL VPN, обратитесь к поставщику и узнайте, есть ли у него приложение в App Store. Если это так, выберите «Пользовательский SSL». Убедитесь, что поле «Идентификатор» соответствует идентификатору, указанному в приложении VPN вашего поставщика, и имеет обратный формат DNS (например, com.theacmeinc.myvpn). Ваши пользователи должны установить как приложение поставщика, так и профиль конфигурации для подключения к вашей сети. | Нет | ||||||||||||

Примечание: Каждый поставщик MDM реализует эти настройки по-разному.

Дополнительные сведения см. в статье Использование сертификатов для проверки подлинности в Microsoft Intune.

Дополнительные сведения см. в статье Использование сертификатов для проверки подлинности в Microsoft Intune.

Ваш комментарий будет первым