Резервное копирование, восстановление данных, сброс настроек Xiaomi

Функции резервного копирования и восстановления данных защитят ваши файлы, настройки телефона от потери. Вы легко можете перекинуть все данные со старого телефона на новый, используя резервирование и восстановление от Xiaomi, Mi Cloud или Google-аккаунт.

Все функции и настройки копирования и восстановления данных находим здесь: Настройки > Расширенные настройки > Резервирование и сброс.

Содержание

- Резервирование системы (резервное копирование)

- Резервное копирование в Mi Cloud

- Резервное копирование и восстановление Google

- Возврат к заводским настройкам

Резервирование системы (резервное копирование)

Для локального резервного копирования настроек системы, всех аккаунтов и приложений используйте опцию “Локальное резервирование“. В этом случае все файлы сохраняются на телефоне или на карте памяти. Затем через кабель их можно перебросить на компьютер для более надежного хранения.

Создайте резервную копию.

Выберите необходимые настройки системы и установленные приложения, которые хотите сохранить. Нажмите “Создать резервную копию”.

Далее начнется процесс резервирования. Это может занять до 1 часа, поэтому убедитесь, что батарея телефона заряжена.

Не забудьте включить опцию “Авторезервирование” – так намного удобнее. Данные будут сохраняться без вашего участия. Установите время для резервирования, день и объекты резервирования. Лучше установить ночное время, когда вы не пользуетесь смартфоном.

Резервное копирование в Mi Cloud

Сохраняйте данные с телефона в облачное хранилище Xiaomi с возможностью восстановления. Для этого у вас должен быть Mi-аккаунт.

Выберите “Настройки резервирования”, установите авторезервирование, расписание (например, раз в неделю). Нажмите “Начать”.

Здесь же вы можете управлять ранее созданными резервными копиями телефона. ненужные можно удалить, чтобы не занимать место в облаке – оно ограничено 5Гб, остальное за деньги.

Чтобы восстановить свои файлы на телефон, нажмите “Восстановить из Mi Cloud”. Будут восстановлены следующие объекты:

- приложений, рабочий стол и обои;

- настройки будильника, часов и времени;

- настройки уведомлений;

- настройки MIUI и системы.

Резервное копирование и восстановление Google

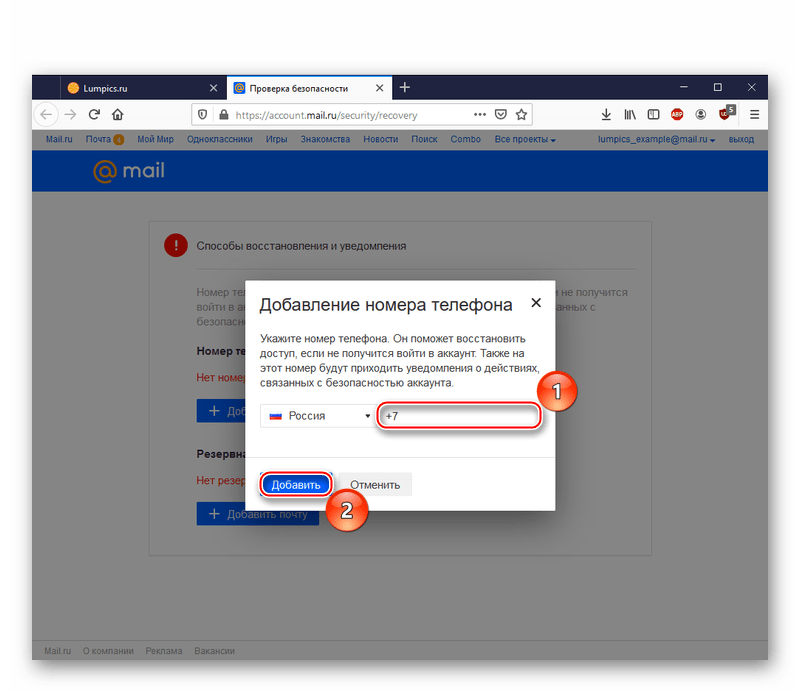

Для работы резервного копирования у вас должен быть настроенный аккаунт Google на телефоне.

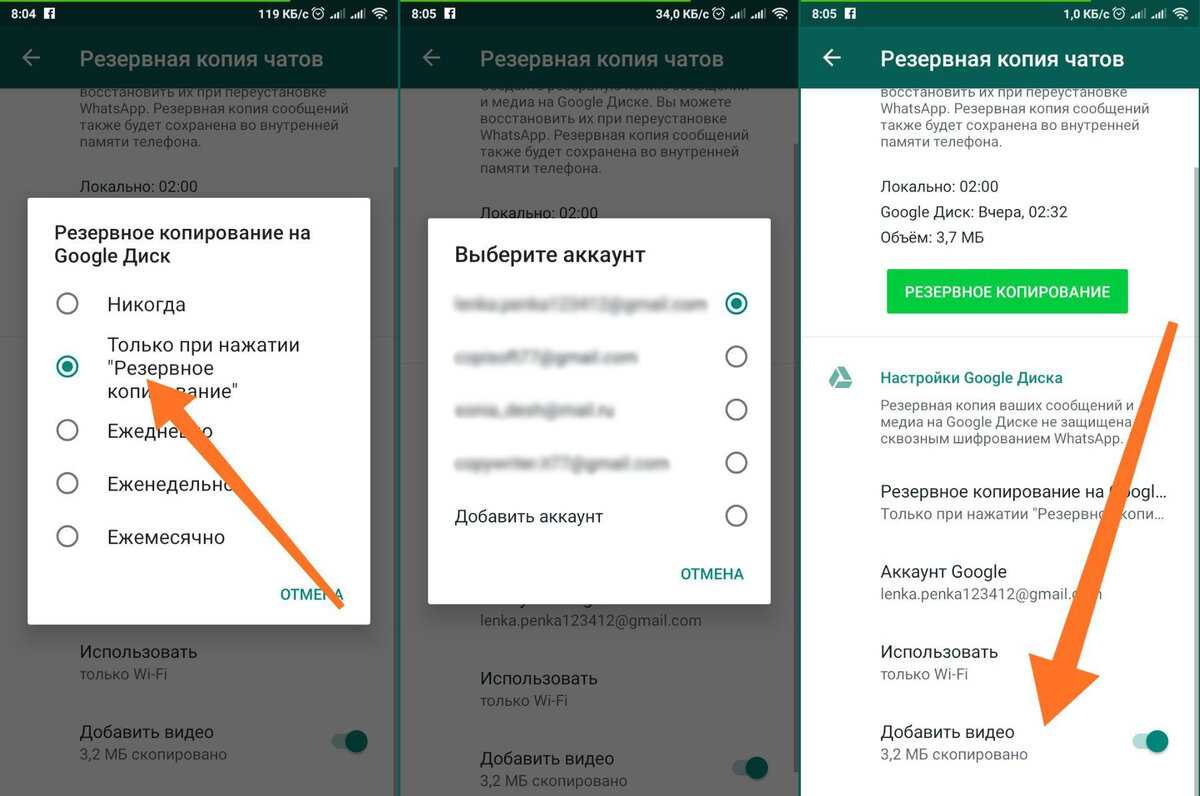

Включите “Резервирование данных” для автоматического копирования настроек и файлов в удаленное хранилище на Google Drive. Т.е. информация будет периодически копироваться туда без вашего участия.

Далее выберите аккаунт для резервирования. Можете выбрать действующий или создать новый. Каждому аккаунту дается 15Гб места в облачном хранилище.

Включите автовосстановление, чтобы при переустановке приложения можно было восстановить резервную копию настроек и данных.

Чтобы посмотреть статистику по резервному копирования, какие данные и когда были сохранены, перейдите в “Аккаунт Google”.

Например, у меня установлено резервное копирование на Гугл диск, в личный аккаунт. И данные были скопированы буквально полчаса назад.

Возврат к заводским настройкам

Эта функция удаляет все данные с телефона и карты памяти: контакты и сообщения, установленные приложения (+кэш, сохранения и др. данные), настройки телефона, мультимедиа (фото и картинки, музыку, видео), все пользовательские файлы. Осознанно подходите к этому действию, т.к. несохраненные данные уже не получится восстановить.

Рекомендую делать сброс настроек до заводских, когда отдаете телефон другому человеку, если смартфон тормозит и глючит.

В процессе принудительной очистки будет форматирована и карта памяти. Лучше вытащить ее перед сбросом.

Не нужно бояться сброса к заводским настройкам. После сброса заново зарегистрируйте на телефоне Mi-аккаунт или Google-аккаунт и выполните восстановление данных.

На вашу почту зарегистрировали чужие аккаунты. Чем это опасно и как защититься от мошенников

Незваный гость

В России участились попытки злоумышленников зарегистрировать аккаунты в онлайн-сервисах на адреса электронной почты и номера телефонов без ведома их владельцев. Об этом «Газете.Ru» стало известно из сообщений в соцсетях, которые оставили столкнувшиеся с проблемой пользователи.

Об этом «Газете.Ru» стало известно из сообщений в соцсетях, которые оставили столкнувшиеся с проблемой пользователи.

Как объяснили «Газете.Ru» эксперты по информационной безопасности, владельцы номеров получают SMS-коды для подтверждения регистрации в онлайн-сервисах, в которых они ранее не заводили учетные записи, в те моменты, когда злоумышленники, используя чужие данные, пытаются зарегистрироваться на том или ином сайте. Такие сообщения могут означать, что, возможно, адрес электронной почты и номер телефона этого человека оказались в утекшей базе данных, которая попала в руки злоумышленникам. В том случае, если выбранный мошенником сервис не позволяет зарегистрироваться, злоумышленник понимает, что у владельца номера телефона и почты, которые он использовал, уже есть аккаунт на сайте. Следовательно этот аккаунт можно попытаться взломать. Ведь к нему скорее всего прикреплена банковская карта.

«Подобные действия имеют мошеннический характер и являются «пробивом» активной пары e-mail и телефон», – сообщил «Газете. Ru» директор центра противодействия мошенничеству компании «Информзащита» Павел Коваленко.

Ru» директор центра противодействия мошенничеству компании «Информзащита» Павел Коваленко.

Эксперт по кибербезопасности «Лаборатории Касперского» Виктор Чебышев подтвердил, что чаще всего пару «почта — мобильный» преступники получают в результате утечек данных. Пытаясь регистрировать аккаунты от чужого имени, злоумышленники в основном пополняют свою базу, где сопоставляются пары и аккаунты, которые за ними закреплены.

«Для этого злоумышленники и пытаются в автоматическом режиме зарегистрировать жертву на различных площадках, маркетплейсах, в социальных сетях и мессенджерах. В продолжение этого сценария они могут попытаться получить доступ в те сервисы, которые использует жертва», – пояснил Чебышев.

Эксперт указал на то, что киберпреступников особенно интересуют крупные ритейл-платформы, к которым привязана карта жертвы и отключена двухфакторная авторизация платежей (3-D Secure).

Чем больше информации о жертве есть у злоумышленника, тем легче проводить аферы, уточнил Коваленко из «Информзащиты».

Попытки подтвердить аккаунт в неиспользуемых владельцем сервисах могут свидетельствовать о том, что преступники получили доступ к электронной почте жертвы, сообщил «Газете.Ru» руководитель аналитического центра ИБ-компании Zecurion Владимир Ульянов.

«Владелец может не знать, а его почтовым ящиком уже активно пользуются. Злоумышленник решил не менять пароль, чтобы жертва не заподозрила взлома», — пояснил он.

По словам специалиста, в таком случае письма, предназначенные не для жертвы, преступник старается удалять или переносить в другую папку почтового сервиса. Однако сохранение доступа ведет к тому, что жертва может рано или поздно заметить чужие письма у себя.

Насколько это опасно?

Технический директор Crosstech Solutions Group Никита Андреянов в комментарии «Газете.Ru» выразил уверенность, что на данном этапе пользователю необходимо быть максимально бдительным.

«Следующим шагом со стороны злоумышленников будет применение инструментов социальной инженерии», — сообщил он.

Виктор Чебышев из «Лаборатории Касперского» предупредил, что злоумышленники заинтересованы в таких «пробивах» для собственного заработка.

«Злоумышленники обычно покупают какой-либо дорогой товар и оформляют доставку в безопасное место. В результате они либо забирают этот товар и перепродают его, либо оформляют возврат, но уже на другую карту», — рассказал эксперт о возможных последствиях перехвата управления над аккаунтом в результате фишинга, вероятность которого возрастает после пробива.

Другая опасность — мошенники соберут все возможные данные о жертве и ее аккаунтах в сервисах и онлайн-магазинах для перепродажи.

«Например, если сервер сервиса или соцсети на попытку зарегистрировать человека отвечает, что пользователь с такими данными уже зарегистрирован, то злоумышленники тоже достигли цели», — пояснил он.

Таким образом киберпреступнику удалось повысить стоимость базы с данными жертв для дальнейшей продажи, добавил Чебышев.

Владимир Ульянов из Zecurion пояснил, что большой процент российских пользователей электронных почт используют в сети 50 самых популярных комбинаций паролей, из-за чего взломать аккаунт онлайн-магазина достаточно просто.

«Их можно подобрать. Работенка непыльная, перебрать эти варианты», — добавил он. Это грозит потерей аккаунта как от почты, так и от других сервисов, констатировал специалист.

Никита Андреянов из Crosstech Solutions Group согласился, что загадочные регистрации действительно могут служить прологом к «угону» почты злоумышленниками.

Что делать?

В первую очередь пользователю необходимо проверить, не получил ли посторонний человек доступ к его электронной почте, уверен Владимир Ульянов из Zecurion.

«В почтовых сервисах можно проверить, откуда заходили в его аккаунт. Этот раздел называется «История посещений», там приводятся геолокации и IP-адреса», — заверил эксперт.

По словам специалиста, присутствие посторонних подключений не с устройств владельца почтового ящика говорит в пользу того, что почтовый ящик взломан. В таком случае необходимо срочно изменить пароль, призвал Ульянов.

Виктор Чебышев из «Лаборатории Касперского» заверил, что пароль действительно важная часть защиты, но, чтобы не стать жертвой мошенников, нужно совершить еще несколько действий.

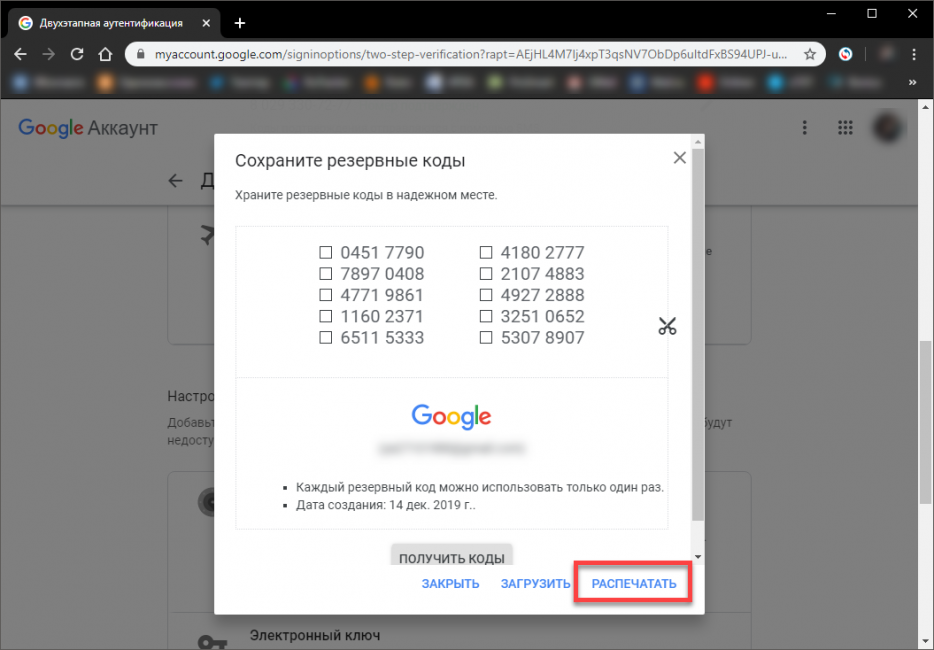

«Сначала настроить во всех возможных сервисах двухфакторную аутентификацию. Особенно это важно для тех аккаунтов, которые хранят конфиденциальные или платежные данные», — отметил он.

Затем нужна сложная комбинация у нового пароля — от 12 знаков с буквами в разном регистре, цифрами и специальными символами, пояснил Чебышев.

«Важно использовать для разных сервисов разные пароли и периодически их менять», — добавил он. В сервисе, где уже произошла утечка данных, смена пароля должна проводиться чаще остальных, пояснил Чебышев.

Из-за потенциального риска кражи данных карт у онлайн-магазинов, пользователям стоит оформить отдельную виртуальную карту, посоветовал спикер.

На ней можно будет постоянно хранить лишь небольшую сумму, а пополнять перед покупками.

Никита Андреянов из Crosstech Solutions Group призвал скептично относиться ко всем звонкам с неизвестных номеров в момент «пробива».

«Представители магазина или сервиса» могут позвонить и попросить срочно назвать проверочный код. Попав в такую ситуацию, пользователю необходимо отбросить эмоции и трезво оценивать подобные звонки, не поддаваться на провокации», — сказал эксперт.

Попав в такую ситуацию, пользователю необходимо отбросить эмоции и трезво оценивать подобные звонки, не поддаваться на провокации», — сказал эксперт.

Владимир Ульянов посоветовал владельцам почтовых ящиков также обратиться в службу поддержки сервисов, на которых злоумышленник зарегистрировал аккаунты с их почтой. По его словам, такими жалобами не стоит пренебрегать. Поскольку, если в будущем произойдет списание денег с карты владельца почты в виде покупки из онлайн-магазина, то будет легче опротестовать эту операцию в банке.

Необходимость в резервном адресе электронной почты и как легко создать резервный адрес электронной почты

Пользователи часто расстраиваются, когда их поставщики услуг электронной почты настаивают на создании или настройке резервного или резервного адреса электронной почты. Они настаивают на том, чтобы пользователь имел резервную копию, чтобы убедиться, что у него есть альтернатива для доступа к своей учетной записи электронной почты, если он потеряет прямой доступ к ней .

Зачем нужен резервный/резервный адрес электронной почты?

Резервный адрес электронной почты — это канал, по которому поставщик услуг электронной почты все еще может общаться с пользователем. Это черный ход на случай, если пользователь не сможет войти в основную учетную запись электронной почты . Резервный адрес электронной почты также используется, когда пользователь забывает учетные данные или когда злоумышленник получил доступ и изменил пароль учетной записи, заблокировав пользователя от своей учетной записи.

Как сделать резервную копию учетных записей электронной почты?

Во многих случаях, когда кто-то временно теряет доступ к своей учетной записи, электронное письмо для восстановления, отправленное на альтернативный адрес электронной почты, может помочь восстановить доступ . Однако иногда человек теряет доступ к своей учетной записи навсегда по разным причинам. Единственный вариант в такой ситуации — полагаться на резервных копий электронной почты . Мастера быстрого резервного копирования электронной почты могут легко создавать резервные копии сообщений и вложений и делать их доступными, если основная учетная запись недоступна. Такое программное обеспечение для резервного копирования электронной почты позволяет пользователям сохранять все разговоры в несколько кликов, если вы когда-либо беспокоились о том, как сделать резервную копию учетных записей электронной почты.

Мастера быстрого резервного копирования электронной почты могут легко создавать резервные копии сообщений и вложений и делать их доступными, если основная учетная запись недоступна. Такое программное обеспечение для резервного копирования электронной почты позволяет пользователям сохранять все разговоры в несколько кликов, если вы когда-либо беспокоились о том, как сделать резервную копию учетных записей электронной почты.

Как настроить резервный адрес электронной почты в Outlook?

Ниже приведены пошаговые инструкции по быстрой настройке резервного адреса электронной почты в учетной записи Outlook.

- Нажмите на аватар пользователя в правом верхнем углу после входа в систему.

- Перейдите в «Моя учетная запись» и откройте вкладку «Безопасность».

- Outlook может подтвердить пользователя с помощью кода доступа, отправленного на резервный номер телефона.

- После проверки выберите «Добавить информацию о безопасности» и выберите «Дополнительный адрес электронной почты» в раскрывающемся меню.

- Введите адрес электронной почты для восстановления, который будет использоваться в качестве резервной копии.

- Outlook отправит по электронной почте код для проверки адреса электронной почты для восстановления. Введите код и нажмите «Далее», чтобы сохранить изменения.

Вы также должны знать, как создавать резервные копии электронной почты Outlook 2010 и как восстанавливать резервную копию Outlook, если по какой-то причине они не могут получить доступ даже с электронной почтой для восстановления.

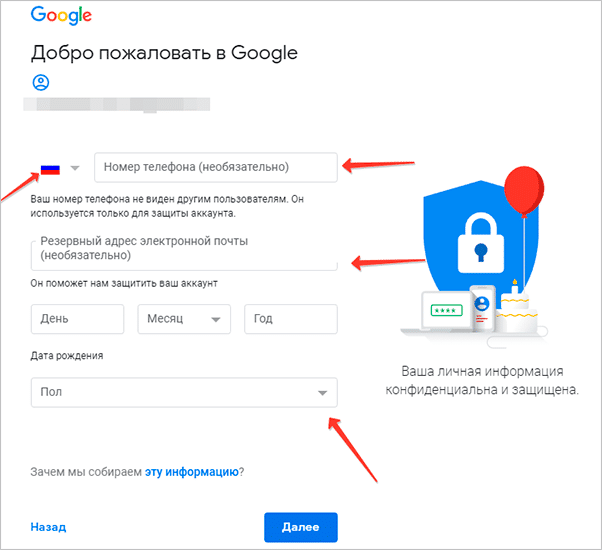

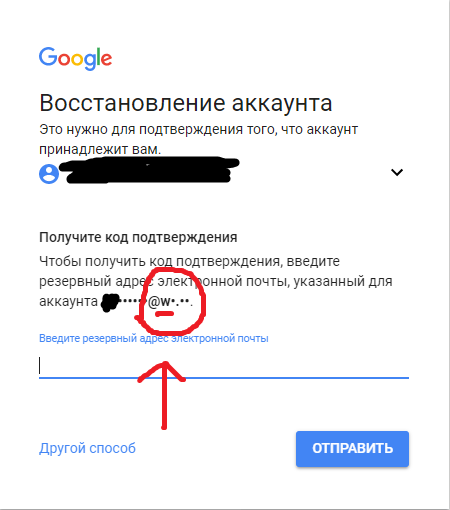

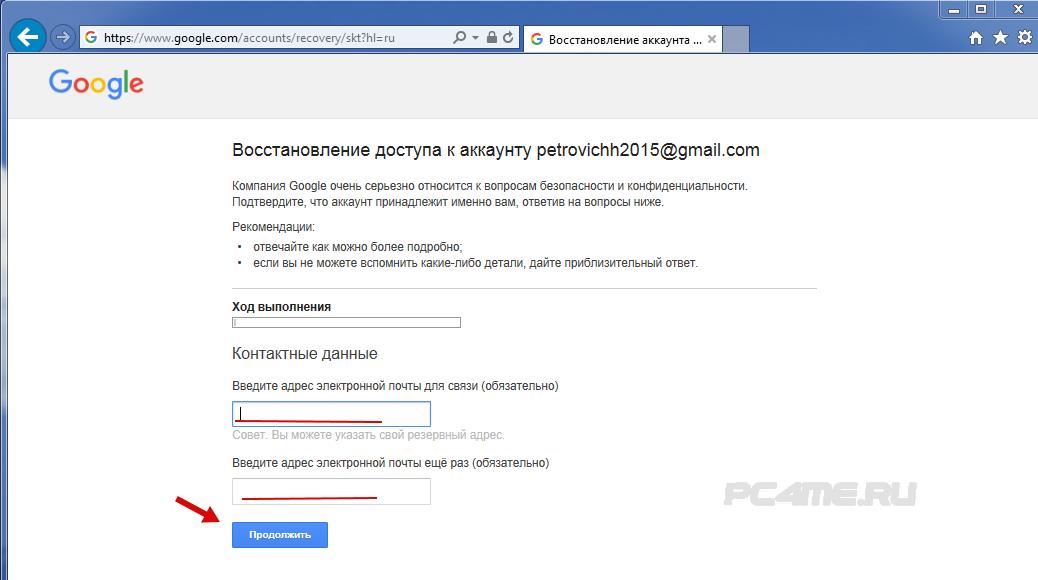

Настройка резервного адреса электронной почты в Gmail

Учетная запись Google позволяет пользователю настроить резервный адрес электронной почты . После того, как вы установите резервный адрес электронной почты, Gmail отправит на него инструкции по сбросу пароля, если вы потеряете доступ к основной учетной записи. Это можно сделать с помощью следующих простых шагов:

- Войдите в учетную запись Google или Gmail.

- Нажмите «Личные данные» под панелью навигации слева.

- Нажмите «Электронная почта» в разделе «Контактная информация».

- Добавьте, измените или удалите резервный адрес электронной почты.

- Завершите данные инструкции и сохраните.

Настройка резервного адреса электронной почты — лучший способ резервного доступа к учетной записи электронной почты

Присоединяйтесь к тысячам организаций, использующих DuoCircle

Узнайте, насколько это доступно для вашей организации сегодня, и приятно удивитесь.

Заинтересованы в нашей партнерской программе для MSP и VAR? Посетите нашу партнерскую программу MSP.

Создание резервных копий между учетными записями AWS

Примечание

Прежде чем управлять ресурсами в нескольких учетных записях AWS в AWS Backup, ваши учетные записи должны принадлежать одной и той же организации в Сервис организаций AWS.

Используя AWS Backup, вы можете выполнять резервное копирование в несколько учетных записей AWS по требованию или автоматически по мере необходимости.

частью запланированного плана резервного копирования. Используйте резервную копию между учетными записями, если вы хотите безопасно копировать

ваши резервные копии в одну или несколько учетных записей AWS в вашей организации для работы или безопасности

причины. Если ваша исходная резервная копия была случайно удалена, вы можете скопировать резервную копию из ее

целевую учетную запись в ее исходную учетную запись, а затем запустите восстановление. Прежде чем вы сможете сделать

для этого у вас должны быть две учетные записи, принадлежащие одной и той же организации в организациях AWS.

В учетной записи назначения необходимо создать резервное хранилище. Затем вы назначаете клиента управляемый ключ для шифрования резервных копий в целевой учетной записи и доступ на основе ресурсов политику, чтобы разрешить AWS Backup доступ к ресурсам, которые вы хотите скопировать. В исходной учетной записи если ваши ресурсы зашифрованы с помощью ключа, управляемого клиентом, вы должны поделиться этим клиентом управляемый ключ с целевой учетной записью. Затем вы можете создать план резервного копирования и выбрать целевой аккаунт, который является частью вашего организационного подразделения в AWS Organizations.

Большинство ресурсов, поддерживаемых AWS Backup, поддерживают резервное копирование между учетными записями. Для уточнения см.

раздел Доступность функций по ресурсам

стол.

Большинство регионов AWS поддерживают резервное копирование между учетными записями. Подробности см. в соответствующем разделе Доступность функций по таблице регионов AWS.

Настройка резервного копирования между учетными записями

Что необходимо для создания резервных копий между учетными записями?

Исходная учетная запись

Исходная учетная запись — это учетная запись, в которой находятся ваши производственные ресурсы AWS и первичные резервные копии находятся.

Пользователь исходной учетной записи инициирует операцию резервного копирования между учетными записями. Источник пользователь или роль учетной записи должны иметь соответствующие разрешения API, чтобы инициировать операцию. Соответствующие разрешения могут быть политикой, управляемой AWS.

AWSBackupFullAccess, который обеспечивает полный доступ к операциям AWS Backup, или политика, управляемая клиентом, которая разрешает такие действия, какec2:ModifySnapshotAttribute. Дополнительные сведения о типах политик см. в разделе AWS Backup Managed.

Политики.

Дополнительные сведения о типах политик см. в разделе AWS Backup Managed.

Политики.Целевая учетная запись — это учетная запись, в которой вы хотели бы хранить копию резервное копирование. Вы можете выбрать более одной целевой учетной записи. Учетная запись назначения должна находиться в той же организации, что и исходный аккаунт в AWS Organizations.

Вы должны «Разрешить» политику доступа

backup:CopyIntoBackupVaultдля целевое хранилище резервных копий. Отсутствие этой политики будет препятствовать попыткам копирования на целевой счет.Управляющая учетная запись в AWS Organizations

Учетная запись управления является основной учетной записью в вашей организации, как определено Организации AWS, которые вы используете для управления резервным копированием между учетными записями в ваших учетных записях AWS.

К использовать резервное копирование между учетными записями, вы также должны включить сервисное доверие. После включения услуги trust вы можете использовать любую учетную запись в организации в качестве учетной записи назначения. От твоего целевая учетная запись, вы можете выбрать, какие хранилища использовать для перекрестной учетной записи резервное копирование.

Включить резервное копирование между учетными записями в AWS Backup консоль

Сведения о безопасности см. в разделе Вопросы безопасности для нескольких учетных записей. резервное копирование.

Чтобы использовать резервное копирование между учетными записями, необходимо включить функцию резервного копирования между учетными записями. Затем,

вы должны «Разрешить» политику доступа

Чтобы включить резервное копирование между учетными записями

Войдите в AWS, используя учетные данные своей учетной записи управления AWS Organizations. Кросс-аккаунт резервное копирование может быть включено или отключено только с использованием этих учетных данных.

Откройте консоль AWS Backup по адресу https://console.aws.amazon.com/backup.

В Моя учетная запись выберите Настройки .

Для Резервное копирование между учетными записями выберите Включить .

В разделе Хранилища резервных копий выберите целевое хранилище.

В разделе Политика доступа «Разрешить»

резервная копия: CopyIntoBackupVault. Например, выберите Добавить разрешения , а затем Разрешить доступ к хранилищу резервных копий из организация .

Теперь любая учетная запись в вашей организации может делиться содержимым своей резервной копии. хранилище с любой другой учетной записью в вашей организации. Дополнительные сведения см. в разделе Предоставление общего доступа к хранилищу резервных копий другому серверу AWS. счет. Чтобы ограничить учетные записи может получать содержимое резервных хранилищ других учетных записей, см. Настройка учетной записи в качестве счет назначения.

Планирование резервного копирования между учетными записями

Вы можете использовать запланированный план резервного копирования для копирования резервных копий между учетными записями AWS.

Чтобы скопировать резервную копию с помощью резервного копирования по расписанию план

Откройте консоль AWS Backup по адресу https://console.aws.amazon.com/backup.

В Моя учетная запись выберите Планы резервного копирования и затем выберите Создать план резервного копирования .

В плане Создать резервную копию , выберите Build a new план .

Для Имя плана резервного копирования введите имя для резервного копирования. план.

В разделе Конфигурация правила резервного копирования добавьте правило резервного копирования который определяет расписание резервного копирования, окно резервного копирования и правила жизненного цикла. Вы можете добавить больше резервное копирование правил позже.

Для Имя правила введите имя для вашего правила.

В разделе Расписание под Частота , выберите, как часто вы хотите делать резервную копию.

Для Окно резервного копирования выберите Использовать окно резервного копирования по умолчанию (рекомендуется).

Вы можете настроить окно резервного копирования.

Вы можете настроить окно резервного копирования.Для Резервное хранилище выберите хранилище из списка. Восстановление точки для этой резервной копии будут сохранены в этом хранилище. Вы можете создать новую резервную копию сейф.

В разделе Создать копию — необязательно введите следующее значения:

- Регион назначения

Выберите целевой регион AWS для резервной копии. Ваша резервная копия будет быть скопированы в этот регион. Вы можете добавить новое правило копирования для каждой копии в новый место назначения.

- Копировать в хранилище другой учетной записи

Переключите, чтобы выбрать эту опцию. Опция становится синей при выборе.

Появится опция внешнего хранилища ARN .

Появится опция внешнего хранилища ARN .- Внешнее хранилище ARN

Введите имя ресурса Amazon (ARN) учетной записи назначения. АРН это строка, содержащая идентификатор учетной записи и ее регион AWS. AWS Backup скопирует резервное копирование в хранилище целевой учетной записи. Пункт назначения список регионов автоматически обновляется до региона во внешнем хранилище АРН.

Для Разрешить доступ к хранилищу резервных копий выберите Разрешить . Затем выберите Разрешить в мастер, который открывается.

AWS Backup требуются права доступа к внешней учетной записи для копирования резервной копии на указанное значение.

Мастер показывает следующий пример политики, которая обеспечивает

этот доступ.

Мастер показывает следующий пример политики, которая обеспечивает

этот доступ.{ «Версия»: «2012-10-17», "Заявление": [ { "Sid": "Разрешить копирование учетной записи в резервное хранилище", «Эффект»: «Разрешить», «Действие»: «резервная копия: CopyIntoBackupVault», "Ресурс": "*", "Главный": { «AWS»: «arn:aws:iam::идентификатор учетной записи:root» } } ] }- Переход на холодильное хранение

Выберите, когда следует перевести резервную копию в холодное хранилище и когда истечет срок ее действия. (удалить) копию. Резервные копии, переведенные в холодное хранилище, должны храниться в холодном месте. хранения не менее 90 дней. Это значение нельзя изменить после того, как копия переведены на холодное хранение.

Чтобы просмотреть список ресурсов, которые можно перевести в холодное хранилище, см. раздел «Жизненный цикл до холодного хранения» таблицы доступности функций по ресурсам. Выражение холодного хранения игнорируется для других ресурсов.

Expire указывает количество дней после создания, копия удалена. Это значение должно быть больше 90 дней после Значение перехода на холодное хранение .

Примечание

Когда срок действия резервных копий истекает и они помечены для удаления как часть вашего жизненного цикла политики, AWS Backup удаляет резервные копии в случайно выбранной точке в течение следующие 8 часов. Это окно помогает обеспечить стабильную производительность.

Выберите Теги добавлены в точки восстановления чтобы добавить теги к вашей точки восстановления.

Для Дополнительные параметры резервного копирования выберите Windows VSS для включения моментальных снимков приложений для выбранных сторонних программное обеспечение, работающее на EC2.

Выберите Создать план .

Выполнение резервного копирования по запросу между учетными записями

При необходимости вы можете скопировать резервную копию в другую учетную запись AWS.

Копирование резервной копии по требованию

Откройте консоль AWS Backup по адресу https://console.aws.amazon.com/backup.

Для Моя учетная запись выберите Резервное хранилище для увидеть все ваши хранилища резервных копий в списке. Вы можете фильтровать по имени хранилища резервных копий или ярлык.

Выберите идентификатор точки восстановления резервной копии, которую вы хотите копировать.

Выбрать Скопировать .

Разверните Сведения о резервной копии , чтобы просмотреть информацию о восстановлении. точка, которую вы копируете.

В разделе Копировать конфигурацию выберите один из вариантов Регион назначения список.

Выберите Копировать в хранилище другой учетной записи . Опция становится синей при выборе.

Введите имя ресурса Amazon (ARN) учетной записи назначения. АРН – это строка, содержащая идентификатор учетной записи и ее регион AWS. AWS Backup скопирует резервную копию в хранилище учетной записи назначения. Список региона назначения автоматически обновляется до региона во внешнем хранилище ARN.

Для Разрешить доступ к хранилищу резервных копий выберите Разрешить .

Затем выберите Разрешить в мастере.

что открывается.

Затем выберите Разрешить в мастере.

что открывается.Для создания копии AWS Backup необходимы разрешения на доступ к исходной учетной записи. Мастер показывает пример политики, обеспечивающей этот доступ. Эта политика проявляется следующим образом.

{ «Версия»: «2012-10-17», "Заявление": [ { "Sid": "Разрешить копирование учетной записи в резервное хранилище", «Эффект»: «Разрешить», «Действие»: «резервная копия: CopyIntoBackupVault», "Ресурс": "*", "Главный": { "AWS": "arn:aws:iam::идентификатор учетной записи: root" } } ] }Для Переход на холодное хранение выберите время перехода резервную копию в холодное хранилище и когда истечет срок действия (удалить) копию. Резервные копии перенесены для хранения в холодильнике должны храниться в холодильнике не менее 90 дней.

Это значение

нельзя изменить после того, как копия перешла в холодное хранилище.

Это значение

нельзя изменить после того, как копия перешла в холодное хранилище.Чтобы просмотреть список ресурсов, которые можно перевести в холодное хранилище, см. Раздел «Жизненный цикл до холодного хранения» таблицы доступности функций по ресурсам. Выражение холодного хранения игнорируется для других ресурсов.

Expire указывает количество дней после создания, в течение которых копия удалена. Это значение должно быть больше, чем на 90 дней после Значение перехода на холодное хранение .

Для роли IAM укажите роль IAM (например, роль по умолчанию) у которого есть разрешения сделать вашу резервную копию доступной для копирования. Акт копирования выполняется ролью службы, связанной с вашей целевой учетной записью.

Выбрать Скопировать .

В зависимости от размера вашего ресурса

копирования, этот процесс может занять несколько часов. Когда задание на копирование

завершится, вы увидите копию на вкладке Задания копирования в Задания меню.

В зависимости от размера вашего ресурса

копирования, этот процесс может занять несколько часов. Когда задание на копирование

завершится, вы увидите копию на вкладке Задания копирования в Задания меню.

Примечания к ключам для резервного копирования между учетными записями

Копирование между учетными записями не поддерживается с ключами, управляемыми AWS. Ключ

Политика управляемого ключа AWS является неизменной, что предотвращает копирование ключа между учетными записями.

Если ваши ресурсы зашифрованы с помощью ключей, управляемых AWS, и вы хотите выполнить

копирование между аккаунтами, вы можете

измените ключи шифрования на ключ, управляемый клиентом, поскольку он поддерживает

копирование между аккаунтами. Вы можете следовать инструкциям в

Защита зашифрованных инстансов Amazon RDS с помощью резервного копирования между учетными записями и регионами

чтобы продолжить использовать управляемые ключи AWS.

Восстановление резервной копии из одной учетной записи AWS в другую

AWS Backup не поддерживает восстановление ресурсов из одной учетной записи AWS в другую. Однако вы можете скопировать резервную копию из одной учетной записи в другую, а затем восстановить ее. в этом аккаунте. Например, вы не можете восстановить резервную копию из учетной записи A в учетную запись B, но вы можете скопировать резервную копию из учетной записи А в учетную запись Б, а затем восстановить ее в учетной записи B.

Восстановление резервной копии из одной учетной записи в другую выполняется в два этапа.

Для восстановления резервной копии с одной учетной записи на другую

Скопируйте резервную копию из исходной учетной записи AWS в учетную запись, которую вы хотите восстановить. к. Инструкции см. Настройка резервного копирования между аккаунтами.

Используйте соответствующие инструкции для вашего ресурса, чтобы восстановить резервную копию.

Совместное использование хранилища резервных копий с другим AWS счет

AWS Backup позволяет вам совместно использовать хранилище резервных копий с одной или несколькими учетными записями или со всей вашей организации в AWS Organizations. Вы можете поделиться целевым хранилищем резервных копий с исходным AWS. Учетная запись, пользователь или роль IAM.

Чтобы поделиться целевым хранилищем резервных копий

Выберите AWS Backup , а затем выберите Backup хранилища .

Выберите имя хранилища резервных копий, которым вы хотите поделиться.

В области Политика доступа выберите Добавить выпадающий список разрешений .

Выберите Разрешить доступ на уровне учетной записи к резервному хранилищу .

Или ты

можно разрешить доступ на уровне организации или на уровне роли.

Или ты

можно разрешить доступ на уровне организации или на уровне роли.Введите AccountID учетной записи, с которой вы хотите поделиться это целевое хранилище резервных копий.

Выберите Сохранить политику .

Вы можете использовать политики IAM для совместного использования хранилища резервных копий.

Поделитесь целевым хранилищем резервных копий с Учетная запись AWS или роль IAM

Следующая политика совместно использует хранилище резервных копий с номером учетной записи. 4444555566666 и роль IAM SomeRole в номере учетной записи 111122223333 .

{

"Версия": "2012-10-17",

"Заявление":[

{

«Эффект»: «Разрешить»,

"Главный":{

"АВС": [

"arn:aws:iam::444455556666:корень",

"arn:aws:iam::111122223333:role/SomeRole"

]

},

"Действие":"резервная копия:CopyIntoBackupVault",

"Ресурс":"*"

}

]

} Общий доступ к целевому хранилищу резервных копий организационное подразделение в AWS Organizations

Следующая политика совместно использует хранилище резервных копий с организационными подразделениями, используя их Принципиальные ОргПути .

{

"Версия": "2012-10-17",

"Заявление":[

{

«Эффект»: «Разрешить»,

"Главный":"*",

"Действие":"резервная копия:CopyIntoBackupVault",

"Ресурс":"*",

"Состояние":{

"ForAnyValue:StringLike":{

"aws:PrincipalOrgPaths":[

"o-a1b2c3d4e5/r-f6g7h8i9j0example/ou-def0-awsbbbbb/",

"o-a1b2c3d4e5/r-f6g7h8i9j0example/ou-def0-awsbbbbb/ou-jkl0-awsdddddd/*"

]

}

}

}

]

} Общий доступ к целевому резервному хранилищу с организацией в AWS Organizations

Следующая политика совместно использует хранилище резервных копий с организацией с PrincipalOrgID «o-a1b2c3d4e5».

{

"Версия": "2012-10-17",

"Заявление":[

{

«Эффект»: «Разрешить»,

"Главный":"*",

"Действие":"резервная копия:CopyIntoBackupVault",

"Ресурс":"*",

"Состояние":{

"StringEquals":{

"aws:идентификатор основной организации":[

"о-a1b2c3d4e5"

]

}

}

}

]

} При первом включении резервного копирования между учетными записями с помощью учетной записи управления AWS Organizations любой

пользователь учетной записи участника может настроить свою учетную запись в качестве учетной записи назначения. Мы

рекомендуем настроить одну или несколько из следующих политик управления сервисами (SCP) в организациях AWS.

чтобы ограничить ваши целевые учетные записи. Дополнительные сведения о присоединении политик управления службами см.

к узлам AWS Organizations см. раздел Присоединение и

отключение политик управления услугами.

Мы

рекомендуем настроить одну или несколько из следующих политик управления сервисами (SCP) в организациях AWS.

чтобы ограничить ваши целевые учетные записи. Дополнительные сведения о присоединении политик управления службами см.

к узлам AWS Organizations см. раздел Присоединение и

отключение политик управления услугами.

Ограничение целевых учетных записей с помощью tags

При подключении к корневой учетной записи AWS Organizations, организационному подразделению или отдельной учетной записи эта политика ограничивает

копирует места назначения из этого корня, подразделения или учетной записи только в те учетные записи с резервной копией

хранилища, которые вы пометили DestinationBackupVault . Разрешение «backup:CopyIntoBackupVault» управляет поведением хранилища резервных копий и, в

в этом случае, какие целевые хранилища резервных копий допустимы. Используйте эту политику вместе с

соответствующий тег, применяемый к утвержденным хранилищам назначения, для управления местами назначения

копии между учетными записями только в утвержденные учетные записи и хранилища резервных копий.

Используйте эту политику вместе с

соответствующий тег, применяемый к утвержденным хранилищам назначения, для управления местами назначения

копии между учетными записями только в утвержденные учетные записи и хранилища резервных копий.

{

"Версия": "2012-10-17",

"Заявление":[

{

«Эффект»: «Запретить»,

"Действие":"резервная копия:CopyIntoBackupVault",

"Ресурс":"*",

"Состояние":{

"Нулевой":{

"aws:ResourceTag/DestinationBackupVault":"true"

}

}

}

]

} Ограничение целевых учетных записей с помощью номера учетных записей и имена хранилищ

При подключении к корневой, организационной или индивидуальной учетной записи AWS Organizations эта политика ограничивает

копии, происходящие из этого корня, подразделения или учетной записи, только в две учетные записи назначения.

разрешение «backup:CopyFromBackupVault» управляет тем, как точка восстановления

ведет себя хранилище резервных копий и, в этом случае, места назначения, куда вы можете скопировать это

точку восстановления. Исходное хранилище разрешает копирование только в первое место назначения.

учетная запись (112233445566), если одно или несколько имен целевых резервных хранилищ начинаются с

Исходное хранилище разрешает копирование только в первое место назначения.

учетная запись (112233445566), если одно или несколько имен целевых резервных хранилищ начинаются с кабина-. Исходное хранилище разрешает копирование только во второе место назначения.

учетная запись (123456789012), если местом назначения является единственное хранилище резервных копий с именем форт-нокс .

{

"Версия": "2012-10-17",

"Заявление":[

{

«Эффект»: «Запретить»,

«Действие»: «резервная копия: Копировать из резервного хранилища»,

"Ресурс":"arn:aws:ec2:*:моментальный снимок/*",

"Состояние":{

"ForAllValues:ArnNotLike":{

"резервная копия:Цели копирования":[

"arn:aws:backup:*:112233445566:backup-vault:cab-*",

"arn:aws:backup:us-west-1:123456789012:backup-vault:fort-knox"

]

}

}

}

]

} Ограничить место назначения учетные записи, использующие организационные подразделения в AWS Organizations

При подключении к корневому каталогу или подразделению AWS Organizations, содержащему исходную учетную запись, или при

прикрепленной к вашей исходной учетной записи, следующая политика ограничивает целевые учетные записи до

эти учетные записи в двух указанных OU.

{

"Версия": "2012-10-17",

"Заявление":[

{

«Эффект»: «Запретить»,

«Действие»: «резервная копия: Копировать из резервного хранилища»,

"Ресурс":"*",

"Состояние":{

"ForAllValues:StringNotLike":{

«Резервная копия: КопиЦелевыеОргПути»: [

"o-a1b2c3d4e5/r-f6g7h8i9j0example/ou-def0-awsbbbbb/",

"o-a1b2c3d4e5/r-f6g7h8i9j0example/ou-def0-awsbbbbb/ou-jkl0-awsdddddd/*"

]

}

}

}

]

} Соображения безопасности для перекрестной учетной записи backup

При выполнении резервного копирования между учетными записями в AWS Backup имейте в виду следующее:

Целевое хранилище не может быть хранилищем по умолчанию. Это потому, что по умолчанию хранилище зашифровано ключом, который нельзя использовать совместно с другими учетными записями.

Резервное копирование между учетными записями может выполняться до 15 минут после отключения резервное копирование между учетными записями.

Это связано с возможной согласованностью и может привести к некоторым

запуск или завершение заданий между учетными записями даже после отключения перекрестной учетной записи

резервное копирование.

Это связано с возможной согласованностью и может привести к некоторым

запуск или завершение заданий между учетными записями даже после отключения перекрестной учетной записи

резервное копирование.Если целевая учетная запись покинет организацию позднее, эта учетная запись сохранит резервные копии. Чтобы избежать потенциальной утечки данных, поместите разрешение на отказ в

организаций: Разрешение LeaveOrganizationв элементе управления службами политики (SCP), прикрепленной к учетной записи назначения. Подробную информацию о SCP см. см. Удаление учетная запись члена вашей организации в списке организаций Руководство пользователя .Если вы удалите роль задания копирования во время копирования между учетными записями, AWS Backup не сможет отменить общий доступ моментальные снимки из исходной учетной записи после завершения задания копирования.

Дополнительные сведения о типах политик см. в разделе AWS Backup Managed.

Политики.

Дополнительные сведения о типах политик см. в разделе AWS Backup Managed.

Политики.

Вы можете настроить окно резервного копирования.

Вы можете настроить окно резервного копирования. Появится опция внешнего хранилища ARN .

Появится опция внешнего хранилища ARN . Мастер показывает следующий пример политики, которая обеспечивает

этот доступ.

Мастер показывает следующий пример политики, которая обеспечивает

этот доступ.

Затем выберите Разрешить в мастере.

что открывается.

Затем выберите Разрешить в мастере.

что открывается. Это значение

нельзя изменить после того, как копия перешла в холодное хранилище.

Это значение

нельзя изменить после того, как копия перешла в холодное хранилище. В зависимости от размера вашего ресурса

копирования, этот процесс может занять несколько часов. Когда задание на копирование

завершится, вы увидите копию на вкладке Задания копирования в Задания меню.

В зависимости от размера вашего ресурса

копирования, этот процесс может занять несколько часов. Когда задание на копирование

завершится, вы увидите копию на вкладке Задания копирования в Задания меню.

Или ты

можно разрешить доступ на уровне организации или на уровне роли.

Или ты

можно разрешить доступ на уровне организации или на уровне роли. Это связано с возможной согласованностью и может привести к некоторым

запуск или завершение заданий между учетными записями даже после отключения перекрестной учетной записи

резервное копирование.

Это связано с возможной согласованностью и может привести к некоторым

запуск или завершение заданий между учетными записями даже после отключения перекрестной учетной записи

резервное копирование.

Ваш комментарий будет первым