Realtek HD Audio — Realtek High Definition Audio

Разделы

Индексная книга CNews*

Все категории 114036 ▼

ИКТ 9284

Организации 7275

Ведомства 1366

Ассоциации 734

Технологии 3071

Системы 19580

Персоны 44838

География 1793

Статьи 1317

Пресса 940

ИАА 598

НИИ, ВУЗы и библиотеки 1818

Мероприятия 817

по дате / упоминаниям в текстах

Публикаций — 8, упоминаний — 8

Realtek HD Audio упоминается на CNews совместно со следующими персонами и организациями:

- ИКТ

- Организации

- Персоны

- География

- Статьи

- Пресса

- ИАА

| CPU — Central processing unit — ЦПУ — Центральный микропроцессор — Центральное процессорное устройство 19337 7 |

| USB — Universal Serial Bus — универсальная последовательная шина (интерфейс) для подключения периферийных устройств 9378 7 |

| PC game — ПК игры — компьютерные игры — Игровая индустрия — Игры и развлекательные приложения для геймеров 17648 6 |

| DDR — Double data rate 2552 6 |

| Interface — Интерфейс — Комплекс средств для взаимодействия двух систем друг с другом 17437 6 |

| Notebook — Ноутбук — Laptop — Лэптоп — Портативный компьютер 13311 5 |

| ОС — Операционная система — OS — Operating system 22160 5 |

| Наушники — Headphones 3550 5 |

| GPU — Graphics processing unit — Графический процессор — Видеопроцессор — Видеокарта, видеоадаптер, видеоплата, видеоускоритель, графический адаптер, плата, ускоритель — графическая карта — vGPU — Виртуальный графический ускоритель 3264 5 |

Wi-Fi — Wireless Fidelity LAN — Wi-Fi 802. 11 Wave — IEEE 802.11 — Стандарт беспроводной связи

11623

5 11 Wave — IEEE 802.11 — Стандарт беспроводной связи

11623

5 |

| Multi‑Touch — Multitouch — Мультитач — Touch Screen — TouchPad — Тачпад — Тачскрин — Тачфон — функция сенсорных систем ввода (сенсорный экран, сенсорная панель) 5712 4 |

| Беспроводные технологии — Wireless technologies 9473 4 |

| Динамик — Speaker — громкоговоритель 1952 4 |

| Аккумулятор электрический — системы хранения электроэнергии — химический источник тока многоразового действия, который может быть вновь заряжен после разряда 8739 4 |

| Cardreader — Кардридер — Картридер 641 4 |

| Multimedia — Мультимедиа — данные одновременно в разных формах: звук, анимированная компьютерная графика, видеоряд 5459 4 |

| VGA — Video Graphics Array — Компонентный видеоинтерфейс — D-Sub 1658 4 |

| RAM — Random Access Memory — Память с произвольным доступом — Оперативное запоминающее устройство (ОЗУ) 8501 4 |

| Bluetooth — Bluetooth Smart — Bluetooth LE — Bluetooth Low Energy, BLE 6760 4 |

| Chipset — Чипсет — набор микросхем 1351 4 |

| DVD — Digital Versatile Disc — цифровой многоцелевой диск — Digital Video Disc — цифровой видеодиск 5552 4 |

| PCIe — PCI Express — Peripheral Component Interconnect Express 1088 3 |

| Motherboard — Mainboard — Main circuit board — Материнская плата — Системная плата — System board 1282 3 |

| 3D технологии — трехмерные технологии — 3-dimensional — 3D-моделирование — 3D-дизайн — 3D-сканирование 4854 3 |

| ExpressCard — NewCard — PCCard — PCMCIA — Personal Computer Memory Card International Association — Интерфейс подключения к ноутбуку периферийных устройств 548 3 |

| HDD — HMDD — Hard (magnetic) disk drive — НЖМД — Накопитель на жёстких магнитных дисках 3980 3 |

| Биометрия — Дактилоскопия — Fingerprinting 1852 3 |

| Дисплей — Монитор — Display — Monitor 11913 3 |

| IEEE 1394 — FireWire — i-Link — стандарт последовательной высокоскоростной шины обмена цифровой информацией между компьютером и другими электронными устройствами 871 3 |

| QWERTY-клавиатура — ЙЦУКЕН-клавиатура 3247 3 |

| S-Video — Separate Video — раздельный видеосигнал- компонентный аналоговый видеоинтерфейс 675 3 |

| Контрастность 2671 3 |

| Компьютеризация — Computerization — Компьютер — Компьютерная система — Computer system — Компьютерная техника — Computer equipment 15154 2 |

| Webcam — Веб-камера 1311 2 |

| HTTP — HyperText Transfer Protocol — Протокол передачи гипертекста 2073 2 |

| Биометрия — Биометрические технологии — Биометрическая аутентификация — Сервисы биометрической защиты информационных систем 2630 2 |

| CD-ROM drives — Compact Disc Read-Only Memory — оптический привод — разновидность компакт-дисков с записанными на них данными, доступными только для чтения (read-only memory — память «только для чтения») 1898 2 |

| USB Type-C — USB-C — USB 3 1442 2 |

| 3GPP — мультимедийный контейнер, определяемый Партнёрским проектом третьего поколения (Third Generation Partnership Project, 3GPP) 205 2 |

| SSD — Solid-State Drive — Твердотельный накопитель 2773 2 |

MARKET.

CNEWS

CNEWSКак переустановить Realtek HD Audio Manager

Для многих пользователей Realtek HD Audio Manager был идеальным местом для улучшения общего качества звука. Однако из-за некоторых серьезных изменений в Windows 10 программа продолжает исчезать, а иногда и вовсе не работает.

Если вы пользуетесь компьютером с Windows 10, вы, вероятно, используете звуковой драйвер от Realtek. Если вы не используете внешнюю звуковую карту или передаете звук через HDMI с помощью лучших видеокарт, драйвер Realtek HD Audio Codec, вероятно, помогает вашему ПК или ноутбуку издавать звуки.

К сожалению, существует множество различных вещей, которые могут сломать ваши аудиодрайверы. Когда это происходит, первое, что вы должны сделать, это зайти в диспетчер устройств и посмотреть, можно ли получить свежий драйвер через Windows Update.

В большинстве случаев Windows сможет найти и установить нужный драйвер без вашего участия, но иногда вам придется взять дело в свои руки.

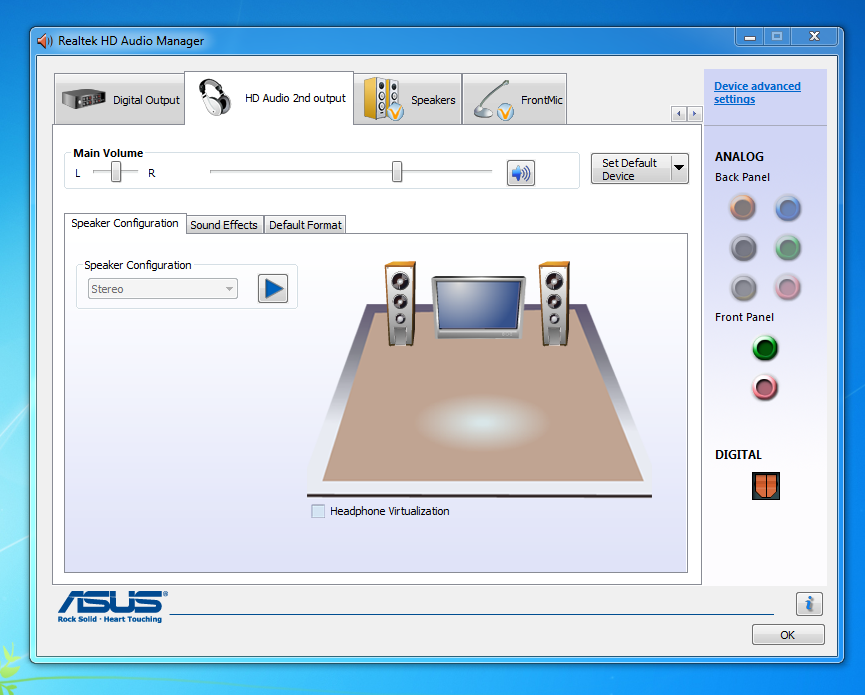

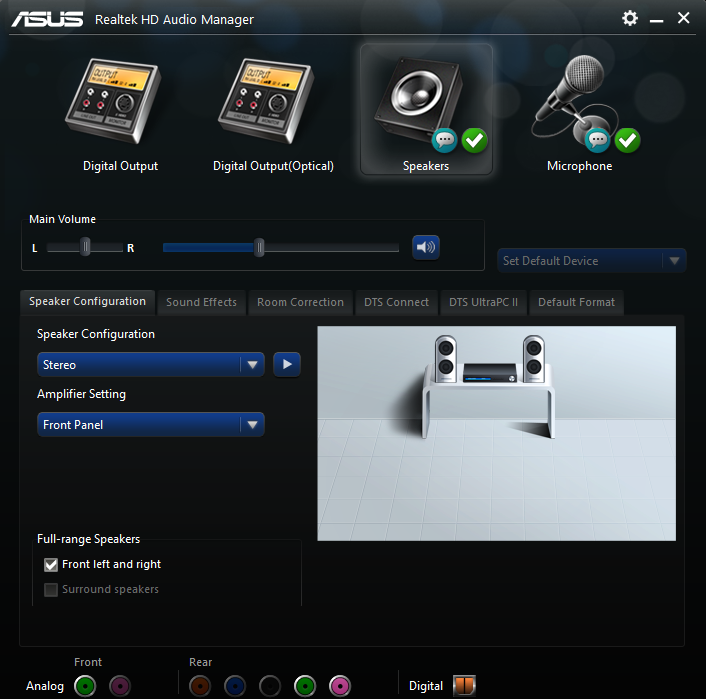

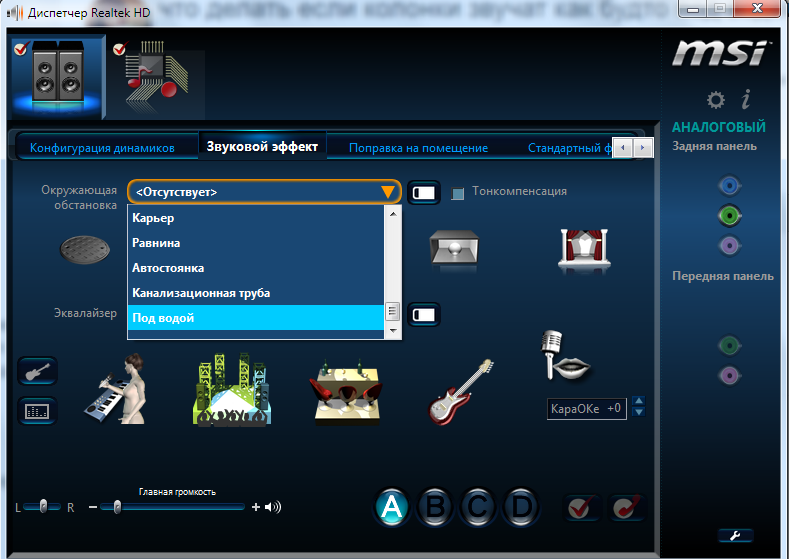

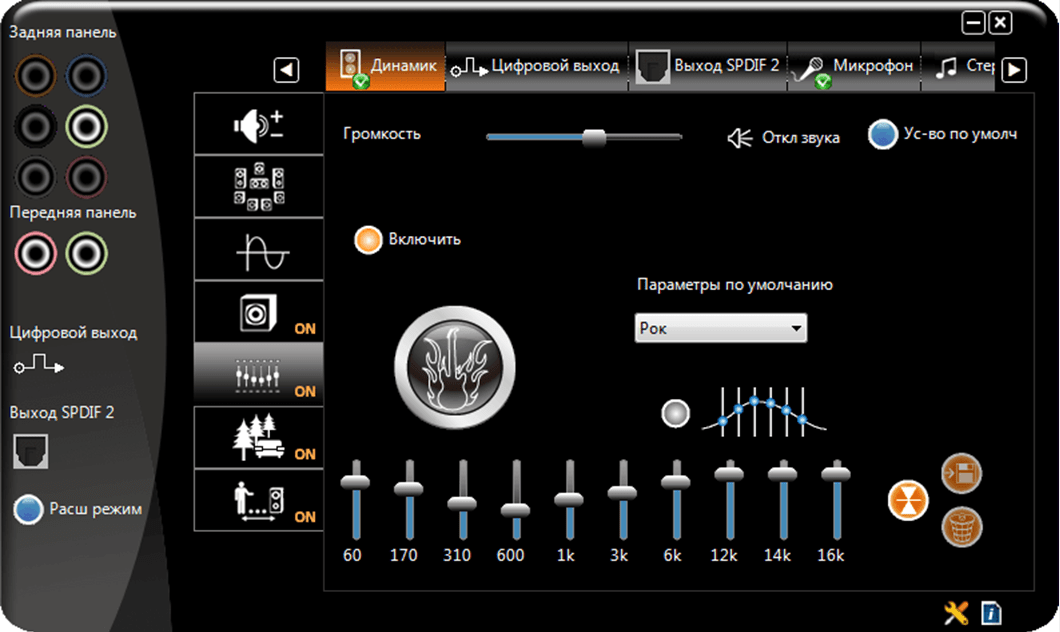

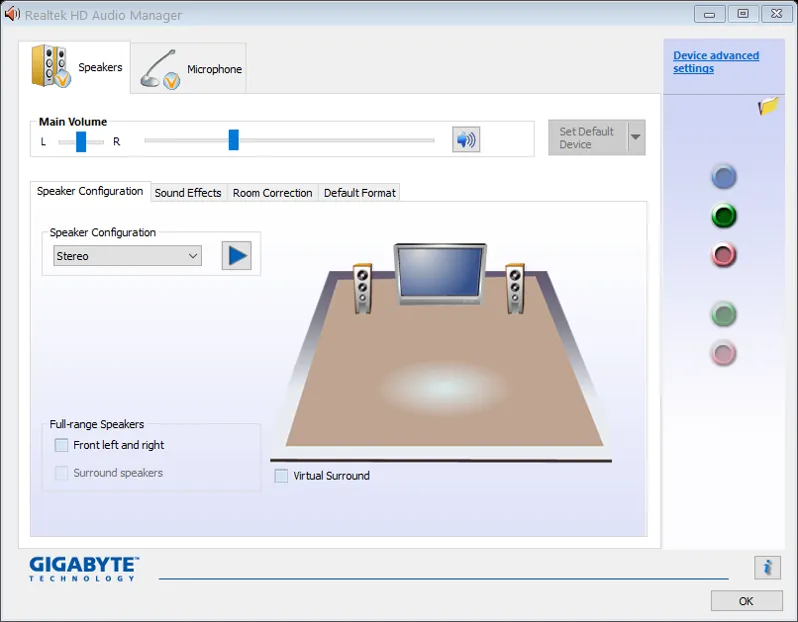

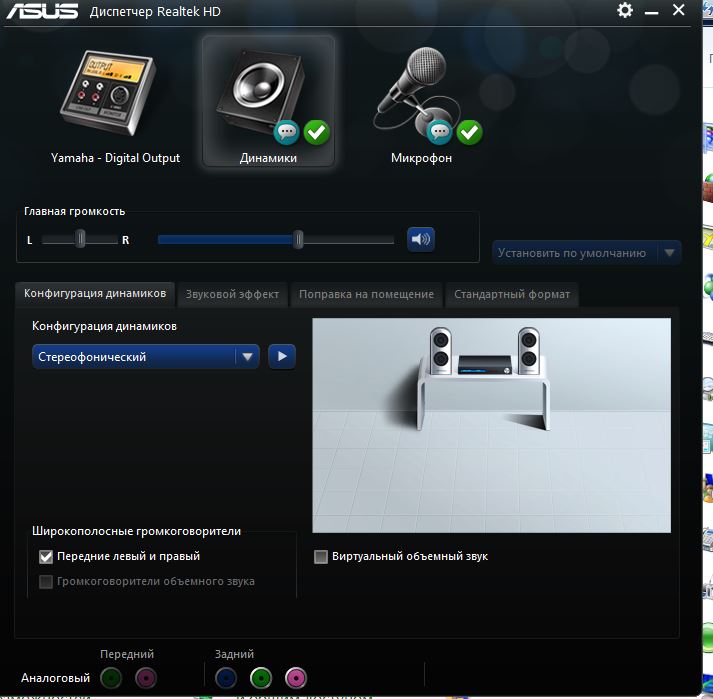

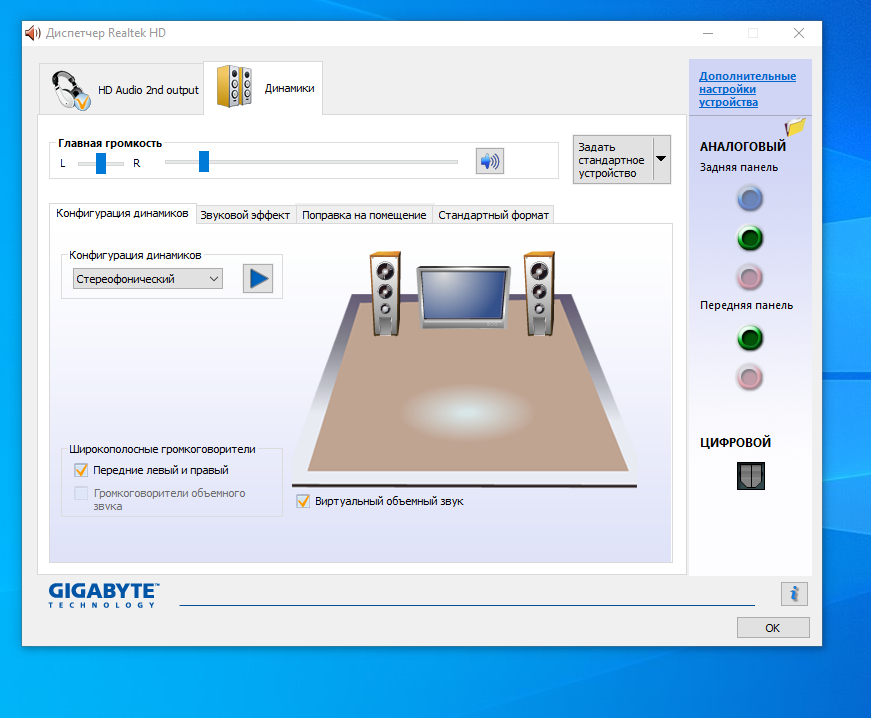

Realtek HD Audio Manager — одна из самых распространенных и полезных программ, которые пользователи Windows имеют на своих компьютерах, даже не подозревая об этом. HD Audio Manager — это по сути графический интерфейс Realtek HD Audio Driver, который является звуковым драйвером по умолчанию для большинства звуковых карт ПК. (включая те, которые встроены в материнскую плату). Довольно часто он находится на вашем компьютере, но вы не можете найти его даже с помощью поиска в Windows.

Скорее всего, проблема заключается в том, что он просто исчез. Итак, вот как переустановить Realtek HD Audio Manager.

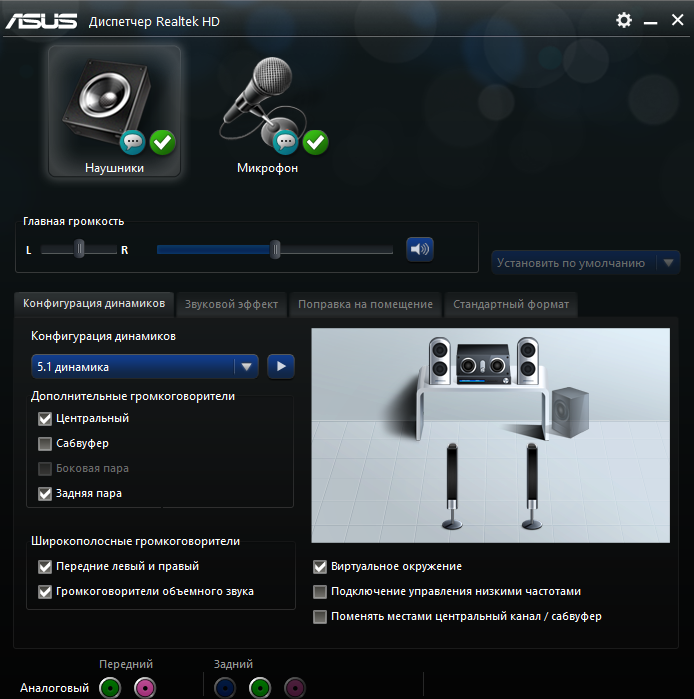

Что такое Realtek HD Audio ManagerRealtek HD Audio Driver — это наиболее часто используемый аудиодрайвер для управления настройками звука в системах Windows. Realtek High Definition Audio Manager поставляется вместе с драйвером Realtek Audio. По сути, это наиболее часто используемый звуковой драйвер, который наделен невероятными возможностями и поддерживает шестиканальный цифро-аналоговый преобразователь (ЦАП) с 16, 20, 24-битной импульсно-кодовой модуляцией.

По сути, звуковой драйвер облегчает воспроизведение звука на рабочем столе Windows и известен тем, что обеспечивает высококачественный звук в системе через звуковую карту. Он связан с вашим аудиоустройством для улучшения звука.

В последнее время пользователи Windows сообщают о трудностях с доступом к звуковому драйверу. Пользователи также потеряли или неправильно разместили значок Realtek HD Audio Manager на панели задач, в системном трее и в разделе уведомлений. Проблема могла возникнуть либо после обновления Windows, либо из-за изменения драйвера звуковой карты.

Как загрузить и переустановить Realtek HD Manager в Windows 10Если у вас есть проблемы со звуком или кажется, что он стал намного хуже (особенно на ноутбуках), это указывает на то, что у вас отсутствует Realtek HD Manager. Проверьте, действительно ли он загружается при запуске Windows, и проверьте его наличие на панели задач рядом с часами.

Довольно часто такие проблемы возникают в Windows 10 после крупного обновления системы или просто обновления драйвера в фоновом режиме из репозитория Microsoft.

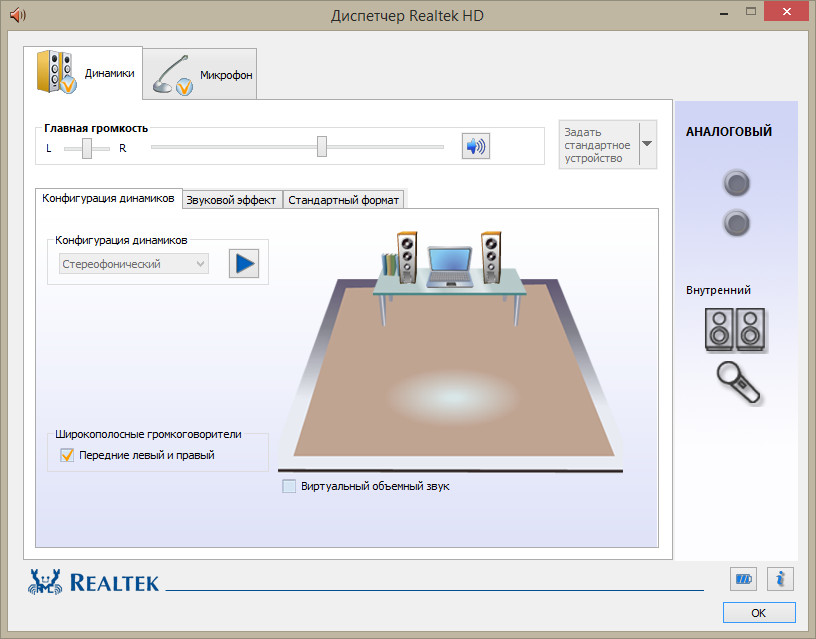

Однако если вы хотите получить доступ к Realtek HD Audio Manager в Windows 10, вам не нужно ничего загружать. Это потому, что приложение уже установлено, но скрыто от прямого доступа пользователя. Вы можете получить к нему доступ.

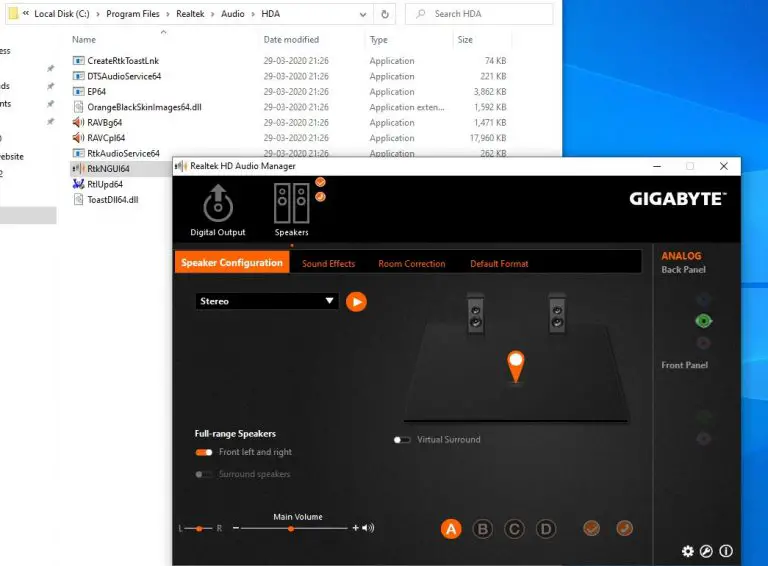

- Откройте диск «C» или диск, на котором установлена Windows 10.

- Затем перейдите в папку «Program Files (x86)».

- После этого откройте папку «Realtek» и перейдите в раздел «Audio».

- Затем откройте «HDA» и найдите файл «RtkNGUI64». Откройте его.

Теперь у вас есть Realtek HD Audio Manager. Теперь идите и настройте музыку по своему вкусу. Также, если вы хотите использовать Realtek HD Audio Manager регулярно, просто щелкните правой кнопкой мыши на «RtkNGUI64» и отправьте его на «Рабочий стол».

В большинстве случаев Realtek HD Audio Manager отсутствует из-за неправильной установки аудиодрайвера на компьютере. Поэтому, чтобы установить специальный драйвер Realtek для вашей звуковой карты, выполните следующие действия.

- Откройте Диспетчер устройств, нажав «Win + X».

- После этого дважды щелкните здесь «Аудиовходы и выходы».

- Теперь щелкните правой кнопкой мыши на «Speaker / Headphones (2- Realtek High Definition Audio)» и выберите «Update Driver».

- На следующем экране нажмите «Автоматический поиск обновленного программного обеспечения драйвера». Теперь ваш компьютер найдет выделенный драйвер в Интернете и после этого установит его.

Через несколько минут установка будет завершена. Теперь перезагрузите компьютер и перейдите в папку Realtek, где вы найдете Realtek HD Audio Manager.

Как загрузить и переустановить драйвер Realtek HD AudioПеред загрузкой новых драйверов удалите все текущие драйверы. Чтобы избежать дублирования конфликтов между несколькими драйверами, необходимо также удалить дублирующие аудиодрайверы. Для этого выполните следующие действия:

Для этого выполните следующие действия:

- Откройте Диспетчер устройств, нажав «Win + X».

- Затем разверните раздел «Звуковые, видео и игровые контроллеры» из списка в Диспетчере устройств.

- В то же время найдите драйвер Realtek High Definition Audio.

- Щелкните по нему правой кнопкой мыши и выберите в выпадающем меню пункт «Удалить устройство».

- Установите флажок «Удалить программное обеспечение драйвера для этого устройства» и нажмите на кнопку «Удалить».

- Теперь перейдите на вкладку «Вид» и нажмите «Показать скрытые устройства» в выпадающем меню.

- Теперь найдите дублирующие аудиодрайверы, если таковые имеются. Щелкните правой кнопкой мыши и выберите опцию «Удалить устройство».

- После этого перезагрузите компьютер или ноутбук.

Чтобы вручную загрузить аудиодрайвер, перейдите на официальный сайт Realtek. На странице загрузки будет список доступных для загрузки аудиодрайверов. Найдите нужный и загрузите его.

На странице загрузки будет список доступных для загрузки аудиодрайверов. Найдите нужный и загрузите его.

После завершения загрузки дважды щелкните установочные файлы и следуйте инструкциям для завершения установки.

Это поможет вам познакомиться с таинственной работой Realtek HD Audio Manager и его драйверов. Стоит помнить, что Windows обычно хорошо обновляет и подбирает нужный аудиодрайвер для вашего ПК, поэтому если качество звука вас устраивает и проблем нет, то нет смысла тратить много усилий.

В любом случае, всегда стоит знать, где прячется приложение Manager, поскольку оно обладает рядом полезных функций.

RTS5169 — РЕАЛТЕК

Поиск…

Английский

Поиск…

Английский

- Home>>

- Products>>

- Computer Peripheral ICs>>

- PC Audio Codecs>>

- AC’97 Audio Codecs>>

- 6-Channel

General Description

The RTS5169 представляет собой высокопроизводительный кард-ридер, совместимый с USB 2. 0, который поддерживает карты SD/MMC, карты MS/MSPRO, карты xD-PictureTM и смарт-карты/SIM-карты. RTS5169объединяет приемопередатчик USB 2.0, микроконтроллер, регуляторы постоянного тока и блок доступа к карте памяти в одном чипе.

0, который поддерживает карты SD/MMC, карты MS/MSPRO, карты xD-PictureTM и смарт-карты/SIM-карты. RTS5169объединяет приемопередатчик USB 2.0, микроконтроллер, регуляторы постоянного тока и блок доступа к карте памяти в одном чипе.

Поддерживаемые карты памяти серий SD/MMC: Secure DigitalTM (SD), Multi-Media CardTM (MMC), MicroSD, SDHC, MiniSD, RS-MMC, Mobile-MMC и MMC-Micro.

Поддерживаемые карты памяти серии MS/MSPRO: Memory Stick TM (MS), Memory Stick ProTM (MS-Pro) и M2.

Поддерживаемые карты памяти серии xD-PictureTM: тип M, тип M+ и тип H.

RTS5169 объединяет традиционный считыватель карт флэш-памяти со считывателем смарт-карт в одно USB-устройство. Это поддерживает одновременный доступ к картам памяти и смарт-картам, предлагая пользователям большее удобство и значительно снижая стоимость спецификации.

Считыватель SIM-карт с SIM Editor AP помогает пользователям выполнять резервное копирование/восстановление телефонной книги SIM-карты на/с ПК. Наше интегрированное устройство позволяет пользователям одновременно получать доступ как к картам MicroSD, так и к SIM-картам.

В RTS5169 интегрированы стабилизаторы 5В-3,3В, 5В-3В и 3,3В-1,8В, а также переключатели MOSFET, что еще больше снижает стоимость спецификации системы.

Характеристики

- Совместимость с режимами передачи данных Full-Speed и High-Speed USB Specification 2.0.

- Совместим только с USB Mass Storage Class Bulk, только Спецификация Transport Rev. 1.0

- Совместимость с транспортной спецификацией USB CCID версии 1.1

- Поддерживает питание от шины USB

- Поддерживает несколько конечных точек:

- Конечная точка управления

- Конечная точка Mass Storage Bulk Out

- Конечная точка Mass Storage Bulk IN —

- Прерывание CCID В конечной точке

- Конечная точка массовой рассылки CCID

- Конечная точка массового входа CCID

- Поддерживает следующие интерфейсы карт памяти:

- Secure Digital TM (SD), MultiMediaCard TM (MMC), Mini-SD, Micro-SD (T-flash), RS-MMC, Mobile-MMC, MMC-micro

- Memory Stick TM (MS), Memory Stick PROTM (MS-PRO), MS Duo, MS-PRO Duo, Micro-MS (M2)

- Поддерживает аппаратную функцию CRC (Cyclic Redundancy Check)

- Поддерживает SD версии 2.

0

0 - Поддержка MMC версии 4.2

- Поддерживает MS-PRO v1.02

- Поддерживает MS v1.43

- Поддерживает xD-Picture v1.2

- Встроенный быстрый микропроцессор 8051

- Поддерживает следующие асинхронные и синхронные интерфейсы смарт-карт

- Совместим со всеми разделами ISO7816 (поддерживаются асинхронные карты как T=0, так и T=1).

- Совместимость с EMV2000 (EMV 4.1)

- Совместимость с отраслевым стандартом PC Smart Card: PC/SC1.0 и PC/SC 2.0

- Поддерживает 2-проводную, 3-проводную или синхронную карту интерфейса I2C

- Atmel: AT88sc1608, AT88sc153

- Atmel: AT24c128, AT24c256

- СТ: M14C16, M14C04

- Протокол двухпроводной связи Siemens: sle4432/42

- Серийная 3-проводная шина Siemens: sle4418/28

- Настраиваемое автоматическое обнаружение ошибок оборудования

- Напряжение питания для платы: 5 В, 3 В, 1,8 В

- Поддерживает рабочий класс класса A/класса B/класса C, как определено в ISO/IEC 7816-3:1997 и ISO/IEC 7816-3:1997/Amd 1:2002.

- Поддерживает драйвер CCID Linux, работающий на ядрах 2.4.x и 2.6.x

- Red Hat: Fedora Core (1~6), Red Hat 9, Red Hat Enterprise Edition (3, 4)

- Novell: SuSE 10, SuSE 10.1, OpenSUSE 10.2

- Убунту: Убунту 6.06, Убунту 6.10

- Mandriva: Mandrake 10.2, Mandriva 2006, Mandriva 2007

- Дебиан: Дебиан 3.1

- Кварцевый генератор 12 МГц со встроенным PLL

- Встроенный регулятор напряжения 5–3,3 В

- Встроенный регулятор напряжения 5–3 В

- Встроенный стабилизатор 3,3–1,8 В

- Встроенные компоненты MOSFET для прямого управления питанием карты памяти

- Поддерживает часы с расширенным спектром (SSC) для SD/MMC и MS/MSPRO для снижения влияния электромагнитных помех

- Поддерживает чистый режим чтения смарт-карт

- 48-контактный корпус LQFP для устройства чтения карт памяти с одним LUN и SIM-карты

Realtek SDK выявляют угрозы цепочки поставок IoT

Этот пост также доступен в: 日本語 (японский)

Резюме Исследователи подразделения 42 просматривают десятки миллионов записей об атаках каждый месяц, и в большинстве месяцев атаки, нацеленные на одну уязвимость, не превышают 10% от общего числа атак. Однако мы обнаружили, что в период с августа по октябрь 2022 года количество атак, пытающихся использовать уязвимость удаленного выполнения кода Realtek Jungle SDK (CVE-2021-35394), составило более 40% от общего числа атак.

Однако мы обнаружили, что в период с августа по октябрь 2022 года количество атак, пытающихся использовать уязвимость удаленного выполнения кода Realtek Jungle SDK (CVE-2021-35394), составило более 40% от общего числа атак.

По состоянию на декабрь 2022 года мы наблюдали 134 миллиона попыток эксплойта с использованием этой уязвимости, и около 97% этих атак произошли после начала августа 2022 года. На момент написания статьи атака все еще продолжается.

Многие из наблюдаемых нами атак пытались доставить вредоносное ПО для заражения уязвимых устройств IoT. Это говорит нам о том, что группы угроз используют эту уязвимость для проведения крупномасштабных атак на интеллектуальные устройства по всему миру. Хотя обнаруженные нами атаки были успешно заблокированы нашими продуктами, важно оценить защиту этих устройств в вашей среде. Поскольку устройства и маршрутизаторы IoT часто не рассматриваются как часть системы безопасности организации, многие устройства и организации все еще могут подвергаться риску.

CVE-2021-35394 затрагивает почти 190 моделей устройств от 66 разных производителей. Мы считаем, что эта уязвимость привлекла так много злоумышленников, потому что проблемы с цепочкой поставок могут затруднить для обычного пользователя идентификацию уязвимых продуктов, которые используются.

В ответ на это тревожное явление мы тщательно изучили все записи об атаках этой уязвимости с момента ее раскрытия до декабря 2022 года для анализа.

Клиенты Palo Alto Networks получают защиту от семейств уязвимостей и вредоносных программ, упомянутых в этом посте, с помощью брандмауэра нового поколения с облачными службами безопасности, включая WildFire. Расширенная фильтрация URL-адресов и безопасность DNS могут блокировать домен управления и контроля (C2) и URL-адреса размещения вредоносных программ. Наша платформа IoT Security может помочь выявить аномальный сетевой трафик, а также определить производителя, модель и версию микропрограммы устройства, чтобы идентифицировать конкретные устройства, уязвимые для вышеупомянутого CVE.

Vulnerability Overview

Malware Analysis

Attack Origin Analysis

Conclusion

Indicators of Compromise

Infrastructure

Malicious IPs

Callback URLs

Artifacts

RedGoBot Malware Sample

Mirai Samples

CVE -2021-35394 была обнаружена 16 августа 2021 г. Уязвимость затрагивает UDPServer в Realtek Jungle SDK версии 2.0 и более поздней версии Realtek Jungle SDK версии 3.4.14B. Удаленные злоумышленники, не прошедшие проверку подлинности, могут использовать эту уязвимость для выполнения произвольной команды, что приводит к захвату устройств.

Чипсеты Realtek используются многими поставщиками IoT в различных продуктах. Это типичная проблема цепочки поставок, поскольку может быть трудно определить, затронуты ли ваши собственные устройства, поскольку набор микросхем может быть не виден снаружи устройства. Согласно сканированию Shodan в поисках этой уязвимости, мы обнаружили, что порт 9034 открыт более чем на 80 различных устройствах IoT, и эти устройства принадлежат 14 уникальным поставщикам. 2021-35394. На основе краудсорсинговых данных из корпоративных сетей, отслеживаемых продуктом Palo Alto Networks IoT Security, бренды в таблице 1 имеют самые популярные уязвимые устройства в развертываниях среднего и крупного размера. Уязвимости цепочки поставок в этих продуктах напрямую способствуют расширению поверхности для атак на эти сети.

2021-35394. На основе краудсорсинговых данных из корпоративных сетей, отслеживаемых продуктом Palo Alto Networks IoT Security, бренды в таблице 1 имеют самые популярные уязвимые устройства в развертываниях среднего и крупного размера. Уязвимости цепочки поставок в этих продуктах напрямую способствуют расширению поверхности для атак на эти сети.

(Обратите внимание, что поставщики, производящие эти устройства, могли выпускать обновленные версии или рекомендации по уменьшению опасности. Однако организации иногда продолжают использовать уязвимые модели, и злоумышленники пользуются такими ситуациями.)

| Имя поставщика | Количество уязвимых моделей |

| Д-линк | 31 |

| ЛГ | 8 |

| Белкин | 6 |

| Зиксел | 6 |

| Асус | 4 |

| Нетгир | 1 |

Таблица 1. Уязвимые сетевые устройства IoT.

Уязвимые сетевые устройства IoT.

Основываясь на реальных атаках, мы обнаружили следующие три типа полезной нагрузки:

- Сценарий выполняет команду оболочки на целевом сервере. Этот сценарий активно подключается к вредоносному IP-адресу и автоматически загружает и запускает вредоносное ПО (показано на рис. 1). Эти угрозы были в основном из семейства вредоносных программ Mirai.

- Внедренная команда напрямую записывает двоичную полезную нагрузку в файл, а затем выполняет ее (показано на рис. 2).

- Введенная команда напрямую перезагружает целевой сервер для достижения отказа в обслуживании (показано на рис. 3).

Исследователи подразделения 42 провели анализ образцов вредоносных программ, доставленных с использованием CVE-2021-35394. Судя по атакам, которые мы наблюдали в реальных условиях, большинство образцов вредоносных программ относятся к известным семействам вредоносных программ, таким как Mirai, Gafgyt и Mozi. Мы также наблюдали новый ботнет с распределенным отказом в обслуживании (DDoS), разработанный на Голанге, под названием RedGoBot (SHA256: 26e96945ee32199536d4c85124a24c28e853b557eb31f3907d19f08b9798dff4)

Судя по атакам, которые мы наблюдали в реальных условиях, большинство образцов вредоносных программ относятся к известным семействам вредоносных программ, таким как Mirai, Gafgyt и Mozi. Мы также наблюдали новый ботнет с распределенным отказом в обслуживании (DDoS), разработанный на Голанге, под названием RedGoBot (SHA256: 26e96945ee32199536d4c85124a24c28e853b557eb31f3907d19f08b9798dff4)

Первая кампания RedGoBot впервые наблюдалась в начале сентября 2022 года. Злоумышленник пытается доставить загрузчик сценария оболочки znet.sh с адреса 185.216.71[.]157, используя wget

Скрипт загружает следующие файлы:

- hxxp://185.216.71[.]157/Bins_Bot_hicore_amd64

- hxxp://185.216.71[.]157/Bins_Bot_hicore_arm64

- hxxp://185.216.71[.]157/Bins_Bot_hicore_arm

- hxxp://185.216.71[.]157/Bins_Bot_hicore_mips

- hxxp://185.216.71[.]157/Bins_Bot_hicore_mips64

- hxxp://185.216.71[.]157/Bins_Bot_hicore_ppc64

- hxxp://185.

216.71[.]157/Bins_Bot_hicore_ppc64le

216.71[.]157/Bins_Bot_hicore_ppc64le - hxxp://185.216.71[.]157/Bins_Bot_hicore_s390x

- hxxp://185.216.71[.]157/Bins_Bot_hicore_mipsle

- hxxp://185.216.71[.]157/Bins_Bot_hicore_mips64le

Вторая волна кампании RedGoBot наблюдалась в ноябре 2022 года, когда злоумышленник переключил свой узел вредоносного ПО на 185.246.221[.]220.

В этой кампании сценарий оболочки использует wget и curl для загрузки следующих клиентов ботнета для поддержки различных архитектур процессоров:

- hxxp://185.246.221[.]220/Bins_Bot_hicore_s390x

- hxxp://185.246.221[.]220/Bins_Bot_hicore_ppc64le

- hxxp://185.246.221[.]220/Bins_Bot_hicore_ppc64

- hxxp://185.246.221[.]220/Bins_Bot_hicore_mipsle

- hxxp://185.246.221[.]220/Bins_Bot_hicore_mips

- hxxp://185.246.221[.]220/Bins_Bot_hicore_arm64

- hxxp://185.246.221[.]220/Bins_Bot_hicore_arm

- hxxp://185.246.221[.]220/Bins_Bot_hicore_amd64

Клиент ботнета может принимать следующие команды канала управления и контроля (C2).

| Команда | Описание |

| исполнитель | Выполнение удаленной команды ОС |

| атака | Запуск DDoS-атак |

| убийца-бот | Завершить выполнение бота-клиента |

| бот обновлений | Нет соответствующей функции для обновления |

Таблица 2. Команды RedGoBot C2.

После получения команды атаки от оператора угрозы RedGoBot может выполнять DDoS-атаки по протоколам HTTP, ICMP, TCP, UDP, VSE и OpenVPN.

| Протокол | Метод | Описание |

|---|---|---|

| HTTP | ПОЧТ | HTTP POST-флуд |

| ПОЛУЧИТЬ | HTTP GET-флуд | |

| ICMP | н/д | ICMP-флуд |

| TCP | ПОДТВЕРЖДЕНИЕ | TCP ACK Flood |

| ПШ | TCP PUSH-флуд | |

| РУЧНОЕ ПОЖАТИЕ | TCP рукопожатие Flood | |

| УДЕРЖАНИЕ | TCP Hold Flood | |

| СИН | TCP SYN Flood | |

| УДП | н/д | UDP-флуд |

| ВСЕ | н/д | ВСЕ Потоп |

| ОпенВПН | н/д | Флуд OpenVPN (UDP) |

Таблица 3. Типы DDoS, поддерживаемые RedGoBot.

Типы DDoS, поддерживаемые RedGoBot.

С августа 2021 г. по декабрь 2022 г. мы наблюдали в общей сложности 134 миллиона попыток эксплойта, нацеленных на CVE-2021-35394, причем 97% этих атак произошли после начала августа 2022 г. Более 30 международные регионы были вовлечены в качестве источника атак, при этом Соединенные Штаты были крупнейшим источником атак — 48,3% от общего числа. Вьетнам, Россия, Нидерланды, Франция, Люксембург и Германия также оказались в первой семерке стран, в которых мы наблюдали участие злоумышленников в этих атаках (показано на рис. 4). Однако мы понимаем, что злоумышленники могут использовать прокси-серверы и VPN, расположенные в этих странах, чтобы скрыть свое фактическое физическое местоположение.

Рисунок 4. Распределение источников атак.На рис. 5 показано количество атак с разбивкой по месяцам с августа 2021 г. по декабрь 2022 г. для основных источников атак.

Рисунок 5. Тенденции атак с течением времени.

Начиная с августа 2022 года количество атак, нацеленных на эту уязвимость, начало увеличиваться и достигло пика в сентябре и октябре. В ноябре количество попыток атак резко уменьшилось, но все еще оставалось на довольно высоком уровне.

Также следует отметить, что около 95% атак используют CVE-2021-3539.4 из России предназначались для организаций в Австралии.

Более 98% атак из Вьетнама за этот период времени были направлены против CVE-2021-35394, и большинство атак из России и Нидерландов также использовали эту уязвимость.

По последним данным за ноябрь и декабрь, атаки против CVE-2021-35394 внезапно появились в большом количестве из Люксембурга (что составляет 94,6% от общего числа атак в регионе). Атаки, направленные на эту уязвимость из Вьетнама, на долю которых приходилось высокая доля в предыдущие месяцы, значительно снизились в ноябре и декабре (составляя 3% от общего числа атак в регионе). Это может означать, что злоумышленник меняет прокси-сервер, продолжая использовать эту уязвимость.

На рис. 6 показан процент атак на CVE-2021-35394 от общего числа атак с августа по декабрь 2022 года. по меньшей мере.

Рисунок 6. Процент атак, нацеленных на CVE-2021-35394, от общего числа атак.Следующие IP-адреса были 12 основными инициаторами атак, нацеленных на CVE-2021-35394.

| IP | Область источника атаки | Количество атак (млн) |

| 199.195.251[.]190 | США | 39,8 |

| 172.81.41[.]196 | США | 17,2 |

| 103.149.137[.]124 | Вьетнам | 10,6 |

| 103.149.137[.]138 | Вьетнам | 10,5 |

| 46.249.32[.]181 | Нидерланды | 9,9 |

| 37.44.238[.]148 | Франция | 1,7 |

| 37.44.238[.]185 | Франция | 1,3 |

| 37.44.238[.]217 | Франция | 1,2 |

69. 67.150[.]36 67.150[.]36 | США | 1,2 |

| 37.44.238[.]144 | Франция | 1,2 |

| 103.149.137[.]192 | Вьетнам | 1,2 |

| 185.122.204[.]30 | Россия | 1,1 |

Таблица 4. IP-адреса основных злоумышленников.

Мы также проанализировали и расшифровали всю полезную нагрузку атаки, что позволило нам обобщить вредоносную полезную нагрузку, которая подключается к другим сайтам размещения вредоносных программ, о которых мы упоминали ранее. Затем мы подсчитали URL-адреса обратного вызова, которые появлялись чаще, что показано в таблице ниже. Область источника атаки в каждой ячейке указана в порядке от наибольшего количества атак до наименьшего.

Из этих данных видно, что при запуске кампании злоумышленники могли размещать вредоносное ПО на нескольких сайтах. Это позволяет им отправлять вредоносную полезную нагрузку для атаки из разных регионов, либо используя машины в определенном регионе, либо компрометируя устройство в регионе и давая ему команду распространить угрозу.

| URL-адреса обратного вызова | Область источника атаки | Количество атак (миллионов) |

| hxxp://185[.]205[.]12[.]157/trc/TRC[.]mpsl | США, Нидерланды, Канада, | 31,4 |

| hxxp://172[.]81[.]41[.]196/trc/TRC[.]mpsl | , США, Германия | 10,6 |

| hxxp://135[.]148[.]104[.]21/мипсел | Вьетнам, Кения, Франция, США, Сингапур, Индия | 8.1 |

| hxxp://199[.]195[.]251[.]190/trc/TRC[.]mpsl | США, Канада, Германия, | 2,0 |

| hxxp://37[.]44[.]238[.]178/d/xd[.]mpsl | Франция, Кения, США, | 1,7 |

| hxxp://176[.]97[.]210[.]135/нападавший[.]mpsl | Франция, США | 1,2 |

| hxxp://198[.]98[.]56[.]129/trc/TRC[.]mpsl | США, Сент-Китс и Невис, | 1,2 |

hxxp://141[. ]98[.]6[.]249/билли[.]sh ]98[.]6[.]249/билли[.]sh | США, Кения, | 1,1 |

| hxxp://185[.]216[.]71[.]157/Bins_Bot_hicore_mipsle | США, Вьетнам, Кения, Франция | 0,7 |

| hxxp://45[.]140[.]141[.]205/bins/sora[.]mpsl | США, Германия, Нидерланды, | 0,5 | Таблица 5. 10 самых популярных URL-адресов обратного вызова и исправить. Эти проблемы могут затруднить для пострадавшего пользователя определение конкретных продуктов более низкого уровня, которые используются.

0

0

216.71[.]157/Bins_Bot_hicore_ppc64le

216.71[.]157/Bins_Bot_hicore_ppc64le Если вы можете определить, что эти устройства работают медленно или отправляют большой объем трафика на неизвестные домены, это может быть признаком того, что ваше устройство подверглось нападению злоумышленников.

Если вы можете определить, что эти устройства работают медленно или отправляют большой объем трафика на неизвестные домены, это может быть признаком того, что ваше устройство подверглось нападению злоумышленников.

]137[.]192

]137[.]192

Ваш комментарий будет первым