Наличие прав root. Как проверить наличие root прав на андроид

Бывают такие ситуации, когда хочется узнать, если рут права на используемом устройстве. Начинающим пользователям кажется, что это невозможно. Но на самом деле в этом нет ничего сложного, убедиться в чём поможет открытая вами статья.

Вопрос «Как проверить наличие рут прав на Андроид?» может возникнуть по нескольким причинам:

- Вы собираетесь установить банковский клиент. Многие из них откажутся функционировать на «рутованных» девайсах. Например, так строго относится к аспектам безопасности популярный в России «Сбербанк Онлайн ».

- Вы установили root права, но сомневаетесь в том, правильно ли это сделали.

- Ваша прошивка недавно обновилась до свежей версии. Иногда это приводит к тому, что root-доступ благополучно закрывается.

- Вы купили или собираетесь приобрести смартфон на базе операционной системы Android с рук. В таком случае проверка будет не лишней — так вы сможете понять, придется ли вам в будущем искать возможности

И это только самые распространенные причины проверки! Если постараться, то можно выдумать и другие ситуации, когда хочется узнать, «рутован» ли ваш девайс.

Чем чреваты root-права?

Но для начала давайте постараемся понять, на что вообще влияет предоставленный root-доступ. Во-первых, как уже сказано выше, он не позволяет нормально работать клиентам банковских карт. Подобные приложения просто будут выдавать ошибку. Во-вторых, полноправный доступ к системным файлам обязывает вас быть более ответственными. Теоретически вы можете удалить что-то, в результате чего аппарат перестанет нормально работать.

Но на самом деле в root-доступе больше плюсов, чем минусов. С ним вы можете установить одну из программ, предназначенных для блокировки рекламных баннеров . Сможете вы и модифицировать операционную систему. Да что уж там говорить, без получения прав root невозможно установить стороннее Recovery меню, тем самым подготовив смартфон к установке кастомной сборке Android!

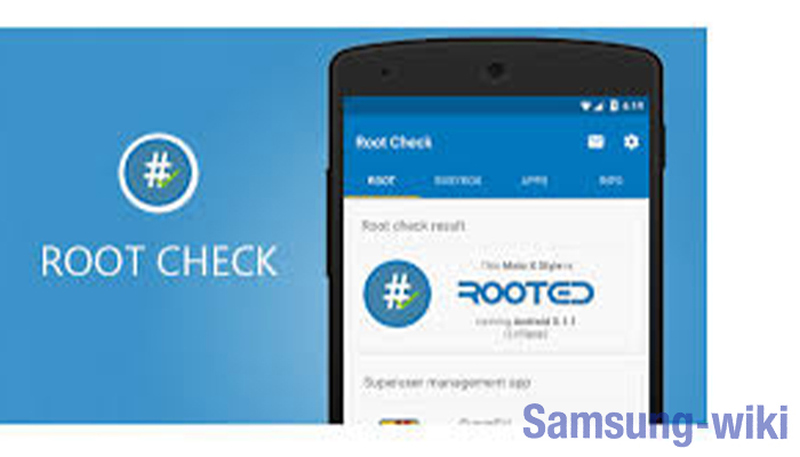

Использование Root Checker

Сама операционная ничего о наличии root прав вам ничего не скажет. Зато это сделает стороннее приложение под названием Root Checker . Оно находится в Google Play и работает на всех устройствах с Android 3.1 или более свежей версией этой операционки. Программа позволяет проверить, предоставлен ли пользователю root доступ — это единственное её предназначение. Итак, совершите следующие действия:

Зато это сделает стороннее приложение под названием Root Checker . Оно находится в Google Play и работает на всех устройствах с Android 3.1 или более свежей версией этой операционки. Программа позволяет проверить, предоставлен ли пользователю root доступ — это единственное её предназначение. Итак, совершите следующие действия:

Шаг 1. Скачайте и установите Root Checker .

Шаг 2. Нажмите кнопку «Принять ». Это требуется на Android 5.0 и более ранних версиях операционной системы. На Android 6.0 этот шаг пропускается.

Шаг 3. Запустите программу.

Шаг 4. Нажмите на кнопку «Принять », согласившись с тем, что это приложение не способно предоставить вам root доступ, если таковой не обнаружится.

Шаг 5. Нажмите на кнопку «ОК ».

Шаг 6. Нажмите на кнопку «Проверка ROOT ». При необходимости переместитесь в одноименную вкладку.

Шаг 7. Проверка займёт считанные секунды. В результате вы увидите англоязычное сообщение и соответствующую иконку. Зеленая галочка говорит о наличии root прав. Красный крестик даст понять, что root доступ отсутствует или установлен неправильно.

Как напоминают разработчики, существует усовершенствованная версия этой программы. Она дополнительно укажет вам, какая версия SuperUser используется, а также предоставит другую полезную информацию. Но распространяется это приложение уже на платной основе.

Подведение итогов

Конечно, установка Root Checker — это не единственный способ проверить, присутствуют ли права суперпользователя. Например, можно ещё скачать Android Terminal Emulator и прописать в этом приложении « su », нажав затем кнопку ввода. Но этот и прочие способы гораздо сложнее, в связи с чем их использование практически бессмысленно.

Если Вы хотите «покопаться» в системе Android, то можете обнаружить, что многие приложения требуют наличие root прав. В последнее время практически нет необходимости в получении прав суперпользователя, но все же некоторые приложения требуют наличие root прав . В этой статье описывается как открыть root права на Android и зачем они могут понадобиться.

В последнее время практически нет необходимости в получении прав суперпользователя, но все же некоторые приложения требуют наличие root прав . В этой статье описывается как открыть root права на Android и зачем они могут понадобиться.

Android основан на Linux. В Linux и других Unix-подобных операционных системах, пользователь root эквивалентен администратору на Windows. Пользователь root имеет доступ ко всей операционной системе, и может делать что угодно. По умолчанию, Вы не имеете root прав на своем устройстве Android, и некоторые приложения не работают без прав суперпользователя. Как и другие современные мобильные операционные системы, Android запускает приложения в «песочнице» в целях безопасности.

Пользователь с root правами всегда существует в Android, просто нет встроенного способа чтобы получить к нему доступ. Получение root прав означает, что Вы получаете доступ к учетной записи с правами суперпользователя. Это процесс часто сравнивают с джейлбрейком на iPhone или iPad, но получение root прав и джейлбрейк это разные действия.

Root права позволяют Вам сделать много полезных вещей. С правами суперпользователя Вы можете удалить или заморозить предустановленные приложения , запустить брандмауэр, включить режим модема, даже если Ваш оператор блокирует его, создать резервную копию системы и использовать множество других настроек, которые требуют низкоуровневый доступ к системе .

Приложения, которые требуют root права, не трудно найти в Google Play Store, но они не будут работать пока Вы не получите права суперпользователя. У некоторых приложений есть функции, которые работают на устройствах с рут правами. Поэтому Вам нужно узнать, как открыть root права на android, чтобы воспользоваться этими функциями.

На Android устройствах не могут быть получены root права по разным причинам. На самом деле производители устройств из всех сил стараются помешать получить права на Android гаджете. И вот почему:

- Безопасность : На рутированных устройствах приложения при работе выходят за рамки «песочницы».

Приложения могут злоупотреблять правами суперпользователя, которые Вы предоставили и лезть в другие приложения, что обычно не возможно. Поэтому Google не одобряет использование Android Pay на устройствах с root правами.

Приложения могут злоупотреблять правами суперпользователя, которые Вы предоставили и лезть в другие приложения, что обычно не возможно. Поэтому Google не одобряет использование Android Pay на устройствах с root правами. - Гарантия : Некоторые производители утверждают, что после получения root прав пропадает гарантия . Однако, получение прав суперпользователя не нарушит аппаратное обеспечение. Во многих случаях Вы можете выполнить процедуру отказа от root прав и производитель не сможет узнать, были ли получены рут права или нет.

- Поломка : Как обычно, Вы делаете это на свой страх и риск. Получение рут прав, обычно, это безопасный процесс, но Вы делаете его самостоятельно. Если Вы что-то испортите, то не сможете рассчитывать на бесплатное гарантийное обслуживание, чтобы исправить это. Если Вы беспокоитесь, все ли пройдет гладко, то рекомендуем сначала поискать информацию об успешном получении прав суперпользователя на Вашем устройстве, чтобы быть уверенным, что в процессе не будет никаких подводных камней.

Кроме того, получение root прав может привести к аннулированию вашей гарантии , по крайней мере для некоторых видов ремонта.

Есть много способов рутировать андроид, и какой Вы должны использовать зависит от вашего телефона. В общем, получение root прав будет включать один из этих процессов:

- Разблокировка загрузчика : Google и производители устройств официально не поддерживают получение root права, но предоставляют официальный способ для низкоуровневого доступа к некоторым устройствам , что позволяет потом получить права суперпользователя. Например, Nexus устройства предназначены для разработчиков, и Вы можете легко разблокировать загрузчик с помощью одной команды. А затем получить рут права загрузить.zip архив, содержащий файл для получение прав, через экран восстановления. Утилита Nexus Root Toolkit для устройств Nexus автоматизирует этот процесс. Другие производители также предлагают способы разблокировки загрузчика, но только для определенных устройств.

- Использование уязвимости в системе безопасности : Другие устройства заблокированы. Их производители не обеспечивают официального способа разблокировать их загрузчик и вмешаться в их программное обеспечение. Эти устройства могут быть рутированы только с использованием уязвимости в системе безопасности, которая позволяет установить необходимый файл в системный раздел.

- Установка CyanogenMod или другой пользовательской прошивки на Android: Технически, это — расширение одного из вышеупомянутых методов. Разблокировка загрузчика операционной системы и эксплуатация уязвимости безопасности позволяют Вам устанавливать пользовательские прошивки, например, CyanogenMod, которые часто уже рутированы. В CyanogenMod есть простой переключатель в настройках, который позволяет включить или отключить root доступ. Обновление до новой версии CyanogenMod или другой пользовательской прошивки не отключит root права, если прошивка уже рутирована.

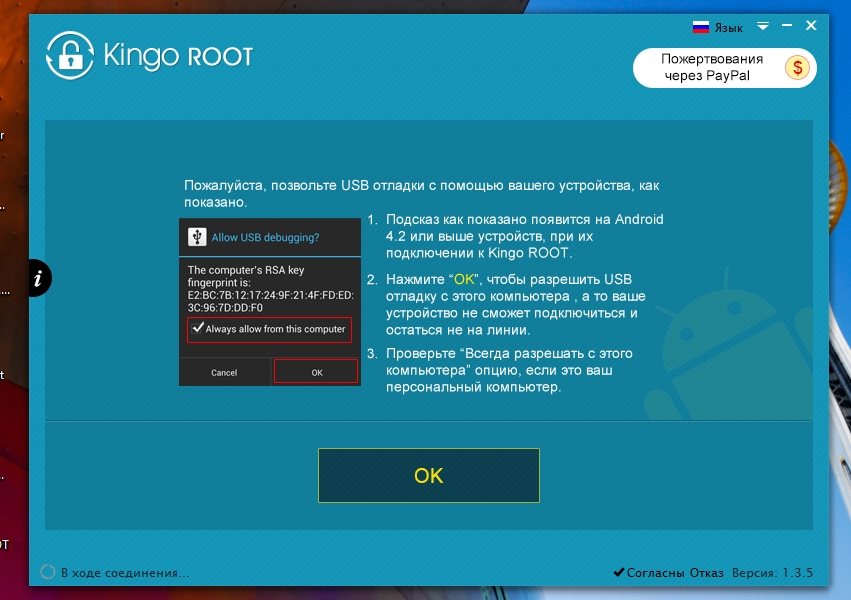

В этой статье мы будем, прежде всего, использовать первый способ заключающий в разблокированном загрузчике. Если Ваш телефон требует использования уязвимости, то мы не сможем помочь Вам, поскольку этот процесс отличается для каждого телефона. Вы можете поискать информацию о том как открыть root права на android на форуме XDA Developers . Можно использовать приложения Kingo Root и Towelroot , которые позволяют получить права суперпользователя в один клик.

Прежде чем открыть root права на android, Вам потребуется разблокировать загрузчик официальным способом , а затем установить среду восстановления TWRP, используя эти инструкции . Мы будем использовать TWRP, чтобы рутировать Ваш телефон.

Итак, у Вас разблокирован загрузчик, и Вы установили TWRP. Отлично! Вы практически все сделали. Чтобы получить root права, мы собираемся использовать программу SuperSU . Это лучшее приложение, которое может предоставлять root доступ другим приложениям. SuperSU также доступна в Google Play Store, но это версия не предоставит Вам права суперпользователя, ее можно использовать, только если у Вас уже есть root права.

Итак, для начала, перейдите по этой ссылке , чтобы скачать последнюю версию SuperSU. Загрузите.zip файл на свой компьютер, подключите Ваш телефон через USB-кабель к ПК и загрузите SuperSU на телефон.

Далее, загрузите телефон в TWRP режиме. На разных телефонах это делается по-разному, но обычно нужно выключить телефон и нажать и удерживать кнопку включения+клавишу увеличения громкости в течение 10 секунд, далее, используя клавиши громкости перейти к пункту «Recovery Mode» и нажать на кнопку включения, чтобы выбрать его.

Как только Вы это сделаете Вы попадете на главный экран TWRP. Нажмите на кнопку «Install».

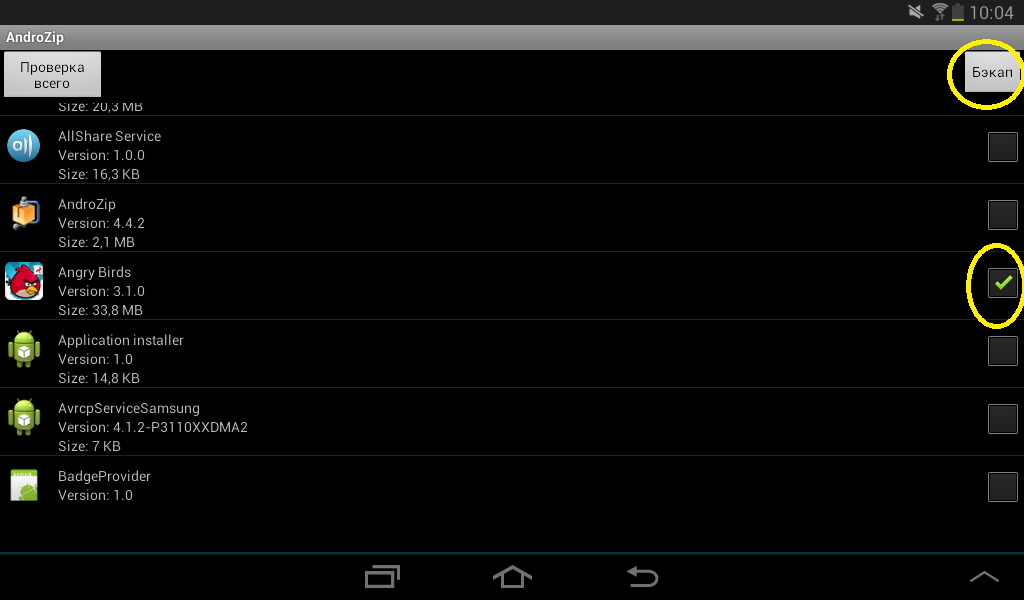

ПРИМЕЧАНИЕ: необходимо сделать backup twrp прежде чем продолжить.

Появится следующий экран. Прокрутите вниз и перейдите к zip-файлу, который Вы загрузили ранее.

Нажмите на zip файл и Вы увидите этот экран. Проведите по слайдеру, чтобы подтвердить установку.

Когда процесс завершится, нажмите на кнопку “Wipe cache/Dalvik”, которая появится и проведите по слайдеру для подтверждения.

Когда процесс завершится нажмите на кнопку «Reboot System», чтобы вновь загрузить Android систему.

Если TWRP спросит установить ли SuperSU нажмите «Do Not Install». Иногда, TWRP не может определить, что у Вас уже установлена SuperSU.

Теперь, когда Вы узнали, как открыть root права на android, необходимо научить распоряжаться этими правами.

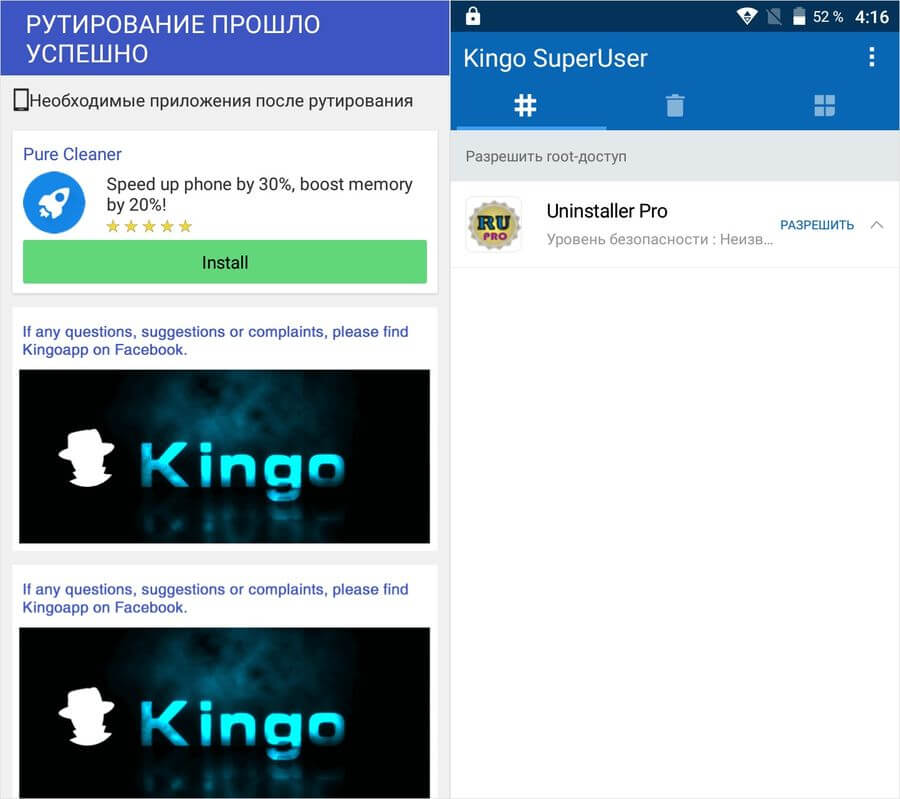

После перезагрузки телефона Вы должны увидеть новый значок SuperSU в меню приложений. SuperSU раздает права приложениям, которым они требуются. Всякий раз, когда приложение хочет попросить права суперпользователя, он должен просить Ваше приложение SuperSU , который будет показывать этот запрос. Чтобы убедиться, что рут права работают, Вы можете скачать приложение Root Checker для проверки прав суперпользователя.

Например, откроем и добавим приложение Clean Master , которое позволяет очистить Ваше устройство от скопившегося мусора. Оно требует наличие рут прав для более эффективного очищения. После запуска Вы увидите сообщение о том, что необходимо предоставить права суперпользователя. Нажмите «Предоставить».

Для управления root правами, откройте меню приложений и нажмите на значок SuperSU. Вы увидите список приложений, которым были предоставлены или запрещены права суперпользователя. Вы можете нажать на приложение, чтобы изменить его разрешения.

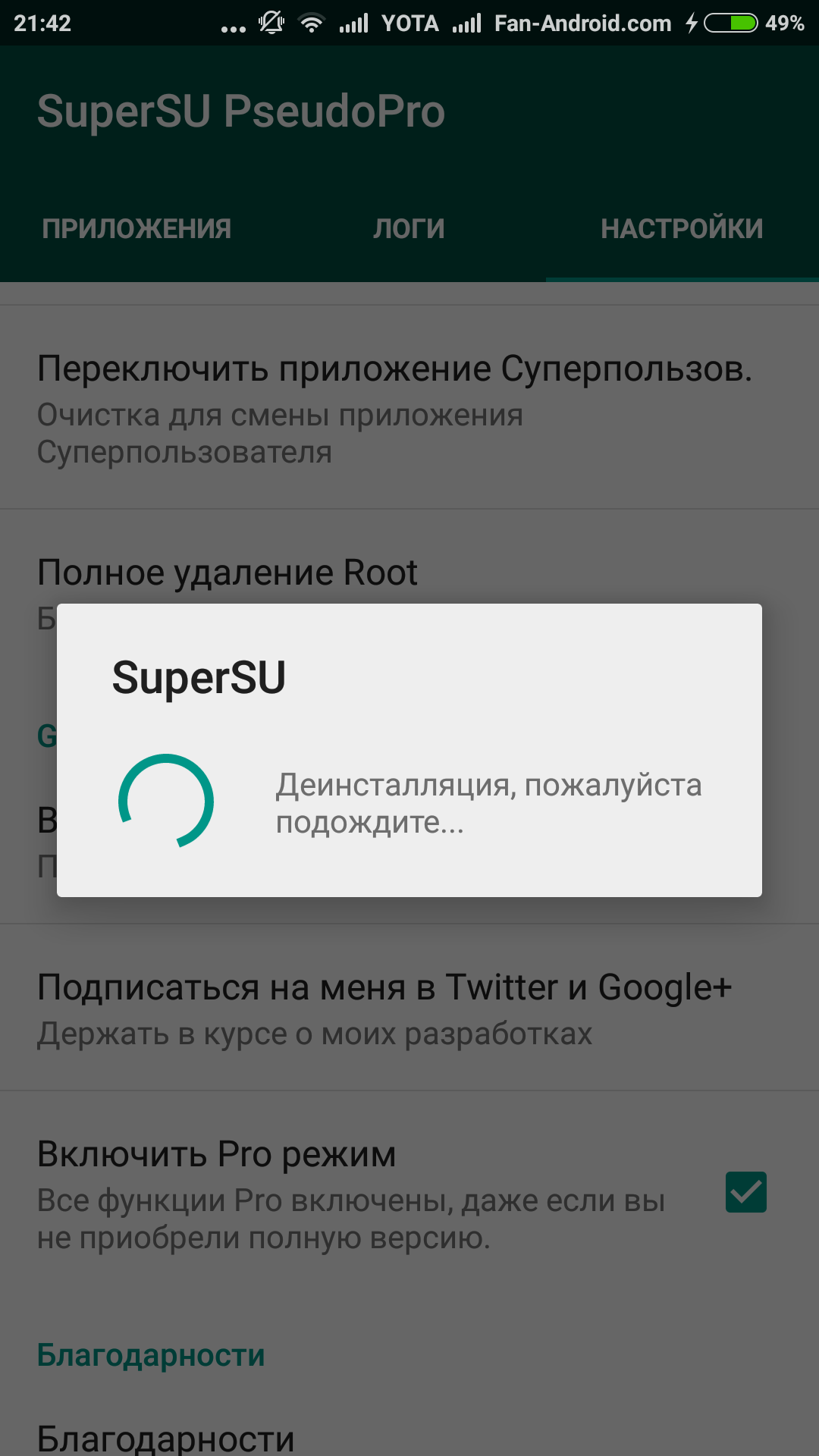

Для удаления рут прав откройте приложение SuperSU, зайдите в настройке и выберите опцию «Полное удаление Root». Если для Вашего устройства это применимо, то рут права будут удалены.

Теперь Вы знаете как открыть root права на android и как их удалить. Желаем удачи!

Доброго времени суток. В прошлой теме мы написали тему о том «Что такое Root права». там мы рассказали для чего они нужны когда вы с ними столкнетесь и ем грозит получение рут прав. Сегодня мы хотели рассмотреть приложение, которое поможет вам проверить устройство на наличие прав администратора. Для чего это нужно? Сейчас и рассмотрим. Возможно вы решили покупать себе смартфон, как в магазине новый так и у друга с рук. Вам начинают рассказывать какой он хороший и не разу не затормозил. Но кто знает что творилось с этим устройством, не кому не известно. Почему я сказал покупая смартфон даже с магазина нужно проверить?

Ранее сам работал в компании по продаже сотовой связи и не раз натыкался на то, что при выходе нового смартфона или планшета всем становиться интересно, в том числе и продавцам. Они начинаю брать эти устройство себе домой и проводить над ними опты, снимая обзоры и получения рут прав. Как только игрушка надоела, производят простой сброс настроек и возвращают товар на прилавок и первую очередь делают акцент на эту модель. Начиная пользоваться таким устройством могут возникнуть ошибки или сбои. Это очень не приятно и не чего с этим не поделаешь. Тоже самое может произойти и с устройством вашего друга, который вам продает гаджет. При не правильной установки прав администратора, возникает большая куча ошибок, которые быстро выводят ваше устройство из строя.

Тоже самое может произойти и с устройством вашего друга, который вам продает гаджет. При не правильной установки прав администратора, возникает большая куча ошибок, которые быстро выводят ваше устройство из строя.

Проверка не займет у вас много времени и тем самым вы убережете себя от плохого устройства. Давайте мы расскажем вам как можно проверить свое устройство на наличие таких прав. Зайдите в Google Play и в графе поиска введите название приложения «Root Checker «. Скачайте бесплатное приложение и установите его на устройство. После установки приложения, произведите его запуск.

Когда запуск приложения будет произведен на вашем устройстве. Программа попросит принять условия отказа от ответственности и еще раз вам покажет, что оно является приложением, которое предназначено для проверки наличия прав а не для их получения. Нажмите на кнопку принять и приступайте к следующему шагу.

Следующий шаг очень простой. Нажмите на первую кнопку «Проверка на наличие прав». И дождитесь завершения. Если на вашем устройстве не проводились опыты и не было установлено таких прав, программа выдаст вам сообщение «Sorry! Root access is not properly installed on this device » Если же было или установлено, программа автоматически покажет вам, что права установлены.

Проверка через Root Checker завершена можете закрыть приложение и удалить его с устройства.

Сейчас покажем вам еще одно полезное приложение, которое может показать установку или наличие прав на устройстве и помогает чистить его от мусора. Да вы прочитали все правильно. Это знаменитое приложение и вы его должны знать и как я считаю у каждого пользователя должен стоять этот сервис. В прошлой теме я написал только .

Скачайте и установите приложение на свое устройство. По окончанию установки произведите запуск и откройте его.

Когда приложение запуститься, откройте шторку. Проведите по экрану пальцем с лева на права,что шторка открылась как на рисунке выше. В открывшейся перед вами шторке, нажмите на пункт «Системная Информация». Где перед вами откроется новая страница.

В открывшейся перед вами шторке, нажмите на пункт «Системная Информация». Где перед вами откроется новая страница.

В системной информации вы увидите пункт «Наличие Root». В моем случает приложение показывает, что прав администратора не установлено а это означает что с устройством не чего серьезного не происходило. На этом все и спасибо вам за внимание.

Если у вас остались вопросы или есть, что добавить, ждем ваши комментарии ниже.

Платформа Google Play заполнена платными и бесплатными приложениями для мобильных устройств.

Там можно найти действительно интересные программы, а также множество таких, установка которых пустая трата времени.

При установке любого приложения вас может ожидать сюрприз в виде разрешения которое вы должны предоставить, чтобы иметь возможность использовать программу, другими словами иметь на в телефоне рут права.

Проверить наличие root (рут) прав на андроиде 4.4.2, андроид 5.1, андроид 6.01, андроид 5.1.1, андроид 6.0, андроид 4.4.4, андроид 4.1.2 или любом другом можно несколькими способами.

Я ниже предоставлю самые простые и быстрые варианты как проверить есть ли рут права на вашем смартфоне или планшете.

ПРИМЕЧАНИЕ: если root прав нет, то учтите, что получить их в версиях 4.4 и выше, довольно сложно и я даже не рекомендую этого делать.

Самый быстрый способ проверить наличие рут прав в телефоне андроид

Если вы попытались в смартфоне получить рут права или купили используемый телефон, то можете легко проверить разблокирован ли он.

Все что вам нужно сделать это установить любое приложение с плей маркет требующее root-доступ.

Тогда система, точнее установленное приложение при отсутствии рут прав сразу вас уведомит, что их нужно получить.

Есть также специальная программа, которая просканирует устройство и предоставит вам всю нужную информацию по этому поводу.

Программа проверить наличие рут прав на андроид

Программа называется Root Checker. Скачать можете чуть ниже или с плей маркета. После установки и принятия соглашения увидите кнопку – «get started». Нажмите на нее.

Скачать можете чуть ниже или с плей маркета. После установки и принятия соглашения увидите кнопку – «get started». Нажмите на нее.

Теперь верху увидите название своего телефона, а ниже большую кнопку «Verify Root Access» или ПРОВЕРКА ROOT.

Нажмите на нее и начнется процесс проверки. Если в результате проверки отобразится сообщение: «Sorry! This device does not have proper root access» — значит их нет.

Если ваш телефон имеет рут права, тогда должно появиться сообщение вот такого содержания: «Congratulations! This device has root access». Успехов.

Разработчик:

https://rootchecker.com/

Операционка:

андроид

Интерфейс:

русский

Root права на Android устройствах дают практически безграничные возможности своим владельцам. Существует довольно много способов их получить, но не всегда устанавливается дополнительная программа администратор: SuperSU, SuperUser и подобные. Из-за этого пользователи часто не могут проверить наличие root прав. Чтобы убедится в удачном завершении процесса рутирования, необходимо сначала скачать SuperSU (если нет) и воспользоваться приложением «проверяльщиком» Root Checker.

Вот несколько популярных эксплоитов, подробно рассмотренных на нашем сайте, для рутирования Android девайсов:

Инструкция: как проверить наличие root прав на Android

1. После рутирования зайдите в меню и посмотрите появилось ли там приложение SuperSU (или аналог). Если нет, то установите его с Play Маркета .

3. Откройте приложение. При первом запуске появится сообщение с отказом от ответственности, в котором говорится, что разработчики используют сервисы для сбора статистики и диагностирования приложения.

4. Примите его – на работу Root Checker это не повлияет, но может помочь разработчикам.

5. После этого нажмите на кнопку «Verify Root Status (Проверка ROOT)».

6. Появится запрос SuperSU. Выберите «Предоставить».

Если приложение успешно проверило root, то верхний пункт загорится зеленым цветом и появится сообщение «Congratulations! Root access is properly installed on this device!».

Если же запрос SuperSU у вас не появился, то в итоге вы получите сообщение: «Sorry! Root access is not properly installed on this device».

Как проверить наличие рут прав на телефоне. Как проверить наличие root прав на андроид. Как узнать, есть ли root на телефоне

Большинство пользователей, хотят получить на свой телефон права суперюзера. Как узнать есть ли рут права на Андроиде? Для этого достаточно использовать специальные приложения, которые мы рассмотрим далее в статье.

Первой программой, которая дает возможность посмотреть наличие администраторских прав на Андроид, считается Terminal Emulator. Загрузить прогу имеется возможность с Плей Маркета. Приложение представляет собой эмулятор Linux, необходимый для доступа к командной строке девайса. После установки открывается сразу черный экран.

Для того чтобы посмотреть предоставлены Root права на Андроид, достаточно всего лишь ввести определённую комбинацию символов. Символы вводятся в командную строку, которая расположена в самом верху диалогового окна.

Для получения интересующей информации необходимо:

- добавить английский язык, в раскладку клавиатуры;

- написать su, в специально отведенном месте;

- нажать на готово или на энтер.

Если значок доллара, поменяется на изображение решетки, значит, на девайсе предоставлены практически безграничные возможности суперпользователя. В остальных случаях таких возможностей нет.

Ccleaner

Если нет желания устанавливать терминал, разбираться с командными строками, то имеется возможность просмотреть наличие доступа администратора через утилиту Ccleaner. Эта программа не только чистит портативное устройство, но и предоставляет информацию о модели телефона, версию операционной системы, объем памяти, а также информацию о Root правах.

Чтобы просмотреть в этой утилите интересующие данные необходимо:

- нажать на три вертикальные полоски;

- в открывшемся списке выбрать четвертый пункт, показывающий информацию о системе;

- прокрутить вниз, пока не появится информация о Root доступе.

Программа очень удобная и простая в использование, подходит даже для новичков.

Checker

Checker, это еще одно приложение, которое дает исчерпывающий ответ на вопрос: «как проверить Root». Утилита доступна для скачивания практически на любой смартфон. Она предоставляется бесплатно, проста в использование, а главное, не требует никаких определенных команд. Чтобы посмотреть интересующие данные, необходимо запустить программу. Далее, принять запрос приложения.

После чего на основном экране появятся несколько вкладок:

- проверка Root;

- обновления;

- Root для новичков.

После нажатия на первую вкладку, прога автоматически переводит пользователя на дисплей, в котором будут отображаться нужные сведения. Если после перехода, появится сообщение, начинающееся со слова — Sorry, то в таком случае прав администратора на устройстве нет.

Зелёный цвет кружочка и птичка на изображение телефона, означает, что на телефоне или планшете имеются полномочия суперпользователя.

Прежде чем пытаться, при помощи сторонних приложений, получить доступ к закрытым файлам на смартфонах, необходимо протестировать девайс на наличие прав администратора.

Как вы знаете, — это права суперпользователя, которые значительно расширяют возможности смартфона или планшета. К примеру, с получением рут-прав пользователь получает полный контроль над ОС Android.

Надо отметить, что наличие рут-прав на устройстве зачастую себя никак не выдает. Представьте, что к вам в руки попал девайс, которым уже кто-то успел воспользоваться и вы не знаете, установлены ли на нем права суперпользователя. Возникает вопрос — есть ли способ узнать, есть ли рут-права на устройстве или нет?

Конечно же, есть, причем для того, чтобы это выяснить, можно воспользоваться сразу несколькими способами.

Первый способ

Ищем на рабочих столах ярлык приложения под названием SuperSU, Superuser или Суперпользователь.

Наличие данного ярлыка свидетельствует о наличии рут-прав. Впрочем, отсутствие оного вовсе не говорит о том, что на устройстве нет рут-прав.

Впрочем, отсутствие оного вовсе не говорит о том, что на устройстве нет рут-прав.

Второй способ

При запуске некоторых программ, которые требуют особых привилегий, вы увидите соответствующий запрос, что также является доказательством наличия рут-прав.

Третий способ

Вы можете проверить наличие рут-прав с помощью приложения. Одно из таких приложений называется Root Checker.

Скачиваете приложение, запускаете его и нажимаете «Проверка ROOT».

Или имеются.

Четвертый способ

В приложении Terminal Emulator введите команду su:

Нажмите на кнопку ввода. Если появился значок $, как в нашем случае, рут-права отсутствуют. Если знак #, рут-права присутствуют.

Правда, данный способ работает не во всех случаях (в зависимости от вида получения прав суперпользователя), так что будьте внимательны.

Узнайте, как проверить есть ли Рут доступ. Здесь вы найдете комментарии и ответы специалистов и других пользователей, как узнать есть ли Рут права на телефоне.

Ответ:

Рут-права на смартфоне с операционной системой Андроид, предоставляют вам полный контроль над устройством. Можно устанавливать любые сторонние программы (взломанные тоже), удалять ненужные встроенные приложения. Появляется возможность кардинально поменять тему оформления. Изменить можно любой элемент от экрана загрузки, до любого значка.

Некоторые телефоны продают уже «рутированные». Это не касается официальных сертифицированных аппаратов. Поэтому наличие рут-прав в смартфоне, который куплен в салоне мобильной связи, свидетельствует о его «сером» происхождении. Как проверить есть ли рут перед покупкой?

Есть специальные программы для проверки рут-прав, но в магазине редко бывает возможность подключить Плеймаркет и установить необходимое приложение. В таком случае нужно поискать в меню ярлыки с названием «SuperSU» или «Superuser». Эти программы нужны для управления рут-доступом, поэтому их наличие означает рут прошивки.

Перед визитом в салон, узнайте в интернете номер и версию официальной прошивки модели телефона, который вам интересен. Вы сможете сверить номер в настройках, в разделе «о телефоне». Несовпадение будет означать стороннюю прошивку, «серость» аппарата и наличие «рута».

Как проверить есть ли Рут доступ?

Если осознанно использовать рут-права, то можно существенно увеличить быстродействие телефона. А за счет отключения всего лишнего и оптимизации, можно продлить время автономной работы от батареи. При всех очевидных плюсах телефона с рут-доступом, есть и отрицательные моменты. Главная угроза заключает в том, что можно сделать из аппарата «кирпич». Это довольно сложно сделать, но при определенной доле «везения» возможно. Также «рутированный» телефон лишается возможности автоматического обновления прошивки. Обновляться придется в ручном режиме.

Как узнать есть ли рут на телефоне с помощью программ? Самое доступное и популярное приложение для этих целей – это Root Checker. Его следует установить через Плеймаркет, и нажав всего одну кнопку получить ответ, установлен рут или нет. Менее популярные Terminal Emulator и Android Terminal Emulator выполняют ту же задачу, только в более сложном виде. Необходимо вводить команду и расшифровывать результат.

Рут права позволяют изменять ОС Android по собственному усмотрению, а это незаменимая функция для продвинутых пользователей и любителей кастомизации. При этом некоторым владельцам, рут права могут доставить немало хлопот, в виде не работающей системы бесконтактных платежей и риска удаленного взлома. Если вы заранее решили, нужен вам рут или нет, предлагаем узнать, как проверить наличие прав суперпользователя.

Способы проверки рут прав на андроид

Проверить наличие или отсутствие прав суперпользователя, позволяют следующие методы:

- Визуальный.

- С помощью программы Root Checker.

- При использовании диагностических утилит.

Инструкция по визуальному определению рут прав

После получения Root доступа, часто в системе появляется управляющая программа SuperSU или другой аналог. Наличие такого приложение в списке установленных приложений, свидетельствует о наличии рут прав. Что бы удостоверится в этом окончательно, установите любое приложение, где для работы обязательно нужен Root, например ROM Toolbox. Если соответствующие права имеются, обязательно появится запрос в SuperSU. Если прав нет, приложение сообщит об этом и перестанет работать.

Наличие такого приложение в списке установленных приложений, свидетельствует о наличии рут прав. Что бы удостоверится в этом окончательно, установите любое приложение, где для работы обязательно нужен Root, например ROM Toolbox. Если соответствующие права имеются, обязательно появится запрос в SuperSU. Если прав нет, приложение сообщит об этом и перестанет работать.

Проверка рут прав на андроид с помощью Root Checker

Специально для выявления рут прав, имеется соответствующая утилита – Root Checker, доступная для скачивания с или Google Play . После установки программы проделайте следующие шаги:

- Установите приложение SuperSU .

- Запустите приложение Root Checker, где примите или откажитесь от предложения разработчика о сборе статистических данных. Поскольку используются статистические сервисы и инструменты для диагностирования мобильного аппарата.

- Далее нажмите на кнопку «Verify Root Status», для начала проверки.

- В окне «SuperSU» нажмите «предоставить» права суперпользователя.

- После непродолжительной проверки, появится уведомление о наличии или отсутствии рут прав. Соответственно зеленый значок говорит о положительном наличии прав, красный – отрицательном.

Проверка рут прав на андроид диагностическими утилитами

Некоторые приложения, предназначенные для диагностики и анализа компонентов мобильного устройства, содержат функцию проверки рут прав. Например, программа CPU-Z, на главной странице располагает строкой «Root», что позволяет быстро определить наличие или отсутствие рут прав.

Вывод

Как правило, рут права присутствуют у вторичных устройств, приобретенных с рук на местных или зарубежных торговых площадках. Новые устройства, обычно лишены данной функции. Если наличие или отсутствие рут прав для вас важный критерий в покупке смартфона или планшета, воспользуйтесь одним из описанных выше методов.

Рут-права или права суперпользователя — это возможность выполнения с операционной системой Android любых действий, то есть пользователь получает доступ ко всевозможных файлам и командам. К примеру, может удалить или заморозить ненужные встроенные приложения. Правда, пользоваться рут-правами нужно аккуратно, поскольку одно неверное действие может «закирпичить» смартфон. А в этой статье мы погорим о том, как узнать, установлены ли суперправа на вашем смартфоне.

К примеру, может удалить или заморозить ненужные встроенные приложения. Правда, пользоваться рут-правами нужно аккуратно, поскольку одно неверное действие может «закирпичить» смартфон. А в этой статье мы погорим о том, как узнать, установлены ли суперправа на вашем смартфоне.

Первый способ

Начнем с установки специального приложения.

Открываете Play Market.

В поиске пишите проверка рут прав , нажимаете кнопку поиска.

Видите список приложений, которые помогут узнать, установлен ли рут на вашем смартфоне. Выбираете приложение, которое вам нравится больше всего. В примере воспользуемся Root Checker от joeykrim.

Устанавливаете.

Запускаете после установки. Нажимаете «Проверка root».

Если появилось окно на запрос суперпользователя, как в нашем примере, рут-права установлены. Можете предоставить доступ, а можете отказать — особой роли это не играет: вы уже знаете, что рут-права установлены.

Если рут-права не установлены, после проверки вы увидите соответствующее сообщение.

Второй способ

Снова открываете Play Market, только на этот раз находите приложение Terminal Emulator for Android . Устанавливаете.

Запускаете, указываете команду su , нажимаете клавишу ввода.

Значок # говорит о том, что права пользователя установлены.

Значок $ — суперправа отсутствуют.

Третий способ

Поищите приложение для установки рут-прав на устройстве, например, SuperSU.

Оно говорит об использовании рут-прав.

Как определить наличие root прав. Как проверить наличие на андроиде рут-прав

Скорее всего вы уже знаете зачем вам нужны root права, поэтому я перейду сразу к делу.

Зачастую после получения или “рутирования” смартфона, у вас появляется приложение SuperSU, которое дает возможность использовать множество доступных только с root доступом функций. Если же у вас нет этого приложения, то его можно скачать в Google Play Market.

Если же у вас нет этого приложения, то его можно скачать в Google Play Market.

Перед проверкой наличия Root прав скачайте приложение SuperSU, которое позволяет использовать преимущества Root-доступа.

Проверка наличия Root прав на смартфонах Android проводиться с помощью специальных программ. Наиболее удобной среди них является Root Checker. Она позволяет буквально в один клик проверить наличие Root прав на смартфоне, и вам совершенно не нужны специальные знания или умения.

Инструкция по проверке наличия Root прав на смартфонеКакой функционал имеет Advacned Root Checker?

В отличие от стандартного, advanced root checker проводит более глубокий анализ устройства на наличие прав суперпользователя. Таким образом, некоторые устройства с root доступом могут распознаваться как не рутированные. Но, даже при использовании advanced root checker разработчики не гарантируют 100% определения его наличия.

Можно ли проверить наличие Root-прав другим способом?Проверка Root прав проводиться в большинстве случаев с помощью Root Checker. Я рекомендую использовать только данную программу, потому что другие приложение не имеют такого уровня доверия и могут содержать вредоносное ПО. К тому же, они ничем не отличается от Root Checker по функционалу и возможностям. Также возможна проверка наличия доступа суперпользователя не используя приложения, но она куда более трудоемкая.

Лишает ли Root доступ гарантии?Да. Наличие Root доступа лишает вас гарантии на ваше Android устройство. Но, если вы не желаете лишиться гарантии на смартфон или планшет, то рекомендуется удалить Root права после того, как вы выполнили все необходимые операции.

Будет ли смартфон получать официальные обновления после получения Root прав?Получение Root-прав не влияет на обновления смартфона. Устройство будет обновляться в прежнем режиме. Функцию обновления можно отключить в режиме рут доступа.

Root права позволяют полностью изменить систему Android. Вы можете удалять вшитые в систему программы, удалять программное обеспечение от производителей устройства, менять внешний вид интерфейса андроид и многое другие. Наиболее полезной, функция root доступа является для разработчиков.

Одной из наиболее распространенных причин установки Root-прав является установка русского или других языков, которые изначально не входили в список доступных на устройстве. Без перепрошивки смартфона добавить языки можно только имея Root доступ и используя приложение MoreLocale.

Из других полезных для обычных пользователей функций, суперпользователь позволяет удалять рекламу и продлевать срок работы смартфона на одном заряде, путем удаления ненужных программ. Также рут доступ позволяет разгонять процессор смартфона или наоборот его замедлять.

К тому же, рут-доступ позволяет свободно оперировать любыми системными файлами. Таким образом вы легко можете удалить любые изначально установленные мелодии, темы, фотографии, приложения и многое другое.

Почему root-доступ считается опасным?Используя устройство Android с правами суперпользователя можно случайно изменить важные настройки, что может повлечь серьезные проблемы. Например, пользователи часто разгоняли процессор, что просто убивало их смартфоны. Нередкий случай критических ошибок операционной системы Android после длительного пользования в режиме суперпользователя. Поэтому, на новых гаджетах длительно использовать режим Root-доступа не рекомендуется.

В связи с большой опасностью выхода устройства из строя или потери функций заложенных производителем, в последних ОС Android возможность получения Root прав всячески ограничивается. Отдельные меры по ограничению принимают производители устройств.

Насколько полезен Root-доступ для обычного пользователя?Если вы используете телефон для звонков, интернета и музыки, то Root-доступ будет для вас бесполезен. Его использование просто лишит вас гарантии на телефон или планшет, ничего не давая взамен. Поэтому, зачастую Root-права используют разработчики или те, кому они необходимы для конкретных целей.

Его использование просто лишит вас гарантии на телефон или планшет, ничего не давая взамен. Поэтому, зачастую Root-права используют разработчики или те, кому они необходимы для конкретных целей.

На некоторых устройствах, использование Root-доступа позволяет значительно увеличить срок работы на одном заряде или установить русский язык на Android. Но, для проведения этих операций необходимы специальные знания и наличие компьютера, как и для получения самих root-прав или доступа суперпользователя.

Что вообще такое Root-доступ или суперпользователь?Суперпользователь или другими словами Root-права снимают все ограничения на использования вами смартфона. Они позволяют менять саму операционную систему Android, удаляя файлы и меняя их на свои. Также Root доступ позволяет менять файлы скачанных приложений и много другое. Но, полноценное использование суперпользователя требует специальных знаний.

Удаление Root-правЛучше всего удалить Root-права просто перепрошив смартфон через компьютер. Таким образом, вы полностью очистите любые следы Root-прав на смартфоне и сможете сохранить гарантию на устройстве.

Также удалить root права можно используя приложения SuperSU и Magisk, которые буквально в один клин очищают ваш смартфон от прав суперпользователя и их следов. Но, обе программы работают также по принципу перепрошивки смартфона.

ИтогиПроверка Root-прав легче и быстрее проводится приложением Root Checker. Оно есть в Google Play Market, занимает мало места и не требует никаких умений от пользователя. Но, перед её установкой желательно убедиться есть ли приложение SuperSU.

В руководствах по восстановлению всегда указывается, что тому или иному приложению для полноценной работы требуется root-доступ. Что это такое, чем опасен и для чего нужен root-доступ – об этом читайте здесь.

Что такое root права (права суперпользователя)

Рут – это аналог джейлбрейка в iOS. Он позволяет пользователям Android глубже погрузиться в подсистему телефона, работать с ней так же, как с sd картой или внутренней памятью мобильного устройства.

Он позволяет пользователям Android глубже погрузиться в подсистему телефона, работать с ней так же, как с sd картой или внутренней памятью мобильного устройства.

В Android используются права доступа, аналогичные Linux. Все, что вы делаете, выполняется от имени вашего пользователя с ограниченным списком прав. Любое запущенное приложение также может использовать эти права с согласия пользователя.

Root-пользователь = superuser. Его права не ограничены, он может получить доступ к любому файлу или папке, выполнить любую файловую операцию в ОС Android.

Говоря простыми словами, рут-доступ – это возможность работать с корневой файловой системой в ОС Android без ограничений.

Что происходит при рутировании?

Рутирование – модификация файловой системы с целью предоставления прав суперпользователя к root-директории смартфона / планшета.

Root-программа получает полный доступ к Android. В результате, рут-пользователь обладает неограниченным списком прав на Android-устройстве. Если программе предоставлены права суперпользователя, она также может делать на телефоне все, что ей будет угодно.

Как узнать, есть ли root на телефоне

На самом деле, очень просто узнать, установлен ли на телефоне root. Если вы недавно купили телефон и используете стандартную прошивку Android, логично, что у вас нет root-доступа.

Если телефон б/у или вы не помните, устанавливали ли root, можно проверить статус с помощью программы Root Checker. Приложение определит, есть ли суперпользователь / su access на Android-устройстве.

Зачем делать root: основные причины

Заполучив root права, вы с легкостью обойдете любые ограничения, установленные производителем смартфона по умолчанию. В частности, сможете

- Запустить больше приложений с широким списком привилегий, вручную принять или отклонить разрешения определенного приложения, установленного на Андроиде;

- Без препятствий ОС Андроид установить неофициальную прошивку;

- Предоставлять программам для восстановления данных доступ к памяти телефона;

- Один из наиболее очевидных стимулов по рутированию вашего Android – избавить себя от вирусов, которые невозможно удалить со смартфона, не обладая правами суперпользователя.

Конечно, есть в природе антивирусы с предустановленным root доступом, но таких – меньшинство;

Конечно, есть в природе антивирусы с предустановленным root доступом, но таких – меньшинство; - Установить специальные приложения и пользовательские flash rom»ы;

- В целом улучшить производительность планшета, более гибко настроить внешний вид телефона, разогнать или притормозить процессор мобильного устройства, используя root доступ.

Некоторые приложения, используя права суперпользователя, позволят:

- Выполнить всех ваших приложений и данных в памяти Андроида,

- Создать безопасный туннель в Интернете,

- Сделать устройство беспроводной точкой доступа (хотспотом) – другими словами, установить беспроводную сеть по wifi (см. «тетеринг» в Википедии), даже если она была отключена разработчиком прошивки по умолчанию.

Чем опасен root для телефона

Производители мобильных устройств на android заинтересованы в препятствовании рутирования. Неумелое обращение с правами суперпользователя приводит к выходу смартфонов и планшетов из строя. Тем не менее, для опытного пользователя риск запороть телефон минимален, а потенциальные выгоды рутирования – судя по вышеупомянутому списку – впечатляют.

Можно выделить три потенциальные опасности при активации рут-доступа:

1. Аннулирование гарантии. Некоторые поставщики, обнаружив активированный root-доступ на телефоне, отказывают в гарантийных обязательствах.

Стоит, однако, иметь в виду, что вы всегда можете отменить рут-доступ к файловой системе мобильного устройства. Если нужно отправить устройство для ремонта, просто откатитесь к оригинальной (резервной) прошивке, и никто никогда не узнает, что вы получали рут-доступ.

2. Превращение телефона в «кирпич»: При неудачном рутировании есть риск превращения устройства в так называемый “кирпич”.

Верный способ избежать поломки телефона – тщательно следовать инструкциям при получении рут-прав на проверенных веб-ресурсах, мобильных порталах. Убедитесь, что руководство применимо к вашему устройству и что пользовательские прошивки совместимы с ним.

Обращайте внимание на отзывы пользователей с аналогичным устройством: возможно, они уже установили рут или наоборот – превратили его в “кирпич” и пребывают в шоке.

3. Повышение уязвимости. Предоставление root прав на Андроиде снижает безопасность. Сервисы и приложения с неограниченными правами могут создать уязвимость. Неспроста Google отказывается поддерживать свои сервисы (например, Google Wallet) в рут-устройствах.

Если Вы хотите «покопаться» в системе Android, то можете обнаружить, что многие приложения требуют наличие root прав. В последнее время практически нет необходимости в получении прав суперпользователя, но все же некоторые приложения требуют наличие root прав . В этой статье описывается как открыть root права на Android и зачем они могут понадобиться.

Android основан на Linux. В Linux и других Unix-подобных операционных системах, пользователь root эквивалентен администратору на Windows. Пользователь root имеет доступ ко всей операционной системе, и может делать что угодно. По умолчанию, Вы не имеете root прав на своем устройстве Android, и некоторые приложения не работают без прав суперпользователя. Как и другие современные мобильные операционные системы, Android запускает приложения в «песочнице» в целях безопасности.

Пользователь с root правами всегда существует в Android, просто нет встроенного способа чтобы получить к нему доступ. Получение root прав означает, что Вы получаете доступ к учетной записи с правами суперпользователя. Это процесс часто сравнивают с джейлбрейком на iPhone или iPad, но получение root прав и джейлбрейк это разные действия.

Root права позволяют Вам сделать много полезных вещей. С правами суперпользователя Вы можете удалить или заморозить предустановленные приложения , запустить брандмауэр, включить режим модема, даже если Ваш оператор блокирует его, создать резервную копию системы и использовать множество других настроек, которые требуют низкоуровневый доступ к системе .

Приложения, которые требуют root права, не трудно найти в Google Play Store, но они не будут работать пока Вы не получите права суперпользователя. У некоторых приложений есть функции, которые работают на устройствах с рут правами. Поэтому Вам нужно узнать, как открыть root права на android, чтобы воспользоваться этими функциями.

У некоторых приложений есть функции, которые работают на устройствах с рут правами. Поэтому Вам нужно узнать, как открыть root права на android, чтобы воспользоваться этими функциями.

На Android устройствах не могут быть получены root права по разным причинам. На самом деле производители устройств из всех сил стараются помешать получить права на Android гаджете. И вот почему:

- Безопасность : На рутированных устройствах приложения при работе выходят за рамки «песочницы». Приложения могут злоупотреблять правами суперпользователя, которые Вы предоставили и лезть в другие приложения, что обычно не возможно. Поэтому Google не одобряет использование Android Pay на устройствах с root правами.

- Гарантия : Некоторые производители утверждают, что после получения root прав пропадает гарантия . Однако, получение прав суперпользователя не нарушит аппаратное обеспечение. Во многих случаях Вы можете выполнить процедуру отказа от root прав и производитель не сможет узнать, были ли получены рут права или нет.

- Поломка : Как обычно, Вы делаете это на свой страх и риск. Получение рут прав, обычно, это безопасный процесс, но Вы делаете его самостоятельно. Если Вы что-то испортите, то не сможете рассчитывать на бесплатное гарантийное обслуживание, чтобы исправить это. Если Вы беспокоитесь, все ли пройдет гладко, то рекомендуем сначала поискать информацию об успешном получении прав суперпользователя на Вашем устройстве, чтобы быть уверенным, что в процессе не будет никаких подводных камней.

Кроме того, получение root прав может привести к аннулированию вашей гарантии , по крайней мере для некоторых видов ремонта.

Есть много способов рутировать андроид, и какой Вы должны использовать зависит от вашего телефона. В общем, получение root прав будет включать один из этих процессов:

- Разблокировка загрузчика : Google и производители устройств официально не поддерживают получение root права, но предоставляют официальный способ для низкоуровневого доступа к некоторым устройствам , что позволяет потом получить права суперпользователя.

Например, Nexus устройства предназначены для разработчиков, и Вы можете легко разблокировать загрузчик с помощью одной команды. А затем получить рут права загрузить.zip архив, содержащий файл для получение прав, через экран восстановления. Утилита Nexus Root Toolkit для устройств Nexus автоматизирует этот процесс. Другие производители также предлагают способы разблокировки загрузчика, но только для определенных устройств.

Например, Nexus устройства предназначены для разработчиков, и Вы можете легко разблокировать загрузчик с помощью одной команды. А затем получить рут права загрузить.zip архив, содержащий файл для получение прав, через экран восстановления. Утилита Nexus Root Toolkit для устройств Nexus автоматизирует этот процесс. Другие производители также предлагают способы разблокировки загрузчика, но только для определенных устройств. - Использование уязвимости в системе безопасности : Другие устройства заблокированы. Их производители не обеспечивают официального способа разблокировать их загрузчик и вмешаться в их программное обеспечение. Эти устройства могут быть рутированы только с использованием уязвимости в системе безопасности, которая позволяет установить необходимый файл в системный раздел.

- Установка CyanogenMod или другой пользовательской прошивки на Android: Технически, это — расширение одного из вышеупомянутых методов. Разблокировка загрузчика операционной системы и эксплуатация уязвимости безопасности позволяют Вам устанавливать пользовательские прошивки, например, CyanogenMod, которые часто уже рутированы. В CyanogenMod есть простой переключатель в настройках, который позволяет включить или отключить root доступ. Обновление до новой версии CyanogenMod или другой пользовательской прошивки не отключит root права, если прошивка уже рутирована.

В этой статье мы будем, прежде всего, использовать первый способ заключающий в разблокированном загрузчике. Если Ваш телефон требует использования уязвимости, то мы не сможем помочь Вам, поскольку этот процесс отличается для каждого телефона. Вы можете поискать информацию о том как открыть root права на android на форуме XDA Developers . Можно использовать приложения Kingo Root и Towelroot , которые позволяют получить права суперпользователя в один клик.

Прежде чем открыть root права на android, Вам потребуется разблокировать загрузчик официальным способом , а затем установить среду восстановления TWRP, используя эти инструкции . Мы будем использовать TWRP, чтобы рутировать Ваш телефон.

Мы будем использовать TWRP, чтобы рутировать Ваш телефон.

Итак, у Вас разблокирован загрузчик, и Вы установили TWRP. Отлично! Вы практически все сделали. Чтобы получить root права, мы собираемся использовать программу SuperSU . Это лучшее приложение, которое может предоставлять root доступ другим приложениям. SuperSU также доступна в Google Play Store, но это версия не предоставит Вам права суперпользователя, ее можно использовать, только если у Вас уже есть root права. К счастью SuperSU также доступен как.zip файл, который мы можем загрузить с TWRP. Это позволит получить права суперпользователя и установить приложение SuperSU.

Итак, для начала, перейдите по этой ссылке , чтобы скачать последнюю версию SuperSU. Загрузите.zip файл на свой компьютер, подключите Ваш телефон через USB-кабель к ПК и загрузите SuperSU на телефон.

Далее, загрузите телефон в TWRP режиме. На разных телефонах это делается по-разному, но обычно нужно выключить телефон и нажать и удерживать кнопку включения+клавишу увеличения громкости в течение 10 секунд, далее, используя клавиши громкости перейти к пункту «Recovery Mode» и нажать на кнопку включения, чтобы выбрать его.

Как только Вы это сделаете Вы попадете на главный экран TWRP. Нажмите на кнопку «Install».

ПРИМЕЧАНИЕ: необходимо сделать backup twrp прежде чем продолжить.

Появится следующий экран. Прокрутите вниз и перейдите к zip-файлу, который Вы загрузили ранее.

Нажмите на zip файл и Вы увидите этот экран. Проведите по слайдеру, чтобы подтвердить установку.

Когда процесс завершится, нажмите на кнопку “Wipe cache/Dalvik”, которая появится и проведите по слайдеру для подтверждения.

Когда процесс завершится нажмите на кнопку «Reboot System», чтобы вновь загрузить Android систему.

Если TWRP спросит установить ли SuperSU нажмите «Do Not Install». Иногда, TWRP не может определить, что у Вас уже установлена SuperSU.

Теперь, когда Вы узнали, как открыть root права на android, необходимо научить распоряжаться этими правами.

После перезагрузки телефона Вы должны увидеть новый значок SuperSU в меню приложений. SuperSU раздает права приложениям, которым они требуются. Всякий раз, когда приложение хочет попросить права суперпользователя, он должен просить Ваше приложение SuperSU , который будет показывать этот запрос. Чтобы убедиться, что рут права работают, Вы можете скачать приложение Root Checker для проверки прав суперпользователя.

Например, откроем и добавим приложение Clean Master , которое позволяет очистить Ваше устройство от скопившегося мусора. Оно требует наличие рут прав для более эффективного очищения. После запуска Вы увидите сообщение о том, что необходимо предоставить права суперпользователя. Нажмите «Предоставить».

Для управления root правами, откройте меню приложений и нажмите на значок SuperSU. Вы увидите список приложений, которым были предоставлены или запрещены права суперпользователя. Вы можете нажать на приложение, чтобы изменить его разрешения.

Для удаления рут прав откройте приложение SuperSU, зайдите в настройке и выберите опцию «Полное удаление Root». Если для Вашего устройства это применимо, то рут права будут удалены.

Теперь Вы знаете как открыть root права на android и как их удалить. Желаем удачи!

Большинство пользователей, хотят получить на свой телефон права суперюзера. Как узнать есть ли рут права на Андроиде? Для этого достаточно использовать специальные приложения, которые мы рассмотрим далее в статье.

Первой программой, которая дает возможность посмотреть наличие администраторских прав на Андроид, считается Terminal Emulator. Загрузить прогу имеется возможность с Плей Маркета. Приложение представляет собой эмулятор Linux, необходимый для доступа к командной строке девайса. После установки открывается сразу черный экран.

Для того чтобы посмотреть предоставлены , достаточно всего лишь ввести определённую комбинацию символов. Символы вводятся в командную строку, которая расположена в самом верху диалогового окна.

Для получения интересующей информации необходимо:

- добавить английский язык, в раскладку клавиатуры;

- написать su, в специально отведенном месте;

- нажать на готово или на энтер.

Если значок доллара, поменяется на изображение решетки, значит, на девайсе предоставлены практически безграничные возможности суперпользователя. В остальных случаях таких возможностей нет.

Ccleaner

Если нет желания устанавливать терминал, разбираться с командными строками, то имеется возможность просмотреть наличие доступа администратора через утилиту Ccleaner. Эта программа не только чистит портативное устройство, но и предоставляет информацию о модели телефона, версию операционной системы, объем памяти, а также информацию о Root правах.

Чтобы просмотреть в этой утилите интересующие данные необходимо:

- нажать на три вертикальные полоски;

- в открывшемся списке выбрать четвертый пункт, показывающий информацию о системе;

- прокрутить вниз, пока не появится информация о Root доступе.

Программа очень удобная и простая в использование, подходит даже для новичков.

Checker

Checker, это еще одно приложение, которое дает исчерпывающий ответ на вопрос: «как проверить Root». Утилита доступна для скачивания практически на любой смартфон. Она предоставляется бесплатно, проста в использование, а главное, не требует никаких определенных команд. Чтобы посмотреть интересующие данные, необходимо запустить программу. Далее, принять запрос приложения.

После чего на основном экране появятся несколько вкладок:

- проверка Root;

- обновления;

- Root для новичков.

После нажатия на первую вкладку, прога автоматически переводит пользователя на дисплей, в котором будут отображаться нужные сведения. Если после перехода, появится сообщение, начинающееся со слова — Sorry, то в таком случае прав администратора на устройстве нет.

Зелёный цвет кружочка и птичка на изображение телефона, означает, что на телефоне или планшете имеются полномочия суперпользователя.

Прежде чем пытаться, при помощи сторонних приложений, получить доступ к закрытым файлам на смартфонах, необходимо протестировать девайс на наличие прав администратора.

Нет Root прав, хотя я их получал! Проверяем наличие Root Android! • Android +1

Довольно-таки очень популярный вопрос среди новичков «Нет Root прав, хотя я их получал! Что делать?» Как правило, данная проблема возникает из-за не опытности и не внимательности, чем неработоспособности способа получения Root Android.

Немного теории…

Что такое Root уже в курсе? Где получить их тоже? Ну что же тогда продолжим! После получения Root (в классическом варианте) в системную область прошивки добавляется файл su в раздел /system/xbin/, а также приложение администратор SuperSU.apk, или SuperUser.apk или KingSuperUser.apk (либо другие похожие) в раздел /system/app/.

Приложение администратор необходимо, для того чтобы контролировать предоставление Root приложениям которые его просят, сделано это с целью безопасности. С вашей же стороны есть возможность предоставить Root приложению или наоборот отказать.

Если вы случайно (либо целенаправленно) отказали приложению в Root правах, то приложение попадает в «черный список» и собственно после этого новичкам начинается казаться что root прав нет!

90% «кажется root прав нет» связано с случайным отказе предоставление root прав приложению требующего их!

Решение проблемы «Нет Root прав»!

Администраторы Root правЕсть различные приложения администраторы Root прав:

- SuperSU

- SuperUser

- SuperUser (CWM)

- Magisk

Самым популярным приложением на данный момент является SuperSU, поэтому «решать проблему» будем через него, у тех кого стоит иное приложение не стоит расстраиваться, так как все операции почти идентичны, разница лишь в местоположение настроек.

Запрос root правp.s. Наличие приложения администратора root прав SuperUser не означает наличие Root!

Когда вы запускаете приложение которому необходимы Root права или операция требующая Root у вас отобразиться вот примерно такое окно:Если вы в течение нескольких секунд (10-15) не нажмете «Предоставить» или нажмете «Отказать», то приложению будет заблокировано возможность использовать ROOT.

Исправляем и предоставляем RootЗаходим в приложение администратор Root прав:

Настройки:

Проверяем включен ли Суперпольватель (если нет, то включить и перезагрузить Android)Если устанавливаете приложения из доверенных источников и точно не боитесь подхватить вирус — включить предоставление Root автоматом, для этого перейдите в «Доступ по умолчанию»Выбрать из предложенных вариантов «предоставить»Переходим в список приложений и видим приложения которым были предоставлены Root права (#) или наоборот запрещены (#)Если вы хотите вернуть приложению Root доступ, то тапните по нему и в поле доступ выбрать «Представить»Если все же возникают какие-либо проблемы с Root, то перейдите в:

Меню настроек Android -> Приложения -> Ваше приложение Root Администратор

И сбросить его кеш и данные!

Как проверить есть ли 100% Root права?

Бывает так, что приложение администратор Root не установилось или просто есть вопросы, точно ли получилось получить Root права? Можно это проверить 2 способами:

Способ 1

Скачать и установить c магазина Google Play приложение Root Checker

Данный способ не совсем точный, так как вы просто могли «забыть» предоставить Root с помощью администратора (кончено если оно установлено).

Способ 2

Данный способ самый точный! Скачиваем и устанавливаем Root Browser и переходим по пути /system/xbin/ если файл su есть, значит Root права имеются! Если нет, то Root нет (Спасибо за подсказку Капитану Очевидность)! [stextbox id=»info»]Наличие файла su означает наличие Root прав на Android девайсе![/stextbox]

Если по какой либо причине у вас не установилось приложение администратор, то установить и с магазина Google Play (ссылки даны выше).

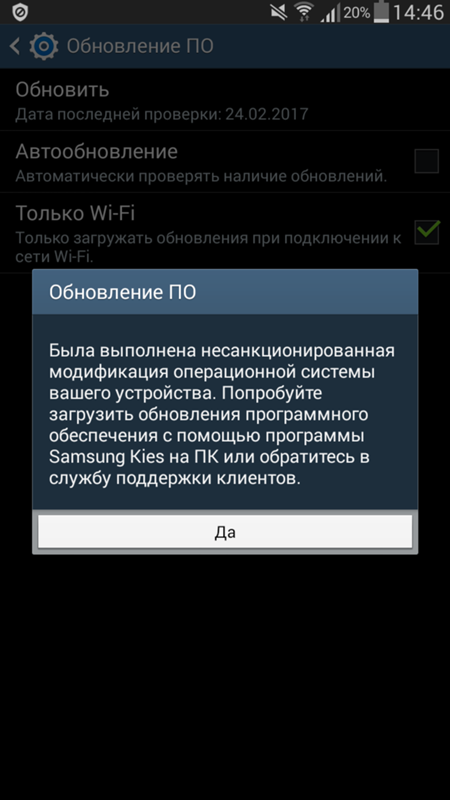

На Samsung могут возникнуть работы Root из-за встроенной защиты Knox — избавится от Knox.

Если же файла SU нет, то получить root права вы можете на нашем сайте Android +1!

Как узнать, есть ли root-права на Android?

Вячеслав Гришанков 0

Android — открытая операционная система, и в этом заключается одно из главных ее преимуществ перед конкурентами.

Когда речь заходит об «открытой» и «закрытой» системах, на ум сразу приходят извечные конкуренты: Android и iOS соответственно. У каждой свои плюсы и минусы, устраивать «баттл» не будем. Одна из особенностей Андроид — возможность получить рут-права. Что это такое и зачем они нужны, мы рассказывали здесь. Сегодня разберем простую ситуацию, когда пользователь по каким-либо причинам не знает, есть у смартфона права суперпользователя, или нет.

Что это такое и зачем они нужны, мы рассказывали здесь. Сегодня разберем простую ситуацию, когда пользователь по каким-либо причинам не знает, есть у смартфона права суперпользователя, или нет.

Чтобы проверить рут-права на Android, достаточно скачать один из администраторов — это приложения, доступные даже в Google Play.

The app was not found in the store. 🙁

Самый простой способ для новичков — утилита Root Checker. Здесь нет функций управление рут-правами и специфической информации. Переходим во вкладку «Проверка ROOT» и жмем «Verify Rooy Status». Ждем несколько секунд и видим результат. На тестируемом устройстве права суперпользователя есть, поэтому «конгратулейшн», зеленая иконка и текст.

Две других программы — менеджеры для управления с более серьезными функциями.

Загрузка…

Как проверить наличие на андроиде рут-прав

Владельцы гаджетов, работающих под управлением операционной системы андроид, очень часто задают на интернет-ресурсах вопросы по поводу получения и проверки наличия root-прав. И неудивительно — ведь наличие рут-доступа не только даёт пользователю возможность установить на смартфон программы, которым права суперпользователя нужны для корректной работы, но и избавиться от навязанных производителем предустановленных утилит.

Если вы приобрели гаджет, уже бывший в использовании, не помешает проверить, установлены ли на нём root-права. Сделать это несложно — понадобится только установить на смартфон специальное приложение.

Что такое root-права и зачем они нужны

В отличие от Windows, где при установке системы для первого пользователя автоматически создаётся учётная запись с правами администратора, особенностью андроида является то, что его владелец по умолчанию не имеет возможности вмешиваться в работу девайса.

Разумеется, пользователь может устанавливать новые программы, однако удалять те из них, которые установлены производителем, ему не разрешается. А Root-права, или права суперпользователя дают пользователю возможность изменять настройки системы и регулировать работу гаджета с уровнем доступа администратора. Иными словами, получить рут-права необходимо для того, чтобы владелец смартфона имел абсолютный контроль над оным.

Так, пользователь сможет перенести данные большого объёма (к примеру, кеш игры) на карту памяти, тем самым освободив память девайса. Это делается при помощи специальных программ — например, FolderMount или Link2Sd. Также можно увеличить быстродействие смартфона, освободив его от лишнего мусора программой SdMaid. Однако при отсутствии рут-прав функции всех вышеназванных программ будут сильно ограничены либо вовсе не доступны.

Как правило, производители не оснащают девайсы правами суперпользователя, поэтому если вы приобрели новенький смартфон с заводской прошивкой, вероятность наличия на нём рут-доступа равна нулю. А вот большинство кастомных прошивок имеют root-права изначально. Если вы приобретали устройство б/у, велика вероятность, что предыдущий владелец уже получил на нём права суперпользователя.

Выяснить, есть ли на гаджете права суперпользователя, можно при помощи специальных программ, которые легко найти на Google Play.

Проверка при помощи Root Checker

- Найдите приложение на Google Play и установите его на свой гаджет.

- Запустите Root Checker. При первом запуске приложение выдаст предупреждение об отказе от ответственности. Нажмите на кнопку «Принять» (Agree).

- В окне приложения нажмите на кнопку «Проверка ROOT».

После выполнения описанных действий приложение просканирует андроид-устройство на наличие рут-прав и выдаст на экран результат проверки. В случае отсутствия прав суперпользователя вы увидите на экране сообщение: « Sorry! This device does not have proper root access». Если же root-права на гаджете имеются, сообщение будет следующим: «Congratulations! This device has root access».

Если же root-права на гаджете имеются, сообщение будет следующим: «Congratulations! This device has root access».

Проверка при помощи Terminal Emulator

Это приложение представляет собой эмулятор терминала для ОС Андроид. После его установки и запуска на экране смартфона появится командная строка, в которую нужно ввести команду «su». Выполнив данное действие, нажмите на клавиатуре клавишу ввода. На экране появится знак «$» либо «#». Первый из них означает, что прав суперпользователя на устройстве нет, а второй сообщает об их наличии.

Проверка при помощи Root Browser

Этот способ считается самым достоверным. Чтобы проверить установлены ли на вашем смартфоне рут-права, нужно будет скачать приложение Root Browser, запустить его и перейти по пути /system/xbin/. Если root на устройстве есть, вы увидите в перечне файл su. Ну а если права суперпользователя не установлены, данного файла не будет.

Проверка при помощи Es Проводник

Эта программа не является специализированной, однако тоже может помочь определить, есть ли рут-права на вашем гаджете. Сделать это очень просто:

- Найдите приложение на Google Play и установите его на свой девайс.

- Запустите Проводник.

- Найдите в правой части окна подменю «Инструменты».

- Выберите пункт «Root Менеджер» и попробуйте включить его. Если на вашем гаджете не установлены рут-права, выполнить данную операцию не удастся — значок вернётся в прежнее положение, а вы увидите сообщение о том, что данная функция не поддерживается устройством. В случае наличия root Проводник выдаст запрос на предоставление ему рут-прав.

Иногда пользователи, которые приобрели уже бывший в использовании смартфон, замечают на нём установленную программу SuperSu или SuperUser и пребывают в твёрдой уверенности, что рут-права на гаджете уже есть. Бывает и так, что неопытные владельцы андроид-устройств устанавливают из Плей маркета одну из этих программ, думая, что тем самым они оснащают смартфон правами суперпользователя. Однако запомните, что наличие либо отсутствие на гаджете SuperSu автоматически не означает наличия (отсутствия) root-прав.

Однако запомните, что наличие либо отсутствие на гаджете SuperSu автоматически не означает наличия (отсутствия) root-прав.

Даже если вы собственноручно проводили процедуру рутирования смартфона, не всегда можно с уверенностью сказать, что ваши усилия увенчались успехом. Поэтому всегда лучше провести проверку соответствующими программами.

ТОП 10 программ для Рут прав на Андроид

Как можно понять из названия, речь в этой статье пойдёт о программах для получения Рут прав. Рано или поздно, у каждого активного пользователя Android, по той или иной причине, появляется необходимость в получении Root на своём устройстве. Если вы не знаете, что это такое и как их получить, то вы попали по адресу. В этой статье мы расскажем о процессе получения рут-прав, а также ответим на часто задаваемые вопросы.

Что такое рут права

Сначала выясним, что же такое рут права и зачем они нужны. Если говорить простыми словами, то:

Рут права — это права суперпользователя, которые дают возможность входить в систему Андроида от имени администратора (разработчика).

В свою очередь, это позволит получить полный контроль и свободу действий над системными файлами вашего телефона Android. Зачем это нужно простым пользователям? Для этого может быть несколько причин, о которых мы поговорим ниже.

Виды рут прав

Существует три вида рут прав:

- Full — постоянные права, для их удаления понадобятся специальные действия.

- Shell — аналог предыдущих, но с ограничением, так как у них нет доступа к папке system.

- Temporary — временные, после перезагрузки устройства доступ к ним пропадёт.

Root (в переводе с англ.) — корень, имеется ввиду корень системы. Возможно вам уже встречались приложения в Плей Маркете с надписью “Требуется Корень” — эта надпись означает, что данные программы работают только при наличии этих прав.

Ниже мы рассмотрим все “За” и “Против” наличия Рута на андроиде, а также более подробно перечислим, что именно даёт рутирование смартфона или планшета.

Плюсы рут прав

Начнём с преимуществ, ради которых владельцы своих гаджетов хотят получить права администратора.

- Одно из главных преимуществ — это удаление встроенных игр и системных приложений, которые не удаляются обычным способом.

- Возможность взламывать игры, совершая бесплатные покупки в них, при помощи дополнительных программ, которые можно скачать здесь Топ 10 программ для взлома игр на Андроид.

- Удаление рекламы из игр.

- Изменение системных файлов.

- Установка полезного софта, работающего только с root.

- Установка сторонних прошивок или модов.

- Активация многих дополнительных функций.

- Увеличение производительности и автономности, которые достигаются с помощью дополнительных приложений.

Минусы рут прав

Недостатков не так много, как преимуществ, но всё же они есть:

- При получении рута или при случайном удалении “не того” системного файла (что более вероятно), можно вывести из строя всё устройство (превратить свой планшет или смартфон в “кирпич”), но чаще всего гаджет можно оживить.

- Рутирование лишает вас гарантии (но все признаки того, что вы получали rut можно устранить)

- Вы не сможете получать обновления ПО по воздуху от производителя.

Собственно, на этом все недостатки и заканчиваются. Теперь, когда вы знаете о всех возможных рисках, связанных с рут правами, можно переходить к самим программам, а скачивать их или нет — решать только вам.

Как получить Рут права

Для того что бы получить рут права — чаще всего достаточно просто запустить специальное приложение на своём гаджете. Иногда, в зависимости от модели устройства или версии Андроид, рут можно получить только при помощи компьютера, через USB. Вообще, процесс получения рута для каждой модели индивидуален, и под каждый Android требует подобрать свой способ активации Root.

Обратите внимание, что при загрузке таких программ, антивирусы могут показывать вирус, так как все они содержат код обхода защиты Андроид. Разработчики не несут никакой ответственности за возможный ущерб, полученный в результате получения Root-прав на вашем устройстве. Вы всё делаете на свой страх и риск!

Разработчики не несут никакой ответственности за возможный ущерб, полученный в результате получения Root-прав на вашем устройстве. Вы всё делаете на свой страх и риск!

Как правило, рутирование происходит используя эксплойты, через ошибки и баги системы, которые всегда «опасны» по мнению антивирусов. Все представленные ниже программы скачиваются с официальных сайтов, поэтому вы можете быть спокойны за безопасность своего мобильного.

Читайте также: Как удалить Рут Права

Программы для получения Рут прав с ПК и без

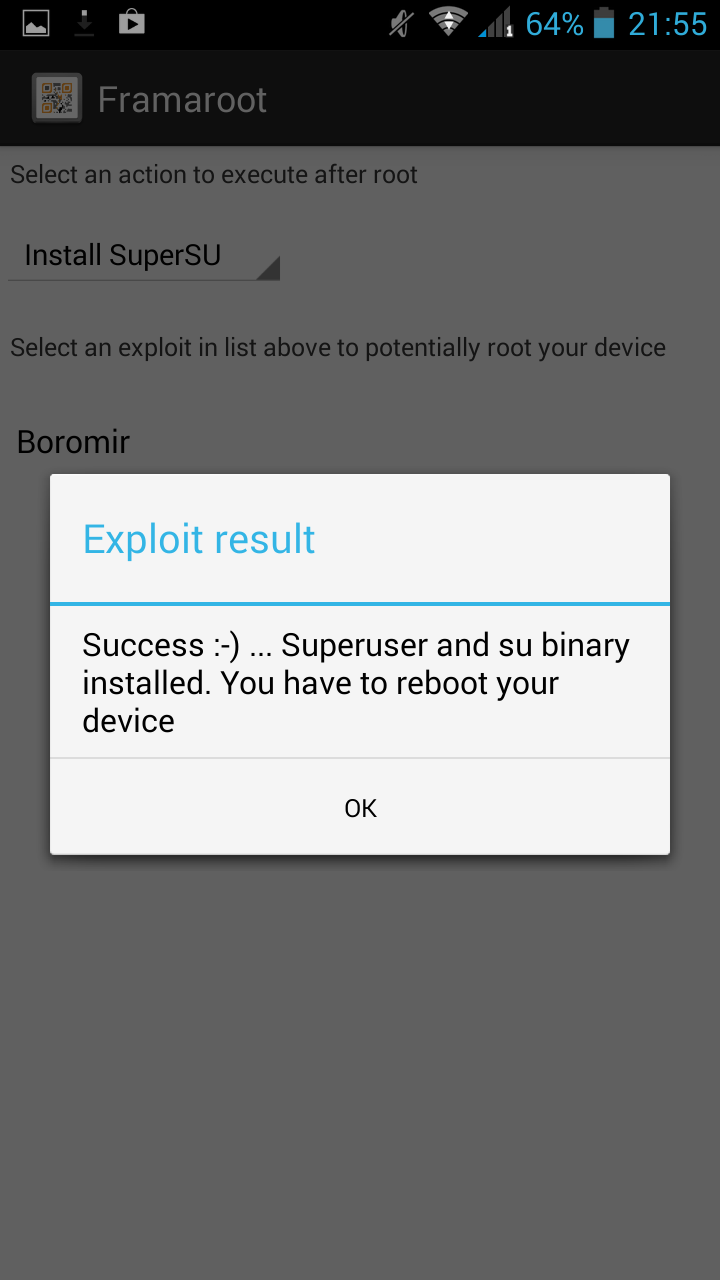

1. FRAMAROOT

Одна из самых популярных программ для получения рут прав на андроид без компьютера. Фрамарут также устанавливает приложения Superuser и SuperSu, которые нужны для управления рут-доступом. Чтобы получить root, нужно скопировать APK файл в память телефона и запустить его. Антивирусы могут ругаться на вирус, так как эта программы содержит обход защиты.

Инструкция:

- Скачайте и установите Framaroot.

- Запустите его, после чего выберите одно из перечисленных приложений, отвечающих за управление суперпользователем — Superuser или SuperSU.

- После выберите одного из понравившихся персонажей.

- Ждите несколько секунд, должно появиться окно с результатом процесса.

- Перезагрузите устройство.

- Вместе с Фрамарут установится приложение SuperSu, если этого не произошло, то СуперСу можно скачать самостоятельно из Плей Маркета.

Видео инструкция получения рут прав без компьютера через Фрамарут.

СКАЧАТЬ FRAMAROOT

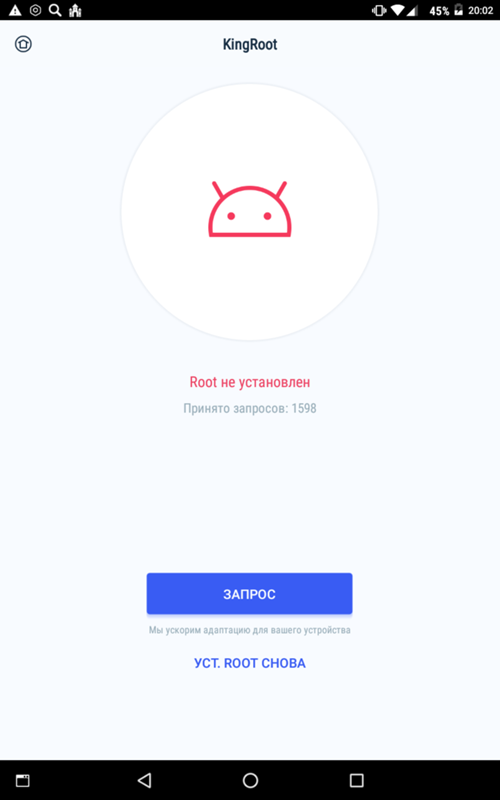

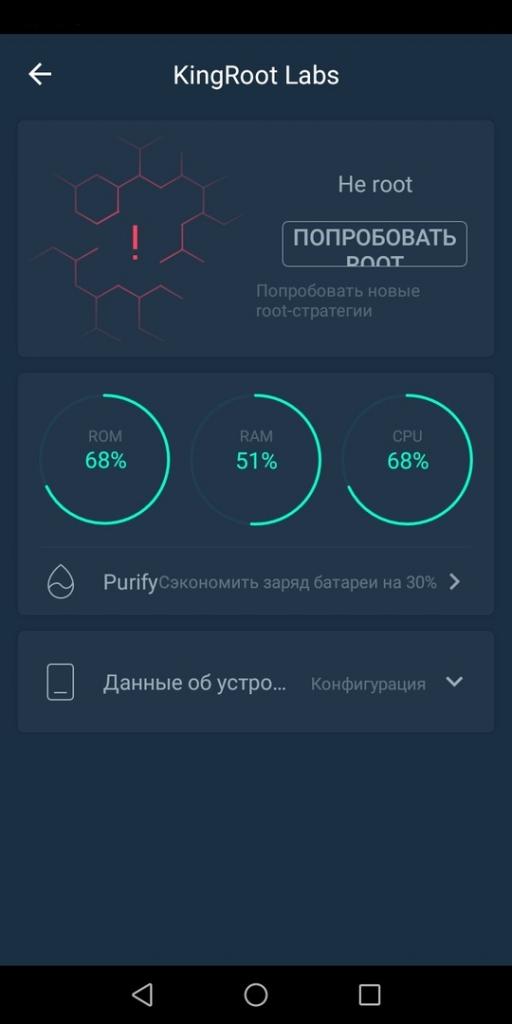

2. KINGROOT

Тоже достаточно популярное приложение, с которым можно получить рут права на андроид без ПК. Кингрут подходит к большинству версий и поддерживает на данный момент около 10 тысяч мобильных телефонов и более 40 тысяч прошивок с версией Андроида от 2. 3 до 5.1. Для работы нужно включить программу, нажать кнопку «Старт» и ждать результата.

3 до 5.1. Для работы нужно включить программу, нажать кнопку «Старт» и ждать результата.

Инструкция:

- Зарядите ваше устройство минимум на 30%.

- Подключите интернет.

- Включите скачивание приложений из «Неизвестные источники» в настройках.

- Отключите антивирус, потому что антивирусы могут показывать вирус, так как Кингрут содержит код обхода защиты Андроида.

- Запустите KingRoot.

- Откройте и нажмите «Get Root». Операция может занять несколько минут.

- Если результат успешный, то можно перейти к следующему пункту.

- Перезагрузите смартфон.

- Установите KingUser из Гугл Плей.

- Удалите KingRoot.

СКАЧАТЬ KINGROOT

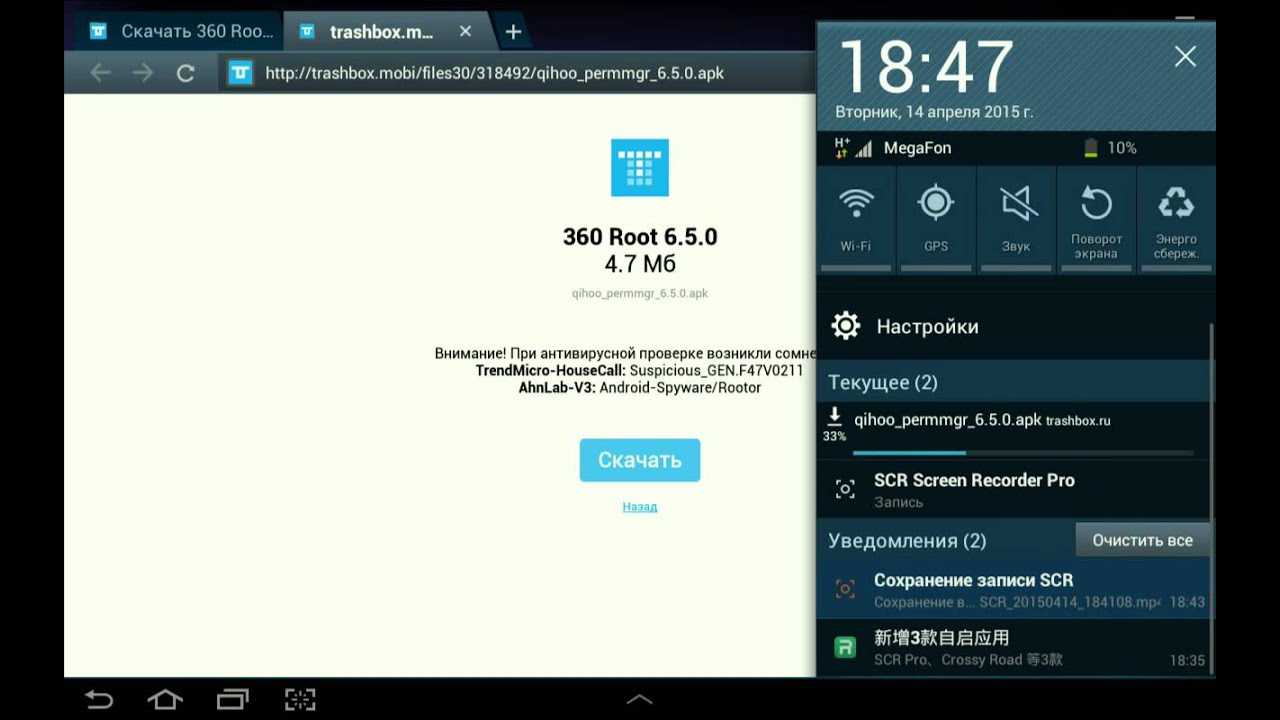

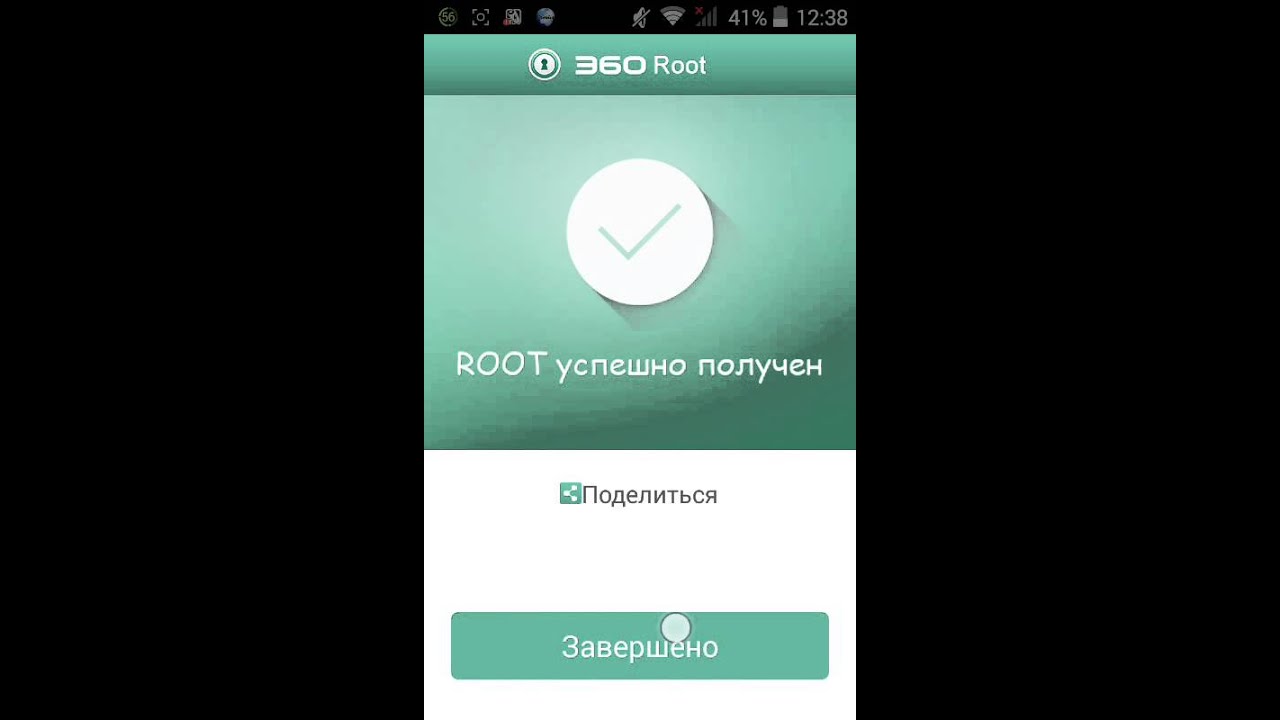

3. 360ROOT

Программа для получения рут прав в один клик, от китайского разработчика Qihoo 360. 360ROOT объединила в себе разные способы рутирования, поэтому работает как с помощью ПК, так и без него. Прога поддерживает более 9000 моделей: Sony, HTC, Fly, Lenovo, Samsung и др.

После запуска приложение самостоятельно определит модель вашего андроид, и выберет способ рутирования. Софт на китайском языке, но не стоит пугаться, для работы достаточно установить, запустить и нажать кнопку «ROOT». Вам лишь останется дождаться окончания процесса, а затем перезагрузить свой планшет.

СКАЧАТЬ 360ROOT

4. TOWELROOT

Программа для получения Root на устройствах Android, разработанная известным хакером Geohot, который взломал игровую приставку PS3 и Iphone. По словам хакера через Товелрут можно взломать Samsung Galaxy S5, Galaxy S4 Active, Google Nexus 5, Galaxy Note 3 и другие модели андроида, с ядром выпущенным до июня 2014. На более поздних версиях ТоверРут может не работать.

Инструкция:

- Установите Towelroot.

- После запуска нажмите кнопку «Make it ra1n».

- Дождитесь автоматической перезагрузки.

- Проверьте наличие Root, в случае успеха — установите SeperSu из Гугл Маркета.

- После этого можете удалить программу.

СКАЧАТЬ TOWELROOT

5. ROOT GENIUS

Программа для получения и удаления рута на андроид, как без ПК, так и при помощи компьютера. В настоящий момент поддерживается более 15000 моделей, Asus, Samsung, LG и др., но список продолжает пополняться.

Пользоваться прогой также легко, как и предыдущим софтом — достаточно запустить и нажать кнопку «Start». Если процесс закончился удачно, то вам останется лишь перезагрузиться и наслаждаться результатом.

СКАЧАТЬ ROOTGENIUS

6. ROOT MASTER

Универсальная программа для быстрого получения Root-прав на Андроид устройствах без использования компьютера. Необходимо просто запустить и нажать клавишу «СТАРТ», дождаться завершения процесса и перезагрузить гаджет.

Рут Мастер поддерживает более 10 тысяч популярных моделей, таких как Samsung, Lenovo, Huawei, LG и др. Для управления доступом вам понадобится приложение SuperSu или SuperUser, которое можно скачать из Google Play.

СКАЧАТЬ ROOTMASTER

7. BAIDU ROOT

Программы являются улучшенными вариантами Dingdong и RootDashi (ZhiqupkRoot). BaiduRoot предназначено для получения прав суперпользователя на русском языке практически в один клик, без использования компьютера.

Приложение поддерживает более 6000 моделей и идеально подходит к Android 2.2-4.4. Отличительная особенность программы — это создание резервной копии перед началом процесса.

Инструкция:

- Загружаем и устанавливаем Baiduroot на свой телефон.

- Принимаем соглашение пользователя.

- Если появляется надпись об обновлении, то нажимаем кнопку подтвердить.

- После завершения обновления нажмите «START».

- Ожидайте не более минуты.

СКАЧАТЬ BAIDUROOT

8. DINGDONG ROOT (Easy Root)

Улучшенный вариант программы BaiduRoot с расширенным функционалом. Приложение предназначено для активации рут-прав на андроиде без пк в один клик. Отлично работает со всеми китайскими марками и поддерживает свыше 9000 моделей и работает с большинством Samsung, HTC, Sony, Huawei, ZTE, Lenovo, CoolPad и других.

Приложение предназначено для активации рут-прав на андроиде без пк в один клик. Отлично работает со всеми китайскими марками и поддерживает свыше 9000 моделей и работает с большинством Samsung, HTC, Sony, Huawei, ZTE, Lenovo, CoolPad и других.

Для работы необходимо просто запустить DingDong и нажать «СТАРТ». Программа сама сканирует ваше устройство и определит лучший способ активации рута. Список моделей постоянно пополняется, актуальный перечень телефонов доступен на сайте разработчика.

СКАЧАТЬ DINGDONGROOT

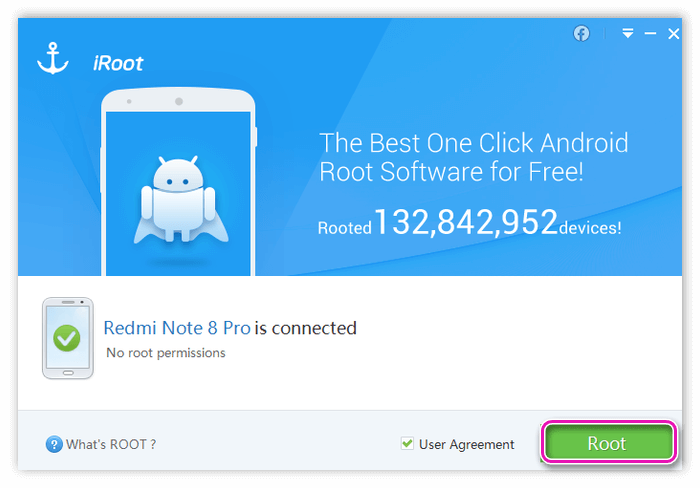

9. IROOT

Универсальная программа для получения rut прав на андроид без пк. Iroot совмещает в себе сразу несколько методов рутирования, совместно с приложением SuperSu, необходимым для управления ими.

При запуске приложения нажмите «Мульти-Root» и вам будет показан процент с вероятностью успешной разблокировки рут на вашем устройстве, а также информационные данные о системе вашего смартфона или планшета.

Инструкция:

- Устанавливаем iRoot.

- Запускаем его на телефоне.

- Нажимаем кнопку «Мультирут» и после жмём на ОК.