Сенатор призвал всех россиян проверить iPhone на наличие вирусов

https://ria.ru/20230603/iphone-1875903489.html

Сенатор призвал всех россиян проверить iPhone на наличие вирусов

Сенатор призвал всех россиян проверить iPhone на наличие вирусов — РИА Новости, 03.06.2023

Сенатор призвал всех россиян проверить iPhone на наличие вирусов

Российские пользователи iPhone должны обязательно проверить свои смартфоны на наличие вирусов, возможности для этого есть, заявил РИА Новости член… РИА Новости, 03.06.2023

2023-06-03T07:09

2023-06-03T07:09

2023-06-03T13:38

россия

сергей голованов

лаборатория касперского

apple

федеральная служба безопасности рф (фсб россии)

/html/head/meta[@name=’og:title’]/@content

/html/head/meta[@name=’og:description’]/@content

https://cdnn21.img.ria.ru/images/07e6/09/08/1815328259_0:0:3072:1728_1920x0_80_0_0_66b56f77c53fc12438d2c188918c1146.jpg

МОСКВА, 3 июн — РИА Новости. Российские пользователи iPhone должны обязательно проверить свои смартфоны на наличие вирусов, возможности для этого есть, заявил РИА Новости член конституционного комитета Совфеда Артем Шейкин."Подтвердилась информация умышленного заражения устройств Apple, более того, это специальная акция самой компании, направленная на похищение личной, рабочей информации пользователей. В связи с этим призываю всех проверить свои iPhone на предмет заражения вирусом, наши отечественные компании оперативно разработали специальные программы, позволяющие узнать, уходит ли информация с ваших устройств в руки мошенников", — сказал он.Сенатор сообщил РИА Новости, что направил обращение (есть в распоряжении агентства) главному эксперту «Лаборатории Касперского» Сергею Голованову с просьбой дать официальный комментарий относительно «возможного масштаба заражения вредоносным ПО продукции Apple, эксплуатируемой в РФ». Парламентарий также поинтересовался, насколько опасно использовать iPhone при деловой переписке.

Российские пользователи iPhone должны обязательно проверить свои смартфоны на наличие вирусов, возможности для этого есть, заявил РИА Новости член конституционного комитета Совфеда Артем Шейкин."Подтвердилась информация умышленного заражения устройств Apple, более того, это специальная акция самой компании, направленная на похищение личной, рабочей информации пользователей. В связи с этим призываю всех проверить свои iPhone на предмет заражения вирусом, наши отечественные компании оперативно разработали специальные программы, позволяющие узнать, уходит ли информация с ваших устройств в руки мошенников", — сказал он.Сенатор сообщил РИА Новости, что направил обращение (есть в распоряжении агентства) главному эксперту «Лаборатории Касперского» Сергею Голованову с просьбой дать официальный комментарий относительно «возможного масштаба заражения вредоносным ПО продукции Apple, эксплуатируемой в РФ». Парламентарий также поинтересовался, насколько опасно использовать iPhone при деловой переписке. В ответе главного эксперта «Лаборатории Касперского» (также есть в распоряжении РИА Новости) говорится, что известно о «нескольких десятках» iOS-устройств сотрудников «Лаборатории Касперского», атакованных данным вредоносным программным обеспечением. Более того, по словам Голованова, есть основания полагать, что недавняя атака «была нацелена не только на «Лабораторию Касперского».»Атакующие получали полный контроль над зараженным устройством и доступ ко всем данным. Злоумышленников интересовали записи с микрофонов, фотографии из мессенджеров, геолокация и данные о других действиях владельца», — отметил эксперт. В «Лаборатории Касперского» отметили, что общей защиты и «стороннего защитного ПО» против обнаруженной атаки нет.»Есть несколько рекомендаций, как обнаружить данную атаку, а также разработанная «Лабораторией Касперского» утилита для автоматического поиска следов компрометации iOS устройства, но общей защиты нет. В качестве меры защиты можно рассматривать переход с iOS на сторонние устройства», — заключил Голованов.

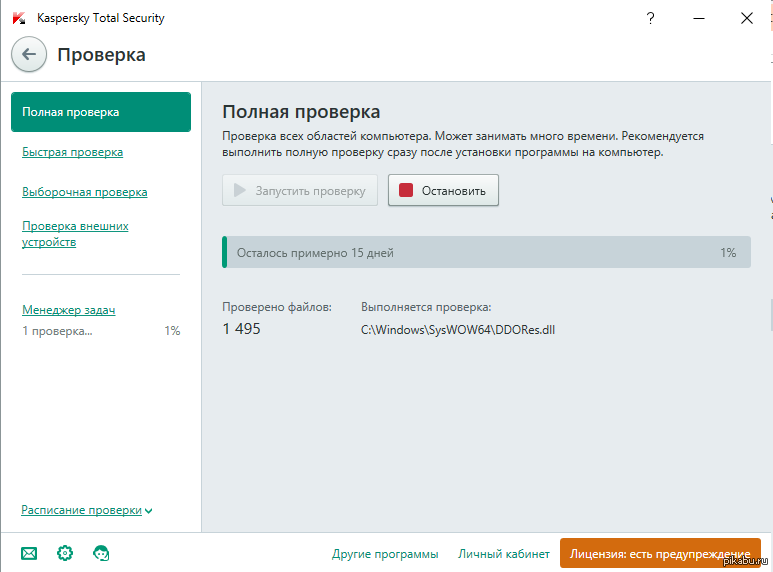

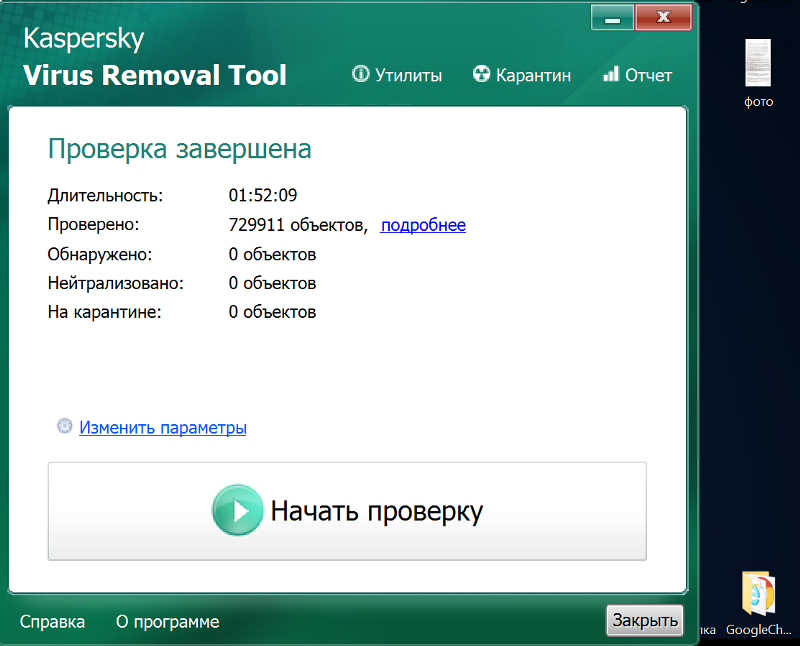

В ответе главного эксперта «Лаборатории Касперского» (также есть в распоряжении РИА Новости) говорится, что известно о «нескольких десятках» iOS-устройств сотрудников «Лаборатории Касперского», атакованных данным вредоносным программным обеспечением. Более того, по словам Голованова, есть основания полагать, что недавняя атака «была нацелена не только на «Лабораторию Касперского».»Атакующие получали полный контроль над зараженным устройством и доступ ко всем данным. Злоумышленников интересовали записи с микрофонов, фотографии из мессенджеров, геолокация и данные о других действиях владельца», — отметил эксперт. В «Лаборатории Касперского» отметили, что общей защиты и «стороннего защитного ПО» против обнаруженной атаки нет.»Есть несколько рекомендаций, как обнаружить данную атаку, а также разработанная «Лабораторией Касперского» утилита для автоматического поиска следов компрометации iOS устройства, но общей защиты нет. В качестве меры защиты можно рассматривать переход с iOS на сторонние устройства», — заключил Голованов. ФСБ в четверг заявила о вскрытии разведывательной акции американских спецслужб, связанной с заражением тысяч iPhone, в том числе зарегистрированных на зарубежные посольства в России. Кроме того, в «Лаборатории Касперского» сообщили РИА Новости об обнаружении целевой кибератаки на устройства Apple сотрудников компании по всему миру. Как позже рассказали в компании, эта вредоносная программа была ранее неизвестна, ей дали название «Операция «Триангуляция» (Operation Triangulation). «Лаборатория Касперского» разработала утилиту для ПК на операционных системах Windows, Linux и macOS, с помощью которой можно проверить свой iPhone на вредоносное ПО, о котором компания сообщала вчера, следует из сообщения на сайте «Лаборатории».

ФСБ в четверг заявила о вскрытии разведывательной акции американских спецслужб, связанной с заражением тысяч iPhone, в том числе зарегистрированных на зарубежные посольства в России. Кроме того, в «Лаборатории Касперского» сообщили РИА Новости об обнаружении целевой кибератаки на устройства Apple сотрудников компании по всему миру. Как позже рассказали в компании, эта вредоносная программа была ранее неизвестна, ей дали название «Операция «Триангуляция» (Operation Triangulation). «Лаборатория Касперского» разработала утилиту для ПК на операционных системах Windows, Linux и macOS, с помощью которой можно проверить свой iPhone на вредоносное ПО, о котором компания сообщала вчера, следует из сообщения на сайте «Лаборатории».

https://ria.ru/20230602/medvedev-1875726128.html

https://ria.ru/20230601/iphone-1875563092.html

россия

РИА Новости

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og. xn--p1ai/awards/

xn--p1ai/awards/

2023

РИА Новости

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

Новости

ru-RU

https://ria.ru/docs/about/copyright.html

https://xn--c1acbl2abdlkab1og.xn--p1ai/

РИА Новости

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

1920

1080

true

1920

1440

true

https://cdnn21.img.ria.ru/images/07e6/09/08/1815328259_65:0:2794:2047_1920x0_80_0_0_c2f7c0f8024534a7dc75f9eb9318ba52.jpg1920

1920

true

РИА Новости

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

РИА Новости

1

5

4. 7

7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

россия, сергей голованов , лаборатория касперского, apple, федеральная служба безопасности рф (фсб россии)

Россия, Сергей Голованов , Лаборатория Касперского, Apple, Федеральная служба безопасности РФ (ФСБ России)

МОСКВА, 3 июн — РИА Новости. Российские пользователи iPhone должны обязательно проверить свои смартфоны на наличие вирусов, возможности для этого есть, заявил РИА Новости член конституционного комитета Совфеда Артем Шейкин.

«

«Подтвердилась информация умышленного заражения устройств Apple, более того, это специальная акция самой компании, направленная на похищение личной, рабочей информации пользователей. В связи с этим призываю всех проверить свои iPhone на предмет заражения вирусом, наши отечественные компании оперативно разработали специальные программы, позволяющие узнать, уходит ли информация с ваших устройств в руки мошенников», — сказал он.

Сенатор сообщил РИА Новости, что направил обращение (есть в распоряжении агентства) главному эксперту «Лаборатории Касперского» Сергею Голованову с просьбой дать официальный комментарий относительно «возможного масштаба заражения вредоносным ПО продукции Apple, эксплуатируемой в РФ». Парламентарий также поинтересовался, насколько опасно использовать iPhone при деловой переписке.

В ответе главного эксперта «Лаборатории Касперского» (также есть в распоряжении РИА Новости) говорится, что известно о «нескольких десятках» iOS-устройств сотрудников «Лаборатории Касперского», атакованных данным вредоносным программным обеспечением. Более того, по словам Голованова, есть основания полагать, что недавняя атака «была нацелена не только на «Лабораторию Касперского».

«Атакующие получали полный контроль над зараженным устройством и доступ ко всем данным. Злоумышленников интересовали записи с микрофонов, фотографии из мессенджеров, геолокация и данные о других действиях владельца», — отметил эксперт.

В «Лаборатории Касперского» отметили, что общей защиты и «стороннего защитного ПО» против обнаруженной атаки нет.

Медведев прокомментировал отрицание Apple сотрудничества с разведкой США2 июня, 11:47

«Есть несколько рекомендаций, как обнаружить данную атаку, а также разработанная «Лабораторией Касперского» утилита для автоматического поиска следов компрометации iOS устройства, но общей защиты нет. В качестве меры защиты можно рассматривать переход с iOS на сторонние устройства», — заключил Голованов.

ФСБ в четверг заявила о вскрытии разведывательной акции американских спецслужб, связанной с заражением тысяч iPhone, в том числе зарегистрированных на зарубежные посольства в России. Кроме того, в «Лаборатории Касперского» сообщили РИА Новости об обнаружении целевой кибератаки на устройства Apple сотрудников компании по всему миру. Как позже рассказали в компании, эта вредоносная программа была ранее неизвестна, ей дали название «Операция «Триангуляция» (Operation Triangulation).

«Лаборатория Касперского» разработала утилиту для ПК на операционных системах Windows, Linux и macOS, с помощью которой можно проверить свой iPhone на вредоносное ПО, о котором компания сообщала вчера, следует из сообщения на сайте «Лаборатории».

В Кремле не могут запретить чиновникам пользоваться iPhone в личных целях1 июня, 15:26

Как проверить VPS/VDS на вирусы

Чтобы не допустить заражения вашего VPS-сервера вирусами, важно заботиться о безопасности в процессе работы: не использовать общедоступные сети, не переходить по сомнительным ссылкам, не открывать подозрительные письма и т.д. Но случайно столкнуться с вредоносным файлом и заразить сервер может каждый, даже не подозревая об этом. Чтобы обнаружить вирусы на VPS, необходимо провести проверку вашего сервера на наличие вредоносного контента. Рекомендуем делать это на регулярной основе.

Как выполняется проверка VPS сервера на вирусы

Если на вашем сервере установлена операционная система Linux, то для сканирования вы можете использовать одну из следующих программ:

- Linux malware detect

- Rootkit hunter

- ClamAV

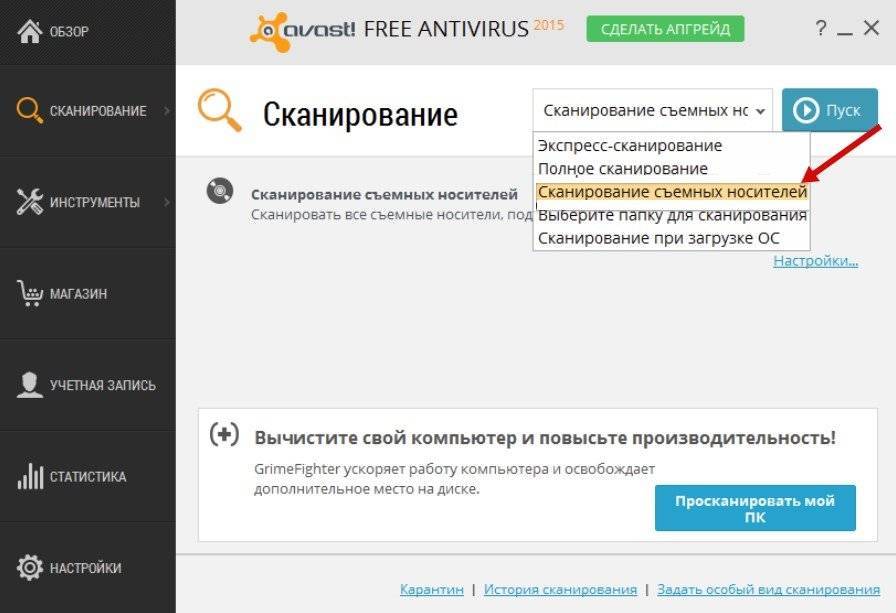

Для тех, кто работает с операционная система Windows предлагаем воспользоваться обычным антивирусом (ESET Online Scanner, Kaspersky Security Scan) или специальной программой (Microsoft Safety Scanner).

Перед тем как провести очистку сервера от вирусов и вредоносных программ обязательно сделайте резервную копию данных, размещенных на вашем VPS-сервере.

Проверка VPS сервера на вирусы с помощью Linux malware detect

Расскажем о процессе проверки VPS на вирусы с помощью программы Linux malware detect (LMD). Она предназначена для сканирования всей системы или отдельных файлов, в нее заложены следующие функции:

- Искать подозрительные скрипты,

- Направлять на карантин проблемные файлы,

- Лечить найденные вирусы,

- Сканировать те данные, которые менялись в установленный промежуток времени,

- Производить мониторинг в указанной директории,

- В автоматическом режиме выполнять обновление самой программы.

Перед тем как приступить к сканированию скачайте программу на официальном сайте.

- Чтобы выполнить установку, подключитесь к вашему VPS-серверу по SSH (например, с помощью программы Putty).

- Поочередно выполните следующие команды, для распаковки файла:

cd /usr/local/src/

wget http://www.rfxn.com/downloads/maldetect-current.tar.gz

tar -xzf maldetect-current.tar.gz

- Для начала установки программы запускаем команды:

cd maldetect-*

sh ./install.sh

- Чтобы перейти к сканированию всего сервера выполняем:

maldet -b -a /

В зависимости от того, какой объем информации размещен на вашем VPS-сервере, определяется время сканирования. Если вы хотите узнать закончилось ли сканирование, выполните команду:

ps aux | grep [m]aldet.

Если вывод команды окажется нулевым или пустым, то сканирование завершено.чтобы просмотреть результаты введите:

maldet -e

В том случае, когда проверка продолжается, вывод команды будет иметь, например, такой вид:

Получив результаты сканирования, вы сможете увидите и номер отчета, и ,в случае необходимости, запрашивать информацию по конкретному отчету:

Дополнительные команды для работы с Linux malware detect

maldet -a /home – сканирование всего каталога, с использованием обнаружения вредоносных файлов

maldet -a /home/username – сканирование определенного пользовательского каталога, с использованием обнаружения вредоносных файлов (username – имя реального пользователя)

maldet —scan-all /var/www/*. zip – сканирование файлов в формате .zip (вместо .zip вы можете подставить любой необходимый вам формат файла)

zip – сканирование файлов в формате .zip (вместо .zip вы можете подставить любой необходимый вам формат файла)

maldet -r / 7 – сканирование файлов за последние 7 дней (вместо 7 вы можете подставить любое число дней)

maldet -q – поместить зараженные файлы в папку “карантин” (папка карантин будет находится по адресу /usr/local/maldetect/quarantine)

maldet -s – вытащить файлы из карантина

maldet -n – выполнить очистку зараженного файла

# ls -l – проверка папки “карантин”

# rm -rf /usr/local/maldetect/quarantine/* – удаление всех файлов из карантина

maldet —report 220718-1809.1790255 – просмотреть результаты отчета 220718-1809.1790255

Настройка Linux malware detect

При установке Linux malware detect у вас появится конфигурационный файл, расположенный по адресу /usr/local/maldetect/conf.maldet. Через него производится настройка программы.

В этом файле будут отображены такие параметры:

- Почтовые уведомления (Email alerts)

- Настройки карантина (Quarantine options)

- Настройки сканирования (Scan options)

- Статистические отчеты (Statistical analysis)

- Настройки мониторинга (Monitoring option)

Вы можете самостоятельно устанавливать те значения, которые вам необходимы.

Например, чтобы получать отчет по проверке на электронную почту, вам необходимо установить значения:

email_alert=1

email_subj=”Отчет сканирования на вирусы” (укажите любую понятную для вас тему)

[email protected] (здесь оставьте адрес электронной почты, на которую вы хотите получать отчеты)

Если вы хотите, чтобы файлы, вызывающие подозрение, были направлены в папку “Карантин”, установите значение “1” напротив quar_hits, если этого не требуется поставьте “0”.

Чтобы очистка от вредоносного кода выполнялась автоматически, у параметра quar_clean установите значение “1”, а для удаления источника вируса поставьте “1” у поля quar_susp. Оба эти параметра включаются при подключении quar_hits.

Заключение

Если на вашем сервере были обнаружены вредоносные коды, то выполните следующие действия:

- Смените все пароли сервера

- Обновите версии всех программ, плагинов и модулей, которые вы используете на сервере.

Если программа не смогла удалить вирус автоматически, то это необходимо сделать вручную.

Как проверить сайт на вирусы: 6 методов

Развитие веб-сайта Техническое обслуживание

24 апреля 2023 г.

Mulan G.

6min Read

Количество вирусных атак на веб-сайты удвоилось в 2022 году по сравнению с 2021 годом. В связи с постоянно растущим и развивающимся веб-угрозами знать, как проверить веб-сайт на наличие вирусов, необходимо каждому владельцу веб-сайта.

К счастью, чем раньше вы обнаружите вирусную инфекцию на своем сайте, тем меньше потенциального ущерба вам придется иметь с собой.

В этой статье мы рассмотрим общие признаки заражения веб-сайта вирусом и обычные типы веб-вирусов. Мы также объясним, как проверить ваш сайт на наличие вирусов и защитить его от вирусов.

Загрузить Контрольный список безопасности WordPress

Как узнать, заражен ли сайт вирусом

Вирусы бывает трудно обнаружить, и нередко вирусная инфекция остается незамеченной какое-то время. Мы рекомендуем регулярно следить за потенциальными признаками инфекции.

Следите за такими вещами, как:

- Проблемы с производительностью — ваш веб-сайт загружается медленно, и на нем много ошибок и предупреждений, или ваш сайт блокируется браузерами и программами безопасности.

- Значительное изменение трафика – падение рейтинга в поисковых системах и меньше посетителей.

- Неавторизованные настройки — на вашем веб-сайте и в домене появляются дополнительные пользователи, контент, реклама или перенаправления на другие сайты.

- Проблемы с доступом — вы не можете получить доступ к панели администратора вашего веб-сайта, возможно, из-за хакеров, удаляющих пользователей или меняющих пароли.

Как вирусы могут повредить ваш сайт?

Последствия заражения вредоносным ПО могут быть серьезными и нанести большой вред вашему веб-сайту.

Вы можете:

- Потерять пользователей и трафик — люди не хотят просматривать веб-сайт, изобилующий ошибками, неприемлемым содержимым или другой подозрительной активностью.

- Быть заблокированным поисковыми системами и браузерами — ваш взломанный сайт может попасть в черный список и помечен как опасный для пользователей.

- Потерять свой сайт — вы можете потерять контроль над своим сайтом, если хакеры получат учетные данные сайта: они могут изменить пароли и содержание сайта в целом.

- Ущерб вашей репутации . Трудно восстановить вашу репутацию после утечки или неправомерного использования конфиденциальной информации, такой как личные данные ваших клиентов.

Наиболее распространенные вирусы, встречающиеся на веб-сайтах

Существует множество типов веб-вирусов, но чаще всего вы столкнетесь с одним из следующих.

Внедрение SQL

При атаках с использованием языка структурных запросов (SQL) вредоносный код внедряется в веб-приложение. Затем злоумышленники могут просмотреть ваши данные и изменить их, что приведет к изменению содержимого или поведения.

Обычными точками входа для атак являются формы регистрации или входа в систему, контактные формы или поля обратной связи. Когда вы просите своих посетителей ввести такие вещи, как имя пользователя, пароль или номер телефона, злоумышленники могут вместо этого предоставить вам вредоносное программное обеспечение.

Локальное включение файлов

Локальное включение файлов (LFI) работает, заставляя веб-приложение запускать или открывать файлы на веб-сервере.

Атаки LFI могут раскрыть важную информацию о вашем веб-сайте и его конфигурации и даже дать хакерам доступ с правами администратора. Ваш сайт более уязвим для LFI, если вы позволяете пользователям загружать файлы на ваши серверы.

Трояны

Троянский конь — это тип вредоносного ПО, которое получает доступ к вашему веб-сайту под видом законной программы. Этот вирус может быть скрыт как вложение в электронном письме или в загруженном файле. После сохранения на вашем компьютере вредоносное программное обеспечение может использоваться для получения бэкдора, слежки за действиями посетителей и кражи конфиденциальной информации.

Если вы обнаружите необычную активность на своем веб-сайте, например, неожиданное изменение настроек, возможно, вы заразились троянским вирусом.

Межсайтовый скриптинг

Межсайтовый скриптинг (XSS) происходит, когда вредоносный код внедряется на кажущийся безопасным веб-сайт. Злоумышленник отправляет вредоносный код в виде скрипта на стороне браузера. Браузер пользователя будет доверять сценарию и выполнять его.

XSS-атаки могут раскрывать файлы cookie, токены сеанса и другую конфиденциальную информацию в браузере. В тяжелых случаях XSS-атаки могут даже переписать содержимое HTML-страницы.

Макровирусы

Макровирус — это компьютерный вирус, написанный на том же языке макросов, который используется для создания программного обеспечения. Поскольку он сосредоточен на программных приложениях, а не на операционных системах (ОС), он может заразить любой компьютер, независимо от того, используют ли они Windows, macOS или Linux.

Макровирусы заражают компьютеры, добавляя свой код к макросам, связанным с файлами данных из программ обработки текстов, таких как документы или электронные таблицы. Они могут исходить из документов, прикрепленных к электронным письмам, или после перехода по фишинговой ссылке.

Как проверить веб-сайт на наличие вирусов

Чтобы определить, заражен ли ваш веб-сайт вирусом, мы рекомендуем регулярно выполнять следующие проверки.

1. Проверка содержимого сайта

Проверка содержимого вашего сайта — один из наиболее очевидных способов выявления заражения вирусом. Ищите любые признаки несанкционированного контента, рекламы, всплывающих окон или других подозрительных сообщений.

Вам также следует проверить все места на вашем веб-сайте, где посетители могут оставить свою информацию, например разделы комментариев, регистрационные формы или любые другие места, где они могут загружать данные. Это могут быть точки входа для вирусов на ваш сайт.

2.

Проверьте файлы веб-сайта

Проверьте файлы веб-сайтаОткройте протокол передачи файлов (FTP), такой как FileZilla или Hostinger File Manager, чтобы проверить файлы веб-сайта вручную. Вы часто можете обнаружить вредоносные файлы только по именам файлов.

Вредоносные файлы обычно имеют подозрительные имена, такие как набор слов и цифр. Его также можно написать с небольшими ошибками, чтобы обмануть владельцев сайтов, например, wp-logln.php вместо правильного wp-login-php .

3. Проверьте код сайта

При проверке исходного кода на наличие подозрительных действий следите за атрибутами скрипта и скрытыми фреймами.

Найдите строки, начинающиеся с Для любого другого типа системы управления контентом (CMS) попробуйте эти инструменты: Hostinger также предоставляет сканер вредоносных программ для веб-сайтов в hPanel для определенных планов хостинга. Найдите этот бесплатный онлайн-инструмент в Хостинг → Меню «Управление », прокрутите вниз до раздела Безопасность и нажмите Сканер вредоносных программ . Первое, что вам нужно сделать, это определить, где может находиться вирус, выполнив шаги, описанные выше. Следующие шаги различаются в зависимости от того, где находится вирус. Важно! Перед удалением вредоносных программ убедитесь, что у вас есть резервная копия вашего веб-сайта. Если инфекция находится в ваших основных файлах WordPress, замените взломанные файлы на чистые: Если инфекция находится в вашем плагине WordPress и файлах темы, замена зараженных файлов также удалит вирус: Если заражение находится в вашей базе данных, вы можете очистить свой сайт из панели администратора базы данных: Помимо очистки от вредоносных программ вручную, вы можете автоматически сканировать и очищать свой сайт с помощью инструментов безопасности веб-сайта, упомянутых ранее. Если вы подозреваете, что ваш веб-сайт был взломан, у нас есть еще одно руководство о том, как исправить взломанный веб-сайт. Вирусы на веб-сайтах постоянно присутствуют в Интернете, но регулярная проверка вашего веб-сайта на наличие вирусов важна для поддержания безопасности и авторитетности вашего сайта. В этой статье мы рассмотрели шесть способов защиты вашего веб-сайта от вирусов, а именно: Если у вас все еще есть какие-либо вопросы о веб-сайтах, оставьте комментарий внизу. Ознакомьтесь с другими нашими руководствами, чтобы повысить безопасность и общую производительность вашего веб-сайта. Мулан — энтузиаст цифрового маркетинга, имеющий опыт создания контента для социальных сетей. Подробнее от Mulan G. В этой статье описывается, как использовать антивирусный сканер в cPanel для сканирования файлов вашей учетной записи на наличие вирусов, троянских коней и других типов вредоносных программ. Вы можете сканировать файлы электронной почты, файлы в общедоступных веб- и FTP-каталогах или всю свою учетную запись. По умолчанию антивирусный сканер cPanel не установлен на управляемых VPS и управляемых выделенных серверах. Если у вас есть учетная запись одного из этих типов и вы хотите установить эту функцию, отправьте заявку в службу поддержки на портале клиентов A2 Hosting по адресу https://my.a2hosting.com, и мы установим ее для вас. Сканер вирусов в cPanel ищет вирусы, троянские кони, вредоносное ПО и другие угрозы. Чтобы запустить сканирование на вирусы, выполните следующие действия: Если вы не знаете, как войти в свою учетную запись cPanel, см. эту статью. В разделе «Начать новое сканирование» выберите каталог, который вы хотите сканировать: Вы должны запустить это сканирование, если один из ваших получателей сообщает о получении от вас вируса. Вам следует часто запускать это сканирование, чтобы проверить, не заражены ли какие-либо файлы вашего веб-сайта известными вирусами. Это сканирование необходимо выполнять только в том случае, если вы обмениваетесь файлами с помощью FTP. Щелкните Сканировать сейчас. Если в каталоге много файлов, сканирование может занять некоторое время. Если сканирование на вирусы обнаружит какие-либо зараженные файлы, вы можете указать, что делать с файлами:

Как очистить зараженный вирусом сайт

php .

php .

Заключение

Она стремится помочь людям учиться самым простым способом. В свободное время Мулан любит готовить и смотреть научно-фантастические или документальные фильмы.

Она стремится помочь людям учиться самым простым способом. В свободное время Мулан любит готовить и смотреть научно-фантастические или документальные фильмы. Как использовать сканер вирусов в cPanel

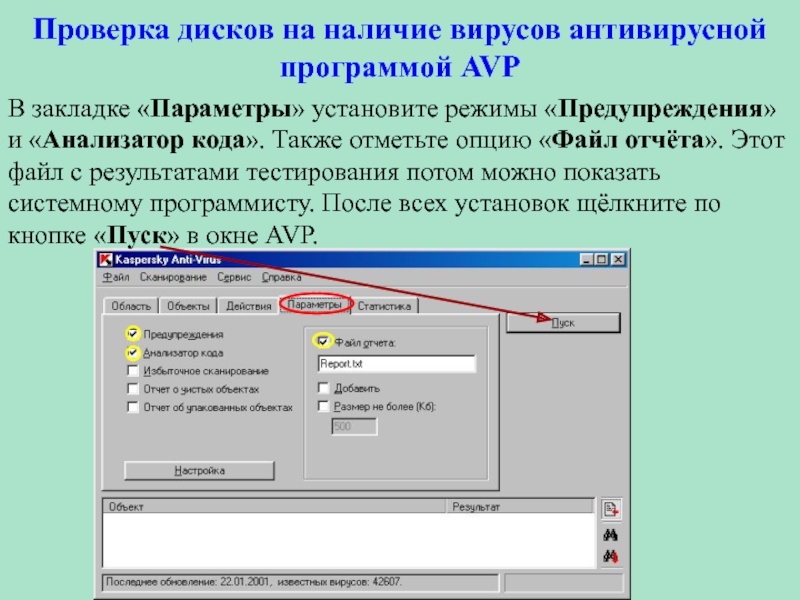

Как использовать сканер вирусов в cPanel Что ищет сканер вирусов

Он делает это, используя базы данных из нескольких источников:

Он делает это, используя базы данных из нескольких источников: Запуск сканирования на вирусы

Ваш комментарий будет первым