Как проверить Wi-Fi роутер на наличие уязвимостей и проблем

В каждом роутере могут быть уязвимости, которые станут «воротами» для мошенников. А значит, персональные данные постоянно находятся в зоне риска. Анастасия Шкуро, популяризатор идей кибербезопасности, рассказала Теплице, как убедиться, что в вашем маршрутизаторе нет слабых мест.

Почему легко взломать Wi-Fi?

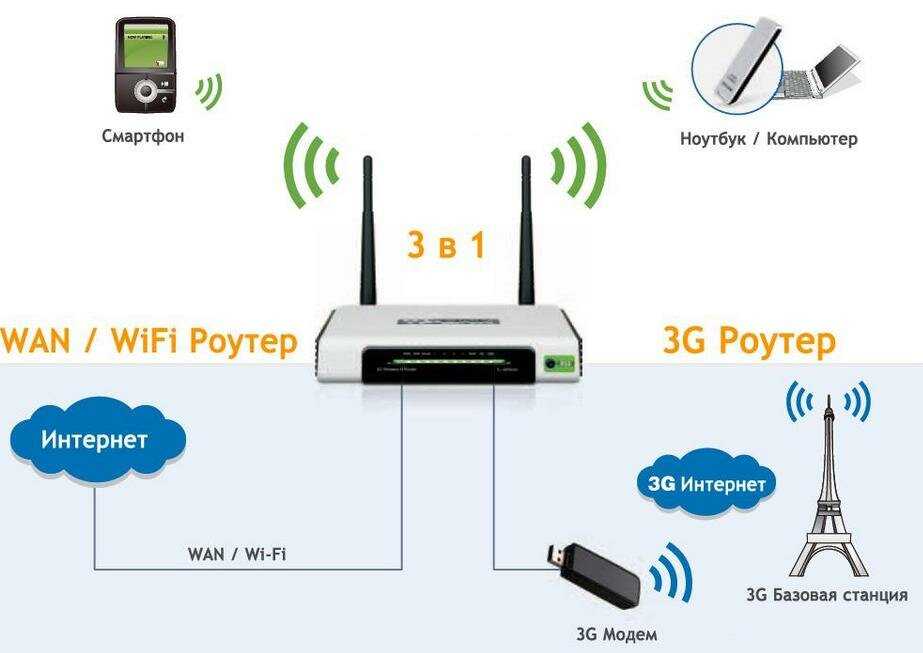

Интернет-провайдеры обычно пользуются CPE WAN Management Protocol (CWMP) TR-069. Этот протокол отправляет настройки и соединяет сервисы через сервер автоконфигурации (ASC). Эксплуатируя уязвимости CWMP, хакеры организовывают атаки посредника (Man-in-the-Middle). А также считывают и перенастраивают параметры конфигурации, устанавливают настройки по умолчанию и на расстоянии управляют устройством жертвы.

Самая популярная атака происходит так. Хакер заменяет DNS-адрес в настройках роутера на адрес сервера, который находится под контролем киберпреступника. Последний сортирует веб-запросы и перенаправляет на фейковые страницы те, что адресованы на банковские сервисы. Кстати, такие вирусные порталы созданы для всех распространенных платежных систем. Так, в Интернете можно встретить редиректы на Visa, PayPal, Qiwi, MasterCard.

Кстати, такие вирусные порталы созданы для всех распространенных платежных систем. Так, в Интернете можно встретить редиректы на Visa, PayPal, Qiwi, MasterCard.

При этом киберпреступники организовывают подобные атаки настолько мастерски, что браузер жертвы действительно направляет запрос на правильный адрес платежной системы, а антивирус не распознает никаких проблем. Стоит учитывать, что большинство пользователей редко проверяют настройки маршрутизаторов (а некоторые полностью доверяют этот процесс техническим специалистам провайдера). Из-за этого часто проблему обнаруживают лишь тогда, когда со счета пропадают деньги.

В выигрышной позиции оказываются пользователи, которые знают, что такое VPN. По мнению экспертов Express VPN, виртуальная приватная Сеть, установленная прямо на роутер, способна защитить все устройства интернета вещей (IoT) от вторжения. Ведь риск стать добычей киберпреступников через взлом одного элемента IoT действительно существует.

Можно ли взломать ваш роутер?

Чтобы подключиться к маршрутизатору через CWMP, хакер находит уязвимости. Например, устройство использует веб-сервер RomPager. Много лет назад пентестеры (это те, кто тестирует уязвимости информационной системы) обнаружили в этом веб-сервере cookies, содержащие баг. Проблему быстро устранили, но уязвимость осталась.

Например, устройство использует веб-сервер RomPager. Много лет назад пентестеры (это те, кто тестирует уязвимости информационной системы) обнаружили в этом веб-сервере cookies, содержащие баг. Проблему быстро устранили, но уязвимость осталась.

Так как этот веб-сервер причисляют к категории встроенного программного обеспечения, его нельзя обновить одновременно на всех устройствах. Вместо этого каждому производителю приходится выпускать новый релиз для сотен моделей, которые уже находятся в продаже, и убеждать их пользователей загрузить обновление как можно скорее. Если пользователь халатен, он этого не сделает. В итоге уязвимость остается и негативно влияет не только на роутеры, но и на IP-телефоны, сетевые камеры и прочее оборудование с разрешением удаленных настроек через CMWP. Обычно проблема проявляется через порт 7547.

Кстати, если сейчас вы решили проверить, что происходит с вашим роутером, это легко сделать с помощью онлайн-сервиса сканирования портов Shields Up. Для этого введите в адресную строку браузера https://www. grc.com/x/portprobe=7547. Система сообщит вам, что сервер GRC пытается установить TCP-соединение с портом 7547 на вашем компьютере, а также определит ваш IP-адрес. На скриншоте виден статус Stealth: это значит, что вам ничто не угрожает.

grc.com/x/portprobe=7547. Система сообщит вам, что сервер GRC пытается установить TCP-соединение с портом 7547 на вашем компьютере, а также определит ваш IP-адрес. На скриншоте виден статус Stealth: это значит, что вам ничто не угрожает.

Также важно проверить, могут ли киберпреступники воспользоваться вашим UPnP (Universal Plug and Play). Этот набор сетевых протоколов создан для удобства пользователей. Он обеспечивает автоматическое подключение гаджетов друг к другу при помощи открытия и закрытия портов по умолчанию.

Скажем, вы счастливый обладатель умного дома, но вам совершенно некогда вручную настраивать каждое устройство. Благодаря нулевой конфигурации протокола UpnP гаджеты автоматически налаживают соединение с сетью, мгновенно определяют IP-адрес и взаимодействуют с прочими устройствами онлайн. Впрочем, комфорт пользователей часто достигается за счет пренебрежения нормами безопасности. Так же легко и непринужденно подключится к вашей сети и хакер.

В основном киберпреступники получают контроль над вашим интернетом вещей через модифицированный запрос Simple Object Access Protocol (SOAP — простой протокол доступа к объектам). Этот запрос ведет к ошибкам в процессе обработки данных. Оставшаяся часть кода попадает в случайно выбранную область памяти маршрутизатора, где запускается с полномочиями администратора. Поэтому на домашних роутерах лучше всего отключить UpnP. Блокирует ли ваш роутер запросы на порт 1900, также можно проверить через Shields Up. Только вместе порта 7547 ввести число 1900.

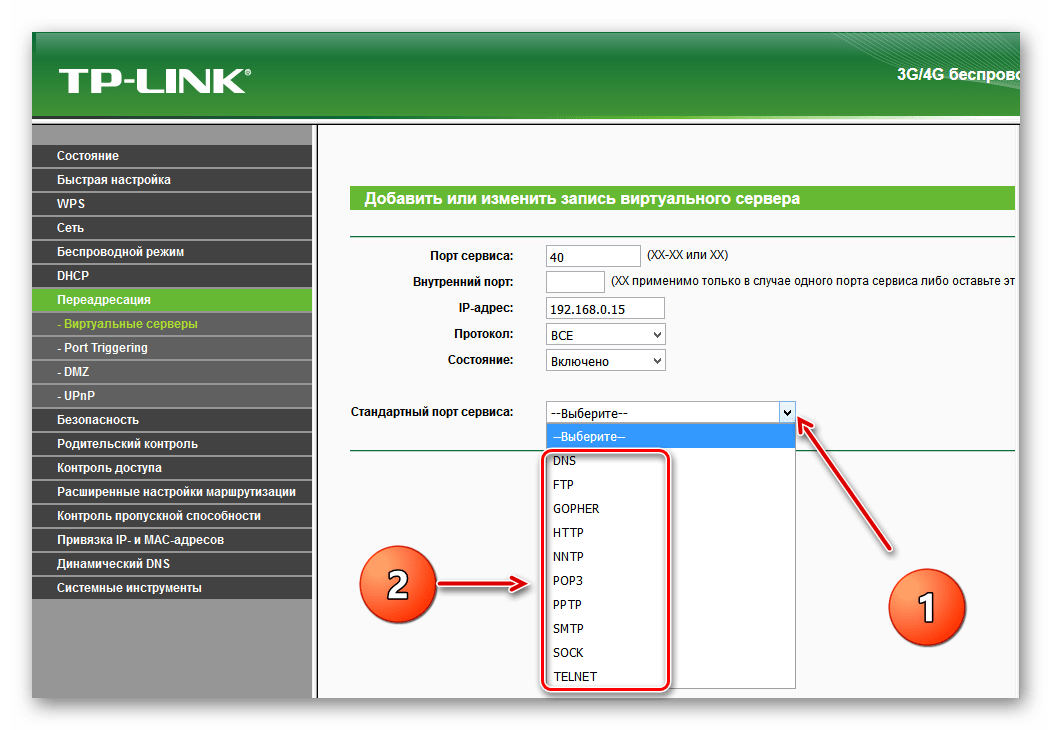

Следующая уязвимость возникает, если разработчики умышленно оставили так называемый «тайный ход» (backdoor) в сетевом оборудовании. Backdoor позволяет хакерам в удаленном режиме управлять устройством. Проверить, не подхватит ли ваш роутер Троянский вирус, можно, если убедиться, что маршрутизатор не прослушивает порт 32764. Попробуйте несколько способов.

- Введите в адресную строку браузера http://yourRouterIP:32764/.

Если ничего не произошло, ваш маршрутизатор способен противостоять хакерским проискам. Но что если ваше устройство прослушивается? Тогда на экране появится аббревиатура ScMM (или MMcS).

Если ничего не произошло, ваш маршрутизатор способен противостоять хакерским проискам. Но что если ваше устройство прослушивается? Тогда на экране появится аббревиатура ScMM (или MMcS). - Проверим данный порт через Shields Up. Не забудьте поменять цифры-идентификатор порта, если вы уже проделали два предыдущих шага: https://www.grc.com/x/portprobe=7547.

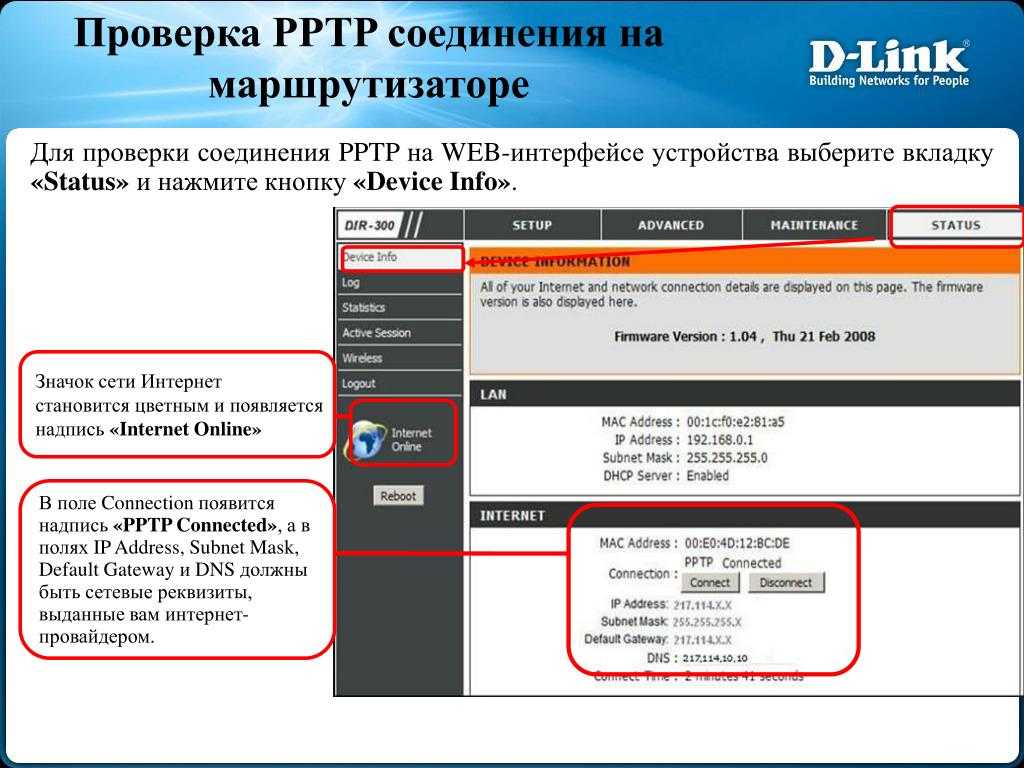

Наконец, давайте проверим, как роутер подключается к распознавателю DNS. Наша задача — убедиться, что есть связь с авторизированным DNS-сервером. Несоответствие между этими сторонами может закончиться атакой, основанной на перехвате DNS-запросов. Это означает, что хакер намеренно меняет настройки на роутере без разрешения пользователя. В результате киберпреступник получает возможность мониторить, контролировать или перенаправлять интернет-трафик.

Представьте, что DNS вашего роутера перехвачен: каждый раз, когда вы посещаете сайт банка на устройстве, подключенном к роутеру, вы рискуете подвергнуться редиректу. То есть очутиться на фейковой, вирусной версии сайта. Протестировать роутер на возможность перехвата DNS-запросов можно с помощью бесплатного веб-приложения Router Checker. Так, на скриншоте видно, что проверяемое Wi-Fi-соединение находится в безопасности.

То есть очутиться на фейковой, вирусной версии сайта. Протестировать роутер на возможность перехвата DNS-запросов можно с помощью бесплатного веб-приложения Router Checker. Так, на скриншоте видно, что проверяемое Wi-Fi-соединение находится в безопасности.

Заключение

Редакторы немецкого журнала CHIP провели расследование совместно с экспертами из IoT Inspector. Протестировали девять Wi-Fi роутеров от известных производителей. В устройствах обнаружили 226 уязвимостей, которые могут привести ко взлому. Такие вещи значительно облегчают жизнь хакеров. А значит, каждый владелец IoT, который беспокоится о конфиденциальности Сети, должен регулярно тестировать роутер.

Как проверить свой роутер на уязвимость и надежно защитить?

Производители роутеров зачастую не слишком заботятся о качестве кода, поэтому и уязвимости нередки. Сегодня роутеры — приоритетная цель сетевых атак, позволяющая украсть деньги и данные в обход локальных систем защиты. Как самому проверить качество прошивки и адекватность настроек? Помогут бесплатные утилиты, сервисы онлайн-проверки и эта статья.

Как самому проверить качество прошивки и адекватность настроек? Помогут бесплатные утилиты, сервисы онлайн-проверки и эта статья.

Еще по теме: Защита NAS на примере домашнего сервера Synology

Роутеры потребительского уровня всегда критиковали за их ненадежность, но высокая цена еще не гарантирует высокую безопасность. В декабре прошлого года специалисты компании Check Point обнаружили свыше 12 миллионов роутеров (в том числе топовых моделей) и DSL-модемов, которые можно взломать из-за уязвимости в механизме получения автоматических настроек. Он широко применяется для быстрой настройки сетевого оборудования на стороне клиента (CPE — customer premises equipment). Последние десять лет провайдеры используют для этого протокол управления абонентским оборудованием CWMP (CPE WAN Management Protocol). Спецификация TR-069 предусматривает возможность отправлять с его помощью настройки и подключать сервисы через сервер автоконфигурации (ACS — Auto Configuration Server). Сотрудники Check Point установили, что во многих роутерах есть ошибка обработки CWMP-запросов, а провайдеры еще усложняют ситуацию: большинство из них никак не шифруют соединение между ACS и оборудованием клиента и не ограничивают доступ по IP- или MAC-адресам.

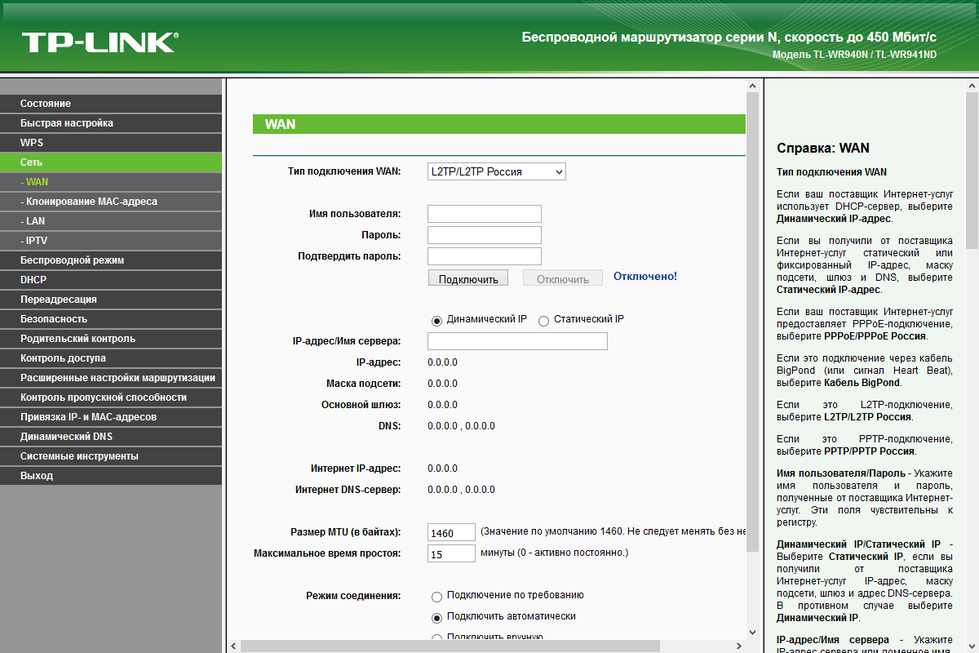

Через уязвимую реализацию CWMP злоумышленник может делать практически что угодно: задавать и считывать параметры конфигурации, сбрасывать установки на значения по умолчанию и удаленно перезагружать устройство. Самый распространенный тип атаки заключается в подмене адресов DNS в настройках роутера на подконтрольные взломщику серверы. Они фильтруют веб-запросы и перенаправляют на поддельные страницы те из них, которые содержат обращение к банковским сервисам. Фейковые страницы создавались для всех популярных платежных систем: PayPal, Visa, MasterCard, QIWI и других.

Особенность такой атаки состоит в том, что браузер работает в чистой ОС и отправляет запрос на корректно введенный адрес реальной платежной системы. Проверка сетевых настроек компьютера и поиск вирусов на нем не выявляют никаких проблем. Более того, эффект сохраняется, если подключиться к платежной системе через взломанный роутер из другого браузера и даже с другого устройства в домашней сети.

Поскольку большинство людей редко проверяют настройки роутера (или вовсе доверяют этот процесс техникам провайдера), проблема долго остается незамеченной. Узнают о ней обычно методом исключения — уже после того, как деньги были украдены со счетов, а проверка компьютера ничего не дала.

Чтобы подключиться к роутеру по CWMP, злоумышленник использует одну из распространенных уязвимостей, характерных для сетевых устройств начального уровня. Например, в них содержится сторонний веб-сервер RomPager, написанный компанией Allegro Software. Много лет назад в нем обнаружили ошибку в обработке cookies, которую оперативно исправили, но проблема осталась до сих пор. Поскольку этот веб-сервер является частью прошивки, обновить его одним махом на всех устройствах невозможно. Каждый производитель должен был выпустить новый релиз для сотен уже продающихся моделей и убедить их владельцев поскорее скачать обновление. Как показала практика, никто из домашних пользователей этого не сделал. Поэтому счет уязвимых устройств идет на миллионы даже спустя десять лет после выхода исправлений.

Помимо маршрутизаторов, уязвимость затрагивает телефоны VoIP, сетевые камеры и другое оборудование, допускающее удаленную настройку через CWMP. Обычно для этого используется порт 7547. Проверить его состояние на роутере можно с помощью бесплатного сервиса Стива Гибсона Shields Up. Для этого необходимо набрать его URL, а затем добавить

/x/ portprobe=7547

Роутер проигнорировал запрос на порт 7547.

В этом тесте показателен только положительный результат. Отрицательный еще не гарантирует, что уязвимости нет. Чтобы ее исключить, потребуется провести полноценный тест на проникновение — например, с использованием сканера Nexpose или фреймворка Metasploit. Разработчики часто сами не готовы сказать, какая версия RomPager используется в конкретном релизе их прошивки и есть ли она там вообще. Этого компонента точно нет только в альтернативных прошивках с открытыми исходниками (речь о них пойдет дальше).

Защита роутера: Unplug and Pray

Есть и другие давно известные проблемы, которые не желают исправлять владельцы сетевых устройств или (реже) их производители. Два года назад эксперты DefenseCode обнаружили целый набор уязвимостей в роутерах и другом активном сетевом оборудовании девяти крупнейших фирм. Все они связаны с некорректной программной реализацией ключевых компонентов. В частности — стека UPnP в прошивках для чипов Broadcom или использующих старые версии открытой библиотеки libupnp.

Роутер не ответил на запрос UPnP SSDP, и это хорошо!Вместе со специалистами Rapid7 и CERT сотрудники DefenseCode нашли около семи тысяч уязвимых моделей устройств. За полгода активного сканирования случайного диапазона адресов IPv4 было выявлено свыше 80 миллионов хостов, ответивших на стандартный запрос UPnP на WAN-порт. Каждый пятый из них поддерживал сервис SOAP (Simple Object Access Protocol), а 23 миллиона позволяли выполнить произвольный код без авторизации.

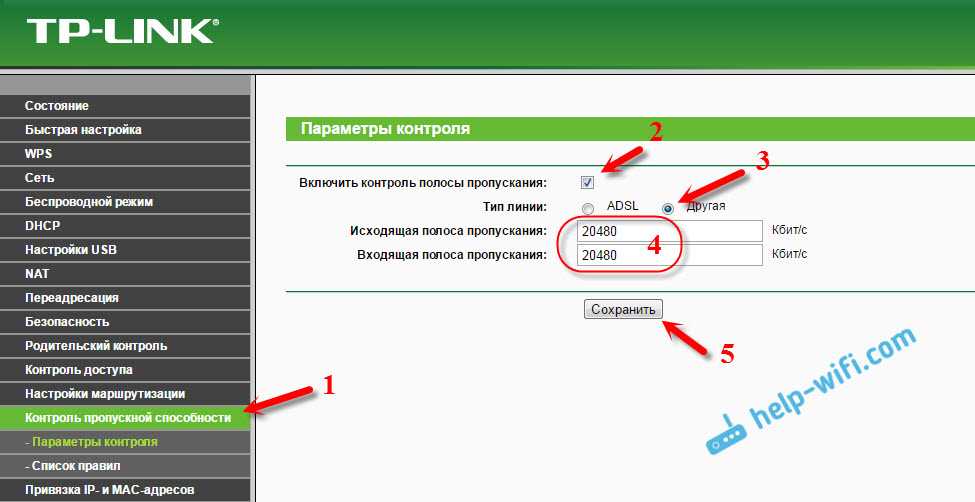

В большинстве случаев атака на роутеры с такой дырой в UPnP выполняется через модифицированный SOAP-запрос, который приводит к ошибке обработки данных и попаданию оставшейся части кода в произвольную область оперативной памяти маршрутизатора, где он выполняется с правами суперпользователя. На домашних роутерах лучше UPnP вовсе отключить и убедиться в том, что запросы на порт 1900 блокируются. Поможет в этом тот же сервис Стива Гибсона.

На домашних роутерах лучше UPnP вовсе отключить и убедиться в том, что запросы на порт 1900 блокируются. Поможет в этом тот же сервис Стива Гибсона.

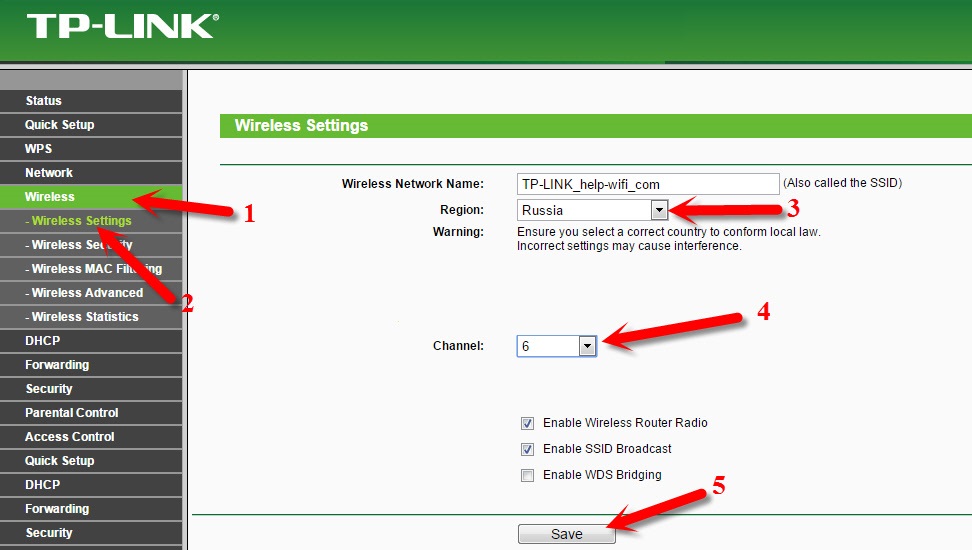

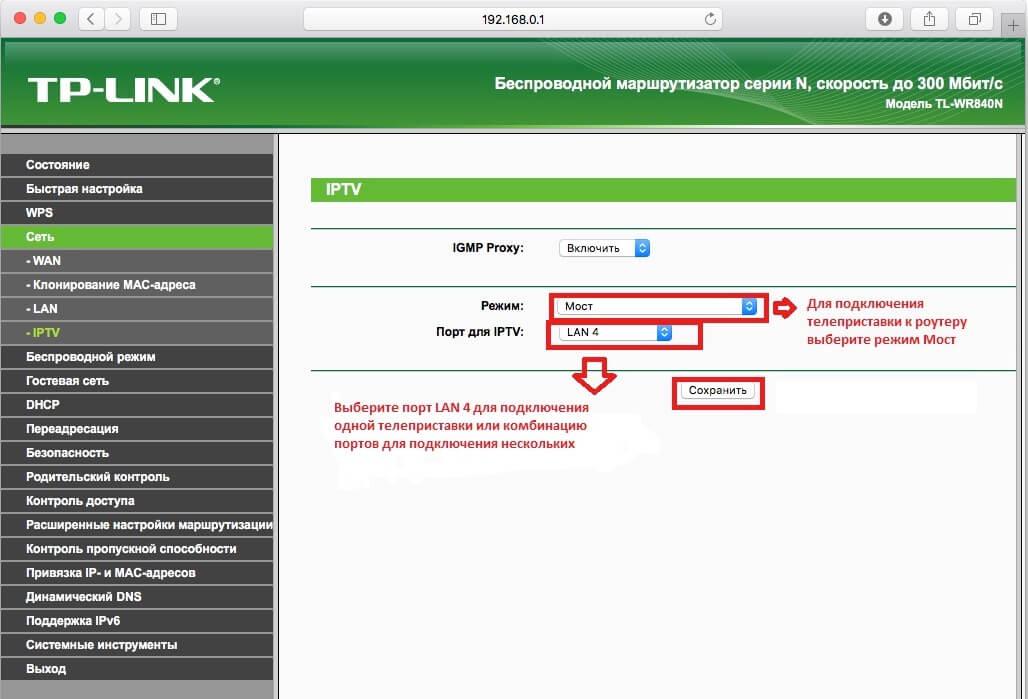

Протокол UPnP (Universal Plug and Play) включен по умолчанию на большинстве маршрутизаторов, сетевых принтеров, IP-камер, NAS и слишком умной бытовой технике. Он по умолчанию активирован в Windows, OS X и многих версиях Linux. Если есть возможность тонкой настройки его использования — это еще полбеды. Если доступны только варианты «включить» и «отключить», то лучше выбрать последний.

Иногда производители намеренно внедряют программные закладки в сетевое оборудование. Скорее всего, это происходит по указке спецслужб, но в случае скандала в официальных ответах всегда упоминается «техническая необходимость» или «фирменный сервис по улучшению качества связи». Встроенные бэкдоры были обнаружены в некоторых роутерах Linksys и Netgear. Они открывали порт 32764 для приема удаленных команд. Поскольку этот номер не соответствует ни одному общеизвестному сервису, эту проблему легко обнаружить — например, с помощью внешнего сканера портов.

Защита роутера: Заводские настройки

Самой распространенной проблемой с защитой роутеров остаются заводские настройки. Это не только общие для всей серии устройств внутренние IP-адреса, пароли и логин admin, но также включенные сервисы, повышающие удобство ценой безопасности. Помимо UPnP часто по умолчанию включен протокол удаленного управления Telnet и сервис WPS (Wi-Fi Protected Setup).

В обработке запросов Telnet часто находят критические ошибки. Например, маршрутизаторы D-Link серии DIR-300 и DIR-600 позволяли удаленно получить шелл и выполнить любую команду через демон telnetd безо всякой авторизации. На роутерах Linksys E1500 и E2500 была возможна инжекция кода через обычный пинг. Параметр ping_size у них не проверялся, в результате чего методом GET бэкдор заливался на роутер одной строкой. В случае E1500 вообще не требовалось никаких дополнительных ухищрений при авторизации. Новый пароль можно было просто задать без ввода текущего.

Аналогичная проблема была выявлена у VoIP-телефона Netgear SPh300D. Дополнительно при анализе прошивки выяснилось, что в ней активен скрытый аккаунт service с таким же паролем. При помощи хакерского поисковика Shodan найти уязвимый роутер можно за пару минут. Они до сих пор позволяют менять у себя любые настройки удаленно и без авторизации. Можно этим немедленно воспользоваться, а можно сделать доброе дело: обнаружив горе-юзера, найти его по IP или логину Skype, чтобы отправить пару рекомендаций — например, сменить прошивку и прочесть эту статью.

Дополнительно при анализе прошивки выяснилось, что в ней активен скрытый аккаунт service с таким же паролем. При помощи хакерского поисковика Shodan найти уязвимый роутер можно за пару минут. Они до сих пор позволяют менять у себя любые настройки удаленно и без авторизации. Можно этим немедленно воспользоваться, а можно сделать доброе дело: обнаружив горе-юзера, найти его по IP или логину Skype, чтобы отправить пару рекомендаций — например, сменить прошивку и прочесть эту статью.

Защита роутера: Уязвимости роутера

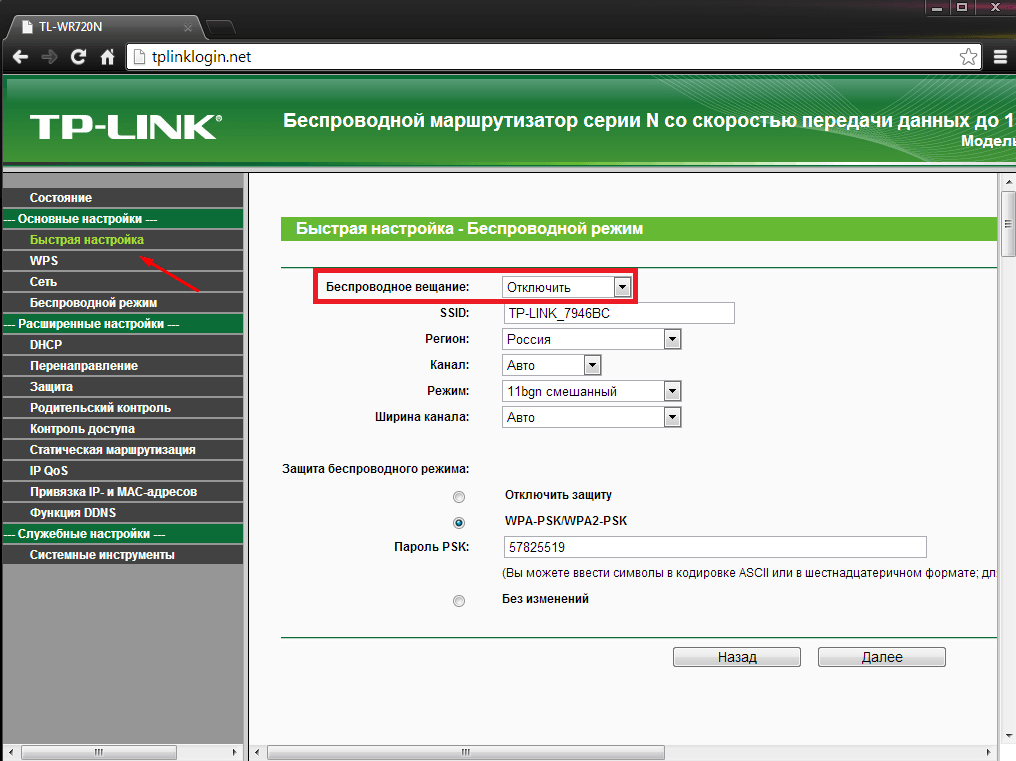

Беда редко приходит одна: активация WPS автоматически приводит к включению UPnP. Вдобавок используемый в WPS стандартный пин-код или ключ предварительной аутентификации сводит на нет всю криптографическую защиту уровня WPA2-PSK.

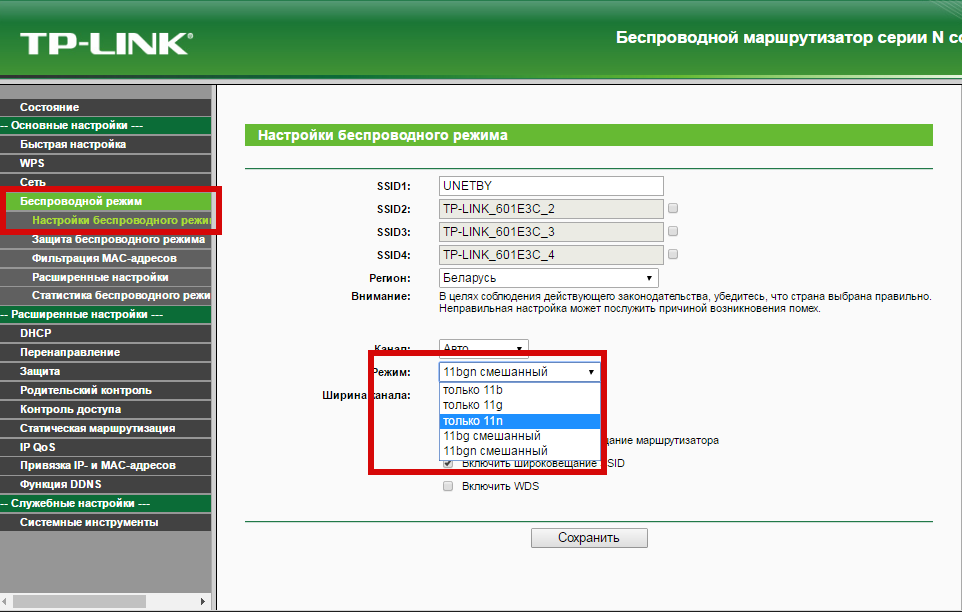

Из-за ошибок в прошивке WPS часто остается включен даже после его отключения через веб-интерфейс. Узнать об этом можно с помощью Wi-Fi-сканера — например, бесплатного приложения Wifi Analyzer для смартфонов с ОС Android.

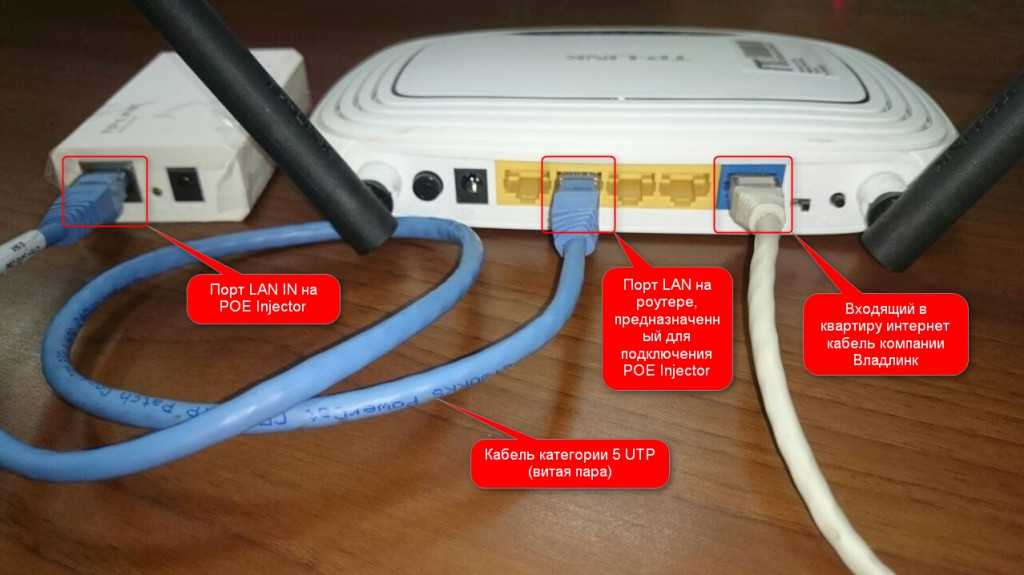

Если уязвимые сервисы используются самим администратором, то отказаться от них не получится. Хорошо, если роутер позволяет хоть как-то их обезопасить. Например, не принимать команды на порт WAN или задать конкретный IP-адрес для использования Telnet.

Хорошо, если роутер позволяет хоть как-то их обезопасить. Например, не принимать команды на порт WAN или задать конкретный IP-адрес для использования Telnet.

Иногда возможности настроить или просто отключить опасный сервис в веб-интерфейсе просто нет и закрыть дыру стандартными средствами невозможно. Единственный выход в этом случае — искать новую или альтернативную прошивку с расширенным набором функций.

Защита роутера: Альтернативные службы

Наиболее популярными открытыми прошивками стали DD-WRT, OpenWRT и ее форк Gargoyle. Установить их можно только на маршрутизаторы из списка поддерживаемых — то есть тех, для которых производитель чипсета раскрыл полные спецификации.

Например, у Asus есть отдельная серия роутеров, изначально разработанная с прицелом на использование DD-WRT. Она уже насчитывает двенадцать моделей от начального до корпоративного уровня. Роутеры MikroTik работают под управлением RouterOS, не уступающей по гибкости настроек семейству *WRT. Это тоже полноценная сетевая ОС на ядре Linux, которая поддерживает абсолютно все сервисы и любые мыслимые конфигурации.

Альтернативные прошивки сегодня можно установить на многие роутеры, но будь внимателен и проверяй полное название устройства. При одинаковом номере модели и внешнем виде у маршрутизаторов могут быть разные ревизии, за которыми могут скрываться совершенно разные аппаратные платформы.

К сожалению, установка альтернативной опенсорсной прошивки — это всего лишь способ повысить защиту, и полной безопасности он не даст. Все прошивки построены по модульному принципу и сочетают в себе ряд ключевых компонентов. Когда в них обнаруживается проблема, она затрагивает миллионы устройств. Например, уязвимость в открытой библиотеке OpenSSL коснулась и роутеров с *WRT. Ее криптографические функции использовались для шифрования сеансов удаленного доступа по SSH, организации VPN, управления локальным веб-сервером и других популярных задач. Производители начали выпускать обновления довольно быстро, но устранить проблему полностью до сих пор не удается.

Новые уязвимости в роутерах находятся постоянно, и какими-то из них успевают воспользоваться еще до того, как выйдет исправление. Все, что может сделать владелец маршрутизатора, — это отключить лишние сервисы, сменить дефолтные параметры, ограничить удаленное управление, почаще проверять настройки и обновлять прошивку.

Все, что может сделать владелец маршрутизатора, — это отключить лишние сервисы, сменить дефолтные параметры, ограничить удаленное управление, почаще проверять настройки и обновлять прошивку.

Еще по теме: Как защитить IP-камеру

Как проверить, подключен ли маршрутизатор к Интернету с помощью функции диагностики

, TL-WR720N, TL-WR841N, TL-WDR3600, TL-WR710N, TL-WR740N, TL-WR741ND, TL-WR940N, TL-WR743ND, TL-WR1043ND, TL-WR1042ND, TL-WR542R, 0 -WR700N, TL-WR843N, TL-WR340G, TL-WDR4300, TL-WR340GD, TL-MR3220, TL-WR842N, TL-WR2543ND, TL-MR3020, TL-WR840N, TL-MR3040, TLP-4, TLP-WR841H , TL-WDR4900, TL-WR941ND, TL-WR543G, TL-WR541G, TL-WR810N, TL-MR3420

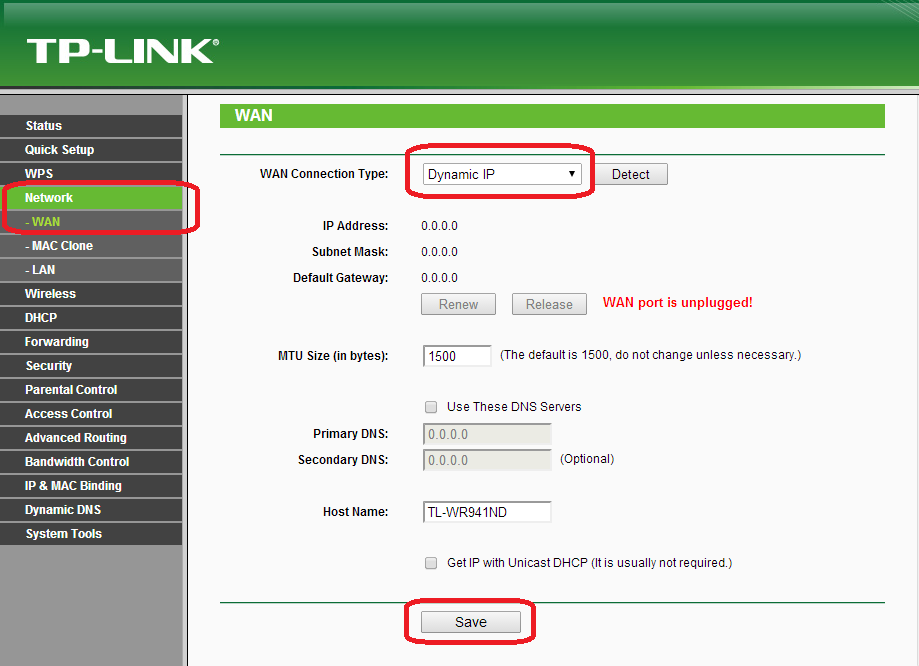

Например, если вы хотите проверить соединение с www.google.com, вы можете сделать это с помощью диагностики Этап 1 Откройте веб-браузер и введите http://tplinklogin.net или IP-адрес вашего маршрутизатора по умолчанию в адресной строке (IP-адрес по умолчанию указан в нижней части маршрутизатора. Этап 2 Введите имя пользователя и пароль на странице входа в систему, имя пользователя и пароль по умолчанию — admin . Этап 3 Нажмите Системные инструменты и Диагностика . Этап 4 Выберите один из инструментов диагностики: Ping . Примечание: Ping устраняет неполадки подключения, достижимости и разрешения имен для заданного хоста или шлюза. Пинг: Этап 5 Выберите диагностический инструмент: Ping . Шаг 6 Введите IP-адрес/доменное имя ПК/сервера, который вы хотите пропинговать, IP-адрес/доменное имя . Шаг 7 Нажмите Запустить для диагностики. Следующий результат указывает на то, что соединение в порядке. Примечание: Если успешно пропинговать IP-адрес, но не удалось пропинговать доменное имя, это проблема DNS. |

Вы можете перейти в Сеть—WAN, чтобы изменить DNS-сервер на 8.8.8.8—Сохранить.

Проверка связи с доменным именем будет успешной после смены DNS-сервера.

Полезен ли этот FAQ?

Ваш отзыв помогает улучшить этот сайт.

Что вас беспокоит в этой статье?

- Неудовлетворен продуктом

- Слишком сложно

- Запутанное название

- ко мне не относится

- Слишком расплывчато

- Другое

Мы будем рады вашим отзывам. Пожалуйста, сообщите нам, как мы можем улучшить этот контент.

Спасибо

Мы ценим ваши отзывы.

Нажмите здесь, чтобы связаться со службой технической поддержки TP-Link.

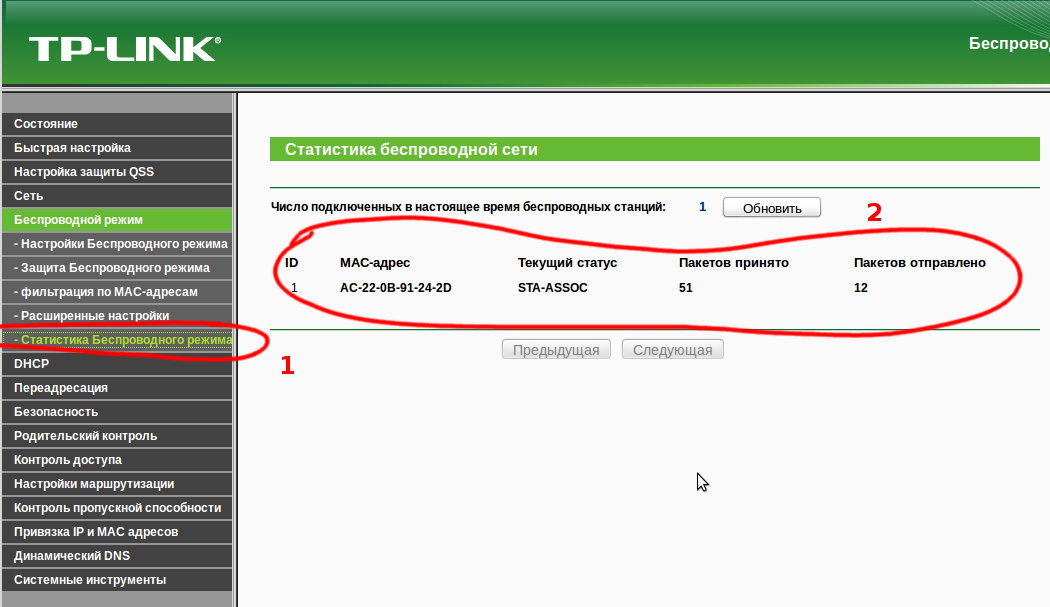

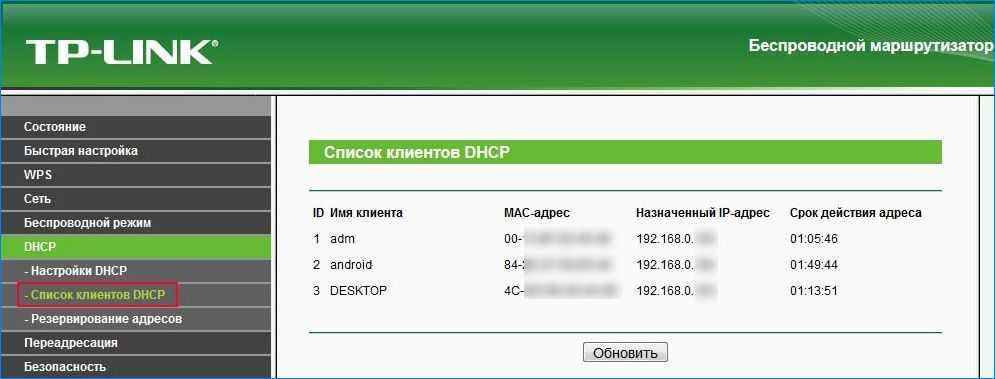

Как проверить историю просмотров на маршрутизаторе Wi-Fi?

Миклош Золтан. 5 апреля 2023 г.

Основатель отдела конфиденциальности

5 комментариев

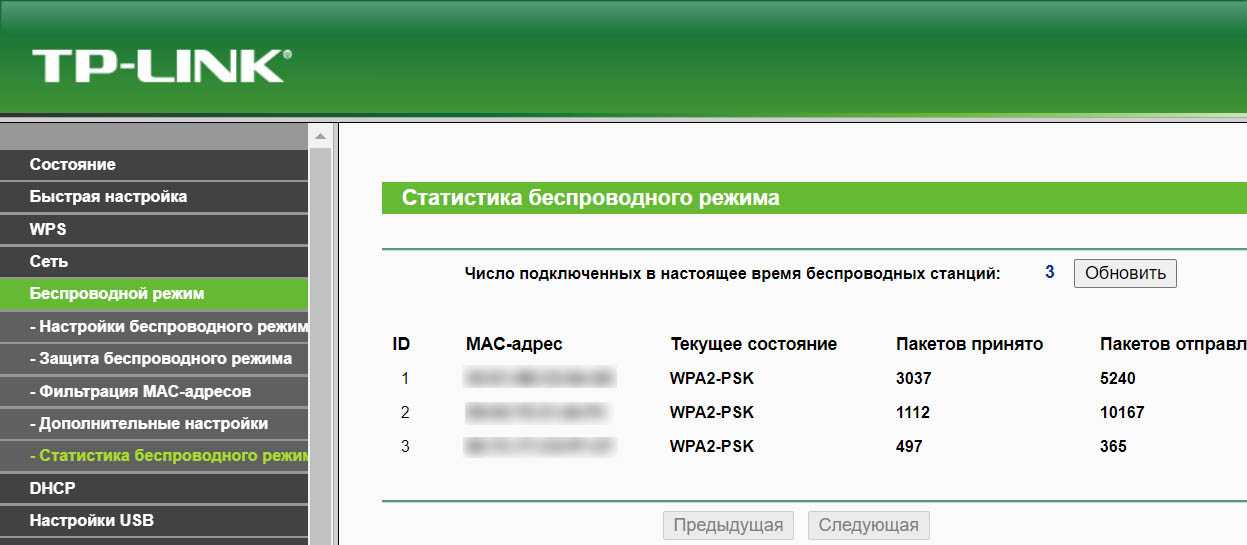

Ваш Wi-Fi-роутер записывает всю историю просмотров на своей странице журнала. В зависимости от вашего маршрутизатора вы можете найти основную или подробную информацию.

Большинство современных маршрутизаторов записывают информацию, связанную с посещаемыми вами сайтами, такую как URL-адрес, IP-адрес, подключенные устройства, используемая пропускная способность и временные метки.

Чтобы получить эту информацию, вы должны войти в свой маршрутизатор.

В этом руководстве я покажу вам, как проверить историю посещенных страниц на вашем маршрутизаторе Wi-Fi.

Краткий обзор статьи: В этой статье содержится руководство о том, как проверить историю просмотров на маршрутизаторе Wi-Fi, войдя в панель управления маршрутизатора, используя IP-адрес, имя пользователя и пароль по умолчанию.

Историю посещенных страниц можно найти на вкладке «Системный журнал» или «Журнал административных событий», которая может находиться в системных настройках или дополнительных настройках, в зависимости от маршрутизатора.

Без лишних слов, приступим!

Главы

- Предпосылки Шаги

- о том, как проверить историю просмотров на маршрутизаторе Wi-Fi

- Завершение

Предварительные условия

Прежде чем вы сможете проверить свою историю на маршрутизаторе, вам необходимо знать имя пользователя, пароль и IP-адрес маршрутизатора по умолчанию.

Эта информация указана на задней панели маршрутизатора, обычно на наклейке. Вы также можете запросить у своего интернет-провайдера подробную информацию, если вы используете модем-маршрутизатор от вашего интернет-провайдера.

Возможно, вы изменили имя пользователя и пароль по умолчанию, если вы заботитесь о конфиденциальности. Вам потребуется использовать новые логины для доступа к маршрутизатору.

Для некоторых маршрутизаторов не указывается IP-адрес по умолчанию. Тем не менее, большинство маршрутизаторов используют 192.168.1.1, 192.168.0.1 или 192.168.100.1 в качестве IP-адреса по умолчанию.

Вы также можете получить IP-адрес по умолчанию с вашего устройства, если вы подключены к маршрутизатору. В Windows запустите командную строку, введите ipconfig и введите.

Перейдите к подключенному адаптеру и обратите внимание на шлюз по умолчанию, IP-адрес маршрутизатора по умолчанию.

На Mac перейдите в «Настройки сети», затем «Дополнительно» и проверьте активное соединение (Wi-Fi или LAN) на вкладке TCP/IP для IP-адреса шлюза вашего маршрутизатора.

Некоторые маршрутизаторы не отображают страницу входа через Wi-Fi. Вы должны подключить компьютер с помощью кабеля Ethernet (LAN).

Если у вас есть все вышеперечисленное, действуйте следующим образом;

Шаги о том, как проверить историю просмотров на маршрутизаторе Wi-Fi

- Войдите в свой маршрутизатор.

При подключении к маршрутизатору откройте любой браузер, введите IP-адрес маршрутизатора в URL-адрес и нажмите клавишу ввода.

При подключении к маршрутизатору откройте любой браузер, введите IP-адрес маршрутизатора в URL-адрес и нажмите клавишу ввода. - На появившейся странице входа в систему маршрутизатора введите имя пользователя и пароль маршрутизатора для входа в систему.

- На приборной панели или панели навигации маршрутизатора найдите вкладку Системный журнал или Журнал административных событий . Другие маршрутизаторы будут иметь эту вкладку в настройках системы или дополнительных настройках.

- Нажмите на вкладку, чтобы открыть страницу журнала. Затем вы можете просмотреть историю просмотров и выполнить необходимые действия.

В отличие от вашего браузера, маршрутизатор представляет журналы простым способом. Вам потребуются сетевые технические навыки на некоторых маршрутизаторах, чтобы знать, что происходит.

Например, может потребоваться сопоставление IP-адреса или обратный поиск. Тем не менее, современные маршрутизаторы представляют журналы в понятном виде.

Альтернативный метод поиска IP-адреса маршрутизатора по умолчанию:

- Нажмите на строку поиска в нижнем левом углу панели задач

- Введите «cmd» и выберите предложение «Командная строка»

- В командной строке введите «ipconfig» и нажмите Enter .

- Найдите запись «Шлюз по умолчанию»

«Шлюз по умолчанию» — это маршрутизатор Wi-Fi, который подключается к вашему устройству, а IP-адрес рядом с ним — это IP-адрес маршрутизатора.

Подведение итогов

Проверить историю браузера на маршрутизаторе — простая задача. Все, что вам нужно знать, это IP-адрес маршрутизатора по умолчанию, имя пользователя и пароль.

Знаете ли вы?

- В истории Wi-Fi маршрутизатора также будут отображаться веб-сайты, посещенные в режиме инкогнито, большую часть времени

- История маршрутизатора не содержит какой-либо конкретной информации о веб-сайте (например, о действиях, предпринятых на этом веб-сайте, или о том, как долго они им пользовались)

- Вы не можете получить доступ к веб-страницам, файлам или изображениям, которые вы найдете в истории маршрутизатора, поскольку трафик зашифрован.

Если ничего не произошло, ваш маршрутизатор способен противостоять хакерским проискам. Но что если ваше устройство прослушивается? Тогда на экране появится аббревиатура ScMM (или MMcS).

Если ничего не произошло, ваш маршрутизатор способен противостоять хакерским проискам. Но что если ваше устройство прослушивается? Тогда на экране появится аббревиатура ScMM (или MMcS). Обычно это http://19).2.168.0.1 или http://192.168.1.1 ).Нажмите Введите .

Обычно это http://19).2.168.0.1 или http://192.168.1.1 ).Нажмите Введите .

При подключении к маршрутизатору откройте любой браузер, введите IP-адрес маршрутизатора в URL-адрес и нажмите клавишу ввода.

При подключении к маршрутизатору откройте любой браузер, введите IP-адрес маршрутизатора в URL-адрес и нажмите клавишу ввода.

Ваш комментарий будет первым