Как взломать легкий пароль на раз-два-три

Специалисты Центра цифровой экспертизы Роскачества считают, что в наши дни такую роскошь, как простой пароль, пользователь уже не может себе позволить. Рассказываем почему.

Каждую неделю мы узнаем об утечках данных. Ими сейчас никого не удивишь. Сегодня пароли типа qwerty или oleg123 может раскрыть даже школьник.

Теория взлома

Для начала нам нужно познакомиться со значением этих слов: «хеширование», «шифрование» и «соль» (не пищевая). Все они относятся к защите данных и работе с ними, куда входит и пароль.

Справочно

Хеширование – это процесс преобразования данных в текст определенной длины. Хеширование по простоте использования можно сравнить с калькулятором, поэтому этот метод программисты применяют на большинстве сайтов и в приложениях.

Хеширование спасет, если пользователь применяет сложный и очень сложный пароль. Такой пароль из хеша будет дольше взламываться, а через атаку по словарю – почти вечность.

Справочно

Шифрование – более сложный процесс кодирования информации с целью предотвращения несанкционированного доступа. В случае утечки зашифрованные данные будут недоступны для прочтения без соответствующего ключа.

Отметим, что шифрование – серьезная и очень дорогостоящая система, которая постоянно обновляется. Например, пиццерия просто физически не сможет потратить столько средств на обеспечение того же уровня информационной безопасности, как банковский сектор.

Соль – последовательность данных, которую добавляют к криптоключу, чтобы избежать раскрытия информации методом перебора. Ее-то и вычисляют хакеры, чтобы приступить к взлому.

На большинстве сайтов личная информация пользователей не шифруется, а только хешируется. Хеширование проще и позволяет ускорить работу сетевых служб. Именно поэтому сайт для заказа суши или роллов намного уязвимее, чем любое банковское приложение.

В случае атаки хакеры нацелены не в последнюю очередь на личные данные пользователей.

Проведем эксперимент

Возьмем пароль qwerty и прибегнем к хешированию, которое применяют в Unix-системах. Если делать хеш-функции данного пароля, то выйдут различные данные в зависимости от применяемого алгоритма шифрования.

Используя более сложные алгоритмы, мы увеличиваем длину ключа, тем самым повышая криптостойкость, но работает это, к сожалению, только в паре с длинным и надежным паролем.

В данном случае нам нужен набор действий, чтобы вычислить пароль по методу атаки по словарю, который очень активно используют хакеры.

Для этого заручимся поддержкой бесплатного словаря простейших паролей. Установим программу Hashcat – одну из самых популярных и весьма легальных для раскрытия паролей.

В большинстве случаев мошенники получают данные в виде не связанных между собой символов по типу:

07371af1ca1fca7c6941d2399f3610f1e392c56c6d73fddffe38f18c430a2817028dae1ef09ac683b62148a2c8757f42

С виду полная абракадабра, ведь пароль прошел криптографические манипуляции – хеширование и соль. Но у хакеров есть все инструменты, чтобы взломать его.

Но у хакеров есть все инструменты, чтобы взломать его.

Для начала необходимо понять, какой алгоритм использовался, исходя из длины функции можно сделать определенные выводы. Далее необходимо установить, была ли применена соль к хеш-функции.

Запустим Hashcat на расшифровку по словарю, указывая по очереди различные алгоритмы, на которые похожа хеш-функция, и спустя какое-то время – вуаля! Программа выдаст нам тот самый qwerty.

Подобным образом взламываются и другие легкие пароли. Теоретически так можно вычислить любую комбинацию. А так как у многих пользователей стоят одинаковые простые пароли для разных сервисов, то в дальнейшем вычислить сайты, где человек имеет один и тот же пароль, – дело техники. Ведь в личных кабинетах пользователей, помимо бонусов, могут быть привязанные банковские карты и прочие личные данные.

К счастью, хакеры часто идут по пути наименьшего сопротивления. Без особой нужды они не будут так заморачиваться, как в описанном методе, не предвкушая явной выгоды.

Но вот какой-нибудь смышленый школьник вполне может украсть пароли от личных кабинетов на сайте заказа пиццы. Сейчас в интернете полно обучающих материалов. Заинтересованный человек при желании и соответствующих способностях может самостоятельно изучить информацию и приступить к практике, познавая мир хакеров.

Именно поэтому очень важно создавать длинные и сложные пароли. Ведь тогда вместе с хеш-алгоритмами и солью будут создаваться весьма криптостойкие конструкции, которые не позволят хакерам приблизиться к вашим персональным данным.

👉 Находка для шпиона или самые «сложные» пароли прошлого года.

Опубликовано: Автор: Менеджер

Всем привет.

Данная статья не претендует на то, чтобы быть первоисточником в данном вопросе.

Однако, это вполне интересно, смешно и познавательно! Читаем вместе.

Каждый год в середине декабря известная во всём мире редакция SplashDATA проводит интересное исследование самых популярных паролей, которые появляются в утечках данных различных интернет-сервисов за последний год.

Совсем несложно догадаться, что самыми популярными паролями становятся обычные последовательности цифр или букв, такие как 123456 или qwerty.

Однако, есть пароли не менее экзотичные и интересные, которые наша команда представит в этой статье для ознакомления читателя. А также мы расскажем о том, как сделать ваш пароль на сайте, на ноутбуке или где угодно хоть как-то более сложным.

Поехали!

Сложный пароль? Пффф… Итак сойдёт!

В этом году специалисты компании проанализировали более пятидесяти миллионов паролей, содержащихся в утечках интернет-сервисов Северной Америки и западной Европы, без учета паролей для входа на сайты для взрослых.

ТОП-25 видов таких паролей, опубликованный на английской версии всем известной wiki и на сайте компании SplashDATA, мы его представляем ниже:

Но самое удивительное даже не то, что пароли стали такими простыми, а то, какова статистика их использования.

К примеру, пароль 123456, ставший лидером, используется 3% проанализированных пользователей, а каждый десятый пользователь имеет хотя бы один пароль из списка TOP-25.

ОПАСНО! ниже немного полезной математики:

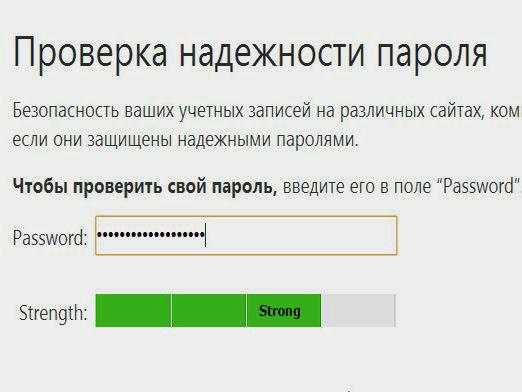

Многие пользователи при регистрации и вводе пароля видят цветную линию «сложности пароля». Однако, что значит сложный?

На это вопрос есть простой ответ. Сложность — это показатель числа попыток злоумышленника подобрать ваш пароль; чем ниже это число попыток, тем ниже сложность вашего пароля.

Обычно для формализации стойкости сложности паролей используются сложные математические формулы, алгоритмы оценки и понятие информационной энтропии. Так, для случайного пароля величина энтропии определяется как двоичный логорифм от количества возможных символов, возведенного в степень длины пароля:

H = log2NL, где N — это набор символов, а L — это длина пароля.

Под количеством возможных символов символов понимается то, какой набор символов использован пользователем.

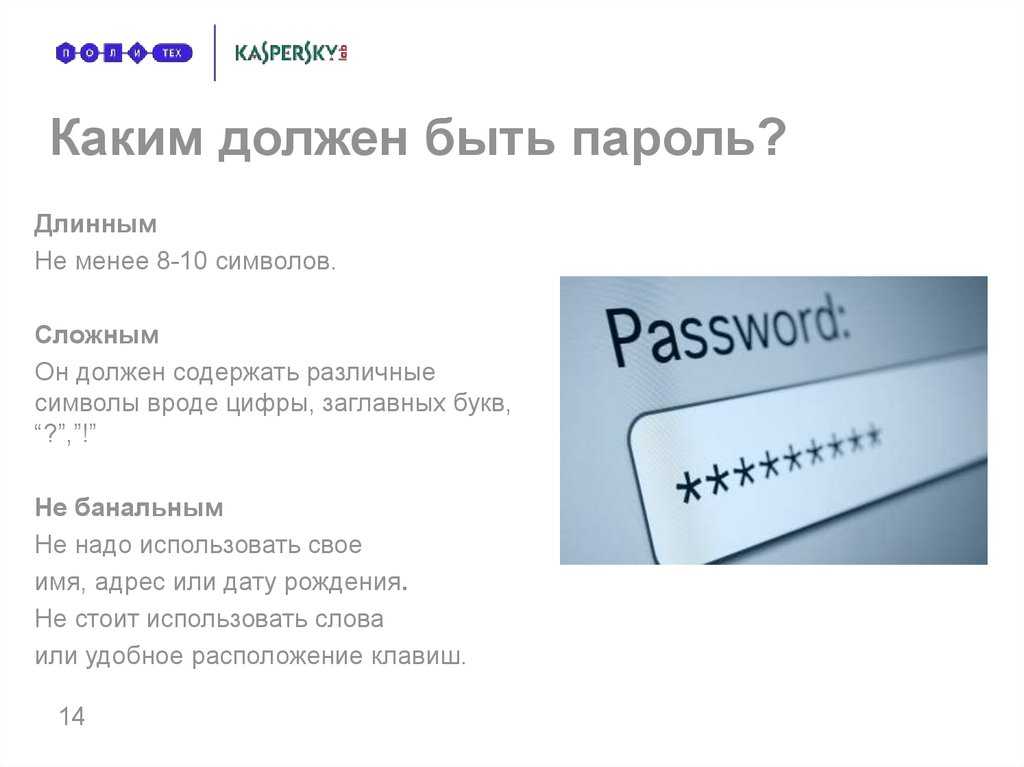

К примеру, для заглавных букв русского алфавита это число равно 33, а для английского — 26. Если добавить к ним прописные символы, то эти числа изменятся на 66 и 52, соответственно. А что будет, если к этим символам добавить символы кода ASCII, такие как пробелы, скобки, знаки #,$,@ и другие? Конечно, сложность значительно повысится.

Итак, наш канал рекомендует придумывать уникальные пароли для каждого вашего сайта, особенно для сберегательных банков.

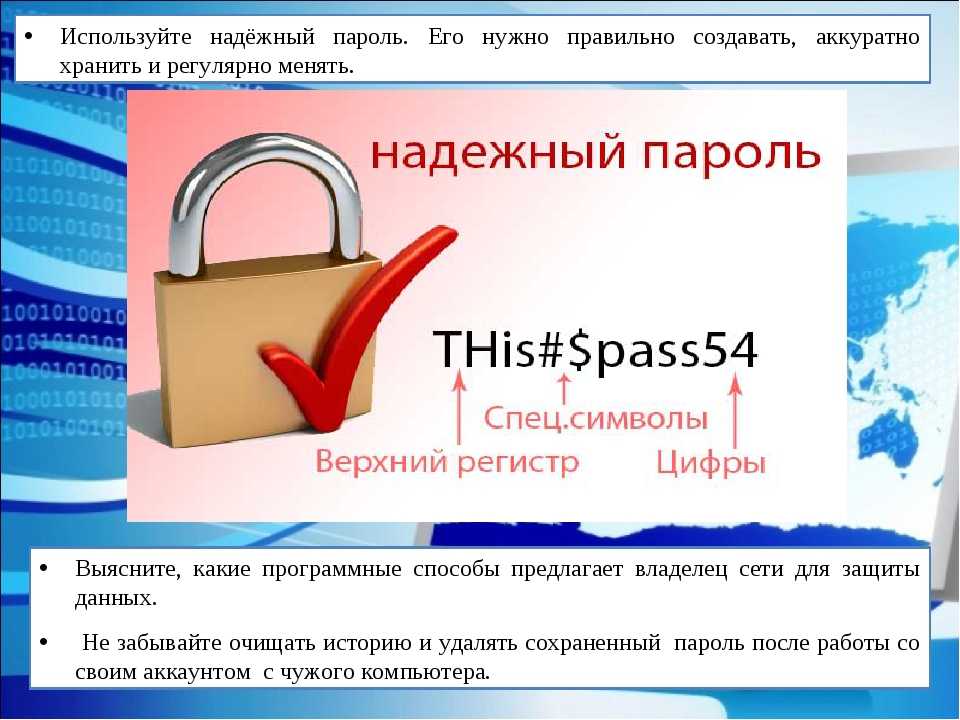

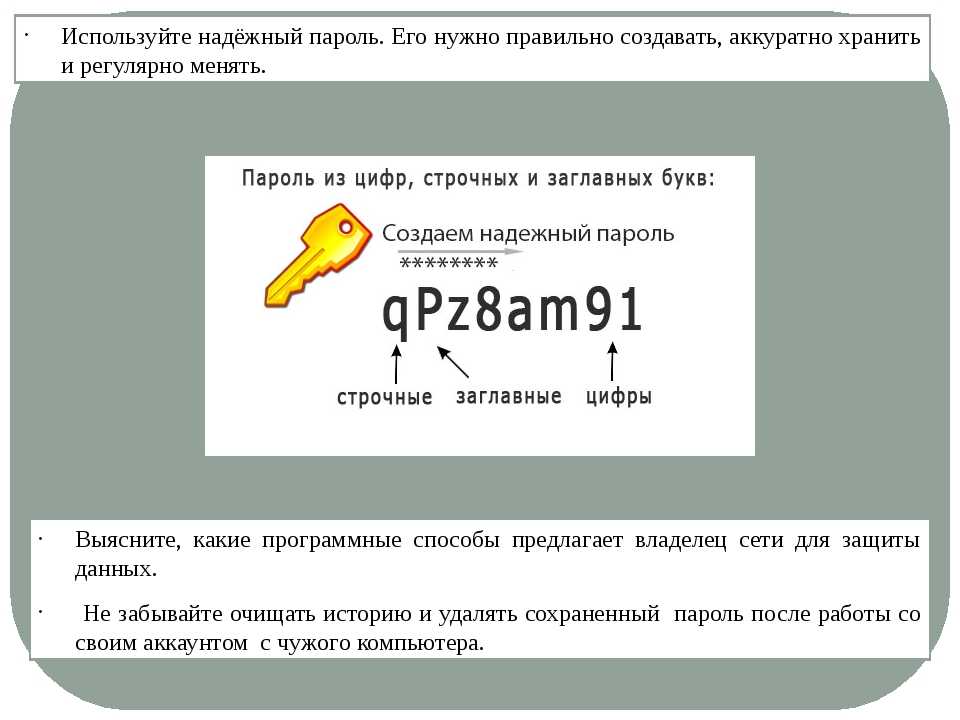

Чтобы придумать хороший пароль достаточно сделать его длиной не менее 12-14 символов, при этом используя буквы разных регистров, цифры, пробелы и специальные символы.

— «Но как же запомнить такой пароль?» — спросите вы.

Проще всего использовать менеджеры-генераторы таких паролей. Тогда пользователю придётся запомнить только ОДИН пароль для входа в менеджер, все остальные пароли будут храниться в нём. А также, сгенерировать новые пароли вам не составит труда, ведь в менеджере паролей это делается в один клик!

А также, сгенерировать новые пароли вам не составит труда, ведь в менеджере паролей это делается в один клик!

Желаем удачи! Надеемся, что статья была интересной и полезной для вас.

А за квалифицированной помощью — в ALT-CTRL-DELETE

остерегайтесь подделок

#выезднадом #ремонткомпьютера #заменаэкрана #заменаматрицы #заменапетель #установкаантивируса #восстановлениеданных

паролей по умолчанию | CIRT.net

Перейти к основному содержанию

531 поставщик, 2117 паролей

@passdb в Твиттере / Firefox Search| 2Wire, Inc. | 360 Systems | ||||

| 3COM | 3M | Accelerated Networks | |||

| ACCTON | Acer | Actiontec | |||

| Adaptec | ADC Kentrox | AdComplete.com | |||

| AddPac Technology | Adobe | ADT | |||

| Adtech | Adtran | Advanced Integration | |||

| AIRAYA Corp | Airlink | AirLink Plus | |||

| Aironet | Airway | Aladdin | |||

| Alcatel | Alien Technology | Allied Telesyn | |||

| Allnet | Allot | Alteon | |||

| Ambit | AMI | Amino | |||

| AmpJuke | Amptron | AMX | |||

| Apache | Apache Project | APC | |||

| Apple | Apple Computer | Arris | |||

| Arrowpoint | Aruba | Asante | |||

| Ascend | Ascom | AST | |||

| Atlassian | |||||

| Attachmate | Audioactive | Autodesk | |||

| Avaya | Avenger News System (ANS) | AWARD | |||

| Axis Communications | Axway | ||||

Barco, Инк. 0017 Billion 0017 Billion | Bintec | Biodata | |||

| Biostar | Biscom | BizDesign | |||

| Black Duck Software, Inc. | Black Widow Web Design Ltd | Blitzz Technologies | |||

| BMC Software | Bomgar | Borland | |||

| Breezecom | Brocade | Brother | |||

| Brother Industries Ltd. | BT | Buffalo/MELCO0018 | |||

| Busybox | Cabletron | Capricorn Infotech India | |||

| CareStream Health | Carsten Schmitz | Cayman | |||

| Cellit , Inc | Ceragon Networks | CGI World | |||

| Chase Research | Check Point | Chuming Chen | |||

| Ciphertrust | Cisco | Cisco-Arrowpoint | |||

| Citrix Systems, Inc. | Claris | ClearOne Communications | |||

| Cobalt | Colubris Networks | Comcast SMC | |||

| Comersus | Comodo Group, Inc | Compaq | |||

| Compualynx | Conceptronic | Concord | |||

| Conexant | Control4 | CoronaMatrix | |||

| Covertix | Crystalview | CTX International | |||

| Cyberguard | CyberMax | Cyberoam | |||

| Cyclades | D-Link | Daewoo | |||

| Dallas Semiconductors | Dassault Systemes | Data General | |||

| Datacom | DataWizard Technologies Inc. | Davolink | |||

| Daytek | Debian | Deerfield | |||

| Dell | Develcon | Диктофон | |||

| Digicorp | Digicraft Software | Digital Equipment | |||

| Digium, Inc. | Divar | Dlink | |||

| DotNetNuke Corporation | Draytek | Draytek Corp | |||

| Ducati Motor Holding | DuPont | DVB | |||

| Dynalink | Dynix Library Systems | Eaton | |||

| Echelon Corporation | Edimax | Efficient | |||

| Ektron, Inc. | Elron | Elsa | |||

| EMC | Eminent | Enhydra | |||

| Enox | Enterasys | Entrust | |||

| EPiServer AB | Epox | eQ-3 | |||

| Ericsson | eSeSIX Computer GmbH | Exabyte | |||

| Exacq Technologies | Exinda Networks | Extended Systems | |||

| Extreme Networks | eZ Systems | EZPhotoSales | |||

| F5 | Fastream Technologies | Fastwire | |||

| FatWire | Firebird Project | Flowpoint | |||

| Fortinet | Foscam | Foundry Networks | |||

| Freetech | FrontRange Solutions | Funk Software | |||

| Galacticomm | Gandalf | Gateway | |||

GE Security, Inc. | Geeklog | General Instruments | |||

| glFtpD | Globespan Virata | ||||

| Gossamer Threads Inc. | GrandStream | Grandstream Networks, Inc. | |||

| Groupee, Inc. | GuardOne | h3O Project | |||

| Hayes | Hemoco Software | Hewlett-Packard | |||

| HighPOint | Hitachi Systems | Honeynet Project | |||

| Horizon DataSys | Hosting Controller | HP | |||

| Huawei Technologies Co | Hyperic, Inc. | IBM | |||

| IDEMIA | Inedo | Informix | |||

| Infrant | Innovaphone | Inova | |||

| Integrated Networks | Intel | IntelliTouch | |||

| Interbase | iNTERFACEWARE Inc. | Intermec | |||

| Internet Archive | Intersystems | Inventel Wanadoo | |||

| Ipswitch | IQinVision | IRC | |||

| IronPort | Iwill | JAMF Software | |||

| Janitza | Jaspersoft Corporation | JD Edwards | |||

| Jean-Philippe Lang | Jeebles Technology | Jetform | |||

| JetWay | Johnson Controls | Joss Technology | |||

| Juniper | Justin Hagstrom | Kentico Software | |||

| Kethinov | Kodak | Konica Minolta | |||

| Kronos | Kyocera | LaCie | |||

| LANSA | Lantronics | Lantronix | |||

| Leading Edge | Lenel | Level1 | |||

| LGIC | Liebert | Lindsay Electronics | |||

| Linksys | Linux | Liquidware Labs, Inc. | |||

| Livingston | Loglogic | Longshine | |||

| Lucent | Luxon Communications | M Technology | |||

| MachSpeed | Macsense | Magento | |||

| Magic-Pro | Mambo | ManageEngine | |||

| Mandarin Library Automation | Mantis | Mediant | |||

| Megastar | Mentec | Mercury Interactive | |||

| Michiel | Microcom | Micron | |||

| Micronet | Micronics | Microplex | |||

| Microsoft | Майк Питерс | MikroTik | |||

| Mintel | Mitel Networks | mklencke | |||

| Mole | Motive | Motorola | |||

| MP3Mystic | Muze | MyioSoft | |||

| MySQL | Nanoteq | NCR | |||

| NEC | NetApp | Netasq | |||

| NetBotz | Netcomm | Netcordia | |||

| 7 Netgear0018 | NetGenesis | Netopia | |||

| Netscape | Netscreen | Netstar | |||

| NetWin | NetworkICE | NewMedia-NET GmbH | |||

| Nexsan | NeXT | NICE Systems Ltd. | |||

| Niksun | Нимбл | Нокиа | |||

| Нортел | Новелл | НСИ | |||

| Нурит | Хаов | ОДС0018||||

| Open Source Point of Sale | Open-Xchange Inc. | Openlink | |||

| OpenMarket | Optivision | Oracle | |||

| Osicom | OTRS Inc. | Overland Storage | |||

| OvisLink Canada Инк.0018 | PBX | ||||

| phpLiteAdmin | phpMyAdmin | PHPReactor | |||

| phpTest | Pikatel | Pirelli | |||

| Pivotal Software, Inc. | PlainTree | PLANET Technology Corp. | |||

| PokerTracker Software | Pollsafe | Polycom | |||

| PostgreSQL | Powerchute | POWERLOGIC | |||

| Prestige | Prime | PrimeBase | |||

Promise Technology, Inc. | Proxicast | Proxim | |||

| PRTG | Q-Tec | QDI | |||

| QNAP | QualiTeam | Quantex | |||

| Quest Software | Questra Corporation | Radvision | |||

| Raidzone | Rainbow | Rainer Wichmann | |||

| Ramp Networks | RapidStream | Raritan | |||

| Raritan Inc. | RayTalk | RCA | |||

| Red Hat, Inc | Redcreek Communications | Remedy | |||

| remote-exploit | Research | Research Machines | |||

| Resumix | Ricoh | Rizen | |||

| RM | RNN | Rodopi | rPath | RSA | Saba |

| Safecom | Samba | Sambar Technologies | |||

| Samsung | Samuel Abels | SAP | |||

| Schneider Electric | Seagull Scientific | Seclore | |||

| Securicor3NET | Semaphore | Seyeon Technology Co. , Ltd , Ltd | |||

| Shiva | Shuttle | Siemens | |||

| Siemens Corp | Sierra Wireless | Silex Technology | |||

| Silicon Graphics | Site Interactive | Sitecom | |||

| Sitecore Corporation | Skybox Security | SMA America | |||

| SMC | Smith & Bentzen | Snap Appliance | |||

| Snom | Software AG | SolarWinds | |||

| Sonicwall | Sony | Sony Ericsson | |||

| Sourcefire | Sovereign Hill | Spider Systems | |||

| Splunk | Ssangyoung | Stan Ozier | |||

| Sun | Super Micro Computer, Inc. | SuperMicro | |||

| Surecom | Sweex | Sybase | |||

| Symantec | Symbol Technologies, Inc | Synology Inc | |||

| SysKonnect | Tandberg | Tasman | |||

| Tegile | Telappliant | Telebit | |||

| Telelec | Teletronics | Telewell | |||

| Telus | Terayon | test | |||

| TexBox | TextPortal | Thecus Tech | |||

| TIBCO | Тим Шааб | TimeTools | |||

| Tiny | Tinys | TMC | |||

| TopLayer | Toshiba | TOTOLINK | |||

| Trend Micro | Tridium | Trintech | |||

| Triumph-Adler | Tumbleweed | TYPO3 | |||

| Typo3 Association | U. S. Robotics S. Robotics | Unex | |||

| Unidesk | Unify | United Technologies Corporation | |||

| UNIX | Неизвестно | USRobotics | |||

| UT Lexar | UTStarcom | VBrick Systems | |||

| Verifone | Veritas | Verity | |||

| Verizon | vertex | Vextrec Technology | |||

| VieNuke | Vina Technologies | Virtual Programming | |||

| Visa VAP | Vobis | VoiceGenie Technologies | |||

| VoiceObjects Germany | Vonage | VPASP | |||

| Wanco, Inc. | WatchGuard | Web Wiz | |||

| Webmin | Webramp | Westell | |||

| Wim Bervoets | Wireless, Inc. | WWWBoard | |||

| X- Micro | Xavi | Xerox | |||

Xinit Systems Ltd. | Xylan | Xyplex | |||

| Yakumo | Yuxin | Zcomax | |||

| Zebra Technologies | Zenith | ZEOS | |||

| Zeus | Zoom | Zyxel | |||

паролей маршрутизатора Netgear | Пароли Netgear по умолчанию

Вход в систему маршрутизатора Netgear

Добро пожаловать на страницу паролей для входа в систему маршрутизатора Netgear. Здесь вы найдете список паролей маршрутизатора Netgear по умолчанию . На этой странице перечислены пароли по умолчанию для маршрутизаторов Netgear. С именем пользователя и паролем по умолчанию вы сможете получить доступ к настройкам вашего беспроводного маршрутизатора Netgear.

Выполните 3 простых шага ниже, чтобы получить доступ к настройкам вашего маршрутизатора Netgear.

Шаг 1

Найдите модель маршрутизатора Netgear ниже.

| Manufacturer | Model | Protocol | Username | Password | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Netgear | ADSL Modem DG632 | HTTP | admin | password | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| NetGear | Comcast | HTTP | comcast | 1234 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Netgear | DG834 | admin | password | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Netgear | dg834g | HTTP | admin | password | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Netgear | DM602 | FTP Telnet и HTTP | admin | пароль | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| netgear | 9FM114P0018 | Multi | n/a | (none) | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Netgear | FR114P | HTTP | admin | password | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Netgear | FR314 | HTTP | admin | password | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Netgear | FVS318 | HTTP | admin | password | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Netgear | FWG114P | Multi | n/a | admin | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Netgear | GS724t | HTTP | n/a | password | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Netgear | GSM7224 | HTTP | admin | (none) | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Netgear | ME102 | SNMP | (нет) | Private | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Netgear | MR-314 | HTTP | ADMIN | 1234 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| NETGEAR | 40014 | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| NETGEAR |

|

Ваш комментарий будет первым