Ограничение доступа к книгам с помощью управления правами на доступ к данным в Excel

Управление правами на доступ к данным (IRM) позволяет предотвратить печать, переадваровку или копирование конфиденциальных данных неавторизованными людьми. Разрешения хранятся в книге, на которой они аутентификация с помощью IRM-сервера.

С помощью технологии IRM в Microsoft 365 вы можете управлять правами на XPS-файлы и файлы перечисленных ниже типов.

-

Книга.xls

-

Книга.xlsx

-

Шаблон XLT

-

Шаблон XLTX

-

Шаблон с поддержкой макроса (XLTM)

- Двоичная книга XLSB, не относягаяся к XML org/ListItem»>

-

Надстройка с поддержкой макроса XLAM

XLSM-книга с поддержкой макроса

Надстройка с поддержкой макросов XLA

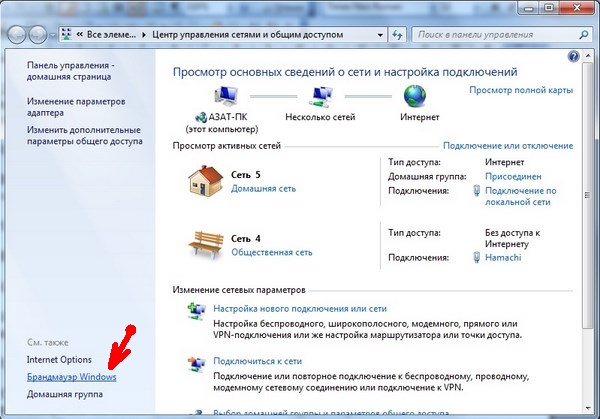

Настройка компьютера для использования службы IRM

Для использования службы IRM в Microsoft 365 необходим клиент службы управления правами Windows (RMS) с пакетом обновления 1 (SP1). Администратор RMS может настроить на уровне компании политики IRM для определения пользователей, которые имеют доступ к сведениям, а также уровня разрешений на изменение сообщений. Например, администратор может определить шаблон прав под названием «Служебные, конфиденциальные», в котором будет указано, что сообщение, к которому применяется эта политика, может быть открыто только пользователями, относящимися к домену компании.

Скачивание разрешений

При первом попытке открыть книгу с ограниченными разрешениями необходимо подключиться к серверу лицензирования, чтобы проверить свои учетные данные и скачать лицензию на использование. Лицензия на использование определяет ваш уровень доступа к файлу. Этот процесс необходим для каждого файла с ограниченными разрешениями. Другими словами, такое содержимое невозможно открыть без лицензии на использование. Для загрузки разрешений Microsoft 365 должен отправить ваши учетные данные (в том числе адрес электронной почты) и сведения о ваших разрешениях на сервер лицензирования. Сведения, содержащиеся в книге, не отправляются на сервер лицензирования.

Ограничение разрешений на доступ к содержимому в файлах

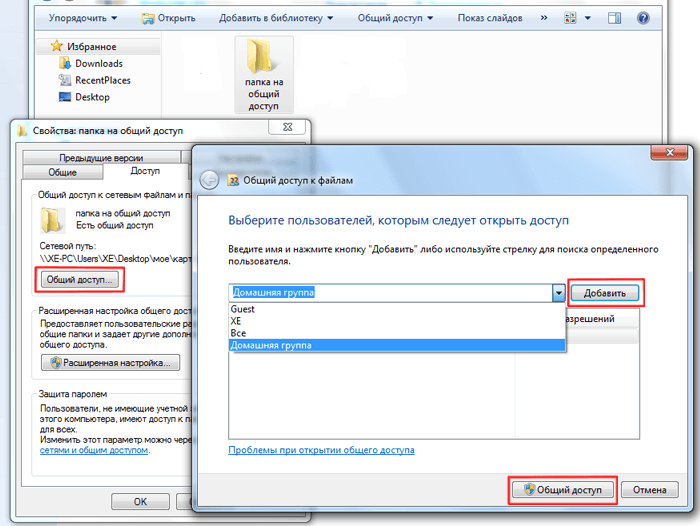

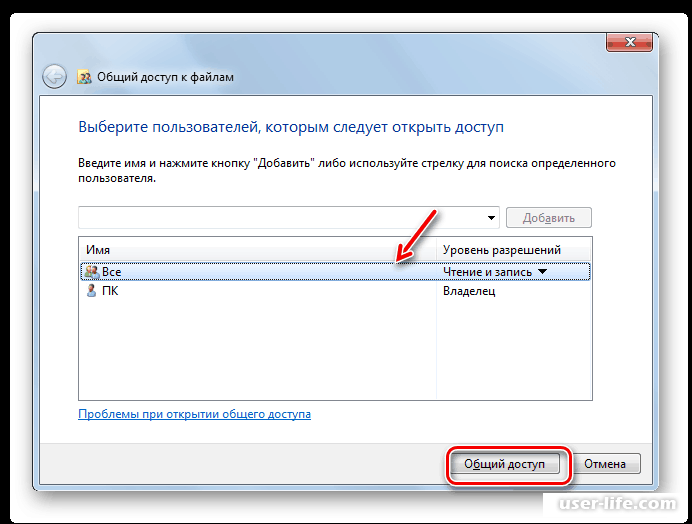

IRM позволяет применять ограничения для каждого пользователя, файла или группы (для расширения группы требуется служба каталогов Active Directory). Например, в книге, создаемой Николаем, он может предоставить Елене разрешение на чтение, но не на изменение. Николай может предоставить Николаю разрешение на редактирование книги. Николай также может принять решение о применении пятидневных ограничений к доступу Елены и Алексея к книге.

Например, в книге, создаемой Николаем, он может предоставить Елене разрешение на чтение, но не на изменение. Николай может предоставить Николаю разрешение на редактирование книги. Николай также может принять решение о применении пятидневных ограничений к доступу Елены и Алексея к книге.

-

Сохраните книгу.

-

На вкладке Файл выберите пункт Сведения.

-

Выберите Защитить книгу, на указателе на пункт Ограничить разрешения для людей, а затем выберите Ограниченный доступ.

-

В диалоговом окне Разрешения выберите ограничить разрешения для этой книги ,а затем назначьте уровни доступа, которые должны быть доступны каждому пользователю.

-

Чтобы предоставить кому-либо разрешение на полный доступ, в диалоговом окне Разрешения выберите Дополнительные параметры ,а затем в столбце Уровень доступа выберите стрелку, а затем в списке Уровень доступа выберите вариант Полный доступ.

После назначения уровней разрешений выберите ОК.

Появится панели сообщений, которая показывает, что книга управляется правами. Если необходимо изменить разрешения на доступ к книге, выберите Изменить разрешение.

Если книга с ограниченными разрешениями пересылается несанкционированному лицу, появится сообщение с адресом электронной почты или веб-сайта автора, чтобы запросить разрешение на доступ к книге.

Если автор не предоставил свой адрес электронной почты, пользователи, не имеющие разрешений, увидят сообщение об ошибке.

Установка даты окончания срока действия для файла

Откройте файл.

На вкладке Файл выберите пункт Сведения.

Выберите Защитить книгу, на указателе на пункт Ограничить разрешения для

В диалоговом окне Разрешения, в диалоговом окне Разрешения, выберите ограничить разрешения для этой книги, а затем выберите Дополнительные параметры.

В поле Дополнительные разрешения для пользователейвыберите срок действия этой книги истекает и введите дату.

Дважды выберите ОК.

Использование другой учетной записи пользователя Windows для управления правами на доступ к файлам

-

Откройте документ, книгу или презентацию.

org/ListItem»>

-

-

Выполните одно из следующих действий:

-

В диалоговом окне Выбор пользователя выберите адрес электронной почты учетной записи, которую вы хотите использовать, а затем выберите ОК.

org/ListItem»>

В диалоговом окне Выбор пользователя выберите Добавить, введите свои учетные данные для новой учетной записи и дважды выберите ОК.

-

В меню Файл выберите пункт Сведения.

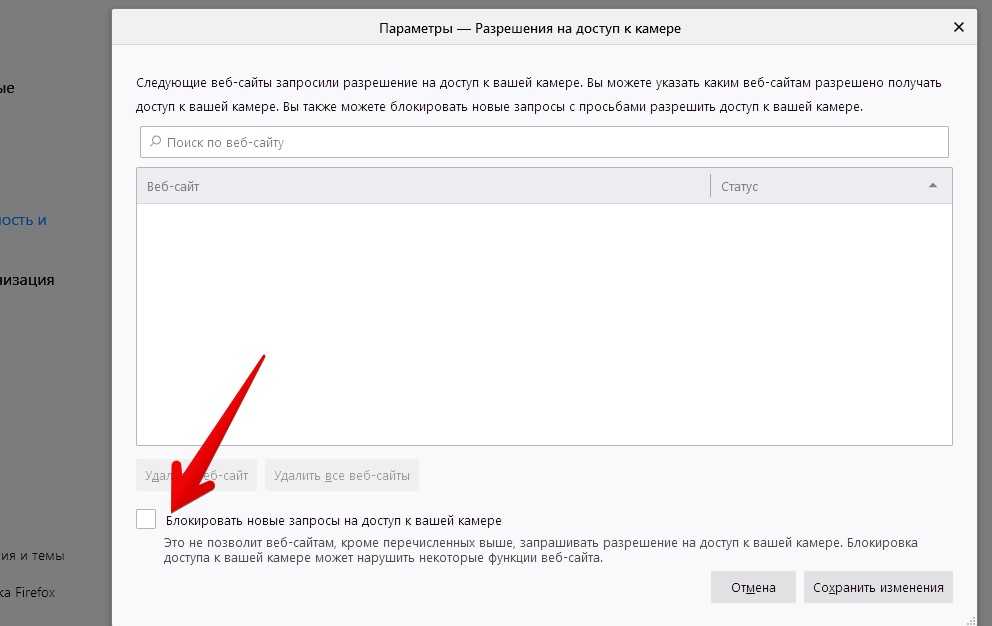

Просмотр содержимого с ограниченным разрешением на доступ

Чтобы просмотреть контент с управлением правами, на который у вас есть разрешения, Microsoft 365, просто откройте книгу.

Если вы хотите просмотреть свои разрешения, выберите Просмотр разрешений на панели сообщений или Эта книга содержит политику

В Office для Mac 2011 и Office 2016 для Mac поддерживаются три уровня разрешений:

- org/ListItem»>

-

Изменить Чтение, изменение, копирование и сохранение изменений.

-

Полный доступ Чтение, изменение, копирование сохранение изменений, печать, установка даты окончания срока действия содержимого, предоставить разрешений пользователям, программный доступ к содержимому.

Чтение документа. Чтение документа.

Выполните одно из указанных ниже действий.

Выбор уровней разрешений вручную

На вкладке Рецензиранный в области Защитавыберите Разрешенияи выберите Ограниченный доступ.

При первом доступе к серверу лицензирования введите имя пользователя и пароль для сервера, а также установите флажок Сохранить пароль в цепочке ключей Mac OS.

Примечание: Если не выбрать сохранить пароль вchain ключей Mac OS,может потребоваться ввести имя пользователя и пароль несколько раз.

В полях Чтение документа, Изменение документа или Полный доступ введите адрес электронной почты или имя пользователя или группы пользователей, которым хотите назначить уровень доступа.

Если вы хотите найти адрес или имя электронной почты в адресной книге, выберите .

Если вы хотите назначить уровень доступа всем людям в адресной книге, выберите добавить всех .

После назначения уровней разрешений выберите ОК.

Появится панели сообщений с сообщением о том, что книга управляется правами.

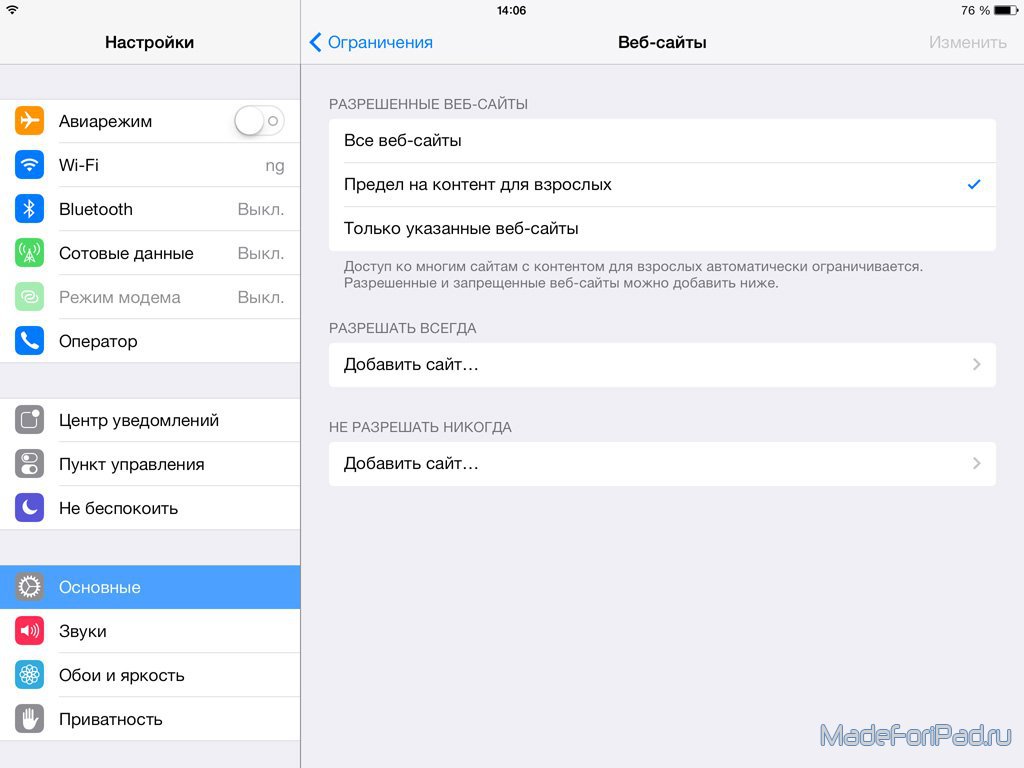

Ограничение разрешений с помощью шаблона

Администратор может настроить IRM политики на уровне компании, определяющие, кто имеет доступ к уровням разрешений на доступ к информации для пользователей. Этих аспекты управления правами определяются с помощью серверных шаблонов службы управления правами Active Directory (AD RMS). Например, администратор организации может определить шаблон прав под названием «Конфиденциальные сведения компании», в котором указано, что книги, которые используют эту политику, могут открываться только пользователями в домене компании.

Этих аспекты управления правами определяются с помощью серверных шаблонов службы управления правами Active Directory (AD RMS). Например, администратор организации может определить шаблон прав под названием «Конфиденциальные сведения компании», в котором указано, что книги, которые используют эту политику, могут открываться только пользователями в домене компании.

Изменение или удаление установленных уровней разрешений

Если вы использовали шаблон для ограничения разрешений, то изменить или удалить уровни разрешений будет нельзя. Эти действия возможно только если уровни разрешений установлены вручную.

-

На панели сообщений выберите Изменить разрешения.

org/ListItem»>

-

Чтобы удалить человека или группу людей с уровня доступа, выберите адрес электронной почты и нажмите кнопку DELETE.

-

Чтобы удалить всех из уровня разрешений, выберите добавить всех .

В полях Чтение документа, Изменение документа и Полный доступ введите новый адрес электронной почты или имя пользователя или группы пользователей, которым хотите назначить уровень доступа.

Установка даты окончания срока действия для файла с ограниченным доступом

Авторы могут использовать диалоговое окно «Задать разрешения» для установки дат окончания срока действия содержимого.

-

На вкладке Рецензиранный в области Защитавыберите Разрешенияи выберите Ограниченный доступ.

-

Выберите Дополнительныепараметры , а затем выберите Срок действия этого документаистекает и введите дату.

По истечении времени выданных разрешений для документа, его можно будет открыть только автору или пользователям с уровнем разрешений «Полный доступ».

Позволение пользователям с разрешением на изменение или чтение распечатывать содержимое

По умолчанию у пользователей с разрешениями на изменение и чтения нет доступа к печати.

-

На вкладке Рецензиранный в области Защитавыберите Разрешенияи выберите Ограниченный доступ.

-

Выберите Дополнительные параметрыи выберите Разрешить пользователям с разрешением на изменениеили чтение печатать содержимое .

Позволение пользователям с правом на чтение копировать содержимое

По умолчанию пользователи с правом на чтение не могут копировать содержимое.

- org/ListItem»>

-

Выберите Дополнительные параметрыи выберите Разрешить пользователям с разрешением на чтение копировать содержимое.

На вкладке Рецензиранный в области Защитавыберите Разрешенияи выберите Ограниченный доступ.

Разрешить выполнение сценариев в файле с ограниченным доступом

Авторы могут изменять параметры, чтобы разрешить запуск макросов Visual Basic при открытии документа, а также разрешить сценариям AppleScript доступ к информации в документе с ограниченным доступом.

- org/ListItem»>

-

Выберите Дополнительные параметры, а затем выберите Доступ к содержимому программным путем.

На вкладке Рецензиранный в области Защитавыберите Разрешенияи выберите Ограниченный доступ.

Требование подключения для проверки разрешений

По умолчанию от пользователей требуется удостоверить свою подлинность путем подключения к серверу службы управления правами AD при первом открытии документа с ограниченным доступом. Но вы можете сделать так, чтобы от них требовалась проверка подлинности каждый раз, когда они открывают документ.

На вкладке Рецензиранный в области Защитавыберите Разрешенияи выберите Ограниченный доступ.

выберите Дополнительныепараметры , а затем выберите Требовать подключение для проверки разрешений .

Снятие ограничений

-

На вкладке Рецензиранный в области Защитавыберите Разрешения, а затем выберите Без ограничений.

-

В диалоговом окне выберите удалить ограничения.

См. также

Ограничение разрешений на содержимое файла

Добавление учетных данных для открытия файла или сообщения с управлением правами

Форматы файлов, которые работают с IRM

В Microsoft 365 для iOS все полученные файлы, защищенные службой IRM, будут открываться, если у вашей учетной записи есть на них разрешения. При открытии таких файлов вверху будет выводиться панель информации, позволяющая просмотреть разрешения, которые были назначены этому файлу.

Если у вас есть подписка на Office 365 с управлением правами Azure, а ваш ИТ-отдел определил шаблоны IRM, вы можете назначать их файлам Office в iOS.

Чтобы защитить файл, нажмите кнопку в приложении, перейдите на вкладку Рецензию и нажмите кнопку Ограничить разрешения. Вы увидите список доступных политик IRM. выберите нужный и нажмите Готово, чтобы применить.

Примечание: Если кнопка Ограничить разрешения недоступна в приложении, откройте любой документ, защищенный службой IRM, для ее инициализации.

В Microsoft 365 Android все получаемые файлы, защищенные С помощью IRM, будут открываться, если вы вошел с помощью учетной записи с разрешениями на доступ к файлу. При открытии таких файлов вверху будет выводиться панель информации, позволяющая просмотреть разрешения, которые были назначены этому файлу.

Управление правами на доступ к данным (IRM) помогает делать следующее:

- org/ListItem»>

-

ограничивать отправленное содержимое;

-

обеспечивать ограниченный срок действия файла, чтобы содержимое документов больше нельзя было просматривать через заданный период времени;

-

принудительно применять корпоративные политики, которые определяют использование и распространение содержимого в организации.

предотвращать пересылку, копирование, изменение, печать, передачу факсом или вставку содержимого уполномоченными получателями в неавторизованных целях;

IRM не может защитить ограниченное содержимое от:

- org/ListItem»>

-

потери или повреждения вследствие действий компьютерных вирусов;

-

ручного копирования или перепечатывания с экрана получателя;

-

цифрового фотографирования (при отображении на экране) получателем;

org/ListItem»>

стирания, кражи или захвата и пересылки вредоносными программами , такими как программы-трояны, регистраторы нажатия клавиш и шпионские программы некоторых типов;

копирования с помощью сторонних программ создания снимков экрана.

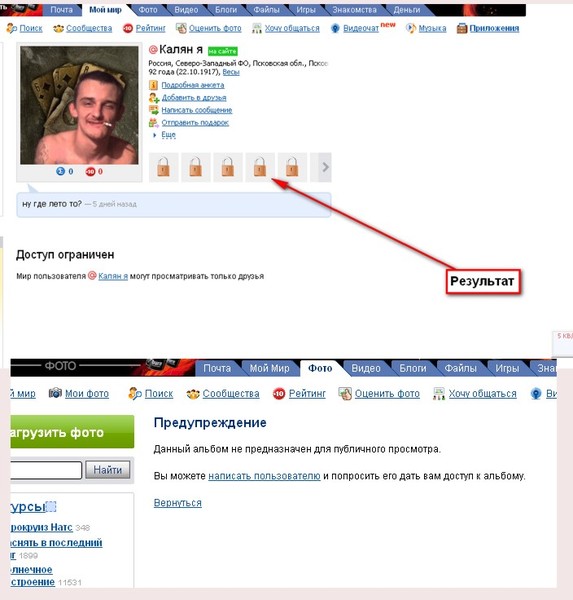

Как ограничить доступ к скачиванию файлов?

Прочее › Яндекс Диск › Запретить скачивание с Яндекс Диска только просмотр как

Выберите файл или папку. Нажмите Настроить доступ. Найдите пользователя, которому нужно закрыть доступ к файлу.Удалить.

- Откройте приложение Google Диск.

- Откройте или выберите файл.

- Нажмите Настроить доступ.

- В разделе «Общий доступ» нажмите Изменить.

- Выберите пользователей с правами доступа.

- Выберите Доступ ограничен.

- Как ограничить доступ к скачиванию файлов Гугл диск?

- Как запретить доступ к файлу?

- Как запретить скачивание папки с гугл диска?

- Как запретить делиться файлами Гугл диск?

- Как поставить запрет на скачивание файлов с интернета?

- Как запретить приложению доступ к файлам?

- Как ограничить доступ к файлам на компьютере?

- Кто имеет доступ к файлу?

- Как изменить права доступа к файлу?

- Что может блокировать скачивание?

- Как защитить папку на гугл диске?

- Как разрешить Гугл диску скачивать файлы?

- Как запретить скачивание Гугл документа?

- Кто имеет доступ к моему гугл диску?

- Как запретить запись на диск?

- Как ограничить доступ к жесткому диску?

- Как зашифровать файл в гугл диске?

- Как сделать скрытую папку в гугл диск?

- Как отключить общий доступ к файлам и папкам?

- Как сделать доступ к файлу через пароль?

- Кто может изменить права доступа к файлу?

- Что делать если гугл блокирует скачивание?

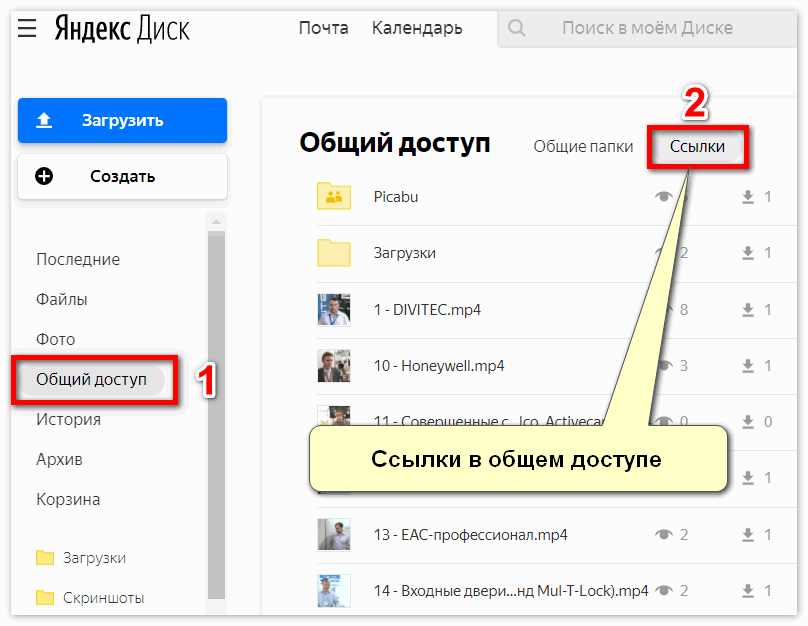

- Как запретить скачивание с яндекс диска только просмотр?

- Что будет если отключить Гугл диск?

- Что может читатель в гугл диске?

- Кому принадлежит Гугл диск?

- Как создать гугл диск с ограниченным доступом?

- Как сделать гугл диск приватным?

- Как запретить доступ к гугл диску?

- Как защитить данные на гугл диске?

Как ограничить доступ к скачиванию файлов Гугл диск?

Выберите файл или папку. Нажмите Настроить доступ. Найдите пользователя, которому нужно закрыть доступ к файлу.

Нажмите Настроить доступ. Найдите пользователя, которому нужно закрыть доступ к файлу.

Удалить:

Как запретить доступ к файлу?

Как закрыть доступ к файлу

Откройте или выберите файл или папку. Найдите пользователя, которому нужно закрыть доступ к файлу. Закрыть доступ. Нажмите Сохранить.

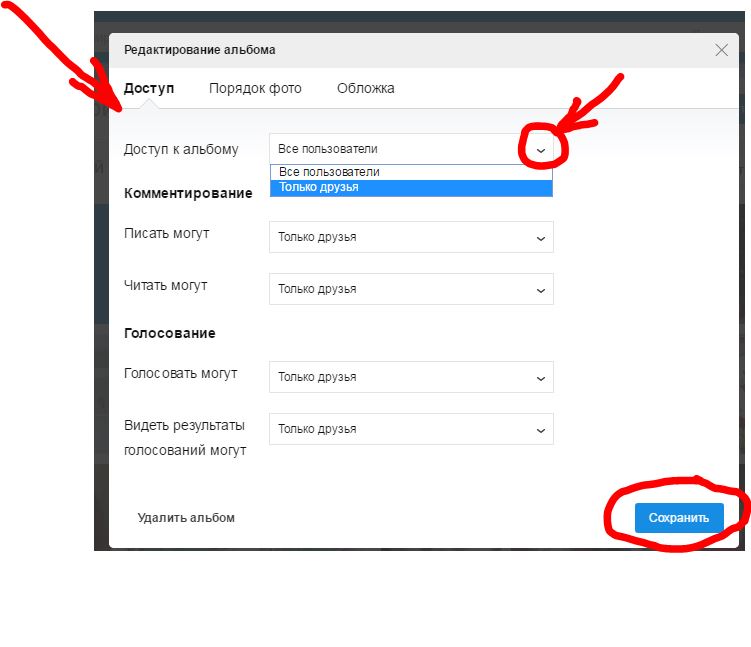

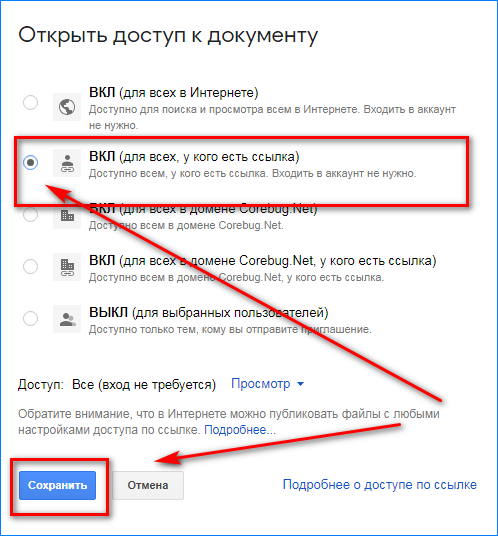

Как запретить скачивание папки с гугл диска?

Иногда мы готовы поделиться документом, размещенным на диске гугл, но только для просмотра. Если скачивание файла для вас нежелательно, то его можно защитить, задав соответствующие настройки: в свойствах нужного файла устанавливаем флажок «запретить скачивание».

Как запретить делиться файлами Гугл диск?

Чтобы запретить пользователям делиться с вами нежелательными файлами, нажмите на один из таких файлов правой кнопкой мыши и выберите Заблокировать. Новая функция доступна всем клиентам с личным аккаунтом Google, клиентам Google Workspace, а также клиентам G Suite Basic и Business.

Новая функция доступна всем клиентам с личным аккаунтом Google, клиентам Google Workspace, а также клиентам G Suite Basic и Business.

Как поставить запрет на скачивание файлов с интернета?

С помощью групповой политики:

- Выберите Политики Административные шаблоны Google. Google Chrome.

- Активируйте правило Включить ограничения скачивания.

- Выберите один из вариантов: Специальных ограничений нет Блокировать все скачивания вредоносных файлов Блокировать опасные скачивания

- Примените правило к пользователям.

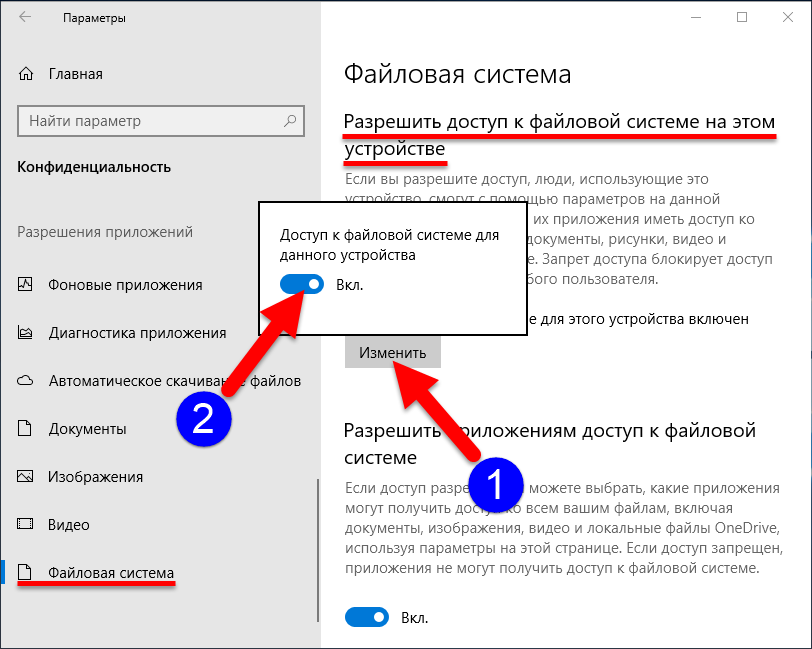

Как запретить приложению доступ к файлам?

Как изменить разрешения для приложений:

- Откройте настройки телефона.

- Нажмите Приложения.

- Выберите нужное приложение. Если его нет в списке, нажмите Показать все приложения, а затем выберите нужное.

- Выберите Разрешения.

- Чтобы изменить настройки определенного разрешения, нажмите на него и выберите Разрешить или Запретить.

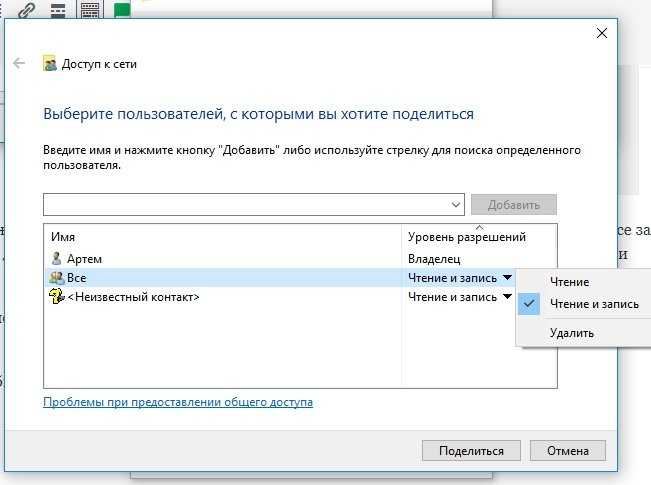

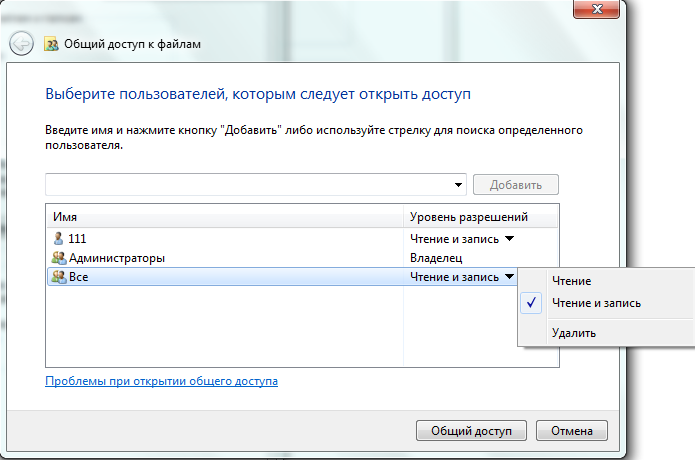

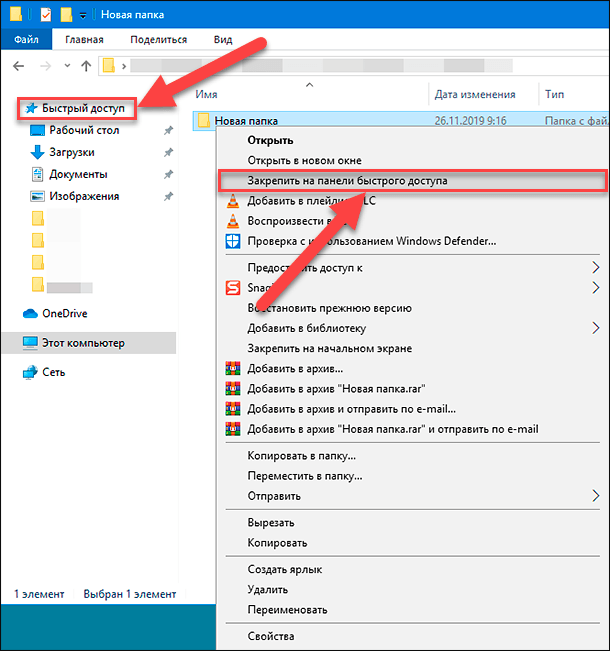

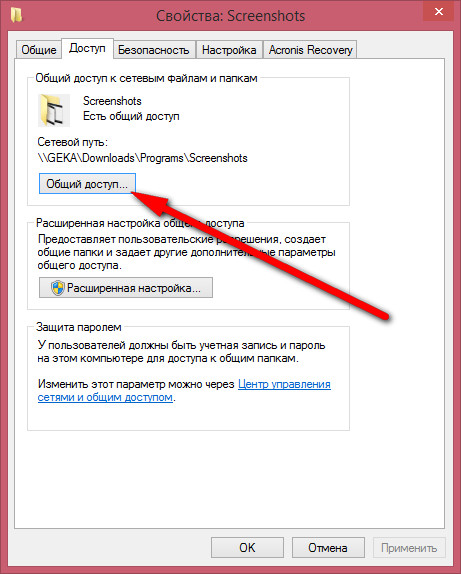

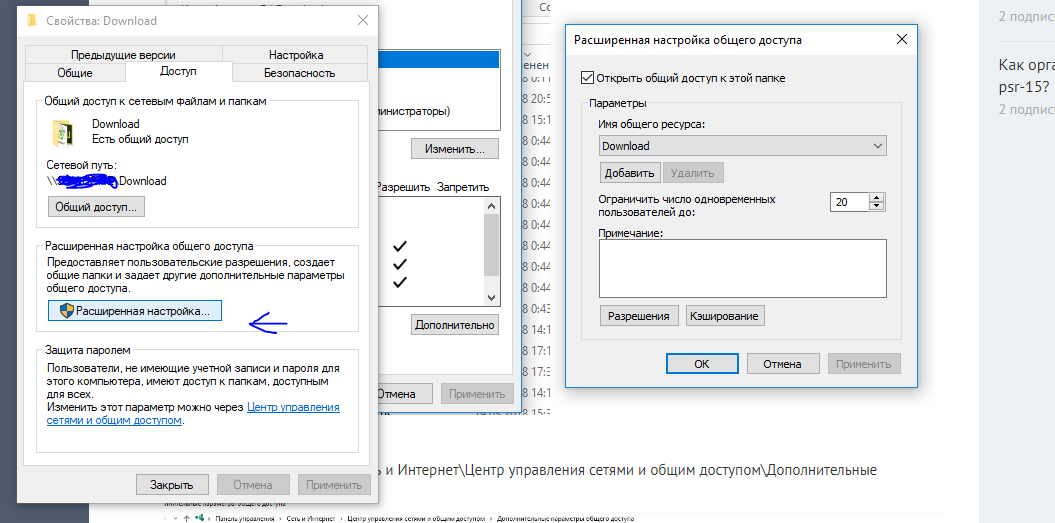

Как ограничить доступ к файлам на компьютере?

Как отключить общий доступ к файлам или папкам?:

- Щелкните правой кнопкой мыши или выделите файл или папку, а затем выберите Предоставить доступ > Удалить доступ.

- Выберите файл или папку, перейдите на вкладку Общий доступ в верхней части проводника, а затем в разделе Поделиться с выберите Удалить доступ.

Кто имеет доступ к файлу?

Права доступа сформулированы относительно трёх действий: чтение, запись и исполнение. Эти права доступа могут быть предоставлены трём классам пользователей: владельцу файла (пользователю), группе-владельцу файла, и всем пользователям, которые не входят в эту группу.

Как изменить права доступа к файлу?

Для изменения прав доступа к файлу или каталогу используется команда chmod. Следующие три символа (r—) отражают права доступа группы к файлу.

Что может блокировать скачивание?

Скачивание может быть заблокировано в следующих случаях: Google считает, что вы скачиваете вредоносный, нежелательный, необычный или небезопасный файл. Вредоносный файл. Программа, которая может представлять угрозу для вашего компьютера.

Вредоносный файл. Программа, которая может представлять угрозу для вашего компьютера.

Как защитить папку на гугл диске?

Шифрование облачной папки Самый простой сценарий — шифрование облачной папки на Google. Все предельно просто: нужно открыть боковое меню, выбрать команду Google Диск, выбрать свой Google-аккаунт и зашифровать одну из папок. Чтобы процесс шифрования происходил быстрее, лучше шифровать пустую папку.

Как разрешить Гугл диску скачивать файлы?

Как разрешить или запретить доступ к данным в каталоге:

- Войдите в консоль администратора Google.

- В консоли администратора нажмите на значок меню Каталог

- Нажмите Настройки доступа

- Нажмите Внешний доступ к каталогу.

- Выберите данные, с которыми смогут работать внешние приложения и API:

- Нажмите Сохранить.

Как запретить скачивание Гугл документа?

. Нажмите на значок настроек в верхней части страницы. Снимите флажок Разрешить читателям и комментаторам документа скачивать, распечатывать и копировать его.

Кто имеет доступ к моему гугл диску?

Вы можете открыть общий доступ к папке или предоставить его только выбранным вами пользователям. Если настроить доступ для всех, у кого есть ссылка, то открыть папку сможет любой пользователь. Откройте сайт drive.google.com на компьютере. Выберите нужную папку.

Как запретить запись на диск?

Запретить запись на съемный носитель в групповых политиках:

- Перейдите по пути Конфигурация компьютера => Административные шаблоны => Система => Доступ к съемным запоминающим устройствам => откройте параметр Съемные диски: Запретить запись

- В поле «Включено» поставьте точку и нажмите на «ОК».

Как ограничить доступ к жесткому диску?

В редакторе локальных групповых политик откройте следующий путь: Конфигурация пользователя \ Административные шаблоны \ Компоненты Windows \ Проводник. В правой части ока найдите параметр Запретить доступ к дискам через «Мой компьютер».

Как зашифровать файл в гугл диске?

- Откройте Google Документы, Таблицы или Презентации.

- Вверху нажмите Файл.

- Наведите указатель мыши на надпись «Создать» выберите Новый зашифрованный документ/таблица/презентация.

- В окне «Новый зашифрованный документ» выберите Создать.

Как сделать скрытую папку в гугл диск?

Важно!:

- Откройте приложение Google Files на устройстве Android.

- В нижней части экрана нажмите «Просмотр».

- Прокрутите страницу вниз до раздела «Подборки».

- Нажмите Секретная папка.

- Выберите вариант PIN-код или Графический ключ. Если выбран вариант «PIN-код»: Введите PIN-код. Нажмите Далее.

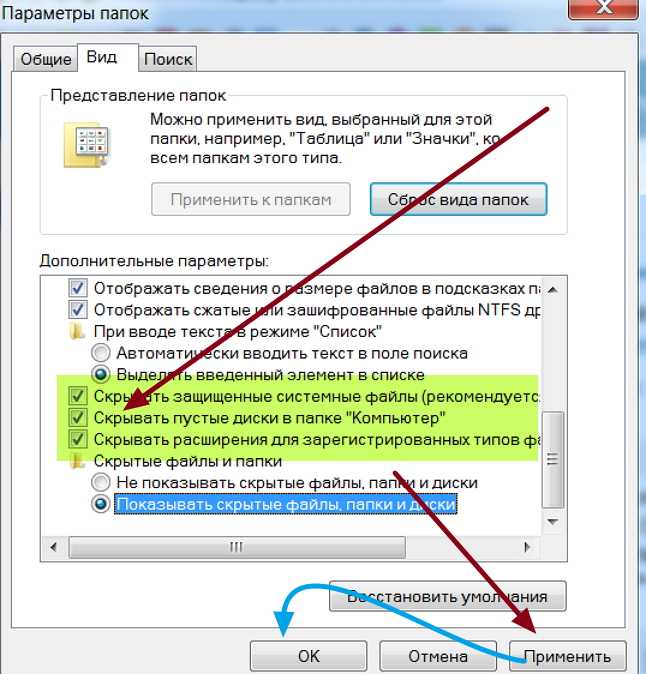

Как отключить общий доступ к файлам и папкам?

Нажмите кнопку Пуск и выберите пункт Мой компьютер. В меню Сервис выберите пункт Свойства папки. Перейдите на вкладку Вид. В списке Дополнительные параметры снимите флажок Использовать простой общий доступ к файлам (рекомендуется).

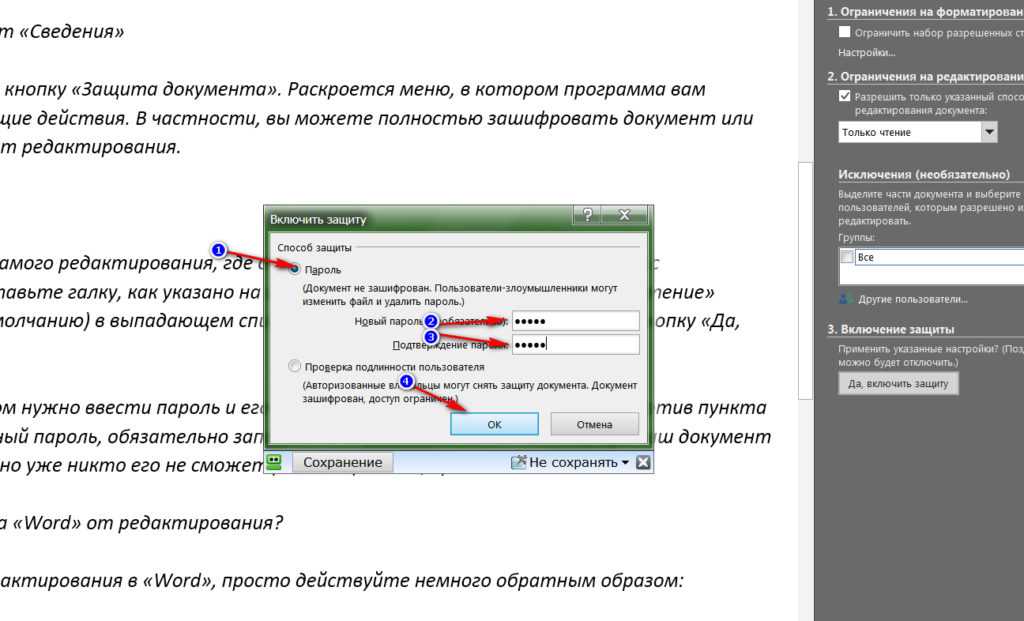

Как сделать доступ к файлу через пароль?

На вкладке Файл выберите пункт Сведения. Нажмите кнопку Защита книги и выберите пункт Зашифровать с использованием пароля. Введите пароль в поле Пароль и нажмите кнопку ОК. Еще раз введите пароль в поле Подтверждение и нажмите кнопку ОК.

Нажмите кнопку Защита книги и выберите пункт Зашифровать с использованием пароля. Введите пароль в поле Пароль и нажмите кнопку ОК. Еще раз введите пароль в поле Подтверждение и нажмите кнопку ОК.

Кто может изменить права доступа к файлу?

Режим доступа к файлу можно изменить с помощью команды chmod. Изменять права доступа к файлу позволено только его владельцу либо пользователю root.

Что делать если гугл блокирует скачивание?

Как отключить блокировку скачивания опасных файлов:

- Открыть настройки браузера Хром.

- В меню настроек выбрать пункт «Конфиденциальность и безопасность» и затем «Безопасность».

- Активировать опцию «Защита отключена (не рекомендуется)».

- Согласиться с предупреждением и нажать кнопку «Отключить».

Как запретить скачивание с яндекс диска только просмотр?

Файл доступен только для просмотра с публичной страницы. Попросите владельца файла создать ссылку без запрета на скачивание:

- Откройте свойства браузера.

- Перейдите на вкладку Конфиденциальность и нажмите Дополнительно.

- В столбике Сторонние файлы cookies выберите опцию Принимать.

- Сохраните изменения.

Что будет если отключить Гугл диск?

Если вы отключите сервис «Диск», пользователи потеряют доступ к редакторам Документов. Будут отключены все компоненты Диска, в том числе его веб-версия, мобильные приложения, а также приложения для синхронизации с Google Диском.

Что может читатель в гугл диске?

Читатель может открывать файл, но ему запрещено его редактировать и открывать к нему доступ. Комментатор может оставлять комментарии и предлагать изменения, но не вправе редактировать файл или делиться им с кем-то ещё.

Кому принадлежит Гугл диск?

Google Диск — это сервис хранения, редактирования и синхронизации файлов, разработанный компанией Google. Google Inc.

Как создать гугл диск с ограниченным доступом?

Если настроить доступ для всех, у кого есть ссылка, то открыть папку сможет любой пользователь:

- Откройте сайт drive.

google.com на компьютере.

google.com на компьютере. - Выберите нужную папку.

- Нажмите на значок «Открыть доступ».

- В разделе «Общий доступ» нажмите на стрелку вниз.

- Укажите, кому разрешен доступ к папке.

Как сделать гугл диск приватным?

Примечание:

- Откройте файл на Google Диске, в Документах, Таблицах или Презентациях.

- Выберите Настроить доступ или нажмите на значок «Открыть доступ».

- Нажмите на значок настроек в верхней части страницы.

- Снимите флажок Пользователи с правом на редактирование смогут изменять разрешения и параметры доступа.

Как запретить доступ к гугл диску?

Блокировка или разблокировка пользователей может вступить в силу на Google Диске с небольшой задержкой.Как заблокировать владельца файлов:

- Откройте страницу drive.google.com.

- Нажмите на нужный файл правой кнопкой мыши.

- Выберите Заблокировать {адрес электронной почты}.

- Нажмите Заблокировать.

Как защитить данные на гугл диске?

Шифрование облачной папки Самый простой сценарий — шифрование облачной папки на Google. Все предельно просто: нужно открыть боковое меню, выбрать команду Google Диск, выбрать свой Google-аккаунт и зашифровать одну из папок. Чтобы процесс шифрования происходил быстрее, лучше шифровать пустую папку.

Ограничение доступа к документам Microsoft Office с помощью службы управления правами (RMS) | UMass Amherst Information Technology

На этой странице:

- Открыть файл с ограничениями RMS

- Установить ограничения RMS для файла

- Установить ограничения RMS для электронной почты

Служба управления правами Microsoft (RMS) позволяет ограничить доступ к документам Microsoft Office для определенных лиц. RMS интегрирован в Microsoft Office и доступен для преподавателей и сотрудников. Обратитесь к ИТ-специалисту в вашем отделе за помощью в включении RMS для вашей учетной записи.

Примечание. Эта услуга позволяет сотрудникам UMass Amherst обмениваться документами с ограниченным доступом друг к другу. Если вы поделитесь документом с ограниченным доступом с человеком за пределами сообщества кампуса, они не смогут его открыть.

Открыть файл с ограничениями RMS

- Загрузить файл. Вы можете увидеть диалоговое окно, в котором говорится: «Word необходимо подключиться к серверу службы управления правами. Продолжить?» Щелкните Продолжить . Если вас попросят ввести адрес сервера, введите https://rms.ads.umass.edu .

- В поле Имя пользователя введите свой NetID (вам также может быть предложено указать ваш домен). В поле Password введите свой пароль NetID . Файл откроется.

Установка ограничений RMS для файла

Microsoft Office 2013 (Windows)

- Перейдите к Файл > Информация > Защитить документ > Ограничить доступ > Ограниченный доступ .

Откроется окно разрешений .

Откроется окно разрешений . - Убедитесь, что выбран параметр Ограничить доступ к этому ящику документов . Введите адреса электронной почты лиц , которые могут прочитать или изменить документ. Нажмите «ОК».

Microsoft Office 2010 (Windows)

- Перейдите к Файл > Информация > Защитить документ/книгу/презентацию > Ограничить доступ для пользователей > Ограниченный доступ . Окно разрешений откроется.

- Убедитесь, что выбран параметр Ограничить доступ к этому ящику документов . Введите адреса электронной почты лиц , которые могут читать или изменять документ. Нажмите ок .

Microsoft Office 2007 (Windows)

- Перейдите к Файл > Подготовить > Ограничить разрешения > Ограниченный доступ . Откроется окно разрешений .

- Убедитесь, что Ограничить разрешение на этот ящик документа 9Выбрано 0029.

Введите адреса электронной почты лиц , которые могут читать или изменять документ. Нажмите ок .

Введите адреса электронной почты лиц , которые могут читать или изменять документ. Нажмите ок .

Microsoft Office 2011 (Mac)

- Перейдите к Файл > Ограничить разрешения > Ограниченный доступ . Откроется окно Set Permissions .

- Введите адреса электронной почты лиц , которые могут читать, изменять или иметь полный доступ к документу в соответствующих полях.

Установка ограничений RMS для электронной почты

Microsoft Outlook 2011 (Mac)

В новом сообщении электронной почты выберите Параметры > Разрешения > Не пересылать .

Microsoft Outlook 2007 (Windows)

В новом сообщении электронной почты выберите Кнопка Office > Разрешение > Не пересылать .

Microsoft Outlook 2010 (Windows)

В новом сообщении электронной почты выберите Параметры > Разрешение > Не пересылать .

Microsoft Outlook 2013 (Windows)

В новом сообщении электронной почты выберите Параметры > Разрешение > Не пересылать .

Получить ИТ-помощь

Обратитесь к эксперту в службу ИТ-поддержки.

Запрос помощи Онлайн-чат

- Поддержка по электронной почте и в чате

8:30–22:00 Понедельник — Пятница

10:00 — 22:00 Суббота и воскресенье - Поддержка по телефону | 413-545-9400

8:30 — 17:00 понедельник — пятница - Личная поддержка (Campus Center)

8:30 — 22:00 Понедельник — пятница

Предварительная запись не требуется.

Входы и звонки принимаются за 15 минут до закрытия. - Ремонт компьютеров, телефонов и других устройств

- Чтобы получить помощь в написании диссертации или диссертации, отправьте электронное письмо по адресу [email protected].

Предложения и отзывы

Ограничить доступ к файлам и каталогам

capamsc141

Privileged Access Manager Server Control

оставляет систему разрешений UNIX нетронутой, но добавляет к ней уровень расширенного контроля доступа.

Управление сервером диспетчера привилегированного доступа

перехватывает каждую из следующих операций доступа к файлам. Продукт проверяет наличие у пользователя полномочий на конкретную операцию, прежде чем вернуть управление UNIX. Тип доступа указан в скобках.

Создать файл (создать)

Файл открыт для чтения (чтения)

Примечание:

Чтение

Привилегии могут контролировать, могут ли пользователи выполнять операции, которые получают информацию о файле (например, ls -l). Для этого установите для параметра конфигурации STAT_intercept значение 1. Для получения дополнительной информации см. раздел, ссылка

.Файл открыт для записи (записи)

Файл выполнить (выполнить)

Файл удалить (удалить)

Переименовать файл (удалить, переименовать)

Изменить биты разрешения (chmod)

Изменить владельца (chown)

Изменить временную метку (например, время выполнения команды 0u1)

Редактировать собственный ACL с помощью команды acledit для систем, поддерживающих ACL (sec)

Изменить каталог (chdir)

Управление сервером Privileged Access Manager

проверка доступа отличается от собственной авторизации UNIX следующими способами:

Управление сервером Privileged Access Manager

основывает свои проверки авторизации на исходном идентификаторе пользователя, вошедшего в систему, а не на действующем идентификаторе пользователя (euid).

. Пример: если

. Пример: если пользователь

вызывает команду su для замены другого пользователя,userA

по-прежнему имеет доступ только к тем файлам, к которым разрешенuserA

. Суррогация другому пользователю делаетвместо

автоматически предоставляет исходному пользователю доступ к файлам целевого пользователя, как это делается в UNIX.Privileged Access Manager Server Control

не предоставляет суперпользователю (root) автоматический доступ ко всем файлам в системе. Суперпользователь подлежит проверке авторизации, как и все остальные пользователи системы.

Проверка авторизации основана на следующих условиях:

Privileged Access Manager Server Control

обычные и условные списки доступа, ограничения по дням и часам, уровни безопасности, категории безопасности и метки безопасности.

Если вы специально не разрешаете пользователю доступ к файлу,

Управление сервером Privileged Access Manager

проверяет, принадлежит ли этот пользователь к какой-либо группе, имеющей право доступа к файлу.

Каждый доступ к файлу проверяется через обычный

Управление сервером Privileged Access Manager

аудиторские процедуры.

При удалении файла

Privileged Access Manager Server Control

требует, чтобы у пользователя были права доступа DELETE к указанному файлу. UNIX требует, чтобы у пользователя были полномочия WRITE для родительского каталога.

Чтобы переименовать файл, пользователь должен иметь права доступа DELETE к исходному файлу и права доступа RENAME к целевому файлу. UNIX также требует, чтобы у пользователя были права доступа WRITE к родительскому каталогу.

Всем пользователям предоставляется постоянный доступ ЧТЕНИЕ (как минимум) к файлам /etc/passwd и /etc/group, независимо от настройки этих файлов по умолчанию. Такой доступ предотвращает зависание системы.

Владелец объекта ФАЙЛ в базе данных

Privileged Access Manager Server Control

всегда имеет полный доступ к файлу, защищенному объектом.

Тип доступа chdir конкретно управляет командой chdir, а не выполняет ее, как это делает UNIX.

Следующие условия являются ограничениями системы защиты файлов:

В отношении пользователей, не являющихся членами специальной группы _restricted,

Управление сервером Privileged Access Manager

защищает только те файлы и каталоги, которые:

Для пользователей, принадлежащих к группе _restricted, все системные файлы защищены с помощью

Privileged Access Manager Server Control

. Для файлов, которые не определены в базе данных, авторизация основана на записи _default класса FILE.

Управление сервером Privileged Access Manager

поддерживает таблицу всех имен файлов и каталогов (включая шаблоны с использованием подстановочных знаков), которые указывают на ресурсы, которые нуждаются в защите. Объем памяти, доступный для этой таблицы, ограничен. Как правило, максимальное количество файлов и каталогов, которые можно определить по отдельным именам в базе данных, равно 4096. Максимальное количество шаблонов имен равно 512.

Некоторые файлы защищены, даже если для них не существует явных правил доступа. Эти файлы включают в себя

Privileged Access Manager Server Control

файлы базы данных, журналы аудита и файлы конфигурации.

Примечание:

Для получения дополнительной информации см. класс FILE в разделеСсылка

.

Privileged Access Manager Server Control

поддерживает следующие типы доступа к файлам.

ВСЕ

ЧДИР

ЧМОД

CHOWN

CONTROL

CREATE

DELETE

EXECUTE

NONE

READ

RENAME

SEC

UPDATE

UTIME

ЗАПИСЬ

Система защиты файлов полезна для защиты выбранных наборов файлов, содержащих конфиденциальные данные. Например, вы можете использовать

Privileged Access Manager Server Control

to protect the following files:

/etc/passwd

/etc/group

/etc/hosts

/etc/shadow

Используйте

Privileged Access Manager Server Control

для защиты баз данных и всех других конфиденциальных файлов на вашем сайте. Предоставьте доступ только демону сервера.

Предоставьте доступ только демону сервера.

Правила управляют некоторыми файлами, которым всегда требуется контроль доступа, даже если вы их не укажете.

Эта страница содержит следующие разделы:

Как работает защита файлов

При запуске демона seosd он выполняет команду UNIX stat для каждого отдельного файлового объекта, определенного в базе данных. Затем демон создает в памяти таблицу, содержащую запись для каждого файлового объекта. Кроме того, таблица содержит индекс и устройство файла для каждого отдельного файла. С помощью этой информации

Privileged Access Manager Server Control

также может защитить жесткие ссылки на файлы, поскольку защита осуществляется в соответствии с устройством и индексным узлом. База данных не хранит информацию об индексном узле и устройстве файла.

При создании правила файла с помощью

Privileged Access Manager Server Control

:

Если файл существует в UNIX,

Privileged Access Manager Server Control

сначала выполняет команду stat для файла.

Затем он добавляет запись в таблицу файлов с информацией об индексном узле и устройстве файла.

Затем он добавляет запись в таблицу файлов с информацией об индексном узле и устройстве файла.Если файл не существует в UNIX,

Управление сервером Privileged Access Manager

добавляет запись имени файла в таблицу файлов (без информации об индексном узле и устройстве). Эта запись аналогична записи для универсального файлового объекта. Одновременно ядро хранит в своих внутренних таблицах указание на то, что этот файл должен быть проверен во время создания на наличие информации об индексном узле и устройстве. Когда файл создается, ядро перехватывает его создание. Ядро сообщает seosd об индексном узле файла и информации об устройстве. Затем демон seosd может обновить запись файла в таблице файлов.

Когда вы удаляете файл,

Privileged Access Manager Server Control

удаляет его запись в таблице файлов seosd. Запись остается в базе данных

Запись остается в базе данных

Privileged Access Manager Server Control

на случай, если вы создадите ее снова.

Защитить файлы

Чтобы определить защищенный файл в selang, введите следующую команду:

newres ФАЙЛ имя файла

Например, чтобы зарегистрировать файл с именем /tmp/binary.bkup, введите следующую команду:

newres ФАЙЛ /tmp/binary.bkup

Примечание:

Когда вы определяете правило файла без указания его типа доступа, по умолчанию назначается доступ NONE. В этом случае доступ к файлу имеет только владелец файла.Большинство защищенных файлов должны быть защищены от доступа суперпользователем. В противном случае любой пользователь, знающий пароль суперпользователя, автоматически получает доступ к файлам. В то же время вы можете запретить доступ к файлу всем другим пользователям, кроме владельца файла.

Чтобы защитить несколько файлов с одинаковыми именами, используйте шаблон имени файла, включающий подстановочный знак. Подстановочные знаки:

Подстановочные знаки:

*

(что означает ноль или более символов) и?

(что указывает на любой один символ, кроме/

).Указанный шаблон сопоставляется с полным путем к файлу, так что шаблон /tmp/x* соответствует файлам с именами /tmp/x1, /tmp/xxx и даже /tmp/xdir/a.

шаблоны, которые

Привилегированный сервер Access Manager.

Так как шаблоны имен файлов являются таким мощным инструментом, не экспериментируйте с ними свободно.

Пример: Следующая команда определяет как защищенный каждый файл в каталоге /tmp, имя которого начинается с a и заканчивается на b. Это будет включать в себя такой файл, как /tmp/axyz/axyzb :

newres FILE /tmp/a*b

Подстановочные знаки в именах ресурсов FILE

подстановочный знак защищен правами доступа, связанными с записью.

Можно использовать следующие подстановочные знаки:

Если имя физического ресурса соответствует более чем одному имени записи ресурса, для этого ресурса используется самое длинное совпадение без подстановочного знака.

google.com на компьютере.

google.com на компьютере.

Откроется окно разрешений .

Откроется окно разрешений . Введите адреса электронной почты лиц , которые могут читать или изменять документ. Нажмите ок .

Введите адреса электронной почты лиц , которые могут читать или изменять документ. Нажмите ок . . Пример: если

. Пример: если

Затем он добавляет запись в таблицу файлов с информацией об индексном узле и устройстве файла.

Затем он добавляет запись в таблицу файлов с информацией об индексном узле и устройстве файла.

Ваш комментарий будет первым