Включение облачной защиты в антивирусной Microsoft Defender

Twitter LinkedIn Facebook Адрес электронной почты- Статья

Область применения:

- Антивирусная программа в Microsoft Defender

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

Платформы

- Windows

Облачная защита в Microsoft Defender Антивирусная программа обеспечивает точную защиту в режиме реального времени и интеллектуальную защиту. Защита облака должна быть включена по умолчанию.

Защита облака должна быть включена по умолчанию.

Примечание.

Защита от незаконного изменения помогает предотвратить изменение защиты облака и других параметров безопасности. В результате при включении защиты от незаконного изменения все изменения, внесенные в параметры, защищенные от незаконного изменения, игнорируются. Если необходимо внести изменения в устройство и эти изменения блокируются защитой от незаконного изменения, рекомендуется использовать режим устранения неполадок , чтобы временно отключить защиту от незаконного изменения на устройстве. Обратите внимание, что после завершения режима устранения неполадок все изменения, внесенные в параметры, защищенные от незаконного изменения, возвращаются в настроенное состояние.

Почему следует включить облачную защиту

Microsoft Defender антивирусная облачная защита помогает защититься от вредоносных программ в конечных точках и в сети. Мы рекомендуем оставить облачную защиту включенной, так как некоторые функции безопасности и возможности в Microsoft Defender для конечной точки работать только при включенной облачной защите.

В следующей таблице перечислены функции и возможности, зависящие от облачной защиты.

| Функция и возможность | Требование к подписке | Описание |

|---|---|---|

| Проверка метаданных в облаке. Облачная служба антивирусной программы Microsoft Defender использует модели машинного обучения в качестве дополнительного уровня защиты. Эти модели машинного обучения включают метаданные, поэтому при обнаружении подозрительного или вредоносного файла проверяется его метаданные. | Microsoft Defender для конечной точки план 1 или план 2 (автономный или включенный в план, например Microsoft 365 E3 или E5) | |

Облачная защита и отправка примеров. Файлы и исполняемые файлы можно отправлять в облачную службу антивирусной программы Microsoft Defender для детонации и анализа. Автоматическая отправка примеров зависит от облачной защиты, хотя ее также можно настроить как автономный параметр. Автоматическая отправка примеров зависит от облачной защиты, хотя ее также можно настроить как автономный параметр.Дополнительные сведения см. в статье Защита от облака и отправка примеров в Microsoft Defender Антивирусная программа. | Microsoft Defender для конечной точки план 1 или план 2 (автономный или включенный в план, например Microsoft 365 E3 или E5) | |

| Защита от незаконного изменения. Защита от незаконного изменения помогает защититься от нежелательных изменений параметров безопасности вашей организации. Дополнительные сведения см. в статье Защита параметров безопасности с помощью защиты от незаконного изменения. | Microsoft Defender для конечной точки план 2 (автономный или включенный в план, например Microsoft 365 E5) | |

| Блокировка при первом появлении Блокировать с первого взгляда обнаруживает новые вредоносные программы и блокирует его в течение нескольких секунд. При обнаружении подозрительного или вредоносного файла блокируйте возможности при первом появлении запросов к серверной части облачной защиты и применяют эвристики, машинное обучение и автоматический анализ файла, чтобы определить, является ли он угрозой.  Дополнительные сведения см. в статье Что такое «блокировка с первого взгляда»? | Microsoft Defender для конечной точки план 1 или план 2 (автономный или включенный в план, например Microsoft 365 E3 или E5) | |

| Экстренные обновления подписей. При обнаружении вредоносного содержимого развертываются экстренные обновления сигнатур и исправления. Вместо того чтобы ждать следующего регулярного обновления, вы можете получить эти исправления и обновления в течение нескольких минут. Дополнительные сведения об обновлениях см. в статье Microsoft Defender Антивирусная программа для аналитики безопасности и обновления продуктов. | Microsoft Defender для конечной точки план 2 (автономный или включенный в план, например Microsoft 365 E5) | |

Обнаружение и ответ конечной точки (EDR) в блочном режиме. EDR в режиме блокировки обеспечивает дополнительную защиту, если Microsoft Defender антивирусная программа не является основным антивирусным продуктом на устройстве. EDR в блочном режиме исправляет артефакты, найденные во время проверок, созданных EDR, которые могли пропустить основное антивирусное решение сторонних разработчиков. Если этот параметр включен для устройств с Microsoft Defender Антивирусная программа в качестве основного антивирусного решения, EDR в блочном режиме предоставляет дополнительное преимущество автоматического исправления артефактов, обнаруженных во время проверок, созданных EDR. EDR в блочном режиме исправляет артефакты, найденные во время проверок, созданных EDR, которые могли пропустить основное антивирусное решение сторонних разработчиков. Если этот параметр включен для устройств с Microsoft Defender Антивирусная программа в качестве основного антивирусного решения, EDR в блочном режиме предоставляет дополнительное преимущество автоматического исправления артефактов, обнаруженных во время проверок, созданных EDR.Дополнительные сведения см. в разделе EDR в блочном режиме. | Microsoft Defender для конечной точки план 2 (автономный или включенный в план, например Microsoft 365 E5) | |

| Правила сокращения направлений атак (ASR). Правила ASR — это интеллектуальные правила, которые можно настроить для защиты от вредоносных программ. Для обеспечения полной работы некоторых правил требуется включить облачную защиту. К этим правилам относятся следующие: — Блокировать выполнение исполняемых файлов, если они не соответствуют критериям распространенности, возраста или списка доверия.  — Использование расширенной защиты от программ-шантажистов — запретить запуск ненадежных программ со съемных дисков Дополнительные сведения см. в статье Использование правил сокращения направлений атак для предотвращения заражения вредоносными программами. | Microsoft Defender для конечной точки план 1 или план 2 (автономный или включенный в план, например Microsoft 365 E3 или E5) | |

| Индикаторы компрометации (IoCs). В Defender для конечной точки ioCs можно настроить для определения обнаружения, предотвращения и исключения сущностей. Примеры: Индикаторы «Разрешить» можно использовать для определения исключений для антивирусных проверок и действий по исправлению. Индикаторы «Оповещение и блокировка» можно использовать для предотвращения выполнения файлов или процессов. Дополнительные сведения см. в статье Создание индикаторов. | Microsoft Defender для конечной точки план 2 (автономный или включенный в план, например Microsoft 365 E5) |

Совет

Дополнительные сведения о планах Defender для конечной точки см. в разделах Microsoft Defender для конечной точки план 1 и план 2.

в разделах Microsoft Defender для конечной точки план 1 и план 2.

Методы настройки облачной защиты

Вы можете включить или отключить облачную защиту Microsoft Defender антивирусной программы с помощью одного из нескольких методов, например:

- Microsoft Intune

- Групповая политика

- Командлеты PowerShell

- Инструкция по управлению Windows (WMI)

Вы также можете использовать Configuration Manager. Кроме того, вы можете включить или отключить облачную защиту на отдельных конечных точках с помощью приложения Безопасность Windows.

Дополнительные сведения о конкретных требованиях к сетевому подключению для обеспечения возможности подключения конечных точек к службе облачной защиты см. в статье Настройка и проверка сетевых подключений.

Примечание.

В Windows 10 и Windows 11 нет никакой разницы между основными и расширенными параметрами отчетов, описанными в этой статье. Это устаревшее различие, и выбор любого из параметров приводит к тому же уровню облачной защиты.

Использование Microsoft Intune для включения облачной защиты

Перейдите в центр администрирования Intune (https://intune.microsoft.com) и выполните вход.

ВыберитеАнтивирусная программадля обеспечения безопасности конечных> точек.

В разделе Политики антивирусной программы выберите существующую политику или нажмите кнопку + Создать политику.

Задача Действия Создание новой политики 1. Для параметра Платформа выберите Windows 10, Windows 11 и Windows Server. 2. В поле Профиль выберите Microsoft Defender Антивирусная программа

3. На странице Основные сведения укажите имя и описание политики, а затем нажмите кнопку Далее.

4. В разделе Defender найдите Разрешить облачную защиту и задайте для него значение Разрешено. Затем нажмите кнопку Далее.

5. Прокрутите вниз до пункта Отправка образцов согласие и выберите один из следующих параметров:

— Автоматическая отправка всех примеров

— Автоматическая отправка безопасных примеров6. На шаге Теги области, если ваша организация использует теги область, выберите нужные теги и нажмите кнопку Далее.

7. На шаге Назначения выберите группы, пользователей или устройства, к которым вы хотите применить эту политику, а затем нажмите кнопку Далее.

8. На шаге Проверка и создание просмотрите параметры политики и нажмите кнопку Создать.

Изменение существующей политики 1. Выберите политику, которую нужно изменить.

2. В разделе Параметры конфигурации выберите Изменить.

3. В разделе Defender найдите Разрешить облачную защиту и задайте для него значение Разрешено.

4. Прокрутите вниз до пункта Отправка образцов согласие и выберите один из следующих параметров:

— Автоматическая отправка всех примеров

— Автоматическая отправка безопасных примеров5. Выберите Проверить и сохранить.

Совет

Дополнительные сведения о параметрах антивирусной программы Microsoft Defender в Intune см. в статье Антивирусная политика для защиты конечных точек в Intune.

Использование групповая политика для включения облачной защиты

На устройстве управления групповая политика откройте консоль управления групповая политика, щелкните правой кнопкой мыши объект групповая политика, который требуется настроить, и выберите изменить.

В редакторе управления групповая политика перейдите в раздел Конфигурация компьютера.

Выберите Административные шаблоны.

Разверните дерево до компонентов> Windows Microsoft Defender Антивирусная программа > MAPS

Примечание.

Параметры MAPS равны облачной защите.

Дважды щелкните Присоединиться к Microsoft MAPS. Убедитесь, что параметр включен и имеет значение Basic MAPS или Advanced MAPS. Нажмите кнопку ОК.

Вы можете отправить базовую или дополнительную информацию об обнаружении программного обеспечения:

Basic MAPS. Базовый членский состав отправляет в корпорацию Майкрософт основную информацию о вредоносных программах и потенциально нежелательных программах, обнаруженных на вашем устройстве. Сведения о том, откуда поступило программное обеспечение (например, URL-адреса и частичные пути), действия, предпринятые для устранения угрозы, а также сведения о том, были ли выполнены эти действия.

Advanced MAPS. Помимо основных сведений, расширенное членство отправляет подробные сведения о вредоносных программах и потенциально нежелательных программах, включая полный путь к программному обеспечению, а также подробные сведения о том, как программное обеспечение повлияло на ваше устройство.

Дважды щелкните Отправить примеры файлов, если требуется дальнейший анализ. Убедитесь, что для первого параметра задано значение Включено , а для остальных — одно из следующих:

- Отправка безопасных примеров (1)

- Отправка всех примеров (3)

Примечание.

Параметр Отправить безопасные примеры (1) означает, что большинство примеров отправляются автоматически. Файлы, которые, скорее всего, содержат личную информацию, запрашивают у пользователя дополнительное подтверждение. Установка параметра Always Prompt (0) снижает состояние защиты устройства.

Если установить для параметра значение Никогда не отправлять (2), функция блокировать при первом взгляде Microsoft Defender для конечной точки не будет работать.

Если установить для параметра значение Никогда не отправлять (2), функция блокировать при первом взгляде Microsoft Defender для конечной точки не будет работать.Нажмите кнопку ОК.

Включение облачной защиты с помощью командлетов PowerShell

Следующие командлеты могут включить облачную защиту:

Set-MpPreference -MAPSReporting Advanced Set-MpPreference -SubmitSamplesConsent SendAllSamples

Дополнительные сведения об использовании PowerShell с антивирусной программой Microsoft Defender см. в статье Использование командлетов PowerShell для настройки и запуска Microsoft Defender антивирусных и Microsoft Defender антивирусных командлетов. Поставщик служб CSP политики — Defender также содержит дополнительные сведения, в частности, на -SubmitSamplesConsent.

Важно!

Можно задать для параметра -SubmitSamplesConsent значение SendSafeSamples (по умолчанию, рекомендуемый параметр), NeverSend, или AlwaysPrompt. Этот

Этот SendSafeSamples параметр означает, что большинство примеров отправляются автоматически. Файлы, которые, скорее всего, содержат личную информацию, приводят к запросу на продолжение пользователя и требуют подтверждения.

Параметры NeverSend и AlwaysPrompt снижают уровень защиты устройства. Кроме того, этот параметр означает, NeverSend что функция блокировать при первом взгляде Microsoft Defender для конечной точки не будет работать.

Включение облачной защиты с помощью инструкции по управлению Windows (WMI)

Используйте метод Set класса MSFT_MpPreference для следующих свойств:

MAPSReporting SubmitSamplesConsent

Дополнительные сведения о допустимых параметрах см. в разделе API Защитник Windows WMIv2.

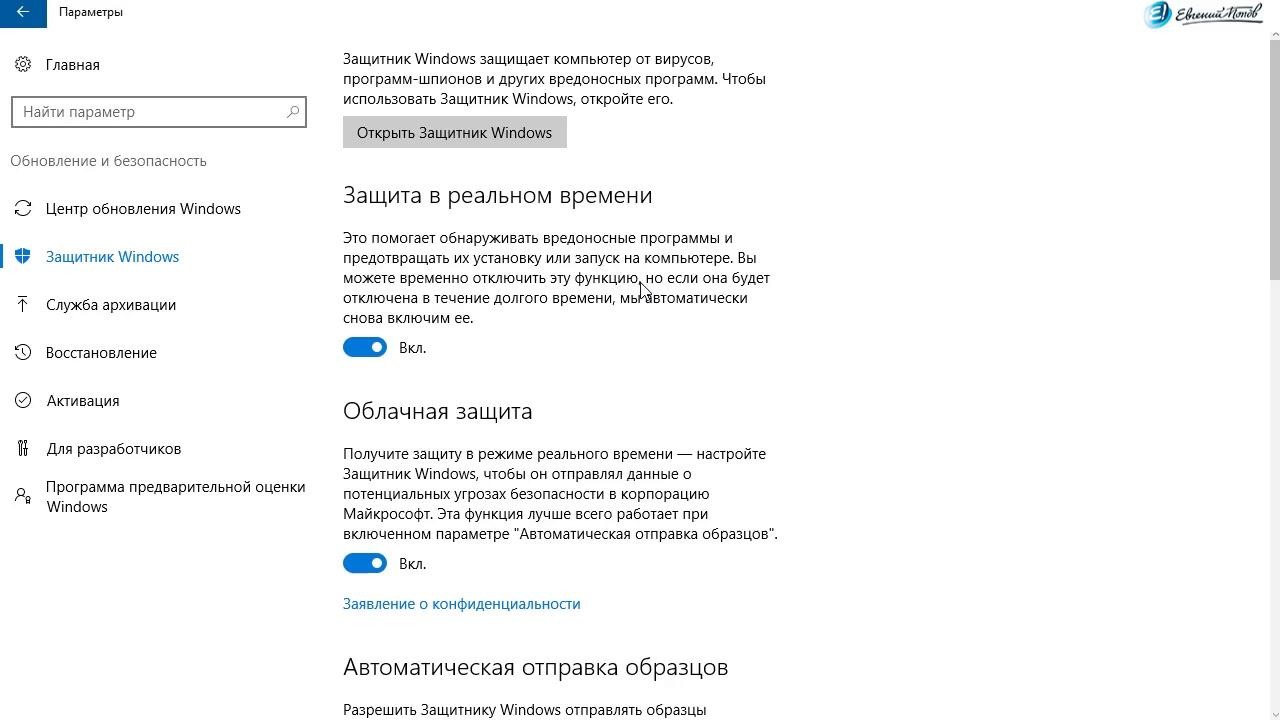

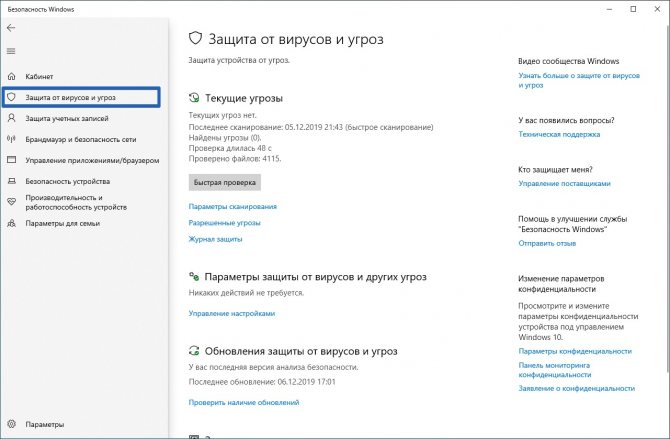

Включение облачной защиты для отдельных клиентов с помощью приложения Безопасность Windows

Примечание.

Если параметр Настроить локальное переопределение параметра для создания отчетов Microsoft MAPS групповая политика имеет значение Отключено, то параметры облачной защиты в параметрах Windows будут неактивны и неактивны. Изменения, внесенные с помощью объекта групповая политика, должны быть сначала развернуты в отдельных конечных точках, прежде чем параметр будет обновлен в параметрах Windows.

Изменения, внесенные с помощью объекта групповая политика, должны быть сначала развернуты в отдельных конечных точках, прежде чем параметр будет обновлен в параметрах Windows.

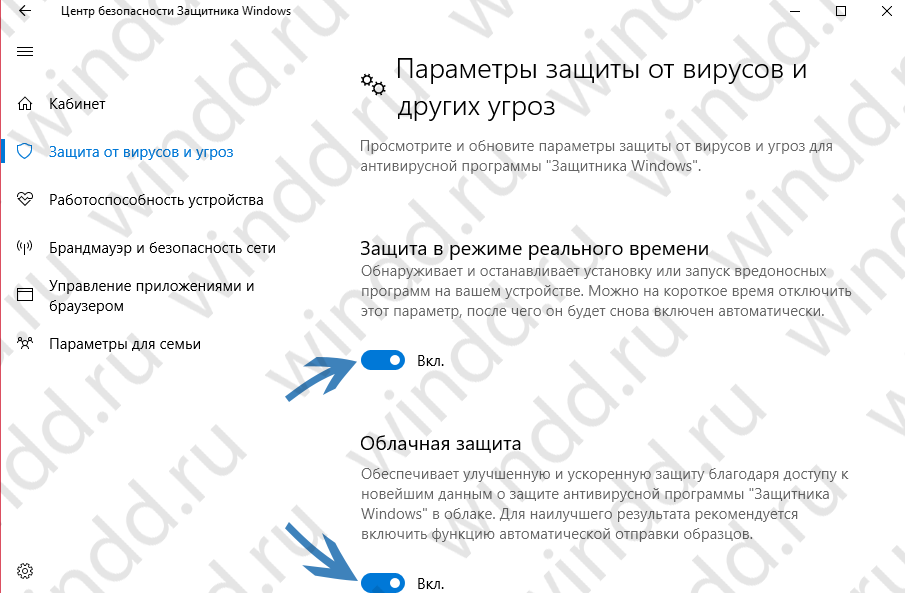

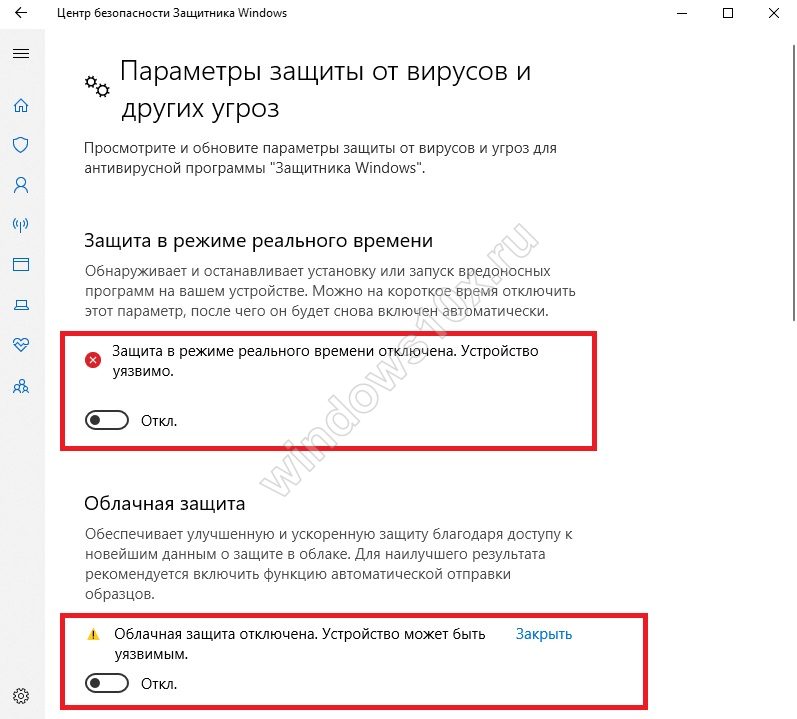

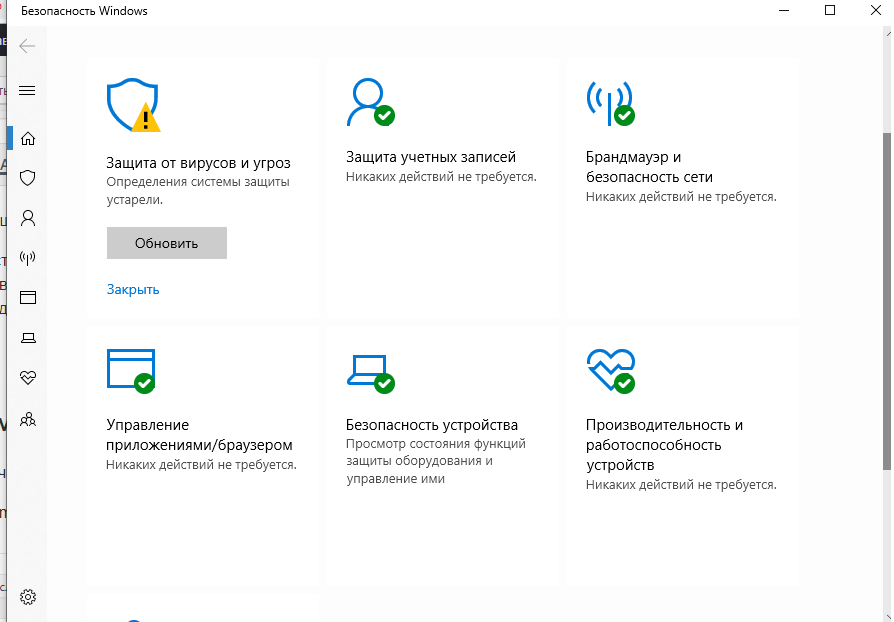

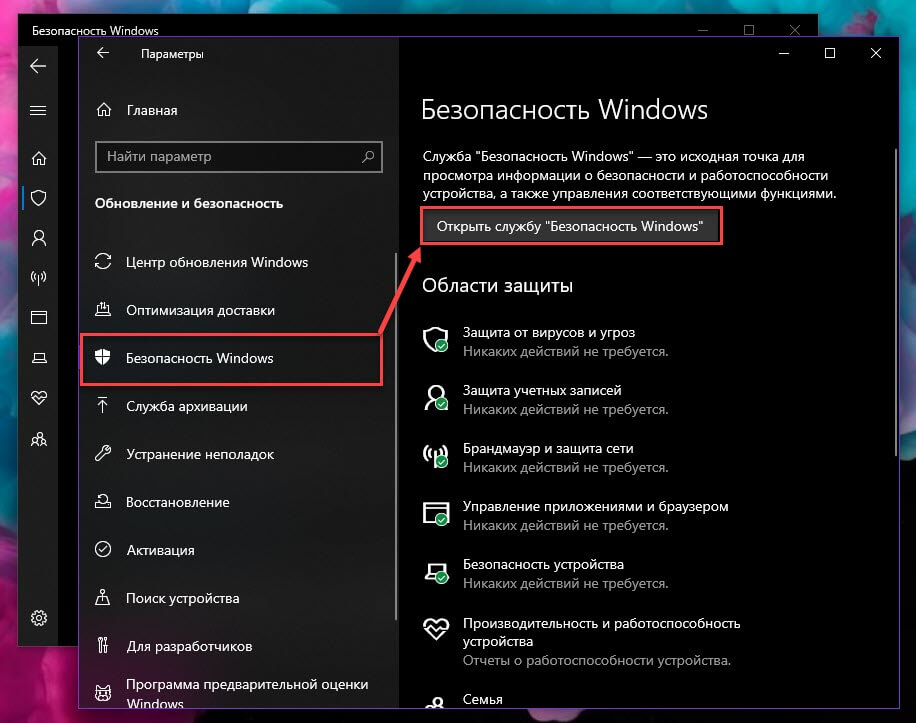

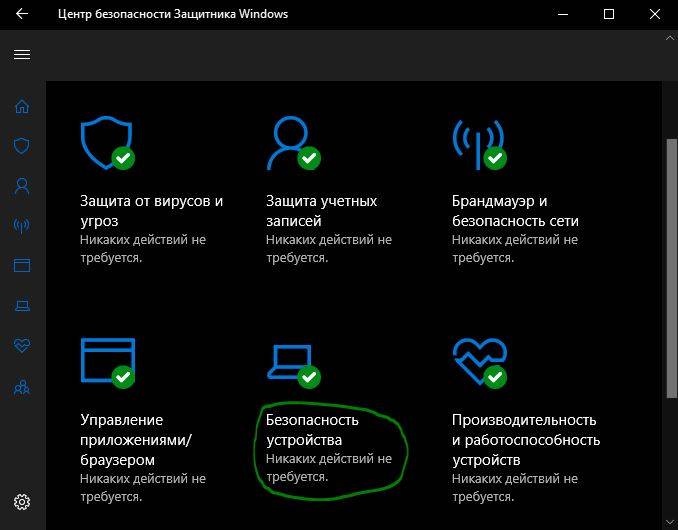

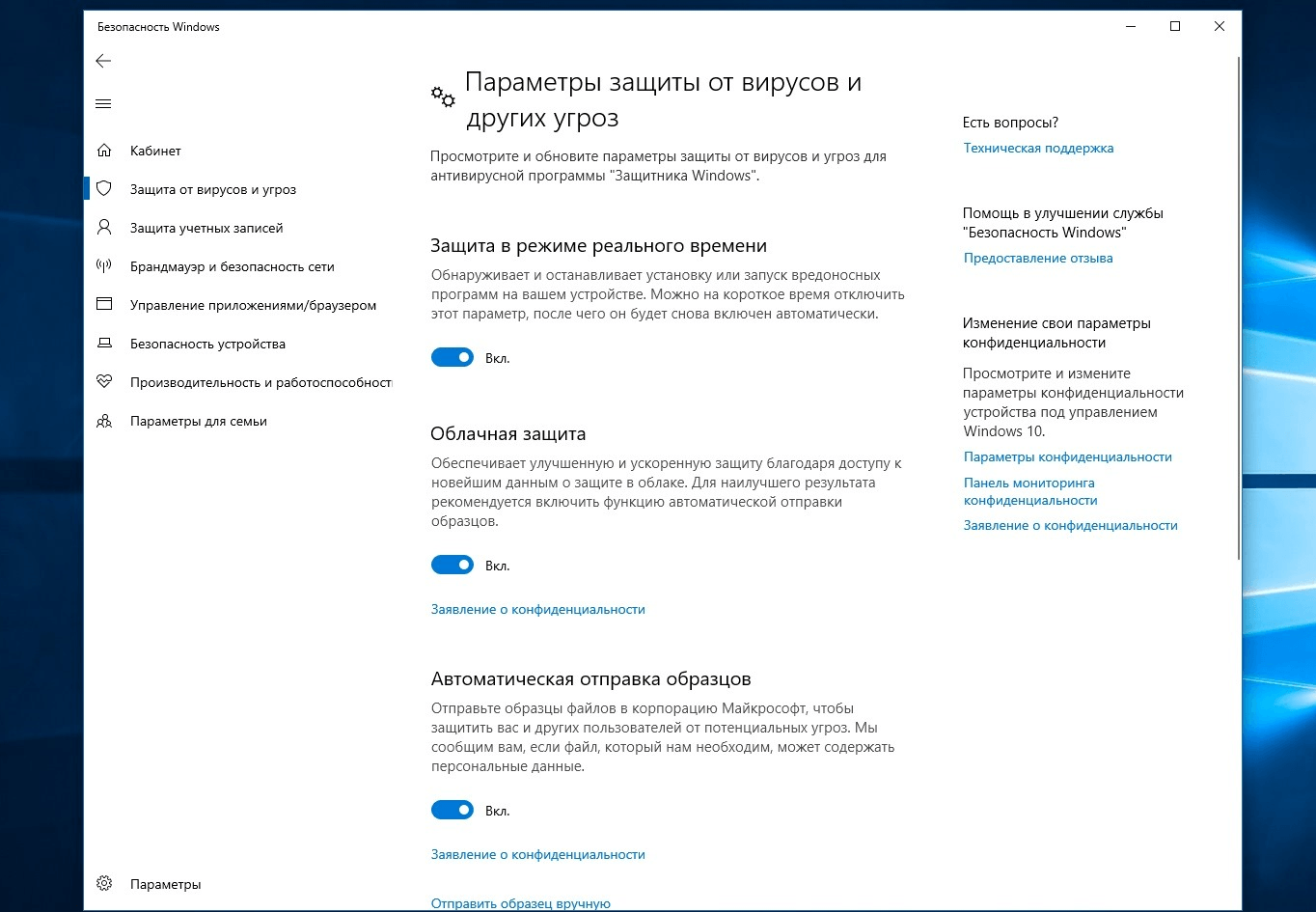

Откройте приложение Безопасность Windows, щелкнув значок щита на панели задач или выполнив поиск Безопасность Windows в меню «Пуск».

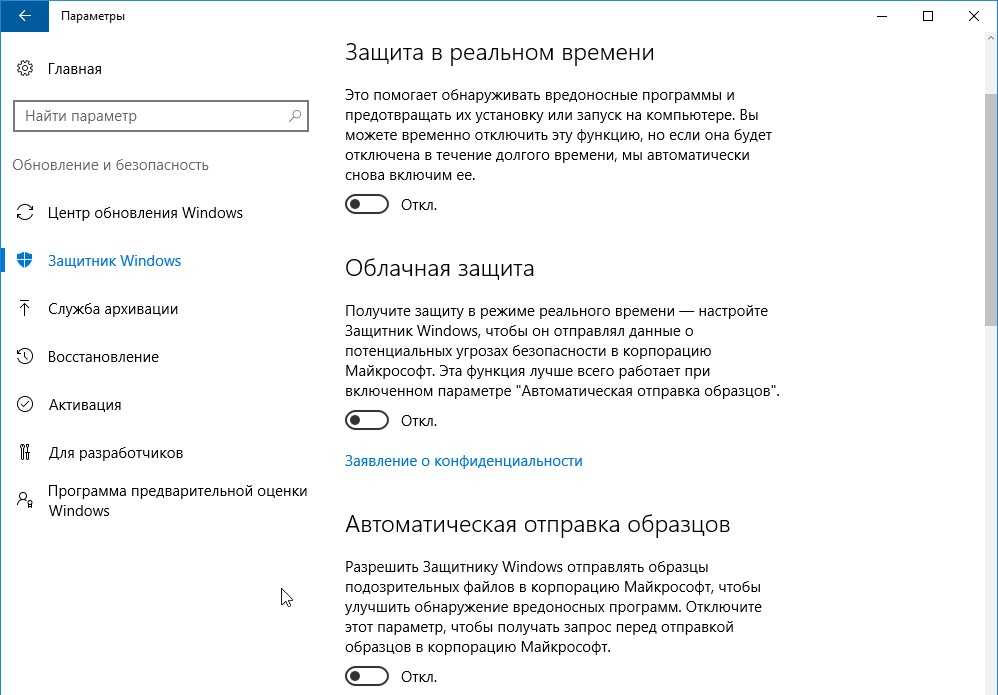

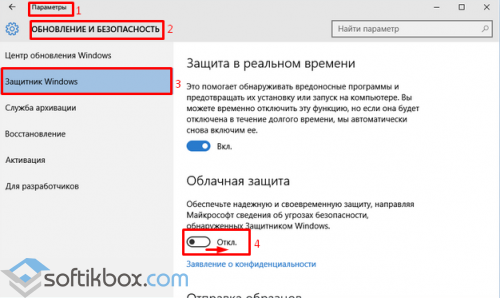

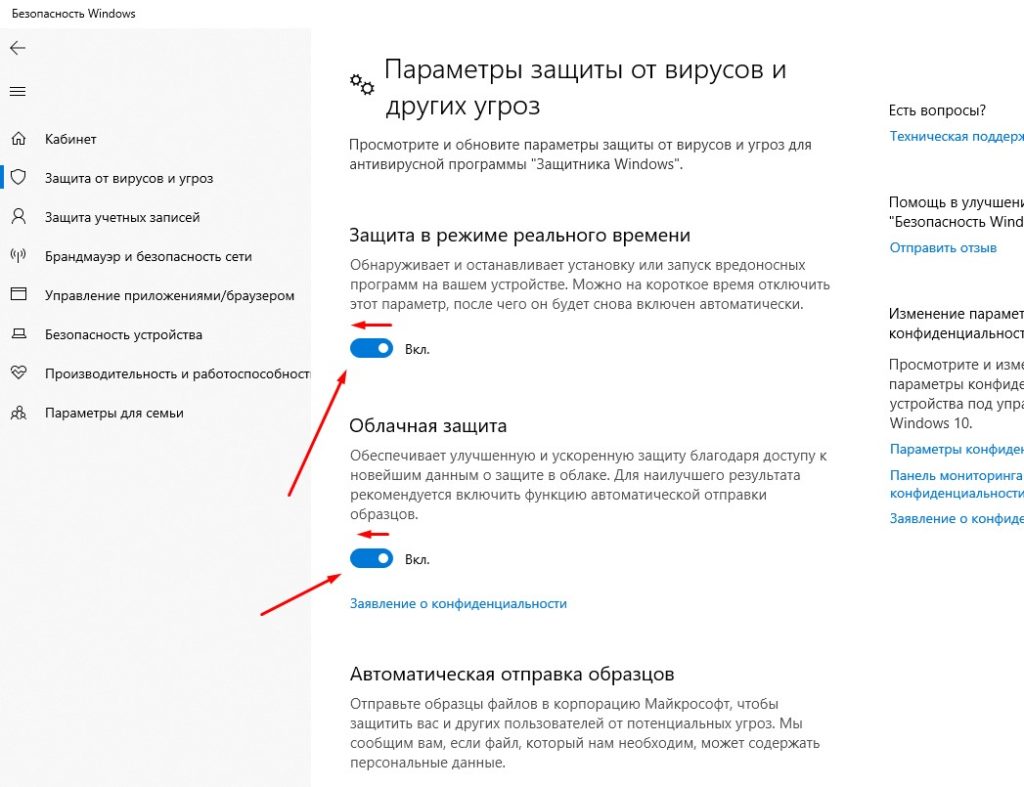

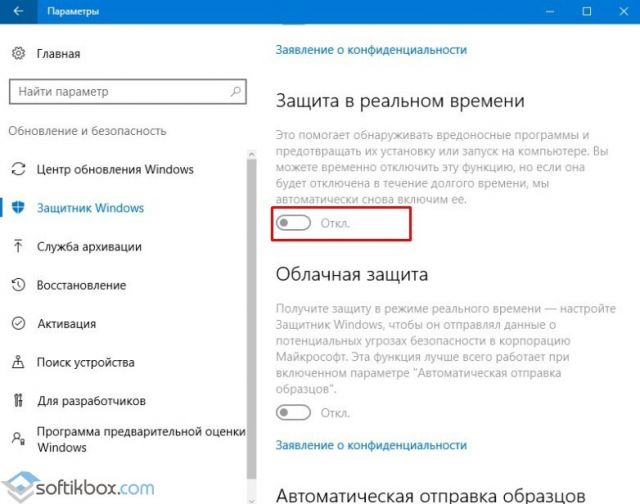

Выберите плитку Защита & от вирусов (или значок щита в левой строке меню), а затем в разделе & Параметры защиты от вирусов выберите Управление параметрами.

Убедитесь, что облачная защита и автоматическая отправка примеров переключились в положение Включено.

Примечание.

Если автоматическая отправка примеров настроена с помощью групповая политика, параметр становится серым и недоступен.

См. также

Использование облачной защиты Майкрософт в антивирусной Microsoft Defender

Configuration Manager: Microsoft Defender для конечной точки

Использование командлетов PowerShell для управления антивирусной программой в Microsoft Defender

Совет

Если вам нужны сведения об антивирусной программе для других платформ, см. :

:

- Установка параметров Microsoft Defender для конечной точки в macOS

- Microsoft Defender для конечной точки на Mac

- Параметры антивирусной политики macOS для антивирусной программы Microsoft Defender для Intune

- Установите параметры Microsoft Defender для конечной точки в Linux.

- Microsoft Defender для конечной точки в Linux

- Настройка функций Defender для конечной точки на Android

- Настройка защитника Майкрософт для конечной точки на функциях iOS

Включение облачной защиты в антивирусной Microsoft Defender

Twitter LinkedIn Facebook Адрес электронной почты- Статья

Область применения:

- Антивирусная программа в Microsoft Defender

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

Платформы

- Windows

Облачная защита в Microsoft Defender Антивирусная программа обеспечивает точную защиту в режиме реального времени и интеллектуальную защиту. Защита облака должна быть включена по умолчанию.

Защита облака должна быть включена по умолчанию.

Примечание.

Защита от незаконного изменения помогает предотвратить изменение защиты облака и других параметров безопасности. В результате при включении защиты от незаконного изменения все изменения, внесенные в параметры, защищенные от незаконного изменения, игнорируются. Если необходимо внести изменения в устройство и эти изменения блокируются защитой от незаконного изменения, рекомендуется использовать режим устранения неполадок , чтобы временно отключить защиту от незаконного изменения на устройстве. Обратите внимание, что после завершения режима устранения неполадок все изменения, внесенные в параметры, защищенные от незаконного изменения, возвращаются в настроенное состояние.

Почему следует включить облачную защиту

Microsoft Defender антивирусная облачная защита помогает защититься от вредоносных программ в конечных точках и в сети. Мы рекомендуем оставить облачную защиту включенной, так как некоторые функции безопасности и возможности в Microsoft Defender для конечной точки работать только при включенной облачной защите.

В следующей таблице перечислены функции и возможности, зависящие от облачной защиты.

| Функция и возможность | Требование к подписке | Описание |

|---|---|---|

| Проверка метаданных в облаке. Облачная служба антивирусной программы Microsoft Defender использует модели машинного обучения в качестве дополнительного уровня защиты. Эти модели машинного обучения включают метаданные, поэтому при обнаружении подозрительного или вредоносного файла проверяется его метаданные. Дополнительные сведения см. в статье Блог. Знакомство с передовыми технологиями, которые лежит в основе защиты Microsoft Defender для конечной точки следующего поколения. | Microsoft Defender для конечной точки план 1 или план 2 (автономный или включенный в план, например Microsoft 365 E3 или E5) | |

Облачная защита и отправка примеров. Файлы и исполняемые файлы можно отправлять в облачную службу антивирусной программы Microsoft Defender для детонации и анализа. Автоматическая отправка примеров зависит от облачной защиты, хотя ее также можно настроить как автономный параметр. Автоматическая отправка примеров зависит от облачной защиты, хотя ее также можно настроить как автономный параметр.Дополнительные сведения см. в статье Защита от облака и отправка примеров в Microsoft Defender Антивирусная программа. | Microsoft Defender для конечной точки план 1 или план 2 (автономный или включенный в план, например Microsoft 365 E3 или E5) | |

| Защита от незаконного изменения. Защита от незаконного изменения помогает защититься от нежелательных изменений параметров безопасности вашей организации. Дополнительные сведения см. в статье Защита параметров безопасности с помощью защиты от незаконного изменения. | Microsoft Defender для конечной точки план 2 (автономный или включенный в план, например Microsoft 365 E5) | |

| Блокировка при первом появлении Блокировать с первого взгляда обнаруживает новые вредоносные программы и блокирует его в течение нескольких секунд. При обнаружении подозрительного или вредоносного файла блокируйте возможности при первом появлении запросов к серверной части облачной защиты и применяют эвристики, машинное обучение и автоматический анализ файла, чтобы определить, является ли он угрозой.  Дополнительные сведения см. в статье Что такое «блокировка с первого взгляда»? | Microsoft Defender для конечной точки план 1 или план 2 (автономный или включенный в план, например Microsoft 365 E3 или E5) | |

| Экстренные обновления подписей. При обнаружении вредоносного содержимого развертываются экстренные обновления сигнатур и исправления. Вместо того чтобы ждать следующего регулярного обновления, вы можете получить эти исправления и обновления в течение нескольких минут. Дополнительные сведения об обновлениях см. в статье Microsoft Defender Антивирусная программа для аналитики безопасности и обновления продуктов. | Microsoft Defender для конечной точки план 2 (автономный или включенный в план, например Microsoft 365 E5) | |

Обнаружение и ответ конечной точки (EDR) в блочном режиме. EDR в режиме блокировки обеспечивает дополнительную защиту, если Microsoft Defender антивирусная программа не является основным антивирусным продуктом на устройстве. EDR в блочном режиме исправляет артефакты, найденные во время проверок, созданных EDR, которые могли пропустить основное антивирусное решение сторонних разработчиков. Если этот параметр включен для устройств с Microsoft Defender Антивирусная программа в качестве основного антивирусного решения, EDR в блочном режиме предоставляет дополнительное преимущество автоматического исправления артефактов, обнаруженных во время проверок, созданных EDR. EDR в блочном режиме исправляет артефакты, найденные во время проверок, созданных EDR, которые могли пропустить основное антивирусное решение сторонних разработчиков. Если этот параметр включен для устройств с Microsoft Defender Антивирусная программа в качестве основного антивирусного решения, EDR в блочном режиме предоставляет дополнительное преимущество автоматического исправления артефактов, обнаруженных во время проверок, созданных EDR.Дополнительные сведения см. в разделе EDR в блочном режиме. | Microsoft Defender для конечной точки план 2 (автономный или включенный в план, например Microsoft 365 E5) | |

| Правила сокращения направлений атак (ASR). Правила ASR — это интеллектуальные правила, которые можно настроить для защиты от вредоносных программ. Для обеспечения полной работы некоторых правил требуется включить облачную защиту. К этим правилам относятся следующие: — Блокировать выполнение исполняемых файлов, если они не соответствуют критериям распространенности, возраста или списка доверия.  — Использование расширенной защиты от программ-шантажистов — запретить запуск ненадежных программ со съемных дисков Дополнительные сведения см. в статье Использование правил сокращения направлений атак для предотвращения заражения вредоносными программами. | Microsoft Defender для конечной точки план 1 или план 2 (автономный или включенный в план, например Microsoft 365 E3 или E5) | |

| Индикаторы компрометации (IoCs). В Defender для конечной точки ioCs можно настроить для определения обнаружения, предотвращения и исключения сущностей. Примеры: Индикаторы «Разрешить» можно использовать для определения исключений для антивирусных проверок и действий по исправлению. Индикаторы «Оповещение и блокировка» можно использовать для предотвращения выполнения файлов или процессов. Дополнительные сведения см. в статье Создание индикаторов. | Microsoft Defender для конечной точки план 2 (автономный или включенный в план, например Microsoft 365 E5) |

Совет

Дополнительные сведения о планах Defender для конечной точки см. в разделах Microsoft Defender для конечной точки план 1 и план 2.

в разделах Microsoft Defender для конечной точки план 1 и план 2.

Методы настройки облачной защиты

Вы можете включить или отключить облачную защиту Microsoft Defender антивирусной программы с помощью одного из нескольких методов, например:

- Microsoft Intune

- Групповая политика

- Командлеты PowerShell

- Инструкция по управлению Windows (WMI)

Вы также можете использовать Configuration Manager. Кроме того, вы можете включить или отключить облачную защиту на отдельных конечных точках с помощью приложения Безопасность Windows.

Дополнительные сведения о конкретных требованиях к сетевому подключению для обеспечения возможности подключения конечных точек к службе облачной защиты см. в статье Настройка и проверка сетевых подключений.

Примечание.

В Windows 10 и Windows 11 нет никакой разницы между основными и расширенными параметрами отчетов, описанными в этой статье. Это устаревшее различие, и выбор любого из параметров приводит к тому же уровню облачной защиты. Нет никакой разницы в типе или объеме информации, к которой предоставляется доступ. Дополнительные сведения о том, что мы собираем, см. в Заявлении о конфиденциальности Майкрософт.

Нет никакой разницы в типе или объеме информации, к которой предоставляется доступ. Дополнительные сведения о том, что мы собираем, см. в Заявлении о конфиденциальности Майкрософт.

Использование Microsoft Intune для включения облачной защиты

Перейдите в центр администрирования Intune (https://intune.microsoft.com) и выполните вход.

ВыберитеАнтивирусная программадля обеспечения безопасности конечных> точек.

В разделе Политики антивирусной программы выберите существующую политику или нажмите кнопку + Создать политику.

Задача Действия Создание новой политики 1. Для параметра Платформа выберите Windows 10, Windows 11 и Windows Server. 2. В поле Профиль выберите Microsoft Defender Антивирусная программа.

3. На странице Основные сведения укажите имя и описание политики, а затем нажмите кнопку Далее.

4. В разделе Defender найдите Разрешить облачную защиту и задайте для него значение Разрешено. Затем нажмите кнопку Далее.

5. Прокрутите вниз до пункта Отправка образцов согласие и выберите один из следующих параметров:

— Автоматическая отправка всех примеров

— Автоматическая отправка безопасных примеров6. На шаге Теги области, если ваша организация использует теги область, выберите нужные теги и нажмите кнопку Далее.

7. На шаге Назначения выберите группы, пользователей или устройства, к которым вы хотите применить эту политику, а затем нажмите кнопку Далее.

8. На шаге Проверка и создание просмотрите параметры политики и нажмите кнопку Создать.

Изменение существующей политики 1. Выберите политику, которую нужно изменить.

2. В разделе Параметры конфигурации выберите Изменить.

3. В разделе Defender найдите Разрешить облачную защиту и задайте для него значение Разрешено.

4. Прокрутите вниз до пункта Отправка образцов согласие и выберите один из следующих параметров:

— Автоматическая отправка всех примеров

— Автоматическая отправка безопасных примеров5. Выберите Проверить и сохранить.

Совет

Дополнительные сведения о параметрах антивирусной программы Microsoft Defender в Intune см. в статье Антивирусная политика для защиты конечных точек в Intune.

Использование групповая политика для включения облачной защиты

На устройстве управления групповая политика откройте консоль управления групповая политика, щелкните правой кнопкой мыши объект групповая политика, который требуется настроить, и выберите изменить.

В редакторе управления групповая политика перейдите в раздел Конфигурация компьютера.

Выберите Административные шаблоны.

Разверните дерево до компонентов> Windows Microsoft Defender Антивирусная программа > MAPS

Примечание.

Параметры MAPS равны облачной защите.

Дважды щелкните Присоединиться к Microsoft MAPS. Убедитесь, что параметр включен и имеет значение Basic MAPS или Advanced MAPS. Нажмите кнопку ОК.

Вы можете отправить базовую или дополнительную информацию об обнаружении программного обеспечения:

Basic MAPS. Базовый членский состав отправляет в корпорацию Майкрософт основную информацию о вредоносных программах и потенциально нежелательных программах, обнаруженных на вашем устройстве. Сведения о том, откуда поступило программное обеспечение (например, URL-адреса и частичные пути), действия, предпринятые для устранения угрозы, а также сведения о том, были ли выполнены эти действия.

Advanced MAPS. Помимо основных сведений, расширенное членство отправляет подробные сведения о вредоносных программах и потенциально нежелательных программах, включая полный путь к программному обеспечению, а также подробные сведения о том, как программное обеспечение повлияло на ваше устройство.

Дважды щелкните Отправить примеры файлов, если требуется дальнейший анализ. Убедитесь, что для первого параметра задано значение Включено , а для остальных — одно из следующих:

- Отправка безопасных примеров (1)

- Отправка всех примеров (3)

Примечание.

Параметр Отправить безопасные примеры (1) означает, что большинство примеров отправляются автоматически. Файлы, которые, скорее всего, содержат личную информацию, запрашивают у пользователя дополнительное подтверждение. Установка параметра Always Prompt (0) снижает состояние защиты устройства.

Если установить для параметра значение Никогда не отправлять (2), функция блокировать при первом взгляде Microsoft Defender для конечной точки не будет работать.

Если установить для параметра значение Никогда не отправлять (2), функция блокировать при первом взгляде Microsoft Defender для конечной точки не будет работать.Нажмите кнопку ОК.

Включение облачной защиты с помощью командлетов PowerShell

Следующие командлеты могут включить облачную защиту:

Set-MpPreference -MAPSReporting Advanced Set-MpPreference -SubmitSamplesConsent SendAllSamples

Дополнительные сведения об использовании PowerShell с антивирусной программой Microsoft Defender см. в статье Использование командлетов PowerShell для настройки и запуска Microsoft Defender антивирусных и Microsoft Defender антивирусных командлетов. Поставщик служб CSP политики — Defender также содержит дополнительные сведения, в частности, на -SubmitSamplesConsent.

Важно!

Можно задать для параметра -SubmitSamplesConsent значение SendSafeSamples (по умолчанию, рекомендуемый параметр), NeverSend, или AlwaysPrompt. Этот

Этот SendSafeSamples параметр означает, что большинство примеров отправляются автоматически. Файлы, которые, скорее всего, содержат личную информацию, приводят к запросу на продолжение пользователя и требуют подтверждения.

Параметры NeverSend и AlwaysPrompt снижают уровень защиты устройства. Кроме того, этот параметр означает, NeverSend что функция блокировать при первом взгляде Microsoft Defender для конечной точки не будет работать.

Включение облачной защиты с помощью инструкции по управлению Windows (WMI)

Используйте метод Set класса MSFT_MpPreference для следующих свойств:

MAPSReporting SubmitSamplesConsent

Дополнительные сведения о допустимых параметрах см. в разделе API Защитник Windows WMIv2.

Включение облачной защиты для отдельных клиентов с помощью приложения Безопасность Windows

Примечание.

Если параметр Настроить локальное переопределение параметра для создания отчетов Microsoft MAPS групповая политика имеет значение Отключено, то параметры облачной защиты в параметрах Windows будут неактивны и неактивны. Изменения, внесенные с помощью объекта групповая политика, должны быть сначала развернуты в отдельных конечных точках, прежде чем параметр будет обновлен в параметрах Windows.

Изменения, внесенные с помощью объекта групповая политика, должны быть сначала развернуты в отдельных конечных точках, прежде чем параметр будет обновлен в параметрах Windows.

Откройте приложение Безопасность Windows, щелкнув значок щита на панели задач или выполнив поиск Безопасность Windows в меню «Пуск».

Выберите плитку Защита & от вирусов (или значок щита в левой строке меню), а затем в разделе & Параметры защиты от вирусов выберите Управление параметрами.

Убедитесь, что облачная защита и автоматическая отправка примеров переключились в положение Включено.

Примечание.

Если автоматическая отправка примеров настроена с помощью групповая политика, параметр становится серым и недоступен.

См. также

Использование облачной защиты Майкрософт в антивирусной Microsoft Defender

Configuration Manager: Microsoft Defender для конечной точки

Использование командлетов PowerShell для управления антивирусной программой в Microsoft Defender

Совет

Если вам нужны сведения об антивирусной программе для других платформ, см. :

:

- Установка параметров Microsoft Defender для конечной точки в macOS

- Microsoft Defender для конечной точки на Mac

- Параметры антивирусной политики macOS для антивирусной программы Microsoft Defender для Intune

- Установите параметры Microsoft Defender для конечной точки в Linux.

- Microsoft Defender для конечной точки в Linux

- Настройка функций Defender для конечной точки на Android

- Настройка защитника Майкрософт для конечной точки на функциях iOS

Включить облачную защиту в антивирусной программе Microsoft Defender

Редактировать Твиттер LinkedIn Фейсбук Электронная почта- Статья

Применяется к:

- Антивирусная программа Microsoft Defender

- Microsoft Defender для конечной точки, план 1

- Microsoft Defender для конечной точки, план 2

Платформы

- Windows

Облачная защита в Microsoft Defender Antivirus обеспечивает точную, интеллектуальную защиту в режиме реального времени. Облачная защита должна быть включена по умолчанию.

Примечание

Защита от несанкционированного доступа помогает предотвратить изменение облачной защиты и других параметров безопасности. В результате, когда защита от несанкционированного доступа включена, любые изменения, внесенные в защищенные от несанкционированного доступа настройки, игнорируются. Если вам необходимо внести изменения в устройство, и эти изменения заблокированы защитой от несанкционированного доступа, мы рекомендуем использовать режим устранения неполадок, чтобы временно отключить защиту от несанкционированного доступа на устройстве. Обратите внимание, что после выхода из режима устранения неполадок любые изменения, внесенные в защищенные от несанкционированного доступа настройки, возвращаются к их настроенному состоянию.

Обратите внимание, что после выхода из режима устранения неполадок любые изменения, внесенные в защищенные от несанкционированного доступа настройки, возвращаются к их настроенному состоянию.

Почему облачная защита должна быть включена

Облачная защита Microsoft Defender Antivirus помогает защитить от вредоносных программ ваши конечные точки и сеть. Мы рекомендуем оставить облачную защиту включенной, поскольку некоторые функции и возможности безопасности в Microsoft Defender for Endpoint работают только при включенной облачной защите.

В следующей таблице приведены функции и возможности, зависящие от облачной защиты:

| Функция/возможность | Требование подписки | Описание |

|---|---|---|

Проверка метаданных в облаке . Облачная служба Microsoft Defender Antivirus использует модели машинного обучения в качестве дополнительного уровня защиты. Эти модели машинного обучения включают метаданные, поэтому при обнаружении подозрительного или вредоносного файла проверяются его метаданные. Дополнительные сведения см. в блоге: знакомство с передовыми технологиями, лежащими в основе Microsoft Defender для защиты конечных точек следующего поколения | Microsoft Defender для конечной точки, план 1 или план 2 (автономный или включенный в план, например Microsoft 365 E3 или E5) | |

| Облачная защита и отправка образцов . Файлы и исполняемые файлы можно отправлять в облачную службу Microsoft Defender Antivirus для детонации и анализа. Автоматическая отправка образцов зависит от облачной защиты, хотя ее также можно настроить как автономный параметр. Дополнительные сведения см. в статье Защита в облаке и отправка образцов в антивирусной программе Microsoft Defender. | Microsoft Defender для конечной точки, план 1 или план 2 (автономный или включенный в план, например Microsoft 365 E3 или E5) | |

Защита от несанкционированного доступа . Защита от несанкционированного доступа помогает защититься от нежелательных изменений параметров безопасности вашей организации. Дополнительные сведения см. в разделе Защита параметров безопасности с помощью защиты от несанкционированного доступа. | Защитник Microsoft для конечной точки, план 2 (автономный или включенный в план, например Microsoft 365 E5) | |

| Блокировка с первого взгляда Блокировка с первого взгляда Обнаруживает новое вредоносное ПО и блокирует его в течение нескольких секунд. При обнаружении подозрительного или вредоносного файла функции блокировки при первом обнаружении запрашивают серверную часть облачной защиты и применяют эвристику, машинное обучение и автоматический анализ файла, чтобы определить, представляет ли он угрозу. Чтобы узнать больше, см. Что такое «блокировка с первого взгляда»? | Защитник Microsoft для конечной точки, план 1 или план 2 (автономный или включенный в план, например Microsoft 365 E3 или E5) | |

Аварийное обновление подписи . При обнаружении вредоносного содержимого развертываются экстренные обновления и исправления сигнатур. Вместо того, чтобы ждать следующего регулярного обновления, вы можете получить эти исправления и обновления в течение нескольких минут. Вместо того, чтобы ждать следующего регулярного обновления, вы можете получить эти исправления и обновления в течение нескольких минут.Дополнительные сведения об обновлениях см. в разделе аналитика безопасности и обновления продуктов антивирусной программы Microsoft Defender. | Защитник Microsoft для конечной точки, план 2 (автономный или включенный в план, например Microsoft 365 E5) | |

Обнаружение конечной точки и ответ (EDR) в блочном режиме . EDR в блочном режиме обеспечивает дополнительную защиту, когда антивирусная программа Microsoft Defender не является основным антивирусным продуктом на устройстве. EDR в блочном режиме исправляет артефакты, обнаруженные во время сканирования, созданного EDR, которые могли быть пропущены основным антивирусным решением стороннего производителя. При включении для устройств с антивирусной программой Microsoft Defender в качестве основного антивирусного решения EDR в блочном режиме обеспечивает дополнительное преимущество автоматического исправления артефактов, обнаруженных во время сканирования, созданного EDR. Чтобы узнать больше, см. EDR в блочном режиме. | Защитник Microsoft для конечной точки, план 2 (автономный или включенный в план, например Microsoft 365 E5) | |

| Правила уменьшения поверхности атаки (ASR) . Правила ASR — это интеллектуальные правила, которые можно настроить, чтобы помочь остановить вредоносное ПО. Некоторые правила требуют включения облачной защиты для полноценной работы. Эти правила включают: — Блокировать запуск исполняемых файлов, если они не соответствуют критериям распространенности, возраста или списка доверенных лиц — Используйте расширенную защиту от программ-вымогателей — Блокируйте запуск ненадежных программ со съемных дисков Дополнительные сведения см. в разделе Использование правил уменьшения уязвимой зоны для предотвращения заражения вредоносным ПО. | Microsoft Defender для конечной точки, план 1 или план 2 (автономный или включенный в план, например Microsoft 365 E3 или E5) | |

Индикаторы компрометации (IoC) . В Defender for Endpoint IoC можно настроить для определения обнаружения, предотвращения и исключения сущностей. Примеры: В Defender for Endpoint IoC можно настроить для определения обнаружения, предотвращения и исключения сущностей. Примеры: Индикаторы «Разрешить» можно использовать для определения исключений для антивирусного сканирования и действий по исправлению. Индикаторы «Предупреждение и блокировка» могут использоваться для предотвращения выполнения файлов или процессов. Дополнительные сведения см. в разделе Создание индикаторов. | Защитник Microsoft для конечной точки, план 2 (автономный или включенный в план, например Microsoft 365 E5) |

Совет

Чтобы узнать больше о планах Defender для конечной точки, см. Microsoft Defender для конечной точки, план 1 и план 2.

Методы настройки облачной защиты

Вы можете включить или отключить облачную защиту Microsoft Defender, используя один из нескольких методов, например:

- Microsoft Intune

- Групповая политика

- командлеты PowerShell

- Инструкция по управлению Windows (WMI)

Вы также можете использовать Configuration Manager. Кроме того, вы можете включать и выключать облачную защиту на отдельных конечных точках с помощью приложения для обеспечения безопасности Windows.

Кроме того, вы можете включать и выключать облачную защиту на отдельных конечных точках с помощью приложения для обеспечения безопасности Windows.

Дополнительные сведения о конкретных требованиях к сетевому подключению, чтобы ваши конечные точки могли подключаться к службе облачной защиты, см. в разделе Настройка и проверка сетевых подключений.

Примечание

В Windows 10 и Windows 11 нет никакой разницы между параметрами отчетов Basic и Advanced , описанными в этой статье. Это устаревшее различие, и выбор любого из этих параметров приводит к одинаковому уровню облачной защиты. Нет никакой разницы в типе или количестве передаваемой информации. Дополнительные сведения о том, что мы собираем, см. в Заявлении о конфиденциальности Microsoft.

Использование Microsoft Intune для включения облачной защиты

Перейдите в центр администрирования Intune (https://intune.microsoft.com) и войдите в систему.

Выберите Endpoint Security > Антивирус .

В разделе AV policy либо выберите существующую политику, либо выберите + Создать политику .

Задача шагов Создать новую политику 1. Для платформы , выберите Windows 10, Windows 11 и Windows Server . 2. Для профиля выберите Антивирусная программа Microsoft Defender .

3. На странице Основы укажите имя и описание политики, а затем выберите Далее .

4. В разделе Defender найдите Разрешить облачную защиту и установите для него значение Разрешено . Затем выберите Далее .

5. Прокрутите вниз до Отправить образцы Согласие и выберите один из следующих параметров:

— Автоматически отправлять все образцы

— Автоматически отправлять безопасные образцы6.

На шаге Теги области , если ваша организация использует теги области, выберите теги, хотите использовать, а затем выберите Next .

На шаге Теги области , если ваша организация использует теги области, выберите теги, хотите использовать, а затем выберите Next .7. На шаге Назначения выберите группы, пользователей или устройства, к которым вы хотите применить эту политику, а затем выберите Далее .

8. На Проверьте + создайте шаг , проверьте параметры политики и выберите Создать .

Изменить существующую политику 1. Выберите политику, которую хотите изменить. 2. В разделе Параметры конфигурации выберите Изменить .

3. В разделе Defender найдите Разрешить облачную защиту и установите для него значение Разрешено .

4. Прокрутите вниз до Согласие на отправку образцов и выберите один из следующих параметров:

— Автоматическая отправка всех образцов

— Автоматическая отправка безопасных образцов5.

Выберите Просмотр + сохранение .

Выберите Просмотр + сохранение .

Совет

Дополнительные сведения о параметрах антивирусной программы Microsoft Defender в Intune см. в статье Антивирусная политика для безопасности конечных точек в Intune.

Используйте групповую политику для включения облачной защиты

На устройстве управления групповой политикой откройте консоль управления групповой политикой, щелкните правой кнопкой мыши объект групповой политики, который хотите настроить, и выберите Редактировать .

В редакторе управления групповыми политиками перейдите к Конфигурация компьютера .

Выберите Административные шаблоны .

Разверните дерево до компонентов Windows > Антивирус Microsoft Defender > MAPS

Примечание

Настройки MAPS аналогичны облачной защите.

Двойной щелчок Присоединиться к Microsoft MAPS . Убедитесь, что параметр включен и установлен на Basic MAPS или Advanced MAPS . Выберите ОК .

Вы можете отправить основную или дополнительную информацию об обнаруженном программном обеспечении:

Basic MAPS: Базовое членство отправляет в Microsoft базовую информацию о вредоносных и потенциально нежелательных программах, обнаруженных на вашем устройстве. Информация включает в себя источник программного обеспечения (например, URL-адреса и частичные пути), действия, предпринятые для устранения угрозы, и их успешность.

Расширенные карты: Помимо основной информации, расширенное членство отправляет подробную информацию о вредоносных и потенциально нежелательных программах, включая полный путь к программному обеспечению и подробную информацию о том, как программное обеспечение повлияло на ваше устройство.

Двойной щелчок Отправлять образцы файлов, когда требуется дальнейший анализ . Убедитесь, что для первого параметра установлено значение Включено , а для остальных параметров установлено значение:

- Отправка безопасных образцов (1)

- Отправить все образцы (3)

Примечание

Параметр Отправить безопасные образцы (1) означает, что большинство образцов отправляются автоматически. Файлы, которые могут содержать личную информацию, запрашивают у пользователя дополнительное подтверждение. Установка для параметра значения Всегда запрашивать (0) снижает состояние защиты устройства. Установка значения Никогда не отправлять (2) означает, что функция блокировки при первом обнаружении Microsoft Defender для конечной точки не будет работать.

Выберите ОК .

Используйте командлеты PowerShell для включения облачной защиты

Следующие командлеты могут включать облачную защиту:

Set-MpPreference -MAPSReporting Advanced Set-MpPreference — SubmitSamplesConsent SendAllSamples

Дополнительные сведения об использовании PowerShell с антивирусной программой Microsoft Defender см. в статье Использование командлетов PowerShell для настройки и запуска антивирусной программы Microsoft Defender и командлетов антивирусной программы Microsoft Defender. Политика CSP — Защитник также содержит дополнительные сведения, в частности, о -SubmitSamplesConsent.

Important

Вы можете установить -SubmitSamplesConsent на SendSafeSafeSamples (по умолчанию, рекомендуемая настройка), NeverSend или AlwaysPrompt .

Параметр SendSafeSamples означает, что большинство образцов отправляются автоматически. Файлы, которые могут содержать личную информацию, приводят к тому, что пользователю предлагается продолжить и требуется подтверждение. Настройки

Настройки NeverSend и AlwaysPrompt снижают уровень защиты устройства. Кроме того, Параметр NeverSend означает, что функция блокировки при первом обнаружении Microsoft Defender для конечной точки не будет работать.

Используйте инструкцию по управлению Windows (WMI) для включения облачной защиты

Используйте метод Set класса MSFT_MpPreference для следующих свойств:

MAPSReporting ОтправитьОбразцыСогласия

Дополнительные сведения о разрешенных параметрах см. в разделе API WMIv2 Защитника Windows

Включение облачной защиты на отдельных клиентах с помощью приложения для обеспечения безопасности Windows

Примечание

Если для параметра групповой политики Настроить переопределение локальных параметров для отчетов Microsoft MAPS установлено значение Отключено , то параметр Облачная защита в параметрах Windows отображается серым цветом и недоступен. Изменения, внесенные с помощью объекта групповой политики, должны быть сначала развернуты на отдельных конечных точках, прежде чем параметр будет обновлен в параметрах Windows.

Изменения, внесенные с помощью объекта групповой политики, должны быть сначала развернуты на отдельных конечных точках, прежде чем параметр будет обновлен в параметрах Windows.

Откройте приложение «Безопасность Windows», выбрав значок щита на панели задач или выполнив поиск в меню «Пуск» по запросу 9.0017 Безопасность Windows .

Выберите плитку Защита от вирусов и угроз (или значок щита в левой строке меню), а затем в разделе Параметры защиты от вирусов и угроз выберите Управление параметрами .

Подтвердите, что Облачная защита и Автоматическая отправка образцов переключены на Вкл. .

Примечание

Если автоматическая отправка образцов настроена с помощью групповой политики, этот параметр отображается серым цветом и недоступен.

См. также

Использование облачной защиты Microsoft в антивирусной программе Microsoft Defender

Диспетчер конфигураций: Microsoft Defender для конечной точки

Использование командлетов PowerShell для управления антивирусной программой Microsoft Defender

Совет

Если вы ищете информацию, связанную с антивирусом для других платформ, см. :

:

- Настройка параметров Microsoft Defender для конечной точки в macOS

- Microsoft Defender для конечной точки на Mac

- Параметры политики антивирусной программы macOS для антивирусной программы Microsoft Defender для Intune

- Установка параметров Microsoft Defender для конечной точки в Linux

- Microsoft Defender для конечной точки в Linux

- Настроить Defender для конечной точки на функциях Android

- Настройка функций Microsoft Defender для конечной точки на iOS

Обратная связь

Просмотреть все отзывы о странице

Облачная защита и антивирус Microsoft Defender

Редактировать Твиттер LinkedIn Фейсбук Электронная почта- Статья

Применяется к:

- Microsoft Defender для конечной точки, план 1

- Microsoft Defender для конечной точки, план 2

- Антивирусная программа Microsoft Defender

Платформы

- Windows

Технологии нового поколения в Microsoft Defender Antivirus обеспечивают почти мгновенную автоматическую защиту от новых и возникающих угроз. Для динамического выявления новых угроз технологии следующего поколения работают с большими наборами взаимосвязанных данных в Microsoft Intelligent Security Graph и мощными системами искусственного интеллекта (ИИ), управляемыми передовыми моделями машинного обучения. Облачная защита работает вместе с антивирусной программой Microsoft Defender для обеспечения точной интеллектуальной защиты в режиме реального времени.

Совет

Мы рекомендуем оставить облачную защиту включенной. Дополнительные сведения см. в статье Почему следует включать облачную защиту.

в статье Почему следует включать облачную защиту.

Как работает облачная защита

Антивирусная программа Microsoft Defender безупречно работает с облачными службами Microsoft. Эти службы облачной защиты, также называемые службой Microsoft Advanced Protection Service (MAPS), улучшают стандартную защиту в режиме реального времени. Благодаря облачной защите технологии нового поколения обеспечивают быструю идентификацию новых угроз, иногда даже до того, как будет заражена одна конечная точка.

В следующих сообщениях блога показано, как работает облачная защита:

Узнайте о передовых технологиях, лежащих в основе Microsoft Defender для защиты конечных точек следующего поколения

Почему антивирус Microsoft Defender чаще всего используется на предприятии

Мониторинг поведения в сочетании с машинным обучением портит масштабную кампанию по добыче монет

Как искусственный интеллект остановил вспышку «Эмотета»

Взрыв плохого кролика: антивирус Microsoft Defender и многоуровневая защита на основе машинного обучения

Служба облачной защиты Microsoft Defender Antivirus: расширенная защита в режиме реального времени от невиданного ранее вредоносного ПО

Примечание

Облачная служба Microsoft Defender Antivirus — это механизм для обеспечения обновленной защиты вашей сети и конечных точек. Как облачный сервис, это не просто защита файлов, хранящихся в облаке; вместо этого облачная служба использует распределенные ресурсы и машинное обучение для обеспечения защиты ваших конечных точек со скоростью, которая намного выше, чем традиционные обновления аналитики безопасности.

Как облачный сервис, это не просто защита файлов, хранящихся в облаке; вместо этого облачная служба использует распределенные ресурсы и машинное обучение для обеспечения защиты ваших конечных точек со скоростью, которая намного выше, чем традиционные обновления аналитики безопасности.

Как получить облачную защиту

Облачная защита включена по умолчанию. Однако вам может потребоваться повторно включить его, если он был отключен в рамках предыдущих политик организации. Дополнительные сведения см. в разделе Включение облачной защиты.

Если ваша подписка включает Windows 10 E5, вы можете воспользоваться экстренными обновлениями динамической аналитики, которые обеспечивают защиту от новых угроз практически в реальном времени. Когда вы включаете облачную защиту, исправления для проблем с вредоносными программами могут быть доставлены через облако в течение нескольких минут, вместо того, чтобы ждать следующего обновления. См. раздел Настройка антивирусной программы Microsoft Defender для автоматического получения новых обновлений защиты на основе отчетов из нашей облачной службы.

Если установить для параметра значение Никогда не отправлять (2), функция блокировать при первом взгляде Microsoft Defender для конечной точки не будет работать.

Если установить для параметра значение Никогда не отправлять (2), функция блокировать при первом взгляде Microsoft Defender для конечной точки не будет работать.

Если установить для параметра значение Никогда не отправлять (2), функция блокировать при первом взгляде Microsoft Defender для конечной точки не будет работать.

Если установить для параметра значение Никогда не отправлять (2), функция блокировать при первом взгляде Microsoft Defender для конечной точки не будет работать.

На шаге Теги области , если ваша организация использует теги области, выберите теги, хотите использовать, а затем выберите Next .

На шаге Теги области , если ваша организация использует теги области, выберите теги, хотите использовать, а затем выберите Next . Выберите Просмотр + сохранение .

Выберите Просмотр + сохранение .

Ваш комментарий будет первым