Плюсы и минусы компьютера на английском языке с переводом

- Главная »

- Сочинения »

- Advantages and Disadvantages of a Computer – Преимущества и недостатки компьютера

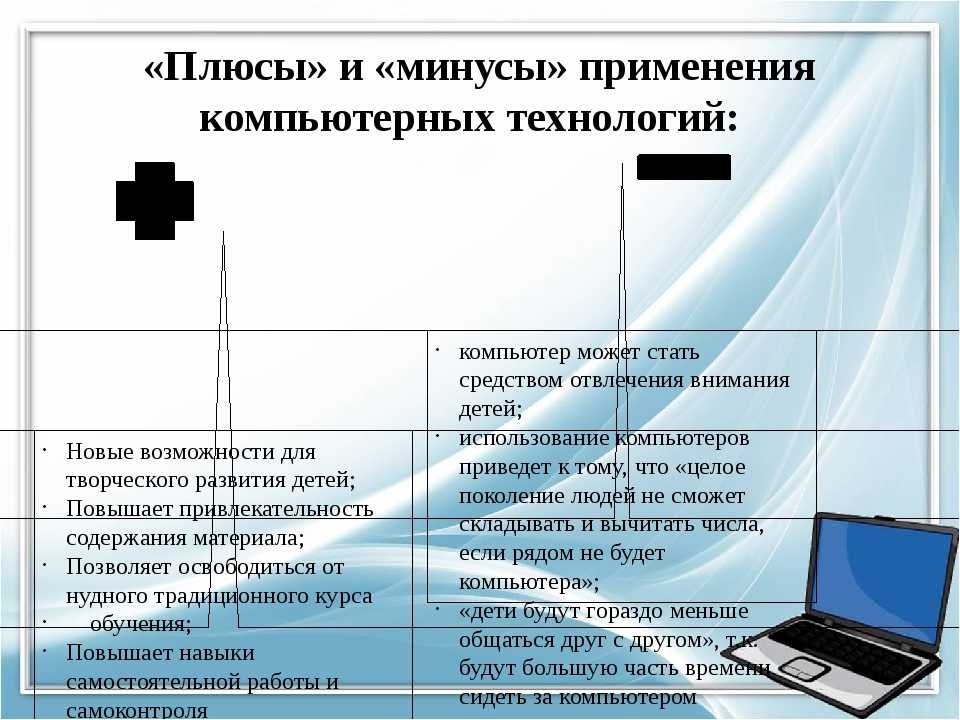

Advantages of a computer

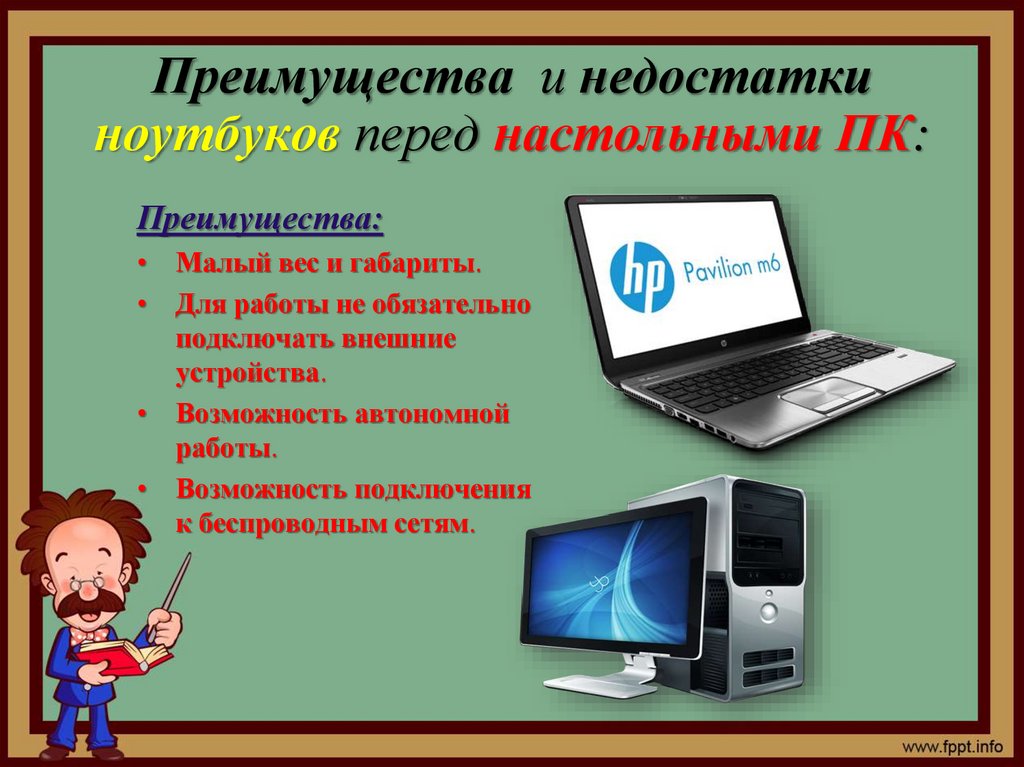

- Computers are complex machines that can help us do a number of things a lot better. Computers are used to perform complicated surgeries, design modern buildings and explore space.

- Computers are used everywhere.

We have them at home and at work. Computers allow storing huge volumes of data

We have them at home and at work. Computers allow storing huge volumes of data - Computers give a wide range of possibilities. You can watch a movie, listen to music or read a book. An answer to virtually any question can be found on the Internet. You can write an e-mail, or call using Skype. A lot of people find extra income doing some work remotely. Some hobbies can also be done on a computer, for example, music composing or photo editing.

- Computers can be used for education and self-education. There are a lot of free and paid courses to choose from. You can also study with a teacher from a different country without leaving home.

Disadvantages of a computer

- Spending too much time on a computer is bad for your health. First of all, it makes your eyes tired. Sitting without changing your posture for many hours is also harmful.

One should remember about it and try to minimise these harmful effects.

One should remember about it and try to minimise these harmful effects. - Lots of people spend hours on social networks and watching videos or movies. Children can also spend too much time playing computer games. One should remember about it and try to limit time spent on a computer.

-

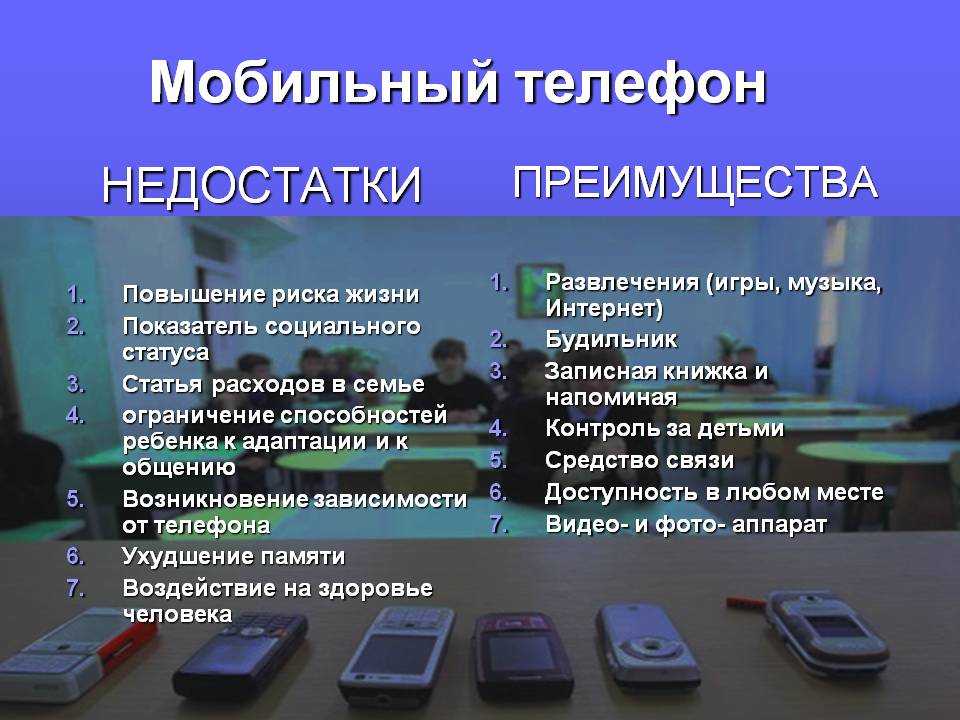

Преимущества и недостатки телефона »

-

Преимущества и недостатки интернета »

-

Преимущества и недостатки социальных сетей »

- Компьютеры – это сложные машины, которые помогают нам справляться с некоторыми задачами намного лучше. Компьютеры используются, чтобы проводить сложные хирургические операции, проектировать современные здания и исследовать космос.

- Компьютеры используются повсеместно. Они есть у нас дома и на работе. Компьютеры позволяют хранить огромный объем информации

- Компьютеры дают широкий спектр возможностей. Можно смотреть кино, слушать музыку или читать книгу. В интернете можно найти ответ практически на любой вопрос. Вы можете написать электронное письмо или позвонить по скайпу. Многие люди находят дополнительный заработок, выполняя работу удаленно. Некоторыми хобби также можно заниматься на компьютере, например, написанием музыки или редактированием фотографий.

- Компьютеры можно использовать для образования и самообразования. Есть много бесплатных и платных курсов. Также не выходя из дома можно пройти обучение у учителя из другой страны.

- Проводить слишком много времени за компьютером – плохо для здоровья. В первую очередь устают глаза. Также вредно сидеть в одной позе на протяжении долгого времени. Стоит помнить об этом, чтобы свести к минимуму вредный эффект.

- Многие люди проводят часы в социальных сетях и за просмотром видео или фильмов.

Дети также могут слишком много времени играть в компьютерные игры. Стоит помнить об этом и постараться ограничить время, проводимое за компьютером.

Дети также могут слишком много времени играть в компьютерные игры. Стоит помнить об этом и постараться ограничить время, проводимое за компьютером.

-

Преимущества и недостатки телевидения »

-

Преимущества и недостатки жизни в деревне »

-

Преимущества и недостатки жизни в городе »

{{{comment}}} {{#customfields.0}}

{{/customfields.0}}

Преимущества и недостатки компьютера

Ваш город:

Москва, Сущевский вал д. 5 стр. 1, 15 подъезд, офис 26

Сравнение (0)

Интернет-магазин электроники Gsm10.ru

8 (495) 374-80-57

В настоящее время компьютеры используются почти в каждой сфере человеческой жизни и наполняют наши сердца счастьем, потому что благодаря им мы можем закончить наши повседневные проекты очень легко и быстро. Но использование компьютеров также имеет некоторые важные преимущества и недостатки.

Но использование компьютеров также имеет некоторые важные преимущества и недостатки.

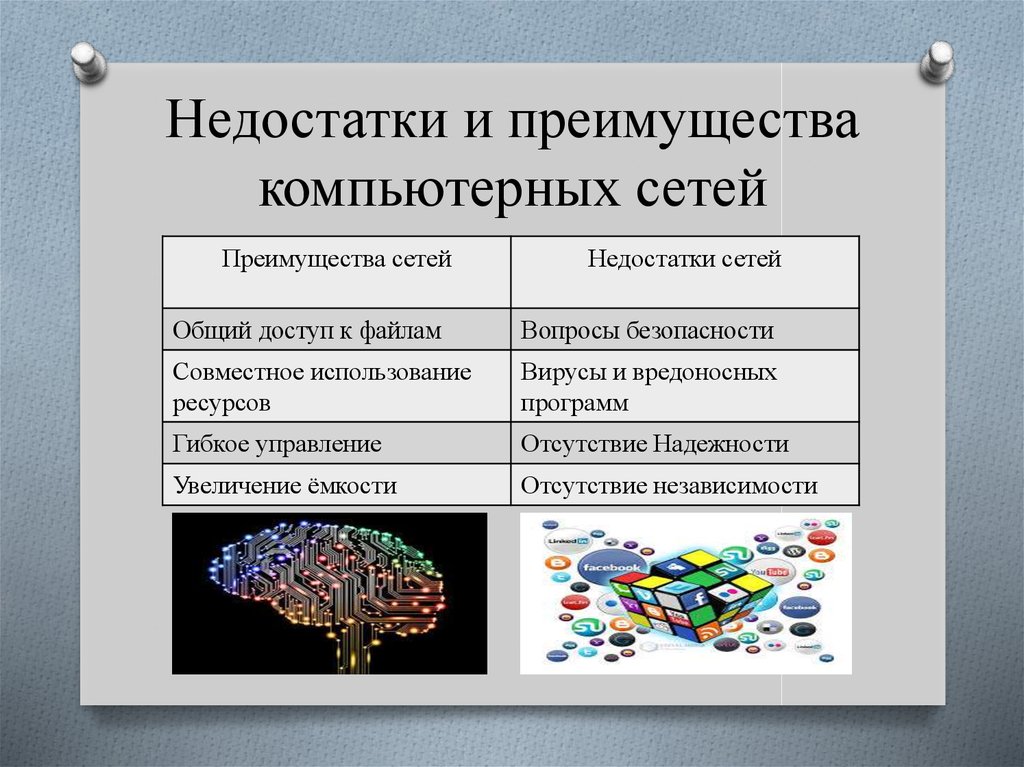

Преимущества использования компьютера

- Компьютер оказывает очень большое влияние на общество. Он реформировал наш образ жизни. Использование компьютера имеет влияние на каждую отдельную часть нашей жизни.

- Люди используют компьютер, чтобы сделать обычную повседневную работу быстро и легко. Использование персонального компьютера делает трудную задачу менее сложной. Если ноутбук вышел из строя, Вы всегда его можете отнести в сервисный центр.

- Компьютер также экономит время, энергию и снижает общую стоимость, чтобы закончить определенную задачу.

- Многие компании используют компьютеры для поддержания учетных записей своих клиентов. Банки используют компьютеры для хранения записей и управления финансовыми биржами.

- Банки также предоставляют услуги интернет-банкинга для своих клиентов. Таким образом, клиенты могут проверить свои записи со счетов используя интернет.

- Люди используют компьютеры для уплаты по счетам, проводят свободное время за просмотром фильма, слушают музыку, играют в игры или просто общаются со знакомыми.

- Онлайн-сервисы вроде ‘Skype’ или сайты социальных сетей используются для коммуникации и совместного распространения данных.

- Компьютер может быть использован в качестве невероятно полезного устройства. Дублеры могут иметь записи всех видов данных в интернете.

Недостатки использования компьютера

Использование компьютера создало некоторые проблемы в публичном пространстве, которые написаны ниже.

- Различные виды деятельности легко решаются путем применения компьютеров. Это уменьшает потребность людей и создает безработицу в публичном пространстве.

- Некоторые люди используют компьютеры без положительной цели.

Они играют в игры и это длится затяжной отрезок времени. Это вызывает потери энергии и времени. Молодое поколение в настоящее время тратит больше времени и энергии в интернет-сетях.

Они играют в игры и это длится затяжной отрезок времени. Это вызывает потери энергии и времени. Молодое поколение в настоящее время тратит больше времени и энергии в интернет-сетях. - Люди незаконно могут получить доступ к данным, хранящимся на вашем персональном компьютере, что может произвести наиболее сложные проблемы для информационной безопасности.

- Некоторые люди используют компьютер для негативных целей. Они взламывают данные кредитных карт, банковских счетов людей и злоупотребляют ими, а также они могут принимать важные данные от крупных ассоциаций.

Поделиться

Этот сайт собирает cookie-файлы, данные об IP-адресе и местоположении пользователей. Дальнейшее использование сайта означает ваше согласие на обработку таких данных.

Я согласен

Пять основных компьютерных уязвимостей

Есть ли в вашей ИТ-системе какие-либо компьютерные уязвимости? Уязвимость компьютера — это, по сути, дефект или пробел в компьютерной системе, который делает ее уязвимой для атаки. Внедрение SQL, переполнение буфера, межсайтовый скриптинг (XSS) и наборы эксплойтов с открытым исходным кодом, которые ищут известные уязвимости и недостатки безопасности в онлайн-приложениях, — все это может использоваться для атаки на уязвимости. Многие уязвимости затрагивают популярное программное обеспечение, подвергая клиентов компании опасности утечки данных или нападения на цепочку поставок.

Внедрение SQL, переполнение буфера, межсайтовый скриптинг (XSS) и наборы эксплойтов с открытым исходным кодом, которые ищут известные уязвимости и недостатки безопасности в онлайн-приложениях, — все это может использоваться для атаки на уязвимости. Многие уязвимости затрагивают популярное программное обеспечение, подвергая клиентов компании опасности утечки данных или нападения на цепочку поставок.

Очевидно, что компьютерные системы могут быть использованы в различных целях. Итак, как именно можно предотвратить эти уязвимости, особенно для предприятий и организаций, которые обрабатывают конфиденциальные или личные данные?

В этом руководстве мы рассмотрим, что на самом деле представляют собой компьютерные уязвимости, некоторые распространенные примеры таких уязвимостей и некоторые советы по их устранению или предотвращению.

Что такое компьютерная уязвимость?

Компьютерная уязвимость — это недостаток в ИТ-системе, который злоумышленник может использовать для проведения успешной атаки. Они могут быть в форме ошибок, пробелов в функциях или ошибок пользователя, и злоумышленники попытаются воспользоваться любым или всеми из них для достижения своей цели. Например, непреднамеренная функциональность, которая может быть результатом плохого дизайна или ошибок, допущенных во время выполнения, является дефектом. В течение длительного периода времени недостатки могут оставаться незамеченными. Подавляющее большинство сегодняшних распространенных атак используют эти недостатки.

Они могут быть в форме ошибок, пробелов в функциях или ошибок пользователя, и злоумышленники попытаются воспользоваться любым или всеми из них для достижения своей цели. Например, непреднамеренная функциональность, которая может быть результатом плохого дизайна или ошибок, допущенных во время выполнения, является дефектом. В течение длительного периода времени недостатки могут оставаться незамеченными. Подавляющее большинство сегодняшних распространенных атак используют эти недостатки.

Злоумышленники агрессивно ищут и используют уязвимости. В результате дефекты программного обеспечения стали более ценными, а уязвимости «нулевого дня» обходятся в сотни тысяч долларов. Уязвимости нулевого дня — это те, которые были идентифицированы или раскрыты, но еще не устранены. Любой компьютер или система, на которые не было установлено необходимое исправление или обновлено антивирусное программное обеспечение, находятся в опасности. Самые компетентные и находчивые злоумышленники регулярно используют нулевые дни в специально разработанных атаках. Как только об уязвимостях нулевого дня становится известно, создаются повторяющиеся атаки, и вскоре они становятся массовым товаром.

Как только об уязвимостях нулевого дня становится известно, создаются повторяющиеся атаки, и вскоре они становятся массовым товаром.

Характер программы и технические возможности злоумышленника влияют на его способность обнаруживать и использовать дефекты программного обеспечения или подрывать функции. К некоторым целевым платформам очень легко получить доступ; например, онлайн-приложения могут быть разработаны для взаимодействия с Интернетом, что дает шанс злоумышленнику.

Давайте рассмотрим пять наиболее распространенных компьютерных уязвимостей и некоторые решения для их предотвращения или устранения.

Пять главных компьютерных уязвимостей

1. Бэкдоры

Это пример злонамеренной уязвимости компьютерной безопасности. Бэкдор — это программа или фрагмент кода, установленный производителем компьютерных компонентов, программного обеспечения или целых машин, который позволяет получить удаленный доступ к компьютеру.

Решение

Усовершенствованное антивирусное программное обеспечение может выявлять и блокировать различные вредоносные программы, включая трояны, крипто-хакеров, шпионское ПО и руткиты, которые регулярно используются киберпреступниками для атак с использованием бэкдоров.

2. Отсутствие регулярного обновления системы безопасности

Хотя новые угрозы появляются регулярно, многие из них полагаются на существующие недостатки безопасности. С таким количеством хакеров, которые снова и снова пытаются атаковать одни и те же уязвимости, пренебрежение исправлением этих уязвимостей после их обнаружения является одной из самых больших опасностей, с которыми может столкнуться компания.

Для компании или даже для отдельных пользователей в сети слишком обычно игнорировать предупреждения «доступно обновление», которые появляются в некоторых приложениях, потому что они не хотят тратить 5-10 минут, которые требуются для выполнения обновления. . Большинство людей не любят обновления. Однако это «неприятность», которая может сэкономить компании много времени, денег и упущенной выгоды в долгосрочной перспективе.

Решение

Простое решение состоит в том, чтобы иметь регулярный график обновлений — день недели, когда ваш ИТ-персонал проверяет наличие новых исправлений безопасности для программного обеспечения вашей компании и следит за тем, чтобы они были развернуты на всех ваших системах.

3. Незашифрованная информация в вашей сети

Хотя отсутствие шифрования в сети может и не инициировать атаку, злоумышленникам становится проще получать и использовать данные. Незашифрованные данные в сети представляют серьезную угрозу для любого бизнеса.

Решение

Хотя шифрование не предотвратит атаку, оно не позволит злоумышленникам использовать украденные данные, превратив их в бессмысленную тарабарщину до тех пор, пока их не удастся расшифровать. Это дает командам по защите прав потребителей время, чтобы предупредить тех, кто пострадал, чтобы они могли предпринять шаги для защиты от кражи личных данных.

4. Отсутствие контролируемых прав учетной записи администратора

Одним из наиболее фундаментальных принципов управления уязвимостями программного обеспечения является ограничение прав доступа пользователей программы. Чем к меньшему количеству информации/ресурсов имеет доступ пользователь, тем меньший ущерб может нанести взломанная учетная запись пользователя.

С другой стороны, многие предприятия не регулируют права доступа к учетным записям пользователей, что позволяет почти любому пользователю в сети иметь доступ на уровне администратора. Непривилегированные пользователи могут создавать учетные записи пользователей уровня администратора, поскольку некоторые настройки безопасности компьютера ошибочны.

Решение

Для управления рисками компьютерной безопасности очень важно гарантировать, что доступ к учетной записи пользователя ограничен только тем, что необходимо каждому пользователю для выполнения своей работы. Также очень важно убедиться, что только что созданные учетные записи не могут иметь доступ на уровне администратора, чтобы предотвратить создание менее привилегированными пользователями более мощных учетных записей.

5. Вредоносное ПО

Вредоносное ПО постоянно развивается. Тем не менее, следует иметь в виду, что многие из этих «новых» файлов вредоносных программ являются просто переработанными версиями более ранних вредоносных программ, которые были изменены настолько, чтобы сделать их неидентифицируемыми антивирусным программным обеспечением. Однако с течением времени было разработано много других типов вредоносных программ, каждая из которых по-своему воздействовала на системы цели.

Однако с течением времени было разработано много других типов вредоносных программ, каждая из которых по-своему воздействовала на системы цели.

Программа-вымогатель — это тип вредоносного программного обеспечения, которое шифрует диски для хранения данных жертвы, делая их недоступными для владельца. После чего предъявляется ультиматум с требованием наличных в обмен на ключ шифрования. Если выкуп не будет выплачен, ключ будет стерт, а данные будут утеряны навсегда. Трояны — еще один тип техники распространения вредоносных программ. Троянский конь — это вредоносное ПО, которое выдает себя за подлинное программное обеспечение, чтобы ввести пользователей в заблуждение и заставить их установить его на свои компьютеры. Трояны могут причинить большой ущерб, потому что они могут обойти самые внешние меры безопасности вашей сети, действуя как что-то доброкачественное, но тая в себе серьезную угрозу. Черви — это вредоносные программы, которые могут дублировать себя и распространяться по ряду каналов, включая электронную почту. После установки червь будет искать базу данных контактов или систему обмена файлами, чтобы доставить себя в виде вложения. Вложение включено в электронное письмо, которое, как представляется, от человека, чья машина была взломана.

После установки червь будет искать базу данных контактов или систему обмена файлами, чтобы доставить себя в виде вложения. Вложение включено в электронное письмо, которое, как представляется, от человека, чья машина была взломана.

Решение

Хотя базовый антивирус может защитить от определенных вредоносных программ, для эффективной защиты требуется решение безопасности с несколькими уровнями, которое включает антивирусное программное обеспечение, приложения брандмауэра DPI, системы обнаружения вторжений (также известные как IDS), специальные антивирусные сканеры электронной почты и сотрудников. информирование и обучение.

Заключение

Это всего лишь несколько уязвимостей компьютерной безопасности, которым ваша компания может быть подвержена в любое время. Вам нужна помощь в мониторинге уязвимостей вашего компьютера и защите вашей компании от киберпреступников? Немедленно свяжитесь со штаб-квартирой Accountable!

Meltdown и Spectre

Уязвимости современных компьютеров приводят к утечке паролей и конфиденциальных данных.

Meltdown и Spectre используют критические уязвимости в современных процессорах . Эти аппаратные уязвимости позволяют программам красть данные, которые в данный момент обрабатываются на компьютере. Хотя программам обычно не разрешается считывать данные из других программ, вредоносная программа может использовать Meltdown и Spectre для получения секретов, хранящихся в памяти других запущенных программ. Это могут быть ваши пароли, хранящиеся в диспетчере паролей или браузере, ваши личные фотографии, электронные письма, мгновенные сообщения и даже важные для бизнеса документы.

Meltdown и Spectre работают на персональных компьютерах, мобильных устройствах и в облаке. В зависимости от инфраструктуры облачного провайдера может быть возможна кража данных у других клиентов.

Meltdown

Meltdown разрушает самую фундаментальную изоляцию между пользовательскими приложениями и операционной системой. Эта атака позволяет программе получить доступ к памяти и, таким образом, к секретам других программ и операционной системы.

Эта атака позволяет программе получить доступ к памяти и, таким образом, к секретам других программ и операционной системы.

Если ваш компьютер имеет уязвимый процессор и работает с неисправленной операционной системой, небезопасно работать с конфиденциальной информацией без возможности утечки информации. Это относится как к персональным компьютерам, так и к облачной инфраструктуре. К счастью, существуют программные исправления против Meltdown.

Spectre

Spectre разрушает изоляцию между различными приложениями. Это позволяет злоумышленнику обмануть безошибочные программы, которые следуют передовым методам, для раскрытия их секретов. На самом деле проверки безопасности в соответствии с лучшими практиками фактически увеличивают поверхность атаки и могут сделать приложения более восприимчивыми к Spectre.

Spectre сложнее использовать, чем Meltdown, но его также сложнее смягчить.

Кто сообщил о Meltdown?

Meltdown был обнаружен независимо друг от друга тремя командами:

- Янн Рог (Google Project Zero),

- Вернер Хаас, Томас Прешер (Cyberus Technology),

- Даниэль Грусс, Мориц Липп, Стефан Мангард, Михаэль Шварц (Технологический университет Граца)

Кто сообщил о Призраке?

Spectre был обнаружен независимо друг от друга двумя людьми:

- Янн Рог (Google Project Zero) и

- Paul Kocher в сотрудничестве с, в алфавитном порядке, Даниэль Генкин (Университет Пенсильвании и Университет Мэриленда), Майк Гамбург (Рамбус), Мориц Липп (Технологический университет Граца) и Юваль Яром (Университет Аделаиды и Data61)

Подвержен ли я уязвимости?

Безусловно, да.

Могу ли я определить, использовал ли кто-то Meltdown или Spectre против меня?

Вероятно, нет. Эксплуатация не оставляет никаких следов в традиционных лог-файлах.

Может ли мой антивирус обнаружить или заблокировать эту атаку?

Теоретически это возможно, но на практике это маловероятно. В отличие от обычных вредоносных программ, Meltdown и Spectre трудно отличить от обычных безопасных приложений. Однако ваш антивирус может обнаруживать вредоносные программы, использующие атаки, сравнивая двоичные файлы после того, как они станут известны.

Что может слиться?

Если ваша система заражена, наш экспериментальный эксплойт может считывать содержимое памяти вашего компьютера. Это могут быть пароли и конфиденциальные данные, хранящиеся в системе.

Не злоупотребляли ли Meltdown или Spectre в дикой природе?

Мы не знаем.

Есть ли обходной путь/исправление?

Существуют исправления для Meltdown для Linux ( KPTI (ранее KAISER)), Windows и OS X. Также ведется работа по защите программного обеспечения от использования Spectre в будущем, соответственно, по исправлению программного обеспечения после эксплуатации через Spectre ( 9Патч 0143 LLVM, MSVC, заголовок барьера спекуляций ARM).

Также ведется работа по защите программного обеспечения от использования Spectre в будущем, соответственно, по исправлению программного обеспечения после эксплуатации через Spectre ( 9Патч 0143 LLVM, MSVC, заголовок барьера спекуляций ARM).

Какие системы затронуты Meltdown?

Настольные, портативные и облачные компьютеры могут быть затронуты Meltdown. С технической точки зрения потенциально затронут каждый процессор Intel, который реализует неупорядоченное выполнение, то есть фактически каждый процессор с 1995 года (за исключением Intel Itanium и Intel Atom до 2013 года). Мы успешно протестировали Meltdown на поколениях процессоров Intel, выпущенных еще в 2011 году. В настоящее время мы проверили Meltdown только на процессорах Intel. На данный момент неясно, затронуты ли Meltdown процессоры AMD. По данным ARM, некоторые из их процессоров также затронуты.

На какие системы влияет Spectre?

Спектре подвержены почти все системы: настольные компьютеры, ноутбуки, облачные серверы, а также смартфоны. В частности, все современные процессоры, способные выполнять множество инструкций, потенциально уязвимы. В частности, мы проверили Spectre на процессорах Intel, AMD и ARM.

В частности, все современные процессоры, способные выполнять множество инструкций, потенциально уязвимы. В частности, мы проверили Spectre на процессорах Intel, AMD и ARM.

Какие облачные провайдеры затронуты Meltdown?

Облачные провайдеры, использующие процессоры Intel и Xen PV в качестве виртуализации без применения исправлений. Кроме того, затронуты облачные провайдеры без реальной аппаратной виртуализации, полагающиеся на контейнеры с общим ядром, такие как Docker, LXC или OpenVZ.

В чем разница между Meltdown и Spectre?

Meltdown ломает механизм, не позволяющий приложениям обращаться к произвольной системной памяти.

Следовательно, приложения могут получить доступ к системной памяти.

Spectre обманывает другие приложения, заставляя их обращаться к произвольным местам в их памяти.

Обе атаки используют побочные каналы для получения информации из области памяти, к которой осуществляется доступ. Для более технического обсуждения мы обратимся к документам ( Meltdown и Spectre)

Для более технического обсуждения мы обратимся к документам ( Meltdown и Spectre)

Почему он называется Meltdown?

Эта уязвимость фактически разрушает границы безопасности, которые обычно обеспечиваются аппаратным обеспечением.

Почему он называется Spectre?

Название основано на первопричине, спекулятивном исполнении. Так как исправить это непросто, это будет преследовать нас довольно долго.

Есть ли дополнительная техническая информация о Meltdown и Spectre?

Да, есть научная статья и запись в блоге о Meltdown, а также академическая статья о Spectre. Кроме того, об обеих атаках есть запись в блоге Google Project Zero.

Что такое CVE-2017-5753 и CVE-2017-5715?

CVE-2017-5753 и CVE-2017-5715 являются официальными ссылками на Spectre. CVE — это стандарт имен уязвимостей информационной безопасности, поддерживаемый MITRE.

Что такое CVE-2017-5754?

CVE-2017-5754 — официальная ссылка на Meltdown. CVE — это стандарт имен уязвимостей информационной безопасности, поддерживаемый MITRE.

CVE — это стандарт имен уязвимостей информационной безопасности, поддерживаемый MITRE.

Могу ли я увидеть Meltdown в действии?

Могу ли я использовать логотип?

Логотипы Meltdown и Spectre можно использовать бесплатно, отказ от прав в соответствии с CC0. Логотипы разработаны Наташей Эйбл.

| Логотип | Логотип с текстом | Иллюстрация кода | |

|---|---|---|---|

| Расплав | ПНГ / SVG 902:30 | ПНГ / SVG | ПНГ / SVG |

| Призрак | ПНГ / SVG | ПНГ / SVG | ПНГ / SVG 902:30 |

Есть ли код подтверждения концепции?

Да, на GitHub есть репозиторий , содержащий тестовый код для Meltdown.

Где я могу найти официальную информацию/рекомендации по безопасности вовлеченных/затронутых компаний?

| Ссылка | |

|---|---|

| Intel | Советы по безопасности / Новости / Технический документ | РУКА | Обновление безопасности |

| драм | Информация о безопасности |

| RISC-V | Блог |

| NVIDIA | Бюллетень по безопасности / Безопасность продукта |

| Майкрософт | Руководство по безопасности / Информация об антивирусном программном обеспечении / Блог Azure / Windows (клиент) / Windows (сервер) |

| Амазонка | Бюллетень по безопасности |

| Гугл | Блог Project Zero / Нужно знать |

| Андроид | Бюллетень по безопасности |

| яблоко | Поддержка Apple |

| Леново | Советы по безопасности |

| IBM | Блог |

| Делл | База знаний / База знаний (сервер) |

| Хьюлетт Паккард Энтерпрайз | Предупреждение об уязвимости |

HP Inc. | Бюллетень по безопасности |

| Хуавей | Уведомление о безопасности 902:30 |

| Synology | Советы по безопасности |

| Сиско | Советы по безопасности |

| F5 | Советы по безопасности |

| Мозилла | Блог безопасности |

| Красная шляпа | Ответ об уязвимости / Влияние на производительность |

| Дебиан | Отслеживание безопасности |

| Убунту | База знаний |

| SUSE | Ответ об уязвимости 902:30 |

| Федора | Обновление ядра |

| Кубики | Объявление |

| Фортинет | Рекомендации | NetApp | Рекомендации |

| ЛЛВМ | Нашивка Spectre (Вариант №2) /

Проверить __builtin_load_no_speculate /

Просмотреть llvm. nospeculateload nospeculateload |

| СЕРТИФИКАТ | Примечание об уязвимости |

| МИТР | CVE-2017-5715 / CVE-2017-5753 / CVE-2017-5754 |

| ВМваре | Советы по безопасности / Блог |

| Ситрикс | Бюллетень по безопасности / Бюллетень по безопасности (XenServer) |

| Ксен | Советы по безопасности (XSA-254) / Часто задаваемые вопросы |

Благодарности

Мы хотели бы поблагодарить Intel за награду за ответственное раскрытие информации, а также за их профессиональное решение этой проблемы путем сообщения четких сроков и подключения всех вовлеченных исследователей.

We have them at home and at work. Computers allow storing huge volumes of data

We have them at home and at work. Computers allow storing huge volumes of data One should remember about it and try to minimise these harmful effects.

One should remember about it and try to minimise these harmful effects.

Дети также могут слишком много времени играть в компьютерные игры. Стоит помнить об этом и постараться ограничить время, проводимое за компьютером.

Дети также могут слишком много времени играть в компьютерные игры. Стоит помнить об этом и постараться ограничить время, проводимое за компьютером.

Они играют в игры и это длится затяжной отрезок времени. Это вызывает потери энергии и времени. Молодое поколение в настоящее время тратит больше времени и энергии в интернет-сетях.

Они играют в игры и это длится затяжной отрезок времени. Это вызывает потери энергии и времени. Молодое поколение в настоящее время тратит больше времени и энергии в интернет-сетях.

Ваш комментарий будет первым