Удаленный рабочий стол в Windows 10: подключение и настройка

Всем привет! Сегодня мы поговорим про удаленный рабочий стол в Windows 10 – расскажу, как его настроить и подключиться. Мы будем пробовать использовать удаленный доступ как в локальной сети, так и глобальной. Я расскажу вам про стандартные средства Виндовс, так и про дополнительные программы, а вы уже сами выберите, что для вас удобнее. Долгих вступлений не будет – поэтому если у вас будут какие-то вопросы или дополнения к статье, то пишите в комментариях.

Настройка удаленного компьютера

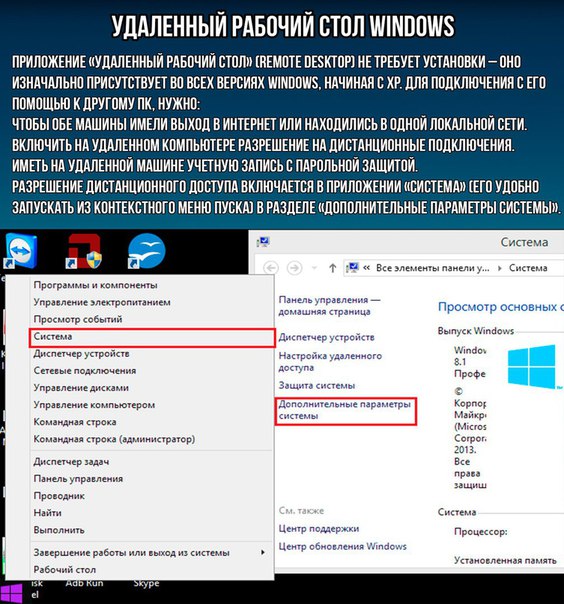

Есть свои средства для подключения удаленного рабочего стола в Windows 10. Перед настройкой нужно обязательно включить данную функцию на отдельном компьютере. Также мы выполним некоторые шаги по настройке доступа в сетевом окружении.

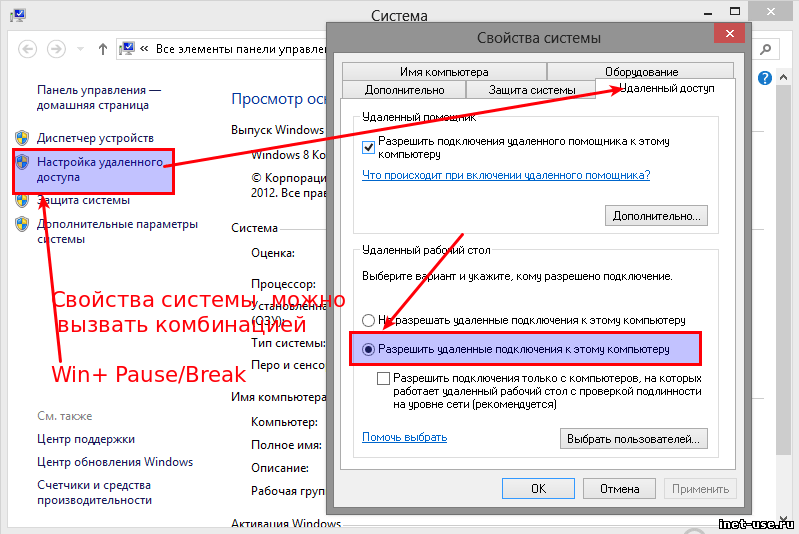

- Заходим в свойства компьютера.

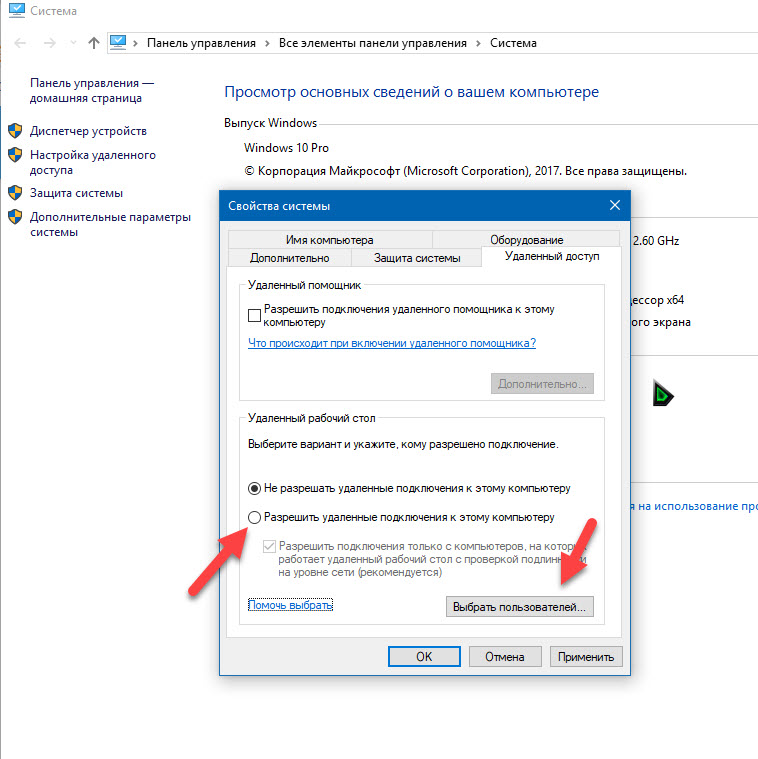

- В левом блоке выбираем пункт по настройке удаленного доступа.

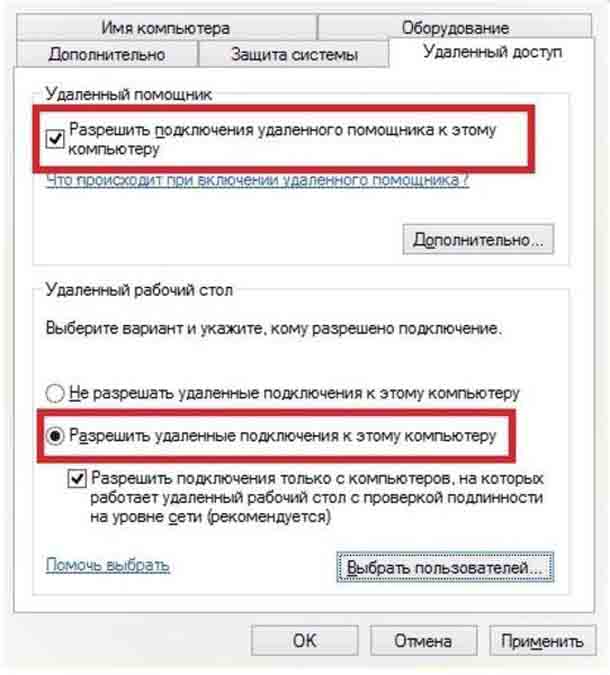

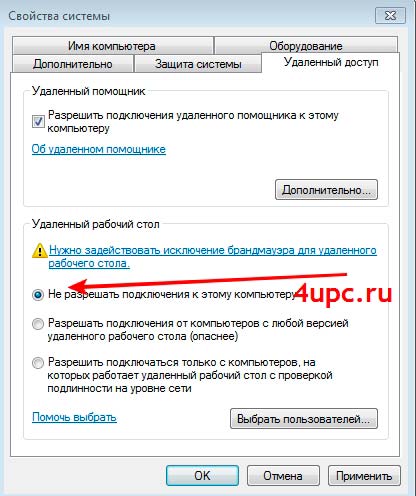

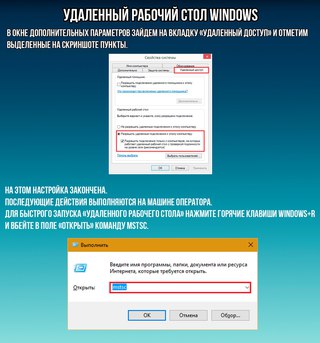

- Переходим на вкладку «Удаленного доступа» и устанавливаем настройки как на картинке ниже – разрешаем подключение и ставим галочку в самом низу.

- Нажимаем по подключению в трее и далее заходим в параметры сети.

- На вкладке «Состояние» переходим в «Центр управления сетями…».

- Слева заходим в параметры общего доступа.

- Для «Частной» и «Гостевой или общедоступной» – установите сетевое обнаружение.

- Открываем настройку «Все сети».

- Ставим общий доступ с паролем. Сохраняем параметры.

ПРИМЕЧАНИЕ! Для локальной сети также можно установить парольную защиту, если вы настраиваете удаленный доступ в офисе или на предприятии.

- Теперь для подключения нам нужно создать дополнительного пользователя. Для этого нажимаем на сочетание клавиш «Win+X», чтобы попасть в «Панель управления».

- Выставите «Просмотр» в режим «Категории» и перейдите в «Учетные записи пользователей».

- «Изменение типа учетной записи».

- Нажимаем по ссылке для добавления. Также вы можете увидеть тут всех созданных ранее пользователей – поэтому не обязательно создавать нового и можно использовать ранее созданную учетку.

- Нажимаем на кнопку с плюсиком.

- Выбираем ссылку «У меня нет данных для входа этого человека». Нажимаем «Далее».

- Так как пользователь нужен для доступа в локальные машины, то выбираем самую нижнюю ссылку.

- Вводим: наименование самого пользователя и два раза пароль с подсказкой.

- Пользователя мы добавили, теперь нам надо разрешить его использовать для удаленного доступа. Для этого зайдите опять в «Свойства системы» и на вкладке «Удаленный доступ» нажимаем на нижнюю кнопку.

- «Добавить»

- «Дополнительно».

- Вы можете ввести пользователя вручную или найти его в списке – нажмите «Поиск». Далее найдите пользователя, которого вы создали ранее, выделите его и нажмите два раза «ОК».

Подключение

Настройка компьютера, к которому будет открыт доступ – закончена. Теперь давайте попробуем подключиться к нему. Для этого мы будем использовать IP адрес компьютера, а также данные для авторизации учетной записи, которую мы создали ранее (логин и пароль).

Нам нужно узнать IP адрес компьютера, к которому мы будем подключаться. Для этого нажмите на клавиши «Win» и английскую букву «R». Далее впишите команду «ncpa.cpl».

Найдите адаптер, к которому вы подключены к сети – нажмите правой кнопкой и выберите «Состояние».

Нажимаем на кнопку «Сведения». Далее смотрим в строчку «Адрес IPv4».

И теперь – небольшой экскурс. Если вы видите IP с начальными цифрами «192.168» – то это локальный IP адрес. То есть этот компьютер подключен к роутеру, а он в свою очередь скорее всего к интернету. Если же вы видите IP адрес другого вида, то значит интернет к вам подведен напрямую из подъезда к компьютеру – такой IP называется: «Внешним». Далее вы поймете, как его использовать.

Если же вы видите IP адрес другого вида, то значит интернет к вам подведен напрямую из подъезда к компьютеру – такой IP называется: «Внешним». Далее вы поймете, как его использовать.

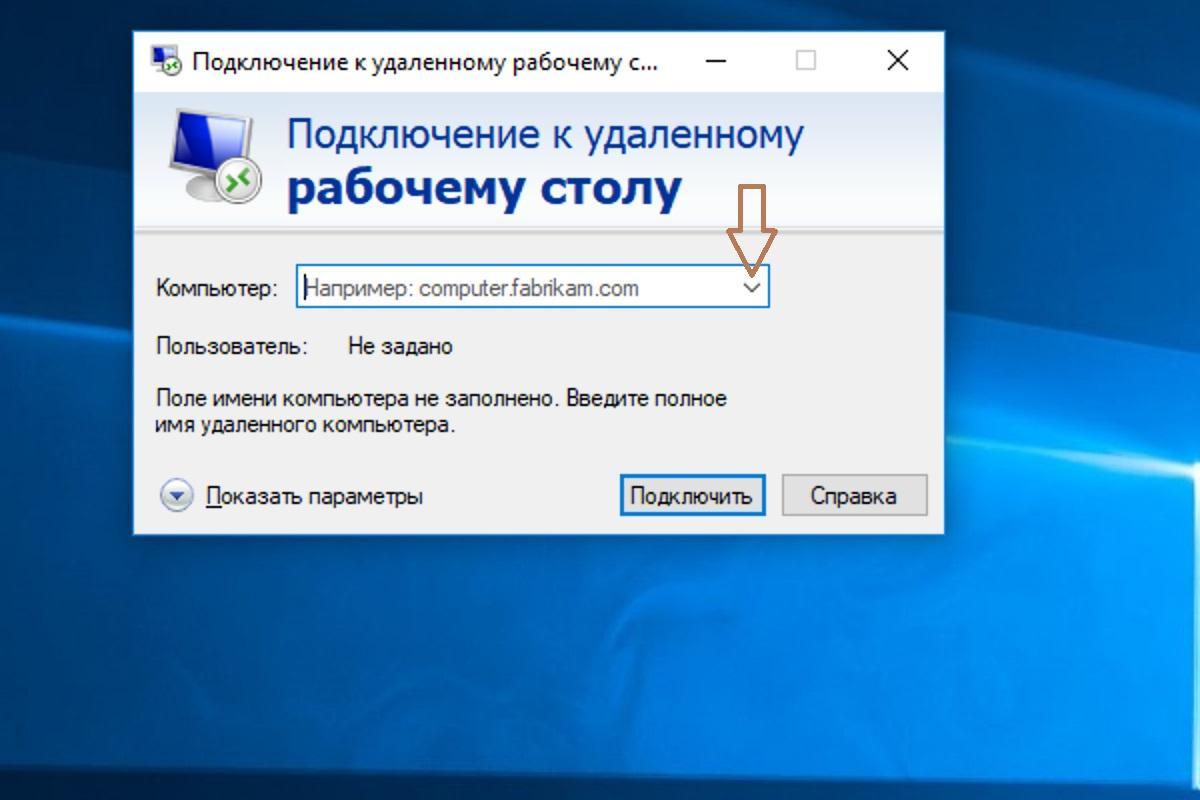

На второй компьютере, с которого вы будете управлять другим ПК надо открыть приложение «Подключение к удаленному рабочему столу». Нажимаем «Пуск» и переходим в папку «Стандартные – Windows».

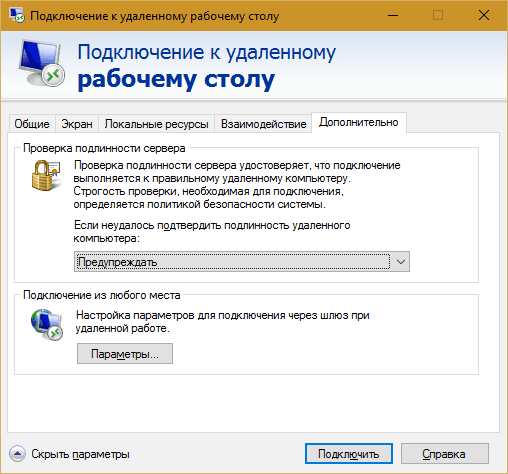

Нажимаем «Показать параметры».

Теперь для доступа вам нужно ввести IP адрес компьютера и логин пользователя, которого мы создали ранее. Но есть одно «НО» – если оба компьютера находятся в одной сети, то вы без проблем можете ввести внутренний локальный IP адрес, который начинается на «192.168».

Локальное подключение

Вводим IP адрес и логин пользователя. Нажимаем «Подключить».

Вводим пароль от учетной записи и нажимаем «ОК».

После этого вы должны увидеть удаленный рабочий стол второго компьютера. Останется просто подтвердить вход. Если у вас возникли какие-то трудности с подключением, и удаленный рабочий стол не работает в Windows 10, то проверьте настройки брандмауэра и антивируса – разрешить и установить доступ можно там. Можно попробовать их на время отключить. Ещё можно посмотреть включена ли служба.

Можно попробовать их на время отключить. Ещё можно посмотреть включена ли служба.

Доступ из интернета

Итак, у нас оба компьютера никак не связаны и находятся в разных сетях. Единственный способ связать их – это подключиться через интернет. Для этого нам понадобится узнать внешний IP адрес компьютера, которым мы хотим управлять. И тут вступает в силу ещё один нюанс – подключение идет через роутер или напрямую?!

Если интернет к управляемому компу подключен напрямую (без роутера), то внешний IP адрес вы уже знаете – вы посмотрели его в «Состояниях адаптера». Вам останется подключиться аналогично, как и при локальном подключении (смотрите главу выше) – просто введите не локальный, а этот внешний IP адрес.

Если же управляемый компьютер подключен через роутер, то тут все немного сложнее. Посмотрите на картинку ниже. У нас есть локальные компьютеры, которые имеют внутренние локальные адреса. К интернету они имеют доступ только через шлюз, которым выступает домашний (или не домашний) роутер.

Для доступа к управляемому компьютеру, который имеет только внутренний (локальный) IP адрес нужно пробросить порт 3389. То есть надо зайти в роутер и прописать правило, при котором – если будет идти запрос напрямую к этому роутеру (по-внешнему IP) с портом (3389), то он будет перебрасывать вас на выбранный компьютер. По пробросу портов смотрите инструкцию тут.

После этого подключение будет аналогичное как при локальном коннекте (смотрим главу выше). Только вам нужно будет ввести IP адрес и через двоеточие порт. Итог такой:

- Идёт запрос на внешний адрес, который привязан к роутеру.

- Роутер получает сигнал и смотрит номер порта, который был записан в запросе.

- Смотрит, что порт ведет на удаленный компьютер.

- Позволяет произвести удаленный доступ, и вы получаете возможность управлять другим компьютером.

Chrome Remote Desktop

Это специальное расширение, которое запускается в обычном браузере Google Chrome. По настройке я уже написал подробную инструкцию, и с ней вы можете ознакомиться по этой ссылке.

Использование сторонних программ

Как ещё можно в Windows 10 подключиться к удаленному рабочему столу? – В интернете есть достаточно много приложений, который немного облегчают настройку. Есть как платные, так и бесплатные программки. Из самых лучших на мой взгляд – это «Radmin», но её также нужно по началу настраивать. По настройке можете посмотреть видеоинструкцию ниже. При этом используются другие протоколы для подключения, отличные от RDP (Remote Desktop Protocol) в Windows 10.

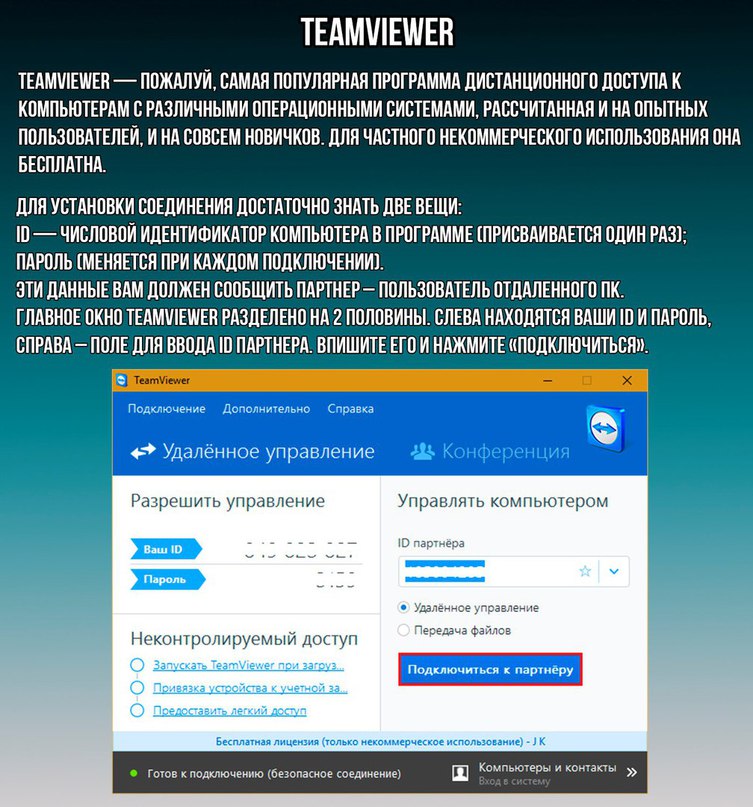

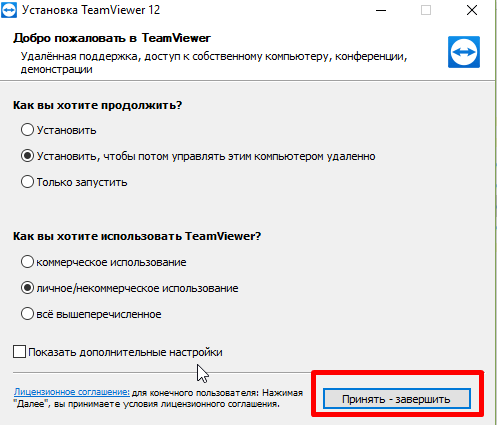

Ещё одной из самых популярных является «TeamViewer». Правда она платная. Если честно – пользовался ею последний раз в далеком 2013 году. Тогда при подключении до 10 компьютеров и при некоммерческом использовании её можно было использовать бесплатно. Сейчас, возможно, правила поменялись. Самый большой плюс программы в том, что она очень проста в настройке.

Правда она платная. Если честно – пользовался ею последний раз в далеком 2013 году. Тогда при подключении до 10 компьютеров и при некоммерческом использовании её можно было использовать бесплатно. Сейчас, возможно, правила поменялись. Самый большой плюс программы в том, что она очень проста в настройке.

Ещё одна бесплатная и хорошая программа – это «Royal TS», но, как и «Radmin», она очень сложно настраивается. Ещё могу порекомендовать «Supremo». Подключить удаленный рабочий стол в Windows 10 можно также с помощью «Ammyy Admin» – является почти полностью бесплатной программой. По настройке дистанционного доступа через «Ammyy Admin» – смотрите видео ниже.

Ещё могу порекомендовать «Supremo». Подключить удаленный рабочий стол в Windows 10 можно также с помощью «Ammyy Admin» – является почти полностью бесплатной программой. По настройке дистанционного доступа через «Ammyy Admin» – смотрите видео ниже.

Как настроить удаленный доступ к компьютеру через Интернет Windows 10: настройка RDP

Удаленный доступ к компьютеру является самым простым решением, когда необходимо быстрого получить данные или решить задачу вне зависимости от местонахождения. Есть несколько способов, как настроить удаленный доступ к компьютеру через Интернет Windows 10.

Есть несколько способов, как настроить удаленный доступ к компьютеру через Интернет Windows 10.

Встроенная функция удаленного подключения в Windows 10

В операционной системе предусмотрена функция «Подключение к удаленному рабочему столу» в меню «Стандартные». Соединение проходит по IP-адресу компьютера. Стрелка «Показать параметры» позволяет провести дополнительную настройку, в частности:

Важно! Базовые установленные параметры уже отвечают требованиям стабильной работы, поэтому если необходимости нет, их можно не настраивать.

Как настроить удаленное подключение на Windows 10

Изначально потребуется узнать адрес IPv4. Он расположен «Пуск» — «Параметры» — «Сеть и Интернет» — «Просмотр свойств сети».

Со стороны пользователя, который хочет управлять компьютером

В меню «Пуск» в левой части экрана надо найти в списке приложений папку «Стандартные», в нем будет утилита «Подключение к удаленному рабочему столу».

После запуска нужно заполнить поле «Компьютер» индивидуальным IP-адресом компа по типу 192.168.10.23 и «Пользователь» по необходимости. Дополнительные параметры выставляются в особых случаях: медленный Internet или требования сети.

Через приложение Microsoft Remote Desktop assistant:

- Скачать приложение на_официальном_сайте (ссылка для ПК), открыть.

- После согласия с лицензионным соглашением программа сама произведет все необходимые настройки.

- Запустить приложение, в правой верхней части окна нажатием на знак «+» «Добавить».

- Ввести имя компьютера или IP-адрес в пределах локальной сети.

- Добавить или использовать текущую учетную запись для доступа, она может как иметь домен, так быть без него.

- Сохранить.

Важно! Действует в пределах локальной сети, не подходит для версии ОС «Домашняя».

Со стороны пользователя, который предоставляет доступ к своему компьютеру

В зависимости от версии «Виндовс 10» используются два способа:

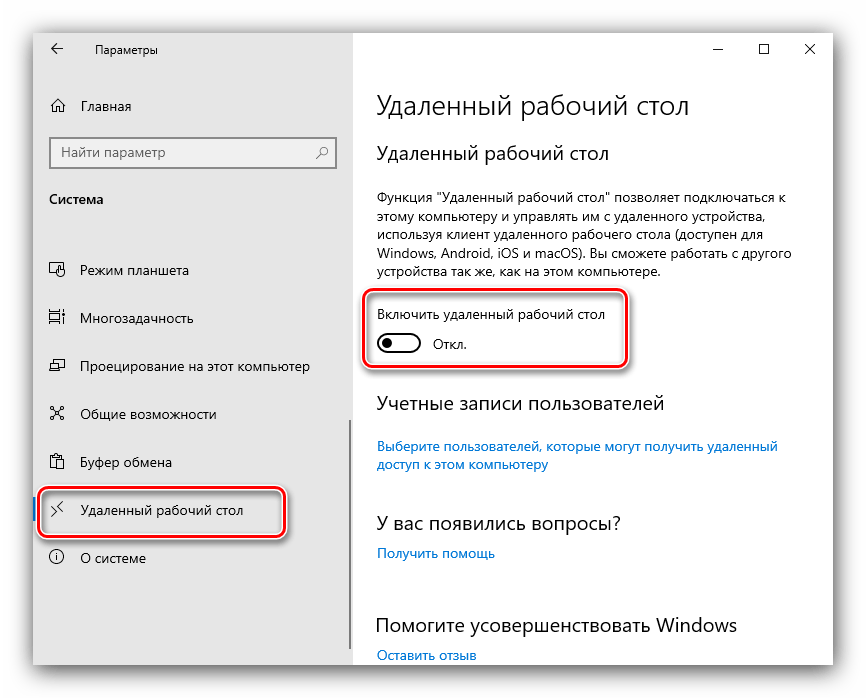

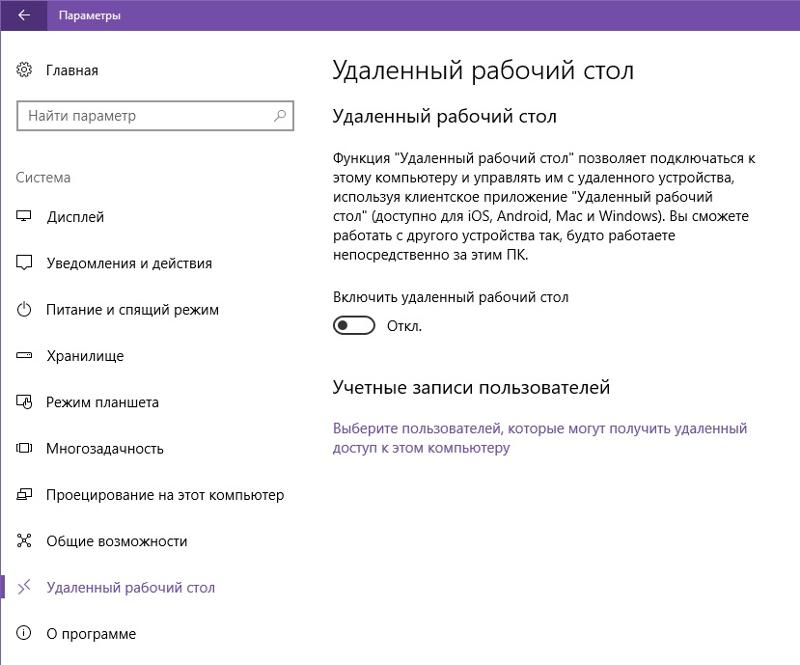

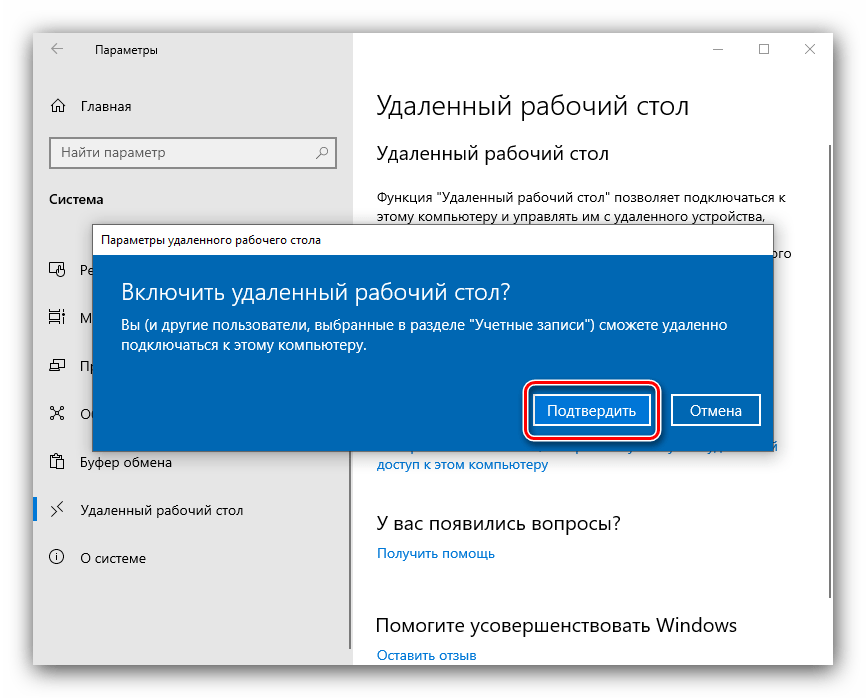

- «Пуск» — «Параметры» — «Система» — в левой части окна вкладка «Удаленный доступ» — переключить ползунок в положение «Вкл»;

Важно! Для ОС Windows 10 «Домашняя» этот вариант не работает.

- «Мой компьютер» либо в Проводнике «Этот компьютер» кликнуть правой кнопкой мыши, во всплывающем меню щелкнуть «Свойства»,«Дополнительные параметры системы» — закладка «Удаленный доступ» — отметить пункт «Удаленный помощник», «Удаленный рабочий стол» с рекомендацией.

Как обеспечить безопасность подключения

Подключение из любой точки мира удобно, но как сделать удаленный доступ к компьютеру через Интернет безопасным в Windows 10.

Не отключать проверку подлинности NLA дополнительных параметров подключения, на сетевом уровне она не допустит несанкционированного доступа от неблагонадежного пользователя.

Установить надежный пароль для входа. Путь до него: «Пуск» — «Параметры» — «Учетные записи» — «Пароль входа» — «Добавить пароль».

Частые ошибки при подключении к удаленному компьютеру

Возможны случаи, когда приходит отказ в доступе, почему так происходит:

- Отсутствует пароль для учетной записи. Его нужно обязательно ввести, выше указано, как это сделать.

- Блокировка со стороны Брандмауэра. Исправляется в «Пуск» — «Параметры» — «Безопасность» — «Брандмауэр и защита сети» — «Разрешить работу с приложением через брандмауэр» — нажать кнопку «Изменить параметры» — поставить отметку напротив нужной сети для пункта «Удаленный рабочий стол».

- Компьютер находится в спящем режиме или выключен. В этом случае от дистанционного взаимодействия придется отказаться или вручную запустить через другого человека.

Настройка удаленного подключения через TeamViewer

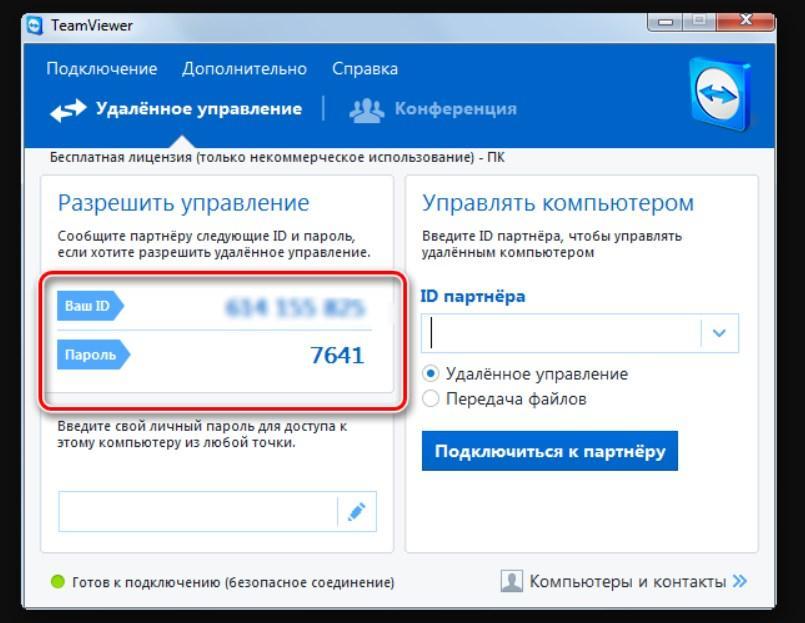

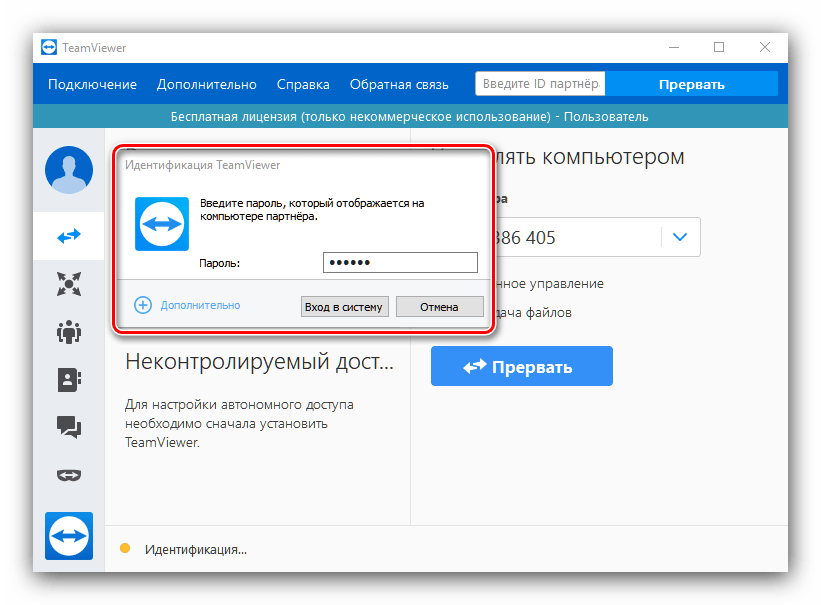

Готовое приложение, которое имеет аналогичный встроенной программе функционал дистанционного управления компьютером с высокий уровень защиты. Чтобы начать пользоваться, его нужно установить на ПК и любое другое устройство здесь, открыть. Для личного использования приложение бесплатное.

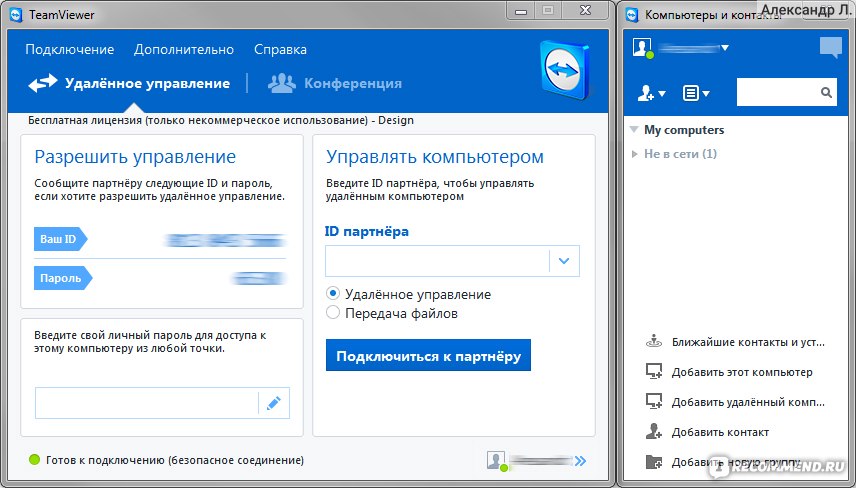

Рабочая зона разделена на две части: для входящего запроса и для доступа к другому ПК, отдельно выведен лист контактов. Соединение осуществляется вводом второй стороной постоянного ID и пароля, который базово меняется при каждом запуске, но можно внести свой личный. Для пользования другим компьютером ситуация обратная, также можно выбрать вариант взаимодействия: управление, передача данных, VPN.

Для пользования другим компьютером ситуация обратная, также можно выбрать вариант взаимодействия: управление, передача данных, VPN.

В первом случае пользователя переводят на рабочий стол, где другая сторона решает дать управление или оставить только наблюдение. Во втором – откроется стандартный файловый менеджер.

VPN объединяет два компьютера в сеть, это удобно для массивов информации, когда необходимо взаимодействие с ними на программном уровне. Функция конференции сродни связи в Skype, когда оба пользователя видны друг другу.

Доверенному лицу или собственному устройству можно предоставить легкий доступ для входа без пароля.

Настройка удаленного подключения через AnyDeck

Еще одно приложение для дистанционного взаимодействия между ПК, телефонами, планшетами. Безвозмездно для некоммерческого пользования. Ссылка на установку здесь.

У сервиса аналогичное устройство, один из самых новых типов шифрования и минималистичный дизайн. Доступ предоставляется не только через передачу пароля, но и через запрос. Можно просто «постучаться» и получить право на вход. Все настройки выведены в отдельную вкладку, а в момент дистанционной работы на компьютере позволяют настроить дополнительные права, скорость и другие взаимодействия, что удобно.

Можно просто «постучаться» и получить право на вход. Все настройки выведены в отдельную вкладку, а в момент дистанционной работы на компьютере позволяют настроить дополнительные права, скорость и другие взаимодействия, что удобно.

Заключение

Есть несколько способов настройки удаленного доступа к компьютеру через Интернет Windows 10: с помощью встроенных функций или через специализированные приложения. У каждого способа есть свои преимущества, выбор остается за пользователем. Важно обеспечить безопасность соединения и простоту взаимодействия.

Подгорнов Илья ВладимировичВсё статьи нашего сайта проходят аудит технического консультанта.

Похожие статьи

Настройка удалённого доступа к компьютеру.

⇐ ПредыдущаяСтр 11 из 11

Цель работы: научиться устанавливать удалённое соединение с ПК при помощи программы TeamViewer.

Теоретическая часть

Дистанционное управление

Режим «дистанционного управления» позволяет удаленным клиентам управлять работой сервера или рабочей станции, включенной в локальную сеть. Работа в режиме «дистанционного управления» соответствует клиент-серверной модели «сервер терминалов».

Удаленный компьютер (удаленный хост) — сервер, физически размещенный на некотором расстоянии от клиента и доступ к которому (для клиентов) возможен только по сети.

Терминальный режим

С середины 1970-х до середины 1980-х годов вся работа за компьютером выполнялась через специальные устройства ввода-вывода — терминалы. С распространением персональных ЭВМ терминальный доступ стал использоваться в основном для решения задач удаленного администрирования.

С распространением персональных ЭВМ терминальный доступ стал использоваться в основном для решения задач удаленного администрирования.

Терминальный режим работы — организация сетевой работы информационной системы путем размещения всех пользовательских приложений и данных на центральном сервере (серверах), доступ к которым осуществляется с машин-терминалов изготовленных в упрощенном исполнении и, как следствие, более дешевых, занимающих минимум места, бесшумных и практически не требующих обслуживания.

Терминал — оконечное сетевое устройство, подключенное к вычислительной системе и предназначенное для ввода и вывода данных. Команды, принимаемые с устройства ввода терминала (клавиатуры), передаются на главный компьютер (сервер, удаленный хост), где и выполняются. Результаты обработки возвращаются и выводятся на дисплее терминала.

Физический, или реальный терминал — как правило подразумевает устройство, вычислительные способности которого ограничены возможностью отображать то, что ему передано из сети (как максимум — полноэкранную графику).

Виртуальный терминал — это программа, выполняющая функции реального терминала. Со стороны удаленного хоста такая программа, эмулятор терминала, ничем не отличается от реального терминала.

Типы терминалов

Текстовые терминалы

Текстовый терминал, также известный как «последовательный терминал», «ASCII-терминал», «символьный терминал» и «видеодисплейный терминал» (VDT, video display terminal) — это устройство (или программа) ввода/вывода, работающее в дуплексном режиме и использующее символьно-ориентированные (байт-ориентированные) протоколы передачи данных, такие как telnet. Потоки данных между терминалом и сервером представляют ASCII-символы. Специальные символы (или последовательности символов) представляют команды управления сервером и ответы сервера. Существуют и служебные команды, управляющие выводом (перевод строки, полужирный/наклонный текст, звуковой сигнал и т.п.) и сеансом связи (согласование версий протокола и др.

Текстовые терминалы UNIX-подобных систем обычно подключаются к мэйнфрейму или серверу через последовательный порт (RS-232C). Это позволяет управлять физически удаленными серверами (например, в сети Интернет), используя медленные коммутируемые соединения.

Старые терминалы майнфремов IBM используют т.н. «блочный режим», основанный на буферизации вводимых данных. Символы, которые были получены с клавиатуры, сохраняются в памяти терминала (и их можно отредактировать встроенным строковым редактором) до нажатия клавиши ввода/передачи (Enter или что-то подобное). Таким образом, серверу передается целая строка (блок символов).

Графические возможности текстовых терминалов ограничены специальными символами ASCII, которые могут быть использованы для рисования рамок таблиц, стрелок, горизонтальных и вертикальных линий, заливок разной плотности и т.д. Использование VGA палитры позволяет задавать цвет фона и текста. Но все это сводится к псевдографике, т.к. текстовые терминалы не управляют выводом на уровне отдельных пикселей.

Графические терминалы

Графические терминалы, в отличие от текстовых, представляют возможности работы с полноцветной растровой и векторной графикой как при вводе данных, так и при их отображении. Графические терминалы применяются в системах, поддерживающих графический пользовательский интерфейс (GUI, Graphic User Interface). Это позволяет получать данные от пользователя не только с клавиатуры, но и от точечных устройств ввода («мышь», тачпад, сенсорный экран и т.п.)

Имеются два основных типа графических дисплеев: растровые и векторные (редко используемые).

Растровая графика выдает точки на экран горизонтальными строками развертки, рисуемыми электронным лучом (или, возбуждением пикселов или точек на ЖК-экране). Растровая графика используется в подавляющем большинстве случаев, в силу универсальности и приемлемой стоимости разработки подобных устройств. Примерами протоколов графических терминалов являются RDP, ICA, VNC.

Векторные графические дисплеи используют интеллектуальную электронику, чтобы перемещать электронный луч не только построчно, но и в любом направлении. Это позволяет строить высококачественные изображения без искажений на устройствах с разной разрешающей способностью (см. напр. Tektronix Vector Graphics). Основной недостаток векторных терминалов — их дороговизна, в следстие чего они мало распространены.

Требования к пропускной способности линии связи при использовании графических терминалов, в общем случае, существенно выше по сравнению с текстовыми, т.к передавать приходится не коды символов, а, фактически, скриншоты. Для снижения нагрузки на сеть используются разные способы: компрессия, ограничения на глубину цвета и разрешение экрана, передача только изменившихся областей и др. На рис. — эмуляция графического терминала на основе X-Window.

Текстовый режим работы также поддерживается графическими терминалами, но реализован иначе — внутри основного протокола.

Интеллектуальный терминал

Интеллектуальный терминал — под этим термином подразумевают аппаратно-программный комплекс, компьютер, ресурсов которого достаточно не только для вывода полноэкранной графики, но и для выполнения некоторых вычислений. Принципиальным отличием интеллектуального терминала от обычного ПК является то, что исполнимые программы должны загружаться с сервера. В приведенной трактовке типичным примером интеллектуального терминала являетсябездисковая рабочая станция — компьютер, у которого отстутствует жесткий диск (а зачастую и сменные накопители). Загрузка такого компьютера выполняется по сети.

Принципиальным отличием интеллектуального терминала от обычного ПК является то, что исполнимые программы должны загружаться с сервера. В приведенной трактовке типичным примером интеллектуального терминала являетсябездисковая рабочая станция — компьютер, у которого отстутствует жесткий диск (а зачастую и сменные накопители). Загрузка такого компьютера выполняется по сети.

На сегодня существует большое разнообразие готовых программных решений для удалённого администрирования. Рассмотрим одно из них.

TeamViewer (тимвьювер) — пакет программного обеспечения для удалённого контроля компьютеров, обмена файлами между управляющей и управляемой машинами. TeamViewer работает на операционных системах Microsoft Windows, Mac OS X, iOSи Linux (в том числе Android, iOS).

Кроме прямого соединения, доступ возможен через брандмауэр и NAT прокси, возможно получение доступа к удалённой машине посредством веб-браузера.

«TeamViewer GmbH» была основана в 2005 году в Германии. Согласно пресс-релизам компании, TeamViewer используется более чем на 15 миллионах компьютеров, работающих в 50-и странах мира.

Согласно пресс-релизам компании, TeamViewer используется более чем на 15 миллионах компьютеров, работающих в 50-и странах мира.

TeamViewer может работать с инсталляцией или без неё — в последнем случае программа работает без администраторских прав доступа. Для установления связи TeamViewer должен быть запущен на обеих машинах. При запуске TeamViewer генерируется ID компьютера и пароль. Чтобы установить связь между компьютерами, клиент-оператор должен связаться с удаленным оператором и узнать его логин и пароль, а затем ввести их в клиент-TeamViewer.

TeamViewer бесплатна для личного использования. Для коммерческого использования требуется купить полную версию продукта. В полной версии отсутствует всплывающее при каждом соединении окно, возможен запуск на серверных операционных системах, возможна настройка клиентских модулей (логотип компании и индивидуальное приветствие).

TeamViewer предоставляет понятный и простой интерфейс.

Вам просто нужно выбрать, что вы хотите – удалённо управлять компьютером вашего партнёра, показать ему свой рабочий стол или передать файлы (рис. 1).

1).

Рис. 1 Главное окно

Пристыковывающийся список партнёров позволяет быстро начать совместную работу. В списке партнёров TeamViewer вы всегда видите, кто из коллег в данный момент доступен. Список партнёров хранится централизованно, и вы можете получить к нему доступ с любого компьютера, где есть TeamViewer (Рис. 2).

Рис. 2 Список контактов

Все версии TeamViewer включают полную поддержку передачи и копирования файлов и папок. Для обеспечения максимальной скорости перед передачей все данные автоматически сжимаются (рис. 3).

Рис. 3 Передача файлов

TeamViewer предлагает множество опций (пункт меню «Опции»), позволяя настроить программное обеспечение именно так, как бы вам хотелось.

Вы можете установить приоритет скорости передачи или качества отображения или отредактировать шаблон электронного письма с приглашением, отправляемого вашим партнёрам (рис. 4).

Рис. 4 Пункт меню «Опции»

4 Пункт меню «Опции»

TeamViewer QuickSupport

Имеется возможность использовать TeamViewer не устанавливая его и не имея прав администратора. Они просто запускают модуль QuickSupport и готовы приступить к работе.

Вы также можете легко и быстро добавить в TeamViewer QuickSupport ваш собственный логотип и приветствие. Если вы также включите данные вашего списка партнеров, ваши партнеры немедленно появятся в вашем списке, как только они начнут работу с QuickSupport. Кроме того, вы можете разрешить вашим партнерам общаться с вами при помощи обмена сообщениями в чате даже до установления удаленной сессии (рис. 5).

Для постоянного соединения с клиентским модулем, содержащим ваш логотип, вам потребуется лицензия. Для тестирования вы можете использовать модуль также в комбинации с бесплатной версией нашего программного обеспечения. Однако, в этом случае соединения будут автоматически прерываться по истечении пяти минут.

Рис. 5 Окно TeamViewer QuickSupport

5 Окно TeamViewer QuickSupport

TeamViewer QuickJoin

TeamViewer QuickJoin предназначен для проведения интерактивных демонстраций или конференций. Участники запускают приложение и с легкостью присоединяются к вашей демонстрации (рис. 6).

Для постоянного соединения с клиентским модулем, потребуется лицензия.

Рис. 6 Окно TeamViewer QuickJoin

TeamViewer Host (круглосуточный доступ к удаленным компьютерам)

Благодаря TeamViewer доступ к компьютерам с удалённым обслуживанием не представляет затруднений. Хост-модуль работает как системная служба и позволяет получить доступ к серверам, домашнему компьютеру или любому количеству других систем, включая вход в систему/выход из системы и удалённую перезагрузку. Вы можете добавить в TeamViewer Host ваш собственный логотип, текст и цвета.

В отличие от других производителей, TeamViewer также позволяет установить добавочные Хост-модули без дополнительной платы. Просто приобретите лицензию, необходимую для оказания поддержки, и установите столько Хост-модулей, сколько требуется!

Просто приобретите лицензию, необходимую для оказания поддержки, и установите столько Хост-модулей, сколько требуется!

Рис. 7 Окно TeamViewer Host

TeamViewer Web Connector (веб-версия для удалённого доступа)

TeamViewer Web Connector – это идеальный путь к простому управлению удалёнными компьютерами из любого браузера. Поскольку Web Connector использует только технологии HTML и Flash 10, вы сможете использовать его в операционной среде с повышенным уровнем безопасности, даже если запрещено использование ActiveX или Java.

Рис. 8 Окно TeamViewer Web Connector

TeamViewer Manager

TeamViewer Manager – это дополнительный инструмент, позволяющий управлять списком партнёров в базе данных, храня также пароли и прочие детали.

TeamViewer Manager включён только в лицензии типа Premium и Corporate.

Рис. 9 Окно TeamViewer Manager

Объединив в себе функции ведения журнала и возможности фильтрации, TeamViewer Manager делает выставление счетов вашим клиентам простым, как никогда раньше.

Рис. 10 Окно TeamViewer Manager

Скачать программу можно с официального сайта:

http://www.teamviewer.com/ru/index.aspx

Практическая часть

Задание:

- Установить программу на свою раб. станцию.

- Изучить интерфейс программы.

- Запустить сеанс удалённого доступа одного из «соседов».

- Ответить на контрольные вопросы.

- Написать отчёт.

Контрольные вопросы:

- Дистанционное управление;

- Терминальный режим;

- Виды терминалов и их характеристика;

- Программа TeamViewer: назначение, возможности.

ЛИТЕРАТУРА

Основная:

- Попов И.И., Максимов Н.В. Компьютерные сети: Учебное пособие для студентов учреждений среднего профессионального образования. -М.: ФОРУМ:ИНФРА-М, 2008.

- Олифер В.Г., Олифер Н.

А. Компьютерные сети. Принципы, технологии, протоколы. -СПб.: Питер, 2010.

А. Компьютерные сети. Принципы, технологии, протоколы. -СПб.: Питер, 2010.

Дополнительная:

- Олифер В.Г., Олифер Н.А. Основы сетей передачи данных: Курс лекций. — Интернет-Университет информационных технологий — ИНТУИТ.РУ, 2010.

- Дуглас Э. Камер. Сети TCP/IP. — М.: Вильяме, 2006. — Т. 1: Принципы, протоколы и структура.

- Таненбаум Э. Компьютерные сети. — Питер, 2007.

- Михаил Гук. Аппаратные средства локальных сетей: Энциклопедия. — СПб.: Питер, 2010.

- В. Столингс. Современные компьютерные сети. — Питер, 2010.

- Дж. Челлис, Ч. Перкиис, М. Стриб. Основы построения сетей: Учебное руководство для специалистов MCSE. — Лори, 2006.

- Компьютерные сети: Учебный курс. — MicrosoftPress: Русская редакция, 2008.

- Фейт С. TCP/IP. Архитектура, протоколы, реализация. — Лори, 2010.

10.Никифоров С.В. Введение в сетевые технологии: Элементы

применения и администрирования сетей: Учебное пособие. — М.:

— М.:

Финансы и статистика, 2008.

Рекомендуемые страницы:

Как быстро сделать неконтролируемый удаленный доступ к компьютеру через Интернет

Мне достаточно часто приходится настраивать ПК дистанционно через Интернет. Один раз даже в Африке ноутбук настраивал. Самый удобный способ быстро сделать удалённый доступ к компьютеру — это специализированные программы. Раньше я пользовался Team Viewer, но в последнее время нашёл более удобную альтернативу — приложение AnyDesk. Он кроссплатформенный, то есть работает на разных операционных системах (Windows, Linux, macOS), к тому же ещё и бесплатный для домашнего использования.

Пользоваться программой можно даже без установки, но чтобы использовать её возможности в полном объёме, лучше всё же полноценно установить утилиту.

После установки приложение будет работать в фоновом режиме и его не нужно будет каждый раз запускать в тот момент, когда в этом возникнет необходимость.

Как настроить неконтролируемый доступ в AnyDesk

По умолчанию, при удалённом подключении AnyDesk запрашивает у пользователя разрешение на подключение. Это не всегда удобно, а в некоторых случаях вообще необходимо сделать неконтролируемый доступ к компьютеру через Интернет. Как это настроить?! А вот как!

Начинаем с того, что открываем настройки программы. Для этого надо в правой части окна нажать на кнопку с горизонтальными чёрточками и в открывшемся меню выбрать пункт «Настройки».

В появившейся вкладке параметров настройки AnyDesk выберите раздел «Безопасность».

Чтобы получить полный доступ к настройкам — в правой части окна нажмите кнопку «Разблокировать настройки безопасности». Это нужно будет сделать с правами Администратора. Только после этого параметры настройки Энидеск станут доступны для изменения пользователю.

Дальше нужно поставить галочку «Разрешить удалённый доступ». Так же проследите, чтобы была отмечена галочка «Разрешить другим устройствам хранить токены авторизации на этом рабочем месте». Это нужно для того, чтобы единожды введя пароль, больше его не вводить — неконтролируемый удалённый доступ к ПК будет подключаться без ввода пароля.

Это нужно для того, чтобы единожды введя пароль, больше его не вводить — неконтролируемый удалённый доступ к ПК будет подключаться без ввода пароля.

Так же нужно будет нажать на кнопку «Изменить пароль доступа» и в появившемся окне ввести пароль доступа. Его надо делать как можно сложнее и не короче 8 символов. Нажимаем кнопку «Применить». Вот и всё! Неконтролируемый удалённый доступ к компьютеру через Интернет с помощью Энидеск настроен и готов к работе.

Идентификатор этого компьютера отображается в главном окне программе в поле «Адрес в AnyDesk». По этому номеру компьютер будет доступен из такого же приложения через Интернет удалённо.

Что такое удаленный доступ и как его использовать?

Удаленный доступ — это возможность удаленного доступа к компьютеру или устройству. Звучит достаточно просто, правда?

Ну, это может быть, но может быть и непросто. Многие люди используют удаленный доступ для доступа к файлам на компьютере, когда они находятся вдали от офиса или дома, а некоторые даже используют его для наблюдения за IP-камерой, чтобы обеспечить безопасность своего бизнеса или дома, пока они отсутствуют. В офисе No-IP мы используем его для наблюдения за нашими камерами наблюдения, а также для наблюдения за нашим рифовым резервуаром, пока нас нет.

В офисе No-IP мы используем его для наблюдения за нашими камерами наблюдения, а также для наблюдения за нашим рифовым резервуаром, пока нас нет.

Самая большая проблема с удаленным доступом заключается в том, что у большинства людей есть динамический IP-адрес, что затрудняет настройку удаленного доступа. Динамический IP-адрес — это не статический IP-адрес, который время от времени меняется. У некоторых людей есть динамический IP-адрес, который меняется несколько раз в день, у других — только несколько раз в год, но в любом случае это самое большое препятствие, которое мы обнаруживаем при удаленном доступе.

Но почему? Динамический IP-адрес представляет собой проблему, потому что при удаленном доступе к компьютеру вы получаете доступ к нему, используя IP-адрес.Итак, если вы хотите получить доступ к своему компьютеру и ваш IP-адрес 23.75.59.1, вы должны ввести его в свой браузер. Но поскольку у большинства людей есть динамические IP-адреса, это число может измениться, и если это произойдет, а вы об этом не знаете, вы не сможете получить доступ к своему устройству или компьютеру.

Простое объяснение того, как работает динамический IP-адрес:

Ваш домашний или мобильный телефон — 867.5309. Это номер, по которому люди звонят вам. Ваш номер всегда один, поэтому люди всегда знают, как вас заполучить.А теперь представьте, если бы ваш номер телефона все время менялся. Он может меняться один раз в день, несколько раз в неделю или несколько раз в год. Как люди заполучили бы вас, если бы ваш номер изменился? Было бы не так просто, правда? В динамическом DNS вы используете имя хоста, например yourname.ddns.net, который указывает на ваш номер телефона (IP-адрес). Когда номер телефона изменяется, он обнаруживается на нашей стороне, и ваше имя хоста обновляется с правильным номером.

Наша бесплатная служба динамического DNS берет ваш динамический IP-адрес и указывает его на бесплатное статическое имя хоста.Если ваш IP-адрес изменится, наш клиент динамического обновления обнаружит это изменение и быстро обновит ваше имя хоста с новым IP-адресом. Вам больше не нужно запоминать сложный, постоянно меняющийся IP-адрес, и ваш удаленный доступ всегда доступен через одно и то же легко запоминающееся имя хоста.

Итак, как вы можете легко настроить свой компьютер или устройство для доступа из любого места? Вы можете использовать нашу бесплатную службу динамического DNS, чтобы назначить легко запоминающееся имя хоста своему раздражающему динамическому IP-адресу.

Ознакомьтесь с этими полезными документами поддержки для получения дополнительной информации об удаленном доступе к вашему компьютеру или устройству.

Как настроить веб-камеру и получить к ней доступ из любого места

Использование удаленного рабочего стола без IP

Как настроить Foscam DDNS без IP

Общее руководство по перенаправлению портов

Определения технических терминов для не очень технических специалистов

Используете ли вы No-IP для удаленного доступа к компьютеру или устройству?

Удаленный доступ к ПК

Remote PC Access — это функция Citrix Virtual Apps and Desktops, которая позволяет организациям легко предоставлять своим сотрудникам удаленный безопасный доступ к корпоративным ресурсам. Платформа Citrix делает этот безопасный доступ возможным, предоставляя пользователям доступ к их физическим офисным ПК. Если пользователи могут получить доступ к своим офисным ПК, они смогут получить доступ ко всем приложениям, данным и ресурсам, которые им нужны для работы. Удаленный доступ к ПК устраняет необходимость вводить и предоставлять другие инструменты для удаленной работы. Например, виртуальные рабочие столы или приложения и связанная с ними инфраструктура.

Платформа Citrix делает этот безопасный доступ возможным, предоставляя пользователям доступ к их физическим офисным ПК. Если пользователи могут получить доступ к своим офисным ПК, они смогут получить доступ ко всем приложениям, данным и ресурсам, которые им нужны для работы. Удаленный доступ к ПК устраняет необходимость вводить и предоставлять другие инструменты для удаленной работы. Например, виртуальные рабочие столы или приложения и связанная с ними инфраструктура.

Remote PC Access использует те же компоненты Citrix Virtual Apps и Desktops, что и виртуальные рабочие столы и приложения.В результате требования и процесс развертывания и настройки удаленного доступа к ПК такие же, как и для развертывания Citrix Virtual Apps and Desktops для доставки виртуальных ресурсов. Это единообразие обеспечивает согласованный и унифицированный административный опыт. Пользователи получают максимальное удобство, используя Citrix HDX для проведения сеанса офисного ПК.

Функция состоит из каталога машин типа Удаленный доступ к ПК , который обеспечивает эту функциональность:

- Возможность добавлять машины, указав OU.

Эта возможность облегчает массовое добавление ПК.

Эта возможность облегчает массовое добавление ПК. - Автоматическое назначение пользователя на основе пользователя, который входит в офисный ПК с Windows. Мы поддерживаем назначение одного и нескольких пользователей.

Виртуальные приложения и рабочие столы Citrix могут удовлетворить больше вариантов использования физических ПК за счет использования других типов каталогов компьютеров. Эти варианты использования включают:

- Физические ПК с Linux

- Объединенные в пул физические ПК (т. Е. Назначенные случайным образом, а не выделенные)

Примечания:

Подробные сведения о поддерживаемых версиях ОС см. В системных требованиях для агента VDA для односеансовой ОС и Linux VDA.

Для локальных развертываний удаленный доступ к ПК действителен только для лицензий Citrix Virtual Apps and Desktops Advanced или Premium. Сеансы потребляют лицензии так же, как и другие сеансы Citrix Virtual Desktops.

Для Citrix Cloud удаленный доступ к ПК действителен для Citrix Virtual Apps and Desktops Service и Workspace Premium Plus.

Соображения

Хотя все технические требования и соображения, применимые к Citrix Virtual Apps and Desktops в целом, также применимы к удаленному доступу к ПК, некоторые из них могут быть более актуальными или исключительными для случая использования физического ПК.

Рекомендации по развертыванию

При планировании развертывания удаленного доступа к ПК примите несколько общих решений.

- Вы можете добавить удаленный доступ к ПК к существующему развертыванию Citrix Virtual Apps and Desktops. Прежде чем выбрать этот вариант, примите во внимание следующее:

- Имеются ли текущие контроллеры доставки или облачные коннекторы соответствующего размера для поддержки дополнительной нагрузки, связанной с VDA удаленного доступа к ПК?

- Соответствуют ли размеры локальных баз данных сайта и серверов баз данных дополнительной нагрузке, связанной с VDA удаленного доступа к ПК?

- Превышают ли существующие VDA и новые VDA для удаленного доступа к ПК максимальное количество поддерживаемых VDA на сайт?

- Вы должны развернуть VDA на офисных ПК в автоматическом режиме.

Доступны следующие варианты:

Доступны следующие варианты: - Ознакомьтесь с рекомендациями по обеспечению безопасности удаленного доступа к ПК.

Рекомендации по каталогу машин

Требуемый тип каталога машин зависит от варианта использования:

- Удаленный доступ к ПК

- ПК с ОС Windows

- Выделенные многопользовательские ПК с Windows

- Односессионная ОС

- Статический — выделенные ПК с Linux

- Случайно — объединенные ПК с Windows и Linux

После того, как вы определите тип каталога машин, обратите внимание на следующее:

- Машина может быть назначена только одному каталогу машин одновременно.

- Чтобы упростить делегированное администрирование, рассмотрите возможность создания каталогов компьютеров на основе географического положения, отдела или любой другой группы, которая упрощает делегирование администрирования каждого каталога соответствующим администраторам.

- При выборе подразделений, в которых находятся учетные записи компьютеров, выберите подразделения нижнего уровня для большей детализации. Если такая гранулярность не требуется, вы можете выбрать подразделения более высокого уровня. Например, в случае банка / служащих / кассиров выберите Tellers для большей детализации.В противном случае вы можете выбрать сотрудников или банк в зависимости от требований.

- Перемещение или удаление подразделений после их назначения каталогу компьютеров с удаленным доступом к ПК влияет на ассоциации VDA и вызывает проблемы с будущими назначениями. Поэтому не забудьте соответствующим образом спланировать, чтобы обновления назначения подразделений для каталогов компьютеров учитывались в плане изменений Active Directory.

- Если выбрать организационные единицы для добавления машин в каталог машин непросто из-за их структуры, вам не нужно выбирать какие-либо организационные единицы.

Впоследствии вы можете использовать PowerShell для добавления компьютеров в каталог. Автоматические назначения пользователей продолжают работать, если назначение рабочего стола правильно настроено в группе доставки. Пример сценария для добавления компьютеров в каталог компьютеров вместе с назначениями пользователей доступен в GitHub.

Впоследствии вы можете использовать PowerShell для добавления компьютеров в каталог. Автоматические назначения пользователей продолжают работать, если назначение рабочего стола правильно настроено в группе доставки. Пример сценария для добавления компьютеров в каталог компьютеров вместе с назначениями пользователей доступен в GitHub. - Integrated Wake on LAN доступен только для каталога машин Remote PC Access .

Рекомендации Linux VDA

Эти соображения относятся к Linux VDA:

Используйте Linux VDA на физических машинах только в режиме без 3D.Из-за ограничений драйвера NVIDIA локальный экран ПК не может быть затемнен и отображает действия сеанса, когда включен режим HDX 3D. Отображение этого экрана представляет собой угрозу безопасности.

Используйте машинные каталоги типа односеансовой ОС для физических машин Linux.

Автоматическое назначение пользователей недоступно для компьютеров Linux.

Если пользователи уже вошли в систему на своих ПК локально, попытки запустить ПК из StoreFront не удаются.

Параметры энергосбережения недоступны для компьютеров Linux.

Технические требования и соображения

В этом разделе содержатся технические требования и рекомендации для физических ПК.

- Не поддерживаются:

- KVM-переключатели или другие компоненты, которые могут отключать сеанс.

- гибридных ПК, включая ноутбуки и ПК All-in-One и NVIDIA Optimus.

- Подключите клавиатуру и мышь напрямую к ПК.Подключение к монитору или другим компонентам, которые можно выключить или отсоединить, может сделать эти периферийные устройства недоступными. Если вам необходимо подключить устройства ввода к таким компонентам, как мониторы, не выключайте эти компоненты.

- Компьютеры должны быть присоединены к домену доменных служб Active Directory.

- Безопасная загрузка поддерживается только в Windows 10.

- ПК должен иметь активное сетевое соединение. Проводное соединение предпочтительнее для большей надежности и пропускной способности.

- При использовании Wi-Fi сделайте следующее:

- Установите параметры питания, чтобы беспроводной адаптер оставался включенным.

- Настройте беспроводной адаптер и сетевой профиль, чтобы разрешить автоматическое подключение к беспроводной сети до входа пользователя в систему. В противном случае агент VDA не зарегистрируется, пока пользователь не войдет в систему. ПК недоступен для удаленного доступа, пока пользователь не войдет в систему.

- Убедитесь, что контроллеры доставки или облачные коннекторы доступны из сети Wi-Fi.

- Вы можете использовать удаленный доступ к ПК на портативных компьютерах. Убедитесь, что ноутбук подключен к источнику питания, а не от аккумулятора. Настройте параметры питания ноутбука, чтобы они соответствовали параметрам настольного ПК.

Например:

Например:- Отключите функцию гибернации.

- Отключить функцию сна.

- Установите действие закрытия крышки на Ничего не делать .

- Установите действие «нажмите кнопку питания» на Выключение .

- Отключите функции энергосбережения видеокарты и сетевой карты.

- Удаленный доступ к ПК поддерживается на устройствах Surface Pro с Windows 10. Следуйте тем же рекомендациям для ноутбуков, упомянутым ранее.

При использовании док-станции вы можете отстыковывать и переставлять переносные компьютеры. Когда вы отключаете портативный компьютер, VDA повторно регистрируется с помощью контроллеров доставки или облачных коннекторов по Wi-Fi. Однако при повторной стыковке ноутбука VDA не переключается на проводное соединение, пока вы не отключите беспроводной адаптер.Некоторые устройства имеют встроенную функцию отключения беспроводного адаптера при установлении проводного соединения.

Для других устройств требуются специальные решения или сторонние утилиты для отключения беспроводного адаптера. Ознакомьтесь с указаниями по Wi-Fi, упомянутыми ранее.

Для других устройств требуются специальные решения или сторонние утилиты для отключения беспроводного адаптера. Ознакомьтесь с указаниями по Wi-Fi, упомянутыми ранее.Выполните следующие действия, чтобы включить стыковку и отстыковку устройств удаленного доступа к ПК:

- В меню Start выберите Settings> System> Power & Sleep и установите Sleep на Never .

- В Диспетчере устройств > Сетевые адаптеры> Адаптер Ethernet перейдите к Управление питанием и снимите флажок Разрешить компьютеру выключить это устройство для экономии энергии . Убедитесь, что установлен флажок Разрешить этому устройству выводить компьютер из режима сна .

- Несколько пользователей с доступом к одному офисному компьютеру видят один и тот же значок в Citrix Workspace. Когда пользователь входит в Citrix Workspace, этот ресурс отображается как недоступный, если уже используется другим пользователем.

- Установите приложение Citrix Workspace на каждом клиентском устройстве (например, домашнем ПК), которое имеет доступ к офисному ПК.

Последовательность настройки

В этом разделе содержится обзор того, как настроить удаленный доступ к ПК при использовании каталога компьютеров типа Remote PC Access . Для получения информации о том, как создавать другие типы каталогов компьютеров, см. Создание каталогов компьютеров.

Только локальный сайт. Чтобы использовать встроенную функцию пробуждения по локальной сети, настройте необходимые условия, указанные в разделе «Пробуждение по локальной сети».

Если для удаленного доступа к ПК был создан новый сайт Citrix Virtual Apps and Desktops:

- Выберите Remote PC Access Site type.

- На странице Power Management выберите включение или выключение управления питанием для каталога компьютеров удаленного доступа к ПК по умолчанию.

Вы можете изменить этот параметр позже, отредактировав свойства каталога компьютеров. Дополнительные сведения о настройке пробуждения по локальной сети см. В разделе Пробуждение по локальной сети.

Вы можете изменить этот параметр позже, отредактировав свойства каталога компьютеров. Дополнительные сведения о настройке пробуждения по локальной сети см. В разделе Пробуждение по локальной сети. - Заполните информацию на страницах учетных записей компьютеров пользователей и .

Выполнение этих шагов создает каталог компьютеров с именем Машины удаленного доступа к ПК и группу доставки с именем Рабочие столы удаленного доступа к ПК .

При добавлении к существующему сайту Citrix Virtual Apps and Desktops:

- Создайте каталог машин типа Удаленный доступ к ПК (страница «Операционная система» мастера). Дополнительные сведения о том, как создать каталог компьютеров, см. В разделе Создание каталогов компьютеров. Убедитесь, что вы назначили правильное подразделение, чтобы целевые ПК были доступны для использования с удаленным доступом к ПК.

- Создайте группу доставки, чтобы предоставить пользователям доступ к компьютерам в каталоге компьютеров. Дополнительные сведения о том, как создать группу доставки, см. В разделе Создание групп доставки. Обязательно назначьте группу доставки группе Active Directory, содержащей пользователей, которым требуется доступ к своим компьютерам.

- Создайте каталог машин типа Удаленный доступ к ПК (страница «Операционная система» мастера). Дополнительные сведения о том, как создать каталог компьютеров, см. В разделе Создание каталогов компьютеров. Убедитесь, что вы назначили правильное подразделение, чтобы целевые ПК были доступны для использования с удаленным доступом к ПК.

Разверните VDA на офисных компьютерах.

- Мы рекомендуем использовать односессионный установщик VDA ядра ОС (VDAWorkstationCoreSetup.exe).

- Вы также можете использовать односессионный полный установщик VDA (VDAWorkstationSetup.exe) с параметром

/ remotepc, который дает тот же результат, что и при использовании основного установщика VDA. - Рассмотрите возможность включения удаленного помощника Windows, чтобы группы службы поддержки могли оказывать удаленную поддержку через Citrix Director. Для этого используйте параметр

/ enable_remote_assistance. Дополнительные сведения см. В разделе «Установка с помощью командной строки». - Чтобы иметь возможность видеть информацию о продолжительности входа в систему в Director, необходимо использовать односессионный полный установщик VDA и включить компонент Citrix User Profile Management WMI Plugin .Включите этот компонент с помощью параметра

/ includeadditional. Дополнительные сведения см. В разделе «Установка с помощью командной строки». - Для получения информации о развертывании VDA с помощью SCCM см. Установка VDA с помощью SCCM.

- Для получения информации о развертывании VDA с помощью сценариев развертывания см. Установка VDA с помощью сценариев.

После успешного выполнения шагов 2–4 пользователям автоматически назначаются их собственные машины, когда они входят в систему локально на ПК.

Попросите пользователей загрузить и установить приложение Citrix Workspace на каждое клиентское устройство, которое они используют для удаленного доступа к офисному ПК. Приложение Citrix Workspace доступно по адресу

https://www.citrix.com/downloads/или в магазинах приложений для поддерживаемых мобильных устройств.

Функции, управляемые через реестр

Осторожно:

Неправильное редактирование реестра может вызвать серьезные проблемы, которые могут потребовать переустановки операционной системы.Citrix не может гарантировать, что проблемы, возникшие в результате неправильного использования редактора реестра, могут быть решены. Используйте редактор реестра на свой страх и риск. Обязательно сделайте резервную копию реестра, прежде чем редактировать его.

Отключить автоматическое назначение нескольких пользователей

На каждом контроллере доставки добавьте следующий параметр реестра:

HKEY_LOCAL_MACHINE \ Software \ Citrix \ DesktopServer

- Имя: AllowMultipleRemotePCAssignments

- Тип: DWORD

- Данные: 0

Спящий режим (минимальная версия 7.16)

Чтобы разрешить машине с удаленным доступом к ПК перейти в спящий режим, добавьте этот параметр реестра в агент VDA, а затем перезапустите машину. После перезапуска сохраняются настройки энергосбережения операционной системы. Аппарат переходит в спящий режим по истечении предварительно настроенного таймера простоя. После пробуждения машина перерегистрируется в контроллере доставки.

HKEY_LOCAL_MACHINE \ SOFTWARE \ Citrix \ PortICA

- Имя: DisableRemotePCSleepPreventer

- Тип: DWORD

- Данные: 1

Управление сеансом

По умолчанию сеанс удаленного пользователя автоматически отключается, когда локальный пользователь инициирует сеанс на этом компьютере (нажатием CTRL + ATL + DEL).Чтобы предотвратить это автоматическое действие, добавьте следующую запись в реестр на офисном ПК, а затем перезагрузите компьютер.

HKEY_LOCAL_MACHINE \ SOFTWARE \ Citrix \ PortICA \ RemotePC

- Имя: SasNotification

- Тип: DWORD

- Данные: 1

По умолчанию удаленный пользователь имеет предпочтение перед локальным пользователем, если сообщение о соединении не подтверждено в течение периода ожидания. Чтобы настроить поведение, используйте этот параметр:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Citrix \ PortICA \ RemotePC

- Имя: RpcaMode

- Тип: DWORD

- Данные:

- 1 — Удаленный пользователь всегда имеет предпочтение, если он или она не отвечает на пользовательский интерфейс обмена сообщениями в течение указанного периода ожидания.Это поведение по умолчанию, если этот параметр не настроен.

- 2 — Предпочтение есть у локального пользователя.

Тайм-аут для принудительного включения режима удаленного доступа к ПК по умолчанию составляет 30 секунд. Вы можете настроить этот тайм-аут, но не устанавливайте его меньше 30 секунд. Чтобы настроить время ожидания, используйте этот параметр реестра:

HKLM \ SOFTWARE \ Citrix \ PortICA \ RemotePC

- Имя: RpcaTimeout

- Тип: DWORD

- Данные: количество секунд для тайм-аута в десятичных значениях

Когда пользователь хочет принудительно получить доступ к консоли: локальный пользователь может дважды нажать Ctrl + Alt + Del с интервалом в 10 секунд, чтобы получить локальный контроль над удаленным сеансом и вызвать событие отключения.

После изменения реестра и перезапуска компьютера, если локальный пользователь нажимает Ctrl + Alt + Del для входа на этот компьютер, когда он используется удаленным пользователем, удаленный пользователь получает запрос. В приглашении спрашивается, разрешить или запретить подключение локального пользователя. Разрешение подключения отключает сеанс удаленного пользователя.

Пробуждение по локальной сети

Remote PC Access поддерживает Wake on LAN, что дает пользователям возможность удаленно включать физические ПК. Эта функция позволяет пользователям держать свои офисные ПК выключенными, когда они не используются, для экономии затрат на электроэнергию.Он также обеспечивает удаленный доступ, когда машина была случайно выключена.

С функцией Wake on LAN волшебные пакеты отправляются непосредственно от VDA, работающего на ПК, в подсеть, в которой находится ПК, по указанию контроллера доставки. Это позволяет функции работать без зависимости от дополнительных компонентов инфраструктуры или сторонних решений для доставки волшебных пакетов.

Функция Wake on LAN отличается от устаревшей функции Wake on LAN на основе SCCM.Для получения информации о Wake on LAN на основе SCCM см. Wake on LAN — SCCM-Integrated.

Системные требования

Ниже приведены системные требования для использования функции Wake on LAN:

- Плоскость управления:

- Служба виртуальных приложений и рабочих столов Citrix

- Citrix Virtual Apps and Desktops 2009 или новее

- Физические ПК:

- VDA версии 2009 или более поздней

- Windows 10. Дополнительные сведения о поддержке см. В системных требованиях VDA.

- Wake on LAN включен в BIOS / UEFI

- Wake on LAN включен в свойствах сетевого адаптера в конфигурации Windows

Настроить пробуждение по локальной сети

В настоящее время конфигурация встроенного Wake on LAN поддерживается только с помощью PowerShell.

Для настройки пробуждения по локальной сети:

- Создайте каталог компьютеров удаленного доступа к ПК, если у вас его еще нет.

- Создайте подключение к хосту Wake on LAN, если у вас его еще нет.

Примечание:

Чтобы использовать функцию Wake on LAN, если у вас есть соединение с хостом типа «Microsoft Configuration Manager Wake on LAN», создайте соединение с хостом.

- Получить уникальный идентификатор подключения к узлу Wake on LAN.

- Свяжите соединение узла Wake on LAN с каталогом компьютеров.

Для создания подключения к хосту Wake on LAN:

# Загрузить Citrix SnapIns

Add-PSSnapIn -Name "* citrix *"

# Укажите имя подключения к хосту Wake on LAN

[строка] $ connectionName = "Пробуждение удаленного доступа к ПК по локальной сети"

# Создаем соединение с гипервизором

$ hypHc = New-Item -Path xdhyp: \ Connections `

-Name $ connectionName `

-HypervisorAddress "N / A" `

-UserName "woluser" `

-Пароль "wolpwd" `

-ConnectionType Custom `

-PluginId VdaWOLMachineManagerFactory `

-CustomProperties " " `

-Персист

$ bhc = New-BrokerHypervisorConnection -HypHypervisorConnectionUid $ hypHc.ГипервизорConnectionUid

# Подождите, пока соединение будет готово, прежде чем пытаться его использовать

в то время как (-not $ bhc.IsReady)

{

Старт-Сон -s 5

$ bhc = Get-BrokerHypervisorConnection -HypHypervisorConnectionUid $ hypHc.HypervisorConnectionUid

}

Когда соединение с хостом будет готово, выполните следующие команды, чтобы получить уникальный идентификатор соединения с хостом:

$ bhc = Get-BrokerHypervisorConnection -Name «<Имя подключения WoL>»

$ hypUid = $ bhc.Uid

После получения уникального идентификатора соединения выполните следующие команды, чтобы связать соединение с каталогом компьютеров удаленного доступа к ПК:

Get-BrokerCatalog -Name "<Название каталога>" | Set-BrokerCatalog -RemotePCHypervisorConnectionUid $ hypUid

Рекомендации по проектированию

Если вы планируете использовать Wake on LAN с удаленным доступом к ПК, примите во внимание следующее:

- Несколько машинных каталогов могут использовать одно и то же соединение Wake on LAN с хостом.

- Для того, чтобы один компьютер вынул другой компьютер из спящего режима, оба компьютера должны находиться в одной подсети и использовать одно и то же подключение к хосту Wake on LAN. Не имеет значения, находятся ли ПК в одном или разных каталогах машин.

- Хост-подключения назначаются определенным зонам. Если ваше развертывание содержит более одной зоны, вам потребуется подключение к хосту Wake on LAN в каждой зоне. То же самое и с каталогами машин.

- Magic пакеты транслируются с использованием глобального широковещательного адреса 255.255.255.255,255. Убедитесь, что адрес не заблокирован.

- В подсети должен быть включен хотя бы один ПК — для каждого соединения Wake on LAN — чтобы иметь возможность пробуждать машины в этой подсети.

Рекомендации по эксплуатации

Ниже приведены рекомендации по использованию функции пробуждения по локальной сети:

- Агент VDA должен зарегистрироваться хотя бы один раз, прежде чем компьютер можно будет вывести из спящего режима с помощью встроенной функции Wake on LAN.

- Wake on LAN можно использовать только для пробуждения ПК.Он не поддерживает другие действия с питанием, такие как перезапуск или выключение.

- После создания подключения Wake on LAN оно отображается в Studio. Однако редактирование его свойств в Studio не поддерживается.

- Magic-пакеты отправляются одним из двух способов:

- Когда пользователь пытается запустить сеанс на своем ПК, а агент VDA не зарегистрирован

- Когда администратор вручную отправляет команду включения из Studio или PowerShell

- Поскольку контроллер доставки не знает о состоянии питания ПК, Studio отображает Not Supported в состоянии питания.Контроллер доставки использует состояние регистрации VDA, чтобы определить, включен компьютер или нет.

Wake on LAN — интегрированный в SCCM

SCCM-интегрированный Wake on LAN — это альтернативный вариант Wake on LAN для удаленного доступа к ПК, который доступен только для локальных приложений Citrix Virtual Apps and Desktops.

Системные требования

Ниже приведены системные требования для использования функции Wake on LAN, интегрированной в SCCM:

- Citrix Virtual Apps and Desktops 1912 года или более поздней версии

- Физические ПК:

- VDA версии 1912 или более поздней

- Windows 10.Для получения дополнительных сведений о поддержке см. Системные требования VDA.

- Wake on LAN включен в BIOS / UEFI

- Wake on LAN включен в свойствах сетевого адаптера в конфигурации Windows

- System Center Configuration Manager (SCCM) 2012 R2 или новее

Настройка функции Wake, интегрированной в SCCM, по локальной сети

Выполните следующие предварительные требования:

- Настройте SCCM 2012 R2, 2016 или 2019 внутри организации.Затем разверните клиент SCCM на всех компьютерах с удаленным доступом к ПК, предоставив время для выполнения запланированного цикла инвентаризации SCCM, или принудительно установите его вручную, если необходимо.

- Для поддержки Wake Proxy включите эту опцию в SCCM. Для каждой подсети в организации, содержащей ПК, использующие функцию пробуждения удаленного доступа к ПК по локальной сети, убедитесь, что три или более компьютеров могут служить в качестве дозорных.

- Для поддержки волшебных пакетов настройте сетевые маршрутизаторы и брандмауэры, чтобы разрешить отправку волшебных пакетов, используя либо широковещательную рассылку, направленную на подсеть, либо одноадресную рассылку.

- Настройте Wake on LAN в настройках BIOS / UEFI каждого ПК.

- Разверните VDA на физических компьютерах, если вы еще этого не сделали.

После выполнения предварительных требований выполните следующие действия, чтобы позволить контроллеру доставки взаимодействовать с SCCM:

- Создайте соединение с хостом для SCCM. Для получения дополнительной информации см. Подключения и ресурсы.

- Выберите Microsoft Configuration Manager Wake on LAN в качестве типа подключения.

- Введенные учетные данные должны иметь доступ к коллекциям в области и иметь роль Remote Tools Operator .

- Выберите соединение в Studio, затем выберите Изменить соединение и щелкните Advanced .

- Выберите подходящий вариант для обработки пробуждения по локальной сети:

- Если вы используете Wake-up proxy, выберите первый вариант: Microsoft System Center Configuration Manager Wake-up proxy .

- Если вы используете волшебные пакеты, выберите вторую опцию: Пакеты пробуждения по локальной сети, передаваемые контроллером доставки .

- Выберите подходящий метод передачи: , направленная на подсеть, борадкасты или одноадресная передача .

После создания подключения к хосту свяжите подключение с каталогом удаленного доступа к ПК:

- Если вы создаете новый каталог удаленного доступа к ПК, на странице Операционная система мастера создания каталога выберите Удаленный доступ к ПК в качестве типа каталога и выберите соответствующее соединение из раскрывающегося списка.

- Чтобы добавить Wake on LAN в существующий каталог удаленного доступа к ПК:

- Перейдите к узлу Machine Catalogs в Studio, выберите каталог компьютеров, а затем выберите Edit Machine Catalog .

- Выберите вкладку Power Management и выберите Yes , чтобы включить управление питанием для каталога машин.

- Выберите соответствующее соединение из раскрывающегося списка и нажмите ОК .

Устранение неполадок

Не работает гашение монитора

Если локальный монитор ПК с Windows не пуст во время активного сеанса HDX (локальный монитор отображает, что происходит в сеансе), это, вероятно, связано с проблемами с драйвером поставщика графического процессора.Чтобы решить эту проблему, дайте драйверу Citrix Indirect Display (IDD) более высокий приоритет, чем драйвер поставщика графической карты, установив следующее значение реестра:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Citrix \ Graphics \ AdapterMerits

- Имя: CitrixIDD

- Тип: DWORD

- Данные: 3

Дополнительные сведения о приоритетах видеоадаптера и создании монитора см. В статье CTX237608 Центра знаний.

Сеанс отключается при нажатии Ctrl + Alt + Del на машине, на которой включено уведомление об управлении сеансом

Уведомление об управлении сеансом, управляемое значением реестра SasNotification , работает, только если на VDA включен режим удаленного доступа к ПК.Если на физическом ПК есть роль Hyper-V или включены какие-либо функции безопасности на основе виртуализации, компьютер отображается как виртуальная машина. Если агент VDA обнаруживает, что он запущен на виртуальной машине, он автоматически отключает режим удаленного доступа к ПК. Чтобы включить режим удаленного доступа к ПК, добавьте следующий параметр реестра:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Citrix \ PortICA

- Имя: ForceEnableRemotePC

- Тип: DWORD

- Данные: 1

Перезагрузите компьютер, чтобы настройки вступили в силу.

Диагностическая информация

Диагностическая информация об удаленном доступе к ПК записывается в журнал событий приложений Windows. Информационные сообщения не регулируются. Сообщения об ошибках подавляются путем удаления повторяющихся сообщений.

- 3300 (справочная): Машина добавлена в каталог

- 3301 (справочная): Станок добавлен в группу поставки

- 3302 (справочная): Машина назначена пользователю

- 3303 (ошибка): исключение

Управление питанием

Если управление питанием для удаленного доступа к ПК включено, широковещательные рассылки, направленные на подсеть, могут не запускать машины, которые находятся в подсети, отличной от подсети контроллера.Если вам нужно управление питанием в подсетях с помощью широковещательной рассылки, направленной на подсеть, а поддержка AMT недоступна, попробуйте метод пробуждения прокси или одноадресный метод. Убедитесь, что эти настройки включены в расширенных свойствах подключения для управления питанием.

Активный удаленный сеанс записывает локальный ввод с сенсорного экрана

Когда агент VDA включает режим удаленного доступа к ПК, машина игнорирует локальный сенсорный ввод во время активного сеанса. Если на физическом ПК есть роль Hyper-V или включены какие-либо функции безопасности на основе виртуализации, компьютер отображается как виртуальная машина.Если агент VDA обнаруживает, что он запущен на виртуальной машине, он автоматически отключает режим удаленного доступа к ПК. Чтобы включить режим удаленного доступа к ПК, добавьте следующий параметр реестра:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Citrix \ PortICA

- Имя: ForceEnableRemotePC

- Тип: DWORD

- Данные: 1

Перезагрузите компьютер, чтобы настройки вступили в силу.

Дополнительные ресурсы

Ниже приведены другие ресурсы для удаленного доступа к ПК:

Настройка VPN для удаленного доступа на FTD под управлением FDM

Введение

В этом документе описывается, как настроить развертывание виртуальной частной сети удаленного доступа (RA VPN) в системе защиты от угроз Firepower (FTD), управляемой встроенным менеджером Firepower Device Manager (FDM), работающим под управлением версии 6.5.0 и выше.

Справочная информация

Невозможно настроить FTD через FDM для клиентов Anyconnect для подключения к внешнему интерфейсу, когда управление открыто через тот же интерфейс. Это известное ограничение FDM. Запрос на улучшение CSCvm76499 был подан для этой проблемы.

Предварительные требования

Требования

Cisco рекомендует ознакомиться с конфигурацией RA VPN на FDM.

Лицензирование

- FTD, зарегистрированный на интеллектуальном портале лицензирования с включенными функциями экспортного контроля (для включения вкладки конфигурации RA VPN)

- Включена любая из лицензий AnyConnect (APEX, Plus или только для VPN)

Используемые компоненты

Информация в этом документе основана на следующих версиях программного и аппаратного обеспечения:

- Cisco FTD под управлением версии 6.5.0-115

- Cisco AnyConnect Secure Mobility Client версии 4.7.01076

Информация в этом документе была создана на устройствах в определенной лабораторной среде. Все устройства, используемые в этом документе, были запущены с очищенной (по умолчанию) конфигурацией. Если ваша сеть работает, убедитесь, что вы понимаете потенциальное влияние любой команды.

Настроить

Схема сети

AnyConnect Client Authentication с использованием Local.

Проверить лицензию на FTD

Шаг 1.Убедитесь, что устройство зарегистрировано в Smart Licensing, как показано на изображении.

Шаг 2. Убедитесь, что лицензии AnyConnect включены на устройстве, как показано на изображении.

Шаг 3. Убедитесь, что в токене включены функции экспортного контроля, как показано на изображении.

Определить защищенные сети

Перейдите к Objects> Networks> Add new Network . Настройте пул VPN и сети LAN из графического интерфейса пользователя FDM.Создайте пул VPN для использования для назначения локального адреса пользователям AnyConnect, как показано на изображении.

Создайте объект для локальной сети за устройством FDM, как показано на рисунке.

Создание локальных пользователей

Перейдите к Объекты> Пользователи> Добавить пользователя. Добавить VPN Локальные пользователи, которые будут подключаться к FTD через Anyconnect. Создайте локальных пользователей, как показано на изображении.

Добавить сертификат

Перейдите к объектам > Сертификаты> Добавить внутренний сертификат .Настройте сертификат, как показано на изображении.

Загрузите сертификат и закрытый ключ, как показано на рисунке.

Сертификат и ключ можно загрузить, скопировав и вставив или нажав кнопку загрузки для каждого файла, как показано на рисунке.

Настройка VPN для удаленного доступа

Перейдите к VPN с удаленным доступом> Создать профиль подключения . Пройдите через мастер VPN удаленного доступа на FDM, как показано на рисунке.

Создайте профиль подключения и запустите настройку, как показано на изображении.

Выберите методы аутентификации, как показано на изображении. В этом руководстве будет использоваться локальная аутентификация.

Выберите объект Anyconnect_Pool, как показано на изображении.

На следующей странице будет отображена сводка групповой политики по умолчанию. Новую групповую политику можно создать, нажав раскрывающийся список и выбрав параметр «Создать новую групповую политику».В этом руководстве будет использоваться групповая политика по умолчанию. Выберите параметр редактирования в верхней части политики, как показано на рисунке.

В групповой политике добавьте разделенное туннелирование, чтобы пользователи, подключенные к Anyconnect, отправляли только трафик, предназначенный для внутренней сети FTD, через клиент Anyconnect, в то время как весь остальной трафик выводился через соединение пользователя с интернет-провайдером, как показано на изображении.

На следующей странице выберите Anyconnect_Certificate , добавленный в раздел сертификатов.Затем выберите интерфейс, на котором FTD будет прослушивать соединения Anyconnect. Выберите политику обхода контроля доступа для расшифрованного трафика (sysopt permission-vpn). Это необязательная команда, если sysopt permission-vpn не выбрано, необходимо создать политику управления доступом, которая разрешает трафику от клиентов Anyconnect получать доступ к внутренней сети, как показано на изображении.

Исключение NAT можно настроить вручную в разделе «Политики > NAT » или настроить автоматически с помощью мастера.Выберите внутренний интерфейс и сети, к которым клиентам Anyconnect потребуется доступ, как показано на изображении.

Выберите пакет Anyconnect для каждой операционной системы (Windows / Mac / Linux), к которой будут подключаться пользователи, как показано на изображении.

Последняя страница дает сводку всей конфигурации. Убедитесь, что установлены правильные параметры, и нажмите кнопку «Готово» и «Разверните новую конфигурацию».

Проверить

Используйте этот раздел, чтобы убедиться, что ваша конфигурация работает правильно.

После развертывания конфигурации попытайтесь подключиться. Если у вас есть полное доменное имя, которое разрешает внешний IP-адрес FTD, введите его в поле подключения Anyconnect. В приведенном ниже примере используется внешний IP-адрес FTD. Используйте имя пользователя и пароль, созданные в разделе объектов FDM, как показано на рисунке.

Начиная с FDM 6.5.0 нет возможности контролировать пользователей Anyconnect через графический интерфейс FDM. Единственный вариант — контролировать пользователей Anyconnect через интерфейс командной строки. Консоль CLI графического интерфейса пользователя FDM также может использоваться для проверки подключения пользователей.

Показать vpn-sessiondb anyconnect

Эту же команду можно запустить непосредственно из интерфейса командной строки.

> показать vpn-sessiondb anyconnectТип сеанса: AnyConnect

Имя пользователя: Anyconnect_User Индекс: 15

Назначенный IP-адрес: 192.168.19.1 Общедоступный IP-адрес: 172.16.100.15 Протокол

: AnyConnect-Parent SSL-Tunnel

Лицензия: AnyConnect Premium

Шифрование: AnyConnect-Parent: (1) нет SSL-туннель: (1) AES-GCM-256

Хеширование: AnyConnect-Parent: (1) нет SSL-туннель: (1) SHA384

байт Tx: 38830 байт Rx: 172

Группа Политика: DfltGrpPolicy Туннельная группа: Anyconnect

Время входа: 01:08:10 UTC, четверг, 9 апреля 2020 г.

Продолжительность: 0ч: 00м: 53с

Время бездействия: 0ч: 00м: 00с

Сопоставление VLAN: N / A VLAN: нет

Audt Sess ID: 000000000000f0005e8e757a

Группа безопасности: нет Зона туннеля: 0

Устранение неполадок

В этом разделе представлена информация, которую можно использовать для устранения неполадок в конфигурации.

Если пользователь не может подключиться к FTD с помощью SSL, выполните следующие действия, чтобы изолировать проблемы согласования SSL:

- Убедитесь, что компьютер пользователя может проверить связь с внешним IP-адресом FTD.

- Используйте внешний сниффер, чтобы проверить успешность трехстороннего подтверждения TCP.

Проблемы клиента AnyConnect

В этом разделе представлены рекомендации по устранению двух наиболее распространенных проблем с клиентом AnyConnect VPN и их устранению.Руководство по устранению неполадок клиента AnyConnect можно найти здесь: Руководство по устранению неполадок клиента AnyConnect VPN

Первоначальные проблемы с подключением

Если у пользователя возникли начальные проблемы с подключением, включите debug webvpn anyconnect на FTD и проанализируйте сообщения отладки. Отладки должны запускаться в интерфейсе командной строки FTD. Используйте команду debug webvpn anyconnect 255

Соберите пакет DART с клиентского компьютера, чтобы получить журналы из любого подключения. Инструкции по сбору пакетов DART можно найти здесь: Сбор пакетов DART

Проблемы, связанные с трафиком

Если соединение установлено успешно, но трафик проходит через туннель SSL VPN, просмотрите статистику трафика на клиенте, чтобы убедиться, что трафик принимается и передается клиентом.Подробная клиентская статистика доступна во всех версиях AnyConnect. Если клиент показывает, что трафик отправляется и принимается, проверьте FTD на предмет полученного и переданного трафика. Если FTD применяет фильтр, отображается имя фильтра, и вы можете просмотреть записи ACL, чтобы проверить, сбрасывается ли ваш трафик. Общие проблемы трафика, с которыми сталкиваются пользователи:

- Проблемы с маршрутизацией за FTD — внутренняя сеть не может направлять пакеты обратно на назначенные IP-адреса и клиенты VPN

- Списки контроля доступа, блокирующие трафик

- Трансляция сетевых адресов не обходится для трафика VPN

Для получения дополнительной информации о VPN удаленного доступа на FTD, управляемом FDM, найдите полное руководство по настройке здесь: FTD удаленного доступа, управляемая FDM

Руководство по настройке командной строкиCisco Security Appliance, версия 7.2 — Настройка VPN для удаленного доступа [Межсетевые экраны Cisco ASA серии 5500-X]

Настройка IPSec VPN для удаленного доступа

VPN с удаленным доступом позволяют отдельным пользователям подключаться к центральному сайту через безопасное соединение по сети TCP / IP, такой как Интернет.

В этой главе описывается, как создать VPN-соединение для удаленного доступа. Включает в себя следующие разделы:

• Обзор конфигурации

• Настройка интерфейсов

• Настройка политики ISAKMP и включение ISAKMP на внешнем интерфейсе

• Настройка пула адресов

• Добавление пользователя

• Создание набора преобразований

• Определение туннельной группы

• Создание динамической криптокарты

• Создание записи криптокарты для использования динамической криптокарты

Краткое описание конфигурации

В этой главе используется следующая конфигурация, чтобы объяснить, как настроить соединение для удаленного доступа.В последующих разделах представлены пошаговые инструкции.

hostname (config) # interface ethernet0

hostname (config-if) # ip-адрес 10.10.4.200 255.255.0.0

hostname (config-if) # nameif за пределами

hostname (config) # без выключения

hostname (config) # isakmp policy 1 authentication pre-share

hostname (config) # isakmp policy 1 encryption 3des

hostname (config) # isakmp policy 1 hash sha

имя хоста (конфигурация) # isakmp policy 1 group 2

имя хоста (конфигурация) # срок жизни политики 1 isakmp 43200

hostname (config) # isakmp enable external

hostname (config) # ip local pool testpool 192.168.0.10-192.168.0.15

hostname (config) # username testuser password 12345678

hostname (config) # crypto ipsec transform-set FirstSet esp-3des esp-md5-hmac

hostname (config) # туннельная группа testgroup type ipsec-ra

имя хоста (конфигурация) # общие атрибуты тестовой группы туннельной группы

hostname (config-general) # пул адресов testpool

hostname (config) # tunnel-group testgroup ipsec-attributes

hostname (config-ipsec) # pre-shared-key 44kkaol59636jnfx

hostname (config) # crypto dynamic-map dyn1 1 set transform-set FirstSet