MPLS L2VPN | ciscomaster.ru

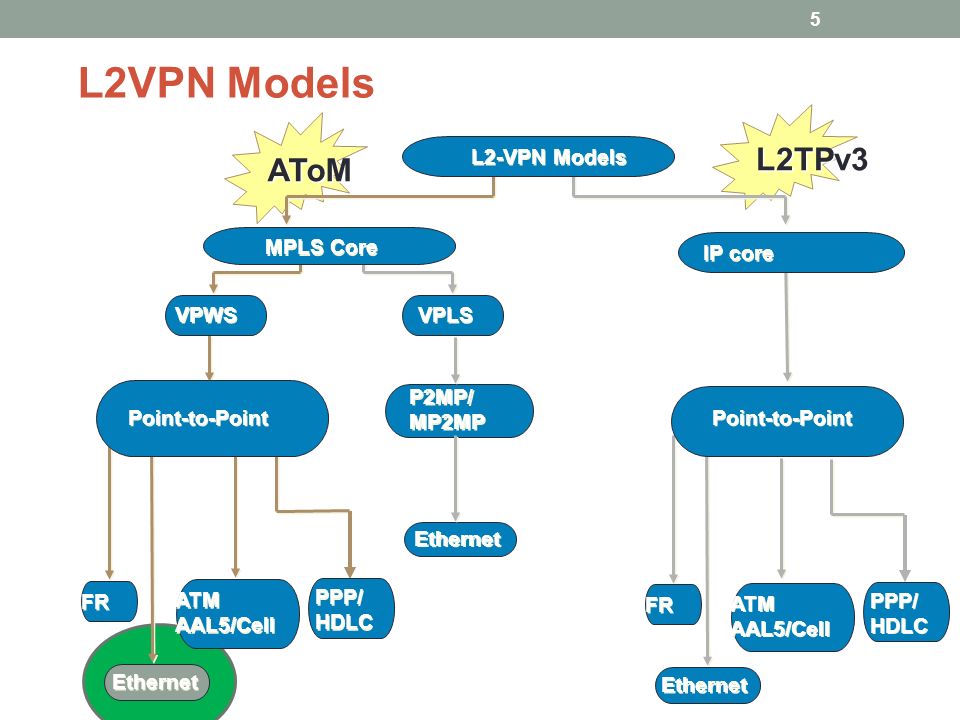

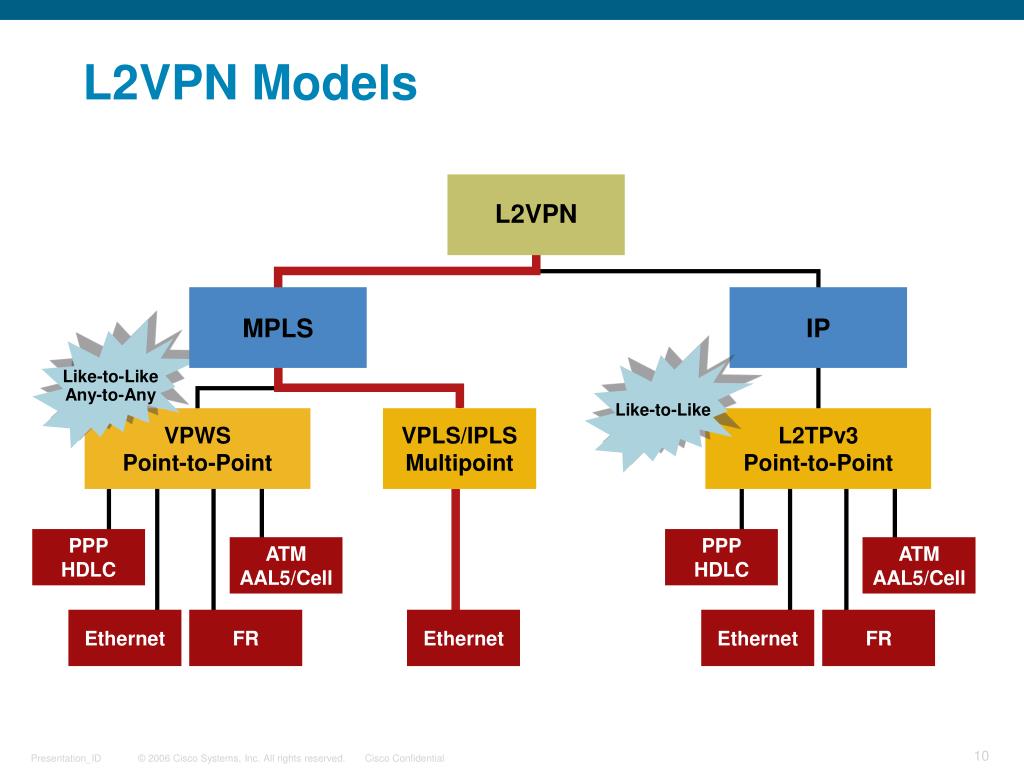

Вообще, существуют следующие виды L2VPN:

- VLAN/QinQ

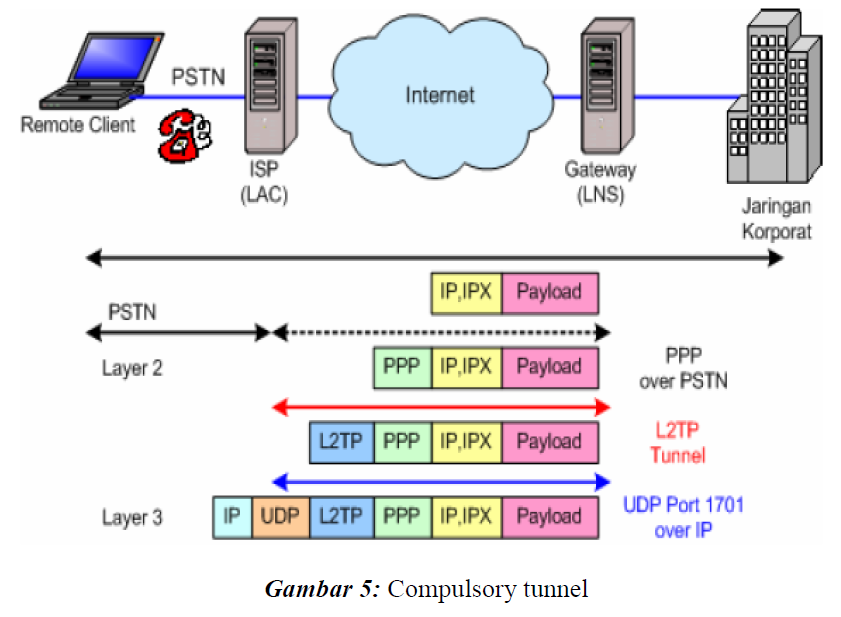

- L2TPv2/PPTP

- L2TPv3 + GRE

- VXLAN, EVPN

- MPLS L2VPN — это набор различных технологий, транспортом для которых выступает MPLS LSP. Именно он сейчас получил наиболее широкое распространение в сетях провайдеров.

Возможность инкапсулировать трафик любого канального уровня в MPLS называется AToM — Any Transport over MPLS.

Вот список поддерживаемых AToM протоколов:

— ATM Adaptation Layer Type-5 (AAL5) over MPLS

— ATM Cell Relay over MPLS

— Ethernet over MPLS

— Frame Relay over MPLS

— PPP over MPLS

— High-Level Data Link Control (HDLC) over MPLS

Для построения любого L2VPN существуют два концептуально разных подхода.

- Point-to-Point. Применим к любым типам протоколов канального уровня и в принципе, в полной мере исчерпывает все сценарии применения L2VPN. Поддерживает все мыслимые и немыслимые протоколы.

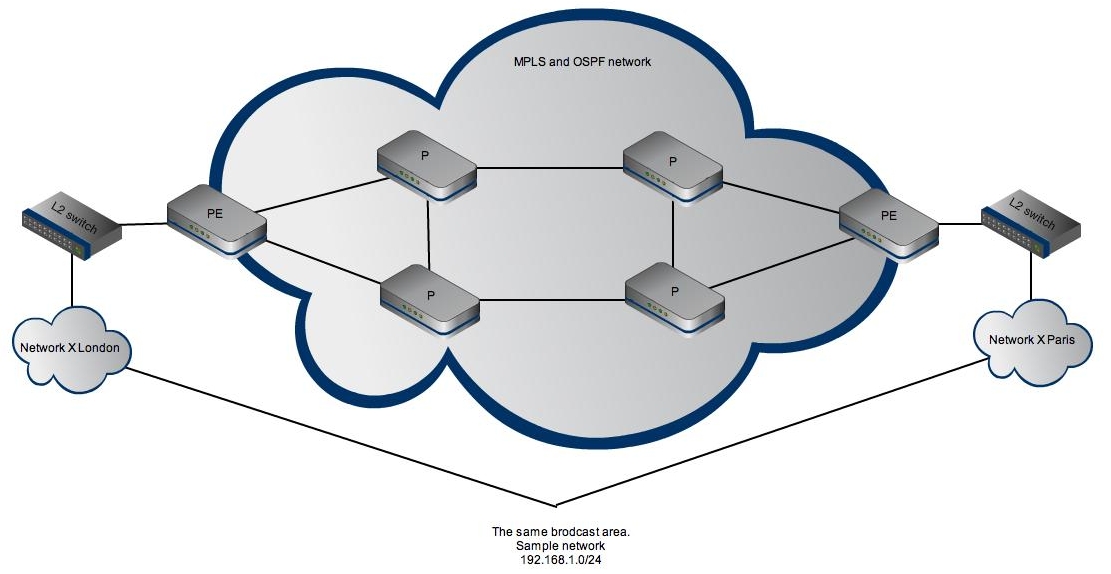

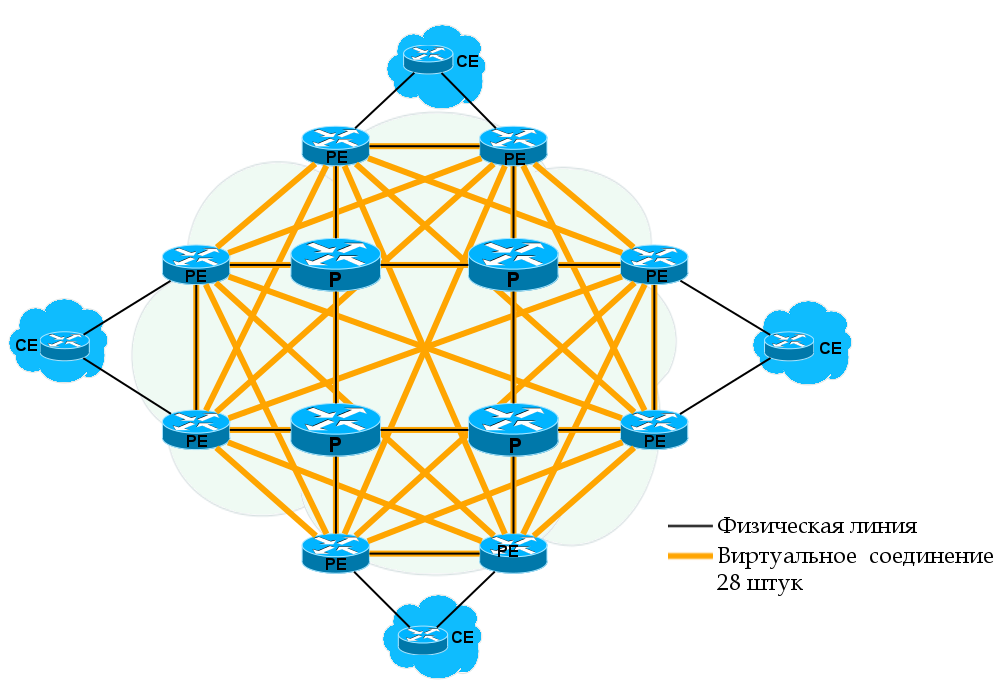

- Point-to-Multipoint. Этот режим только для Ethernet, поскольку только в нём фактически такая необходимость есть. В этом случае у клиента может быть три-пять-десять-сто точек подключения/филиалов, и все они должны передавать данные друг другу, причём, как одному конкретному филиалу, так и всем сразу. Это напоминает обычный Ethernet-коммутатор, но было бы страшной банальностью об этом говорить. Название технологии: VPLS — Virtual Private LAN Service

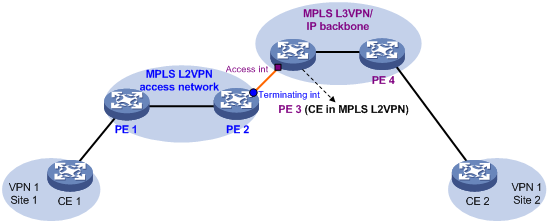

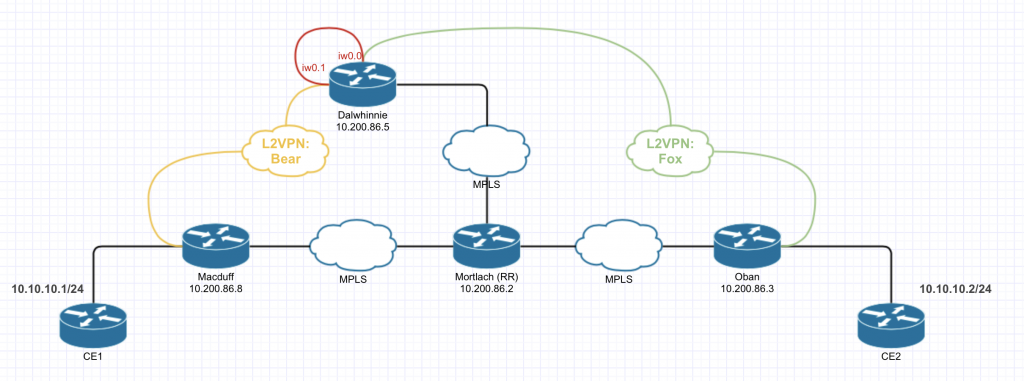

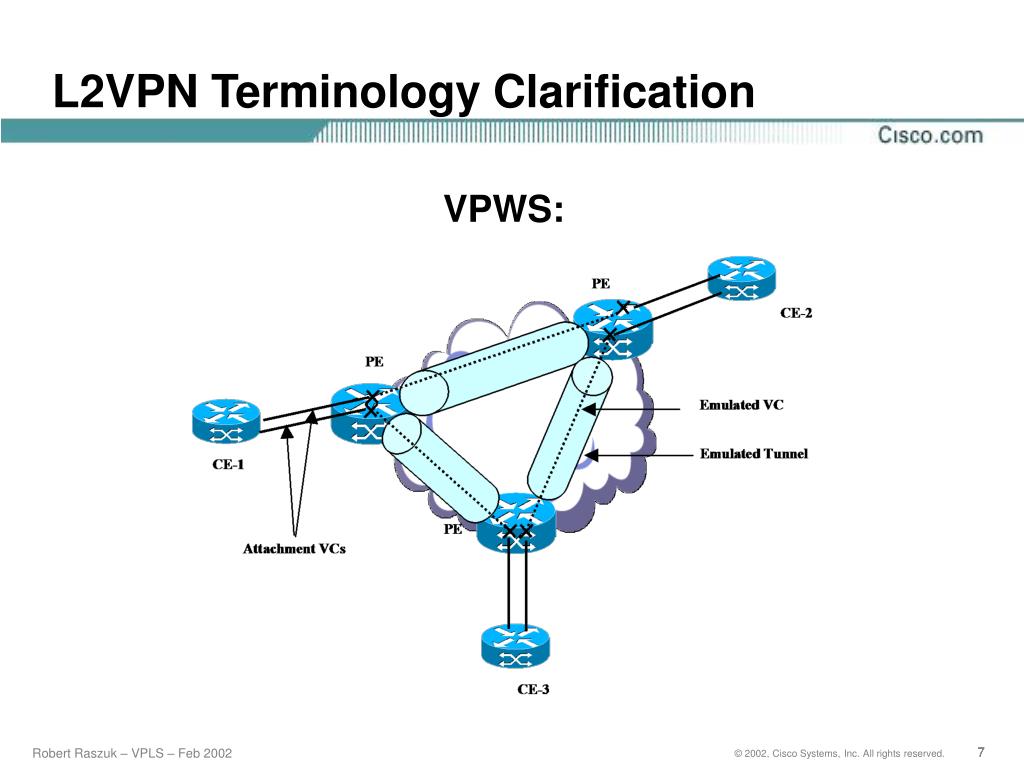

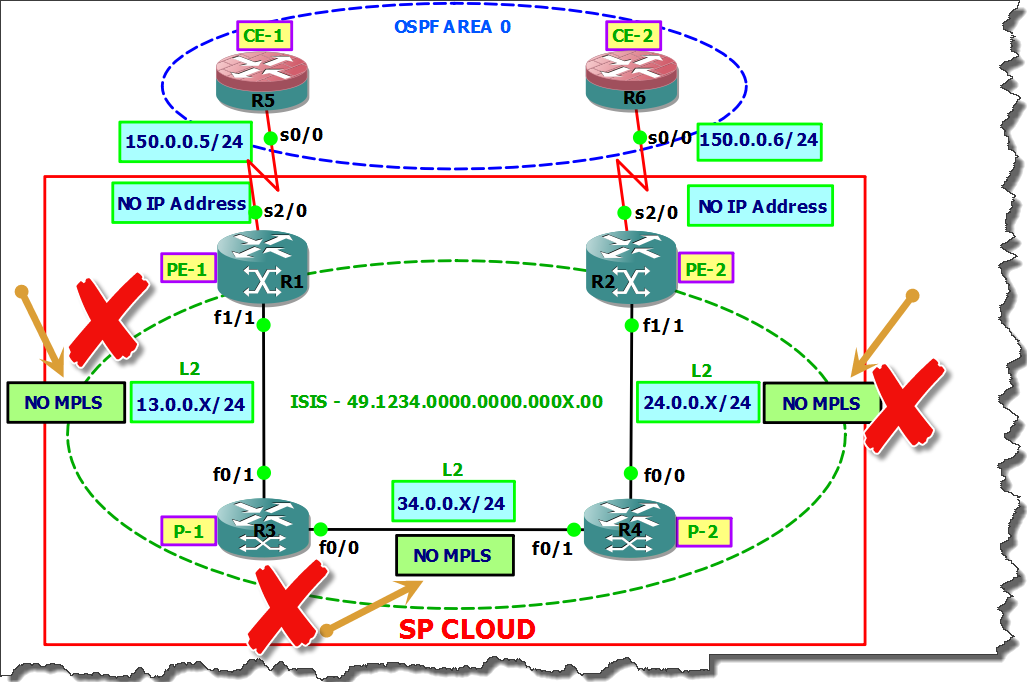

PE — Provider Edge — граничные маршрутизаторы MPLS-сети провайдера, к которым подключаются клиентские устройства (CE).

CE — Customer Edge — оборудование клиента, непосредственно подключающееся к маршрутизаторам провайдера (PE).

AC — Attached Circuit — интерфейс на PE для подключения клиента.

VC — Virtual Circuit — виртуальное однонаправленное соединение через общую сеть, имитирующее оригинальную среду для клиента. Соединяет между собой AC-интерфейсы разных PE. Вместе они составляют цельный канал: AC→VC→AC.

PW — PseudoWire — виртуальный двунаправленный канал передачи данных между двумя PE — состоит из пары однонаправленных VC. В этом и есть отличие PW от VC.

VPWS — Virtual Private Wire Service.

В основе любого решения MPLS L2VPN лежит идея PW — PseudoWire — виртуальный кабель, прокинутый из одного конца сети в другой. Но для VPWS сам этот PW и является уже сервисом.

Ну, например, у клиента в Котельниках находится 2G-базовая станция, а контроллер — в Митино.

И эта БС может подключаться только по Е1. В стародавние времена пришлось бы протянуть этот Е1 с помощью кабеля, радиорелеек и всяких конвертеров.

И эта БС может подключаться только по Е1. В стародавние времена пришлось бы протянуть этот Е1 с помощью кабеля, радиорелеек и всяких конвертеров.Сегодня же одна общая MPLS-сеть может использоваться, как для этого Е1, так и для L3VPN, Интернета, телефонии, телевидения итд.

(Кто-то скажет, что вместо MPLS для PW можно использовать L2TPv3, но кому он нужен с его масштабируемостью и отсутствием Traffic Engineering’а?)

VPWS сравнительно прост, как в части передачи трафика, так и работы служебных протоколов.

0. Между R1 и R6 уже построен транспортный LSP с помощью протокола LDP или RSVP TE. То есть R1 известна транспортная метка и выходной интерфейс к R6.

2. Этот интерфейс привязан к определённому идентификатору клиента — VC ID — в некотором смысле аналогу VRF в L3VPN. R1 даёт кадру сервисную метку, которая сохранится до конца пути неизменной.

VPN-метка является внутренней в стеке.

VPN-метка является внутренней в стеке.3. R1 знает точку назначения — IP-адрес удалённого PE-маршрутизатора — R6, выясняет транспортную метку и вставляет её в стек меток MPLS. Это будет внешняя — транспортная метка.

4. Пакет MPLS путешествует по сети оператора через P-маршрутизаторы. Транспортная метка меняется на новую на каждом узле, сервисная остаётся без изменений.

5.

6. PE2, получив пакет, анализирует сервисную метку и определяет, в какой интерфейс нужно передать распакованный кадр.

Если вы читали предыдущий выпуск про L3VPN, то в вопросе передачи пользовательского трафика не увидите ничего нового — пара MPLS-меток и передача по транспортному LSP. Ingress PE проверяет какие метки поставить и в какой интерфейс отправить, P меняет транспортную метку, а Egress PE по метке VPN принимает решение, в какой AC-интерфейс передать полученный кадр.

Транспортная метка может назначаться как LDP, так и RSVP-TE

Для примера, возьмём LDP — по всей сети запускается этот протокол, который для каждого Loopback-адреса каждого MPLS-маршрутизатора распространит по сети метки.

Нас интересует LSP R1→R6 и обратно. Заметьте, что для того, чтобы VC перешёл в состояние UP, должны быть оба LSP — прямой и обратный.

Существует несколько разных способов реализации услуги VPWS. Об этом мы поговорим чуть ниже, а для примера разберём ту, которая наиболее часто сейчас используется.

За распространение сервисных меток отвечает тот же LDP, только генно-модифицированный — Targeted LDP. Теперь он может устанавливать соединение с удалёнными маршрутизаторами и обмениваться с ними метками.

В нашем примере к R1 и R6 подключены клиенты. R1 через LDP сообщит свою метку для этого клиента R6 и наоборот.

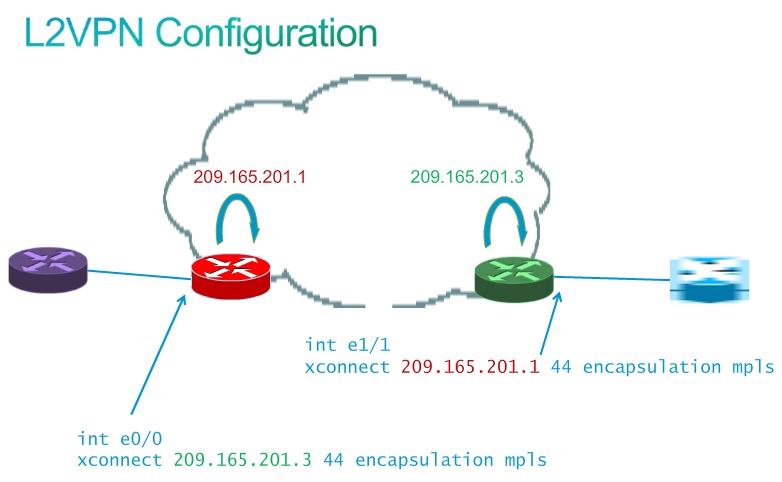

На обоих концах вручную мы настраиваем удалённую LDP-сессию.

Обычный LDP — это link-local протокол и ищет соседей среди непосредственно подключенных маршрутизаторов, то есть TTL его пакетов — 1. Однако tLDP достаточна IP-связность.

Как только с обеих сторон появятся AC-интерфейсы с одинаковым VC-ID, LDP поможет им сообщить друг другу метки.

В чём отличия tLDP от LDP?

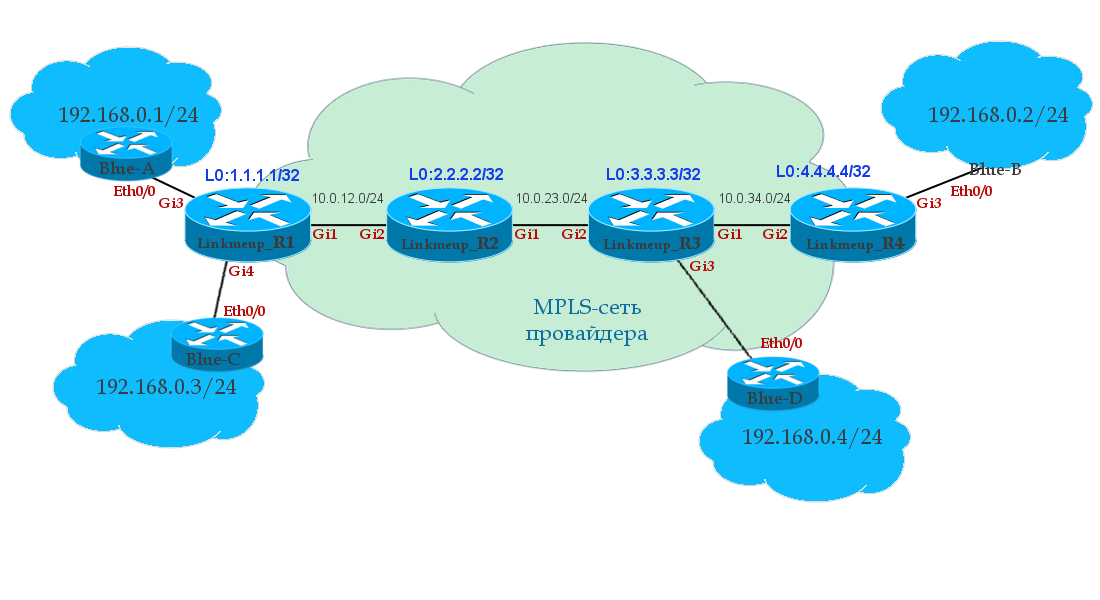

Упростим топологию до четырёх магистральных узлов.

Наша задача — прокинуть Ethernet от Linkmeup_R1 (порт Gi3) до Linkmeup_R4 (порт Gi3).

На шаге 0 IP-адресация, IGP-маршрутизация и базовый MPLS уже настроены

- Настраиваем xconnect на обоих концах на AC-интерфейсах (PE-CE), обращаем внимание, что VC-ID должен быть одинаковым.

Linkmeup_R1(config)#interface Gi 3 Linkmeup_R1(config-if)#xconnect 4.4.4.4 127 encapsulation mpls Linkmeup_R4(config)#interface Gi 3 Linkmeup_R4(config-if)#xconnect 1.1.1.1 127 encapsulation mpls

Команда xconect **4. 4.4.4 127 encapsulation mpls** заставляет LDP поднять удалённую сессию с узлом 4.4.4.4 и создаёт MPLS PW с VC ID 127. Важно, чтобы VC ID совпадали на двух противоположных AC-интерфейсах — это указатель того, что их нужно срастить.

4.4.4 127 encapsulation mpls** заставляет LDP поднять удалённую сессию с узлом 4.4.4.4 и создаёт MPLS PW с VC ID 127. Важно, чтобы VC ID совпадали на двух противоположных AC-интерфейсах — это указатель того, что их нужно срастить.

Как результат:

Настройка L2 VPN | Университеты DataLine

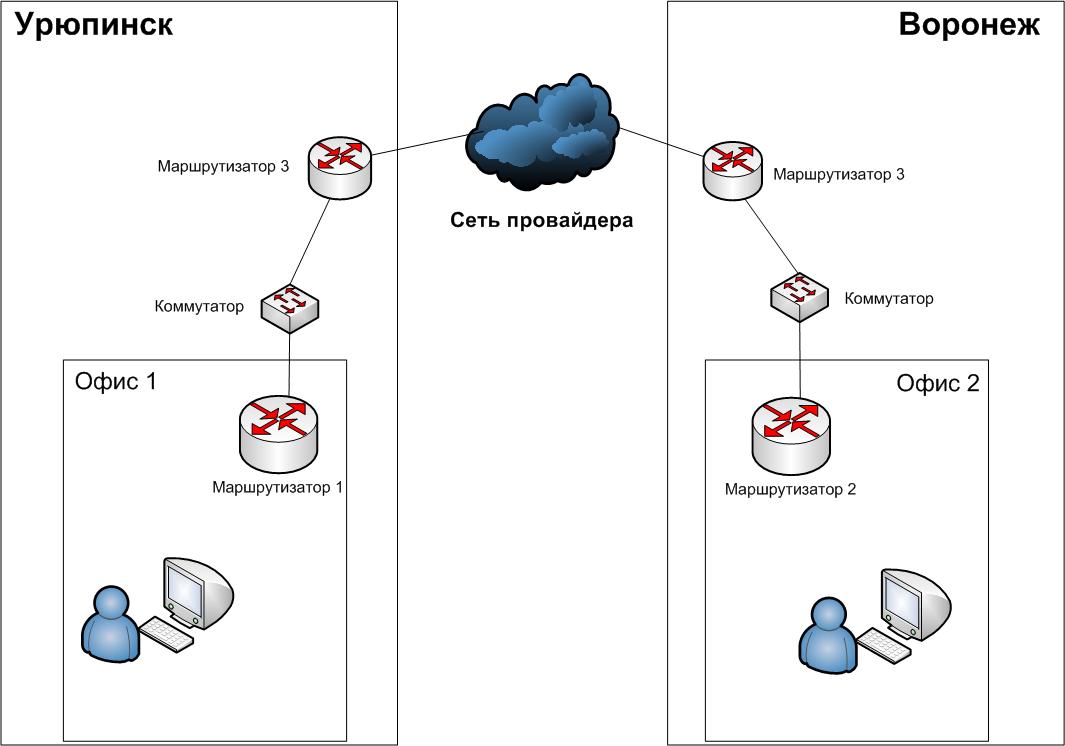

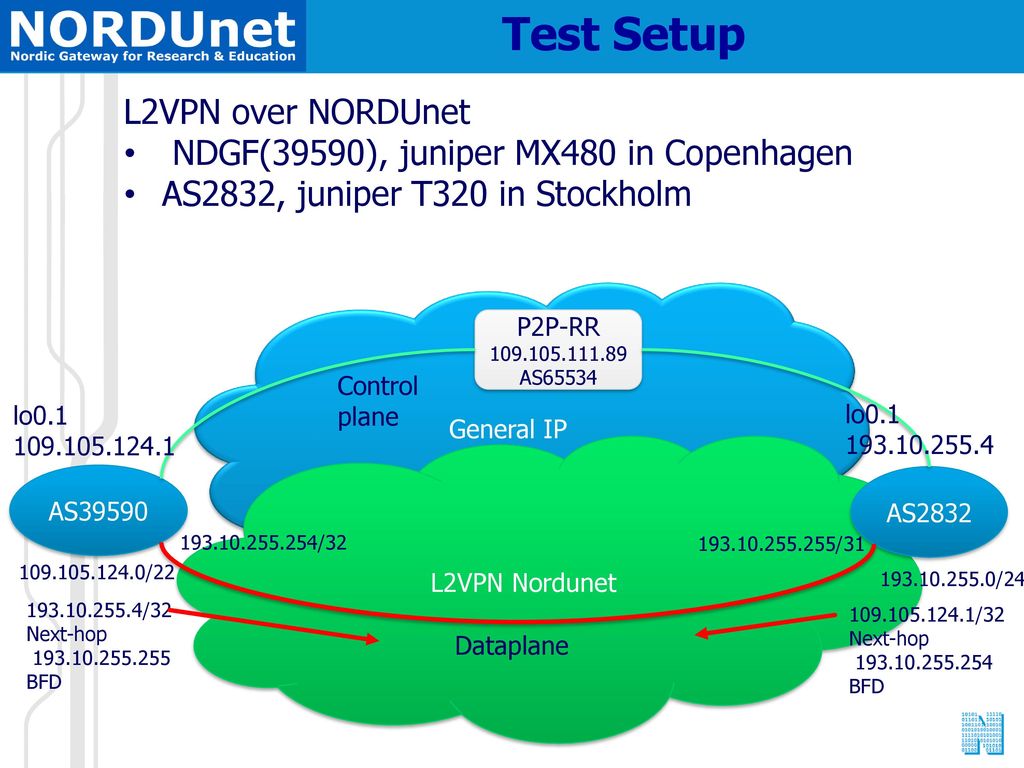

L2VPN понадобится в том случае, когда нужно объединить несколько географически распределенных сетей в один broadcast-домен.

Это может быть полезно, например, при миграции виртуальной машины: при переезде ВМ на другую географическую площадку машина сохранит настройки IP-адресации и не потеряет связность с другими машинами, находящимися в одном L2-домене с ней.

В нашей тестовой среде соединим друг с другом две площадки, назовем их, соответственно, A и B. У нас есть два NSX и две одинаково созданные маршрутизируемые сети, привязанные к разным Edge. Машина A имеет адрес 10.10.10.250/24, машина B – 10.10.10.2/24.

- В vCloud Director переходим на вкладку Administration, заходим в нужный нам VDC, переходим на вкладку Org VDC Networks и добавляем две новые сети.

- Выбираем тип сети routed и привязываем эту сеть к нашему NSX. Ставим чекбокс Create as subinterface.

- В итоге у нас должно получиться две сети. В нашем примере они называются network-a и network-b с одинаковыми настройками gateway и одинаковой маской.

- Теперь перейдем в настройки первого NSX. Это будет NSX, к которому привязана сеть A. Он будет выступать в качестве сервера.

Возвращаемся в интерфейс NSx Edge/ Переходим на вкладку VPN —> L2VPN. Включаем L2VPN, выбираем режим работы Server, в настройках Server Global указываем внешний IP-адрес NSX, на котором будет слушаться порт для туннеля. По умолчанию, сокет откроется на 443 порту, но его можно поменять. Не забываем выбрать настройки шифрования для будущего туннеля.

- Переходим во вкладку Server Sites и добавляем пир.

- Включаем пир, задаем имя, описание, если нужно, задаем имя пользователя и пароль. Эти данные нам понадобятся позже при настройке клиентского сайта.

В Egress Optimization Gateway Address задаем адрес шлюза. Это нужно для того, чтобы не происходил конфликт IP-адресов, ведь шлюз у наших сетей имеет один и тот же адрес. После чего нажимаем на кнопку SELECT SUB-INTERFACES.

- Здесь выбираем нужный сабинтерфейс. Сохраняем настройки.

- Видим, что в настройках появился только что созданный клиентский сайт.

- Теперь перейдем к настройке NSX со стороны клиента.

Проматываем ниже, выбираем сабинтерфейс, через который будет строиться туннель для L2VPN.

В Egress Optimization Gateway Address задаем адрес шлюза. Задаем user-id и пароль.

Выбираем сабинтерфейс и не забываем сохранить настройки.

Выбираем сабинтерфейс и не забываем сохранить настройки. - Собственно, это все. Настройки клиентской и серверной стороны практически идентичны, за исключением нескольких нюансов.

- Теперь можем посмотреть, что наш туннель заработал, перейдя в Statistics —> L2VPN на любом NSX.

- Если сейчас зайдем в консоль любого Edge Gateway, то увидим на каждом из них в arp-таблице адреса обеих VM.

Понимание псевдопроводной сети L2VPN MPLS — Cisco

Введение

В этом документе описываются псевдопроводные сети L2 Virtual Private Network (L2VPN) на основе многопротокольной коммутации по меткам (MPLS).

Исходная информация

Описана сигнализация псевдопроводного и пакетного анализа в Cisco IOS®, IOS®-XE для иллюстрации поведения.

Обзор L2VPN

Транспорт уровня 2 (L2) через MPLS и IP уже существует для подобных цепей подключения, таких как Ethernet-to-Ethernet, PPP-to-PPP, управление каналом передачи данных высокого уровня (HDLC ), и так далее

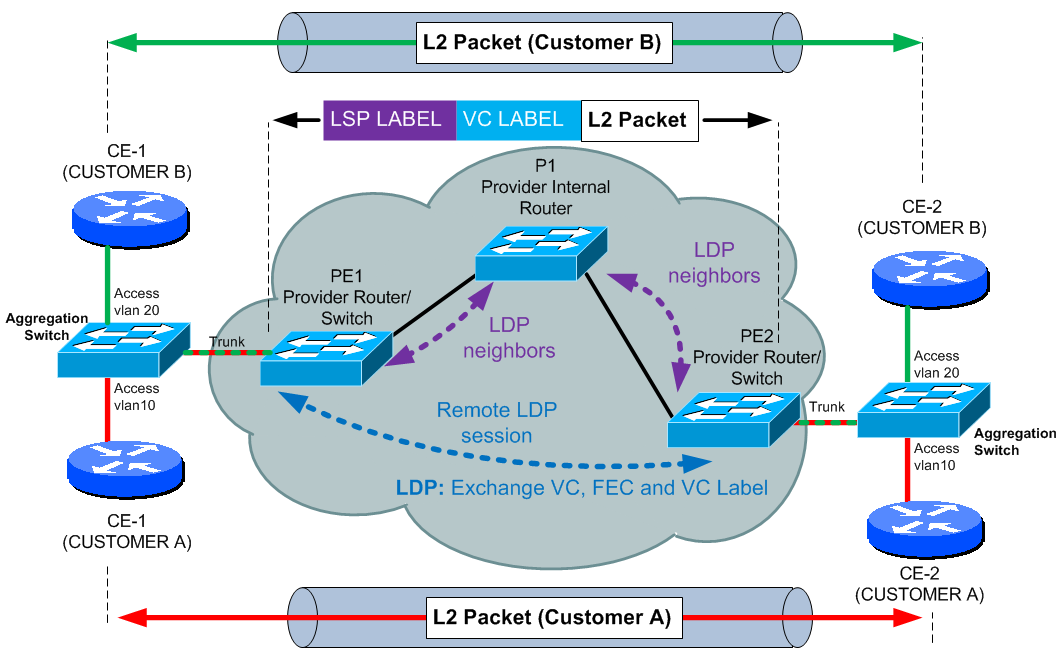

L2VPN используют сервисы L2 поверх MPLS, чтобы построить топологию двухточечных соединений, соединяющих конечные сайты в VPN. Эти L2VPN представляют собой альтернативу частным сетям, которые были предоставлены с помощью выделенных выделенных линий или виртуальных каналов L2, использующих ATM или Frame Relay. Служба, предоставляемая этими L2VPN, известна как виртуальная частная проводная служба (VPWS).

Эти L2VPN представляют собой альтернативу частным сетям, которые были предоставлены с помощью выделенных выделенных линий или виртуальных каналов L2, использующих ATM или Frame Relay. Служба, предоставляемая этими L2VPN, известна как виртуальная частная проводная служба (VPWS).

- L2VPN построены с использованием технологии Pseudowire (PW).

- PW обеспечивают общий промежуточный формат для передачи нескольких типов сетевых услуг через сеть с коммутацией пакетов (PSN) — сеть, которая пересылает пакеты — IPv4, IPv6, MPLS, Ethernet. Технология

- PW обеспечивает транспортировку Like-to-Like, а также взаимодействие (IW).

- Кадры, полученные маршрутизатором PE в сети переменного тока, инкапсулируются и отправляются через PSW на удаленный маршрутизатор PE.

- Выходной PE-маршрутизатор получает пакет от PSW и удаляет его инкапсуляцию.

- Выходной PE извлекает и пересылает кадр в AC.

Зачем нужен L2VPN

- Позволяет SP иметь единую инфраструктуру как для IP, так и для устаревших услуг.

- Перенос устаревших сервисов ATM и Frame Relay на ядро MPLS/IP без прерывания работы существующих сервисов.

- Предоставление новых услуг L2VPN является добавочным (не с нуля) в существующем ядре MPLS/IP.

- Экономия капитальных и эксплуатационных расходов за счет конвергентной сети IP/MPLS.

- SP предоставляет новые услуги «точка-2-точка» или «точка-2-многоточка». У вас может быть собственная маршрутизация, политики QoS, механизмы безопасности и т. д.

Варианты технологии

1. Службы VPWS

• Двухточечный • Называется псевдопроводами (PW)

2. Службы VPLS

• Многоточечный

3. EVPN

• xEVPN семейство представляет решения следующего поколения для услуг Ethernet

a. Плоскость управления BGP для сегмента Ethernet и распределения MAC-адресов и обучения по ядру MPLS

b. Те же принципы и опыт эксплуатации IP VPN

• Псевдопровода не используются

a. Использует туннели MP2P для одноадресной передачи

Использует туннели MP2P для одноадресной передачи

b. Доставка фреймов нескольким адресатам посредством входной репликации (через туннели MP2P) или LSM

• Решения от нескольких поставщиков в соответствии со стандартизацией IETF

4. PBB-EVPN

• Сочетает инструменты масштабирования от PBB (также известного как MAC-in-MAC) с BGP Обучение MAC-адресам на основе EVPN

EVPN и EVPN Provider Backbone Bridging (PBB-EVPN) — это решения L2VPN следующего поколения, основанные на плоскости управления BGP для распределения/обучения MAC-адресов по ядру и предназначенные для удовлетворения следующих требований:

- Резервирование по потокам и балансировка нагрузки

- Упрощенная подготовка и эксплуатация

- Оптимальная переадресация

- Быстрая сходимость

- Масштабируемость MAC-адреса

- PW — это соединение между двумя устройствами PE, которое соединяет два AC, передающих кадры L2.

- Any Transport Over MPLS (AToM) — это реализация Cisco VPWS для сетей IP/MPLS.

- Цепь подключения (AC) — это физическая или виртуальная цепь, соединяющая CE с PE, может быть ATM, Frame Relay, HDLC, PPP и т. д.

- Оборудование You Edge (CE) воспринимает PW как канал или канал без общего доступа.

Активатор VPN уровня 2: Pseudowire

L2VPN построены с использованием технологии Pseudowire (PW) формат для передачи нескольких типов сетевых услуг по сети с коммутацией пакетов (PSN). ) — сеть, которая пересылает пакеты — IPv4, IPv6, MPLS, Ethernet. Технология

- В сети AToM все маршрутизаторы в SP используют MPLS, а маршрутизатор PE имеет AC по направлению к маршрутизатору CE.

- В случае AToM туннель PSN представляет собой не что иное, как маршрут с коммутацией меток LSP между двумя PE-маршрутизаторами.

- Таким образом, метка, связанная с этим LSP, называется меткой туннеля в контексте AToM.

- Во-первых, LDP сигнализирует шаг за шагом между PE.

- Во-вторых, LSP может быть туннелем MPLS TE, который сигнализирует RSVP с расширениями, необходимыми для TE.

- С помощью этой метки туннеля вы можете определить, к какому туннелю PSN принадлежит передаваемый вами фрейм.

- Эта метка туннеля также передает кадры от локального или входного PE к удаленному или выходному PE по магистрали MPLS.

- Для мультиплексирования нескольких псевдопроводов в один туннель PSN маршрутизатор PE использует другую метку для идентификации псевдопровода.

- Эта метка называется меткой VC или PW, поскольку она идентифицирует VC или PW, в который мультиплексируется кадр.

Передача L2 через MPLS

Инкапсуляция трафика VPWS

- Трехуровневая инкапсуляция

- Пакеты, коммутируемые между PE с использованием метки Tunnel

- Этикетка VC идентифицирует PW

- Метка VC сигнализируется между PE

- Необязательное управляющее слово (CW) содержит управляющие биты уровня 2 и обеспечивает последовательность

Сигнализация псевдопровода

- Сеанс TLDP между маршрутизатором PE сигнализирует псевдопровод.

- Сеанс T-LDP между маршрутизаторами PE предназначен для объявления метки VC, связанной с PSW.

- Эта метка объявляется в сообщении сопоставления меток, в котором используется режим объявления незапрашиваемой метки в нисходящем направлении.

- Метка VC, объявленная выходным PE для входа PE для AC по сеансу TLDP. # Метка VC по TLDP

- Метка туннеля, объявленная LDP для выходного маршрутизатора PE для входного PE. # Ярлык туннеля по LDP

Обратите внимание, что выходной PE объявляет метку 3, указывающую на использование PHP.

Сообщение сопоставления меток, объявленное в сеансе TLDP, содержит некоторое TLV:

Идентификатор псевдопровода (PW ID) FEC TLV: идентифицирует псевдопровод, к которому привязана метка.

TLV метки <- LDP использует для объявления метки MPLS.

PW ID FEC TLV содержит:

1. C-бит: если установлено значение 1, это означает, что контрольное слово присутствует.

2. Тип PW: представляет тип псевдопровода.

3. Идентификатор группы: Идентифицирует группу псевдопровода. Один и тот же идентификатор группы для всех AC на одном интерфейсе. PE может использовать идентификатор группы для отзыва всех меток VC, связанных с этим идентификатором группы, в одном сообщении отзыва метки LDP. Это относится к отзыву подстановочных меток.

Это относится к отзыву подстановочных меток.

4. Идентификатор PW: Идентификатор PW — это идентификатор VC

5. Параметры интерфейса: Идентифицирует MTU интерфейса к маршрутизатору CE, запрошенный идентификатор VLAN.

Если параметр MTU не совпадает, то PW не сигнализируется. Поскольку LSP является однонаправленным, PW может быть сформирован, только если другой LSP существует в противоположном направлении между той же парой PE-маршрутизаторов.

PW ID FEC TLV используется для идентификации и сопоставления двух OPP LSP между парой PE-маршрутизаторов,

Контрольное словоУ управляющего слова есть пять функций:

- Pad small packets

- Перенести управляющие биты заголовка уровня 2 транспортируемого протокола

- Сохранить последовательность транспортируемых кадров

- Обеспечение правильной балансировки нагрузки пакетов AToM в магистральной сети MPLS

- Облегчение фрагментации и повторной сборки

- Дополнение Маленькие пакеты: Если пакет AToM не соответствует этому минимальному удлинению, кадр дополняется до минимальной длины в канале Ethernet.

Поскольку заголовок MPLS не имеет длины, указывающей длину кадров, управляющее слово содержит поле длины, указывающее длину кадра.

Если полученный пакет AToM в выходном PE-маршрутизаторе имеет контрольное слово длины, отличной от 0, маршрутизатор знает, что заполнение было добавлено, и может правильно удалить заполнение перед пересылкой кадров.

- Сохранена последовательность транспортируемых кадров: С этим порядковым номером приемник может обнаружить пакеты:

Первый пакет, отправленный на PW, имеет порядковый номер 1 и увеличивается для каждого последующего пакета на 1 до тех пор, пока не достигнет 65535

Если такое нарушение последовательности обнаружено, они отбрасываются, переупорядочивание для пакета AToM с нарушением последовательности не выполняется .

Последовательность отключена по умолчанию.

- Балансировка нагрузки:

Маршрутизаторы выполняют проверку полезной нагрузки MPLS. На основе этого маршрутизатор решает, как LB трафика.

На основе этого маршрутизатор решает, как LB трафика.

Маршрутизатор смотрит на первый полубайт, если первый полубайт = 4, то это пакет IPV4. Общее управляющее слово начинается с полубайта со значением 0, а управляющее слово, используемое данными OAM, начинается со значения 1.

- Облегчение фрагментации и повторной сборки:

Может использоваться для обозначения фрагментации полезной нагрузки

00 = нефрагментированная

01 = 1-й фрагмент

10 = последний фрагмент

11 = промежуточный фрагмент

Обработка плоскости пересылки 900 04

При входе PE получен кадр от CE он пересылает кадр по магистрали MPLS на выходной LSR с двумя метками:

1. Метка туннеля (верхняя метка) – Сообщает всем LSR и Egress PE, куда должен быть перенаправлен кадр.

2. Метка VC (нижняя метка) – Идентифицировала выходной AC на выходном PE.

В сети AToM каждая пара маршрутизаторов PE должна запускать целевой сеанс LDP между ними.

Диаграмма сигналов сеанса TLDP псевдопровода и, что наиболее важно, рекламирует метку VC.

Операция

Шаг 1. Маршрутизатор Ingress PE сначала помещает VClabel на фрейм. А затем проталкивает метку туннеля.

Шаг 2. Метка туннеля — это метка, связанная с префиксом IGP, который идентифицирует удаленный PE. Префикс — это указанный бит конфигурации AToM.

Шаг 3. Затем пакет MPLS пересылается в соответствии с меткой туннеля шаг за шагом, пока пакет не достигнет выходного PE2.

Шаг 4. Когда пакет достигает выходного PE, метка туннеля уже удалена. Это происходит из-за поведения PHP между последним P-маршрутизатором и выходным PE.

Шаг 5.

Затем выходной PE ищет метку VC в базовой полосе информации о пересылке метки VC и пересылает кадр на правильный AC.

Сигнализация статуса PW

После того, как маршрутизаторы PE настроили псевдопровод, PE может сигнализировать о статусе псевдопровода удаленному PE. Существует два метода:

Существует два метода:

- Изъятие этикетки (более ранний из 2)

- PE-маршрутизатор может отозвать сопоставление меток, либо отправив сообщение отзыва метки, либо отправив сообщение освобождения сопоставления метки.

- Если AC не работает, маршрутизатор PE сигнализирует об этом, отправляя удаленному PE сообщение Label Withdraw .

- Если физический интерфейс выходит из строя, сообщение об отзыве метки содержит идентификатор группы, чтобы сигнализировать о том, что все AC интерфейса не работают

- Состояние PW TLV

- TLV состояния PW следует за TLV отображения метки LDP, когда псевдопроводная сеть выделена. Это указывает на то, что маршрутизатор PE хочет использовать второй метод.

- Если другой маршрутизатор PE не поддерживает метод TLV статуса PW, оба маршрутизатора PE возвращаются к методу отзыва метки.

- После выделения псевдопровода TLV состояния PW передается в уведомительном сообщении LDP.

TLV состояния PW содержит 32-битное поле кода состояния.

TLV состояния PW содержит 32-битное поле кода состояния.

Базовая конфигурация AToM

Шаг 1. Выберите тип инкапсуляции.

Шаг 2 . Разрешить указание команды подключения на интерфейсе, обращенном к CE.

xocnnect peer-router-id инкапсуляция vcid mpls

Peer-router-id: идентификатор LDP-маршрутизатора для удаленного PE-маршрутизатора.

VCID: идентификатор, который вы присвоили PW.

Шаг 3. Как только xconnect настроен на обоих PE-маршрутизаторах, целевой сеанс LDP устанавливается между PE-маршрутизаторами.

Анализ пакетов псевдопроводной связи

Давайте инициируем эхо-запрос псевдопроводной связи от входного PE к выходному PE.

Пакеты эхо-запроса и ответа MPLS, отправленные по псевдопроводной схеме «точка-точка».

Топология

Проверим связь с PE1 на PE2:

R1#ping mpls псевдопровод 10.6.6.6 100

Отправка 5 100-байтных эхо-сигналов MPLS на 10.6.6.6,

тайм-аут 2 секунды, интервал отправки 0 мс:

Введите escape-последовательность для отмены.

!!!!!

Вероятность успеха составляет 100 процентов (5/5), минимальное/среднее/максимальное время прохождения туда и обратно = 48/61/80 мс

Выполненные наблюдения:

Transport

Отправлено как помеченный пакет с PW LABEL. Это можно переключать метки (с транспортной меткой) 9.0006

МЕТКИ : 2

SRC IP : LOOPBACK IP (ИСПОЛЬЗУЕТСЯ В ЦЕЛЕВОМ LDP-СОСЕДЕ)

DST IP : 127.0.0.1

L4 TYPE : UDP

SRC PORT : 3503

D ST PORT: 3505

TOS BYTE: OFF

MPLS EXP: OFF

DF BIT : ON

Поле IPv4 OPTIONS используется: ROUTER ALERT OPTIONS FIELD (Punt to CPU)

UDP PAYLOAD может быть MPLS LABEL SWITCHING ECHO REQUEST

Обзор:

Уровень 2/Ярлыки:

Л3/Л4:

Фактическая полезная нагрузка MPLS:

2. Эхо-ответ:

Эхо-ответ:

может содержать 1 метку — транспорт

Отправлено как ОДНОКАСТОВЫЙ ПАКЕТ. Это может быть переключено по метке (с транспортной меткой) из-за LDP в ядре.

МАРКИРОВКИ:1

SRC IP: IP-АДРЕС ИНТЕРФЕЙСА ВЫХОДА (в нашем случае 10.1.6.2)

DST IP: ИСТОЧНИК IP, УВИДЕННЫЙ В ЭХО-ЗАПРОСЕ — LOOPBACK OF SOURCE ROUTER

L4 TYP: UDP

SRC ПОРТ: 3503

летнее время ПОРТ:3505

ТОС БАЙТ: ВЫКЛ

MPLS EXP: OFF

DF BIT: ON

UDP PAYLOAD может быть MPLS LABEL SWITCHING ECHO REPLY

MPLS EXP включен и установлен на 6

DF BIT включен

Детали ВК для справки:

R1#sh mpls l2transport vc подробно

Локальный интерфейс: Fa2/0 up, линейный протокол up, Ethernet up

Адрес назначения: 10.6.6.6 , ID VC: 100, статус VC: up 9000 6

Выходной интерфейс : Fa0/1, наложенный стек меток {24 28}

Предпочтительный путь: не настроен

Путь по умолчанию: активный

Следующий переход: 10.

1.1.2

Время создания: 2 дня 17 часов, время последнего изменения состояния: 2 дня 17 часов

Время изменения состояния FSM последней метки: 2д17ч

Протокол сигнализации: LDP , peer 10.6.6.6:0 up

Target Hello: 10.1.1.1(LDP Id) -> 10.6.6.6, LDP is UP

Статус поддержки TLV (локальный/удаленный) : включено/поддерживается

LDP просмотр маршрута : включено

Конечный автомат метки/статуса : установлено, LruRru

Последняя локальная плоскость данных статус rcvd: нет сбоев

Последняя плоскость данных BFD статус rcvd: не отправлено Последнее состояние удаленного монитора BFD rcvd: Нет ошибки

Состояние последней локальной цепи переменного тока rcvd : Нет ошибки

Состояние последней переданной локальной цепи переменного тока: Нет ошибки

Последний локальный PW i/f circvd status rcvd: Нет ошибки

Последнее переданное состояние локальной LDP TLV : Нет ошибки

Последний удаленный LDP TLV статус rcvd: Нет ошибки

Последний удаленный LDP ADJ статус rcvd: Нет ошибки 0, удаленный 0

MTU: локальный 1500, remote 1500

Описание удаленного интерфейса:

Последовательность: прием включен, отправка включена

Повторная синхронизация последовательности отключена

Управляющее слово: включено (настроено: автоматическое определение)

Плоскость данных:

Идентификаторы сегмента/коммутатора SSM: 4097/4096 (используется), PWID: 1

Статистика VC:

Общее количество транзитных пакетов: получение 1027360, отправка 1027358

Всего транзитных байтов s: получить 121032028, отправить 147740215

транзитный пакет отбрасывается : получение 0, ошибка последовательности 0, отправка 0

L2VPN Interworking

L2VPN Interworking основывается на этой функциональности, позволяя подключать разрозненные схемы подключения. Функция взаимодействия облегчает перевод между различными инкапсуляциями уровня 2. В более ранних версиях маршрутизаторы серии Cisco поддерживали только взаимодействие по мосту, также известное как взаимодействие Ethernet.

Функция взаимодействия облегчает перевод между различными инкапсуляциями уровня 2. В более ранних версиях маршрутизаторы серии Cisco поддерживали только взаимодействие по мосту, также известное как взаимодействие Ethernet.

До этого момента AC на обеих сторонах имел один и тот же тип инкапсуляции, что также называется аналогичной функциональностью.

Взаимодействие L2VPN — это функция AToM, позволяющая использовать различные типы инкапсуляции на обеих сторонах сети AToM.

- Требуется соединить две гетерогенные схемы подключения (AC).

- Две основные функции взаимодействия L2VPN (IW), поддерживаемые в ПО Cisco IOS:

1. Заголовок IP/Routed:MAC удаляется (и заменяется метками MPLS) на одном конце облака MPLS, а на другом PE создается новый заголовок MAC. Заголовок IP сохраняется как есть.

2. Ethernet/Bridged: заголовок MAC вообще не удаляется. Метки MPLS накладываются поверх заголовка MAC, и заголовок MAC доставляется как есть на другой конец облака MPLS.

а. FR в Ethernet

б. ФР по ППС

в. фр. до банкомата

d. Ethernet к VLAN

e. Ethernet к PPP

Дополнительная информация- Редактор RFC 4664

- Редактор RFC 4667

- Техническая поддержка и документация — Cisco Systems

Виртуальные частные сети уровня 2 (l2vpn)

Javascript отключен? Как и другие современные веб-сайты, IETF Datatracker использует Javascript. Пожалуйста, включите Javascript для полной функциональности.

- О

- Документы

- Встречи

- История

- Фото

- Расширения электронной почты

- Список архивов »

Примечание: Данные по заключенным РГ иногда неверны.

| РГ | Имя | Виртуальные частные сети уровня 2 | |

|---|---|---|---|

| Акроним | л2впн | ||

| Район | Область маршрутизации (ртг) | ||

| Состояние | Заключено | ||

| Устав | устав-ietf-l2vpn-05 Одобренный | ||

| Зависимости документа | |||

| Дополнительные ресурсы | Трекер проблем, Вики | ||

| Персонал | Стулья | Доктор Набиль Н. Битар,

Джайлз Херон Битар,

Джайлз Херон | |

| региональный директор | Адриан Фаррел | ||

| Технический советник | Алексей Дмитриевич Зинин | ||

| Секретарь | Эндрю Маклахлан | ||

| Контакты для связи | Дэнни Р. Макферсон Макферсон Шейн М. Аманте Стюарт Брайант Вач Компелла | ||

| Список рассылки | Адрес | [email protected] | |

| Подписаться | https://www.ietf.org/mailman/listinfo/l2vpn | ||

| Архив | https://mailarchive. ietf.org/arch/search/?email_list=l2vpn ietf.org/arch/search/?email_list=l2vpn |

Финал Устав для Рабочая группа

Рабочая группа L2VPN отвечает за определение и спецификацию

ограниченное количество решений для поддержки предоставляемых провайдером виртуальных частных сетей уровня 2

(L2VPN). Он также будет соответствовать требованиям

, предъявляемым к службам облачных вычислений и центрам обработки данных, поскольку они применяются к службам

VPN уровня 2.

VPN уровня 2, определенные L2VPN, работают по псевдопроводным сетям (PW), как

, определенным WG PWE3, или по туннелям IP или MPLS PSN. L2VPN

эмулирует «собственную» службу через PSN, которая достаточно верна

, но может быть не полностью неотличима от родной 9Сама служба 0142. Кроме того, следуя характеру

службы «от края до края», рабочая группа L2VPN не будет определять какие-либо механизмы

, осуществляющие контроль над лежащим в основе PSN. Однако при необходимости он

Однако при необходимости он

может рекомендовать или потребовать использования существующего PSN QoS

и механизмов управления маршрутом между PE, которые обеспечивают подключение

L2VPN.

VPN уровня 2 включают следующее:

Служба виртуальной частной локальной сети (VPLS) — служба уровня 2

, который эмулирует коммутируемую локальную сеть Ethernet (V) через PSN.Virtual Private Wire Service (VPWS) — служба уровня 2, которая

обеспечивает двухточечное подключение для различных уровней каналов,

включая Frame Relay, ATM, Ethernet, PPP и т. д. через PSN.Виртуальная частная многоадресная служба (VPMS) — служба уровня 2, которая

обеспечивает соединение «точка-многоточка» для различных уровней связи

в сети PSN.L2VPN только для IP, услуга только для IP через PSN. WG рассмотрит

два конкретных типа L2VPN только для IP:

а) VPN уровня 2 «точка-точка». Эта услуга аналогична VPWS, но

Эта услуга аналогична VPWS, но

также поддерживает гетерогенные каналы подключения на обоих концах

единой двухточечной услуги.

b) Многоточечная сеть VPN уровня 2. Эта служба аналогична

VPLS, но изучает привязки IP- и MAC-адресов из ARP и широковещательных/многоадресных IP-пакетов

.

Ethernet VPN (E-VPN) — усовершенствованная служба уровня 2, которая

эмулирует локальную сеть Ethernet (V) через PSN. E-VPN поддерживает распределение нагрузки

между несколькими соединениями от сайта уровня 2

до службы L2VPN. E-VPN в первую очередь предназначен для поддержки

крупномасштабных L2VPN с требованиями отказоустойчивости,

не удовлетворяемыми другими решениями L2VPN.E-Tree, служба уровня 2, определяемая MEF, которая обеспечивает связь

между одним или несколькими корневыми узлами и одним или несколькими листами 9.0142, с тем ограничением, что конечные узлы могут обмениваться данными

только с корневыми узлами (но не друг с другом).

L2VPN будут использовать существующие механизмы, указанные IETF

, за исключением тех случаев, когда по техническим причинам существующие механизмы

являются недостаточными или ненужными.

Рабочая группа L2VPN отвечает за спецификацию обнаружения

и членство PE, участвующих в VPN уровня 2

, а также за принадлежность устройств CE к конкретному

экземпляр L2VPN.

РГ L2VPN предоставит расширения существующих протоколов

, которые будут обсуждаться в РГ по конкретным протоколам. В частности, в

рабочая группа L2VPN может определять расширения механизмов управления псевдопроводной сетью

для VPLS. Эти расширения будут проверены

рабочей группой PWE3, чтобы убедиться, что они соответствуют

общему дизайну/архитектуре PWE3.

Рабочая группа L2VPN не будет определять новые инкапсуляции, управление,

или механизмы устойчивости, специально относящиеся к псевдопроводам.

Кроме того, когда решение L2VPN основано на PW, рабочая группа

L2VPN не будет определять взаимодействие протоколов между

L2VPN и собственными механизмами OAM уровня 2 службы или отказоустойчивостью

. Рабочая группа L2VPN может определять, как использовать собственные механизмы управления уровнем обслуживания

Рабочая группа L2VPN может определять, как использовать собственные механизмы управления уровнем обслуживания

, OAM или механизмы обеспечения отказоустойчивости в

поверх L2VPN. Кроме того, он может определять собственную плоскость данных

и/или плоскость управления, взаимодействующую между

L2VPN и связанной собственной службой уровня 2.

Объем L2VPN WG включает следующее:

Обнаружение PE, участвующих в VPN уровня 2, и соответствующей топологии

, необходимой для подключения службы VPLS,

VPWS, VPMS или E-VPN.Сигнализация информации, связанной с обнаружением и членством

PE в L2VPN. Эти процедуры должны

использовать процедуры контроля и управления PWE3 или определять

требования к расширениям протоколов PWE3 для удовлетворения

потребностей L2VPN, когда L2VPN работает через PW.

После того, как эти требования будут рассмотрены рабочей группой L2VPN,

они должны быть предоставлены рабочей группе PWE3 для поиска решений.

MIB для решений VPN уровня 2.

Спецификация требований, структуры и решений

, упрощающих администрирование и управление операциями

(OAM) любого типа L2VPN в рамках рабочей группы L2VPN

.Механизмы, позволяющие оптимизировать многоадресные данные

трафика в L2VPN.Если транспорт не использует PW, механизмы, которые

поддерживают балансировку нагрузки/многопутевое соединение между PE

, соединяющими службу уровня 2 с использованием L2VPN через

PSN.- Требования

для множественного подключения CE к нескольким

VPLS или E-VPN PE, включая активные/резервные и активные/

активные (распределение нагрузки) конфигурации. На основе этих требований

определите плоскость управления VPLS или E-VPN 9.0142 решения для достижения быстрой сходимости после сбоя

активного пути в PSN или на стороне AC. Усовершенствования для повышения масштабируемости уровня управления

и уровня данных узлов L2VPN PE и основных узлов

, которые предоставляют транспортные услуги для L2VPN.

Требования и решения для Auto-Discovery и

Signaling of Inter-AS L2VPN, в дополнение к решениям Inter-AS

для L2VPN, оптимизированных для многоадресной рассылки.Требования и решения для поддержки услуг «E-Tree»

с использованием VPLS.

Вехи

| Дата | Веха | Связанные документы |

|---|---|---|

| апрель 2013 г. | Отправить E-VPN MIB на IESG | |

март 2013 г. | Отправить E-VPN OAM на IESG | |

| декабрь 2012 г. | Отправить MIB E-Tree в IESG | |

| ноябрь 2012 г. | Отправить E-Tree OAM в IESG | |

ноябрь 2012 г. | Отправить решение E-VPN на IESG | |

| июль 2012 г. | Отправить решения OAM для IP-только L2VPN на IESG | |

| июль 2012 г. | Отправить решение автоматического обнаружения для VPMS на IESG | |

июль 2012 г. | Отправить решения по улучшению конвергенции услуг VPLS на IESG | |

| июль 2012 г. | Отправьте решения VPLS с множественной адресацией на IESG | |

| июль 2012 г. | Отправить решение E-Tree на IESG | |

июль 2012 г. | Отправить требования/структуру E-VPN на IESG | |

| июль 2012 г. | Отправить MIB для L2VPN только для IP на IESG | |

| март 2012 г. | Отправить решения по масштабируемости для VPLS Control-Plane на IESG | |

март 2012 г. | Отправить требования/структуру E-Tree в IESG | |

| март 2012 г. | Отправить решения по масштабируемости для VPLS Data-Plane на IESG | |

| ноябрь 2011 г. | Отправить MIB для VPWS на IESG | |

ноябрь 2011 г. | Отправить MIB для VPLS на IESG | |

| ноябрь 2011 г. | Отправка идентификатора для требований Virtual Private Multicast Service (VPMS) к IESG | |

| ноябрь 2011 г. | Отправить решение сигнализации для VPLS, оптимизированного для многоадресной рассылки, на IESG | |

ноябрь 2011 г. |

Выбираем сабинтерфейс и не забываем сохранить настройки.

Выбираем сабинтерфейс и не забываем сохранить настройки.

TLV состояния PW содержит 32-битное поле кода состояния.

TLV состояния PW содержит 32-битное поле кода состояния. 6.6.6 100

6.6.6 100  1.1.2

1.1.2

Ваш комментарий будет первым